Проверка ldap подключения windows

Обновлено: 07.07.2024

Примечание: В последнее время многие используют в качестве LDAP-клиента и браузера общего назначения гибкий и мощный Apache Directory Studio. Что ж, это прекрасный выбор. Мы же склонны придерживаться LDAPBrowser/Editor — название уж больно хорошее. Старого пса новым трюкам не выучишь.

У OpenLDAP есть набор инструментов. Мы описываем их здесь для полноты картины, но эту информацию всегда можно получить из соответствующих man-страниц, если Вам посчастливилось использовать системы 'nix.

Жизненно важное правило: в общем случае, если команда начинается с ldap, slapd ДОЛЖЕН быть запущен. Если же она начинается с slap (а именно slapcat, slapindex, slapadd) slapd НЕ ДОЛЖЕН быть запущен, а если он запущен, Вы можете повредить базу данных ldap. Использовать их совместно — только на свой страх и риск, хотя в последних версиях OpenLDAP утверждается, что при использовании механизмов манипуляции данными bdb или hdb slapcat можно выполнять при запущенном slapd. Хм.

Единственное исключение из этого правила — это slappasswd, незлобная маленькая утилитка, предназначенная для создания паролей. Печально, что это маленькое исключение существует — настолько важное значение имеет необходимость остановки slapd при запуске всех остальных команд. И хотя это и бессмысленно, — останавливать slapd только для того, чтобы выполнить slappasswd, лучше выработать условный рефлекс на префикс slap и всегда останавливать slapd, чем получить разрушенную базу данных при запуске, скажем, slapcat. Вот насколько важна эта штука. Некоторые из нас скажут: "Я уж точно никогда не ошибусь, я ведь умный". Но когда в панике пытаешься оживить службу, и при этом 57 человек дышат тебе в затылок, — ну и кто тут умный?

Список инструментов OpenLDAP

-

— добавляет LDIF-записи в каталог LDAP — добавляет LDIF-записи в каталог LDAP — удаляет LDAP-записи — модифицирует существующие записи LDAP — модифицирует DN записи LDAP — модифицирует пароль записи — осуществляет поиск записей LDAP — выполняет LDAP-операцию Who Am I на сервере — проверяет доступ к атрибутам, изучая конфигурацию DIT — добавляет записи LDAP в базу данных — СНАЧАЛА ОСТАНОВИТЕ SLAPD — проверяет данные SASL на соответствие с DIT — экспортирует LDIF из базы данных LDAP — СНАЧАЛА ОСТАНОВИТЕ SLAPD — автономный демон LDAP — проверяет DN на соответствие конфигурации DIT — переиндексирует базу данных LDAP — СНАЧАЛА ОСТАНОВИТЕ SLAPD — генерирует пароль — проверяет файл slapd.conf или директорию cn=config (slapd.d)

ldapadd & ldapmodify

ldapadd и ldapmodify (обновлёно для 2.4) принимают одни и те же аргументы и по существу могут рассматриваться как синонимы, то есть ldapmodify с аргументом -a — это и есть ldapadd. Для обоих утилит требуется работающий LDAP-сервер и обе ожидают входную информацию (в формате LDIF) либо со стандартного входа (консоли), либо из LDIF-файла при использовании аргумента -f. Обе команды принимают обширный набор аргументов. На практике реальная работа выполняется командами из LDIF-файла.

Примечание: В версиях до 2.3(?), если в LDIF опущено changetype, то по умолчанию при использовании ldapadd выполняется операция add, а при запуске ldapmodify выполняется операция modify. Начиная с 2.3 никаких предположений не делается, и LDIF должен содержать все необходимые директивы.

ldapmodify/ldapadd [-a] [-c] [-d debug_level] [-f file] [-D binddn] [-H ldapuri] [-h ldaphost] [-I] [-k] [-K] [-M[M]] [-n] [-O security-properties] [-p ldapport] [-P 2|3] [-Q] [-S file] [-R realm] [-U authcid] [-v] [-W] [-w password] [-x] [-X authzid] [-y passwdfile] [-Y mech] [-Z[Z]]

Примеры:

Используется указанный LDIF-файл для модификации указанного LDAP-сервера, аутентификация с использованием rootdn и его пароля. Используется простая аутентификация.

Приведённая ниже команда разбита на две строки только из соображений форматирования HTML и должна записываться в одну строку:

- Начиная с OpenLDAP 2.x механизм безопасности по умолчанию — SASL. Если он не используется, должен быть задан аргумент -x.

- Если сервер LDAP находится на том же самом хосте, аргумент -H можно опустить.

- Если используется аргумент -W (не путать с -w), то утилита запрашивает ввод пароля.

ldapdelete

ldapdelete открывает соединение с сервером LDAP, подключается и удаляет одну или несколько записей. Если команде был предоставлен один или несколько аргументов DN, записи с этими Distinguished Names будут удалены. Каждый DN должен быть оформлен в виде строкового представления LDAPv3, как определено в RFC 2253. Если не было предоставлено аргументов dn, список DN будет считываться со стандартного входа (или из файла, если используется флаг -f).

Примечание: Файл, передаваемый этой команде, не в LDIF-формате. Это текстовый файл, содержащий один или несколько DN (по одному в строке), которые будут обрабатываться командой. Пример:

Альтернативный метод удаления записей — использовать ldapmodify с LDIF-файлом такого содержания:

ldapdelete [-c] [-d debuglevel] [-D binddn] [-f file] [-h ldaphost] [-H ldapuri] [-I] [-k] [-K] [-M[M]] [-n] [-O security-properties] [-P 2|3] [-p ldapport] [-Q] [-R realm] [-U authcid] [-v] [-W] [-w passwd] [-x] [-X authzid] [-y passwdfile] [-Y mech] [-Z[Z]] [dn].

ldapmodrdn

ldapmodrdn открывает соединение с сервером LDAP, подключается и модифицирует RDN записей. Данные о записи считываются со стандартного входа, из файла в случае использования опции -f, либо из пары dn и rdn в командной строке.

ldapmodrdn [-r] [-n] [-v] [-k] [-K] [-c] [-M[M]] [-d debuglevel] [-D binddn] [-W] [-w passwd] [-y passwdfile] [-H ldapuri] [-h ldaphost] [-p ldapport] [-P 2|3] [-O security-properties] [-I] [-Q] [-U authcid] [-R realm] [-x] [-X authzid] [-Y mech] [-Z[Z]] [-f file] [dn rdn]

ldappasswd

ldappasswd использует расширенную операцию модификации пароля LDAP (LDAP Password Modify Extended Operation), определённую в RFC 3062 для изменения пароля пользователя, который может располагаться в пределах LDAP DIT (в случае, если пользователь указан с помощью DN), либо браться извне с помощью SASL. Поскольку RFC предполагает, что будет использоваться какая-либо из форм аутентификации, ldappasswd не контролирует явно, какая из них должна использоваться.

Примеры:

Изменяем userPassword для записи cn=slimy toad,ou=people,dc=example,dc=com используя rootdn в качестве DN для подсоединения. Запрашивается старый пароль, новый пароль и пароль rootdn.

ldapsearch

ldapsearch открывает соединение с сервером LDAP, подключается и производит поиск, используя указанные параметры. Указываемый фильтр должен соответствовать строковому представлению поисковых фильтров, определённому в RFC 4515. Если фильтр не был указан, используется фильтр по умолчанию(objectClass=*).

Если ldapsearch находит одну или несколько записей, возвращаются атрибуты, указанные как аргументы attrs. Если в списке атрибутов присутствует *, возвращаются все пользовательские атрибуты. Если присутствует +, возвращаются все операционные атрибуты. Если не было указано аргументов attrs, будут возвращены все пользовательские атрибуты (то есть подразумевается *).

Результаты ldapsearch отображаются в формате LDIF (более или менее подробный формат вывода контролируется с помощью -L -LL и -LLL).

Примеры:

ldapwhoami

Уже совсем скоро (One Day Real Soon Now™)

slapacl

Обновлено для 2.4. slapacl позволяет пользователю проверить возможность доступа от имени определённого DN подключения (-b) к указанным атрибутам, применяя текущие директивы access в файле slapd.conf. Данной утилите нужен доступ только на чтение к файлу slapd.conf и DIT, поэтому она может использоваться при запущенном slapd.

slapacl -b DN [-d level] [-D authcDN | -U authcID] [-f slapd.conf] [-F confdir] [-o name[=value]] [-u] [-v] [-X authzID | -o authzDN=DN] [attr[/access][:value]] [. ]

Возможные опции/значения применительно к slapacl:

slapadd

ПЕРЕД ЗАПУСКОМ ОСТАНОВИТЕ SLAPD. slapadd предназначена для принудительного занесения LDIF в базу данных, она не проверяет существование вышестоящих записей перед добавлением записи, не выполняет проверку пользователя и системной схемы данных и не соблюдает операционные атрибуты (такие как createTimeStamp и modifiersName).

slapauth

Уже совсем скоро (One Day Real Soon Now™)

slapcat

Обновлено для 2.4. ПЕРЕД ЗАПУСКОМ ОСТАНОВИТЕ SLAPD — хотя в последних версиях (2.3+) OpenLDAP утверждается, что при использовании механизмов манипуляции данными HDB или BDB slapcat можно безопасно выполнять при запущенном slapd. slapcat используется для генерации LDIF, основанных на содержимом базы данных LDAP. Она открывает базу данных, определяемую по номеру базы данных или суффиксу, и пишет соответствующий LDIF на стандартный вывод или в указанный файл (аргумент -l). При выполнении этой команды OpenLDAP не должен быть запущен.

Сгенерированный данной утилитой LDIF может быть использован slapadd. Поскольку записи располагаются в порядке их нахождения в базе данных, а не в порядке их взаимной подчинённости, их нельзя загрузить с помощью ldapadd без переупорядочивания.

slapd

Обновлено для 2.4+. slapd — это автономный демон OpenLDAP. Обычно он запускается с использованием скрипта ([fc] /etc/rc.d/init.d/slapd или [fbsd] /usr/local/rc.d/slapd с ключевыми словами stop|start|restart). slapd обычно устанавливается в [fc] /usr/lib/slapd или [fbsd] /usr/local/libexec/slapd. Ниже приводятся аргументы для управления работой демона.

slappasswd

slappasswd используется для генерации парольных строк с использованием различных алгоритмов. Эти парольные строки могут использоваться в файлах, таких как slapd.conf или LDIF (в значениях атрибутов userPassword или authPassword). Данная утилита может использоваться для создания значения rootpw. О том, как добавить пароль в файл, смотрите в примерах ниже.

Если -h не указан, по умолчанию при генерации userPassword (и authPassword) будет использоваться схема . Если указан -h, аргумент может принимать одно из следующих значений схемы (согласно RFC 2307): , , , , и . Примечание: в зависимости от используемой оболочки может понадобиться экранировать фигурные скобки <>, в которые заключено название схемы.

и используют алгоритм SHA-1 (FIPS 160-1), последний из них с "солью".

и используют алгоритм MD5 (RFC 1321), последний из них с "солью".

использует библиотеку crypt(3) для генерации строк DES.

означает, что будет использован пароль в открытом виде (кодирования пользовательского пароля не производится — довольно полезная вещь).

Примеры slappasswd

Генерация пароля SSHA для использования в качестве rootpw (в slapd.conf), либо для использования в LDIF-файле для атрибутов userPassword или authPassword.

Для того, чтобы поместить вывод в файл LDIF или slapd.conf, сохраните его в другой файл, а затем скопируйте и вставьте его в соответствующий файл, если Вы используете GUI-редактор. Если используется vi, нужно перейти к тому месту в файле, куда требуется вставить пароль, а затем используйте :r !slappasswd [opts] — выполнится команда и её вывод будет вставлен в редактируемый файл в место последней позиции курсора. Альтернативный способ: сохранить вывод slappasswd в файл, в vi перейти к тому месту, куда требуется вставить пароль и выполнить :r /path/to/file — содержимое файла будет вставлено в место последней позиции курсора.

slaptest

slaptest может использоваться для проверки конфигурационного файла slapd.conf, переконвертации файла slapd.conf в OLC (cn=config) и файлов .schema в файлы .ldif для их последующего использования в конфигурации OLC (cn=config). Она открывает указанный конфигурационный файл, проверяет синтаксис директив, в том числе специфичных для конкретных механизмов манипуляции данными и наложений, и выводит результаты проверки. По умолчанию утилита проверяет также базы данных, но эти проверки можно подавить с помощью флага -u. Данная утилита является предпочтительным методом переконвертации из slapd.conf в конфигурацию OLC (cn=config) (смотрите примеры), однако для этой цели может быть использована любая утилита, поддерживающая флаги -f и -F, например slapdadd.

Примеры

Простая проверка slapd.conf (или директории slapd.d при её наличии) в стандартном месте расположения, подавляются проверки наличия и целостности всех баз данных .

Конвертация slapd.conf в cn=config в стандартном месте расположения директории slapd.d:

Конвертация файла .schema в файл .ldif, пригодный для загрузки в конфигурацию OLC (cn=config):

Это грубоватый, но несложный процесс детально описывается здесь.

Проблемы, комментарии, предположения, исправления (включая битые ссылки) или добавления? Пожалуйста, выделите время в потоке жизни, чтобы написать нам, вебмастеру или в службу поддержки. Оставшийся день Вы проведёте с чувством удовлетворения.

Перед подключением LDAP-клиента к сервису Secure LDAP рекомендуется провести быстрый тест подключения с помощью простых инструментов, например ldapsearch, ADSI или ldp.exe. Их также можно использовать для устранения неполадок, если при подключении LDAP-клиента к сервису возникла ошибка.

Статья состоит из следующих разделов:

- Как проверить подключение и выполнить запрос LDAP

Выполнение запроса LDAP позволяет убедиться, что вы можете подключаться к сервису Secure LDAP и выполнять запросы. - Как провести базовое тестирование подключения

Если выполнить запрос LDAP не удалось, запустите базовое тестирование подключения, чтобы проверить доступ к сети и аутентификацию.

Примечание. Если во время тестирования вам нужно связаться со службой поддержки Google Workspace или Cloud Identity Premium, сохраните выходные данные команд. Прежде чем отправлять их специалистам службы поддержки, удалите из них информацию, позволяющую идентифицировать личность.

Как проверить подключение и выполнить запрос LDAP

Настроив сервис Secure LDAP в консоли администратора Google, вы можете провести быстрый тест подключения с помощью одного из этих трех простых инструментов: ldapsearch, ADSI или ldp.exe. Подробную информацию и инструкции вы найдете ниже.

Чтобы выполнить базовый запрос LDAP, запустите утилиту ldapsearch из командной строки. Успешное выполнение запроса LDAP указывает на то, что LDAP-клиент и соответствующие сеанс TLS и подключение по протоколу TCP работают в нормальном режиме.

Как проверить подключение с помощью ldapsearch

-

Создайте конфигурацию LDAP и скачайте сертификат, следуя этим инструкциям.

Ниже приведен пример команды, которая позволяет выполнить запрос об определенном пользователе с помощью инструмента командной строки ldapsearch (подробные сведения приведены в руководстве по OpenLDAP).

Замените следующие теги:

Как использовать инструмент ldapsearch с программой stunnel

Если для развертывания требуется программа stunnel, воспользуйтесь следующими командами:

Замените следующие теги stunnel:

– IP-адрес или имя хоста компьютера в вашей сети, на котором запущена программа stunnel.

– порт, который использует программа stunnel (проверьте ее конфигурацию).

Успешное применение команды ldapsearch

В результате успешного применения команды ldapsearch пользователь и его адрес электронной почты, добавленный при создании LDAP-клиента, будут указаны в формате LDIF.

Возможные ошибки

- Клиент и/или библиотека OpenLDAP скомпилированы без поддержки SNI

LDAP-клиент (в этом сценарии OpenLDAP) должен поддерживать расширение SNI (Server Name Indication). Если SNI недоступно, может появиться ошибка следующего характера:

SASL/EXTERNAL authentication started

ldap_sasl_interactive_bind_s: Unknown authentication method (-6)

additional info: SASL(-4): no mechanism available:

- При работе с macOS аутентификация SASL по умолчанию включена. Чтобы ее не использовать, укажите параметр -x.

- Добавьте в команду ldapsearch параметр -d5 и проверьте выходные данные для следующей строки:

Команда ldapsearch возвращает статус 0 (success), но в результатах не указаны пользователи

При использовании параметра ldapsearch -x (аутентификация SASL) с сертификатами клиента аутентификация выполняется успешно, но пользователи домена не указываются.

Рекомендация. Удалите параметр -x и повторите попытку.

- Выполните шаги 1–11 в программе ldp.exe (Windows), чтобы установить сертификаты клиента.

- Выберите Action (Действия) > Connect to… (Подключиться к…).

- Укажите следующие параметры подключения:

- Установите OpenSSL.

- Преобразуйте сертификат и ключи в один файл формата PKCS12. В командной строке введите следующую команду:

openssl pkcs12 -inkey ldap-client.key -in ldap-client.crt -export -out ldap-client.p12

Как провести базовое тестирование подключения

Если проверка подключения и выполнение запроса LDAP не дали положительного результата, воспользуйтесь приведенными ниже инструкциями, чтобы протестировать подключение. Если команда ldapsearch не возвращает требуемого пользователя и не указывает на успешное создание сеанса TLS, с помощью клиента OpenSSL убедитесь в правильности работы сетевых уровней, с которыми взаимодействует OpenLDAP.

Как выполнить базовое тестирование подключения

-

Установите утилиту openssl для своей операционной системы.

Подключитесь к сервису Secure LDAP вручную с помощью клиента openssl:

Если соединение SSL успешно установлено, в конце файла с выходными данными openssl s_client будет следующая строка:

Verify return code: 0 (ok)

Возможные ошибки

Клиент/библиотека OpenSSL не поддерживает SNI

Во время тестирования подключения может быть возвращен следующий результат:

Verify return code: 18 (self signed certificate)

Чтобы убедиться в этом, проверьте выходные данные клиента OpenSSL на наличие следующей строки в начале файла:

depth=0 OU = "No SNI provided; please fix your client.", CN = invalid2.invalid

Эта ошибка может возникать из-за того, что версия OpenSSL не поддерживает SNI или приложение использует библиотеку OpenSSL с отключенным расширением SNI.

В подключении отказано

Если возвращается приведенный ниже результат, где – это временная метка UNIX в микросекундах, значит хост отказывает в подключении по протоколу TCP ещё до начала согласования TLS.

:error:0200206F:system library:connect:Connection refused:crypto/bio/b_sock2.c:110:

:error:2008A067:BIO routines:BIO_connect:connect error:crypto/bio/b_sock2.c:111:connect:errno=111

Утилита ldapsearch (клиент OpenLDAP) и проверка подключения к контроллеру домена Active Directory

Проверку выполняем на примере Debian GNU/Linux 8 (Jessie). Сначала убедимся в том, что клиент OpenLDAP установлен в системе:

Исходные данные для проверки подключения клиента OpenLDAP к LDAP-каталогу на примере контроллера домена Active Directory (AD):

s-LDAP-Check-User - Имя пользователь в домене AD, от имени которого выполняется подключение (уровень прав в домене - рядовой пользователь); PaZsw0rd - Пароль пользователя s-LDAP-Check-User. Test-User - Имя пользователя в домене AD, которого мы пытаемся найти в LDAP-каталоге. «OU=Test Users,OU=KOM,DC=ad,DC=holding,DC=com» - DN-имя контейнера в AD, в котором выполняется поиск пользователя Test-User.Проверка подключения по протоколу LDAP (TCP 389)

Используется подключение типа ldap:/. Учётные данные пользователя s-LDAP-Check-User передаются по сети в открытом виде:

Проверка подключения по протоколу LDAPS (TCP 636)

Используется подключение типа ldaps:/. LDAP-сессия шифруется с помощью SSL-сертификата, предоставляемого контроллером домена. Чтобы LDAP-клиент доверял сертификату контроллера домена, нам нужно создать файл, содержащий корневые сертификаты доменных Центров сертификации, которыми подписан сертификат контроллера домена. Назовём этот файл, например /etc/ssl/certs/cacerts.pem, и скопируем в него корневые сертификаты доменных ЦС в формате PEM и кодировке Base-64.

Изменим на время проверки конфигурационный файл клиента OpenLDAP /etc/ldap/ldap.conf, указав в переменной TLS_CACERT путь к созданному нами файлу с корневыми сертификатами доменных ЦС:

После этого можно попробовать выполнить поиск по протоколу LDAPS:

Проверка подключения по протоколу LDAP с защитой StartTLS (TCP 389)

Используется подключение типа ldap:/ с дополнительными ключами, включающими TLS : -Z и -ZZ. LDAP-сессия также шифруется с помощью SSL-сертификата, предоставляемого контроллером домена. Первичное подключение к контроллеру домена AD происходит по порту 389, затем создаётся отдельный защищённый TLS-туннель, внутри которого и происходит весь LDAP-обмен между клиентом и сервером. Используется настроенный нами ранее файл корневых сертификатов доменных ЦС.

Автор первичной редакции:

Алексей Максимов

Время публикации: 19.03.2017 18:04

По-умолчанию в Active Directory трафик по протоколу LDAP между контроллерами домена и клиентами не шифруется, т.е. данные по сети передаются в открытом виде. Потенциально это означает, что злоумышленник с помощью снифера пакетов может прочитать эти данные. Для стандартной среды Windows среды это в общем-то не критично, но ограничивает возможности разработчиков сторонних приложений, которые используют LDAP.

Так, например, операция смены пароля должна обязательно осуществляться через безопасный канал (например Kerberos или SSL/TLS). Это означает, что например, с помощью функции-php, обеспечивающей работу с AD по протоколу LDAP изменить пароль пользователя в домене не удастся.

Защитить данные, передаваемых по протоколу LDAP между клиентом и контроллером домена можно с помощью SSL версии протокола LDAP – LDAPS, который работает по порту 636 (LDAP «живет» на порту 389). Для этого на контроллере домена необходимо установить специальный SSL сертификат. Сертификат может быть как сторонним, выданным 3-ей стороной (например, Verisign), самоподписанным или выданным корпоративным центром сертификации.

В этой статье мы покажем, как с помощью установки сертификата задействовать LDAPS (LDAP over Secure Sockets Layer) на котроллере домена под управление Windows Server 2012 R2. При наличии требуемого сертификата служба LDAP на контроллере домена может устанавливать SSL соединения для передачи трафика LDAP и трафика сервера глобального каталога (GC).

Отметим, что LDAPS преимущественно используется сторонними приложениями (имеются в виде не-Microsoft клиенты) в целях защиты передаваемых по сети данных (обеспечить невозможности перехвата имена и паролей пользователей и других приватных данных).

Предположим, в вашей инфраструктуре уже развернут корпоративный удостоверяющий сервер Certification Authority (CA). Это может быть как полноценная инфраструктура PKI, так и отдельной-стоящий сервер с ролью Certification Authority.

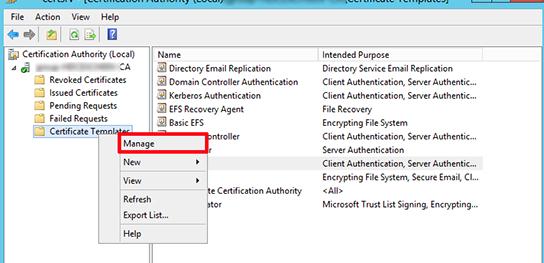

На севере с ролью Certification Authority запустите консоль Certification Authority Management Console, выберите раздел шаблонов сертификатов (Certificate Templates ) и в контекстном меню выберите Manage.

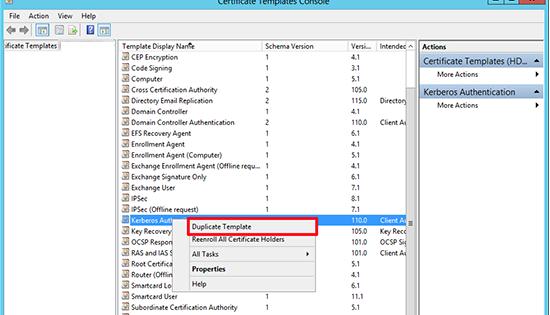

Найдите шаблон Kerberos Authentication certificate и создайте его копию, выбрав в меню Duplicate Template.

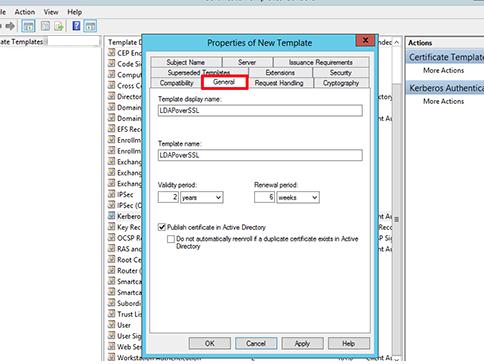

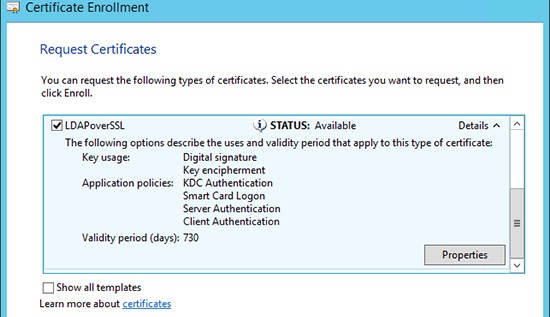

На вкладке General переименуйте шаблон сертификата в LDAPoverSSL, укажите период его действия и опубликуйте его в AD (Publish certificate in Active Directory).

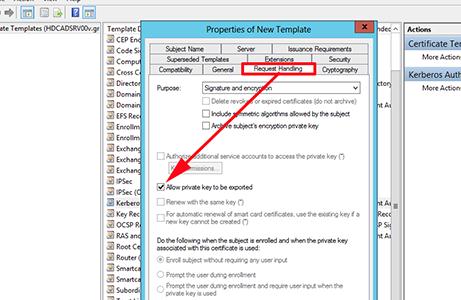

На вкладке Request Handling поставьте чекбокс у пункта Allow private key to be exported и сохраните шаблон.

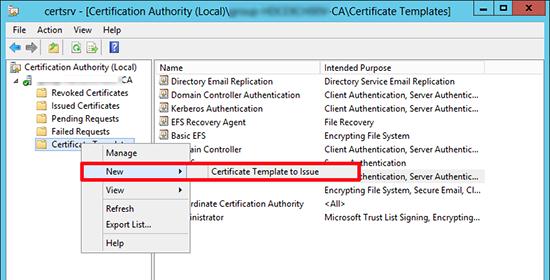

На базе созданного шаблона, опубликуем новый тип сертификата. Для этого, в контекстном меню раздела Certificate Templates выберем пункт New -> Certificate Template to issue.

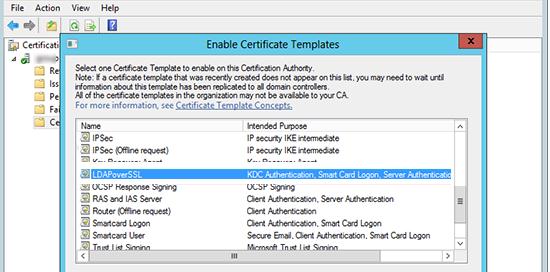

Из списка доступных шаблонов выберите LDAPoverSSL и нажмите OK.

На контроллере домена, для которого планируется задействовать LDAPS, откройте оснастку управления сертификатами и в хранилище сертификатов Personal запросим новый сертификат (All Tasks -> Request New Certificate).

В списке доступных сертификатов выберите сертификат LDAPoverSSL и нажмите Enroll (выпустить сертификат).

Следующее требование – необходимо, чтобы контроллер домена и клиенты, которые будут взаимодействовать через LDAPS доверяли удостоверяющему центру (CA), который выдал сертификат для контроллера домена.

Если это еще не сделано, экспортируем корневой сертификат удостоверяющего центра в файл, выполнив на сервере с ролью Certification Authority команду:

certutil -ca.cert ca_name.cer

А затем добавьте экспортированный сертификат в контейнере сертификатов Trusted Root Certification Authorities хранилища сертификатов на клиенте и контроллере домена. Сделать это можно через вручную через оснастку управления сертификатами, через GPO или из командной строки (подробнее здесь).

certmgr.exe -add C:\ca_name.cer -s -r localMachine ROOT

Необходимо перезапустить службы Active Directory на контроллере домена, либо целиком перезагрузить DC.

Осталось протестировать работу по LDAPS. Для этого на клиенте запустим утилиту ldp.exe и в меню выбираем Connection-> Connect->Укажите полное (FQDN) имя контроллера домена, выберите порт 636 и отметьте SSL -> OK. Если все сделано правильно, подключение должно установиться.

Читайте также: