Расширения оболочки шифрования windows 10 где находится

Обновлено: 04.07.2024

Пожалуйста, кто знает, напишите еще раз алгоритм. Заранее большое спасибо

Комментарий

Спасибо огромное. Только в русском XP программу показывает как Расширение оболочки шифрования. Хоть убейте, не знаю, кто ее экзешник.Комментарий

Вот строка для Приложение, исполняющее действие:rundll32.exe cryptext.dll,CryptExtOpenCER %1

Комментарий

VLV65,Спасибо огромное, еще раз выручили.

Сначала не туда посмотрела, поэтому прозевала строку Приложения.

Комментарий

Dolphina12, всегда рад помочь. в силу своей компетенции )))Комментарий

Добрый день. А сталкивались ли с такой же проблемой на win7? Дело в том, что в ней в "сопоставлении файлов" кнопки "дополнительно" нет вообще.Комментарий

Подскажите, есть ли способ по восстановлению ассоциации файлов *.cer - в Windows 7 и выше?Комментарий

После установки СС Сигнатура при открытии любого стороннего сертификата (раширение .cer) запускается СКАД Сигнатура, это и является проблемой.На XP привязку можно изменить из Свойств папки, на 7 и Vista эту возможность закопали.

Можно удалить ветку реестра HKEY_CLASSES_ROOT\vdcerFile.

Комментарий

Подскажите, есть ли способ по восстановлению ассоциации файлов *.cer - в Windows 7 и выше?P.s. на компе установлена Валидата, Верба, Крипто-ПРО и Крипто-ком и еще куча всяких плагинов.

Комментарий

P.s. на компе установлена Валидата, Верба, Крипто-ПРО и Крипто-ком и еще куча всяких плагинов.

Да, так и есть, но только тогда, когда ассоциации правильные. Например, на моём ПК с Win8, где cer файлы открываются нормально, это действительно так - открываются с помощью "Расширения оболочки шифрования".

Но когда ассоциации нарушены - нет возможности выбрать "Расширения оболочки шифрования" - нет такой программы в списке.

Вот, например, попробуйте txt файл открыть с помощью "Расширения оболочки шифрования" ))

Комментарий

На моём ПК (Win8) - где cer файлы открываются нормально, эта ветка присутствует.

На ПК коллеги (Win10), где cer файлы не открываются, такой ветки нет. Копирование этой ветки с моего ПК на его - к успеху не привели.

Также были скопированы с моего ПК ветки:

HKEY_CLASSES_ROOT\.cer

HKEY_CLASSES_ROOT\CERFile

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CERFile

К тому же, указанная Вами ветка относится к валидатовским файлам vdcer, а не к обычным cer

Комментарий

Отписываюсь, что проблему решить удалось - вдруг кому пригодится.

Посмотрев в ProcMon обращения к реестру при открытии CER файла на моём ПК (где CER файлы открываются правильно),

увидел, успешные обращения к веткам:

HKEY_CLASSES_ROOT\.cer

HKEY_CLASSES_ROOT\CERFile

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\.cer

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CERFile

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts\.cer

и не успешные обращения к веткам (этих веток у меня нет):

HKEY_CLASSES_ROOT\SystemFileAssociations\.cer

HKEY_CLASSES_ROOT\SystemFileAssociations\CERFile

HKEY_CURRENT_USER\Software\Classes\.cer

HKEY_CURRENT_USER\Software\Classes\CERFile

HKEY_CURRENT_USER\Software\Classes\SystemFileAssociations\.cer

HKEY_CURRENT_USER\Software\Classes\SystemFileAssociations\CERFile

Экспортировал вышеуказанные ветки в REG файл, и добавил туда строки

[-HKEY_CLASSES_ROOT\SystemFileAssociations\.cer]

[-HKEY_CLASSES_ROOT\SystemFileAssociations\CERFile]

[-HKEY_CURRENT_USER\Software\Classes\.cer]

[-HKEY_CURRENT_USER\Software\Classes\CERFile]

[-HKEY_CURRENT_USER\Software\Classes\SystemFileAssociations\.cer]

[-HKEY_CURRENT_USER\Software\Classes\SystemFileAssociations\CERFile]

Импортировали этот REG файл на другом ПК (с нарушенными ассоциациями), перезагрузились.

При первой попытке открыть CER файл, вышел список программ, в котором присутствовал "Расширения оболочки шифрования".

PS Также, в качестве временного решения применялся способ:

переименовывание CER файла в CRT.

Глава 4. Команды Rundll32. 4.4. Другие возможности команд rundll32

Дата: 16 августа 2009, воскресенье

И напоследок давайте рассмотрим другие возможности, которые предоставляет нам программа rundll32.exe.

Работа с сертификатами

Для работы с сертификатами предназначены функции библиотеки CRYPTEXT.dll (расширения оболочки шифрования), которые были предназначены именно для использования в команде rundll32.exe. С их помощью можно добавить или открыть файлы сертификатов различного типа. Для этого применяются функции, представленные в таблице ниже.

Таблица 4.35. Функции библиотеки CRYPTEXT.dll

Библиотека user32.dll

При помощи библиотеки user32.dll (многопользовательская библиотека клиента USER API Windows) реализуется очень большое количество функций, некоторые из которых можно вызвать при помощи программы rundll32.exe. Наверное, самой интересной из этих функций является LockWorkStation — с ее помощью можно заблокировать компьютер.

Также интересной возможность данной библиотеки является функция SwapMouseButton. С ее помощью назначение кнопок мыши меняется местами (левая кнопка выполняет действие правой, а правая, соответственно, левой).

А если вы воспользуетесь командой rundll32.exe user32.dll WinHelpA, тогда перед вами отобразится окно программы СПРАВКА И ПОДДЕРЖКА.

Остальные функции библиотеки user32.dll представлены в таблице ниже.

Таблица 4.36. Библиотека user32.dll

Библиотека ADVPACK.dll

Библиотека ADVPACK.dll реализует основные функции по работе с реестром, а также установке расширенных inf-файлов. Для установки inf-файлов применяется функция LaunchINFSectionEx, способ использования которой представлен ниже.

- Rundll32.exe ADVPACK.dll LaunchINFSectionEx «inf-файл», «начальный раздел inf-файла», «cab-файл с дополнительными файлами», «флаг». Флаг является битовой маской и может принимать следующие значения: 4 (не выводить промежуточные результаты установки), 8 (не преобразовывать группы), 16 (после установки обновить оболочку), 32 (выполнить архивацию перед установкой), 64 (отменить установку inf-файла), 128 (выполнить валидизацию), 256 (не строить список файлов), 512 (задерживать регистрацию ActiveX-объектов).

Примером использования функции LaunchINFSectionEx может быть команда rundll32 advpack.dll, LaunchINFSectionEx %11%\ieuinit.inf,Install,,36. Данная команда начинает процесс установки файла ieuinit.inf, расположенного в каталоге %systemroot%\inf (числовое представление этого каталога — %11%), выполняя команды, указанные в разделе Install данного файла.

Помимо установки inf-файла с помощью библиотеки ADVPACK.dll можно выполнить установку ActiveX-объектов. Для этого достаточно воспользоваться командой Rundll32.exe ADVPACK.dll RegisterOCX «файл .ocx».

Кроме описанных выше команд для установки inf-файлов и ActiveX-объектов библиотека ADVPACK.dll поддерживает еще несколько интересных возможностей. В первую очередь, это возможность с помощью команды вида Rundll32.exe ADVPACK.dll DelNodeRunDLL32 «файл или каталог» удалить указанный файл либо весь каталог.

И еще одной возможностью библиотеки ADVPACK.dll являются функции работы с ветвью реестра HKLM\SOFTWARE\Microsoft\Active Setup\Installed Components.

- Rundll32.exe ADVPACK.dll UserInstStubWrapper «каталог». Выполнить команду, записанную в параметре строкового типа RealStubPath, который расположен в ветви реестра HKLM\SOFTWARE\Microsoft\Active Setup\Installed Components\«каталог». С помощью параметра RealStubPath запускаются команды, которые не требуют взаимодействия с пользователем — даже если вы запустите с помощью этого параметра какую-либо программу с графической оболочкой, вы не сможете увидеть окно этой программы, хотя процесс программы будет создан.

- Rundll32.exe ADVPACK.dll UserUnInstStubWrapper «каталог». Выполнить команду, записанную в параметре строкового типа RealStubPath, который расположен в ветви реестра HKLM\SOFTWARE\Microsoft\Active Setup\Installed Components\«каталог».Restore.

Служба фонового обновления

Для работы со службой фонового обновления dfsvc.exe можно применять функции библиотеки dfshim.dll (Application Deployment Support Library). Например, вызов функции KillService приведет к завершению работы процесса dfsvc.exe.

Также вы можете воспользоваться следующими командами.

- rundll32 dfshim.dll ShOpenVerbApplication «путь URL». Выполнить соединение со службой обновления для передачи программы.

- rundll32 dfshim.dll ShOpenVerbShortcut «путь URL». Выполнить соединение со службой обновления на основе данного ярлыка.

- rundll32 dfshim.dll ShArpMaintain. Выполнить соединение со службой обновления.

Возможности программы VmWare

Известный всем эмулятор операционных систем использует для своей работы библиотеку MSI39.dll, в которой содержатся несколько функций, которые можно вызвать при помощи rundll32.exe. В первую очередь следует обратить внимание на функцию VMAskDisableAutorun. После вызова данной функции перед вами отобразится диалог, позволяющий отключить автоматический запуск дисков.

Если же необходимо выполнить обратное действие, тогда достаточно воспользоваться командой rundll32.exe MSI39.dll VMRestoreRegistry, чтобы автоматический запуск дисков был включен.

Также в библиотеке MSI39.dll присутствует ряд функций, которые выполняют удаление VMWare.

- rundll32.exe MSI39.dll VMCleanFiles. Удалить из каталога %systemroot%\SYSTEM32\DRIVERS драйверы wmnetuserif.sys, wmnetbridge.sys, wmnetadapter.sys, wmnet.sys.

- rundll32.exe MSI39.dll VMDeleteFiles. Удалить все файлы VMWare и все сведения о ней из реестра.

- rundll32.exe MSI39.dll VMDeleteRegistry. Удалить все сведения о VMWare из реестра.

Библиотека shSetup.dll

Библиотека shSetup.dll (Shell setup helper) используется для работы стандартного средства развертывания sysprep.exe. Данная библиотека поддерживает следующие возможности.

- rundll32.exe shSetup.dll Sysprep_Cleanup_Shell. Очистить корзину, списки MRU, а также отключить автоматический вход в систему и все панели инструментов, и, кроме того, удалить параметры из ветвей реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\OOBE и HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Setup\OOBE.

- rundll32.exe shSetup.dll Sysprep_Generalize_Shell. Удалить ветвь реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Setup\OOBE.

Служба времени Windows

Для работы со службой времени Windows применяется библиотека w32time.dll (Служба времени Windows). Она поддерживает следующие возможности.

- rundll32.exe w32time.dll W32TimeVerifyJoinConfig. Присвоить параметрам DWORD-типа MaxNegPhaseCorrection и MaxPosPhaseCorrection, расположенным в ветви реестра HKLM\SYSTEM\CurrentControlSet\Services\W32Time\Config, значения 0xffffffff. Также параметру строкового типа Type, расположенному в ветви реестра HKLM\SYSTEM\CurrentControlSet\Services\W32Time\Parameters, присваивается значение NT5DS.

- rundll32.exe w32time.dll W32TimeVerifyUnjoinConfig. Присвоить параметрам DWORD-типа MaxNegPhaseCorrection и MaxPosPhaseCorrection, расположенным в ветви реестра HKLM\SYSTEM\CurrentControlSet\Services\W32Time\Config, значения 0xD2F0. Также параметру строкового типа Type, расположенному в ветви реестра HKLM\SYSTEM\CurrentControlSet\Services\W32Time\Parameters, присваивается значение NTP.

Механизм восстановления системы

При помощи функций библиотеки SRCORE.dll (библиотека ядра восстановления системы Microsoft Windows) можно выполнить некоторые задачи управления стандартным механизмом восстановления системы. Для этого применяются следующие команды.

- rundll32.exe SRCORE.dll SysprepGeneralize. Отключить механизм восстановления системы на всех дисках.

- rundll32.exe SRCORE.dll SysprepCleanup. Удалить все созданные ранее точки восстановления.

Генератор библиотек типов

В поставку операционной системы Windows Vista входит библиотека scrobj.dll (Windows Script Component Runtime), которая поддерживает функцию GenerateTypeLib. Данная функция предназначена для создания библиотек типов. Синтаксис ее использования можно узнать при помощи команды Rundll32.exe scrobj.dll GenerateTypeLib /? (рис. 4.12).

Рис. 4.12. Результат выполнения команды Rundll32.exe scrobj.dll GenerateTypeLib /?

Другие возможности

В таблице ниже представлены последние команды rundll32.exe, которые мы с вами рассмотрим в данной главе.

Таблица 4.37. Другие варианты использования программы rundll32.exe

4.5. Заключение

В этом разделе мы рассмотрели только основные команды rundll32.exe, которые можно использовать в операционной системе Windows Vista. Как их, так и другие команды rundll32.exe можно будет просмотреть в специальной базе данных, поставляемой вместе с данной книгой.

Помощь и обучение по Windows 11 ожидается в ближайшее время!

Тем временем ознакомьтесь с доступными возможностями Windows 10 на вкладке Windows 10.

Что такое шифрование устройства?

Шифрование устройства помогает защитить ваши данные и доступно на широком спектре устройств с Windows. Если шифрование устройства включено, только авторизованные лица смогут получить доступ к данным на вашем устройстве. Если шифрование устройства недоступно на вашем устройстве, возможно, вам удастся включить стандартное шифрование BitLocker.

Примечание: BitLocker не поддерживается в выпуске Windows 10 Домашняя.

Обычно при доступе к данным они проходят через Windows 10 и обычно защищены входом в Windows 10. Если кто-то хочет обойти эти Windows, он может открыть дело компьютера и удалить физический жесткий диск. После этого, добавив жесткий диск на компьютер, который они контролируют, он сможет получить доступ к вашим данным, не нуждаясь в ваших учетных данных.

Однако если диск зашифрован, при попытке использовать этот метод для доступа к диску необходимо предоставить ключ расшифровки (которого он не должен иметь), чтобы получить доступ ко всем данным на диске. Без ключа расшифровки данные на диске будут выглядеть так же, как по-разму.

Доступно ли это на моем устройстве?

Шифрование устройства доступно на поддерживаемых устройствах с любым выпуском Windows 10. Если вы хотите вместо этого использовать стандартное шифрование BitLocker, оно доступно на поддерживаемых устройствах с Windows 10 Pro, Корпоративная или для образовательных учреждений. Некоторые устройства предлагают оба типа шифрования. Например, на Surface Pro под управлением Windows 10 Pro предлагаются и функция упрощенного шифрования устройства, и полные возможности управления BitLocker. Не знаете, какая версия Windows установлена у вас на устройстве? См. раздел Как узнать свою версию операционной системы Windows?

Чтобы проверить возможности шифрования устройства

В поле поиска на панели задач введите Сведения о системе, щелкните правой кнопкой мыши Сведения о системе в списке результатов, а затем выберите Запуск от имени администратора. Также можно нажать кнопку Пуск и затем в разделе Средства администрирования Windows выбрать Сведения о системе.

В нижней части окна Сведения о системе найдите параметр Поддержка шифрования устройства. Если указано значение Соответствует требованиям, то шифрование устройства доступно на вашем устройстве. Если оно недоступно, возможно, вам удастся использовать вместо этого стандартное шифрование BitLocker.

Чтобы включить шифрование устройства

Войдите в Windows под учетной записью администратора (возможно, потребуется выйти из системы и снова войти в нее для переключения учетных записей). Дополнительные сведения см. в разделе Создание локальной учетной записи или учетной записи администратора в Windows 10.

Если шифрование устройства отключено, выберите Включить.

Включение стандартного шифрования BitLocker

Войдите в Windows на своем устройстве под учетной записью администратора (возможно, потребуется выйти из системы и снова войти в нее для переключения учетных записей). Дополнительные сведения см. в разделе Создание локальной учетной записи или учетной записи администратора в Windows 10.

В поле поиска на панели задач введите Управление BitLocker, а затем выберите необходимый результат из списка. Также можно нажать кнопку Пуск и затем в разделе Система Windows выберите Панель управления. На панели управления выберите Система и безопасность, а затем в разделе Шифрование диска BitLocker выберите Управление BitLocker.

Примечание: Вы сможете увидеть этот параметр, только если функция BitLocker доступна на вашем устройстве. Она не поддерживается в выпуске Windows 10 Домашняя.

Выберите Включить BitLocker и следуйте инструкциям. (Если BitLocker включен и вы хотите отключить его, выберите Отключить BitLocker.)

Дополнительные ресурсы

Если для разблокировки вашего устройства требуется ключ восстановления, см. раздел Поиск ключа восстановления.

- Шифрование отдельных файлов

- Шифрование папок

- Шифрование диска

- Управление паролями и шифрование файлов

- Как зашифровать файлы и папки на Windows 10

- Как зашифровать файлы и папки при помощи Encrypting File System (EFS)

- Как зашифровать файлы и папки при помощи 7-zip

- Что делать после шифрования 7-zip

- Как шифровать файлы Microsoft Office на Windows 10

- Удаление незашифрованных копий файла

- Как зашифровать жёсткий диск в Windows 10

- Как установить VeraCrypt на Windows 10

- Установка VeraCrypt

- Заключение

У пользователей Windows 10 есть несколько вариантов шифрования данных. В этом руководстве мы расскажем, как шифровать отдельные файлы, папки с файлами и диски целиком. У каждого подхода есть свои плюсы и минусы. Узнав о них, вы будете лучше понимать, какой вид шифрования вам нужен в определённой ситуации. Нужно иметь в виду следующее:

Теперь поговорим о том, когда использовать три метода шифрования:

- Шифрование отдельных файлов

- Шифрование папок

- Шифрование диска

Шифрование отдельных файлов

Если шифровать каждый файл по отдельности, у каждого будет свой пароль или ключ. Этот метод подходит, если вы собираетесь делиться файлами или хранить их в облаке. Пользователи Windows 10 могут шифровать отдельные файлы при помощи инструментов вроде 7-zip. Можно шифровать отдельные файлы Microsoft Office внутри приложений, хотя это больше подходит для домашних пользователей, чем для защиты от серьёзных угроз.

Шифрование папок

В этом случае будет зашифровано всё содержимое папки. Пароли или ключи даются папке, а не отдельным файлам.

Шифрование папок является отличным инструментом организации. Например, вы можете создавать разные зашифрованные папки для разных членов семьи. Они получат пароли только от своих папок и каждый будет иметь личное пространство на одном устройстве.

При желании можно шифровать отдельные файлы и хранить их в зашифрованной папке.

Шифрование диска

Шифрование диска защищает его целиком. Чтобы пользоваться устройством с зашифрованными жёстким диском, нужно ввести пароль или ключ при входе в систему, иначе диск будет недоступен.

Как запретить Facebook следить за вашей интернет-активностьюЭтот вид шифрования является хорошей первой линией защиты от кражи. Если кто-то украдёт ваш ноутбук или диск из него, им нужно будет обойти шифрование, чтобы получить доступ к данным.

На зашифрованном жёстком диске можно также шифровать отдельные файлы и папки.

Управление паролями и шифрование файлов

Прежде чем подробно рассказать о шифровании файлов, нужно сделать важное замечание относительно паролей. Следует пользоваться хорошим менеджером паролей и следовать правильной практике использования паролей.

Для чего это нужно? Если вы потеряете или забудете пароль для доступа к зашифрованным файлам, они станут недоступными для вас. Именно поэтому так важен менеджер паролей. Среди популярных можно назвать 1Password, LastPass и некоторые другие.

Как зашифровать файлы и папки на Windows 10

Варианты шифрования файлов и папок в системе Windows 10 зависят от её версии. Windows 10 Pro и Enterprise обладают встроенным инструментом шифрования под названием Encrypting File System (EFS). Любой пользователь Windows 10, в том числе редакции Home, может использовать сторонние приложения вроде 7-zip для шифрования файлов и папок.

Кроме этих вариантов, приложения пакета Microsoft Office содержат простую функциональность шифрования файлов, как и программа Acrobat Reader.

Как зашифровать файлы и папки при помощи Encrypting File System (EFS)

Encrypting File System (EFS) есть в редакциях Professional и Enterprise. Это считается продвинутой возможностью Windows. Неопытные пользователи при работе с данной системой могут утратить доступ к файлам.

EFS шифрует файлы в фоновом режиме, включая автоматическое создание ключа File Encryption Key (FEK). Только тот аккаунт, в котором файл был зашифрован, может расшифровать его. Всё это происходит автоматически.

Кроме символа замка, который появляется в проводнике рядом с зашифрованным файлом или папкой, невозможно на глаз определить, что они зашифрованы при помощи EFS.

К сожалению, EFS обладает недостатками, которые делают этот вариант неидеальным.

Если это вас не пугает, ниже описан процесс шифрования файлов и папок при помощи EFS:

- Запустите проводник и откройте место расположения нужного файла или папки.

- Нажмите на них правой кнопкой мыши.

- В контекстном меню нажмите на команду «Свойства».

- На вкладке общие нажмите на кнопку «Другие».

После этого файл или папка будут отображаться как зашифрованные для всех, кроме этого аккаунта.

Как зашифровать файлы и папки при помощи 7-zip

7-zip представляет собой бесплатную программу архивирования файлов, которая заодно умеет шифровать файлы и папки при помощи алгоритма AES-256. Это современный стандарт шифрования в большинстве систем.

Как проверить надёжность пароля при помощи бесплатных сервисовЕсли вы планируете использовать 7-zip для шифрования файлов или папок, необходимо помнить, что создаются зашифрованные копии файла или папки. Оригиналы остаются незашифрованными.

- Правой кнопкой мыши нажмите на файл или папку.

- В контекстном меню выберите 7-zip и команду «Добавить в архив». Откроется окно.

- В поле «Архив» введите название создаваемого архива.

- В списке «Формат архива» выберите zip.

- В разделе «Шифрование» введите сложный пароль в поле «Введите пароль» и повторите его.

- В списке «Метод шифрования» выберите AES-256.

- Нажмите OK. Будет создан зашифрованный архивный файл, который хранится в той же папке, что и оригинал.

Что делать после шифрования 7-zip

В результате вы получите зашифрованный при помощи алгоритма AES-256 архив. Дальнейшие действия зависят от того, что вы собираетесь делать с зашифрованным файлом или папкой.

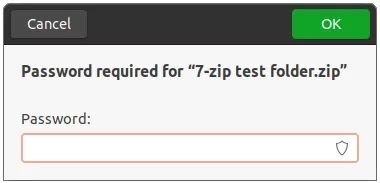

Если вы создали архив, чтобы поделиться копиями файла или папки, отправьте архив получателю. Если у них есть программа 7-zip или аналогичная и вы каким-то безопасным способом передали им пароль на доступ, они смогут распаковать архив, затем дважды кликнуть на файл для ввода пароля в диалоговое окно.

После ввода пароля операционная система должна открыть соответствующее файлу приложение. Получатель сможет просматривать его, сохранять, редактировать. Зашифрованный вариант файла также будет оставаться в системе.

Если вы создали архив для защиты файлов или папок на вашей системе, незашифрованные оригиналы следует удалить, чтобы они не попали в посторонние руки.

Как шифровать файлы Microsoft Office на Windows 10

Некоторые приложения позволяют внутри себя шифровать файлы тех типов, с которыми они работают. Можно шифровать файлы в Microsoft Word, а Adobe Acrobat шифрует файлы формата PDF.

- В приложении Word откройте раздел Меню > Файл > Информация.

- В этом окне выберите «Защитить документ».

- В появившемся меню выберите «Защитить паролем».

Теперь при просмотре этого документа всегда нужно будет вводить пароль.

Удаление незашифрованных копий файла

Если вы пользуетесь 7-zip или Microsoft Office для шифрования файлов, Windows 10 может сохранять одну или больше временных копий незашифрованных версий файлов. Нужно удалить эти копии после шифрования.

-

Нажмите на кнопку «Пуск», в поиске наберите «временные». В появившемся меню выберите «Удалить временные файлы». Откроются настройки в разделе «Хранилище».

Как зашифровать жёсткий диск в Windows 10

Инструментом шифрования диска в Windows 10 является BitLocker Device Encryption. Он встроен в редакции Windows 10 Pro и Enterprise, позволяя зашифровать все устройства хранения данных.

BitLocker обладает некоторыми недостатками:

- Если BitLocker Device Encryption отсутствует на вашем компьютере, установка и настройка могут стать проблемой.

- BitLocker обладает разными возможностями в зависимости от аппаратных компонентов компьютера, а именно материнской платы.

- Работает только на Windows 10 Professional и Enterprise.

В качестве альтернативы предлагается приложение под названием VeraCrypt, лишённое недостатков BitLocker.

- VeraCrypt намного проще установить.

- VeraCrypt не зависит от аппаратных компонентов вашего компьютера.

- VeraCrypt работает на любой версии Windows

- Это бесплатное приложение с открытым исходным кодом. Подобные приложения считаются более защищёнными. После установки необходимо при запуске компьютера вводить пароль.

Как установить VeraCrypt на Windows 10

Хотя установка VeraCrypt проще по сравнению с альтернативным приложением, недостаточно просто запустить установочный файл. Если что-то сделать неправильно, есть вероятность потерять файлы или даже доступ ко всему жёсткому диску.

Если вы не уверены, что сможете выполнить описанные ниже шаги, или у вас есть плохая привычка терять важные пароли, лучше не использовать этот вариант шифрования.

Читайте также: