Развернуть wsus на linux

Обновлено: 07.07.2024

В видео подробно рассказано как настроить WSUS сервер, хотелось бы немного его дополнить, несколькими моментами:

1. Быстрое применение политики (в видео об этом говорилось), запуск консоли из под администратор и выполняем: gpupdate.exe /force (Обновить групповые политики)

2. Проверяем, что политика применилась: gpresult.exe /R (Посмотреть применение групповых политик )

3. wuauclt /detectnow — Запустить немедленный опрос сервера WSUS на наличие обновлений

4. wuauclt /reportnow - Сбросить на сервер список уже установленных обновлений

5. wuauclt /resetAuthorization - Сбросить авторизацию на сервере и клиенте. Фактически это новая регистрация на сервере WSUS. Полезна когда клиент подглюкивает, удаляем его на сервере и командой wuauclt /detectnow /resetAuthorization заново регистрируем на сервере с одновременным запросом списка обновлений

6. wuauclt /UpdateNow - Запускает процесс установки найденных обновлений

7. Проверка доступности порта WSUS через PowerShell :

Если машина не регистрируется на сервисе WSUS

Открываем командную строку с правами администратора и вводим команды

Если вы используете различные инструменты деплоя ОС из образов, то замечали что далеко не все ОС отправляют отчет на сервер WSUS или вообще пропадают с сервера.

Тут и кроется корень проблемы, после клонирования у машин остается один и тот же SusClientId.

Посмотреть его можно в реестре, по следующему пути:

После этого машина сбросит авторизацию на WSUS и зарегистрируется с новым, уникальным SusClientId.

Групповая политика (GPO)

Открываем инструмент настройки групповой политики, создаем новые политики для разных групп компьютеров — в нашем примере:

- Для тестовой группы.

- Для серверов.

- Для рабочих станций.

Создаем GPO для соответствующих организационных юнитов. Открываем данные политики на редактирование и переходим по пути Конфигурация компьютера - Политики - Административные шаблоны - Компоненты Windows - Центр обновления Windows. Стоит настроить следующие политики:

| Название политики | Значение | Описание |

|---|---|---|

| Разрешить управлению электропитанием центра обновления Windows выводить систему из спящего режима для установки запланированных обновлений | Включить | Позволяет центру обновления выводить компьютер из спящего режима для установки обновлений. |

| Настройка автоматического обновления | Включить. Необходимо выбрать вариант установки, например, автоматическую. Также задаем день недели и время установки. Для серверов рекомендуется не устанавливать обновления автоматически, чтобы избежать перезагрузок. | Позволяет определить, что нужно делать с обновлениями, как именно их ставить и когда. Обратите внимание, что Microsoft большую часть обновлений выпускает во вторник — используйте эту информацию, чтобы задать наиболее оптимальное время установки. |

| Указать размещение службы обновлений Microsoft в интрасети | Включить. Указать адрес сервера в формате веб ссылки, например, http://WSUS-SRV:8530 * | Настройка говорит клиентам, на каком сервере искать обновления. |

| Разрешать пользователям, не являющимся администраторами получать уведомления об обновлениях | Включить | Позволяет предоставить информацию об устанавливаемых обновлениях всем пользователям. |

| Не выполнять автоматическую перезагрузку, если в системе работают пользователи | Включить | Позволит избежать ненужных перезагрузок компьютера во время работы пользователя. |

| Повторный запрос для перезагрузки при запланированных установках | Включить и выставить значение в минутах, например, 1440 | Если перезагрузка была отложена, необходимо повторить запрос. |

| Задержка перезагрузки при запланированных установках | Включить и выставить значение в минутах, например, 30 | Дает время перед перезагрузкой компьютера после установки обновлений. |

| Разрешить клиенту присоединяться к целевой группе | Включить и задать значение созданной в WSUS группе компьютеров: - Рабочие станции - Серверы - Тестовая группа | Позволяет добавить наши компьютеры в соответствующую группу WSUS. |

* 8530 — сетевой порт, на котором по умолчанию слушает сервер WSUS. Уточнить его можно на стартовой странице консоли управления WSUS.

Ждем применения политик. Для ускорения процесса некоторые компьютеры можно перезагрузить вручную.

Автоматическая чистка WSUS

Как говорилось ранее, сервер WSUS очень требователен к дисковому пространству. Поэтому удаление устаревшей информации является критически важным этапом его администрирования.

Саму чистку можно сделать в панели управления сервером обновления в разделе Параметры - Мастер очистки сервера.

Также можно воспользоваться командлетом в Powershell Invoke-WsusServerCleanup — целиком команда будет такой:

Get-WSUSServer | Invoke-WsusServerCleanup -CleanupObsoleteComputers -CleanupObsoleteUpdates -CleanupUnneededContentFiles -CompressUpdates -DeclineExpiredUpdates -DeclineSupersededUpdates

Для автоматизации чистки создаем скрипт с расширением .ps1 и создаем задачу в планировщике. Чистку стоит делать раз в неделю.

Please understand that both operating systems are different, the internal implemenatation of below subsystems are different.

b) process architecture

c) Memory architecture

So i wouldnt recommend running windows applications on linux and there is no guarentee that they would run either. When i said not recommend there is a way to do it using WINE , you can download WINE s/w and tryinstalling the applications on windows but not recommended.

Found this link.

Regards Jaco Smit Nerds On Site - South Africa

Which predates this thread by two years, and basically says what's already been said in this thread -- NO.

And, even if some hack had been built -- it's worthy of note that the implementation would be totally unsupported by Microsoft, as well as any client systems of that hack -- particularly those who might succumb to defects, failures, or infestations as a result of the "server" failing to perform as a native WSUS-on-Windows server would be expected to.

Of course this reply is out of date.

You cannot implement all the functionality of WSUS using a linux server.

But if what you want is to save WU bandwidth, you can use squid-cache properly configured, with enough disk size. A few recommendations about it can be found in Here but other hints found here (in spanish!)

Of course your quick_abort_* settings will vary, it depends mainly in the average use of your network.

This will save bandwidth and will not break things, so it won't interfere with Microsoft's support as someone said.

But if what you want is to save WU bandwidth, you can use squid-cache properly configured, with enough disk size.

In addition, just announced, an update is coming to the entire WU/MU/WSUS/WUAgent infrastructure that will prohibit SSL proxying to Windows Update -- in other words, any proxy server providing connectivity for the WUAgent (or a WSUS server) will have to support passthru of the WU/MU SSL certificate. So another relevant question is this: Can Squid do that?

Finally, my speculation of the underlying reason for the question is to avoid the requirement to license a Windows Server. The value in WSUS is the ability to select the updates to be deployed, and control where they are deployed. While a proxy server will definitely cut down on Internet consumption, it won't give the ability to select what updates or what systems.

Предупреждение: после применения обновлений нелицензионная Winows XP или MS Office XP/2003 может потребовать активации или вообще отказаться работать по этой причине (Чаще всего после применения сервиспака). Такая реакция не зависит от источника обновлений (локальный WSUS или сайт Windows Update). Приобретайте лицензионное программное обеспечение или используйте свободно распространяемое!

Требования к клиентским компьютерам

- Microsoft Windows 2000 Professional Service Pack 3 (SP3) или Service Pack 4 (SP4), Windows 2000 Server SP3 или SP4, или Windows 2000 Advanced Server SP3 или SP4.

- Microsoft Windows XP Professional RTM (необходима установка клиента SUS) или Service Pack 1 или Service Pack 2.

- Microsoft Windows Server 2003 RTM или Service Pack 1 (Standard Edition; Enterprise Edition; Datacenter Edition; Web Edition).

- Microsoft Windows Server 2003 R2 (в различных редакциях).

- Microsoft Windows Vista (в различных редакциях).

ПО, обновляемое с помощью WSUS

- Windows 2000 Professional, Server и Advansed Server (SP3 или SP4);

- Windows XP Professional (SP1 или SP2 или без SP);

- Windows XP Professional x64 Edition;

- Windows XP Professional 64-bit Edition version 2003;

- Windows Server 2003 в различных редакциях (SP1 или без SP), включая x64 Edition и версии для систем с процессорами Itanium;

- Windows Server 2003 R2 в различных редакциях, включая x64 Edition и версии для систем с процессорами Itanium;

- Windows Vista R2 в различных редакциях.

- Windows Live Mail Desktop;

- Windows Live Toolbar.

- SQL server 2000;

- SQL server Feature Pack;

- SQL server 2005.

- Office 2002/XP;

- Office 2003.

- ISA 2004;

- ISA 2006.

- драйверы;

- критические обновления;

- обновления системы безопасности;

- обновления;

- накопительные пакеты обновлений (например, кумулятивное обновление IE6 SP1);

- пакеты обновлений (например, сервиспаки);

- обновления определений (например, обновление базы адресов нежелательной почты для MS Outlook);

- средства (например, средство диагностики сети для Windows XP).

Конфигурирование Автоматического обновления на клиентах

Штатным способом конфигурирования компонентов в Widows является использование объектов групповой политики - Group Policy object (GPO). При наличии Active Directory необходимо создать новый GPO и подключить его на доменный уровень. Замечание: компания Microsoft не рекомендует использовать для подобных целей GPO Default Domain Policy. Отдельно стоящие машины (в рабочей группе или с эмуляцией домена через Samba) можно настроить через локальный GPO. Также для таких машин возможно использовать непосредственное редактирование реестра либо импорт предварительно созданного *.reg файла.

Рассмотрим процесс конфигурирования локального GPO для отдельно стоящей машины. Создание и подключение GPO в Active Directory рассматривать не будем, предполагая, что данные операции являются тривиальными для тех администраторов, у кого Active Directory развёрнута. Процесс редактирования GPO в обоих случаях ничем не отличается.

0. Проверяем, что имя компьтера содержит DNS-суффикс, то есть имеет вид "PCName.DeptName.susu.ac.ru":

Панель управления, апплет Система (или Свойства компьютера), страница Имя компьютера, строка Полное имя

Если имя компьтера имеет вид "PCName." то добавляем DNS-суффикс:

в этом же окне нажимаем кнопку "Изменить", в открывшемся окне нажимем кнопку "Дополнительно" и в следующем окне вводим DNS-суффикс.

Например, имя компьютера, (смотрим выданные подразделению "Данные для настройки сети") - oti.urc.ac.ru, DNS-суффикс в данном случае будет urc.ac.ru, а NetBIOS-имя компьютера - oti. Если имя компьютера имеет не такой формат, то нужно привести к такому виду и сообщить в ОГСТ по электронной почте.

Для компьютеров, имеющих "серые"адреса, имя компьютера также должно иметь такой формат, только сообщать имя в ОГСТ не нужно.

После изменения имени компьютера необходимо выполнить его перезагрузку.

Пуск -> Выполнить, набираем gpedit.msc, нажимаем Enter.

Редактор выполнен в виде оснастки MMC

2. В редакторе групповой политики распахиваем Конфигурация компьютера, затем Административные шаблоны, затем Компоненты Windows и щёлкаем на Windows Update (соответствует английскиму варианту Computer Configuration, Administrative Templates, Windows Components, Windows Update).

Если такого шаблона нет, то необходимо его добавить.

3. Настраиваем поведение Автоматического обновления:

- Уведомлять о загрузке и уведомлять об установке.

- Загружать автоматически и уведомлять об установке.

- Загружать автоматически и устанавливать по расписанию.

- Разрешать локальному администратору изменять настройки.

4. Настраиваем клиентский компьютер на локальный сервер обновлений:

В области сведений дважды щелкните на параметре "Указать размещение службы обновлений Microsoft в интрасети" ("Specify intranet Microsoft update service location"), в открывшемся окне выбрать кнопку "Включен" и в обе строки ввода впечатать "http://wsus.susu.ac.ru:8530".

Эти шаги являются достаточными для корректного конфигурирования службы Автоматического обновления клиентов на локальный сервер обновлений.

После выполнения этих действий необходимо дождаться применения групповой политики и контакта клиента с WSUS. Для случая локального GPO политики применяются сразу после его редактирования. Как принудительно примененить политики или запустить обновление - в следующем разделе.

Windows Server Update Services или WSUS предназначен для распространения обновлений внутри сети. Он позволит скачивать все пакеты для их установки на один сервер и распространять данные пакеты по локальной сети. Это ускорит процесс получения самих обновлений, а также даст администратору контроль над процессом их установки.

В данной инструкции мы рассмотрим пример установки и настройки WSUS на Windows Server 2012 R2.

Перед установкой

Рекомендуется выполнить следующие действия, прежде чем начать установку WSUS:

-

.

- Настраиваем статический IP-адрес.

- При необходимости, добавляем компьютер в домен.

- Устанавливаем все обновления Windows.

Также нужно убедиться, что на сервере достаточно дискового пространства. Под WSUS нужно много места — в среднем, за 2 года использования, может быть израсходовано около 1 Тб. Хотя, это все условно и, во многом, зависит от количества программных продуктов, которые нужно обновлять и как часто выполнять чистку сервера от устаревших данных.

Установка роли

Установка WSUS устанавливается как роль Windows Server. Для начала запускаем Диспетчер серверов:

В правой части открытого окна нажимаем Управление - Добавить роли и компоненты:

На странице приветствия просто нажимаем Далее (также можно установить галочку Пропускать эту страницу по умолчанию):

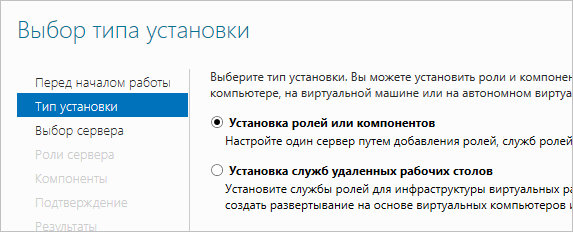

На следующей странице оставляем переключатель в положении Установка ролей или компонентов:

Далее выбираем сервер из списка, на который будем ставить WSUS:

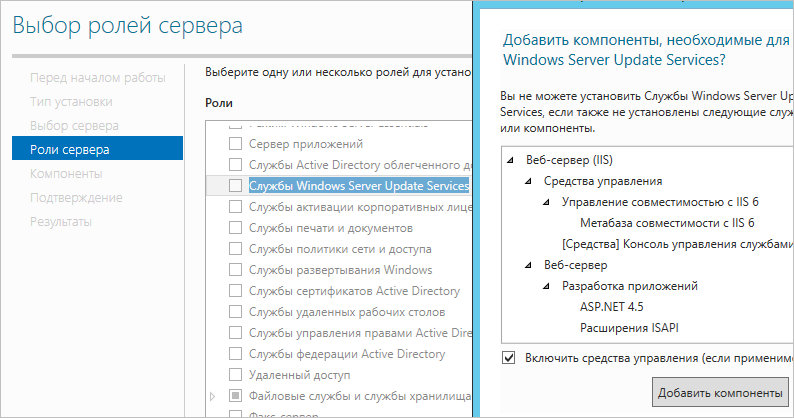

В окне «Выбор ролей сервера» ставим галочку Службы Windows Server Update Services - в открывшемся окне (если оно появится) нажимаем Добавить компоненты:

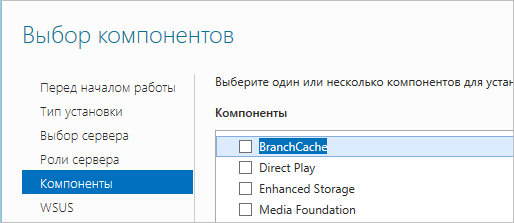

Среди компонентов оставляем все по умолчанию и нажимаем Далее:

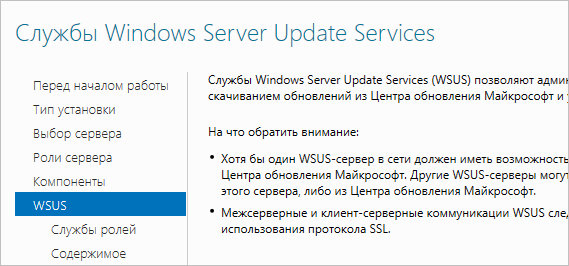

Мастер запустит предварительную настройку служб обновления — нажимаем Далее:

Среди ролей службы можно оставить галочки, выставленные по умолчанию:

Прописываем путь, где WSUS будет хранить файлы обновлений:

* в нашем примере был прописан путь C:\WSUS Updates. Обновления нужно хранить на разделе с достаточным объемом памяти.

Запустится настройка роли IIS — просто нажимаем Далее:

Среди служб ролей оставляем все галочки по умолчанию и нажимаем Далее:

В последнем окне проверяем сводную информацию о всех компонентах, которые будут установлены на сервер и нажимаем Установить:

Процесс установки занимаем несколько минут. После завершения можно закрыть окно:

Установка роли WSUS завершена.

Первый запуск и настройка WSUS

После установки наш сервер еще не готов к работе и требуется его первичная настройка. Она выполняется с помощью мастера.

В диспетчере сервера кликаем по Средства - Службы Windows Server Update Services:

При первом запуске запустится мастер завершения установки. В нем нужно подтвердить путь, по которому мы хотим хранить файлы обновлений. Кликаем по Выполнить:

. и ждем завершения настройки:

Откроется стартовое окно мастера настройки WSUS — идем далее:

На следующей странице нажимаем Далее (при желании, можно принять участие в улучшении качества продуктов Microsoft):

Далее настраиваем источник обновлений для нашего сервера. Это может быть центр обновлений Microsoft или другой наш WSUS, установленный ранее:

* в нашем примере установка будет выполняться из центра Microsoft. На данном этапе можно сделать сервер подчиненным, синхронизируя обновления с другим WSUS.

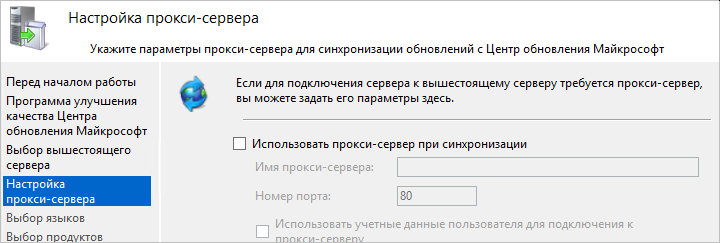

Если в нашей сети используется прокси-сервер, задаем настройки:

* в нашем примере прокси-сервер не используется.

Для первичной настройки WSUS должен проверить подключение к серверу обновлений. Также будет загружен список актуальных обновлений. Нажимаем Начать подключение:

. и дожидаемся окончания процесса:

Выбираем языки программных продуктов, для которых будут скачиваться обновления:

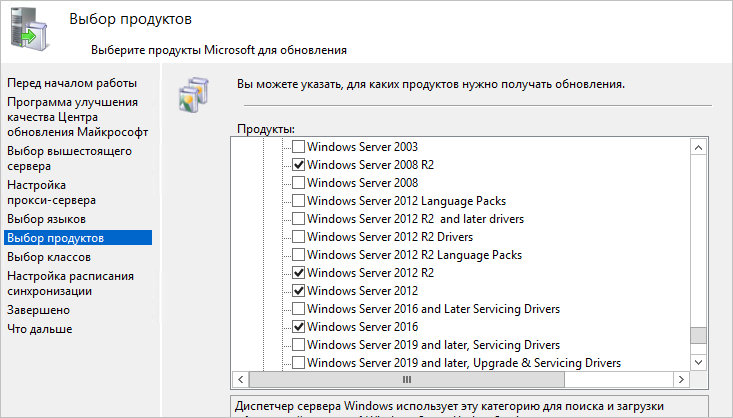

Внимательно проходим по списку программных продуктов Microsoft и выбираем те, которые есть в нашей сети, и для который мы хотим устанавливать обновления:

* не стоит выбирать все программные продукты, так как на сервере может не хватить дискового пространства.

Выбираем классы обновлений, которые мы будем устанавливать на компьютеры:

* стоит воздержаться от установки обновлений, которые могут нанести вред, например, драйверы устройств в корпоративной среде не должны постоянно обновляться — желательно, чтобы данный процесс контролировался администратором.

Настраиваем синхронизацию обновлений. Желательно, чтобы она выполнялась в автоматическом режиме:

Мы завершили первичную настройку WSUS. При желании, можно установить галочку Запустить первоначальную синхронизацию:

После откроется консоль управления WSUS.

Завершение настройки сервера обновлений

Наш сервис установлен, настроен и запущен. Осталось несколько штрихов.

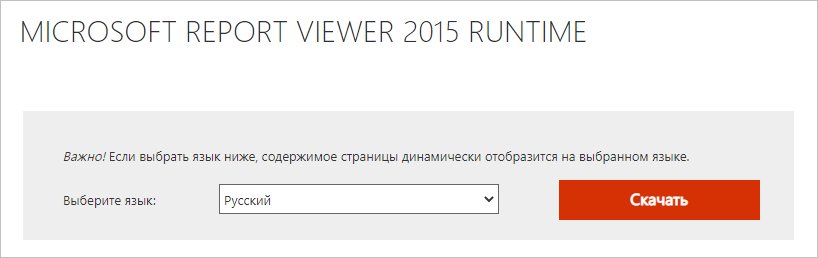

Установка Microsoft Report Viewer

Для просмотра отчетов, необходим компонент, который не ставится с WSUS. Для его установки нужно сначала зайти в установку ролей и компонентов:

Продолжаем установку и завершаем ее.

После выполняем установку приложения и перезапускаем консоль WSUS — отчеты будут доступны для просмотра.

Донастройка WSUS

Мастер установки предлагает выполнить большую часть настроек, но для полноценной работы необходимо несколько штрихов.

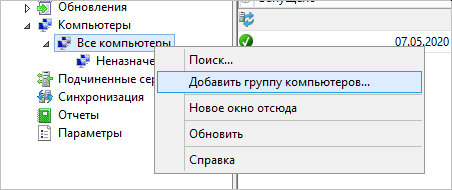

1. Группы компьютеров

При подключении новых компьютеров к серверу, они должны распределиться по группам. Группы позволят применять разные обновления к разным клиентам.

В консоли управления WSUS переходим в Компьютеры - кликаем правой кнопкой мыши по Все компьютеры и выбираем Добавить группу компьютеров. :

Вводим название для группы и повторяем действия для создания новой группы. В итоге получаем несколько групп, например:

2. Автоматические утверждения

После получения сервером обновлений, они не будут устанавливаться, пока системный администратор их не утвердит для установки. Чтобы не заниматься данной работой в ручном режиме, создадим правила утверждения обновлений.

В консоли управления WSUS переходим в раздел Параметры - Автоматические утверждения:

Кликаем по Создать правило:

У нас есть возможность комбинировать условия, при которых будут работать наши правила. Например, для созданных ранее групп компьютеров можно создать такие правила:

- Для тестовой группы применять все обновления сразу после их выхода.

- Для рабочих станций и серверов сразу устанавливать критические обновления.

- Для рабочих станций и серверов применять обновления спустя 7 дней.

- Для серверов устанавливать обновления безопасности по прошествии 3-х дней.

3. Добавление компьютеров в группы

Ранее, нами были созданы группы компьютеров. После данные группы использовались для настройки автоматического утверждения обновлений. Для автоматизации работы сервера осталось определить, как клиентские компьютеры будут добавляться в группы.

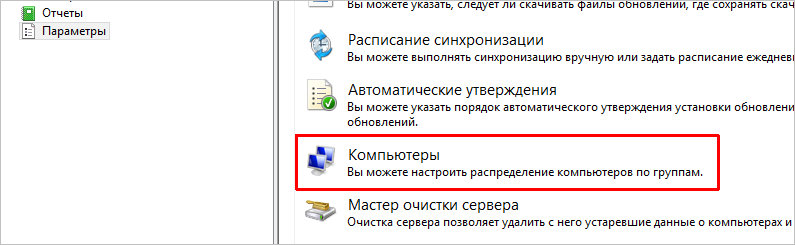

В консоли WSUS переходим в Параметры - Компьютеры:

Если мы хотим автоматизировать добавление компьютеров в группы, необходимо установить переключатель в положение Использовать на компьютерах групповую политику или параметры реестра:

Настройка клиентов

И так, наш сервер готов к работе. Клиентские компьютеры могут быть настроены в автоматическом режиме с помощью групповой политики Active Directory или вручную в реестре. Рассмотрим оба варианта. Также стоит отметить, что, как правило, проблем совместимости нет — WSUS сервер на Windows Server 2012 без проблем принимает запросы как от Windows 7, так и Windows 10. Приведенные ниже примеры настроек являются универсальными.

Групповая политика (GPO)

Открываем инструмент настройки групповой политики, создаем новые политики для разных групп компьютеров — в нашем примере:

- Для тестовой группы.

- Для серверов.

- Для рабочих станций.

Создаем GPO для соответствующих организационных юнитов. Открываем данные политики на редактирование и переходим по пути Конфигурация компьютера - Политики - Административные шаблоны - Компоненты Windows - Центр обновления Windows. Стоит настроить следующие политики:

* 8530 — сетевой порт, на котором по умолчанию слушает сервер WSUS. Уточнить его можно на стартовой странице консоли управления WSUS.

Ждем применения политик. Для ускорения процесса некоторые компьютеры можно перезагрузить вручную.

Настройка клиентов через реестр Windows

Как говорилось выше, мы можем вручную настроить компьютер на подключение к серверу обновлений WSUS.

Для этого запускаем редактор реестра и переходим по пути: HKEY_LOCAL_MACHINE\SOFTWARE\Polices\Microsoft\Windows\WindowsUpdate. Нам необходимо создать следующие ключи:

Теперь переходим в раздел реестра HKEY_LOCAL_MACHINE\SOFTWARE\Polices\Microsoft\Windows\WindowsUpdate\AU. Если он отсутствует, создаем вручную. После нужно создать ключи:

- AUOptions, REG_DWORD — значение 2

- AutoInstallMinorUpdates, REG_DWORD — значение 0

- NoAutoUpdate, REG_DWORD — значение 0

- ScheduledInstallDay, REG_DWORD — значение 0

- ScheduledInstallTime, REG_DWORD — значение 3

- UseWUServer, REG_DWORD — значение 1

После перезагружаем компьютер. Чтобы форсировать запрос к серверу обновлений, на клиенте выполняем команду:

Автоматическая чистка WSUS

Как говорилось ранее, сервер WSUS очень требователен к дисковому пространству. Поэтому удаление устаревшей информации является критически важным этапом его администрирования.

Саму чистку можно сделать в панели управления сервером обновления в разделе Параметры - Мастер очистки сервера.

Также можно воспользоваться командлетом в Powershell Invoke-WsusServerCleanup — целиком команда будет такой:

Get-WSUSServer | Invoke-WsusServerCleanup -CleanupObsoleteComputers -CleanupObsoleteUpdates -CleanupUnneededContentFiles -CompressUpdates -DeclineExpiredUpdates -DeclineSupersededUpdates

Для автоматизации чистки создаем скрипт с расширением .ps1 и создаем задачу в планировщике. Чистку стоит делать раз в неделю.

Читайте также: