Создать tap интерфейс windows

Обновлено: 03.07.2024

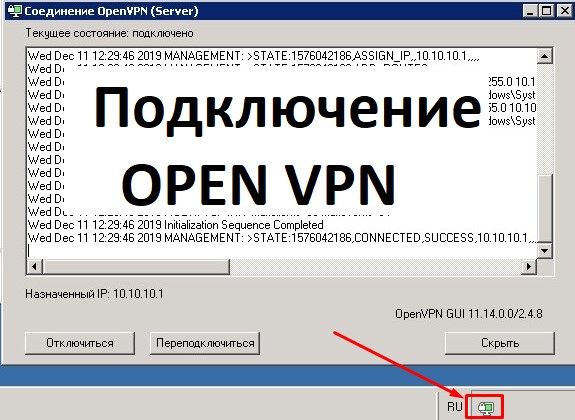

Когда используешь openvpn клиент под windows существует ограничение на подключение только к одному серверу. Это связано с тем, что при установке openvpn создается только 1 tap адаптер, который обслуживает только одно vpn соединение.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на . Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.Если при активном соединении попробовать подключиться к еще одному серверу, то получаешь ошибку:

суть которой сводится к тому, что сетевой интерфейс уже занят. Необходимо разорвать существующее соединение и только потом пробовать установить другое.

Как оказалось, обойти данное ограничение очень просто. После установки клиента openvpn в windows создается папка:

Теперь нужно в папке

Создать для каждого подключения отдельную папку и положить конфиг с сертификатами в нее. При подключении можно выбирать сервер к которому хотите подключиться. При этом подключений может быть столько, сколько вы добавили сетевых адаптеров openvpn:

Вот так просто решается задача создания нескольких активных openvpn подключений в windows.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.Рекомендую полезные материалы по схожей тематике:

Онлайн курс "DevOps практики и инструменты"

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, научиться непрерывной поставке ПО, мониторингу и логированию web приложений, рекомендую познакомиться с онлайн-курсом «DevOps практики и инструменты» в OTUS. Курс не для новичков, для поступления нужны базовые знания по сетям и установке Linux на виртуалку. Обучение длится 5 месяцев, после чего успешные выпускники курса смогут пройти собеседования у партнеров. Проверьте себя на вступительном тесте и смотрите программу детальнее по .- Подробная статья по настройке openvpn сервера на CentOS 7.

- Как настроить web интерфейс для openvpn под Freebsd.

Автор Zerox

40 комментариев

Ну с подклчениями оно и понятно, а вот можно ли одновременно 2 службы опенвпн поднять на разных портах? udp и tcp

В Linux без проблем. Я постоянно это делаю. В Windows не знаю, не пробовал.

Так ( "c:\Program Files\OpenVPN\bin\tapctl.exe" create ) можно добавить адаптер в версии OpenVPN 2.5.3

Ну лично в моем случае не получилось найти волшебный батник которые решает проблему добавления доп. адаптера.

На сайте нашел инструкцию bit.ly/3bA6EI3

> tapinstall.exe install

Device node created. Install is complete when drivers are installed.

Updating drivers for from C:\Program Files\TAP-Windows\driver\OemVista.inf.

Drivers installed successfully.

refers to the driver identifier which is tap0901 for OpenVPN 2.2+, but may be different in older/newer OpenVPN versions.

is typically OemWin2k.inf (old tap-drivers) or OemVista.inf (newer tap-drivers). You need to specify the full path to this file, e.g.C:\Program Files\TAP-Windows\driver\OemVista.inf.

By installing multiple times, you will create additional TAP-Windows adapter instances, which can be used for multiple concurrent VPN tunnels. It is also possible to install using Control Panel -> Add New Hardware, and it is possible to uninstall using Control Panel -> System -> Hardware -> Device Manager.

Окей. Круто. Драйвера там были в папке, поэтому для меня команда вышла вот такая

tapinstall.exe install ..\driver\OemVista.inf tap0901

и вывод который говорил что все оке1

Device node created. Install is complete when drivers are installed.

Updating drivers for tap0901 from C:\Program Files\TAP-Windows\driver\OemVista.inf.

Drivers installed successfully.

Здравствуйте, уважаемый Zerox !

Представляете, то о чём мы когда-то говорили, я имею в виду цепочку из нескольких включённых файлов конфигурации, это была самая настоящая цепочка. Я это понял только потом. И вот сегодня мне потребовалось сделать такую цепочку. Я взял Вашу Инструкцию и .

И увидел, что OpenVPN уже не версия 2.4, а версия 2.5. И в этой версии этот замечательный способ не работает.

А как включить несколько файлов конфигурации в версии 2.5 я не знаю. Если Вы, уважаемый Zerox, что-нибудь об этом знаете, то дайте, пожалуйста,

знать нам, пользователям.

Я тоже не знаю. Не пользуюсь этим.

Автор, спасибо за статью. Много полезных разделов на вашем сайте.

При попытке подключения с одного компа к двум разным pptp серверам подключение возможно только одно. Приходится отключаться и чередовать подключения. Проблема понял так же в отсутствии свободного адаптера - как вы и описали. Подскажите - возможно ли 2 pptp подключения одновременно ?

Для pptp такого ограничения нет. Я могу подключиться по двум pptp соединениям одновременно. Та возможны проблемы с маршрутами, если они пересекаются.

Здравствуйте. Новый openvpn устанавливает в систему новое устройство - OpenVPN Wintun. Это устройство, как заявлено, способно увеличить скорость передачи шифрованных данных. Но, нигде не написано, как сделать так, чтобы openvpn использовало именно его, а не OpenVPN TUP, как сейчас. Не могли бы разместить на своем сайте информацию, если вы конечно разбираетесь в этом вопросе.

Пока еще не разбирался с этим вопросом, но надо будет заняться.

Здравствуйте. Я включил его. Скорость увеличилась в 2 раза. То есть, у меня 100 мегабит, openvpn максимум выжимал 30 мегабит. Сейчас с этим wintun поднимается выше 60 мегабит. К сожалению, я не могу написать здесь решение. Причина - отказ в помощи с вашей стороны. Все мои вопросы оставались без ответа. Прощайте.

А я, когда писал материалы сайта, в том числе и эту статью, которую вы комментируете и свободно читаете, ничего не требовал от читателей. Это так, информация к размышлению.

Здравствуйте. А как объединить несколько VPN серверов в один? То есть, клиент на ПК 1, но он подключается к нескольким серверам одновременно? Аналогичным способом пытался, но второй не подключается. Что-то с tap проблемы.

Так в этом и смысл добавления нескольких сетевых интерфейсов для openvpn. Вы должны получить возможность подключаться к нескольким vpn серверам одновременно. Если этого не происходит, разбирайтесь с ошибкой.

Попробую разобраться. Но сейчас проблема - отсутствует папка Tap-Windows. Была, но после установки новой версии openvpn исчезла. Есть другой способ добавления еще одного tap?

В общем, новая версия openvpn не создает папку Tap-Windows. Пришлось поставить старую версию. Но в любом случае два одновременно подключения не удалось реализовать. Вот такая ошибка -

А вот такой вопрос возник. Допустим есть у меня 2 tap-адаптера и два конфига. Как указать что вот этот конфиг к этому адаптеру, а вон тот конфиг - вон к тому? Потому как со стороны операционки и дальнейших сервисов настройки этих адаптеров сильно различаются

Разобрался , накосячил в сертификатах клиентов, но ONO выдавло одинаковый адрес! Вот в чем прикол

Так и я уверен, что не должен. Тем не менее выдает и ничто не ругается. Зщ крайней мере пингуется с обеих и шлюз и сервер

Извините, но вопрос такой: клиенты получают один адрес? то есть сервер Openvpn выдает одинаковый адрес , как минимум 2 тестовым клиентам тоже openvpn под Windows. Пробовла менять диапазон в тоннеле, из другого диапазона все равно выдает идентичный. Как с этим бороться ?

Не понимаю вопроса. Разным пользователям сервер не должен выдавать один и тот же адрес. Я даже не знаю, как это принудительно сделать. Если только самому в конфигах пользователей указать одинаковые адреса. Но очевидно, что в этом случае работать нормально не будут эти клиенты.

а как сделать что бы любой пользователь рдп мог поднять свое личное соеденение? заблокировано все кроме одного впн сервера. нужно что бы каждый пользователь rdp мог прокинуть свой rdp, TAPинтерфейсов на всех хватает. на данный момент елси один пробрасывает то все работают через него, если кто то поднимает второй впн, то все идут через второй, но и тот кто поднимал первый, тоже весь трафик идет через второй.

очень нужно разделить пользователям vpn

Не уверен, что это возможно технически. Я не слышал, чтобы можно было дефолтный маршрут системы каждому пользователю ставить свой.

Поэтому и написал, а то всю голову сломал, где только не искал, а оказалось на поверхности

Подскажите пожалуйста как решить задачку - две OpenVPN client службы на Windows?

Сейчас на виндовом серваке отлично автоматически поднимается один туннель, но возникла необходимость во втором, никак не могу это реализовать. Вручную поднять два соединения при помощи дополнительного TAP-интерфейса никаких проблем не вызывает, оба поднимаются, но это не вариант, т.к. нужно чтобы служба сама запускала их, а тут проблема - второй конфиг она не принимает.

Отвечаю сам себе, т.к. мне на другой площадке уже помогли - все что нужно, это поместить обе конфигурации с ключами в папку config без подпапок, а также ес-но необходимое количество TAP-интерфейсов, при запуске службы автоматически запускаются все конфигурации и их должно быть меньше или равно количеству интерфейсов.

Спасибо за информацию. Так и думал, что это как-то просто должно решаться, как и все в openvpn.

можете немного развернуть ответ для ламера?

создал второй tap-win-adapter

добавил в папку config вторую группу файлов с ключами. но при этом часть файлов имеет разные имена, а часть одинаковые, как быть?

может быть надо эту часть файлов переименовать и где-то руками прописать? подскажите плз если не трудно

Да, все повторяющиеся названия переименуйте в уникальные и не забудьте потом эти же названия файлов переименовать в самих файлах конфигурации.

То есть у вас для подключения идет комплект в виде файла конфигурации и файлов сертификатов. Имена файлов сертификатов прописаны в конфигурации. Сделайте все имена уникальные.

А что в файлах nat, doping и routes? Примерно представляю, но любопытно реализацию посмотреть.

С уважением, spb304

Я даже не знаю, как создать цепочку. Данное руководство к цепочке не имеет никакого отношения и ее не построит. Оно решает другую задачу. Для построения цепочки vpn подключений, надо продумать и организовать правильно маршруты на своем компьютере. Я никогда не пробовал это сделать.

Вы пишете "Оно решает другую задачу".

А какую задачу оно решает ?

Допустим, я создал два TAP-адаптера и вставил в папку "config"

два файла конфигурации. Я пробовал файлы конфигурации вставлять

по разному. Пробовал оба файла вставлять в общую папку "config".

Пробовал в общей папке "config" делать две папки: "config 1" и "config 2".

Результат всегда один и тот же. Всё прекрасно подключается.

Но я никак не могу взять в толк, как эти два соединения подключаются между собой.

Если Вы, уважаемый Zerox знаете, то подскажите пожалуйста.

Если сможете сделать рисунок, это будет совсем замечательно.

Заранее благодарю.

Я до конца не понимаю, что вы хотите сделать. Говорите о цепочке vpn подключений, но при этом остаетесь в рамках одного компьютера и пытаетесь как-то конфигурации менять местами.

Как я понимаю, чтобы получилась цепочка vpn соединений, вы должны своим компьютером подключиться по vpn к серверу, на котором выход в интернет будет настроен через другое vpn соединение.

В таком случае у вас получится цепочка выхода в интернет через 2 vpn соединения. Как это вы себе представляете цепочку в рамках одного компьютера, я не понимаю.

Недавно я научился делать цепочки из Прокси. Я хочу использовать VPN, Тор, Прокси, в общем всё то, что в Интернете обеспечивает честному человеку максимальную безопасность.

Хочу создать такой запутанный клубок соединений, который распутать смог бы только я.

А если это попытается сделать кто-то другой, то у него должно на распутывание уйти столько времени, что он сам откажется от этой затеи.

У меня на компьютере ещё установлена Виртуальная машина VirtualBox. Может быть и её как-то задействовать ? Думаю она в таком деле будет нелишней.

Так что, если Вы Zerox, в этом можете мне помочь, буду Вам очень признателен.

Огромаднейшее спасибо автору. Долгых лет жизни и процветания Вам, добрый человек. Вы себе даже не представляете как выручила меня ваша статья.

З.Ы. Несколько ремарок:

1) даже если разкидать фали .ovpn по разным подпапкам у них всеравно должны быть разные имена.

2) "Создать для каждого подключения отдельную папку и положить конфиг с сертификатами в нее." Справедливо только для ручного подключения. Если иcпользуется служба OpenVPN Service все файлы конфигурации и сертификати должны лежать в одной папке .\OpenVPN\config. Даная служба с подпапками работать не умеет.

В этой статье я хочу рассказать о полученном опыте организации удалённого доступа к промышленному программируемому логическому контроллеру (далее — ПЛК) посредством бюджетного решения на базе интернет-центра KEENETIC 4G.

Данная статья будет особенно интересна специалистам в области АСУТП, которые задались вопросом организации удалённого доступа, но не знали с чего начать.

Итак, начнём!

В данном примере рассмотрим наиболее часто встречающийся вариант, а именно:

- Локальный компьютер, который будет являться OpenVPN сервером с установленным пакетом TIA Portal для программирования ПЛК. (локальная сеть 192.168.1.0)

- Маршрутизатор предприятия с внешним белым IP — адресом (например, 217.196.58.128).

- Интернет-центр KEENETIC 4G с установленным клиентом OpenVPN подключенный к мобильной связи.

- Программируемый логический контроллер SIMATIC S7-1500 (локальная сеть 192.168.112.0).

Для организации VPN соединения между Интернет-центром KEENETIC и рабочем местом нам необходимо установить следующее ПО:

Установка пакета OpenVPN на Windows.

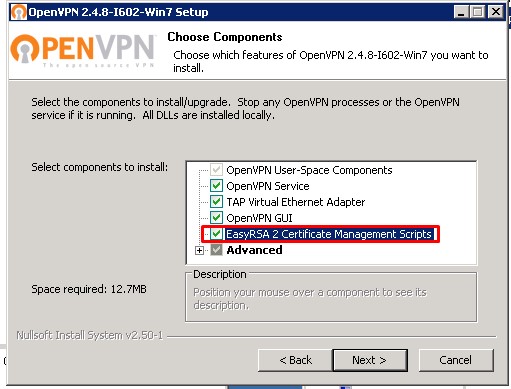

Устанавливаем компонент EasyRSA (для создания сертификатов встроенными средствами (необязательно).

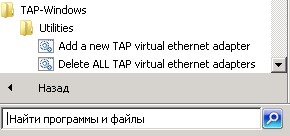

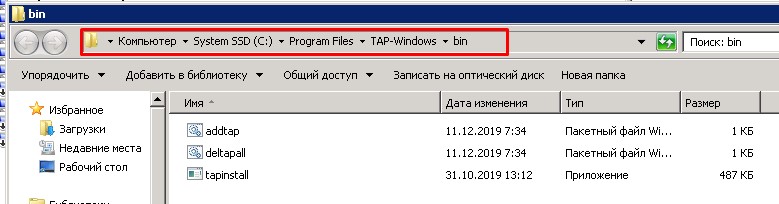

В случае, если требуется установить несколько виртуальных адаптеров или если виртуальный адаптер был некорректно установлен, то переходим по нижеприведённому адресу и запускаем «addtab.bat» скрипт:

C:\Program Files\TAP-Windows\bin

Создание X.509 сертификатов

1. Устанавливаем XCA

2. Создаём БД

«Файл» -> «Новая база данных», далее программа запросит ввод пароля, вводим пароль или оставляем поля пустыми и нажимаем «ОК».

3. Создаём сертификат удостоверяющего центра (CA)

Для этого переключаемся на вкладку «Сертификаты» и нажимаем на кнопку «Новый сертификат»

Далее переключаемся на вкладку «Субъект» и заполняем необходимые поля (то, что выделено красным должно иметь уникальное имя).

Нажимаем «Сгенерировать новый ключ» и подтверждаем действие нажатием кнопки «создать».

Переключаемся на вкладку «Расширения», выбираем тип сертификата «Центр Сертификации» и настраиваем срок действия сертификата (сертификат CA должен иметь более длительный срок действия, чем сертификаты компьютера, которые будут созданы позже.)

Нажимаем «ОК» и теперь мы можем приступить к настройке сертификатов компьютера.

4. Создание шаблонов сертификатов компьютера

Для упрощения создания машинных сертификатов будем использовать заранее приготовленный шаблон. Переключаемся на вкладку «Шаблоны» и нажимаем на кнопку «Новый шаблон».

Выбираем «Пустой шаблон» и переходим к редактированию нашего шаблона, имена в угловых скобках в будущем должны быть уникальными.

Переходим на вкладку «Расширения», задаём тип «Конечный субъект» и настраиваем период действия сертификата компьютера (должен быть не больше чем у сертификата удостоверяющего центра).

Нажимаем «Ок» для создания шаблона.

Данный шаблон теперь может быть использован как базовый в качестве создания машинных сертификатов, подписанных нашим удостоверяющим центром.

5. Создания сертификатов компьютера с использованием шаблона

Переключаемся на вкладку «сертификаты» и нажимаем на кнопку «Новый сертификат», выбираем опцию «Использовать этот сертификат для подписи», в качестве шаблона выбираем наш шаблон <My_Machine> и нажимаем на кнопку «Применить всё».

Далее переходим на вкладку «Субъект» вводим уникальное имя, например, «My_Server», генерируем ключ.

Таким образом мы создали сертификат сервера. Проделываем туже самую процедуру для сертификата клиента (My_Client).

6. Экспорт машинных сертификатов и ключей

Для создания конфигурационного файла OpenVPN клиента (KEENETIC) и сервера (ПК Windows) нам потребуется экспортировать сертификат удостоверяющего центра, сертификат сервера, сертификат клиента, закрытый ключ сервера, закрытый ключ клиента.

Для этого переходим на вкладку «Сертификаты» выбираем сертификат удостоверяющего центра My_CA нажимаем на кнопку «Экспорт» и выгружаем в заранее созданную папку, например My_Keys, расположенную на рабочем столе.

Проделываем тоже самое для сертификата клиента (My_Client) и сертификата сервера (My_Server).

Переключаемся на вкладку «Закрытые ключи» выбираем ключ My_Client, нажимаем экспорт и выгружаем в нашу папку.

Проделываем туже самую процедуру для ключа сервера.

7. Создания параметра Диффи-Хэллмана

Для конфигурации параметров сервера нам также потребуется параметр Диффи-Хэллмана

Для создания параметра нажимаем на вкладку «Дополнительно» и выбираем пункт «Сгенерировать параметры Дифии-Хэллмана».

Далее выбираем длину параметра, например, 2048. Далее выгружаем наш параметр в папку с ключами.

В итоге в нашей папке должны находиться следующее файлы:

- Сертификат удостоверяющего центра My_CA.crt

- Сертификат клиента My_Client.crt

- Сертификат сервера My_Server.crt

- Закрытый ключ клиента My_Client.pem

- Закрытый ключ сервера My_Server.pem

- Параметр Дифии-Хэллмана dh2048.pem

Создание файлов конфигурации клиента и сервера

Т.к. протоколом промышленной связи S7-1500 является Profinet, то для установления соединения с ПЛК нам потребуется организовать L2 соединение, которым в данном случае является TAP-интерфейс.

Настройка конфигурации OpenVPN сервера

Для создания файла конфигурации сервера перейдите в папку с конфигурационными файлами OpenVPN [ C:\Program Files\OpenVPN\config ] и создайте файл TAP_Server с расширением .ovpn

Откройте файл TAP_Server.ovpn программой просмотра текстовых файлов (например, Notepad++) и скопируйте следующий текст:

Затем откройте программой просмотра текстовых файлов My_CA.crt, My_Server.crt, My_Server.pem, dh2048.pem и скопируйте текст из:

My_CA.crt в <ca> </ca>

My_Server.crt в <cert> </cert>

My_Server.pem в <key> </key>

dh2048.pem в <dh> </dh>

в результате получим следующее:

Настройка конфигурации OpenVPN клиента

Для создания файла конфигурации клиента перейдите в папку с конфигурационными файлами OpenVPN [ C:\Program Files\OpenVPN\config ] и создайте файл TAP_Client с расширением .ovpn

Откройте файл TAP_Server.ovpn программой просмотра текстовых файлов (например Notepad++) и скопируйте следующий текст:

Затем откройте программой просмотра текстовых файлов My_CA.crt, My_Client.crt, My_Client.pem и скопируйте текст из:

My_CA.crt в <ca> </ca>

My_Client.crt в <cert> </cert>

My_Client.pem в <key> </key>

в результате получим следующее:

На этом создание файлов конфигурации клиента и сервера будем считать завершенным.

Настройка маршрутизатора предприятия

Т.к. наш персональный компьютер подключен не напрямую к линии с внешним белым IP, а через маршрутизатор предприятия, то для доступа к компьютеру с локальным IP-адресом из внешней сети необходимо пробросить порт, который мы указали в конфигурации сервера (50501).

В зависимости от модели маршрутизатора процедура проброса портов может отличаться.

На скриншоте ниже приведён пример по настройке маршрутизатора предприятия (не нашего KEENETIC 4G).

Запуск OpenVPN сервера на персональном компьютере

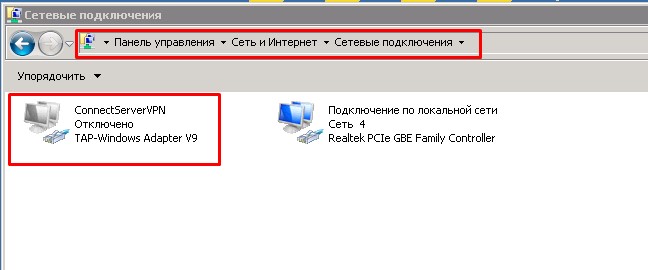

Наши файлы конфигурации готовы, осталось перейти к нюансам по настройке OpenVPN на системе под управлением Windows, для этого перейдём к настройке параметров адаптера и переименуем TAP-Windows Adapter V9 как MyTap (в соответствии с именем dev-node).

А также настроим локальный адрес нашему адаптеру (должен быть назначен на не занятый IP адрес нашей локальной сети контроллера, например 192.168.112.230)

Далее запускаем в работу сервер OpenVPN:

1. Запускаем приложение, расположенное по адресу C:\Program Files\OpenVPN\bin\openvpn-gui.exe (или нажимаем на ярлык на рабочем столе)

2. Переходим в трей, выбираем созданный файл конфигурации «TAP_Server» и нажимаем «подключиться»

3. Убедимся, что наш сервер работает и перейдём к настройке интернет-центра KEENETIC 4G

Настройка интернет-центра KEENETIC 4G

По-умолчанию в KEENETIC 4G не входит клиент OpenVPN, поэтому сначала нам следует его установить. Для этого подключаем KEENETIC 4G к интернету различным способом (по кабелю, по Wi-Fi или с помощью 4G модема), далее переходим в «Общие настройки» и нажимаем кнопку «Изменить набор компонентов».

Выбираем нужные нам компоненты (в данном случае Клиент OpenVPN уже был установлен, поэтому для примера показывается другой компонент) и нажимаем кнопку «Установить обновление».

Далее перейдём к настройке нашей сети, для этого выбираем «Домашняя сеть» и настраиваем IP-адрес нашего маршрутизатора, например 192.168.112.101 (так же должен быть свободным).

Далее нам следует настроить наше OpenVPN подключение, для этого выбираем «Другие подключения», нажимаем кнопку «добавить подключение».

Вводим имя подключения (произвольное, например, TAP_Client_PLC), выбираем тип подключения (OpenVPN), в конфигурацию OpenVPN копируем текст из нашего созданного файла для клиента (TAP_Client.ovpn) и нажимаем кнопку сохранить для применения изменений.

Далее нам следует включить интерфейс OpenVPN в основной мост, но прежде чем сделать данную процедуру нам придётся установить клиент telnet. Для этого перейдём в панель управления, далее «Включение или отключение компонентов Windows», выберем Telnet Client и нажмём «ОК».

После того, как telnet клиент будет установлен — подключаемся к нашему KEENETIC 4G: на клавиатуре жмём сочетание клавиш WIN+R, вводим cmd

Вводим команду telnet [IP_нашего_KEENETIC] (например, telnet 192.168.112.101)

Пройдём процесс авторизации (введём логин и пароль (если он был настроен)) и введём следующие команды:

Проверим правильность нашей конфигурации:

В итоге мы должны увидеть нечто подобное:

Отмечу, что интерфейс OpenVPN0 создаётся только после создания OpenVPN подключения.

Включаем в работу наш OpenVPN клиент.

Видим, что KEENETIC 4G осуществил подключение к нашему серверу и переходим к настройке нашего контроллера S7-1500.

Настройка программируемого логического контроллера S7-1500

В настройках нашего контроллера достаточно установить локальный адрес нашего маршрутизатора:

После прогрузки конфигурации, контроллер станет доступен для доступа по удалённому подключению.

В этом посте рассказывается о адаптерах TAP-Windows , о том, что они собой представляют, зачем они нужны для VPN и где можно скачать драйверы TAP. Мы также покажем вам, как установить, обновить или удалить драйвер TAP.

Если вы откроете Настройки в Windows 10, вы увидите программу под названием TAP-Windows.

Пользователи Windows 10/8/7/Vista увидят его на панели управления .

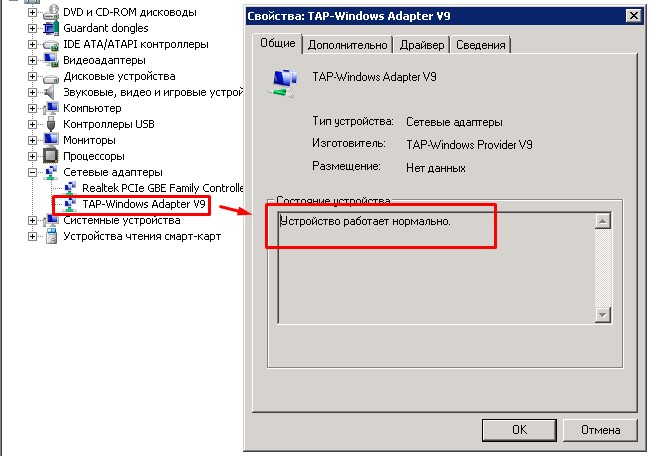

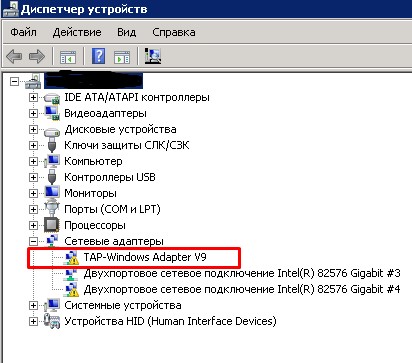

Если вы откроете Диспетчер устройств и развернете Адаптеры, вы также увидите его там.

Читать . Где скачать драйверы для Windows 10.

Что такое адаптеры TAP-Windows

TAP-Windows обеспечивает функциональность виртуального устройства TAP в ОС Windows. Он устанавливается в папку C: \ Program Files \ TAP-Windows и требуется для работы программного обеспечения VPN.

Вам не нужно устанавливать TAP-окна отдельно, так как ваши установщики VPN включают их и устанавливают автоматически вместе с программным обеспечением VPN.

Драйвер TAP-Windows бывает двух типов:

- NDIS 6 (TAP-windows6, версия 9.21.x) для Windows 10/8/7/Vista.

- Драйвер NDIS 5 (TAP-windows, версия 9.9.x) для Windows XP.

Иногда вы можете столкнуться с проблемами , вызванными этим драйвером. Давайте посмотрим на некоторые из них.

Адаптеры TAP-Windows в этой системе в настоящее время используются

Вы увидите, что одно из локальных подключений будет иметь имя TAP-Windows Adapter . Щелкните правой кнопкой мыши по нему и выберите Отключить . Через несколько секунд снова щелкните его правой кнопкой мыши и выберите Включить . Теперь попробуйте подключиться снова и посмотреть, работает ли он.

Если у вас возникают другие проблемы с запуском вашего программного обеспечения VPN, я предлагаю вам открыть панель управления и оттуда либо восстановить , либо удалить и переустановить программное обеспечение VPN и посмотреть. Во время ремонта/установки будут установлены драйверы TAP.

Если вы хотите удалить, отключить или обновить TAP-Windows, из меню WinX Windows 10, откройте Диспетчер устройств и разверните Адаптеры, вы увидите Адаптер TAP-Windows v9.

Щелкните правой кнопкой мыши на нем, и вам предложат варианты обновить, отключить или удалить драйвер.

В этой системе нет адаптеров TAP-Windows

Запустите его установщик. После завершения установки драйвера перезагрузите компьютер и проверьте.

Если ваше Интернет-соединение перестает работать, вы можете удалить этот адаптер и посмотреть, поможет ли это вам. Если это не так, возможно, вам нужно удалить и переустановить последнюю версию этого драйвера заново .

Админу на заметку - 24. Как настроить несколько одновременных OpenVPN подключений в Windows

OpenVPN можно без преувеличения назвать "народной" технологией для организации виртуальных частных сетей, но мы не будем сейчас перечислять все достоинства данного решения, а поговорим о иных вещах. Очень часто возникает необходимость иметь одновременные соединения сразу с несколькими OpenVPN серверами и нужно это далеко не только админам и прочим техническим специалистам. Но, как оказалось, даже в этой среде не все знают как это сделать, не говоря уже о представителях иных, "мирных", профессий. Поэтому наша сегодняшняя заметка посвящена этому, на первый взгляд простому, вопросу.

А в чем, собственно, проблема? А в том, что на платформе Windows при установке OpenVPN по умолчанию мы можем иметь только одно активное соединение в один момент времени, при попытке выполнить второе подключение мы получим ошибку:

Но в этом случае даже не нужно ничего искать, причина неудачного соединения написана красным по белому: все TAP-адаптеры в этой системе уже используются. Действительно, при установке OpenVPN в системе создается только один TAP-адаптер. Что делать? Добавить нужное количество адаптеров, по числу необходимых одновременных соединений.

Для этого перейдем в C:\Program Files\TAP-Windows\bin, где обнаружим пакетный файл addtap.bat, для добавления в систему еще одного TAP-адаптера следует запустить его с правами Администратора.

Если вам нужно добавить более одного TAP-адаптера - запустите данный файл нужное количество раз. В данной директории также содержится файл deltapall.bat, который позволяет удалить из системы все установленные TAP-адаптеры.

В нашем случае мы добавили два адаптера, что позволило без проблем иметь три одновременных подключения к разным OpenVPN серверам:

Как видим - ничего сложного нет, поэтому надеемся, что данный материал окажется вам полезен и позволит использовать OpenVPN с полной отдачей.

Данная статья о том как настроить OpenVPN сервер на Windows Server 2008R2 и сконфигурировать OpenVPN клиента. А также, как организовать с его помощью каналы между удалёнными офисами. Бывает, что необходимо построить связь между удалёнными компьютерами без лишних затрат на оборудование и ПО. В этом поможет такая бесплатная и известная программа, как OpenVPN - свободная реализация технологии виртуальной частной сети (VPN).

Настройка OpenVPN Серверная часть:

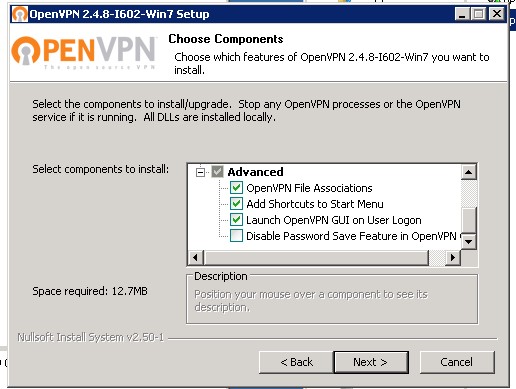

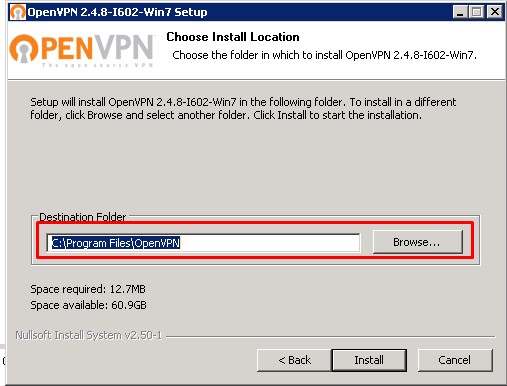

Установка OpenVPN на сервере, настройка происходит на сервере Windows Server 2008R2:

Для установки сервера важно установить галочку “ EasyRSA 2 Certificate Manager Scripts ”

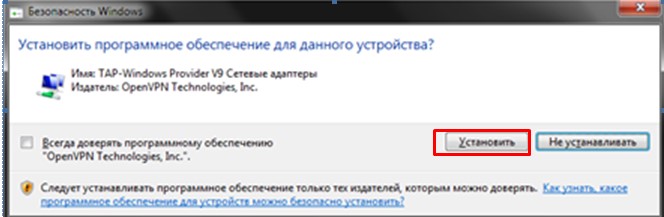

Во время установки в систему устанавливается виртуальный сетевой адаптер TAP - Windows Adapter V 9 – ему и будет выдаваться ваш IP -адрес и маска вашей виртуальной сети.

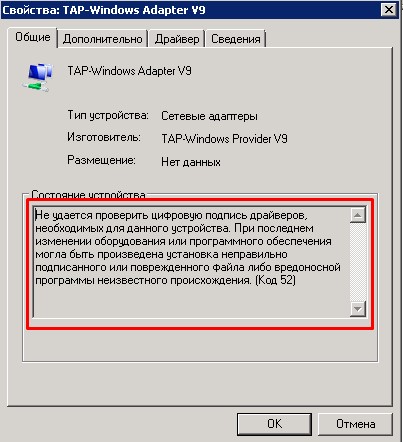

ВАЖНО! Возможные проблемы с адаптер TAP - Windows Adapter V 9:

Бывает что сетевой адаптер автоматически не создался, его можно создать или удалить в ручную.

Либо если драйвер адаптера в устройствах установился не корректно

В таком случае надо отключить установку драйверов без цифровой подписи.Как это сделать:

Способ №1 . Командная строка

Запустите командную строку с правами администратор, и в ней последовательно наберите следующие команды:

bcdedit.exe -set loadoptions DISABLE_INTEGRITY_CHECKS

bcdedit.exe -set TESTSIGNING ON

Если данные команды не помогли, и ошибка 52 продолжает наблюдаться, тогда вновь запустите командную строку, и там наберите:

bcdedit.exe /deletevalue loadoptions

bcdedit.exe -set TESTSIGNING OFF

Способ № 2 . Отключите проверку цифровых подписей (для Windows 8, 10)

Этот способ позволит вам установить драйвера для проблемных устройств без проверки их подписи. Выполните следующее:

На главном экране нажмите на кнопку «Пуск», там кликните на кнопку «Выключение» (Power), зажмите клавишу «Shift», а затем кликните на «Перезагрузка» (клавишу «Shift» не отжимайте);

Не отжимайте указанную клавишу пока ПК не перезагрузится, и вы не увидите опции меню восстановления (Advanced Recovery Options). В нём выберите «Диагностика», далее «Дополнительные параметры», затем «Параметры загрузки», и здесь кликаем на «Перезагрузить». В открывшемся перечне опций необходимо выбрать опцию "Отключить обязательную проверку подписи драйверов".

Перезагрузите ПК в данном режиме, и вы сможете легко установить ранее проблемный драйвер.

Способ № 3 . Временно отключите проверку цифровой подписи драйверов

Эффективным способом избавиться от ошибки 52 является выбор опции отключения проверки подписи драйверов при загрузке ОС. Для этого в начале загрузки ПК быстро жмите на F8, и после того, как появится меню дополнительных параметров загрузки, выберите опцию "Отключение обязательной проверки подписи драйверов". Загрузите систему в данном режиме, и проблема с ошибкой 52 временно исчезнет..

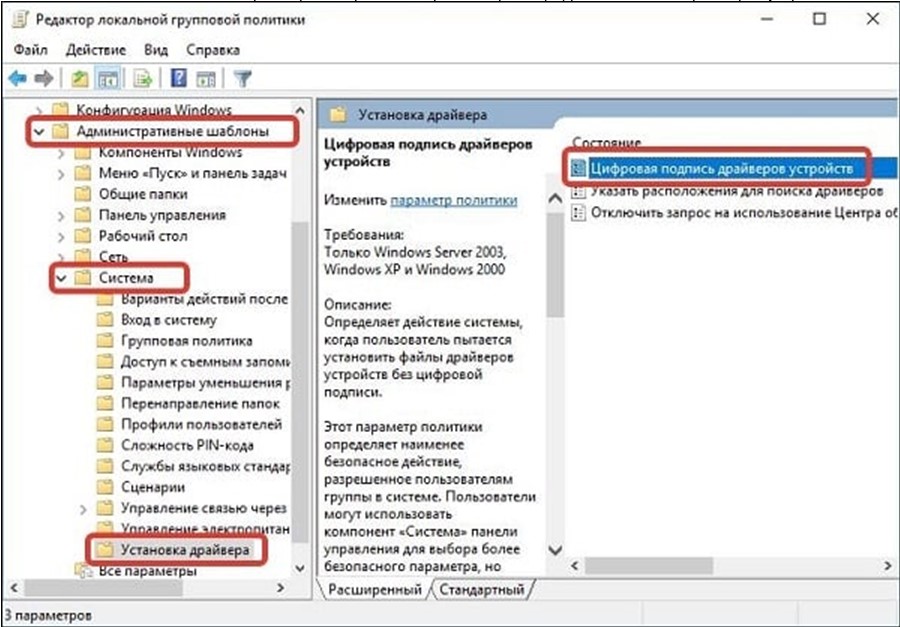

Способ № 4 . Задействуйте административные шаблоны

Нажмите на Win+R, там наберите gpedit.msc. Перейдите по пути «Конфигурация пользователя», затем «Административные шаблоны», далее «Система» — «Установка драйвера». Справа выбираем опцию «Цифровая подпись драйверов устройств».

Выберите указанную опцию

Дважды кликаем на ней, и в появившемся окне слева выбираем «Отключено». Нажимаем на «Применить», и перезагружаем ПК.

Способ № 4 . Использование утилиты "Driver Signature Enforcement Overrider"

Устанавливаем драйвера в обычном режиме проблемы не будет.

Преступаем к настройке OpenVPN сервеной части:

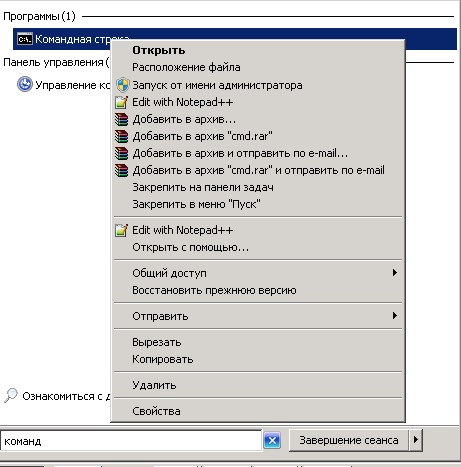

Запускаем командную строку от имени администратора, нажимаем пуск вводим «командная строка» правой кнопкой мыши «запустить от имени администратора»

ВАЖНО! Далее все команды будут вводиться поочерёдно без закрытия командной строки.

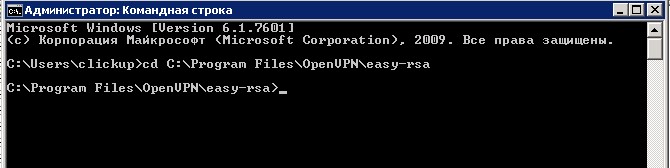

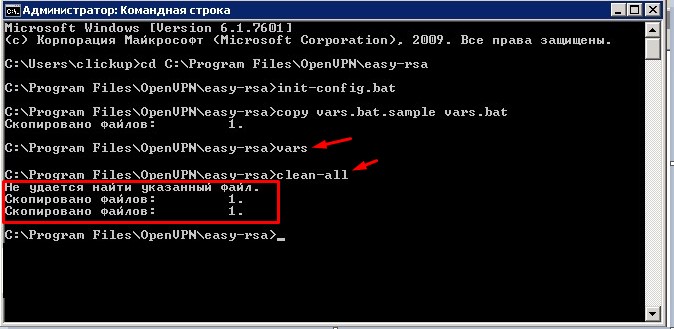

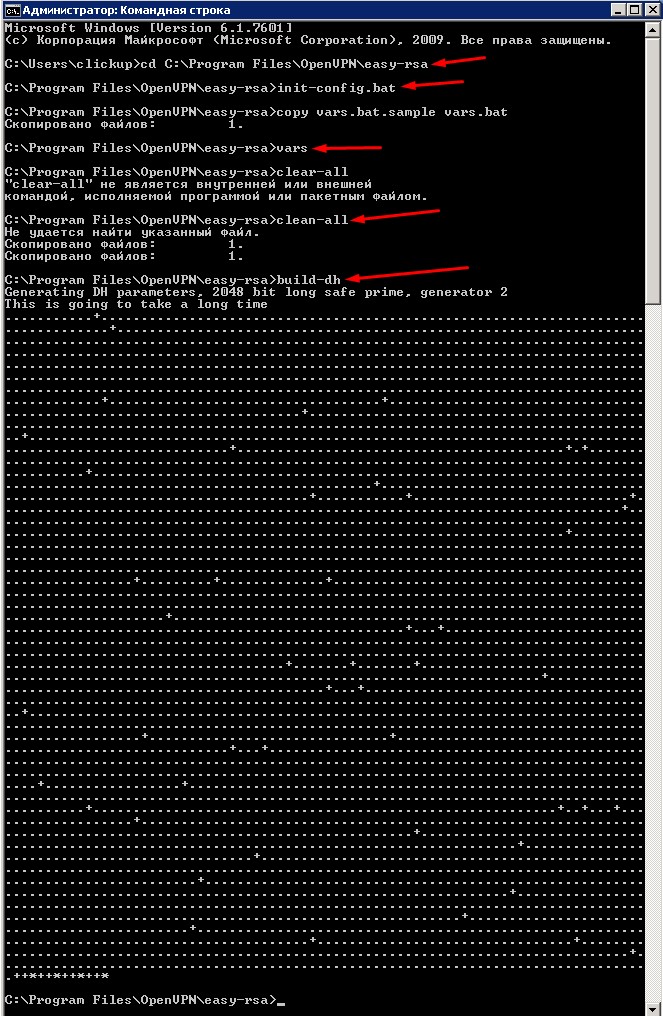

1. Переходим в папку с установленной программой OpenVPN , если стандартный путь не изменялся, то он должен быть («C:\Program Files\OpenVPN\easy-rsa\»)

Вводим команду в командную строку:

cd C:\Program Files\OpenVPN\easy-rsa

2. Далее выполняем команду

init - config . bat – эта команда создает файл vars . bat .

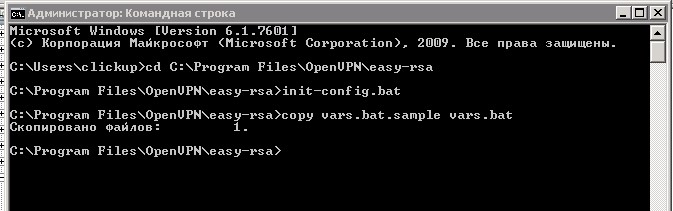

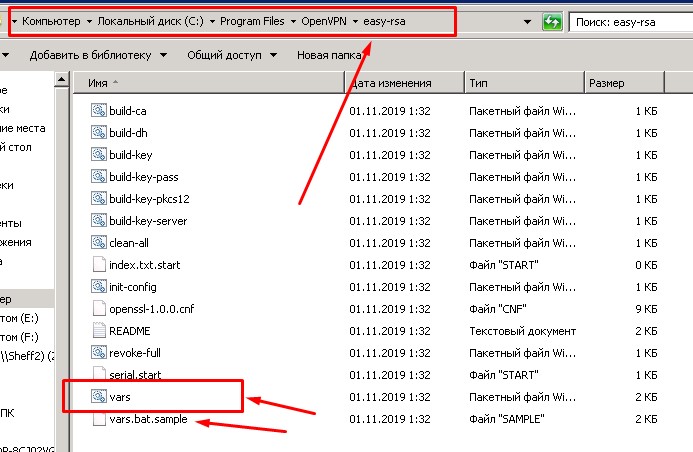

По умолчанию после установки файл vars . bat . sample (образец, шаблон) уже есть в папке его можно сделать в ручную скопировав и убрав расширение «. sample », либо сразу командой “ copy vars . bat . sample vars . bat ”

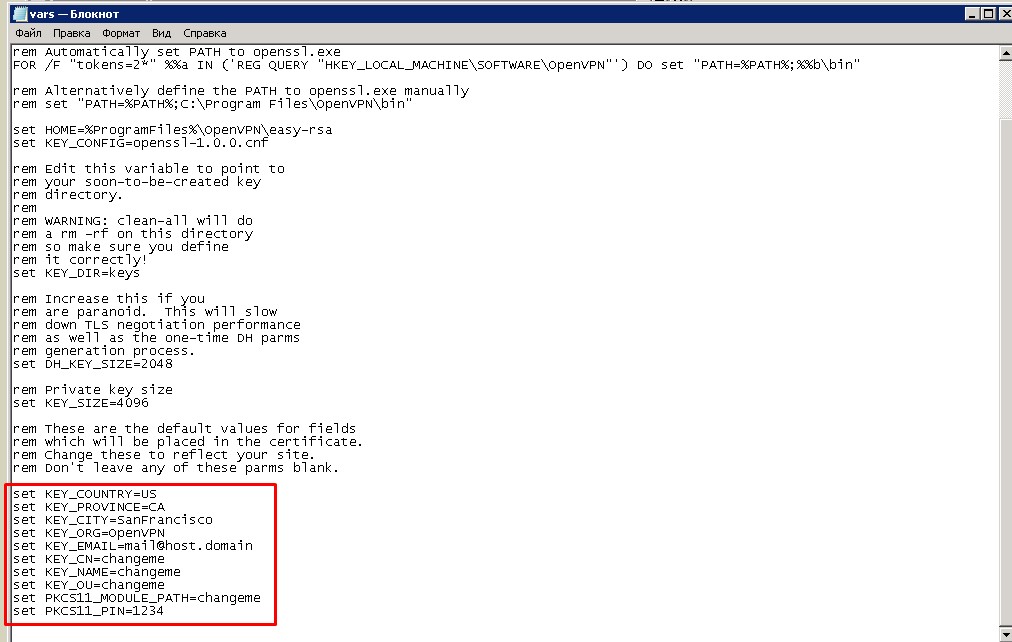

После этого необходимо отредактировать файл Vars . bat своими данным, но этого можно и не делать на данном этапе т. к. в дальнейшем при формировании сертификатов их можно будет отредактировать либо задать по новой, да и на работе VPN сервера это не как не отразится они служат в основном для информативности.

Еще одна важная настройка которую необходимо проверить, в новых версиях идет по умолчанию.

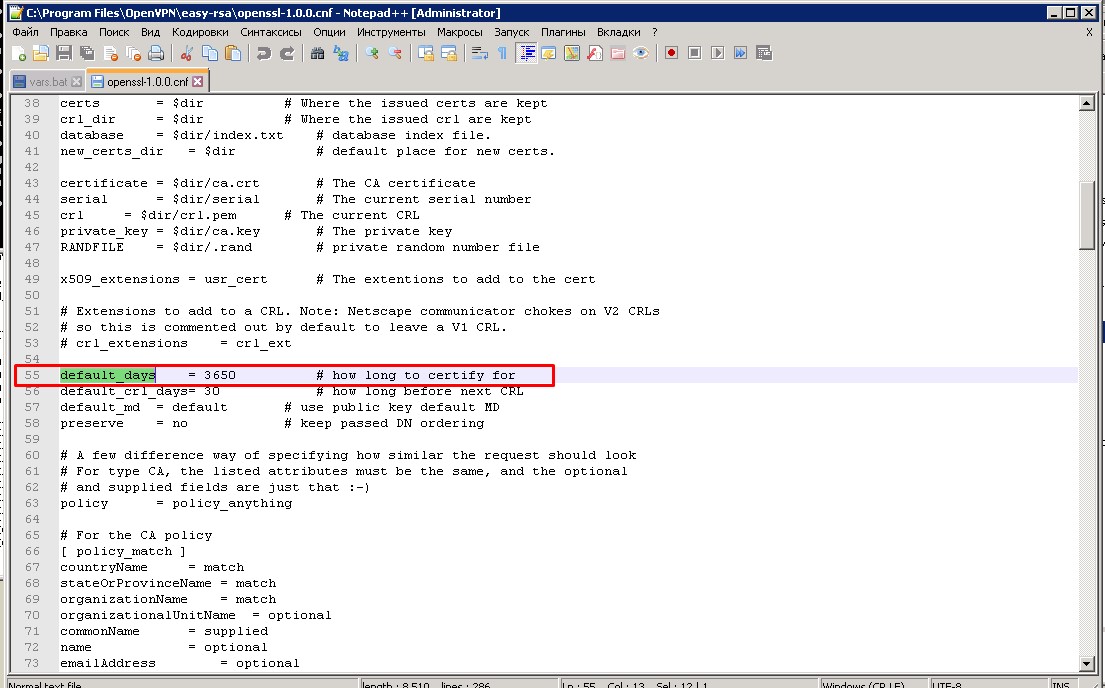

В каталоге “C:\Programm Files\OpenVPN\easy-rsa”, есть конфигурационный файл “openssl-1.0.0.cnf”, открываем его с помощью notepad и изменяем настройку, отвечающую за срок жизни сертификатов, по умолчанию 365 дней, продлим срок жизни до 3650 дней.

3. Далее выполняем команду

Vars – команда заносит переменные из отредактированного файла ( vars . bat ) в память

И запускаем скрипт перед созданием ключей

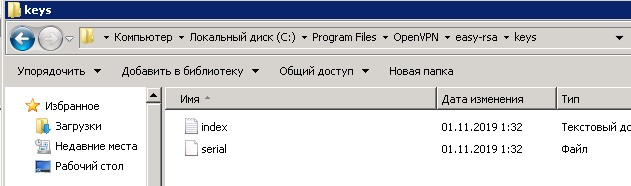

Clean - all - о чищаем каталог “C:\Program Files\OpenVPN\easy-rsa\keys” c последующим созданием файла“index.txt” (база клиентов, она же database) и “serial” (ключ))

В итоге окон должно иметь такой вид:

Далее переходим к генерации ключей:

dh1024.pem — ключ Диффи Хельмана позволяющий двум и более сторонам получить общий секретный ключ

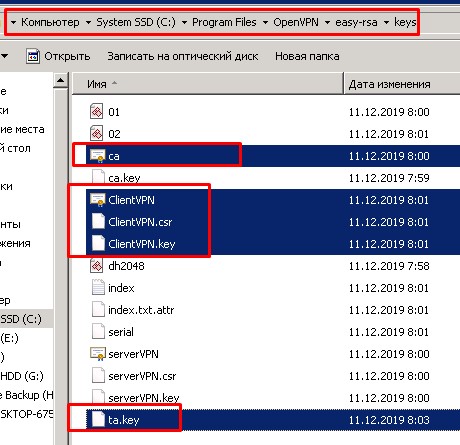

ca.crt — Собственный доверенный сертификат (Certificate Authority — далее CA) для подписи клиентских сертификатов и для их проверки при авторизации клиента.

server vpn .crt , server vpn .c s t, server vpn .key — сертификат сервера и ключ сервера

clientvpn .crt , clientvpn .c s t, clientvpn .key – сертификаты и ключи клиента

ta.key — дополнительный ключ для tls-аутентификации (повышение безопасности соединения), сервер и каждый клиент должны иметь копию этого ключа

dh1024.pem - ключ Диффи Хельмана

Выполняем команду: build-dh

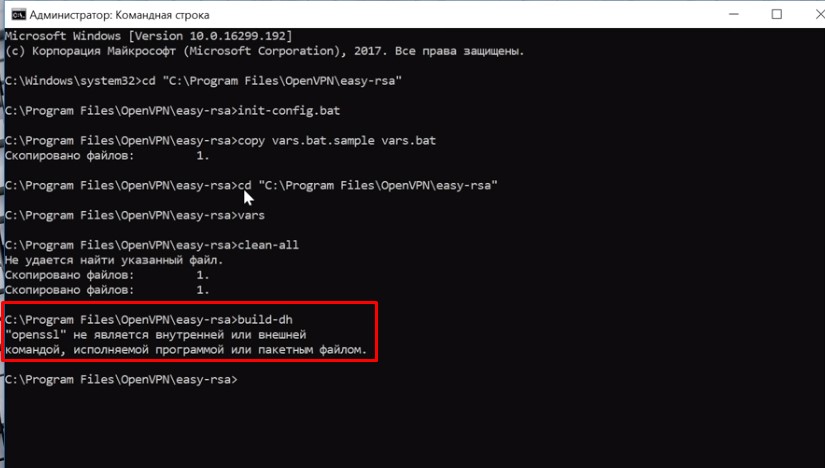

ВАЖНО. Если при выполнении команды у вас вышла ошибка :

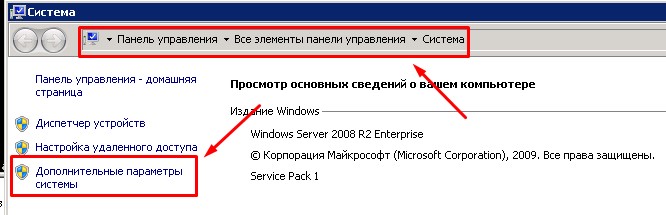

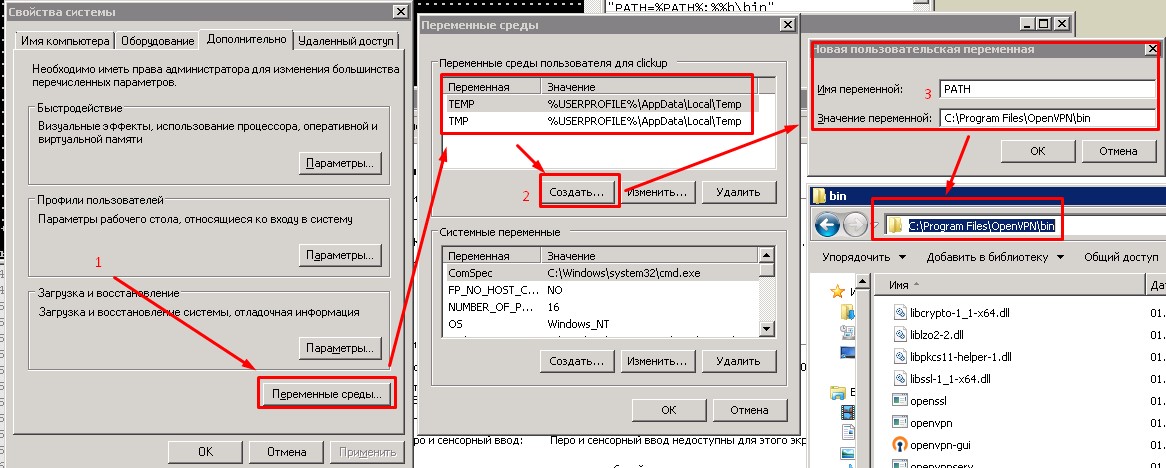

То необходимо выполнить следующие действия для решение проблемы:

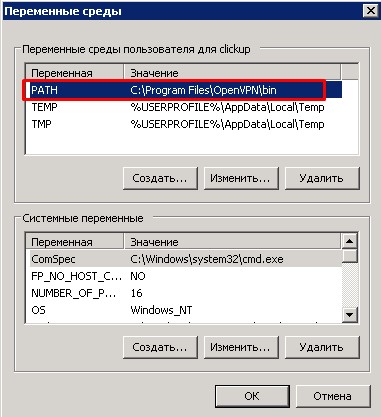

После того как добавили переменную PATH , командную строку надо перезапустить и выполнить все предыдущие команды повторно по порядку:

cd C:\Program Files\OpenVPN\easy-rsa

init-config.bat (copy vars.bat.sample vars.bat)

И повторно команду build-dh команда должна выполниться без ошибок

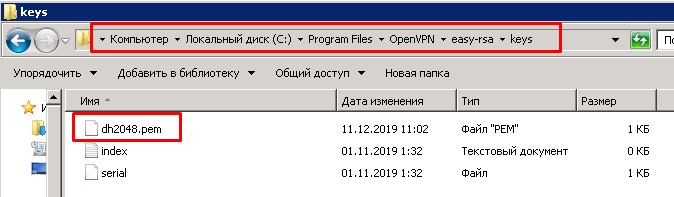

В результате будет создан файл “ dh 2048. pem ” в папке Keys

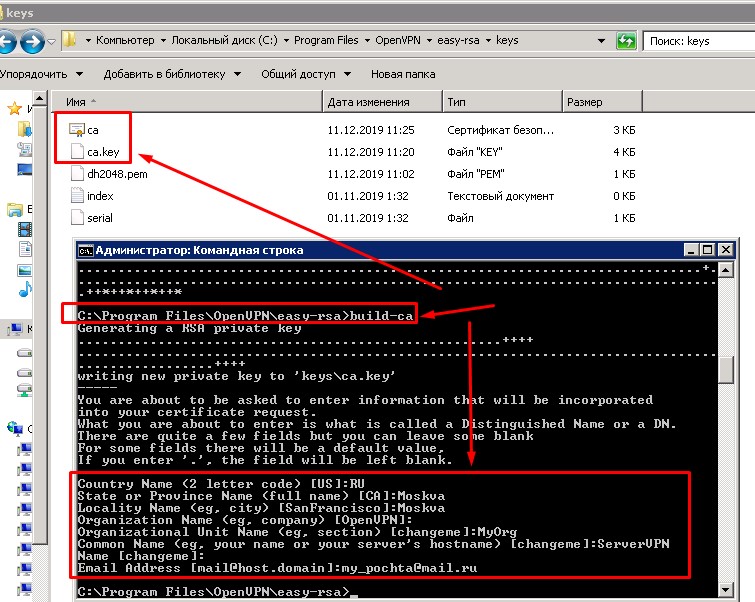

ca.crt — Собственный доверенный сертификат

Выполняем команду: build-ca

после этого будут заданы вопросы по редактированию ранее заданных данных в файле ( vars . bat )

Можно их пропустить нажав “ Enter ”, если вы указали их ранее, либо заполнить щас, после чего в папке будет создан сертификат:

Формирование серверных ключей ( servervpn.crt , servervpn.cst, servervpn.key):

выполняем команду : build-key-server ServerVPN

ServerVPN – имя нашего сервер (любое наименование может быть не имя компьютера)

Так же будет список вопросов при создании сертификата их можно пропустить “ Enter ” либо указать данные.

В конце будут заданы 2 вопроса, на них надо ответить «Да»:

1. Sign the sertificate? [y/n] ( Подписать сертификат ?)

2. 1 out of 1 certificate requests certificated, commit? (1 из 1 запроса сертификата сертифицирован, зафиксировать?)

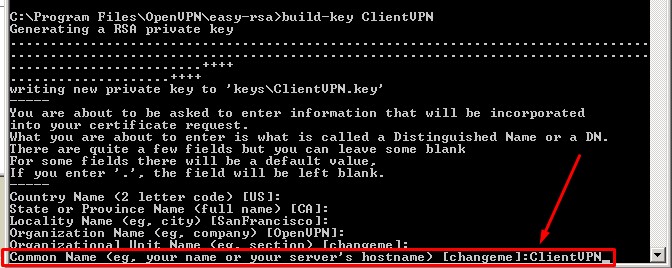

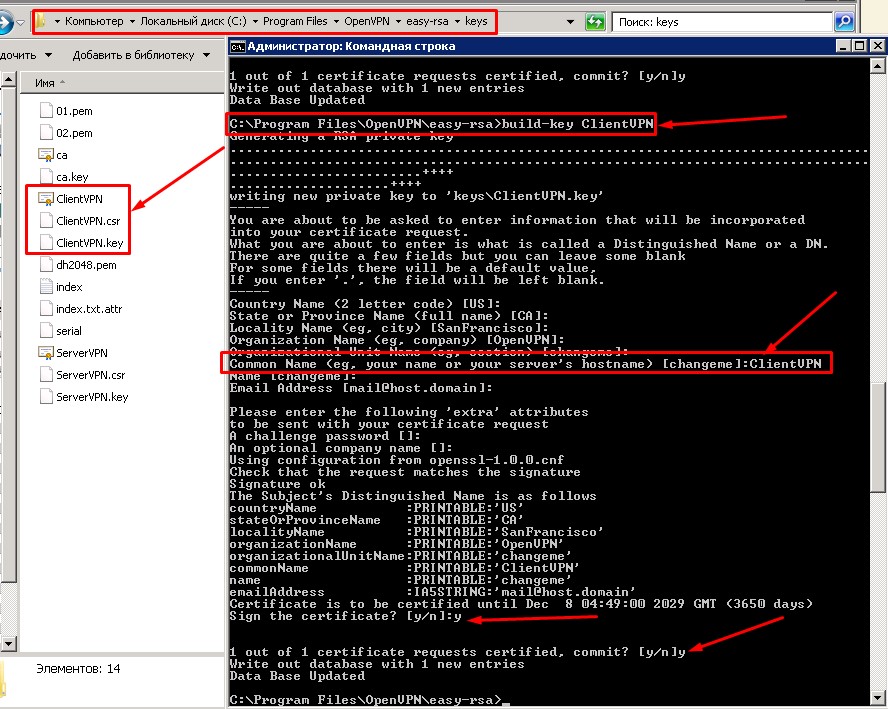

Формирование клиентских ключей ( clientvpn .crt , clientvpn .c s t, clientvpn .key )

выполняем команду : build-key ClientVPN

ClientVPN – имя нашего клиента (может быть задано любое для удобства идентификации клиентов)

Важно при создании ключа указать имя клиента в поле « Common Name »

В конце будут заданы 2 вопроса, на них надо ответить «Да»:

ВАЖНО! Для каждого клиента создается новый сертификат только с другим наименованием.

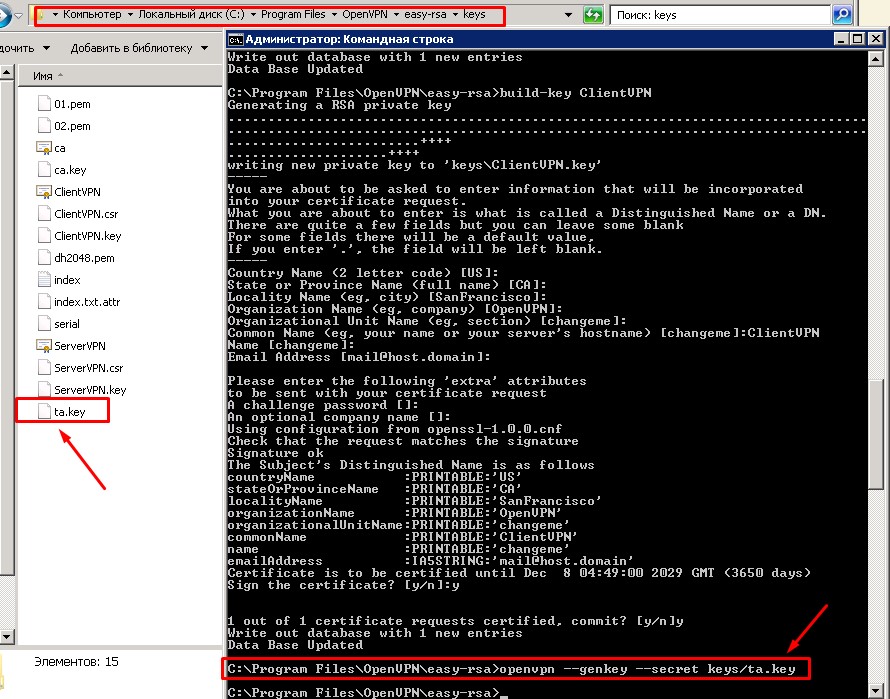

ta.key — дополнительный ключ для tls-аутентификации.

выполняем команду : openvpn --genkey --secret keys/ta.key

На этом создание ключей закончено.

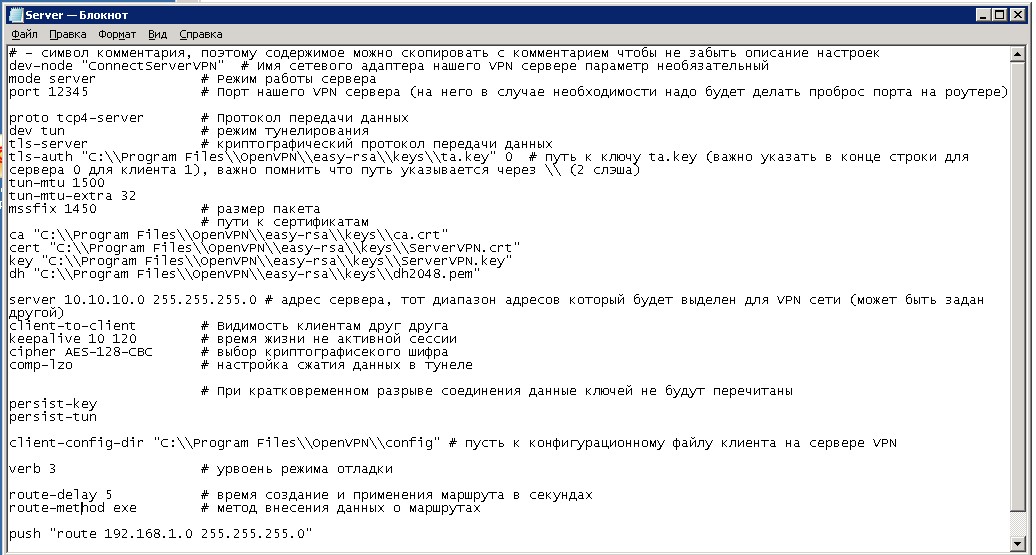

Настройка и конфигурирование сервера

Переходим в папку с установленной программ OpenVpN (C:\Program Files\OpenVPN) в папку “ config ” и в ней создаем текстовый документ сохраняем его и называем и расширением « Server . ovpn »

Содержание и описание к онфигурационного файла сервера :

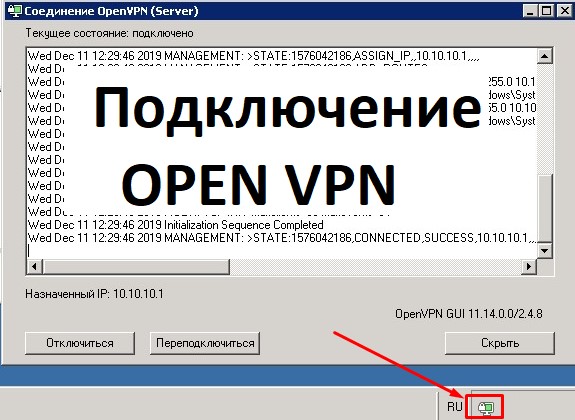

Пробуем запустит сервер, запускаем ярлык на рабочем столе, в трее на значке OpenVPN правой кнопкой «Подключиться»

Если все хорошо значок станет зеленый, если возникли ошибки при запуске то надо смотреть лог файл и причину ошибки,

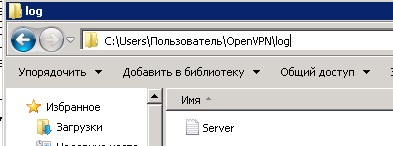

Лог файл находится в папке пользователя (C:\Users\Пользователь\OpenVPN\log)

Содержание и описание к онфигурационного файла клиента:

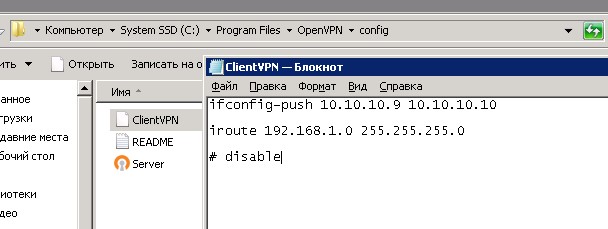

Переходим в папку с установленной программ OpenVpN (C:\Program Files\OpenVPN) в папку “ config ” и в ней создаем текстовый документ сохраняем его и называем без расширения « ClientVPN » - ВАЖНО назвать также как как клиента

ВАЖНО! При задании настроек ifconfig-push:

Выбранные пары IP-адресов, во-первых, должны быть уникальными, во-вторых, должны входить в состав последовательных подсетей, ограниченных маской /30 (255.255.255.252), и, в-третьих, должны находиться в пределах пула IP-адресов, выделенного для виртуальной частной сети (определяется параметром server файла конфигурации сервера OpenVPN). С учетом перечисленных условий для клиентов и сервера подойдут пары IP-адресов со следующими парами последних октетов:

[ 1, 2] [ 5, 6] [ 9, 10] [ 13, 14] [ 17, 18] [ 21, 22] [ 25, 26] [ 29, 30] [ 33, 34] [ 37, 38]

[ 41, 42] [ 45, 46] [ 49, 50] [ 53, 54] [ 57, 58] [ 61, 62] [ 65, 66] [ 69, 70] [ 73, 74] [ 77, 78]

[ 81, 82] [ 85, 86] [ 89, 90] [ 93, 94] [ 97, 98] [101,102] [105,106] [109,110] [113,114] [117,118]

[121,122] [125,126] [129,130] [133,134] [137,138] [141,142] [145,146] [149,150] [153,154] [157,158]

[161,162] [165,166] [169,170] [173,174] [177,178] [181,182] [185,186] [189,190] [193,194] [197,198]

[201,202] [205,206] [209,210] [213,214] [217,218] [221,222] [225,226] [229,230] [233,234] [237,238]

Проще говоря к 1 и 2 прибавляем 4 разряда и получаем следующий адрес 5-6, 9-10 и т. д., задав диапазон 3-4 работать не будет.

Настройка OpenVPN Клиентской части:

На компьютере клиента также устанавливаем OpenVPN настройки можно оставить по умолчанию без изменений.

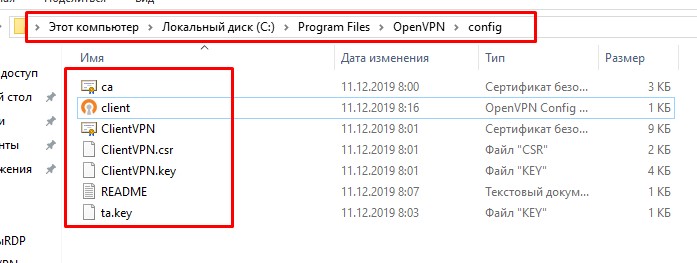

После установки с сервера с папки (C:\Program Files\OpenVPN\easy-rsa\keys) на компьютер клиента копируем следующие файлы:

И переносим их на клиентский компьютер в папку (C:\Program Files\OpenVPN\config):

В этой же папке создаем файл « Client . ovpn »

Конфигурационный файл клиента :

Дальше вы сможете попасть в сеть на сервере либо же по RDP на адрес сервера в нашем случае это был (10.10.10.1)

Также необходимо настроить если есть проблем с доступом, брандмауэры, антивирусы, сетевые экраны и прочее.

Автоматический запуск OpenVPN канала под Windows

Настроить автоматическое поднятие OpenVPN канала на Windows. На примере Windows Server 2008 R2, аналогично делается и на любой другой версии Windows.

Достаточно настроить службу OpenVPN Service, которая по умолчанию отключена, на автозапуск. Для этого переходим в "Управление компьютером" -> "Службы" и находим там "OpenVPN Service". В свойствах службы следует выставить "Тип запуска" -> "Автоматически".

После перезагрузки или потере связи, служба OpenVPN будет автоматически переподключаться к VPN серверу.

Если вы не нашли службы OpenVPN Service в списке, то скорее всего вы просто не указали её при установке OpenVPN. Доустановите службу или просто переустановите OpenVPN с нужными опциями (теперь можно снять галочку и с установки OpenVPN GUI за ненадобностью).

Читайте также: