Второй контроллер домена windows server 2016

Обновлено: 06.07.2024

2 — Конфигурация DC1 состоит из следующих компонентов:

Установка операционной системы на компьютере 2 — DC1

Настройка свойств TCP/IP

Настройте 2 — DC1 как контроллер домена и DNS-сервер.

Предоставление групповая политика разрешений для CORP\User1

Разрешить компьютерам CORP2 получать сертификаты компьютеров

Принудительная репликация между DC1 и 2 — DC1

Установка операционной системы на компьютере 2 — DC1

сначала установите Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012.

Установка операционной системы на компьютере 2 — DC1

запустите установку Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012.

следуйте инструкциям по завершению установки, указав Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012 (полная установка) и надежный пароль для учетной записи локального администратора. Войдите, используя учетную запись локального администратора.

Подключение 2 — DC1 в сеть с доступом к интернету и запустите Центр обновления Windows, чтобы установить последние обновления для Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012, а затем отключиться от интернета.

Подключение 2 — DC1 в подсеть с 2 сетями.

Настройка свойств TCP/IP

Настройте протокол TCP/IP со статическими IP-адресами.

Настройка TCP/IP в 2-DC1

В консоли диспетчер сервера щелкните локальный сервер, а затем в области свойства рядом с проводным Ethernet подключениемщелкните ссылку.

На панели управления Сетевые подключения щелкните правой кнопкой мыши Проводное Ethernet-подключение и затем выберите пункт Свойства.

Щелкните пункт IP версия 4 (TCP/IPv4) и нажмите кнопку Свойства.

Выберите вариант Использовать следующий IP-адрес. В списке IP-адресвведите 10.2.0.1. В поле Маска подсети введите 255.255.255.0. В качестве шлюза по умолчаниювведите 10.2.0.254. Щелкните использовать следующие адреса DNS-серверов, в поле Предпочитаемый DNS-сервер, введите 10.2.0.1и в поле Альтернативный DNS-сервервведите 10.0.0.1.

Выберите Протокол IP версии 6 (TCP/IPv6), а затем Свойства.

Щелкните использовать следующий IPv6-адрес. В качестве адреса IPv6введите 2001: db8:2:: 1. В качестве длины префикса подсетивведите 64. В качестве шлюза по умолчаниювведите 2001: db8:2:: FE. Щелкните использовать следующие адреса DNS-серверовв поле Предпочитаемый DNS-сервер, введите 2001: db8:2:: 1, а в Альтернативный DNS-сервервведите 2001: db8:1:: 1.

В диалоговом окне Свойства проводного подключения Ethernet нажмите кнопку Закрыть.

Закройте окно Сетевые подключения.

В консоли диспетчер сервера в области Свойства на локальном серверещелкните ссылку рядом с полем имя компьютера.

В диалоговом окне Свойства системы на вкладке Имя компьютера щелкните Изменить.

В диалоговом окне изменения имени компьютера или домена в поле имя компьютеравведите 2-DC1и нажмите кнопку ОК.

При появлении запроса на перезагрузку компьютера нажмите кнопку ОК.

В диалоговом окне Свойства системы нажмите Закрыть.

При появлении запроса на перезагрузку компьютера нажмите кнопку Перезагрузить сейчас.

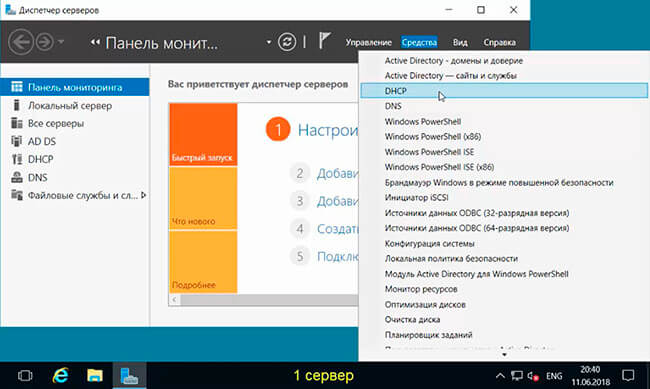

После перезагрузки войдите с учетной записью локального администратора.

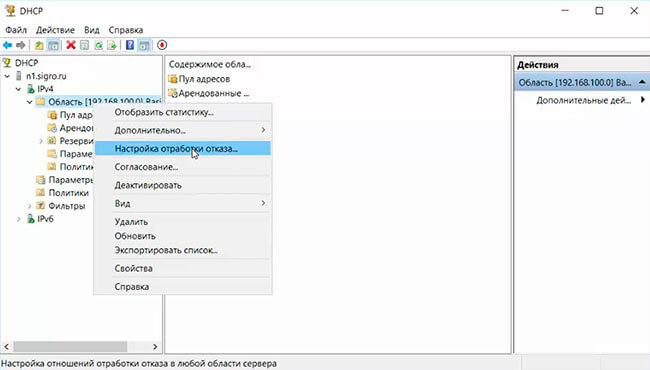

Настройте 2 — DC1 как контроллер домена и DNS-сервер.

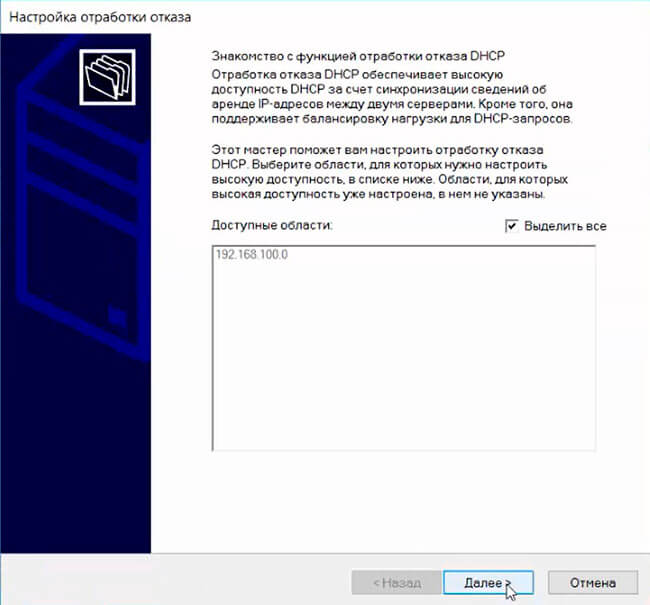

Настройка 2 — DC1 в качестве контроллера домена и DNS-сервера

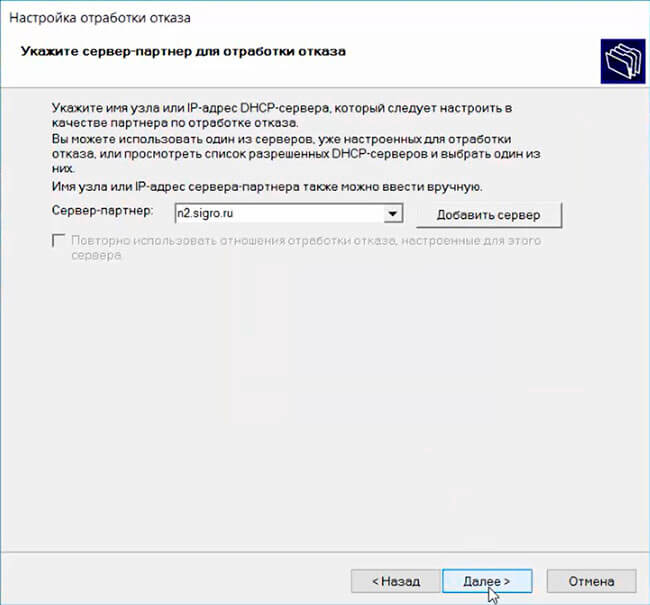

В консоли диспетчер сервера на панели мониторингащелкните Добавить роли и компоненты.

На странице Выбор ролей сервера выберите домен Active Directory службы. При появлении запроса нажмите кнопку Добавить компоненты , а затем нажмите кнопку Далее три раза.

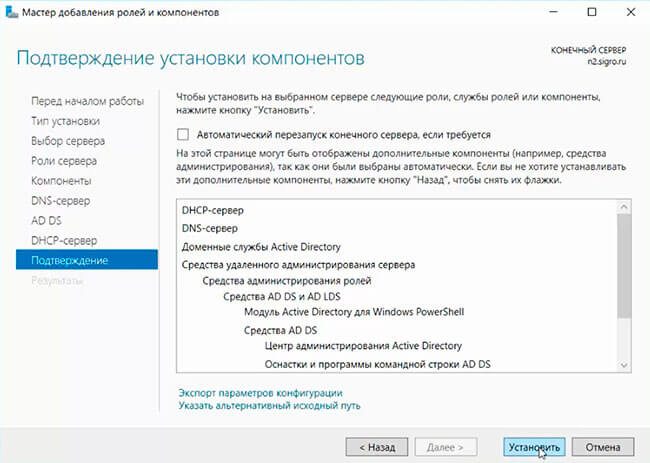

На странице Подтверждение выбранных элементов для установки нажмите кнопку Установить.

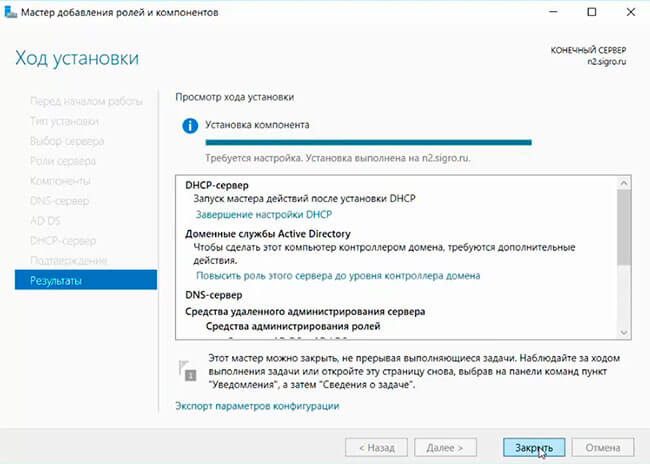

После успешного завершения установки щелкните повысить уровень этого сервера до контроллера домена.

В мастере настройки служб домен Active Directory Services на странице Конфигурация развертывания щелкните Добавить новый домен в существующий лес.

В разделе укажите учетные данные для выполнения этой операциинажмите кнопку изменить. в диалоговом окне Безопасность Windows в поле имя пользователявведите corp. contoso. ком\администратори в поле парольвведите пароль corp\Administrator, нажмите кнопку ок, а затем нажмите кнопку далее.

На странице параметры контроллера домена убедитесь, что имя сайта имеет значение второй сайт. В разделе Введите пароль в режиме восстановления служб каталогов (DSRM), в поле пароль и Подтверждение паролядважды введите надежный пароль, а затем нажмите кнопку Далее пять раз.

На странице Проверка необходимых компонентов после проверки предварительных требований нажмите кнопку установить.

Дождитесь завершения работы мастера настройки служб Active Directory и DNS, а затем нажмите кнопку Закрыть.

После перезагрузки компьютера войдите в домен CORP2, используя учетную запись администратора.

Предоставление групповая политика разрешений для CORP\User1

Используйте эту процедуру, чтобы предоставить пользователю CORP\User1 полные разрешения на создание и изменение объектов corp2 групповая политика.

Предоставление групповая политика разрешений

На начальном экране введитеGPMC. mscи нажмите клавишу ВВОД.

В области сведений перейдите на вкладку Делегирование . В раскрывающемся списке разрешения выберите связать объекты GPO.

В поле введите имя объекта выберите тип Пользователь1, нажмите кнопку ОК, а затем в диалоговом окне Добавление группы или пользователя нажмите кнопку ОК.

В консоли управления групповая политика в дереве щелкните Групповая политика объекты, а затем в области сведений щелкните вкладку Делегирование .

В поле введите имя объекта, чтобы выбрать тип Пользователь1, нажмите кнопку ОК.

В консоли управления групповая политика в дереве щелкните фильтры WMI, а затем в области сведений щелкните вкладку Делегирование .

В поле введите имя объекта, чтобы выбрать тип Пользователь1, нажмите кнопку ОК. В диалоговом окне Добавление группы или пользователя убедитесь, что для разрешений задан полныйдоступ, а затем нажмите кнопку ОК.

Закройте консоль управления групповыми политиками.

Разрешить компьютерам CORP2 получать сертификаты компьютеров

Компьютеры в домене CORP2 должны получать сертификаты компьютеров от центра сертификации на APP1. Выполните эту процедуру на APP1.

Чтобы разрешить CORP2 компьютерам автоматически получать сертификаты компьютеров

На APP1 нажмите кнопку Пуск, введите certtmpl. mscи нажмите клавишу ВВОД.

В средней области консоли шаблона сертификатовдважды щелкните Проверка подлинности "клиент-сервер".

В диалоговом окне свойства проверки подлинности клиента и сервера перейдите на вкладку Безопасность .

В поле Введите имена объектов для выборавведите Администраторы домена. Компьютеры домена и нажмите кнопку ОК.

Закройте консоль шаблонов сертификатов.

Принудительная репликация между DC1 и 2 — DC1

Перед регистрацией сертификатов на 2-EDGE1 необходимо принудительно настроить репликацию параметров с DC1 на 2 – DC1. Эта операция должна выполняться на компьютере DC1.

Принудительная репликация

На компьютере DC1 нажмите кнопку Пуски выберите Active Directory сайты и службы.

В консоли Active Directory сайты и службы в дереве разверните узел межсайтовые транспорта, а затем щелкните IP-адрес.

В области сведений дважды щелкните дефаултипсителинк.

В диалоговом окне Свойства дефаултипсителинк в поле стоимостьвведите 1, в поле Реплицировать каждыевведите 15, а затем нажмите кнопку ОК. Подождите 15 минут, пока не завершится репликация.

чтобы принудительно выполнить репликацию в дереве консоли, разверните узел Sites\Default-First-Site-name\Servers\DC1\NTDS Параметры, в области сведений щелкните правой кнопкой мыши автоматически созданный, щелкните реплицировать сейчас, а затем в диалоговом окне репликация сейчас нажмите кнопку ок.

Чтобы убедиться, что репликация выполнена успешно, выполните следующие действия.

На начальном экране введитеcmd.exeи нажмите клавишу ВВОД.

Введите следующую команду и нажмите клавишу ВВОД:

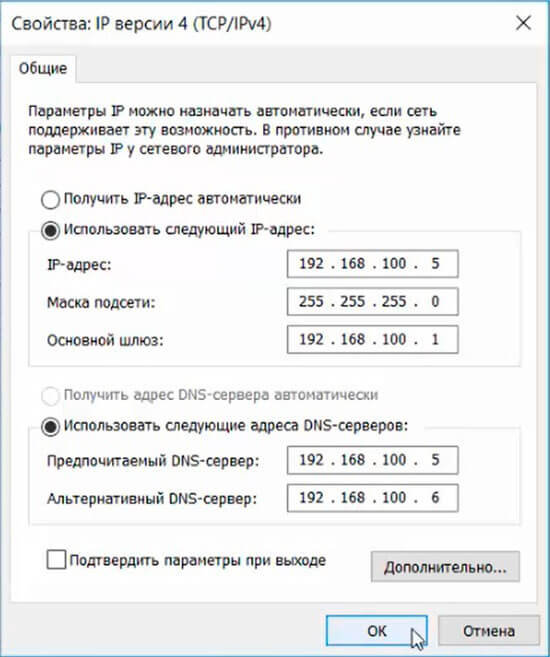

1. На первом контроллере домена открываем сетевые настройки первого сервера. Для этого в поле поиска набираем ncpa.cpl. Далее выбираем нужный сетевой интерфейс, правый клик - "Свойства - IP версии 4(TCP/IPv4). - Свойства". В поле альтернативный интерфейс, вписываем IP-адрес добавочного контроллера домена (в данном случае 192.168.100.6).

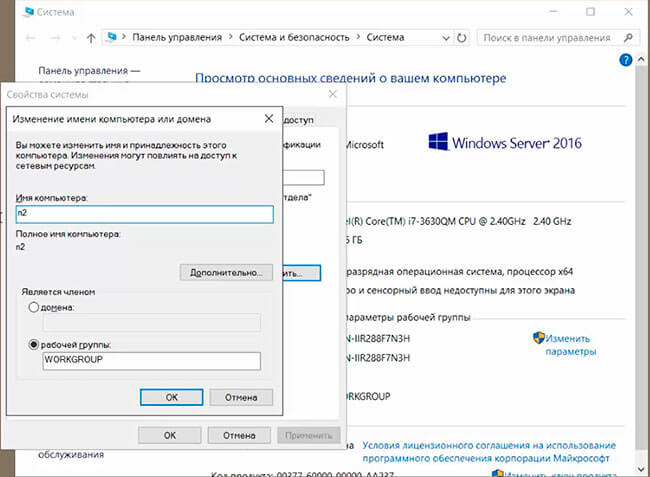

2. Затем переходим на второй сервер и задаём имя будущему серверу: "Этот компьютер - Свойства - Изменить параметры - Изменить". В поле "Имя компьютера" задаём имя серверу, далее "ОК". Потребуется перезагрузка компьютера, соглашаемся.

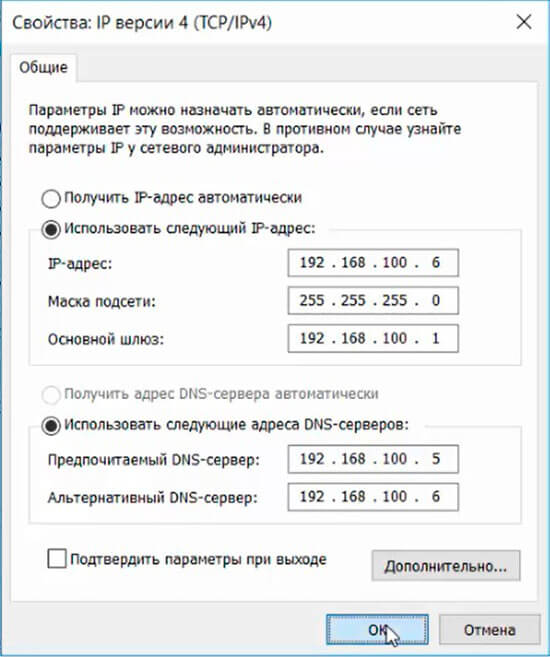

3. После перезагрузки переходим к настройке сетевого интерфейса. Для этого в поле поиск пишем ncpa.cpl. Выбираем нужный интерфейс, правый клик - "Свойства - IP версии 4(TCP/IPv4). - Свойства". В открывшемся окне заполняем поля:

- IP-адрес: IP-адрес сервера (например, 192.168.100.6)

- Маска подсети: например, 255.255.255.0 (маска 24 бит)

- Основной шлюз: например, 192.168.100.1

- Предпочитаемый DNS-сервер: IP-адрес первого сервера (например, 192.168.100.5)

- Альтернативный DNS-сервер: IP-адрес второго сервера (например, 192.168.100.6)

Затем нажимаем "ОК".

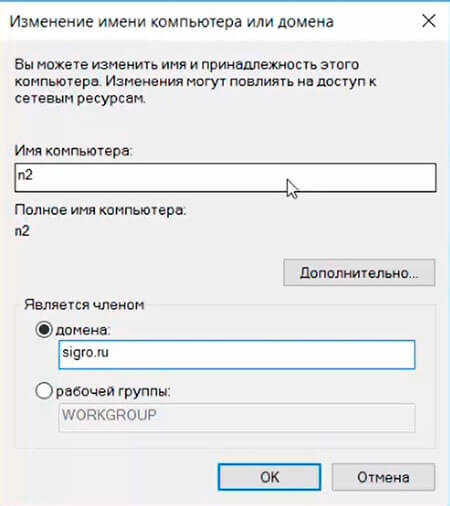

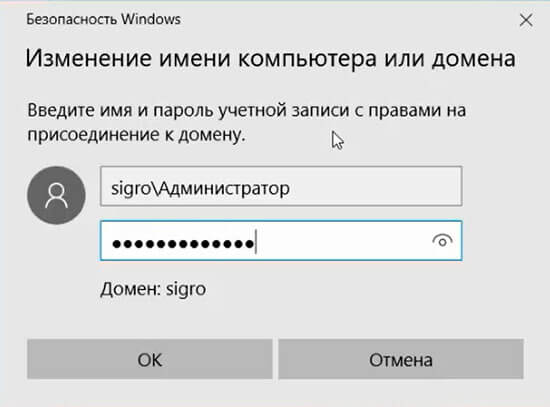

4. Добавляем в домен новый сервер. Для этого выбираем "Этот компьютер - Свойства - Изменить параметры - Изменить". Ставим чекбокс "Является членом домена" и вписываем имя домена. Затем "ОК".

5. В диалоге "Изменение имени компьютера или домена" вводим имя пользователя домена с административными правами (пользователь должен иметь возможность добавлять компьютеры в домен), далее "ОК".

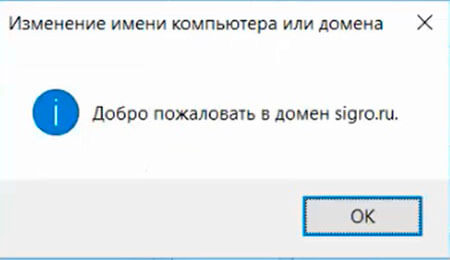

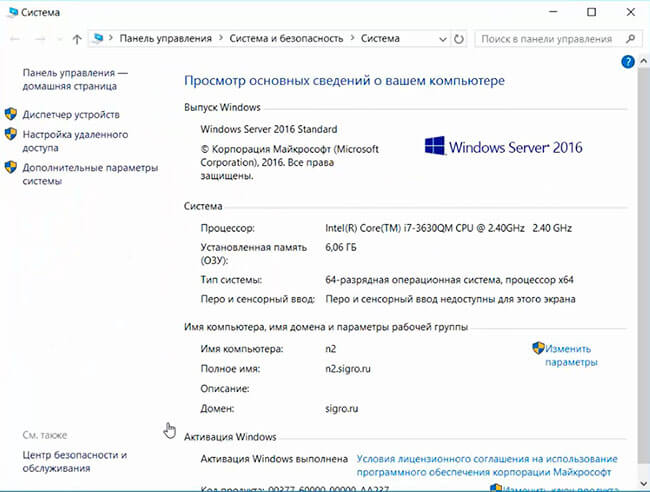

7. После перезагрузки компьютера в окне "Просмотр основных сведений о вашем компьютере" можно проверить напротив "Полное имя", что компьютер вошел в состав домена.

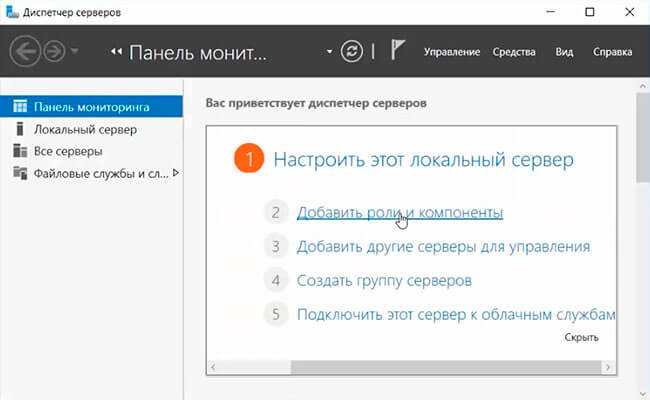

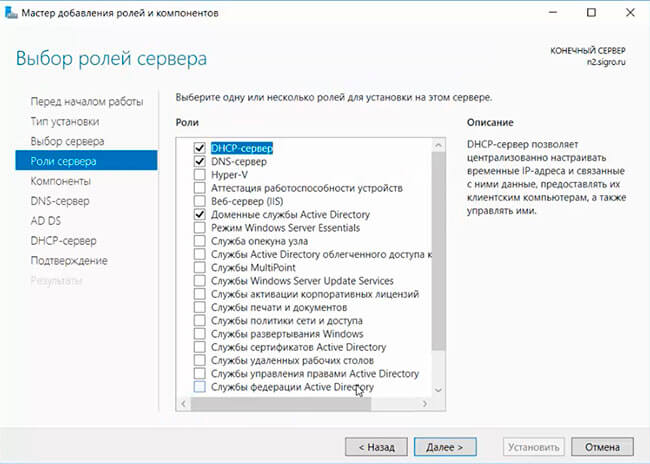

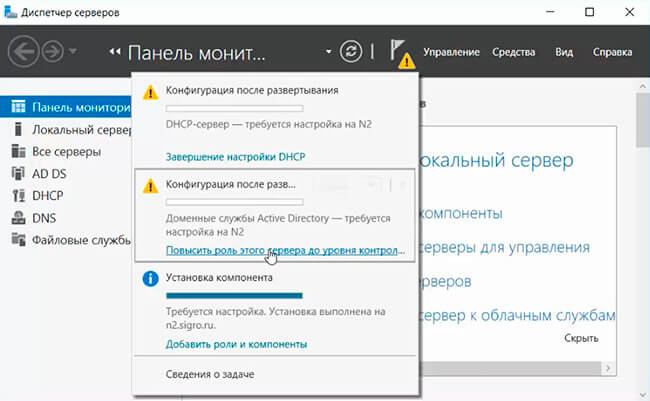

8. На этом подготовительный этап закончен, пора устанавливать необходимые роли на сервер. Для этого открываем "Диспетчер серверов" - "Добавить роли и компоненты". Необходимо установить DNS-сервер, Доменные службы Active Directory, DHCP-сервер.

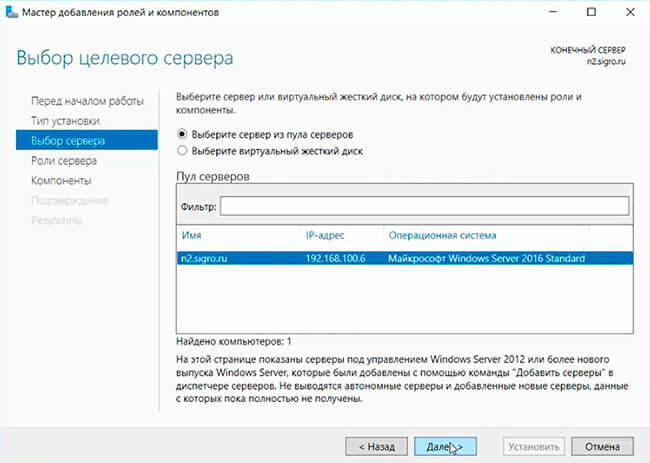

9. Читаем информацию в окне "Перед началом работы", нажимаем "Далее". В следующем окне "Выбор типа установки" оставляем чекбокс "Установка ролей или компонентов" по умолчанию, снова "Далее". Выбираем наш сервер из пула серверов, затем "Далее".

10. В окне "Выбор ролей сервера" выбираем DNS-сервер, Доменные службы Active Directory, DHCP-сервер. При добавлении роли будет появляться предупреждение, например "Добавить компоненты, необходимые для DHCP-сервер". Нажимаем "Добавить компоненты". После выбора нужных ролей нажимаем "Далее".

11. В новом окне "Выбор компонентов" игнорируем "Выберите один или несколько компонентов для установки на этом сервере", нажимаем Далее. В следующем окне "DHCP-сервер" читаем на что обратить внимание при установке DHCP-сервера, затем "Далее". В новом окне "Подтверждение установки" проверяем выбранные роли, нажимаем "Установить".

12. Появится окно с ходом установки выбранных компонентов. Данное окно можно закрыть, оно на процесс установки уже не влияет.

13. После того, как установятся выбранные компоненты, в "Диспетчер серверов" нажимаем значок предупреждения в виде восклицательного знака, выбираем "Повысить роль этого сервера до уровня контроллера домена".

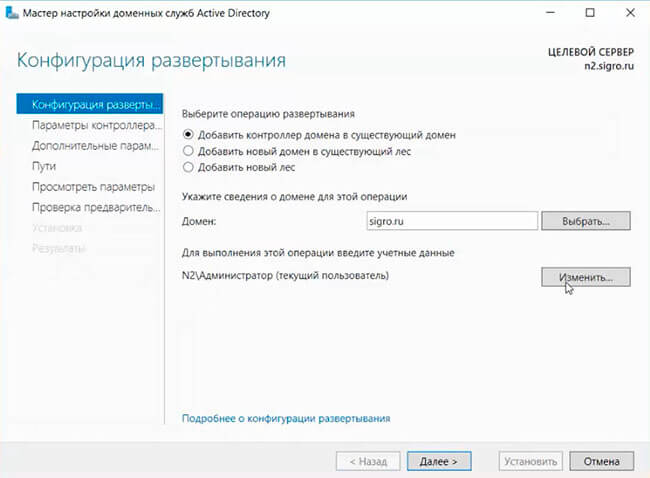

14. Появится "Мастер настройки доменных служб Active Directory". В окне "Конфигурация развертывания" оставляем по умолчанию чекбокс "Добавить контроллер домена в существующий домен", проверяем название домена в поле "Домен". Напротив поля (текущий пользователь) нажимаем кнопку "Изменить".

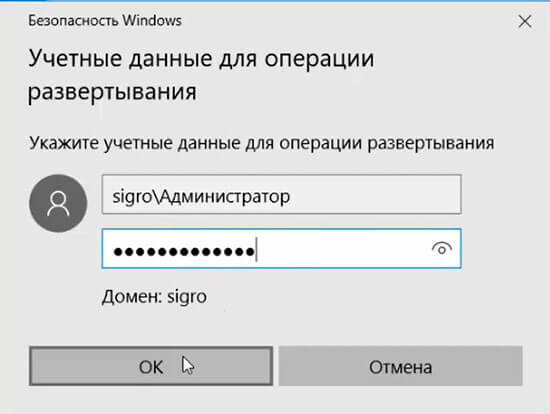

15. Вводим логин и пароль пользователя в домене с административными правами. Нажимаем "ОК". Затем "Далее".

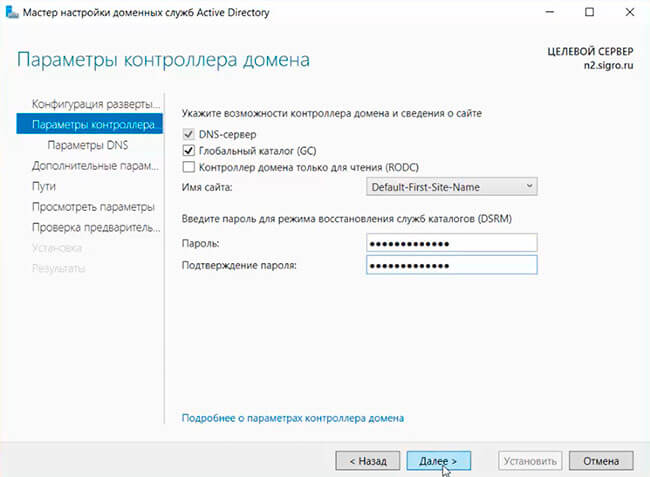

16. В окне "Параметры контроллера домена" вводим парль для режима восстановления служб каталогов (DSRM), снова "Далее".

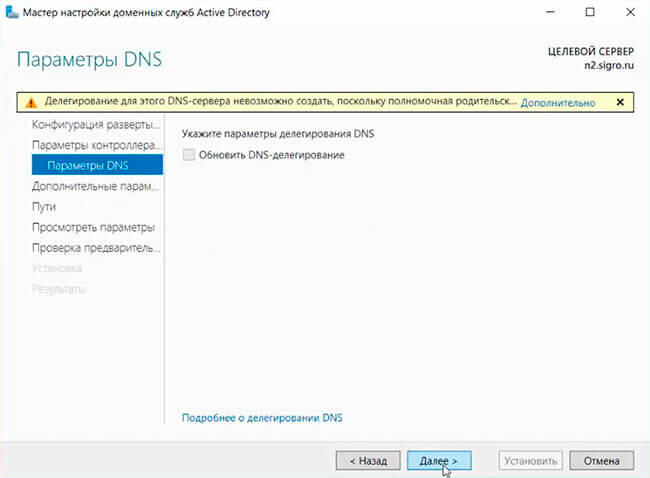

17. В окне "Параметры DNS" игнорируем предупреждение о том, что делегирование для этого DNS-сервера невозможно создать, поскольку полномочная родительская зона не найдена", просто жмем "Далее".

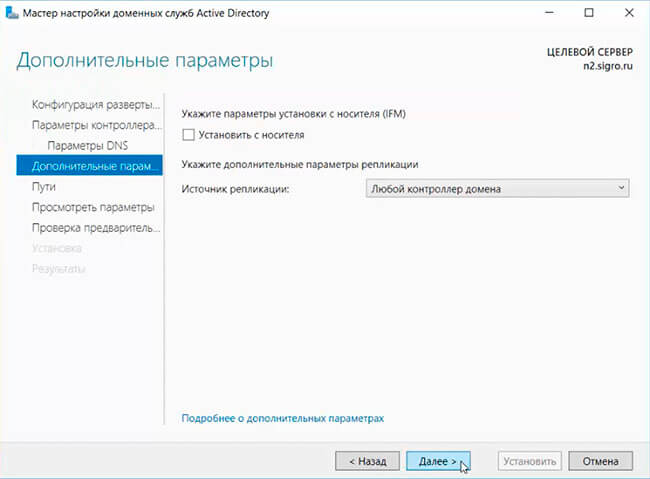

18. В окне "Дополнительные параметры" источник репликации оставляем "Любой контроллер домена", снова "Далее".

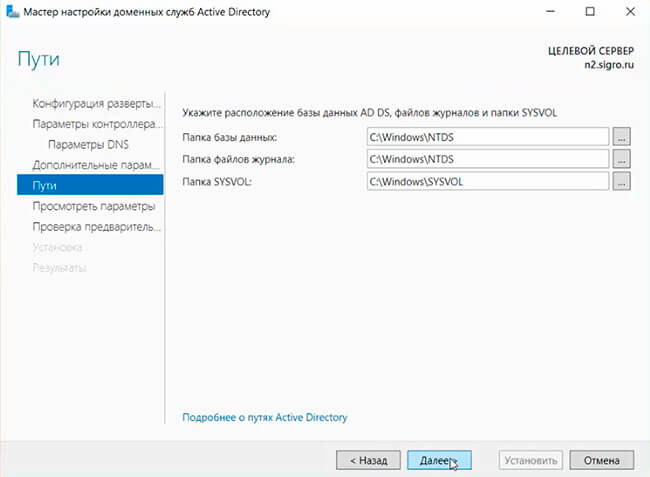

19. Расположение базы данных AD DS, файлов журналов и папки SYSVOL оставляем по умолчанию, нажимаем "Далее".

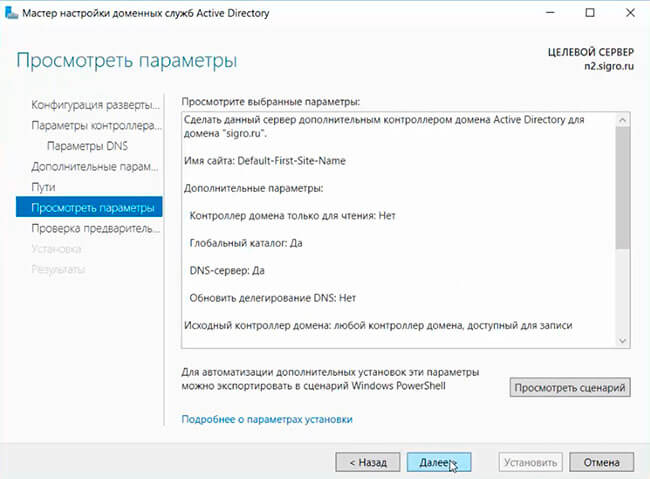

20. Просматриваем параметры, настроенные в "Мастер настройки доменных служб Active Directory", затем "Далее".

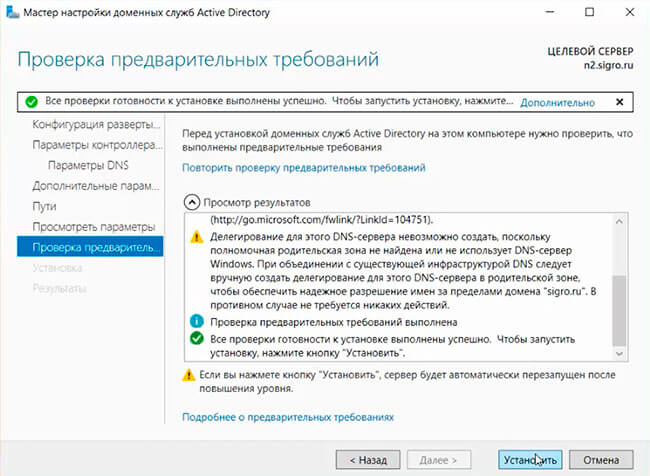

21. В окне "Проверка предварительных требований" проверяем, что появился зеленый чекбокс. Таким образом все проверки готовности к установке выполнены успешно. Нажимаем "Установить".

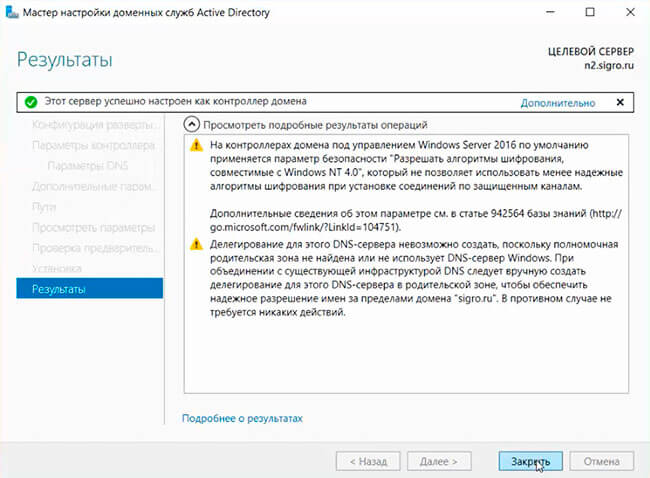

22. В следующем окне читаем, что "Этот сервер успешно настроен как контроллер домена". Читаем предупреждения, нажимаем "Закрыть".

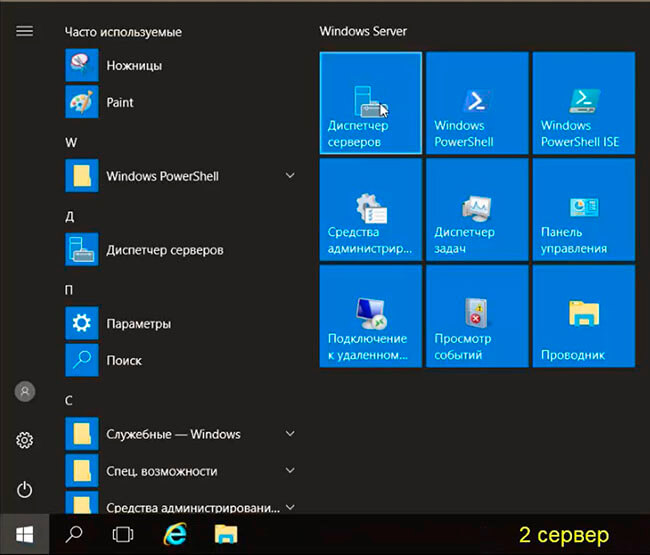

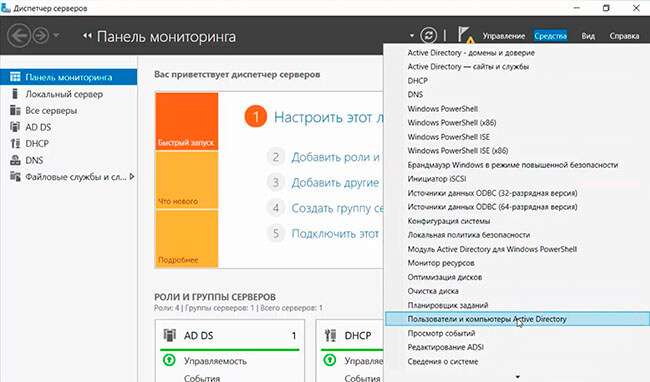

23. Пришло время проверить работоспособность Доменных служб Active Directory и DNS-сервера. Для этого открываем "Диспетчер серверов".

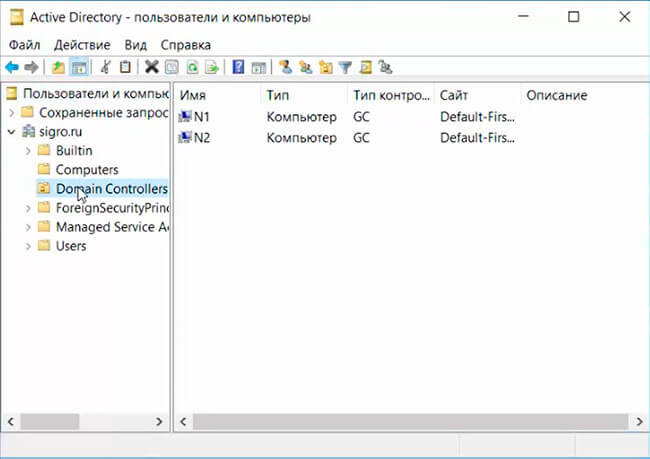

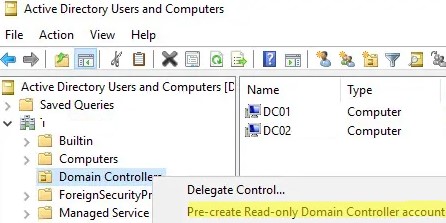

24. Выбираем "Средства" - "Пользователи и компьютеры Active Directory".

25. Открываем наш домен и раскрываем подразделение "Domain Controllers". В окне напротив проверяем наличие второго сервера как контроллера домена.

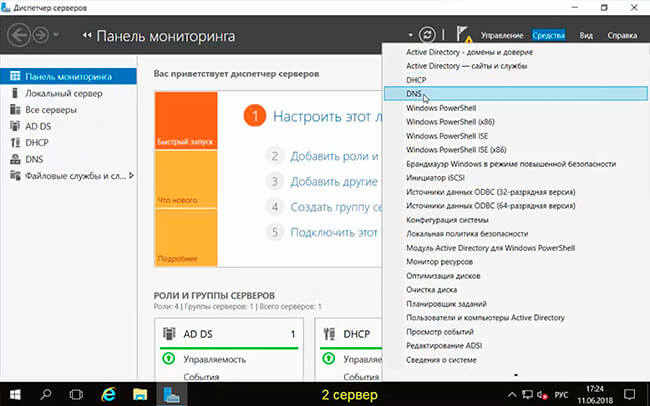

26. Далее в "Диспетчер серверов" выбираем "Средства" - "DNS".

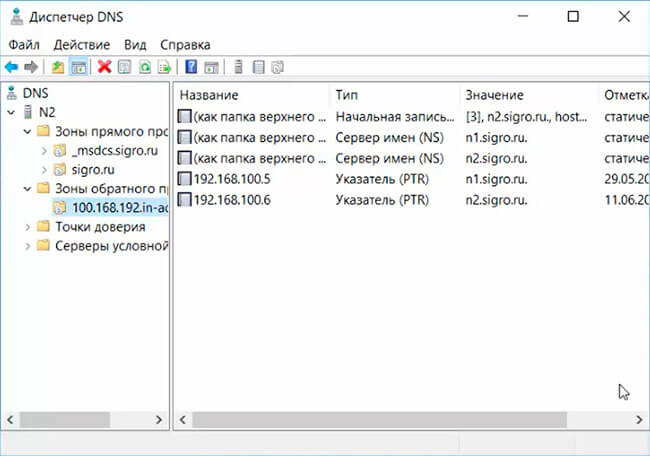

27. Проверяем наличие IP-адреса второго сервера в зоне прямого и в зоне обратного просмотра.

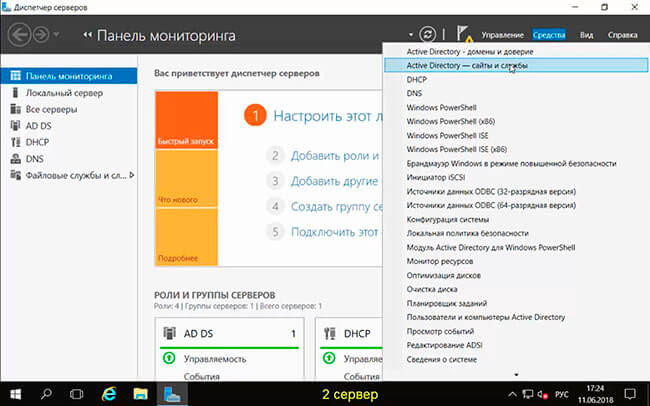

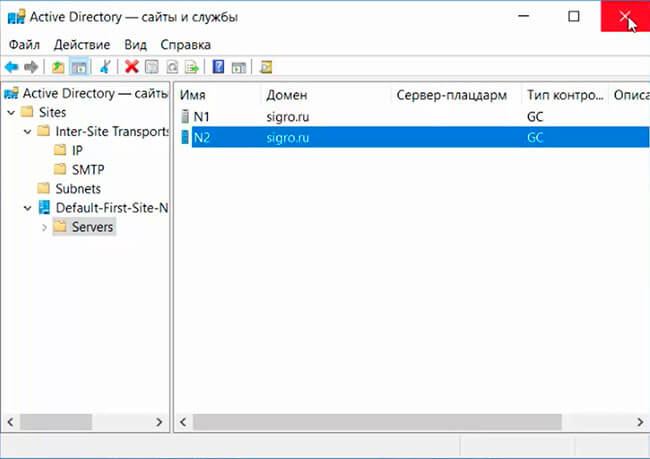

28. Затем выбираем "Active Directory - сайты и службы".

29. Раскрываем дерево "Active Directory - сайты". Проверяем наличие второго контроллера домена напротив "Servers".

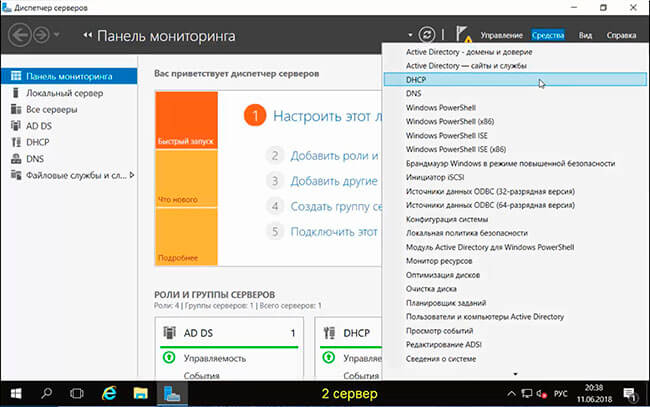

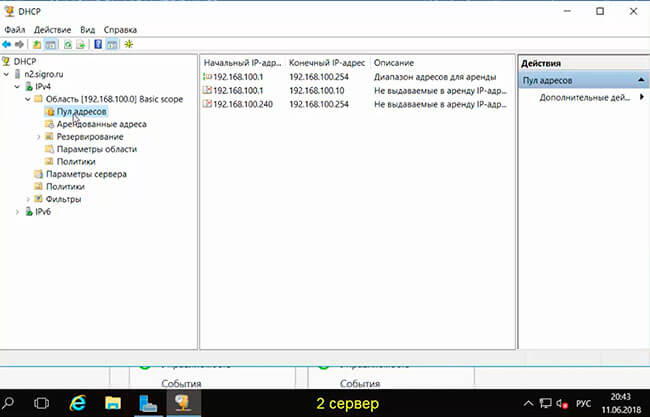

30. Пришло время настроить DHCP-сервер. Для этого на втором сервере выбираем в "Диспетчер серверов" - "Средства" - "DHCP".

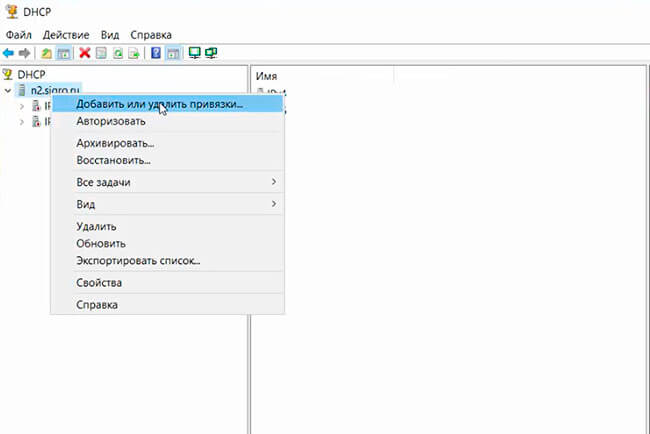

31. Выбираем добавочный сервер, правой клавишей мыши - "Добавить или удалить привязки".

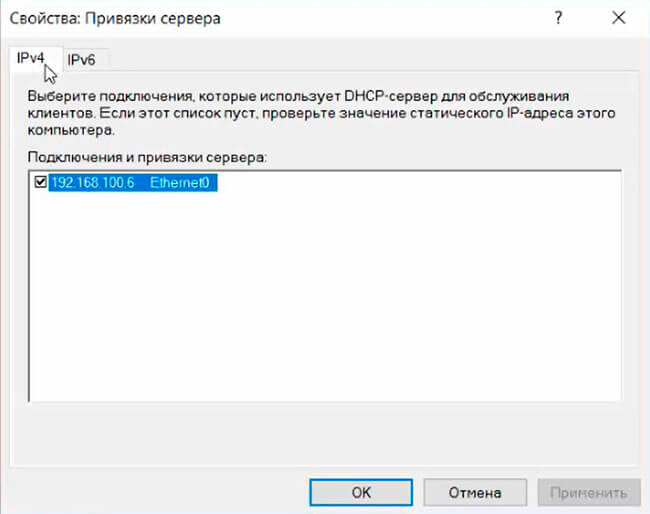

32. Проверяем настройку сетевого интерфейса, через который будут обслуживать DHCP-клиенты на втором сервере.

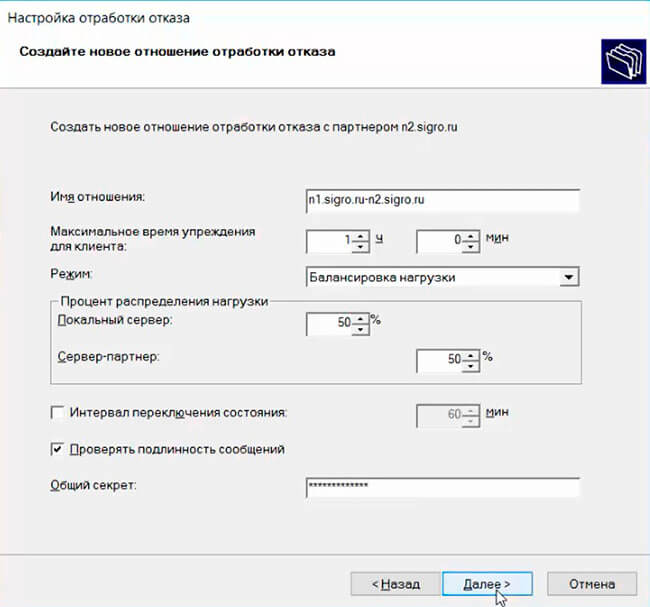

33. Объединяем два DHCP-сервера. Конфигурация высокой доступности, режим балансировка высокой нагрузки. Распределяем нагрузку на сервера 50x50. Для настройки на первом сервере, где установлен и настроен DHCP-сервер, выбираем "Диспетчер серверов" - "Средства" - "DHCP".

34. Правый клик на созданную в DHCP-сервере область, далее "Настройка отработки отказа. ".

35. Появится мастер "Настройка отработки отказа", затем "Далее".

36. Указываем сервер-партнер для отработки отказа. Для этого в поле "Сервер партнер" с помощью кнопки "Добавить сервер" добавляем второй (дополнительный) сервер, на котором развернута роль DHCP-сервер. Затем нажимаем "Далее".

37. В поле "Общий секрет" вписываем пароль. Остальные настройки можно оставить по умолчанию, в том числе процент распределения нагрузки Локальный сервер - Сервер партнер - 50% на 50%. Снова "Далее".

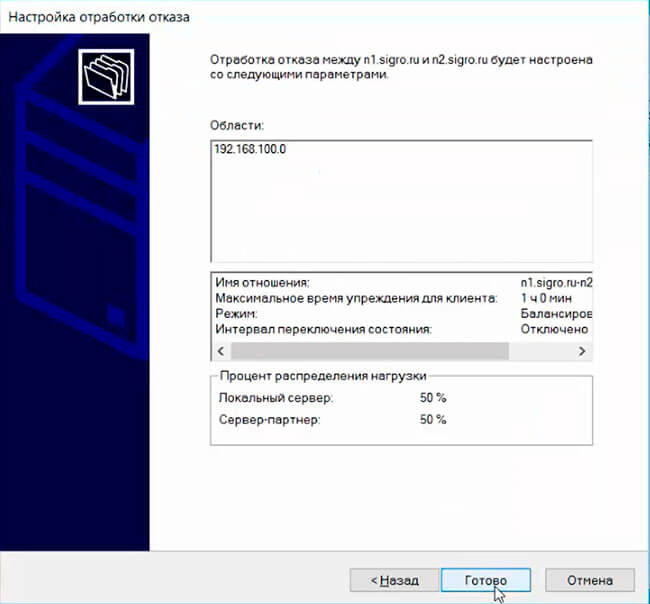

38. Проверяем параметры настройки отработки отказа между первым сервером и дополнительным сервером. Нажимаем "Готово".

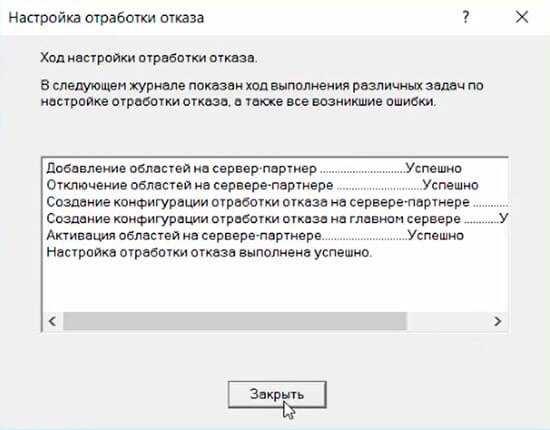

39. Смотрим в ходе настройки отработки отказа, чтобы все было "Успешно" и закрываем мастер.

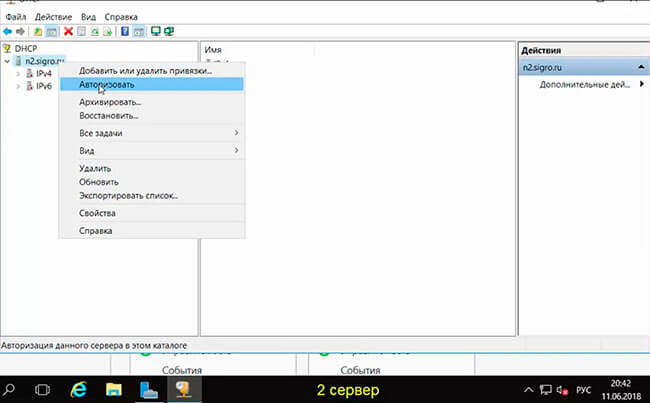

40. Открываем второй сервер. "Диспетчер серверов" - "Средства" - "Авторизовать".

41. Проверяем "Пул адресов". Будет произведена синхронизация DHCP-серверов.

На этом процесс установки и настройки Active Directory, DHCP, DNS закончен. Посмотреть, что и как делать, можно здесь:

В настоящей статье мы подробно рассмотрим процесс развёртывания контроллера домена на на базе Windows Server 2016, а также процесс настройки служб AD DS и DNS.

Первое, что необходимо сделать, это подготовить систему для развертывания служб.

Для этого устанавливаем операционную систему Windows Server 2016 и обновляем её до актуального состояния.

Следующий шаг, это изменяем имя сервера. Для этого идём в Диспетчер серверов и переходим на вкладку Локальный сервер. Кликаем по имени компьютера.

В появившемся окне жмём Изменить

И изменяем имя на своё (например BEARNET_DC1)

Жмём ОК! Система затребует перезагрузку. Жмём Перезагрузить позже.

Следующий шаг, это указать статические IP-адреса в настройках TCP/IP и изменить настройки временной зоны на относящуюся к нам.

Для этого всё в том же Диспетчере серверов кликаем по настройкам сетевой карты и часовому поясу.

Примеры настройки TCP/IP и временной зоны:

На этом первоначальная подготовка система закончена, перезагружаем сервер и можно приступать к развертыванию служб.

Приступим к развертыванию служб Active Directory и DNS.

Добавляем новую роль на сервере. Для этого идём в Диспетчер серверов и на вкладке панель мониторинга кликаем Добавить роли и компоненты.

В появившемся окне жмём Далее.

Выбираем первый пункт Установка ролей и компонентов и жмём Далее

В следующем окне выбираем сервер на котором будет развёрнута роль. Жмём Далее.

Галочкой отмечаем роль Доменные службы Active Directory и в подтверждающем запросе мастера добавления ролей и компонентов жмём Добавить компоненты. Жмём Далее.

В следующем окне система предлагает выбрать дополнительные компоненты. В моём случае в этом нет необходимости. Жмём Далее.

Следующее окно является информационным. на нём наше внимание обращается на то что желательно иметь по два контролера домена в каждом домене. Также здесь говорится о том что службы Active Directory требуют наличие установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить. Жмём Далее.

На завершающей странице мастера жмём Установить.

После завершения установки Роли, в Диспетчере серверов кликаем по значку Флажка с восклицательным знаком и выбираем Повысить роль этого сервера до уровня контроллера домена.

Далее открывается окно Мастера настройки доменных служб Active Directory где необходимо выбрать вариант развёртывания контроллера домена. Выбираем добавить новый лес и указываем корневое имя домена. Жмём Далее.

В параметрах контролера домена оставляем всё по умолчанию, задаём пароль для восстановления служб каталогов (DSRM). Проверяем наличие галочки в пункте DNS-сервер, она необходима для автоматического поднятия роли DNS.

В параметрах DNS оставляем всё по умолчанию. На ошибку делегирования не обращаем внимание, т.к. роль DNS поднимается в процессе конфигурации контроллера домена. Жмём Далее.

Следующие три окна просто жмём Далее.

В ходе установки конфигурации Контроллера домена, сервер будет перезагружен. После того, как сервер перезагрузился добавим в DNS зону обратного просмотра. Зоны обратного просмотра служат для разрешения IP-адресов в имена устройств.

В Диспетчере серверов кликаем по кнопке Средства и вападающем списке выбираем DNS.

В диспетчере DNS выделяем вкладку Зоны обратного просмотра, кликаем правой кнопкой мыши и выбираем Создать новую зону.

В мастере создания новой зоны выбираем тип добавляемой зоны. Выбираем Основная зона и жмём Далее.

Далее предлагается выбрать каким образом будет выполняться репликация добавляемой зоны. Выбираем Для всех DNS-серверов, работающих на контролерах домена в этом домене.

В следующем окне выбираем Зону обратного просмотра IPv4 и жмём Далее.

Далее задаём Идентификатор сети. В моём варианте это 192.168.1. Жмём Далее.

В следующем окне выбираем Разрешить любые динамические обновления и жмём Далее.

В завершении мастера создания новой зоны жмём Готово.

На следующем этапе укажем Сервера пересылки. Они необходимы для того чтобы кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет. Это необходимо для того чтобы локальные компьютеры доменной сети смогли получить доступ в интернет.

В диспетчере DNS выделяем наш сервер и кликаем правой кнопкой мыши. В Выпадающем меню выбираем свойства

далее переходим во вкладку Сервер пересылки и жмём кнопку Изменить.

В редакторе серверов пересылки вводим IP-адрес или DNS имя провайдера или например DNS Google (8.8.8.8). Жмём ОК.

Контроллер домена развёрнут и настроен. Можно добавлять компьютеры в домен.

В этой статье мы рассмотрим, как установить новый контроллер домена RODC на базе Windows Server 2022/2019 и особенности управления им.

Что такое контроллера домена на чтение RODC?

Основные отличия RODC от обычных контроллеров домена, доступных для записи (RWDC):

- Контроллер домена RODC хранит копию базы AD, доступную только для чтения. Клиенты не могут вносить изменения в базу такого контролера домена;

- RODC не реплицирует данные AD и папку SYSVOL на другие контроллеры домена (RWDC) (используется односторонняя репликация);

- Контроллер RODC хранит полную копию базы AD, за исключением хэшей паролей объектов AD и других атрибутов, содержащих чувствительную информацию. Этот набор атрибутов называется FilteredAttributeSet(FAS). Сюда относятся такие атрибуты, как ms-PKI-AccountCredentials, ms-FVE-RecoveryPassword, ms-PKI-DPAPIMasterKeys и т.д. Можно добавить и другие атрибуты в этот набор, например пароли компьютеров, хранящиеся в открытом виде в атрибуте ms-MCS-AdmPwd при использовании LAPS;

- При получении контроллером RODC запроса на аутентификацию от пользователя, он перенаправляет этот запрос на ближайший RWDC контроллер;

- Контроллер RODC может кэшировать учетные данные некоторых пользователей (это ускоряет аутентификацию и позволяет пользователям авторизоваться на контроллере домена, даже при отсутствии связи с RWDC);

- Вы можете относительно безопасно предоставить административный доступ и RDP вход на контроллер домена пользователям без предоставления прав на других DC или Domain Admins (например, для доступа к серверу техническому специалисту филиала);

- DNS служба на RODС работает только на чтение.

Требования, которые должны быть выполнены для разворачивания Read-Only Domain Controller.

- На сервере должен быть назначен статический IP;

- Windows Firewall должен быть отключен или корректно настроен для прохождения трафика между DC и доступов от клиентов;

- В качестве DNS сервера должен быть указан ближайший RWDC контроллер;

- Вы можете установить RODC как на Windows Server Full GUI, так и на Windows Server Core редакцию.

- Не стоит размещать RODC в одном сайте с RWDC.

Установка RODC из графического интерфейса Server Manager

Откройте консоль Server Manager и добавьте роль Active Directory Domain Services (согласитесь с установкой всех дополнительных компонентов и средств управления).

На этапе указания настроек нового DC, укажите что нужно добавить новый контроллер домена в существующий домен (Add a domain controller to an existing domain), укажите имя домена и, если необходимо, данные учетной записи пользователя с правами администратора домена.

Выберите, что нужно установить роль DNS сервера, глобального каталога (GC) и RODC. Далее выберите сайт AD, в котором будет находится новый контролер и пароль для доступа в DSRM режиме.

Далее нужно указать пользователя, которому нужно предоставить административной доступ к контроллеру домена (Delegated administrator account), а также список учетных записей/групп, пароли которых разрешено (Accounts that are allowed to replicate passwords to the RODC) и запрещено (Accounts that are denied from replicating passwords to the RODC) реплицировать на данный RODC (можно задать позднее).

Укажите, что данные базы AD можно реплицировать с любого DC.

Replicate from -> Any domain controller

Затем укажите пути к базе NTDS, ее журналам и папке SYSVOL (в случае необходимости их можно перенести на другой диск позднее).

После проверки всех условий, можно запустить установку роли ADDS.

Также вы можете развернуть RODC с помощью функции Staged. Она заключается в предварительном создании учетной записи компьютера RODC в консоли ADUC и базовой настройки. Для этого щелкните правой кнопкой по контейнеру Domain Controllers и выберите Pre-create Read-Only Domain Controller account.

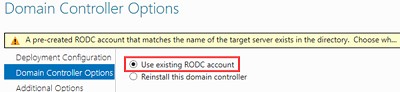

При установке ADDS на сервере с таким же именем, появится надпись:

Выберите опцию Use existing RODC account, чтобы использовать настроенный аккаунт RODC в AD.

После завершения установки роли и перезагрузки сервера вы получите RODC контроллер. Вы можете проверьте состояние контроллера домена согласно статье.

При подключении консолью ADUC (dsa.msc) к RODC все кнопки создания новых объектов AD станут неактивными (серыми). Также на RODC нельзя изменить атрибуты объектов AD. Все остальные действия в консоли Active Directory, в том числе поиск, работают как обычно.

Установка контроллера домена на чтение (RODC) с помощью PowerShell

Для разворачивания нового RODC с помощью PowerShell, нужно установить роль ADDS и PowerShell модуль ADDS.

Add-WindowsFeature AD-Domain-Services, RSAT-AD-AdminCenter,RSAT-ADDS-Tools

Теперь можно запустить установку RODC:

Install-ADDSDomainController -ReadOnlyReplica:$true -DomainName yourdimain.com -SiteName "Default-First-Site-Name" -InstallDns:$true -NoGlobalCatalog:$false

После окончания работы командлет запросит перезагрузку сервера.

Get-ADDomainController -Filter * | Select-Object Name,IsReadOnly

У RODC значение атрибута IsReadOnly должно быть True

Чтобы вывести все RODC в домене, выполните:

Если вы хотите сначала создать аккаунт RODC в домене, исопльзуйте такую команду:

Add-ADDSReadOnlyDomainControllerAccount -DomainControllerAccountName SPB-RO-DC1 -DomainName winitpro.ru -DelegatedAdministratorAccountName "winitpro\kbuldogov" -SiteName SPB_RO_Site

Затем при повышении Windows сервер до DC используйте команду:

Install-ADDSDomainController -DomainName winitpro.ru -Credential (Get-Credential) -LogPath "C:\Windows\NTDS" -SYSVOLPath "C:\Windows\SYSVOL" -ReplicationSourceDC "SPB-DC01.winitpro.ru" – UseExistingAccount

С помощью PowerShell вы также не сможете изменить атрибуты объектов AD при подключении к RODC. Если вы хотите изменить атрибуты объекта из сайта с RODC, указать адрес ближайшего RWDC с помощью параметра –Server , который доступен у командлетов Set-ADUser, Set-ADComputer, New-ADUser и т.д.Политики репликации и кэширования паролей на RODC

На каждом RODC можно задать список пользователей, компьютеров и серверов, чьи хэши пароли можно или нельзя реплицировать на данный контролер домена.

Все компьютеры, пользователи и сервера в кэше RODC смогут аутентифицироваться на этом контроллере домена, даже если отсуствет связь с RWDC.По умолчанию в домене создаются две новые глобальные группы

- Allowed RODC Password Replication Group

- Denied RODC Password Replication Group

Первая группа по умолчанию пуста, а во второй содержатся административные группы безопасности, пароли пользователей которых нельзя реплицировать и кэшировать на RODC с целью исключения риска их компрометации. Сюда по-умолчанию входят такие группы, как:

- Group Policy Creator Owners

- Domain Admins

- Cert Publishers

- Enterprise Admins

- Schema Admins

- Аккаунт krbtgt

- Account Operators

- Server Operators

- Backup Operators

В группу Allowed RODC Password Replication Group обычно добавляются группы пользователей филиала, в котором находится RODC.

Если в домене развернутся несколько контроллеров домена на чтение, лучше создать такие группы для каждого RODC. Привязка групп к контроллеру домена RODC выполняется в свойствах сервера в консоли ADUC на вкладке Password Replication Policy (подробнее).

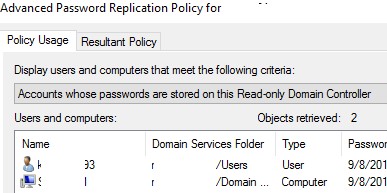

В окне Advanced Password Replication Policy for RODC_name можно просмотреть:

- Accounts whose passwords are stored on this Read-Only Domian Controller – список пользователей и компьютеров, чьи пароли закешированы на этом RODC

- Accounts that have been authenticated to this Read-Only Domain – список пользователей и компьютеров, которые подключены через этот RODC

На вкладке Resultant Policy можно выбрать учетку пользователя и узнать, будет ли его пароль кэшироваться на RODC.

Вы можете управлять группами RODC с помощью PowerShell. Вывести список пользователей в группе AD:

Get-ADGroupMember -Identity "Denied RODC Password Replication Group" | ft Name, ObjectClass

Добавить в группу RODC всех активных пользователей из определенного OU Active Directory:

Get-ADUser -Filter -SearchBase 'OU=SPBOffice,DC=winitpro,DC=ru' | ForEach-Object

Чтобы закешировать пароль пользователей из OU на RODC, используйте скрипт:

$users = Get-ADUser -Filter -SearchBase 'OU=SPBOffice,DC=winitpro,DC=ru'

foreach ($user in $users) Get-ADObject -identity $user | Sync-ADObject -Source SPB-DC01 ‑Destination SPB-RO-DC1 -PasswordOnly

>

Вывести список пользователей и компьютеров, чьи пароли находятся в кэше RODC можно с помощью командлета:

Get-ADDomainControllerPasswordReplicationPolicyUsage -Identity SPB-RO-DC1 ‑RevealedAccounts

Нельзя удалить пароль определенного пользователя из кэша RODC. Но вы можете сделать эти данные недействительными, сбросив пароль пользователя из оснастки ADUC или с помощью Set-ADAccountPassword.

Читайте также: