Windows 2012 r2 не подключается по rdp к windows

Обновлено: 30.06.2024

Миссия на удаленный рабочий стол INTO Windows Server 2012 (автономный).

Ситуация:

- Панель управления, система, удаленные настройки, удаленный рабочий стол - разрешить

- Все брандмауэры выключены.

- Подключите попытку с использованием известного IP-адреса (ping работает нормально)

- Подключить параметр как пользователь, который уже вошел в систему.

Дополнительная информация:

- Сервер 2012 может использовать RDC OUT.

- Машины, которые я использую для подключения IN, это Windows 7 и Windows 8, они будут RDC для других машин.

- У меня есть опыт работы с удаленным рабочим столом.

Вопрос:

Является ли это ошибкой бета-версии программного обеспечения на сервере 2012 года или существует новый способ заставить RDC работать, которого я не вижу?

Дальнейшие указания

a) Перед этим испытательным компьютером были проблемы с диском.

b) sfc /scannow обнаруживает ошибки.

Я заметил, что когда-то включение удаленного рабочего стола неправильно разрешает исключение брандмауэра для порта 3389. Проверьте, включено ли соответствующее правило. Если это так, попробуйте отключить и сразу включить брандмауэр. Это работало для меня несколько раз.

Вам, возможно, понадобится CAL ( Лицензия на клиентский доступ ), чтобы получить доступ к Ресурсы Windows Server 2012.

Я был в похожей ситуации с вами. У меня была групповая политика для включения RDP. Я проверил, что это применяется, и что я могу выполнить ping на целевом сервере. В менеджере серверов 2012 года он сказал: «Удаленный рабочий стол: включен».

Однако после выполнения шагов, отправленных sushant (cmd> systempropertiesremote) (к которым также могут быть применены другие методы, например sysdm.cpl), я перешел на вкладку «Удаленный» Свойства системы и увидел, что «Не разрешать удаленных подключений к этому компьютеру ". Очевидно, это причина моей проблемы и, как ожидалось, выбор «Разрешить удаленные подключения к этому компьютеру» позволил мне mstsc на сервер.

У меня также был еще один экземпляр, в котором, хотя включен RDC, порт брандмауэра не был открыт. Теперь у меня есть стандарт в любом домене. Я управляю двумя политиками, один для включения RDP, а другой - через брандмауэр.

Проверьте, не изменились ли клавиатура по умолчанию.

У меня была такая же проблема, но как только я выбрал Keyboard - India , которую я настроил при установке 2012 года, система снова разрешила подключения к удаленному рабочему столу.

, поэтому я столкнулся с проблемой при установке статического IP-адреса в VMware Windows 2012. Когда статический IP был установлен, моя виртуальная машина стала невосприимчивой к RDP или RDC. как я его исправил?

перейти к панели управления> Сеть и Интернет> Сеть и совместное использование

Настройки адаптера изменения верхнего левого угла

щелкните правой кнопкой мыши по сети, для которой требуется статический IP-адрес, и выберите свойства

Выберите интернет-протокол Версия 4 (TCP /IPv4)

выберите следующий IP-адрес и введите свой статический IP-адрес, маску подсети, которая предоставляется, и шлюз по умолчанию, который предоставляется

Введите указанный и предпочтительный DNS

нажмите «ОК» и откройте командную строку и введите: ipconfig /flushDNS

в приведенной выше командной строке не используется Collin, и там есть пробел после ipconfig

после этого сделайте сброс vm и попробуйте rdp вам vm

vm теперь работает на статическом IP

У меня была такая же проблема с клиентом WINDOWS XP, который не смог подключиться к удаленному серверу Windows 2012 R2.

Я решил проблему, сняв флажок на этом флажке на сервере: «Разрешить подключения только для компьютеров, работающих на удаленном компьютере с аутентификацией на уровне сети (рекомендуется)».

Чтобы найти эти параметры в Windows 2012 R2: щелкните правой кнопкой мыши на «Мой компьютер», выберите «Свойства», затем «Удаленные настройки». На экране, который будет всплывать, вы найдете этот флажок.

Вероятно, XP не поддерживает «Аутентификацию уровня сети», и когда серверу требуется это, клиент XP не может подключиться.

Проблема с клавиатурой по умолчанию, безусловно, является одной из причин.

На одном сервере я удалил американскую клавиатуру (которая по умолчанию была настроена во время установки), а затем попыталась включить RDP, и она не сработала.

Как только я снова установил американскую клавиатуру, RDP начал работать!

У меня была такая же проблема с клиентами XP и Windows 8 . казалось, что сервер не был правильно подключен к домену, я перезагрузил сервер, зарегистрировался как администратор домена, а затем, когда я попытался подключиться с помощью RDP, Машина Win 8 работала нормально, XP не вызвана NLA, как указано выше.

Не удается подключиться к удаленному компьютеру

Всем привет сегодня рассмотрим как решается ошибка Не удается подключиться к удаленному компьютеру в Windows Server 2012 R2. Данная ошибка появляется когда пользователь пытается войти через RDP, смотрим в чем дело.

Описание задачи

Задача у меня была такая, требовалось сделать клон одной виртуальной машины на VMware ESXI 5.5, и запустить ее в параллельное использование. Был сделан клон, и обезличен, перезакинут в домен Active Directory. Далее виртуальной машины была настроена сеть, а именно статический ip адрес. Сервер запинговался и была попытка зайти по через удаленный рабочий стол, но появилась ошибка

Не удается подключиться к удаленному компьютеру. Повторите попытку подключения. Если проблема повторится, обратитесь к владельцу сети удаленного компьютера или администратору сети

Не удается подключиться к удаленному компьютеру-01

Удаляем службы удаленных рабочих столов через диспетчер сервера

Открываем диспетчер сервера, нажимаем Управление-Удалить роли и компоненты

Удаляем сервер терминалов

На первом приветственном окне жмем далее

Окно перед началом работы

Выбираем сервер из пула серверов

Не удается подключиться к удаленному компьютеру-04

Снимаем галку с роли службы удаленных рабочих столов, выбираем Удалить кмпоненты

удаляем службы удаленных рабочих столов

удаляем службы удаленных рабочих столов

Пропускаем окно удаление компонентов и жмем далее

Удалить, через минуту роль службы удаленных рабочих столов будет удалена

Не удается подключиться к удаленному компьютеру-08

Вас попросят перезагрузить сервер, во время перезагрузки компоненты до удаляются.

Не удается подключиться к удаленному компьютеру

Удаляем службы удаленных рабочих столов через powershell

Powershell очень мощный инструмент для решения любой задачи в Windows Server 2012 R2, и уж деинсталировать роль ему как нечего делать. Первое, что нужно сделать это открыть powershell от имени администратора, правым кликом по значку.

Сначала посмотрим список установленных ролей и компонентов Windows Server 2012 R2, командой

Смотрим установленные роли

В результате вы получите приличный список всех ролей и компонентов. Справа будет статус установлено или нет.

список ролей windows Server 2012 R2

Ищем службы удаленных рабочих столов, и справа название параметра для удаления Remote-Desktop-Services

службы удаленных рабочих столов

Удаляем сервер терминалов командой

Remove-WindowsFeature Remote-Desktop-Services -RestartПараметр -Restart перезагрузит виртуальную машину если того требуем установщик.

удаляем сервер терминалов

Начнется процесс удаления служб удаленных рабочих столов.

процесс удаления сервера терминалов

Далее после перезагрузки вам нужно заново установить данную службу с сервером лицензирования, как это сделать я рассказывал Как установить сервер терминалов 2012

Вот так вот просто решается ошибка Не удается подключиться к удаленному компьютеру в Windows Server 2012 R2.

Проверка состояния протокола RDP

Проверка состояния протокола RDP на локальном компьютере

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе How to enable Remote Desktop (Как включить удаленный рабочий стол).

Проверка состояния протокола RDP на удаленном компьютере

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра:

- Сначала откройте меню Пуск и выберите Выполнить. В появившемся текстовом поле введите regedt32.

- В редакторе реестра нажмите Файл и выберите пункт Подключить сетевой реестр.

- В диалоговом окне Выбор: "Компьютер" введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК.

- Перейдите в раздел HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server и в раздел HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services.

- Если раздел fDenyTSConnections имеет значение 0, значит протокол RDP включен.

- Если раздел fDenyTSConnections имеет значение 1, значит протокол RDP отключен.

- Чтобы включить протокол RDP, для fDenyTSConnections замените значение 1 на 0.

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду:

Когда команда будет выполнена, откройте файл gpresult.html. Выберите Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP.

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера.

В файле (gpresult-<computer name>.html), который создается после выполнения этой команды, используется такой же формат данных, как в версии файла для локального компьютера (gpresult.html).

Изменение блокирующего объекта групповой политики

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками).

Чтобы изменить блокирующую политику, используйте один из следующих методов.

- В GPE укажите определенный уровень для объекта групповой политики (локальный или доменный) и выберите Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Узел сеансов удаленных рабочих столов > Подключения > Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

- Задайте для политики значение Включена или Не задана.

- На затронутых компьютерах откройте окно командной строки с правами администратора и выполните команду gpupdate /force.

- В GPM перейдите к подразделению, в котором блокирующая политика применяется к соответствующим компьютерам, и удалите эту политику.

Проверка состояния служб RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) должны быть запущены следующие службы:

- службы удаленных рабочих столов (TermService);

- перенаправитель портов пользовательского режима служб удаленного рабочего стола (UmRdpService).

Для локального или удаленного управления службами можно использовать оснастку MMC. Вы также можете использовать PowerShell для управления службами в локальном или удаленном расположении (если удаленный компьютер настроен для приема удаленных командлетов PowerShell).

На любом компьютере запустите одну или обе службы, если они запущены.

Если вы запускаете службу удаленных рабочих столов, нажмите кнопку Да, чтобы служба перенаправителя портов пользовательского режима служб удаленного рабочего стола перезапустилась автоматически.

Проверка состояния прослушивателя протокола RDP

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Проверка состояния прослушивателя RDP

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет:

Введите qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. Перейдите к разделу Проверка порта прослушивателя протокола RDP. В противном случае перейдите к шагу 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера.

- Войдите на компьютер с той же версией операционной системы, что и у затронутого компьютера, и получите доступ к реестру компьютера (например, с помощью редактора реестра).

- Перейдите к следующей записи реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp - Экспортируйте запись в REG-файл. Например, в редакторе реестра щелкните запись правой кнопкой мыши, выберите пункт Экспортировать, а затем введите имя файла для экспортируемых параметров.

- Скопируйте экспортированный REG-файл на затронутый компьютер.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами:

Замените <filename> именем экспортированного REG-файла.

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Если подключиться все равно не удается, перезагрузите затронутый компьютер.

Проверка состояния самозаверяющего сертификата протокола RDP

- Если подключиться так и не удалось, откройте оснастку MMC "Сертификаты". Когда будет предложено выбрать хранилище сертификатов для управления, выберите Учетная запись компьютера и затронутый компьютер.

- В папке Сертификаты в разделе Удаленный рабочий стол удалите самозаверяющий сертификат протокола RDP.

- На затронутом компьютере выполните следующие действия, чтобы перезапустить службу удаленных рабочих столов.

- Обновите оснастку диспетчера сертификатов.

- Если самозаверяющий сертификат протокола RDP не был создан повторно, проверьте разрешения для папки MachineKeys.

Проверка разрешений для папки MachineKeys

- На затронутом компьютере откройте проводник и перейдите к папке C:\ProgramData\Microsoft\Crypto\RSA\ .

- Щелкните правой кнопкой мыши папку MachineKeys, а затем выберите Свойства, Безопасность и Дополнительно.

- Убедитесь, что настроены следующие разрешения:

- Builtin\Администраторы: Полный доступ

- Все: чтение и запись.

Проверка порта прослушивателя протокола RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. Другие приложения не должны использовать этот порт.

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра:

- Откройте меню Пуск, выберите Выполнить и введите regedt32 в появившемся текстовом поле.

- Чтобы подключиться к удаленному компьютеру, в редакторе реестра щелкните Файл и выберите пункт Подключить сетевой реестр.

- В диалоговом окне Выбор: "Компьютер" введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК.

- Откройте реестр и перейдите к записи HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\<listener> .

- Если PortNumber имеет значение, отличное от 3389, укажите значение 3389.

Для управления службами удаленного рабочего стола можно использовать другой порт. Но мы не рекомендуем делать это. В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации.

Проверка того, что другое приложение не пытается использовать тот же порт

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Откройте окно PowerShell. Чтобы подключиться к удаленному компьютеру, введите Enter-PSSession -ComputerName <computer name> .

Введите следующую команду:

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова.

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце "Идентификатор процесса".

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду:

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа.

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов:

- В настройках такого приложения или службы укажите другой порт (рекомендуется).

- Удалите другое приложение или службу.

- В настройках протокола RDP укажите другой порт, а затем перезапустите службы удаленных рабочих столов (не рекомендуется).

Проверка блокировки порта протокола RDP брандмауэром

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389.

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду:

Проверьте выходные данные команды psping на наличие таких результатов:

- Подключение к <computer IP>: удаленный компьютер доступен.

- (0% loss) (0 % потерь): все попытки подключения выполнены успешно.

- The remote computer refused the network connection (Удаленный компьютер отклонил сетевое подключение): удаленный компьютер недоступен.

- (100% loss) (100 % потерь): не удалось выполнить подключение.

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру.

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера.

Не смотря на то, что поддержка Windows XP прекращена уже 4 года назад (Windows XP End Of Support) – многие внешние и внутренние заказчики продолжают используют эту ОС, и похоже, кардинально эту проблему решить в ближайшее время не удастся 🙁 … На днях обнаружили проблему: клиенты с ОС Windows XP не могут подключиться через удаленный рабочий стол к новой терминальной Remote Desktop Services ферме на Windows Server 2012 R2. Аналогичная проблема появляется при попытке подключиться по RDP с Windows XP на Windows 10 1803.

Невозможно подключиться по RDP с Windows XP к Windows Server 2016/2012R2 и Windows 10

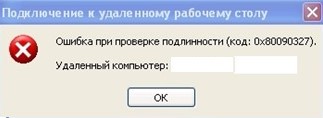

Пользователи XP жаловались на такие ошибки rdp клиента:

Because of a security error, the client could not connect to the remote computer. Verify that you are logged on to the network, and then try reconnecting again. The remote session was disconnected because the remote computer received an invalid licensing message from this computer. The remote computer requires Network Level Authentication, which your computer does not support. For assistance, contact your system administrator or technical support.

Отключаем NLA на сервере RDS Windows Server 2016/2012 R2

Начав более подробно изучать тему RDS сервера на базе Windows 2012 R2 мы обнаружили, что в ОС Windows Server 2012 (и выше) по умолчанию требует от своих клиентов обязательной поддержки технологии NLA (Network-Level Authentication — проверки подлинности на уровне сети, подробнее об этой технологии здесь), если же клиент не поддерживает NLA, подключиться к RDS серверу ему не удастся. Аналогично NLA включен по-умолчанию при включении RDP в Windows 10.

Из вышесказанного есть два вывода, чтобы оставшиеся XP-клиенты смогли подключаться по RDP к терминальному серверу на Windows Server 2016/2012 R2 или к Windows 10 нужно:

- отключить проверку NLA на серверах фермы Remote Desktop Services 2012 R2/2016 или в Windows 10;

- или включить поддержку NLA на XP-клиентах;

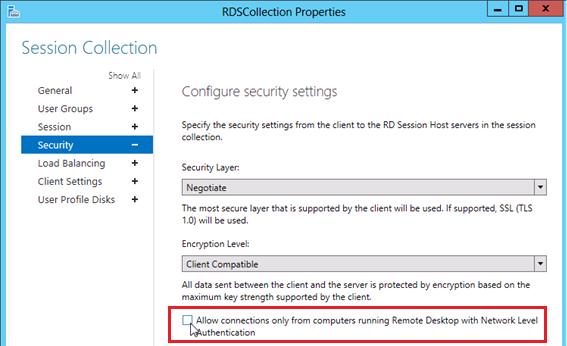

Чтобы на сервере RDS Windows Server 2012 R2 отключить требование обязательного использования протокола NLA клиентами, нужно в консоли Server Manager перейти в раздел Remote Desktop Services -> Collections -> QuickSessionCollection, выбрать Tasks -> Edit Properties, выбрать раздел Security и снять опцию: Allow connections only from computers running Remote Desktop with Network Level Authentication.

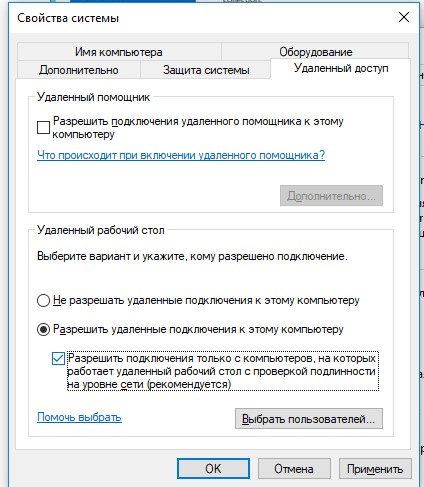

В Windows 10 можно отключить Network-Level Authentication в свойствах системы (Система – Настройка удаленного доступа). Снимите галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется)».

Естественно, нужно понимать, что отключение NLA на уровне сервера уменьшает защищенность системы и в общем случае использовать не рекомендуется. Предпочтительнее использовать вторую методику.

Включаем NLA на уровне клиента Windows XP

Для корректной работы Windows XP в качестве клиента необходимо наличие, как минимум, Service Pack 3. Если нет, то обязательно скачайте и установите это обновление. Именно Service Pack 3 является минимальным требованием для обновления клиента RDP с версии 6.1 до 7.0 и поддержки необходимых компонентов, в том числе Credential Security Service Provider (CredSSP -KB969084), о котором чуть ниже.

Без поддержки CredSSP и NLA при RDP подключении с Windows XP к новым версия Windows будет появлятся ошибка

Поддержка NLA появилась в Windows XP, начиная с SP3, но по-умолчанию она не включена. Включить поддержку аутентификации NLA и CredSSP-провайдера можно только реестр. Для этого:

После выполнения всех манипуляций, компьютер с Windows XP SP3 должен без проблем подключится по rdp к терминальной ферме на Windows Server 2016 / 2012 R2 или к Windows 10. Однако вы не сможете сохранить пароль для RDP подключения на клиенте Windows XP (пароль придется вводить при каждом подключении).

В связи с тем, что Microsoft не выпускает обновления безопасности обновлений безопасности для Windows XP и Windows Server 2003, вы не сможете подключится к поддерживаемым версиям Windows из этих ОС.

Чтобы обеспечить возможность RDP подключения из Windows XP к обновлённым Windows 10/8.1/7 и Windows Server 2016/2012R2/2012/2008 R2, необходимо на стороне RDP сервера включить политику Encryption Oracle Remediation / Исправление уязвимости шифрующего оракула (Computer Configuration -> Administrative Templates -> System -> Credentials Delegation / Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных) со значением Mitigated, что, как вы понимаете, небезопасно.

Собственно, название темы и есть проблема. И проблема эта существует только между 8.1 и 2012 R2.

При подключении выскакивает такая ошибка: "Системный администратор ограничил количество компьютеров, с которых вы можете войти в систему. Попробуйте войти в систему с другого компьютера."

С не доменными машинами такой проблемы нет.

Предмет:

Идентификатор безопасности: DOMAIN\User

Имя учетной записи: User

Домен учетной записи: DOMAIN

Идентификатор входа: 0x12927B4A

В локальной групповой политике в разделе Административные шаблоны -> Система -> Передача учетных данных есть что-то по этой теме, как мне казалось. Но ничего не помогает.

| Конфигурация компьютера | |

| Процессор: Intel Core i7-9700K 3600/4900 MHz Coffee Lake R | |

| Материнская плата: ASRock Z390 Extreme4 | |

| Память: Kingston HyperX HX434C16FB3K2/32 DDR4 32Gb | |

| HDD: WDC WD8002FRYZ-01FF2B0 8Tb SATA, Patriot Viper VPN100 512Gb NVME | |

| Видеокарта: AMD Radeon RX 560(Polaris 21) 4Gb | |

| Звук: Realtek ALC1220 | |

| Блок питания: Thermaltake 1000 | |

| CD/DVD: HL-DT-ST DVDRAM GH24NSC0 | |

| Монитор: Iiyama ProLite X2483HSU, LG L193ST | |

| Ноутбук/нетбук: ASUS ZenBook UX32A | |

| ОС: Windows 10 Pro x64 |

obid13

Это параметры:

"Разрешить передачу сохраненных учетных данных"

"Разрешить передачу учетных данных, установленных по умолчанию"

"Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера "только NTLM""

"Разрешить делегирование учетных данных, установленных по умолчанию, с проверкой подлинности сервера "только NTLM""

Они предполагают, помимо включения, заполнения списка ресурсов для применения.

В твоей ситуации это будет TERMSRV//172.16.0.200

Но на всякий случай я бы добавил еще NETBIOS и FDQN имена, кроме IP.

Практически наверняка тебя интересуют(для 8.1) первые два - притом первый это через "Диспетчер учетных данных"(так как настроено у тебя сейчас), а второй - это прозрачная авторизация в домене с использованием текущей учетки пользователя.

Ну и это - "gpupdate /force" никто не отменял. И потом нелишне результирующую политику проверить по выбранному пользователю на определенном компе.

Читайте также: