Windows server 2019 как убрать окно разблокировки

Обновлено: 06.07.2024

В этой статье описывается настройка функции блокировки клиентской учетной записи удаленного доступа.

Применяется к: Windows Server 2019, Windows 10 — все выпуски

Исходный номер КБ: 816118

В этой статье содержатся сведения об изменении реестра. Перед изменением реестра убедитесь, что его необходимо создать и убедиться, что вы понимаете, как восстановить реестр в случае возникновения проблемы. Сведения о том, как восстановить, восстановить и изменить реестр, см. в Windows реестра для продвинутых пользователей.

Сводка

Клиенты удаленного доступа включают клиентов прямого набора и виртуальной частной сети (VPN).

Вы можете использовать функцию блокировки учетной записи удаленного доступа, чтобы указать следующий параметр:

Сколько раз проверка подлинности удаленного доступа должна сбой в допустимой учетной записи пользователя до того, как пользователю отказано в доступе.

Злоумышленник может попытаться получить доступ к организации с помощью удаленного доступа, отправив учетные данные (допустимые имя пользователя, угадал пароль) во время процесса проверки подлинности VPN-подключения. Во время атаки словаря злоумышленник отправляет сотни или тысячи учетных данных. Злоумышленник использует список паролей, основанный на общих словах или фразах.

Преимущество активации блокировки учетной записи заключается в том, что атаки грубой силы, такие как атака со словарем, вряд ли будут успешными. Это потому, что по крайней мере статистически учетная запись блокируется задолго до случайного выпуска пароля, скорее всего, будет правильным. Злоумышленник по-прежнему может создать условие отказа в обслуживании, которое намеренно блокирует учетные записи пользователей.

Настройка функции блокировки клиентской учетной записи удаленного доступа

Функция блокировки учетной записи удаленного доступа управляется отдельно от параметров блокировки учетной записи. Параметры блокировки учетных записей поддерживаются в active Directory Users and Computers. Параметры блокировки удаленного доступа управляются вручную при редактировании реестра. Эти параметры не отличают законного пользователя, который неправильно вводит пароль, и злоумышленника, который пытается взломать учетную запись.

Администраторы серверов удаленного доступа контролируют две функции блокировки удаленного доступа:

- Количество неудачных попыток до того, как отказано в будущих попытках.

- Как часто сбой счетчика попыток сбрасывается.

Если вы Windows проверку подлинности на сервере удаленного доступа, настройте реестр на сервер удаленного доступа. Если вы используете RADIUS для проверки подлинности удаленного доступа, настройте реестр на сервере проверки подлинности в Интернете (IAS).

Активация блокировки клиентской учетной записи удаленного доступа

Неправильное использование редактора реестра может привести к серьезным проблемам, которые могут потребовать переустановки операционной системы. Корпорация Майкрософт не может гарантировать, что вы можете решить проблемы, связанные с неправильным использованием редактора реестра. Используйте редактор реестра на свой собственный риск.

Счетчик неудачных попыток периодически сбрасывается до нуля (0). Он автоматически сбрасывается до нуля после сброса в следующей ситуации:

Учетная запись блокируется после максимального количества неудачных попыток.

Чтобы активировать блокировку клиентской учетной записи удаленного доступа и время сброса, выполните следующие действия:

Выберите > запуск, regedit введите в поле Открыть, а затем нажмите КНОПКУ ВВОДА.

Найдите и выберите следующий ключ реестра:

Дважды щелкните значение MaxDenials.

Значение по умолчанию: ноль. Это означает, что блокировка учетной записи отключена. Введите число неудачных попыток, прежде чем зафиксировать блокировку учетной записи.

Нажмите OK.

Дважды щелкните значение ResetTime (mins).

По умолчанию значение 0xb40, которое является hexadecimal в течение 2880 минут (два дня). Измените это значение, чтобы соответствовать требованиям сетевой безопасности.

Нажмите OK.

Закройте редактор реестра.

Вручную разблокировать клиента удаленного доступа

Если учетная запись заблокирована, пользователь может попытаться снова войти в систему после окончания действия времени блокировки. Или можно удалить значение DomainName:UserName в следующем ключе реестра:

Чтобы вручную разблокировать учетную запись, выполните следующие действия:

Выберите > запуск, regedit введите в поле Открыть, а затем нажмите КНОПКУ ВВОДА.

Найдите и выберите следующий ключ реестра:

Найдите значение Domain Name:User Name, а затем удалите запись.

Закройте редактор реестра.

Проверьте учетную запись, чтобы подтвердить, что она больше не заблокирована.

Ссылки

Дополнительные сведения о функции блокировки клиента удаленного доступа см. в политике блокировки учетной записи.

После установки и настройки Windows server 2019 , пришло время обратить внимание на управление доменом. Благодаря созданному механизму управления доменом, можно настроить сразу большое количество компьютеров, пользователей. Для этого достаточно освоить механизм управления объектами групповых политик. В данном случае с помощью GPO (Group Policy Object) обеспечим включение заставки на компьютере пользователя после 20 минут бездействия, отключим монитор через 40 минут, если не будет никаких действий пользователя и изменим политику паролей.

Включение экранной заставки через определенное количество времени бездействия пользователя обеспечит прежде всего безопасность компьютера, когда человек отошел или куда-нибудь уехал, ушел с работы. Переходя в режим заставки компьютер обезопасит различные данные на компьютере, такие как документы, файлы, почту, а также установленные программы и т.п. Доступ к компьютеру, благодаря включению этой функции, будет ограничен (необходимо ввести логин и пароль для входа на компьютер). Но при этом следует учесть, что время до включения этой заставки должно быть разумным, никому не хочется постоянно вводить пароль, например, через каждые 2 минуты.

Включение монитора после 40 минут бездействия пользователя поможет прежде всего сэкономить электроэнергию в компании. Если компьютеров в компании много, то экономия будет весомая. Все ведущие компании стараются заботиться об экономии электроэнергии не только с позиции экономии средств, но и с позиции уменьшения нагрузки на планету. Время выключения монитора выбираем разумно, чтобы было удобно пользователю (постоянно выключающиеся и включающиеся мониторы доставляют неудобства в работе, да и просто раздражают).

Разумное изменение политики паролей позволит не так сильно напрягать пользователя постоянными сменами пароля, что влечет за собой увеличение наклеенных маркеров с паролями на мониторах, но позволит улучшить стойкость пароля.

Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

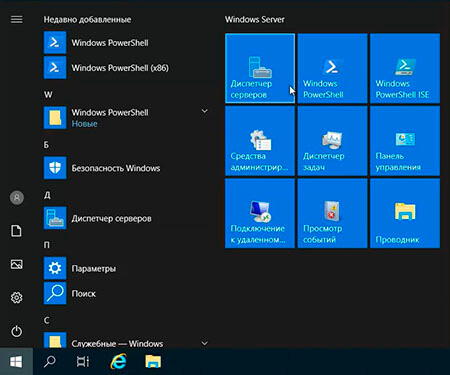

1. Нажимаем "Пуск", далее "Диспетчер серверов".

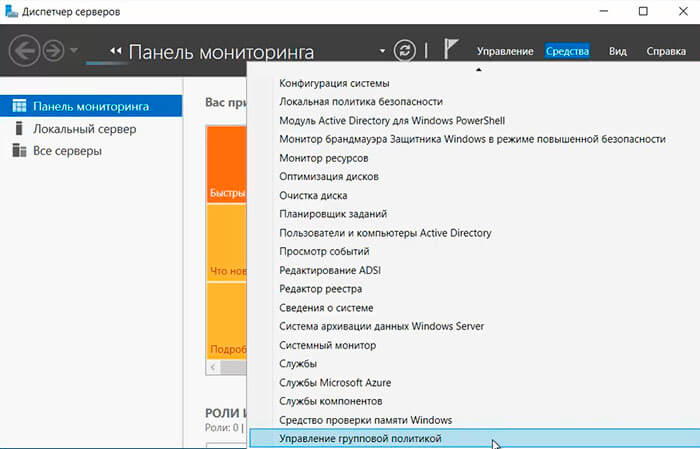

2. В новом окне выбираем "Средства", в появившемся списке "Управление групповой политики".

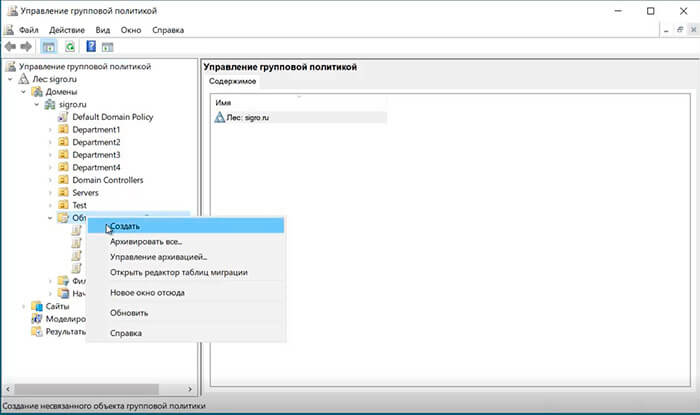

3. Нажимаем правой клавишей мыши на "Объекты групповой политики", далее "Создать".

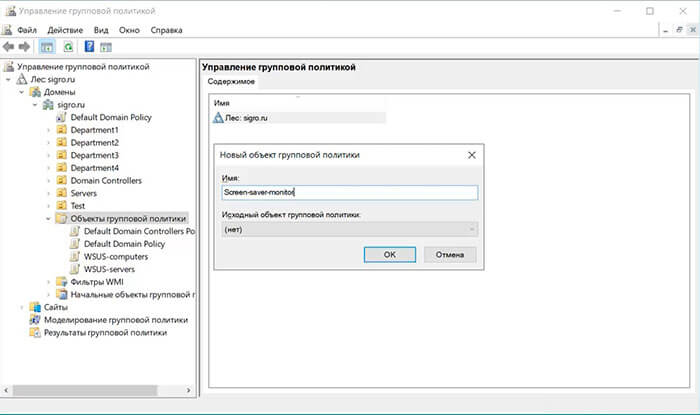

4. В появившемся окне задаём имя групповой политики, нажимаем "ОК".

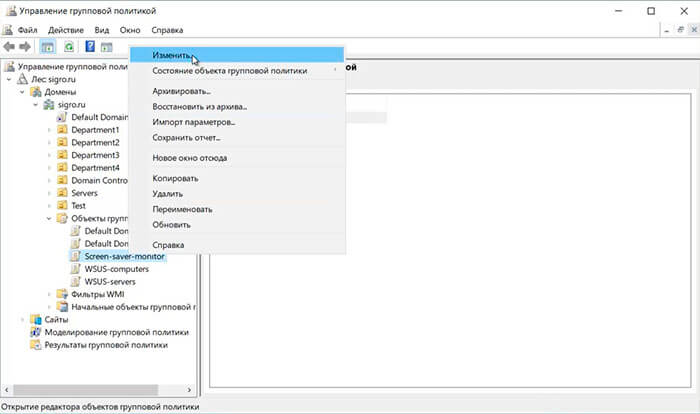

5. Для изменения групповой политики нажимаем правой клавишей мыши, далее "Изменить".

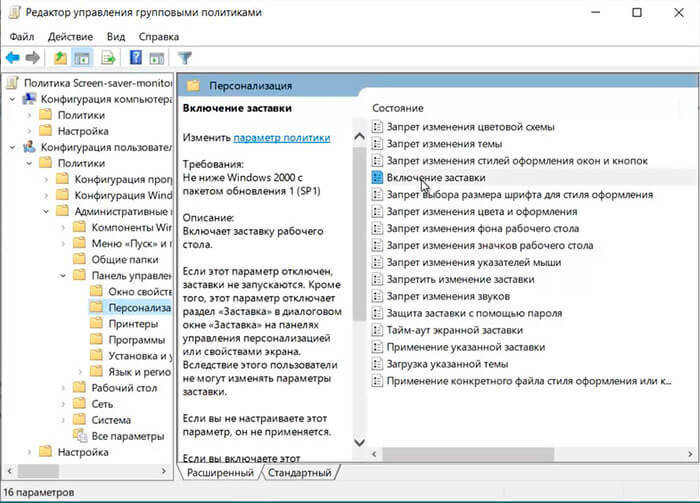

6. Переходим в раздел Конфигурация пользователя - Политики - Административные шаблоны - Панель управления - Персонализация.

7. Устанавливаем следующие параметры:

- Включение заставки - Включено.

- Защита заставки с помощью пароля - Включено.

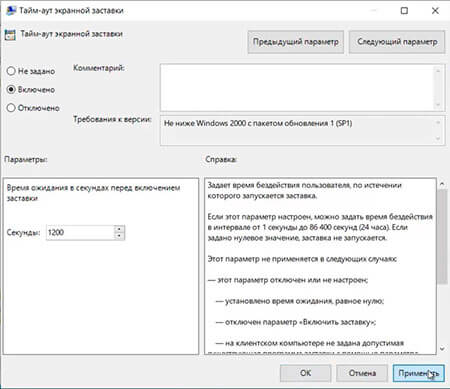

- Тайм-аут экранной заставки - Включено. Время включения в секундах перед включения заставки - Секунды: 1200.

Выключение монитора после 40 минут бездействия пользователя

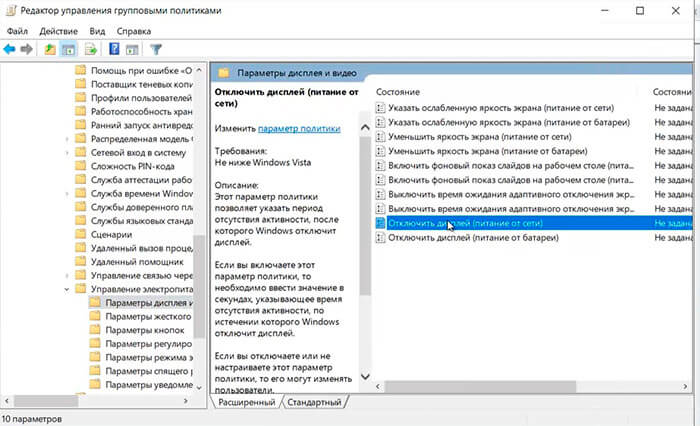

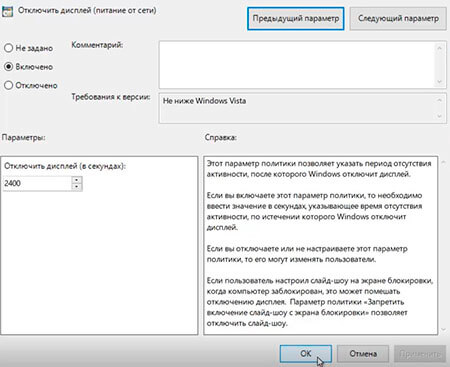

1. Переходим в раздел Конфигурация пользователя - Политики - Административные шаблоны - Система - Управление электропитанием - Параметры дисплея и видео.

2. Выбираем "Отключить дисплей (питание от сети)", меняем следующие параметры:

Изменение политики паролей

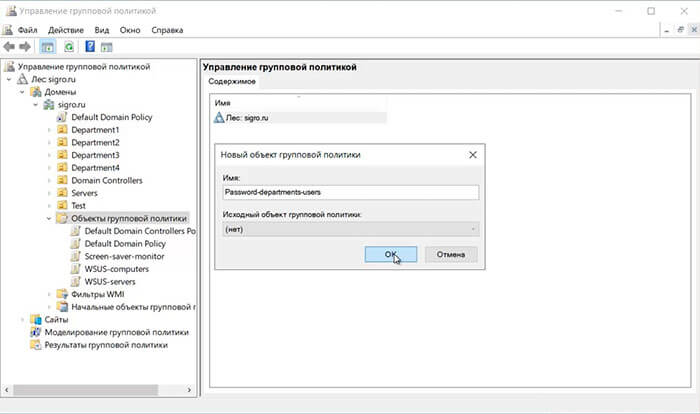

1. Для изменения политики паролей создаём новую групповую политику. Для этого правой клавишей мыши на "Объекты групповой политики" - "Создать".

2. Задаём имя нового объекта групповой политики, далее нажимаем "ОК".

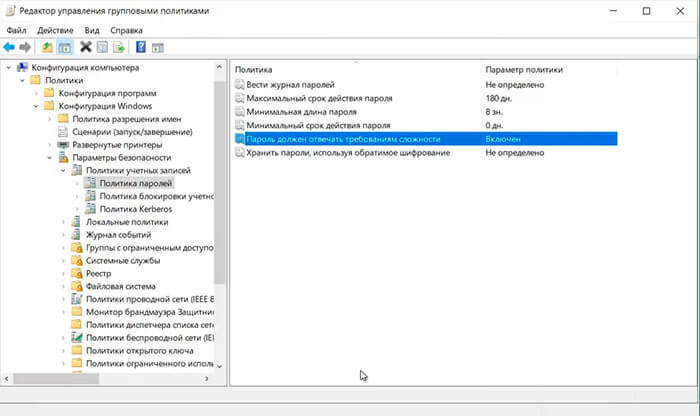

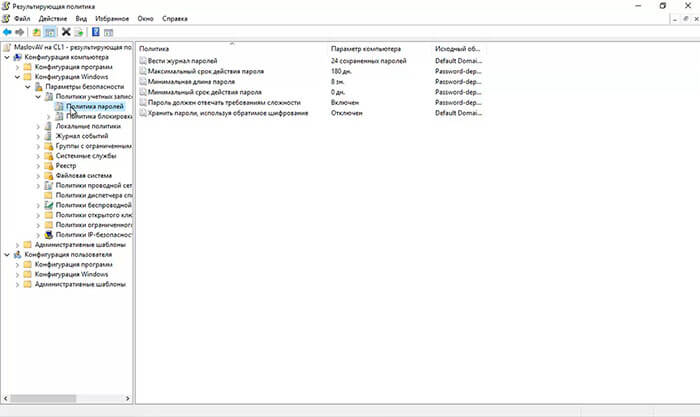

3. Далее правой клавишей на вновь созданную политику - "Изменить". Переходим в раздел Конфигурация компьютера - Политики - Конфигурация Windows - Параметры безопасности - Политика паролей. Изменяем следующие параметры:

- Максимальный срок действия пароля - 180 дн.

- Минимальная длина пароля - 8 зн.

- Минимальный срок действия пароля - 0 дн.

- Пароль должен отвечать требованиям сложности - Включен.

Применение созданных групповых политик

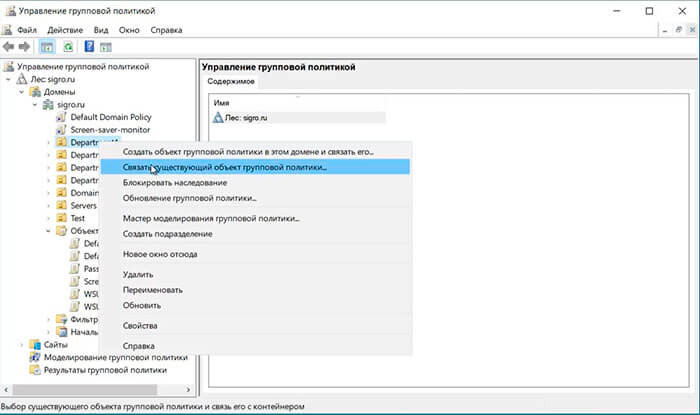

Для применения вновь созданных групповых политик, необходимо связать политики с объектами домена.

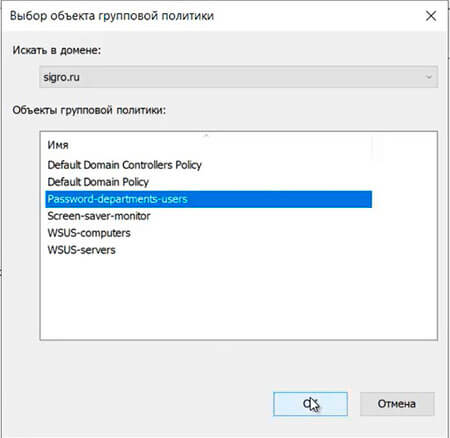

1. Для этого выбираем весь домен или нужное подразделение в домене, нажимаем на нем правой клавишей мыши, далее "Связать существующий объект групповой политики".

2. В появившемся окне выбираем необходимый объект групповой политики, далее "ОК".

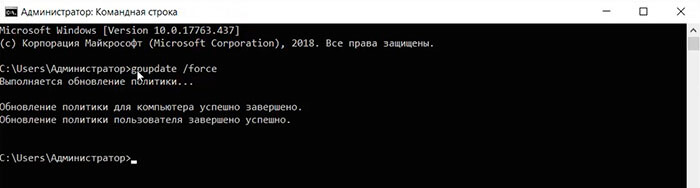

3. После того, как все политики привязаны к соответствующим объектам домена, открываем командную строку и выполняем следующую команду для немедленного применения групповых политик в домене:

gpupdate /force

Проверка применения групповой политики на компьютере пользователя

1. Для проверки применения созданных групповых политик заходим под доменным логином и паролем пользователя на компьютере, входящим в состав домена. В поиске набираем rsop.msc. Далее переходим к тем параметрам групповой политики, которые были настроены и смотрим изменения в политике.

Посмотреть видео - изменение экранной заставки, отключение монитора, изменение политики паролей с помощью GPO можно здесь:

Можно ли полностью удалить Защитник Windows?

И так, как я и писал выше, мой Windows Defender на 2019 сервере стал кушать много CPU, примерно 25%, нечто подобное я уже видел на сервере печати, где процесс "Print Filter Pipeline Host " на 100% использовал процессор или же недавний пример с процессом Wmiprvse.exe. Пример такого поведения в Windows Server предостаточно, было принято решение отключить защитника, как службу да и еще к тому же установить сторонний антивирус Касперского, так сказать убить два зайца сразу. И какого же было мое удивление, когда я начал искать информацию об отключении Windows Defener, что в Windows Server 2016 и 2019, его можно удалить, как обычный компонент. Это правильнее, так как в системе становится меньше служб и меньше нужно обновлять ее, короче одни плюсы.

Методы удаления Windows Defender

Хоть разработчики и обошли данной возможностью Windows 10, но в Windows Server 2016 и 2019 она есть и вы полностью можете убрать из них защитник. Сделать это можно тремя методами:

- Используя оснастку "Диспетчер серверов"

- Оболочку PowerShell

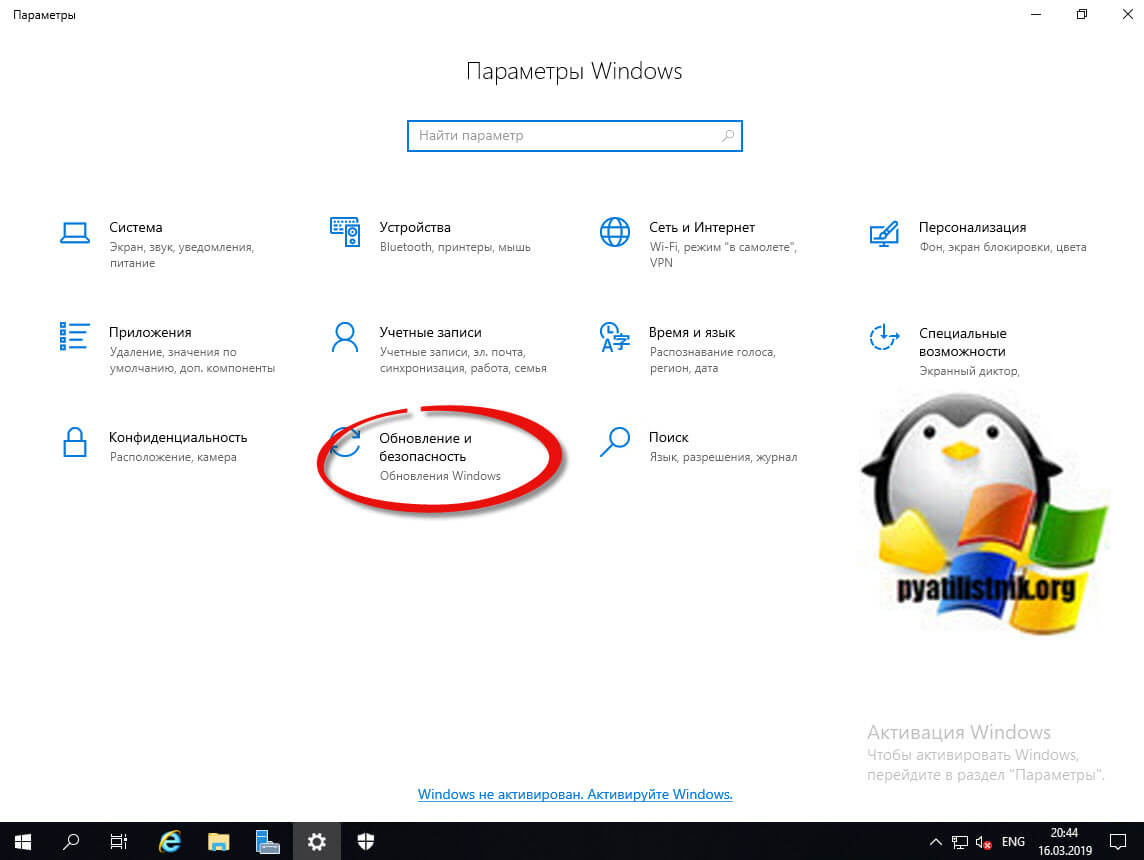

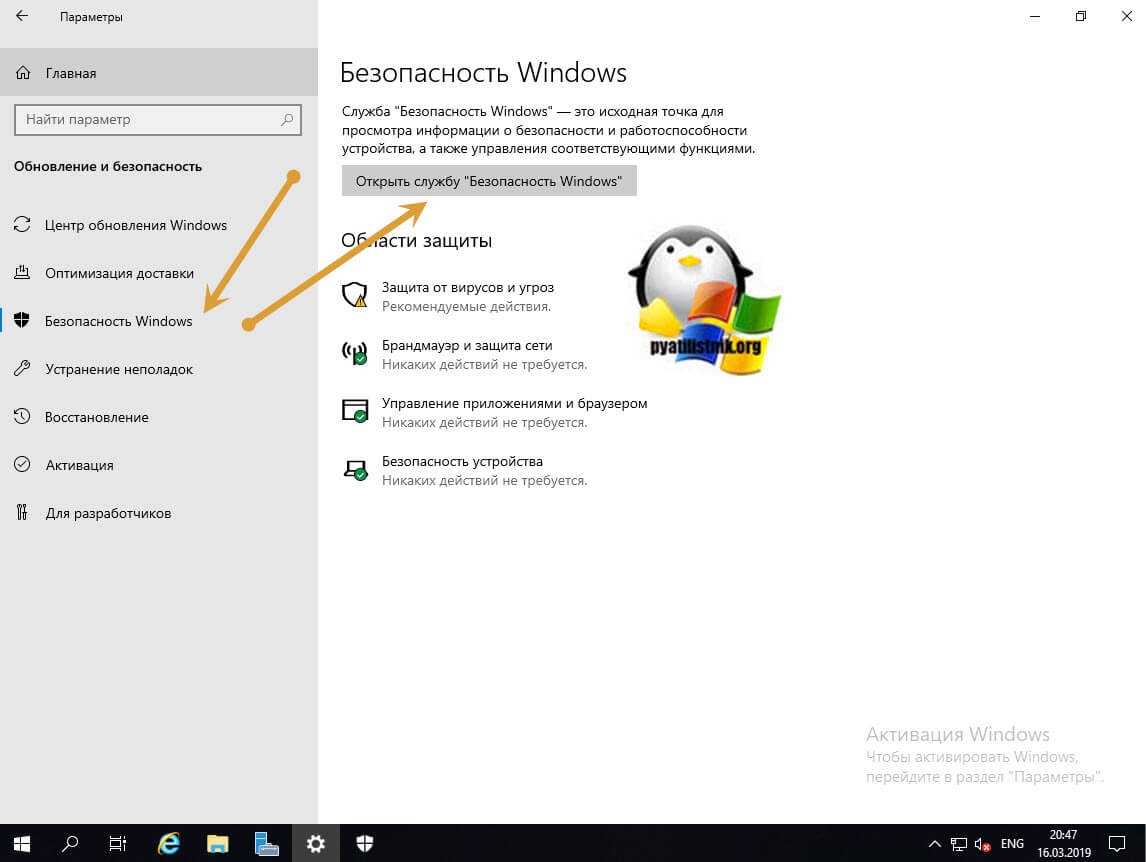

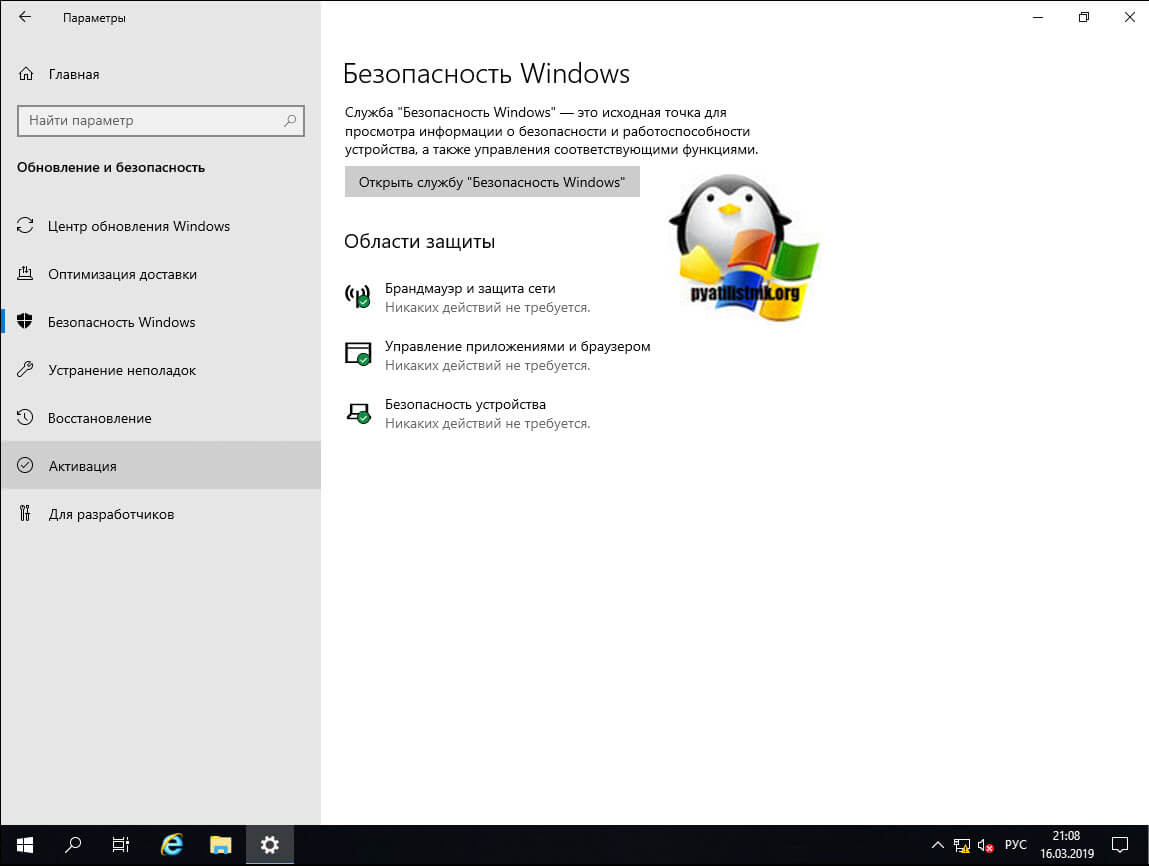

Что конкретно мы деинсталлируем данными методами. Откройте через пуск "Параметры Windows", или просто нажмите сочетание клавиш WIN+I. Перейдите в раздел "Обновление и безопасность".

Находим пункт "Безопасность Windows" и нажимаем "Открыть службу безопасность Windows".

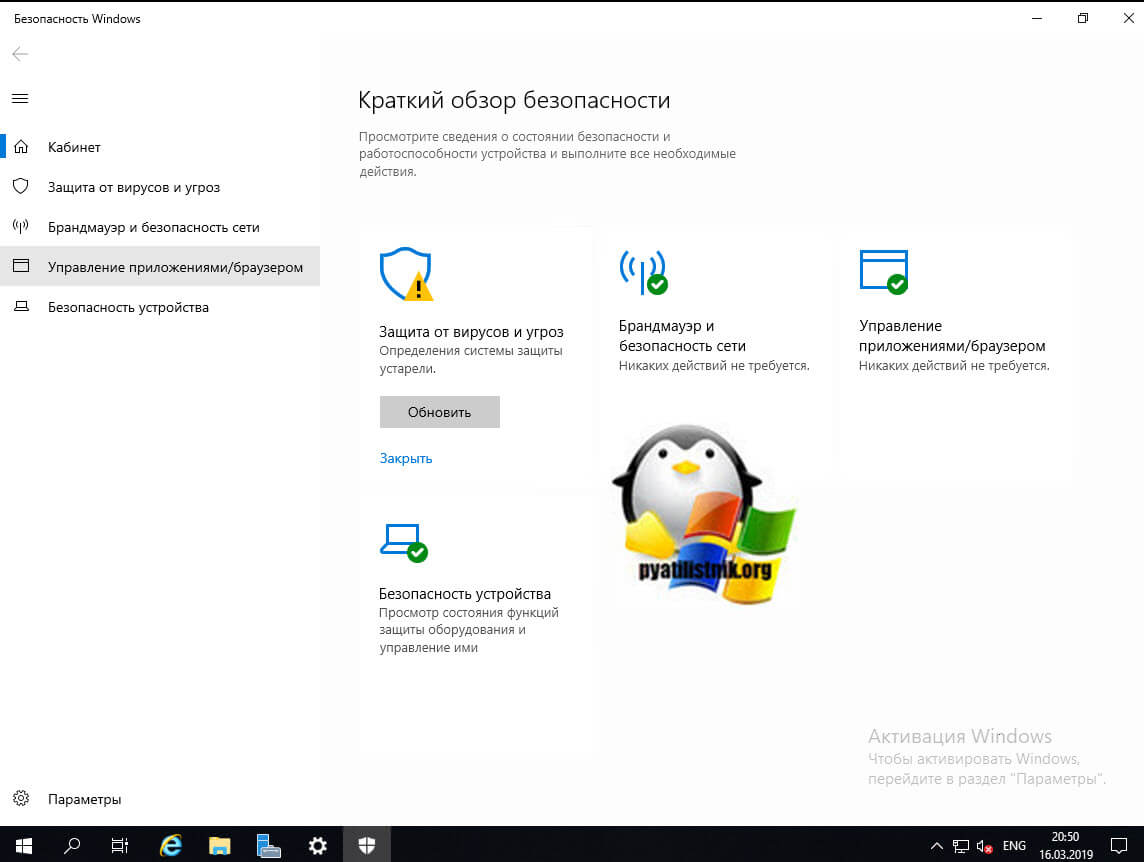

У вас откроется Windows Defender, в котором можно управлять четырьмя пунктами:

- Защита от вирусов и угроз

- Брандмауэр и безопасность сети

- Управление приложениями/браузер

- Безопасность устройств

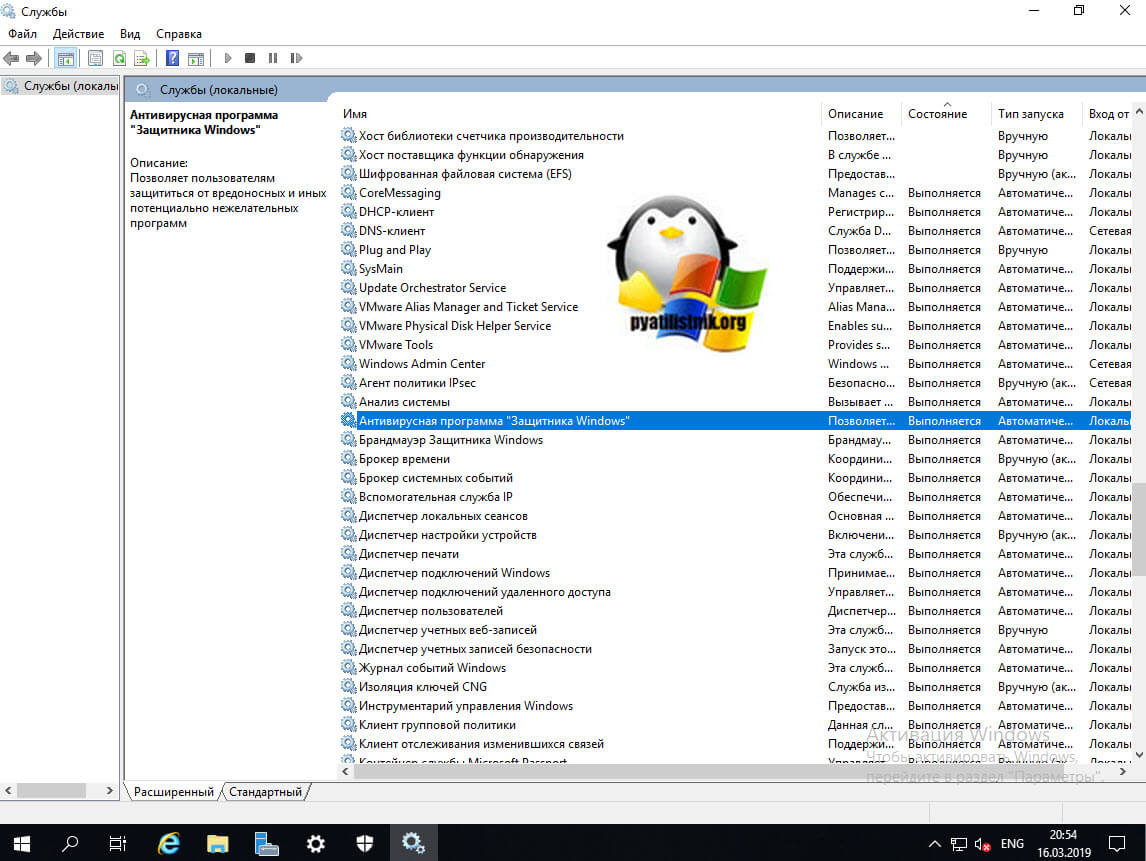

Если посмотреть службы в Windows Server 2019, то вы обнаружите вот такие две:

- Антивирусная программа "Защитник Windows"

- Брандмауэр Защитника Windows

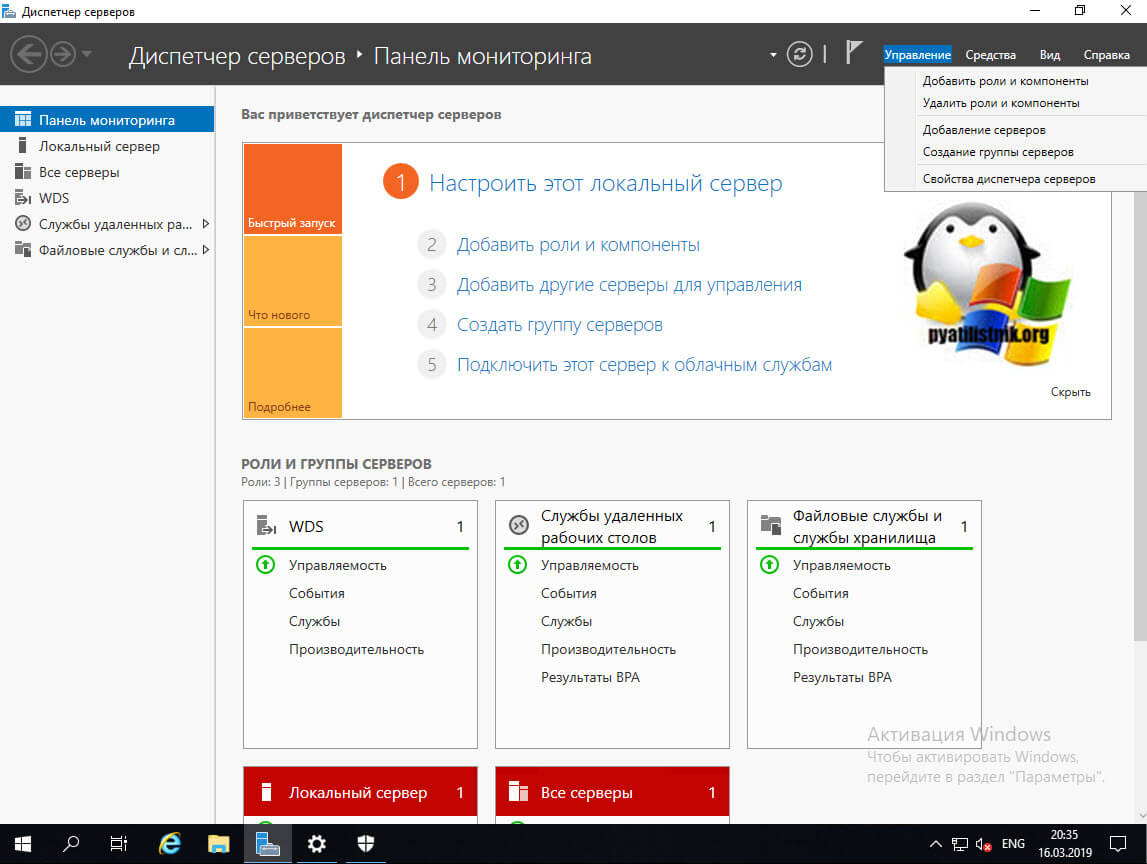

Удаление защитника Windows через диспетчер серверов

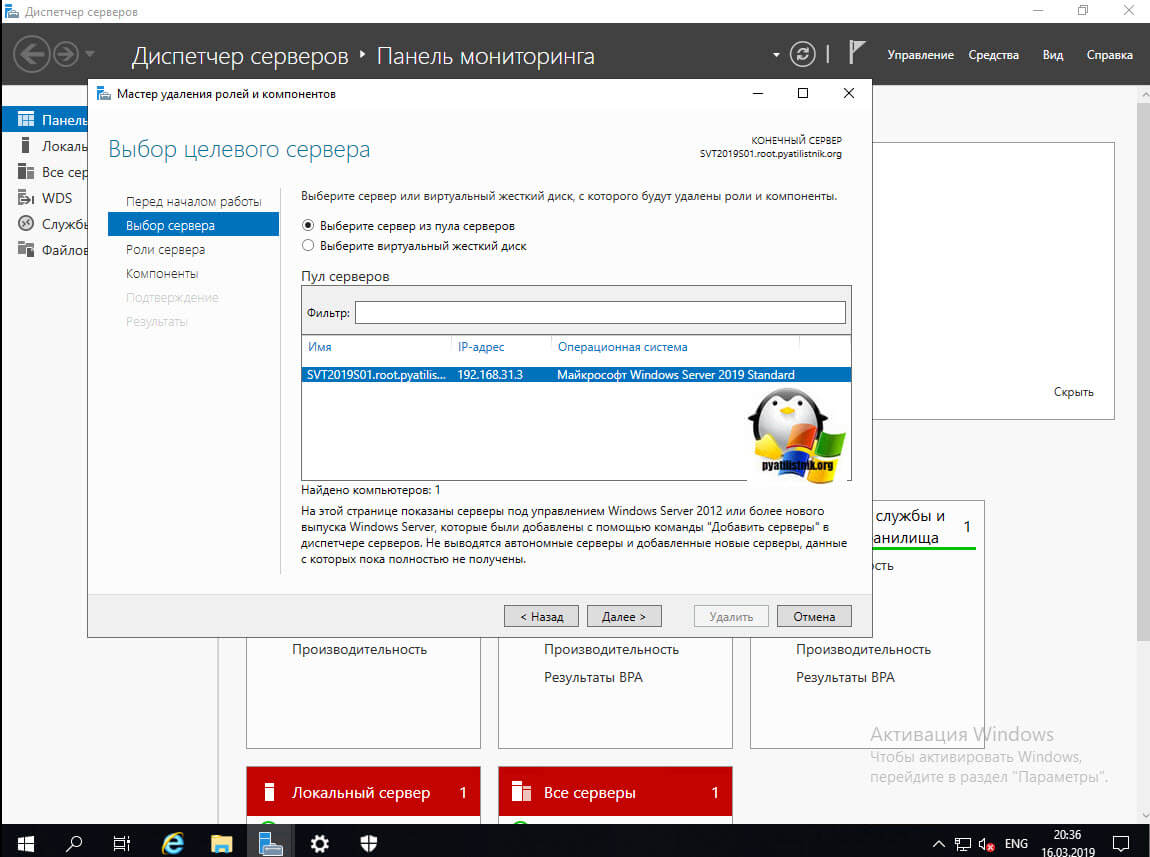

Оснастка "Диспетчер серверов" или ServerManager.exe, это основной инструмент администрирования серверов, начиная с Windows Server 2012 R2, который плотно вошел в инструменты системного администратора. Открываем ее и переходим в пункт "Управление - Удаление роли или компоненты".

Выбираем сервер с которого мы планируем полностью удалить защитник Windows. Напоминаю, что "Диспетчер серверов" может управлять и удаленным сервером или целым пулом серверов. В моем примере я выберу свой локальный сервер, на котором я устанавливал WDS роль.

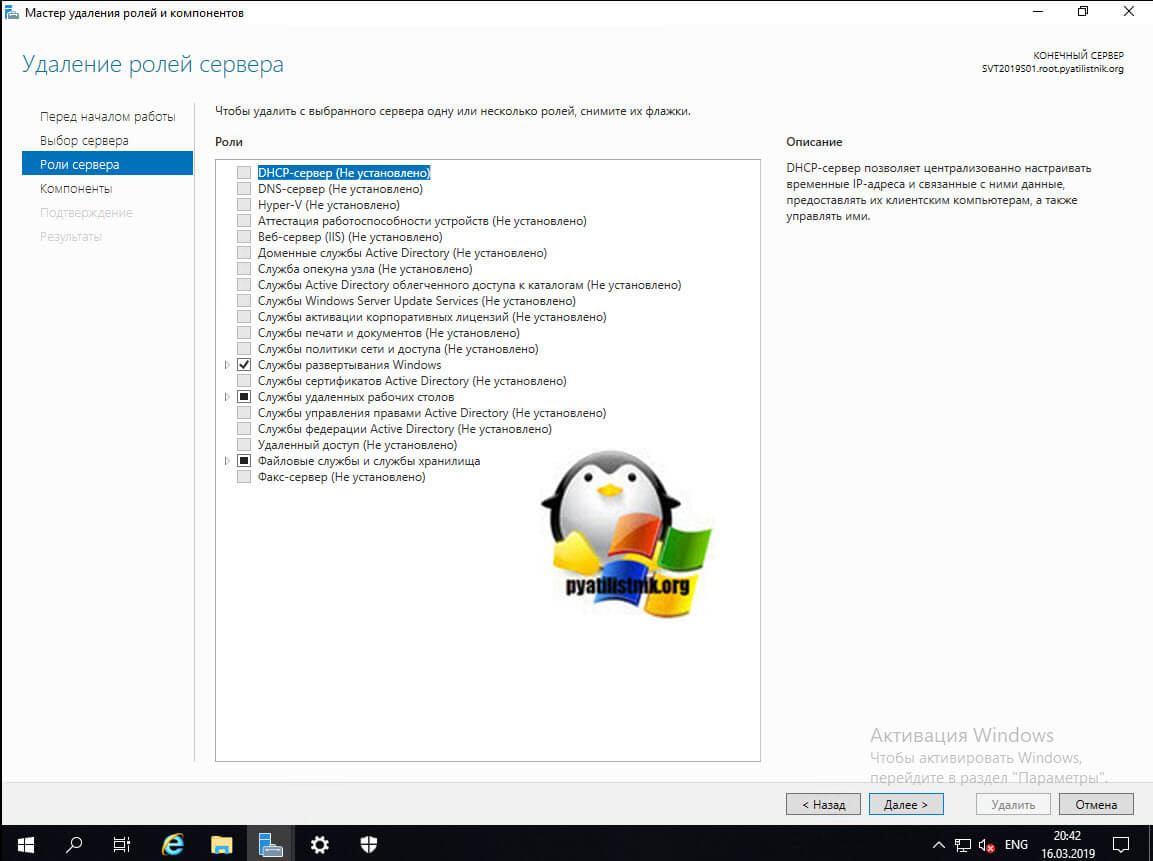

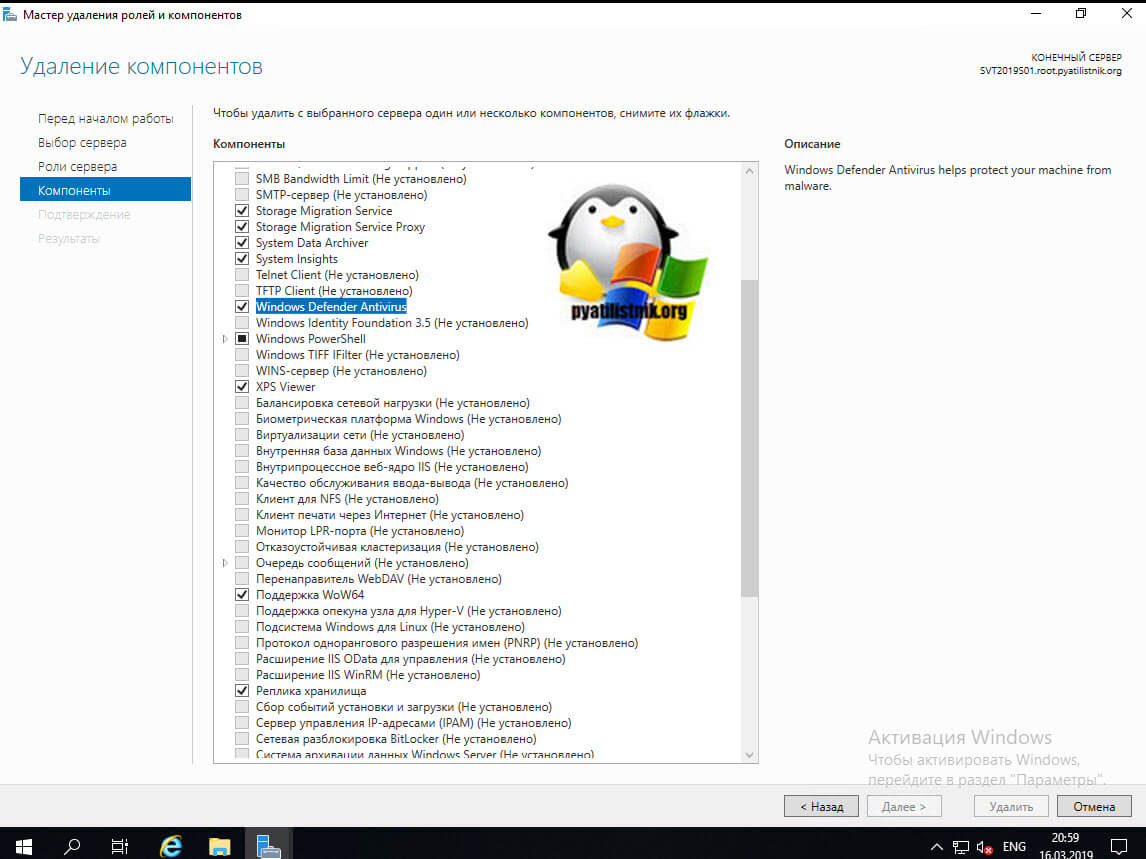

Снимаем галку "Windows Defender Antivirus", это позволит его полностью удалить с сервера. Нажимаем далее.

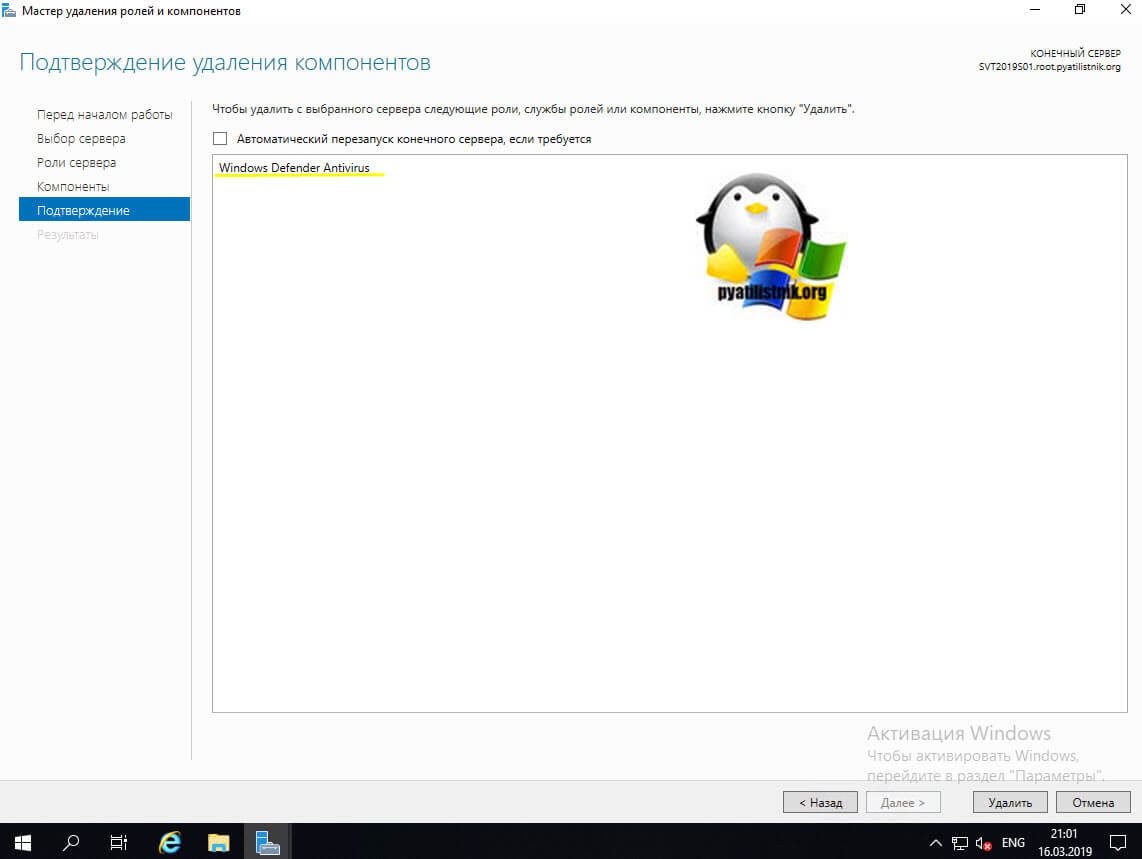

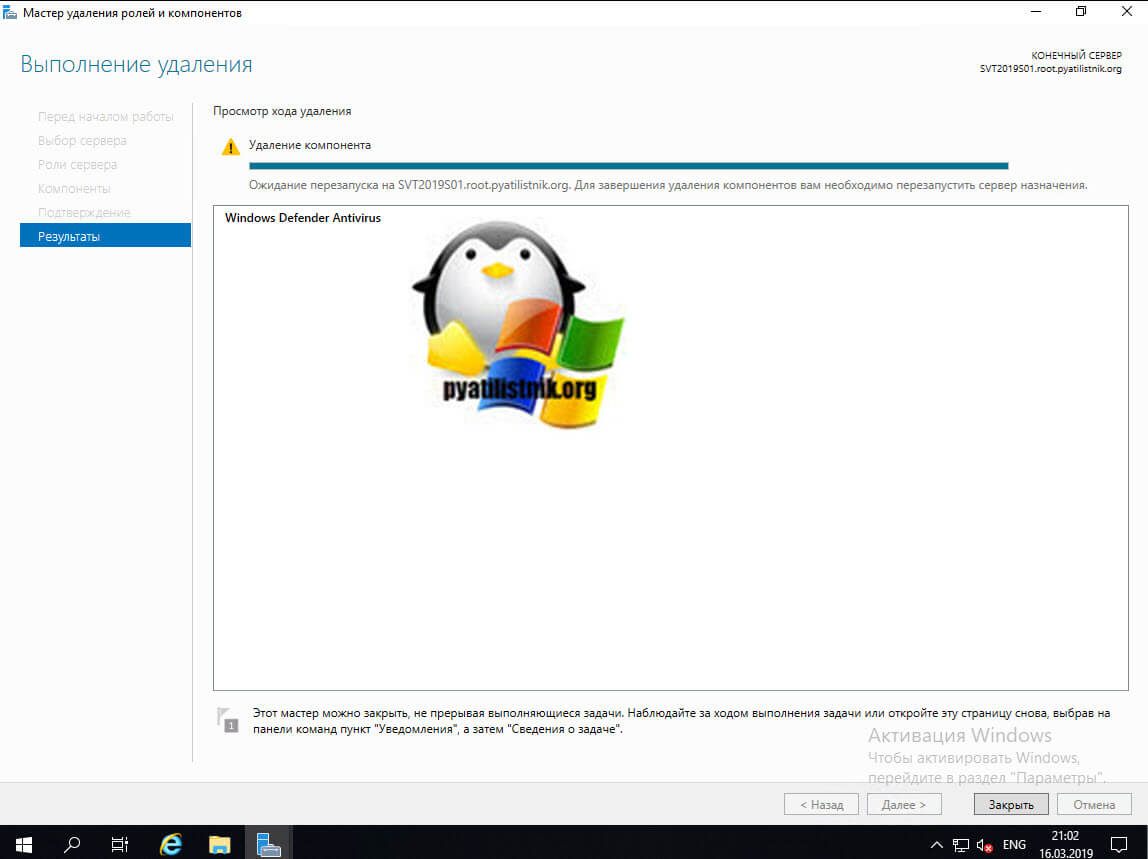

Нажимаем кнопку "Удалить". Сам процесс занимает около минуты.

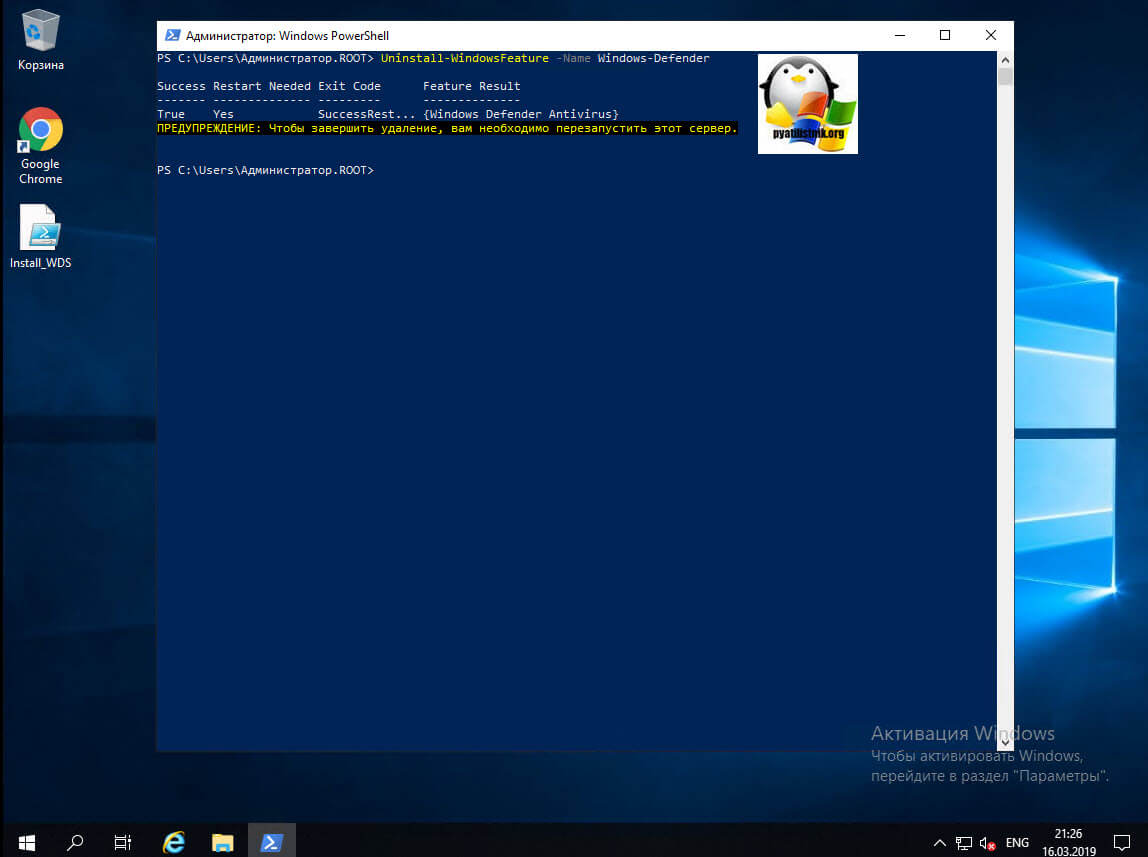

После удаления компонента, нужна обязательная перезагрузка сервера. Выполните ее, когда у вас будет возможность, но лучше не затягивать, сервера начинают тупить в таком состоянии ожидания.

Все, теперь после перезагрузки защитник windows удален с сервера. Можете это проверить. Откройте пункт "Безопасность Windows" и убедитесь, что там пропал пункт "Защита от вирусов и угроз"

Как удалить защитник виндовс через PowerShell

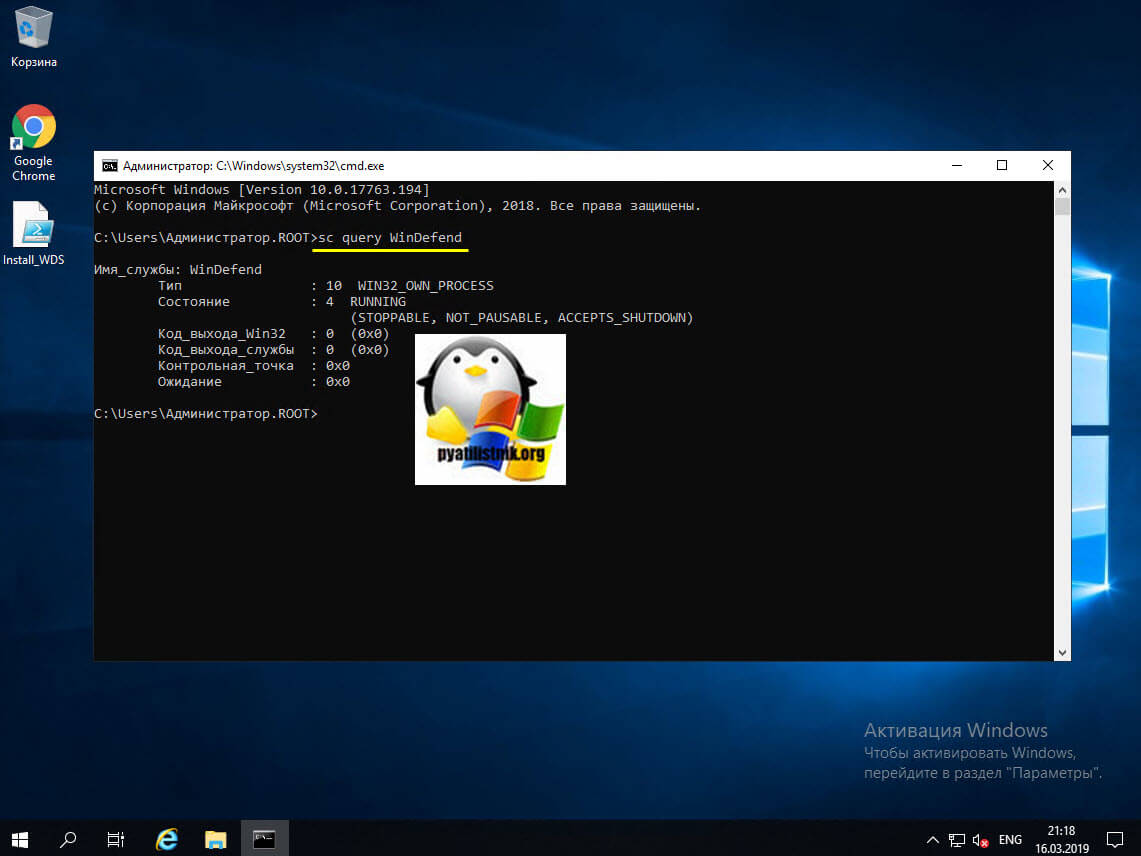

Windows PowerShell, не зря называют мощным средством по управлению серверов, его возможности практически бесконечны. Полностью удалить защитник в Windows Server 2019, можно специальным командлетом. Для этого для начала проверьте состояние службы и есть ли у вас вообще в системе Windows Defender. Для этого в командной строке введите команду:

Как видите состояние у Windefend "RUNNING", что означает, что она запущена.

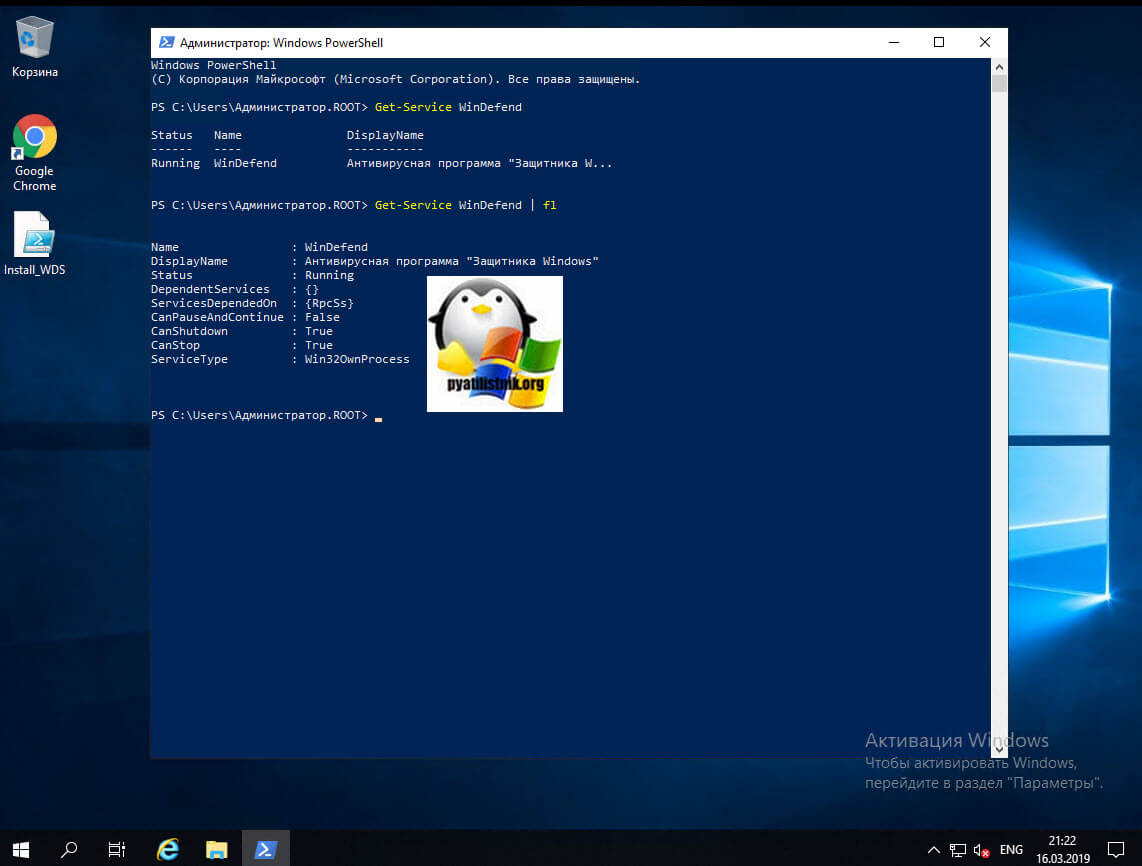

Можно посмотреть ее состояние и через оснастку PowerShell, лучше ее открыть от имени администратора. Введите команду:

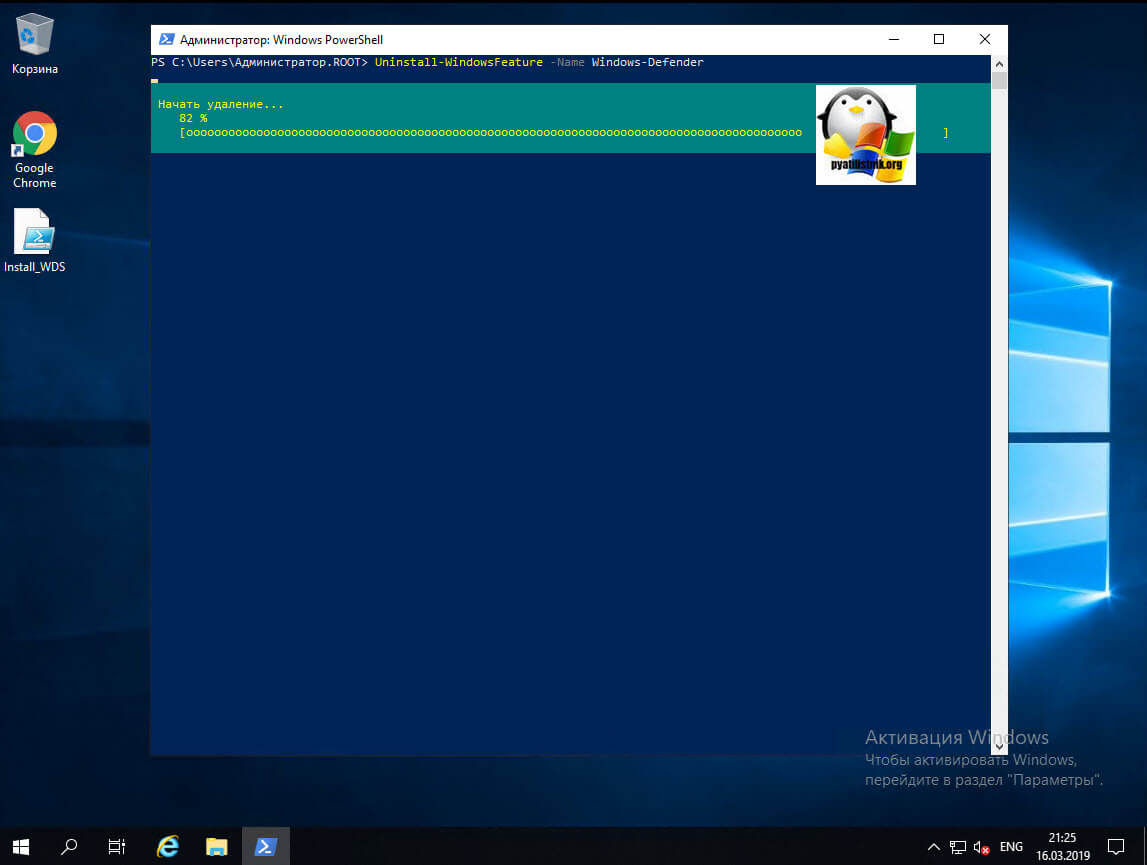

Чтобы полностью удалить защитник виндовс, вам необходимо в PowerShell ввести вот такую команду:

Начнется процесс деинсталляции компонента Windows Server 2019, вы будите видеть шкалу прогресса.

Как удалить защитник windows через Windows Admin Center

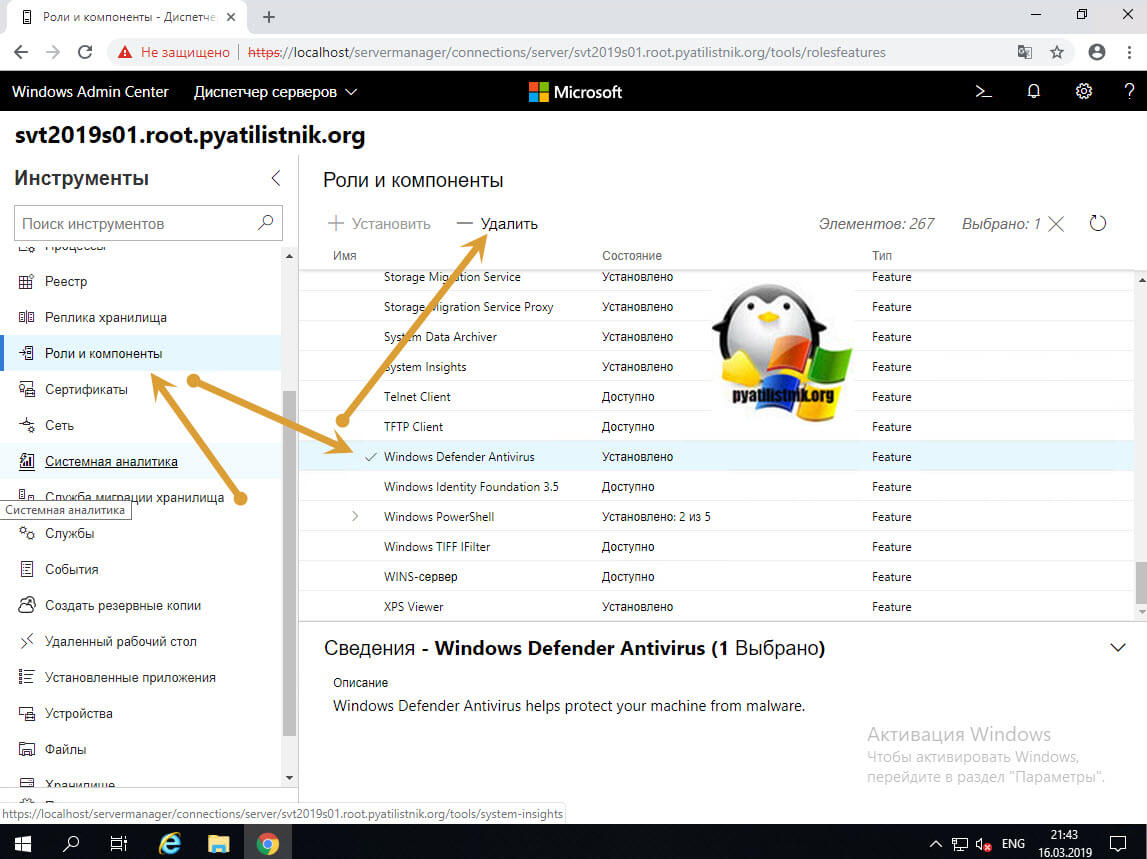

Напоминаю, что Windows Admin Center - это новый инструмент управления серверами, локальными и удаленными, из браузера. Он легко может удалять компоненты, в нашем случае Windows Defender. Открываем его и переходим пункт "Роли и компоненты", находим "Windows Defender Antivirus" и удаляем его.

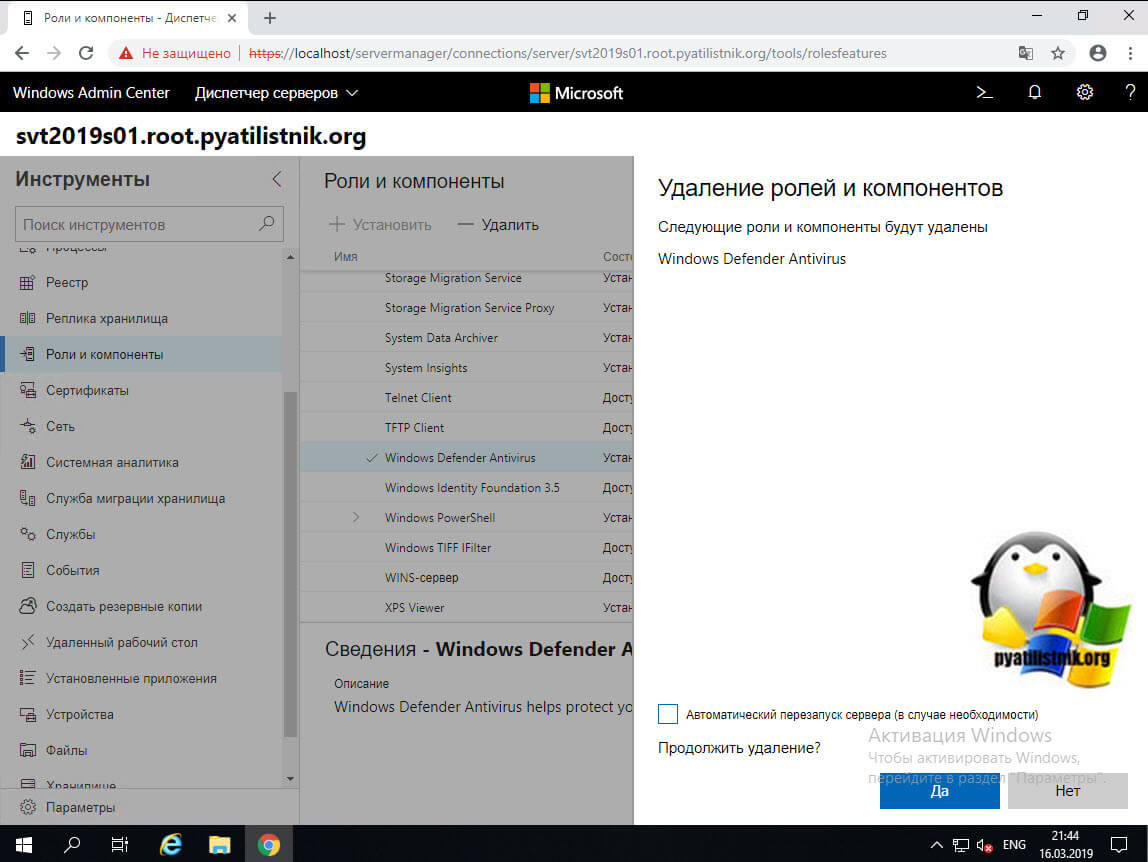

Появится всплывающее окно, где будут проверенны зависимости, если их нет, нажмите кнопку "Да", чтобы запустить процесс деинсталляции.

В оповещениях вы можете следить за процессом удаления, после чего вам потребуется перезагрузка.

Parallels Parallels Remote Application Server (RAS) представляет из себя RDP с человеческим лицом, но некоторые его фишки должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете). Под катом рекомендации Матвея Коровина из команды техподдержки Parallels о настройках Windows Server при использовании RAS.

Ниже будут представлены групповые политики, которые смогут сделать ваш Parallels RAS (или просто сервер терминалов) более удобным и безопасным. Для более целевого использования приведенных ниже конфигураций, рекомендуем создать отдельную группу пользователей Parallels RAS и применять групповые политики именно к ней.

Часть первая. «Запрещательная»

Прячем элементы эксплорера (Диски, кнопка «Пуск» и тд)

По умолчанию при подключении к терминальному серверу \ виртуальной машине пользователь, добавленный в группу «Пользователи удаленного рабочего стола» увидит полностью функциональный рабочий стол.

Локальные диски будут ему видны и часто доступны. Согласитесь, это неплохая дыра в безопасности, если пользователь даже со своими лимитированными правами будет иметь возможность доступа к локальным дискам и файлам на удаленном сервере.

Даже если установить правильное разграничение доступа и тем самым обезопасить себя пугливый юзверь все равно будет путать диски терминального сервера со своими локальными дисками и в ужасе звонить в тех поддержку. Наилучшим решением такой ситуации будет спрятать локальные диски терминального сервера от пытливого взора энд юзера.

Расположение групповой политики:

User Configuration\Policies\Administrative Templates\Windows Components\Windows Explorer

И измените значение следующих опций:

• Hide these specified drives in My Computer — изменив значение этой опции, вы можете убрать упоминание конкретных дисков из меню компьютера и всех связанных меню, однако это не запрещает доступ к дискам. Если пользователь задаст абсолютный адрес диска, то он откроется.

• Prevent access to drives from My Computer — запретить доступ к конкретным дискам. При включении этой опции доступ к дискам будет ограничен, но диски будут отображены в file explorer.

Что еще можно спрятать от пользователя, используя эту групповую политику:

• Remove Run menu from Start Menu – при активации убирает кнопку «Пуск» из меню

• Remove Search button from Windows Explorer – здесь все просто: поиск в эксплорере будет недоступен

• Disable Windows Explorer's default context menu – это функция лишает пользователя возможности вызывать менюшку правым кликом мыши (можно купить старых мышек от мака и сэкономить на одной кнопке)

После написания этой части проснулась просто-таки депутатская страсть к запретам. На этом фоне стоит рассказать вам, какими способами можно запретить пользователю все.

Запрещаем использование командной строки (даже если пользователь сможет открыть CMD ему останется просто любоваться черным окошком с уведомлением о запрете доступа)

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to the command promt.

Меняем значение на enabled.

Опция Disable the command prompt script processing also запрещает пользователю выполнять скрипты.

Есть один нюанс: если у вас настроены логон скрипты при включении этой опции, они выполняться не будут.

Убираем кнопки выключения \ перезагрузки \ сна (будет обидно, если удаленный пользователь случайно выключит терминальный сервер)

Расположение групповой политики:

User Configuration → Administrative Templates → Start Menu and Taskbar → Remove and prevent access to the Shut Down, Restart, Sleep, and Hibernate Commands

При включении этой опции пользователь сможет только заблокировать сессию или разлогиниться из нее.

Запрещаем Автозапуск «Управление сервером» при логине

Расположение групповой политики:

Computer Configuration → Policies → Administrative Templates → System → Server Manager → Do not display Server Manager automatically at logon

Меняем значение на enabled.

Запрещаем запуск PowerShell

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Don’t run specified Windows applications

Включаем эту политику и добавляем туда следующие приложения

powershell.exe and powershell_ise.exe

Этой политикой можно запретить запуск любых установленных (а также не установленных) приложений.

Прячем элементы панели управления

Расположение групповой политики:

User Configuration → Administrative Templates → Control Panel → Show only specified Control Panel items.

При включении этой политики все элементы панели управления будут скрыты от пользователя. Если пользователю должны быть доступны какие-либо элементы, добавьте их в исключения.

Запрещаем запуск редактора реестра

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to registry editing tools

Меняем значение на enabled.

Запрещаем все

Логичным завершением этой части статьи будет рассказ о том, как запретить пользователям все. Есть мнение, что пользователь должен подключиться к удаленному рабочему столу, посмотреть на него и, убедившись в торжестве технического прогресса, отключиться.

Для достижения этой цели нам нужно создать групповую политику добавления дополнительных ключей в реестре Windows:

Расположение групповой политики:

User Configuration\Preferences\ Windows Settings\Registry

Кликаем правой кнопкой мыши по Registry затем New затем Registry item

Добавляем новый REG_DWORD параметр RestrictRun со значением 1 в ключ реестра

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\

Теперь пользователю запрещено запускать любые приложения кроме системных.

Как запретить ему пользоваться CMD и Power Shell описано выше.

Если вы все-таки решите (исключительно по доброте душевной) разрешить пользователям запуск каких-либо приложений, их нужно будет добавить в «разрешительный список» путем создания в ключе

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun

Значением типа string, используя порядковый номер разрешаемой программы в качестве имени (нумерация как это не странно начинается с 1), и именем разрешаемой программы в качестве значения.

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun]

String Name:«1»=«notepad.exe»

String Name «2»=«calc.exe»

При такой конфигурации пользователь сможет запустить только блокнот и калькулятор.

На этом хочется закончить «Запрещательную» часть. Конечно, можно упомянуть еще некоторое количество «Низя», но все это настраивается через Parallels Client и встроенные политики Parallels RAS.

Часть вторая. «Время и прочая романтика»

Установка временных лимитов для удаленных сессий

Бывает, что пользователь запускает приложение в фоне и может даже не пользоваться им. Если для обычных приложений это не страшно, то запущенное в фоне опубликованное приложение / рабочий стол занимает лицензию, а лицензии, как бы дико это не звучало для России, стоят денег.

Для решения этого вопроса умные люди из Microsoft придумали различные статусы терминальных сессий и временные лимиты для них.

Какие бывают статусы терминальных сессий:

Active – сессия активна и в ней что-то происходит. Пользователь двигает мышкой, нажимает на кнопки и создает имитацию бурной деятельности

IDLE – соединение есть, сессия запущена, приложение работает, но пользователь активности не проявляет

Disconnected – пользователь нажал крестик и отключился. Объяснять конечному пользователю, что за зверь логоф и чем он питается — бесполезно.

Наиболее целесообразно устанавливать временные рамки на IDLE и Disconnected сессий.

В них ничего не происходит, а лицензии занимаются.

Добиться этого мы можем опять-таки, используя групповые политики.

Расположение групповой политики:

User Configuration → Policies → Administrative Templates Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Session Host → Session Time Limits

В этой ветке есть несколько опций. Давайте разберем их все:

Set time limit for active but idle Remote Desktop Services sessions

Максимальное время работы для Active сессий.

Set time limit for active Remote Desktop Services sessions

Максимальное время работы для IDLE сессий.

Set time limit for disconnected sessions

Максимальное время работы для disconnected сессий.

End session when time limits are reached

Если установить эту политику в Enabled статус, то по достижению временного лимита сессии будут завершаться, а не отключаться.

Настройка временных лимитов – важный шаг для оптимизации работы сервера и оптимизации затрат на ПО.

Установка времени логина для пользователей или скажем нет переработкам

У каждого из нас есть рабочий день, а также утро, вечер и ночь. Но Британские (или Мальтийские) ученые недавно выяснили, что от работы, оказывается, можно заболеть или даже умереть. Работа — это очень сильный и опасный наркотик, поэтому в ярой заботе о любимых пользователях мы должны ограничить им время, когда они могут логиниться на сервер. А то надумают тоже работать из дома, отпуска и по выходным. И помогут нам в этом не групповые политики. Настройка времени работы находится в свойствах пользователя. Где-то далеко в начале этой статьи я упоминал, что все манипуляции лучше производить со специально созданной группой пользователей Parallels RAS, так вот, на примере этой группы мы и разберем, как установить часы работы.

Идем в левый нижний угол нашего экрана, нажимаем кнопку пуск и печатаем dsa.msc

Откроется всеми любимая оснастка Active Directory Users and Computers.

Найдите созданную вами группу пользователей Parallels RAS кликните по ней правой кнопкой мыши и зайдите в свойства. Во вкладке Account будет опция Logon Hours в которой нужно выбрать разрешенные и запрещенные часы работы для группы.

Итог этого раздела:

1. Вы великолепны

2. Жизни пользователей спасены от переработки

Часть третья. «Интерактивная»

Используя опубликованные ресурсы, часто приходится не только запрещать все подряд на сервере, но и перенаправлять в удаленную сессию локальные ресурсы. И если с принтерами, сканерами, дисками, звуком и COM портами никаких сложностей не возникнет, Parallels RAS прекрасно их перенаправляет без дополнительных настроек со стороны Windows, то с перенаправлением USB устройств и веб камер все не так просто.

Для перенаправления данного типа оборудования нужно, чтобы звезды сошлись в правильном порядке не только на сервере, но и на клиентской машине:

На компьютере пользователя измените следующую групповую политику:

Computer Configuration → Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Connection Client → RemoteFX USB Device Redirection

Присвойте ей значение Enabled

Теперь в свойствах Parallels клиента (Connection Properties → Local Resources) вы сможете выбрать, какое именно из подключенных USB устройств должно быть перенаправлено на сервер.

Примечание: USB устройство может быть задействовано либо в опубликованном приложении, либо на локальном компьютере, но не одновременно и там, и там.

На стороне сервера необходимо установить драйверы и все необходимое ПО для работы USB устройства. К сожалению, универсального драйвера для всего подряд человечество еще не придумало.

На этом хотелось бы завершить обзор настроек Windows, которые будут важны для работы Parallels RAS.

З.Ы. Таких длинных текстов писать не доводилось давно, отсюда огромная благодарность всем тем, кто осилил эту статью.

Читайте также: