Что делать если вы потеряли usb токен

Обновлено: 04.07.2024

В настоящее время киберпреступность стала проблемой мирового уровня. Например, Дмитрий Самарцев, директор BI.ZONE в сфере кибербезопасности привёл на Всемирном экономическом форуме следующие цифры. В 2018 году ущерб мировой экономики от киберпреступности составил по его словам 1.5 триллиона долларов. В 2022 году прогнозируются потери уже в 8 триллионов, а в 2030 ущерб от киберпреступлений может превысить 90 триллионов долларов. Чтобы уменьшить потери от киберпреступлений, необходимо совершенствовать методы обеспечения безопасности пользователей. В настоящее время существует множество методов аутентификации и авторизации, которые помогают реализовать надежную стратегию безопасности. Среди них многие эксперты выделяют в качестве лучшей авторизацию на основе токенов.

До появления токена авторизации повсеместно использовалась система паролей и серверов. Сейчас эта система всё ещё остаётся актуальной из-за своей простоты и доступности. Используемые традиционные методы гарантируют пользователям возможность получить доступ к их данным в любое время. Это не всегда эффективно.

Рассмотрим эту систему. Как правило, идеология их применения базируется на следующих принципах:

Осуществляется генерация аккаунтов, т.е. люди придумывают сочетание букв, цифр или любых известных символов, которые станут логином и паролем.

Для осуществления возможности входа на сервер, пользователю требуется сохранять эту уникальную комбинацию и всегда иметь к ней доступ.

При необходимость заново подключиться к серверу и авторизироваться под своим аккаунтом, пользователю требуется заново вводить пароль и логин.

Кража паролей – это далеко не уникальное событие. Один из первых задокументированных подобных случаев произошел еще в 1962 году. Людям не просто запоминать разные комбинации символов, поэтому они часто записывают все свои пароли на бумаге, используют один и тот же вариант в нескольких местах, лишь слегка модифицируют с помощью добавления символов или изменением регистра некий старый пароль, чтобы использовать его в новом месте, из-за чего два пароля становятся крайне схожи. Логины по той же причине часто делаются одинаковые, идентичные.

Помимо опасности кражи данных и сложности с хранением информации, пароли также требуют проверки подлинности сервера, что увеличивает нагрузку на память. Каждый раз, когда пользователь входит в систему, компьютер создает запись транзакции.

Авторизация токенов – это система, работающая совершенно иначе. С помощью авторизации токенов вторичная служба проверяет запрос сервера. Когда проверка завершена, сервер выдает токен и отвечает на запрос. У пользователя все еще может быть один пароль для запоминания, но токен предлагает другую форму доступа, которую гораздо труднее украсть или преодолеть. И запись сеанса не занимает места на сервере. По сути токен авторизации - это устройство, предназначенное для обеспечения информационной безопасности пользователя, также используется для идентификации его владельца. Как правило, это физическое устройство, используемое для упрощения аутентификации.

Типы токенов авторизации

Токены авторизации различаются по типам. Рассмотрим их:

Устройства, которые необходимо подключить физически. Например: ключи, диски и тому подобные. Тот, кто когда-либо использовал USB-устройство или смарт-карту для входа в систему, сталкивался с подключенным токеном.

Устройства, которые находятся достаточно близко к серверу, чтобы установить с ним соединение, но оно не подключаются физически. Примером такого типа токенов может служить "magic ring" от компании Microsoft.

устройства, которые могут взаимодействовать с сервером на больших расстояниях.

Во всех трех случаях пользователь должен что-то сделать, чтобы запустить процесс. Например, ввести пароль или ответить на вопрос. Но даже когда эти шаги совершаются без ошибок, доступ без токена получить невозможно.

Процесс токен авторизации

Авторизация с помощью токена происходит следующим образом. Сначала человек запрашивает доступ к серверу или защищенному ресурсу. Запрос обычно включает в себя ввод логина и пароля. Затем сервер определяет, может ли пользователь получить доступ. После этого сервер взаимодействует с устройством: ключ, телефон, USB или что-то ещё. После проверки сервер выдает токен и отправляет пользователю. Токен находится в браузере, пока работа продолжается. Если пользователь попытается посетить другую часть сервера, токен опять связывается с ним. Доступ предоставляется или, наоборот, запрещается на основе выданного токена.

Администраторы устанавливают ограничения на токены. Можно разрешить одноразовый токен, который немедленно уничтожается, когда человек выходит из системы. Иногда устанавливается маркер на самоуничтожение в конце определенного периода времени.

Что такое аутентификация на основе токенов?

Аутентификация на основе токенов - это один из многих методов веб-аутентификации, используемых для обеспечения безопасности процесса проверки. Существует аутентификация по паролю, по биометрии. Хотя каждый метод аутентификации уникален, все методы можно разделить на 3 категории:

аутентификация по паролю (обычное запоминание комбинации символов)

аутентификация по биометрии (отпечаток пальца, сканирование сетчатки глаза, FaceID)

Аутентификация токенов требует, чтобы пользователи получили сгенерированный компьютером код (или токен), прежде чем им будет предоставлен доступ в сеть. Аутентификация токенов обычно используется в сочетании с аутентификацией паролей для дополнительного уровня безопасности (двухфакторная аутентификация (2FA)). Если злоумышленник успешно реализует атаку грубой силы, чтобы получить пароль, ему придется обойти также уровень аутентификации токенов. Без доступа к токену получить доступ к сети становится труднее. Этот дополнительный уровень отпугивает злоумышленников и может спасти сети от потенциально катастрофических нарушений.

Как токены работают?

Во многих случаях токены создаются с помощью донглов или брелоков, которые генерируют новый токен аутентификации каждые 60 секунд в соответствии с заданным алгоритмом. Из-за мощности этих аппаратных устройств пользователи должны постоянно держать их в безопасности, чтобы они не попали в чужие руки. Таким образом, члены команды должны отказаться от своего ключа или брелока, если команда распадается.

Хотя эти традиционные системы аутентификации токенов все еще действуют сегодня, увеличение количества смартфонов сделал аутентификацию на основе токенов проще, чем когда-либо. Смартфоны теперь могут быть дополнены, чтобы служить генераторами кодов, предоставляя конечным пользователям коды безопасности, необходимые для получения доступа к их сети в любой момент времени. В процессе входа в систему пользователи получают криптографически безопасный одноразовый код доступа, который ограничен по времени 30 или 60 секундами, в зависимости от настроек на стороне сервера. Эти мягкие токены генерируются либо приложением-аутентификатором на устройстве, либо отправляются по запросу через SMS.

Появление аутентификации на основе токенов смартфонов означает, что у большинства сотрудников уже есть оборудование для генерации кодов. В результате затраты на внедрение и обучение персонала сведены к минимуму, что делает эту форму аутентификации на основе токенов удобным и экономически выгодным вариантом для многих компаний.

Безопасно ли использование токенов?

По мере роста киберпреступности и усложнение методов атак должны совершенствоваться методы и политика защиты. Из-за растущего использования атак “грубой силой”, перебора по словарю и фишинга для захвата учетных данных пользователей становится совершенно очевидно, что аутентификации по паролю уже недостаточно, чтобы противостоять злоумышленникам.

Аутентификация на основе токенов, когда она используется в тандеме с другими методами аутентификации, создает барьер 2FA, предназначенный для того, чтобы остановить даже самого продвинутого хакера. Поскольку токены могут быть получены только с устройства, которое их производит - будь то брелок или смартфон, системы авторизации токенов считаются очень безопасными и эффективными.

Но, несмотря на множество преимуществ, связанных с платформой токенов, всегда остается небольшой риск. Конечно, токены на базе смартфонов невероятно удобны в использовании, но смартфоны также представляют собой потенциальные уязвимости. Токены, отправленные в виде текстов, более рискованны, потому что их можно перехватить во время передачи. Как и в случае с другими аппаратными устройствами, смартфоны также могут быть потеряны или украдены и оказаться в руках злоумышленников.

Рекомендации по аутентификации на основе токенов

Реализация надежной стратегии аутентификации имеет решающее значение, когда речь идет о том, чтобы помочь клиентам защитить свои сети от нарушения безопасности. Но для того, чтобы стратегия действительно была эффективной, требуется выполнение нескольких важных основных условий:

Правильный веб-токен. Хотя существует целый ряд веб-токенов, ни один из них не может обеспечить ту же надежность, которую предоставляет веб-токен JSON (JWT). JWT считается открытым стандартом (RFC 7519) для передачи конфиденциальной информации между несколькими сторонами. Обмен информацией осуществляется цифровой подписью с использованием алгоритма или сопряжения открытого и закрытого ключей для обеспечения оптимальной безопасности.

Что такое JSON веб-токены?

JSON Web Token (JWT) - это открытый стандарт (RFC 7519), который определяет компактный и автономный способ безопасной передачи информации между сторонами в виде объекта JSON. Эта информация может быть подтверждена благодаря цифровой подписи. JWT может быть подписан с помощью секрета (с помощью алгоритма HMAC) или иным образом, например, по схемам RSA или ECDSA.

В своей компактной форме веб-токены JSON состоят из трех частей, разделенных точками: заголовок, полезная нагрузка, подпись. Поэтому JWT выглядит обычно выглядит следующим образом: «xxxx.yyyy.zzzz».

Заголовок состоит из двух частей: типа токена, которым является JWT, и используемого алгоритма подписи, такого как HMAC SHA256 или RSA.

Публичная информация может быть определена по желанию теми, кто использует JWT. Но они должны быть определены в реестре веб-токенов IANA JSON или определены как URI, который содержит устойчивое к коллизиям пространство имен. Частная - это пользовательская информация, созданная для обмена данными между сторонами, которые согласны их использовать. Получим вторую часть с помощью кодирования Base64Url.

Тоже не понял, что за прикол там происходит.

К плюсам использования JWT можно отнести размер - токены в этом языке кода крошечные и могут быть переданы между двумя пользователями довольно быстро; простоту - токены могут быть сгенерированы практически из любого места, и их не нужно проверять на сервере; контроль - можно указать, к чему пользователь может получить доступ, как долго будет длиться это разрешение и что он может делать во время входа в систему.

Почему стоит использовать токены авторизации?

Многие люди считают, что если текущая стратегия работает хорошо (пусть и с некоторыми ошибками), то нет смысла что-то менять. Но токены авторизации могут принести множество выгод.

Они хороши для администраторов систем, которые часто предоставляют временный доступ, т.е. база пользователей колеблется в зависимости от даты, времени или особого события. Многократное предоставление и отмена доступа создаёт серьёзную нагрузку на людей.

Токены авторизации позволяют обеспечить детальный доступ, т.е. сервер предоставляет доступ на основе определенных свойств документа, а не свойств пользователя. Традиционная система логинов и паролей не допускает такой тонкой настройки деталей.

Токены авторизации могут обеспечить повышенную безопасность. Сервер содержит конфиденциальные документы, которые могут нанести компании или стране серьезный ущерб при выпуске. Простой пароль не может обеспечить достаточную защиту.

Есть и другие преимущества использования этой технологии. Но даже уже перечисленных достаточно, чтобы внедрить её на сервера.

Пароль или пин-код электронной подписи (ЭП или ЭЦП) схож с пин-кодом банковской карты. Он защищает подпись от мошенников, его нужно запомнить или записать на листочек и хранить подальше от самой подписи. Но, в отличие от пин-кода карточки, пароль ЭП редко используют и часто забывают.

Возьмем экономиста Василия. Он получил электронную подпись, установил ее на компьютер, задал пароль, поставил галочку «Запомнить» — и все, больше никогда эту комбинацию не вводил. Но через полгода Василий переехал в другой кабинет и сел за новый компьютер. Попытался установить на него свою подпись, но не получилось — он забыл пароль электронной подписи, а листочек, на который записывал символы, потерял.

В своей беде Василий не одинок — многие владельцы ЭП не могут вспомнить или не знают, где взять пароль электронной подписи. В этой статье расскажем, что делать в подобной ситуации и когда нужно получать новую ЭП.

Что такое пароль и пин-код электронной подписи

На электронную подпись устанавливают один из типов защиты: пароль или пин-код. Разберемся, чем они отличаются.

Пароль от контейнера электронной подписи

Пароль используют для подписи, сохраненной в память компьютера. Он защищает контейнер ЭП — папку с файлами подписи: сертификатом, закрытым и открытым ключами.

Впервые с паролем владелец ЭП встречается, когда выпускает сертификат ЭП и записывает его в реестр компьютера или на обычную флешку (не токен). Придумать пароль нужно самостоятельно — при записи программа КриптоПро CSP покажет окошко, в которое нужно ввести комбинацию чисел, символов и латинских и русских букв.

Далее этот пароль будет запрашиваться при установке подписи на компьютер, ее копировании и при каждом использовании — подписании документов, работе на электронной торговой площадке или входе в сервисы. Если, конечно, не установить галочку «Запомнить пароль».

Пин-код от токена электронной подписи

Пин-код используется для электронной подписи, которая записана на носитель в виде usb-флешки — на токен. Пин защищает токен, поэтому, если мошенники украдут носитель ЭП, то самой подписью они воспользоваться не смогут.

Впервые владелец ЭП должен ввести пин-код при выпуске подписи — когда ее записывают на токен. Если носитель новый, то нужно ввести «заводское» стандартное значение, например, 12345678 для Рутокена. «Заводское» значение лучше сразу изменить на собственное, чтобы его не смогли подобрать злоумышленники.

После этого пин-код понадобится вводить, чтобы установить сертификат подписи на компьютер, использовать и копировать ЭП, работать с ней за новым компьютером. Чтобы не вводить комбинацию каждый раз, можно нажать галочку «Запомнить пароль». Главное в таком случае самим не забыть последовательность символов.

Как восстановить пароль электронной подписи

Если пароль и пин-код подписи не удается вспомнить, то восстановить его не получится. В этом не поможет даже удостоверяющий центр, выпустивший сертификат, — он не хранит пароли ЭП. Поэтому нужно пытаться вспомнить заветную комбинацию или подобрать ее.

Забыл пароль подписи

Пароль от контейнера ЭП можно вводить неограниченное количество раз. Поэтому можно спокойно подбирать к подписи все знакомые комбинации: важные даты или код из смс, которую при выпуске сертификата присылал удостоверяющий центр. Возможно, именно этот код случайно установили на контейнер в качестве защиты.

Если подобрать пароль не удается, то доступ к сертификату можно вернуть в некоторых случаях. Если раньше пароль сохраняли на компьютере — нажимали галочку «Запомнить», то иногда такой контейнер можно скопировать без ввода пароля. Попытайтесь скопировать папку со всеми файлами подписи на другое устройство или токен. Если в процессе у вас не спросят пароль, то можно продолжать работать с ЭП.

Если не получается ни скопировать подпись, ни вспомнить пароль ЭЦП, то остается только одно — получить новый сертификат ЭП. Для этого нужно отозвать старый в удостоверяющем центре и подать документы и заявку на выпуск нового. На контейнер новой подписи стоит установить пароль, который легко запомнить, но который не угадают мошенники.

Забыл пин-код токена

Восстановить забытый пин-код токена тоже невозможно. Именно из-за этого токен — надежный носитель ЭП: если его украдут мошенники, то пин-код защитит подпись от них.

Однако для владельца ЭП есть два способа, которые помогут подобрать нужную комбинацию.

Решение №1. Заводской пароль.

По умолчанию на новом токене установлен стандартный пин-код от производителя. Можно ввести его, чтобы вернуть доступ к сертификату ЭП. Для разных носителей подойдут разные значения:

- «Рутокен», eSmart, JaCarta и JaCarta LT— 12345678,

- eToken — 1234567890, eToken,

- Jacarta SE — 1111111 для PKI-части и 0987654321 для ГОСТ части.

Если «заводская» комбинация к токену не подходит, значит ее сменили при записи сертификата. Тогда вернуть доступ к ЭП можно только одним способом — подобрать правильные символы.

Решение №2. Подбор пин-кода и права администратора

На то, чтобы подобрать пин-код к токену, есть десять попыток. После десятого неверного ввода символов заблокируется.

Иногда количество попыток ввода можно увеличить. Для этого нужно зайти на токен в качестве администратора и разблокировать пин-код:

- Перейти в панель управления токеном. Например, если используется носитель «Рутокен», то нужно перейти в Пуск — Панель управления — Панель управления «Рутокен» — вкладка «Администрирование».

- Ввести пин-код администратора. Стандартное значение устанавливает производитель: для «Рутокена» — 87654321, для Jacarta SE — 00000000 для PKI-части и 1234567890 для ГОСТ части. Если стандартное значение администратора не подошло, значит его сменили, и нужно вспоминать установленную комбинацию. На это есть десять попыток, потом токен окончательно заблокируется.

- Разблокировать пин-код токена. Для этого на вкладке «Администрирование» нажать «Разблокировать».

Также, если пин-код администратора известен, то можно сбросить попытки ввода другим способом — через КриптоПро CSP:

- Открыть КриптоПро CSP, перейти на вкладку «Оборудование» и нажать кнопку «Настроить типы носителей».

- Выбрать свой токен. Открыть его свойства и перейти в раздел «Информация».

- Разблокировать пин-код.

После разблокировки счетчик попыток ввода сбросится. Но даже тогда, пока правильную комбинацию к токену не введут, доступ будет закрыт и использовать подпись не получится.

Если вспомнить или изменить нужную комбинацию не удалось, придется получать новый сертификат подписи в УЦ: отозвать старый сертификат и получить новый. Токен можно использовать старый — можете отформатировать носитель, тогда старый пин-код и сертификат удалятся. Отметим, что отформатировать токены марок Рутокен, eToken, JaCarta LT можно без прав администратора. Но для форматирования носителя Jacarta SE нужно знать администраторский пин.

При записи подписи на новый токен советуем поменять стандартный пин-код носителя на собственный. Это, конечно, может привести к тому, что комбинация вновь потеряется. Но лучше получить новый сертификат, чем пострадать от мошенников, которые смогли взломать «заводское» значение на токене и подписали украденной ЭП важные документы.

По данным аналитиков «Лаборатории Касперского», в 2017 году было предпринято более 260 млн попыток фишинговых атак — это один из способов получить все ваши пароли и данные. От этого может не спасти даже двойная аутентификация через СМС или специальное приложение.

График попыток фишинговых атак

Но люди придумали такую штуку, как USB-токен — она лучше защищает ваши данные. Рассказываем, почему этот способ более надежный и как правильно все настроить.

Что это такое и как работает?

USB-токен — небольшое устройство, похожее на обычную флешку. Внутри них специальный уникальный код, заменяющий другие способы двойной аутентификации.

По факту его можно сравнить с ключом от вашей квартиры — если ключ в компьютере, то вы можете войти в свой аккаунт. Только здесь разница в том, что ваш аккаунт гораздо сложнее взломать отмычкой.

Почему это надежнее двойной аутентификации?

Обычная двойная аутентификация работает так: вы вводите пароль от почты, вам по СМС приходит код подтверждения для входа в аккаунт. Получается, что если у злоумышленника нет вашего смартфона, то зайти под вашим логином он не сможет. Но на самом деле это не совсем так.

Приложения-аутентификаторы, вроде Google Authentificator, в этом плане надежнее. Для вас каждые 30 секунд генерируется новый пароль — его знают только ваш смартфон и аккаунт в интернете. Но даже так хакеры могут до вас добраться, особенно если вы доверчивый.

Злоумышленник может получить доступ к этим кодам безопасности на этапе настройки приложения. Кроме того, вас могут обмануть и вы зайдете на фальшивый сайт Google, где сами выдадите все пароли хакерам.

Да кто будет пользоваться этими «флешками»?

Все сотрудники из Google этим пользуются и очень довольны. В начале 2017 года все работники корпорации перешли на этот способ аутентификации своих аккаунтов. Как итог — за этот год не произошло ни одной кражи личной информации.

Теперь в Google считают, что USB-токены — самый надежный способ защитить свой аккаунт. Вот так.

Все слишком хорошо! Какие подводные?

Да, подводные камни здесь есть. Пока полноценно эти токены поддерживаются только в двух браузерах — Google Chrome и Opera. В Firefox это реализовали через расширение, а в Edge обещают добавить позже. Разработчики Safari вообще об этой функции ничего не говорят.

И еще один недостаток связан со смартфонами. Чтобы войти в аккаунт на своем Айфоне, вам понадобится ключ с Bluetooth — он стоит немного дороже. Еще можно попробовать переходник, но мы этот способ не проверяли, так что может не сработать.

Это не страшно. Как начать пользоваться ключом?

В первую очередь — вам нужен тот самый USB-токен. Его можно купить в интернете — в России проще всего достать JaCarta U2F. Я купил такой за 1500 рублей.

Процедура настройки ключа практически везде одинакова, поэтому мы покажем настройку на примере аккаунта в Google.

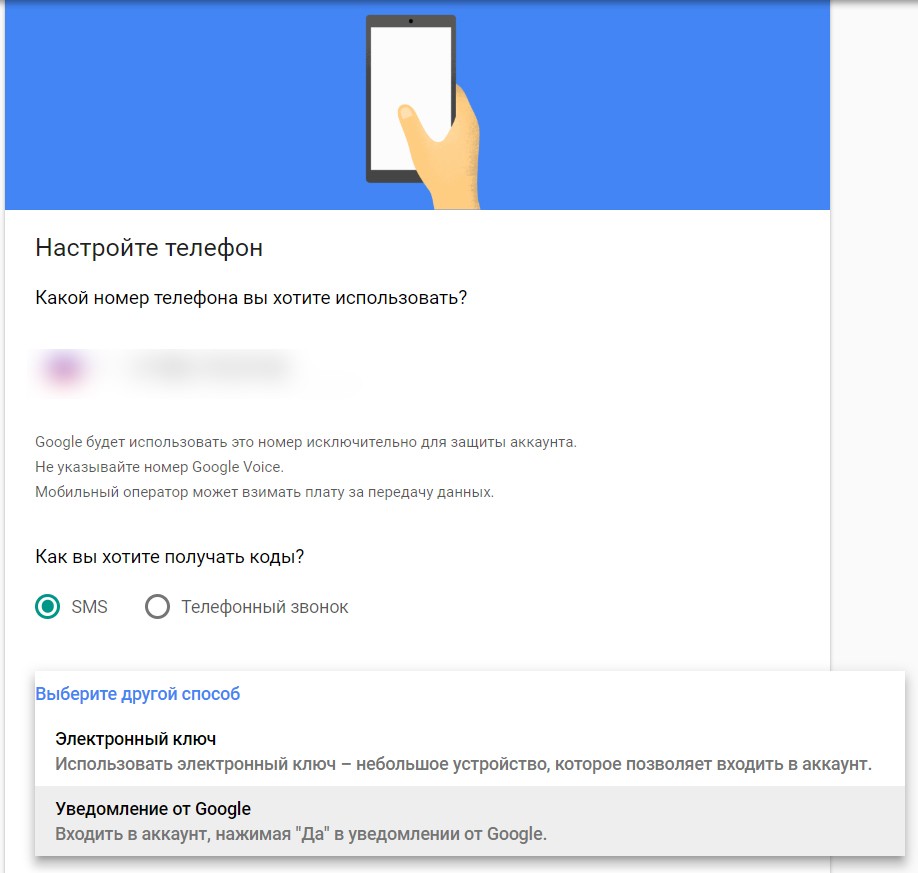

1 — Войдите в настройки двойной аутентификации аккаунта. Нажмите на «Выберите другой способ» и выберите там электронный ключ:

2 — Подключать ключ к компьютеру сразу нельзя. Убедитесь, что он у вас в руке и жмите «Далее»:

3 — Вставьте ключ в USB-разъем и нажмите на нем кнопку:

Ключ загорится красным светом, а браузер попросит разрешения на доступ к устройству:

Маленькая черная штучка — кнопка. На нее нужно нажать после подключения ключа

4 — Ваш ключ зарегистрируется и вам нужно будет придумать ему имя:

5 — Готово! Теперь добавьте дополнительные способы входа в аккаунт — через приложение или СМС-код. Это нужно, если вы потеряете свой токен. Но я этого делать не буду.

А теперь небольшой челендж для читателей. Вот все данные аккаунта, на котором я установил свой USB-ключ:

В случае потери носителя ЭЦП, нужно обратится лично в удостоверяющий центр – это нужно для того чтобы отозвать подпись, пока кто-либо не успел ей воспользоваться в корыстных целях.

Возможные риски

Кроме случайной потери, могут быть 2 варианта развития событий. В первом случае ЭП может быть похищена злоумышленниками для предотвращения принятия участия в торгах лица, которому принадлежит подпись. В этом случае ей никто не будет пользоваться, скорее всего, её просто уничтожат.

Во втором случае подпись крадут с целью махинаций в документах. Это может привести к таким последствиям как:

- Списание сумм с банковского счёта. Юридически нельзя будет доказать непричастность к данным операциям, деньги вернуть не получится.

- Утечка личной информации - особенно важно для лиц, использующих подпись на Госуслугах.

- Потеря дома, квартиры, недвижимого имущества. С помощью ЭЦП можно составить фиктивный договор по продаже имущества, принадлежащего компании.

- Испортить репутации. Украденной ЭЦП возможно подписать заявку на тендер, а затем отказаться от участия. Таким образом хозяин подписи будет включён в РНП.

- Злоумышленники могут поставить на должность нового руководителя, добавить учредителя и т.д. для того чтобы фактически управлять компанией.

- Срыв важных сделок. Защитная система банка при блокировке счёта не позволит проводить финансовые операции, тем самым косвенно сорвав или растянув по времени значимые сделки.

Как обезопасить себя

Чтобы оградить себя от подобных действий со стороны мошенников, нужно заранее выставить дополнительный пароль для токена. Если похититель попробует взломать его, то на 3 попытку ЭП будет заблокирована. Не нужно передавать подпись другим людям, они могут скопировать её.

Для дополнительной безопасности нельзя переходить по непроверенным ссылкам, скачивать программное обеспечение из неизвестных источников. Также следует хранить личные документы при себе, не передавать их никому. Зачастую злоумышленники могут найти похожего человека и благодаря нему официально завладеть подписью на краденый паспорт.

Токен JaCarta — это устройство с защищенной картой памяти, на которой хранится информация об электронной подписи. Это один из безопасных вариантов для хранения ЭП: носитель сертифицирован ФСТЭК/ФСБ, имеет пароль и усиленную защиту данных.

Токены JaCarta выпускаются в виде USB-токенов, отдельных модулей, смарт- и SIM-карт. Расскажем, чем популярные модели JaCarta отличаются друг от друга.

Что вы узнаете

Популярные варианты

Модели делятся на несколько семейств: JaCarta-2 SE, JaCarta-2 ГОСТ, JaCarta LT. Главное отличие — в наличии средства криптографической защиты информации (СКЗИ) и возможности работать с ЕГАИС. Для использования одних токенов нужно устанавливать программу на ПК, для других — не нужно, так как она уже находится в носителе.

JaCarta-2 SE

Токен имеет встроенное СКЗИ, сертифицирован ФСТЭК и ФСБ.

Это единственная модель линейки JaCarta, которая позволяет работать с алкоголем в ЕГАИС.

На каждом токене установлен личный PIN-код. Он вводится, когда пользователь заходит в систему. Но на JaCarta-2 SE можно установить еще один ПИН — для дополнительной защиты данных. Код будет вводиться, когда сотрудник подписывает документ или работает с транзакциями.

Если пользователь несколько раз введет неправильный PIN-код, токен не заблокируется. Повторно ввести пароль можно после установленного промежутка времени, например, через час.

JaCarta-2 ГОСТ

В отличие от предыдущей модели, не подходит для работы с ЕГАИС. Выпускается в нескольких вариантах: USB-токен, смарт-карта, модули смарт-карт, SIM-модули. Главное преимущество в том, что в чип смарт-карты можно загрузить дополнительные компоненты (апплеты). Это расширит возможности токена:

- Биометрическая идентификация. Доступ к устройству настраивается по отпечатку пальца.

- Платежные приложения (Visa, MasterCard, МИР). Можно проводить банковские операции без посещения банка, расплачиваться с помощью смарт-карты.

Смарт-карты поддерживают беспроводную передачу данных NFC, транспортные приложения, корпоративные карты. Например, банковская карта МИР может работать одновременно как карта «Тройка» и носитель ЭП.

JaCarta LT

Отличается от предыдущих вариантов тем, что не включает в себя средство криптографической защиты и не подходит для работы с ЕГАИС. Для использования ЭП понадобится установка СКЗИ на ПК. Например, КриптоПро.

Носитель сертифицирован ФСТЭК.

Сравнение моделей

Для наглядности мы подготовили таблицу.

Как настроить

Для использования моделей, в которых не встроено СКЗИ, нужно установить программное обеспечение «Единый клиент JaCarta». ПО позволяет настраивать и USB-токены, и смарт-карты (при наличии считывателя).

В программе можно установить и изменить PIN-код пользователя, получить информацию об устройстве, разблокировать носитель и т. д. ПО поддерживает устройства с российской и зарубежной криптографией.

Мы предлагаем не устанавливать программу вручную, а скачать мастер настройки рабочего места. Он настроит компьютер для работы с ЭП: установит ПО и необходимые драйверы.

Мастер проверит, есть ли на вашем компьютере приложения для работы с ЭП. Выполняя рекомендации, установите или обновите ПО — напротив всех пунктов должна появиться зеленая галочка.

Выберите вашу электронную подпись.

Читайте также: