D link 1660 настройка межсетевого экрана

Обновлено: 05.07.2024

В данном документе описаны основные шаги и принципы, которые нужно учитывать при работе с межсетевым экраном D-Link DFL-860E. Роутер является достаточно продвинутым для использования в сложных конфигурациях и обладает широкими возможностями. На данном примере хорошо видно как эти возможности можно использовать при одновременном подключении двух провайдеров, один из которых – Beeline (бывшая Корбина), отличающийся нетривиальностью подключения

Надеюсь что прошивку Вы обновили на заводскую! Иначе дальше можете не читать.

Последовательность действий:

- Создание адресной книги

- Конфигурирование интерфейсов

- Настройка маршрутизации

- Настройка правил безопасности

- Конфигурирование VPN сервера

- Настройка маршрутизации VPN

- Настройка правил безопасности

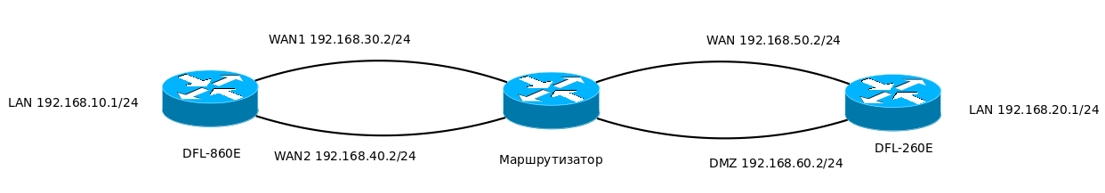

- Устройство сети

Сеть состоит из внутренней сети LAN, Сети DMZ

Необходимо обеспечить выход офисной сети в интернет через канал Корбины, и обеспечить работу внутренних сервисов через второго провайдера ПТН.

Вся сложность в том, что интернет-соединение от Корбины имеет динамические параметры.

Последовательность шагов настройки роутера D-Link DFL-860E

2 Создание адресной книги D-Link DFL-860E

В таблицу адресов вносятся адреса объектов которые взаимодействуют с роутером

3 Конфигурирование интерфейсов D-Link DFL-860E

Настройка соединения с интернет-провайдерами. В DNS ничего не меняем. Все адреса будут присвоены провайдером автоматически. Или если во внутренней сети уже существует DNS сервер

Wan1 подключен к Корбине. Адрес получает автоматически.

Вкладка Hardware по умолчанию

Во вкладке Advanced проверяем назначение метрики, и автоматическое добавление маршрутов

WAN2 подключен к ПТН, через ADSL модем, который работает в режиме моста. Адреса на этот интерфейс задаются в адресной книге

Если этот интерфейс у нас является вспомогательным, те весь трафик по умолчанию идет через Корбину, то на него необходимо прописать метрику больше чем для интерфейса Wan1. Надо отметить, что в сложном маршрутизаторе маршрут по умолчанию всегда должен быть один. У основного маршрута всегда метрика должна быть меньше чем у других. Одинаковые метрики для маршрута по умолчанию ведут к раздвоению пакетов и неработоспособности многих сервисов.

Корбина известна своим геморройным подключением через сервис L2TP и PPTP. Для этого идем в PPTP/L2TP Clients и настраиваем соединение. Для того что бы интерфейс получил правильные адреса и таблицу маршрутизации необходимо правильно прописать удаленный хост. Дело в том, что у Корбины адрес хоста определяется автоматически. Прописываем туда следующую запись: DNS : internet . beeline . ru . Достоинство данного роутера в том, что он может разрешать адрес удаленного хоста. К сожалению, не все роутеры, даже продвинутые имеют такую настройку.

Во вкладке Security почти ничего не меняем, а во вкладку Advanced прописываем метрику и MTU

С метрикой надо поподробнее:

Обратим внимание, на метрику на интерфейсе L2tp -110, которая больше метрики на wan 1 -100

Весь трафик идет через wan 1, во внутреннюю сеть Корбины. Следующий пункт делает возможным направление интернет трафика из внутренней сети в установившееся l2tp соединение

4 Настройка таблиц динамической маршрутизации для правильного направления трафика D-Link DFL-860E

Смотрим основную таблицу:

Как видим есть 3 маршрута с разными метриками. Основной маршрут с метрикой 100

Маршрут в интернет соединение Корбины L2TP с метрикой 110

Запасной маршрут в ПТН с метрикой 120

Задача трафик из внутренней сети Lan пустить через l2tp канал Корбины

Создаем для этого еще одну таблицу маршрутизации forward_routing

А теперь самое интересное

Идем в раздел Routing Rules и создаем правила для таблиц маршрутизации

Правило 1- short_lan_to_corbina дает возможность динамического применения таблицы маршрутизации

В случае если источник находится в сети Lan и, направляется согласно метрике в основной таблице в Wan 1, к нему применятся таблица маршрутизации forward _ routing , которая направляет его в интерфейс L 2 TP . Для приходящих обратно пакетов работает таблица main

Для того чтобы наружу могли работать внутренние сервисы, необходимо создать еще одно правило: short_corbina_back, согласно которому, входящие пакеты приходящие на интерфейс L2tp_corb должны направляться согласно основной таблице main, а возвращаться согласно той же таблицы forward _ routing

Для того что бы через интерфейс wan2 можно было раздавать сервисы из внутренней сети в интернет необходимо создать динамическое правило для входящих пакетов. Сначала создается дополнительная таблица маршрутизации forward_routing2

В ней создается маршрут по умолчанию с метрикой 80 для интерфейса wan2

Для того чтобы входящие пакеты с интерфейса wan 2 могли попасть во внутренню сеть и выйти обратно через тот же интерфейс wan 2 необходимо создать еще одно правило: short_wan2_back

Согласно этому правилу, входящий пакет с интерфейса wan2 разгуливается согласно основной таблицы маршрутизации main, а обратный пакет направляется согласно таблицы forward_routing2. Таким образом можно заставить правильно работать, например, web-сайт, который находится во внутренней сети через запасной канал wan2. Пакеты будут правильно приходить и уходить через один и тот же интерфейс.

5 Настройка правил безопасности D-Link DFL-860E

Правило 2 разрешает пинг маршрутизатора из локальной сети

Правило 3 в данной папке включает NAT от интерфейса L2TP Корбины во внутреннюю сеть

Правило 2 в данной папке включает NAT через интерфейс второго провайдера во внутреннюю сеть

Правило 1 в данной папке позволяет пинговать внешний IP адрес L2TP интерфейса

Правило 2-5 проброс сервиса ftp из внутренней сети через интерфейс L2TP Корбины в интернет

Правило 6 включает преобразование адресов NAT на интерфейсе L2TP Корбины

Правило 1-13 проброс внутренних сервисов через интерфес WAN 2 второго провайдера в интернет

Правило 14 включает преобразование адресов NAT на интерфейсе WAN 2 второго провайдера

6 Конфигурирование VPN сервера D-Link DFL-860E

Данный маршрутизатор можно использовать как L2TP –Сервер для подключения удаленных пользователей через защищенное соединение по протоколу IPSEC.

Создаем новый Pre shared key

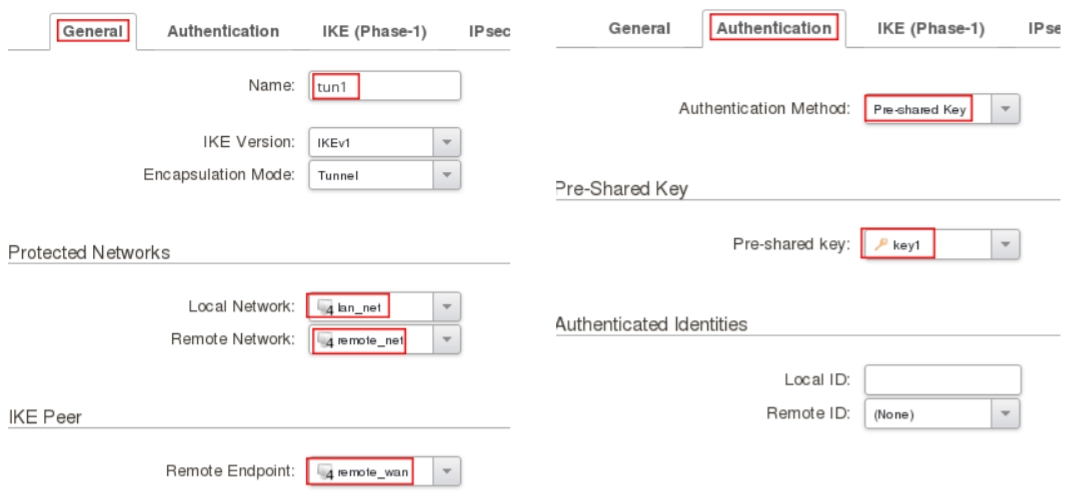

Заходим в interfaces / IPSec и создаем новый интерфейс

Вкладка Authentication . Выбираем Preshared key который мы создали ранее

Во вкладке Routing отмечаем автоматическое добавление маршрута

Заходим в меню PPTP/L2TP Servers и добавляем новый сервер:

Заходим в User Authentication / Local User Databases и создаем базу для удаленных пользователей:

После чего создам самих удаленных пользователей

Идем в User Authentication / User Authentication Rules и создаем правило аутентификации . Привязываемся там ко всем объектам, которые мы создали ранее

Во вкладке Authentication Options выбираем базу данных для удаленных пользователей.

7 Настройка маршрутизации для VPN . D-Link DFL-860E

При установке канала в основную таблицу маршрутизации автоматически добавляются интерфейсы VPN подесети. Основная задача – это разрешить трафик туда, куда нужно

8 Настройка правил безопасности D-Link DFL-860E

Разрешаем хождение трафика во внутреннюю сеть и в сеть DMZ

При желании можно правила ужесточить и назначить только специфические сервисы

Все пожелания по данному документу прошу направлять Егорову Ярославу – инженеру Компании «Глобал-Админ»

Сетевые экраны D-link DFL-260E/860E/1660/2560/2560G NetDefend UTM обеспечивают защиту от вирусов, несанкционированного доступа и нежелательного контента, а также расширенные возможности управления, мониторинга и обслуживания сети предприятия.

Рассмотрим настройку этих сетевых экранов для работы с 3CX Phone System, находящейся в локальной сети за NAT. Настройка проводится по рекомендациям 3CX, в частности, публикуются неоходимые порты сервисов 3CX Phone System.

Определение хостов и сервисов

Добавьте в адресную книгу Address Book D-link IP адреса сервера 3CX (в нашем примере 192.168.10.3) и SIP сервера провайдера (в нашем примере 193.200.32.23).

Добавьте новый тип сервиса в раздел Services. Опишите в нем тип протокола и используемые порты. На картинке ниже показана настройка сервисов SIP и RTP.

Также создайте сервис для 3CX Tunnel.

![]()

Публикация сервисов

Рассмотрим порядок создания правил на примере одного из них, для SIP и RTP трафика.

Первое правило задает SAT преобразование.

Второе правило аналогично первому, но просто разрешает это SAT преобразование.

В конце настройки не забудьте сохранить изменения и быстро переподключиться к устройству. В противном случае новая конфигурация не будет сохранена!

Вопрос: Пример настройки перенаправление портов на DFL-260E/860E/1660/2560 с использованием IP политик Ответ:

Для настройки перенаправление портов, первым шагом необходимо создать объекты (IP адрес, сервис), вторым шагом настроить ip политики для перенаправления трафика.

Создадим объект IP4ADDRESS, в качестве его значения, укажем IP адрес, на который будем осуществлять перенаправление трафика.

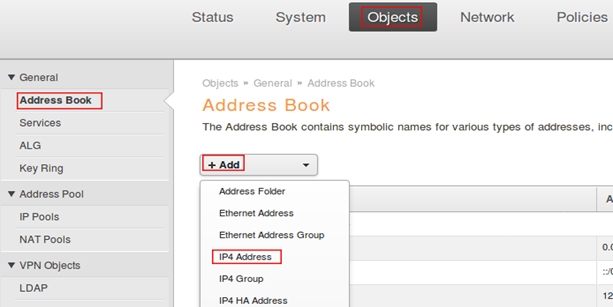

Зайдите на веб интерфейс, Objects → address book, нажмите кнопку add, из выпадающего меню выберите IP Addresses (рис 1.)

Для создания объекта с IP адресом 192.168.10.254 и именем my_server через CLI выполните следующую команду:

add Address IP4Address my_server Address=192.168.10.253

Пример выполнения команды вы можете увидеть на рисунке 3.

Создадим объект Сервис (Service), который представляет из себя преднастроенный протокол.

ВНИМАНИЕ. В устройстве уже имеются множество преднастроеных протоколов (Services), перед созданием этого объекта убедитесь, что в устройство отсутствует преднастроеный протокол необходимый вам. Увидеть преднастроеные протоколы вы можете в веб интерфейсе открыв следующий путь Objects → Services. Если вам нет необходимости создавать сервис, переходите к шагу 2.

В качестве примера предположим, что для нашего сервера необходимо пробросить порт TCP 6452. Создадим объект Service с указными свойствами.

Пройдите в веб интерфейсе Objects → Services, нажмите кнопку add, из выпадающего меню выберите TCP/UDP Service (Рис 4.)

В поле Name укажите название сервиса (примере example_service), из выпадающего меню Type выберите TCP, в поле Destination укажите необходимый порт (примере 6452). нажмите кнопку ОК. Пример заполненных форм вы можете увидеть на рисунке 5.

Для создание объекта Сервис с именем example_service протоколом TCP и портом назначения 6452 выполните следующую команду:

add Service ServiceTCPUDP example_service DestinationPorts=6452 Type=TCP

Результат выполнения команды вы можете увидеть на рисунке 6.

Шаг 2. Создадим IP политику для перенаправления трафика.

Пройдите в веб интерфейсе Policies → Firewalling → Main IP Rules, нажмите кнопку add, из выпадающего меню выберите IP Policy. (Рис. 7)

Для создания выше описанной политике выполните следующую команду:

add IPPolicy Name=example_policy SourceInterface=wan SourceNetwork=all-nets DestinationInterface=core DestinationNetwork=InterfaceAddresses/wan_ip Service=example_service DestAddressTranslation=SAT DestAddressAction=SingleIP DestNewIP=my_server Action=Allow

Пример выполненной команды вы можете увидеть на рисунке 9.

Для того, чтобы выполненные настройки вступили в силу, необходимо выполнить их активацию. Для этого в веб интерфейсе выберите Configuration → Save and Activate (Рис. 10) и дождитесь применения настроек.

Основной VPN IPsec будет устанавливаться между WAN1 DFL-860E и WAN DFL-260E, резервный тоннель будет установлен между WAN2 DFL-860E и DMZ DFL-260E.

Данный пример настройки подразумевает, что настройки интерфейсов для подключения к интернет уже настроены, в т.ч. резервирование интернет канала если это необходимо.

Настройка DFL-860E:

Создайте в адресной книге DFL следующие объекты:

remote_net 192.168.20.0/24, remote_dmz 192.168.60.2

remote_wan 192.168.50.2, remote_mon 192.168.20.1

Пример для CLI:

add Address IP4Address remote_net Address=192.168.20.0/24

add Address IP4Address remote_dmz Address=192.168.60.2

add Address IP4Address remote_wan Address=192.168.50.2

add Address IP4Address remote_mon Address=192.168.20.1

Пример для WEB.

Пройдите в WEB интерфейсе Objects → Address Book, нажмите кнопку Add, из выпадающего меню выберите IP4 Address.

Заполните поля следующим образом:

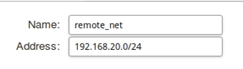

Name: remote_net

Address: 192.68.20.0/24

Затем нажмите кнопку Ок.

Повторите эти действия создав следующие объекты:

Name: remote_dmz

Address: 192.168.60.2

Name: remote_wan

Address: 192.168.50.2

Name: remote_mon

Address: 192.168.20.1

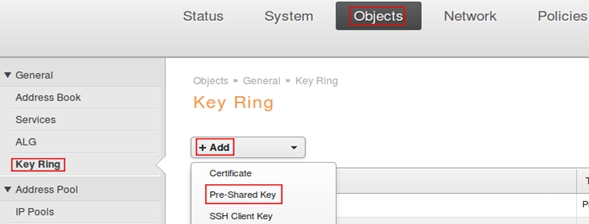

Далее создадим VPN PSK ключи для IPSec тоннелей в адресной книге:

key1 1234567890

key2 0987654321

Пример для CLI.

add PSK key1 Type=ASCII PSKAscii=1234567890

add PSK key2 Type=ASCII PSKAscii=0987654321

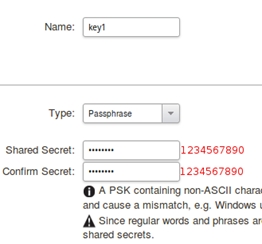

Пример для Web интерфейса.

Пройдите в Web интерфейсе Objects → Key Ring, нажмите кнопку Add, из выпадающего меню выберите Pre-Shared Key.

Заполните поля следующим образом:

Name: key1

Type: Passphrase

Shared Secret: 1234567890

Confirm Secret: 1234567890

Затем нажмите кнопку Ок.

Создайте аналогично объект key2 с заполненными полями следующим образом:

Name: key1

Type: Passphrase

Shared Secret: 0987654321

Confirm Secret: 0987654321

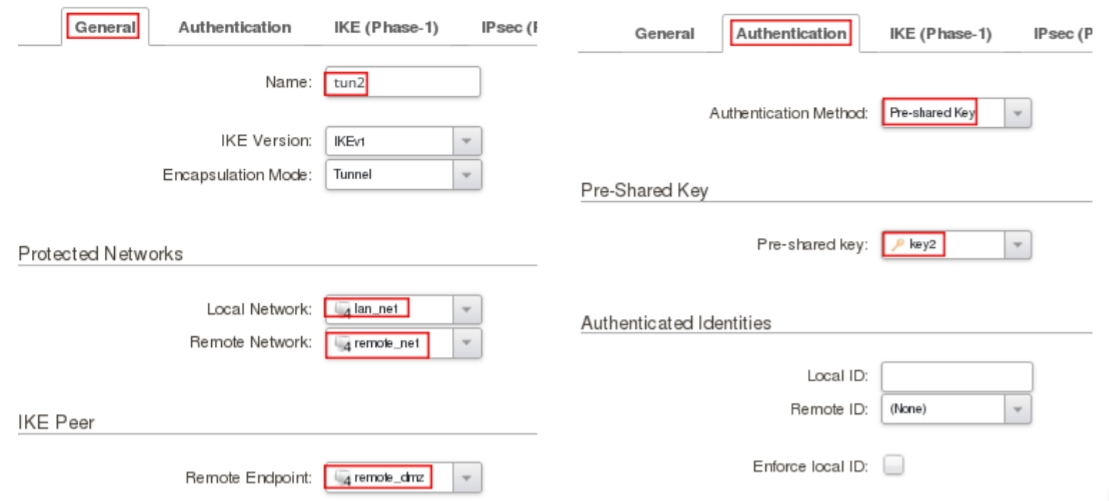

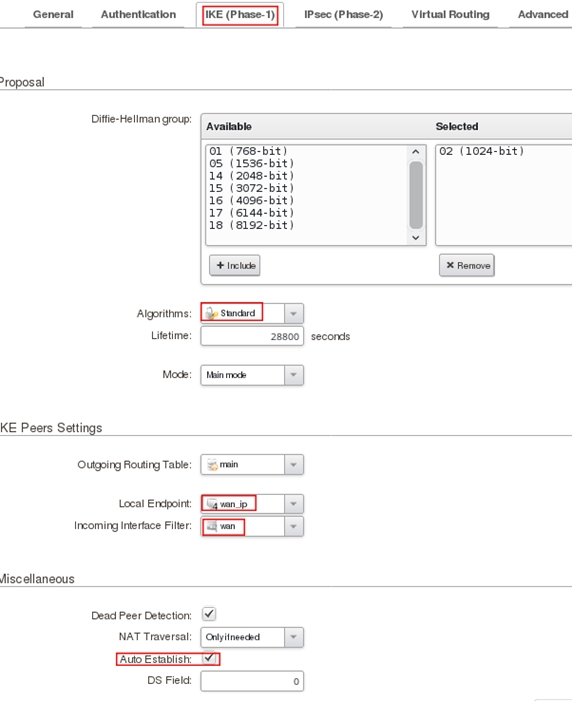

Создание 2х IPSec тоннелей.

Пример для CLI.

add Interface IPsecTunnel tun1 PSK=key1 LocalNetwork=InterfaceAddresses/lan_net RemoteNetwork=remote_net IPsecAlgorithms=Standard IKEAlgorithms=Standard RemoteEndpoint=remote_wan AutoEstablish=Yes AddRouteToRemoteNet=No LocalEndpoint=InterfaceAddresses/wan1_ip IncomingInterfaceFilter=wan1 AutoInterfaceNetworkRoute=No

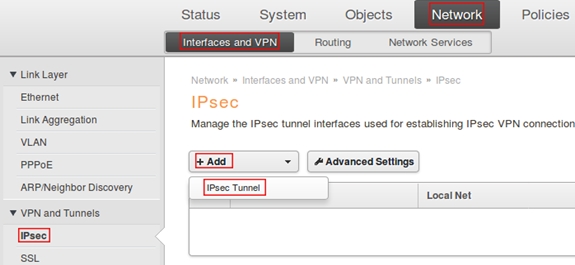

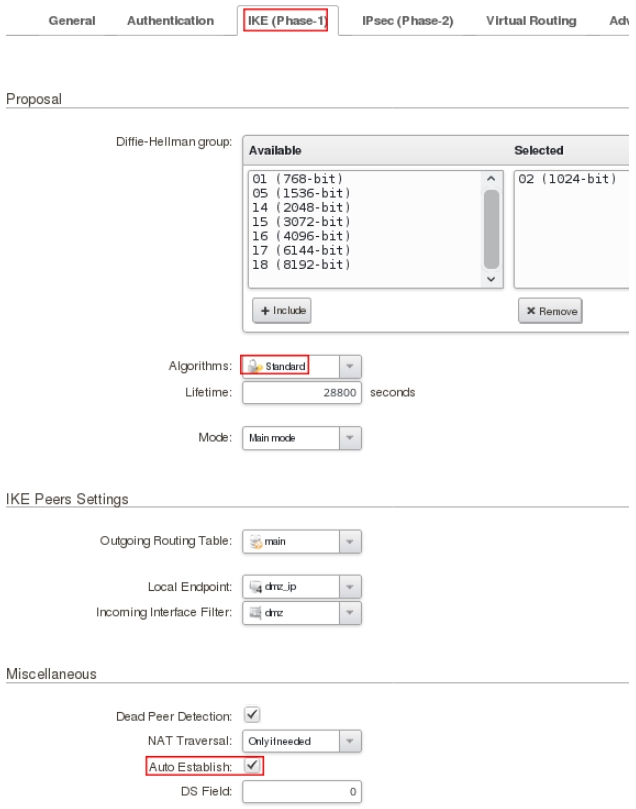

Пройдите Network → Interfaces and VPN→ VPN and tunnels → IPSec, нажмите кнопку add выберите IPSec tunnel.

Выполните настройки на вкладках, как указано на скриншотах ниже.

После выполнения настройки тоннеля, нажмите Ок.

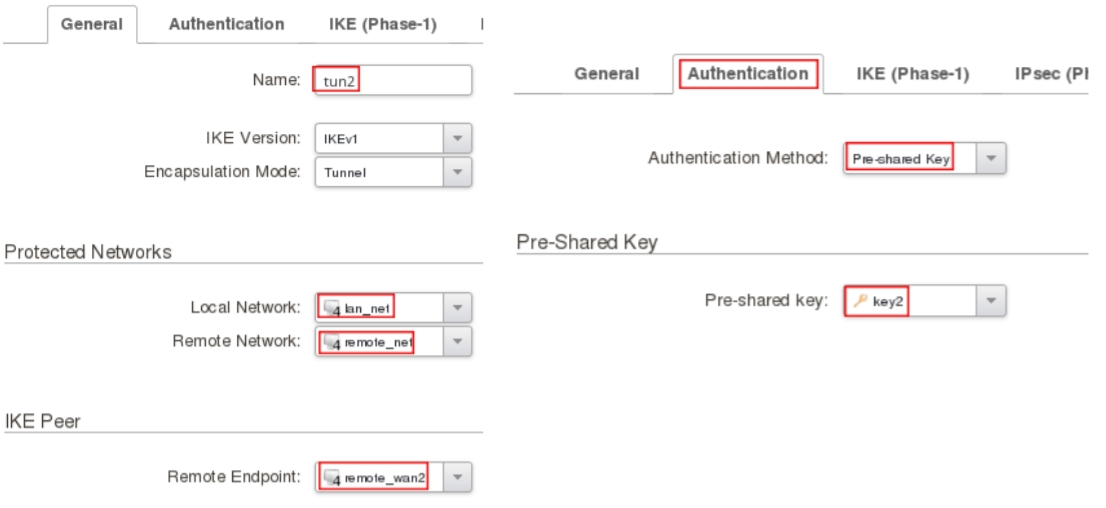

Создадим второй IPSec тоннель.

Пример для CLI

add Interface IPsecTunnel tun2 PSK=key2 LocalNetwork=InterfaceAddresses/lan_net RemoteNetwork=remote_net AutoEstablish=Yes IPsecAlgorithms=Standard IKEAlgorithms=Standard LocalEndpoint=InterfaceAddresses/wan2_ip IncomingInterfaceFilter=wan2 RemoteEndpoint=remote_dmz

Пример для Web интерфейса.

Пройдите в Web интерфейсе Network → Interfaces and VPN→ VPN and tunnels → IPSec, нажмите кнопку add выберите IPSec tunnel. Выполните настройки на вкладках как указано ниже на скриншотах.

После выполнения настройки тоннеля, нажмите Ок.

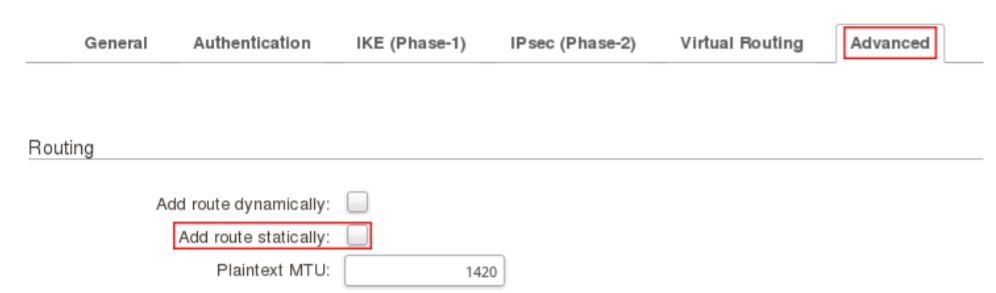

ВНИМАНИЕ, только при настройки первого тоннеля изменяются настройки автоматического создания маршрутов на вкладке Advanced.

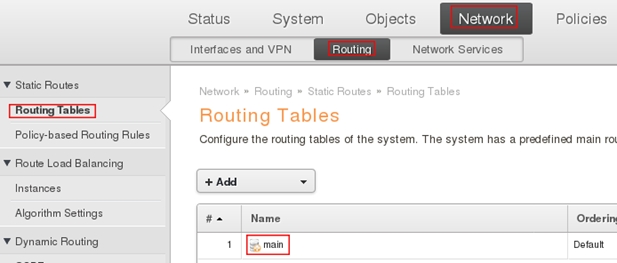

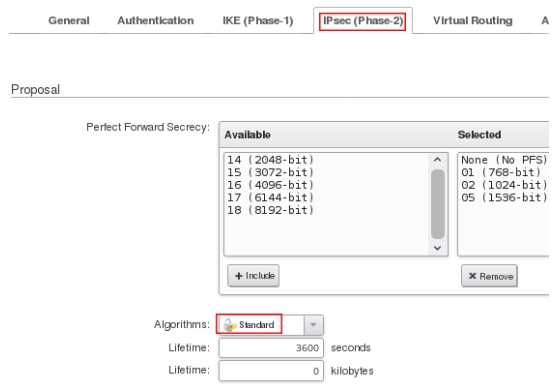

Теперь необходимо создать 2 маршрута для того, чтоб привязать IPSec тоннели к WAN интерфейсам.

Пример для CLI.

Выберем таблицу маршрутизации main.

cc RoutingTable main

add Route Interface=wan1 Network=remote_wan Gateway=InterfaceAddresses/wan1_gw Metric=100

add Route Interface=wan2 Network=remote_dmz Gateway=InterfaceAddresses/wan2_gw Metric=100

Пример для Web интерфейса.

Пройдите Network → Routing → Routing tables → main

Ниже на скриншотах приведены 2 маршрута которые необходимо создать.

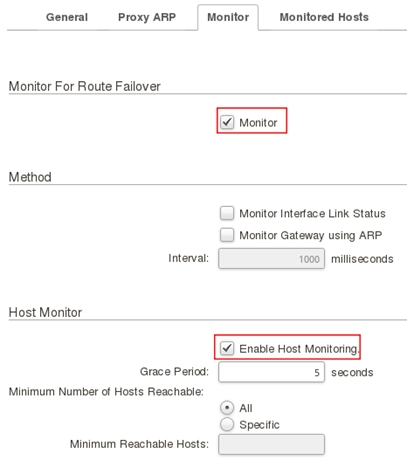

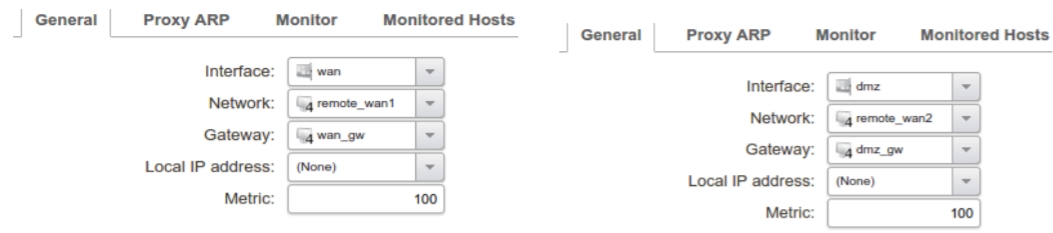

Создадим маршрут с мониторингом для IPSec тоннеля tun1

Пример для CLI

Выберем таблицу маршрутизации main.

cc RoutingTable main

add Route Interface=tun1 Network=remote_net Metric=80 RouteMonitor=Yes EnableHostMonitoring=Yes Reachability=ALL

После выполнения команды вы увидите номер созданного маршрута

Выберем этот маршрут

Добавим мониторинг к маршруту

add MonitoredHost IPAddress=remote_mon ReachabilityRequired=Yes

Снимаем выбор маршрута и таблицы маршрутизации

Пример для Web интерфейса

Создаем маршрут аналогично как предыдущие, только необходимо внести изменения во вкладках Monitor и Monitored host.

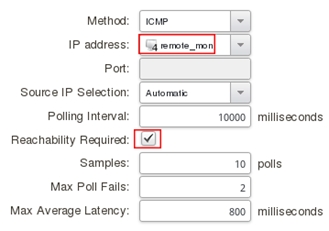

Перейдите во вкладку Monitor и выполните настройки как на скриншоте ниже:

Перейдите во вкладку Monitored hosts и нажмите кнопку Add, настройте хост как показано на скриншоте ниже:

Нажмите Ок, а затем еще раз Ок.

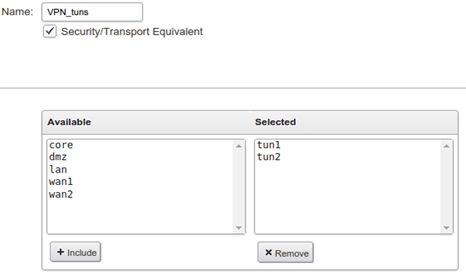

Теперь необходимо создать IP правила для того, что бы разрешить трафик в/из VPN и мониторинг VPN от удаленного устройства.

Для уменьшения количества IP правил, создадим группу c названием VPN_tuns из интерфейсов tun1 и tun2.

Пример для CLI.

add Interface InterfaceGroup VPN_tuns Members=tun1,tun2 Equivalent=Yes

Пример для Web интерфейса.

Пройдите Network → Interfaces and VPN→ Miscellaneous → Interface Groups нажмите кнопку add выберете Interface Group. Настройте так как показано на скриншоте ниже и нажмите Ок.

Создадим три IP правила.

Пример для CLI

Создадим правило разрешающее прохождения трафика в VPN тоннели из lan.

add IPRule Action=Allow SourceInterface=lan SourceNetwork=InterfaceAddresses/lannet DestinationInterface=VPN_tuns DestinationNetwork=remote_net Service=all_services Name=to_vpn

Создадим правило разрешающее прохождение трафика в lan из VPN.

add IPRule Action=Allow SourceInterface=VPN_tuns SourceNetwork=remote_net DestinationInterface=lan DestinationNetwork=InterfaceAddresses/lannet Service=all_services Name=from_vpn

Создадим правило разрешающие обращение ICMP трафика к core lan_ip для мониторинга VPN тоннеля удаленным устройством.

add IPRule Action=Allow SourceInterface=VPN_tuns SourceNetwork=remote_net DestinationInterface=core DestinationNetwork=InterfaceAddresses/lan_ip Service=ping-inbound Name=allow_mon

Пример для Web интерфейса.

Пройдите Policies → Firewalling → Rules → Main IP Rules и нажмите кнопку Аdd выберите IP Rules. Создайте три правила как указанно на скриншотах ниже.

Для обработки входящего трафика мониторинга от DFL-260E, необходимо создать альтернативную таблицу маршрутизации и правило маршрутизации. Это необходимо для обработки входящего трафика если VPN тоннель tun1 уже установлен, но система мониторинга еще не включила маршрут. В этом случае возможна не корректная работа резервирования и данные действия позволят избежать подобной ситуации.

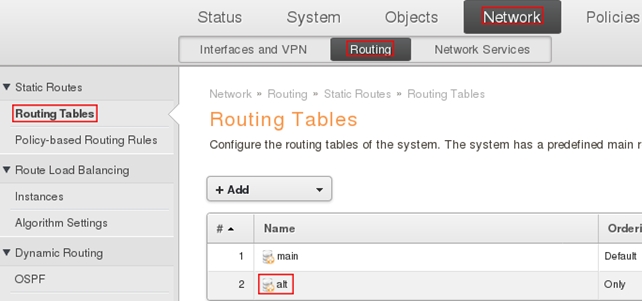

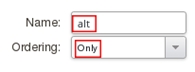

Создадим альтернативную таблицу маршрутизации.

Пример для CLI.

add RoutingTable alt Ordering=Only

Пример для Web интерфейса

Пройдите Network → Routing → Routing tables и нажмите кнопку Add, из выпадающего меню выберите Routing Table.

Заполните поля как показано на скриншоте и нажмите Ок

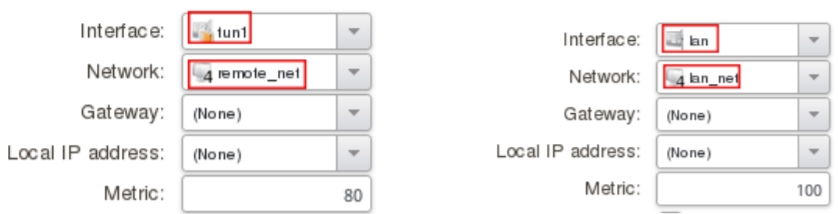

Добавим 2 маршрута в созданную таблицу маршутизации.

Пример для CLI

Выберем таблицу маршрутизации alt

cc RoutingTable alt

Добавим 2 маршрута.

add Route Interface=tun1 Network=remote_net

add Route Interface=lan Network=InterfaceAddresses/lan_net

Пример для Web интерфейса.

Пройдите Network → Routing → Routing tables → alt

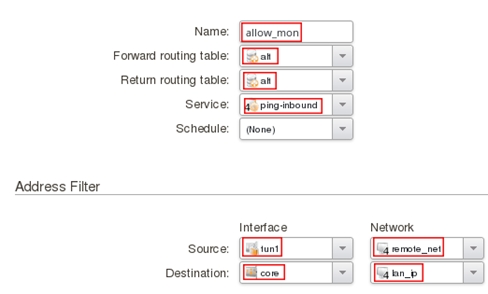

Создадим правило маршрутизации.

Пример для CLI

add RoutingRule Service=ping-inbound SourceInterface=tun1 SourceNetwork=remote_net DestinationInterface=core DestinationNetwork=InterfaceAddresses/lan_ip ForwardRoutingTable=alt ReturnRoutingTable=alt Name=allow_mon

Пример для Web интерфейса.

Пройдите Network → Routing → Policy-based Routing Rules, нажмите кнопку Add из выпадающего меню выберите Routing Rule.

Настройте правило как показано на скриншоте ниже и нажмите Ок.

Сохраните и активируйте настройки.

Настройка DFL-260E:

Настройка DFL-260E будет во многом «зеркальна» настройке DFL-860E, поэтому будут использоваться отсылки к настройки предыдущего устройства.

Создайте в адресной книге DFL следующие объекты, этот процесс аналогичный с DFL-860E:

remote_net 192.168.10.0/24, remote_wan2 192.168.40.2

remote_wan1 192.168.30.2, remote_mon 192.168.10.1

Создайте VPN PSK ключи для IPSec тоннелей в адресной книге, этот процесс аналогичный с DFL-860E:

key1 1234567890

key2 0987654321

Создадим два IPSec тоннеля. Только в этом случае будут отличатся интерфейсы через которые они будут устанавливаться. На DFL-260E нет WAN2 интерфейса, поэтом вместо него будет использован интерфейс DMZ.

Пройдите Network → Interfaces and VPN→ VPN and tunnels → IPSec, нажмите кнопку add выберите IPSec tunnel. Выполните настройки на вкладках как указано ниже на скриншотах.

Пройдите Network → Routing → Routing tables → main и нажмите кнопку add и выберите Route IPv4. Настройки 2х маршрутов приведены на скриншотах ниже.

ВНИМАНИЕ, только при настройки первого тоннеля изменяются настройки автоматического создания маршрута на вкладке Advanced.

Теперь необходимо создать 3 маршрута для того, чтоб привязать IPSec тоннели к WAN/DMZ интерфейсам . Только в этом случае вместо WAN2 будет использован интерфейс DMZ и сопутствующие ему объекты.

Пройдите Network → Routing → Routing tables → main и нажмите кнопку add и выберите Route IPv4. Настройки 2х маршрутов приведены на скриншотах ниже.

Создадим маршрут с мониторингом для IPSec тоннеля tun1

Пример для Web интерфейса

Создаем маршрут аналогично как предыдущие, только необходимо внести изменения во вкладках Monitor и Monitored host.

Перейдите во вкладку Monitor и выполните настройки как на скриншоте ниже:

Перейдите во вкладку Monitored hosts и нажмите кнопку Add, настройте хост как показано на скриншоте ниже:

Нажмите Ок, а затем еще раз Ок.

Для разрешения прохождения трафика в/из VPN необходимо создать IP правила. Все это делается аналогично с DFL-860E.

Для уменьшения количества IP правил, создадим группу из интерфейсов tun1 и tun2,

Пройдите Network → Interfaces and VPN→ Miscellaneous → Interface Groups нажмите кнопку add выберете Interface Group. Настройте так как показано на скриншоте ниже и нажмите Ок.

Создадим IP правила для того, что бы разрешить трафик в/из VPN и мониторинг VPN от удаленного устройства.

Пройдите Policies → Firewalling → Rules → Main IP Rules и нажмите кнопку Аdd выберите IP Rules. Создайте два правила как указанно на скриншотах ниже.

Для обработки входящего трафика мониторинга от DFL-860E, необходимо создать альтернативную таблицу маршрутизации и правило маршрутизации. Это необходимо для обработки входящего трафика если VPN тоннель tun1 уже установлен, но система мониторинга еще не включила маршрут. В этом случае возможна не корректная работа резервирования и данные действия позволят избежать подобной ситуации.

Создадим альтернативную таблицу маршрутизации.

Пример для Web интерфейса

Пройдите Network → Routing → Routing tables и нажмите кнопку Add, из выпадающего меню выберите Routing Table.

Заполните поля как показано на скриншоте и нажмите Ок

Добавим 2 маршрута в созданную таблицу маршутизации.

Пройдите Network → Routing → Routing tables → alt

Создадим правило маршрутизации.

Пример для Web интерфейса.

Пройдите Network → Routing → Policy-based Routing Rules, нажмите кнопку Add из выпадающего меню выберите Routing Rule.

Настройте правило как показано на скриншоте ниже и нажмите Ок.

Читайте также: