Dfl 870 настройка межсетевого экрана

Обновлено: 07.07.2024

Данные пример демонтируется на устройстве DFL-870 с международной прошивкой. При настройки устройства RU прошивкой следует учесть ограничение шифрование, из-за которого возможны проблемы с подключением удаленных клиентов.

ВНИМАНИЕ. На территории РФ запрещается использовать «прозрачное шифрование» с длинной ключа более 56 bit. Устанавливая международную прошивку на DFL вы берете всю ответственность на себя.

Настройка пройдет в несколько этапов:

- Создание PPTP/L2TP IP пула (адреса пула будут совпадать с LAN подсетью).

- Создание учетной записи для удаленного подключения.

- Настройка PPTP/L2TP сервера и правила аутентификации.

- Настройка политик разрешающая доступ удаленным пользователям доступ в LAN.

Создание PPTP/L2TP IP пула.

Пример для CLI.

add Address IP4Address vpn_pool Address=192.168.10.200-192.168.10.250

Added IP4Address vpn_pool

Пример для Web интерфейса.

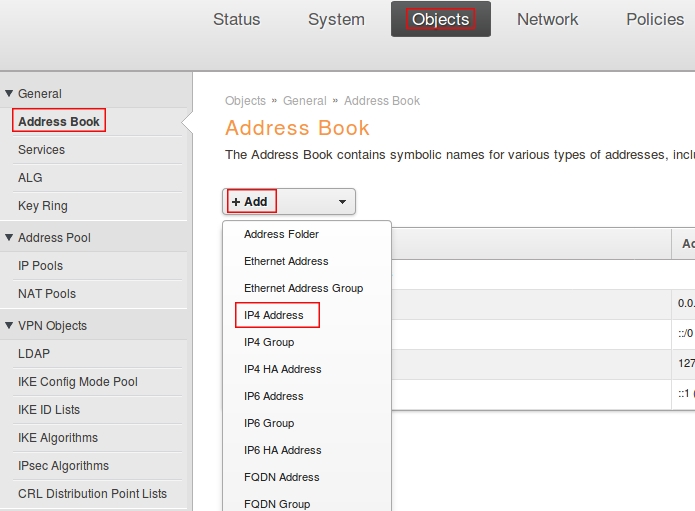

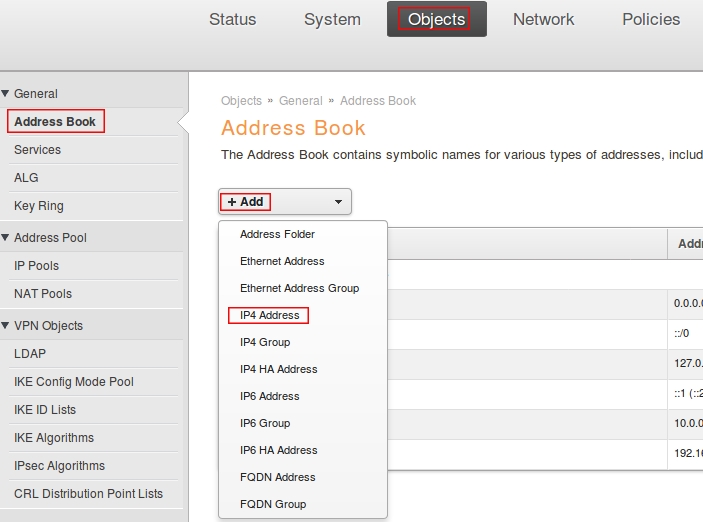

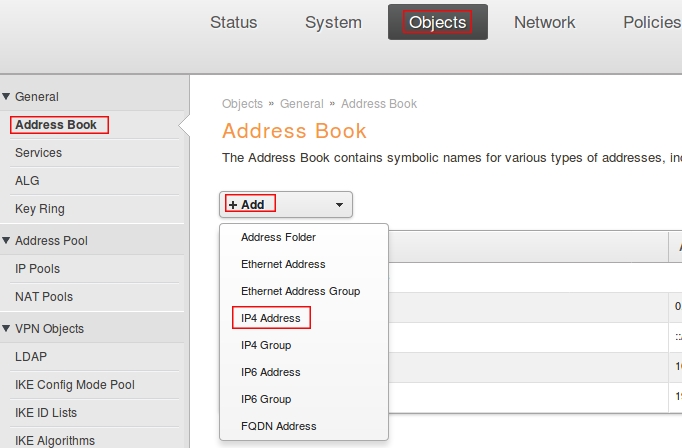

Пройдите в Web интерфейсе Object → Address book, нажмите кнопку Add и выберите IP4 Address.

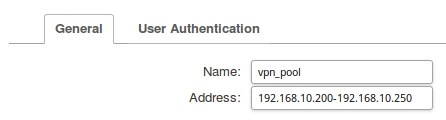

Заполните поля следующим образом:

Name: vpn_pool

Address: 192.168.10.200-192.168.10.250

Создание учетной записи для удаленного пользователя.

Приме для CLI.

Создадим локальную базу данных пользователей.

add LocalUserDatabase remote_users

Выберем созданную БД

cc LocalUserDatabase remote_users

add User test Password=test

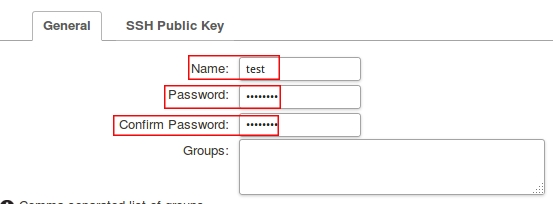

Пример для Web интерфейса.

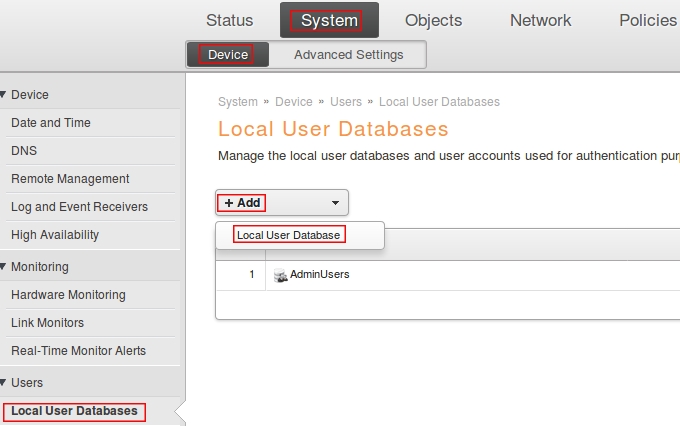

Пройдите в Web интерфейсе System → Device → Local User Databases, нажмите кнопку Add и выберите Local User Database.

На вкладке General в поле Name укажите remote_users.

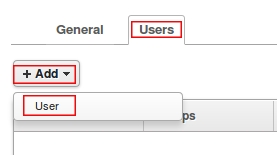

Перейдите во вкладку Users, нажмите кнопку Add и выберите User.

Заполните поля следующим образом:

Name: test (логин)

Password: test (пароль)

Confirm password: test (повторить ввод пароля)

Затем нажмите Ок, и еще раз Ок.

Настройка PPTP/L2TP сервера и правила аутентификации.

Пример для CLI.

Настроим PPTP сервер.

add Interface L2TPServer pptp_srv Interface=wan1 IPPool=vpn_pool ServerIP=InterfaceAddresses/wan1_ip IP=InterfaceAddresses/lan1_ip TunnelProtocol=PPTP

Для настройки L2TP сервера, вместо TunnelProtocol=PPTP используйте TunnelProtocol=L2TP

Пример для Web Интерфейса.

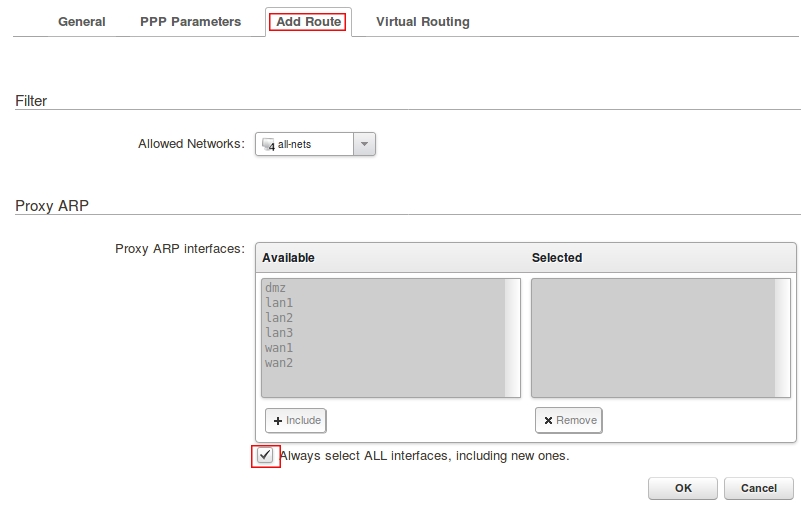

Пройдите в Web интерфейсе Network → Interfaces and VPN → PPTP/L2TP Servers, нажмите кнопку Add и выберите PPTP/L2TP Server.

Заполните поля на вкладке General следующим образом:

Name: pptp_srv

Inner IP Address: lan1_ip (выберите из выпадающего меню)

Tunnel Protocol: PPTP (выберите из выпадающего меню, при необходимости использовать L2TP сервер, в этом поле вы можете вместо PPTP указать L2TP)

Outer Interface Filter: wan1 (выберите из выпадающего меню)

Server IP: wan1_ip (выберите из выпадающего меню)

Перейдите на вкладку PPP Parameters, в поле IP Pool укажите vpn_pool

Перейдите на вкладку Add Route и включите Always select ALL interfaces, including new ones.

Нажмите на кнопку Ок.

Настройка правила аутентификации.

Пример для CLI.

add UserAuthRule Interface=wan1 Name=vpn_auth OriginatorIP=all-nets AuthSource=Local LocalUserDB=remote_users Agent=PPP TerminatorIP=InterfaceAddresses/wan1_ip

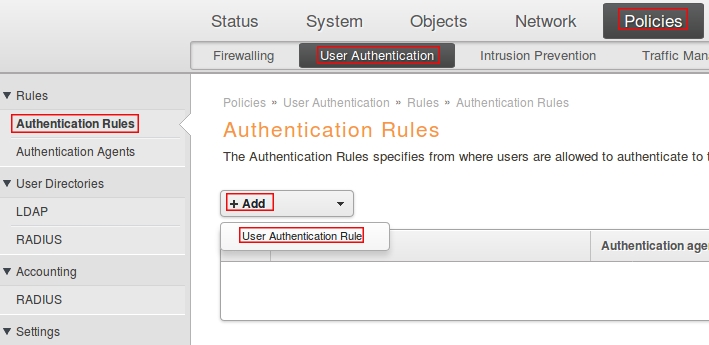

Пример для Web интерфейса.

Пройдите в Web интерфейсе Policies → User Authentication → Authentication Rules, нажмите кнопку Add и выберите User Authentication Rules.

На вкладке General заполните поля так, как показано на рисунке ниже.

Перейдите во вкладку Authentication Options и в поле Local User BD укажите remote_users и нажмите кнопку Ок.

Создание IP политики для доступа удаленных пользователей к локальной сети.

Пример для CLI

add IPPolicy Name=to_lan SourceInterface=pptp_srv SourceNetwork=vpn_pool DestinationInterface=lan1 DestinationNetwork=InterfaceAddresses/lan1_net Service=all_services Action=Allow

Пример для Web интерфейса.

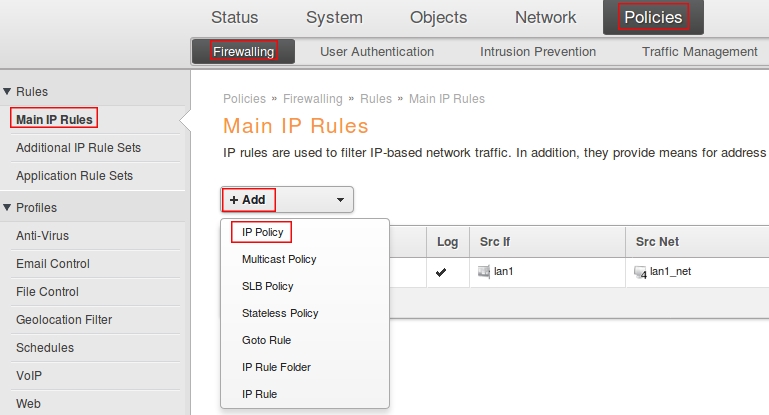

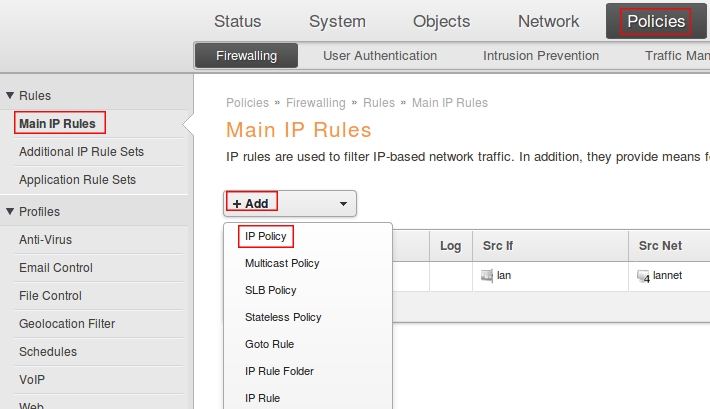

Пройдите в Web интерфейсе Policies → Firewalling → Main IP Rules, нажмите кнопку Add выберите IP Policy.

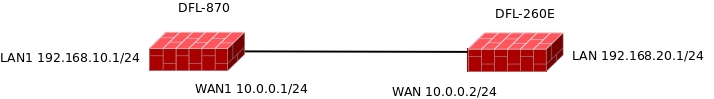

Внимание. Данный пример будет приведен на международной прошивки (без ограничения шифрования). Используя данную прошивку на территории РФ вы берете всю ответственность на себя.

Настройка будет проходить в несколько этапов:

- Создание объектов, remote_dev (IP удаленного DFL), remote_net (подсеть за удаленным DFL) , PSK (ключ для IPsec тоннеля, должен быть идентичен на обоих устройствах) и политики шифрования для первой и второй фазы.

- Создание IPsec тоннеля.

- Создание разрешающих IP политик (разрешить трафик в тоннель и обратно).

Настройка DFL-870.

Создание объектов.

Пример для CLI.

add Address IP4Address remote_dev Address=10.0.0.2

add Address IP4Address remote_net Address=192.168.20.0/24

add PSK tunkey Type=ASCII PSKAscii=1234567890

add IKEAlgorithms ike_des DESEnabled=Yes SHA1Enabled=Yes

add IPsecAlgorithms ipsec_des DESEnabled=Yes SHA1Enabled=yes

Пример для Web интерфейса.

Пройдите в Web интерфейсе Objects → Address book, нажмите кнопку Add и выберите IP4 Address.

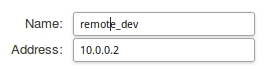

Заполните поля следующим образом:

Name: remote_dev

Address: 10.0.0.2

Аналогичным образом создайте объект remote_net со следующими параметрами:

Name: remote_net

Address: 192.168.20.0/24

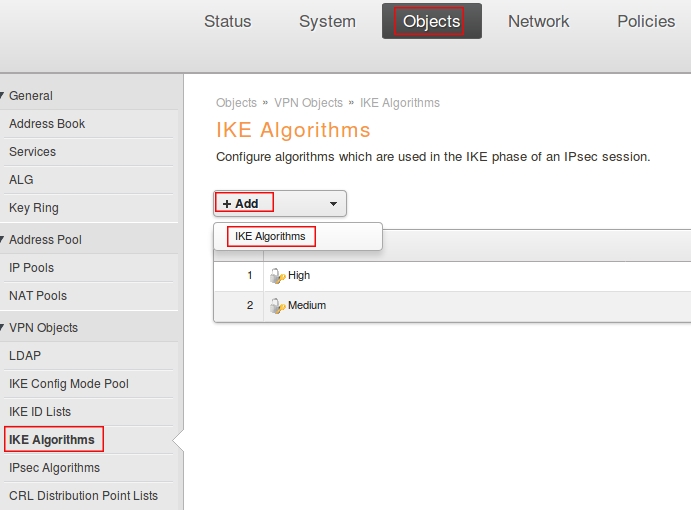

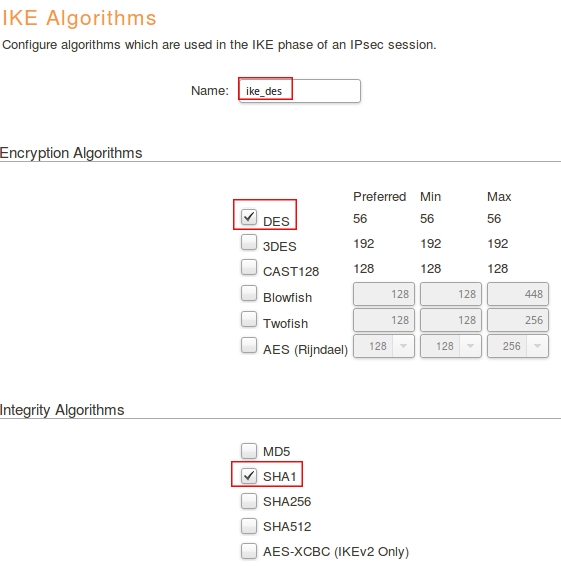

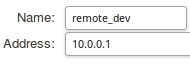

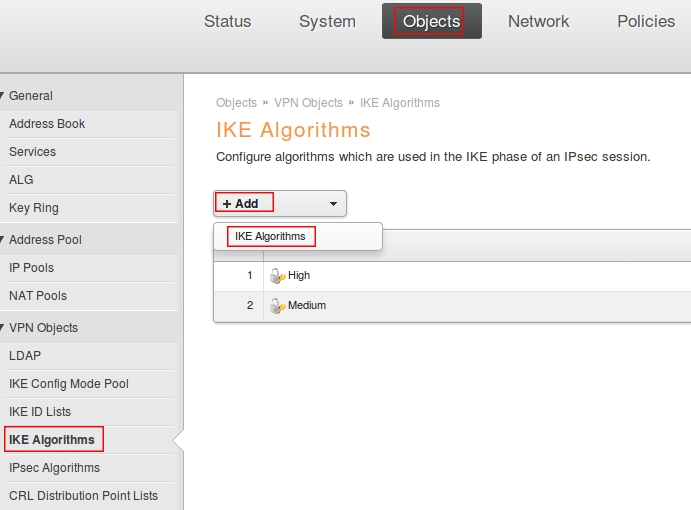

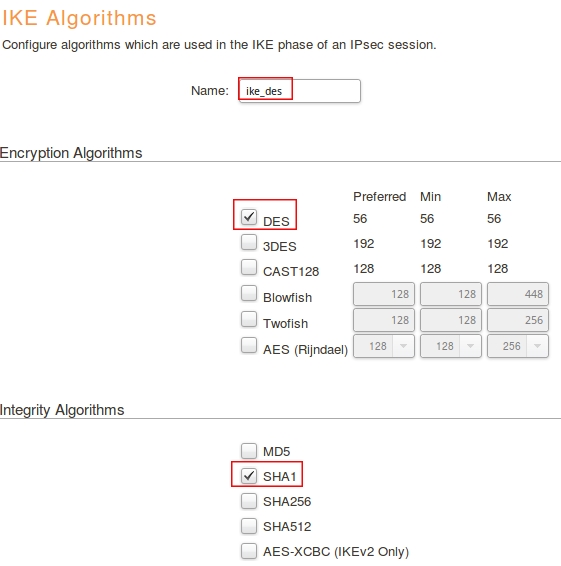

Пройдите в Web интерфейсе Objects → IKE Algorithms, нажмите кнопку Add и выберите IKE Algorithms

Включите протокол шифрование DES и контроль целостности sha1, в поле name укажите ike_des, затем нажмите кнопку Ок.

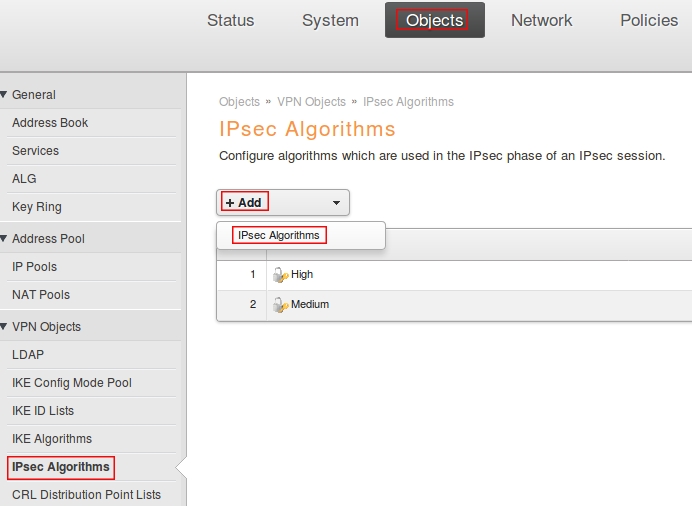

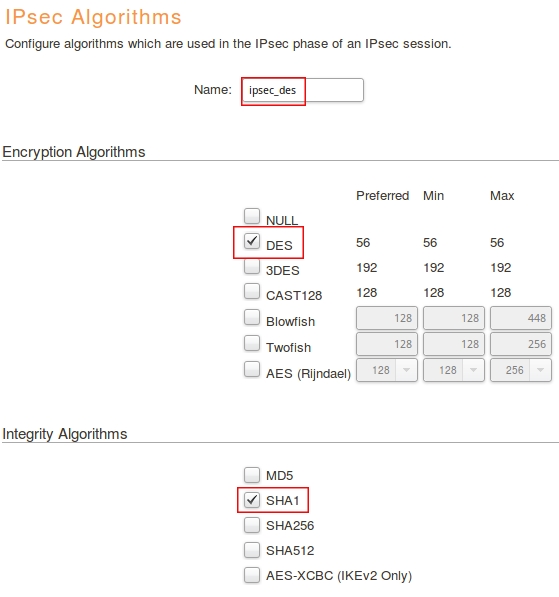

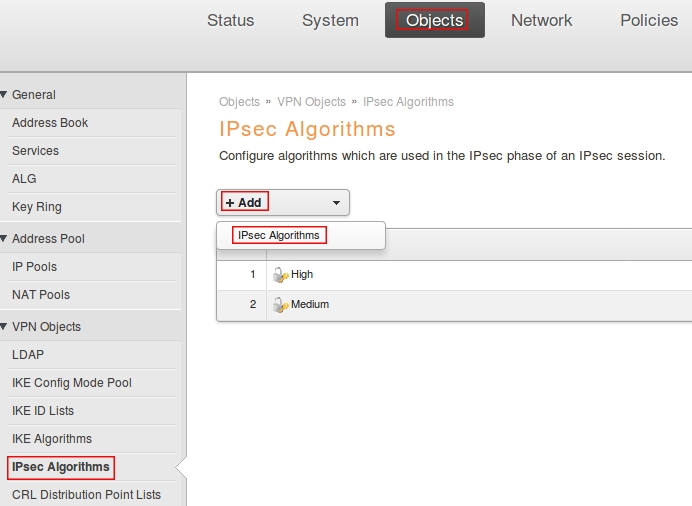

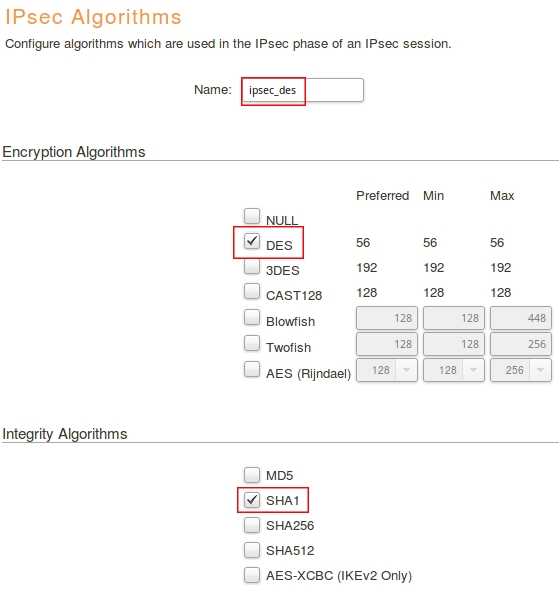

Пройдите в Web интерфейсе Objects → IPsec Algorithms, нажмите кнопку Add и выберите IPsec Algorithms.

Включите протокол шифрование DES и контроль целостности sha1, в поле Name укажите ipsec_des, затем нажмите кнопку Ок.

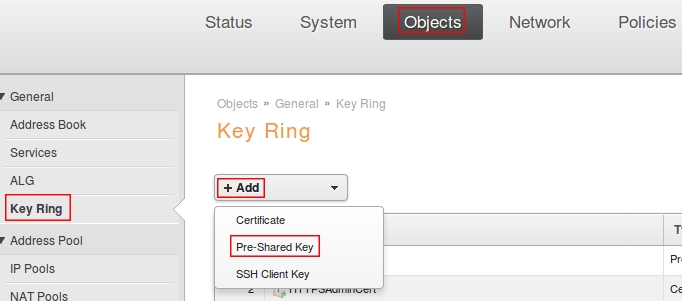

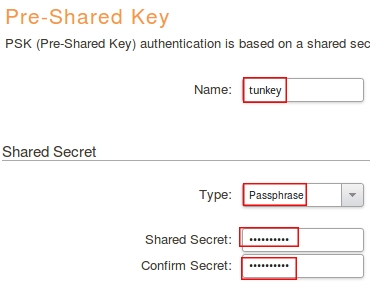

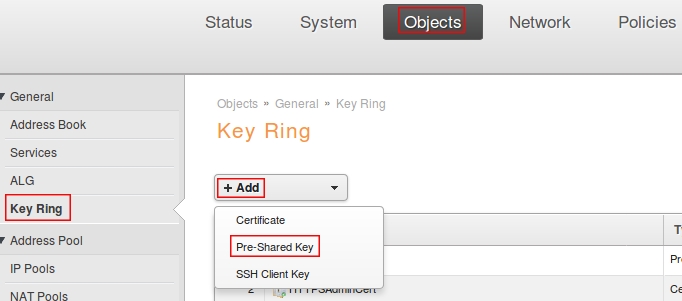

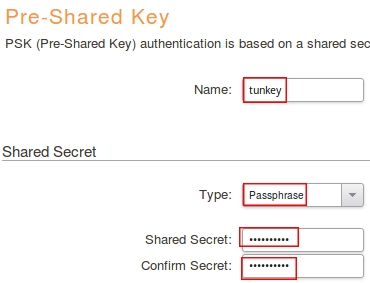

Пройдите в Web интерфейсе Objects → Key Ring, нажмите кнопку Add и выберите Pre-Shared Key

Заполните поля следующим образом:

Name: tunkey

Type: Passphrase (выбрать из выпадающего меню)

Shared Secret: 1234567890

Confirm Secret: 1234567890

Настройка IPsec тоннеля.

Пример для CLI.

add Interface IPsecTunnel tun PSK=tunkey LocalNetwork=InterfaceAddresses/lan1_net RemoteNetwork=remote_net RemoteEndpoint=remote_dev IKEAlgorithms=ike_des IPsecAlgorithms=ipsec_des

Пример для Web интерфейса.

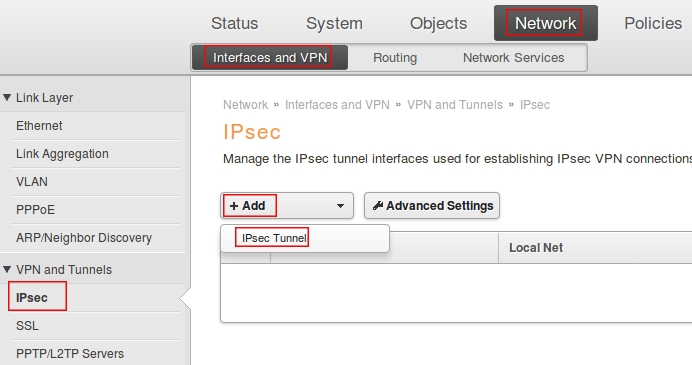

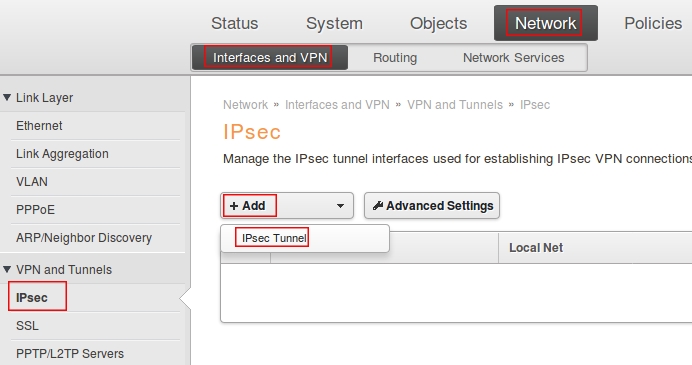

Пройдите в Web интерфейсе Network → Interfaces and VPN → IPsec нажмите кнопку Add и выберите Ipsec Tunnel.

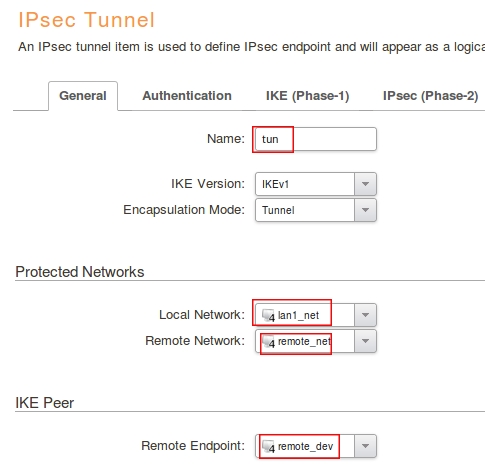

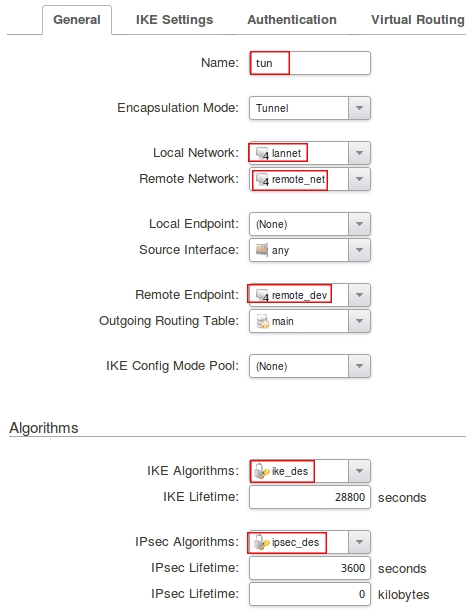

Заполните поля на вкладке General следующим образом:

Name: tun

Local Network: lan1_net (выбрать из выпадающего меню)

Remote Network: remote_net (выбрать из выпадающего меню)

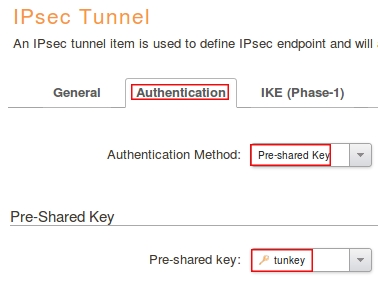

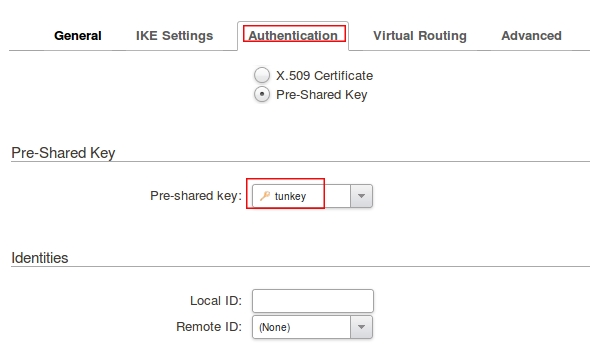

Пройдите на вкладку Authentication и заполните поля следующим образом:

Authentication Method: Pre-shared Key

Pre-shared Key: tunkey

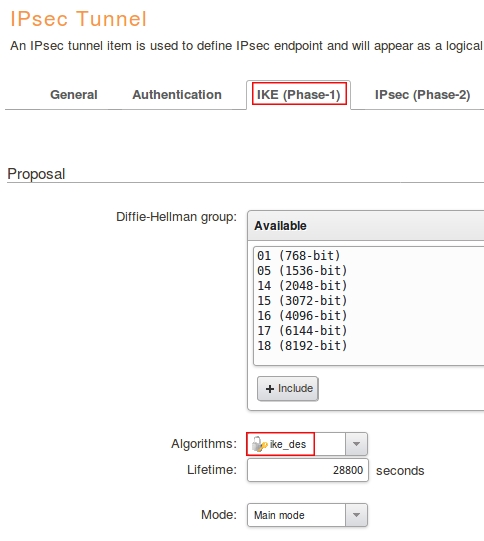

Пройдите на вкладку IKE (Phase-1) и в поле Algorithms укажите ike_des

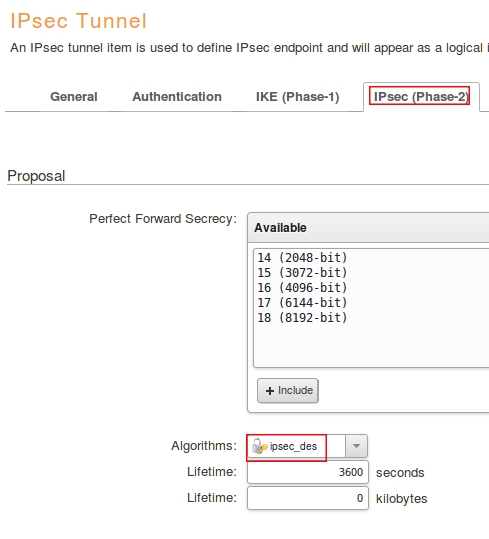

Пройдите на вкладку IPsec (Phase-2) и в поле Algorithms укажите IPsec_des

Настройка IP политик.

Пример для CLI.

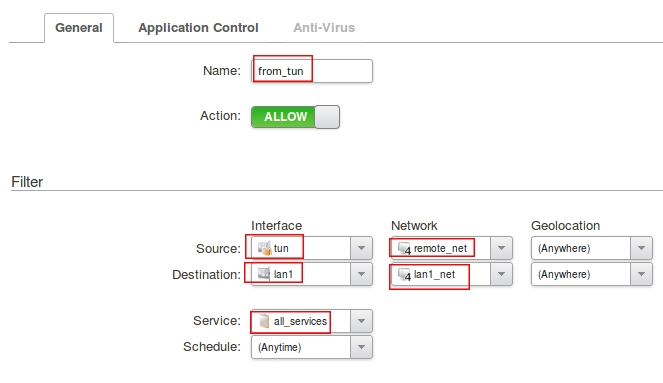

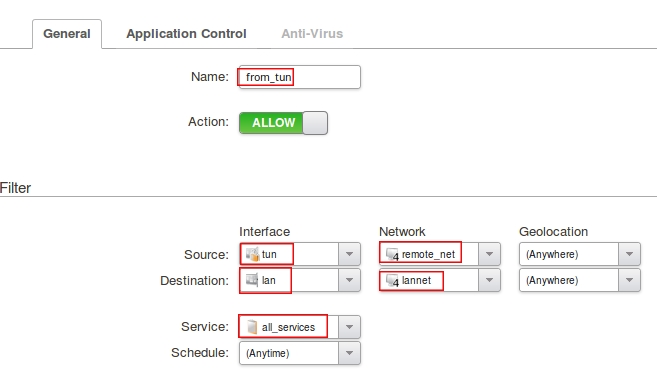

add IPPolicy Name=from_tun SourceInterface=tun SourceNetwork=remote_net DestinationInterface=lan1 DestinationNetwork=InterfaceAddresses/lan1_net Service=all_services Action=Allow

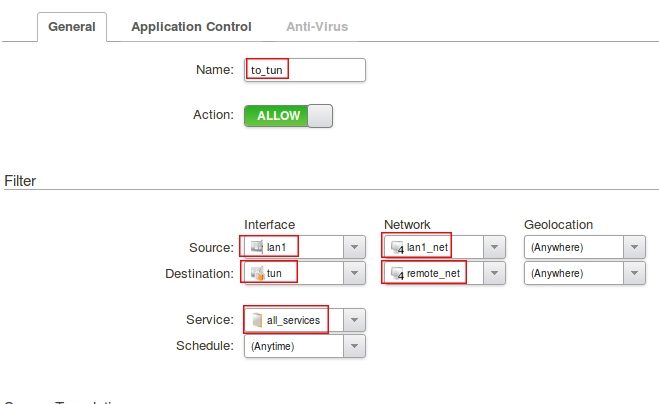

add IPPolicy Name=to_tun SourceInterface=lan1 SourceNetwork=InterfaceAddresses/lan1_net DestinationInterface=tun DestinationNetwork=remote_net Service=all_services Action=Allow

Пример для Web интерфейса.

Пройдите в Web интерфейсе Policies → Firewalling → Main IP Rules, нажмите кнопку Add и выберите IP Policy.

Заполните поля как показано на рисунке ниже затем нажмите кнопку Ок.

Сохраните и активируйте настройки.

Настройки DFL-260E.

Создание объектов.

Пример для CLI

add Address IP4Address remote_dev Address=10.0.0.1

add Address IP4Address remote_net Address=192.168.10.0/24

add PSK tunkey Type=ASCII PSKAscii=1234567890

add IKEAlgorithms ike_des DESEnabled=Yes SHA1Enabled=Yes

add IPsecAlgorithms ipsec_des DESEnabled=Yes SHA1Enabled=yes

Пример для Web интерфейса.

Пройдите в Web интерфейсе Objects → Address book, нажмите кнопку Add и выберите IP4 Address.

Заполните поля следующим образом:

Name: remote_devAddress: 10.0.0.1

Аналогичным образом создайте объект remote_net со следующими параметрами:

Name: remote_net

Address: 192.168.10.0/24

Пройдите в Web интерфейсе Objects → IKE Algorithms, нажмите кнопку Add и выберите IKE Algorithms

Включите протокол шифрование DES и контроль целостности sha1, в поле name укажите ike_des, затем нажмите кнопку Ок.

Пройдите в Web интерфейсе Objects → IPsec Algorithms, нажмите кнопку Add и выберите IPsec Algorithms.

Включите протокол шифрование DES и контроль целостности sha1, в поле Name укажите ipsec_des, затем нажмите кнопку Ок.

Пройдите в Web интерфейсе Objects → Key Ring, нажмите кнопку Add и выберите Pre-Shared Key

Заполните поля следующим образом:

Name: tunkey

Type: Passphrase (выбрать из выпадающего меню)

Shared Secret: 1234567890

Confirm Secret: 1234567890

Настройка IPsec тоннеля.

Пример для CLI.

add Interface IPsecTunnel tun PSK=tunkey LocalNetwork=InterfaceAddresses/lannet RemoteNetwork=remote_net RemoteEndpoint=remote_dev IKEAlgorithms=ike_des IPsecAlgorithms=ipsec_des

Пример для Web интерфейса.

Пройдите в Web интерфейсе Network → Interfaces and VPN → IPsec нажмите кнопку Add и выберите Ipsec Tunnel.

Заполните поля на вкладке General следующим образом:

Name: tun

Local Network: lannet (выбрать из выпадающего меню)

Remote Network: remote_net (выбрать из выпадающего меню)

IKE Algorithms: ike_des (выбрать из выпадающего меню)

IPsec Algorithms: ipsec_des (выбрать из выпадающего меню)

Перейдите на вкладку Authentication, в поле Pre-shared key укажите tunkey.

Создание IP политик.

Пример для CLI.

add IPPolicy Name=from_tun SourceInterface=tun SourceNetwork=remote_net DestinationInterface=lan DestinationNetwork=InterfaceAddresses/lannet Service=all_services Action=Allow

add IPPolicy Name=to_tun SourceInterface=lan SourceNetwork=InterfaceAddresses/lannet DestinationInterface=tun DestinationNetwork=remote_net Service=all_services Action=Allow

Пример для Web интерфейса.

Пройдите в Web интерфейсе Policies → Firewalling → Main IP Rules, нажмите кнопку Add и выберите IP Policy.

Заполните поля как показано на рисунке ниже затем нажмите кнопку Ок.

Устройства серии DFL позволяют подключиться к Интернет множеством способов. В рамках данного примера, будут рассмотренный следующие способы:

- Динамический IP адрес.

- Статический IP адрес.

- PPPoE подключение.

- L2TP подключение.

Подразумевается, что мы настраиваем устройство с настроек по умолчанию. Все настройки показываются на примере DFL-870

Настройка подключения к Интернет динамическим IP адресом.

В заводских настройках на WAN устройства уже включен DHCP клиент, в зависимости от устройства, вам достаточно просто подключить кабель в WAN или WAN1 интерфейс, что бы на устройстве появился интернет.

Для того, что бы на компьютере заработал интернет просто настройте на компьютере статический IP адрес из под сети DFL, в качестве шлюза укажите LAN IP DFL, а в качестве DNS сервера пропишите DNS сервера провайдера.

Настройка подключения к Интернет с статическим IP адресом.

Для данного типа подключения вам необходимо получить от вашего провайдера следующую информацию:

- IP адрес.

- Маска подсети.

- Шлюз

- Два DNS сервера (в принцепи достаточно одного DNS сервера)

IP адрес: 213.20.50.29

маска подсети: 255.255.255.252

шлюз: 213.20.50.30

DNS Сервер 1: 213.46.52.1

DNS Сервер 2: 213.46.52.2

Пример настройки для CLI.

Отключаем DHCP клиент на WAN интерфейсе:

set Interface Ethernet wan1 DHCPEnabled=No

Настраиваем IP, подсесть, шлюз и DNS сервера:

set Address IP4Address InterfaceAddresses/wan1_ip Address=213.20.50.29

set Address IP4Address InterfaceAddresses/wan1_net Address=213.20.50.28/30

set Address IP4Address InterfaceAddresses/wan1_gw Address=213.20.50.30

set Address IP4Address InterfaceAddresses/wan1_dns1 Address=213.46.52.1

set Address IP4Address InterfaceAddresses/wan1_dns2 Address=213.46.52.2

Пример настройки для Web интерфейса.

Пройдите в Web интерфейсе Network → Interfaces and VPN→ Ethernet → wan1

Снимите галочку с Enable DHCP Client и нажмите Ok.

Пройдите в Web интерфейсе Objects → Address Book → InterfaceAddresses.

В этой папке вам понадобиться следующие объекты:

wan1_ip — редактируем запись и указываем IP адрес: 213.20.50.29, wan1_net — редактируем запись и указываем подсеть которую ранее пересчитывали 213.20.50.28/30, wan1_gw — редактируем запись и указываем шлюз по умолчанию 213.20.50.30, а так же укажем DNS сервера в объектах wan1_dns1 (213.46.52.1) и wan2_dns2 (213.46.52.2).

Пример настройки IP адреса.

Кликните на объект wan1_ip, укажите в поле Address 213.20.50.29 и нажмите кнопку Ок.

Измените остальные объекты таким же образом.

Сохраните и активируйте настройки.

Для того, что бы на компьютере заработал интернет просто настройте на компьютере статический IP адрес из под сети DFL, в качестве шлюза укажите LAN IP DFL, а в качестве DNS сервера пропишите DNS сервера провайдера. Так же вы можете настроить на LAN DFL.

Настройка PPPoE подключения к Интернет.

Данный пример, для «чистого» подключения к интернет (без IPoE (без dual access)).

Для начала отключим IPoE DHCP которое настроено по умолчанию и выключим функция автоматического создание маршрутов.

Пример для CLI.

set Interface Ethernet wan1 DHCPEnabled=No AutoDefaultGatewayRoute=No AutoInterfaceNetworkRoute=No

Пример для Web интерфейса.

Пройдите в Web интерфейсе Network → Interfaces and VPN→ wan1.

Во вкладке General снимите галочку с Enable DHCP Client

Во вкладке Advanced снимите галочки с Automatically add a route for this interface using the given network и Automatically add a default route for this interface using the given default gateway затем нажмите кнопку Ok.

Создание PPPoE подключения.

Пример для CLI.

Создаем PPPoE подключение:

add Interface PPPoETunnel Internet EthernetInterface=wan1 Network=all-nets Username=my_login Password=my_password

Пример для Web интерфейса.

Пройдите в Web интерфейсе Network → Interfaces and VPN → PPPoE, нажмите кнопку Add выберите PPPoE Tunnel.

Заполните поля следующим образом:

Name: Internet

Physical Interface: wan1 (выбрать интерфейс куда подключен кабель)

Remote Network: all-nets (выбрать из выпадающего меню)

Username: имя пользователя для доступа в интернет (из договора с провайдером)

Password: пароль для доступа в интернет (из договора с провайдером)

Confirm Password: повторно укажите пароль.

После заполнения всех полей нажмите кнопку Ok.

Настройка IP правил для выхода в интернет через PPPoE подключение.

На устройствах серии DFL уже присутствуют созданные IP правила по умолчанию, достаточно в них изменить destination interfaces с wan1 на Internet.

Пример для CLI.

set IPRule 2/1(drop_smb-all) DestinationInterface=Internet

set IPRule 2/2(allow_ping-outbound) DestinationInterface=Internet

set IPRule 2/3(allow_ftp) DestinationInterface=Internet

set IPRule 2/4(allow_standard) DestinationInterface=Internet

Пример для Web интерфейса.

Пройдите в Web интерфейсе Policies → Firewalling → Main IP Rules → lan1_to_wan1

Теперь необходимо во всех 4x правилах изменить destination interface на Internet.

Кликните на правиле drop_smb-all, в поле destination interface укажите Internet затем нажмите кнопку Ок.

Проделайте данное действие с оставшимися тремя правилами.

Сохраните и активируйте настройки.

Для того, что бы на компьютере заработал интернет просто настройте на компьютере статический IP адрес из под сети DFL, в качестве шлюза укажите LAN IP DFL, а в качестве DNS сервера пропишите DNS сервера провайдера.

Настройка L2TP подключения к Интернет.

Как известно, протокол L2TP работает поверх I. По этому, для того, что бы L2TP заработало, необходимо настроить на WAN статический или динамический IP (см предыдущие примеры).

В рамках данного примера будет рассматриваться работу L2TP поверх динамического IP на WAN (динамический IP на интерфейсе WAN преднастроен на всех устройствах серии DFL).

Для корректной настройки L2TP подключения, вам необходимо подготовить/собрать следующую информацию:

- У вас должен быть логин и пароль (из договора с провайдером) для L2TP подключения.

- Имя L2TP сервера/серверов и их IP адреса (имя не обязательно).

В примере IP адрес L2TP сервера будет 10.100.12.21.

Создадим объект с IP адресом L2TP сервера.

Пример для CLI.

add Address IP4Address l2tp_server Address=10.100.12.21

Пример для Web интерфейса.

Заполните поля как показано на рисунке ниже и нажмите кнопку Ок.

Создание L2TP подключения.

Пример для CLI.

add Interface L2TPClient Internet Network=all-nets Password=my_password Username=my_login RemoteEndpoint=l2tp_server MPPENone=Yes TunnelProtocol=L2TP

Пример для Web интерфейса.

Пройдите в web интерфейсе Network → Interfaces and VPN → PPTP/L2TP Clients, нажмите кнопку Add и выберите PPTP/L2TP Client.

Заполните поля следующим образом:

Name: Internet

Tunnel Protocol: L2TP (выбрать из выпадающего меню)

Remote Endpoint: l2tp_server (выбрать из выпадающего меню) (Если вы подключаетесь к серверу по имени, то выберите созданный FQDN Address)

Remote Network: all-nets (выбрать из выпадающего меню)

Username: имя пользователя для доступа в интернет (из договора с провайдером)

Password: пароль для доступа в интернет (из договора с провайдером)

Confirm Password: повторно укажите пароль.

Теперь для правильной работы L2TP подключения вам необходимо создать 3 маршрута через wan интерфейс. Маршрут до l2tp сервера и до 2х wan dns серверов.

Пример для CLI.

Выберем таблицу маршрутизации.

cc RoutingTable main

Создадим 3 маршрута.

add Route Interface=wan1 Network=l2tp_server Gateway=InterfaceAddresses/wan1_gw Metric=100

add Route Interface=wan1 Network=InterfaceAddresses/wan1_dns1 Gateway=InterfaceAddresses/wan1_gw Metric=100

add Route Interface=wan1 Network=InterfaceAddresses/wan1_dns2 Gateway=InterfaceAddresses/wan1_gw Metric=100

Пример для Web интерфейса.

Пройдите в Web интерфейсе Network → Routing → Routing Tables → main.

В этой таблице маршрутизации создадим 3 маршрута:

Interface: wan1

Network l2tp_server

Gateway: wan1_gw

Metric: 100

Interface: wan1

Network wan1_dns1

Gateway: wan1_gw

Metric: 100

Interface: wan1

Network wan1_dns2

Gateway: wan1_gw

Metric: 100

Пример создания маршрута до l2tp сервера.

Создайте аналогичным образом оставшиеся маршруты.

Настройка IP правил для выхода в интернет через L2TP подключение.

На устройствах серии DFL уже присутствуют созданные IP правила по умолчанию, достаточно в них изменить destination interfaces с wan1 на Internet.

Пример для CLI.

set IPRule 2/1(drop_smb-all) DestinationInterface=Internet

set IPRule 2/2(allow_ping-outbound) DestinationInterface=Internet

set IPRule 2/3(allow_ftp) DestinationInterface=Internet

set IPRule 2/4(allow_standard) DestinationInterface=Internet

Пример для Web интерфейса.

Пройдите в Web интерфейсе Policies → Firewalling → Main IP Rules → lan1_to_wan1

Теперь необходимо во всех 4x правилах изменить destination interface на Internet.

Кликните на правиле drop_smb-all, в поле destination interface укажите Internet затем нажмите кнопку Ок.

Проделайте данное действие с оставшимися правилами.

Сохраните и активируйте настройки.

Для того, что бы на компьютере заработал интернет просто настройте на компьютере статический IP адрес из под сети DFL, в качестве шлюза укажите LAN IP DFL, а в качестве DNS сервера пропишите DNS сервера провайдера.

В данном документе описаны основные шаги и принципы, которые нужно учитывать при работе с межсетевым экраном D-Link DFL-860E. Роутер является достаточно продвинутым для использования в сложных конфигурациях и обладает широкими возможностями. На данном примере хорошо видно как эти возможности можно использовать при одновременном подключении двух провайдеров, один из которых – Beeline (бывшая Корбина), отличающийся нетривиальностью подключения

Надеюсь что прошивку Вы обновили на заводскую! Иначе дальше можете не читать.

Последовательность действий:

- Создание адресной книги

- Конфигурирование интерфейсов

- Настройка маршрутизации

- Настройка правил безопасности

- Конфигурирование VPN сервера

- Настройка маршрутизации VPN

- Настройка правил безопасности

- Устройство сети

Сеть состоит из внутренней сети LAN, Сети DMZ

Необходимо обеспечить выход офисной сети в интернет через канал Корбины, и обеспечить работу внутренних сервисов через второго провайдера ПТН.

Вся сложность в том, что интернет-соединение от Корбины имеет динамические параметры.

Последовательность шагов настройки роутера D-Link DFL-860E

2 Создание адресной книги D-Link DFL-860E

В таблицу адресов вносятся адреса объектов которые взаимодействуют с роутером

3 Конфигурирование интерфейсов D-Link DFL-860E

Настройка соединения с интернет-провайдерами. В DNS ничего не меняем. Все адреса будут присвоены провайдером автоматически. Или если во внутренней сети уже существует DNS сервер

Wan1 подключен к Корбине. Адрес получает автоматически.

Вкладка Hardware по умолчанию

Во вкладке Advanced проверяем назначение метрики, и автоматическое добавление маршрутов

WAN2 подключен к ПТН, через ADSL модем, который работает в режиме моста. Адреса на этот интерфейс задаются в адресной книге

Если этот интерфейс у нас является вспомогательным, те весь трафик по умолчанию идет через Корбину, то на него необходимо прописать метрику больше чем для интерфейса Wan1. Надо отметить, что в сложном маршрутизаторе маршрут по умолчанию всегда должен быть один. У основного маршрута всегда метрика должна быть меньше чем у других. Одинаковые метрики для маршрута по умолчанию ведут к раздвоению пакетов и неработоспособности многих сервисов.

Корбина известна своим геморройным подключением через сервис L2TP и PPTP. Для этого идем в PPTP/L2TP Clients и настраиваем соединение. Для того что бы интерфейс получил правильные адреса и таблицу маршрутизации необходимо правильно прописать удаленный хост. Дело в том, что у Корбины адрес хоста определяется автоматически. Прописываем туда следующую запись: DNS : internet . beeline . ru . Достоинство данного роутера в том, что он может разрешать адрес удаленного хоста. К сожалению, не все роутеры, даже продвинутые имеют такую настройку.

Во вкладке Security почти ничего не меняем, а во вкладку Advanced прописываем метрику и MTU

С метрикой надо поподробнее:

Обратим внимание, на метрику на интерфейсе L2tp -110, которая больше метрики на wan 1 -100

Весь трафик идет через wan 1, во внутреннюю сеть Корбины. Следующий пункт делает возможным направление интернет трафика из внутренней сети в установившееся l2tp соединение

4 Настройка таблиц динамической маршрутизации для правильного направления трафика D-Link DFL-860E

Смотрим основную таблицу:

Как видим есть 3 маршрута с разными метриками. Основной маршрут с метрикой 100

Маршрут в интернет соединение Корбины L2TP с метрикой 110

Запасной маршрут в ПТН с метрикой 120

Задача трафик из внутренней сети Lan пустить через l2tp канал Корбины

Создаем для этого еще одну таблицу маршрутизации forward_routing

А теперь самое интересное

Идем в раздел Routing Rules и создаем правила для таблиц маршрутизации

Правило 1- short_lan_to_corbina дает возможность динамического применения таблицы маршрутизации

В случае если источник находится в сети Lan и, направляется согласно метрике в основной таблице в Wan 1, к нему применятся таблица маршрутизации forward _ routing , которая направляет его в интерфейс L 2 TP . Для приходящих обратно пакетов работает таблица main

Для того чтобы наружу могли работать внутренние сервисы, необходимо создать еще одно правило: short_corbina_back, согласно которому, входящие пакеты приходящие на интерфейс L2tp_corb должны направляться согласно основной таблице main, а возвращаться согласно той же таблицы forward _ routing

Для того что бы через интерфейс wan2 можно было раздавать сервисы из внутренней сети в интернет необходимо создать динамическое правило для входящих пакетов. Сначала создается дополнительная таблица маршрутизации forward_routing2

В ней создается маршрут по умолчанию с метрикой 80 для интерфейса wan2

Для того чтобы входящие пакеты с интерфейса wan 2 могли попасть во внутренню сеть и выйти обратно через тот же интерфейс wan 2 необходимо создать еще одно правило: short_wan2_back

Согласно этому правилу, входящий пакет с интерфейса wan2 разгуливается согласно основной таблицы маршрутизации main, а обратный пакет направляется согласно таблицы forward_routing2. Таким образом можно заставить правильно работать, например, web-сайт, который находится во внутренней сети через запасной канал wan2. Пакеты будут правильно приходить и уходить через один и тот же интерфейс.

5 Настройка правил безопасности D-Link DFL-860E

Правило 2 разрешает пинг маршрутизатора из локальной сети

Правило 3 в данной папке включает NAT от интерфейса L2TP Корбины во внутреннюю сеть

Правило 2 в данной папке включает NAT через интерфейс второго провайдера во внутреннюю сеть

Правило 1 в данной папке позволяет пинговать внешний IP адрес L2TP интерфейса

Правило 2-5 проброс сервиса ftp из внутренней сети через интерфейс L2TP Корбины в интернет

Правило 6 включает преобразование адресов NAT на интерфейсе L2TP Корбины

Правило 1-13 проброс внутренних сервисов через интерфес WAN 2 второго провайдера в интернет

Правило 14 включает преобразование адресов NAT на интерфейсе WAN 2 второго провайдера

6 Конфигурирование VPN сервера D-Link DFL-860E

Данный маршрутизатор можно использовать как L2TP –Сервер для подключения удаленных пользователей через защищенное соединение по протоколу IPSEC.

Создаем новый Pre shared key

Заходим в interfaces / IPSec и создаем новый интерфейс

Вкладка Authentication . Выбираем Preshared key который мы создали ранее

Во вкладке Routing отмечаем автоматическое добавление маршрута

Заходим в меню PPTP/L2TP Servers и добавляем новый сервер:

Заходим в User Authentication / Local User Databases и создаем базу для удаленных пользователей:

После чего создам самих удаленных пользователей

Идем в User Authentication / User Authentication Rules и создаем правило аутентификации . Привязываемся там ко всем объектам, которые мы создали ранее

Во вкладке Authentication Options выбираем базу данных для удаленных пользователей.

7 Настройка маршрутизации для VPN . D-Link DFL-860E

При установке канала в основную таблицу маршрутизации автоматически добавляются интерфейсы VPN подесети. Основная задача – это разрешить трафик туда, куда нужно

8 Настройка правил безопасности D-Link DFL-860E

Разрешаем хождение трафика во внутреннюю сеть и в сеть DMZ

При желании можно правила ужесточить и назначить только специфические сервисы

Все пожелания по данному документу прошу направлять Егорову Ярославу – инженеру Компании «Глобал-Админ»

Инструкция D-LINK DFL-870 (DFL-870/A1A) для устройства маршрутизатор содержит страницы на русском языке.

Размер файла: 1.20 MB. Состоит из 5 стр.

В) Механическая нагрузка - Не размещайте на устройстве

посторонние предметы. При установке устройства в стойку

Г) Перегрузка электросети - Подключение устройства к сети

питания не должно приводить к перегрузке проводников и

устройств защиты от перегрузки по току. При определении

оптимальных параметров подключения к сети питания

руководствуйтесь электротехническими характеристиками,

указанными на маркировке устройства.

Д) Заземление - Устройство должно быть заземлено, если это

предусмотрено конструкцией корпуса или вилки на кабеле питания.

Установка межсетевого экрана в стойку

Пожалуйста, следуйте приведенным ниже инструкциям

по установке DFL-870 в 19-дюймовую стойку.

1. Прикрепите входящие в комплект поставки кронштейны

к боковым панелям DFL-870 и зафиксируйте их с

помощью входящих в комплект поставки винтов.

Рисунок 3: Крепление кронштейнов

2. Установите межсетевой экран в стойку и

закрепите его с помощью винтов от стойки.

Рисунок 4: Установка устройства в стойку

Подключение межсетевого экрана к сети

Перед подключением к сети: При включении питания

DFL-870 подождите 1-2 минуты, когда загрузка устройства

будет завершена. Пожалуйста, следуйте приведенным

ниже инструкциям по выполнению сетевых соединений:

1. Подключите внешний маршрутизатор к порту WAN1

межсетевого экрана с помощью Ethernet-кабеля.

По умолчанию в качестве порта WAN1 настроен порт 1.

2. (Опционально) Подключите коммутатор к порту DMZ

(порт 3) DFL-870 с помощью Ethernet-кабеля.

3. Подключите другие Ethernet-устройства к портам

LAN (порты 4, 5, 6) DFL-870 с помощью Ethernet-

кабелей. Данные порты настроены в качестве

интерфейсов LAN по умолчанию.

4. Подключите станцию управления к консольному

порту DFL-870 с помощью входящего в комплект

поставки кабеля для настройки устройства через CLI.

Примечание: При подключении ПК к консольному порту с

помощью входящего в комплект поставки кабеля с разъемами

Mini-USB и USB, ОС Windows распознает устройство и

автоматически установит соответствующий драйвер. При

использовании системы Linux или Mac OS Вам, возможно,

потребуется скачать и установить драйверы для

Mini-USB. Чтобы скачать драйверы, зайдите на сайт

Support > Download Software.

Доступ к межсетевому экрану

Доступ к Web-интерфейсу DFL-870 можно получить,

используя один из следующих браузеров: Firefox 11+,

Opera 11.6+, Safari 5+, Internet Explorer 9+ или Chrome 18+.

(порт 4). Убедитесь, что станция управления

настроена со статическим IP-адресом из

192.168.10.2-254 и маской подсети

2. Откройте один из указанных выше Web-браузеров

и введите в адресной строке IP-адрес по умолчанию

следует оградить его от опасности повреждения, вызываемого

неравномерным распределением механической нагрузки.

Б) Вентиляция - Необходимо предусмотреть достаточную

вентиляцию для обеспечения безопасной работы устройства.

А) Рабочая температура - Температура условий эксплуатации

не должна превышать максимальную рабочую температуру

окружающей среды, разрешенную производителем.

Читайте также: