Если вы передаете кому либо зашифрованный файл защищенный паролем как надежнее всего передать пароль

Обновлено: 07.07.2024

Откуда исходит опасность?

Прежде, чем предпринимать какие-либо меры по защите системы и файлов, нужно понять, от каких именно угроз вы собираетесь строить защиту. Защита от зловредного программного обеспечения и вымогателей-шифровальщиков работает не так, как защита файлов в случае кражи компьютера, которая, в свою очередь, недостаточна для защиты действительно важных данных. Однако некоторые меры безопасности необходимо предпринять в любом случае, и речь сейчас совершенно не об установке широко разрекламированного антивируса или не менее разрекламированного сервиса VPN.

Шифрование диска: защита системного раздела BitLocker

Шифрование загрузочного раздела – та самая «неуязвимая защита», которая, по утверждению многих компаний, «надёжно защитит ваши данные от хакеров».

На самом же деле шифрование само по себе не способно защитить ваши данные ни от вирусов, ни от хакеров – по крайней мере, если вы хотя бы время от времени обращаетесь к зашифрованным данным.

И тем не менее, зашифровать загрузочный раздел встроенной в Windows утилитой BitLocker совершенно необходимо; просто защита эта – вовсе не от хакеров и не от вирусов-шифровальщиков. От чего же защитит шифрование диска?

- Доступность : Windows 10 Professional и выше; требуется наличие модуля TPM0, подсистемы Intel PTT или, если нет ни одного из них, редактирование групповых политик Windows. Шифрование device encryption доступно во всех редакциях Windows, работающих на многих субноутбуках и планшетах (к примеру, Microsoft Surface).

- Обратите внимание : Windows 10 Home не может создавать зашифрованные разделы или шифровать диски. В то же время в ней можно монтировать уже зашифрованные диски без каких-либо ограничений.

- Защита от физического доступа к диску, извлечённому из компьютера : максимальная

- Защита от физического доступа к самому компьютеру : зависит от ряда условий

- Другие локальные пользователи компьютера : отсутствует

- Зловредное ПО, вирусы-шифровальщики : отсутствует

- Дистанционный взлом : отсутствует

- Сценарии использования : защита данных в случае кражи жёсткого диска или всего устройства; мгновенное уничтожение доступа к данным при продаже жёсткого диска или его отправке в мастерскую для гарантийного ремонта.

Шифрование – это сложно? Долго? Замедляет доступ к данным? Ответ во всех случаях отрицательный. Чтобы включить шифрование BitLocker, достаточно иметь компьютер с Windows 10 Professional или Enterprise, который будет оборудован или модулем TPM2.0 (они встречаются нечасто), или программным эмулятором Intel Platform Trust Technology (его нужно будет включить в BIOS). Далее откройте Панель управления и запустите апплет BitLocker Drive Encryption.

Детальное исследование BitLocker выходит далеко за рамки этой статьи, поэтому заинтересовавшихся читателей приглашу ознакомиться с нашей статьёй Introduction to BitLocker: Protecting Your System Disk . В этой статье, в частности, рассказывается о том, как включить BitLocker, если нет ни TPM2.0, ни Intel PTT.

Если вы – пользователь ультралёгкого ноутбука, то ваш системный раздел может быть уже зашифрован, даже если на нём установлена Windows 10 Home. Шифрование BitLocker Device Encryption применяется автоматически, если ваша административная учётная запись привязана к учётной записи Microsoft Account (а не создана в качестве локальной).

От чего защитит шифрование системного раздела? В первую очередь – от физического копирования данных при извлечении диска любой природы (HDD, SSD, NVME) из компьютера. Обратите внимание: если диск извлекли из компьютера, то расшифровать защищённый раздел злоумышленнику не удастся, даже если ему известен ваш пароль. Для расшифровки потребуется длинный двоичный ключ BitLocker Recovery Key (который, кстати, может сохраняться в учётной записи Microsoft Account; если злоумышленнику станет известен пароль от неё, то и извлечение этого ключа не составит проблемы).

Во вторую – от несанкционированного доступа к данным, если украден весь компьютер или ноутбук целиком. Стойкость защиты в этом случае зависит от таких факторов, как возможность угадать ваш пароль или извлечь из компьютера образ оперативной памяти. Так, BitLocker уязвим перед следующими векторами атак:

- Снятие образа оперативной памяти и поиск ключей шифрования, в том числе через порты Thunderbolt или посредством атаки cold boot attack .

- Перебор или извлечение пароля от вашей учётной записи Windows (извлечь пароль можно, к примеру, из облака Google account, если вы сохранили в нём пароль от учётной записи Microsoft и использовали её для входа в компьютер).

- Obtaining your BitLocker Recovery Key from your Microsoft Account or Active Directory.

А вот от каких-либо дистанционных или вирусных атак BitLocker не защитит: если вы сумели войти в систему, значит, содержимое зашифрованного раздела уже доступно для чтения и записи. Точно так же BitLocker не защитит и от других пользователей, которым вы разрешили доступ к компьютеру.

Ещё о шифровании: защита внешних накопителей

BitLocker – прекрасное решение для защиты системного раздела, но его роль этим не ограничивается. Если ваша редакция Windows поддерживает BitLocker, то вы сможете использовать его для шифрования других встроенных дисков, а также внешних накопителей USB (флешки, внешние жёсткие диски и т.п.)

Для шифрования внешних устройств предусмотрен режим BitLocker To Go . В отличие от защиты системного раздела, шифрование BitLocker To Go основано на пароле. Вы можете использовать любой пароль (желательно, чтобы он не совпадал ни с одним из используемых вами паролей, особенно – с паролем от учётной записи Windows). Для удобства вы сможете сделать так, что зашифрованные внешние накопители будут монтироваться на вашем компьютере автоматически (без запроса пароля). С одной стороны, это несколько снижает безопасность, когда у злоумышленника есть доступ не только к зашифрованному накопителю, но и к вашему компьютеру. С другой – если речь о зашифрованной флешке, которую вы потеряли в поездке, то данным ничего не угрожает (если пароль стойкий и неизвестен злоумышленнику).

- Доступность :

- Создание зашифрованного накопителя : Windows 10 Professional и выше

- Доступ к уже зашифрованным накопителям : любые редакции Windows 10 без каких-либо ограничений

- Защита от физического доступа к устройству, извлечённому из компьютера : зависит от стойкости выбранного пароля

- Защита от физического доступа к самому компьютеру : аналогично предыдущему разделу

- Другие локальные пользователи компьютера : зависит от того, было ли смонтировано устройство

- Зловредное ПО, вирусы-шифровальщики : зависит от того, было ли смонтировано устройство (отсутствует, если устройство подключено и смонтировано)

- Дистанционный взлом : зависит от того, было ли смонтировано устройство (отсутствует, если устройство подключено и смонтировано)

- Сценарии использования : защита данных на внешних накопителях в случае кражи или потери; мгновенное уничтожение доступа к данным при продаже устройства или отправке в ремонт.

В отличие от защиты системного раздела, BitLocker To Go does не поддерживает многофакторную аутентификацию (TPM+PIN и подобные схемы). Соответственно, модуль TPM не может быть использован для дополнительной защиты.

Шифрование сторонними утилитами

Если ваша редакция Windows не поддерживает BitLocker, вы можете воспользоваться одной из альтернативных утилит. В частности, высочайший уровень защиты обеспечивает бесплатная утилита с открытым исходным кодом VeraCrypt.

- Доступность : все версии Windows 10 (а также более старые ОС)

- Защита от физического доступа к устройству, извлечённому из компьютера : высокая; зависит от стойкости выбранного пароля

- Защита от физического доступа к самому компьютеру : так же или выше, чем у BitLocker (зависит от настроек)

- Другие локальные пользователи компьютера : зависит от того, было ли смонтировано устройство

- Зловредное ПО, вирусы-шифровальщики : зависит от того, было ли смонтировано устройство (отсутствует, если устройство подключено и смонтировано)

- Дистанционный взлом : зависит от того, было ли смонтировано устройство (отсутствует, если устройство подключено и смонтировано)

- Сценарии использования : защита данных в случае извлечения накопителя; мгновенное уничтожение доступа к данным при продаже накопителя или отправке в ремонт.

Правильно настроить VeraCrypt сложнее, чем BitLocker, а обсуждение этих настроек выходит далеко за рамки данной статьи. Я подробно описал особенности защиты VeraCrypt в статье

Как укрепить «Веру». Делаем шифрованные контейнеры VeraCrypt неприступными, опубликованной в журнале «Хакер».

Шифрование средствами файловой системы (EFS)

Согласно Википедии , Encrypting File System (EFS) — система шифрования на уровне файлов, предоставляющая возможность «прозрачного шифрования» данных, хранящихся на разделах с файловой системой NTFS, для защиты потенциально конфиденциальных данных от несанкционированного доступа при физическом доступе к компьютеру и дискам.

Описание сколь точное, столь и бесполезное, не объясняющее того, для кого, а главное – в каких ситуациях предназначена EFS, а также от каких именно угроз она способна уберечь.

- Доступность : все версии Windows 10 (а также более старые ОС), за исключением редакции Home

- Защита от физического доступа к устройству, извлечённому из компьютера : высокая; зависит от стойкости пароля к учётной записи Windows

- Защита от физического доступа к самому компьютеру : аналогично предыдущему

- Другие локальные пользователи компьютера : эффективная защита

- Зловредное ПО, вирусы-шифровальщики : данные других пользователей компьютера защищены от извлечения, но не от уничтожения или шифрования; данные текущего пользователя не защищены

- Дистанционный взлом : аналогично предыдущему

- Сценарии использования : защита данных в случае, когда компьютером пользуется несколько человек; защита от кражи информации, если взломана одна из других учётных записей на том же физическом компьютере; эффективный дополнительный уровень защиты от физического доступа, если используется шифрование системного раздела BitLocker.

Как видно из приведённой выше таблицы, шифрование файлов средствами EFS максимально эффективно для защиты файлов и документов между разными пользователями одного и того же компьютера. Даже если у одного из пользователей компьютера есть административные привилегии, он не сможет прочитать зашифрованные данные, даже если сбросит пароль другого пользователя. Впрочем, удалить или зашифровать защищённые EFS файлы ему удастся.

В чём разница между EFS и BitLocker, и какую из этих технологий имеет смысл использовать?

BitLocker защищает целый раздел. Если вашим компьютером пользуется (имеет учётные записи) несколько человек, каждый из них сможет получить доступ к данным. Если один из пользователей имеет административные привилегии, он сможет прочитать любые файлы любого другого пользователя.

EFS защитит только те папки и файлы, для которых пользователь указал соответствующий атрибут. В то же время прочитать зашифрованные файлы сможет только сам пользователь (или тот, кому известен его пароль); другие пользователи, даже администраторы, прочитать зашифрованные файлы не смогут.

В случае кражи устройства или извлечения диска первой линией обороны становится BitLocker. Если злоумышленнику удастся преодолеть этот рубеж, ему придётся взламывать ещё и шифрование EFS. В то же время рассчитывать исключительно на EFS (без BitLocker) в качестве защиты от физического доступа не стоит: BitLocker предлагает защиту длинным и стойким аппаратным ключом (конфигурация TPM/Intel PTT), в то время как файлы, зашифрованные EFS, защищены лишь паролем от учётной записи.

Как включить шифрование EFS? Проще простого. Выберите файл или папку, которую хотите защитить, и кликните по ней правой кнопкой мыши. В меню выберите Properties , затем Advanced во вкладке General . В Advanced Attributes выберите опцию Encrypt contents to secure data и кликните OK .

На том – всё: Windows зашифрует файлы в фоновом режиме.

У использования EFS есть один недостаток. Если вы забудете пароль от учётной записи или вам придётся его сбросить, вы потеряете доступ к зашифрованным файлам. Для восстановления доступа рекомендуем воспользоваться утилитой Elcomsoft Advanced EFS Data Recovery , для работы которой вам потребуется указать тот пароль от учётной записи, который использовался до сброса.

Обратите внимание: менять пароль от учётной записи штатным образом (через соответствующий диалог в Windows) вы можете без ограничений; система автоматически и моментально перешифрует все необходимые ключи.

Защита важных документов

Итак, два слоя защиты мы уже рассмотрели: это шифрование загрузочного раздела посредством BitLocker и шифрование папок с файлами или отдельных файлов средствами EFS. Эти уровни отлично защитят от ряда угроз, но совершенно не справятся с другими. И BitLocker, и EFS оказываются бессильными, если на ваш компьютер производится дистанционная атака, устанавливается зловредное программное обеспечение или троян-шифровальщик. Это нормально: описанные выше технологии и не предназначены для защиты от такого рода угроз.

Защититься от кражи конфиденциальной информации как на вашем компьютере, так и в момент пересылки поможет шифрование самих документов средствами Microsoft Office.

- Доступность : все версии Microsoft Office

- Степень защиты : сильная зависимость как от пароля, так и от версии Microsoft Office и формата файла, в котором сохранён документ. Максимальная степень защиты с современными (Office 2013 и более новыми) версиями Office при использовании форматов .DOCX, .XLSX и т.д. (в отличие от старых форматов .DOC, .XLS, степень защиты которых низкая).

- Защита от физического доступа к устройству, извлечённому из компьютера : аналогично предыдущему

- Защита от физического доступа к самому компьютеру : аналогично предыдущему

- Другие локальные пользователи компьютера : аналогично предыдущему

- Зловредное ПО, вирусы-шифровальщики : содержимое документов защищено от несанкционированного доступа, но не от уничтожения или шифрования

- Дистанционный взлом : аналогично предыдущему

- Сценарии использования : защита важных данных, которые хранятся в таблицах и документах Microsoft Office; защита данных не только на компьютере пользователя, но и во время пересылки.

- Как включить шифрование : Защита документов паролем

Что выбрать между шифрованием EFS и защитой документов паролем? Эти виды защиты покрывают разные сценарии использования. EFS – совершенно прозрачная защита всей папки с документами. Стоит вам войти в систему, и вы сможете пользоваться любыми защищёнными документами без ввода дополнительных паролей. Стоит злоумышленнику узнать пароль от вашей учётной записи Windows, и он сможет получить доступ ко всем защищённым EFS файлам.

В то же время шифрование средствами Microsoft Office потребует от вас сознательных усилий. Вам придётся вводить пароль каждый раз при открытии документа. Однако защищённые таким образом документы злоумышленнику потребуется взламывать по одному, а степень защиты у Microsoft Office может быть очень высокой.

Особенности шифрования документов

Шифрование документов в Microsoft Office имеет ряд особенностей, полное описание которых выходит за рамки данной статьи. Однако коротко перечислить все пункты необходимо во избежание ошибок.

Защита архивов и резервных копий

О том, что резервные копии делать необходимо, говорят все. О том, что их необходимо защищать, обычно не говорят совсем. Подумайте о том, что резервная копия содержит все те файлы и всю ту информацию, которую вы хотели бы защитить на компьютере, но готовы сохранить в виде обычного, незашифрованного файла.

При создании резервных копий используйте следующие рекомендации.

- Сохраняйте резервные копии на устройствах (встроенных или внешних накопителях), защищённых BitLocker. Напомню, что никаких дополнительных неудобств это не несёт: вы можете настроить защиту BitLocker таким образом, чтобы Windows автоматически монтировала накопитель, если вы вошли в систему. Использование BitLocker защитит ваши резервные копии даже если программа резервного копирования не поддерживает шифрования. Обратите внимание : если вам придётся восстанавливать систему из образа резервной копии, Windows 10 корректно смонтирует защищённый BitLocker накопитель. Для монтирования внешних устройств (BitLocker To Go) вам потребуется только пароль, а для доступа к встроенным дискам – длинный двоичный BitLocker Recovery Key (обычно Windows предлагает сохранить его в учётной записи Windows Account при создании зашифрованного тома).

- Если вы используете для создания резервных копий программу, которая поддерживает шифрование – задайте пароль и используйте шифрование. Обратите внимание: утилита, вероятно, сохранит ваш пароль в системе (чтобы не запрашивать пароль каждый раз при создании резервной копии). Не используйте этот пароль повторно для защиты других типов данных.

Одним из распространённых инструментов частичного резервного копирования являются привычные всем утилиты-архиваторы: WinZip, 7Zip, WinRar и подобные. Все эти утилиты предлагают возможность шифрования содержимого резервных копий паролем. Стойкость шифрования у разных утилит различается, но общий уровень защиты достаточно высок. Использование стойкого, уникального пароля, составленного как минимум из 8 символов (желательно использовать буквы, цифры и специальные символы и не использовать слова из словаря) защитит архив в достаточной мере. Если же вы разместите архивы на накопителе, зашифрованном посредством BitLocker, то данные будут надёжно защищены.

Обратите внимание : стойкость шифрования архивов ZIP/7Z/RAR существенно ниже, чем стойкость BitLocker или документов Office 2013 (и более новых). Не используйте один и тот же пароль для шифрования архивов и других типов данных.

Файлы шифруют для обеспечения их надежной защиты от посторонних. Если вы храните зашифрованный файл на компьютере, никто, кроме вас, не сможет его просмотреть. Файлы шифруют и при передаче по электронной почте, и при размещении в сетевых хранилищах информации.

Для шифрования файлов и папок можно применить уже известный вам архиватор WinRAR. Если использовать при шифровании достаточно длинный и сложный пароль , взломать защиту практически невозможно.

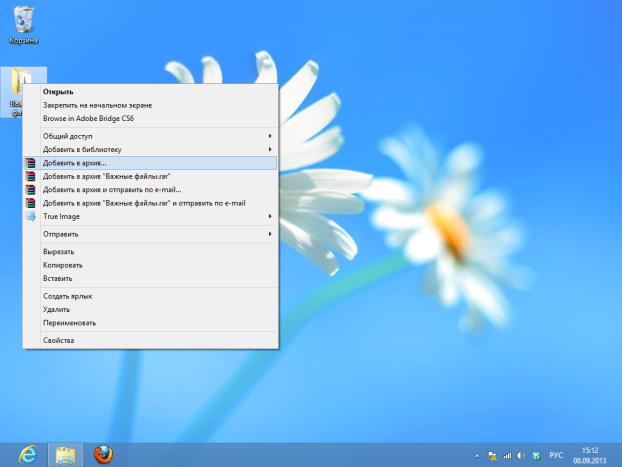

Предположим, у нас имеется некая папка , в которой хранятся файлы. Мы хотим передать кому-либо эти файлы, защитив их паролем. Для этого щелкнем правой кнопкой по папке (рис. 9.19) и выберем в появившемся меню команду Добавить в архив.

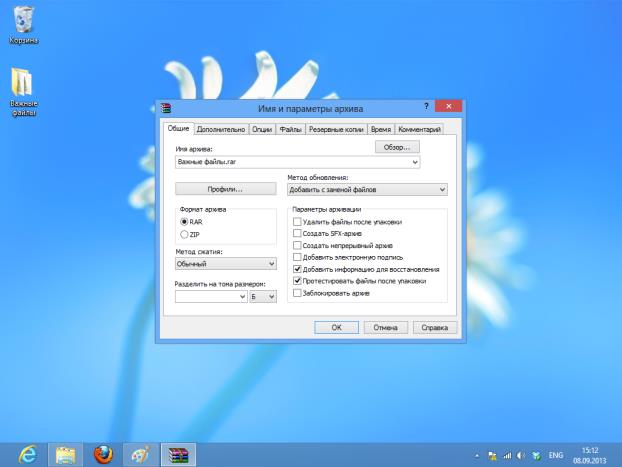

На первой закладке появившегося окна создания архива (рис. 9.20) можно установить флаги Добавить информацию для восстановления и Протестировать файлы после упаковки. Это повысит надежность хранения данных в архиве.

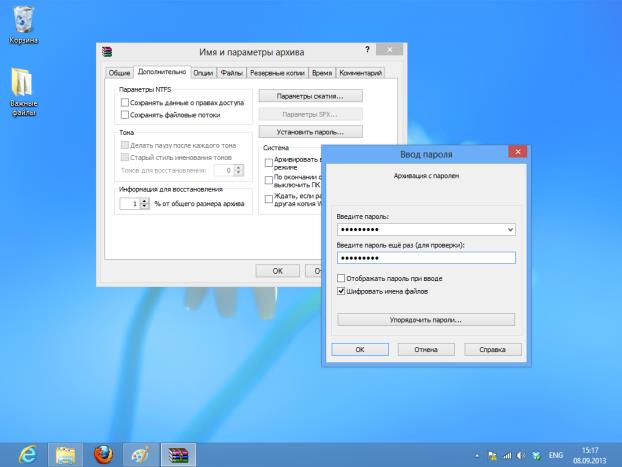

Перейдем на закладку Дополнительно и нажмем на ней на кнопку Установить пароль (рис. 9.21).

В появившемся окне ввода пароля нужно ввести пароль в два поля. Или, если установить флаг Отображать пароль при вводе, – в одно. Не пользуйтесь этим приемом, если кто-нибудь может подсмотреть пароль . Для большей секретности можно установить флаг Шифровать имена файлов. После ввода пароля нажмем на кнопку ОК в данном окне. Для запуска архивации с защитой паролем нажмем ОК в окне настройки параметров архива.

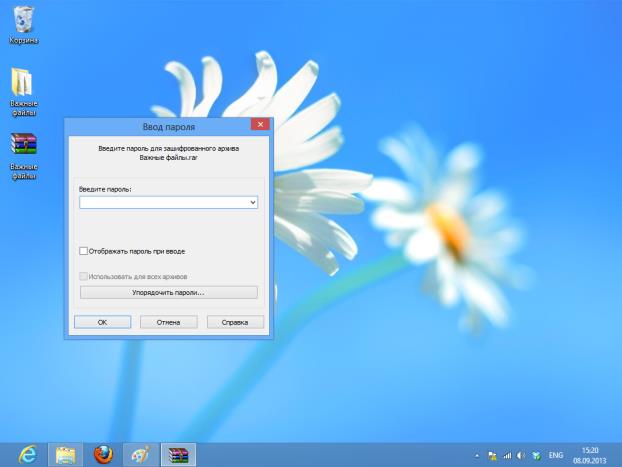

Теперь, если попытаться открыть архив , например сделав по нему двойной щелчок , появится окно для ввода пароля (рис. 9.22).

Если вы забудете пароль , которым закрыли архив , восстановить его практически невозможно. Стандартных средств восстановления таких паролей не предусмотрено.

Физическая безопасность компьютера

Главные враги аппаратного обеспечения компьютеров – перегрев и сбои в питании.

Если у вас бывают периодические отключения электричества или другие проблемы с электропитанием, защитить настольный компьютер можно с помощью источника бесперебойного питания (ИБП). Эти устройства улучшают характеристики электричества, питающего компьютер . Кроме того, они имеют встроенные аккумуляторные батареи. При полном отключении питания или при выходе его параметров за допустимые пределы устройства, подключенные к ИБП, переводятся на питание от батарей. Обычно запаса энергии батарей хватает на несколько минут. Этого достаточно для того, чтобы корректно завершить работу компьютера при внезапном отключении электричества. Ноутбуки имеют встроенные батареи, отключения питания им не страшны. Однако рекомендуется использовать для подключения ноутбука к электросети сетевой фильтр.

Компьютеры и ноутбуки имеют вентиляционные отверстия, сквозь которые должен постоянно циркулировать воздух для охлаждения их внутренних компонентов. Не перекрывайте эти отверстия. Не устанавливайте системные блоки в плохо проветриваемые ящики столов. Не работайте с ноутбуками, расположенными на мягкой поверхности, перекрывающей вентиляцию.

При прохождении воздуха через внутренние компоненты компьютеров и ноутбуков на них оседает пыль. Поэтому нужно периодически (в зависимости от количества пыли в помещении) чистить компьютеры и ноутбуки.

Надежный пароль – это главный барьер, который мешает взломать большинство ваших аккаунтов в сети. Если вы не пользуетесь современными методиками создания паролей, то вполне возможно, что мошенники смогут подобрать их буквально за несколько часов. Чтобы не подвергать себя риску кражи идентификационных данных и не стать жертвой вымогательства, вам нужно создавать пароли, которые могут противостоять усилиям хакеров, вооруженных современными средствами взлома.

Слабость вашего аккаунта – это настоящая мечта для киберпреступника. Но этим мечтам лучше никогда не сбываться, и поэтому вам нужно предпринять определенные действия, чтобы укрепить стойкость своих паролей.

Угрозы безопасности паролей

Скомпрометированные пароли открывают киберпреступникам доступ к вашим важнейшим личным данным. Так что вам нужны такие пароли, которые хакерам нелегко будет угадать или подобрать.

Большинство пользователей сейчас умеют создавать пароли, которые тяжело подобрать вручную. Когда-то этого было достаточно, чтобы противостоять краже данных. Помните, что преступники будут использовать любую информацию о вас, которую смогут найти, а также распространенные способы составления паролей, чтобы угадать ваш пароль. Когда-то вы могли использовать простую «хu7р0с7b» – подстановку похожих символов. Но сейчас она уже известна хакерам.

Современные киберпреступники используют сложные технологии, чтобы украсть ваши пароли. Это очень важно знать, потому что многие пытаются составлять пароли, которые трудно отгадать человеку, но не принимают в расчет существование эффективных алгоритмов и специальных программ, которые учитывают пользовательские «хитрости» при разгадывании паролей.

Вот некоторые из методов, которые помогают хакерам проникнуть в ваш аккаунт:

Перебор по словарю: использование программы, которая автоматически комбинирует распространенные слова из словаря, используя их часто встречающиеся сочетания. Пользователи стараются придумывать пароли, которые легко запомнить, так что подобные методы взлома следуют очевидным шаблонам.

Данные из социальных сетей и другая раскрытая вами личная информация также могут оказаться полезными злоумышленникам. Пользователи часто используют для составления паролей имена и дни рождения, клички домашних животных и даже названия любимых спортивных команд. Всю эту информацию очень легко узнать, потратив немного времени на изучение ваших аккаунтов в соцсетях.

При брутфорс-атаках используются автоматические программы, перебирающие все возможные сочетания символов до тех пор, пока не найдется ваш пароль. В отличие от перебора по словарю, брутфорс-алгоритмы с трудом справляются с длинными паролями. А вот короткие пароли в некоторых случаях удается подобрать буквально за несколько часов.

Утечки данных – это еще одна опасность, угрожающая и паролям, и другой важной информации. Компании все чаще становятся жертвами взлома; хакеры могут продавать или публиковать украденные данные. Утечки данных представляют для вас особенно большую угрозу, если вы используете один и тот же пароль в разных местах: весьма вероятно, что ваши старые аккаунты могут быть скомпрометированы, и это открывает для злоумышленников доступ и к другим вашим данным.

Как создать надежный пароль

Чтобы защититься от новейших методов взлома, вам нужны сверхнадежные пароли. Если вы хотите узнать, насколько надежен ваш пароль, и повысить его стойкость, мы подготовили несколько вопросов и советов, которые помогут вам:

Типы надежных паролей

Существует два основных подхода к составлению надежных паролей.

Кодовые фразы основаны на сочетании нескольких существующих слов. В прошлом довольно часто использовались редкие слова с подстановкой символов и вставкой случайных символов посередине, например «Tr1Ck» вместо «trick» или «84sk37b4LL» вместо «basketball». Сейчас алгоритмы взлома уже знакомы с этим методом, так что хорошие кодовые фразы обычно представляют собой сочетание распространенных слов, не связанных друг с другом и расположенных в бессмысленном порядке. Или, как вариант, – предложение, которое разбивается на части, и эти части расставляются по правилам, известным только пользователю.

Пример кодовой фразы – «коровА!жгИ%алыЙ?фагоТъ» (здесь использованы слова «корова», «жги», «алый» и «фагот»).

Кодовые фразы работают, потому что:

- их легко запомнить;

- они устойчивы и к словарным, и к брутфорс-алгоритмам подбора.

Цепочки случайных символов – это бессистемные сочетания символов всех видов. В таких паролях задействованы строчные и прописные буквы, символы и числа в случайном порядке. Поскольку расстановка символов не следует никакому определенному методу, угадать такой пароль невероятно трудно. Даже специализированным программам могут понадобиться триллионы лет, чтобы взломать такой пароль.

Пример цепочки случайных символов: «f2a_+Vm3cV*j» (ее можно запомнить, например, с помощью мнемонической фразы: «фрукты два ананаса подчеркнули и добавили VISA музыка 3 цента VISA умножает джинсы»).

Цепочки случайных символов работают, потому что:

- их практически невозможно угадать;

- их очень сложно взломать;

- их можно запомнить с помощью мышечной памяти и мнемотехники.

Примеры надежных паролей

Теперь, когда вы ознакомились с типами надежных паролей и правилами их составления, давайте закрепим эти знания.

Для этого мы возьмем несколько примеров хороших паролей и попробуем сделать их еще лучше.

Пример 1: dAmNmO!nAoBiZPi?

Почему этот пароль считается надежным?

- Он соответствует кодовой фразе: «Дай мне мороженого! на обед из Питера?»

- В нем используется правило: берутся только две первые буквы из каждого слова, каждая вторая буква пароля – прописная.

- Пароль длинный – 16 символов.

- В нем используются специальные символы: «!» и «?».

- В нем используются прописные и строчные буквы.

Как улучшить этот пароль?

- Добавьте символы, чтобы сделать его еще длиннее.

- Добавьте цифры.

- Пример: dAmNmO!7nAoBvPi?6

Пример 2: !HMnrsQ4VaGnJ-kK

Почему этот пароль считается надежным?

- Он сгенерирован случайно с помощью генератора паролей.

- Пароль длинный – 16 символов.

- В нем используются специальные символы: «!» и «-»

- В нем используются прописные и строчные буквы.

Как улучшить этот пароль?

- Придумайте мнемоническую фразу, чтобы его запомнить.

- Пример: «! ХЭВИ МЕТАЛ не решает слушай QUEEN 4 ВЕСЕЛЫХ ананаса ГОЛЬФЫ не ДЖИНСЫ - короче КОРОТКОГО»

Пример 3: яростьуткапростолуна

Почему этот пароль считается надежным?

- Он основан на кодовой фразе, использующей несколько распространенных, но не связанных между собой слов.

- Пароль длинный – 20 символов.

Как улучшить этот пароль?

- Используйте разнообразные символы – строчные и прописные буквы, символы, числа.

- Замените некоторые символы одного типа символами другого.

- Пример: !Рость%Тка?Росто4Уна (использовано следующее правило: вторая буква каждого слова заменяется на строчную, первая – на символ).

Как пользоваться паролями и как их запоминать

Пароли предоставляют вам доступ ко множеству важных сервисов, так что храните их как можно надежнее.

Чтобы обеспечить безопасность:

- Не записывайте пароли на бумажках.

- Не храните пароли в приложении «Заметки» на телефоне.

- Не сохраняйте пароли в автозаполнении браузера.

Вместо этого пользуйтесь следующими методами:

Активируйте двухфакторную аутентификацию на всех ваших самых ценных аккаунтах. Это дополнительная проверка безопасности после успешного ввода пароля. Для двухфакторной аутентификации используются методы, доступ к которым есть только у вас: электронная почта, SMS, биометрия (например, отпечаток пальца или Face ID) или USB-ключ. Двухфакторная аутентификация не пропустит мошенников и злоумышленников в ваш аккаунт, даже если они украдут ваши пароли.

Часто обновляйте самые важные пароли. И старайтесь, чтобы новый пароль был не похож на старый. Менять лишь несколько символов в прежнем пароле – вредная практика. Обновляйте пароли регулярно, например каждый месяц. Даже если вы обновляете не все пароли, регулярно меняйте их хотя бы для следующих сервисов:

- интернет-банкинг;

- оплата счетов;

- основной пароль менеджера паролей;

- социальные сети;

- электронная почта;

- личные кабинеты телефонного оператора и интернет-провайдера.

Наконец, помните: если ваш пароль удобен для вас, скорее всего, он удобен и для взломщиков. Сложные пароли – лучший способ защитить себя.

Используйте менеджер паролей, например Kaspersky Password Manager. Главное достоинство менеджера паролей – шифрование и доступ из любого места, где есть интернет. Некоторые продукты уже содержат встроенное средство для генерации и оценки надежности паролей.

Нередко возникает задача, как передать пароль от сервера коллеге или, например, ПИН от банковской карточки жене, когда она поехала за покупками. Платёжные коды и пароли представляют собой секретную информацию, несанкционированный доступ к которой может нанести серьезный финансовый и моральный ущерб. То же самое можно сказать и о различных конфиденциальных документах, которые содержат важные сведения. Например, бухгалтерскую отчетность или внутрикорпоративные доки со стратегическими планами. Понятно, что передача таких данных должна осуществляться по самым надёжным каналам.

Риски при отправке данных через Интернет

Многие из нас до сих пор считают, что почтовые сервисы или популярные мессенджеры хорошо защищены от взлома. Ещё бы – об эффективной защите передаваемой информации каждый такой проект постоянно напоминает пользователям. Доверять пароли, пин-коды и другие сверхсекретные данные электронной почте или Viber, Whatsapp, большая ошибка, которая может вам дорого стоить. Подумайте сами – во всех случаях переданные сведения будут находиться в каком-нибудь хранилище данной компании, владельца мессенджера. Данные — ваши, а находится будет на серверах компании. Разве можно поручиться за сохранность такой информации, если вы даже не знаете, кто имеет доступ в эти хранилища?

«Цифровой след» в кибернетическом пространстве может храниться вечно. И по этому следу найти суперсекретную информацию на почтовых сервисах или в публичных облачных хранилищах зачастую не представляет никакого труда. Подумайте, как обрадуются мошенники или ваши конкуренты, получив в своё распоряжение пароли от ваших аккаунтов или пин-коды банковских карт! Одно дело, если злоумышленники перехватят переданные фотографии пикантного содержания. В этом случае вас ожидает только моральный ущерб, который может дополняться справедливым гневом вашей подруги. Но когда секретности лишаются самые конфиденциальные данные, то такие потери могут серьёзно подпортить вашу жизнь и репутацию.

Так как же передавать такие сведения, чтобы иметь 100% гарантию конфиденциальности?

Как повысить безопасность передачи данных?

Для начала следует отказаться от использования ненадёжных каналов, каковыми являются все известные мессенджеры публичные облачные сервисы и почтовые службы. Затем рекомендую поверхностно познакомиться с передовой технологией передачи данных с оконечным end-2-end шифрованием, которая защищает передаваемые сведения с помощью инновационных криптографических алгоритмов и что самое важное НИГДЕ НЕ СОХРАНЯЕТ ВАШИ ДАННЫЕ, кроме как на ваших устройствах.

То есть, как только вы предали нужные данные, описанный выше «цифровой след» исчезает навсегда. И в этом случае найти путь скачивания, а тем более носитель невозможно даже при очень большом желании. Файл то нигде не хранится, кроме как на вашем устройстве. А если ссылку вы удалили, то и доступа к файлу извне уже не существует. Так что смело рекомендую этот способ всем, кто заботится о своей личной информационной безопасности!

В эру развития информационной безопасности почему-то большинство пользователей не обращают на неё внимание. Возможно вы замечали за собой или другими, но учетные данные передаются из рук в руки просто в мессенджерах, на бумажках или вообще в общем чате.

Почему-то многие считают, что если написать “ты только удали потом”, то ничего не будет и пароли так и останутся в сохранности. Это не так.

В этой статье мы расскажем как ваши пароли могут своровать и что вы должны делать, чтобы их обезопасить.

Как воруют пароли

Еще иногда пароли скидывают как документ и они становятся публично доступны. Найти такие пароли не особо сложно, если хорошо поискать по нужным ключевым словам в поиске по документам. Примеров по понятным причинам приводить не станем.

Ровно также проверяются и различные мессенджеры и чаты. Стоит только хоть чему-то стать взломанным - пароли станут общественным достоянием.

Давайте приведем пример обычного человека. У него есть учетная запись в Яндексе и Яндекс браузер, которые привязаны друг к другу. Все сохранения паролей и карт в этом браузере привязывается автоматически к учетной записи и если её синхронизировать с другим браузером, то это всё станет доступно и там. Смекаете к чему мы ведем?

Стоит взломать одну почту на Яндексе и догадаться синхронизировать с ней браузер, можно получить доступ не просто к паролям, но и к кредитным картам пользователя.

К слову, у меня, автора этой статьи к учетке привязано 834 пароля и три карты, если мою почту взломают - это будет печаль полная.

Кейлогеры

Второй способ свистнуть ваши пароли - кейлогеры. Кейлогер - это софт или вирус, который записывает все нажатия на клавиатуре с определенных сайтов. Потом эти данные просто передаются разработчику и все.

Как защищаться от вирусов - дело ваше. Мы просто делаем вывод, что если безалаберно относиться к антивирусной защите, то можно самостоятельно “передать” пароль злоумышленникам.

Брутфорс

Брут - это процесс подбора пароля простым методом перебора. Зачастую пользователи делают пароль “111пароль” или что-то подобное. Такие пароли брут чекает на раз и они тут же передаются разработчику софта.

Мы описываем все эти методы для того, чтобы вы понимали, что любая оплошность с вашей стороны может привести к тому, что ваши данные окажутся в других руках.

Теперь давайте думать как избежать такого развития событий.

Где хранить пароли

Вот мы и добрались до самого важного - где же лучше всего хранить пароли. Понятно, что при выборе места хранения во главе угла должна стоять безопасность, но весь мы же еще хотим периодически делиться доступами к различным сервисам и это должно быть как минимум удобно. Также стоит учесть и то, что нам нужно иметь доступ к паролям на разных устройствах и в разных местах, что тоже усложняет процесс. Последняя сложность - вариативность паролей. Например, чтобы передавать доступ к управлению хостингом нужно иметь возможность создавать дополнительные поля, ведь помимо логина и пароля тут может быть ip, ссылка на биллинг, FTP доступ и тд. Получается уже целая заметка, которую тоже хочется передать разом и безопасно.

Хранение на бумажке

Чтобы закрыть этот вопрос разом, обсудим его первым. Хранить пароли на бумажках или в записной книжке не безопасно от слова совсем. Бумага - совсем не долговечный хранитель информации, её легко намочить, порвать или потерять. Так вы потеряете свой пароль, что может обернуться проблемами. Записную книжку вы также можете потерять или она попадет в третьи руки. Для того, чтобы сфотографировать страницы с паролями достаточно не более одной минуты. Этого нельзя допускать.

Особенно, это касается стикеров с паролями на рабочих местах, которые почему-то принято лепить на монитор или под клавиатуру. Лучше всего на работе вводить штрафы за такое пренебрежение безопасностью и иногда устраивать проверки.

PS. На картинке французский телеканал, который был взломан после этого кадра. Взломан - громко сказано, злоумышленники просто ввели пароль, который увидели в кадре.

Хранение в txt-файле

Еще один вид абсолютно не безопасного хранения учетных данных. Для полной картины остается только назвать файл “Пароли”. Теперь вообще никому не составит труда найти этот файл и сфотографировать.

Обычно такие деятели делятся на два типа:

- Хранят файл на рабочем столе

- Засовывают файл в архив и паролят уже его

У вторых хоть какое-то чувство безопасности есть, однако это не решает вопрос надежной передачи, да и стоит жесткому диску или архиву выйти из строя и всё, паролей больше нет.

В общем тоже плохой способ, пользоваться им ни в коем случае нельзя.

Оффлайн-софт

Более надежный способ, по сравнению с двумя предыдущими.

Одним из самый распространенных софтов для хранения паролей оффлайн можно считать KeePass. Софт не обязательно устанавливать, его можно держать портативным на флешке или диске, что позволяет получить доступ к паролям из разных мест. Есть экспорт и импорт данных, хранение учетных данных под несколькими мастер-паролями и даже блокировка учетной записью. В общем безопасно, но не решается проблема передачи и доступа к паролям с мобильных устройств.

Также KeePass имеет более сотни дополнительных плагинов делающих из программы настоящего монстра с кучей возможностей. К слову, некоторые плагины как раз решают вопрос передачи, но только между другой программой с тем же расширением.

В общем, софт можно использовать, если вам нужны пароли к чему-то конкретному и только на одном устройстве. Например бухгалтеру, чтобы зайти в 1С на рабочем месте. Портативность обеспечивает безопасное хранение учетных данных вне Windows. Единственное, мы бы рекомендовали иногда бэкапить новые пароли на другую флешку.

Онлайн сервисы

Среди онлайн сервисов хранения паролей флагманом можно считать LastPass. Софтом пользуются более 17 миллионов пользователей по всему миру, включая такие крупные бренды как The New York Times, CNN, The Economist и другие.

Если кратко, что умеет сервис:

- Хранить пароли на своих серверах

- Давать доступ к паролям другим пользователям не показывая им сам пароль

- Хранить данные банковских карт

- Автозаполнять пароли в браузере и мобильных приложениях

- Создавать пароль во время регистрации в сервисе

- Синхронизировать веб-версию и мобильное приложение

- Сортировать пароли по любой удобной вам схеме

- Забирать доступ у определенных пользователей в один клик

- Приложение для Apple Watch

- Создавать и расшаривать целые заметки

- Он бесплатный

Сервис представлен в трех вариантах:

- Онлайн версия

- Расширение для браузера

- Мобильное приложение

В целом в этом сервисе прекрасно и удобно всё, за вычетом одного момента. Вы конечно можете дать доступ сотруднику к любому сервису и он его не увидит, а заходить будет через автозаполнение плагином, но если он обладает хотя бы минимальными навыками HTML-верстки, узнать пароль не займет и десяти секунд.

В остальном сервис вполне надежный и заслуживает доверия.

Приложения для телефонов

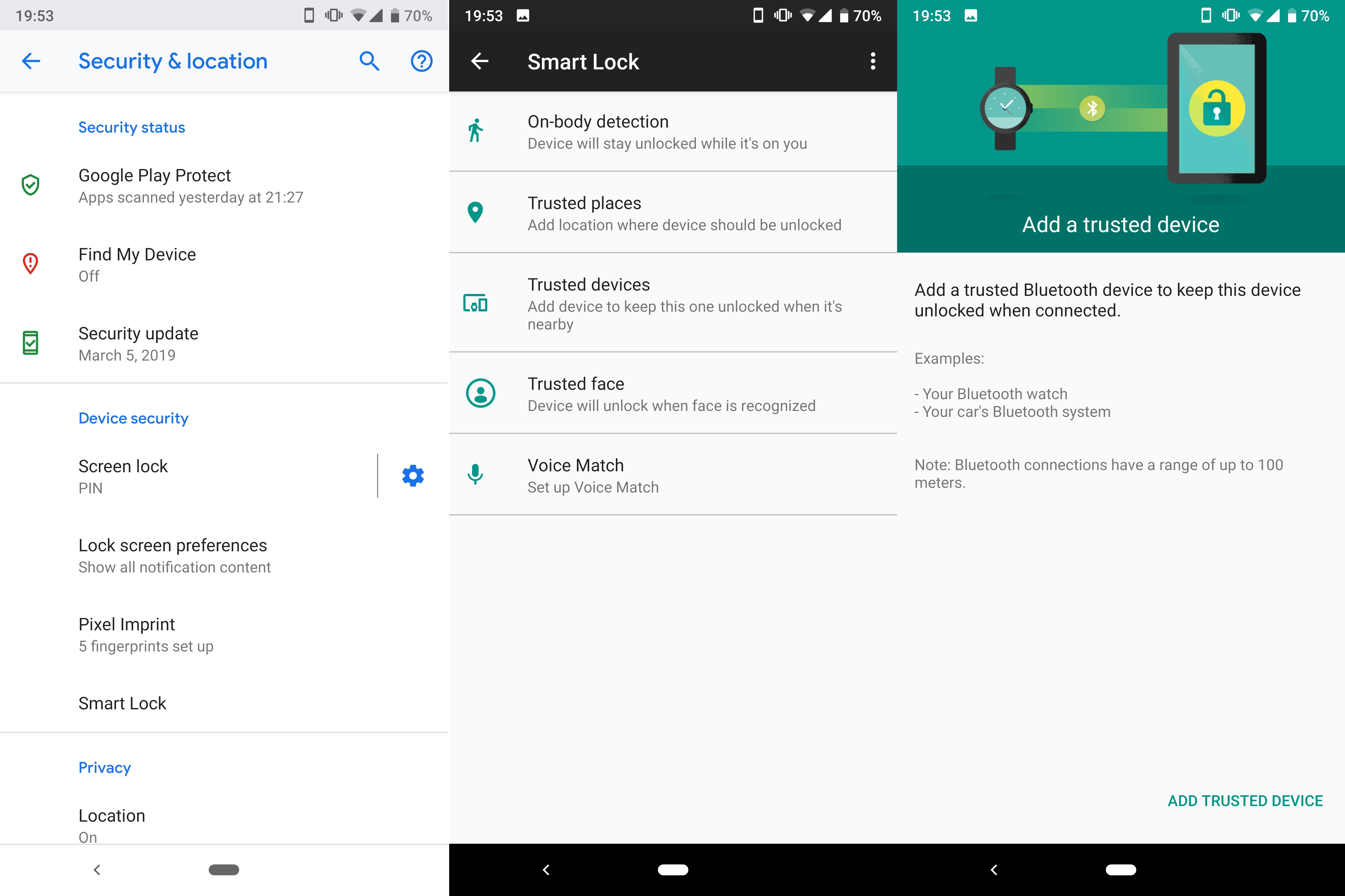

Если вы не пользуетесь ПК, а только мобильным телефоном, то Appstore или Play Market могут предложить вам обширный спектр софтин, которые могут управлять вашими паролями. Некоторые приложения поддерживают Smart Lock от Google, но назвать его менеджером паролей всё же нельзя.

Тут вы можете воспользоваться просто одним из популярных приложений или скачать всё тот же LastPass, решать вам.

Заключение

Обязательно пользуйтесь только проверенными сервисами и способами хранения учетных данных. С каждым годом цена на пользовательские данные только растет и не стоит упрощать работу злоумышленникам, которые их воруют. Лучше один раз обезопасить себя, чем потом долгое время восстанавливать доступы или потерять деньги.

Не стоит забывать и про двойную аутентификацию. В таком случае, даже если ваши пароли своруют, этого окажется недостаточно, чтобы навредить вам. В любом удобном случае подключайте вторую аутентификацию.

Читайте также: