Как называется компьютерный шпион

Обновлено: 01.07.2024

Как работает кейлоггер

Существует несколько типов клавиатурных шпионов, в зависимости от того, как они подключаются к вашему компьютеру или браузеру, например, вирусы руткитов , которые внедряются в операционную систему компьютера, или вредоносные программы гипервизора , которые работают на гораздо более низких уровнях. От этих двух, обычно трудно избавиться.

Кейлоггеры также известны тем, как они работают. Например, есть такие, которые заражают веб-страницы и крадут ваши данные, если вы посещаете такие страницы, в то время как другие присоединяются к вашему браузеру как скрытые расширения, часто избегая обнаружения специальным ПО, и сообщают о каждом нажатии клавиши, выполненном с помощью приложения. Это программные кейлоггеры.

Есть аппаратные кейлоггеры , такие как дополнительный разъём на вашем компьютере, накладка на клавиатуру или другое оборудование, с которым вы вряд ли столкнетесь дома.

Шансы быть захваченным такими очень малы по сравнению с вирусными, вот что нас должно беспокоить больше всего.

Как кейлоггер попадает на компьютер

Кейлоггеры часто устанавливаются на ваш компьютер как часть трояна, который маскируется под полезную утилиту. После того, как вы загрузите и установите приложение, оно либо работает, но переносит вредоносное ПО на ваш компьютер, либо не работает, как было обещалось в описании.

После установки кейлоггера он будет включаться каждый раз, когда вы запускаете компьютер, и записывает нажатия клавиш, которые вы делаете в определенных полях на веб-сайтах, или каждое нажатие клавиши, которое вы делаете на своем компьютере.

Если вы хотите предотвратить установку или запуск клавиатурных шпионов на вашем компьютере, лучше всего заблокировать их перед установкой с помощью надежного программного обеспечения для защиты от вредоносных программ.

Тем не менее, люди часто игнорируют программы безопасности. Что еще хуже, есть кейлоггеры, которые входят как часть обновления, которым обычно удается избежать обнаружения вредоносным программным обеспечением.

Самые популярные сканеры и утилиты для поиска и удаления вредоносного ПО

- 🚩 Safety Scanner для Windows

- 🚩 Malwarebytes для macOS.

- 🚩 AdwCleaner для Windows

- 🚩 Junkware Removal Tool

- 🚩 CrowdIsnpect

- 🚩 Spybot

- 🚩 Ad-Aware

- 🚩 SUPERAntiSpyware

Все это затрудняет предотвращение ввода клавиатурных шпионов на ваш компьютер, поэтому вы должны быть бдительными и скептически относиться к любым бесплатным приложениям или программам, которые загружаете на свой компьютер.

Как обнаружить и удалить кейлоггер

В отличие от программ-шпионов и других типов вредоносных программ, которые обычно замедляют работу компьютера, кейлоггер этого не делает. На самом деле вы даже не узнаете, что он работает, вот поэтому его не так просто обнаружить.

Лучший способ обнаружения и удаления кейлоггера - использовать комбинацию сильного программного обеспечения, предотвращающего кейлоггер и антируткит, которое может находить и удалять кейлоггеры.

Анти-клавиатурные шпионы обычно проверяют все процессы, запущенные на вашем компьютере, включая фоновые приложения и службы, операционную систему и все другие параметры.

Некоторые из лучших анти-кейлоггеров, которые вы можете использовать: SpyShelter и Zemana .

Вы также можете использовать анти-руткит-программы для удаления руткитов с вашего компьютера. Несколько хороших вариантов: Malwarebytes, McAfee Rootkit Remover или Bitdefender Rootkit Remover .

Программы против руткитов - это ваша вторая линия защиты, где специализированные системы против кейлоггеров не работают.

Вывод

Если вы подозреваете, что на вашем компьютере может быть установлен кейлоггер, вы можете сначала проверить диспетчер задач на наличие подозрительных процессов или использовать анти-кейлоггер и антируткитное программное обеспечение, чтобы найти и избавиться от него.

Как всегда, профилактика лучше лечения, поэтому будьте особенно осторожны с приложениями или программами, которые вы загружаете, с веб-страницами, которые вы посещаете, и что важно, обновляйте операционную систему и браузеры, чтобы блокировать любые эксплойты.

Слышали ли вы о кражах через интернет-банкинг с использованием программы под названием «клавиатурные шпионы», и вам интересно узнать, как проверить наличие клавиатурных шпионов и очистить вашу систему?

Или вы когда-нибудь задумывались о том, как пароли, имена пользователей и другие конфиденциальные учетные данные украдены с кажущихся безопасными веб-сайтов?

Вы знаете, как разные клавиатуры могут изучать ваш стиль письма и предсказывать слова, которые вы могли бы использовать в следующий раз?

Все эти задачи часто выполняются путем записи нажатия клавиш на клавиатуре, метод, известный как кейлоггинг.

Смущенны? Не надо.

В этой статье подробно рассказывается, что такое кейлоггеры, как они работают, а также как проверить наличие кейлоггеров в вашей системе и удалить их.

К концу статьи вы можете получить четкое представление о кейлоггерах и некоторых мерах предосторожности, которые вы можете предпринять для защиты своих конфиденциальных учетных данных.

Что такое кейлоггер? Каковы его функции?

Программа регистрации может позже извлечь записанные данные из своей области хранения.

Часто кейлоггинг осуществляется со злым умыслом для перехвата конфиденциальной и частной информации, такой как данные кредитной карты, учетные данные банковского счета, имена пользователей, пароли и другие личные данные.

Во многих громких банковских кражах использовались клавиатурные шпионы.

Есть много других примеров банковских преступлений, в которых использовались кейлоггеры, в основном потому, что они чрезвычайно надежны для отслеживания электронной информации.

Кейлоггеры также имеют множество законных приложений.

Они используются для распознавания сочетаний клавиш или «горячих клавиш».

А также они являются разрешенными исследовательскими инструментами для изучения процессов письма и могут использоваться для отслеживания развития письма у детей.

Родители могут отслеживать использование интернета своими детьми с помощью клавиатурных шпионов, а работодатели могут отслеживать использование своих рабочих станций в нерабочих целях.

Правоохранительные органы используют кейлоггеры в целях наблюдения, чтобы анализировать и отслеживать использование персональных компьютеров в преступлениях.

Законны ли кейлоггеры?

На этом этапе вы ознакомились с возможностями и широким спектром приложений, в которых можно использовать кейлоггеры.

Вам должно быть интересно, законно ли использование клавиатурных шпионов?

По этой теме было много споров, и аргументы как за, так и против вполне веские.

Самый большой аргумент против использования клавиатурных шпионов заключается в том, что их использование серьезно нарушает конфиденциальность.

Каждый человек имеет право защищать свою частную жизнь, и существует очень тонкая грань между вторжением в частную жизнь и санкционированным слежением.

Сам факт, что даже правительства не могут подвести черту к нарушению конфиденциальности, еще больше затрудняет разработку конкретных законов.

Следовательно, использование клавиатурных шпионов все еще законно.

Предпринимаются попытки интерпретировать защитные законы таким образом, что мониторинг нажатия клавиш широкой публикой считается неконституционным.

Если кейлоггеры используются в преступных целях, они, очевидно, являются незаконными, и преступники могут быть привлечены к ответственности в суде.

Типы клавиатурных шпионов

Кейлоггеры могут быть как программными, так и аппаратными.

Есть несколько типов, которые используют разные методы для захвата клавиш, нажимаемых пользователем.

- Некоторые кейлоггеры предназначены для захвата и записи ввода в веб-формах. Как только кнопка отправки нажата, кейлоггеры захватывают данные до того, как значения передаются в интернет.

- Другая категория кейлоггеров прячется в операционной системе, получая root-доступ. Программы, которые получают root-доступ, находятся на уровне ядра, причем ядро является центральным модулем операционной системы. Эти кейлоггеры трудно обнаружить и удалить, поскольку приложения пользовательского уровня не имеют разрешений на изменение программ уровня ядра.

- Кейлоггеры на основе Javascript внедряют тег скрипта с вредоносным кодом на веб-страницу, прослушивают события клавиатуры и записывают ввод.

Аппаратные кейлоггеры не зависят от какого-либо установленного программного обеспечения и существуют на аппаратном уровне компьютера.

Эти аппаратные кейлоггеры могут быть физически добавлены к клавиатуре в виде аппаратной схемы.

Существуют аппаратные устройства, которые могут перехватывать пакеты, передаваемые с беспроводных клавиатур и мышей на соответствующие приемники.

Как проверить наличие клавиатурных шпионов и удалить их с компьютера?

Поскольку кейлоггеры используются как законные, так и незаконные, вам должно быть интересно, как можно проверить наличие кейлоггеров и как их удалить.

Некоторые кейлоггеры очень сложны и используют очень сложные методы, чтобы скрыть законные процессы, работающие в фоновом режиме.

Сканирование этих клавиатурных шпионов зачастую практически невозможно.

Более простые кейлоггеры могут быть обнаружены и удалены.

Вот несколько способов проверить наличие клавиатурных шпионов и удалить их.

Это процесс, который обрабатывает загрузку профиля пользователя при входе в систему.

Он также обрабатывает безопасную последовательность внимания.

Это гарантирует, что вы входите на безопасный рабочий стол, и никакая другая программа не выдает себя за диалоговое окно входа или не отслеживает вводимый вами пароль.

В Windows Vista и более новых версиях роли этого процесса существенно изменились (CTRL + SHIFT + ESC).

Этот процесс часто становится мишенью во время атак на систему безопасности, которые изменяют его функции и увеличивают использование памяти, что служит признаком того, что процесс скомпрометирован.

Кроме того, если существуют два или более повторяющихся процесса Winlogon.exe, один из процессов может быть функцией кейлоггера, а диспетчер задач может использоваться для завершения процесса.

Если вы обнаружите два или более экземпляра процесса Winlogon.exe, щелкните процесс с повторяющимся номером, чтобы выбрать его, и нажмите «Завершить процесс», чтобы завершить его.

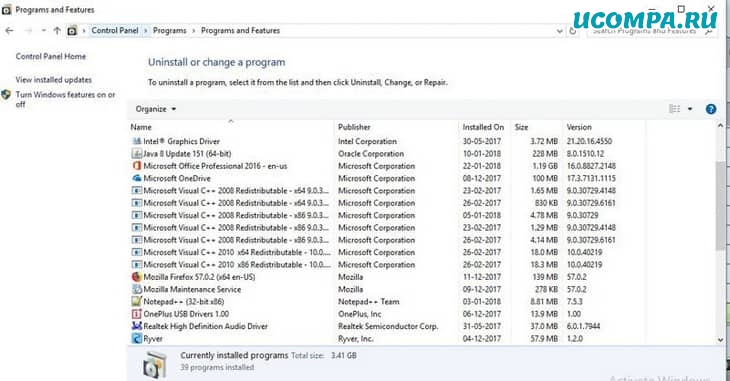

2. Установленные программы

Если злоумышленник неосторожен и не скрывает кейлоггер, его можно обнаружить в списке установленных программ.

Выберите «Программы и компоненты» или «Удалить программу».

Вам будет представлен список программ и программного обеспечения, установленных на вашем компьютере.

Проверьте список на наличие программ, которые вы не устанавливали.

3. Анти-кейлоггеры

Это программное обеспечение, предназначенное для поиска кейлоггеров в вашей системе.

Они, как правило, более эффективны, чем обычные антивирусные программы, поскольку разработаны специально для обнаружения клавиатурных шпионов.

Обычно они сравнивают все файлы на вашем компьютере с базой данных клавиатурных шпионов.

Любое подобное поведение, обнаруженное при сравнении, может указать на потенциального кейлоггера.

Если кейлоггер очень сложный, антикейлоггеры могут не обнаружить их.

Антикейлоггеры будут часто использоваться на общедоступных компьютерах в интересах безопасности пользователей.

Эти компьютеры более восприимчивы к такому программному обеспечению и, следовательно, часто должны регулярно запускать программу антикейлоггера, чтобы гарантировать, что они не заражены и безопасны для публичного использования.

Сами пользователи также должны прибегать к мерам безопасности для защиты своих данных и конфиденциальности.

4. Антишпионское ПО и антивирусные программы

Многие из этих программ начали добавлять известные кейлоггеры в свои базы данных, и вы должны следить за тем, чтобы ваши базы данных всегда обновлялись, чтобы включать последние дополнения.

Эти программы могут проверять наличие программных клавиатурных шпионов и очищать, отключать или помещать их в карантин.

Обнаружение может быть затруднено, если вредоносная программа или вирус с кейлоггером очень сложен и скрывается как законное программное обеспечение.

Кроме того, антивирусные программы с меньшими разрешениями и привилегиями не смогут обнаружить кейлоггер с более высокими привилегиями.

Например, шпионская программа с привилегиями только на уровне пользователя не может обнаружить кейлоггер на уровне ядра.

Многие антивирусные программы классифицируют кейлоггеры как потенциально вредоносные или потенциально нежелательные.

Следовательно, вы должны убедиться, что программа обнаруживает такое программное обеспечение по умолчанию.

В противном случае вам может потребоваться соответствующая настройка антивирусной программы.

Полезные советы по защите от кейлоггеров

В настоящее время вы знаете, как проверить наличие клавиатурных шпионов и удалить их со своего компьютера.

Это должно защитить вас от определенных групп клавиатурных шпионов.

Вот еще несколько мер предосторожности, которые вы можете использовать, чтобы защитить себя от клавиатурных шпионов.

Кейлоггеры сильно различаются по способам работы и пытаются перехватить данные.

Следовательно, методы, которые вы используете для защиты, должны быть нацелены на то, как работает кейлоггер.

Следовательно, некоторые методы могут очень хорошо работать с определенной группой клавиатурных шпионов, но могут быть совершенно бесполезны против других.

Кроме того, авторы кейлоггеров могут обновить свои кейлоггеры, чтобы адаптироваться к принимаемым вами мерам противодействия.

Кейлоггеры в основном пытаются собирать ваши конфиденциальные данные, поэтому наиболее распространенные способы защитить себя:

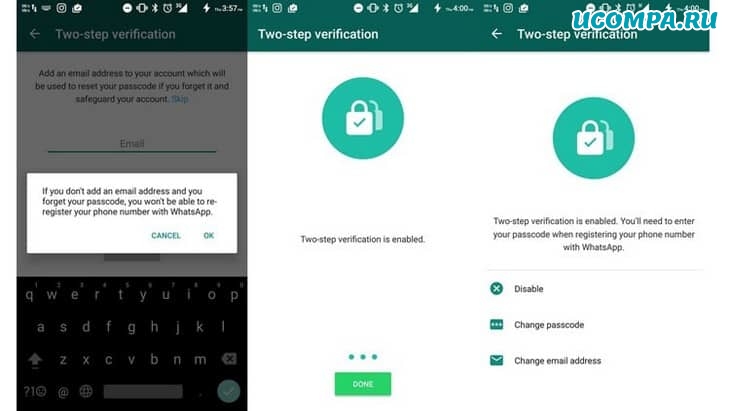

1. Используйте одноразовые пароли или двухэтапную авторизацию

Одноразовые пароли могут быть очень эффективным решением, поскольку пароль становится недействительным сразу после его использования.

Таким образом, даже если в вашей системе установлен кейлоггер, перехваченный пароль становится бесполезным после одного сеанса.

Это эффективно защищает ваши личные данные.

Двухэтапная аутентификация также является очень хорошей мерой для защиты от кейлоггеров.

Двухэтапный процесс аутентификации предполагает, что пользователь сначала вводит свои учетные данные.

Затем пользователь должен ввести этот код для проверки, тем самым добавив дополнительный уровень защиты.

Поскольку сгенерированный код или пароль становятся недействительными после одного использования, это также защищает ваши конфиденциальные данные так же, как и одноразовые пароли.

Этот метод будет неэффективен, если злоумышленник имеет удаленный контроль над вашим компьютером и совершает недействительные транзакции, как только будет установлено, что вы являетесь действующим пользователем.

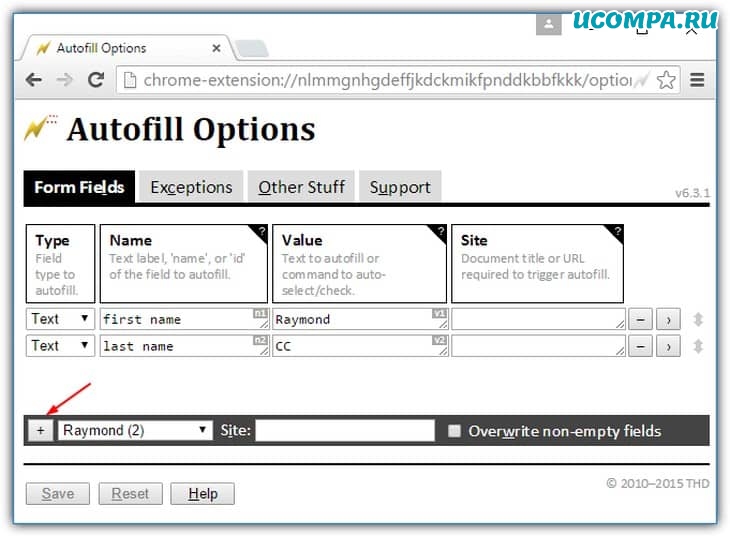

2. Программы автоматического заполнения форм

Вы можете использовать программы, которые автоматически заполняют ваши данные, не требуя их ввода.

Кейлоггер не может обнаружить какие-либо данные, так как вам не нужно вводить их вручную.

Однако любой, у кого есть физический доступ к устройству, может установить программное обеспечение для записи этих данных из любого места.

Данные могут быть записаны из операционной системы или во время передачи данных по сети.

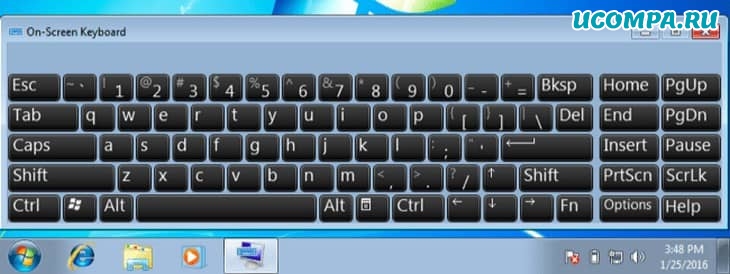

3. Экранная клавиатура

Хотя это не очень популярный метод, экранная клавиатура может помочь в защите от клавиатурных шпионов, которые регистрируют нажатия клавиш с физической клавиатуры.

Однако есть кейлоггеры, способные делать снимки экрана во время ввода ваших данных.

Это приводит к раскрытию ваших учетных данных злоумышленнику.

Кроме того, экранные клавиатуры были разработаны как утилита для обеспечения доступности, а не для защиты от киберугроз.

Экранные клавиатуры должны быть спроектированы и реализованы иначе, если они будут использоваться против клавиатурных шпионов.

4. Распознавание речи

Вместо того, чтобы вводить свои учетные данные, вы можете использовать программу преобразования речи в текст и озвучивать свои учетные данные.

Кейлоггер ничего не регистрирует, так как не происходит набора текста или щелчков мышью.

Самым слабым местом в этом методе является то, как программное обеспечение отправляет распознанный голос в систему.

Данные могут быть перехвачены, если метод небезопасен.

5. Сетевые мониторы

Сетевые мониторы (также называемые обратными межсетевыми экранами) предупреждают всякий раз, когда программа пытается установить сетевое соединение.

Это может дать вам возможность проверить законность соединения, запрошенного программой, и предотвратить отправку введенными вами учетными данными на другой компьютер с помощью кейлоггеров.

Ну а этот раздел будет полезен только пользователям Mac.

Многие люди, даже некоторые пользователи Pro, считают, что устройства Mac невосприимчивы к кейлоггерам.

Хотя это правда, что macOS намного безопаснее и удобнее с точки зрения конфиденциальности, чем другие операционные системы, Mac тоже может иметь кейлоггеры.

Как только вредоносная программа получит полный доступ к диску и специальные возможности вашего Mac, у всего могут возникнуть проблемы.

Однако, чтобы предотвратить все это, вам понадобится эффективный инструмент обнаружения вредоносных программ.

Что такое CleanMyMac X?

Это также один из лучших инструментов для обнаружения вредоносных программ в данной области.

Эта программа не только обнаружит наличие кейлоггеров на вашем Mac, но и удалит их.

Как вы, возможно, знаете, невооруженным глазом нелегко обнаружить кейлоггеров, поскольку они принимают разные формы.

Внутри CleanMyMac X есть множество других функций, но мы сосредоточены на его модуле обнаружения вредоносных программ.

Не знаете, как использовать средство обнаружения вредоносных программ CleanMyMac X?

Это настолько просто, насколько это возможно.

Как использовать CleanMyMac X для удаления клавиатурных шпионов?

После того, как вы установили CleanMyMac X на свой компьютер, вы увидите множество опций внутри.

Вы должны выбрать раздел «Удаление вредоносных программ», который будет анализировать ваш Mac на предмет потенциальных угроз.

Не только кейлоггер, но и другие вредоносные программы, такие как черви, шпионское ПО, рекламное ПО, майнеры и т. д., будут обнаружены за несколько секунд.

И при желании вы можете удалить все в один клик.

Замечательно, если сканер вредоносных программ сообщит, что на вашем Mac нет потенциальных угроз.

Однако, знаете, лучше убедиться в этом, чем на собственном опыте.

В конце концов, вам нужно всего несколько секунд, чтобы держать кейлоггеров подальше от вашего Mac.

Кроме того, не забывайте часто сканировать свой компьютер с помощью CleanMyMac X.

По сравнению с другими методами предотвращения кейлоггеров, о которых мы говорили ранее, CleanMyMac X имеет простой процесс.

Вам не нужно беспокоиться о технической экспертизе или ошибках в этом вопросе.

Вывод

В этой статье дается обзор того, как проверять кейлоггеры, их функции и некоторые меры предосторожности, которые вы можете предпринять, чтобы не стать жертвой кейлоггеров.

Конечно, во многих случаях обнаружить некоторых из более сложных клавиатурных шпионов практически невозможно.

Но следуя советам по безопасности, упомянутым выше, вы сможете защитить себя от основных кейлоггеров или, по крайней мере, сканировать их на наличие кейлоггеров, чтобы проверка на кейлоггер не была сложной задачей.

Кроме того, наличие четкого представления и знаний об угрозе, с которой вы имеете дело, делает выполнение предлагаемых мер предосторожности более логичным.

«Ещё никогда Штирлиц не был так близок к провалу» — возможно, Вы сразу представили в своём воображении классического шпиона. Такого, который может незаметно следить за своей целью, или наоборот, притворяясь тем, кем не является – оставаться на виду и собирать необходимые данные. Однако, в современном мире шпионы хоть и поступают точно также, но выглядят совершенно иначе. Давайте познакомимся с одним из видов шпионов, aka keyloggers, или – клавиатурные шпионы.

Клавиатурный шпион (keylogger) – это устройство или программа со способностью регистрировать нажатия клавиш на клавиатуре, нажатие и движение мыши и т.д.

Подумать только, любая информация, которая вводится через клавиатуру и компьютерную мышь – может стать известной злоумышленнику, в том числе пароли к посещаемым сайтам, данные банковских карт и даже личная переписка, которая даёт огромный простор для социальной инженерии.

Поймать такого «жучка» можно прямо на лету. «Drive by downloads», попутной загрузкой без ведома пользователя. Достаточно зайти на определенный сайт, или нажать на всплывающее окно, или открыть вложение в письме. Некоторые шпионы могут прятаться даже в обычных по виду графических файлах. А могут и вовсе самостоятельно проводить атаку, используя уязвимости в браузере или подключаемых модулях.

Обнаружить подобное вторжение можно через методы, включающие в себя поиск аномалий, т.е. мониторинг компьютерной системы пользователя на предмет аномальных изменений при отображении веб-страницы. Иной путь – использовать среду выполнения, позволяющей работать с JavaScript и отслеживать его поведение во время исполнения. Средства обеспечения безопасности, в т.ч. антивирусы, могут совмещать разнообразные методы обнаружения шпионского ПО, используя наработанные базы данных с множеством сигнатур для сопоставления шаблонов вредоносных скриптов. Однако методы обфускации (запутывания кода) позволяют избегать обнаружения шпионов защитной программой.

Что может сделать обычный пользователь, чтобы предотвратить такие попутные загрузки, спросите вы?

Конечно, можно сказать про то, что нужно заходить только на проверенные и надежные сайты, избегать всплывающие окна, регулярно обновлять веб-браузеры и антивирусы, что не стоит нажимать на всё, что попадается в сети. Но если приходится посещать много разнообразных веб-сайтов? Искать информацию где только можно и где нельзя? Тогда, один из наиболее простых вариантов – использование блокировщика сценариев, например, NoScript. Это бесплатное расширение для веб-браузеров на базе Mozilla и Google Chrome. Оно позволяет отключать все сценарии (скрипты) на посещаемом сайте, а после выборочно включить нужные. Это не только поможет избежать вредоносных программ, в т.ч. шпионов, но и в дальнейшем сэкономит время и трафик, позволяя не загружать сценарии (например, таргетированную рекламу), которые собирают личные данные пользователя.

Другой популярный способ завести себе личного шпиона – это загрузить условно бесплатное ПО, peer-to-peer приложения, online игры, скачивать игры, фильмы, музыку с непроверенных источников, в т.ч. торрентов. Не надо так. 😐

Вернемся к нашим баранам! На каких принципах работают клавиатурные шпионы?

Одни шпионы могут использовать перехватывающие механизмы, например, функцию Windows API SetWindowsHookEx(), позволяющую следить за логом о нажатии клавиш клавиатуры. Кстати говоря, данная функция может перехватывать даже самозаполняющиеся пароли.

Другие шпионы могут располагаться на уровне ядра вводного устройства и получать всю информацию напрямую, заменяя собой основное программное обеспечение. Невидимый и начинающий свою работу ещё на этапе загрузки системы кейлоггер, но не перехватывающий самозаполняющиеся пароли.

Есть ещё аппаратные шпионы, которые представляют собой миниатюрные устройства, находящиеся между устройством ввода и самим компьютером. Для профилактики достаточно регулярно осматривать свой ПК и не покупать с рук устройства ввода, т.к. есть вероятность, что те имеют недокументированный функционал.

Итак, мы знаем, что собой представляют клавиатурные шпионы, знаем, что делать, чтоб свести риск проникновения шпиона к минимуму. Но если он уже проник в систему?

Несмотря на скрытность кейлоггеров — есть шанс отследить их фоновый процесс. Для этого можно использовать Process Explorer, принадлежащий Microsoft. Информация, выводимая данным ПО, значительно подробнее, чем у диспетчера задач Windows. Клавиатурные шпионы могут обитать, например, в вкладке «explorer.exe» и сразу бросаться в глаза отсутствием описания процесса и названием компании производителя.

Особенность шпионского ПО в том, что его сигнатуры отличаются от вирусных, и антивирусы принимают кейлоггеры за обычную программу. Для проверки системы и удаления шпионов можно использовать такие продукты как:

IObit Malware Fighter, Ad-Ware, Emsisoft Anti-Malware и Microsoft Defender.

Последний – встроенное программное обеспечение по умолчанию для Windows.

Ниже инструкция как его запустить, если вы подозреваете, что на вашем компьютере есть вредоносное ПО, которое не обнаружили другие средства обеспечения безопасности:

- Открываем Пуск => Параметры => Обновление и безопасность => Безопасность Windows => Защита от вирусов и угроз.

- Для Windows 10 выбрать «Параметры проверки» в разделе «Текущие угрозы; Для более ранних версий Windows «Запустить новое расширенное сканирование» в разделе «Журнал угроз».

- Выбираем «Проверка автономного Microsoft Defender» => «Проверить сейчас».

Принимая превентивные меры и проводя регулярно профилактику с помощью средств безопасности, мы снижаем риски, связанные с вредоносным ПО, до разумного уровня. Однако при вводе чувствительных данных рекомендуется не использовать клавиатуру. Как вариант — использовать виртуальную клавиатуру или голосовой ввод. Стоит помнить, что большинство интернет угроз рассчитаны на массовых пользователей. При использовании Windows и Internet Explorer риски получить нежелательное ПО намного выше, чем при использовании систем Linux или Mac OS с нестандартными браузерами.

Поэтому при выборе вычислительной техники и используемых программных инструментов стоит руководствоваться не только критериями цены, технических характеристик и удобства, но и критериями кибербезопасности.

Spyware (шпионское программное обеспечение) — программа, которая скрытным образом устанавливается на компьютер с целью полного или частичного контроля за работой компьютера и пользователя без согласия последнего.

В настоящий момент существует множество определений и толкований термина spyware. Организация «Anti-Spyware Coalition», в которой состоят многие крупные производители антишпионского и антивирусного программного обеспечения, определяет его как мониторинговый программный продукт, установленный и применяемый без должного оповещения пользователя, его согласия и контроля со стороны пользователя, то есть несанкционированно установленный.

Spyware могут осуществлять широкий круг задач, например:

- собирать информацию о привычках пользования Интернетом и наиболее часто посещаемые сайты (программа отслеживания);

- запоминать нажатия клавиш на клавиатуре (скриншоты экрана (screen scraper) и в дальнейшем отправлять информацию создателю spyware;

- несанкционированно и удалённо управлять компьютером (remote control software) — бэкдоры, ботнеты, droneware;

- инсталлировать на компьютер пользователя дополнительные программы;

- использоваться для несанкционированного анализа состояния систем безопасности (security analysis software) — сканеры портов и уязвимостей и взломщики паролей;

- изменять параметры операционной системы (system modifying software) — руткиты, перехватчики управления (hijackers) и пр. — результатом чего является снижение скорости соединения с Интернетом или потеря соединения как такового, открывание других домашних страниц или удаление тех или иных программ;

- перенаправлять активность браузеров, что влечёт за собой посещение веб-сайтов вслепую с риском заражения вирусами.

Содержание

Законные виды применения «потенциально нежелательных технологий»

Tracking Software широко и совершенно законно применяется для мониторинга персональных компьютеров.

Программы удалённого контроля и управления (Remote Control Software) могут применяться для удаленной технической поддержки или доступа к собственным ресурсам, которые расположены на удаленном компьютере.

Дозвонщики (диалеры) могут давать возможность получить доступ к ресурсам, нужным пользователю (например — дозвон к ISP для подключения к сети Интернет).

Программы для модификации системы могут применяться и для персонализации, желательной для пользователя.

Программы для автоматической загрузки могут применяться для автоматической загрузки обновлений прикладных программ и обновлений ОС.

Программы для анализа состояния системы безопасности применяются для исследования защищенности компьютерных систем и в других совершенно законных целях.

Технологии пассивного отслеживания могут быть полезны для персонализации веб-страниц, которые посещает пользователь.

История и развитие

К 2006 году Spyware стали одним из превалирующих угроз безопасности компьютерных систем, использующих Windows. Компьютеры, в которых Internet Explorer служит основным браузером, являются частично уязвимыми не потому, что Internet Explorer наиболее широко используется, но из-за того, что его тесная интеграция с Windows позволяет Spyware получать доступ к ключевым узлам ОС.

До релиза Internet Explorer 7 браузер автоматически выдавал окно инсталляции для любого компонента ActiveX, который веб-сайт хотел установить. Сочетание наивной неосведомлённости пользователя по отношению к Spyware и предположение Internet Explorer, что все компоненты ActiveX безвредны, внесло свой вклад в массовое распространение Spyware. Многие компоненты Spyware также используют изъяны в

Реестр Windows содержит множество разделов, которые после модифицирования значений ключей позволяют программе исполняться автоматически при загрузке ОС. Spyware могут использовать такой шаблон для обхождения попыток деинсталляции и удаления.

Spyware обычно присоединяют себя из каждого местонахождения в реестре, позволяющего исполнение. Будучи запущенным, Spyware контролирует периодически, не удалено ли одно из этих звеньев. Если да, то оно автоматически восстанавливается. Это гарантирует, что Spyware будет выполняться во время загрузки ОС, даже если некоторые (или большинство) звенья в реестре автозапуска удалены.

Spyware, adware и программы отслеживания

Термин «adware» часто относится к любой программе, демонстрирующей рекламу с или без согласия пользователя. Некоторые, как, например, Eudore, отправляют клиенту рекламу как альтернативу оплаты регистрационных счетов. Такие программы классифицируются как adware в смысле программы с рекламной поддержкой, но не как spyware. Adware не действуют скрытно или вводят пользователя в заблуждение, лишь предлагают пользователю дополнительные услуги.

Многие adware являются Spyware по другим причинам: они показывают рекламные заставки, базирующиеся на результатах шпионской деятельности на вашем компьютере. Примеры: Gator Software от Claria Corporation и Exact Advertising от BargainBuddy. Посещаемые веб-сайты могут устанавливать Gator на машинах клиентов тайным способом, таким образом перенаправляя доход с демонстрации множества всплывающих окон на инсталлирующий сайт и на Claria Corporation.

Другие модели поведения Spyware, такие как доклад о веб-сайтах, посещаемых пользователем, происходят в фоновом режиме. Данные используются для целевого рекламного эффекта.

Широкое распространение Spyware бросает тень подозрения на другие программы, отслеживающие посещения страниц веб-сайтов с целью исследований и статистики. Некоторые обозреватели описывают Alexa Toolbar, плагин Ad-Aware, подтверждают это.

Spyware и adware сходны с вирусами в том, что они злонамеренны по своей природе.

Аналогичным образом, программы, поставляемые в комплекте с бесплатными программами с рекламной поддержкой, являются Spyware (при деинсталляции удаляется только материнская программа), тем не менее, пользователи добровольно их скачивают. Это представляет дилемму для создателей антиspyware, чьи инструменты удаления могут безвозвратно привести в неработоспособность желаемые программы. Например, недавние результаты теста показали, что комплектная программа WhenUSave игнорируется сканеров), потому что она является частью популярного eDonkey Client. Для решения этой проблемы Anti-Spyware Coalition работает над постройкой единого мнения внутри индустрии антиspyware касательно того, что́ является приемлемым поведением программы.

Spyware, вирусы и сетевые черви

В отличие от вирусов и сетевых червей Spyware обычно не саморазмножается. Подобно многим современным вирусам, Spyware внедряется в компьютер преимущественно с коммерческими целями. Типичные проявления включают в себя демонстрацию всплывающих рекламных окон, кража персональной информации (включая финансовую, например, номера кредитных карт), отслеживание привычки посещения веб-сайтов или перенаправление адресного запроса в браузере на рекламные или порносайты.

Телефонное мошенничество

Создатели Spyware могут совершать мошенничество на телефонных линиях с помощью программ типа «диалер». Диалер может переустановить модем для дозвона на дорогостоящие телефонные номера вместо обычного ISP. Соединение с этими не вызывающими доверия номерами идёт по международным или межконтинентальным тарифам, следствием чего являются непомерно высокие суммы в телефонных счетах. Диалер не эффективен на компьютерах без модема или на не подсоединённых к телефонной линии.

Защита цифровых авторских прав

Некоторые технологии защиты от копирования являются Spyware. В 2005 году было обнаружено, что Sony BMG Music Entertainment использовало руткиты в своей технологии защиты от копирования XCP. Подобно Spyware, их было не только трудно обнаружить и деинсталлировать, но и они настолько некачественно были написаны, что большинство попыток удалить их приводило компьютер в состояние отказа функционирования.

Начиная с 25 апреля 2006 года, приложение от Windows Genuine Advantage Notifications (компьютерах как «критическое обновление безопасности». В то время как главной целью этого сознательно не поддающегося деинсталляции приложения являлось подтверждение того, что копия Windows на машине приобретена и инсталлирована легально, оно также инсталлировало программу, которая обвинялась в ежедневных «звонках домой», подобно spyware. Это приложение можно было удалить с помощью RemoveWGA.

Личные взаимоотношения

Spyware используются для скрытного отслеживания электронной активности партнёров в интимных отношениях, обычно для раскрытия случаев неверности. По крайней мере один из пакетов программ, Loverspy, был специально разработан для таких целей.

Некоторые образцы

Эти распространённые Spyware демонстрируют разнообразие поведения. Отметим, что так же как и для вирусов, для Spyware исследователи дали имена, которые могут отличаться от тех, которые придумали их создатели. Spyware могут быть сгруппированы в семьи, основанные не на общем программном коде, а на сходном поведении. Например, ряд программ, распространяемых Claria Corporation, известны под общим названием Gator. Подобным образом, программы, которые часто инсталлируются вместе, могут быть описаны как части единого пакета Spyware, даже если они функционируют отдельно.

Вопреки утверждениям потребителей, изготовители Spyware заявляют, что пользователи на самом деле дают согласие на инсталляцию. Spyware, поставляемое в комплекте с дистрибутивом, может быть упомянуто в деловой лексике пользовательского соглашения EULA. Многие по привычке игнорируют прочтение и вникание в смысл этого документа и просто нажимают кнопку «Согласен». До настоящего времени судебная система не решила, ответственны ли рекламодатели за Spyware, показывающее их рекламу. Во многих случаях компании, чья продукция появлялась в рекламах, инициированных Spyware, не ведут дела с фирмой-изготовителем Spyware напрямую. Скорее, они заключают договор с рекламным агентством, которое, в свою очеред, заключает контракт с третьей стороной, которой платят за количество «всплываний». Некоторые ведущие фирмы, такие как Dell Computer,

В 2003 году Gator (ныне Claria Corporation) подал в суд на веб-сайт PC Pitstop за описание их продукции как Spyware. PC Pitstop согласился не использовать термин Spyware, но продолжал описывать ущерб, причиняемый продуктами Gator. В результате прецедента другие антивирусные и антиspyware компании используют для обозначения таких продуктов другие термины, такие как «потенциально нежелательные программы» или «grayware».

Методы лечения и предотвращения

Если угроза со стороны Spyware становится более чем назойливой, существует ряд методов для борьбы с ними. Сюда входят программы, разработанные для удаления или блокирования внедрения Spyware, также как и различные советы пользователю, направленные на снижение вероятности попадания Spyware в систему.

Тем не менее, Spyware остаётся дорогостоящей проблемой. Когда значительное число элементов Spyware инфицировало ОС, единственным средством остаётся сохранение файлов данных пользователя и полная переустановка ОС.

Антиspyware программы

Некоторые другие антиspyware продукты:

Многие антивирусные фирмы (например, McAfee и Sophos) позже пришли к решению добавлять функцию антиspyware в существующие антивирусные продукты. Вскоре многие выразили нежелание добавлять антиspyware, цитируя пункты судебных исков от авторов Spyware к владельцам веб-сайтов и программ, описывающих их продукт как Spyware. Однако, недавние версии антивирусных продуктов для дома и бизнеса от этих ведущих фирм всё-таки включают функцию антиspyware, хотя подход и отличается от такового к вирусам: так, например,

Антиspyware программы могут бороться со Spyware двумя способами.

- Обеспечение защиты в режиме реального времени, препятствующей инсталляции Spyware на вашем компьютере. Похожим образом работают антивирусные сканеры доступа.

- Выявление и удаление Spyware, уже успевшего внедриться в систему. Этот тип антиspyware намного более прост и популярен. В таких программах вы можете установить график сканирования и очистки. Сканируются реестр, папка Windows и инсталлированные программы, после чего выдаётся отчёт о найденных угрозах, позволяющий вам выбирать, что́ вы хотите удалить.

Ранние версии антиspyware были направлены главным образом на их нахождение и удаление. SpywareBlaster от Javacool Software был одним из первых, предложивших защиту в режиме реального времени, блокируя инсталляцию базирующихся на ActiveX и других Spyware.

Подобно антивирусным программам, антиspyware требуется регулярное обновление базы данных. Как только выпускаются новые образцы Spyware, разработчики антиspyware обнаруживают их и оценивают, создавая сигнатуры, позволяющие программе находить и удалять угрозу. Таким образом, от антиspyware без источника регулярных обновлений пользы мало. Некоторые производители обеспечивают услуги службы обновления после регистрации, в то время как другие позволяют обновляться бесплатно. Обновления могут устанавливаться автоматически по расписанию, или перед сканированием, или вручную.

Если Spyware не была заблокирована и смогла инсталлироваться, то она будет сопротивляться попыткам остановки запуска или деинсталляции. Некоторые Spyware работают в паре: когда сканер антиspyware или пользователь прерывает один запущенный процесс, другой возрождает убиваемую программу. Таким же образом некоторые Spyware определяют попытку удаления ключей реестра и немедленно добавляют их снова. Обычно запуск инфицированной ОС в безопасном режиме позволяет антиspyware с бо́льшей вероятностью удалить упорные Spyware.

Новое поколение Spyware (хорошим примером является Look2Me от NicTechNetworks) запускается, скрываясь среди критических системных процессов и запускается даже в безопасном режиме. Если не существует процесса, который можно безболезненно прервать, то Spyware намного труднее обнаружить и удалить. Иногда они даже не оставляют никаких признаков существования на диске.

Новейшие Spyware обладают особыми контрмерами против известных антивирусных программ и могут препятствовать им в запуске или инсталляции, или даже деинсталлировать их. Примером Spyware, использующего все три метода, является Gromozon. Для того, чтобы остаться незаметным, он использует переменный поток данных. Встроенный руткит скрывает его даже от переменнопоточных сканеров и активно сдерживает запуск известных руткит-сканеров.

Фальшивые антиspyware

Злонамеренные программисты выпускают значительное количество фальшивого антиspyware, и широко распространённые всплывающие окна предупреждают вас, «насколько ваши компьютеры заражены», предлагая приобрести продукты, удаляющие Spyware (которые этого не делают, а в худшем случае могут добавить ещё больше Spyware).Такого рода программы (например, Titan Shield), часто инсталлируют троян для загрузки пробной (trial) версии.

Часто появляются отчёты о результатах «сканирования» и количестве найденных угроз, что должно убедить пользователя в необходимости инсталляции данной программы.

Почти все известные антиspyware определяют наличие фальшивых программ, которые уже успели установиться на вашей системе. Тех, которые инсталлируются с помощью трояна, многие антиspyware способны «задержать» ещё до попытки внедрения. Однако, часто удаление агрессивных фальшивых антиspyware нового поколения требует использования инструментов, таких как HijackThis, совмещённых с методикой удаления вручную, поскольку может пройти некоторое время, прежде чем изготовители антиspyware изучат новые появившиеся угрозы и автоматизируют процесс их обнаружения и удаления. Однако использование HijackThis без помощи компьютерного специалиста может привести в случайному удалению действительно необходимых компонентов Windows, что может привести к отказу системы в целом. Поэтому рекомендуется прибегать к помощи консультантов на тематических форумах.

Стремительно разросшееся количество фальшивых или обманных антивирусных продуктов послужило поводом для серьёзного беспокойства. Такие продукты часто выдают себя за антиspyware, антивирусы или чистильщики реестра и иногда выдают всплывающие окна с предложением инсталляции.

Пользователям рекомендуется не инсталлировать никаких бесплатных программ, утверждающих, что они являются антиspyware, если не будет достаточно доказательств, что эта программа легитимна.

Читайте также: