Как открыть порт в kerio winroute firewall для торрентов

Обновлено: 01.07.2024

День добрый всем форумчанам

Перехожу с UG и возникла задача

Задача как по мне тривиальная - проброс порта, но как составить правило не пойму (

Поиск не помог или рук кривой )

Т.е делаю правило

Имя - XXX

Источник -LAN

Назначение - FireWall

Служба - TCP:12345

Действие - разрешить

Трансляция - включить источник NAT (что без что без него - не пашет), трансляция (хост, порт)

Что не так делаю?

Или тут такое вообще нельзя реализовать?

Заранее спс за ответы

а зачем такой изврат?

(UG - Uniloe Gamno? )

я думаю здесь (в керио) в правиле трафика вмето НАТ надо делать опять же MAP с указанием удалённого сервера и порта

__________________Общество свободных людей – совсем не то же, что толпа одиноких расчётливых эгоистов, безразличных к общему благу

возможно правило не на своем месте, оно должно быть выше правила "локальный трафик" возможно правило не на своем месте, оно должно быть выше правила "локальный трафик" К сожалению не помогло. Так тоже не пробрасывает (

Т.е не работает ни так (Это локальный IP KERIO)- telnet 192.168.0.2 3392

ни так - telnet 127.0.0.1 3392

Если делать

telnet 192.168.200.2 3392 то все идеально, но это не решение к сожалению для меня, т.к я указать цель на роутере (192.168.200.2) при запросе из внешней сети не могу - только порт

Галочку "включить источник NAT" тоже пробовал щелкать А вообще мне нужно RDP из "одной сети" перенести в "третью" Т.е сеть с KERIO промежуточная между двумя сетями Т.е есть сеть 1. В ней стоит роутер (сеть 1 внешка, сеть 2 внутренняя) На нем открыт порт. Этот порт прокидывается на KERIO (он в сети 2 локалка) И KERIO должен давать коннект в сеть 3 (внешка для KERIO) по заданному IP и порту

для керио это просто НАТ

керио должен "пускать" трефик к означенному порту для означенного пользователя (или для всех, тут без разницы)

то есть по сути керио должен быть "прозрачен" для пользователя относительно нужного порта

для этого делается простое правило:

источник - локальная сеть

получатель - внешняя сеть (или какая там)

протоколы\порты - указать порт

действие - разрешить

NAT - NAT включить

естественно должна быть настроена и должна работать маршрутизация между двумя локальными сетями

когда то давно рисовал по похожей схеме инструкцию:

[Для просмотра данной ссылки нужно зарегистрироваться]

Общество свободных людей – совсем не то же, что толпа одиноких расчётливых эгоистов, безразличных к общему благу

ошибся в чтении правил нашего ресурса

точнее в их НЕчтении

кратко что от тебя требуется:

1. рисунок (в пайнте можно) твоей "топологии" где указан сервер керио, обозначены интерфейсы с ип-адресами, указаны все сети которые "подключены" к керио

2. ipconfig /all с сервера керио + с любого клиента из каждой сети

3. скриншот трафикполисей, обязательно с описанием какие интерфейсы из нарисованных входят в "доверенные\локальные) и т.п.

Общество свободных людей – совсем не то же, что толпа одиноких расчётливых эгоистов, безразличных к общему благу

Да всегда пожалуйста )

Просто думал текстового описания вполне хватит

>> с любого клиента из каждой сети

Да пока пускай даже с KERIO хотя бы заработает telnet на порт локальный

А там уж разберусь

>> обязательно с описанием какие интерфейсы из нарисованных входят в "доверенные\локальные

Локальные - LAN

Инет - WLAN

На скрине первой политики указан источник - любой. Но там ставилось все что угодно уже. Т.е что скажете, то поставлю

что из себя представляет роутер 192,168,200,100 .

поскольку в него "воткнуты" керио 192,168,200,1 и роутер 192,168,200,2 ь- я полагаю он (200.100) для них как свич работает

а стало быть 192,168,200,2 - находится во "внешней" сети сервера керио

следовательно с самого сервера керио - 192,168,200,2 должен пинговаться (стоит для тестов разрешить пинги на самом 192,168,200,2)

ну и с сервера керио должно цепляться телнетом на 192,168,200,2:3392

пингуецо цепляецо?

покажи ка tracert 192.168.200.2

с любоко клиента LAN1

Общество свободных людей – совсем не то же, что толпа одиноких расчётливых эгоистов, безразличных к общему благу

Со строны 192.168.200.XXX обычный свитч так сказать Можно даже для простоты считать что это и есть обычный свитч, ничего думаю это не меняет в принципе.

да, обычный свич ничего не меняет

оно и тут будет работать без проблем

после отладки

да пробовал неоднократно

ф керио это не "прокидывается" а просто НАТ-ится, порт указывается только в поле "сервисы\порты"

Керио и есть сервер с IP внешним 200.1 Роутер это 200.2да, я поправился и там кой чего допесал

Добавлено через 4 минуты

кароче смотри:

правила S2 (RDP) и S2 (RADMIN) работают только для трафика из интернетов, если соответствующие порты на "главноем роутере" проброшены на твоё керио

отключи их (пока временно)

а в правиле "не авторизорванные" - включи НАТ

Добавлено через 19 минут

ты должен понять одну простую вещь:

если ушёл от UG - то надо и забыть всю терминологию там применявшуюся, забыть "принципы" построения в UG правил фаервола

керио (как впрочем и в других продуктах) оперирует понятиями "интерфейс" "сеть" "хост"

в твоём случае трафик должен "бежать" из одной сети в другую (с точки зрения керио из одного интерфейса в другой)

это - и указывается в правиле трафик-полиси

т.е.:

источник - интерфейс куда подключена LAN1 (или конкретный IP из этой сети)

получатель - интерфейс, к которому "подключен" хост 192,168,200,2, в твоём случае WLAN (либо непосредственно IP хоста)

сервисы\порты - какие надо

НАТ - включить (хотя можно и без него, но пока с ним давай)

тоесть в самом первом правиле на большом скриншоте:

вместо брандмауэра в получателях - ставишь wlan

оставляешь NAT, мапинг и распределение нагрузи убираешь

а на клиенте из LAN1 при подключении по RDP пишешь: 192,168,200,2:3392

Общество свободных людей – совсем не то же, что толпа одиноких расчётливых эгоистов, безразличных к общему благу

В общем S2 правила для инета вообще удалил

В них толку не было. Это видать с тестов осталось

Для неавторизованных NAT включил

Обновленный скрин в аттаче. Связи все равно нема. (

P.S Эмм сча обновление прочел попробую

Так

Сделал как ты и сказал только смысла "а на кой" не понял

Скрин обновленный в приложении. Но по первому правилу каша какая то как по мне.

>> а на клиенте из LAN1 при подключении по RDP пишешь: 192,168,200,2:3392

Так оно и до этого прекрасно так работало )

Мне нужно не NAT ить этот порт, а проксировать

Т.е не 192,168,200,2:3392 (NAT) а 192.168.0.2:3392 (с клиента) или 127.0.0.1:3392 (хотя бы с самого же сервера)

Брандмауэр Kerio WinRoute Firewall в основном предназначен для защиты корпоративных сетей от проникновения извне. Для этого в программе существует механизм создания правил, которым приложение должно следовать как при поступлении запросов извне, так и при попытках программ защищаемой сети соединиться с любыми внешними серверами. С помощью такого правила можно задать брандмауэру установку, позволяющую программам использовать определенный порт для сетевых соединений.

- Как в kerio открыть порт

- Как открыть порт 80

- Как открыть порт для игры

Откройте панель управления Kerio WinRoute Firewall. У левого края главного окна программы помещен список разделов и подразделов - выберите подраздел Traffic Policy в разделе Configuration. В правой панели появится список уже существующих правил.

Щелкните созданную строку правила в колонке Source и брандмауэр откроет диалоговое окно Edit Source. В выпадающем списке Add выберите группу, для которой нужно открыть порт - например, Local или Any. Конкретный выбор зависит от того, какие правила и с какими именами были созданы до этого. Кликните по кнопке OK.

Щелчком этой же строки в колонке Destination откройте аналогичное диалоговое окно с формой Edit Destination. В списке Add этой формы выберите Firewall и нажмите OK.

Кликните следующую ячейку строки - она размещена в колонке с названием Service. В открывшемся окне тоже будет выпадающий список Add, но здесь в него помещено всего два пункта - выберите Port. Следующее окошко появится автоматически. В нем вам нужно указать номер открываемого порта в поле правее надписи TCP и нажать OK. Если вы хотите в этом правиле указать больше одного порта, повторите действие нужное количество раз.

Щелкните следующую ячейку - Action. В появившейся форме нужный пункт Permit выбран по умолчанию, поэтому просто нажмите OK.

В завершение щелкните по кнопке Applay и закройте окно панели управления Kerio WinRoute Firewall.

Добрый день. Хочу рассказать об очень простой, на первый взгляд, проблеме, решение которой заняло у меня около получаса, несмотря на то, что я давно занимаюсь администрированием Kerio Control и хорошо знаю этот продукт.

Дано: сайт банка, доступ к которому осуществляется по нестандартному (TCP 5099) порту. И компьютер, на котором этот сайт не открывается.

У меня в сети для пользователей открыты только те порты, которые необходимо и когда я увидел проблему, сразу открыл консоль администрирования Kerio, чтобы добавить нужный порт в разрешающее правило. Но это уже было сделано (видимо, для этого же сайта еще раньше). Немного подумав, посмотрев логи трафика и попробовав открыть этот сайт с другого компьютера (успешно), я озадачился.

Не зная, что и думать, я создал новое временное правило, которое разрешало бы проблемному компьютеру полный доступ в интернет по всем портам и включил подробные логи на этом правиле, чтобы посмотреть, что происходит.

В журнале весело побежали строчки сетевой активности компьютера, однако сайт по-прежнему не открывался.

Начиная злиться на непонятную проблему, которая задержала меня на работе, начал внимательно просматривать все логи Kerio, в которых бы упоминался проблемный хост и увидел строчку, которая информировала меня о том, что на данном компьютере была обнаружены P2P соединения. В соответствии с настройкой, этому компьютеру были разрешены только не-P2P подключения:

Абсолютно безобидная опция, запрещающая торрент-клиенты, но обычно не мешающая работе пользователя, в данном случае сыграла со мной злую шутку.

Порт 5099 блокировался, несмотря на то, что не попадал в диапазон «подозрительных» портов; почему так произошло – не понятно.

После того, как причина была найдена, решение было простым – добавление в список сервисов Kerio еще одного,

работающего по порту 5099:

И добавление этого сервиса в список исключений P2P фильтра.

Желаю всем системным администраторам поменьше таких проблем, чтобы оставалось время на что-то действительно интересное. И послушных пользователей, не пытающихся использовать корпоративные компьютеры для развлечения.

Настройка Kerio WinRoute v6.7 для раздачи интернета пользователям в локальной сет и возможности подключения VPN клиентов

По сути, Kerio WinRoute является в первую очередь фаерволом, который может предоставить безопасное соединение рабочим станциям в локальной сети.

У нас стоит задача, предоставить некоторым пользователям локальной сети доступ к интернету, но при этом, не совершая никаких настроек со стороны клиента. Настроить подключение VPN клиентов к нашей локальной сети.

И так, приступим, первым делом нам нужно установить Kerio WinRoute:

Процесс установки весьма прост, и не должен вызвать затруднений, запускаем WinRoute и выбираем язык:

Принимаем лицензионное соглашение:

Выбираем тип установки, я выбрал «Полная», ненужные модули можно будет отключить в панели управления:

Путь установки, если хотите, то можно поменять:

Kerio WinRoute обнаружил службы с которыми могут быть конфликты, и предлагает отключить их, и мы конечно соглашаемся:

Обязательно указываем логин и пароль администратора:

Если мы выполняем установку на своём компьютере (не удалённо), просто продолжаем:

Kerio WinRoute уже готов к работе, но только на 30 дней…, перезагружаем компьютер и останавливаем службу Kerio:

Если вы скачали Kerio WinRoute с нашего сайта и установили x86 версию, то копируем winroute.exe (присутствует в архиве) в каталог с фаерволом, по умолчанию это c:\Program Files\Kerio\WinRoute Firewall\ , с заменой исходного конечно. Теперь копируем license.key в каталог с лицензиями WinRoute, по умолчанию это c:\Program Files\Kerio\WinRoute Firewall\license\. Если вы установили x64 версию, то вам нужно будет пропатчить winroute.exe и сгенерировать license.key самостоятельно (патчи тоже присутствуют).

Запускаем Kerio WinRoute, теперь он работает без ограничений пользователей и времени:

Кликаем 2 раза на иконке Kerio WinRoute в трее и попадаем в окно авторизации, где нам нужно ввести логин и пароль для доступа в панель управления, этот логин и пароль мы указывали во время установки:

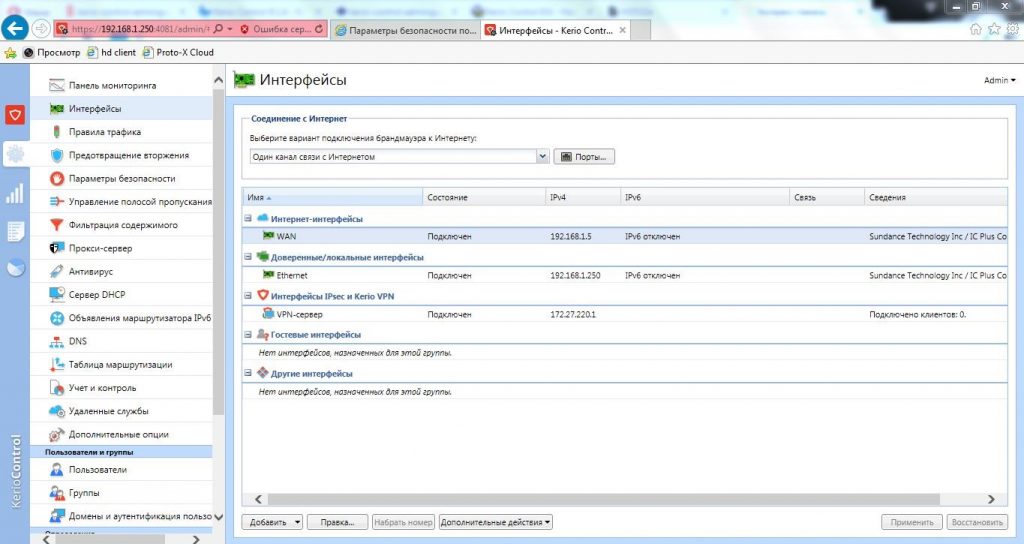

После успешной авторизации, мы сразу попадаем в панель управления, откажемся от матера настройки и перейдём в раздел "Интерфейсы". В этом разделе выберем интерфейс для подключения к интернету, нажмём на него 2 раза и укажем соответствующую группу интерфейсов:

Теперь выбираем интерфейс для локальной сети, в моём случае их два, и я для обоих указал группу "Доверенные/локальные интерфейсы":

Сетевые платы, должны быть настроены средствами Windows, для одной локальной сети, я указал IP адрес 192.168.1.1 с маской 255.255.255.0, а для другой 192.168.2.1 с маской 255.255.255.0. Сетевая плата для получения интернета у меня была настроена на DHCP режим, то есть получение настроек автоматом.

Теперь сохраним изменения и перейдём в раздел "Политика трафика" где у нас будет уже 2 правила. Первое правило разрешает WinRoute-у ходить куда угодно на любые порты, а второе правило запрещает любой трафик откуда угодно, куда угодно. Правила трафика применяются сверху вниз, таким образом, если вы создадите какое-то разрешающее правило, и оно будет стоять выше правила, которое блокирует весь трафик, то приоритет вашего правила будет выше, и путь для трафика будет открыт:

Теперь приступим к настройкам и добавим новое правило, которое, в итоге, будет разрешать локальный трафик. Потом нажмём два раза на его названии, и укажем своё название:

Теперь нажмем два раза на поле нового правила в колонке "Источник" и поочерёдно добавим нужные объекты, а именно фаервол, VPN клиенты, VPN туннели и локальные интерфейсы:

Добавляем VPN клиентов

Добавляем VPN тунели

Добавляем локальные интерфейсы

Вот что получилось

Точно таким же образом, добавляем эти же объекты в раздел «Назначение», а в разделе "действие" указываем "разрешить":

Теперь добавляем правило для разрешения доступа локальных пользователей в интернет:

А теперь добавляем правило для разрешения доступа для подключения VPN клиентов, если вам не нужен доступ удалённых VPN клиентов к вашей локальной сети, то можете не создавать данного правила:

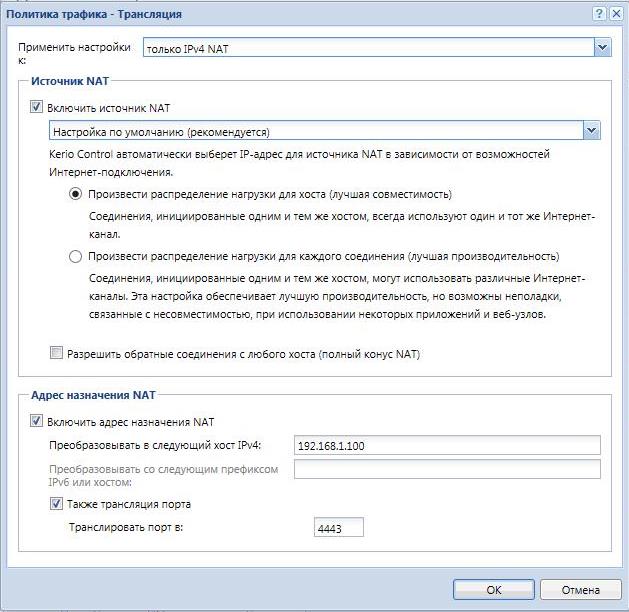

А теперь очень важный момент, правило для доступа локальных пользователей в интернет мы создали, но доступа они НЕ получат, так как мы не включили NAT, в разделе "трансляция" этого правила устанавливаем флажок на включении NAT и можем выбрать тип балансировки нагрузки (балансировка нужна лишь при нескольких подключениях к интернету):

Выключим сам прокси:

Выключим ВЕБ фильтр:

Этими действиями мы полностью отключили фильтрацию трафика и оставили пользователей локальной сети без защиты перед загружаемыми ими данными, но нам этого и не нужно, к тому же мы снимаем большую нагрузку с нашего сервера – пусть пользователи сами беспокоятся об установке антивирусов на своём компьютере.

Включаем DHCP сервер для раздачи сетевых параметров для локальных пользователей:

Добавляем диапазон IP адресов для раздачи в нашей сети №1:

Добавляем диапазон IP адресов для раздачи в нашей сети №2 (этот шаг совсем не нужен, если у вас всего один локальный интерфейс):

Получаем вот такую картину:

Настройки DNS нас устраивают:

Выключим Anti-Spoofing:

Если вам нужно подключение VPN клиентов с использованием SSL оставим галочку, и если вы хотите предоставить пользователям доступ к статистике через ВЕБ интерфейс, тоже оставим соответствующие галочки. Если вы собираетесь проводить авторизацию пользователей через ВЕБ аутентификацию, то вам нужно будет оставить включенным ВЕБ интерфейс (ВЕБ авторизацию мы рассмотрим дальше):

Отключаем проверку обновлений (ну ели вы КУПИЛИ Kerio WinRoute, то можете не отключать):

После проведенных настроек, Kerio WinRoute раздаст сетевые настройки по протоколу DHCP всем клиентам подключенным к любому из локальных интерфейсов, и предоставит доступ к интернету.

Клиент подключенный на интерфейс №1:

Клиент подключенный на интерфейс №2:

Устанавливаем нужные вам права (или не устанавливаем)

Прикрепляем к группе:

Теперь, при попытке доступа к ВЕБ странице, пользователя бросит на страницу авторизации, и только после успешной авторизации он сможет получить доступ к ВЕБ страницам:

Пару слов про VPN, к сожалению, Kerio WinRoute не поддерживает такие стандарты как PPTP и L2TP, из-за чего установить VPN соединение стандартными средствами Windows не получится, а для подключения используется специальный клиент kerio-control-vpnclient. Ещё одним недостатком, является то, что при помощи VPN соединения не получится подключить пользователя к интернету, так как WinRoute не прописывает VPN клиенту шлюз, доступ будет только к локальным ресурсам. Поддержка подключения интернета через VPN реализована в версии WinRoute 7.4

Для организации контроля в локальной сети нашей организации был выбран Kerio Control Software Appliance 9.2.4. Раньше эта программа называлась Kerio WinRoute Firewall. Рассматривать плюсы и минусы мы не будем, и почему выбран Керио, тоже, переходим сразу к делу. Программа версии 7 и выше устанавливается на голое железо без какой-либо операционной системы. В связи с этим подготовлен отдельный ПК (не виртуальная машина) со следующими параметрами:

-процессор AMD 3200+;

-HDD 500Гб; (необходимо гораздо меньше)

Собираем ПК, вставляем 2 сетевых карты.

Для установки линукс-подобной системы нужно создать загрузочный носитель – флэшку или диск. В нашем случае флэшка создана с помощью программы UNetbootin.

Скачиваем Kerio Control Software Appliance. (можно купить лицензию или скачивать образ с встроенным активатором)

Объем образа Керио не превышает 300Мб, размер флэшки соответствующий.

Вставляем флэшку в USB разъем ПК или ноут-бука.

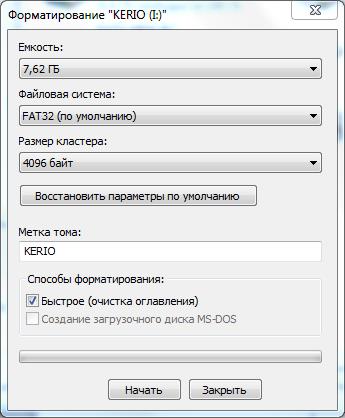

Форматируем в FAT32 средствами Windows.

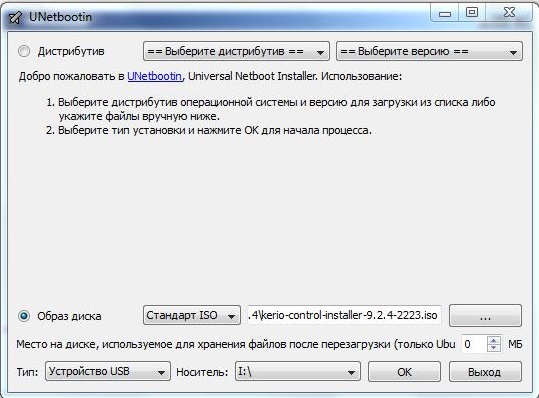

Запускаем UNetbootin и выбираем следующие настройки.

Дистрибутив – не трогаем.

Образ – Стандарт ISO, указываем путь к скаченному образу Керио.

Тип – Устройство USB, выбираем нужную флэшку. ОК.

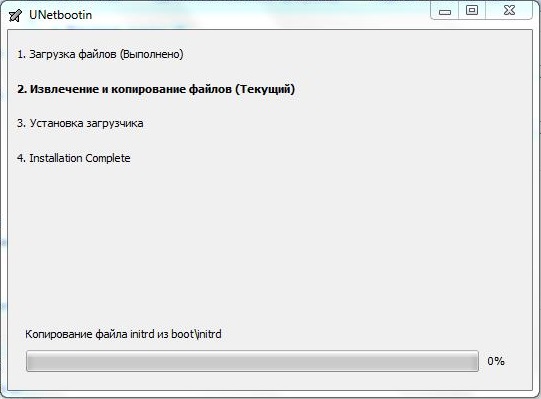

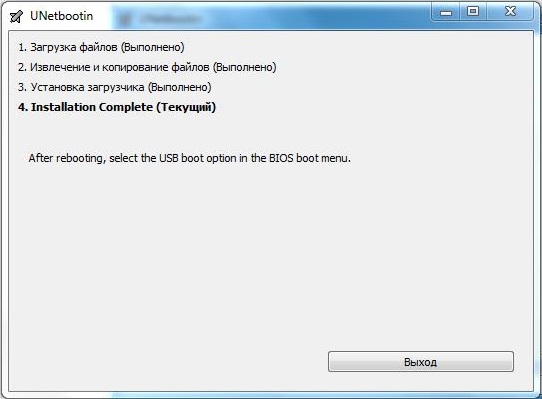

После некоторого времени создания, загрузочная флэшка готова. Жмем выход.

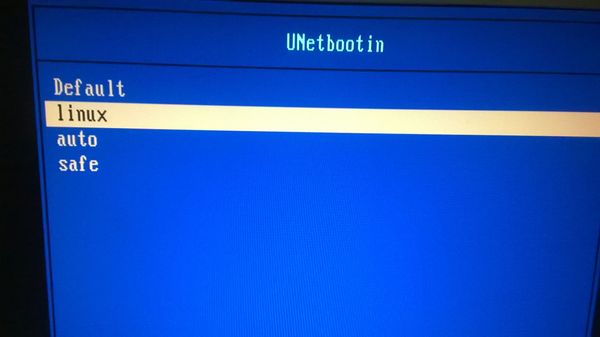

Вставляем загрузочную флэшку в подготовленный ПК, включаем его и в Boot menu выбираем загрузку с USB-HDD. В начавшейся загрузке выбираем linux.

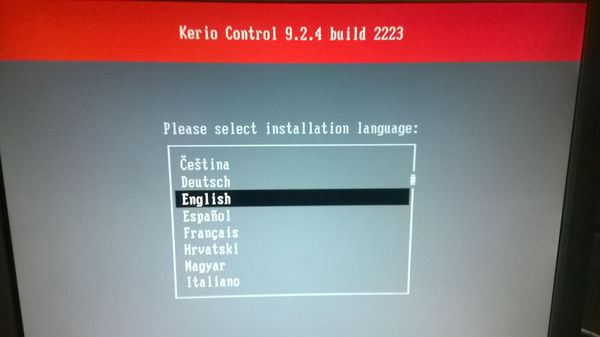

Начнется установка Kerio Control Software Appliance 9.2.4. Выбираем язык.

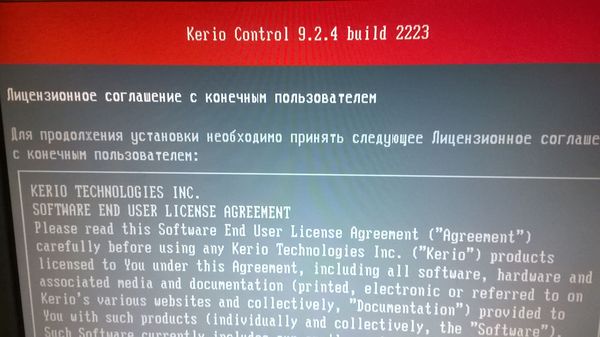

Читаем лицензионное соглашение.

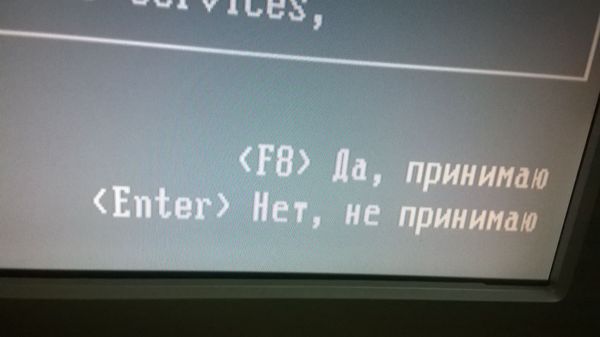

Принимаем его, нажав F8.

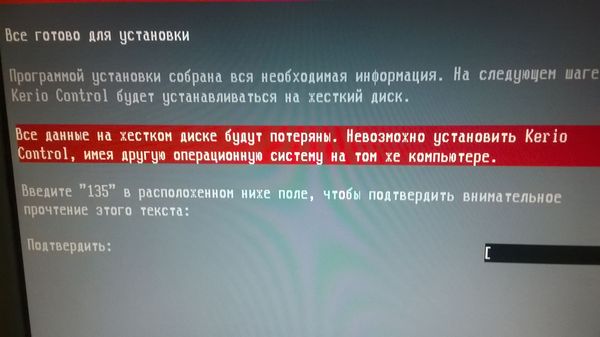

Вводим код 135. Программа предупреждает о том, что жесткий диск будет отформатирован.

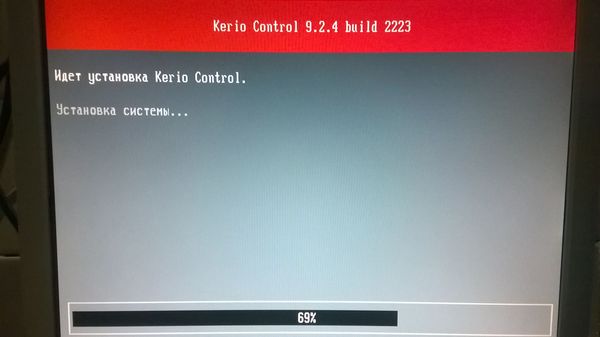

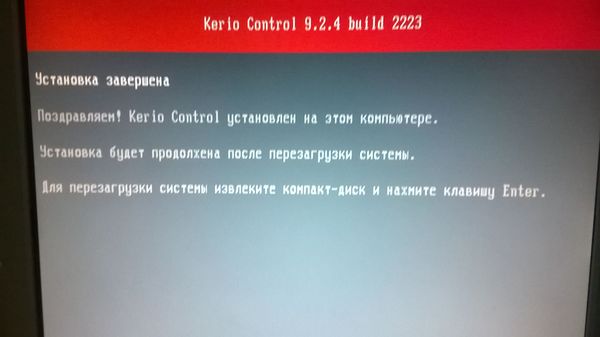

Ждем пока идет установка.

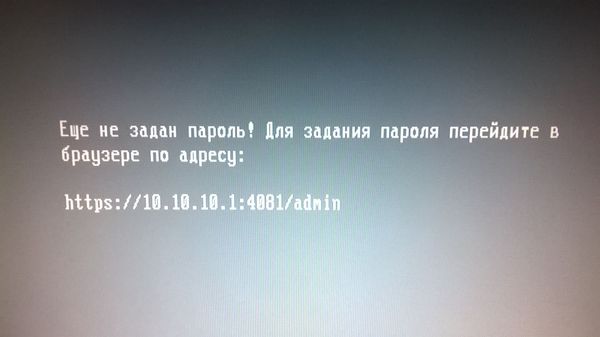

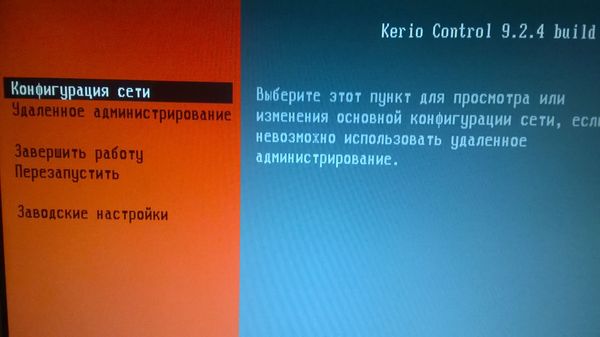

Мы пока этого делать не будем, а переходим в Конфигурацию сети в самом Керио.

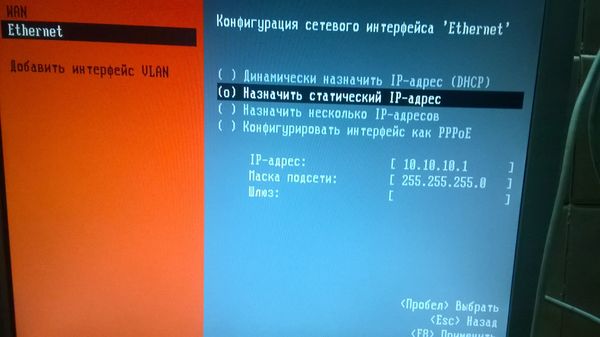

Конфигурация сетевого интерфейса Ethernet. Отмечаем пробелом – Назначить статический IP-адрес.

И назначаем его.

Маска подсети: 255.255.255.0

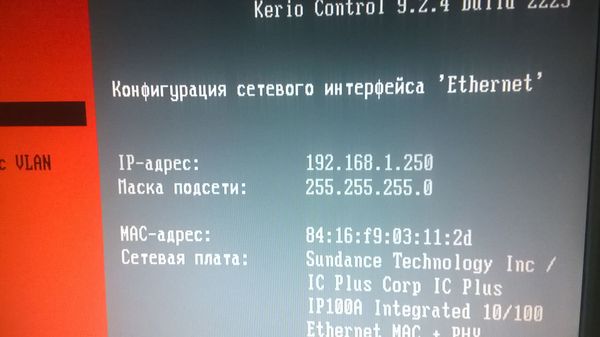

Если до установки ПО в сетевые карты были подключены два необходимых сетевых провода для внешней и внутренней сети, то об этом компьютере можно забыть. Я поставил его в уголок и даже забрал монитор.

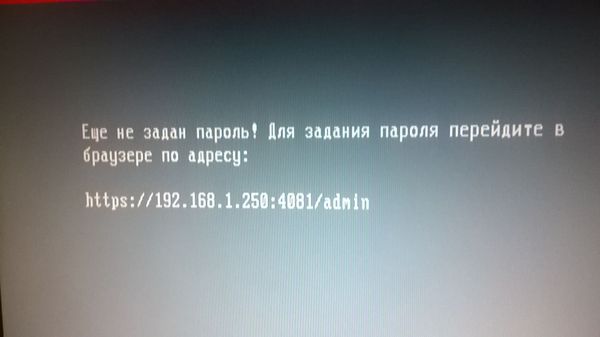

Теперь в браузере того ноут-бука, в котором создавалась загрузочная флэшка, я перехожу по адресу:

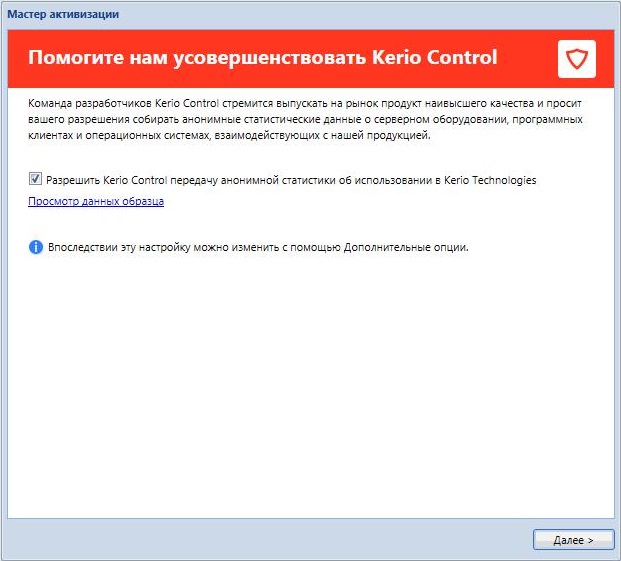

Анонимную статистику, конечно же, не передаем, убираем галочку.

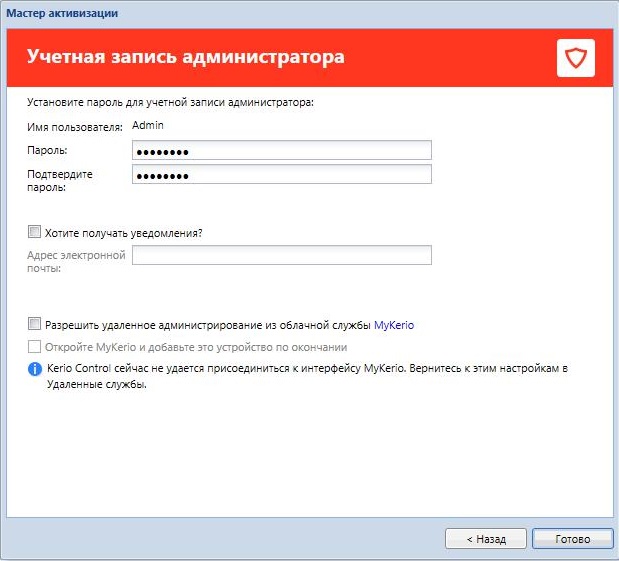

Вводим новый пароль администратора.

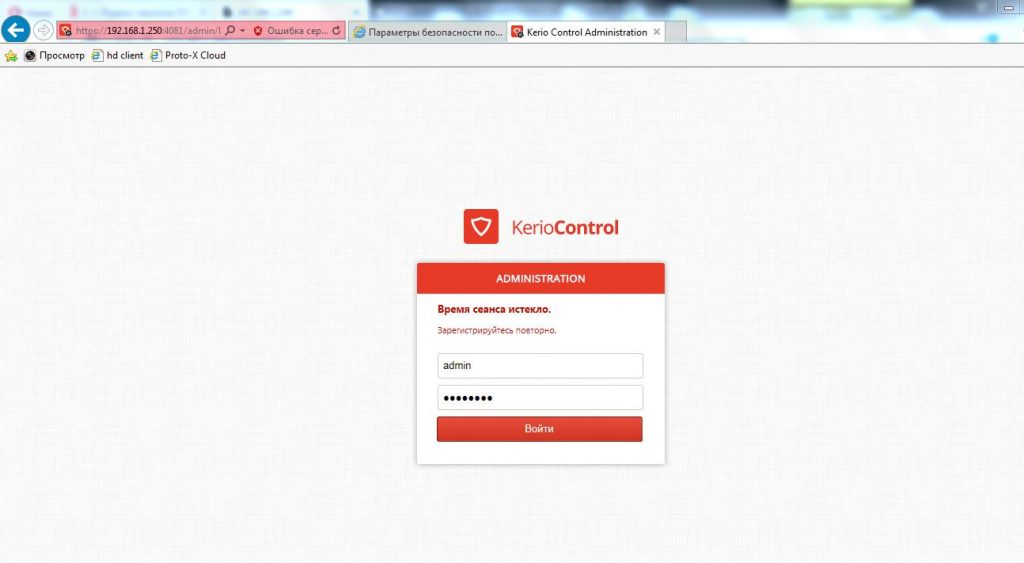

Вот и всё. Здравствуй Керио.

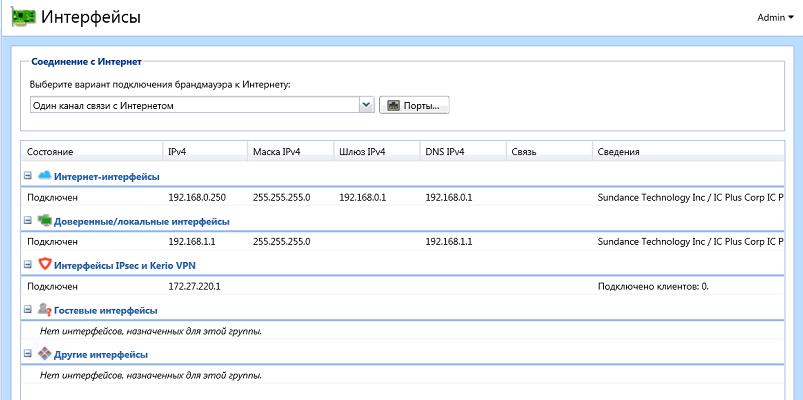

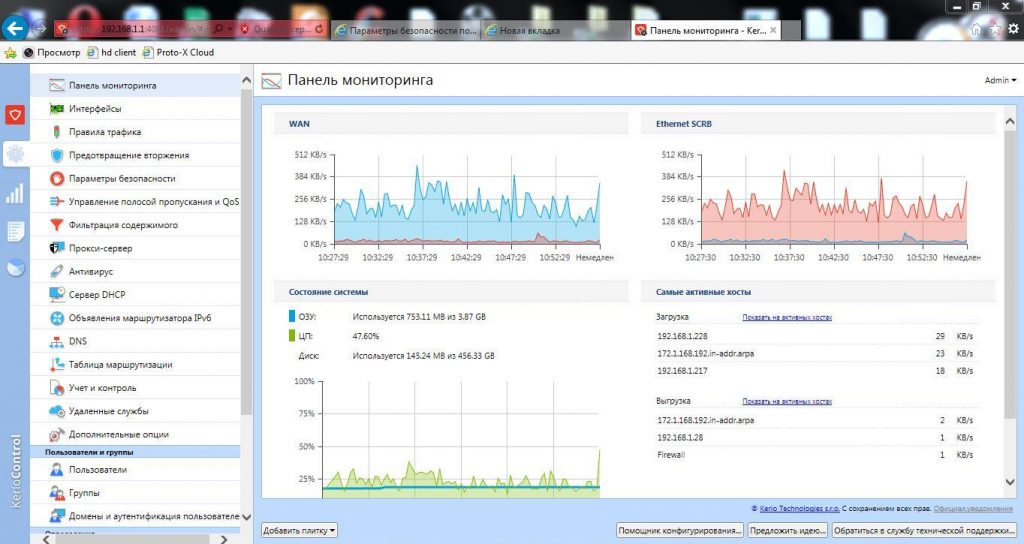

Первоначально, все функции маршрутизации и DNS выполнял модем с IP –адресом 192.168.1.1. При установке Керио модему назначили адрес 192.168.0.1 и он обращается к внешней сетевой карте Керио с адресом 192.168.0.250. Адреса в одной подсети. Внутренняя сетевая карта получила адрес, который раньше был у модема. Всё оборудование в сети со статическими IP-адресами и прописанным шлюзом (а это почти вся наша сеть) увидело новый шлюз как старый и даже, не заподозрило подмены : )

При первом запуске Керио, мастер предлагает настроить интерфейсы. Можно настраивать не через мастера. Рассмотрим подробнее всё, что описано выше.

Во вкладке интерфейсы выбираем пункт Интернет-интерфейсы.

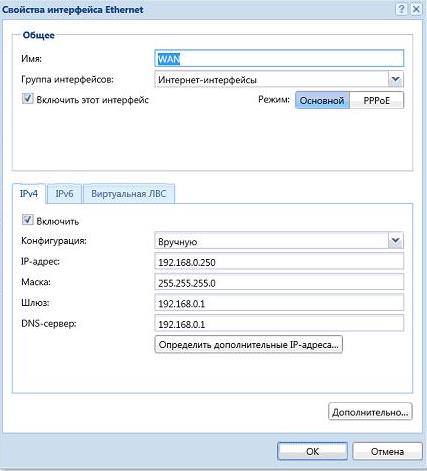

Придумываем название типа Внешняя сеть или Интернет, по умолчанию написано WAN. Вводим вручную данные IP адреса, маску, шлюз и DNS, всё в одной подсети с модемом. ОК.

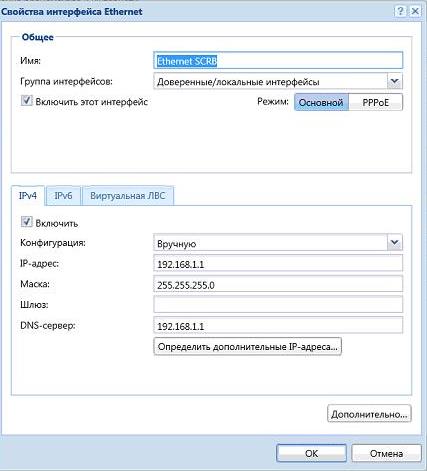

Далее выбираем следующее подключение в пункте Доверенные/локальные интерфейсы – наша внутренняя сеть. Эти пункты в зависимости от версии Керио могут называться по другому. Придумываем имя и вносим данные как на картинке ниже. Внешняя и внутренняя сеть не могут находится в одной подсети. Это не нужно забывать. DNS от Керио. Шлюз не пишем. ОК.

Нажимаем кнопку Применить в нижней правой части экрана, настройки активируются. Проверим подключение к Интернету. Интернет работает.

Можно переходить к созданию правил трафика, фильтрации содержимого, посмотреть, кто скачивает торренты и перегружает сеть, ограничить скорость или заблокировать. Короче, Керео полноценно работает и в нем есть множество настроек. Тут каждый настраивает что кому нужно.

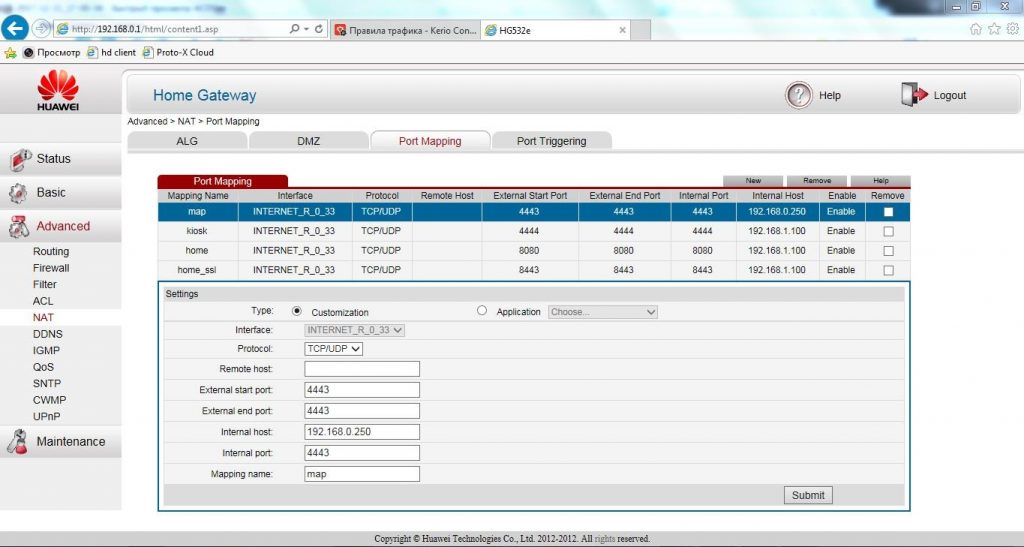

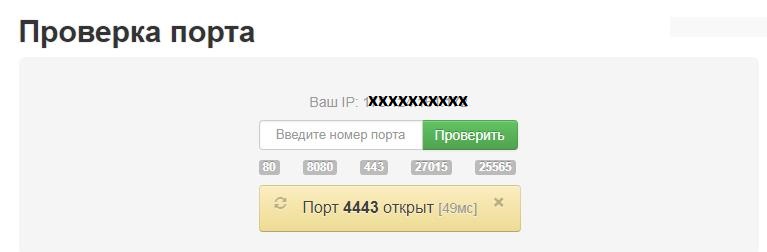

Рассмотрим еще один важный момент – это открытие портов. До установки Керео в модеме были проброшены порты на сервер. Так же изначально необходимые порты были открыты в самом сервере. Без этих портов спец. софт сервера не может нормально работать. Рассмотрим открытие порта 4443.

Интерфейс – наше подключение (в режиме роута кстати).

Remote host – ничего.

External start port/end port – 4443 (внешний порт).

Internal host – 192.168.0.250 (адрес внешней сетевой карты Керео).

Internal port – 4443 (внутренний порт).

Mapping name – любое понятное имя.

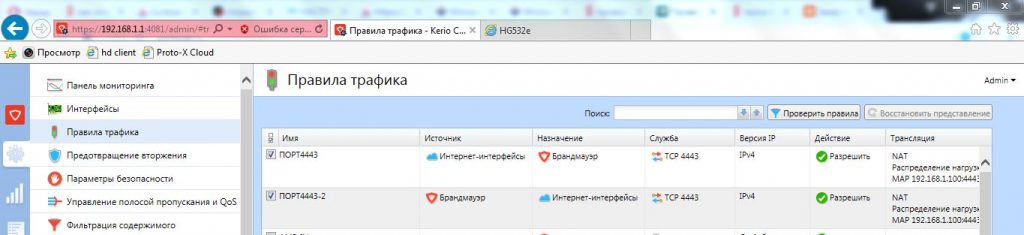

Принцип действия таков, что обращение из интернета на внешний статический IP-адрес к порту 4443 будет переадресовано к внешней сетевой карте Керио. Теперь нужно сделать так, чтоб запрос с внешней сетевой карты перенаправлялся на внутреннюю сетевую карту и далее к нашему серверу на порт 4443. Это делается с помощью создания двух правил. Первое правило разрешает доступ извне, второе правило разрешает доступ изнутри.

Создаем эти два правила на вкладке Правила трафика. Разница в пунктах источник и назначения. Служба – наш порт 4443. см. картинку выше.

Нажимаем применить. Проверяем, открылся ли порт в он-лайн сервисе. Порт открыт.

Проверяем службы сервера, для которых всё это делалось – они заработали. Аналогичным способом можно открыть любой порт.

О прочих настройках Kerio Control Software Appliance возможно будет написано в других статьях.

Читайте также: