Как отправить файл с вирусом по почте

Обновлено: 04.07.2024

В настоящее время участились случаи заражения компьютеров опасным вирусом, фактически, уничтожающим все данные пользователей. Это, так называемый «вирус-шифровальщик» или «вирус-вымогатель». Особенно опасной эту угрозу делает тот факт, что далеко не все антивирусы способны предотвратить ущерб от действия данного вида вредоносных программ. Наиболее надежной защитой является осторожность и внимательность самого пользователя. В связи с этим предлагается ознакомиться с данным материалом, описывающим принцип действия таких вирусов и методы борьбы с ним.

Скрытая угроза

Приведенный в действие вирус сканирует жесткий диск компьютера и все доступные носители информации (подключенные флешки, внешние жесткие диски, карты памяти и т.д.), отыскивая определенные категории файлов. Как правило, это файлы, с наибольшей вероятностью содержащие ценную для пользователя информацию: текстовые документы, фотографии, электронные таблицы, архивы, базы данных 1С, рабочие файлы различных программ и т.д. Далее все обнаруженные файлы шифруются одним из видов крипотустойчивых алгоритмов. Для пользователя это означает две неприятные вещи:

- Все его личные и рабочие файлы невозможно открыть и как-либо использовать, так как они зашифрованы;

- Расшифровать файлы, не зная ключа (т.е. взломать шифр), невозможно.

Методы проникновения

Вирус-шифровальщик отличается тем, что, как правило, не пытается «пролезть» в компьютер пользователя, используя системные уязвимости. Он использует для этого самого пользователя. Наиболее вероятный сценарий – вредоносный файл приходит по электронной почте. Причем электронное письмо, скорее всего, будет тщательно замаскировано под важную для пользователя информацию. Например, оно может называться «Повестка в суд», «Акт выполненных работ», «Уведомление о задолженности», «Изменения в налоговом кодексе РФ» и т.д. и т.п. Наиболее опасными являются не автоматически сгенерированные по определенному шаблону письма, а отправленные специально и конкретному лицу. В этом случае злоумышленник может подобрать наиболее правдоподобное для вас содержание письма, с учетом ваших персональных данных и должности. В любом случае подобные послания преследуют ровно одну цель: под видом важной информации подсунуть исполняемый файл в приложении или ссылку на его скачивание. При открытии такого файла пользователем запускается вирус. Нередко параллельно с вирусом запускается также и текстовый документ, содержащий информацию по теме письма, просто для того чтобы усыпить внимание. Пока пользователь читает документ, вредоносная программа шифрует данные на компьютере.

Методы борьбы

Во вложении может находиться безобидный на вид архив или же ссылка на скачивание файла. При этом распаковав архив или скачав файл по ссылке вы можете не заметить «истинную сущность» файла, так как во многих операционных системах расширения файлов могут быть скрыты. Поэтому необходимо включить их отображение и следить за форматом открываемых документов. Для этого выполните следующие действия:

а) Если у вас Windows 8/Windows 8.1:

Наверху открытого окна перейти на вкладку «Вид» и установить галочку напротив «Расширения имен файлов»

б) Если у вас Windows 7:

На клавиатуре нажать левый Alt. Наверху появится главное меню (рис.4).

в) если у вас Windows XP:

Все аналогично Windows 7 за исключением нажатия кнопки Alt для вызова главного меню. Оно обычно всегда отображается в Windows XP.

После выполнения данных операций в вашей системе будут отображаться расширения файлов (рис.6).

Если вы все же скачали и запустили подозрительный файл, то операционная система может вывести на экран предупреждение примерно такого вида:

Если при попытке открытия файла, полученного по электронной почте появляется такое окно, следует нажимать «НЕТ». При запуске обычных безопасных файлов откроется ассоциированная с ними программа, например Microsoft Word или Adobe Acrobat. Появление же такого окна означает, что вы пытаетесь запустить файл, который может внести изменения в систему, в т.ч. без вашего ведома, и если вы получили такой файл по электронной почте это на 95% вирус.

Также следует помнить, что такое окно может и не высветиться при открытии вредоносного файла. Это зависит от настроек безопасности Windows!

Резюме

Угроза подобных вирусов, распространяющихся через электронную почту весьма велика. За последний год более 300 крупных фирм и компаний по всему миру пострадали от этого вида угроз. Легко представить масштаб катастрофы, если подобный вирус поразит рабочие компьютеры бухгалтерии, отдела разработок или других ключевых отделов предприятия. Поэтому в случае с особо важной информацией, конечно, следует ее как можно чаще «бэкапить» то есть создавать копии файлов на безопасном носителе. Это могут быть, например:

- Специальный защищенный раздел жесткого диска (с входом по паролю);

- Внешний жесткий диск. Но он должен подключаться к компьютеру только для копирования информации! Если он будет включен постоянно вирус «запрыгнет» на него как и на все остальные жесткие диски компьютера!

- Сетевое хранилище с защищенным доступом.

И, конечно, следует соблюдать бдительность!

20 января 2016 г.

Заражения вирусами могут осуществляться как непреднамеренно, так и по злому умыслу. Например, пользователь зараженного макровирусом редактора, сам того не подозревая, может рассылать зараженные письма адресатам, которые в свою очередь отправляют новые зараженные письма и т. д. С другой стороны, злоумышленник может преднамеренно послать по электронной почте вместе с вложенным файлом исполняемый модуль вирусной или троянской программы, вредоносный программный сценарий Visual Basic Script, зараженную или троянскую программу сохранения экрана монитора, словом — любой опасный программный код.

Не нашли то, что искали? Воспользуйтесь поиском:

- F65 — Расстройства сексуального предпочтения (парафилий)

- F65.8 — Другие расстройства сексуального предпочтения

- II. Выделение вирусов в куриных эмбрионах

- II.5 Распространение и развитие технологий

- Password: ваш_адрес_электронной_почты

- Азот. Характеристика элемента, исходя из его положения в периодической системе, физические свойства, распространение в природе, способы получения, химические свойства

- Алюминий. Характеристика элемента, исходя из его положения в периодической системе, физические свойства, распространение в природе, способы получения, химические свойства

- АНАТОМО-ХИРУРГИЧЕСКИЕ ЗАДАЧИ. 1. У больного с запущенным гидраденитом возникла флегмона подмышечной впадины, при которой возможно дальнейшее распространение гноя в соседние области

- Антигены вирусов

- Бешенство.

Хакинг чужими руками. Почтовые вирусы

Этиология, распространение, клиника, диагностика, профилактика

Доброе время суточек всем дорогим читателям блога УЗНАЙ

На неделе получил такое письмо, адресовано не мне, но попадает именно в мой почтовый ящик. Случайность или умышленная отправка?

Сразу же, что приходит на ум, о кто то запарился, сейчас я узнаю, чей то секрет. В тексте письма узнаём, что есть ещё и фото. О крутяк! А вдруг, там баба голая.

ОПРЕДЕЛИТЬ ПИСЬМО С ВИРУСОМ

Пока рано тут, что то определить и переходим к тексту письма.

Тема: Привет ты пропала куда-то ?

Содержание письма: Привет, как ты?

у нас всё нормалёк, мы даже с Пашей собрались поехать в Таиланд либо в Египет, ну и вот сейчас

обдумываем куда ехать.

И да кстати и фотка которую, обещала послать ?

поздновато конечно, но всё же!

работы было многовато эти дни, сейчас уже меньше,

ну, а как у тебя дела кстати ?

Yana Panova

Тут только одно понятно, что письмо реально предназначено не мне:

- обращение к женскому роду

- я не знаю Пашу, который собирается в Таиланд или Египет

Опускаемся ниже и идём к предложению, скачать ту самую фотку с названием IMG_1845.JPG.s.exe.

Проверка писем идёт доктором Веб – а это не антивирус, а пародия на него. Он вирусы пропускает, как к себе домой.Название файла, похоже на название фотографий с фотоаппаратов IMG_1845.JPG , но разница есть, концовка другая. Ну, всяко бывает, может у неё фотик такой? Может, но файл с окончанием .exe , никак не может быть фотографией, это загрузочный файл приложения, потому как файлы фотографий .JPG.

Вот тут, уже ум, начинает думать по-другому и гасит интерес к скачиванию файла.

Изначально в письме обман, будь это ошибочным письмом или специально посланным. А если это обман, да ещё и загрузочный файл, то как то, напрашивается вопрос! Что он загрузит? Ну, кроме, как Трояна или другого вируса, у меня в голове нет, других мыслей, может я и ошибся с предположением, но лучше не рисковать. Раз не мне, значит не моё! И не смотрите, что там надпись, проверено вирусов нет, потому что:

Может кому не понятно, как я объяснил эту тему в статье, поэтому снял видео, мне кажется там, лучше рассказано и показано. Так, что думайте сами, стоит ли рисковать здоровьем вашего персонального компьютера или ноутбука, ради вашего любопытства. Стоит ли надеяться на АВОСЬ? Стоит ли скачивать подозрительные программки из письма с вирусом?

Нередко рассылка вирусов, троянов, шпионских и других вредоносных программ ведется именно через электронные ящики. Достаточно лишь открыть письмо, чтобы прочитать его, как вирус активизируется и проникает на компьютер. Последствия могут быть самыми разными – от хищения паролей (как к социальным сетям, так и к электронным кошелькам) до уничтожения данных на жестком диске. Поэтому будет полезно знать каждому пользователю, как проверить почту на вирусы.

Если почтовой ящик установлен прямо на вашем компьютере, достаточно поставить антивирусную утилиту, способную сканировать почту – упоминания о такой способности наверняка имеются в описании. При этом следите за тем, чтобы базы противовирусной программы обновлялись хотя бы пару раз в неделю. Либо выполняйте обновление самостоятельно, либо установите это в настройках антивируса.

Справочник пользователя НГС

В случае если на ваш почтовый ящик пришло какое-то подозрительное на ваш глаз письмо, но при этом утилита не обнаружила в нем никаких опасностей, не волнуйтесь. Вскройте письмо и изучите содержимое. Если там видите какие-то ссылки, ни в коем случае не переходите по ним. Очень часто вам пообещают бесплатное скачивание видео новинок или серьезный денежный выигрыш на сайте. На практике же единственное что вы получите, это вирус.

Почтовые вирусы.

Особая разновидность сетевых вирусов. Для своего распространения почтовые вирусы используют возможности протоколов электронной почты. Они осуществляют пересылку своего тела по электронной почте в виде присоединенного файла. Когда пользователь открывает такой файл, вирус активируется, и выполняет заложенные в него функции. Из-за различных ошибок, присутствующих в клиентских почтовых программах (особенно Microsoft Outlook), файл вложения может запуститься автоматически, при открытии самого письма, например – вирус «I Love You». Для рассылки, вирус может использовать список адресов, хранящийся в адресной книге почтового клиента.

Имя файла приобретает вид:

«Readme.txt .exe»,

причем, Проводник Проводник Microsoft Windows, из-за недоработки разработчиков показывает только «Readme.txt». В результате чего пользователь без всяких подозрений может попытаться открыть файл, и тем самым запустить вредоносную программу.

Macro – вирусы.

Macro-вирусы (или скриптовые вирусы) используют возможности макроязыков, встроенных в различные операционные системы и средства обработки информации (текстовые редакторы, электронные таблицы, финансовые системы и т.п.). Сегодня широко известны подобные вирусы для приложений пакета MSOffice, так же известны случаи появления macro-вирусов для пакета 1С. Вирусы для ОС Windows, написанные на VISUAL BASIC, так же можно считать разновидностью macro-вирусов.

Отличительной особенностью macro-вирусов является следующее:

Запущенные из зараженного документа macro-вирусы захватывают управление при открытии заражённого файла, перехватывают некоторые файловые функции, и затем заражают файлы, к которым происходит обращение. Macro-вирусы способны «жить» не только на отдельных компьютерах, но и взаимодействовать с сетью, если подобные функции реализованы в среде, в которой обрабатывается зараженный документ.

Среда «жизни» macro-вирусов так же имеет внешние признаки заражения. Например, один из симптомов заражения программы MSWord – отсутствует возможность сохранять файлы с помощью команды «Сохранить как…». Или, если в меню «Сервис» вы не можете войти в пункт «Макрос» – это тоже признак заражения.

Так как, макровирусы под MSWord были наиболее популярны, то остановимся на них подробнее.

Во первых, необходимо помнить, что весь пакет программ MS Office состоит из макросов. Любое действие, совершаемое с документом, выполняется при помощи макроса. Например: печать документа – «FilePrint», сохранение файла – «FileSave», сохранение документа в другом файле – «FileSaveAs».

Для автоматического запуска макроса из шаблона при том или ином событии макрос должен иметь одно из следующих имен:

В принципе, выполнение таких макросов можно отменить, нажав клавишу Shift при выполнении описанных выше действий.

Кроме того, создатели Microsoft Office облегчили задачу злоумышленников тем, что ввели возможность подменять команды MSWord макросами пользователя. Таким образом, если в загруженном документе есть макрос с именем, например, «FileOpen», то он будет исполняться каждый раз при открытии другого документа. То есть, макровирус, имеющий соответствующее имя, будет запускаться вместо соответствующего встроенного макроса редактора.

При заражении MSWord макровирусы сохраняют свое тело в шаблоне Normal.dot, но могут существовать так же другие шаблоны, подгружаемые при запуске редактора, и содержащие макровирусы. Для этого в редакторе используется параметр настройки «Автозагружаемые» доступный пользователю из меню: Сервис/ Параметры/ Расположение.

В принципе, MSWord сам в состоянии контролировать процесс загрузки макросов при открытии документа. Для этого необходимо выставить уровень безопасности в меню: Сервис \Макрос \Безопасность. Уровень безопасности MSWord управляется ключом реестра, например: MSWord 2000, управляется ключом: HKEY_CURRENT_USER \Software \Microsoft \Office \9.0 \Word \Security, для более поздних версий редактора «9.0» необходимо заменить на «10.0», «11.0», и т.п. Значения ключа, соответственно: 1, 2, 3и более. 1 – самый низкий уровень безопасности, позволяющий запускать любой макрос без уведомления пользователя. Любой макрос, исполненный под Win 9x, или под ОС Win 2000, Win XP, Win Vista под пользователем с правами администратора, способен изменить значение ключа на 1, и пользователь после этого будет не в состоянии отследить последующие загрузки макровирусов.

Современные компьютерные устройства имеют широкое распространение, и их дальнейшее развитие происходит стремительными темпами. Самыми популярными устройствами, настроенными на решение разнообразных заданий и обладающими высоко функциональным графическим интерфейсом, являются персональные компьютеры.

Введение

Благодаря развитию уровня коммуникации пользователей и разработке новых средств общения, особенно посредством международной информационной компьютерной сети «Интернет» , стремительное развитие получили и другие устройства, например планшеты, камерофоны, смартфоны, неттопы и т.д.

Основным видом действий таких устройств можно назвать бесперебойное обеспечение связи между абонентами с возможностью обмена, передачи и хранения различных данных.

Широкие возможности компьютерных устройств позволяют применять их во многих областях.

Для ведения официальной переписки, отправки служебных запросов, рекламы и организации мероприятий с обязательным уведомлением участников, обмена полезной и деловой информацией и т.д., в большей степени подходит компьютерное приложение электронная почта.

В связи с высоким уровнем развития сети «Интернет» , обилием громадного массива данных и разработкой современных видов приложений, большинство пользователей переходят на удаленные сетевые электронные почтовые службы, которые обладают высокими функциональными возможностями и предлагают значительный объем облачного пространства для хранения корреспонденции. Также, важным преимуществом удаленного использования почтового сервиса, является его доступность и возможность просмотра и обработки корреспонденции из любого места и на любом компьютерном устройстве, имеющем выход в «Интернет» .

Например, почтовый сервис «Gmail» не поддерживает форматы файлов, такие как «EXE» , «DLL» , «DMG» , «VB» , «CMD» , «BAT» , «JAR» , «VBS2» , «JSE» , «PIF» , «VXD» , «JSE» , «APK» , «INS» , «SCT» , «MSI» . Вы можете отправлять файлы архивов «RAR» и «ZIP» , но даже эти два формата часто блокируются, если они содержат запрещенный тип файла. В этой статье мы покажем вам, как отправлять заблокированные файлы, используя в качестве примера электронное письмо с прикрепленным к нему файлом формата «RAR» в почтовой службе «Gmail» .

Заблокировано по соображениям безопасности

Рассказываем, в каких файлах злоумышленники чаще всего прячут вирусы — и как себя правильно вести, чтобы не заразиться.

Спамеры ежедневно рассылают многие миллионы писем. Львиную долю составляет банальная реклама — назойливая, но в основном безвредная. Но иногда к письмам прикрепляют вредоносные файлы.

Чтобы заинтересовать получателя и заставить его открыть опасный файл, его обычно маскируют подо что-нибудь интересное, полезное или важное — рабочий документ, какое-нибудь невероятно выгодное предложение, поздравительную открытку с подарком от имени известной компании и так далее.

1. ZIP- и RAR-архивы

2. Документы Microsoft Office

Также среди киберпреступников популярны файлы Microsoft Office, особенно документы Word (.doc, .docx), электронные таблицы Excel (.xls, .xlsx, .xlsm), а также презентации и шаблоны. Эти файлы могут содержать встроенные макросы — небольшие программы, которые выполняются прямо внутри файла. Злоумышленники использовали их, например, как скрипты для скачки зловредов.

3. Файлы PDF

Если про опасность макросов в документах Microsoft Office многие уже знают, то от файлов PDF подвоха часто не ожидают. Тем не менее, в них тоже можно спрятать вредоносный код: формат позволяет создавать и выполнять скрипты JavaScript.

4. Образы дисков ISO и IMG

Файлы ISO и IMG по сравнению с предыдущими типами вложений используются не очень часто, но в последнее время злоумышленники все больше обращают на них внимание. Такие файлы — образы диска — представляют собой фактически виртуальную копию CD, DVD или других дисков.

С помощью подобных вложений злоумышленники доставляли жертвам, например, троян Agent Tesla, специализирующийся на краже учетных данных. Внутри образа диска находился вредоносный исполняемый файл, который запускался при открытии и устанавливал на устройство шпионскую программу. Любопытно, что в некоторых случаях преступники использовали, видимо, для верности, сразу два вложения — ISO и DOC.

Как себя вести с потенциально опасными вложениями

Само собой, отправлять в спам все письма с вложенными архивами или файлами в формате DOCX или PDF — слишком радикальный метод защиты. Чтобы не попасться на удочку мошенников, достаточно помнить несколько простых правил.

Вот здесь я уже приводил пример излишней заботы о нашей безопасности. Лично меня такая забота очень сильно бесит. Если выбирать между безопасностью и свободой, то я всё-таки предпочёл бы свободу.

Но человечество развивается так, как развивается. Даже если большинство людей, как и я, предпочитают свободу, условия жизни в обществе нам диктует меньшинство. И это меньшинство решает, что нам можно, а что нельзя.

Большой брат следит за тобой

Поскольку все разработчики и владельцы почтовых программ считают нас беспомощными недееспособными недоумками, которые не могут сами позаботиться о своей безопасности (к сожалению, часто так оно и есть), то они пытаются оградить нас от всех возможных опасностей, подстерегающих нас в Интернете.

В чём, собственно, сложность? И вообще зачем я написал так много “букаф”, а к сути так и не подобрался?

Ну, во-первых, я люблю писать. А во-вторых, надо было сделать какое-то вступление, чтобы люди, далёкие от этого вопроса, узнали не только его решение, но и причины возникновения.

Итак, ближе к делу…

При отправке файлов по электронной почте в большинстве случаев неприятностей не возникает (когда вы отправляете фотографии или текстовые документы).

Но суть в том, что почтовики все EXE-файлы считают потенциально опасными. Так что у вас не получится доказать, что вы не верблюд.

Да, Гугл так и быть, отправит ваше письмо, но без вложения! Однако смыслом отправки для вас является как раз таки отправка приложения (то есть вложения).

Так что же делать? Копировать вашу программу на флешку и по старинке отправлять в точку назначения с курьером? Но мы же, блин, живём в 21-м цифровом веке!

Итак, вот основные способы:

Поэтому лучше сразу попробовать второй способ - упаковать вашу программу в архив и установить пароль на архив. У разных архиваторов это делается по разному.

Как установить пароль на архив 7-Zip

Для примера приведу последовательность действий в архиваторе 7-Zip и для операционной системы Windows XP.

Итак, в Проводнике через контекстное меню выбираем

7-ZIP - ДОБАВИТЬ К АРХИВУ

Откроется окно, где вы можете задать разные параметры архива, в том числе и пароль. Для установки пароля в группе ШИФРОВАНИЕ в поле ВВЕДИТЕ ПАРОЛЬ задайте любой пароль и нажмите кнопку ОК (см. рис.).

Как создать Гугл-Диск

Третий способ заключается в загрузке архива (лучше именно архива с паролем, а не просто файла) на какой-либо файлообменник и отправке ссылки на этот архив по почте.

В качестве файлообменника может быть, например, Яндекс.Диск, Облако от Мэйла, Гугл.Диск или что-то иное.

Поскольку не все пользователи могут пользоваться Мэйлом и Яндексом (например, на Украине эти сервисы заблокированы), то я приведу пример с Гугл.Диском.

Кратко расскажу, как создать Гугл.Диск.

Сначала вы увидите такую картину:

Нажимаете кнопку ДАЛЕЕ и при необходимости следуете инструкциям (возможно, придётся ввести пароль от вашего ящика).

Как загрузить файл на Гугл-Диск

Когда вы войдёте в Гугл-Диск, то вам надо будет загрузить ваш файл. Для этого надо щёлкнуть по меню СОЗДАТЬ в левом верхнем углу:

В открывшемся меню надо выбрать ЗАГРУЗИТЬ ФАЙЛЫ:

Откроется стандартное диалоговое окно Windows для выбора файла. Выбираете в этом окне нужный файл (в нашем примере это veslog.zip), и нажимаете кнопку ОТКРЫТЬ.

Когда файл загрузится, то в правом нижнем углу появится небольшое окно с надписью “Загрузка файла завершена”. Теперь ваш файл на Гугл.Диске, но он доступен только вам. Чтобы сделать его доступным для других, надо открыть доступ.

Для этого щёлкаем правой кнопкой мыши по имени файла, и в открывшемся меню выбираем “Открыть доступ”:

Появится окно, где вы можете назначить людей, для которых будет доступен этот файл, а также установить некоторые другие настройки доступа. Но нам ничего этого не надо - мы просто нажмём кнопку ГОТОВО:

Для этого щёлкаем правой кнопкой мыши по имени файла, и в открывшемся меню выбираем “Копировать ссылку общего доступа”:

Теперь для вашего файла открыт доступ по ссылке и ссылка скопирована в буфер обмена.

Остаётся только создать письмо и вставить туда ссылку (комбинацией клавиш CTRL + V или через контекстное меню - ПРАВАЯ КНОПКА МЫШИ - ВСТАВИТЬ).

Ну что же, на этом всё. Надеюсь, эта статья поможет новичкам. Если для вас это было полезным - не забывайте делиться с друзьями в социальных сетях, а также пишите комментарии (благодарности приветствуются))).

Если что-то ещё осталось непонятно - посмотрите видео:

ПРИМЕЧАНИЕ

Есть ещё один способ отправки “неотправляемых” файлов по почте. Но в Гугле он также не будет работать. Этот способ заключается в изменении расширения файла. Например, можно заменить ЕХЕ на ВМР. А при получении файла снова изменить расширение на ЕХЕ. Если для вас такие понятия как “расширение” неведомы, то узнать об этом можно здесь.

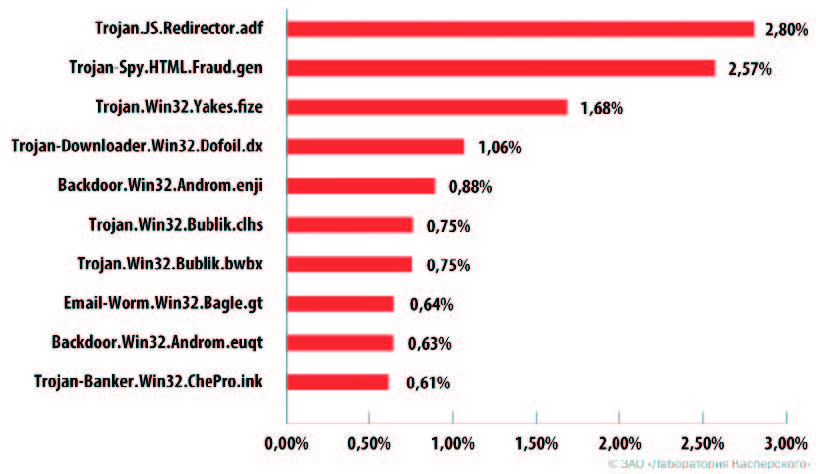

Рассылка спама с вредоносными вложениями — довольно популярный способ распространения малвари и заражения компьютеров пользователей в интернете. По данным разных антивирусных компаний, доля писем с вредоносными вложениями составляет от 3 до 5 процентов от общего объема спам-трафика, то есть как минимум каждое тридцатое письмо в потоке спам-рассылок несет в себе вредоносный сюрприз.

Несмотря на то что Россия (сюрприз!) не входит в число лидеров по количеству заражений компьютеров таким способом (тройку лидеров традиционно составляют США, Германия и Англия), мы считаем, будет нелишним узнать, что же заставляет многих пользователей в разных уголках планеты щелкать указателем мыши на вложениях в письмах от незнакомых отправителей. Поехали!

ЗЛОЕ ПИСЬМО

Адрес отправителя (поле From)

Первое, о чем следует позаботиться злоумышленнику, рассылающему вредоносный спам, — от чьего лица будет вестись рассылка. Послания от имени частных лиц (если не брать в расчет рассылку со взломанного почтового аккаунта по адресной книге) в этом деле не очень эффективны, поэтому в ход идут различные компании, организации и даже некоторые органы судебной или исполнительной власти.

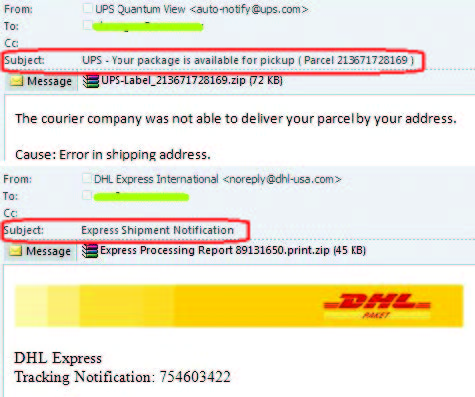

В последнее время особенной популярностью пользуются международные службы доставки (DHL, FedEx, United Parcel Service (UPS) или TNT). Если помнишь, именно так, под видом отчета о доставке от FedEx или UPS, распространялся

Cryptolocker.

Проблему с адресом отправителя в поле From: (От:) злодеи решают несколькими способами:

Тема письма (поле Subject)

Тема письма должна привлекать внимание получателя и побуждать его открыть письмо. Естественно, она должна соответствовать роду деятельности конторы, от имени которой письмо отправлено.

Если рассылка ведется, к примеру, от имени службы доставки, то наиболее популярными темами писем будут:

Для нашей страны более характерны рассылки от имени разных государственных органов, и в этом случае злоумышленники выбирают соответствующие темы, например «Судебное постановление» (от имени Федеральной службы судебных приставов) или «Квитанция на оплату штрафа за нарушение ПДД» (от чьего имени шлют письма с такой темой, я думаю, ты догадался).

Письмо от «судебных приставов»

Текст письма и оформление

Для придания правдоподобности письмам злоумышленники очень активно используют логотипы компаний, под именем которых они работают, контактные данные и прочую информацию. Чтобы не только убедить получателя в правдивости письма, но и подтолкнуть его открыть вложение, могут использоваться уведомления об ошибках при доставке отправлений (неправильный адрес получателя, отсутствие получателя и подобное), просьбы совершить какие-либо действия с указанием возможных санкций в случае их невыполнения или фразы с указанием того, что находится во вложении (например, «акт сверки», «транспортная накладная» или «счет на оплату»).

Помимо этого, очень часто в ход идут различные типовые словосочетания, характерные для официальных рассылок (что-нибудь вроде please do not reply to this email или this is automatically generated email).

ВИДЫ ВРЕДОНОСНЫХ ВЛОЖЕНИЙ

Вложение в виде исполняемого файла

Несмотря на то что большинство почтовых серверов уже давно не пропускают через себя исполняемые файлы, такой тип вредоносных вложений еще иногда встречается. Как правило, такой файл маскируется под какой-нибудь безобидный документ (doc или PDF) или картинку.

При этом в файл прописывается соответствующая иконка, а сам файл именуется, к примеру, «накладная.pdf.exe» (при этом расширение exe очень часто отделяется от имени файла большим количеством пробелов, чтобы его не было сильно видно).

Вложения с запароленным архивом

Запароленный архив позволяет обойти все антивирусные проверки на почтовых серверах, межсетевые экраны и сканеры безопасности. Сам вредоносный файл, как и в первом случае, маскируется под что-нибудь безобидное. Самое главное в этом случае — побудить получателя ввести указанный в письме пароль, разархивировать вложение и открыть его.

Вложение в виде документа с эксплойтом или вредоносным VBA-скриптом

Такое письмо сможет преодолеть запрет на пересылку исполняемых файлов, а во многих случаях и антивирусную проверку на почтовых серверах (особенно если эксплойт свежий).

Наиболее часто используются уязвимости:

•Adobe Acrobat reader (CVE-2013-0640,CVE-2012-0775);

•Adobe Flash Player (CVE-2012-1535);

•MS Office (CVE-2012-0158, CVE-2011-1269, CVE-2010-3333, CVE-2009-3129).

Помимо эксплойтов, в качестве вредоносных вложений могут использоваться документы MS Office с вредоносными макросами на VBA (да-да, встречаются еще люди, у которых выполнение макросов в Word’е не запрещено, да и антивирусы далеко не всегда реагируют на такие скрипты).

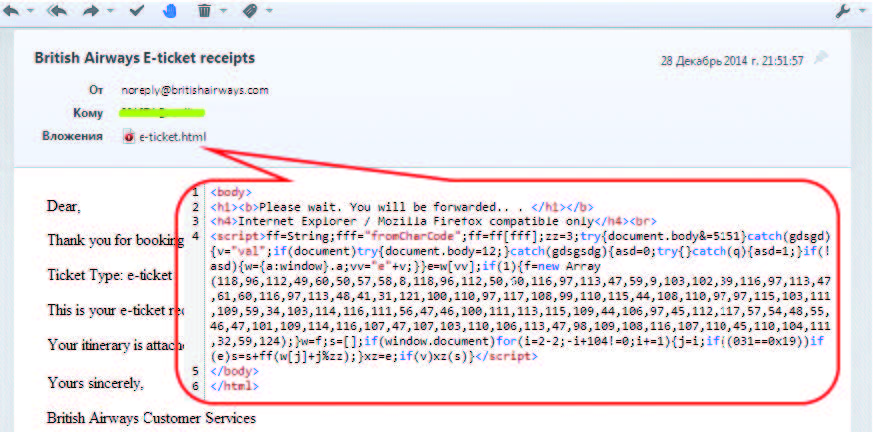

Вложенные HTML-документы

К письму прикладывается HTML-документ с кодом, реализующим drive-by-атаку. Этот способ позволяет во многих случаях обойти антивирусные фильтры почтовых серверов, а также запреты, блокирующие переходы через iframe.

Пример кода вредоносного HTML-вложения под видом электронного авиабилета в письме якобы от British AirwaysХАКЕР

Гиперссылки в тексте письма

В таких письмах вложения, как правило, отсутствуют, а сам текст письма содержит несколько ссылок, ведущих на один и тот же ресурс, на котором либо лежит связка эксплойтов, либо производится редирект на другой вредоносный ресурс. Все эти ссылки маскируются под ссылки на приличные и безопасные сайты либо под простой текст.

ЗАКЛЮЧЕНИЕ

Несмотря ни на что, спам-рассылки по-прежнему остаются очень эффективным способом распространения вредоносного кода. И можно предположить, что по мере сокращения количества уязвимостей в софте и в железе этот способ будет использоваться все чаще и чаще, приобретая все более изощренные формы, чтобы проэксплуатировать самую главную уязвимость любой информационной системы — ее пользователя.

Читайте также: