Как распространить ключ касперский на управляемые устройства

Обновлено: 06.07.2024

На любом компьютере иногда нужно переустанавливать операционную систему, причины для этого могут быть совершенно разные. После переустановки операционной системы требуется устанавливать все драйвера и программы заново. Антивирусы, наравне с остальными программами, также требуют новой установки, но как поступить, если на вашем антивирусе еще действует купленный ранее лицензионный ключ? В данной статье рассмотрим, как сохранить лицензию на антивирусе Касперского после его переустановки. Для этого понадобится:

— Компьютер с доступом к сети интернет;

— Лицензионный код антивируса( со скидкой и гарантией качества!).

Инструкция

Выделите файл, имеющийся в первом разделе, нажмите меню «Файл» и укажите команду «Экспорт», выберите место для хранения файла и нажмите «Сохранить». То же самое выполните с остальными файлами данных разделов. Обратите внимание, что сохранять эти файлы нужно не в системный раздел жесткого диска или на съемный носитель.

4. После переустановки системы скопируйте сохраненные файлы в соответствующие разделы реестра, а потом установите антивирус.

Видео: Как сохранить лицензию Касперского при переустановке Windows 10, 8, 7

Windows 7 среди пользователей все ещё имеет бешеную популярность, несмотря на свой возраст. И вопрос ее активации — один из важнейших аспектов при работе с системой. Вам придется либо купить лицензионный ключ, либо использовать специальные программы — активаторы. С покупкой лицензионного ключа всё понятно, поэтому поговорим лучше о бесплатных альтернативах. Давайте посмотрим как активировать Windows 7 с помощью различных активаторов, или отложить её на месяц легальным способом.

Это самый простой способ получить лицензию, который может применить даже начинающий пользователь. А главное — бесплатный. Рассмотрим 3 самых популярных активатора и узнаем как ими пользоваться. Ссылки на скачивание давать будем только на основной, остальные легко ищутся в поисковиках.

KMS Auto

Самый простой и надёжный способ. Все действия делаются абсолютно аналогично активации . Пароль для распаковки — 123.

Не забудьте добавить файл в исключения антивируса!

Одним из наиболее известных активаторов является программа Windows Loader, который внедряет в систему специальный код, сообщающий ей при каждом запуске, что активация проведена успешно. Посмотрим, как это работает:

- Скачайте Windows Loader и запустите его с правами администратора.

- Обратите внимание на кружок возле названия программы – он должен быть зеленого цвета. Если он красный или желтый, то вам нужно навести на него курсор и посмотреть, что нужно сделать (обычно требуется закрыть браузер или, например, Total Commander).

- Если всё нормально, нажмите кнопку «Install», а затем перезагрузите компьютер.

На этом активация окончена. Если вы вдруг захотите отказаться от использования лицензионного ключа, запустите снова Windows Loader и нажмите кнопку «Uninstall».

Такой способ активации является незаконным, поэтому его применение не рекомендуется специалистами Microsoft. Но если посмотреть правде в глаза, то программа Windows Loader помогла сотням тысяч пользователей решить проблему с лицензией, так что бояться вам нечего.

После запуска появится такое окошко:

Если этот активатор отработал нормально, можете спокойно устанавливать обновления, не боясь что она слетит.

После перезагрузки компьютера появится окно выбора операционной системы. Появится два варианта загрузки – Windows 7 (неактивированная версия) и Windows 7 Loader XE (активированная версия). Выбирайте вторую строку и загружайтесь – система будет активирована.

Чтобы каждый раз не выбирать нужную операционную систему

- Кликните по иконке «Компьютер» правой кнопкой и выберите «Свойства».

- Перейдите по ссылке «Дополнительные параметры системы» в меню слева.

- В поле «Загрузка и восстановление» нажмите кнопку «Параметры».

- Снимите отметку «Отображать список операционных систем» и выберите в строке выше «Windows 7 Loader XE». Сохраните изменения.

После выполнения этих действий активированная версия системы будет загружаться в автоматическом режиме, без ожидания и вашего выбора. Кстати, наличие двух записей в загрузочном меню не говорит о том, что у вас установлено две операционных системы. Это активатор внес изменения в файл boot.ini.

RemoveWAT

Программа RemoveWAT действует во всех версиях Windows, однако после её применения нужно обязательно отключить автоматическое обновление (что весьма нежелательно). Используйте её только если предыдущие активаторы не помогли вам:

- Запустите программу.

- Нажмите «Remove WAT» в окне утилиты.

- Дождитесь завершения процесса активации и перезагрузите компьютер.

Теперь, чтобы активация не слетела, необходимо отключить автоматическое обновление системы:

Как это сделать

- Зайдите в «Панель управления».

- Перейдите в «Центр обновления».

- Кликните по ссылке «Настройка параметров» в меню слева.

- Выберите вариант «Не проверять наличие обновлений».

- Сохраните изменения, нажав «Ок».

В принципе, можно установить параметры так, что система будет искать обновления, но решения об их установке будете принимать лично вы. Только придется разбираться, какое обновление несет очередной файл проверки подлинности.

Отсрочка активации

Во всех продуктах Microsoft, включая Windows 7, реализована функция отсрочки активации. Давайте посмотрим, как активировать Windows 7 с помощью отсрочки через командную строку.

- Запустите командную строку с правами администратора.

- Введите команду

И нажмите Enter.

Обратите внимание – процедуру отсрочки необходимо производить в предпоследний или крайний день активации. Всего отсрочку Windows 7 можно использовать 3 раза. Путем нехитрых подсчетов определяем, что в итоге у вас будет 120 дней бесплатного использования. По истечении 4 месяцев (первый – ознакомительный, затем 3 отсрочки) придется снова решать, как активировать систему.

Узнать подробную информацию о лицензии, включая доступное количество отсрочек, можно с помощью команды:

cscript %windir%\system32\slmgr.vbs -dlv

cscript % windir % \ system32 \ slmgr . vbs - dlv

Если отсрочки закончились, можно установить Windows 7 заново, и еще 120 дней пользоваться системой бесплатно . Еще один способ – создание образа восстановления системы и его последующее использование для отката к состоянию четырехмесячной давности. Однако оба этих метода не отличаются удобством, так как подразумевают переустановку (восстановление) системы, приводящую к удалению установленных программ и потере некоторых файлов.

Что сделать, чтобы не слетала активация Windows 7

Главный недостаток использования активаторов – возможная блокировка лицензии после очередного обновления системы. Специалисты Microsoft делают всё, чтобы пользователи покупали ключи активации, а не пользовались бесплатными программами для получения лицензии. Проявляется это в создании специальных обновлений для Windows 7, занимающихся проверкой подлинности системы.

Несмотря на то, что в описании всех активаторов указано, что система после их применения без проблем проходит проверку подлинности, на деле всё обстоит не так радужно. Например, многие пользователи столкнулись с тем, что после установки обновления КВ971033 слетала активация. Чтобы не попасть в подобную ситуацию, нужно просто удалить файл проверки подлинности, попадающий в Windows 7 вместе с обновлением КВ971033. Для этого следуйте следующим простым шагам:

- Откройте «Панель управления».

- Перейдите в раздел «Удаление программы».

- Щелкните в левом меню по ссылке «Просмотр установленных обновлений».

- Поищите обновление службы безопасности под номером КВ971033.

- Если вы нашли нужную строку, выделите её и нажмите «Удалить».

Ваша система больше не будет проверяться на подлинность, а потому активация не слетит.

Кстати, многие антивирусы воспринимают активаторы как вредоносные приложения. Ничего удивительно в этом нет – просто отключите защиту на время, чтобы провести активацию системы и добавьте программу в исключения антивируса.

Внимание! это руководство представлено только в ознакомительных целях. Использование активаторов — незаконно!

Как сделать копию файлов лицензии с активированной ОС и при переустановке ими воспользоваться?

Ситуация не стандартная но иногда может пригодится, как это было в моем случае — не так давно был приобретен системный блок, заодно выступающий в качестве сервера 1с в одном из магазинов. Спустя пару месяцев, было замечено, что компьютер стал очень долго загружаться (минут 30). При диагностике было выявлена неисправность жесткого диска. При попытке создания образа с помощью acronis true image появлялись ошибки, и развернуть его не получалось.

Вот и было решено приобрести новый жесткий диск и установить на него все ту же систему. Но дело в том, что активироваться Microsoft разрешает вполне определенное количество раз, а время от времени приходится переустанавливать Windows — как у меня. Как раз для этого и необходимо было сохранить статус лицензии.

Так как сделать это, как будто никто ничего не переустанавливал?Сразу стоит оговориться что описанный ниже способ будет работать только при таком же железе, каким оно и было, и для той же самой версии Windows. В моем случае сменился только жесткий диск.

- Записываем ключ установки, который мы использовали для текущей копии Windows (на коробке, на системнике, с еще рабочей системы)

- Копируем файлы

\Windows\ServiceProfiles\NetWorkService\AppData\Roaming\Microsoft\SoftwarePlatform\Tokens.dat \Windows\System32\spp\tokens\pkeyconfig\pkeyconfig.xrm-ms для

64-битнойверсии так-же нужно скопировать этот файл:

и даем себе полные права на файл pkeyconfig.xrm-ms. Для этого — правой кнопной на нем и выбираем «Свойства», переходим на вкладку «Безопасность», жмем «Дополнительно», становимся его владельцем, после чего закрываем окошко свойств и снова его открываем, давая себе полные права.

Теперь удаляем этот файл pkeyconfig.xrm-ms и копируем его из резервной копии

Для 64-битных ОС нужно также сходить в папку:

и выполнить все действия как для предыдущей папки с файлом pkeyconfig.xrm-ms.

Теперь перейдите в папку:

и выполните те же самые действия, удалив текущий файл tokens.dat и заменив резервной копией.

slmgr.vbs -ipk xxxxx-xxxxx-xxxxx-xxxxx-xxxxx

где вместо xxxxx-… вводим ключ Windows.

Закрываем все окна, перезагружаемся. Проверяем состояние активации в «Компьютер»

В некоторых случаях может потребоваться сброс компьютера до заводских настроек. В такой ситуации возникает резонный вопрос — как сохранить активацию Office при переустановке операционной системы Windows.

Восстановление заводских настроек может быть полезным когда необходимо отчистить компьютер от вирусов или устранить неполадку операционной системы. Но данный процесс уничтожит не только вирусы, но и все ваши файлы — музыку, фотографии, видео, документы и любые программы включая Word, Excel, PowerPoint и другие приложения Office.

Как сохранить активацию Office при переустановке

Для сохранения лицензии Microsoft Office, вам понадобится оригинальный ключ продукта, также известный как код активации или серийный номер. Обычно это комбинация из 25 цифр.

Если вы потеряли ключ активации, можно используя специальные утилиты, которые помогут извлечь его из компьютера. Например, бесплатная программа Magical Jelly Bean KeyFinder или Belarc Advisor .

Если ни одна из этих программ не восстановит ваш ключ Office, можете попробовать приложение Recover Keys, которое может извлекать ключи для более чем 6500 программ. Она не бесплатная и стоит 29,99$, но в отличие от предыдущих утилит делает это лучше.

Второе, что вам нужно, это установочный носитель, который обычно представляет собой компакт-диск или DVD-диск. Но, если вы потеряли его, или у вашего ноутбука нет оптического дисковода, вам нужно будет получить файлы по-другому.

К счастью, Microsoft делает это относительно легко. Итак, для начала, зайдите на сайт Microsoft и нажмите соответствующую ссылку для скачивания. Вам будет предложено ввести ваш 25-значный ключ продукта, чтобы подтвердить, что у вас есть Office.

Если у вас был Office 2007, вы можете попробовать эту ссылку

Как сохранить активацию Office

Как сохранить активацию Office

MSActBackUp - это простая бесплатная утилита для сохранения активации Windows с последующем восстановлением после переустановки.

MSActBackUp поддерживает следующие системы: Vista, 7, 8, 8.1, 10, Server 2008, 2008 R2, 2012, 2012 R2, а также Office 2010, 2013 и 2016. Для работы программы не требуются никакие дополнительные приложения.

Как сохранить активацию:

Для сохранения вам необходимо только нажать в окне сохранения на кнопку Save Activation. Когда данная кнопка станет снова активной - значит сохранение активации выполнено.

Как восстановить активацию:

Для восстановления активации в окне активации нужно нажать на кнопку Restore Activation, выбрать папку с сохраненной активацией, после чего начнется восстановление. Если восстановление завершилось неудачей, то попробуйте поставить в настройках галочку "Восстанавливать SoftwareProtectionPlatform" и повторить процедуру.

Восстановление онлайн активации в Windows 8.1

При отключенном интернете, поставить галочку "Восстановить WPA" и запустить восстановление активации.

Могу ли я, купив продление лицензии Касперского на 2 ПК, использовать второй ключ через год?

Ответ:

Нет, не можете.

Ключ один и он действует только один год с момента активации на первом компьютере. При этом его можно использовать на двух разных компьютерах, и срок лицензии истечет в один и тот же день. Даже если лицензия на втором компьютере не используется, то неиспользованная копия все равно истечет одновременно с действующей.

Для антивирусных продуктов Лаборатории Касперского (антивирус Касперского, Kaspersky Internet Security, Kaspersky CRYSTAL) лицензия на 2ПК на 1 год НЕ РАВНА лицензии на 1ПК на 2 года. И это справедливо не только для домашних продуктов, но и для корпоративных. Например, организация, купившая лицензию корпоративного антивируса на 1 год на 100 компьютеров, может пользоваться этой лицензией только 1 год, вне зависимости от того, на каком количестве эта лицензия была использована. Недопустимо лишь превышать лицензию.

При этом у организаций не возникают вопросы типа: "мы купили лицензию на Ххх компьютеров, но в течении года использовали только на одном, нельзя ли нам использовать эту лицензию Ххх лет?"

Активация KAV

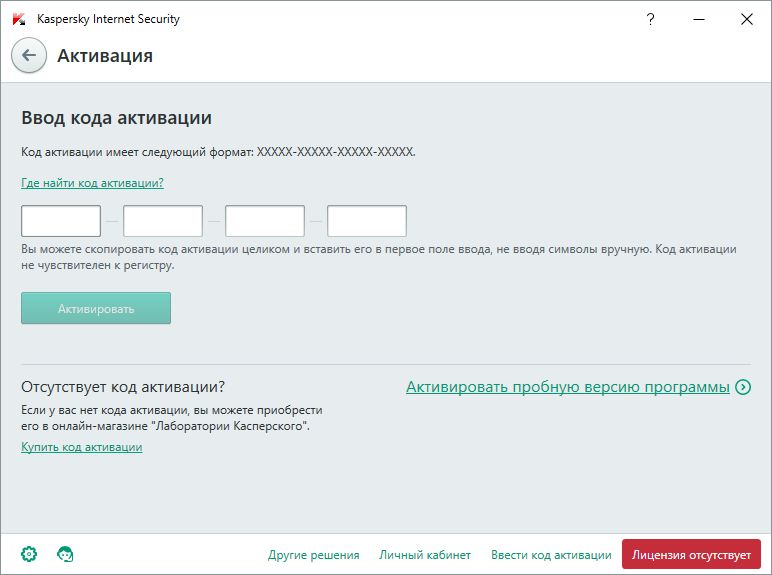

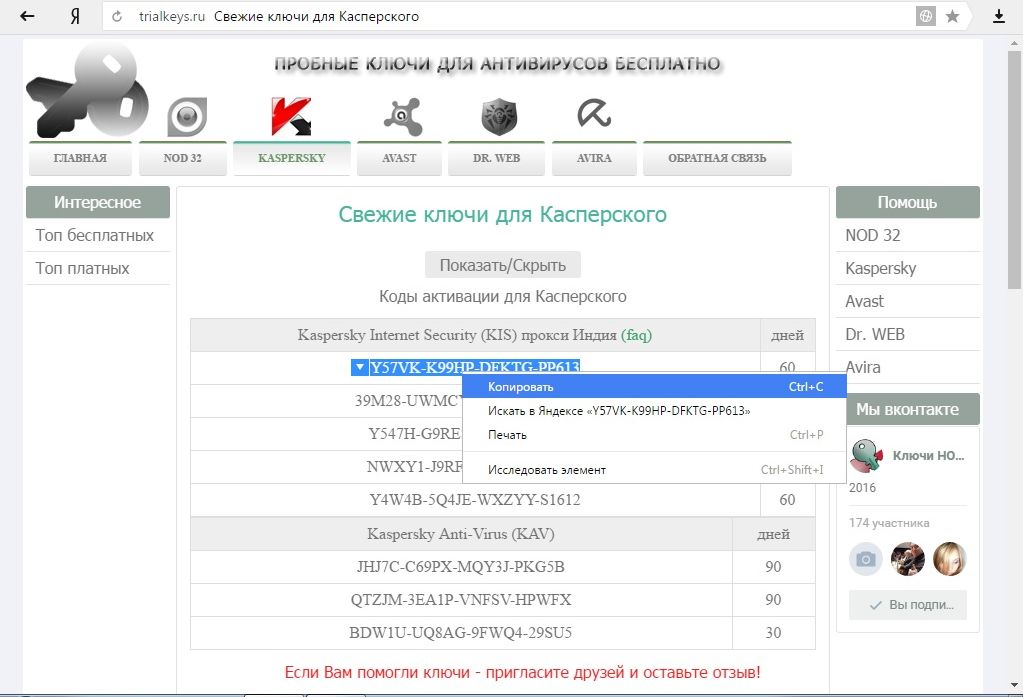

Принцип ввода кода в обычном режиме для Kaspersky Internet Security и для Kaspersky Anti-Virus одинаковый. Вам потребуется код активации, который можно найти в этом разделе.

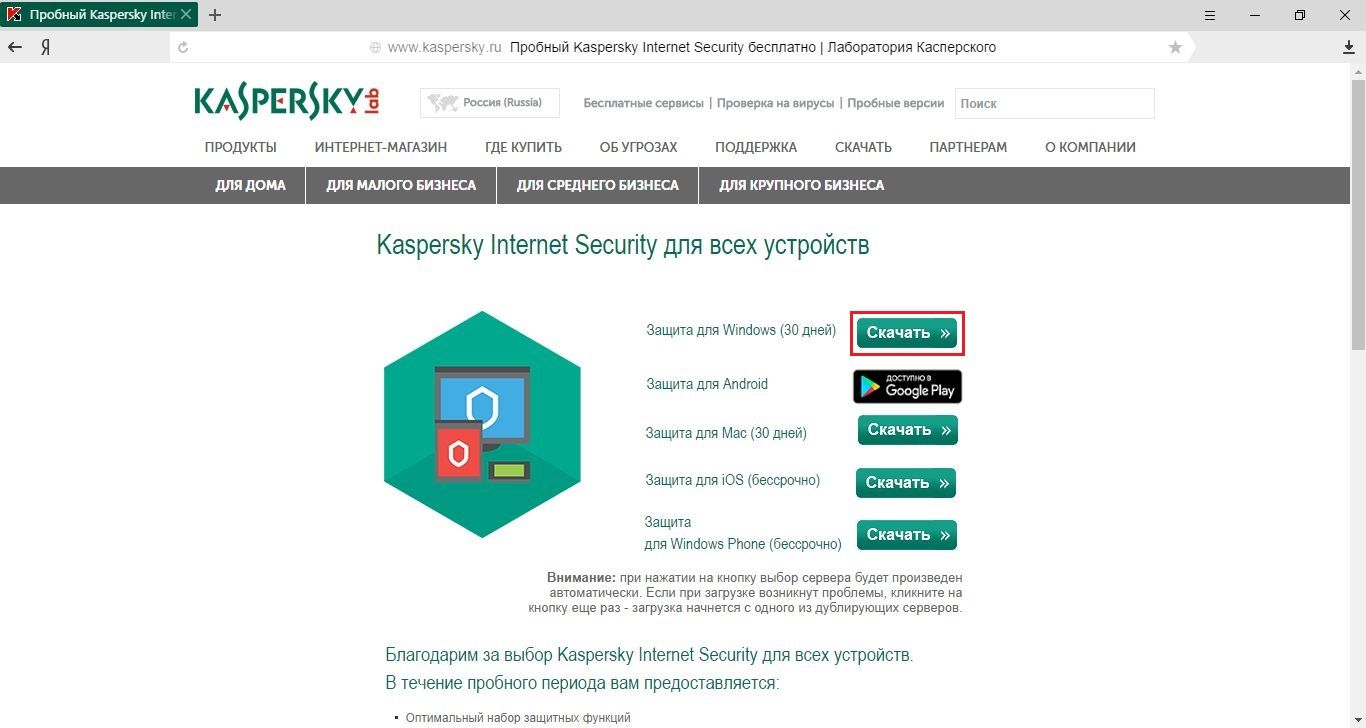

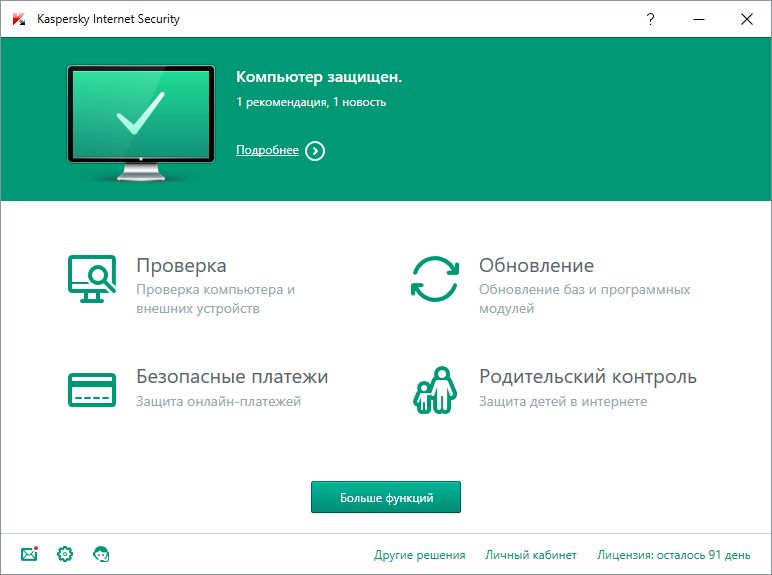

1) Скачиваем, устанавливаем.

2) После установки вводим код активации, нажимаем кнопку "Активировать".

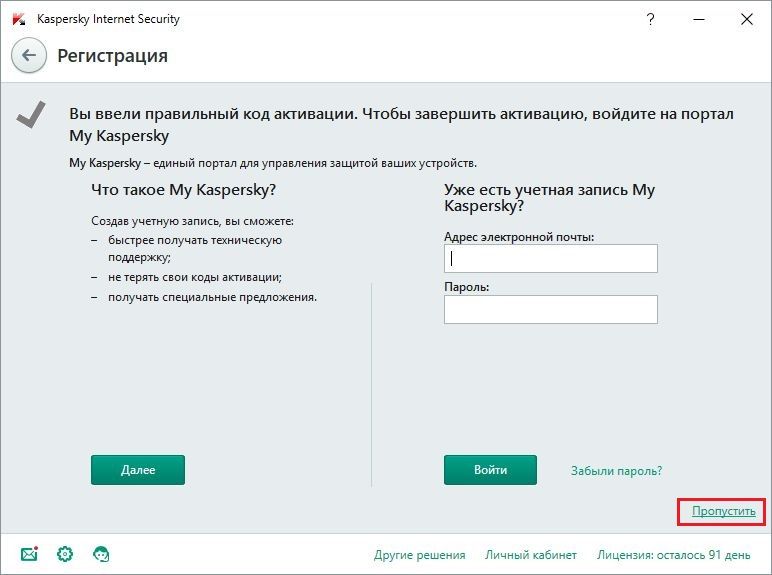

3) Далее появится окно с процедурой авторизации, если это нам не нужно, то жмем "пропустить".

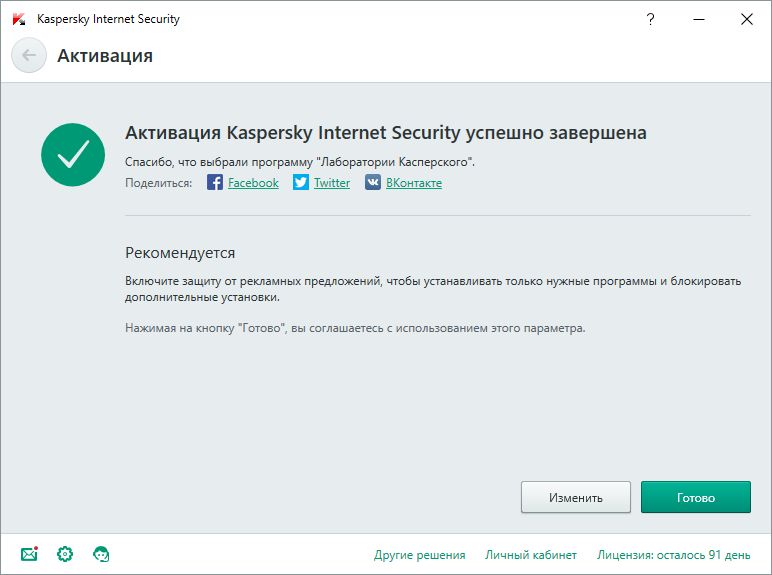

4) Жмем кнопку "готово".

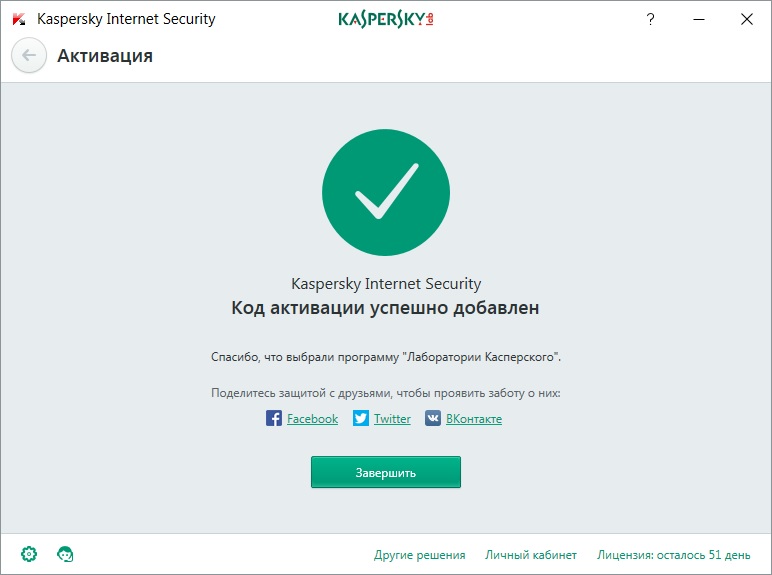

5) Код активирован.

6) По окончании срока, ввести новый код.

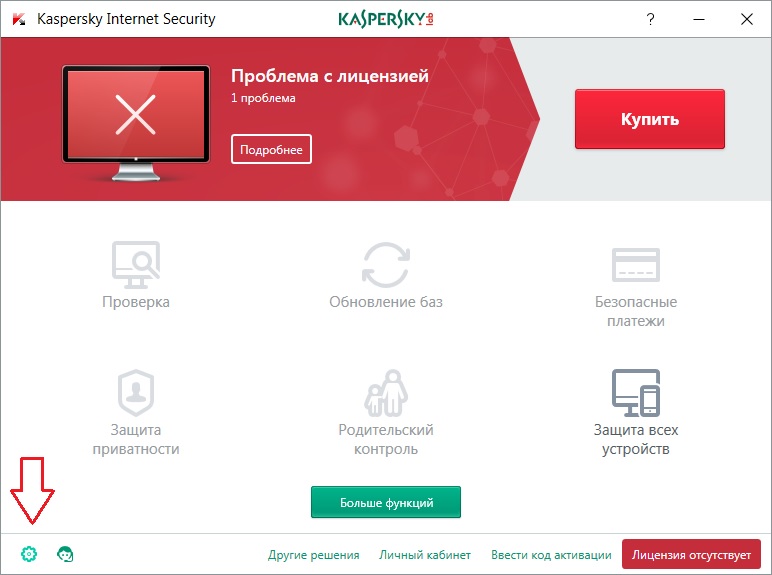

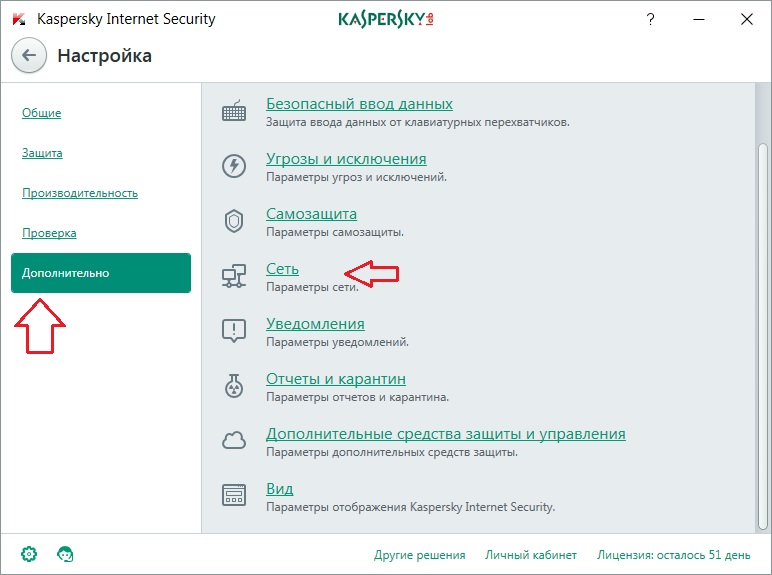

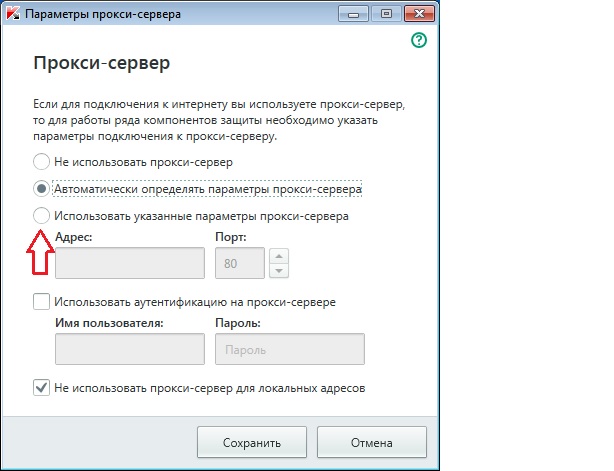

Активация KIS через прокси

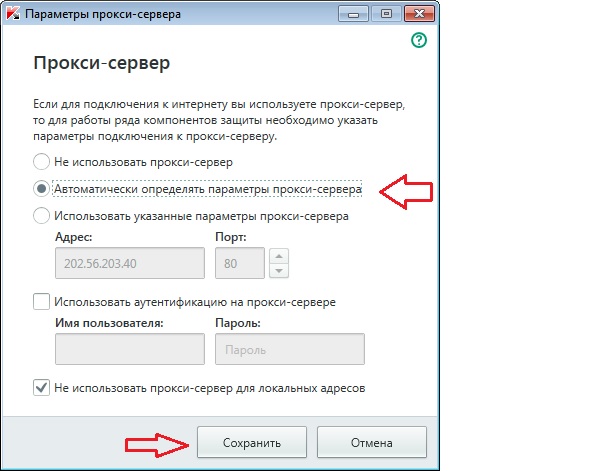

1) Заходим в настройки антивируса.

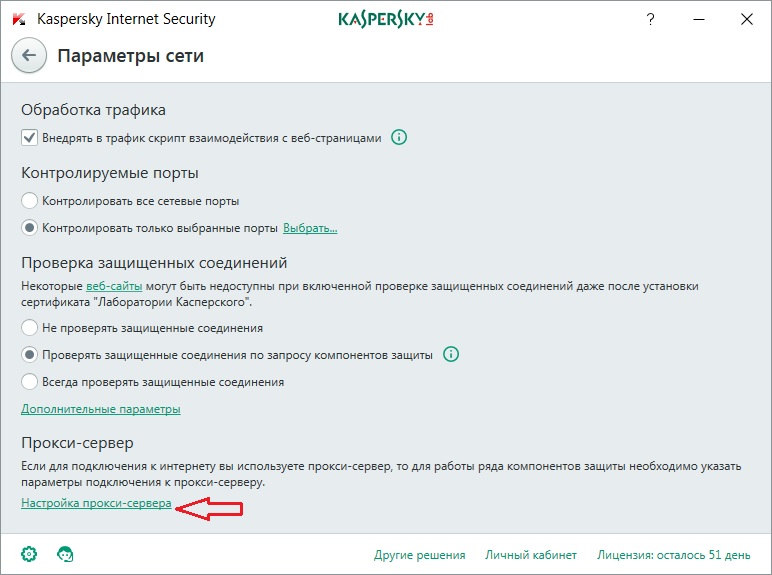

3) Настройки прокси-сервера

4) Выбрать "Использовать указанные параметры прокси-сервера", в данное поле нужно вписать адрес и порт, которые можно найти на сайте прокси. Сохранить.

Обратите внимание на страну прокси-сервера, если ключ KIS прокси Индия, то и нужно искать прокси Индии. На указанном сайте есть поиск прокси по страннам.

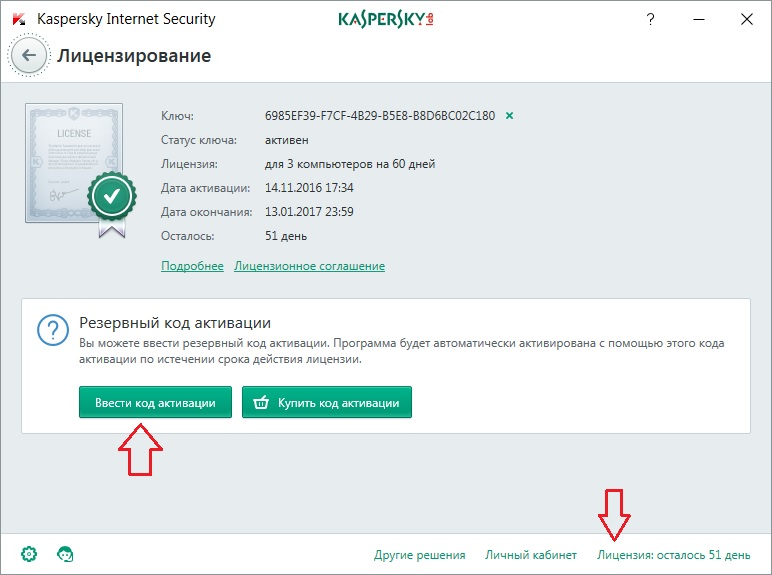

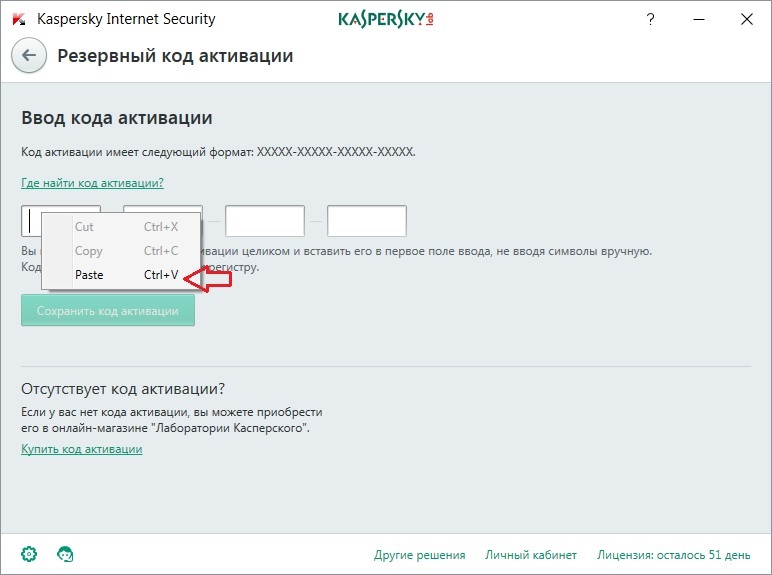

5) Далее переходим на главную и нажимаем "Лицензия", затем "Ввести код активации"

6) Идем в раздел ключи для Касперского на сайте, копируем нужный ключ.

7) Вставить ключ

8) Если все сделали правильно, должно появиться следующее окно.

9) Снова заходим в настройки (смотри п.1.2.3) выставляем флажок как было изначально, соханить.

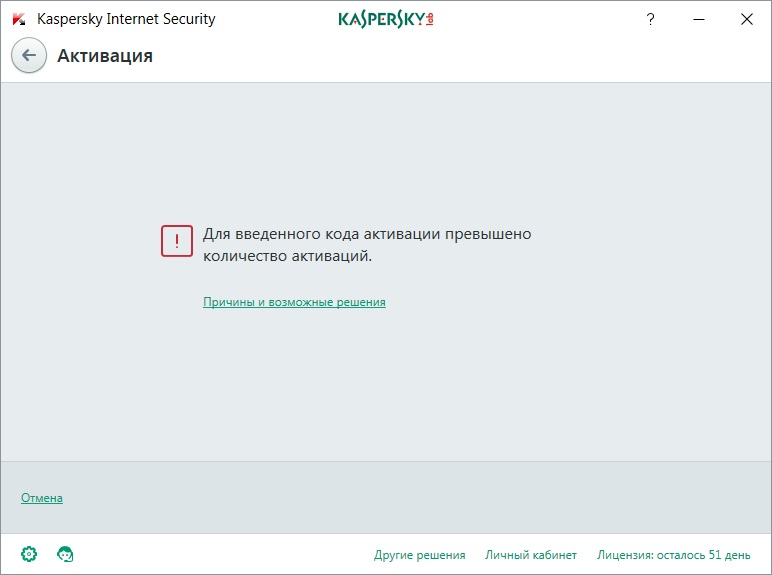

Возможные ошибки: 1) попробуйте другой ключ активации

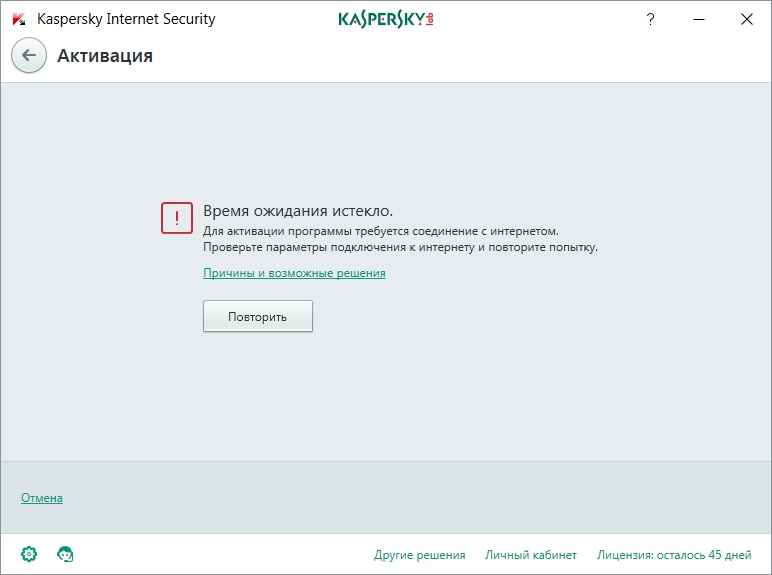

Возможные ошибки: 2) попробуйте другой прокси-сервер (меняйте прокси до тех пор, пока не найдете рабочий)

Если возникнут трудности, напишите в коментариях, или воспользуйтесь обратной связью. Всегда рады помочь!

На официальном сайте вы можете скачать бесплатно пробную версию антивируса. Перейти в раздел с ключами Kaspersky

Наши клиенты нередко обращаются к нам по поводу возникших проблем с лицензиями на «Антивирус Касперского«, Kaspersky Internet Security и другие продукты. Зачастую они также хотят знать, почему проблема вообще появилась. Ниже мы попробуем описать наиболее частые проблемы, связанные с лицензиями, и причины их возникновения. В этом нам очень поможет лицензионное соглашение, а также Системные требования к нашему продукту.

1. У меня есть лицензия на 2 ПК на 1 год. Если я установлю ее на один компьютер сегодня, а на второй через месяц, то вторая лицензия и истечет на месяц позже?

Нет. Обе лицензии истекут в один и тот же день. Более того, даже если вы не используете лицензию на втором компьютере, то неиспользованная копия также истечет одновременно с действующей. Более подробно это описано в лицензионном соглашении, п. 3.7.

2. У меня есть лицензия на 2 ПК на 1 год. Могу ли я использовать ее на одном компьютере два года подряд?

3. У меня есть неактивированный код от Kaspersky Internet Security 2009. Могу ли я активировать им Kaspersky Internet Security 2013?

Наши лицензии совместимы с предыдущими и следующими версиями продукта по формуле

«-1/+3». Например, кодом от версии-2009 можно активировать программу на одну версию ранее (Антивирус 7.0), собственно версию-2009, а также три последующих версии (2010, 2011 и 2012). Как вы видите, версия-2013 в этот набор не попадает.

4. У меня была версия-2011. Я купил продление, но не могу активировать программу. Выдает «Неверный код активации»!

5. На одном из моих компьютеров нет подключения к Сети. Как мне его активировать? Вышлите файл ключа!

Время идет, и обеспечить надежную защиту компьютера, находящегося постоянно офлайн, очень проблематично. Третья строка аппаратных требований сообщает нам, что для работы антивируса необходимо подключение к Интернету. Не для какой-то конкретной операции, а для работы в целом. Активировать программу без подключения к Сети начиная с версии-2014 невозможно даже просто технически. Файл ключа, использовавшийся ранее, у версии-2014 вообще отсутствует, и даже техническая поддержка не сможет выслать вам то, чего не существует.

6. Я купил лицензию, но программа требует какой-то предыдущий код. Нет у меня никакого предыдущего кода!

Если антивирус при активации продления автоматически не находит информацию о предыдущей лицензии на ПК, появляется окно для ручного ввода предыдущего кода активации. Эта процедура называется валидацией продления, и она описана в п. 3.4 лицензионного соглашения. Лицензия продления предоставляется со скидкой, и право на получение этого приятного бонуса нужно подтвердить. Если вы ошиблись и купили продление вместо базовой версии, лицензия все равно будет работать, только срок ее действия будет пересчитан без учета скидки и составит около 8 месяцев. Денег вы не теряете, просто срок действия сокращается на не оплаченный из-за скидки период.

7. Я ввожу старый код, но программа говорит: «Предыдущий код уже был использован для активации продления».

Да. Одним старым кодом можно валидировать только один код продления. Эта ошибка возникает, если код продления был приобретен для другого варианта лицензии. Таких ситуаций может быть несколько:

— Мы с другом купили в прошлом году лицензию на двоих. А в этом году он не захотел продлевать ее вместе со мной, а купил продление сам.

— Раньше у меня была лицензия на 5 ПК, а сейчас компьютеров осталось только 4. Поэтому я купил два продления на 2 ПК. Первое активировалось нормально, а второе не хочет.

Когда-то случалось, что один и тот же код действительно был напечатан дважды, но таких сбоев не происходило уже несколько лет, поэтому скорее дело в деятельности пиратов. Сюда, например, относятся те самые пресловутые лицензии, которые устанавливают «компьютерщики» и «в магазине».

8. Раньше лицензия была установлена на двух компьютерах, но один из них я хочу заменить. На новом компьютере лицензии нет. Если я активирую продление там, оно активируется на полный срок или на сокращенный?

На полный, потому что:

— лицензия не привязывается к конкретному компьютеру;

— если продление уже однажды активировано на полный срок, то все его последующие активации также пройдут на полный срок;

— чтобы подтвердить легитимность продления, нужно просто ввести ваш предыдущий код активации. Неважно, использовали вы раньше программу на этом компьютере или нет.

9. Я купил лицензию, когда был в ЮАР. Сейчас я приехал в Россию, но лицензия не активируется.

Если речь о коробочных продуктах, то мы рекомендуем соблюдать правило «Покупайте лицензию в том регионе, где планируете ее активировать!». О существующих ограничениях написано в п. 3.9–3.11 лицензионного соглашения. В вашем случае на коробке, если поискать, найдется вот такая этикетка:

То есть компания заранее уведомила вас о региональной фильтрации для этого кода.

Данное правило актуально как для кодов, приобретенных в обычных магазинах, так и для лицензий, распространяемых онлайн.

Стоит подчеркнуть, что ограничения накладываются только на регион, где проводится активация кода. Использовать компьютер с активированной лицензией можно где угодно, в том числе неограниченно путешествовать.

10. Вместе с ноутбуком я купил ваш антивирус. Коробки продавец мне не отдал. Сейчас я переустановил систему, а активировать программу не могу – «Для введенного кода превышено количество активаций».

Спешу вас разочаровать: продавец вас обманул… При приобретении он обязан предоставить вам полный комплект антивируса, включая документ с кодом активации и чек, с отдельно указанным продуктом «Лаборатории Касперского». Если он этого не сделает, ваше законное право потребовать у него документы самостоятельно. Скорее всего, этот продавец уже установил данную лицензию десяти пользователям до вас, а значит, скоро код заблокируется.

Эта форма пиратства очень распространена, поэтому мы следим за количеством и географией активаций каждого кода и блокируем коды, ставшие пиратскими. Законный владелец кода, увидев ошибку «Для введенного кода превышено количество активаций«, может обратиться в службу технической поддержки для решения этой проблемы, но ему потребуются доказательства покупки (чеки и т.п.).

В основу интегрированного решения «Лаборатории Касперского» для защиты рабочих мест положены классическое EPP-решение Kaspersky Endpoint Security и EDR-комплекс Kaspersky Endpoint Detection and Response «Оптимальный». Единый агент для автоматической защиты от массовых угроз и расширенного противодействия сложным атакам облегчает управление инцидентами и минимизирует дополнительные затраты на обслуживание. В итоге обеспечивается сбалансированный подход к защите.

Сертификат AM Test Lab

Номер сертификата: 329

Дата выдачи: 17.02.2021

Срок действия: 17.02.2026

Введение

Ряд исследований, проведённых в 2019–2020 годах несколькими ведущими аналитическими центрами, показывает быстрый рост решений класса EDR и стойкий интерес к ним.

Так, например, компания IDC в своём отчёте «Безопасность рабочих мест в 2020 г.: возрождение EPP и предназначение EDR» сделала следующие выводы:

- Слабое решение класса EPP сводит на нет все преимущества EDR-решения.

- EDR-система должна анализировать данные, в том числе те, что находятся за пределами рабочих мест.

- Люди и время становятся новым показателем окупаемости EDR-решений.

По результатам исследования, проведённого «Лабораторией Касперского», в 2019 году доля фишинговых атак только в финансовом секторе по отношению ко всем зафиксированным случаям фишинга возросла с 44,7 % до 51,4 %. Также чаще стали подвергаться атакам субъекты критической информационной инфраструктуры (КИИ). Так, с начала 2020 года было выявлено более миллиарда атак только в отношении объектов КИИ.

По данным аналитического агентства Technavio, рынок средств класса EDR будет расти в течение 2020–2024 годов и увеличится на 7,67 млрд долларов США.

Исходя из исследований можно сделать выводы, что классические решения EPP и EDR по отдельности уже не всегда удовлетворяют потребности потенциальных заказчиков в привычном виде. Именно поэтому специалисты «Лаборатории Касперского» выработали решение по усилению уже внедрённой защиты конечных точек в целях противодействия сложным угрозам — KES + KEDR «Оптимальный» (рис. 1).

Рисунок 1. Усиленная защита конечных точек за счёт интеграции решений

Суть усиления и доработки заключается в использовании функциональности решений обоих классов через бесшовное взаимодействие посредством единого агента. Перечислим актуальные проблемы информационной безопасности, которые помогает решать такой подход:

- необходимость ручного разбора и анализа большого числа инцидентов;

- эксплуатация средств ИБ, которые не взаимодействуют друг с другом и управляются из разных консолей;

- принятие решений без использования средств для наглядного централизованного представления информации;

- выполнение сложных задач в условиях нехватки квалифицированных кадров и экспертизы;

- несоответствие требованиям регулирующих органов и действующего законодательства.

Ещё одним важным моментом и запросом на сегодняшний день является возможность не только внедрить сложное и широкофункциональное решение по обнаружению инцидентов и реагированию на них на конечных точках в больших организациях, но и надёжно защитить активы и бизнес-процессы независимо от уровня и размера организации, равно как и её зрелости в части ИБ (рис. 2).

Рисунок 2. Уровни зрелости организаций в части информационной безопасности

Решение, рассматриваемое в нашем обзоре, было разработано для организаций среднего уровня зрелости процессов ИБ. Создатели исходили из того, что для охвата потребностей такого предприятия или ведомства не требуется всех умений Kaspersky EDR: будет достаточно набора самых нужных функций с возможностью расширить его за счёт подключения дополнительных решений (рис. 3).

Рисунок 3. Различия между Kaspersky EDR «Оптимальный» и Kaspersky EDR

Далее в обзоре будет рассматриваться только Kaspersky EDR «Оптимальный». Начнём с функциональных возможностей.

Функциональные возможности «Kaspersky EDR для бизнеса Оптимальный»

Kaspersky EDR «Оптимальный» объединяет новейшие технологии защиты рабочих мест и гибкие инструменты контроля со средствами эффективного противодействия сложным атакам и повышения прозрачности инфраструктуры.

Отметим следующие аспекты функциональности решения:

- Управление функциями EPP и EDR из единой консоли.

- Автоматизированные средства реагирования на угрозы.

- Возможность проведения анализа первопричин (root-cause analysis).

- Интегрированные шифрование и патч-менеджмент.

- Формирование карточки инцидента: Kaspersky Endpoint Agent составляет подробную карточку с важными данными об инциденте на конечном устройстве. Карточка формируется в веб-консоли сервера администрирования на основе сигнала об обнаружении от совместимой EPP-программы Kaspersky.

- Возможность запустить цепочку ответных действий: создать правило запрета на запуск недоверенного объекта, выполнить поиск похожих инцидентов в группе устройств на основе выбранных индикаторов атаки (IoC), изолировать недоверенный объект, отсечь скомпрометированное конечное устройство от сети.

- Визуализация пути распространения атаки (attack spread path): для каждой заполненной карточки инцидента Kaspersky Endpoint Agent строит интерактивный граф, описывающий этапы развёртывания обнаруженной атаки во времени. Построенный граф содержит информацию о модулях, задействованных в атаке, и действиях, выполненных ими.

- Интеграция с решением Kaspersky Security Center Cloud Console в рамках функций Kaspersky EDR «Оптимальный».

Рисунок 4. Основные функциональные возможности KES + EDR

В целом подобная функциональность может встретиться в решениях классов EPP и EDR по отдельности, но в том и преимущество комплекса от «Лаборатории Касперского»: в легковесности, едином агенте и возможности гибко наращивать необходимую функциональность. Взглянем на его архитектуру.

Архитектура KES + EDR

В основу архитектуры решения положены привычные нам Kaspersky Security Center и Kaspersky Endpoint Security, что даёт гибкие возможности по интеграции в существующую инфраструктуру организации. Если говорить о месте в экосистеме продуктов, то стоит отметить тесную взаимосвязь и взаимозависимость между ними, что обеспечивает перекрёстный охват всех объектов сети.

Рисунок 5. Архитектура KES + EDR

Как видно по схеме выше, Kaspersky Security Center и Kaspersky Endpoint Agent являются обязательными компонентами, а Kaspersky Sandbox — вспомогательным.

Рисунок 6. Другие решения, в которых используется единый агент

Изучив архитектуру, можно сказать, что она позволяет легко и гибко наращивать мощности, подключать новые устройства и управлять ими. Мониторинг всех возникающих инцидентов на конечных точках вкупе с другими элементами инфраструктуры даёт более полную картину и обеспечивает подконтрольность ситуации.

Системные требования

При развёртывании всегда рекомендуется изучить системные требования и придерживаться их, в противном случае можно столкнуться с рядом сложностей.

Таблица 1. Аппаратные требования для Kaspersky Endpoint Agent

Для работы Kaspersky Endpoint Agent 3.9 в составе решения Kaspersky EDR «Оптимальный» требуется Kaspersky Security Center 12.1 или Kaspersky Security Center Cloud Console. Управление программой осуществляется через облачную или веб-консоль администрирования. Программа Kaspersky Endpoint Agent должна быть установлена в составе Kaspersky Endpoint Security 11 для Windows (версии 11.4 или 11.5) или Kaspersky Security 11 для Windows Server.

Таблица 2. Программные требования для Kaspersky Endpoint Agent

В целом предъявляемые системные требования — такие же, как и у решений Kaspersky Endpoint Security и Kaspersky Security Center, так что при наличии последних не потребуется выделять дополнительные ресурсы.

Сценарии использования KES + EDR

В наших сценариях мы будем использовать стенд в следующем составе:

- Kaspersky Security для рабочих станций и файловых серверов,

- Kaspersky Endpoint Agent,

- Kaspersky Security Center.

Процесс развёртывания рассматриваться не будет; о нём можно подробно узнать из официальной документации. Один из способов установки также описан в ранее выпущенной нами статье.

Подключимся к Kaspersky Security Center (рис. 7).

Рисунок 7. Авторизация в Kaspersky Security Center

После подключения перемещаемся в панель мониторинга Kaspersky Security Center с настраиваемой панелью и инструментами визуализации (рис. 8).

Рисунок 8. Панель мониторинга Kaspersky Security Center

Будут рассмотрены классические и часто используемые сценарии, но начнём мы с интересных возможностей, связанных с визуализацией цепочек развития угрозы (kill chain).

Построение цепочки развития угрозы в KES + EDR

Удобная функциональность позволяет визуализировать в виде графа информацию о потенциальной атаке, необходимую для выполнения своевременных ответных действий.

Граф цепочки развития угрозы — инструмент для анализа причин появления последней. Граф предоставляет визуальную информацию об объектах, задействованных в инциденте — например, о ключевых процессах на устройстве, сетевых соединениях, библиотеках, кустах реестра.

Собираемые сведения отправляются в Kaspersky Security Center, где и происходит само построение.

Настройка правил, по которым формируются цепочки развития угрозы, выполняется в разделе управляемых устройств (рис. 9, 10, 11). Перед настройкой важно выполнить ряд предварительных условий (табл. 3). Также важно знать, что цепочка развития угрозы отображается в карточке инцидента.

Рисунок 9. Раздел «Управляемые устройства» в Kaspersky Security Center

После выбора управляемого устройства переходим в свойства и выбираем раздел «Параметры программы» → «Синхронизация с Сервером администрирования».

Рисунок 10. Настройка параметров Kaspersky Endpoint Agent

В параметрах синхронизации должно быть выбрано «Отправлять данные для построения цепочки развития угрозы».

Рисунок 11. Параметры синхронизации отправки данных для построения цепочки развития угрозы

Таблица 3. Предварительные условия для развития цепочки угроз

Благодаря произведённым настройкам у ИБ-администратора появляется возможность получить более наглядную и полную картину для принятия решения по событию и оперативно перевести последнее в статус инцидента.

Функциональность работы с цепочками развития угроз привлекательна, так как имеет низкий порог вхождения: на её основе даже не занимающийся ИБ профессионально специалист сможет разобраться в ситуации и принять решение на своём уровне. В расширенной же версии Kaspersky EDR присутствует возможность корреляции цепочки развития угроз с матрицей MITRE ATT&CK.

Работа с карточками инцидентов в KES + EDR

Ранее было отмечено, что всю необходимую информацию (ту же цепочку развития угрозы) можно найти в карточке инцидента. Но прежде чем добраться до неё и посмотреть, как она выглядит, разберём несколько моментов, позволяющих понять, где и в каких разделах Kaspersky Security Center находятся полезная информация и настройки KES + EDR.

Так, в интерфейсе Kaspersky Security Center отображаются политики KES + EDR (рис. 12). Они позволяют распространять на управляемые устройства с установленным Kaspersky Endpoint Agent политики в массовом формате.

Рисунок 12. Отображение политик KES + EDR в Kaspersky Security Center

Переключимся теперь на раздел со списком управляемых устройств (рис. 13). Находим здесь интересующее нас устройство и щелчком по нему переходим в его свойства.

Рисунок 13. Выбор управляемого устройства из списка в KES + EDR

В разделе общих свойств выбранного устройства (рис. 14) отображается информация по нему, включая текущие сеансы с его участием, а также доступна немаловажная функциональность, связанная с возможностью принудительно синхронизировать параметры и настройки устройства с сервером администрирования.

Рисунок 14. Общие свойства управляемого устройства в KES + EDR

Здесь нам кроме всего прочего доступна информация об установленных на управляемом узле программах. Всё это позволяет централизованно держать под контролем ситуацию с актуальной версией (рис. 15). На остальных вкладках доступны для просмотра данные о задачах, запускаемых на узле, событиях и инцидентах, а также дополнительные сведения.

Рисунок 15. Установленное программное обеспечение «Лаборатории Касперского» на подконтрольном управляемом устройстве в KES + EDR

Но самое интересное для ИБ-администратора — это, конечно же, события и инциденты, на основе которых он сможет принимать верные решения по дальнейшим действиям, а также оценивать уровень важности ситуации, держа всё под контролем. Для получения информации о событиях можно не только воспользоваться разделом в свойствах управляемого устройства (там будут видны только относящиеся конкретно к нему записи), но и в общем плане просмотреть все события через раздел отчётов. В последнем случае в главном окне веб-консоли KSC нажимаем на «Мониторинг и отчёты» → «Отчёты» и из списка в разделе «Подробнее» выбираем интересующее нас зафиксированное событие (рис. 16).

Рисунок 16. Выбор карточки инцидента из отчёта по событиям на управляемых узлах в KES + EDR

В итоге открывается карточка инцидента (рис. 17). Там собрана самая необходимая и важная для принятия решения информация:

- действие, предпринятое по отношению к обнаруженному исполняемому файлу / процессу;

- информация об управляемом устройстве (IP-адрес, ОС, наименование применяемой политики);

- дата обнаружения, полный путь до файла, хеш-сумма в разных форматах (данные, на основе которых можно создавать IoC);

- цепочка развития угрозы;

- кнопки действий по отношению к обнаруженному объекту (запретить, поместить в карантин).

Рисунок 17. Карточка инцидента в KES + EDR

О запрете запуска, переносе в карантин и сетевой изоляции стоит рассказать подробнее. Посвятим этим возможностям следующий сценарий.

Сетевая изоляция устройства и запрет на исполнение файлов на управляемом устройстве в KES + EDR

Удобной и полезной функцией является возможность изолировать на сетевом уровне подконтрольное устройство (рис. 18). Это важно при обнаружении потенциально вредоносных действий или подозрении на атаку (например, где-либо появилась троянская программа), поскольку за счёт изоляции можно пресечь распространение и переход атаки на другие устройства в корпоративной сети.

Сетевая изоляция включается в два щелчка из карточки инцидента. Для этого необходимо нажать на кнопку «Изолировать устройство» и подтвердить действие (при совершении таких операций надо чётко понимать, что в этом случае легитимный пользователь не сможет работать с сетевыми устройствами и службами, что при ложном срабатывании может вызвать негативную реакцию с его стороны, так что необходимо принимать решение об изоляции обдуманно). При этом в политике могут быть заданы исключения сетевой изоляции (есть ряд предварительно настроенных), которые позволяют оставить доступ к критически важным сервисам (в том числе сохранить связь между машиной и KSC).

Рисунок 18. Включение сетевой изоляции устройства, управляемого KES + EDR

Кроме возможности изолировать устройства, полезной функцией является удалённое создание правил по запрету запуска исполняемых файлов, офисных документов / PDF, скриптовых файлов или помещение в карантин для дальнейшего анализа в Kaspersky Sandbox, а также ручного анализа и передачи экспертам (рис. 19). Такой подход, несомненно, позволит гибко принимать решения и повысить надёжность и эффективность работы решения KES + EDR.

Рисунок 19. Включение правила, запрещающего исполнение файла на управляемых узлах, в KES + EDR

Ранее была отмечена возможность просматривать в свойствах управляемых устройств локальные задачи, исполняемые на них. Однако если нам понадобится просмотреть список задач в глобальном плане, то для этого лучше подходит раздел в панели инструментов веб-консоли KSC (рис. 20).

Рисунок 20. Список задач на управляемых узлах и других компонентах комплекса KES + EDR в Kaspersky Security Center

Подведём итог изучения комплексного решения от «Лаборатории Касперского», суть которого заключается в обновлённом интегрированном подходе к защите конечных точек, а также эффективном обнаружении и пресечении выявленных вредоносных действий.

Выводы

Основной мишенью киберпреступников по-прежнему остаются рабочие места сотрудников. В то же время развиваются и средства защиты: трендом последних лет в области информационной безопасности стали технологии класса EDR, которые дополняют и нивелируют слабые места классических решений EPP. Они помогают обнаружить атаки, обходящие традиционные средства защиты, и точно на них отреагировать.

«Лаборатория Касперского» предлагает мощную комплексную защиту конечных точек (EPP + EDR) с использованием единого агента, без дополнительных затрат на обслуживание и с минимальным воздействием на производительность рабочих мест.

KES + EDR позволяет получить наглядные данные о событиях из области безопасности, а также значительно улучшает обзор происходящего в инфраструктуре. С помощью этого комплекса можно не только обнаружить угрозу, но и определить её истинные происхождение и масштаб, а также оперативно среагировать на неё, минимизировав бизнес-потери. Базовые инструменты EDR включены в состав «Kaspersky EDR для бизнеса Оптимальный», а он, в свою очередь, полностью входит при этом в комплект поставки «Kaspersky Total Security Plus для бизнеса» (EDR + EPP).

Клиент: как собирается информация об аппаратных свойствах компьютеров в сети с помощью Касперски Секьюрити Центр?

Консультант: Агент администрирования собирает все информацию о компьютере на котором установлен и передает в Kaspersky Security Center для формирования Реестра аппаратного обеспечения.

Клиент: Как функционирует и администрится в Касперском реестр аппаратного обеспечения?

Консультант: Основная цель Реестра аппаратного обеспечения — предоставить администратору информацию об аппаратном обеспечении компьютера. Используя эту информацию, администратор может находить компьютеры, на которых мало оперативной памяти или слишком малый объем жесткого диска. Также администратору будет полезна информация, например, о компьютерах со старой версией операционной системы. Информацию об аппаратном обеспечении на клиентских компьютерах собирает Агент администрирования и передает ее Серверу. Просмотреть информацию об аппаратном обеспечении можно в свойствах каждого конкретного компьютера в секции Информация о системе -> Реестр оборудования.

Клиент: В реестре имеется суммарная информация об «состоянии железа» в сети?

Консультант: Для получения сводной информации об аппаратном обеспечении на всех клиентских компьютерах необходимо воспользоваться шаблоном отчета

— Отчет о реестре оборудования. По каждому компьютеру в таблице отображается детальная информация, а также есть сводка по всем устройствам с указанием количества каждого. В отчете, как и в свойствах компьютера, отображается немаловажный параметр — свободное место на диске. Утилита глобального поиска компьютеров на Сервере администрирования

— Поиск, позволяет искать компьютеры по наличию устройств определенного типа, производителя, по объему оперативной памяти или размеру диска, а также по версиям драйверов устройств и еще ряду параметров, также можно искать по версии операционной системы. Это делается на закладках Оборудование и Операционная система. Для этих же целей можно также использовать Выборки компьютеров.

Клиент: Чем отличаются в Касперском реестр аппаратного обеспечения от реестра оборудования?

Консультант: Реестр оборудования — это централизованный реестр всех корпоративных устройств, может использоваться для проведения инвентаризации и предоставления отчетности. Также, на основании информации из реестра, администратор может делать выборки и накладывать NAC-политики. Информация об обнаруженных устройствах отображается в контейнере Оборудование узла Хранилища. По умолчанию, узел не отображается в интерфейсе, поэтому настройки интерфейса нужно предварительно изменить. Данные об устройствах в сети поступают из различных источников:

- Подсистема обнаружения компьютеров — все те же методы, которые используются для обнаружения компьютеров в Kaspersky Security Center: сканирование сети Microsoft, сканирование Active Directory, сканирование IP-подсетей. Кроме компьютеров, таким образом, могут быть обнаружены сетевые принтеры и другие сетевые устройства. Фактически, устройства, обнаруженные при сканировании сети и отображаемые в узле Нераспределенные компьютеры, дополнительно передаются в реестр оборудования и отображаются в узле Хранилища \ Оборудование

- Подсистема NAC — при помощи прослушивания широковещательных ARP и DHCP-запросов определяет список имеющихся в корпоративной сети устройств. Более детальная информация об обнаруженном устройстве определяется при помощи утилиты Nmap.

- Агент администрирования — дополняет информацию о найденных компьютерах данными из Реестра аппаратного обеспечения компьютера, на котором он установлен

- Mobile Device Management — передает информацию о мобильных устройствах, подключенных к Серверам мобильных устройств

- Контроль устройств в составе KES — предоставляет информацию об устройствах, подключенных к клиентским компьютерам

Клиент: Какие типы устройств может классифицировать Kaspersky Security Center?

Консультант: В контейнере Оборудование могут отображаться устройства следующих типов: — Компьютеры — Мобильные устройства — Сетевые устройства — Периферийные устройства — Сменные носители — IP-телефоны — Сетевые хранилища

Клиент: Можно сделать выборки по параметрам оперативной памяти или размеру жестких дисков?

Консультант: Основным идентификатором для устройств, подключенных к сети, считается MAC-адрес. Для мобильных устройств — идентификатор, переданный Сервером мобильных устройств, для устройств, подключаемых к компьютеру — идентификатор устройства, переданный компонентом Контроль устройств. Информация о новом устройстве отображается автоматически, после появления в корпоративной сети. Обновление информации в контейнере Оборудование происходит раз в час. Если устройство не отображается автоматически, можно добавить его вручную. Делается это из контекстного меню контейнера Оборудование командой Новый | Устройство.

Каждое устройство имеет огромное количество атрибутов, некоторые могут определяться автоматически, такие как MAC-адрес, версия операционной системы, аппаратные характеристики. Другие нужно добавлять вручную, такие как инвентарный и серийный номера, владелец, местоположение и т.д. Для упрощения процедуры редактирования свойств весь список устройств с атрибутами можно экспортировать в Excel-файл, отредактировать его и импортировать обратно в Консоль администрирования. Помимо предустановленных атрибутов, администратор может создавать собственные исходя из своих нужд. Делается это в свойствах контейнера Оборудование в разделе Пользовательские поля.

Информация об устройствах в контейнере Оборудование может использоваться в условиях поиска при создании выборок компьютеров. В частности, можно создавать выборки для поиска компьютеров по версии операционной системы, размеру оперативной памяти, размеру жесткого диска и так далее.

Клиент: Если поменялись параметры «железа», как отреагирует Центр управления Касперского?

Консультант: Администратор имеет возможность отслеживать историю изменений атрибутов устройства. Каждое изменение сопровождается записью в журнал предыдущего состояния. Например, администратор изменил владельца и местоположение устройства, после сохранения изменений в журнале будет создана запись об изменениях. При автоматическом изменении атрибутов, например, поменялась версия операционной системы или изменились аппаратные характеристики устройства, также будет создана запись в журнале.

Клиент: Kaspersky Security Center присваивает произвольные статусы устройствам, можно создавать новые статусы и атрибуты?

Консультант: Журнал изменений атрибутов можно посмотреть из контекстного меню конкретного устройства по команде История изменения атрибутов. Помимо атрибутов, каждому из устройств можно присвоить два статуса:

— Корпоративное устройство — используется как один из критериев для задания NAC-политики, т.е. устройства, имеющие статус Корпоративное устройство могут автоматически получать доступ в корпоративную сеть. По умолчанию статус присваивается вручную, но можно настроить автоматическое присвоение статуса для различных типов устройств. Настраивается это в свойствах контейнера Оборудование узла Хранилища. Устройства, добавленные вручную, получают статус Корпоративное устройство автоматически. — Устройство списано

— списанное устройство, удаленное из списка вручную может быть найдено повторно, чтобы избежать этого, необходимо присвоить устройству статус Устройство списано

Клиент: Какой отчет по устройствам в контейнере Оборудование можно создать?

Консультант: Для получения сводной информации обо всех устройствах сети необходимо воспользоваться новым шаблоном отчета — Отчет об оборудовании. По каждому устройству в таблице отображается детальная информация со всеми атрибутами. В отчете также можно использовать фильтр по атрибутам.

Для использования всех возможностей администирования в Kaspersky Security Center необходимо приобрести дополнительную лицензию на продукт Управление Системами Kaspersky Systems Management Предлагаем Вашей организации - бесплатный электронный ключ Kaspersky Systems Management для тестирования. - Купить Kaspersky Systems Management со значительной скидкой у Официального Партнера Лаборатории Касперского.

Читайте также: