Как разрешить подключение только с определенных компьютеров

Обновлено: 02.07.2024

Можно использовать Удаленный рабочий стол, чтобы подключиться к компьютеру с удаленного устройства и управлять им с помощью клиента удаленного рабочего стола (Майкрософт) (доступен для Windows, iOS, macOS и Android). Если разрешить удаленные подключения к своему компьютеру, то вы сможете подключиться к нему с помощью другого устройства и получить доступ ко всем своим приложениям, файлам и сетевым ресурсам, как если бы вы сидели за своим столом.

Удаленный рабочий стол можно использовать для подключения к Windows 10 Pro и Windows 10 Корпоративная, Windows 8.1, Windows 8 Корпоративная и Windows 8 Pro, Windows 7 Pro, Windows 7 Корпоративная и Windows 7 Максимальная, а также для подключения к версиям выше Windows Server 2008. Подключиться к компьютерам под управлением выпуска "Домашняя" (например, Windows 10 Домашняя) нельзя.

Для подключения к удаленному компьютеру он должен быть включен и подключен к сети, на нем должен быть включен удаленный рабочий стол, а у вас должен быть сетевой доступ к этому удаленному компьютеру (для этого может и использоваться Интернет) и разрешение на подключение. Чтобы иметь разрешение на подключение, необходимо находиться в списке пользователей. Прежде чем начать подключение, рекомендуется найти имя компьютера, к которому вы подключаетесь, и убедиться, что в его брандмауэре разрешены подключения к удаленному рабочему столу.

Как включить удаленный рабочий стол

Самый простой способ разрешить доступ к компьютеру с удаленного устройства — использовать параметры удаленного рабочего стола в разделе "Параметры". Так как эта функциональная возможность была добавлена в Windows 10 Fall Creators Update (1709), также доступно отдельное скачиваемое приложение для более ранних версий Windows, которое обеспечивает аналогичные функции. Можно также использовать старый способ включения удаленного рабочего стола, однако этот метод обеспечивает меньше функциональных возможностей и возможностей проверки.

Windows 10 Fall Creator Update (1709) или более поздняя версия

Можно настроить компьютер для удаленного доступа с помощью нескольких простых действий.

- На устройстве, с которого вы собираетесь подключиться, откройте меню Пуск и щелкните значок Параметры.

- Выберите группу Система возле элемента Удаленный рабочий стол.

- Включите удаленный рабочий стол с помощью ползунка.

- Также рекомендуется оставить компьютер в режиме бодрствования и доступным для обнаружения, чтобы упростить подключение. Щелкните Показать параметры для включения.

- При необходимости добавьте пользователей, которые могут удаленно подключиться, щелкнув Select users that can remotely access this PC (Выбрать пользователей, которые могут удаленно подключаться к этому компьютеру).

- Члены группы "Администраторы" получают доступ автоматически.

Windows 7 и ранняя версия Windows 10

Чтобы настроить компьютер для удаленного доступа, скачайте и запустите Microsoft Remote Desktop Assistant. Этот помощник обновляет параметры системы, чтобы включить удаленный доступ, обеспечивает бодрствование компьютера для подключения и проверяет, разрешает ли брандмауэр подключения к удаленному рабочему столу.

Все версии Windows (устаревший метод)

Чтобы включить удаленный рабочий стол с помощью устаревших свойств системы, следуйте инструкциям по подключению к другому компьютеру с помощью удаленного рабочего стола.

Следует ли включать удаленный рабочий стол?

Если вы будете использовать свой компьютер, только когда непосредственно сидите за ним, вам не нужно включать удаленный рабочий стол. Включение удаленного рабочего стола открывает порт на компьютере, видимый в локальной сети. Удаленный рабочий стол следует включать только в доверенных сетях, например, в домашней сети. Кроме того, не стоит включать удаленный рабочий стол на любом компьютере, доступ к которому строго контролируется.

Имейте в виду, что включив доступ к удаленному рабочему столу, вы предоставляете остальным пользователям в группе "Администраторы" и другим выбранным вами пользователям возможность удаленного доступа к их учетным записям на компьютере.

Следует убедиться, что для каждой учетной записи, которая имеет доступ к вашему компьютеру, настроен надежный пароль.

Почему следует разрешать подключения только с проверкой подлинности на уровне сети?

Если вы хотите ограничить доступ к компьютеру, разрешите доступ только с проверкой подлинности на уровне сети (NLA). При включении этого параметра пользователи должны пройти аутентификацию в сети, чтобы подключиться к компьютеру. Разрешение подключений только с компьютеров с удаленным рабочим столом с NLA является более безопасным методом проверки подлинности, который поможет защитить компьютер от злоумышленников и вредоносных программ. Чтобы узнать больше о NLA и удаленном рабочем столе, ознакомьтесь с разделом Configure Network Level Authentication for Remote Desktop Services Connections (Настройка NLA для подключения к удаленному рабочему столу).

Если вы подключаетесь удаленно к компьютеру в своей домашней сети, не находясь в этой сети, не выбирайте этот параметр.

![Настраиваем локальную сеть дома: оборудование, доступ к общим папкам и принтерам]()

Локальная сеть (Local Area Network, сокращенно LAN) — несколько компьютеров и гаджетов (принтеры, смартфоны, умные телевизоры), объединенных в одну сеть посредством специальных инструментов. Локальные сети часто используются в офисах, компьютерных классах, небольших организациях или отделениях крупных компаний. Локальная сеть дает большой простор для деятельности, например, создание умного дома с подключением саундбаров, телефонов, кондиционеров, умных колонок. Можно перебрасывать с телефона фотографии на компьютер без подключения по кабелю, настроить распознавание команд умной колонкой. Преимуществом является то, что локальная сеть — это закрытая система, к которой посторонний не может просто так подключиться.

Для чего нужна локальная сеть

Локальная сеть дает множество удобных функций для использования нескольких компьютеров одновременно:

- передача файлов напрямую между участниками сети;

- удаленное управление подключенными к сети принтерами, сканерами и прочими устройствами;

- доступ к интернету всех участников;

- в других случаях, когда нужна связь между несколькими компьютерами, к примеру, для игр по сети.

Что нужно для создания локальной сети

Для создания собственной LAN-сети минимальной конфигурации достаточно иметь пару компьютеров, Wi-Fi роутер и несколько кабелей:

- непосредственно сами устройства (компьютеры, принтеры и тд).

- Wi-Fi-роутер или маршрутизатор. Самое удобное устройство для создания домашней сети, поскольку Wi-Fi-роутер есть практически в каждом доме.

- Интернет-кабели с витой парой. Раньше было важно использование crossover-кабелей при соединении компьютеров напрямую, без роутеров и switch-коммутаторов. Сейчас же в них нет нужды, поскольку сетевые карты сами понимают как подключен кабель и производят автоматическую настройку.

- Switch-коммутаторы или hub-концентраторы. Служат для объединения устройств в одну сеть. Главный «транспортный узел». Необязательное, но удобное устройство, давно вытесненное Wi-Fi маршрутизаторами из обычных квартир.

- NAS (англ. Network Attached Storage). Сетевое хранилище. Представляет собой небольшой компьютер с дисковым массивом. Используется в качестве сервера и хранилища данных. Также необязательная, но удобная вещь.

Нужное оборудование у нас есть, что дальше?

Сначала необходимо определиться, каким образом будут соединяться между собой компьютеры. Если используется проводной способ подключения, то подключаем все кабели к роутеру или коммутатору и соединяем их в сеть. Существует несколько способов создания LAN-сетей.

![]()

Если используется Wi-Fi, то сначала необходимо убедиться, поддерживают ли устройства данный вид связи. Для компьютера может пригодиться отдельный Wi-Fi-адаптер, который придется отдельно докупать. В ноутбуках же он предустановлен с завода. Подключаем устройства к одному Wi-Fi-маршрутизатору.

Настройка обнаружения

Просто подключить оборудование друг к другу недостаточно, поэтому идем дальше:

-

Все устройства должны находиться в одной «рабочей группе». Этот параметр легко настраивается в ОС Windows 10.

Для этого проходим по пути: Панель управления — Система и безопасность — Система — Дополнительные параметры системы — Свойства системы. В открывшемся окошке надо указать, что компьютер является членом определенной рабочей группы и дать ей название. Это действие повторить на всех остальных ПК из сети.![]()

![]()

![]()

![]()

![]()

Теперь наступает важный этап работы: настроить сетевое обнаружение и общий доступ к файлам

Важно убедиться, чтобы у всех компьютеров были правильные IP-адреса. Обычно система автоматически настраивает данный параметр, но если при работе LAN появятся сбои, то нужно будет указать адреса вручную. Проверить IP можно с помощью «настроек параметров адаптера». Заходим в «Центр управления сетями и общим доступом» и оттуда нажимаем «Изменение параметров адаптера».

Нажимаем ПКМ по подключению и открываем свойства. Дальше открываем свойства IP версии 4 TCP / IPv4 (может иметь название «протокол Интернета версии 4»). IP-адрес — то, что нам нужно. Смотрим, чтобы у первого компьютера был адрес, отличный от второго. Например, для первого будет 192.168.0.100, 192.168.0.101 у второго, 192.168.0.102 у третьего и т.д. Для каждого последующего подключенного компьютера меняем последнюю цифру адреса. Стоит учесть, что у разных роутеров могут быть разные, отличные от указанных IP-адреса. На этом этапе локальная сеть уже готова и функционирует.

![]()

![]()

Заходим в раздел «Сеть» проводника. Если все подключено правильно, то мы увидим подключенные к сети устройства. Если же нет, то Windows предложит нам настроить сетевое обнаружение. Нажмите на уведомление и выберите пункт «Включить сетевое обнаружение и доступ к файлам». Стоит учесть, что брадмауэр может помешать работе LAN, и при проблемах с работой сети надо проверить параметры брадмауэра. Теперь надо только включить нужные папки и файлы для общего доступа.

Как открыть доступ к папкам?

Нажимаем ПКМ по нужной папке и заходим во вкладку «Доступ». Нажимаем «Общий доступ» и настраиваем разрешения. Для домашней локальной сети легче всего выбрать вариант «Все». Выбираем уровень доступа для остальных участников «чтение или чтение + запись».

Теперь из свойств папки заходим во вкладку безопасности. Нажимаем «Изменить» и «Добавить». Выбираем «Все» и активируем изменения. В списке разрешений для папки должна находиться группа «Все». Если нужно открыть доступ не к отдельной папке, а всему локальному диску, то нужно зайти в свойства диска, нажать «Расширенная настройка» и поставить галочку в поле «Открыть общий доступ». Командой «\localhost» можно посмотреть, какие папки данного компьютера имеют общий доступ для локальной сети. Чтобы просмотреть файлы из общих папок нужно в проводнике найти раздел «Сеть» и открыть папку нужного компьютера.

Как подключить принтер в локальную сеть

В «Устройствах и принтерах» нужно выбрать принтер и нажав ПКМ перейти в свойства принтера. Во вкладке «Доступ» нажать на галочку «Общий доступ». Принтер должен отображаться иконкой, показывающей, что устройство успешно подключено к LAN.

![]()

![]()

Если нужно закрыть доступ к папке, то в свойствах надо найти пункт «Сделать недоступными». Если же нужно отключить весь компьютер от LAN, то легче всего изменить рабочую группу ПК.

Администрирование и создание локальных сетей с помощью программ

Бывают ситуации, когда необходимо сделать локальную сеть, но это физически невозможно. На помощь приходит программное обеспечение, позволяющее создавать виртуальные локальные сети. Существуют разные программы для создания администрирования локальных сетей. Расскажем о паре из них:

RAdmin

Очень удобное приложение, позволяющее работать с локальной сетью или VPN в пару кликов. Основные функции программы это: удаленное управление компьютером с просмотром удаленного рабочего стола, передача файлов. Также программа может помочь геймерам, играющим по локальной сети.

![]()

Hamachi

Пожалуй, самая популярная программа в данной категории. Может создавать виртуальные локальные сети с собственным сервером. Позволяет переписываться, передавать файлы и играть в игры по сети. Также имеет клиент для Android.

![Как настроить общий доступ к подключению Интернета в Windows]()

Еще с 90ых годов, в операционных системах Windows присутствует возможность предоставления доступа к интернету другим компьютерам. Называется данное решение "Возможность совместного подключения к Интернету" (англ. Internet Connection Sharing или ICS), и было введено в Windows 98 SE. В данной статье мы не будем рассматривать столь старую операционную систему, и попробуем изучить её использование на более современных вариантах Windows - а именно Windows Vista, Windows 7, Windows 8 и Windows 10 - которые в этом плане имеют абсолютно одинаковые настройки.

Настройка шлюза

В данном разделе мы рассмотрим настройку компьютера, который будет выступать в роли шлюза "раздачи интернета". Единственное требование к этому компьютеру - наличие двух и более сетевых интерфейсов, один из которых должен быть иметь доступ к интернету, а другой - к локальной сети. Например:

- Первый интерфейс - VPN соединение, обеспечивающее доступ к интернету, второй интерфейс - подключение к локальной сети, без доступа к интернету;

- Первый интерфейс - Ethernet подключение к сети, с доступом в интернет, второй интерфейс - Ethernet подключение к локальной сети, без доступа к интернету.

Как видно из примеров выше, использовать одно и то же Ethernet подключение для получения и раздачи интернета не получится. Если в компьютере отсутствует вторая сетевая карта, то придется её купить, благо стоят они не дорого.

Давайте рассмотрим самый минимум настроек, который необходимо сделать для предоставления интернет-соединения компьютером-шлюзом.

- Для включения раздачи интернета, нужно открыть список сетевых подключений - нажимаем поочередно клавиши Win + R и набираем там команду ncpa.cpl после чего нажимаем кнопку "ОК".

- Откроются сетевые подключения, среди которых нужно найти то, которое имеет доступ к интернету - вычислив такое подключение, нажимаем на нем правой кнопкой мыши, и выбираем пункт контекстного меню "Свойства".

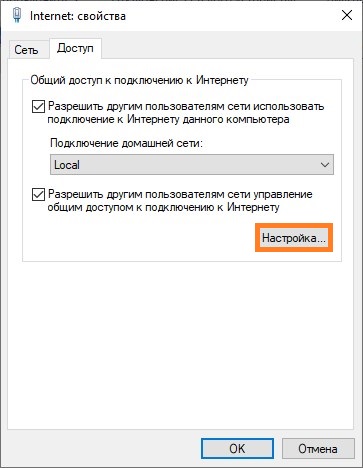

- В окне свойств необходимо перейти на вкладку "Доступ" и отметить галочкой пункт "Разрешить другим пользователям сети управление общим доступом к подключению к Интернету". В поле "Подключение к домашней сети" нужно выбрать подключение к локальной сети, из которой планируется открыть доступ к интернету.

На этом базовая настройка компьютера-шлюза закончена. Дальше нужно перейти к компьютеру, которому нужен доступ в интернет, и настроить его.

Настройка клиента

Фактически, в роли клиента может выступить любое устройство, подключенное к локальной сети - но в данном примере мы рассмотрим компьютер под управлением операционной системы Windows. Для настройки возможности подключения к интернету со стороны компьютера-клиента, на нем необходимо выполнить следующие действия:

- Открываем сетевые подключения, нажав поочередно клавиши Win + R , и введя там команду ncpa.cpl . Нажимаем ОК, после чего откроются Сетевые подключения.

- Находим подключение к локальной сети, нажимаем на нем правой кнопкой мыши и выбираем пункт "Свойства".

- В свойствах сети ищем пункт "IP версии 4 (TCP/IPv4), выбираем его, после чего нажимаем на кнопку "Свойства".

- В свойствах данного протокола убеждаемся, что выбраны пункты "Получать IP-адрес автоматически" и "Получить адрес DNS-сервера автоматически".

После этого, на данном компьютере должно появится соединение с интернетом, что легко проверить, к примеру через браузер.

Дополнительная настройка

Проброс портов

![]()

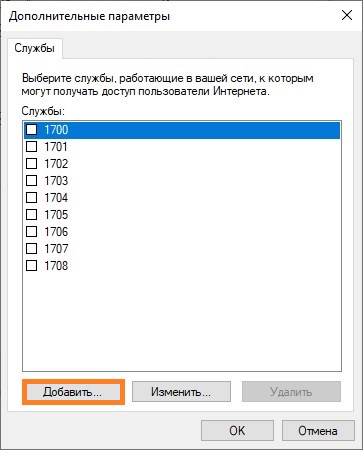

В Windows так же можно реализовать проброс портов, с интерфейса, который "смотрит в мир" на компьютеры внутри локальной сети - делается это в настройках сетевого интерфейса, с доступом в интернет. Для этого, открываем свойства данного подключения, и переходим на вкладку "Доступ". Там в самом низу будет находится кнопка "Настройка", которую необходимо нажать.

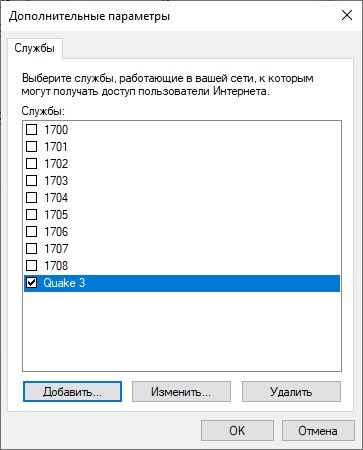

Откроется окно с настройками проброса портов. В нем будет присутствовать уже некоторое количество готовых вариантов, имена которых по каким-то причинам отображается в виде цифровых значений. Посмотреть, что за службы/порты скрываются за этими цифрами, можно открыв каждую из них, или же посмотреть на готовый список ниже:

![]()

Для добавления своего варианта нужно нажать кнопку "Добавить".

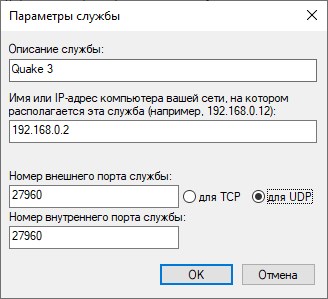

Заполняется окно с пробросом порта следующим образом:

- Описание службы - любое имя, которое поможет идентифицировать в дальнейшем, что за порт и зачем он был проброшен.

- Имя или IP-адрес компьютера вашей сети, на котором располагается эта служба - IP адрес компьютера, на который нужно пробросить порт.

- Номер внешнего порта службы - порт, который доступен извне.

- Номер внутреннего порта службы - порт, на который нужно выполнить проброс - может отличаться от внешнего.

- Так же рядом присутствует выбор протокола - TCP или UDP.

![]()

Пример настройки проброса для игрового сервера Quake 3 можно увидеть на картинке ниже.

После нажатия на кнопку "ОК", данный порт появится в списке служб локальной сети, которым предоставлен доступ из интернета.

![]()

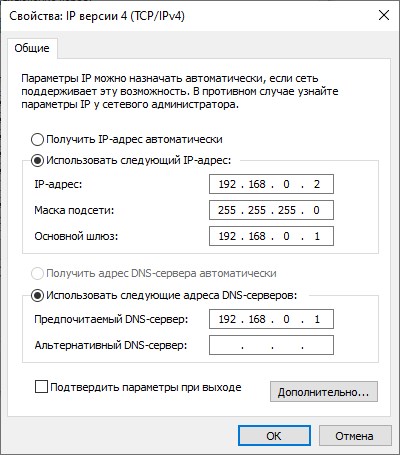

Использование статических адресов

Если Вам не по душе использование встроенного в Windows DHCP сервера, то Вы можете задать свои собственные уникальные сетевые адреса из диапазона 192.168.0.2 – 192.168.0.254 - к сожалению, сам DHCP сервер не отключить, и диапазон адресов не поменять. Сетевой маской будет 255.255.255.0, а сетевым шлюзом - 192.168.0.1. В качестве DNS-сервера так же следует прописать 192.168.0.1. Пример таких сетевых настроек можно увидеть на скриншоте ниже.

![]()

Возможные проблемы

В ряде случаев, возможно, что интернет не появится на стороне компьютера-клиента, не смотря на то, что все выше перечисленные настройки были сделаны правильно. В таком случае, следует проверить ряд настроек.

Отключить использование прокси-сервера.

- Нажимаем клавиши Win + R , вводим команду inetcpl.cpl и нажимаем кнопку "ОК".

- В открывшемся окне свойств интернета, нужно перейти на вкладку "Подключения" и в самом низу нажать на кнопку "Настройка сети".

- В открывшихся настройках параметров локальной сети нужно убрать все галочки, в том числе с пункта "Автоматическое определение параметров", после чего закрыть все ранее открытые окна кнопками "ОК".

28.09.2021![date]()

Active Directory, PowerShell, Групповые политики![directory]()

комментариев 19![comments]()

По умолчанию при создании пользователя в AD он автоматически добавляется в группу Domain Users. Группа Domain Users в свою очередь по умолчанию добавляется в локальную группу Users на компьютере при добавлении его в домен AD. Это означает что любой пользователь домена может войти на любой компьютер в сети. В этой статье мы рассмотрим основные способы ограничения возможности входа пользователей на компьютеры домена.

Разрешаем вход только на определенные компьютеры в свойствах пользователя AD

В небольших доменах вы можете в свойствах каждого пользователя в AD ограничить возможность входа под его учетной на компьютеры домена. Например, вы хотите, чтобы конкретный пользователь мог входить только на свой компьютер. Для этого:

![разрешить пользвоателю вход только на следующие компьютеры]()

- Запустите оснастку ADUC (Active Directory Users and Computers), выполнив команду dsa.msc.

- С помощью поиска найдите учетную запись пользователя, которому нужно разрешить вход только на определённые компьютеры и откройте его свойства.

- Перейдите на вкладку Account и нажмите кнопку Log On To.

- Как вы видите, пользователю разрешено входить на все компьютеры (The user can log on to: All computer). Чтобы разрешить пользователю доступ на определенные компьютеры, выберите опцию The following computers и добавьте в список имена компьютеров, но которые ему разрешено логиниться.

Изменяем атрибут LogonWorkstations с помощью PowerShell

Вручную ограничивать вход пользователей на компьютеры домена довольно утомительно. С помощью PowerShell можно автоматизировать это действия. Список компьютеров, на которые разрешено входить пользователю хранится в атрибуте пользователя в AD – LogonWorkstations. Например, наша задача разрешить определенному пользователю входить только на компьютеры, чьи имена содержатся в текстовом файле computers.csv

Скрипт может выглядеть так (сначала загружаем модуль AD для Powershell):

Import-Module ActiveDirectory

$ADusername = ‘aapetrov’

$complist = Import-Csv -Path "C:\PS\computers.csv" | ForEach-Object

$comparray = $complist -join ","

Set-ADUser -Identity $ADusername -LogonWorkstations $comparray

Clear-Variable comparrayС помощью следующей команды можно вывести список компьютеров, на которые разрешено входить пользователю можно с помощью командлета Get-ADUser.

Get-ADUser $ADusername -Properties LogonWorkstations | Format-List Name, LogonWorkstations

Либо можно посмотреть список компьютеров в консоли ADUC.

Чтобы добавить в список новый компьютер, воспользуйтесь такой командой:

$Wks = (Get-ADUser dvivannikov -Properties LogonWorkstations).LogonWorkstations

$Wks += ",newpc"

Set-ADUser aapetrov -LogonWorkstations $WksОграничиваем вход на компьютеры с помощью GPO

В больших доменах использовать свойство пользователя LogonWorkstations для ограничения доступ пользователей к компьютерам нецелесообразно из-за ограничений и недостаточной гибкости. Как правило, чтобы запретить пользователям входить на некоторые ПК? используют групповые политики.

Можно ограничить список пользователей в локальной группе Users с помощью политики Restricted Groups (Windows Settings -> Security Settings), но мы рассмотрим другой вариант.

Есть две групповые политики, которые находятся в разделе Computer Configuration -> Policies -> Security Settings -> Local Policies -> User Rights Assignment (Конфигурация пользователя -> Политики -> Параметры безопасности -> Локальные политики -> Назначение прав пользователя):

- Deny log on locally (Запретить локальный вход) – позволяет запретить локальный вход на компьютеры для определенных пользователей или групп. ;

- Allow log on locally (Локальный вход в систему) – содержит список пользователей и групп, которым разрешено входить на компьютер локально.

Например, чтобы запретить пользователям определенной группы входить на компьютеры в некой OU, вы можете создать отдельную группу пользователей, добавить ее в политику Deny log on locally и назначить ее на OU с компьютерами, доступ к которым вы хотите ограничить.

![политика Deny log on locally (Запретить локальный вход)]()

В больших доменах можно использовать комбинацию этих политик. Например, вы хотите запретить пользователям входить на компьютеры других OU.

Для этого в каждой OU нужно создать группу безопасности, куда нужно включить всех пользователей OU.

Совет. Группы можно автоматически наполнять пользователями из OU с помощью командлетов PowerShell Get-ADUser и Add-ADGroupMember таким скриптом:Import-module ActiveDirectory

$rootOU = “OU= Users,OU=MSK,DC=winitpro,DC=ru”

$group = “corp\msk-users”

Get-ADUser -SearchBase $rootOu -Filter * | ForEach-ObjectЗатем нужно включить политику Allow log on locally, добавить в нее эту группу (+ различные администраторские группы: Domain Admins, администраторы рабочих станций и прочее) и назначить политику на OU с компьютерами. Таким образом вы разрешите только пользователям конкретного OU входить на компьютеры.

При попытке входа пользователя, которому не разрешен локальный вход, появится окно с предупреждением:

You cannot log on because the logon method you are using is not allowed on this computer. Please see your network administrator for more information. The sign-in method you are trying to use isn’t allowed. For more info, contact your network administrator.![The sign-in method you are trying to use isn’t allowed]()

Несколько важных моментов касательно данных политик:

-

Не стоит применять данные политики, для ограничения доступа к серверам и тем более к контроллерам домена.

Читайте также: