Как владелец вы можете предоставить другим пользователям полное право владения файлом

Обновлено: 06.07.2024

Это была демонстрация одного из способов защиты системы в Linux. Linux, как и UNIX, является многопользовательской системой и разрешение доступа к файлам — это один из способов ее защиты от злонамеренного вмешательства.

Как мы рассказывали ранее, один из способов получения доступа к требуемому файлу или каталогу, в доступе к которому вам отказано, — ввести в командной строке su -. Человек, знающий пароль суперпользователя, имеет доступ ко всему.

Но переход к профилю суперпользователя не всегда удобен и не может быть рекомендован, так как всегда существует возможность сделать ошибку и изменить важный конфигурационный файл.

Все файлы и каталоги « находятся в собственности » пользователя, который их создал. Ранее вы создавали файл example1.txt (вспомните Разд. 4.12.1, Перенаправление стандартного вывода) в вашем домашнем каталоге, таким образом вы являетесь владельцем файла example1.txt.

Это означает, что вы можете указать, кому разрешено читать этот файл, кто может записывать текст в этот файл, или (если это программа, а не текстовый файл) кто может запускать его на исполнение.

Чтение, запись и запуск на исполнение — вот три действия, на которые требуется разрешение. Так как пользователи при создании учетных записей делятся на группы, вы можете также указать, имеет ли конкретная группа права на чтение, запись или запуск файла на исполнение.

Давайте рассмотрим более тщательно, что сообщает о файле example1.txt команда ls с опцией -l:

Выдается много подробностей. Можно видеть, кто имеет право на чтение (r) и запись (w) в файл, а также кто создал файл (user) и к какой группе принадлежит этот пользователь (user). Напоминаем, что по умолчанию имя группы, к которой принадлежит пользователь, совпадает с именем пользователя.

Остальная информация, выведенная справа от колонки групп, сообщает размер файла, дату и время его создания и его имя.

В первой колонке показаны текущие права доступа. Здесь имеется десять позиций. В первой позиции указывается тип файла. В оставшихся девяти выводятся права доступа для трех классов пользователей.

Три класса пользователей — это владелец файла, члены группы, являющейся владельцем файла, и « остальные », то есть остальные пользователи системы.

В первой позиции, где указывается тип файла, может быть выведено что-то из следующего списка:

- (дефис) — обычный файл (не каталог и не символьная ссылка на другой файл);

l — символьная ссылка на другой файл или программу где-то в системе.

Далее идут три набора по три символа. Это могут быть:

r — разрешено чтение файла;

w — разрешена запись в файл;

x — разрешено запускать файл на исполнение (если это программа);

- (дефис) — конкретное право не дано.

Если вы видите дефис в классе владельца, группы или остальных, это означает, что действие над файлом не разрешено. Вернемся к файлу example1.txt и определим права доступа к нему.

Владелец файла (в данном случае это user) может читать файл и записывать в него информацию. Группа, тоже user, также может читать файл example1.txt и записывать в него информацию. Этот файл не является программой, поэтому ни владелец, ни группа не могут запустить его на исполнение.

4.16.1. Команда chmod

Для изменения прав доступа используется команда chmod. В следующем примере мы покажем, как можно изменить права доступа к файлу example1.txt при помощи команды chmod.

Вот как выглядят текущие права доступа к рассматриваемому файлу:

Если вы являетесь владельцем файла или вошли в систему как суперпользователь, вы можете изменить все права доступа и для владельца, и для группы, и для остальных пользователей.

В данный момент владелец и группа могут читать и изменять содержимое файла. Любой другой пользователь, не входящий в группу, может только читать файл (r--).

Помните, что ограничение доступа к файлам — это способ защитить систему. Всякий раз, когда вы разрешаете кому-нибудь читать файл, записывать в него или запускать его на исполнение, вы рискуете, что файл будет изменен или удален. Как правило, доступ к файлу следует разрешать только тем пользователям, которым это действительно необходимо.

В следующем примере показано, как разрешить всем пользователям читать файл, вносить в него изменения и сохранять их. Для этого надо изменить права доступа группы « остальные ».

Введите в командной строке:

На экран будет выведена следующая информация:

Теперь введите такую команду:

Команда o+w означает, что вы даете права « остальным » (« others », обозначается буквой « о ») на запись в файл example1.txt. Чтобы увидеть, к чему привело выполнение указанной команды, опять посмотрим на файл:

Теперь все могут читать и осуществлять запись в файл.

Чтобы запретить чтение файла example1.txt и запись в него, используйте команду chmod.

Команда go-rw сообщает системе, что вы хотите запретить чтение файла example1.txt и запись в него группе и « остальным ».

В результате права доступа будут выглядеть так:

Рассмотренные классы и права являются сокращениями от соответствующих английских слов, поэтому их легко запомнить: все, что нужно помнить, — это несколько символов и букв.

Вот список расшифровок данных сокращений:

u — пользователь, который является владельцем файла (от английского « user »);

g — группа, к которой принадлежит пользователь (от английского « group »);

o — остальные (не владелец и не группа-владелец, от английского « others »);

r — право на чтение;

w — право на запись;

x — право на исполнение.

= — оставляет только данное право.

Хотите проверить ваши знания? Отберите у всех пользователей все права на файл example1.txt.

А сейчас проверьте, можете ли вы прочитать данный файл командой cat example1.txt. Вы должны увидеть следующее:

Отозвав все права, включая ваши собственные, вы заблокировали доступ к файлу. Но так как файл принадлежит вам, всегда можно вернуть права следующей командой:

Чтобы убедиться что вы можете прочитать данный файл, воспользуйтесь командой cat example1.txt.

Приведем несколько примеров использования команды chmod:

g+w — дает группе-владельцу право на запись;

o-rwx — отбирает все права у остальных пользователей;

u+x — дает владельцу право на выполнение файла;

a+rw — позволяет любому читать и записывать в файл;

ug+r — позволяет владельцу и группе читать файл;

g=rx — позволяет группе читать и исполнять файл (не записывать в него).

Опция -R позволяет изменять права для всего дерева каталогов.

Поскольку каталоги нельзя « исполнять » как приложения, добавление или отмена соответствующего права означает разрешение (или запрет) просмотра каталога.

Например, если вы не позволили остальным пользователям исполнять каталог docs/, не имеет значения, кому дано право на чтение и запись. Никто не получит доступ к содержимому каталога, если не знает точное имя находящегося в нем файла.

чтобы отозвать у всех пользователей право на исполнение.

Если теперь вы попытаетесь изменить каталог при помощи команды cd docs, получите отказ:

Верните права себе и своей группе:

Если вы сейчас проверите результаты своих действий при помощи команды ls -l, вы увидите, что доступ к каталогу docs/ запрещен только остальным пользователям.

4.16.2. Определение прав доступа в виде числового кода

Помните сокращенный вариант записи аргументов команды chmod? Рассмотрим теперь другой способ изменения прав доступа. На первый взгляд он выглядит более сложным.

Вернем первоначальные права доступа к файлу example1.txt:

Каждый тип прав доступа может быть представлен в цифровом виде:

Для установки определенных прав доступа используется сумма этих значений. Например, если вы хотите дать право на чтение и запись, необходимо использовать число 6, так как 4 (чтение) + 2 (запись) = 6.

Вот цифровой эквивалент прав доступа для файла example1.txt:

Сумма прав пользователя равна 6, сумма прав группы равна 6, и сумма прав остальных пользователей равна 4. Права доступа читаются как 664.

Если вы хотите изменить права доступа таким образом, чтобы пользователи, принадлежащие к вашей группе, могли читать файл, но не могли изменять его, отберите у них соответствующее право вычитанием двойки из соответствующего набора чисел.

Цифровой эквивалент станет равным числу 644.

Чтобы ввести в действие новые настройки, введите:

Теперь проверьте изменения, набрав следующую команду:

Вывод должен быть:

Теперь ни у группы, ни у других пользователей нет права на запись в файл example1.txt. Чтобы вернуть право на запись группе, добавьте значение права на запись (2) ко второму набору разрешений.

Права доступа, зашифрованные как 666, дают всем пользователям право читать и изменять файл или каталог. Права доступа, зашифрованные как 777, дают право любому пользователю читать, изменять и исполнять файл. Данные разрешения позволяют любому изменять важные файлы, поэтому, в общем случае, устанавливать такие разрешения — не лучшая идея.

Вот список некоторых часто используемых настроек, цифровых эквивалентов и их значения:

-rw------- (600) — только владелец имеет права на чтение и изменение файла;

-rw-r--r-- (644) — только у владельца есть права на чтение и изменение; у группы и остальных есть право только на чтение;

-rwx------ (700) — только у владельца файла есть права на чтение, изменение и выполнение файла;

-rwxr-xr-x (755) — у владельца есть права на чтение, изменение и выполнение, а у группы и остальных пользователей — на чтение и выполнение;

-rwx--x--x (711) — у владельца есть права на чтение, изменение и выполнение, а у группы и остальных пользователей — только на выполнение;

-rw-rw-rw- (666) — любой пользователь может читать и изменять файл (будьте осторожны с такими правами);

-rwxrwxrwx (777) — любой пользователь может читать, изменять и выполнять файл (еще раз предупреждаем, что в общем случае использовать такие разрешения опасно).

Некоторые часто встречающиеся разрешения для каталогов:

drwx------ (700) — только владелец может читать и изменять данный каталог;

drwxr-xr-x (755) — владелец может читать и изменять каталог, у пользователей и группы есть право на чтение и выполнение.

Переключение на другую операционную систему или импорт данных иногда означает, что вы не можете получить доступ к своим файлам и папкам после переключения. Это связано с тем, что ваша учетная запись пользователя утратила право собственности на эти файлы и папки или у нее больше нет необходимых разрешений. Кроме того, доступ к определенным системным защищенным файлам или папкам включает иногда изменение разрешений для этих ресурсов. Если вы не можете читать или изменять файлы или папки со своего диска, это означает, что либо вам нужно взять их в свои владения, либо вам нужно изменить права доступа вашего пользователя. вы узнаете, как изменить владельца файла или папки и как управлять разрешениями для доступа и изменения файлов и папок.

ПРИМЕЧАНИЕ. Это руководство относится как к Windows 7, так и к Windows 8.1.

Как просмотреть существующие разрешения пользователя для файла или папки

Прежде чем изменять разрешение для файлов и папок, вы должны сначала узнать, как просмотреть текущее разрешение для файла или папки.

Сначала выберите определенный файл или папку и щелкните правой кнопкой мыши или нажмите и удерживайте его. Когда откроется контекстное меню, нажмите Свойства .

В Windows 8.1 в проводнике вы также можете использовать ленту. Сначала выберите интересующую вас папку, разверните вкладку « Главная » на ленте и нажмите или коснитесь кнопки « Свойства» в разделе « Открыть ».

Откроется окно со свойствами этого файла или папки. Перейдите на вкладку « Безопасность » и вы сможете просмотреть разрешения, назначенные каждому пользователю или группе. Например, если вы выбрали пользователя «Madalina Blaga», вы можете просмотреть список разрешений ниже.

Каждому пользователю назначается одно или несколько из следующих разрешений:

- Полный контроль - позволяет читать, записывать, изменять и удалять выбранный файл или папку;

- Изменить - позволяет читать, записывать, изменять, но не удалять выбранный файл или папку;

- Чтение и выполнение - позволяет просматривать и просматривать файлы и подпапки, а также выполнять файлы;

- Список содержимого папки - позволяет просматривать и выводить список файлов и подпапок;

- Чтение - позволяет пользователю просматривать содержимое папки и открывать файлы и подпапки;

- Запись - позволяет создавать новые файлы и папки и вносить изменения в существующие файлы и подпапки;

- Специальное разрешение - содержит набор настраиваемых действий, которые позволяют настраивать расширенные разрешения.

ПРИМЕЧАНИЕ. Чтобы узнать больше о специальном разрешении, ознакомьтесь с этой статьей о разрешениях для файлов и папок.

Как изменить разрешения для файла или папки

Теперь, когда вы знаете, как просматривать существующие разрешения для файла или папки, вы готовы научиться их изменять.

Сначала откройте окно « Свойства» , как показано ранее, и нажмите кнопку « Изменить» на вкладке « Безопасность ».

Теперь вы увидите список со всеми группами пользователей и учетными записями, которые существуют на вашем компьютере, а также список разрешений для каждой из них. Если вы не можете найти определенную учетную запись пользователя или группу пользователей в списке, нажмите Добавить .

Кнопка Удалить позволяет удалить учетную запись пользователя или группу пользователей из списка разрешений.

Для этой части руководства давайте предположим, что вы хотите дать разрешения новому пользователю. Нажмите Добавить, чтобы продолжить.

Откроется окно « Выбор пользователей или групп» . Введите имя пользователя или группу пользователей, которые будут добавлены, чтобы иметь разрешения для выбранной папки. Например, если вы хотите добавить группу «Администраторы» , введите «Администраторы» в поле «Введите имена объектов для выбора» и нажмите кнопку « Проверить имена» .

Здесь у вас есть два поля, где вы можете изменить выбор. Тем не менее, это не требуется, так как настройки по умолчанию просто хороши и включают все возможные варианты.

Поле « Выбрать этот тип объекта» показывает, какие объекты будут искать. Если вы нажмете на Типы объектов, вы сможете выбирать между пользователем, группой или встроенными участниками безопасности. По умолчанию все выбраны, поэтому не нужно ничего менять.

Поле From this location показывает, где будут искать объекты. По умолчанию они будут искать на вашем компьютере. Вот почему вам не нужно ничего менять здесь. Если вы являетесь частью сетевого домена, если вы нажмете или коснитесь Местоположения, вы сможете выбрать другие местоположения.

Поскольку нет необходимости вносить изменения, нажмите кнопку « Найти сейчас» , чтобы отобразить список всех пользователей и групп. Это позволит найти и вернуть всех пользователей и группы, определенные на вашем компьютере.

Выберите из списка нужную учетную запись пользователя или группу пользователей и нажмите или коснитесь OK .

Нажмите OK еще раз, чтобы завершить действие.

Новый пользователь был добавлен в список. Выберите его и в разделе « Разрешения » проверьте права, которые вы хотите предоставить. Нажмите или коснитесь OK, чтобы завершить действие.

Как завладеть файлом или папкой в Windows 8.1

Если вы хотите изменить владельца файла или папки, снова откройте окно « Свойства» и нажмите кнопку « Дополнительно» на вкладке « Безопасность ».

Откроется окно « Дополнительные параметры безопасности» , где вы можете просмотреть текущего владельца выбранного файла или папки.

В Windows 8.1 владелец отображается в верхней части окна. Нажмите Изменить, чтобы изменить учетную запись пользователя, которая установлена в качестве владельца.

Теперь откроется окно « Выбрать пользователя группы» . Выберите пользователя, как показано в предыдущем разделе, и нажмите OK, чтобы завершить действие.

Теперь владелец изменился. Наконец, установите флажок «Заменить владельца на подконтейнерах и объектах» и нажмите OK, чтобы завершить действие.

Как завладеть файлом или папкой в Windows 7

Сначала откройте окно « Свойства» и нажмите кнопку « Дополнительно» на вкладке « Безопасность ».

Затем нажмите Другие пользователи или группы .

Теперь вам нужно выбрать имя пользователя или группу пользователей, которая станет владельцем выбранного файла или папки. Добавьте нужного пользователя или группу, как показано в предыдущих разделах.

Затем откроется окно владельца . Выберите добавленного пользователя, установите флажок «Заменить владельца на подконтейнеры и объекты» и нажмите ОК .

Вернитесь в окно расширенных настроек безопасности, где вы заметите, что владелец был изменен. В нашем примере новым владельцем папки является пользователь Гость . Нажмите OK еще раз.

Заключение

Как вы можете видеть из этого руководства, изменение разрешения и владельца файлов не так сложно. Общие процедуры могут быть очень полезны в ситуациях, когда ваши файлы не доступны. Если у вас возникли проблемы после нашего руководства или у вас есть дополнительные вопросы, не стесняйтесь поделиться ими с нами в комментариях ниже.

Легко отслеживать, кто обращается к вашим общим сетевым файлам и папкам

Как отслеживать, кто обращается к вашим общим сетевым файлам и папкам с помощью NetShareMonitor в Windows.

Как изменить права доступа к файлам для приложений Windows 10

Windows 10 1803 и выше позволяет вам контролировать, какие приложения имеют разрешения для определенных файлов в вашей системе.

На просторах России много фирм и мелких предприятий не имеют в штате своего системного администратора на постоянной основе или приходящего время от времени. Фирма растёт и рано или поздно одной расшаренной папки в сети, где каждый может делать что захочет, становится мало. Требуется разграничение доступа для разных пользователей или групп пользователей на платформе MS Windows. Линуксоидов и опытных админов просьба не читать статью.

Самый лучший вариант - взять в штат опытного админа и задуматься о покупке сервера. Опытный админ на месте сам решит: поднимать ли MS Windows Server с Active Directory или использовать что-то из мира Linux.

Но данная статья написана для тех, кто решил пока мучаться самостоятельно, не применяя современные программные решения. Попытаюсь объяснить хотя бы как правильно реализовывать разграничение прав.

Прежде чем начать хотелось бы разжевать пару моментов:

- Любая операционная система "узнаёт" и "различает" реальных людей через их учётные записи. Должно быть так: один человек = одна учётная запись.

- В статье описывается ситуация, что в фирме нет своего админа и не куплен, к примеру, MS Windows Server. Любая обычная MS Windows одновременно обслуживает по сети не более 10 для WinXP и 20 человек для Win7. Это сделано фирмой Microsoft специально, чтобы клиентские Windows не перебегали дорогу серверам Windows и вы не портили бизнес Microsoft. Помните число 10-20 и когда в вашей фирме будет более 10-20 человек, вам придётся задуматься о покупке MS Windows Server или попросить кого-либо поднять вам бесплатный Linux Samba сервер, у которого нет таких ограничений.

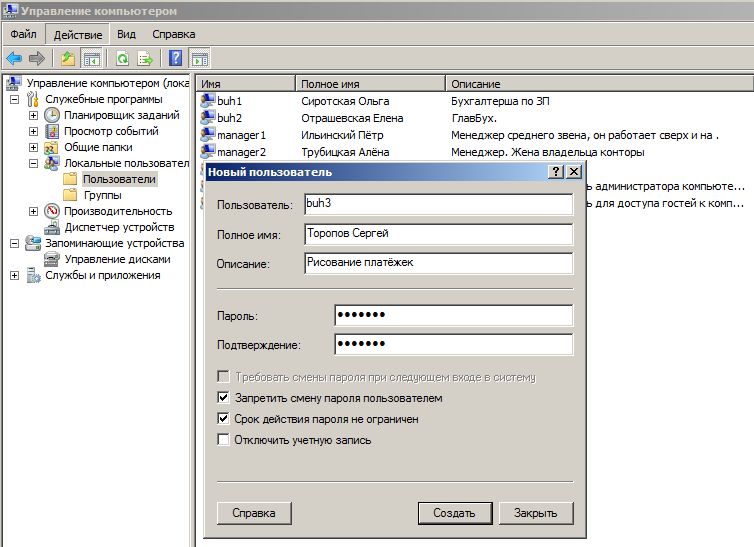

- Раз у вас нет грамотного админа, то ваш обычный комп с клиентской MS Windows будет изображать из себя файловый сервер. Вы вынуждены будете продублировать на нём учётные записи пользователей с других компьютеров, чтобы получать доступ к расшаренным файлам. Другими словами, если есть в фирме ПК1 бухгалтера Оли с учётной записью olya, то и на этом "сервере" (именую его в дальнейшем как WinServer) нужно создать учётную запись olya с таким же паролем, как и на ПК1.

- Люди приходят и уходят. Текучесть кадров есть везде и если вы, тот бедный человек, который не админ и назначен (вынужден) поддерживать ИТ вопросы фирмы, то вот вам совет. Делайте учётные записи, не привязанные к личности. Создавайте для менеджеров - manager1, manager2. Для бухгалтеров - buh1, buh2. Или что-то подобное. Ушёл человек? Другой не обидится, если будет использовать manager1. Согласитесь это лучше, чем Семёну использовать учётную запись olya, так как влом или некому переделывать и уже всё работает 100 лет.

- Забудьте такие слова как: "сделать пароль на папку". Те времена, когда на ресурсы накладывался пароль давным давно прошли. Поменялась философия работы с различными ресурсами. Сейчас пользователь входит в свою систему с помощью учётной записи (идентификация), подтверждая себя своим паролем (аутентификация) и ему предоставляется доступ ко всем разрешённым ресурсам. Один раз вошёл в систему и получил доступ ко всему - вот что нужно помнить.

- Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Приготовление.

В Проводнике уберите упрощённый доступ к нужным нам вещам.

- MS Windows XP. Меню Сервис - Свойства папки - Вид. Снять галочку Использовать мастер общего доступа

- MS Windows 7. Нажмите Alt. Меню Сервис - Параметры папок - Вид. Снять галочку Использовать простой общий доступ к файлам.

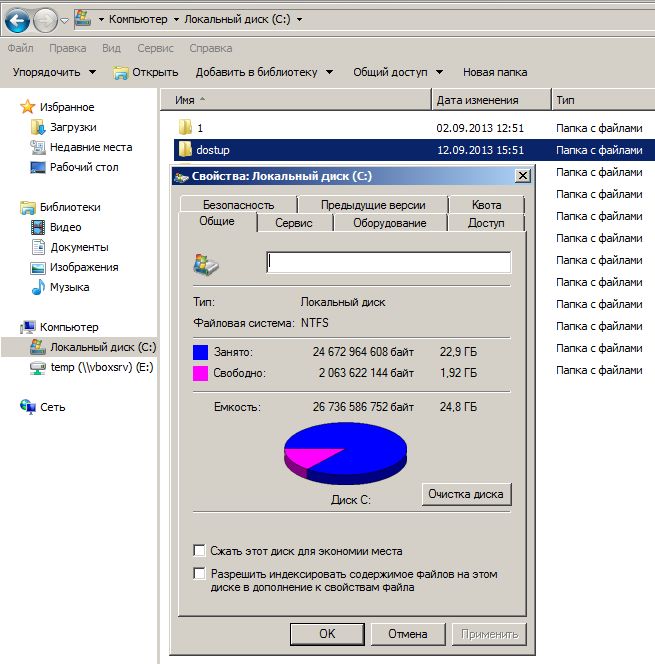

Создайте на вашем компьютере WinServer папку, которая будет хранить ваше богатство в виде файлов приказов, договоров и так далее. У меня, как пример, это будет C:\dostup\. Папка обязательна должна быть создана на разделе с NTFS.

Доступ по сети.

На данном этапе нужно выдать в доступ по сети (расшарить - share) папку для работы с ней другими пользователями на своих компьютерах данной локальной сети.

И самое главное! Выдать папку в доступ с полным разрешением для всех! Да да! Вы не ослышались. А как же разграничение доступа?

Мы разрешаем по локальной сети всем подсоединяться к папке, НО разграничивать доступ будем средствами безопасности, сохраняемые в файловой системе NTFS, на которой расположена наш каталог.

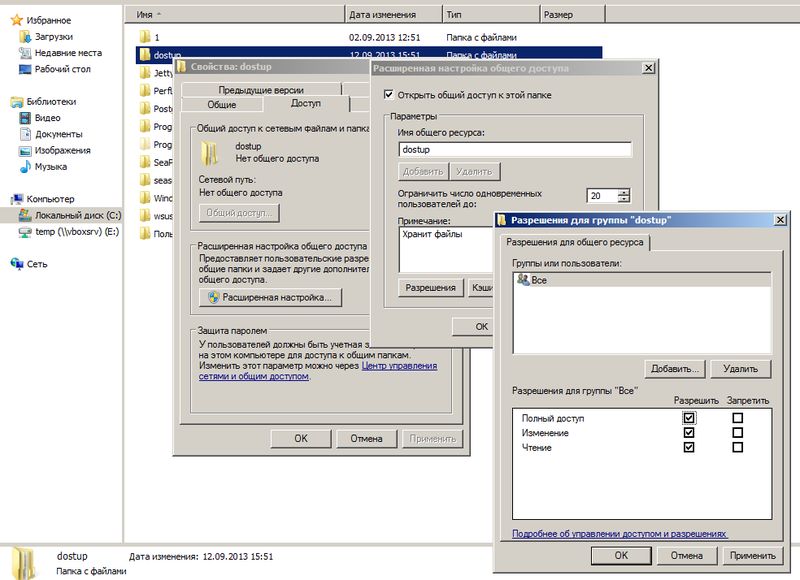

- MS Windows XP. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ - Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

- MS Windows 7. На нужной папке (C:\dostup\) правой клавишей мыши и там Свойства. Вкладка Доступ - Расширенная настройка. Ставим галочку Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

Пользователи и группы безопасности.

Нужно создать необходимые учётные записи пользователей. Напоминаю, что если на многочисленных ваших персональных компьютерах используются различные учётные записи для пользователей, то все они должны быть созданы на вашем "сервере" и с теми же самыми паролями. Этого можно избежать, только если у вас грамотный админ и компьютеры в Active Directory. Нет? Тогда кропотливо создавайте учётные записи.

- MS Windows XP. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Пользователи. Меню Действие - Новый пользователь. - MS Windows 7. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Пользователи. Меню Действие - Создать пользователя.

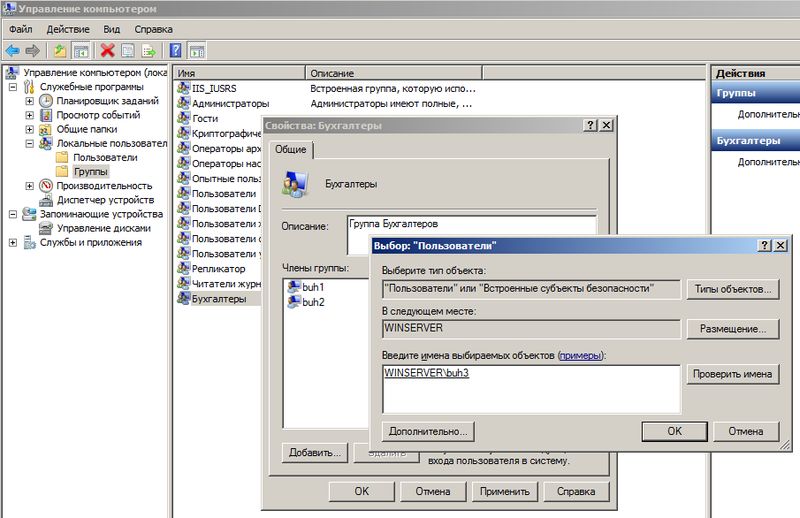

Теперь очередь за самым главным - группы! Группы позволяют включать в себя учётные записи пользователей и упрощают манипуляции с выдачей прав и разграничением доступа.

Чуть ниже будет объяснено "наложение прав" на каталоги и файлы, но сейчас главное понять одну мысль. Права на папки или файлы будут предоставляться группам, которые образно можно сравнить с контейнерами. А группы уже "передадут" права включённым в них учётным записям. То есть нужно мыслить на уровне групп, а не на уровне отдельных учётных записей.

- MS Windows XP. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Группы. Меню Действие - Создать группу. - MS Windows 7. Панель Управления - Администрирование - Управление компьютером.

Локальные пользователи и группы - Группы. Меню Действие - Создать группу.

Нужно включить в нужные группы нужные учётные записи. Для примера, на группе Бухгалтеры правой клавишей мыши и там Добавить в группу или Свойства и там кнопка Добавить. В поле Введите имена выбираемых объектов впишите имя необходимой учётной записи и нажмите Проверить имена. Если всё верно, то учётная запись изменится к виду ИМЯСЕРВЕРА\учётная_запись. На рисунке выше, учётная запись buh3 была приведена к WINSERVER\buh3.

Итак, нужные группы созданы и учётные записи пользователей включены в нужные группы. Но до этапа назначения прав на папках и файлах с помощью групп хотелось бы обсудить пару моментов.

Стоит ли заморачиваться с группой, если в ней будет одна учётная запись? Считаю, что стоит! Группа даёт гибкость и маневренность. Завтра вам понадобится ещё одному человеку Б дать те же права, что и определённому человеку с его учётной записью А. Вы просто добавите учётную запись Б в группу, где уже имеется А и всё!

Намного проще, когда права доступа выданы группам, а не отдельным персонам. Вам остаётся лишь манипулировать группами и включением в них нужных учётных записей.

Права доступа.

Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Вот и добрались до этапа, где непосредственно и происходит магия разграничения прав доступа для различных групп, а через них и пользователям (точнее их учётным записям).

Итак, у нас есть директория по адресу C:\dostup\, которую мы уже выдали в доступ по сети всем сотрудникам. Внутри каталога C:\dostup\ ради примера создадим папки Договора, Приказы, Учёт МЦ. Предположим, что есть задача сделать:

- папка Договора должна быть доступна для Бухгалтеров только на чтение. Чтение и запись для группы Менеджеров.

- папка УчётМЦ должна быть доступна для Бухгалтеров на чтение и запись. Группа Менеджеров не имеет доступа.

- папка Приказы должна быть доступна для Бухгалтеров и Менеджеров только на чтение.

На папке Договора правой клавишей и там Свойства - вкладка Безопасность. Мы видим что какие-то группы и пользователи уже имеют к ней доступ. Эти права были унаследованы от родителя dostup\, а та в свою очередь от своего родителя С:

Мы прервём это наследование прав и назначим свои права-хотелки.

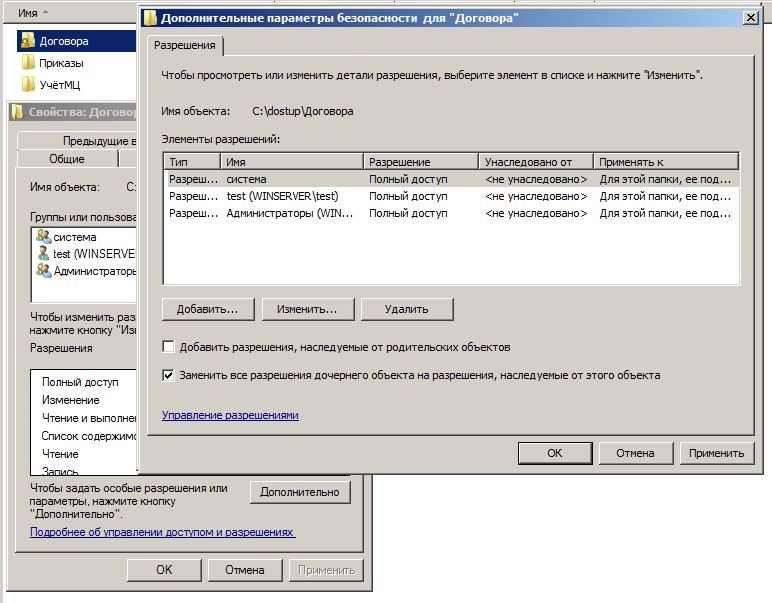

Жмём кнопку Дополнительно - вкладка Разрешения - кнопка Изменить разрешения.

Сначала прерываем наследование прав от родителя. Снимаем галочку Добавить разрешения, наследуемые от родительских объектов. Нас предупредят, что разрешения от родителя не будут применяться к данному объекту (в данном случае это папка Договора). Выбор: Отмена или Удалить или Добавить. Жмём Добавить и права от родителя останутся нам в наследство, но больше права родителя на нас не будут распространяться. Другими словами, если в будущем права доступа у родителя (папка dostup) изменить - это не скажется на дочерней папке Договора. Заметьте в поле Унаследовано от стоит не унаследовано. То есть связь родитель - ребёнок разорвана.

Теперь аккуратно удаляем лишние права, оставляя Полный доступ для Администраторов и Система. Выделяем по очереди всякие Прошедшие проверку и просто Пользователи и удаляем кнопкой Удалить.

Кнопка Добавить в данном окне Дополнительные параметры безопасности предназначена для опытных админов, которые смогут задать особые, специальные разрешения. Статья же нацелена на знания опытного пользователя.

Мы ставим галочку Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта и жмём Ок. Возвращаемся назад и снова Ок, чтобы вернуться к простому виду Свойства.

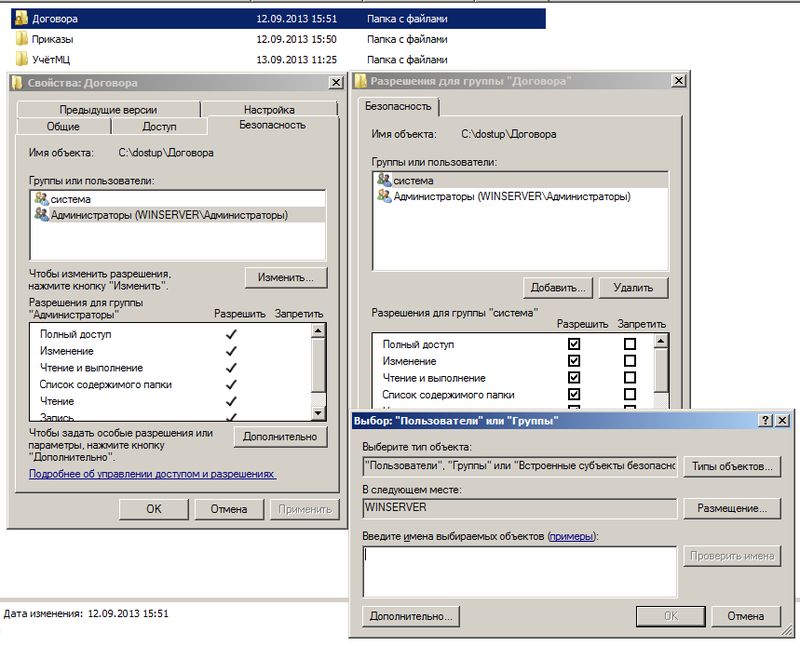

Данное окно позволит упрощённо достигнуть желаемого. Кнопка Изменить выведет окно "Разрешения для группы".

Жмём Добавить. В новом окне пишем Бухгалтеры и жмём "Проверить имена" - Ок. По умолчанию даётся в упрощённом виде доступ "на чтение". Галочки в колонке Разрешить автоматически выставляются "Чтение и выполнение", "Список содержимого папки", "Чтение". Нас это устраивает и жмём Ок.

Теперь по нашему техническому заданию нужно дать права на чтение и запись для группы Менеджеры. Если мы в окне Свойства, то снова Изменить - Добавить - вбиваем Менеджеры - Проверить имена. Добавляем в колонке Разрешить галочки Изменение и Запись.

Теперь нужно всё проверить!

Следите за мыслью. Мы приказали, чтобы папка Договора не наследовала права от свого родителя dostup. Приказали дочерним папкам и файлам внутри папки Договора наследовать права от неё.

На папку Договора мы наложили следующие права доступа: группа Бухгалтеры должна только читать файлы и открывать папки внутри, а группа Менеджеры создавать, изменять файлы и создавать папки.

Следовательно, если внутри директории Договора будет создаваться файл-документ, на нём будут разрешения от его родителя. Пользователи со своими учётными записями будут получать доступ к таким файлам и каталогам через свои группы.

Зайдите в папку Договора и создайте тестовый файл договор1.txt

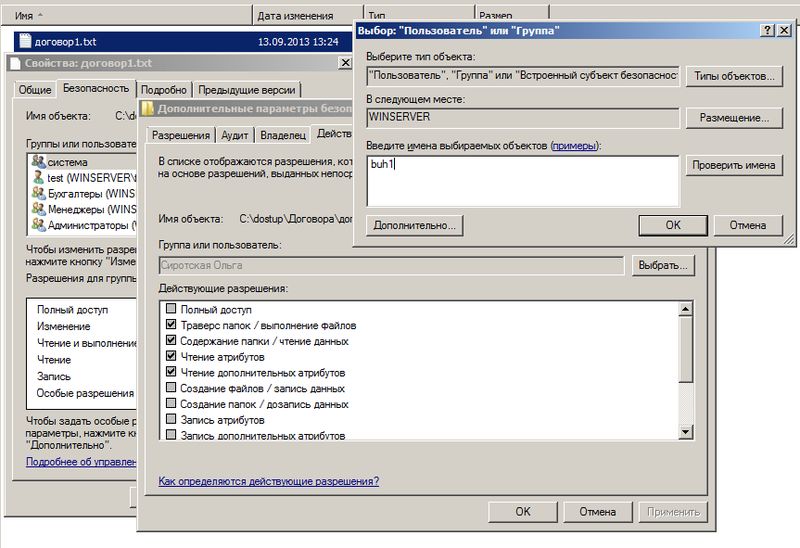

На нём щелчок правой клавишей мыши и там Свойства - вкладка Безопасность - Дополнительно - вкладка Действующие разрешения.

Жмём Выбрать и пишем учётную запись любого бухгалтера, к примеру buh1. Мы видим наглядно, что buh1 получил права от своей группы Бухгалтеры, которые обладают правами на чтение к родительской папке Договора, которая "распространяет" свои разрешения на свои дочерние объекты.

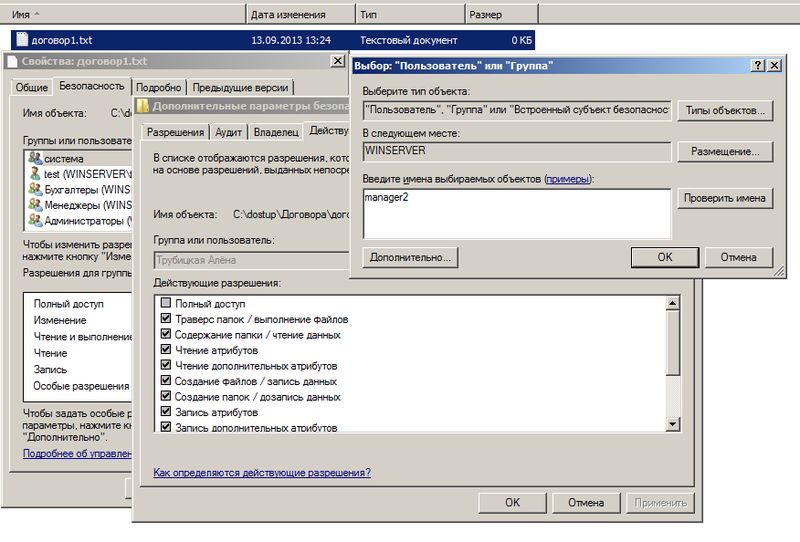

Пробуем manager2 и видим наглядно, что менеджер получает доступ на чтение и запись, так как входит в группу Менеджеры, которая даёт такие права для данной папки.

Абсолютно так же, по аналогии с папкой Договора, накладываются права доступа и для других папок, следуя вашему техническому заданию.

- Используйте разделы NTFS.

- Когда разграничиваете доступ на папки (и файлы), то манипулируйте группами.

- Создавайте учётные записи для каждого пользователя. 1 человек = 1 учётная запись.

- Учётные записи включайте в группы. Учётная запись может входить одновременно в разные группы. Если учётная запись находится в нескольких группах и какая-либо группа что-то разрешает, то это будет разрешено учётной записи.

- Колонка Запретить (запрещающие права) имеют приоритет перед Разрешением. Если учётная запись находится в нескольких группах и какая-либо группа что-то запрещает, а другая группа это разрешает, то это будет запрещено учётной записи.

- Удаляйте учётную запись из группы, если хотите лишить доступа, которого данная группа даёт.

- Задумайтесь о найме админа и не обижайте его деньгами.

Задавайте вопросы в комментариях и спрашивайте, поправляйте.

Видеоматериал показывает частный случай, когда нужно всего лишь запретить доступ к папке, пользуясь тем, что запрещающие правила имеют приоритет перед разрешающими правила.

При открытии, удалении или других манипуляциях с файлами и папками вы можете столкнуться с ошибкой доступа к файлам. Я расскажу о том, как с этим бороться и почему так происходит.

Как получить полный доступ к файлам и папкам

Сначала инструкция о том, как получить полный доступ к папкам и файлам. В следующей главе будет объяснение для любознательных.

Открываем папку, где находится проблемный файл или папка. Чтобы получить полный доступ к их содержимому, нужно настроить доступ к файлам:

1. Нажимаем правой кнопкой мыши по заблокированному файлу (или папке) без доступа – Свойства – выбираем вкладку Безопасность:

2. Нажимаем кнопку Дополнительно – выбираем вкладку Владелец:

3. Нажимаем кнопку Изменить и выбираем имя вашего пользователя (в моем случае это Dima, у вас будет другое), также ставим галку на Заменить владельца подконтейнеров и объектов:

4. Если появится окно с текстом “Вы не имеете разрешение на чтение содержимого папки. Хотите заменить разрешения для этой папки так, чтобы иметь права полного доступа?”, отвечаем Да:

5. После смены владельца папки появится окно с текстом “Вы только что стали владельцем этого объекта. Нужно закрыть и вновь открыть окно свойств этого объекта, чтобы видеть или изменять разрешения”. Нажимаем OK, затем снова нажимаем OK (в окне Дополнительные параметры безопасности).

6. В окне Свойства – Безопасность снова нажимаем Дополнительно, только теперь смотрим первую вкладку открывшегося окна – Разрешения. Надо нажать кнопку Изменить разрешения:

(Если вы работаете со свойствами папки, а не файла, отметьте галкой пункт “Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта”. )

8. В открывшемся окне “Выбор: пользователи или группы” вам потребуется ввести имя вашего пользователя (можете посмотреть его в меню “Пуск” – имя будет самой верхней строчкой), нажать кнопку Проверить имена, затем OK:

Если вам нужно, чтобы папка (или файл) открывалась без ограничений абсолютно всеми пользователями, т.е. не только вашим, то снова нажмите Добавить и введите имя “Все” без кавычек (“All” в англоязычной версии Windows), затем нажмите Проверить имена и OK.

9. На вкладке Разрешения по очереди нажимайте два раза по строчкам с именами пользователей и ставьте галку на пункт “Полный доступ”:

Это автоматически поставит галки на пунктах ниже.

10. Затем нажимайте ОК, в следующем окне отвечайте на предупреждение Да, снова ОК, чтобы закрыть все окна.

Готово! Полный доступ к файлам и папкам получен! Можете спокойно их открывать, изменять и производить другие действия с ними.

Вывод: нужно сделать два шага: стать “владельцем” файла или папки (п. 3), затем назначить себе права доступа (п. 6). Во многих инструкциях о том, как получить полный доступ к файлам и папкам, упоминают только первый шаг, забывая о втором. Это не совсем правильно, потому что настройки безопасности файла/папки могут быть разные, надо привести их в нормальный вид, а не только стать “владельцем”.

Зачем нужны права файлам и папкам

Механизм разграничения доступа к файлам и папкам необходим по многим причинам. Например:

1. Ограничение доступа к информации разными пользователями.

Если на одном компьютере или в общей сети работает несколько (больше одного) пользователей, логично ограничить доступ к информации – одним пользователям доступна вся информация (чаще всего это администраторы), другим – только их собственные файлы и папки (обычные пользователи).

Например, дома можно сделать ограничение прав одного пользователя так, чтобы защитить важные файлы и папки от удаления (чтобы ребенок не смог по незнанию удалить важные документы), в то время как с другого (родительского профиля) можно было делать все, что угодно.

В первой главе я показал, как разрешить доступ определенным пользователям. Точно так же можно и ограничить доступ – шаги те же самые, только в пункте 9 надо ставить другие галочки.2. Безопасность операционной системы.

В Windows XP все устроено довольно примитивно – пользователи с правами администратора могут изменять (и удалять) любые папки и файлы на жестком диске, в том числе системные, т.е. принадлежащие Windows. Фактически, любая программа, запущенная в профиле пользователя-администратора, могла сделать с содержимым жесткого диска всё, что угодно. Например, удалить файл boot.ini, из-за чего Windows перестанет загружаться.

Под правами ограниченного пользователя, где благодаря настройкам безопаности нельзя было удалять важные системные файлы, мало кто сидел, предпочитая администраторскую учетную запись. Таким образом, учетная запись с правами администратора в Windows XP создает самые благоприятные условия для вирусов.

В Windows Vista, в Windows 7 и Windows 8 работает “Контроль учетных записей пользователя” (кратко UAC): при работе в администраторской учетной записи программы, запускаемые пользователем, работают с ограниченными правами. То есть удалить или изменить системные файлы программы не могут. Программы способны получить более полный доступ, запросив его у пользователя с помощью окна UAC, о котором я уже рассказывал:

Если права доступа к файлам настроены правильно и UAC включен, то вирусы, запущенные в администраторской учетной записи Vista/7/8, не смогут серьезно навредить системе без разрешения человека, сидящему за компьютером.

UAC бесполезен в случаях:

1. Если за компьютером сидит пользователь, бездумно нажимающий кнопки “Да” и “OK”

2. Если запускать программы “от имени администратора” (правой кнопкой по ярлыку программы – Запустить от имени администратора).

4. Для системных файлов и папок на жестком диске разрешен полный доступ всем пользователям.

Советую почитать описание типов учетных записей Windows:

Типы учетных записей в Windows 7/8

Программы, запущенные в учетной записи ограниченного пользователя Windows Vista/7/8 (тип “Обычный доступ”), не могут вызвать окно UAC и работать с правами администратора, что вполне логично.

Повторю еще раз: когда нет возможности повысить свои права до администраторских, навредить защищенным с помощью ограничения прав доступа файлам операционной системы нельзя.

Причины и решение проблем с доступом к файлам

Проблема в том, что вы пытаетесь получить доступ к файлам и папкам, созданных под другой учетной записью. Решения два: либо разрешить всем пользователям доступ, либо разрешить только тем, кому это нужно, перечислив их. Оба решения легко реализуемы по инструкции выше. Разница лишь в том, что вы будете вводить в пункте 8 – слово “Все” или перечисляя пользователей.

Кстати, можно разрешить доступ всем, но запретить одному (нескольким) пользователям, при этом настройка запрета будет приоритетной для перечисленных пользователей.

Причин возникновения проблем с доступом к файлам множество. Наиболее часто они появляются, если у вас несколько учетных записей, несколько операционных систем или компьютеров – везде учетные записи разные, при создании файлов и папок права назначаются тоже разные.

Что с правами файлов и папок делать нельзя

Ни в коем случае не назначайте полный доступ файлам и папкам на всем жестком диске с установленной операционной системой!Существует миф о том, что операционная система ограничивает доступ пользователя к его файлам, поэтому надо назначать права доступа всем файлам на диске. Это неправда и изменять права всех файлов нельзя! В системе, в которой не “ковырялись”, не назначали права доступа вручную, все назначено правильно!

Используйте мою инструкцию только в случае реально возникших проблем, не для предотвращения надуманных.

Поясняю: разрешив доступ к системным файлам, Windows по-прежнему будет работать, вот только любой вирус или некорректно работающая программа могут сделать очень нехорошие вещи. Вряд ли вам нужны проблемы.

Свои настройки безопасности имеют папки “C:\Windows”, “C:\Program files”, “C:\Program files (x86)”, “C:\Users”, “C:\System Volume Information”, “C:\ProgramData”, “C:\Recovery” и многие другие. Их менять нельзя, за исключением случаев, если надо произвести какие-либо манипуляции с файлами (например, чтобы изменить тему Windows), причем надо вернуть настройки обратно.

Не меняйте настройки безопасности “просто так”, делая систему беззащитной перед вирусами и сбоями! После установки Windows права доступа к системным папкам настроены правильно, не надо их менять!Также не рекомендую запускать все программы “от имени администратора” – в этом режиме они имеют повышенные привилегии, поэтому имеют возможность навредить системе.

Совет: если программа корретно работает только в том случае, если запущена “от имени администратора”, при обычном запуске выдавая ошибки – попробуйте назначить полные права на изменение папке с ней в “C:\Program files” или “C:\Program files (x86)” (не самой папке Program files, а папке с нужной программой внутри нее!).

Очень часто это помогает запустить на Windows Vista/7/8/10 старые игры, которые хранят файлы настроек, сохранений внутри своей папки. Будучи запущенными без прав изменить свои собственные файлы, такие игры в лучшем случае не могут сохранить игровой прогресс, в худшем – закрываются или вовсе не запускаются. Со старыми программами то же самое.

Выводы

1. Назначить права доступа относительно легко.

2. Права доступа менять без обоснованной цели нельзя.

3. Изменили права системных файлов – меняйте их обратно. Чтобы изменить права системных папок и файлов на прежние, можно воспользоваться этой инструкцией (метод для Windows Vista должен подойти и к Windows 7, Windows 8, 10).

4. Изменение настроек безопасности – дело тонкое и автор статьи не несет ответственности за ваши действия.

Читайте также: