Как взломать wi fi

Обновлено: 07.07.2024

В сегодняшней статье давайте затронем щекотливую тему: как взломать сеть вай фай. Кто-то спросит, а разве это законно? Конечно же, нет, это считается серьезным правонарушением, поэтому если кто решил это сделать, делает это на свой страх и риск. Конечно, у каждого такое может случиться, когда деньги на счету закончились, и интернет вам отключили. И в этот именно момент появились форс-мажорные обстоятельства, когда срочно нужен доступ в интернет. Ну и что остается делать? Правильно, воспользоваться соседским Wi Fi интернетом. Вариант первый, попросим у него пароль от вайфай сети, вариант второй, взломаем его WiFi сеть. А как это сделать мы расскажем ниже в статье.

Сеть без шифрования

Разумеется, что есть не жадные люди, которые не ставят пароль на WiFi сеть. Или пользователь при настройке роутера забыл его поставить. В таком случаи не сложно будет подключиться к этой сети. Достаточно просто просканировать радиоэфир на вашем устройстве, найдя сеть которая не защищена клацаем на ней и подключаемся. В таких случаях вопрос как взломать сеть WiFi отпадает сам собой.

Подбираем пароль Wi Fi сети вручную

Ищем WiFi у которого наиболее высокий уровень сигнала. Предпочтение отдается соседской сети или той сети, которой вы знаете хозяина. В дальнейшем вы поймете, почему так.

Очень часто неопытные пользователи ставят пароль, не задумываясь о сложности набранного пароля. И вся их фантазия заканчивается на дате рождения, имя домашнего питомца, фамилии. Зная соседа (хозяина) Wi-Fi, вам не составит труда подобрать ключ.

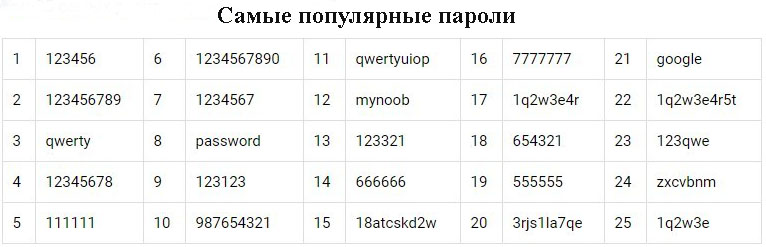

Если не получилось с подбором личной информацией соседа, переходим к следующему варианту, который очень популярный среди пользователей. Это, самые распространенные пароли, мы приведем их ниже в таблице.

Один из плюсов этого метода заключается в его простоте, но есть и минусы, один из них это время, которое необходимо потратить на этот способ. Особенно если сосед поставил в настройках роутера ограничения на ввод пароля и логина, тогда после неудачных 3 попыток следующие попытки можно будет делать только на следующий день.

Взламываем при помощи изменения MAC address

Некоторые умельцы предпочитают ставить фильтрацию по MAC адресу (MAC address – это уникальный идентификатор который есть у каждого устройства) вместо пароля. При сканировании вы увидите сеть, к которой якобы можно без проблем подключится, но при попытке у вас ничего не получится. Значит, стоит фильтрация, которую вам необходимо обойти.

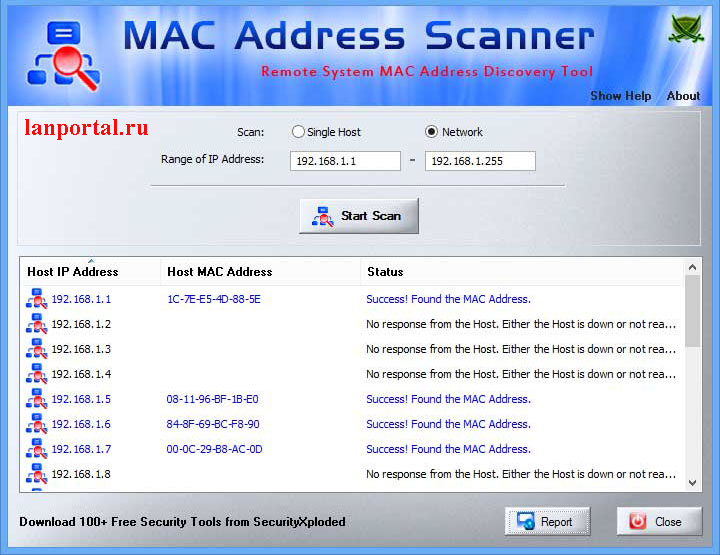

Вам необходимо выяснить, какие MAC адреса разрешены для подключения. Здесь вам в помощь придут программы, которые умеют сканировать, к примеру, Airodump-NG , MAC Address Scanner .

Узнав MAC адреса можно приступать к замене на компьютере своего MAC адреса.

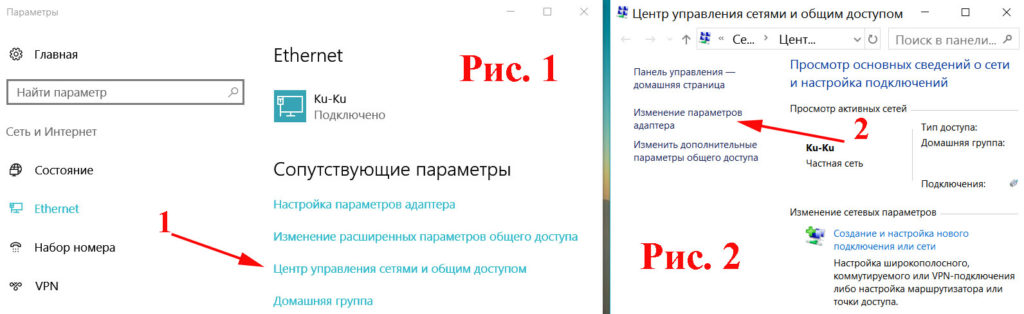

Заходим в « Пуск », « Панель управления » находим « Центр управления сетями и общим доступом » с левой стороны сверху ищем строку « Изменение параметров сетевого адаптера ».

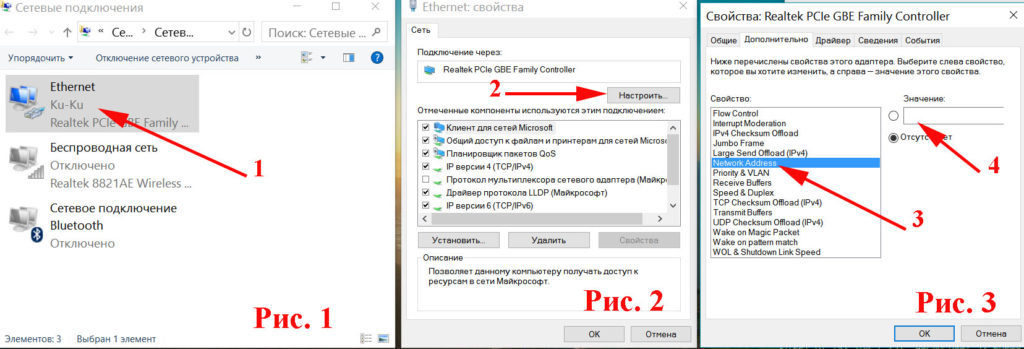

Выбираем активное сетевое подключение, клацаем на нем правой кнопкой мыши и нажимаем на строке « Свойства ». В окне, которое выскочило, находим вкладку « Сеть » и жмем на кнопку « Настроить ». Активируем сетевой адрес и вводим новый MAC.

Для замены MAC Address на Windows 10 есть очень удобная утилита Technitium MAC Address Changer с помощью, которой вы быстро это сделаете. Дальше рекомендуется перезагрузить ПК. Готово, вот мы и выяснили как можно взломать Wi Fi благодаря подмене MAC address.

Взлом WiFi пароля при помощи программ

В данном сегменте программ для взлома много, но мы поговорим о наиболее популярных.

Взломщик Aircrack-ng

Хорошие отзывы от пользователей имеет утилита Aircrack-ng. Это большой набор инструментов, в который входит: airodump, aireplay, aircrack, airdecap.

- Скачиваем и распаковываем. Заходим в папку « Bin » запускаем файл Aircrack-ng GUI .

- Во вкладке « Filenames » нужно выбрать дамп который будет перехватывать пакеты и ключи. К примеру, можно взять утилиту CommView for WiFi для этих целей.

- Назначаем тип шифрования, которым вайфай сеть защищена: либо WEP , либо WPA Для варианта WEP необходимо назначить длину ключа и сделать отмену в пункте « USE PTW attack ». Для варианта WPA достаточно только определится со словарем для подбора пароля.

- Последнее действие, которое нужно сделать, это нажать на кнопку « Launch ». Весь процесс перебора занимает 2-5 минут.

Метод Brute force

Суть брутфорса заключается в полном автоматизированном подборе всех возможных вариантов пароля. Этот метод подходит для продвинутых пользователей, обычному юзеру будет крайне сложно. Такие хакерские методы часто используют для взлома платежных систем, онлайн-банков, учетных записей.

Если вы решились попробовать Brute force, имейте виду, характеристики ПК играют большую роль, если компьютер слабый, программа может делать анализ несколько дней.

На текущий момент существует несколько вариантов «полного перебора»:

- Персональный взлом. Это когда взламывают почту, аккаунт, сайт.

- Брут-чек. Здесь ведется охота по-крупному, 1-2 пароля некому ненужные, интересует большое количество паролей от каких нибудь крупных ресурсов.

- Взлом компьютерного устройства произведенного удаленно.

С Brute force хорошо сочетаются приложения: Brutus AET , All-in-One Checker , Appnimi Password Unlocker .

Взлом пароля через Pin код оборудования

Чтобы узнать password через Pin код устройства, на котором стоит шифрование WPA, WPA2 вам понадобится:

- Ноутбук или компьютер, если у вас компьютер тогда необходимо, чтобы на нем был вайфай-адаптер.

- USB-флеш-накопитель минимум на 2 Гб

- Программа «Elcomsoft Wireless Security Auditor».

Рекомендуем работать в ОС Linux, так как все процедуры выполнить намного легче. Если такой возможности нет, все получится и в Виндовсе.

- Форматируем флешку и скачиваем на неё утилиту « WiFi Slax ». Запускаем программу на флешки нажатием на « Wifislax Boot Installer ». Указываем параметр S и клацаем « Ввод »

- Перезагружаем и делаем запуск с нашей флешки.

- Выбрать запуск с ядра SMP , а wifislax c KDE , ждем загрузку.

- Заменяем MAC лэптопа, сделав в консоли « ifconfig wlan0 down ».

- Открываем « Macchanger », нажимаем « Поменять MAC ».

- Выходим из утилиты и в консоли выполнить « ifconfig wlan0 down ».

- Запускаем « minidwep-gtk », нажимаем « Сканировать » и ожидаем. Технологию WPS намного легче можно взломать, поэтому для новичков рекомендуем её.

- После сканирования выбираем жертву и нажимаем « Reaver ». Все, ожидаем взломанный пароль Wi Fi

Есть более легкий способ узнать Pin, просто прогуляйтесь в гости к вашему соседу. Когда он отойдет, возьмите роутер и переверните, там вы и увидите WPS Pin .

Утилита c миллионом паролей wi-fi

Есть другой метод взломать чужой вай фай, для этого необходимо просто скачать утилиту, благодаря которой, вам не понадобится ничего взламывать, нужно будет просто подобрать ближайшую точку с интернетом.

WiFi You – В этом приложении уже около 20 миллионов точек доступа по всему миру.

Swift WiFi – Похожая утилита на Wi-fi map, принцип тот же. Установите приложение, и ваш гаджет автоматически выполнит подключение к ближайшей беспроводной сети которая есть в базе программы.

Взламываем пароль с вашего смартфона

WPS Connect – главная цель этой программы определить, насколько роутер, который использует установленный Pin код по умолчанию, уязвим от взлома вай фая. Для использования этой утилиты необходимо чтобы устройство было рутованным.

- Скачиваем и устанавливаем.

- Нажимаем на пункт « Add Network » и добавляем сеть, с самым хорошим сигналом.

- Расставляем галочки в настройках, которые нужны.

- Жмем на Add to Queue . Готово, утилита начнет свою работу.

Есть небольшой минус у этого приложения, после генерации каждого ключа ему необходимо заново подключаться к сети.

WiHack mobile – это приложение подходит как для Виндовса, так и для Андроида. Чтобы взломать пароль вай фай она использует два варианта которые пользователь может выбирать: брутфорс (простой перебор) или значительно эффективнее вариант анализа пакетов. Устанавливать лучше полную версию.

Утилита взломщик для iPhone

Для iPhone есть утилита под названием Aircrack , работает она методом перехвата. Сложностей в работе с ней не будет, простая и автоматизированная.

- Скачиваем, устанавливаем и запускаем.

- Сканируем, выбираем из списка сеть которую будете взламывать.

- Ожидаем немного, готово.

Вай фай рыбалка (фишинг)

Этот метод обмана ради получения пароля используют нечасто. Суть заключается в посещении фишинговой страницы (страница двойник), пользователь, зайдя на эту страницу, ведет свой password и login. Так легко и просто взломщик узнает ваши данные.

Для получения секретных данных о сети Wi Fi взломщики часто прибегают к помощи утилиты WiFiPhisher .

В использовании WiFiPhisher просто, необходимо:

Необходимые меры, для защиты вашей сети WiFi

Ответственность за взлом

Есть две статьи УК РФ, которые можно применить к неправомерному доступу в сеть. Это статьи 272 и 273. Кому интересно можете почитать их в интернете. Казус в статье 272 заключается в то, что очень сложно доказать, что это именно вы взломали доступ. А вот если при взломе вы пользовались вредоносной программой (вирус), то можно применить и статью 273 УК РФ.

Заключение

Как можно взломать пароль на вай фай мы рассказали, дальше решение за вами, взламывать или не взламывать этот вопрос будет на вашей совести. Если у вас есть достаточно средств то, конечно же, нужно просто не забывать вовремя, пополнять свой интернет. И тогда вопрос о том, как можно взломать чужой wi fi сам собой отпадет. Ну и конечно не стоит списывать со счетов фактор азарта, когда хочется иногда проявить себя хотя бы в чем-то.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Возможно ли сейчас взломать Wi-Fi?

Раньше мне под статьями об аудите безопасности Wi-Fi сетей оставляли комментарии в духе «что вы тут фигнёй занимаетесь, вы не подберёте пароль и за тысячу лет». И вроде бы это правильное утверждение, но если мне просто нужен доступ в Интернет, то практика в разных городах и даже разных странах показывает один и тот же результат: ВСЕГДА можно получить пароль от Wi-Fi.

За нас два фактора:

1. Нам не нужно взламывать определённую сеть Wi-Fi или все сети. Нам достаточно найти одну слабую Точку Доступа с приемлемым уровнем сигнала

2. Имеется несколько весьма эффективных способов, и если применить все, то практически наверняка удастся найти Wi-Fi сеть, которая поддастся

Причём делая это, я поймал себя на мысли, что не использую собственную онлайн книгу «Взлом Wi-Fi сетей с Kali Linux и BlackArch», в реальности, я применяю несколько методов, а в книгу заглядываю только в качестве подсказки для длинных команд, например, для hashcat. В общем, вначале я захотел сделать выписку команд, которые я не могу запомнить, чтобы было что-то вроде шпаргалки. Но затем появилась идея собрать все самые эффективные методики, которые в совокупности всегда приносят мне результат.

Это будет шпаргалкой и для меня и для новичков, поскольку большинство методов довольно простые и практически все являются быстрыми.

Вот пример собранных паролей в моём предыдущем месте жительства (азиатская глубинка с трёхэтажными домами):

Что нужно для взлома Wi-Fi

1. Нужно достаточное количество беспроводных сетей. Если вы живёте на краю села и у вас в пределах досягаемости одна Wi-Fi сеть, которую то видно, то невидно, что шансов не особо много.

Чем больше сетей в округе, тем лучше.

2. Нет каких-то особых требований к железу, причём для некоторых атак подойдут даже Wi-Fi адаптеры, которые не поддерживают режим монитора. Тем не менее я крайне настоятельно рекомендую адаптеры с внешней антенной, причём если антенна съёмная, то лучше купить ещё одну побольше. ИМХО, половина «скилов» взломщика Wi-Fi в большой антенне…

Необходимые команды

Дальше я буду только говорить «адаптер в режиме монитора» или «адаптер в управляемом режиме», эти команды я не буду дублировать.

Чтобы посмотреть имена беспроводных интерфейсов и их текущий режим:

Для перевода Wi-Fi карты в режим монитора:

Если для атаки не нужно Интернет-подключение (а для некоторых оно нужно), то лучше остановить процессы, которые могут помешать (при выполнении первой команды пропадёт Интернет-подключение):

Возврат в управляемый режим:

Или просто отключите и подключите Wi-Fi адаптер — по умолчанию он включается всегда в управляемом режиме.

Если вы остановили NetworkManager, то для его запуска выполните:

Поиск уже взломанных беспроводных Точек Доступа

Это самый простой метод, он не требует беспроводного режима, но требует Интернет-подключения.

После окончания сканирования, когда происходит проверка увиденных ТД по базе данных, Wi-Fi адаптер (выполнявший сканирование) уже не используется. То есть пока проходит проверка, можно перейти к следующей атаке.

Если у вас есть другой, не гостевой аккаунт 3WiFi, то в самом скрипте замените API и уберите строку

В этом случае скрипт не будет делать пауз между проверками.

Pixie Dust без режима монитора

Про программу OneShot мне написал в комментарии автор актуального мода — с тех пор это самая любимая моя программа, я её запускаю даже чаще, чем свой собственный скрипт WiFi-autopwner.

Эта программа может получать пароли только от ТД с включённым WPS, зато не нужен режим монитора. При атаке Pixie Dust пароль можно получить в считанные секунды. Подробную инструкцию смотрите в статье «Как взломать Wi-Fi обычным адаптером без режима монитора».

Быстрый брут-форс пароля

К сожалению, точек доступа с включённым WPS не особо много. Тем не менее мы ещё вернёмся к ним. Сейчас мы рассмотрим классический вариант захвата рукопожатия и взлома пароля. Его быстрота заключается в следующем:

- выполняется автоматический захват рукопожатий для всех Точек Доступа в пределах досягаемости

- запускается два вида брут-форса с Hashcat: по словарю и по маске в восемь цифр. Опыт показывает, довольно много ТД поддаются. У этого способа тоже хорошее соотношение затрат времени к получаемому результату

Переводим беспроводной интерфейс в режим монитора.

Запускаем команду для сбора рукопожатий:

Все рукопожатия будут сохранены в файл wpa.cap.

Если вы собираетесь взламывать их все, то можно все разом конвертировать в формат hashcat с помощью cap2hccapx:

Если вам нужны только хеш определённой Точки Доступа, то в качестве фильтра используйте имя сети (ESSID). К примеру, меня интересует только рукопожатие Wi-Fi сети netis56 и я хочу сохранить его в файл netis56.hccapx:

Если хотите файл wpa.cap разбить на отдельные рукопожатия, то используйте скрипт из статьи «Как извлечь рукопожатия из файла захвата с несколькими рукопожатиями», а затем также конвертируйте их программой cap2hccapx.

Для атаки по словарю я использую словарь rockyou, очищенный вариант можно скачать по этой ссылке.

Пример удачного взлома по словарю (время взлома 9 секунд):

Ещё один пример удачного взлома по словарю (время взлома 13 секунд):

Моя команда для запуска:

В этой команде обязательные опции:

- -a 0 — тип атаки: атака по словарю. Можно пропустить, т. к. подразумевается по умолчанию

- -D 1,2 — означает использовать и центральный процессор и видеокарту для взлома пароля. Если не указать, скорее всего будет выбрана только видеокарта

- --force — означает игнорировать предупреждения. У меня без этой опции не задействуется центральный процессор для взлома паролей. Будьте осторожны с этой опцией

- --hwmon-temp-abort=100 — это максимальная температура, при которой брут-форс будет принудительно прерван. У меня такой климат, что днём в комнате всегда больше +30℃, к тому же, я запускаю брут-форс на ноутбуке (не рекомендую это делать на ноутбуке. ), поэтому в моих условиях дефолтный барьер в +90℃ достигается очень быстро и перебор останавливается. Этой опцией, установленной на температуру выше дефолтных 90, можно реально сжечь свой комп/видеокарту/лэптоп. Используйте исключительно на свой страх и риск — Я ВАС ПРЕДУПРЕДИЛ. Хотя на практике у меня температура доходит до 94-96 и затем видеокарта сбрасывает частоты — видимо, у неё тоже есть свой лимит.

Для запуска атаки по маске:

Из нового в этой команде:

- ?d?d?d?d?d?d?d?d — маска, означает восемь цифр, на моём железе перебирается примерно минут за 20. Для создания маски в больше количество цифр, добавляйте ?d.

- -a 3 — означает атаку по маске.

Кроме паролей в 8 цифр, также распространены пароли в 9-11 цифр (последние чаще всего являются номерами телефонов, поэтому можно указывать маску как 89?d?d?d?d?d?d?d?d?d), но каждая дополнительная цифра увеличивает время перебора в 10 раз.

Взлом WPS по наиболее вероятным пинам

Кроме уже рассмотренной атаке Pixie Dust, есть ещё одна очень интересная атака на Точки Доступа с включённым WPS. Дело в том, что для некоторых моделей роутеров пины генерируются по определённым алгоритмам, например, исходя из MAC адреса роутера или его серийного номера. Зная эти данные можно сгенерировать один или несколько пинов, которые с высокой долей вероятности подойдут для беспроводной Точки доступа.

Такая атака реализована в WiFi-autopwner (описание здесь) — в этом скрипте требуется Интернет-подключение для запроса ПИНов онлайн, но зато реализован фикс для адаптеров на чипсете Ralink (таких большинство).

Пример очень быстро взломанных Wi-Fi сетей этим методом:

Ещё аналогичная атака реализована в airgeddon. Но в этой программе WPS атаки не работают с адаптерами на чипсетах Ralink. В этой программе нужно использовать, например, Alfa AWUS036NHA (чипсет Atheros). Лучше всего с антенной Alfa ARS-N19. Именно такую связку используя и я.

Открытые сети. Обход перехватывающих порталов

Нормальные открытые сети мне не встречались уже очень давно. Но перехватывающих порталов хватает.

Беспроводные адаптеры для взлома Wi-Fi

Хорошим вариантом для начинающих является Alfa AWUS036NHA с антенной Alfa ARS-N19. Это в целом очень хороший Wi-Fi адаптер для взлома беспроводных сетей, в том числе для атаки на WPS. Минус этой карты в том, что она довольно старенькая и не поддерживает современные протоколы.

Для поддержки современных протоколов можно выбрать Alfa с внешними антеннами из этого списка.

Еще не так давно казалось, что беспроводная сеть, защищенная с помощью технологии WPA2, вполне безопасна. Подобрать простой ключ для подключения действительно возможно. Но если установить по-настоящему длинный ключ, то сбрутить его не помогут ни радужные таблицы, ни даже ускорения за счет GPU. Но, как оказалось, подключиться к беспроводной сети можно и без этого — воспользовавшись недавно найденной уязвимостью в протоколе WPS.

Цена упрощений

Открытых точек доступа, к которым вообще не надо вводить ключ для подключения, становится все меньше и меньше. Кажется, что скоро их можно будет занести в Красную книгу. Если раньше человек мог даже и не знать, что беспроводную сеть можно закрыть ключом, обезопасив себя от посторонних подключений, то теперь ему все чаще подсказывают о такой возможности. Взять хотя бы кастомные прошивки, которые выпускают ведущие провайдеры для популярных моделей роутеров, чтобы упростить настройку. Нужно указать две вещи — логин/пароль и… ключ для защиты беспроводной сети. Что еще более важно, сами производители оборудования стараются сделать процесс настройки незамысловатым. Так, большинство современных роутеров поддерживают механизм WPS (Wi-Fi Protected Setup). С его помощью пользователь за считанные секунды может настроить безопасную беспроводную сеть, вообще не забивая себе голову тем, что «где-то еще нужно включить шифрование и прописать WPA-ключ». Ввел в системе восьмизначный символьный PIN, который написан на роутере, – и готово! И вот здесь держись крепче. В декабре сразу два исследователя рассказали о серьезных фундаментальных прорехах в протоколе WPS. Это как черный ход для любого роутера. Оказалось, что если в точке доступа активирован WPS (который, на минуточку, включен в большинстве роутеров по умолчанию), то подобрать PIN для подключения и извлечь ключ для подключения можно за считанные часы!

Как работает WPS?

- Push-Button-Connect (PBC). Пользователь нажимает специальную кнопку на роутере (хардварную) и на компьютере (софтварную), тем самым активируя процесс настройки. Нам это неинтересно.

- Ввод PIN-кода в веб-интерфейсе.Пользователь заходит через браузер в административный интерфейс роутера и вводит там PIN-код из восьми цифр, написанный на корпусе устройства (рисунок 1), после чего происходит процесс настройки. Этот способ подходит скорее для первоначальной конфигурации роутера, поэтому мы его рассматривать тоже не будем.

Рисунок 1. PIN-код WPS, написанный на корпусе роутера

Рисунок 2. Окно для ввода PIN-кода WPS

Уязвимость

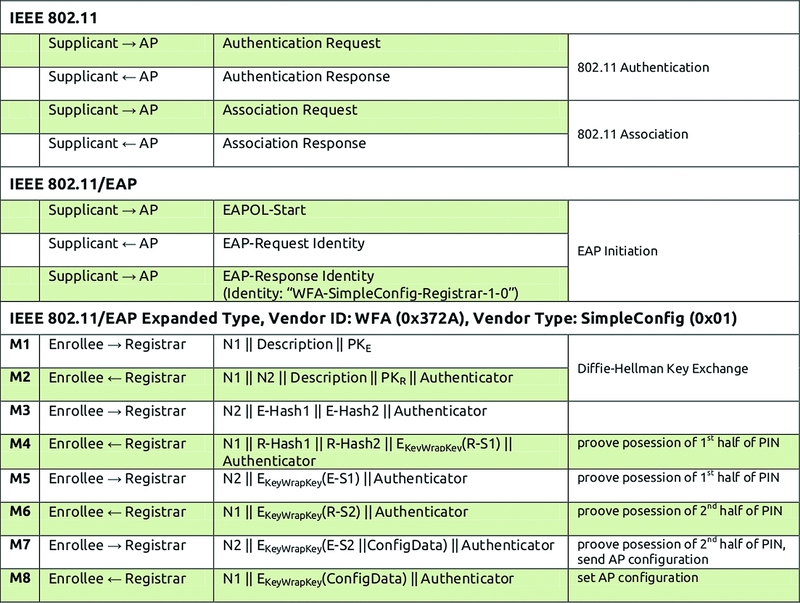

Как я уже заметил ранее, PIN-код состоит из восьми цифр — следовательно, существует 10^8 (100 000 000) вариантов для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой некую контрольную сумму, которая высчитывается на основании семи первых цифр. В итоге получаем уже 10^7 (10 000 000) вариантов. Но и это еще не все! Далее внимательно смотрим на устройство протокола аутентификации WPS (рисунок 3). Такое ощущение, что его специально проектировали, чтобы оставить возможность для брутфорса. Оказывается, проверка PIN-кода осуществляется в два этапа. Он делится на две равные части, и каждая часть проверяется отдельно!

Рисунок 3. Протокол аутентификации WPS

Рисунок 4. Блок-схема брутфорса PIN-кода WPS

Первая реализация

Первой появившейся реализацией брутфорса стала утилита wpscrack, написанная исследователем Стефаном Фибёком на языке Python. Утилита использовала библиотеку Scapy, позволяющую инъектировать произвольные сетевые пакеты. Сценарий можно запустить только под Linux-системой, предварительно переведя беспроводной интерфейс в режим мониторинга. В качестве параметров необходимо указать имя сетевого интерфейса в системе, MAC-адрес беспроводного адаптера, а также MAC-адрес точки доступа и ее название (SSID).

Как видишь, сначала была подобрана первая половина PIN-кода, затем — вторая, и в конце концов программа выдала готовый к использованию ключ для подключения к беспроводной сети. Сложно представить, сколько времени потребовалось бы, чтобы подобрать ключ такой длины (61 символ) ранее существовавшими инструментами. Впрочем, wpscrack не единственная утилита для эксплуатации уязвимости, и это довольно забавный момент: в то же самое время над той же самой проблемой работал и другой исследователь — Крейг Хеффнер из компании Tactical Network Solutions. Увидев, что в Сети появился работающий PoC для реализации атаки, он опубликовал свою утилиту Reaver. Она не только автоматизирует процесс подбора WPS-PIN и извлекает PSK-ключ, но и предлагает большее количество настроек, чтобы атаку можно было осуществить против самых разных роутеров. К тому же она поддерживает намного большее количество беспроводных адаптеров. Мы решили взять ее за основу и подробно описать, как злоумышленник может использовать уязвимость в протоколе WPS для подключения к защищенной беспроводной сети.

HOW-TO

Как и для любой другой атаки на беспроводную сеть, нам понадобится Linux. Тут надо сказать, что Reaver присутствует в репозитории всеми известного дистрибутива BackTrack, в котором к тому же уже включены необходимые драйвера для беспроводных устройств. Поэтому использовать мы будем именно его.

Шаг 0. Готовим систему

На официальном сайте BackTrack 5 R1 доступен для загрузки в виде виртуальной машины под VMware и загрузочного образа ISO. Рекомендую последний вариант. Можно просто записать образ на болванку, а можно с помощью программы UNetbootin сделать загрузочную флешку: так или иначе, загрузившись с такого носителя, мы без лишних заморочек сразу будем иметь систему, готовую к работе.

Шаг 2. Установка Reaver

Чтобы загрузить Reaver, нам понадобится интернет. Поэтому подключаем патчкорд или настраиваем беспроводной адаптер (меню «Applications > Internet > Wicd Network Manager»). Далее запускаем эмулятор терминала, где загружаем последнюю версию утилиты через репозиторий:

$ apt-get update

$ apt-get install reaver

Тут надо сказать, что в репозитории находится версия 1.3, которая лично у меня заработала неправильно. Поискав информацию о проблеме, я нашел пост автора, который рекомендует обновиться до максимально возможной версии, скомпилировав исходники, взятые из SVN. Это, в общем, самый универсальный способ установки (для любого дистрибутива).

Никаких проблем со сборкой под BackTrack не будет — проверено лично. В дистрибутиве Arch Linux, которым пользуюсь я, установка производится и того проще, благодаря наличию соответствующего PKGBUILD'а:

$ yaourt -S reaver-wps-svn

Рисунок 5. Пример работы брутфорcа Reaver

- перевести беспроводной адаптер в режим мониторинга;

- узнать имя беспроводного интерфейса;

- узнать MAC-адрес точки доступа (BSSID);

- убедиться, что на точке активирован WPS.

Для начала проверим, что беспроводной интерфейс вообще присутствует в системе:

Если в выводе этой команды есть интерфейс с описанием (обычно это wlan0) – значит, система распознала адаптер (если он подключался к беспроводной сети, чтобы загрузить Reaver, то лучше оборвать подключение). Переведем адаптер в режим мониторинга:

$ airmon-ng start wlan0

Эта команда создает виртуальный интерфейс в режиме мониторинга, его название будет указано в выводе команды (обычно это mon0). Теперь нам надо найти точку доступа для атаки и узнать её BSSID. Воспользуемся утилитой для прослушки беспроводного эфира airodump-ng:

На экране появится список точек доступа в радиусе досягаемости. Нас интересуют точки с шифрованием WPA/WPA2 и аутентификацией по ключу PSK. Лучше выбирать одну из первых в списке, так как для проведения атаки желательна хорошая связь с точкой. Если точек много и список не умещается на экране, то можно воспользоваться другой известной утилитой — kismet, там интерфейс более приспособлен в этом плане. Опционально можно на месте проверить, включен ли на нашей точке механизм WPS. Для этого в комплекте с Reaver (но только если брать его из SVN) идет утилита wash:

В качестве параметра задается имя интерфейса, переведенного в режим мониторинга. Также можно использовать опцию '-f' и скормить утилите .cap файл, созданный, например, тем же airodump-ng. По непонятной причине в пакет Reaver в BackTrack не включили утилиту wash. Будем надеяться, к моменту публикации статьи эту ошибку исправят.

Шаг 4. Запускаем брутфорс

Теперь можно приступать непосредственно к перебору PIN’а. Для старта Reaver в самом простом случае нужно немного. Необходимо лишь указать имя интерфейса (переведенного нами ранее в режим мониторинга) и BSSID точки доступа:

$ reaver -i mon0 -b 00:21:29:74:67:50 -vv

Ключ "-vv" включает расширенный вывод программы, чтобы мы могли убедиться, что все работает как надо.

Если программа последовательно отправляет PIN’ы точке доступа, значит, все завелось хорошо, и остается тупо ждать. Процесс может затянуться. Самое короткое время, за которое мне удалось сбрутфорсить PIN, составило примерно пять часов. Как только он будет подобран, программа радостно об этом сообщит:

[+] Trying pin 64637129

[+] Key cracked in 13654 seconds

[+] WPS PIN: '64637129'

[+] WPA PSK: 'MyH0rseThink$YouStol3HisCarrot!'

[+] AP SSID: 'linksys'

Самое ценное здесь — это, конечно же, ключ WPA-PSK, который сразу же можно использовать для подключения. Все так просто, что даже не укладывается в голове.

Рисунок 6. Reaver Pro — железка от создателей Reaver

Можно ли защититься?

Защититься от атаки можно пока одним способом — отключить нафиг WPS в настройках роутера. Правда, как оказалось, сделать это возможно далеко не всегда. Поскольку уязвимость существует не на уровне реализации, а на уровне протокола, ждать от производителей скорого патча, который решил бы все проблемы, не стоит. Самое большее, что они могут сейчас сделать, – это максимально противодействовать брутфорсу. Например, если блокировать WPS на один час после пяти неудачных попыток ввода PIN-кода, то перебор займет уже около 90 дней. Но другой вопрос, насколько быстро можно накатить такой патч на миллионы устройств, которые работают по всему миру?

Прокачиваем Reaver

Вопрос: Какой беспроводной адаптер нужен для взлома?

Ответ: Перед тем как экспериментировать, нужно убедиться, что беспроводной адаптер может работать в режиме мониторинга. Лучший способ — свериться со списком поддерживаемого оборудования на сайте проекта Aircrack-ng (bit.ly/wifi_adapter_list). Если же встанет вопрос о том, какой беспроводный модуль купить, то начать можно с любого адаптера на чипсете RTL8187L. USB’шные донглы легко найти в интернете за 20$.

Вопрос: Почему у меня возникают ошибки «timeout» и «out of order»?

Ответ: Обычно это происходит из-за низкого уровня сигнала и плохой связи с точкой доступа. Кроме того, точка доступа может на время заблокировать использование WPS.

Вопрос: Почему у меня не работает спуфинг MAC-адреса?

Ответ: Возможно, ты спуфишь MAC виртуального интерфейса mon0, а это работать не будет. Надо указывать имя реального интерфейса, например, wlan0.

Вопрос: Почему при плохом сигнале Reaver работает плохо, хотя тот же взлом WEP проходит нормально?

Ответ: Обычно взлом WEP происходит путем повторной пересылки перехваченных пакетов, чтобы получить больше векторов инициализации (IV), необходимых для успешного взлома. В этом случае неважно, потерялся какой-либо пакет, либо как-то был поврежден по пути. А вот для атаки на WPS необходимо строгое следование протоколу передачи пакетов между точкой доступа и Reaver для проверки каждого PIN-кода. И если при этом какой-то пакет потеряется, либо придет в непотребном виде, то придется заново устанавливать WPS-сессию. Это делает атаки на WPS гораздо более зависимыми от уровня сигнала. Также важно помнить, что если твой беспроводной адаптер видит точку доступа, то это ещё не значит, что и точка доступа видит тебя. Так что если ты являешься счастливым обладателем высокомощного адаптера от ALFA Network и антенны на пару десятков dBi, то не надейся, что получится поломать все пойманные точки доступа.

Вопрос: Reaver все время посылает точке доступа один и тот же PIN, в чем дело?

Ответ: Проверь, активирован ли на роутере WPS. Это можно сделать при помощи утилиты wash: запусти её и проверь, что твоя цель находится в списке.

Вопрос: Почему я не могу ассоциироваться с точкой доступа?

Ответ: Это может быть из-за плохого уровня сигнала или потому, что твой адаптер непригоден для подобных изысканий.

Вопрос: Почему я постоянно получаю ошибки «rate limiting detected»?

Ответ: Это происходит потому, что точка доступа заблокировала WPS. Обычно это временная блокировка (около пяти минут), но в некоторых случаях могут влепить и перманентный бан (разблокировка только через административную панель). Есть один неприятный баг в Reaver версии 1.3, из-за которого не определяются снятия подобных блокировок. В качестве воркэраунда предлагают использовать опцию '--ignore-locks' или скачать последнюю версию из SVN.

Вопрос: Можно ли одновременно запустить два и более экземпляров Reaver для ускорения атаки?

Ответ: Теоретически можно, но если они будут долбить одну и ту же точку доступа, то скорость перебора едва ли увеличится, так как в данном случае она ограничивается слабым железом точки доступа, которое уже при одном атакующем загружается по полной.

Экспресс-курс по взлому Wi-Fi

- WEP (Wired Equivalent Privacy). Самая первая технология для защиты беспроводной сети оказалась крайне слабой. Взломать ее можно буквально за несколько минут, используя слабости применяемого в ней шифра RC4. Основными инструментами здесь служат снифер airodump-ng для сбора пакетов и утилита aircrack-ng, используемая непосредственно для взлома ключа. Также существует специальная тулза wesside-ng, которая вообще взламывает все близлежащие точки с WEP в автоматическом режиме.

- WPA/WPA2 (Wireless Protected Access). Перебор — это единственный способ подобрать ключ для закрытой WPA/WPA2 сети (да и то исключительно при наличии дампа так называемого WPA Handshake, который передается в эфир при подключении клиента к точке доступа). Брутфорс может затянуться на дни, месяцы и годы. Для увеличения эффективности перебора сначала использовались специализированные словари, потом были сгенерированы радужные таблицы, позже появились утилиты, задействовавшие технологии NVIDIA CUDA и ATI Stream для аппаратного ускорения процесса за счет GPU. Используемые инструменты — aircrack-ng (брутфорс по словарю), cowpatty (с помощью радужных таблиц), pyrit (с использованием видеокарты).

Android-смартфон способен на многое. В том числе и на то, чтобы взломать беспроводную сеть

Kali Linux Nethunter является первой в своем роде платформой для работы с Wi-Fi под Android с открытым исходным кодом. Используя это приложение, интерфейс которого, к сожалению, сложно назвать простым и понятным, можно получить полный доступ к беспроводным сетям и даже узнать некоторую информацию об устройствах, которые подключены к Wi-Fi.

Свободное общение и обсуждение материалов

Существует много мифов о том, как правильно пользоваться смартфонами, чтобы продлить срок их службы. Чего только стоит байка о том, что новый аппарат нужно непременно разрядить в ноль и зарядить до максимума несколько раз подряд, якобы чтобы раскачать аккумулятор. Но одно дело – заниматься глупостями вроде этой и полагать, что они несут какую-то пользу, и совершенно другое – намеренно гробить свой смартфон, даже не подозревая о том, что те или иные ваши привычки наносят ему серьёзный вред.

Дизайн интерьера собственной квартиры кажется многим чем-то сложным и доступным только для богатых людей. Обычно в суровых реалиях это выглядит так: здесь поставим стул, здесь стол, в углу будет стоять кровать. Однако позже возникает множество трудностей, с которыми сталкивается каждый. За столом невозможно работать из-за плохого освещения, у кровати не хватает розеток для ночника и еще огромное количество разных деталей. Конечно, можно нанять дизайнера, чтобы он все сделал как надо, но бюджет не всегда располагает на подобного рода траты. В Google Play уже давно существует масса приложений, способных помочь оформить интерьер вашей квартиры или дома.

Чем мне нравится работа сервисов бесконтактной оплаты за границей и не нравится в России, так это неодинаковым отношениям к клиентам. Если в США или, скажем, в Европе пользователям Apple Pay или Google Pay регулярно предоставляются различные скидки или повышенный кэшбек при покупке в магазинах-партнёрах, то в России с этим большая напряжёнка. Кажется, последний раз Google устраивала что-то подобное года полтора назад, когда можно было совершить 10 поездок в Яндекс.Такси за 1 рубль при оплате Google Pay. Но платёжная система МИР решила нарушить молчание.

Здравствуйте. Я знаю одну из лучших программ для взлома Wi-Fi сетей. Это Ac Market, где вы можете скачать бесплатные приложения для взлома сети Wi-Fi.

Читайте также: