Как запретить администратору доступ к компьютеру

Обновлено: 07.07.2024

В каждой операционной системе Windows по умолчанию присутствует встроенная (built-in) учетная запись администратора. Эта учетная запись имеет неограниченные права и при ее компрометации злоумышленник получает полный контроль над системой. Чтобы этого не произошло, встроенную учетную запись администратора необходимо защитить.

Существует множество различных способов защиты и сегодня мы рассмотрим некоторые из них.

Отключение и переименование

Одной из наиболее распространенных атак является перебор паролей. Обычно от перебора защищаются с помощью политик блокировки, ограничивающих количество попыток ввода пароля. Однако особенностью встроенной учетной записи администратора является то, что она не зависит от количества неправильного ввода пароля и ее невозможно заблокировать. Поэтому учетная запись администратора является распространенной целью для подобного рода атак.

Одним из способов защиты от перебора является отключение учетной записи либо, если отключение невозможно, то ее переименование.

В производственной среде сделать это проще всего с помощью групповых политик. Нужные нам параметры находятся в разделе Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Security Options.

За переименование отвечает параметр политики с именем Accounts: Rename administrator account. Надо открыть его, отметить чекбокс ″Define this policy settings″ и задать новое имя пользователя. Имя может быть любое, насколько хватит фантазии. Как вариант, можно переименовать администратора в гостя (Guest), а гостя в администратора. Поскольку у гостевой учетной записи практически нулевые права в системе, то взломав ее злоумышленник будет неприятно удивлен 🙂

Переименование учетной записи повышает безопасность, однако эта мера недостаточно эффективна. Учетная запись администратора имеет известный идентификатор безопасности (SID) и существуют средства, позволяющие проходить аутентификацию с использованием SID а не имени пользователя.

Поэтому более эффективным способом защиты учетной записи администратора является ее отключение. Для отключения используется параметр политики с названием Accounts: Administrator account status. Надо открыть его, отметить чекбок ″Define this policy settings″ и поставить переключатель в положение Disabled.

Ну а для большей безопасности учетную запись можно и переименовать и отключить. В результате должно получиться что то типа этого.

Примечание. Если вы сначала переименуете учетную запись администратора, а потом захотите ее отключить, то ничего не получится. Видимо дело в том, что политика жестко привязана к имени пользователя и при его изменении просто не находит нужную учетку. А вот в обратном порядке все отлично работает и переименовать отключенную учетную запись можно без проблем.

Запрет на вход

И переименование и даже отключение учетной записи администратора вовсе не гарантируют ее полную безопасность. Поэтому следующим этапом защиты будет минимизация потерь в том случае, если учетная запись все же оказалась скомпрометирована.

Надо сказать, что ограничить права локального администратора в системе практически невозможно, но зато можно запретить сам вход в систему. Для этого мы ограничим права входа для учетной записи локального администратора, также с помощью групповых политик.

Примечание. Права входа (Logon Rights) определяют способы входа в систему, доступные для пользователя.

В разделе Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignment находятся следующие параметры:

Для активации параметра политики надо надо открыть его, отметить чекбок ″Define this policy settings″ и указать пользователей или группы, для которого эта политика будет применяться. В нашем случае надо указать имя Administrator.

Microsoft рекомендует отключать для локального администратора все способы входа кроме локального, в результате должно получиться примерно так.

Проверить запрет на доступ по сети несколько сложнее. Для проверки надо зайти на сервер локально, запустить от имени администратора командную консоль и выполнить команду net use. Например:

Если политика отработала корректно, то вместо ответа будет выдана ошибка с номером 1385.

Для проверки запрета на запуск в виде сервиса надо открыть оснастку Services, выбрать любой некритичный сервис, например сервис печати (Print spooler), и попробовать запустить его от имени локального администратора.

В результате должна получиться следующая ошибка.

Ну и проверить запрет на запуск в виде пакетного задания можно с помощью планировщика заданий (Task scheduler). Для этого создадим в планировщике задание и укажем его запуск от имени учетной записи локального администратора.

В случае успеха при сохранении задания мы получим ошибку.

Заключение

В заключение некоторые важные моменты, о которых необходимо помнить:

• Если вы решили отключить встроенную учетную запись администратора, то не забудьте создать на компьютере хотя бы одного пользователя с административными правами;

• Не рекомендуется применять вышеописанные политики к контроллерам домена. Дело в том, что на контроллерах домена нет локальных учетных записей и политики применяться к учетной записи DSRM администратора. При недоступности этой учетной записи вы не сможете зайти на контроллер домена в режиме восстановления Active Directory;

• При отключении политики переименования учетной записи администратора имя пользователя может не измениться на исходное. В этом случае потребуется в политике прописать стандартное имя, подождать пока она применится, и только потом ее отключать.

Решил таки запостить такую тему, как ограничение доступа к компьютеру из сети, я таким образом «закручиваю» компьютеры на администрируемых мною объектах. Что это дает?

В корпоративной сети это дает ряд преимуществ в повышении эффективности защиты сети от несанкционированного доступа, предупреждает распространение вирусов и прочих сетевых угроз, для дома это защищает Ваш ПК, например, при совместном использовании WiFi с соседом, при компроментации пароля от Вашего домашнего WiFi и подключении к нему других ПК/устройств, или при попытке несанкционированного доступа находясь с "кулхацкером" в одной подсети провайдера.

Данная мера, на мой взгляд, крайне необходима для любого компьютера.

В данной статье будет представлен комплексный метод ограничения при помощи встроенного инструментария операционных систем семейства Windows.

Итак, ближе к сути.

Центр управления сетями и общим доступом.

Первым делом заходим "Пуск=>Панель управления=>Центр управления сетями и общим доступом=>Изменить дополнительные параметры общего доступа"

Изменяем (сверяем) настройки, как показано на скриншоте ниже

Там же в "Центре управления сетями и общим доступом" заходим в "Изменение параметров адаптера" выбираем активный адаптер (который служит для подключения к сети/интернету), нажимаем "Свойства" и снимаем галочку на "Служба доступа к файлам и принтерам Microsoft" и нажимаем "Ok".

Если Ваш ПК не работает в корпоративной сети и Вы не подключаетесь к принтерам и папкам, расшаренных на других ПК в локальной сети и/или к NAS-хранилищу, то можно смело отключить и "Клиент для сетей Microsoft"

Локальная политика безопасности.

Запускаем оснастку локальной политики безопасности «Win+R=>secpol.msc=>Enter», и сразу же переходим в «Параметры безопасности=>Локальные политики=>Назначение прав пользователя».

Находим там два пункта и применяем к ним следующие действия:

1. Доступ к компьютеру из сети – удаляем всех имеющихся там пользователей и групп;

2. Отказать в доступе к этому компьютеру из сети – добавляем «Все».

Внимание: данный способ неприменим к версиям "Windows Home/Basic", т.к. в них доступ к данной оснастке закрыт.

На этом этапе всё.

Запускаем Службы: «Win+R=>services.msc=>Enter», находим службу Брандмауэра и убеждаемся, что она запущена, если отключена – запускаем.

Для большей отказоустойчивости, раз уж мы здесь, в свойствах службы на вкладке «Восстановление» выставляем перезапуск служб во всех 3(трех) случаях, а интервал перезапуска ставим на 0(ноль).

Теперь запускаем сам брандмауэр «Win+R=>wf.msc=>Enter»

В открывшемся окне переходим в «Свойства» и устанавливаем блокировку для всех профилей

После чего должно получиться следующее

Удаляем в правилах входящих подключений все.

Создаем правило в брандмауэре, в данном случае, открываем порты для исходящих соединений:

Если требуется создать правило для ip-адреса, то на втором этапе выбираем тип правила "Настраиваемые":

Если необходимо сделать так, чтобы компьютер пинговался из локальной сети, то создаем правило для протокола ICMP, если нет, то оставляем пустым.

Лично я на рабочих машинах оставляю ICMP и открываю порт TCP 4899 для Radmin'а, а на домашнем ПК вообще не использую никаких правил для входящих подключений, т.е. оставляю это поле пустым.

В правилах исходящих подключений создайте настраиваемые правила следующих назначений:

Правило для портов UDP 53, 67, 68, 123 где:

Порт 53 – DNS;

Порты 67 и 68 – DHCP (если используется статический ip-адрес, то можно не открывать);

123 – NTP (используется для синхронизации времени).

Настраиваемое правило, в котором необходимо указать ip-адрес роутера

Важно: необходимо в обязательном порядке отслеживать настройки брандмауэра не предмет лишних правил при установке программ, плагинов, драйверов и прочего софта!

Теперь нужно, как говорится, "затянуть гайки".

Идем в "Свойства системы=>Настройка удаленного доступа", снимаем галку на "Разрешить подключение удаленного помощника к этому компьютеру" и попутно проверяем, чтобы был выбран пункт "Не разрешать подключаться к этому компьютеру".

Потом шагаем в "Управление компьютером=>Локальные пользователи и группы=>Пользователи"

На всякий случай, отключаем неактивных пользователей, в частности учетную запись "Гость".

На действующую учетную запись, под которой Вы работаете в системе, установите надежный пароль.

Внимание: данный способ неприменим к версиям "Windows Home/Basic", т.к. в них доступ к данным функциям закрыт.

Снова запускаем Службы: «Win+R=>services.msc=>Enter»

Останавливаем и отключаем следующие службы:

- Обнаружение SSDP;

- Общий доступ к подключению к Интернету (ICS);

- Поставщик домашней группы;

- Публикация ресурсов обнаружения функций;

- Рабочая станция;

- Сервер.

Вот так, при помощи несложных манипуляций, а главное, не прибегая к использованию сторонних программ, можно эффективно ограничить доступ к своему компьютеру из сети.

Примечание: опубликованный в данной статье метод защиты применим к операционным системам Windows 7/8/8.1/10.

Проведи эксперимент

Доступ к информации (кстати трудно определяемый)

против

Вася Пупкин - заблокировал доступ к компу - поэтому

1. Занимается левыми делами

2. Не возможно своевременно защитить компьютер от несанкционированного вторжения - и как следствие - уход конфидициональной информации на сторону

3. Не возможно провести обновление ОС/приложений и т.д что может привести к потере и уходу на сторону информации

Причем доказать что админ читает инфу досточно трудно - то что он лазит по твоему компу - это может быть просто обсуживанием

А то что ты заблокировал доступ - к нему - дык факт на лицо

А в случаи отсутствия доступа к компу вся ответственность ложиться на твои плечи.. если конечно ты директору расскажешь и он согласиться ) тоесть как пример - вирус, падает винда, и/или теряется информация .. админ восстанавливает все 2 суток (ибо при таких отношениях ему после работы нет смысла задерживаться), и компания теряет больше, чем потеряла бы от прочтения админом налоговой накладной

Если ты заведомо не знаешь, а только предполагаешь, что админы что-то там секретное у тебя читают, потому что имеют доступ ко всем компам, то ты процентов на 98 ошибаешься. Поверь, админам есть чем заняться и без секретной инфрмации (говорю как админ). А те админы, что читают чужую инфу - так это не админы, это красноглазые пионэры, им лишь бы отсидеть на работе положенное, вот и читают со скуки. Настоящий админ читает на работе в свободную минуту RFC .

Добавлено:

P.S. Не кажется ли тебе нелогичным то, что ты обратился с вопросом: "Как запретить доступ администратору домена на мой компьютер?" на форум "В помощь системному администратору"?

Скажи, как можно гарантировано исключить доступ админа (да и любого работника) к информации, находящейся на машине в сети? Я таких способов, кроме мной описанного выше, не вижу. Недаром существуют такие требования для обработки секретной информации.

почему мне должно влететь? Чё админу нужно на моём компе? Если он увидит что у него нет доступа к моему компу, это значит он пытался залесть с какой то целью. А собственно зачем?

Согласен. Поэтому лучше заранее сделать так чтобы он не смог залесть на комп.

А допустим фирма конкурент предложила тебе за инфу 100000 уе. Ты откажешься? Ещё при том условии что доказать это будет потом невозможно или очень сложно.

Пойми что такие вещи решаются не на уровне рядовых специалистов, а на уровне руководства

Любой нормальный админ делает архивные копии - а вот оттуда он добудет эту инфу и ты вообще ничего знать не будешь

Использование локальных учетных записей (в том числе локального администратора) для доступа по сети в средах Active Directory нежелательно по ряду причин. Зачастую на многих компьютерах используются одинаковые имя и пароль локального администратора, что может поставить под угрозу множество систем при компрометации одного компьютера (угроза атаки Pass-the-hash). Кроме того, доступ под локальными учетными записями по сети трудно персонифицировать и централизованно отследить, т.к. подобные события не регистрируются на контроллерах домена AD.

Для снижения рисков, администраторы могут изменить имя стандартной локальной учетной записи администратора Windows (Administrator). Для регулярной смены пароля локального администратора на всех компьютерах в домене можно использовать MS LAPS (Local Administrator Password Solution). Но этими решениями не удастся решить проблему ограничения сетевого доступа под локальными учетными записями, т.к. на компьютерах может быть больше одной локальной учетки.

Ограничить сетевой доступ для локальных учетных записей можно с помощью политики Deny access to this computer from the network. Но проблема в том, что в данной политике придется явно перечислить все имена учетных записей, которым нужно запретить сетевой доступ к компьютеру.

В Windows 8.1 and Windows Server 2012 R2 появилась две новые группы безопасности (Well-known group) с известными SID. Одна включает в себя всех локальных пользователей, а вторая всех локальных администраторов.

Теперь для ограничения доступа локальным учетным записям не нужно перечислять все возможные варианты SID локальных учёток, а использовать их общий SID.

Данные группы добавляются в токен доступа пользователя при входе в систему под локальной учетной записью.

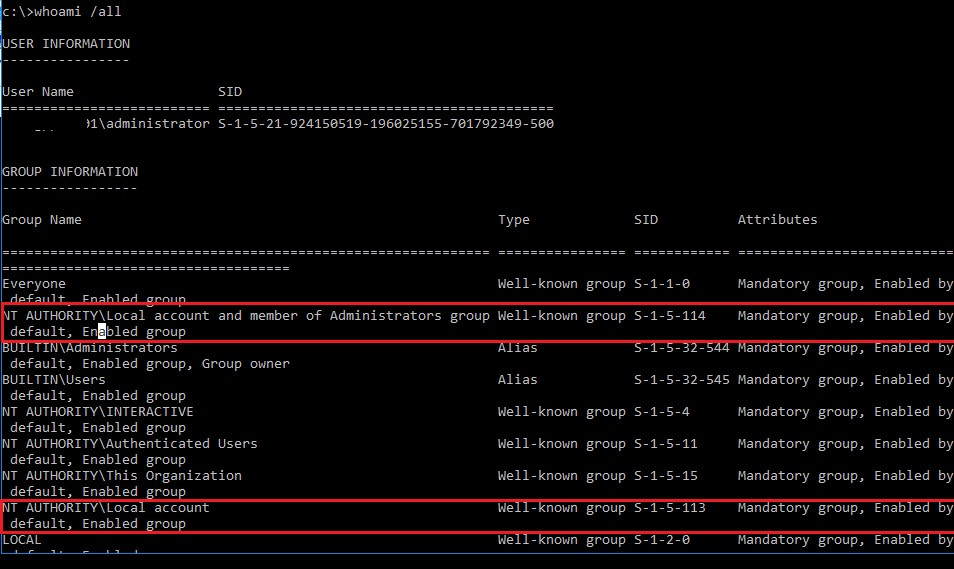

Чтобы убедится, что в Windows 10/Windows Server 2016 локальной учетной записи присвоены две новый группы NT AUTHORITY\Local account (SID S-1-5-113) и NT AUTHORITY\Local account and member of Administrators group (SID S-1-5-114) , выполните команду:

Проверить, имеются ли данные группы безопасности в вашей Windows можно по их SID так:

$objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

Если скрипт возвращает NT Authority\Local account, значит данная локальная группа (с этим SID) имеется.

Чтобы запретить сетевой доступ под локальным учетным записями, с этими SID-ами в токене, можно воспользоваться политиками из раздела GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment.

Запрет на вход через RDP для локальных пользователей и администратора

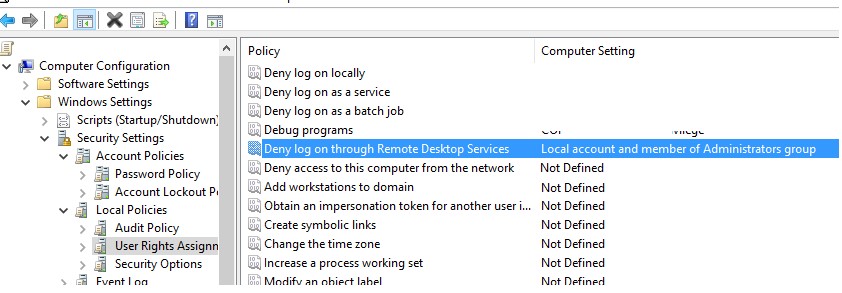

Политика Deny log on through Remote Desktop Services (Запретить вход в систему через службу с удаленного рабочего стола) позволяет указать пользователей и группы, которым явно запрещен удаленный вход на компьютер через RDP. Вы можете запретить RDP доступ к компьютеру для локальных или доменных учетных записей.

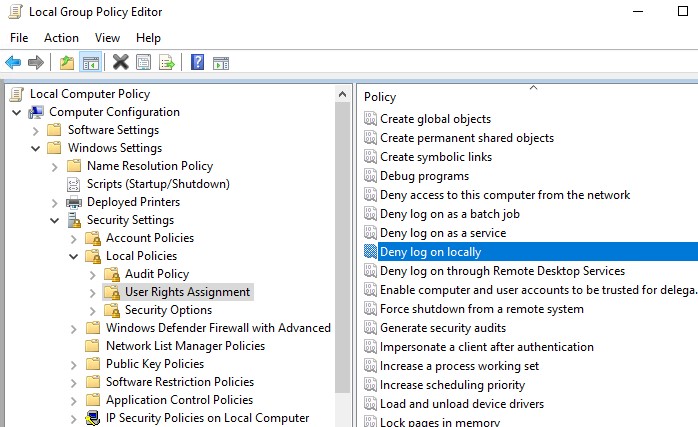

По умолчанию RDP доступ в Windows разрешён администраторам и членам локальной группы Remote Desktop Users.Если вы хотите запретить RDP подключения только локальных пользователей (в том числе локальных администраторов), откройте локальной редактор GPO gpedit.msc (если вы хотите применить эти настройка на компьютерах в домене AD, используйте редактор доменных политик – gpmc.msc ). Перейдите в указанную выше секцию GPO и отредактируйте политику Deny log on through Remote Desktop Services.

Добавьте в политику встроенные локальные группу безопасности Local account and member of Administrators group и Local account. Обновите настройки локальных политик с помощью команды: gpupdate /force.

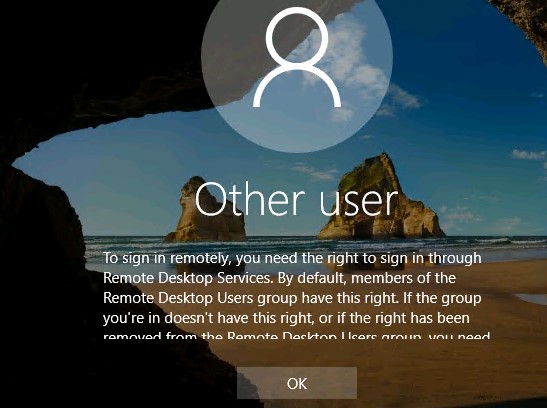

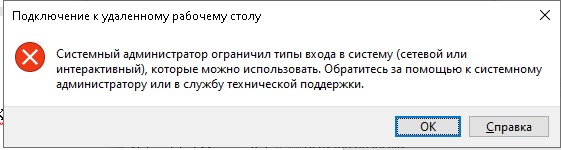

Теперь, если вы попытаетесь подключиться к компьютеру по RDP, появится ошибка:

Запрет сетевого доступа к компьютеру по сети

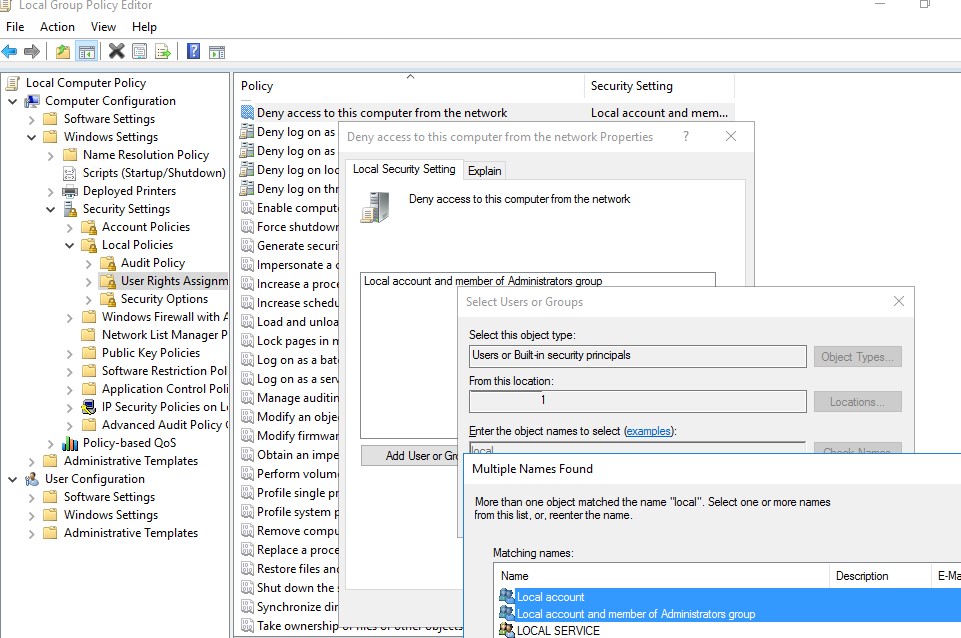

Вы можете запретить сетевой доступ к компьютеру под локальными учетными данными с помощью политики Deny access to this computer from the network (Отказать в доступе к этому компьютеру из сети).

Добавьте в политику Deny access to this computer from the network локальные группы Local account и Local account and member of Administrators group. Также стоит всегда запрещать анонимный доступ и доступ под гостевым аккаунтом.

Для доменной среды рекомендуется с помощью этой политики полностью запретить доступ к рабочим станциям и рядовым серверам домена под учетными записями из групп Domain Admins и Enterprise Administrators. Эти аккаунты должны использоваться только для доступа к контроллерам доменам. Тем самым вы уменьшите риски перехвата хэша административных аккаунтов и эскалации привилегий.

После применения политики вы не сможете удаленно подключиться к этому компьютеру по сети под любой локальной учетной записью. При попытке подключиться к сетевой папке или подключить сетевой диск с этого компьютера под локальной учетной записью, появится ошибка:

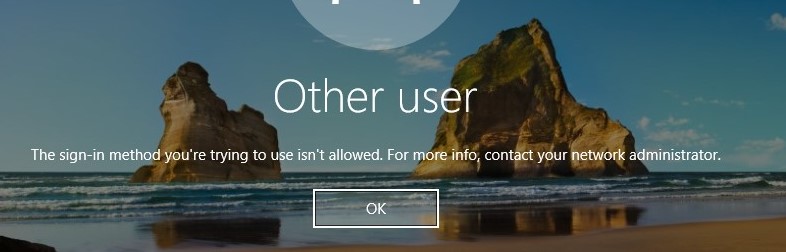

Запретить локальный вход в Windows

С помощью политики Deny log on locally (Запретить локальных вход) вы можете запретить и интерактивный вход на компьютер/сервер под локальными учетными записями. Перейдите в секцию GPO User Rights Assignment, отредактируйте политику Deny log on locally. Добавьте в нее нужную локальную группу безопасности.

Будьте особо внимательны с запрещающими политиками. При некорректной настройке, вы можете потерять доступ к компьютерам. В крайнем случае сбросить настройки локальной GPO можно так.

Таким образом, вы можете ограничить доступ под локальными учетными записями на компьютеры и сервера домена, увеличить защищенность корпоративной сети.

Описывает лучшие практики, расположение, значения, управление политикой и **** соображения безопасности для отказа в доступе к этому компьютеру из параметра политики безопасности сети.

Справочники

Этот параметр безопасности определяет, какие пользователи не имеют доступа к устройству по сети.

Возможные значения

- Определяемый пользователей список учетных записей

- Гость

Рекомендации

- Так как все программы доменных служб Active Directory используют для доступа логотип сети, используйте осторожность при назначении этого пользователя прямо на контроллерах домена.

Location

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Значения по умолчанию

По умолчанию этот параметр является Гостевой на контроллерах домена и на автономных серверах.

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Гость |

| Параметры по умолчанию для автономного сервера | Гость |

| Действующие параметры по умолчанию для контроллера домена | Гость |

| Действующие параметры по умолчанию для рядового сервера | Гость |

| Действующие параметры по умолчанию для клиентского компьютера | Гость |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой.

Перезагрузка устройства не требуется для того, чтобы этот параметр политики был эффективным.

Этот параметр политики вытесирует доступ к этому компьютеру из параметра сетевой политики, если учетная запись пользователя подчинена обеим политикам. ****

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.

Групповая политика

Параметры применяются в следующем порядке с помощью объекта групповой политики (GPO), который перезаписывал параметры на локальном компьютере при следующем обновлении групповой политики:

- Параметры локальной политики

- Параметры политики сайта

- Параметры политики домена

- Параметры политики подразделения

Когда локальный параметр серый, он указывает, что GPO в настоящее время контролирует этот параметр.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Пользователи, которые могут войти на устройство по сети, могут перечислять списки имен учетных записей, имен групп и общих ресурсов. Пользователи с разрешением на доступ к общим папкам и файлам могут подключаться к сети и, возможно, просматривать или изменять данные.

Противодействие

Назначьте отказ в доступе к этому компьютеру от пользователя сети к следующим учетным записям:

- Анонимный логотип

- Встроенная учетная запись локального администратора

- Учетная запись local Guest

- Все учетные записи служб

Важным исключением из этого списка являются учетные записи служб, которые используются для запуска служб, которые должны подключаться к устройству по сети. Например, предположим, что вы настроили общую папку для доступа к веб-серверам и представляете содержимое в этой папке через веб-сайт. Возможно, потребуется разрешить учетной записи, на которую выполняется IIS, войти на сервер с общей папкой из сети. Это право пользователя особенно эффективно, когда необходимо настроить серверы и рабочие станции, на которых обрабатывается конфиденциальную информацию из-за проблем соответствия требованиям нормативных требований.

Если учетная запись службы настроена в свойствах логотипа службы Windows, для правильного запуска необходимо использовать права сетевого логотипа для контроллеров домена.

Возможное влияние

Если настроить доступ **** к этому компьютеру от пользователя сети прямо для других учетных записей, можно ограничить возможности пользователей, которым назначены определенные административные роли в среде. Необходимо убедиться, что делегированная задача не влияет отрицательно.

Читайте также: