Какие выходы в интернет являются наиболее уязвимыми выходы через общие компьютеры

Обновлено: 04.07.2024

Подключение к интернету прибавляет забот любому админу. Раздача канала,

обеспечение защиты внутренних ресурсов от внешних угроз, настройка учета

трафика, контроль загрузки канала, блокировка доступа пользователей к

определенным сайтам и сервисам - это только верхушка айсберга. Из великого

многообразия доступных программных продуктов, позволяющих организовать работу

пользователей в глобальной Сети, очень важно выбрать надежное и

полнофункциональное решение.

UserGate Proxy & Firewall 5.1

UserGate позволяет гибко управлять трафиком и его учетом (по времени и

количеству). Можно задать несколько тарифов и привязать их к пользователям или

группам, установить интервалы действия тарифов и трафик, который не должен

попадать в статистику.

Установка продукта несложна: несколько раз нажимаем "Далее", при

необходимости отбираем отдельные компоненты. Консоль администрирования тоже

достаточно проста. Представляя конечный результат, можно разобраться в

назначении элементов без подглядываний в прилагаемое руководство (кстати,

краткое, но понятное). Все сетевые подключения после установки можно найти в

"Сервер UserGate –> Интерфейсы". Так как это основная вкладка, на основе

настроек которой будет считаться трафик, резервироваться канал, работать NAT и

всевозможные ограничения, то следует сюда зайти и указать тип соединения для

каждого адаптера. Внешние сети должны иметь тип WAN, внутренние - LAN. Тип VPN-

и PPPoE-соединений изменить нельзя, они всегда установлены в PPP.

Брандмауэр по умолчанию содержит только одно правило, причем разрешающее все

соединения. С одной стороны это удобно, так как все работает "из коробки". С

другой - администратору придется некоторое время уделить настройке, чтобы

защитить сеть. Начать, очевидно, следует с того, чтобы сделать это правило

запрещающим, а затем уже разрешать действительно нужные соединения, заглядывая в

логи. Правило firewall создается при помощи пошагового мастера. Для этого надо

указать название правила, источник и назначение (любой, хост и WAN-интерфейс),

сервисы и действие (блокировать, разрешить, NAT). Созданное правило можно

редактировать, удалить, переместить, отключить, копировать, чтобы на его основе

создать новое. Внутренние ресурсы компании, которые должны быть доступны

"извне", необходимо публиковать, создав для них правило доступа.

В настройках отдельного пользователя указываются преобразования NAT, правила

управления трафиком, правила приложений, ограничение скорости, номер SIP/H323

телефона.

Перейдя в пункт "Мониторинг", можно просмотреть в реальном времени активные

сессии и при необходимости заблокировать некоторые из них. Администратор получит

информацию по IP-адресу компьютера, имени пользователя, точному количеству

переданного и полученного трафика и по посещенным адресам.

NetworkShield Firewall 2006

NetworkShield Firewall 2006 создан на основе драйвера обработки

сетевого трафика, поддерживающего технологию NAT. Помимо обеспечения выхода в

интернет через один канал, он позволяет управлять доступом между сетями и

контролировать работу пользователей. Есть средства учета трафика. За

безопасность отвечает файрвол, умеющий также определять и блокировать некоторые

типы атак (SYN flood, IP spoofing). Безопасность соединений гарантирует

технология защиты под названием Adaptive Connections Control (Stateful Firewall

на основе логических объектов).

Установка продукта очень проста. После выбора русского языка просто жмем

"Далее" и соглашаемся со всем, что предлагают. По окончании запустится "Мастер

настройки сети". Его задача – произвести первоначальную настройку безопасности.

Пока мастер не закончит работу, все исходящие соединения будут разрешены.

Вначале вводим пароль админа и указываем интерфейс, к которому подключена

локальная сеть, затем диапазон адресов, входящих в LAN. Если LAN-сетей

несколько, их настройки указываем позднее, используя панель управления NSF.

Затем выбираем WAN-интерфейс, определяем сервисы, к которым разрешен доступ из

LAN (все или отдельные). Наконец, определяем, к каким сервисам на сервере NSF

разрешен доступ из WAN. Кстати, не факт, что по окончании работы мастера все

пользователи сразу получат доступ в Сеть. В этом NSF сильно отличается от

UserGate.

Основные установки производятся в панели управления NSF. Она локализована,

логична и построена стандартно для такого типа программ. Настроек меньше, чем в

UserGate, плюс большая их часть производится при помощи пошаговых мастеров,

поэтому конфигурировать NSF довольно легко.

После работы мастера в "Правила firewall" будет записано несколько рулесетов,

разделенных на две группы: предопределенные и пользовательские. В

предопределенных правилах можно изменять и отключать лишь некоторые параметры.

Последним по списку установлено правило, запрещающее все соединения. Его

изменить или отключить нельзя.

При создании нового правила помогает пошаговый мастер. Админу предлагается

ответить на ряд вопросов: название, тип (доступ или публикация), действие

(разрешить, запретить), протокол (все или на выбор), источник и назначение. По

окончании создания правила можно его отредактировать. Здесь же можно будет

задать расписание.

Для удобства настройки правил firewall и правил учета трафика создаются

объекты. Объектами могут быть компьютеры, диапазоны IP, пользователи.

Аутентификация пользователей возможна средствами NSF или Windows, в том числе,

поддерживается и Active Directory. На клиентских компьютерах дополнительно

требуется установить клиент авторизации (скачать его можно с расшаренной папки

\\nsf\nsclient). Он позволяет использовать при подключении динамические

IP-адреса.

Система квот и учета трафика предоставляет возможность задать лимит трафика

(вкладка "Квоты трафика") за определенный период (день, неделя, и т.д.) и

действие при его достижении (ничего не делать или заблокировать). После создания

квота подключается к объектам в "Правила учета трафика". Вкладка "Мониторинг"

позволяет отслеживать в реальном времени активность объектов в сети.

Lan2net NAT Firewall 1.99

Этот продукт разработан специально для применения в небольших офисах, где

необходимо обеспечить безопасный доступ в интернет без привлечения специалистов.

Для этого есть все необходимое: NAT, перенаправление соединений для доступа к

внутренним сервисам "извне", DNS Forwarder. Защита обеспечивается файрволом

сетевого уровня. Имеется возможность ручного создания белого и черного списка

веб-адресов, куда можно прописывать URL, домен и поддомен, а также расширения

файлов (к счастью, при составлении таких правил разрешается использование

символов подстановки ? и *). Реализована система учета трафика с установлением

индивидуальных квот. При перерасходе возможна блокировка доступа пользователя в

интернет с предоставлением только необходимых для работы ресурсов (почта,

корпоративный веб-сайт). Предусмотрено несколько вариантов аутентификации: NTLM,

Windows, логин/пароль, IP, MAC, IP+MAC, диапазон IP, с помощью клиента Lan2net

Login Client и без аутентификации.

Для удобства управления и создания правил доступа пользователи объединяются в

группы. При этом учетную запись очень просто перенести в другую группу.

Достаточно захватить имя и перетащить мышкой на новое место. Средствами

Lan2net легко создать группы, которым разрешен, например, доступ только к

почте или веб-сервисам.

Инсталляция продукта тривиальна. Сразу после ее окончания будет предложено

войти в консоль; здесь же предлагается сменить пароль администратора (по

умолчанию он пустой). После установки Lan2net находится в режиме настройки, при

котором firewall отключен, и все пакеты проходят без фильтрации. Мастер быстрой

настройки, появляющийся при первом запуске консоли, поможет быстро сформировать

нужные правила. Здесь всего несколько шагов - выбор конфигурации (сервер,

клиентский комп); далее указываем WAN- и LAN-интерфейсы, NAT уже включен. После

завершения работы мастера разрешены любые соединения из LAN, и блокируются все

подключения из внешней сети. Если присутствует несколько LAN-интерфейсов, их

затем следует добавлять в консоли, во вкладке "Интерфейсы".

Следует помнить, что правила firewall разбиты на две группы. Правила,

настраиваемые в разделе "Правила Firewall", имеют более высокий приоритет перед

настройками в правилах пользователей. Поэтому общие блокировки и контроль

определенного типа трафика (веб, почта и т.п.) прописываем в "Правила Firewall",

а персональные – в "Группы и правила пользователей", которые обрабатываются в

том случае, если не сработали первые. Все настройки в Lan2net производятся при

помощи мастеров, поэтому разобраться будет нетрудно.

Вкладка "Мониторинг" позволяет просматривать текущие соединения. Здесь же,

используя контекстное меню, можно на основе определенного события создать

правило firewall. В отдельной вкладке доступен журнал логов, где можно

сформировать отчет по любому событию. Для просмотра статистики (админом и

пользователями) Lan2net имеет встроенный веб-сервер.

ViPNet OFFICE FIREWALL 3.1

Продукт от ИнфоТеКС позиционируется как файрвол, предназначенный для защиты

сетей небольших и средних компаний. Подключение клиентов к интернету реализуется

путем динамического NAT. Статическая трансляция сетевых адресов позволяет

публиковать во внешней сети внутренние сервера. Продукт работает с любым

количеством сетевых адаптеров и поддерживает различные методы подключения к

Сети. Предусмотрена возможность назначить для каждого сетевого интерфейса

диапазон допустимых IP-адресов. Это позволяет блокировать системы с адресами из

другой зоны (анти-спуфинг). Учитывая, что никаких других возможностей по

аутентификации отдельного пользователя нет, эта функция лишней не будет.

Кроме того, каждый адаптер может устанавливаться в один из пяти режимов

безопасности. Так, первый режим блокирует, а пятый разрешает весь IP-трафик.

Режим 4 действует на локальные соединения, разрешая весь трафик. Эти режимы не

являются рабочими и рекомендуются только на период тестирования. При обычной

эксплуатации обычно задействуются второй и третий режим. Режим 2 установлен по

умолчанию и блокирует все соединения, кроме явно разрешенных в правилах. В

режиме 3 файрвол пропускает исходящие соединения, кроме явно запрещенных, и

блокирует входящие соединения. Наиболее оптимальным является установка внешнего

адаптера в режим 2 (или 3), внутреннего – в режим 3 (2, иногда 4), а затем

донастройка под конкретную задачу, если текущих установок будет недостаточно.

Настройки сетевых фильтров можно активировать по расписанию, что, несомненно,

упростит жизнь админу (например, можно отключить на ночь все ненужные

соединения). Система обнаружения атак (IDS) распознает и блокирует наиболее

распространенные сетевые атаки (WinNuke, Land, Teardrop, Ssping, Tear2, NewTear,

Bonk, Boink, Dest_Unreach, UDP flood, Ping flood, OOBnuke и т.д.) во входящем и

исходящем потоке (активируется дополнительно).

Еще одна особенность - возможность создания нескольких конфигураций и

быстрого переключения между ними. Реализована простая статистика по пропущенным

и блокированным IP-пакетам и журнал IP-пакетов. Последний позволяет отобрать,

основываясь на различных критериях, и просмотреть подробности событий. Результат

затем можно экспортировать в HTML или Excel. К сожалению, возможностей по учету

трафика нет.

Интерфейс консоли управления интуитивно понятен. Доступны следующие пункты:

Сетевые фильтры, Сетевые интерфейсы, Трансляция адресов, Блокированные

IP-пакеты, Статистика, Обнаружение атак, Журнал IP-пакетов, Конфигурация.

Заблокированные пакеты отображаются в одноименном окне. Используя эту

информацию из контекстного меню, можно создать новое правило доступа или фильтр

протоколов. При ручном создании правила в окне "Сетевые фильтры" следует указать

IP-адреса и интерфейсы. После создания правила можно добавить к нему фильтр

протоколов, указав протокол, направление действия и расписание.

WinProxy 1.5.3

WinProxy поддерживает до 900 пользователей, которые могут входить в 100

групп. Доступ реализован посредством ввода логина и пароля.

Управление настройками производится при помощи браузера, для чего следует

подключиться к 3129 порту. В целях безопасности можно указать сетевые адреса, с

которых разрешено управление.

Заключение

Доступные решения очень сильно отличаются функционально (и, конечно, ценой),

поэтому следует присмотреться к ним и выбрать наиболее подходящий продукт под

конкретные условия и задачи. Среди лидеров можно выделить UserGate -

единственный из обзора, умеющий проверять трафик антивирусом, причем сразу

двумя. Он будет полезен также в том случае, если понадобится SIP-сервер для

внутренних переговоров.

Интенсивное развитие INTERNET и INTRANET технологий, привлечение их для создания новых технологий хранения, поиска и обработки информации влечет за собой необходимость построения эффективных систем защиты информации в корпоративных сетях.

В настоящее время глобальные сети часто используются для передачи информации, содержащей сведения различного уровня конфиденциальности, например, для связи между головным и удаленными офисами организации, для доступа к WEB сайтам организации и т.д. Многие организации принимают решение об интеграции своих локальных и корпоративных сетей в глобальную сеть INTERNET, предоставляют различные услуги через данную сеть (организация электронных магазинов, системы дистанционного образования и т.д.).

Такой подход дает множество преимуществ, связанных с большими потенциальными возможностями коллективной работы в INTRANET и INTERNET, более эффективному интегрированию различных информационных технологий, связанных с хранением, поиском и обработкой информации.

Однако развитие глобальных сетей привело к многократному увеличению количества пользователей и атак на ПК, подключенных к сети INTERNET и внутренним сетям INTRANET организаций. Ежегодные потери, обусловленные недостаточным уровнем защищенности таких ПК, оцениваются десятками миллионов долларов. При подключении к Internet локальной или корпоративной сети необходимо позаботиться об обеспечении ИБ данной сети и, подключенных к ней ПК.

Изначальная разработка сети INTERNET, как открытой сети, создает большие возможности для злоумышленника по воздействию на локальные и корпоративные сети организаций, имеющих выход в INTERNET. Через INTERNET злоумышленник может вторгнуться во внутреннюю сеть предприятия и получить НСД к конфиденциальной информации, получить пароли доступа к серверам, а подчас и их содержимое.

Наиболее распространенные угрозы ИБ в INTERNET и INTRANET представлены ниже [24]:

1. Несанкционированный (неавторизованный) доступ внешних пользователей к какому-либо виду сервисного обслуживания, предоставляемого легальным пользователям.

2. Несанкционированный доступ к информации и базам данных организаций без идентификации и аутентификации внешнего пользователя в сети.

3. Внедрение в системы и сети организаций разрушающих программных воздействий – вирусов, программных закладок, троянских коней и т.д., используя различные уязвимости удаленных систем (например, внедрение вирусов через электронную почту, используя уязвимости IIS (Internet Information Servis – набора серверов для нескольких служб ).

4. Нарушение целостности ПО систем и сетей организаций с целью модификации выполняемых ими функций.

5. Нарушение конфиденциальности информационного обмена, осуществляемого по каналам связи абонентов систем и сетей организаций, с помощью их «прослушивания»; данный вид угроз для компьютерных сетей получил более конкретное название – сниффинг (sniffing), а программы, реализующие эту угрозу, называют снифферами.

6. Нарушение работоспособности программных компонентов удаленных систем с целью дезорганизации их работы – атаки вида отказа в обслуживании (DoS – Denied of Service); защита от данного вида атак очень актуальна в настоящее время для компаний, предоставляющих различные услуги посредством INTERNET.

7. Получение прав доступа к удаленной системе, использующей нестойкие алгоритмы аутентификации пользователя.

8. Доступ к информации о топологии сетей и используемых в них механизмах защиты, что облегчает злоумышленникам проникновение в сети.

Достаточно часто информацию такого рода злоумышленник может получить путем удаленного сканирования системы.

Результаты воздействия угроз могут выражаться в появлении сбоев в работе информационных систем организаций, искажении либо разрушении циркулирующей или хранящейся в них информации, нарушении защитных механизмов систем, что позволяет осуществить злоумышленнику НСД к информации, контролировать работу информационных систем.

Основными причинами уязвимости сети INTERNET являются следующие[24]:

Все эти факторы требуют разработки, внедрения и использования средств защиты локальных сетей организации, отдельных компьютеров локальных сетей, имеющих выход в INTERNET, либо непосредственно подключенных к нему.

Нынешний век, наверно, уже войдет в историю человечества как век информации, и роль информации в жизни цивилизации все возрастает. Информация сегодня - это и средство обеспечения успеха в бизнесе, и объект самой серьезной защиты, это и один из наиболее значимых активов предприятия, и один из наиболее существенных элементов предпринимательских рисков. К сожалению, информационные системы становятся все более уязвимыми, требующими серьезной многоуровневой защиты, механизмов контроля и резервирования. Существенно вырастает цена, которую приходится платить владельцу ценной информации, не предпринимающему к защите своих тайн должных усилий.

Классификация угроз

При рассмотрении проблем защиты данных в сети прежде всего возникает вопрос о классификации сбоев и нарушений прав доступа, которые могут привести к уничтожению или нежелательной модификации данных. Среди таких потенциальных “угроз” можно выделить:

- сбои кабельной системы

- сбои дисковых систем

- сбои систем архивации данных

- сбои работы сетевых карт и т.д.

- Потери информации из-за некорректной работы ПО:

- потеря или изменение данных при ошибках ПО

- потери при заражении системы компьютерными вирусами

- Потери, связанные с несанкционированным доступом:

- несанкционированное копирование, уничтожение или подделка информации

- ознакомление с конфиденциальной информацией, составляющей тайну, посторонних лиц

- Потери информации, связанные с неправильным хранением архивных данных.

- Ошибки обслуживающего персонала и пользователей:

- случайное уничтожение или изменение данных

- некорректное использование программного и аппаратного обеспечения, ведущее к уничтожению или изменению данных

Из высокой ценности информации и всё более возрастающей роли её в жизни людей наиболее опасной проблемой защиты информации является несанкционированный доступ.

В настоящее время злоумышленнику не составит особого труда проникнуть в ваш компьютер или сеть. В Интернете публикуется огромное количество найденных уязвимостей в популярных программных проектах, которые присутствуют практически на каждом компьютере. В ужасно популярной ОС Windows найдено огромное количество уязвимостей, дающих возможность без проблем получить, как удалённо, так и локально, права администратора. Одна из таких уязвимостей в службе RPC послужила причиной эпидемии, вызванной вирусом MyDoom. Было заражёно практически 23 всех компьютеров, так или иначе связанных с Internet.

Известные сетевые ОС типа Unix, тоже не избежали ошибок в своём коде. Порой встречаются ошибки посерьёзнее, чем те, что найдены в Windows, хотя сетевые системы должны быть куда более защищены, ведь на них работают сразу несколько пользователей, а следовательно получение абсолютных прав на одной сетевой ОС означает, что файлы пользователей, которые хранит эта система уже не являются таковыми, т.к. хакер без труда может посмотреть, отредактировать и удалить их.

В последнее время количество компьютерных преступлений неуклонно увеличивается, возрастает их удельный вес по размерам похищаемых сумм и другим видам ущерба в общей доле материальных потерь от обычных видов преступлений.

О динамике и масштабах этих преступных посягательств наглядно свидетельствуют следующие данные, полученные путем анализа и обобщения статистической информации, полученной из ГИЦ МВД России:

За последние 10 лет их количество возросло в 22,3 раза и продолжает увеличиваться, в среднем, в 3,5 раза ежегодно

Ежегодный размер материального ущерба от рассматриваемых преступных посягательств составляет 613,7 млн. рублей

Средний ущерб, причиняемый потерпевшему от 1 компьютерного преступления, равен 1,7 млн. рублей

С определенной долей успеха расследуется лишь около 49% преступлений

Обвинительные приговоры выносятся лишь в 25,5% случаев от общего числа возбужденных уголовных дел

Средний показатель количества уголовных дел, по которым производство приостановлено, составляет 43,5% и ярко отражает низкую степень профессионализма сотрудников правоохранительных органов в деятельности по раскрытию, расследованию и предупреждению указанных преступных посягательств.

Повышение уровня безопасности локальной вычислительной сети

Содержание статьи:

Одно из основных назначений ЛВС – это объединение компьютеров в пределах одного или несколько близко стоящих зданий для предоставления пользователям быстрого и удобного доступа к локальным информационным ресурсам сети и услугам локальных серверов.Локальная сеть состоит из серверов и рабочих станций. Сервером называют компьютер, подключенный к сети и обеспечивающий ее пользователей определенными услугами, а рабочей станцией – собственно компьютер, с помощью которого пользователь подключается к ресурсам сети.

Локальная вычислительная сеть позволяет обеспечить доступ к системам электронного документооборота, общий доступ и совместное использование файлов и сетевых папок, доступ к офисной технике, например, принтеру или сканеру. Локальные сети являются сетями закрытого типа, доступ к ним разрешен только ограниченному кругу пользователей. Обычно они включают в себя сетевое оборудование; каналы передачи данных, такие как кабели, разъемы, серверы и пользовательские компьютеры; принтеры, сканеры; операционную систему, программное обеспечение; средства защиты, такие как межсетевые экраны, системы предотвращения и обнаружения вторжений и т. д.

Локальная вычислительная сеть позволяет подключать дополнительное оборудование без изменения программных и технических параметров всей сети, а также разграничивать уровень доступа к сетевым ресурсам отдельных устройств. Если в одной из рабочих станций возникает неисправность, это никак не влияет на работу остальных устройств и доступ к нужной информации, хранящейся в сети.

Основные угрозы безопасности вычислительных сетей

Выделяют три основных типа угроз, которым подвержены локальные вычислительные сети: раскрытие информации (доступ к конфиденциальным данным), нарушение целостности (изменение данных или их удаление) и отказ в обслуживании.

Реализуются эти угрозы посредством воздействий на локальные вычислительные сети - атак.

Угроза – это потенциально возможное событие, действие, которое может привести к нанесению ущерба в результате случайных действий или специального вмешательства в систему.

Цель большинства атак – получить доступ к конфиденциальным данным, в результате чего данные либо просто перехватываются, либо еще и искажаются.

Кроме того, существуют атаки, нацеленные не на получение доступа к сети или получение из нее какой-либо информации, а на лишение пользователей возможности пользоваться ресурсами локальной вычислительной сети.

Отказ в обслуживании

Реализуются с помощью DDoS-атак, которые направлены на уничтожение либо истощение ресурсов. В первом случае для DDoS-атаки используется уязвимость программного обеспечения, установленного на атакуемом компьютере. Уязвимость позволяет вызвать определенную критическую ошибку, которая приведет к нарушению работоспособности системы. Во втором случае атака осуществляется путем одновременной отсылки большого количества пакетов информации на атакуемый компьютер, что вызывает перегрузку сети. Результатом DDoS-атак становится частичная либо полная невозможность пользоваться ресурсами сети, к которым относятся память, процессорное время, дисковое пространство и т. д.

Типичные примеры атак:

Несанкционированный доступ

Угроза состоит в последовательности действий, которые приводят к попытке чтения файлов или выполнения команд в обход установленной политики безопасности. Несанкционированный доступ может быть вызван неправильной конфигурацией операционной системы. Наиболее распространенными способами получения несанкционированного доступа являются:

Буфер – это временная область памяти, которая используется программами для хранения данных при ожидании передачи, например, между областью данных приложения и другим устройством.

Переполнение буфера происходит в том случае, когда программа или процесс пытается записать в буфер больше данных, чем он может вместить. Ошибка заключается в том, что данные копируются из одного участка памяти в другой без предварительной проверки того, достаточно ли для них места там, куда их копируют. Злоумышленники пользуются этим, чтобы выполнить нужный им код. Так они могут, например, изменять данные, расположенные следом за буфером, либо вызывать аварийное завершение или зависание программы, ведущее к отказу обслуживания. Эксплуатация уязвимостей протокола для перехвата соединения или ложного направления легитимных сетевых соединений. Злоумышленник, являясь непривилегированным пользователем, находит способ получить привилегированный доступ, что позволяет ему «взломать» или даже уничтожить систему. Несанкционированный доступ злоумышленника на компьютер опасен не только возможностью прочтения и/или модификации обрабатываемых электронных документов, но и возможностью внедрения вредоносных программ.Как повысить уровень безопасности локальной вычислительной сети?

Для повышения уровня безопасности локальной вычислительной сети необходимо обеспечить соответствующий уровень безопасности всех ее компонентов и их взаимодействия внутри сети, а также подключения к сети Интернет.

Для безопасного подключения к сети Интернет необходимо обязательно использовать межсетевой экран, или брандмауэр. Эта программа позволяет осуществлять фильтрацию входящего и исходящего сетевого трафика на компьютере пользователя. Операционные системы семейства Windows, начиная с Windows XP, содержат встроенный межсетевой экран, включенный по умолчанию. Отключать его настоятельно не рекомендуется.

В случае, когда внутри локальной вычислительной сети расположены общедоступные серверы, требующие доступ в Интернет, необходимо выделить их в демилитаризованную зону.

Серверы, отвечающие на запросы из внешней сети и находящиеся в демилитаризованной зоне, ограничены в доступе к внутренним серверам. Это нужно для того, чтобы даже в случае взлома этих серверов внутренние серверы не пострадали. Безопасность демилитаризованной зоны обеспечивается межсетевым экраном.

Другой важной составляющей безопасной работы в Интернете является система предотвращения вторжений, предназначенная для выявления, предотвращения или блокирования фактов неавторизованного доступа в компьютерную систему либо несанкционированного управления ими.

Безопасность сетевого оборудования

Повысить уровень безопасности сетевого оборудования можно посредством выполнения следующих действий:

Ограничение числа компьютеров с доступом к ресурсам локальной вычислительной сети, если не планируется подключать к ней неизвестные устройства. Для этого нужно использовать фильтрацию по MAC-адресам. MAC-адрес – это уникальный серийный номер, присваиваемый каждому сетевому устройству. Фильтрация по MAC-адресу позволяет подключаться к сети только заданным устройствам. Использование механизма доверенных/недоверенных интерфейсов и поддержки единой базы MAC-IP Использование механизма доверенных/недоверенных интерфейсов и поддержки единой базы MAC-IP для защиты от появления в сети несанкционированных DHCP-серверов. Динамический анализ пакетов в сети и проверка соответствия единой базы MAC-IP Динамический анализ пакетов в сети и проверка соответствия единой базы MAC-IP для защиты от несанкционированных ARP-пакетов и подмены IP. При обнаружении коммутатором несанкционированного ARP-пакета им автоматически создается фильтр MAC-адресов, блокирующий трафик от MAC-адреса и сети VLAN, от которых поступил несанкционированный ARP-пакет. Использование сложных паролей. Для создания сложного пароля необходимо использовать сочетание не менее восьми символов. Желательно, чтобы пароль включал в себя символы верхнего и нижнего регистров, цифры и специальные символы. Пароль не должен повторять прошлые пароли, а также содержать даты, имена, номера телефонов и подобную информацию, которая может быть легко угадана. Защита от неавторизованного доступа к устройству. Установка таймаута для управляющих подключений на устройстве позволяет предотвратить неавторизованный доступ к устройству путем использования незавершенных сессий управления. Также для защиты от попыток неавторизованного доступа рекомендуется настроить списки контроля доступа для удаленного администрирования. Настройка системы аутентификации, авторизации и учета Настройка системы аутентификации, авторизации и учета, которая позволит управлять и отслеживать доступ к устройствам. Отключение неиспользуемых служб для сокращения числа каналов, через которые в систему могут проникать злоумышленники. Подключение сетевых устройств к источнику бесперебойного питания.Безопасность оконечного оборудования

Оконечное оборудование включает в себя серверы, настольные компьютеры, ноутбуки, принтеры, IP-телефоны. Это то оборудование, которым пользуются непосредственно рядовые пользователи. Некоторые оконечные устройства, например ноутбуки, могут находиться за пределами контролируемой зоны организации. При обеспечении их безопасности об этом нельзя забывать, т.к. они могут быть потеряны или украдены.

Основными угрозами безопасности оконечного оборудования являются вредоносные программы, в том числе вирусы, черви, троянцы, шпионские программы, а также спам и опасность стать частью ботнета.

Повысить безопасность оконечных устройств поможет выполнение следующих рекомендаций:

Регулярно и своевременно выполняйте обновления программного обеспечения Регулярно и своевременно выполняйте обновления программного обеспечения, в том числе операционной системы и всех используемых приложений. Своевременная установка таких обновлений является необходимым условием безопасности устройства. Удобнее всего установить режим автоматического обновления, который позволит проводить все работы в фоновом режиме. Настоятельно рекомендуется скачивать обновления только с сайтов производителей программ. Используйте и регулярно обновляйте антивирусные программы Используйте и регулярно обновляйте антивирусные программы для защиты системы от возможных онлайн-угроз. Антивирус является ключевым компонентом защиты от вредоносных программ. Его обязательно нужно установить и регулярно обновлять, чтобы помогать ему бороться с новыми вредоносными программами, число которых увеличивается с каждым днем. Современные антивирусные программы, как правило, производят обновление антивирусных баз автоматически. Они выполняют сканирование важнейших системных областей и контролируют все возможные пути вторжения вирусов, такие как вложения электронной почты и потенциально опасные веб-сайты, в фоновом режиме, не мешая работе пользователя. Антивирус должен быть всегда включен: отключать его настоятельно не рекомендуется. Старайтесь также проверять на наличие вирусов все съемные носители. Пользуйтесь рекомендациями производителя при настройке операционной системы и программного обеспечения, установленного на оконечном оборудовании. Настройте системы аутентификации, авторизации и учета Настройте системы аутентификации, авторизации и учета, которые позволят управлять и отслеживать доступ к устройствам. Обеспечьте безопасную передачу данных с помощью технологии виртуальных частных сетей Обеспечьте безопасную передачу данных с помощью технологии виртуальных частных сетей (VPN – Virtual Private Network). Эта технология позволяет с помощью криптографических методов защитить информацию, передаваемую через Интернет, и не допустить несанкционированный доступ в локальную сеть. На все компьютеры локальной вычислительной сети, имеющие выход в Интернет, ставят VPN-агент – средство, которое автоматически зашифровывает все данные, передаваемые через них в Интернет, а также контролирует их целостность. Отключайте неиспользуемые сервисы, чтобы сократить число каналов, через которые в систему могут проникать злоумышленники. Шифрование данных – это дополнительный способ защитить важную информацию от посторонних пользователей. Специальные криптографические программы кодируют данные, чтобы прочитать их мог только тот пользователь, который обладает ключом для расшифровки. Во многих операционных системах есть встроенные средства шифрования. Например, в Windows 7 для защиты всех файлов, хранящихся на диске операционной системы и на внутренних жестких дисках, используется шифрование дисков BitLocker, а для защиты файлов, хранящихся на внешних жестких дисках, USB-устройствах используется BitLocker To Go. Старайтесь регулярно делать копии важных документов, фотографий и другой информации на съемные носители или удаленный сервер, например, Яндекс.Диск, Google.Диск. Подключайте оконечные устройства к источнику бесперебойного питания Подключайте оконечные устройства к источнику бесперебойного питания для защиты от внезапных отключений электроэнергии.Используйте сложные пароли и регулярно меняйте их

Для контроля состояния защищенности, как всей сети, так и отдельных ее компонентов рекомендуется использовать системы контроля защищенности –сетевые сканеры безопасности.

Сканер безопасности – это программно-аппаратное устройство для удаленной или локальной диагностики различных элементов сети на предмет выявления в них различных уязвимостей.

Сканеры сетевой безопасности – это рабочий инструмент администратора информационной безопасности либо аудитора автоматизированной системы. Сканеры исследуют сеть и ищут в ней уязвимости, анализируют полученные результаты и на их основе создают различного рода отчеты. Они могут обнаруживать только известные уязвимости, описание которых есть в их базе данных. Чаще всего сканеры безопасности ищут уязвимости в веб-приложениях, СУБД, операционной системе и сетевых приложениях.

Сетевые сканеры безопасности могут предусматривать возможности проведения тестирования на проникновение (Pentest), системных проверок (Audit) и контроля соответствия стандартам (Compliance).

Режим тестирования на проникновения позволяет получить оценку состояния защищенности сети со стороны нарушителя. В режиме тестирования могут выявляться следующие уязвимости:

- бэкдоры (backdoor) – программы скрытого удаленного администрирования, с помощью которых злоумышленники получают несанкционированный доступ к устройству;

- слабые пароли;

- восприимчивость к проникновению из незащищенных систем;

- неправильная настройка межсетевых экранов, веб-серверов и баз данных.

Аудит позволяет выявить уязвимости установленного программного обеспечения и оценить уровень безопасности сети «изнутри».

Контроль соответствия стандартам позволяет осуществлять проверку системы по контрольным спискам безопасности, а также на соответствие требованиям различных стандартов, например, стандарту безопасности данных о держателях платежных карт PCI DCC.

Вы уже задавали себе вопрос о том, как подключить все компьютеры своего класса к сети Интернет, через один компьютер. Я думаю да, потому что не раз слышал подобный вопрос от многих учителей информатики.

Лично я давно интересовался этим вопросом, т.к. это дает нам преимущества. Например, можно ограничить или вообще запретить доступ к сети Интернет, контролировать трафик. Конечно же, это можно сделать с помощью стороннего программного обеспечения, но мы воспользуемся только средствами ОС Windows.

Итак, пусть подключение будет осуществляться через учительский компьютер, и мы назовем его сервер. Компьютеры учащихся я буду называть клиентскими.

Делаем настройки на сервере:

1. Войдите на сервер с учетной записью администратора или владельца.

3. Щелкните пункт Сеть и подключения к Интернету.

4. Щелкните ссылку Сетевые подключения.

5. Щелкните правой кнопкой мыши подключение, которое должно использоваться для выхода в Интернет.

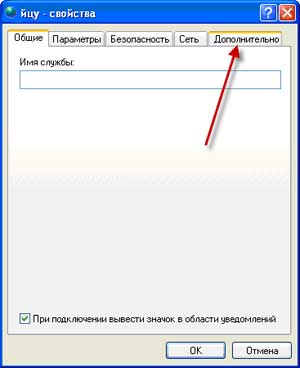

7. Откройте вкладку Дополнительно.

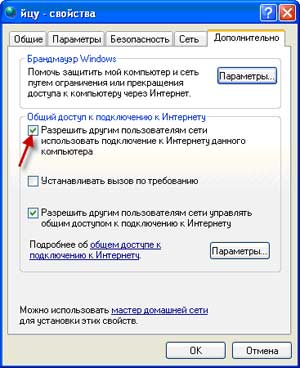

В разделе Общий доступ к подключению Интернета установите флажок Разрешить другим пользователям сети использовать подключение к Интернету данного компьютера.

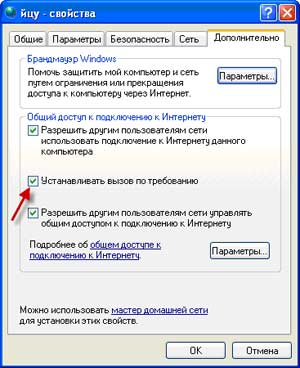

8. При использовании удаленного общего подключения к Интернету установите флажок Устанавливать вызов по требованию, чтобы разрешить компьютеру автоматическое подключение к Интернету.

11. Подключение к Интернету будет доступно для других компьютеров локальной сети. Для сетевой платы локальной сети устанавливается статический IP-адрес и маска подсети .

А теперь настройки для клиентских ПК

Войдите на клиентский компьютер с учетной записью администратора или владельца.

2. Щелкните пункт Сеть и подключения к Интернету.

3. Щелкните ссылку Сетевые подключения

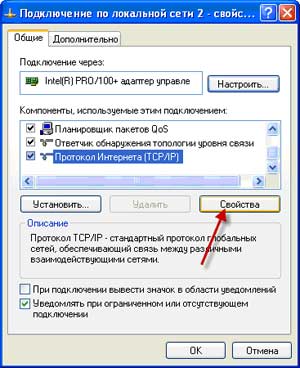

4. Щелкните правой кнопкой мыши значок Подключение по локальной сети и выберите команду Свойства.

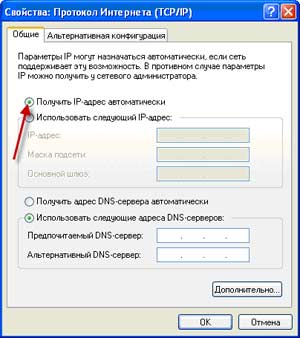

5. На вкладке Общие выберите параметр Протокол Интернета (TCP/IP) в списке Компоненты, используемые этим подключением, и нажмите кнопку Свойства.

6. В диалоговом окне Свойства: Протокол Интернета (TCP/IP) выберите пункт Получить IP-адрес автоматически (если он еще не выбран) и нажмите кнопку ОК.

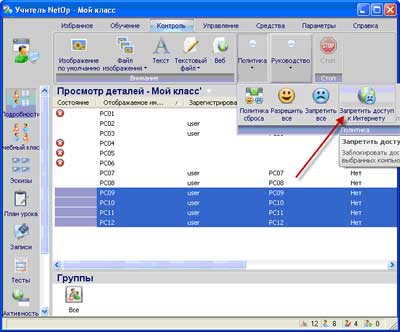

Кстати, при таких настройках нам становится удобно разграничивать доступ к Интернет с помощью программы NetOpSchool (управление и контроль компьютерами в локальной сети).

Например, с помощью установления определенной политики мы можем запретить доступ к Интернет определенной группе компьютеров. Или просто ограничить доступ к определенным сайтам. А можем наоборот разрешить пользоваться только одним или несколькими адресами в сети Интернет. Это очень удобно при прохождении темы Компьютерные коммуникации и Интернет.

Надеюсь, Вы нашли для себя что-нибудь полезное в этой статье. Жду Ваших отзывов, дополнений и вопросов в комментариях чуть ниже. Спасибо.

Читайте также: