Касперский волк самая опасная история

Обновлено: 07.07.2024

Американский журнал Wired опубликовал рейтинг самых опасных людей на планете. В одном списке соседствуют 24-летний студент юрфака Университета Техаса Коди Уилсон, автор идеи запуска проекта 3D-оружия Defense Distributed, президент Египта Мухаммед Мурси, любовница экс-главы ЦРУ Бродуэлла, из-за которой генерал лишился свой должности, один из самых известных мексиканских наркобаронов Хоакин "Эль Чапо" Гусман и российский программист Евгений Касперский. Итак, чем же они все насолили?

Самым опасным человеком планеты журнал считает иранского военачальника Касима Сулеймани. Трудно найти кого-то более безжалостного и таинственного, чем этот генерал, пишут авторы. Этот "агрессивный и опасный командир" развязал террор против американских сил в Ираке, а в 2012 году участвовал в оказании военной помощи Тегераном Асаду. Ходят слухи, что именно Сулеймани может быть следующим лидером Ирана. И, как выдающийся ветеран войны, он мог бы стать грозным президентом в период повышенной напряженности в отношениях с Соединенными Штатами, рассуждают аналитики издания.

Вторую и третью строчки в списке самых опасных людей планеты занимают президент Сирии Башар Асад и наркобарон Хоакин "Эль Чапо" Гусман, розыск которого длится уже не первый год.

Так называемая "Дамасская весна" была недолгой, пишет издание, объясняя, почему Башар Асад находится в лидерах столь непривлекательного рейтинга. Асад вскоре прибегнул к репрессивным способам правления своего отца, расправляясь с оппозиционными группами и распределяя власть между членами своей семьи и коллегами-алавитами. Но с прошлого лета режиму Асада противостоят повстанческие отряды сирийской армии. Время покажет, как далеко президент готов зайти, чтобы остаться у власти, добавляют авторы.

Касперский удивлен, что попал в рейтинг Wired

Один из ведущих специалистов по информационной безопасности и акционер "Лаборатории Касперского" Евгений Касперский занял восьмую строчку из 15 в списке самых опасных людей планеты. Имя программиста в рейтинге стало неожиданностью - во всяком случае, для самого разработчика.

Не так давно США вели интернет-кампанию по шпионажу и противодействию ученым-атомщикам из Ирана. Но специалисты по кибербезопасности разоблачили каждый из проектов Вашингтона, в котором использовались вредоносные программы, сделав бесполезными Stuxnet, Flame и Duqu, пишет издание. И многие из этих специалистов работают на Евгения Касперского, русского магната в сфере компьютерной безопасности, который управляет одной из крупнейших и самых квалифицированных антивирусных компаний в мире.

И это еще не все, продолжают авторы рейтинга. Исследователи Касперского обучают агентов компьютерной криминалистике в интересах ФСБ. А когда сына Евгения похитили, именно агенты ФСБ подключились к поискам. Вскоре после этого Касперский публично жаловался на то, что в Интернете слишком много свободы, и настаивал на дополнительном государственном контроле над социальными сетями, которые, в частности, обвинил в похищении сына. И несколько месяцев спустя российское правительство утвердило новый законопроект, запрещающий многие категории веб-сайтов и обязывающий телеком-компании внедрять новые методы слежки.

Что касается самого Касперского, то его присутствие в рейтинге пресс-служба Лаборатории связывает исключительно с личным отношением к нему редакции издания Wired, пишет CNews. Связь между фактами и интерпретацией в данном случае отсутствует. Читатель становится жертвой субъективной оценки, а целью публикации рейтинга является формирование негативного отношения к компании.

17 января 1921 года, в понедельник, Министерство сельского хозяйства США выпустило удивительный пресс-релиз под названием «Самый опасный в мире зверь-убийца мертв». Документ, больше напоминающий некролог, рассказывает историю знаменитого «кастерского волка», наводившего ужас на всю Южную Дакоту. Arzamas публикует перевод этого текста

Автор текста — Диксон Мерритт (1879–1972), американский журналист и писатель-юморист.

«Кастерский волк» убит

Он был самым опасным преступником животного мира.

В этот день все телефонные линии в окрестностях города Кастер (штат Южная Дакота) были перегружены больше, чем в День перемирия День подписания Компьенского перемирия (11 ноября 1918 года), положившего конец военным действиям Первой мировой войны. .

На протяжении девяти лет этот волк вел жизнь настоящего разбойника — самого безжалостного, самого хитроумного, самого удачливого хищника-убийцы, встречавшегося в пастушьем краю. Его жестокость могла сравниться лишь с его хитростью. Он убивал своих жертв с изысканностью и животной яростью одновременно. Сегодня он был в одном месте, а завтра опустошал ранчо в полусотне миль оттуда.

Он уходил от любой опасности как будто с насмешкой. Он мог учуять малейшее количество яда и обойти его стороной. Он видел любой хитроумно спрятанный капкан, как будто это сияющее на солнце зеркало. Не знавшие промахов старые охотники не раз брали его на мушку, но он неизменно ускользал. За его голову было обещано 500 долларов. Охотники-профессионалы гонялись за ним ради наживы. Любители спортивной охоты шли на любые ухищрения, чтобы убить его ради славы. Но старый волк оставался невредимым и продолжал сеять смерть.

Суеверные люди говорили, что волк заколдован. Другие объясняли его неуязвимость величайшим умом, которым обладал дикий зверь. Третьи говорили, что ему удавалось уходить благодаря удаче — этому загадочному свойству, которое встречается не только у некоторых людей, но и у некоторых животных. Как бы люди ни объясняли его сверхъестественную неуловимость, все они испытывали страх — пусть несознательно, пусть об этом страхе редко говорили открыто, но едва ли в этих местах был человек, странствующий в одиночку или в темноте, у которого бы не пробегал мороз по коже при мысли об этом сером дьяволе пустыни.

Каких только историй не рассказывали! Говорили, что это вообще не волк. Думали, что природа породила чудовище — помесь волка и горного льва То есть пумы. , обладающую коварством того и другого и адской жестокостью. С точки зрения общественного мнения, зверь имел все признаки волка-оборотня из легенд Старого Света.

Неудивительно, что телефоны не смолкали ни на минуту, когда стало известно, что охотник, направленный Министерством сельского хозяйства для защиты животноводческого промысла, убил преступника в волчьей шкуре. Эти новости положили конец девяти годам ужаса, в течение которых скотоводы в окрестностях Кастера «выплатили» волку 25 тысяч долларов дани в виде погибшего скота. Но ужасные потери, которые он причинил, состояли отнюдь не только в денежных убытках. Убивая ради пропитания, волк выбирал только лучших животных, но иногда он совершал жестокие убийства просто ради убийства. Часто он только ранил коров, ломая им ноги, откусывая хвосты, нанося им самые ужасные увечья.

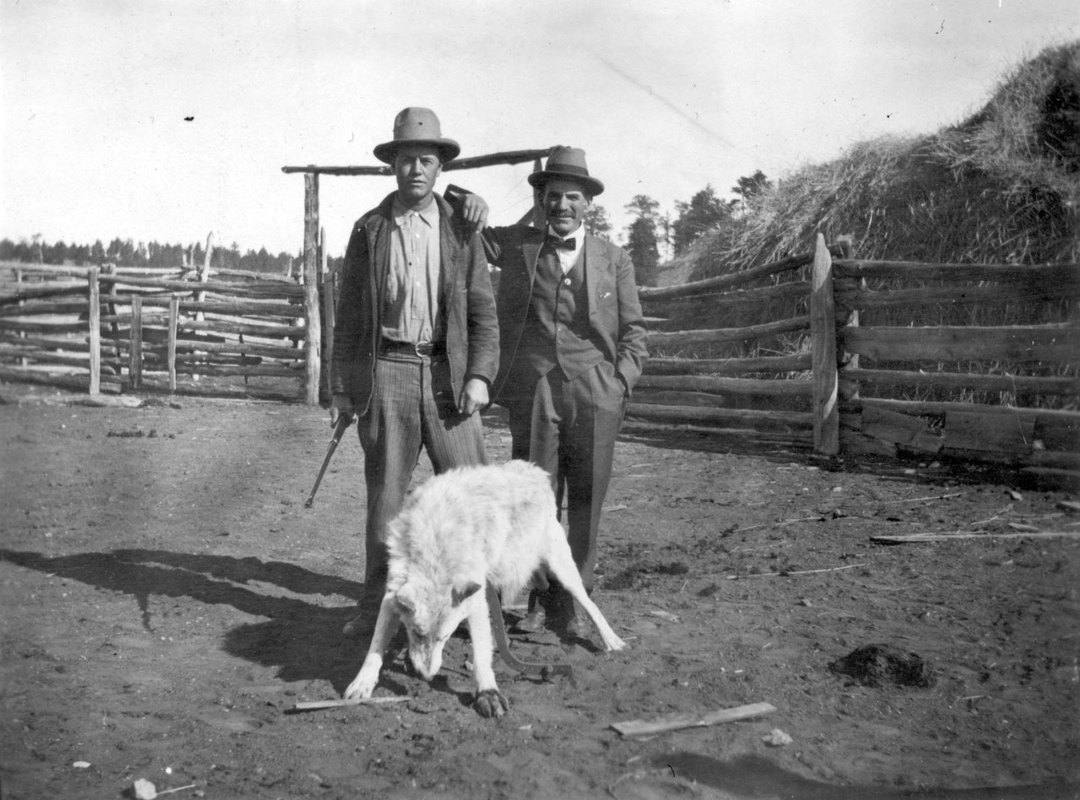

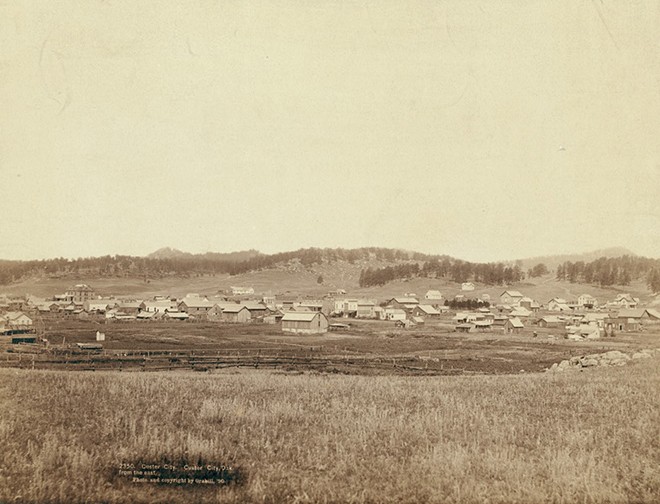

Кастер, Южная Дакота. 1890 год Library of Congress

Четыре года назад была убита его подруга. Другой у него так и не появилось, и многие полагали, что он посвятил остаток своей жизни отмщению за ее смерть. Потом при нем появились два койота — не столько компаньоны, сколько слуги. Волк никогда не позволял им приближаться к нему, а доедать его добычу они могли только после того, как он насытится. Они всегда шли на почтительном расстоянии по бокам от него, предупреждая о засаде или приближающейся опасности, что добавляло всей этой истории еще больше таинственности.

После того как объявленная награда, выросшая со 100 долларов до 500, не помогла добыть скальп разбойника; после того, как звероловы и любители спортивной охоты окончательно сдались; после того, как ни отравленные приманки, ни собаки не смогли достичь результата, — после всех этих усилий скотоводы предприняли попытку загнать волка. Установив, как им казалось, где именно прячется хищник, множество всадников окружили это место и стали постепенно съезжаться. Как и все предыдущие попытки, эта затея провалилась. Некоторые из скотоводов, смирившись, заявили, что им придется кормить волка до конца его дней. Другие решили обратиться к государству с просьбой прислать охотника. В марте 1920 года Бюро биологических исследований Министерства сельского хозяйства направило в Кастер Г. П. Уильямса, одного из своих лучших охотников, поручив ему не прекращать преследовать волка, пока тот не будет убит, сколько бы времени для этого ни потребовалось.

Уильямс отправился в путь. Он взял с собой целый арсенал капканов, но, так как старый волк был известен своим умением их избегать, Уильямс в первую очередь полагался на свое ружье. Как впоследствии выяснилось, ему пригодились и капкан, и ружье, прежде чем он наконец достиг своей цели 11 октября 1920 года.

Поскольку речь в этой истории идет о репутации двух гениев — гениального преступника и гениального защитника — мы можем рассказать о дальнейших событиях словами инспектора по надзору за хищными животными, который изложил основные факты в своем рапорте в Бюро биологических исследований. Рапорт был направлен с большим опозданием. Как большинству людей, чья жизнь связана с дикой природой, автору не свойственен героический стиль. Вот эта история — с момента, когда Уильямс направился в Кастер, до момента, когда волку-убийце пришел конец:

«Когда Уильямс отправился в те места, где обитал волк, он первым делом попытался найти свежие следы, но безуспешно. Он стал спрашивать у людей, потерявших скот, где именно в их краях обычно встречается волк. Те отвечали, что волк может быть где угодно на участке в 40 миль шириной и 65 длиной. Ему посоветовали подождать там несколько дней, и волк непременно зайдет его проведать. Вопреки их совету, Уильямс отправился в холмистую местность к западу от Прингла Городок в 10 километрах от Кастера. и обнаружил, что волк находится рядом со старыми пещерами в Пелгарских горах В оригинале — Pelgar Mountains, но, вероятно, имеется в виду одна из вершин горной гряды Элк к западу от Кастера, на границе со штатом Вайоминг, которая сейчас называется Pilger Mountain (гора Пилгер). .

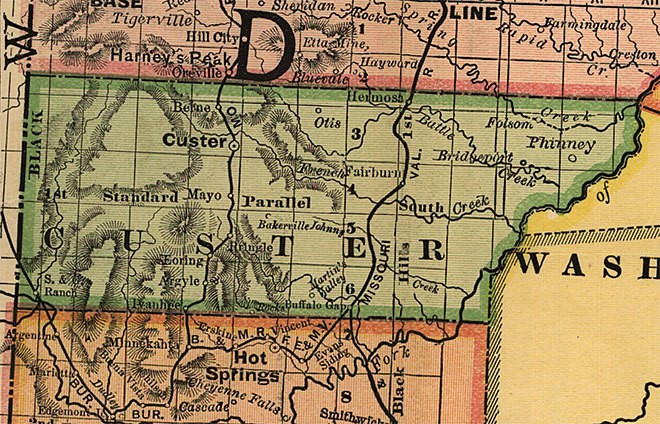

Округ Кастер. Фрагмент карты Южной Дакоты. 1892 год Rand McNally and Company / Library of Congress

Уильямс смазал подошвы своих сапог особым составом Скорее всего, имеется в виду пахучая смесь, имитирующая запах волчицы. и начал расставлять капканы. Той ночью волк напал на его след и выказал значительное возбуждение, полагая, что в окрестностях появилась самка, с которой он мог спариться. Он прошел по следу до конца, а затем вернулся в Пелгарские горы, где расчистил две старые пещеры и вырыл новое логово, которое уходило под землю на 50 футов 1 фут — около 30 сантиметров. .

1 апреля Уильямс впервые увидел волка, мельком, но прицелиться не успел. Койоты-телохранители следовали по бокам от волка на расстоянии от 100 до 200 ярдов 100 ярдов — около 91 метра. . Они предупреждали его об опасности, пускаясь наутек. время Уильямс не трогал койотов в надежде, что получит возможность выстрелить в волка, не спугнув его выстрелами. Наконец, поняв, что такой возможности не представится, если не убить койотов, Уильямс пристрелил их, рассчитывая, что теперь сможет взять волка на мушку. В этом он глубоко заблуждался. Волк стал играть с ним в прятки. Убив очередную жертву, он проходил немного вперед, потом возвращался по следу на несколько десятков футов до укрытия и наблюдал, как охотник продолжает идти по его следу. Хотя это обычные повадки для медведя, я никогда не слышал, чтобы так поступал волк. Мистер Уильямс понял, что происходит, только 26 апреля. А иногда волк просто скрывался в валежнике, где выследить его было невозможно.

В мае волк дважды наступал на капканы, а в ночь на 3 июля он то ли перекатился, то ли прилег на один из них, и в капкане остался огромный клок шерсти. Это так его напугало, что на время он покинул те места. Ничто не выдавало его присутствия в окрестностях Кастера до ночи на 1 августа, когда он убил несколько голов скота и покалечил еще несколько. Уильямс обнаружил трупы, взял след и шел по свежим следам целый день, пока не оказался у входа в каньон. Зная, что после обильной трапезы волку нужно поспать, Уильямс привязал лошадь и направился в каньон пешком. И тут показались двое несущихся во весь опор всадников, которые стали кричать Уильямсу, что нашли задранного волком годовалого бычка. Уильямс знаками стал призывать их скрыться, но они не понимали, чего он хочет, и Уильямсу пришлось вернуться, чтобы поговорить с ними. Так он упустил самый верный до тех пор шанс застрелить своего противника. Вернувшись на след, он обнаружил место отдыха волка. Шум, поднятый всадниками, разбудил хищника; он вернулся в каньон и улизнул, пройдя совсем близко от охотника.

В начале сентября волк наступил на один из капканов и слегка прищемил одну лапу. Вероятно, капкан заклинило, и он захлопнулся только с одной стороны, так что волк сумел вырваться. В капкане осталось немного шерсти. То же самое повторилось в начале октября.

Уильямс смог наконец добраться до волка 11 октября. Вот как он сам об этом рассказывает:

„Утром он наступил на капкан, и капкан как следует защемил ему переднюю лапу. Он пробежал вместе с капканом 150 ярдов, и тут крюк на капкане зацепился за дерево, но это его совсем не остановило. Он оторвал вертлюг капкана Вертлюг — один из элементов крепления капкана в виде кольца. и побежал с ним на лапе дальше. Я гнал его три мили, потом смог прицелиться и убил его. Ему так везло, что я был уверен, что ружье даст осечку, но оно выстрелило. Он был меньше среднего самца, весил 98 фунтов То есть 44 килограмма. и был всего 6 футов в длину от кончика носа до кончика хвоста; 11 дюймов от когтя до пятки 1 дюйм — около 2,5 сантиметра. . Хвост у него был 14 дюймов в длину. Зубов хватило бы еще лет на пятнадцать. Некоторые он обломал об капкан, но остальные были в хорошем состоянии. Это был старый волк, шерсть у него была почти белая“.

Вот таким простым языком человек, перехитривший умнейшего из зверей-убийц, рассказывает свою историю».

Вряд ли 27-летний студент Фред Коэн мог предположить, что вредоносные аналоги программы, которую он написал при работе над своей диссертацией, какие-нибудь десять лет спустя изменят весь компьютерный мир. В ноябре 1983 года Коэн представил своему преподавателю лабораторный саморазмножающийся компьютерный вирус, способный поражать операционную систему VAX 11/750. Студент решил сразу же продемонстрировать возможности своей программы, запустив её одновременно на нескольких компьютерах.

Эксперимент прошёл успешно, и на его основе через год молодой учёный защитил свою диссертацию. Под чутким руководством наставника, компьютерного гуру и создателя одного из самых известных механизмов шифрования Леонарда Адлемана, в своей научной работе Коэн впервые назвал компьютерный вирус вирусом. Тем самым он вошёл в историю компьютерных наук.

Программа Коэна работала так же, как и современные вирусы. Она просто создавала свои копии, скрытно запуская их в компьютерную сеть.

Автором идеи и «отцом компьютерной вирусологии» на самом деле был американский учёный Джон фон Нейман, один из основоположников теории вычислительной техники. Возможность создания таких программ он описал в статье 1949 года «Теория самовоспроизводящихся автоматов».

В 1972 году на основе работы фон Неймана свою статью написал Вейт Рисак. Он описал полнофункциональный вирус (как мы его теперь называем), созданный на языке программирования Assembler для компьютерной системы Siemens 4004/35. А первый сетевой вирус Creaper появился в 1971 году в компьютерной сети Пентагона Arpanet3. Он был безобидным, но назойливым: мог самостоятельно выйти в Сеть и сохранить свою копию на удалённой машине. Его автор — Боб Томас из BBN Technologies, а вот автор созданной для противодействия ему программы Reaper остался неизвестен. Программа Reaper тоже была вирусом, её основной задачей было распространение по вычислительной сети и уничтожение файлов Creaper.

О разрушительном потенциале такого ПО впервые упомянул писатель-фантаст Том Браннер. В его романе «На гребне ударной волны» (1975) есть эпизод заражения вредительскими программами боевых роботов. Идею, что компьютерные программы могут вести себя подобно биологическим вирусам, постулировал и студент Дортмундского университета Юрген Краус в своей дипломной работе 1980 года.

В 1982 году появился первый вирус для персональных компьютеров Elk Cloner, написанный американским девятиклассником Ричардом Скрента. Программа, написанная для ОС Apple DOS 3.3, распространялась через дискеты и после 50-й репликации активировалась, отобразив на экране ПК короткое стихотворение с первой фразой «Elk Cloner: Программа с индивидуальностью».

Таким образом Коэн был лишь автором термина «компьютерный вирус». Да и тот приписывают его учителю.

В 1987 году Коэн предположил, что создать защиту от подобных программ — «совершенный антивирус» — невозможно. Всё равно будут появляться вредоносы, способные обходить защиту.

Символично, что в этом же 87-м, как бы в подтверждение выводов учёного, на планете выявили первую компьютерную эпидемию.

Её вызвал вирус персональных компьютеров под названием Brain, он же «пакистанский мозг» или «пакистанский грипп». По разным данным, он успел заразить от 20 000 до 250 000 ПК по всему миру.

Программу разработали два 19-летних брата из Пакистана. Они владели небольшим компьютерным магазинчиком и устали от того, что покупатели нелегально копировали купленное у них ПО. Они создали свой вирус, чтобы бороться с этим пиратством.

Brain распространялся через дискеты. Если программа на носители была просто скопирована без покупки лицензии, вирус заполнял на дискете все место, и через какое-то время ею невозможно было пользоваться. Однако разработчики вредоноса допустили один просчёт. Они не подумали, что их изобретение сможет распространяться и по обычным дискетам, где не было нелегально скопированных программ.

В итоге программа разлетелась по всему миру и от неё стали страдать обычные пользователи. Brain был и первым вирусом-невидимкой. Когда заражённый сектор диска пытались прочитать, вирус незаметно подставлял его незаражённый оригинал.

Следующая компьютерная напасть не заставила себя долго ждать. Она началась спустя год. Эпидемию спровоцировал аспирант Корнельского университета (США) Роберт Моррис. Он заявлял, что запустил компьютерного «червя» в качестве эксперимента.

И, кажется, эксперимент оказался удачным: вредоносная программа заразила около 10% компьютеров, подключенных к уже существовавшей тогда сети Интернет (ARPANET).

Вирус проник в компьютеры американских школ, лабораторий, различных госучреждений. Поражённые машины зависали, а через какое-то время они становились полностью непригодными для работы. Ущерб от «червя Морриса» тогда оценили в $100 млн.

За свой эксперимент Моррис тогда получил первое в истории наказание за кибератаку — три года условно, штраф в $10 000 и сотни часов исправительных работ.

В 90-е годы вирусы уже стали привычным явлением. При этом эпидемии стали более масштабными. Так, в 1994 году началась настоящая пандемия в компьютерном мире, спровоцированная вирусом OneHalf («одна половина»). Эта программа поражала компьютеры с операционной системой MS-DOS.

Вирус никак не проявлял себя, пока не поражал половину жёсткого диска компьютера. В результате у вредоносной программы появлялся контроль над операционной системой. Можно было уничтожить это ПО, но вместе с этим безвозвратно терялись и все хранившиеся на компьютере данные — они были предусмотрительно зашифрованы вредоносом.

Вирус долго бродил по миру, но вымер самостоятельно: с появлением операционок Windows 95 и выше он не смог распространяться.

Поколение вирусов

В 2000-е с массовым подключением компьютеров к Сети вирусы стали привычным явлением. Как и антивирусные программы, которые стали обязательным атрибутом любого компьютера.

С нулевых вирусы стали развиваться так же активно, как и все технологии. Но можно выделить две важных вехи в развитии вредоносных программ.

Первой вехой в эволюции вирусов стал 2005 год. Тогда появились шифровальщики (Virus-Encoder, Trojan-Encoder), а также программа-вымогатель Ransomware, рассказал «Секрету фирмы» директор по стратегическим коммуникациям Infosecurity a Softline Александр Дворянский.

«В это же время появились трояны-вымогатели — это разновидность зловредных программ, которая за последнее время стала одной из самых популярных у хакеров. Вирусы-вымогатели можно разделить на два основных типа: шифровальщики (крипторы, cryptoransomware) и блокировщики (блокеры). Цель злоумышленников при использовании подобных программ — получение выкупа за разблокировку зашифрованного устройства», — объяснил эксперт.

«Также в этот период появился вайпер (стиратель) — вредоносное ПО, цель которого — уничтожить данные на диске компьютера-жертвы. И сегодня эти программы существуют, развиваются и продолжают портить жизнь пользователям по всему миру», — добавил Дворянский.

Второй важной вехой в развитии зловредных программ в 2016 году стал вирус Petya и его многочисленные модификации. Попадая в компьютер жертвы, вирус скачивает из интернета шифровальщик и пытается поразить часть жёсткого диска с данными, необходимыми для загрузки компьютера. Если ему это удается, то система выдает всем известный Blue Screen of Death — «синий экран смерти».

Если у жертвы нет резервной копии с устройства, встаёт выбор: заплатить злоумышленникам выкуп, как правило, от $300–500, или потерять всю информацию на своём устройстве, пояснил Дворянский.

Причём даже оплатив дань, человек, скорее всего, потеряет все данные: версия Petya 2017 года (NotPetya) не предполагает возможности расшифровки информации на жёстком диске.

По оценке Белого дома, общий ущерб, нанесенный NotPetya, составляет более $10 млрд.

Особо опасен, невозможно остановить

Специалисты по кибербезопасности спорят о том, какие вирусы в ближайшие годы будут таить в себе наибольшую опасность. Так, по мнению аналитиков компании по разработке антивирусов Trend Micro, самую большую угрозу несут черви-шифровальщики. К примеру, это вирус Cerber. Он шифрует все данные на зараженном компьютере, а затем начинает вымогать деньги у жертвы. Делает он это устно — с помощью синтезатора речи.

Не менее опасен вирус Sodinokibi. Он также превращает все данные в «азбуку Морзе» и требует у пользователей выкуп — в биткоинах.

Другой современный вирус под названием Locky проникает в компьютеры после того, как пользователи открывают одно из писем в папке спам. Вирус копирует данные на компьютере, а оригиналы удаляет. При этом он одновременно собирает самостоятельно статистику по каждому заражению. Возможно, для того чтобы его создатели в будущем смогли усовершенствовать свое оружие.

Большую угрозу несут также вирусы-кейлоггеры. Попадая на телефон или компьютер, они могут передавать «хозяину» каждое нажатие клавиши человеком. То есть создатели вируса могут перехватить любую переписку, данные банковских карт, если пользователь их вводил в браузере во время какой-то операции.

Кроме того, по миру бродят вирусы, превращающие компьютеры в «зомби-сети». Они получают права администратора на компьютере жертвы и передают их своему создателю. Происходит это незаметно для пользователей. Как правило, при таких атаках заражается большое число ПК, которые потом объединяются в целые сети. Они используются для организации более мощных атак — например атак-DDoS или для массовой рассылки спама.

Как рассказал «Секрету фирмы» руководитель отдела обнаружения вредоносного ПО экспертного центра безопасности компании Positive Technologies Алексей Вишняков, к самым опасным вирусам можно отнести, помимо уже названных шифровальщиков, также эксплойты и бэкдоры.

«Шифровальщики портят ценные файлы пользователей. За последние пару лет этот класс вредного ПО используется в большинстве атак на корпоративные сети, что влечёт за собой огромный ущерб. Эксплойты же — это программы для использования ошибок в ПО. Они позволяют получить несанкционированный доступ в сетевую инфраструктуру. В последние годы число обнаруживаемых уязвимостей в ПО, в том числе критических уязвимостей, уверенно растёт. Увеличивается и число атак, в которых злоумышленники воспользовались эксплойтом для проникновения», — объяснил эксперт.

Бэкдоры же — это программы для обеспечения контроля за компьютером жертвы. «Бэкдоры усложняются, становятся более скрытными, за счёт чего эффективность атак становится выше», — заключил Вишняков.

Аналитик центра противодействия компьютерным атакам компании «Информзащита» Ильназ Гатауллин сказал, что на данный момент наиболее опасным считается тот вирус, который будет в своём арсенале для распространения иметь несколько эксплоитов 0-day (программы, против которых пока не выработаны методы защиты. — Прим. ред.), как, например, Stuxnet (распространённый в 2010-м году вирус, поражающий систему Windows. — Прим. ред.), сказал Гатауллин.

Руководитель отдела «Лаборатории Касперского» по исследованию сложных угроз Владимир Кусков заявил, что одной из самых актуальных угроз на сегодня являются мобильные банковские троянцы. Их основная задача— получить доступ к мобильному банкингу человека.

«Актуальной остается также угроза, связанная с различным шпионским и сталкерским ПО, которые могут собирать огромное количество данных на устройстве. В том числе они могут перехватывать переписку в социальных сетях и мессенджерах, анализировать нажатие клавиш, делать скриншоты экрана, записывать всё, что происходит рядом с жертвой, через микрофон и камеру мобильного телефона», — рассказал эксперт.

Тренды на вирусы в будущих сезонах

В ближайшем будущем продолжат набирать популярность вирусы, созданные не под Windows, а под менее популярные операционные системы: Linux, Mac OS, Android, IOS, — прогнозирует Алексей Вишняков. Также появится больше кроссплатформенных зловредов: один вирус сможет наносить вред разным операционным системам, атаковать одновременно смартфоны и ПК.

Ещё один тренд, по словам Вишнякова, — появление вирусов с учётом новых технологий: docker (упаковщик приложений в контейнер, который может быть развернут на любой Linux-системе. — Прим. ред.), kubernetes (платформа для управления контейнерными приложениями. — Прим. ред.), облачных решений, IaaS (вычислительная инфраструктура для облачных приложений — Прим. ред.).

Ильназ Гатауллин добавил, что ещё один тренд, который получит широкое распространение в будущем, — это развитие вредоносного ПО как услуги (Malware-as-a-service). Такое ПО можно будет арендовать для осуществления кибератак. С развитием мобильных технологий в последние несколько лет фиксируют огромное количество зловредных программ, адаптированных под мобильные устройства и даже игровые консоли, добавляет Александр Дворянский. В будущем их станет ещё больше.

«Меняются также и каналы передачи зловредных программ. Если раньше вирусы в основном распространялись через нелегитимные файлообменники (кино, игры, программы) или по электронной почте, то сейчас вирусы можно подхватить в социальных сетях, Telegram-каналах, на фишинговых сайтах и даже в мобильных приложениях», — отметил он.

Кибератака — или хакерская атака — это вредоносное вмешательство в информационную систему компании, взлом сайтов и приложений, личных аккаунтов и устройств [1].

Главные цели — получить выгоду от использования этих данных или шантажа владельцев. Есть целые хакерские группы, которые взламывают сайты, инфраструктуры и сервисы, чтобы заявить о себе. Такие атаки сравнимы с террористическими.

Кибератаки различают по способу воздействия:

1. WannaCry — самый массовый вирус десятилетия

Когда: май 2017 года.

Кого или что атаковали: компьютеры на ОС Microsoft Windows.

Что произошло:

WannaCry — вредоносная программа-вымогатель, которая использовала уязвимость нулевого дня в различных версиях Windows. Проникая в компьютеры, вирус зашифровывал все содержимое, а затем начинал требовать деньги за разблокировку. Однако расшифровать файлы было невозможно.

Впервые его обнаружили в Испании, а затем и в других странах. Больше всего пострадали Россия, Украина и Индия. Из-за WannaCry остановилась работа банков, правительственных организаций, аэропортов. В ряде британских больниц не смогли провести срочные операции. Код вируса выглядел слишком примитивным и как будто недописанным. Поэтому появились версии, что разработчик случайно выпустил его раньше времени [2]. В пользу этого говорит и то, что коды для расшифровки не работали. Предполагают, что изначально WannaCry должен был поразить все устройства на Windows.

Остановить вирус удалось исследователю Маркусу Хатчинсу под ником Malwaretechblog. Он обратил внимание, что перед тем, как зашифровать файлы, программа отправляет запрос на несуществующий домен. Хатчинс зарегистрировал этот домен, после чего WannaCry перестал причинять вред. В создании вируса подозревают Lazarus Group и другие группировки, связанные с Агентством национальной безопасности США: данные об уязвимости были известны только АНБ.

Ущерб: вирус успел заразить 500 тыс. компьютеров в 150 странах мира и нанести ущерб в $1 млрд [3].

2. Petya/NotPetya/ExPetr — самый большой ущерб от кибератаки

Когда: июнь 2017 года.

Кого или что атаковали: крупные корпоративные сети компаний и госслужб по всему миру

Что произошло:

Первая версия вируса появилась еще в марте 2016 года, но серьезные кибератаки начались в 2017-м. Не все согласны с тем, что в обоих случаях это был один и тот же вирус, но значительная часть кода действительно совпадала. По поводу названия тоже возникли споры: исследователи из «Лаборатории Касперского» предпочитают называть вирус New Petya, NotPetya или ExPetr [4].

Так же, как и WannaCry, Petya и его поздние версии поражали компьютеры на ОС Microsoft Windows. Они зашифровывали файлы — точнее, базу данных с информацией обо всех файлах на диске — и данные для загрузки ОС. Затем вирус требовал выкуп в биткоинах.

Но коды для расшифровки не помогали, а, наоборот, уничтожали все данные на жестком диске. При этом вирус получал полный контроль над всей инфраструктурой компании, и защита от WannaCry против него уже не действовала.

Для создания NotPetya использовали коды хакерской группировки Equation, выложенные в открытый доступ. В октябре 2020 власти США обвинили хакерскую группировку Sandworm [5], состоящую из сотрудников российского ГУ ГШ, в причастности к вирусу NotPetya и другим кибератакам.

Больше всего от вируса пострадала Украина. Позднее пришли к выводу [6], что именно отсюда началось заражение. Причина — в автоматическом обновлении бухгалтерской программы M.T.doc, которой пользуется большинство компаний и госорганов в стране.

Ущерб: Вирус затронул компании и госорганы Европы, США, Австралии, России, Украины, Индии, Китая. Среди пострадавших — российские компании «Роснефть» и «Башнефть», международные корпорации Merck, Maersk, TNT Express, Saint-Gobain, Mondelez, Reckitt Benckiser. На Украине пострадало более 300 компаний, включая «Запорожьеоблэнерго», «Днепроэнерго», Киевский метрополитен, украинские мобильные операторы «Киевстар», LifeCell и «Укртелеком», магазин «Ашан», Приватбанк, аэропорт Борисполь. 10% памяти всех компьютеров в стране оказалось стерто. Общая сумма ущерба от деятельности хакеров составила более $10 млрд [7].

3. Выборы в США — главный политический скандал

Когда: июль 2016 года.

Кого или что атаковали: серверы Национального комитета Демократической партии США (DNC) и комитета Демократической партии по выборам в Конгресс (DCCC).

Что произошло:

Хакеры использовали вредоносное ПО для удаленного управления серверами и передачи файлов, а также слежки за всеми действиями пользователей в рамках сети. После кибератаки хакеры вычистили все следы своей активности.

Хакерам удалось получить доступ к электронной почте кандидата в президенты от демократов Хилари Клинтон и ее команды. В итоге 30 тыс. электронных писем были опубликованы на WikiLeaks [8], включая 7,5 тыс. документов, отправленных самой Клинтон. Многие документы были секретными и касались террористических атак на консульство США в Бенгази в 2012 году. Остальные содержали персональные данные членов и спонсоров демократической партии, включая номера их кредитных карт.

Американские эксперты по интернет-безопасности обвинили в этих атаках действующие из России хакерские группировки под названием Cozy Bear и Fancy Bear [9].

Ущерб: История с перепиской вызвала раскол внутри демократов и сильно пошатнула их позиции накануне выборов. Скандал негативно повлиял на рейтинги Клинтон и помешал ей победить Дональда Трампа на президентских выборах. Она же положила начало Пиццагейту — одной из самых масштабных теорий заговора в США [10].

Накануне новых американских выборов в 2020 году вышел доклад Microsoft [11]. В нем сообщается о 200 хакерских атаках, связанных с выборами. И вновь в числе главных виновных называют Россию [12].

4. Взлом Facebook — самая громкая утечка данных из соцсети

Когда: 2020 год.

Кого или что атаковали: персональные данные пользователей Facebook.

Что произошло:

В марте 2020 года британская компания Comparitech сообщила об утечке данных более 267 млн пользователей Facebook [13]. Большая часть из них принадлежит американцам [14]. Их могли использовать для рассылки фишинговых ссылок.

Ущерб: После первых утечек Федеральная торговая комиссия США обязала Facebook выплатить рекордные $5 млрд штрафа [17]. Это в 20 раз выше самых крупных санкций, которые применялись за утечки данных. Репутация самой компании на фоне регулярных утечек сильно пошатнулась — как и позиции на фондовой бирже [18].

Психическая кибератака: взлом клиники в Финляндии

В сентябре 2020 года киберпреступники взломали базу Vastaamo — одного из крупнейших психотерапевтических центров в Финляндии [19]. Они похитили личные данные десятков тысяч пациентов, включая записи сессий с терапевтами. В обмен на данные хакеры потребовали выкуп в €200-540 с каждого пациента и €450 тыс. (около 40 млн руб.) — с самого центра [20]. Правительство Финляндии собрало экстренное заседание с участием министра обороны. Однако злоумышленников так и не поймали, а данные пациентов оказались в даркнете [21].

5. Нашумевший взлом аккаунтов знаменитостей в Twitter

Когда: июль 2020 года.

Кого или что атаковали: Twitter-аккаунты Билла Гейтса, Илона Маска, Барака Обамы, Джеффа Безоса, Канье Уэста и других известных личностей в США.

Что произошло:

Во взломанных профилях злоумышленники, от имени американских звезд, политиков и бизнесменов, призывали отправлять биткоины на указанный криптокошелек [22]. Каждый перевод они обещали вернуть в двойном размере. Пострадали также корпоративные аккаунты Apple и Uber.

Читайте также: