Kaspersky endpoint agent что это

Обновлено: 04.07.2024

Все мы знаем истории, когда вирусы парализовывали работу огромных компаний. Итог - большие финансовые потери, урон репутации. «Лаборатория Касперского» разработала свой многоступенчатый подход к организации защиты с помощью широкой линейки своих продуктов. Далее я более подробно расскажу об этом подходе и покажу пример установки и настройки одного из базовых продуктов кибербезопасности - Kaspersky EDR Optimum.

Комплексный подход к безопасности

Информационной безопасности сейчас необходимо уделять максимум внимания, с этим нельзя не согласиться. Число атак на бизнес постоянно растет. Когда я начинал свою деятельность в системном администрировании, наиболее страшные вирусы просто выводили из строя операционные системы. Это создавало проблемы, но не критичные. Как правило, систему можно было оперативно восстановить. В других атаках злоумышленники воровали пароли и рассылали зловредные письма, используя украденные учетные данные от почтовых серверов.

Я сам лично наблюдал последствия атак шифровальщиков. У меня цикл статей на сайте есть по этой теме, вынесенный в отдельный раздел. Когда тебя зашифровали, поздно что-то делать. Так что на первое место выходит предотвращение атак всеми доступными способами. И это не просто установка антивируса на рабочие станции. Сейчас приходится более детально разбираться в этом вопросе и использовать комплекс защитных мер.

Для удобного подбора комплексной защиты «Лаборатория Касперского» сгруппировала все свои продукты кибербезопасности в 3 уровня для того, чтобы вы смогли подобрать себе линейку продуктов под свои задачи и ресурсы.

3 уровня защиты от «Лаборатории Касперского»

Как я уже сказал, «Лаборатория Касперского» представила ступенчатый подход к кибербезопасности. В его рамках все корпоративные продукты, технологии и сервисы разделены на три уровня. Необходимый конкретной компании уровень защиты зависит от размера организации и степени зрелости её службы информационной безопасности.

- Kaspersky Security Foundations. Этот уровень обеспечивает базовую защиту от широкого спектра угроз для компаний любого размера. Продукты из этого уровня могут быть установлены и настроены, даже если у вас нет IT отдела и постоянных сотрудников в нём. . Продукты этого уровня дают расширенные инструменты противодействия угрозам. Вы можете не только защищаться от атак, но и проводить расследование инцидентов. А также использовать накопленную информацию об атаках на вашу инфраструктуру для их предотвращения, даже если это совершенно новый вирус. Данный уровень приложений будет актуален для компаний, где есть IT отдел, в том числе люди, которые занимаются именно безопасностью.

- Kaspersky Expert Security. Самый продвинутый уровень защиты для организации экосистемы средств обеспечения безопасности. Данный уровень ориентирован на корпорации и крупные промышленные предприятия, где есть отдел IT-безопасности.

Далее я рассмотрю продукты уровня Kaspersky Optimum Security и покажу на конкретном примере, как их устанавливать и использовать.

Kaspersky Optimum Security

Данный уровень защиты состоит из следующих компонентов:

-

. Это расширение функционала Kaspersky Endpoint Security, который устанавливается в качестве антивируса на рабочие станции. С его помощью можно будет не только предотвращать угрозы, но и расследовать инциденты, анализировать первопричины заражений, автоматически формировать защиту на основе уже полученных данных, строить отчеты и многое другое. Ниже я буду устанавливать и настраивать этот продукт. . Сервис с круглосуточной автоматической защитой на основе моделей машинного обучения и аналитических данных об угрозах и расследований атак, подготовленных специалистами компании Kaspersky. На основе событий безопасности в вашей системе могут быть запущены те или иные сценарии противодействия угрозам. То есть это система, которая автоматически реагирует на инциденты без вашего участия. . Готовый продукт для организации песочницы, который интегрируется в существующую инфраструктуру защиты для дополнительных возможностей проверки и ограничения работы подозрительных приложений. . Портал с базой данных опасных приложений, сайтов, IP-адресов, всего того, что связано с угрозами. Платформа позволяет проверять подозрительные файлы, хеши файлов, IP-адреса или веб-адреса на наличие связанных с ними киберугроз для дальнейшего своевременного реагирования на них. . Онлайн-платформа, с помощью которой можно повышать осведомленность сотрудников любых отделов, даже ИТ-персонала, в вопросах информационной безопасности. Включает в себя интерактивные уроки, тесты, повторение пройденного, в том числе закрепление знаний на примере симулированных фишинговых атак.

Далее я покажу, как установить и настроить базу для построения защиты уровня Optimum Security с помощью Kaspersky EDR для бизнеса Оптимальный.

Установка Kaspersky EDR для бизнеса Оптимальный

Kaspersky EDR Оптимальный устанавливается поверх существующей инфраструктуры Kaspersky на базе Kaspersky Security Center + Kaspersky Endpoint Security. Сначала нужно установить сервер администрирования Kaspersky SC (KSC), затем на рабочие станции развернуть антивирус Kaspersky ES (KES).

В процессе установки сервера управления, вам будет предложено установить одну из бесплатных баз данных mssql express или mysql. Если у вас уже есть один из этих серверов, можно воспользоваться им.

В целом, в установке Kaspersky Security Center нет каких-то сложностей, так что я не буду на этом останавливаться. У продукта хорошая документация на русском языке, так что можно без проблем разобраться. Но я все установил и без инструкции. После установки заходить в консоль управления можно под учетной записью администратора компьютера, под которым выполнялась установка.

Дальнейшая логика установки EDR следующая. Если вы ранее работали с Security Center, то особых проблем у вас не возникнет. Я несколько лет управлял системой безопасности на базе Kaspersky, причем не в одной организации. Хотя это было несколько лет назад, логика работы продукта осталась примерно такой же, только интерфейс поменялся. Так что я быстро во всём разобрался.

Сначала вам надо загрузить установочные пакеты для дистрибутива клиентского антивируса - Kaspersky Endpoint Security. Делается это в разделе Обнаружение устройств и развертывание -> Развертывание и назначение -> Инсталляционные пакеты.

Затем в разделе Параметры консоли -> Веб-плагины установить два плагина - для Kaspersky Endpoint Agent и Kaspersky Endpoint Security.

Далее идём в Устройства -> Политики и профили и создаем политику для Kaspersky Endpoint Agent. В разделе Параметры программы -> Интерфейс и управление обязательно выбрать Endpoint Detection and Response Optimum.

В завершении развертывания необходимо создать три задачи:

- Перед развертыванием KES необходимо добавить компонент Endpoint Agent (или Endpoint Sensor) в свойствах установочного пакета KES в KSC.

- Задача для удаленной установки дистрибутива KES.

- Задача по распространению лицензионного ключа с лицензией на Kaspersky Endpoint Detection and Response Optimum.

Продукт активно развивается, так что какие-то пункты из данной инструкции могут поменяться. Но общая логика установки, думаю, такой же и останется. Теперь можно переходить к тестированию возможностей KES с лицензией EDR Optimum.

Имитация заражения и противодействие с помощью EDR

Давайте посмотрим, как на практике реализуется защита с помощью установленных ранее компонентов. Для теста я запустил на защищенной рабочей станции образец вируса. Локальный антивирус заблокировал его работу. Перемещаемся в KSC и смотрим информацию об инциденте.

Идём в раздел Мониторинг и отчёты -> Отчёты, открываем Отчёт об угрозах. Переходим на вкладку Подробнее.

Мы видим общую информацию о событии. Далее мы можем посмотреть подробности инцидента в отдельной карточке. Перемещаемся туда.

Здесь наглядно со всеми подробностями представлена информация, связанная с событием. Я скачал вирус в запароленном архиве через браузер. Распаковал его и запустил. Сверху показана цепочка процессов, связанных с запуском вируса. Сначала это был системный процесс svchost.exe, потом скачанная программа sw_test.exe и в конце сам запущенный вирус yhtbz.exe.

Через карточку инцидента вы можете изолировать устройство от сети, чтобы далее спокойно разобраться в произошедшем событии, не опасаясь, что прямо сейчас будет распространяться заражение.

Вы наглядно можете проследить за всеми действиями вируса. Для этого нужно выбирать соответствующие разделы под информацией о вирусе и смотреть внесенные им изменения.

- какие файлы создавал вирус;

- откуда и кем он был запущен;

- к каким ip-адресам он обращался;

- что изменил в реестре.

Наглядно всё это можно посмотреть в отдельной вкладке - Все события инцидента.

На основе данных из карточки вы сможете сразу же проверить файл по его хэшу на Kaspersky Threat Intelligence Portal и получить подробную аналитику. Также с помощью информации о файле вируса можно создать задачу по поиску этого файла на других машинах и настроить какое-то действие, если этот файл будет найден. Например, изолировать хост от сети или удалить файл и поместить на карантин.

Смотрите, какая получается картина. Вы видите не только конечный файл с вирусом, который был запущен в директории temp, но и источник заражения - исходный файл, который антивирусом не детектился, так как не проявлял никаких явно вредоносных активностей, но именно он являлся источником заражения. На основе функционала, представленного Kaspersky EDR Оптимальный, вы видите полную картину происходящего. С помощью информации в карточке инцидента у вас есть возможность сразу же изолировать заражённый хост, посмотреть аналитику по исходному файлу, запускающему вирус. Затем заблокировать на всех компьютерах запуск исходного файла по представленному хэшу, определить ip адреса, к которым обращается вирус и заблокировать их на шлюзе.

Когда атака будет локализована и остановлена, сможете спокойно посмотреть все изменения, что делал вирус, и откатить их на пострадавших системах. Таким образом реализуется часть комплексного подхода к защите. Не только блокировка вируса, но и полная аналитика по нему и превентивная защита.

Когда атака будет локализована и остановлена, сможете спокойно посмотреть все изменения, что делал вирус, и откатить их на пострадавших системах. Таким образом реализуется часть комплексного подхода к защите. Не только блокировка вируса, но и полная аналитика по нему и превентивная защита.

Более наглядно посмотреть все возможности Kaspersky EDR Optimum вы можете в видео:

Функционал очень крутой. Я лично ничего подобного ранее не видел. Расследования после вирусных атак приходилось проводить вручную, выискивая следы в системе и используя поисковики, чтобы находить подробности.

Заключение

Я рассказал, как организован подход «Лаборатории Касперского» к обеспечению комплексной защиты, а также наглядно показал, как он реализуется на практике на примере использования Kaspersky EDR для бизнеса Оптимальный. В целом мне нравятся защитные продукты этого бренда. Я постоянно использую их на почтовых серверах Linux в качестве антиспама и антивируса.

В офисах мне приходилось использовать 3 современных антивируса - от «Лаборатории Касперского» и других известных антивирусных производителей. Лично мне бренд Kaspersky и его Security Center нравится больше всего. Но нужно учитывать, что он в сумме и стоит немного дороже. Хотя линейки продуктов, как и функционал, у всех разные, и в лоб не всегда получится адекватно сравнить цены. Тут уже каждый сам выбирает, на чем остановиться исходя из задач и бюджета.

Давно прошли те времена, когда для проведения сложной хакерской атаки необходимо было привлекать серьезные ресурсы и компетентных специалистов. Сейчас продвинутое вредоносное ПО можно без особых усилий приобрести в даркнете, а то и вообще арендовать на время по модели MaaS (Malware-as-a-service).

Создатели таких сервисов не только предлагают своим клиентам удобную консоль управления инструментами для несанкционированного вторжения в чужую ИТ-инфраструктуру, но и всегда готовы оказать техническую поддержку, если пользователь сервиса «путается в педалях». Эта практика сделала порог применения сложных целевых атак минимальным, причем целью нападающих, как правило, становятся те, с кого есть что взять. И это, конечно, в первую очередь компании.

Решения класса EDR

Шквал целевых атак привел к появлению особого типа инструментов обеспечения информационной безопасности, получивших название EDR (Endpoint Detection and Response). Активность EDR направлена на защиту конечных узлов корпоративной сети, которые чаще всего и становятся входными воротами атаки. Главными задачами EDR является обнаружение признаков вторжения, формирование автоматического ответа на атаку, предоставление специалистам возможности оперативно определить масштаб угрозы и ее источник, а также собрать данные для последующего расследования инцидента.

Функциональность EDR основана на способности этого типа ПО проводить подробный анализ событий и проактивный поиск угроз, автоматизировать повторяющиеся повседневные задачи по защите, проводить централизованный сбор данных мониторинга состояния конечных устройств. Все это помогает поднять производительность труда специалистов по ИБ, работающих, например, в SOC (Security operations center) крупной компании.

Kaspersky Endpoint Detection and Response

Несколько лет назад «Лаборатория Касперского» вышла на рынок EDR с собственным решением Kaspersky Endpoint Detection and Response (KEDR), которое успело заработать себе хорошую репутацию в глазах отраслевых экспертов. Компании, серьезно заботящиеся об информационной безопасности, как правило применяют KEDR в составе комплексного решения, в которое входят собственно сам KEDR, платформа Kaspersky Anti Targeted Attack (KATA) и сервис Managed Detection and Response (MDR).

Такая связка позволяет специалистам по кибербезопасности эффективно противостоять самым продвинутым и передовым типам современных атак. Как правило, к подобным решениям прибегают организации уровня Enterprise имеющие собственный SOC или хотя бы отдельный небольшой департамент безопасности. Стоимость необходимых лицензий на ПО и сервисы достаточно высока, но если речь идет, например, о банке национального масштаба, то потенциальные риски многократно превышают расходы на обеспечение ИБ.

Оптимальный EDR для среднего бизнеса

Зачастую компании среднего размера не могут позволить себе содержать собственный SOC или держать в штате несколько профильных специалистов. При этом они, конечно же, также заинтересованы в возможностях, предоставляемых решениями EDR. Специально для таких клиентов «Лаборатория Касперского» совсем недавно выпустила продукт «Kaspersky EDR для бизнеса ОПТИМАЛЬНЫЙ».

Всего за полгода данный продукт снискал заслуженную популярность. Он является частью т.н. «Оптимального фреймворка ИТ-безопасности», разработанного вендором именно для заказчиков, которые не могут позволить себе дорогостоящие специализированные программы для борьбы со сложными кибератаками.

Помимо вышеупомянутого «Kaspersky EDR для бизнеса ОПТИМАЛЬНЫЙ», включающего технологии класса EPP (Endpoint Protection Platform) и базовые технологии EDR, в состав фреймворка входят также инструмент Kaspersky Sandbox и сервис Kaspersky MDR Optimum.

Перечислим ключевые возможности «Kaspersky EDR для бизнеса ОПТИМАЛЬНЫЙ». Основной его функцией является мониторинг конечных устройств, обнаружение возникающих угроз и сбор сведений о них.

Для каждого выявленного инцидента составляется граф развития атаки, дополненный информацией об устройстве и активности его операционной системы. Для поиска угроз или следов прежних атак продукт может использовать индикаторы компрометации (IoC), выявленные в ходе проведенного расследования или загруженные из внешних источников.

Реакция защитных механизмов на выявленную угрозу может быть настроена исходя из характера атаки: изоляция сетевых хостов, карантин или удаление зараженных объектов файловой системы, блокирование или запрет на запуск определенных процессов в операционной системе и пр.

Функциональность продукта может быть существенно расширена, благодаря средствам интеграции с другими продуктами «Лаборатории Касперского» — облачным сервисом Kaspersky Security Network, информационной системой Kaspersky Threat Intelligence Portal и базой данных Kaspersky Threats. Данные технологии и сервисы входят в стоимость лицензии (KSN) или предоставляются бесплатно (OpenTIP, Kaspersky Threats).

Архитектура и развертывание

Для развертывания в корпоративной сети «Kaspersky EDR для бизнеса ОПТИМАЛЬНЫЙ» не требуется больших вычислительных ресурсов. На всех конечных устройствах должен быть установлен Kaspersky Endpoint Security с включенным компонентом Endpoint Agent, совместимый с любыми операционными системами Windows, начиная с Windows 7 SP1/Windows Server 2008 R2 и занимающий не более 2 Гбайт дискового пространства. Для его полноценной работы достаточно одноядерного процессора с тактовой частотой 1,4 ГГц и 1 Гбайт (x86), 2 Гбайт (x64) оперативной памяти.

Несколько выше системные требования к компьютеру, с которого будет осуществляться управление решением. Речь идет о локальном сервере Kaspersky Security Center, оснащенном консолью администрирования, но можно воспользоваться и облачным сервисом Kaspersky Security Center Cloud Console. В обоих случаях доступ к управлению продуктом осуществляется через веб-браузер. Для работы локального сервера Kaspersky Security Center потребуется доступ к СУБД Microsoft SQL Server или MySQL.

Развертывание Kaspersky Security Center происходит при помощи мастера инсталляции и не занимает много времени. В процессе установки создается папка для хранения установочных пакетов и обновлений, а также конфигурируется сервер администрирования.

Установка Kaspersky Endpoint Security с включенным компонентом Endpoint Agent выполняется централизованно, при помощи мастера развертывания защиты. В процессе инсталляции администратору предлагается определить перечень защищаемых хостов, скачать установочные файлы, настроить политику уведомлений о событиях безопасности и пр. После этого, собственно, начнется развертывание в соответствии с выбранными опциями.

Альтернативным способом распространения Kaspersky Endpoint Security с включенным компонентом Endpoint Agent по сети может быть использование групповых политик Windows.

С выходом «Kaspersky EDR для бизнеса ОПТИМАЛЬНЫЙ» компании получили возможность использовать современные инструменты обнаружения и реагирования на угрозы без необходимости инвестирования в собственную службу ИБ.

Решение вполне может обслуживаться силами системных администраторов заказчика, для повышения квалификации которых «Лаборатория Касперского» подготовила соответствующие тренинги.

Ниже мы расскажем о типичных сценариях применения систем мониторинга рабочих станций на примерах из практики.

Автор: Виталий Петросян, аналитик внедрения Solar Dozor компании «Ростелеком-Солар»

Служба безопасности любой компании нацелена на защиту от внутренних угроз. Рынок ИБ предлагает широчайший набор инструментов, которые решают эту большую задачу различными путями, применяя те или иные технологии для отдельных подзадач. Так, системы DLP (Data Leak Prevention) отслеживают трафик, выходящий за пределы организации, модуль UBA (User Behaviour Analysis) анализирует отклонения в типовом поведении сотрудников. Технологии мониторинга конечных точек сети контролируют действия сотрудников на рабочих компьютерах, где бы ни находился персонал — в офисе, дома, в командировке.

Ниже мы расскажем о типичных сценариях применения систем мониторинга рабочих станций на примерах из практики использования Dozor Endpoint Agent нашими заказчиками.

Кейлоггинг для выявления дискредитации паролей

Endpoint-агенты имеют целый набор разных функций, которые позволяют обнаруживать нелегитимные действия сотрудников в отношении компании. С их помощью можно выявлять следы нарушений ИБ-политики компании, утечек конфиденциальных документов, различных мошеннических сговоров, финансовой нечистоплотности персонала и многих других инцидентов. Одной из таких полезных функций является кейлоггинг или отслеживание нажатия клавиш на клавиатуре. Система собирает и хранит длительное время всю историю набора информации с клавиатуры для каждого агента. А это значит, что можно восстановить дату и время, а главное — факт ввода каких-либо важных данных. В нашей практике чаще всего кейлоггинг помогает узнать, как пользователи применяют свои пароли.

Проблема заключается в том, что практически любая организация сталкивается с проблемой дискредитации паролей. Масштабы этого неприятного явления могут быть разными, но нужно помнить, что пользователи склонны делиться паролями друг с другом. Иногда пароль дают коллеге, чтобы он в отсутствие сотрудника переслал важные документы. Однажды в ходе пилотного проекта мы выяснили, что системный администратор поделился с одним из сотрудников, которому просто не имел возможности отказать, паролем на установку дополнительного ПО в Kaspersky Security Suite. После поиска по базе оказалось, что этим паролем пользуются 70% сотрудников, и на компьютерах организации давно уже установлено какое попало ПО, в том числе опасное и вредоносное.

Иногда пароли передают специально, например, чтобы сбить с толку службу безопасности. Ведь если сотрудника не было на месте, его невозможно будет обвинить в инциденте. Он просто скажет: «Да, видимо, утечка была с моей рабочей станции, но меня-то здесь не было!»

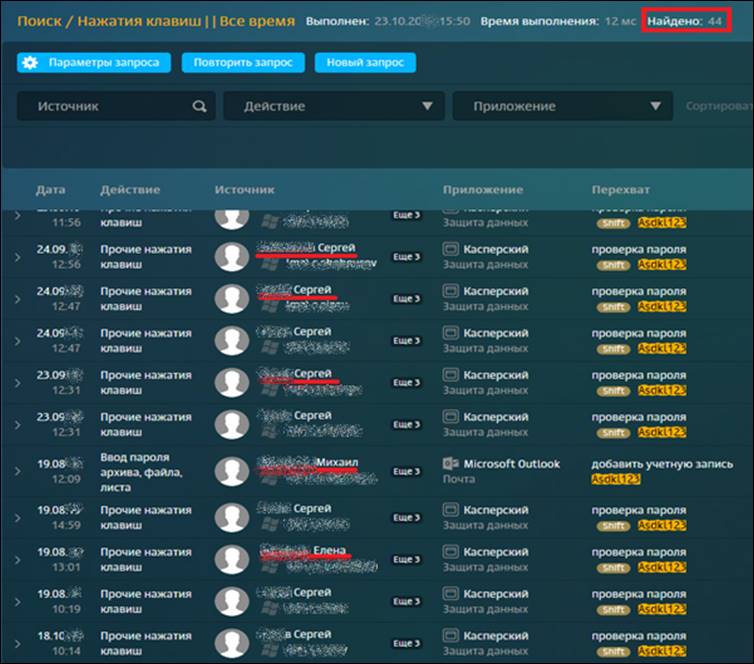

На самом деле, современные развитые DLP-системы обладают широчайшим инструментарием для расследования подобных инцидентов. Если говорить только о возможностях endpoint агента, то можно просто воспользоваться полнотекстовым поиском в системе и моментально узнать, кто еще из сотрудников компании использовал искомый пароль (см. скриншот ниже).

Создавать сложные запросы уже нет необходимости. Если же endpoint-агент ведет запись с веб-камер рабочих станций сотрудников, то можно получить визуальное подтверждение, кто именно был за компьютером в момент ввода пароля.

Более детальное расследование можно провести, применяя систему анализа поведения пользователей (UBA): с ее помощью служба безопасности сразу узнает, что пароль вводит человек, которого не должно быть в офисе. Так, в модуле Dozor UBA имеются паттерны (характерные особенности) поведения «Работа ночью» или «Работа в выходные дни», в которых отдельно отмечается прирост числа включенных в них сотрудников. В списке включенных в паттерн лиц всегда бросаются в глаза работники, для которых попадание в список не является нормальным: например, их должности не подразумевают подобный график работы. И когда офицер безопасности понимает, что на компьютере такого сотрудника зафиксирована какая-либо активность, а по данным СКУДа этот работник покинул помещение, – это веский повод проверить версию дискредитации пароля от рабочей станции и служебных программ. Работа на опережение позволяет выявить негативные явления на ранних стадиях.

Кроме того, модуль UBA зафиксирует несвойственную конкретному работнику активность, например, отправку конфиденцильных файлов вовне. А модуль мониторинга электронной почты и мессенджеров DLP-системы поможет определить, кому пересылались учетные данные и когда.

Еще один типичный пример дискредитации паролей связан с передачей дел при увольнении сотрудников. В нашей практике встречались случаи, когда покидающие компанию работники передавали работодателю зашифрованные архивы и… неверные пароли от них! В этом случае кейлоггинг позволяет восстановить историю нажатия клавиш и найти правильный пароль.

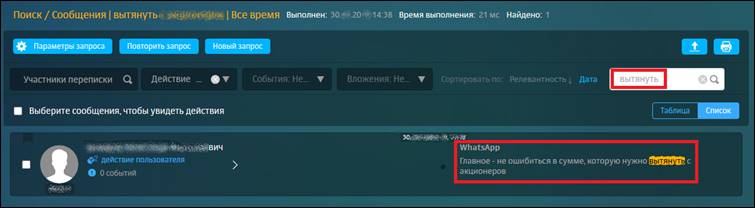

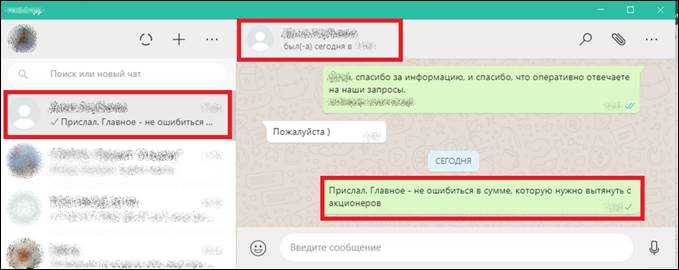

Поиск по ключевым словам

В одной из компаний мы проводили проверку использования при общении сотрудников в мессенджерах слова «вытянуть», потому что его часто применяют в коммуникациях при подготовке к совершению различных неправомерных действий. В результате удалось выявить сотрудника, который обсуждал, как «посильнее нагреть начальство» на очередной сделкем (см. скриншоты ниже).

Выявление компромата в общедоступных файлообменниках

С помощью поиска по нажатию клавиш ИБ-специалисты заметили присвоение имён папкам «Корпоратив официально» и «Корпоратив неофициально». Затем они проверили дальнейшие действия с файлами в папках и обнаружили что сотрудники бухгалтерии разместили архив с фото на Яндекс.Диске и активно делятся ссылками друг с другом. В общей массе фото оказались не самые пристойные кадры с участием ключевых сотрудников компании, и их утечки удалось избежать. С учетом слабого уровня защищенности общедоступных файлообменных ресурсов и несоблюдения некоторыми сотрудниками правил корпоративной культуры репутационные риски для компании были весьма высоки.

Скриншоты для расследования случаев мошенничества

Агентский модуль для конечных точек имеет функциональность снятия снимков с экранов рабочих компьютеров пользователей. Эти данные помогают восстановить картину событий, когда возникает подозрение, что произошел ИБ-инцидент или имело место мошенничество.

Например, в одной компании сотрудник срочно отпросился с работы, потому что у него «умерла бабушка». Не верить человеку в такой ситуации некрасиво, но у службы безопасности возникли сомнения. При анализе скриншотов с рабочего ноутбука сотрудника выяснилось, что за несколько минут до печального известия он общался в мессенджере с девушкой, оказывающей платные интимные услуги (см. скриншот ниже).

С помощью endpoint-агента удалось выяснить, что сотрудник вместо похорон бабушки побежал на свидание. В результате удалось изобличить обманщика, а также не допустить, чтобы участливый коллектив скидывался на похороны бабуле.

В другом случае наличие endpoint-агента помогло обнаружить сотрудника, который отказывался от выполнения заказов, отправляя их «налево». Он настроил пересылку информации о заказах через одного из руководителей финансового блока компании в надежде, что того не будут подозревать. Впрочем, endpoint-агент вместе с модулем UBA помогли службе безопасности выявить нестандартное поведение сотрудника (см. скриншот ниже).

А после анализа скриншотов с рабочих компьютеров участников аферы удалось установить, куда бухгалтер сохранял «левые заказы», и узнать все подробности этого сговора.

Печать на принтере

Анализ документов, уходящих на печать, — один из классических способов обнаружения нечистоплотных сотрудников. Например, в одной региональной компании выяснилось, что менеджер по закупкам получает «рибейты» (по сути откаты) от контрагентов за то, что в закупках отдается предпочтение определенному вендору. Инцидент был замечен после того, как девушка решила распечатать на офисном принтере документ на получение денежного перевода от фирмы-однодневки. Это заинтересовало службу безопасности, которая по нажатию клавиш на рабочем компьютере сотрудницы обнаружила запросы в поисковиках по слову рибейт (см. скриншот ниже).

Примечательно, что трехнедельный мониторинг активности менеджера показал, что в течение этого времени сотрудница ничего кроме данного документа на офисном принтере не распечатывала.

Мы рекомендуем нашим клиентам вести мониторинг печати по ключевым словам, таким как извещение, повестка, договор (в особенности, если это не свойственно сотруднику по его должностной деятельности) и тому подобным. Кроме того, наша рекомендация компаниям – устанавливать агенты на компьютеры всех работников со схожими должностными полномочиями (участники тендеров, ключевых сделок, участники формирования бюджета вплоть до рядовых сотрудников, формирующих ТЗ, определяющих начальную максимальную цену).

Перевод денег, конечно, может приходить от частного лица или от фирмы-посредника. Но очень часто договоренности о подобных активностях одновременно присутствуют и в электронной переписке, социальных сетях, мессенджерах. Дополненная печатью документов на принтере, эта активность позволяет весьма эффективно выявлять подобные инциденты.

Endpoint-агент как элемент экосистемы

Как можно видеть, endpoint-агенты значительно расширяют возможности службы информационной безопасности и помогают навести в компании порядок. Однако они являются лишь частью экосистемы решений для защиты компании от внутренних угроз. Многие аспекты контролируются на уровне серверов, и правильное использование агентов позволяет найти баланс между безопасностью и оптимальными затратами.

Информационная безопасность на платформе «Kaspersky Endpoint Security для бизнеса»

Сегодня, в условиях роста количества и сложности угроз для информационной безопасности, любой компании необходимо обладать новейшими инструментами защиты информации, компьютеров и серверов и помнить о том, что большинство хакерских атак на предприятия начинается с использования уязвимостей рабочих мест сотрудников. Именно эффективная защита каждого рабочего места – как стационарного, так и мобильного — создает надежную основу для реализации стратегии обеспечения информационной безопасности бизнеса.

Для контроля и защиты рабочих мест от атак или взлома, а также обеспечения безопасности периметра корпоративной сети «Лаборатория Касперского» предлагает линейку средств информационной безопасности - Kaspersky Endpoint Security для бизнеса. Оптимальным образом подобранные инструменты защиты и технологии предовращения взломов формируют несколько уровней защиты с нарастающим функционалом:

Средства информационной безопасности Kaspersky Security для бизнеса обеспечивают комплексную многоуровневую защиту корпоративной сети от известных, неизвестных и сложных угроз, взломов и вторжений. Уникальное сочетание аналитических данных, технологий машинного обучения и опыта экспертов позволяет успешно бороться с угрозами любого типа и масштаба.

Особенности средств защиты от угроз «Kaspersky Endpoint Security для бизнеса» (KES)

Единая консоль KES

Администратор может наблюдать за состоянием защиты от угроз всех физических, виртуальных и мобильных устройств, а также управлять их безопасностью из единой консоли . Это ускоряет работу и упрощает контроль.

Единая платформа KES

Все ключевые технологии информационной безопасности, функциональные компоненты и модули кибер-защиты разрабатываются внутри компании на собственной технологической базе. Благодаря этому растет эффективность защиты, снижается нагрузка на систему и повышается стабильность работы приложений.

Единая лицензия KES

Вы получаете не ряд отдельных решений в рамках одной покупки, а приобретаете единое комплексное решение информационной безопасности, в котором оптимальным образом объединены все необходимые вам технологии для защиты вашего бизнеса.

Консоль управления Kaspersky Endpoint Security для бизнеса (KES)

В отличие от решений информационной безопасности Касперского для малого бизнеса, Kaspersky Endpoint Security имеет более мощный функционал кибер защиты устройств (ПК, серверы и т.д.), а также локальную консоль управления кибер-защитой.

Напомним, что средства кибер-защиты для малого бизнеса семейства Cloud управляются облачной консолью управления. Локальная консоль, в свою очередь накладывает более серьезные требования к ресурсам и к ИТ инфраструктуре предприятия.

Локальная консоль управления KES

Предоставляет максимум возможностей для гибкой ручной настройки инструментов контроля и средств защиты.

- Сертифицированное решение для государственных заказчиков

- Легкое масштабирование, поддержка различных платформ и смешанных сред

- Гибкие политики и возможность самостоятельно планировать обновления

Управляет компонентами защиты, входящими в состав «Kaspersky Endpoint Security для бизнеса»

Облачная консоль управления

Доступна из любой точки мира и не требует специальных знаний и покупки оборудования для развертывания системы управления.

- Никаких дополнительных расходов на оборудование и развертывание ПО

- Предустановленные политики безопасности для обеспечения мгновенной защиты

- Всегда самая актуальная версия защитного ПО, автоматическое обновление

Управляет защитой и входит в состав решения для малого бизнеса - «Kaspersky Endpoint Security Cloud» (Plus).

Kaspersky Endpoint Security СТАНДАРТНЫЙ

Kaspersky Endpoint Security для бизнеса Стандартный обеспечивает надежную защиту вашей информации, серверов, ноутбуков и мобильных устройств от любых хакерских атак. Это система обеспечения информационной безопасности нового поколения с гибкой локальной консолью управления, которая поможет защитить от кибер-угроз все используемые компанией устройства.

- Защита от новейших кибер угроз, включая вирусы-шифровальщики

- Усиленная защита всех узлов сети от хакерских атак

- Повышение продуктивности ИТ сотрудников за счет гибких инструментов управления

- Информационная защита серверов и рабочих станций без снижения их производительности

- Защита от вирусов и вторжений различных платформ – Windows, Mac, Linux, iOS и Android

- Простое управление всей системой информационной безопасности из единой консоли

Kaspersky Endpoint Security РАСШИРЕННЫЙ

Kaspersky Endpoint Security для бизнеса РАСШИРЕННЫЙ - это средство информационной безопасности, котрое включает весь функционал редакции «Стандартный», а также дополнительные технологии безопасности для еще более надежной защиты от кибер угроз вашему бизнесу.

Лучший выбор для компаний, уделяющих особое внимание защите конфиденциальной информации и имеющих сложную ИТ инфраструктуру.

Уровень Расширенный , помимо защиты рабочих мест и серверов, содержит такие возможности:

- Интеграция средств шифрования с инструментами контроля приложений и устройств создает дополнительный слой защиты

- Предотвращение утечек конфиденциальной информации

- Экономия времени ИТ специалистов за счет автоматизации задач системного администрирования

- Централизованное развертывание операционных систем и программного обеспечения

Kaspersky Total Security для бизнеса

Kaspersky Total Security для бизнеса - это мощная система обеспечения информационной безопасности, обеспечивает максимальную безопасность для компаний любых размеров с самой сложной инфраструктурой.

Средство защиты TOTAL способно защитить самые сложные корпоративные среды с исключительно высокими требованиями к безопасности.

Включает весь функционал двух младших редакции «Стандартный» и «Расширенный», а также дополнительные возможности защиты второго контура:

- Комплексная информационная защита почтовых серверов

- Защита интернет-шлюзов на базе Windows и Linux

- Ролевое расширенное управление доступом к администрированию системы безопасности

Сравнение редакций «Kaspersky Endpoint Security для бизнеса» - Стандартный, Расширенный, Total

| Уровни защиты |  СТНД |  РАСШ |  Total |

| Защита Windows, Linux и Mac | |||

| Безопасность мобильных устройств | |||

| Рекомендации по настройке политик безопасности | |||

| EDR-агент | |||

| Контроль программ для ПК | |||

| Контроль устройств и веб-контроль | |||

| Защита от шифровальщиков | |||

| Единая консоль управления | |||

| Антивирусная защита | |||

| Облачная сеть безопасности | |||

| Ролевой доступ для администраторов | |||

| Адаптивный контроль аномалий | |||

| Управление шифрованием | |||

| Поиск уязвимостей и установка исправлений | |||

| Установка операционных систем и ПО | |||

| Контроль приложений для серверов | |||

| Защита интернет-шлюзов | |||

| Защита почтовых серверов |

Преимущества и особенности средств информационной безопасности «Kaspersky Endpoint Security для бизнеса»

В основе технологий Касперского – технологии машинного обучения, опыт экспертов и надежные источники аналитических данных об угрозах, поступающих в режиме реального времени. С их помощью вы можете защитить важные активы своей компании от новых и изощренных кибератак

Защита от программ-вымогателей

Защитите рабочие места от новейших эксплойтов и обезопасьте данные и общие папки от продвинутых угроз и программ-вымогателей. Поведенческий анализ с механизмом защиты памяти следит за критически важными системными процессами и предотвращает утечку идентификационных данных пользователей и администраторов

Контроль программ и приложений

Средства контроля позволяют задать исчерпывающий список действий и приложений, разрешенных на рабочих станциях, снижая их подверженность ранее неизвестным уграм. Адаптивный контроль аномалий автоматически обеспечивает максимальный уровень защиты. Его дополняет всегда актуальная база данных проверенных приложений для белых списков.

Обнаружение и защита от руткито

С помощью руткитов и буткитов злоумышленники скрывают свою деятельность от решений безопасности. Технология защиты от руткитов выявляет и нейтрализует даже самые тщательно скрытые атаки. Встроенные сенсоры и возможность интеграции с решением Kaspersky Endpoint Detection and Response позволяют собирать и анализировать большие объемы данных без ущерба для работы пользователей.

Управление доступом к данным и устройствам записи

Ограничивает полномочия приложений в соответствии с уровнем надежности, контролируя доступ к зашифрованным данным. Система предотвращения вторжений на уровне хоста (HIPS) контролирует приложения и ограничивает доступ к важным системным ресурсам и устройствам аудио-и видеозаписи, сверяясь с локальной и облачной (Kaspersky Security Network, KSN) репутационной базой данных.

Фильтрация и защита интернет трафика

Технологии защиты фильтруют трафик на шлюзах, автоматически блокируя входящие угрозы и не позволяя им проникнуть на рабочие места и серверы. Таким образом существенно снижается риск использования уязвимостей и сокращаются операционные расходы на специалистов по защите IT-систем.

Развертывание нового стороннего ПО

Дистанционное развертывание нового стороннего ПО − это только начало. Автоматическая система оценки уязвимостей и установки исправлений круглосуточно анализирует эксплуатацию уязвимостей и позволяет поддерживать актуальность потенциально уязвимого ПО, освобождая время IT-администраторов для выполнения других задач.

Предотвращение утечки данных

Встроенная технология Microsoft BitLocker Management обеспечивает шифрование на уровне ОС. Вы также можете защитить данные с помощью шифрования, сертифицированного по стандартам FIPS 140-2 и EAL2+ общих критериев оценки защищенности информационных технологий. Контроль устройств защищает от последствий потери данных на неодобренных или незашифрованных устройствах и от выгрузки зараженных данных с устройств.

Защита мобильных устройств

Приложение Kaspersky Security для мобильных устройств защищает от специализированных угроз, нацеленных на пересылаемые данные, и пресекает попытки проникновения в инфраструктуру через уязвимости в устройствах. Вы можете использовать имеющееся у вас EMM-решение для развертывания и настройки средств защиты мобильных устройств, совмещая их с актуальными бизнес-процессами компании.

Удобное управление из веб-консоли

Единая веб-консоль обеспечивает полную видимость и контроль над всеми рабочими станциями, серверами и мобильными устройствами независимо от их расположения и состояния. Решение Kaspersky Security для бизнеса отлично масштабируется и позволяет получить доступ к лицензиям, средствам удаленного устранения неполадок и настройкам сети. Функция централизованного управления дополняется интеграцией с Active Directory, управлением доступом на основе ролейи встроенными панелями мониторинга.

Повышение производительности и снижение рисков

Решение «Лаборатории Касперского» для защиты от спама с использованием облачных технологий обнаруживает даже самый сложный спам на любом языке без ложных срабатываний, которые могли бы помешать передаче действительно важной информации. Останавливая распространение спама и снижая связанные с ним риски и затраты времени, оно высвобождает системные и человеческие ресурсы.

Полезные статьи, обзоры продуктов Лаборатории Касперского

Обзор решений Касперского для малого бизнеса

Читайте также: