Компьютерные вирусы и проблемы антивирусной защиты

Обновлено: 06.07.2024

Наиболее изощрённые угрозы для КС представляют программы исследующие и использующие уязвимые места из КС. Общие названия таких угроз – зловредные программы. Эти программы предназначены для причинения вреда или использования ресурса компьютера, выбранного в качестве мишени.

В общем виде угрозы такого вида можно разделить на 2 категории:

· Использующие программы-носители- люки, вирусы, логические бомбы, троянские кони;

· Независимые программы-зомби, черви.

К первой категории относятся фрагменты программ, которые не могут существовать независимо от программы-носителя, в роли которой могут выступать: приложения, утилиты или какая-то системная программа.

Ко второй категории относятся независимые программы, которые могу планироваться и запускаться ОС.

Люки – это скрытые точки входа в программу, которые позволяют каждому кто о ней знает, получать доступ к программам(-е) в обход обычных процедур доступа, предназначенных для обеспечения безопасности.

Люк – это код, распознающий некоторую особую последовательность входных данных или включающийся при запуске с определённым id пользователя.

Обычно люки используются программистами для отладки и тестирования программ, например, для упрощения процедуры аутентификации или настройки. А так же чтобы иметь в своём распоряжении (программиста) надёжный метод, позволяющий активизировать программу в случае возможных сбоев в процедуре регистрации.

Если люк используется недобросовестным программистом, для получения НСД, то он становится угрозой.

Меры безопасности в отношении использования люков должны приниматься в основном на этапе разработки и обновления программ.

Предшественниками вирусов и червей являются логические бомбы.

Логическая бомба – это код, помещённый в какую-то легальную программу и устроенный так, что при определённых условиях он «взрывается».

Включившись, «логическая бомба» может изменить или удалить некоторые данные, а так же стать причиной остановки объекта вычислительной техники.

Троянские кони – это полезные или кажущиеся таковыми программы, в которых спрятан код, способный в случае срабатывания, выполнить некоторую нежелательную или вредную функцию.

Смысл троянской программы заключается в том, чтобы заинтересовать легального пользователя в запуске этой программы, чтобы осуществить НСДействия на компьютере или информационных ресурсах легального пользователя.

Примером трудно обнаруживаемого троянского коня является компилятор, изменённый таким образом, чтобы при компиляции он вставлял в определённые программы (напр. регистрации в системе) дополнительный код. С помощью этого кода, в программе регистрации можно создать люк, позволяющий автору/нарушителю входить в систему с помощью специального пароля.

Вирусы – это программы, которые могут «заражать» другие программы, изменять их. К числу изменений относятся копирование программы-вируса в программу, которая затем может заразить другие программы. Содержат в своём коде некую последовательность выполнения программы, для точного копирования себя. Попав в компьютер, типичный вирус временно берёт на себя управление ОС.

Таким образом, пользователи обменивающиеся программами передают вирусы от одного компьютера к другому или по сети.

Черви– сетевые программы, которые используют сетевые соединения, чтобы переходить из одной системы в другую. Однажды активизировавшись в системе, сетевой червь может вести себя как вирус, порождать троянских коней или выполнять любые другие разрушительные действия.

Для самовоспроизведения, сетевой червь использует некое транспортное средство: которое может быть заключено в передаче электронной почты, возможности удалённого доступа программ (запускают свою копию на другой системе), имеют возможность удалённой регистрации.

Зомби – программа, которая скрытно соединяется с другим подключённым в интернет компьютером, а так же использует этот компьютер для запуска атак, что усложняет отслеживание пути к создателю программ-зомби.

Зомби используются при атаках с отказом в обслуживании, которые обычно направлены против выбранных в качестве мишеней web-узлов или сайтов.

Зомби распространяются на сотни и тысячи компьютеров, принадлежащих ничего не подозревающим третьим лицам, а затем используются для поражения (выдачи запроса) в сторону выбранного в качестве мишени web-узла или сайта при помощи огромного увеличения сетевого трафика.

Классификация вирусов по среде обитания:

1. файловые вирусы;

2. загрузочные вирусы- внедряются в загрузочный сектор данных или в сектор содержащий системный загрузчик винчестера;

3. макро вирусы- внедряется в систему используя при работе так называемые макросы;

4. сочетание указанных вирусов- пример, файлово- загрузочные.

Классификация вирусов по способам заражения:

1. резидентные - при инфицировании компьютера оставляют в оперативной памяти свою резидентную часть, которая затем перехватывает обращение ОС к объектам КС, заражая их и внедряясь в них, находятся в оперативной памяти КС и являются активными вплоть до выключения или перезагрузки компьютера;

2. нерезидентные вирусы - не заражают память компьютера и являются активными лишь ограниченное время.

Существует также Классификация вирусов по деструктивным возможностям:

1. безвредные (не влияющие на работу компьютера – их отрицательное действие проявляется в уменьшении свободной памяти на диске, в результате своего распространения);

2. не опасные - их влияние ограничивается уменьшением свободной памяти на диске, графическими, звуковыми или другими эффектами;

3. опасные - те вирусы, которые заражая компьютер могут привести к серьезным сбоям в его работе;

4. очень опасные - те вирусы, которые уничтожают данные и могут привести к потере программ, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти.

Троянские кони, делятся на:

1. mail senders- тип Троянских коней работающих на основе отправки информации хозяину, с помощью такого типа вирусов пользователи настраивающие их могут получать по почте, акаунты, различные виды паролей;

2. back door- такой Троянский конь ждет соединения со стороны клиента после чего он дает полный доступ к зараженному компьютеру. Делятся на:

· локальный- предоставляет привилегии локально;

· удаленный- может предоставить интерпретатор команд ОС обеспечивающий интерфейс для взаимодействия пользователя с функциями системы удаленно;

существует 2 вида предоставления shell доступа:

· BindS hell- самый распространенный работает по архитектуре клиент-сервер, то ест бэкдор ожидается соединение;

· Back Connect- применяется для обода брандмауэров, бэкдор сам пытается соединиться с компьютером хакера;

3. key logger- тип Троянских коней, которые копируют всю информацию вводимую из клавиатуры и записывающие ее в файл, далее этот файл отправляется по почте или просматривается через FTP;

Можно разделить на 5 типов:

1. программы шпионы разрабатываемые под эгидой правительственных организаций;

2. программы шпионы встроенные разработчиками ОС, они включаются в состав ядра ОС;

3. программы шпионы, созданные в ограниченном количестве, в одной или нескольких копиях для решения конкретной задачи связанной с похищением критической информации с компьютера пользователя – программы, применяемые хакерами профессионалами;

4. коммерческие - особенно корпоративные программные продукты, которые очень редко вносятся в сигнатурные базы;

5. программы шпионы - представляющие собой модули, входящие в состав программ вирусов, до внесение сигнатурных данных в вирусную базу данные модули являются неизвестными.

Существует так же 2 типа троянских программ:

1. Trojan Dropper для скрытой инстоляции;

2. Trojan Downloader работает полностью скрыто и запускает программы-вирусы, почтовый вирус ведет рассылку писем.

Root Kit - набор утилит, которые злоумышленник устанавливает на взломанном им компьютере после получения первоначального доступа, этот набор включает в себя разнообразные утилиты для заметания следов вторжения в систему, набор злоумышленника их сниферов, сканеров и троянских программ, замещающие основные утилиты ОС Unix.

Сниферы (нюхачи)- вирусные программы позволяющие просматривать содержимое сетевых пакетов, перехватывать трафик в сети и анализировать его.

Сетевые атаки (DOS, DDOS):

Dos- программы реализуют атаку с одного компьютера, Ddoc- с разных компьютеров, без ведома пользователей.

Взломщики удаленных компьютеров (Exploit, HackTool)

Exploit - используют уязвимости в ОС или приложениях, утилиты для проникновения в удаленные компьютеры с целью дальнейшего управления ими для внедрения во взломанную систему других вредоносных программ.

Nuker - фатальные сетевые атаки - отправляют специально оформленные запросы на атакуемые компьютеры в сети, в результате чего атакуемая системы прекращает работу.

Прочие вредоносные программы.

PolyEngen (полиморфные генераторы) - его главная функция шифрование тела вируса и генерация соответствующего регулировщика.

Симптомы заражения ИС:

· прекращение работы или сильное замедление Интернета;

· усиление шума, исходящие от компьютера из-за работы жестких дисков;

· изменение домашней страницы в используемом браузере;

· автоматическое открытие окон с незнакомыми страницами;

· изменение обоев на рабочем столе;

· появление новых неизвестных процессов в окне «Процессы диспетчера задач»;

· появление звука от работы дисковода при отсутствии в нем диска;

· появление в реестре автозапуска новых приложений;

· запрет на изменение настроек компьютера в учетной записи пользователя;

· мониторы Интернета показывают фальшивую закачку видео программ, игр и т.д. которые вы не закачивали и не посещали;

· открывание и закрывание консоли CD-ROM;

· проигрывание звуков или демонстрация изображений;

Способы (методы) защиты от вредоносных программ:

Чтобы снизить риск потерь от вредоносных программ рекомендуется:

· использовать современные ОС, имеющие серьезный уровень защиты от вредоносных программ;

· своевременно устанавливать патчи, если существует режим автоматического обновления, включить его;

· постоянно работать на персональном компьютере исключительно под правами пользователя, а не администратора, что не позволит большинству вредоносных программ инсталлироваться на персональном компьютере;

· использовать специальное программное обеспечение, которое для противодействия вредоносным программам использует (применяет) эвристические анализаторы, то есть не требующие наличия сигнатурной базы вирусов;

· использовать антивирусы известных производителей, обеспечивающих автоматическое обновление сигнатурной базы вирусов;

· использовать для ОВТ персональный «Firewall», который позволяет контролировать выход в глобальную сеть «Интернет» с персонального компьютера на основании политик безопасности, которые устанавливает сам пользователь;

· ограничить физический доступ к ОВТ (персон. компьютеру) посторонних лиц;

· использование внешних носителей информации только от проверенных источников; не открывать файлы, полученные от ненадежных источников;

· отключить автозапуск со сменных носителей, что не позволит запускаться кодам, которые находятся на нем без ведома пользователя.

Для защиты ОВТ существуют подсистемы защиты информации от вредоносных программ:

1. 1-ая подсистема защиты устанавливается на стыке ОВТ с глобальными сетями ( она включает средства защиты от вредоносных программ Интернет, устанавливаемых шлюзах или на межсетевых экранах, публичные серверы размещаемые в деметаризованной зоне) эти средства защиты осуществляют фильтрацию основных видов трафика;

Межсетевой экран- комплекс программных, аппаратных средств, осуществляющий контроль, фильтрацию проходящих через него сетевых пакетов на различных уровнях модели ОСИ в соответствии с заданными правилами.

2. средства защиты, устанавливаемые на внутренних корпоративных серверах и серверах рабочих групп;

3. средства защиты от вредоносных программ, устанавливаемые на рабочих станциях пользователей, включая удаленных и мобильных пользователей.

Существует много определений компьютерного вируса. Исторически первое определение было дано в 1984 г. Фредом Коэном: «Компьютерный вирус — это программа, которая может заражать другие программы, модифицируя их посредством включения в них своей, возможно измененной копии, причем последняя сохраняет способность к дальнейшему размножению». Ключевыми понятиями в этом определении являются способность вируса к саморазмножению и способность к модификации вычислительного процесса. Указанные свойства компьютерного вируса аналогичны паразитированию биологического вируса в живой природе. С тех пор острота проблемы вирусов многократно возросла — к концу XX в. в мире насчитывалось более 14 300 модификаций вирусов.

В настоящее время под компьютерным вирусом принято понимать программный код, обладающий следующими свойствами:

• способностью к созданию собственных копий, не обязательно совпадающих с оригиналом, но обладающих свойствами оригинала (самовоспроизведение);

• наличием механизма, обеспечивающего внедрение создаваемых копий в исполняемые объекты вычислительной системы.

Следует отметить, что эти свойства являются необходимыми, но не достаточными. Указанные свойства следует дополнить свойствами деструктивности и скрытности действий данной вредоносной программы в вычислительной среде.

15.1.1. Классификация компьютерных вирусов

На сегодняшний день известны десятки тысяч различных компьютерных вирусов. Несмотря на такое изобилие, число типов вирусов, отличающихся друг от друга механизмом распространения и принципом действия, достаточно ограничено. Существуют и комбинированные вирусы, которые можно отнести одновременно к нескольким типам. Вирусы можно разделить на классы:

• по среде обитания;

• операционной системе (ОС);

• особенностям алгоритма работы;

• деструктивным возможностям.

Основной и наиболее распространенной классификацией компьютерных вирусов является классификация по среде обитания, или по типам объектов компьютерной системы, в которые внедряются вирусы.

Эта статья была опубликована Среда, 8 декабря, 2010 at 12:49 в рубрике Защита от вирусов. Вы можете следить за ответами через RSS 2.0 feed.

Уровень детектирования

Основной показатель качества защиты. Антивирус должен уметь распознавать максимально большое количество существующих вредоносных программ — именно в этом и состоит его работа. При этом он должен уметь распознавать новые модификации уже известных вирусов, червей и троянцев, искать их даже в упакованных файлах (модифицированных программами упаковки исполняемых файлов), проверять содержимое архивов и инсталляторов.

Но это не совсем так, и часто выбор антивирусного решения основывается не на его дизайне, цене или удачной рекламе, а на технических характеристиках, которые сильно отличаются в различных антивирусных продуктах. Основной вопрос — от каких именно компьютерных угроз защищает данное решение и насколько качественна предоставляемая защита.

К сожалению, далеко не все антивирусные продукты, которые можно обнаружить на полках магазинов или в сети, дают защиту, близкую к 100%. Большинство продуктов не гарантирует даже 90%-ный уровень защиты! В этом и заключается основная проблема антивирусных программ на сегодняшний день.

Регулярность и частота обновлений

Антивирус должен регулярно обновляться — поскольку активность компьютерных злоумышленников растёт год за годом, то увеличивается как количество новых вредоносных программ, так и частота их появления. Далеко не всегда антивирусы способны остановить новые, ранее неизвестные вирусы и троянские программы проактивными методами. По этой причине антивирус должен уметь оперативно реагировать на новые вредоносные программы.

Корректное удаление вирусного кода и последствий заражения

Баланс: производительность или полноценная защита?

Далее, любое программное обеспечение потребляет ресурсы компьютера. Антивирусы — не исключение. Для того чтобы защищать компьютеры, антивирусным программам требуется производить некоторые действия: открывать файлы, читать из них информацию, раскрывать архивы для их проверки и т.п. И чем тщательнее проверяются файлы, тем больше отъедается ресурсов компьютера (это как железная дверь: чем она толще, тем лучше защищает, однако открывать-закрывать ее становится тем сложнее, чем больше тонн металла в неё заложено). В результате появляется проблема баланса: полноценная защита или скорость работы.

Совместимость дублирующих антивирусных программ

Проблема №5. Технологическая исключительность, т.е. несовместимость различных антивирусных программ между собой. В подавляющем большинстве случаев (за редкими исключениями) установить два различных антивируса на один компьютер (чтобы обеспечить двойную защиту) невозможно по техническим причинам, и они просто не уживаются друг с другом.

Существует много определений компьютерного вируса. Исторически первое определение было дано в 1984 г. Фредом Коэном: «Компьютерный вирус — это программа, которая может заражать другие программы, модифицируя их посредством включения в них своей, возможно измененной копии, причем последняя сохраняет способность к дальнейшему размножению».

Ключевыми понятиями в этом определении являются способность вируса к саморазмножению и способность к модификации вычислительного процесса..

В настоящее время под компьютерным вирусом принято понимать программный код, обладающий следующими свойствами:

способностью к созданию собственных копий, не обязательно совпадающих с оригиналом, но обладающих свойствами оригинала (самовоспроизведение);

наличием механизма, обеспечивающего внедрение создаваемых копий в исполняемые объекты вычислительной системы.

Следует отметить, что эти свойства являются необходимыми, но не достаточными. Указанные свойства следует дополнить свойствами деструктивности и скрытности действий данной вре-доносной программы в вычислительной среде.

7.1.1. Классификация компьютерных вирусов

На сегодняшний день известны десятки тысяч различных компьютерных вирусов. Несмотря на такое изобилие, число типов вирусов, отличающихся друг от друга механизмом распространения

и принципом действия, достаточно ограничено. Существуют и комбинированные вирусы, которые можно отнести одновременно к нескольким типам. Вирусы можно разделить на классы:

по среде обитания;

операционной системе (ОС);

особенностям алгоритма работы;

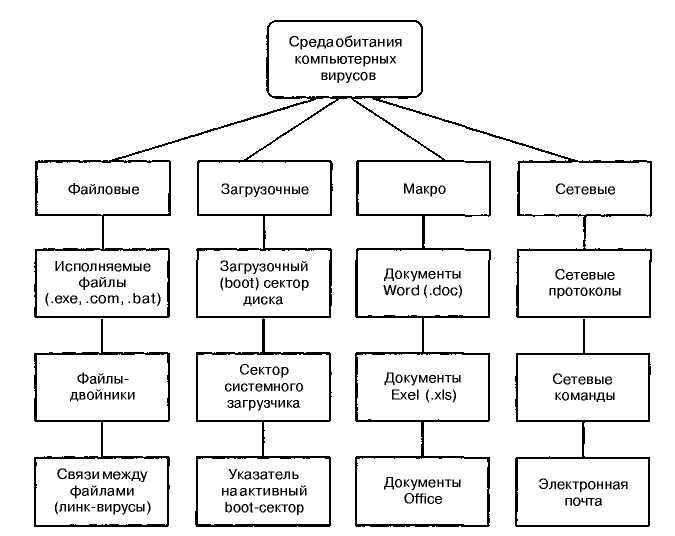

Основной и наиболее распространенной классификацией компьютерных вирусов является классификация по среде обитания, или по типам объектов компьютерной системы, в которые внедряются вирусы (рис. 15.1). По среде обитания компьютерные вирусы можно разделить:

Рис. 7.1. Классификация компьютерных вирусов по среде обитания

Файловые вирусы либо внедряются в выполняемые файлы различными способами, либо создают файлы-двойники (компаньон-вирусы), либо используют особенности организации файловой системы (link-вирусы).

Загрузочные вирусы записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record). Загрузочные вирусы замещают код программы, получающей управление при загрузке системы. В результате при перезагрузке управление передается вирусу. При этом оригинальный boot-сектор обычно переносится в какой-либо другой сектор диска. Иногда загрузочные вирусы называют бутовыми вирусами.

Макровирусы заражают макропрограммы и файлы документов современных систем обработки информации, в частности файлы-документы и электронные таблицы популярных редакторов Microsoft Word, Microsoft Excel и др. Для размножения макровирусы используют возможности макроязыков и при их помощи переносят себя из одного зараженного файла в другие. Вирусы этого типа получают управление при открытии зараженного файла и инфицируют файлы, к которым впоследствии идет обращение из соответствующего офисного приложения.

Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и электронной почты. Иногда сетевые вирусы называют программами типа «червь». Сетевые черви подразделяются на Internet-черви (распространяются по Internet), LAN-

черви (распространяются по локальной сети), IRC-черви Internet Relay Chat (распространяются через чаты). Существуют также смешанные типы, которые совмещают в себе сразу несколько технологий.

Существуют много комбинированных типов компьютерных вирусов, например, известен сетевой макро-вирус, который заражает редактируемые документы, а также рассылает свои копии по электронной почте. В качестве другого примера вирусов комбинированного типа можно указать файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные секторы дисков. Такие вирусы имеют усложненный алгоритм работы и применяют своеобразные методы проникновения в систему.

Достаточно часто, приходя к заказчикам, мне в той или иной форме приходится задавать вопрос: а зачем вам нужен антивирус? Как правило, на меня смотрят, как на идиота — это же всем известно! Но в большинстве случаев дальнейшая дискуссия показывает, что подавляющая часть заказчиков не знает ответа на детский вопрос. Если быть точным, за прошедший год правильно ответили всего в двух (двух!) компаниях. И кстати, по статистике, это беда не только России — ситуация за рубежом аналогична.

Данная часть не была изначально запланирована, но, видимо, насущно необходима. Ряд комментариев к предыдущим статьям показывают, что даже ИТ-специалисты не понимают разницы между понятиями «антивирус» и «антивирусная система защиты». Достаточно четко это проявляется в комментариях, когда вместо антивируса в форме вызова предлагают использовать иное ПО — как правило, системы ограничения прав, доступа и т. д.

Поэтому предлагаю вернуться к сказанному ранее. Давайте определим, есть ли у кого возражения против замены антивируса на альтернативные решения и отличается ли антивирус от антивирусной системы безопасности.

Антивирус, данный нам в определениях

В первой части нашего цикла мы осознали, что на данный момент в мире отсутствует определение вредоносной программы — регуляторы в общем-то не знают, от чего нужно защищаться. Перейдем на противоположную сторону и посмотрим, что есть антивирус с точки зрения регуляторов нашей страны и мира:

Занимаемся ловлей блох? Отнюдь. Несмотря на то, что в предыдущих статьях достаточно четко было указано, что главная задача антивируса — обнаружение и удаление ранее неизвестных вредоносных программ — комментарии к двум статьям рекомендовали заменить антивирус на системы, предотвращающие заражения. То есть миф укоренился, и если мы не пропишем правильное определение — система защиты автоматически не получит нужных функций.

Ситуацию иллюстрирует замечательная байка. Говорят, что когда Кеннеди сказал «мы будем первыми на Луне!», специальная комиссия внесла лишь мелкую правку в цель миссии — «Система должна доставить астронавтов на Луну и вернуть их обратно». А ведь можно было и сэкономить.

Также распространенной ошибкой является включение в определение системы защиты перечисления типов вредоносных программ или их действий. В связи с этим появление новых типов вредоносных программ или их действий автоматически выводит их из-под действия нормативных документов.

Почему антивирус пропускает вирусы?

Прежде чем ввести определение системы антивирусной защиты, еще раз определим возможности вредоносных программ по обходу систем антивирусной защиты (уровень риска).

На данный момент наиболее опасные вредоносные программы разрабатываются не хакерами-одиночками — это хорошо организованный криминальный бизнес, вовлекающий в свою преступную деятельность высококвалифицированных системных и прикладных разработчиков ПО.

Внимание! Неважно, кто и какую роль играл в данной «фирме». Возможно, роль простого системного администратора. Незнание не освобождает от ответственности.

Тестирование на необнаружение разрабатываемых вредоносных программ актуальными антивирусными решениями обеспечило возможность выпуска только вредоносных программ, не обнаруживаемых (до получения обновлений) системами защит, предположительно используемых группами пользователей, на которых планируется атака — в том числе с помощью эвристических механизмов. Число таких программ, выпускаемых одной группировкой, может достигать сотен образцов — и ни один из них не будет обнаруживаться антивирусным ПО, используемым целевой группой жертв.

Какие проблемы имеются с обеспечением антивирусной безопасности?

Повторим сказанное в предыдущих статьях:

- На данный момент основную проблему для систем антивирусной безопасности составляют вредоносные программы, не обнаруживаемые системами защиты (проблему безграмотности и наивности пользователей оставим за кадром, ибо без гипноизлучателей на орбите ее вряд ли можно решить). Данная угроза существовала и ранее, но ранее она была связана лишь с задержкой обнаружения образцов новых вредоносных программ в «дикой природе».

- Число необнаруживаемых программ составляет не менее 25 процентов от общего их количества.

- Традиционные эвристические механизмы обнаружения в связи с современной системой разработки вредоносных программ существенно потеряли значимость, что привело к необходимости разработки новых технологий обнаружения вредоносных программ.

- Обеспечить антивирусную защиту от проникновения силами антивируса невозможно. Но использование иных методов также не дает 100% гарантии, с одной стороны, и требует высокой квалификации специалистов — с другой.

Зачем нужен антивирус?

Соответственно, система антивирусной защиты должна обеспечивать:

- защиту от проникновения всех уже известных типов вредоносных программ (в том числе с помощью технологий, позволяющих обнаруживать модификации ранее найденного). Слово «всех» выделено не просто так — типичной является просьба удалить из баз старые вирусы. Не поверите — OneHalf еще жив!

- после получения обновлений — обнаружение и уничтожение (но не откат действий!) уже запущенных и активно противодействующих обнаружению вредоносных программ.

Комментарии к предыдущим статьям показывают, что многие, определяя задачу антивирусной защиты, забывают про вторую часть.

Выполнить задачу по предотвращению внедрения вредоносных программ можно и без антивируса — никто вам не мешает, и, более того, иногда наличие антивируса противопоказано. Но вот удаление уже активной заразы без антивируса невозможно. Да, я знаю о наличии специалистов, которые могут сделать это вручную (и даже есть компании, которые формируют такие группы быстрого реагирования). Но есть три но:

- большинство пользователей на такое не способны;

- современные вредоносные программы зачастую рассчитаны на длительное незаметное присутствие в системе (и более того, могут закрывать уязвимости, удалять иные вирусы и даже устанавливать антивирус). Протестированные на системах защиты, они могут оставаться незамеченными годы;

- антивирус при наличии знаний о вредоносной программе удалит ее быстрее.

Система антивирусной защиты — это не всегда антивирус. Это любая программа / настройка ОС / процедура, с помощью которой вы снижаете риск заражения.

- Не настроены или некорректно настроены парольные политики.

- Администрирование сетевого оборудования с помощью небезопасного протокола TELNET.

- Аудит событий не настроен или настроен некорректно.

- Межсетевые экраны содержат избыточные правила.

- Некорректно проведена сегментация сети, в частности серверные сегменты не отделены от пользовательских сегментов.

- Не реализован или некорректно реализован процесс управления обновлениями, в результате чего, например, используется устаревшее ПО, содержащее известные уязвимости

- Отсутствие настроек безопасности коммутаторов доступа, в частности, защиты от уязвимости к атакам класса «ARP Cache Poisoning».

- Отсутствие обновления сигнатур и настроек оповещения для средства обнаружения вторжений.

- Использование небезопасных протоколов для удаленного доступа с помощью технологии VPN.

- Некорректно настроены ограничения прав доступа к системным файлам.

Ну а в следующей статье мы поговорим о том, требуют ли регуляторы и создатели стандартов использования именно антивируса, а также какую пользу можно извлечь, если читать на ночь документы по ИБ

Читайте также: