Настройка dns на контроллере домена

Обновлено: 04.07.2024

В этой статье описываются наилучшие методы настройки параметров клиента системы доменных имен (DNS). Рекомендации в этой статье посвящены установке среды 2000 Windows или Windows Server 2003, где ранее не было определенной инфраструктуры DNS.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 825036

Контроллер домена с установленным DNS

На контроллере домена, который также выступает в качестве DNS-сервера, Корпорация Майкрософт рекомендует настроить параметры клиента DNS-контроллера домена в соответствии с этими спецификациями:

Если сервер является первым и единственным контроллером домена, который вы устанавливаете в домене, а сервер выполняет DNS, настройте параметры клиента DNS, чтобы указать IP-адрес этого первого сервера. Например, необходимо настроить параметры клиента DNS, чтобы указать на себя. Не перечислять другие DNS-серверы, пока в этом домене не будет размещен другой контроллер домена.

Во время процесса DCPromo необходимо настроить дополнительные контроллеры домена, чтобы указать на другой контроллер домена, который работает с DNS в домене и на сайте, и в котором размещено пространство имен домена, в котором установлен новый контроллер домена. или при использовании 3-й стороной DNS на DNS-сервере, на котором размещена зона для домена Active Directory dc. Не настраивать контроллер домена для использования собственной службы DNS для разрешения имен до тех пор, пока вы не убедились в том, что репликация Active Directory входящие и исходящие не функционирует и будет работать в срок. Невыполнение этого может привести к DNS "Острова".

Дополнительные сведения о связанной теме нажмите на следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:

275278 DNS Server становится островом, когда контроллер домена указывает на себя для _msdcs.ForestDnsName домена

После успешного завершения репликации DNS может быть настроен на каждом контроллере домена двумя способами в зависимости от требований среды. Параметры конфигурации:

- Настройте предпочтительный DNS-сервер в свойствах TCP/IP на каждом контроллере домена, чтобы использовать себя в качестве основного DNS Server.

- Преимущества. Гарантирует, что запросы DNS, возникающие из контроллера домена, будут разрешены локально, если это возможно. Свести к минимуму влияние DNS-запросов контроллера домена на сеть.

- Недостатки. В зависимости от репликации Active Directory для обеспечения того, чтобы зона DNS была в курсе. Длительные сбои репликации могут привести к неполному набору записей в зоне.

- Преимущества:

- Минимизирует зависимость от репликации Active Directory для обновлений зон DNS записей локатора контроллера домена. Он включает более быстрое обнаружение новых или обновленных записей локатора контроллера домена, так как время задержки репликации не является проблемой.

- Предоставляет один авторитетный DNS-сервер, который может быть полезен при устранении неполадок с репликацией Active Directory

- Будет более активно использовать сеть для решения запросов DNS, возникающих из контроллера домена

- Разрешение имен DNS может зависеть от стабильности сети. Потеря подключения к предпочтительному DNS-серверу приведет к неспособности разрешить запросы DNS от контроллера домена. Это может привести к очевидной потере подключения даже к расположениям, которые не являются в потерянном сегменте сети.

Возможно сочетание этих двух стратегий с удаленным DNS-сервером в качестве предпочтительного DNS-сервера, а локальный контроллер домена — альтернативным (или наоборот). Хотя эта стратегия имеет множество преимуществ, перед изменением конфигурации необходимо учитывать некоторые факторы:

- Клиент DNS не использует каждый из DNS-серверов, перечисленных в конфигурации TCP/IP для каждого запроса. По умолчанию при запуске клиент DNS будет пытаться использовать сервер в записи предпочитаемого DNS-сервера. Если этот сервер не отвечает по какой-либо причине, клиент DNS перейдет на сервер, указанный в альтернативной записи DNS-сервера. Клиент DNS будет продолжать использовать этот альтернативный DNS-сервер до тех пор, пока:

- Он не отвечает на запрос DNS или:

- Значение ServerPriorityTimeLimit достигается (15 минут по умолчанию).

Только невыполнение ответа приведет к тому, что клиент DNS переключает предпочтительные DNS-серверы; Получение достоверного, но неправильного ответа не вызывает попытку клиента DNS на другом сервере. В результате настройка контроллера домена с собой и другим DNS-сервером в качестве предпочтительных и альтернативных серверов помогает гарантировать, что ответ получен, но не гарантирует точность этого ответа. Сбои обновления записей DNS на обоих серверах могут привести к несогласованному разрешению имен.

- Не настраивайте параметры клиента DNS на контроллерах домена, чтобы указать на DNS-серверы поставщика интернет-услуг (ISP). Если настроить параметры DNS-клиентов, чтобы указать на DNS-серверы вашего isP, служба Netlogon на контроллерах домена не регистрирует правильные записи для службы каталогов Active Directory. С помощью этих записей другие контроллеры домена и компьютеры могут находить сведения, связанные с Active Directory. Контроллер домена должен зарегистрировать свои записи на своем DNS-сервере.

Чтобы перенаправление внешних запросов DNS, добавьте DNS-серверы isP в качестве DNS-переадверщиков в консоль управления DNS. Если не настроены переадверщики, используйте серверы корневых подсказок по умолчанию. В обоих случаях, если вы хотите, чтобы внутренний DNS-сервер переадновится на сервер DNS в Интернете, необходимо также удалить корневой "". (также известная как зона "точка") в консоли управления DNS в папке Зоны forward Lookup.

- Если контроллер домена, на котором размещенА DNS, установлено несколько сетевых адаптеров, необходимо отключить один адаптер для регистрации имен DNS.

Дополнительные сведения о том, как правильно настроить DNS в этой ситуации, щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:

292822 и проблемы с подключением имен на сервере маршрутиза и удаленного доступа, который также выполняет DNS или WINS

Чтобы проверить параметры клиента DNS-контроллера домена, введите следующую команду в командной подсказке, чтобы просмотреть сведения о конфигурации ip-протокола Интернета: ipconfig /all

Чтобы изменить конфигурацию клиента DNS контроллера домена, выполните следующие действия:Щелкните правой кнопкой мыши Мои сетевые места, а затем выберите Свойства.

Щелкните правой кнопкой мыши локальное подключение к области, а затем выберите Свойства.

Выберите протокол Интернета (TCP/IP) и выберите свойства.

Выберите Расширенный, а затем выберите вкладку DNS. Чтобы настроить данные DNS, выполните следующие действия:

- В DNS-серверах в порядке использования добавьте рекомендуемые DNS-серверные адреса.

- Если параметр Для разрешения неквалифицированных имен задан для приложения этих суффиксов DNS (в порядке), Корпорация Майкрософт рекомендует сначала указать доменное имя Active Directory DNS (в верхней части).

- Убедитесь, что Суффикс DNS для этого параметра подключения такой же, как доменное имя Active Directory.

- Убедитесь, что выбраны адреса этого подключения в поле DNS.

- Выберите ОК три раза.

При изменении параметров клиента DNS необходимо очистить кэш разрешения DNS и зарегистрировать записи ресурсов DNS. Чтобы очистить кэш разрешения DNS, введите следующую команду в командной подсказке: ipconfig /flushdns

Чтобы зарегистрировать записи ресурсов DNS, введите следующую команду по командной подсказке: ipconfig /registerdnsЧтобы подтвердить правильность записей DNS в базе данных DNS, запустите консоль управления DNS. Должна быть запись для имени компьютера. (Эта запись хостов — запись "A" в расширенных представлениях.) Также должна быть запись Start of Authority (SOA) и запись Name Server (NS), которая указывает на контроллер домена.

Контроллер домена без установки DNS

Если вы не используете DNS, интегрированный в Active Directory, и у вас есть контроллеры домена, которые не установлены DNS, Корпорация Майкрософт рекомендует настроить параметры клиента DNS в соответствии с этими спецификациями:

- Настройте параметры клиента DNS на контроллере домена, чтобы указать на DNS-сервер, который является авторитетным для зоны, соответствующей домену, в котором компьютер является участником. Локальный первичный и вторичный DNS-сервер предпочтительнее из-за соображений трафика широкой сети (WAN).

- Если отсутствует локальный DNS-сервер, указать на DNS-сервер, доступный по надежной ссылке WAN. Надежность определяется временем и пропускной способностью.

- Не настраивайте параметры клиента DNS на контроллерах домена, чтобы указать на DNS-серверы вашего isP. Вместо этого внутренний DNS-сервер должен переадружать на DNS-серверы isP для разрешения внешних имен.

Windows серверов 2000 и Windows Server 2003

На Windows серверов-членов 2000 Server и Windows Server 2003 Корпорация Майкрософт рекомендует настроить параметры клиентов DNS в соответствии с этими спецификациями:

![]()

Установка и настройка DNS-сервера и Active Directory в Windows Server 2016 практически не отличается от предыдущих выпусков серверов компании Microsoft, таких как Windows Server 2012, 2008. Пройдя несколько шагов устанавливается роль DNS и Доменные службы Active Directory, также для сервера имён потребуется небольшая настройка.

Установка и настройка роли DNS-сервера и Доменные службы Active DirectoryДо установки ролей сервера, требуется задать имя будущему серверу, а также статический IP-адрес. Также, если имеются, указываем IP-арес шлюза.

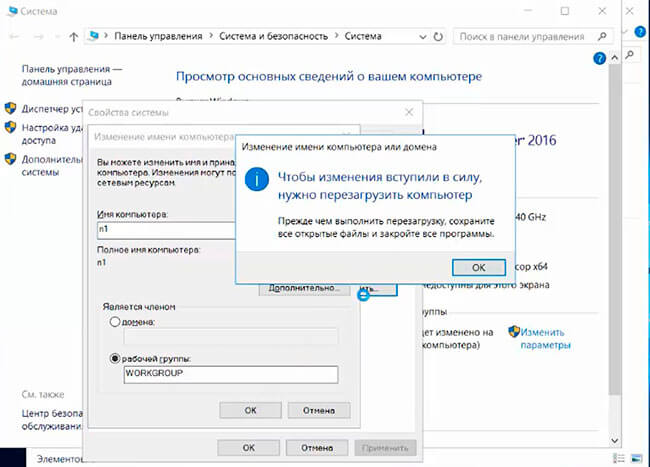

1. Нажимаем правой клавишей мыши на "Этот компьютер" и выбираем "Свойства". В открывшемся окне - "Изменить параметры" - "Изменить". Задаём имя компьютера и нажимаем "ОК". Для того, чтобы изменения вступили в силу, перезагружаем компьютер.

![setup active directory 2016 1]()

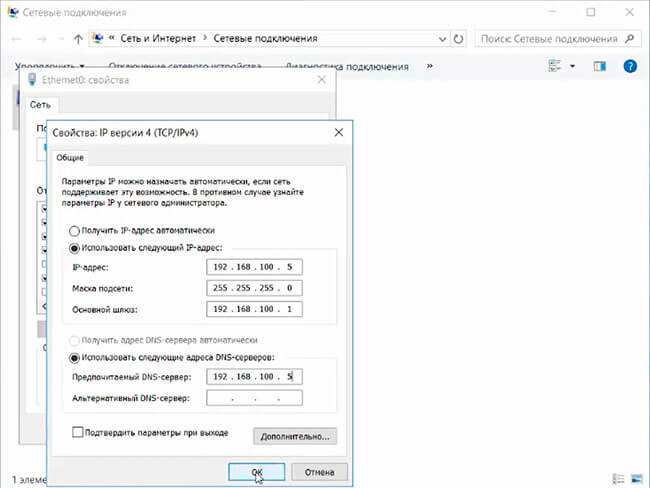

2. Для того, чтобы открыть сетевые соединения, в поле "Поиск" набираем команду ncpa.cpl. Выбираем нужный сетевой интерфейс, правой клавишей мыши - "Свойства". IP версии 6(TCP/IPv6) выключаем, если не используем. Затем выбираем IP версии(TCP/IPv4). Заполняем поля:

IP-адрес: адрес сервера (например, 192.168.100.5)

Маска подсети: маска сети (например, 255.255.255.0)

Основной шлюз: шлюз, если имеется (например, 192.168.100.1)

Предпочитаемый DNS-сервер: (например, 192.168.100.5)

![setup active directory 2016 2]()

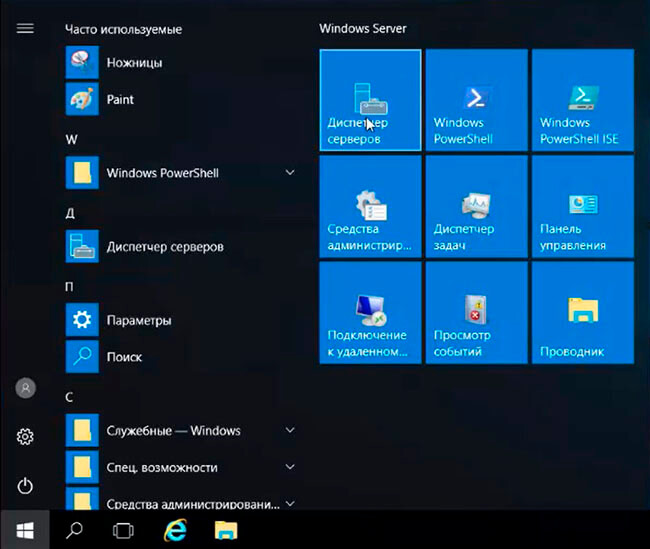

3. Теперь можно начать установку ролей сервера. Для этого выбираем "Диспетчер серверов".

![setup active directory 2016 3]()

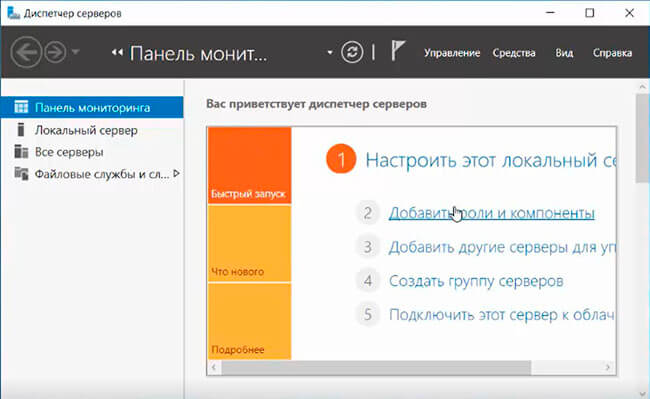

4. В следующем окне - "Добавить роли и компоненты".

![setup active directory 2016 4]()

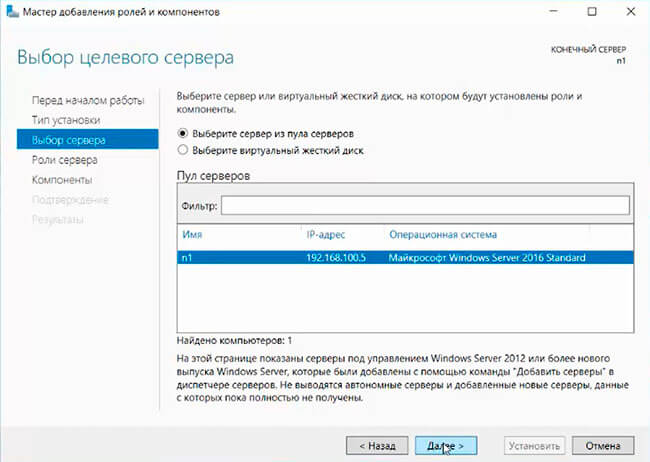

5. Читаем "Перед началом работы" и нажимаем "Далее". Затем оставляем по умолчанию чекбокс "Установка ролей или компонентов" и снова "Далее". В следующем окне выбираем сервер, на который будем устанавливать роли и "Далее".

![setup active directory 2016 5]()

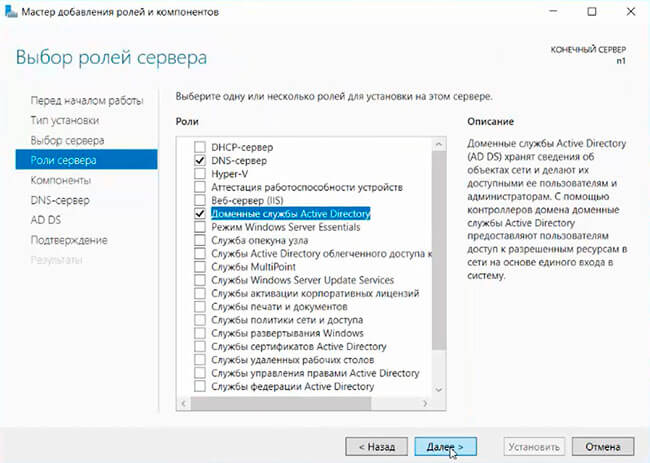

6. Выбора ролей сервера - ставим галочки напротив "DNS-сервера" и "Доменные службы Active Directory". При появлении запроса о добавлении компонентов - "Добавить компоненты". Затем "Далее".

![setup active directory 2016 6]()

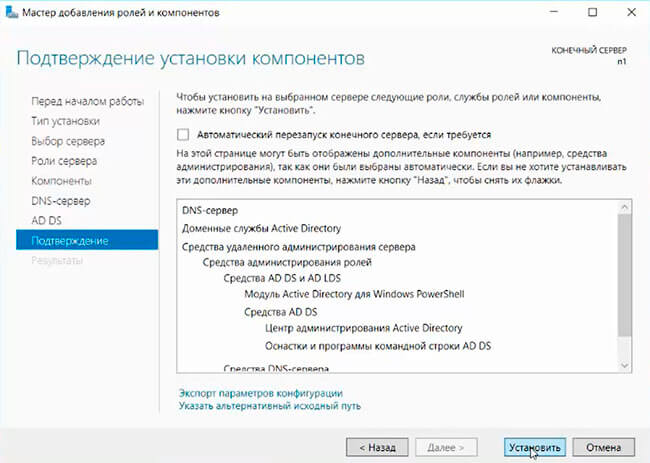

7. В следующих окнах нажимаем "Далее", а в окне "Подтверждение установки компонентов" выбираем "Установить". Этот мастер можно закрывать, по окончании установки появится предупреждение в диспетчере серверов.

![setup active directory 2016 7]()

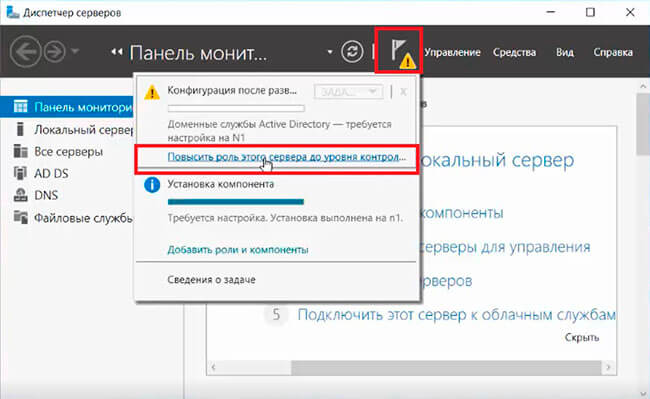

8. После окончания установки выбранных ролей сервера, нажимаем на значок предупреждения в "Диспетчере серверов" и выбираем "Повысить роль этого сервера до уровня контроллера домена".

![setup active directory 2016 8]()

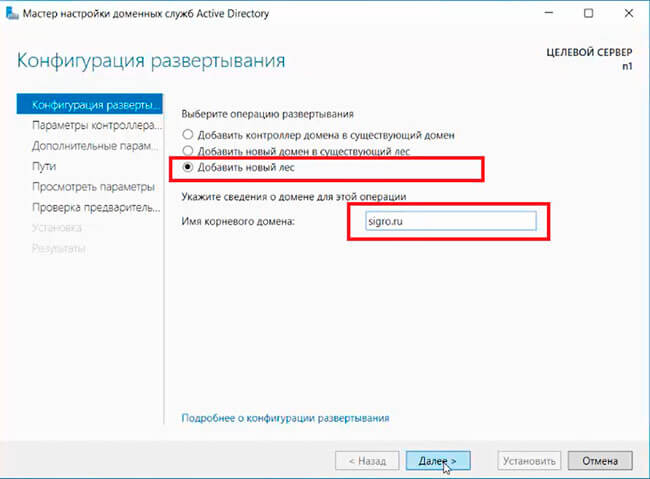

9. В следующем окне - "Добавить новый лес". Имя корневого домена - уникальное имя вашего домена.

![setup active directory 2016 9]()

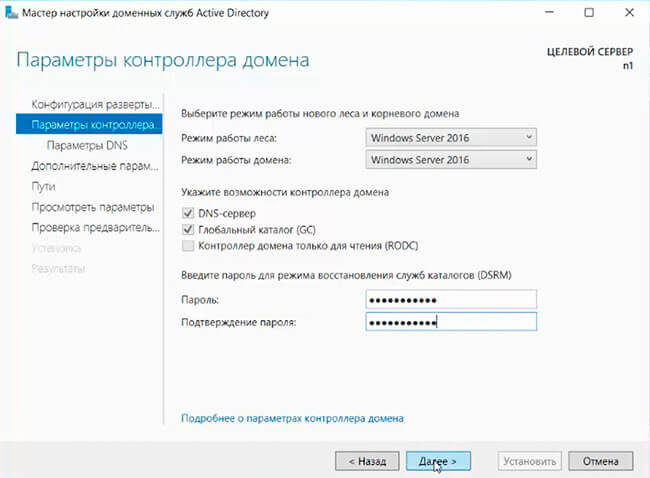

10. В "Параметрах контроллера домена" оставляем по умолчанию режим работы леса и домена - "Windows Server 2016". Вводим пароль для режима восстановления служб каталогов (DSRM).Этот пароль может пригодиться, его обязательно надо запомнить или записать в надежное место.

![setup active directory 2016 10]()

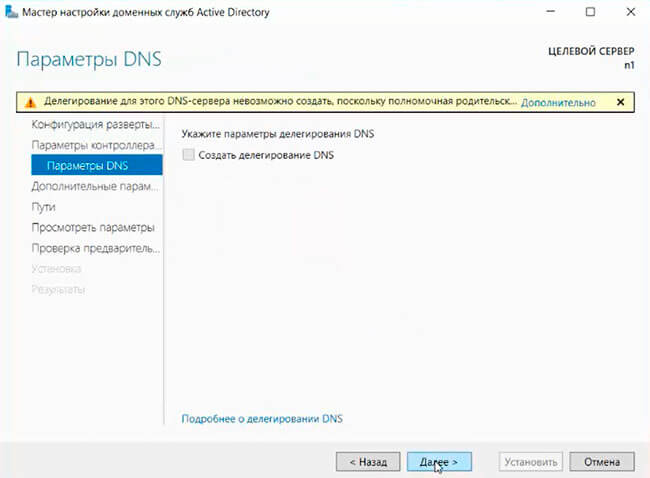

11. В окне "Параметры DNS" - нажимаем "Далее".

![setup active directory 2016 11]()

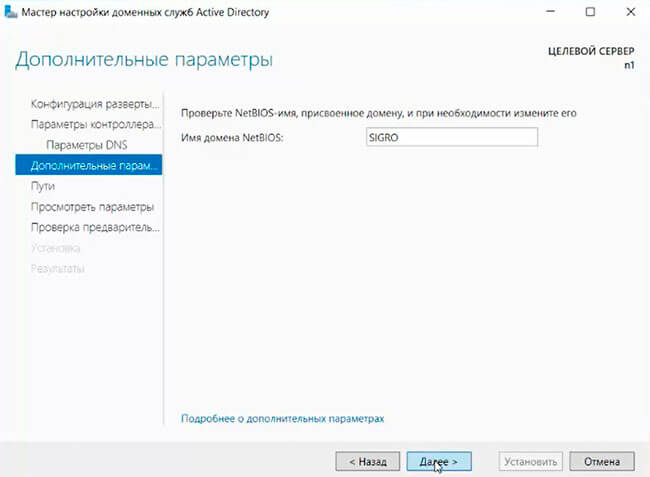

12. В "Дополнительные параметры" - "Далее".

![setup active directory 2016 12]()

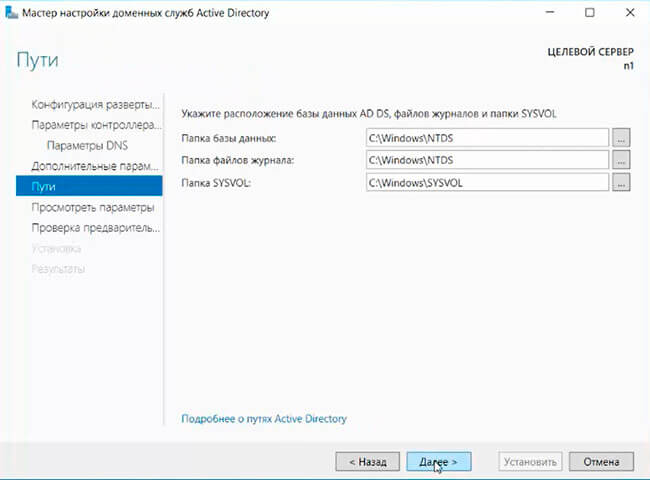

13. Расположение базы данных AD DS, файлов журналов и попок SYSVOL оставляем по умолчанию, нажимаем "Далее".

![setup active directory 2016 13]()

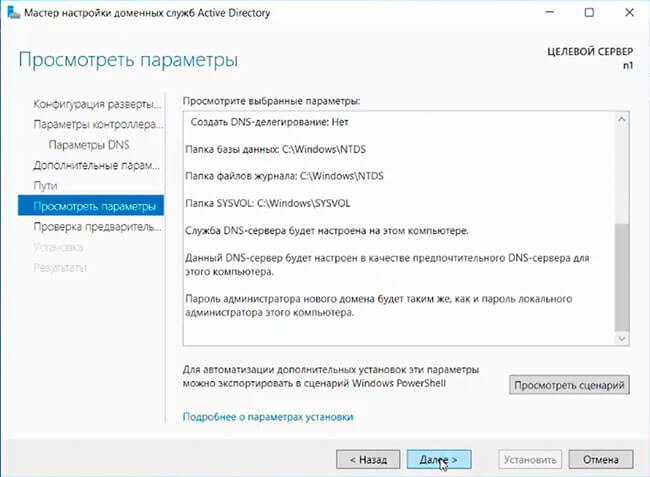

14. Проверяем параметры, затем "Далее".

![setup active directory 2016 14]()

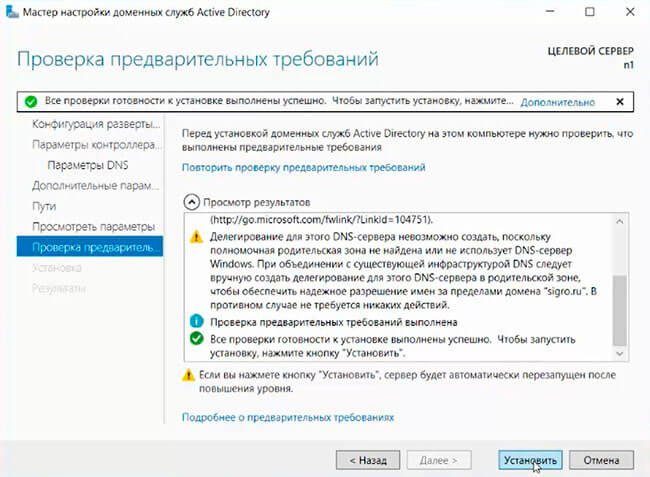

15. После того, как сервер проверит соответствие предварительных требований, можно нажимать "Установить".

![setup active directory 2016 15]()

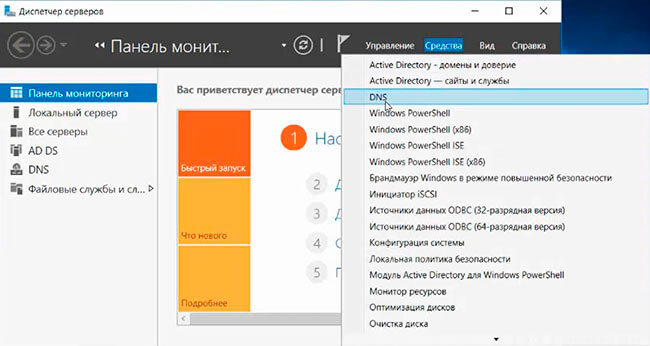

16. После настройки контроллера домена, можно перейти к настройке обратной зоны DNS-сервера. Для этого в "Диспетчер серверов" выбираем "Средства", далее "DNS".

![setup active directory 2016 16]()

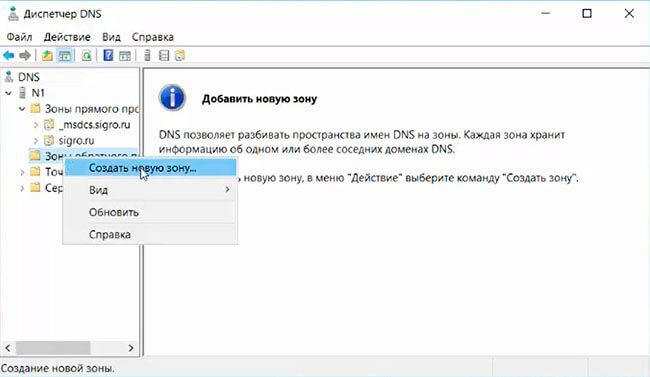

17. В открывшемся окне выбираем наш сервер, затем "Зона обратного просмотра". Правой клавишей мыши - "Создать новую зону. ".

![setup active directory 2016 17]()

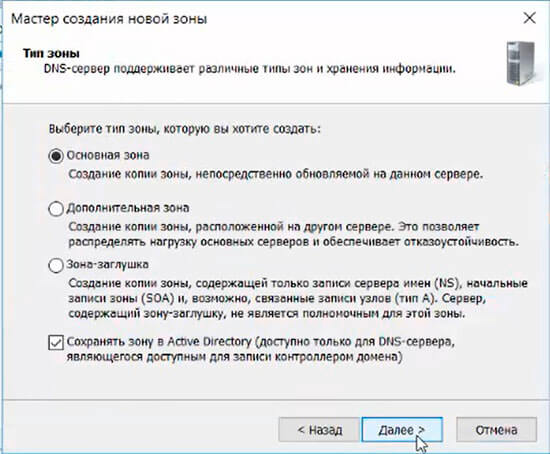

18. В мастере создания новой зоны оставляем тип зоны - "Основная зона", затем "Далее".

![setup active directory 2016 18]()

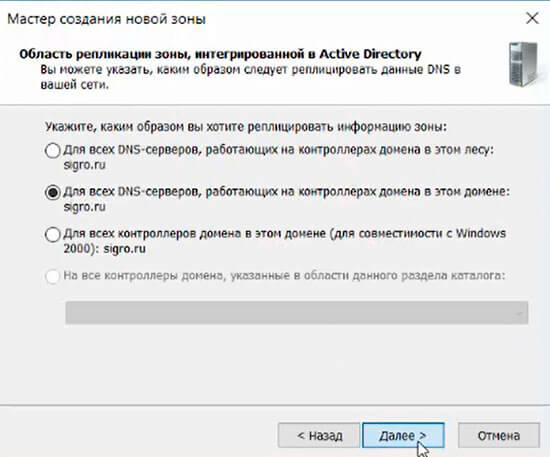

19. Оставляем по умолчанию чекбокс на "Для всех DNS-серверов, работающих на контроллерах домена в этом домене, снова "Далее".

![setup active directory 2016 19]()

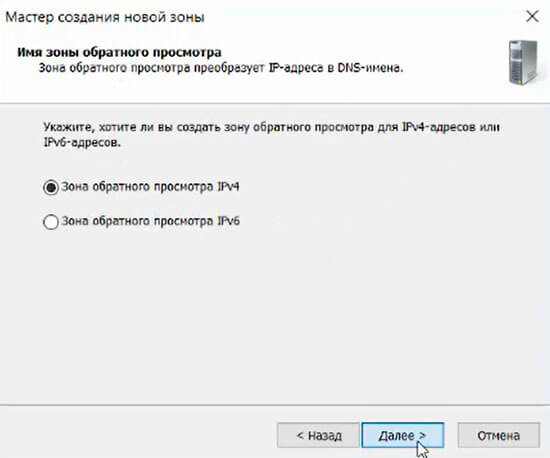

20. В следующем окне - "Зона обратного просмотра IPv4", затем "Далее".

![setup active directory 2016 20]()

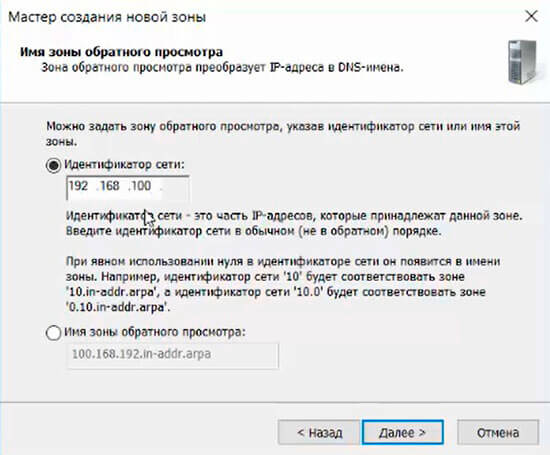

21. Для настройки зоны обратного просмотра задаем "Идентификатор сети" (например 192.168.100). После этого появится автоматически зона обратного просмотра. Нажимаем "Далее".

![setup active directory 2016 21]()

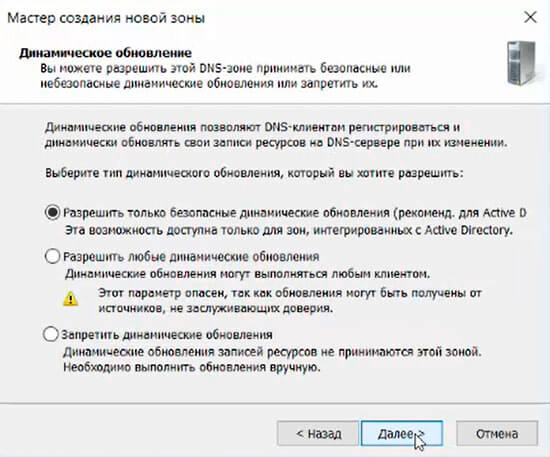

22. В следующем окне оставляем по умолчанию "Разрешить только безопасные динамические обновления, затем "Далее".

![setup active directory 2016 22]()

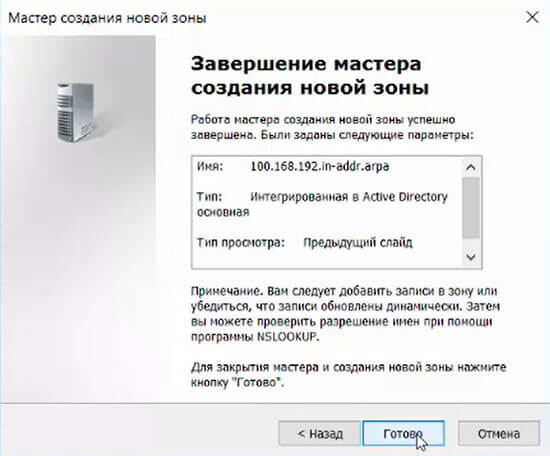

23. Для завершения настройки создания новой зоны проверяем настройки и нажимаем "Готово".

![setup active directory 2016 23]()

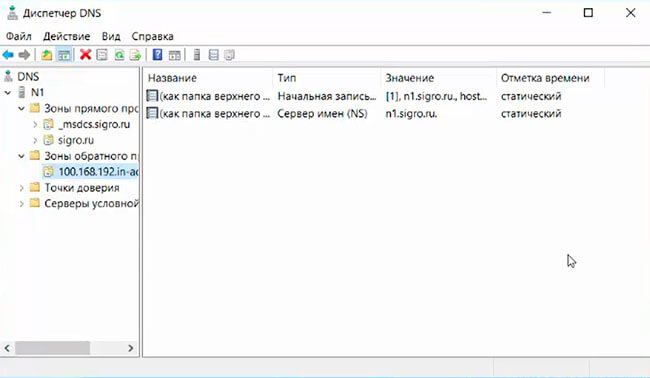

24. Появится зона обратного просмотра для домена.

![setup active directory 2016 24]()

25. В "Диспетчере серверов" выбираем "Пользователи и компьютеры Active Directory". Проверяем работу Active Directory.

В статье подробно разберем процесс развертывания контроллер домена на базе Windows Server 2012 R2 и настройка служб AD DS, DNS, DHCP.

- Установить Windows Server 2012 R2 и подготовить систему к развертыванию служб.

- Развернуть службы Active Directory + DNS, выполнить настройку служб.

- Развернуть службу DHCP, выполнить настройку обслуживания подсети 192.168.0.0/24.

Проделываться все действия будут на виртуальной машине.

Установка Windows Server 2012 R2 и настройка

При выборе типа устанавливаемой системы, выбираем Windows Server 2012 R2 Standart with GUI. Далее саму установку я пропущу, т.к. она полностью тривиальная.

![]()

После установки системы, обязательно обновляем систему до актуального состояния. Изменяем имя ПК (прим. DC1).

В настройках TCP/IP указываем статические IP-адреса (прим. как на скриншоте ниже)

![]()

Изменяем временную зону, выбираем относящуюся к нам зону (+03:00 Moscow, St. Petersburg, Volgograd).

![]()

На этом базовая подготовка системы выполнена, можно приступать к развертыванию служб.

Разворачиваем службы Active Directory + DNS

![]()

Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Второй пункт Remote Desktop Service installtion предназначен только для установки роли удаленных рабочих столов. Нажимаем Next.

![]()

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Пункт Select a virtual hard disk позволяет указать сервер расположенный на VHD-диске. Нажимаем Next.

![]()

Отмечаем галочкой роль Active Directory Domain Services, в подтверждающем запросе добавления роли и компонентов, необходимых для установки AD нажимаем Add Features и после нажимаем Next.

![]()

![]()

В этом окне предлагается выбрать дополнительные компоненты, в моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

![]()

![]()

Информационная страница на которой обращается внимание на то что желательно иметь несколько контроллеров домена, на случай выхода из строя основного. Служба AD DS требует установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить, а так же AD DS требует установки дополнительных служб DFS Namesspases (пространства имен), DFS Replication (DFS репликации) и File Replication (Файловой репликации). Нажимаем Next.

На завершающей странице мастера отображается информация по устанавливаемым компонентам. Так же здесь можно экспортировать конфигурацию в xml-файл (Export configuration settings), на случай если нужно развернуть идентичный сервер. Нажимаем Install.

![]()

После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Promote this server to a domain controller (Повысить этот сервер до контроллера домена). Запустится мастер конфигурирования AD DS.

![]()

Необходимо выбрать вариант развертывания AD DS.

Выбираем вариант Add New Forest, указываем корневое имя домена, нажимаем Next.

![]()

В параметрах контроллера домена оставляем по умолчанию функционал леса и домена, проверяем отмечен ли галочкой пункт Domain Name System (DNS), будет автоматически поднята роль DNS и задаем пароль для режима восстановления служб каталогов. Нажимаем Next.

![]()

Не обращаем внимание на предупреждение ошибки делегирования для этого DNS-сервера, т.к. роль DNS поднимается в процессе конфигурации AD DS. Нажимаем Next.

![]()

Оставляем подставленное мастером NetBIOS имя. Нажимаем Next.

![]()

Пути к каталогам оставляем по-умолчанию. Нажимаем Next.

![]()

Вывод сводной информации по настройке AD DS. Нажимаем Next.

![]()

![]()

В ходе установки конфигурации AD DS, система будет перезагружена. После перезагрузки добавим зону обратного просмотра в DNS. Зоны обратного просмотра служат для разрешения IP-адресов в имена устройств.

Запускаем Server Manager, выбираем роль DNS и на сервере жмем правой кнопкой мыши. Выбираем пункт DNS Manager (Диспетчер DNS).

![]()

Выделяем вкладку Reverse Lookup Zones, нажимаем правой кнопкой и выбираем New Zone.

![]()

Задаем тип добавляемой зоны:

![]()

Выбираем Primary zone и нажимаем Next.

Предлагается выбрать как будет выполнятся репликация добавляемой зоны:

Выбираем То all DNS servers running on domain controllers in this domain. Нажимаем Next.

![]()

Выбираем протокол заданный по умолчанию IPv4 Reverse Lookup Zone. Нажимаем Next.

![]()

Задаем параметр Network ID. В моем случае 192.168.0. В поле Reverse Lookup Zone Name автоматически подставится адрес зоны обратного просмотра. Нажимаем Next.

![]()

Выбор параметра динамического обновления:

Выбираем Allow both nonsecure and secure dynamic updates. Нажимаем Next.

![]()

В завершении добавлении зоны обратного просмотра нажимаем Finish.

![]()

Теперь укажем Forwarders (Серверы пересылки). Серверы пересылки служат для того чтобы кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет. Это нужно для того чтобы локальные компьютеры доменной сети смогли получить доступ в интернет.

В оснастке DNS Manage (Диспетчер DNS) выделяем наш сервер и нажимаем правой кнопкой мыши. Выбираем Properties. Переходим во вкладку Forwarders и нажимаем на Edit.

![]()

В поле <Click here to add an IP Address or DNS Name> вбиваем IP-адрес или DNS имя, например провайдера или можно 8.8.8.8 (DNS Google). Нажимаем OK.

![]()

Теперь локальные компьютеры состоящие в доменной сети, смогут выходить в интернет.

Поднимаем службу DHCP и выполняем настройку ее

Добавляем новую роль Server Manager — Manage — Add Roles and Features. Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Нажимаем Next.

![]()

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Нажимаем Next.

![]()

Отмечаем галочкой роль DHPC Server, в подтверждающем запросе добавления роли и компонентов, необходимых для установки DHCP Server нажимаем Add Features и после нажимаем Next.

![]()

![]()

В моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

![]()

Информационная страница на которой обращается внимание на то что необходимо настроить на компьютере статический IP-адрес и перед установкой DHCP сервера нужно спланировать подсеть, области и исключения. Нажимаем Next.

![]()

На завершающем этапе установки, нажимаем Install.

![]()

После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Complete DHCP configuration (Завершить конфигурацию DHCP). Запустится мастер после установочной конфигурации DHCP.

![]()

Информационная страница, на которой сообщается что будут созданы группы безопасности администратора и пользователя DHCP-сервера, и будет произведена авторизация в AD. Нажимаем Next.

![]()

На следующем экране нажимаем Commit что бы завершить процесс авторизации в Active Directory.

![]()

Если процесс создания групп безопасности и авторизация в AD прошли успешно, то получим вывод Done. Нажимаем Close.

![]()

Запускаем Server Manager, выбираем роль DHCP и на сервере жмем правой кнопкой мыши. Выбираем пункт DHCP Manager (Диспетчер DHCP).

![]()

![]()

Задаем имя области и ее описание. Нажимаем Next.

![]()

Определяем начальный и конечный адрес диапазона подсети. Нажимаем Next.

![]()

По желанию можно задать диапазон адресов которые не будут выдаваться клиентам. Для задания диапазона исключения указываем начальный адрес и конечный и нажимаем Add. По окончании нажимаем Next.

![]()

Задаем время аренды выданного IP-адреса. Нажимаем Next.

![]()

Указываем Yes, I want to configure these options now (Да, я хочу настроить опции сейчас). Нажимаем Next.

![]()

Указываем адрес шлюза. Нажимаем Next.

![]()

Параметры задания доменного имени, DNS сервера и WINS Servers пропускаем, оставляем указанных значения по-умолчанию. Нажимаем Next.

![]()

![]()

Соглашаемся с активацией заданной области, выбираем Yes, I want to activate thisscope now. Нажимаем Next.

![]()

На этом установка и настройка AD DS, DNS, DHCP завершена.

Сводка: Рекомендуемые передовые практики по настройке DNS в домене Active Director Свернуть Рекомендуемые передовые практики по настройке DNS в домене Active Director

Возможно, эта статья была переведена автоматически. Если вы хотите поделиться своим мнением о ее качестве, используйте форму обратной связи в нижней части страницы.

Симптомы

Резюме статьи. В этой статье приведены рекомендации по настройке DNS в домене Active Directory.

Для работы с Active Directory необходимо выполнить правильную конфигурацию DNS. Неправильная настройка DNS может привести к различным проблемам, включая сбои при входе в систему, проблемы с обработкой групповой политики и проблемы репликации. Приведенный ниже список рекомендаций не является исчерпывающим, но поможет обеспечить правильное разрешение имен в домене Active Directory.

- В небольшой среде хотя бы один контроллер домена (DC) должен быть DNS-сервером. Допускается установка DNS на серверах, которые не являются DC, включая серверы, не работающие под управлением Windows, но установка DNS на контроллерах домена (DC) позволяет использовать интегрированные AD-зоны просмотра (см. ниже), которые повышают безопасность и упрощают репликацию зон.

- В более крупной среде по крайней мере два контроллера домена на каждом физическом сайте должны быть DNS-серверами. Это обеспечивает резервирование на случай неожиданной потеря связи с одним из контроллеров домена. Обратите внимание, что для использования DNS-серверов компьютеры, подключенные к домену, необходимо настроить на использование нескольких DNS-серверов.

Примечание. Для получения дополнительных и более подробных сведений о рекомендациях по настройке DNS обратитесь к официальной документации Microsoft, соответствующей версии используемой операционной системы.![SLN155801_ru__1icon]()

DNS (Domain Name System, Система Доменных имен) – система, позволяющая преобразовать доменное имя в IP-адрес сервера и наоборот.

DNS-сервер – это сетевая служба, которая обеспечивает и поддерживает работу DNS. Служба DNS-сервера не требовательна к ресурсам машины. Если не подразумевается настройка иных ролей и служб на целевой машине, то минимальной конфигурации будет вполне достаточно.

Настройка сетевого адаптера для DNS-сервера

Установка DNS-сервера предполагает наличие доменной зоны, поэтому необходимо создать частную сеть в личном кабинете и подключить к ней виртуальные машины.

После того, как машина будет присоединена к двум сетям, важно не перепутать, какое из подключений требует настройки. Первичный сетевой адаптер настроен автоматически с самого начала, через него открыт доступ к интернету, в то время как на дополнительно подключенных сетевых адаптерах доступа в интернет нет, пока не будет произведена ручная настройка:

![]()

Наведя курсор на значок сети в системном трее, можно вызвать всплывающую подсказку с краткими сведениями о сетях. Из примера выше видно, что присоединённая сеть это Network 3.

Далее предстоит проделать цепочку действий:

- Нажать правой клавишей мыши Пуск, в выпадающем меню выбрать пункт Сетевые подключения;

- Правой кнопкой мыши нажать на необходимый сетевой адаптер, в меню выбрать Свойства;

- В окне свойств выбрать IPv4 и нажать на кнопку Свойства;

- Заполнить соответствующие поля необходимыми данными:

![]()

Здесь в качестве предпочитаемого DNS-сервера машина назначена сама себе, альтернативным назначен dns.google [8.8.8.8].

Установка роли DNS-сервера

Для установки дополнительных ролей на сервер используется Мастер Добавления Ролей и Компонентов, который можно найти в Диспетчере Сервера.

На верхней навигационной панели Диспетчера сервера справа откройте меню Управление, выберите опцию Добавить Роли и Компоненты:

![]()

Откроется окно Мастера, в котором рекомендуют убедиться что:

1. Учётная запись администратора защищена надёжным паролем.

2. Настроены сетевые параметры, такие как статические IP-адреса.

3. Установлены новейшие обновления безопасности из центра обновления Windows.

Убедившись, что все условия выполнены, нажимайте Далее;

Выберите Установку ролей и компонентов и нажмите Далее:

![]()

Выберите необходимый сервер из пула серверов и нажмите Далее:

![]()

Отметьте чек-боксом роль DNS-сервер и перейдите Далее:

![]()

Проверьте список компонентов для установки, подтвердите нажатием кнопки Добавить компоненты:

![]()

Оставьте список компонентов без изменений, нажмите Далее:

![]()

Прочитайте информацию и нажмите Далее:

![]()

В последний раз проверьте конфигурацию установки и подтвердите решение нажатием кнопки Установить:

![]()

Финальное окно Мастера сообщит, что установка прошла успешно, Мастер установки можно закрыть:

![]()

Создание зон прямого и обратного просмотра

Доменная зона — совокупность доменных имён в пределах конкретного домена.

Зоны прямого просмотра предназначены для сопоставления доменного имени с IP-адресом.

Зоны обратного просмотра работают в противоположную сторону и сопоставляют IP-адрес с доменным именем.

Создание зон и управление ими осуществляется при помощи Диспетчера DNS.

Перейти к нему можно в правой части верхней навигационной панели, выбрав меню Средства и в выпадающем списке пункт DNS:

![]()

Создание зоны прямого просмотра

- Выделите каталог Зоны Прямого Просмотра, запустите Мастер Создания Новой Зоны с помощью кнопки Новая зона на панели инструментов сверху:

![]()

- Откроется окно Мастера с приветствием, нажмите Далее:

![]()

- Из предложенных вариантов выберите Основная зона и перейдите Далее:

![]()

![]()

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

![]()

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

![]()

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

![]()

Создание зоны обратного просмотра

- Выделите в Диспетчере DNS каталог Зоны Обратного Просмотра и нажатием кнопки Новая зона на панели инструментов сверху запустите Мастер Создания Новой Зоны:

![]()

![]()

- Выберите назначение для адресов IPv4, нажмите Далее:

![]()

- Укажите идентификатор сети (первые три октета сетевого адреса) и следуйте Далее:

![]()

- При необходимости поменяйте название будущего файла зоны и перейдите Далее:

![]()

- Выберите, разрешить динамические обновления или нет. Разрешать не рекомендуется в силу значимой уязвимости. Перейдите Далее:

![]()

- Проверьте правильность выбранной конфигурации и завершите настройку, нажав кнопку Готово:

![]()

Создание A-записи

Данный раздел инструкции в большей степени предназначен для проверки ранее проделанных шагов.

Ресурсная запись — единица хранения и передачи информации в DNS, заключает в себе сведения о соответствии какого-либо имени с определёнными служебными данными.

Запись A — запись, позволяющая по доменному имени узнать IP-адрес.

Запись PTR — запись, обратная A записи.

- В Диспетчере DNS выберите каталог созданной ранее зоны внутри каталога Зон Прямого Просмотра. В правой части Диспетчера, где отображается содержимое каталогов, правой кнопки мыши вызовите выпадающее меню и запустите команду "Создать узел (A или AAAA). ":

![]()

- Откроется окно создания Нового Узла, где понадобится вписать в соответствующие поля имя узла (без доменной части, в качестве доменной части используется название настраиваемой зоны) и IP-адрес. Здесь же имеется чек-бокс Создать соответствующую PTR-запись — чтобы проверить работу обеих зон (прямой и обратной), чек-бокс должен быть активирован:

![]()

Если поле имени остается пустым, указанный адрес будет связан с именем доменной зоны.

- Также можно добавить записи для других серверов:

![]()

Проверка

- Проверьте изменения в каталогах обеих зон (на примере ниже в обеих зонах появилось по 2 новых записи):

![]()

![]()

- Откройте командную строку (cmd) или PowerShell и запустите команду nslookup:

![]()

- Запрос по домену;

- Запрос по IP-адресу:

![]()

В примере получены подходящие ответы по обоим запросам.

![]()

В дополнение к имени домена и адресам появилась строчка «Non-authoritative answer», это значит, что наш DNS-сервер не обладает необходимой полнотой информации по запрашиваемой зоне, а информация выведенная ниже, хоть и получена от авторитетного сервера, но сама в таком случае не является авторитетной.

Для сравнения все те же запросы выполнены на сервере, где не были настроены прямая и обратная зоны:

![]()

Здесь машина сама себе назначена предпочитаемым DNS-сервером. Доменное имя DNS-сервера отображается как неопознанное, поскольку нигде нет ресурсных записей для IP-адреса (10.0.1.7). По этой же причине запрос 2 возвращает ошибку (Non-existent domain).

Читайте также: