Parallel vpn tor настройка

Обновлено: 04.07.2024

Этичный хакинг и тестирование на проникновение, информационная безопасность

Дело не в том, что не нужно пытаться скрыть свой IP адрес, дело в том, что это абсолютно бессмысленно, если вы не понимаете другие аспекты анонимности.

1. Анонимность в социальных сетях

Если вы зарегистрировались в vk (социальной сети) указав свой номер телефона. Затем подключились к vk через Tor чтобы в официальной группе Администрации города Задрищенска написать «депутат второго созыва городской думы Никифоров С.С. вор». Значит ли это, что вы анонимны — ведь вы использовали Tor?

Нет не значит. Хотя бы потому, что к вашему аккаунту социальной сети привязан номер телефона. И для вашей идентификации IP адрес не особенно и нужен.

2. Анонимность и кукиз

Кукиз — это небольшие фрагменты информации, которые хранятся в вашем веб-браузере после того, как сайт отправил их вам.

Если вы зашли на сайт, получили свои кукиз, затем переподключились через Tor и написали в комментариях что-нибудь вроде «депутат второго созыва городской думы Петров Д.С. тоже вор», то кукиз может связать автора комментария и пользователя, ранее зашедшим с другим IP адресом.

Кукиз предназначены для того, чтобы независимо от вашего IP адреса идентифицировать пользователя.

3. Многие сайты хранят IP предыдущих действий

К примеру, я зарегистрировал VPN аккаунт к которому я буду подключаться через Tor. Но регистрировал его я со своего IP («потому что Tor тормозной, да и вообще тот сайт не принимает подключения из сети Tor). Буду ли я анонимным, если я подключаюсь к VPN через Tor? Нет, поскольку информация о предыдущих операциях с IP адресом сохранена.

4. Я КУПЛЮ VPN (или VPS сервер для настройки OpenVPN) и будут анонимным

Даже если вы прочитали третий пункт и зашли регистрироваться через Tor, но используете кошельки, которые могут привести к вам, то ни о какой анонимности речи не идёт. Причём при покупке одноразовых СИМок и при входе на сайты кошельков также нужно помнить о своей анонимности, иначе это всё просто бессмысленно.

Именно поэтому просто Tor анонимнее чем Tor + OpenVPN. Довольно трудно что-то купить не оставив следы.

5. OpenVPN это очень хорошо, но не для анонимности

Если вспомнить о первоначальном предназначении VPN сетей, то это организация виртуальных частных сетей, внутри которой компьютеры разбросанные по всему мир,у могут обращаться к локальным сетевым ресурсам друг друга. При этом обмен трафиком происходит в зашифрованном виде, но этот трафик зашифрован только для внешнего наблюдателя, но не для сервера и клиентов OpenVPN сети.

По этой причине, если вы приобрели бесплатный или платный VPN аккаунт то будьте готовы, что владелец сервера может делать с вашим трафиком ЧТО УГОДНО и ведёт журналы активности — какие запросы были сделаны от какого клиента.

6. Есть 1000 и 1 способ узнать настоящий IP адрес удалённого пользователя

7. Если вы используете любое ПО с закрытым исходным кодом для противоправной деятельности, то там 100% установлен бэкдор

Бэкдоры могут быть и в легитимном ПО с закрытым исходным кодом — в качестве трудно выявляемой уязвимости, о которой знает производитель, или просто обычный тупой как пробка бэкдор — такие находили, например, в официальных прошивках роутеров.

Что касается незаконного ПО с закрытым исходным кодом который распространяет анонимно, то скажите мне, пожалуйста, ну вот почему бы туда не установить бэкдор? Владелец ничего не узнаете, и даже если и узнает, что он будет делать? Пойдёт в полицию и скажет: я купил скрипты для взлома защиты краденых телефонов, а мне туда установили вирус… Вряд ли он так поступит.

В своей статье bo0om эксплуатировал именно эту особенность.

8. Непонимание простейших технических аспектов работы сетей, серверов, приложений, накопленной и доступной в открытых источниках информации

В моих статьях, ссылки на которые я дал выше, я нашёл сайты злоумышленника просто проанализировав куда уходит запрос POST. Почему злоумышленник оставил на этом сайте скрипты в архиве? Видимо, просто не знал, что очень легко можно отследить куда уходит запрос POST даже если HTML код обфусцирован.

И таких «технических» проколов может быть множество: простой пароль SSH подключения («никто же знает, где мой сервер»), непонимание, к какой информации на сервере может получить исследователь, непонимание для чего нужен Cloudflare и т.д.

9. Большая картина

Пример: атакуются объекты инфраструктуры и следы IP и другие косвенные признаки ведут в куда-то далеко. Но при этом объекты и методы атаки схожи с теми, которые использовала известная хакерская группировка. Как минимум, есть повод задуматься.

10. Метаданные в файлах

Вы должны знать всё о метаданных и программах для их просмотра и очистки. Иначе если вы распространяете файлы все остальные меры анонимности могут стать бесполезными. Примерно как в первом пункте, когда используется Tor, но выполняется вход в социальную сеть под своим аккаунтом.

Нужно ли использовать Tor с VPN, прокси, SSH?

Это частый вопрос в разных вариациях. И однозначного ответа на него нет. Предположим, в моей стране или мой провайдер Интернет-услуг блокирует доступ к сети Tor, тогда не столько хорошим, сколько единственным решением является использовать VPN + Tor. При этом риски VPN, который предназначен для организации виртуальных частных сетей, а не анонимности, я должен чётко понимать. Если я НЕ понимаю риски добавления разных промежуточных узлов, а делаю это просто потому что прочитал на каком-то форуме что так лучше, то это плохая идея: какой-то рабочей технологии узнать настоящий IP адрес пользователя сети Tor нет, а вот VPN «honeypot» будет знать про вас всё:

- ваш настоящий IP адрес

- к каким сайтам вы делали запросы

- какие ответы получили

Далее перевод со страниц официальной документации Tor Project. Я согласен с этими мнениями при условии, что есть доверие к сети Tor. У меня НЕТ 100% доверия к сети Tor, но из других вариантов сокрытия своего IP это лучшее решение.

!Начало официальной документации Tor

Могу ли я использовать VPN с Tor?

Вообще говоря, мы не рекомендуем использовать VPN с Tor, если вы не являетесь опытным пользователем, который знает, как настроить оба способа таким образом, чтобы не нарушить вашу конфиденциальность.

Введение

В списке рассылки Tor много рассуждений о том, как объединить Tor с VPN, SSH и/или прокси в разных вариациях. Буква X в этой статье означает «VPN, SSH или прокси». Все разные способы объединить Tor с X имеют разные плюсы и минусы.

Анонимность и конфиденциальность

Вы можете очень сильно нарушить свою анонимность, используя VPN/SSH в дополнение к Tor. (Прокси описаны ниже.) Но если вы знаете, что делаете, то вы можете повысить анонимность, безопасность и конфиденциальность.

Провайдеры VPN/SSH хранят историю финансовых операций и вы оставите следы, если не выберите действительно анонимный способ оплаты. VPN/SSH действует как постоянный входной или как постоянный выходной узел. Это может решить некоторые проблемы, но создать новые риски.

Кто твой противник? Против глобального противника с неограниченными ресурсами добавление новых промежуточных узлов делает пассивные атаки (немного) сложнее, но активные атаки становятся легче, поскольку вы предоставляете больше поверхности для атаки и отправляете больше данных, которые можно использовать. Добавление узлов укрепляет вас против сговора узлов Tor и против хакеров-блэкхатов, которые нацелены на клиентский код Tor (особенно если Tor и VPN работают в двух разных системах). Если сервер VPN/SSH находится под контролем злоумышленника, вы ослабляете защиту, предоставляемую Tor. Если сервер заслуживает доверия, вы можете повысить анонимность и/или конфиденциальность (в зависимости от настроек), предоставляемых Tor.

VPN/SSH также может быть использован для обхода цензуры Tor (если ваш Интернет провайдер блокирует доступ к Tor или если конечный узел блокирует подключения из сети Tor).

VPN/SSH против прокси

Соединение между вами и VPN/SSH зашифровано, но не всегда.

VPN против SSH или прокси

VPN работает на уровне сети. Туннель SSH может предложить прокси socks5. Прокси работают на уровне приложений. Эти технические детали создают свои собственные проблемы при объединении с Tor.

Проблемой для многих пользователей VPN является сложная настройка. Они подключаются к VPN на машине, которая имеет прямой доступ к Интернету.

- пользователь VPN может забыть сначала подключиться к VPN

- без особых мер предосторожности при разрыве VPN-соединения (перезагрузка VPN-сервера, проблемы с сетью, сбой VPN-процесса и т. д.) будут выполняться прямые подключения без VPN.

Чтобы решить эту проблему, вы можете попробовать что-то вроде VPN-Firewall.

При работе на уровне приложений (с использованием SSH-туннелей socks5 или прокси-серверов) проблема заключается в том, что многие приложения не соблюдают настройки прокси-сервера.

Наиболее безопасным решением для устранения этих проблем является использование прозрачного прокси, что возможно для VPN, SSH и прокси.

Вы -> X -> Tor

Некоторые люди при определённых обстоятельствах (страна, Интернет-провайдер) вынуждены использовать VPN или прокси для подключения к Интернету. Другие люди хотят сделать это по другим причинам, которые мы также обсудим.

Вы -> VPN/SSH -> Tor

Вы можете маршрутизировать Tor через VPN/SSH сервисы. Это может помешать вашему провайдеру и прочим увидеть что вы используете Tor. С одной стороны, VPN более популярны, чем Tor, так что вы не будете особо выделяться, с другой стороны, в некоторых странах замена зашифрованного соединения Tor на зашифрованное соединение VPN или SSH также будет подозрительной. Туннели SSH не так популярны.

Как только VPN-клиент подключится, VPN-туннель станет маршрутом по умолчанию для Интернету подключения, и через него будет маршрутизироваться TBB (Tor Browser Bundle) (или Tor-клиент).

Это может быть хорошей идеей, если предположить, что сеть вашего провайдера VPN/SSH безопаснее, чем ваша собственная сеть.

Ещё одним преимуществом здесь является то, что Tor не сможет видеть ваш IP за VPN/SSH. Поэтому, если кому-то удастся взломать Tor и узнать IP-адрес, с которого идёт ваш трафик, и ваш VPN/SSH за вами не следит, тогда это поможет вам остаться анонимным.

Вы -> Прокси -> Tor

Это не мешает вашему провайдеру и прочим наблюдателям видеть, что вы используете Tor, поскольку соединение между вами и прокси не зашифровано.

В зависимости от конфигурации на стороне прокси-сервера иногда это не позволяет Tor видеть кто вы. Поэтому, если кому-то удастся взломать Tor и узнать IP-адрес, с которого идёт ваш трафик и ваш прокси-сервер не выдаст вас, то злоумышленник не увидит ваш настоящий IP.

Вы -> Tor -> X

Как правило, это действительно плохой вариант.

Некоторые люди делают это, чтобы избежать запретов подключения из сети Tor.

Обычно Tor часто переключает свой путь через сеть. Когда вы выбираете постоянное место назначения X, вы отказываетесь от этого преимущества, которое может иметь серьёзные последствия для вашей анонимности. Например, накопление информации о сделанных запросах, пришедших с разных IP адресов сети Tor затруднено, но используя один узел выхода вы лишаетесь этого преимущества.

Вы -> Tor -> VPN/SSH

Вы также можете маршрутизировать VPN/SSH через Tor. Это скрывает и защищает вашу интернет-активность от выходных узлов Tor. Хотя за вами могут наблюдать выходные узлы VPN/SSH. Этот вариант имеет смысл только если вы используете VPN/SSH таким образом, что можете платить за них анонимно.

Тем не менее это не так просто без использования виртуальных машин. И вам нужно будет использовать режим TCP для VPN (для маршрутизации через Tor). По нашему опыту, установление VPN-подключений через Tor является довольно сложным.

Даже если вы платите за них анонимно, вы создаёте узкое место где проходит весь ваш трафик — VPN/SSH может создать профиль всего, что вы делаете, и со временем это, вероятно, будет действительно опасным.

Вы -> Tor -> Прокси

Вы также можете маршрутизировать прокси-соединения через Tor. Это не скрывает и не защищает вашу интернет-активность от выходных узлов Tor, потому что соединение между выходным узлом и прокси не зашифровано, не одна, а две стороны могут теперь регистрировать и манипулировать вашим незашифрованным трафиком. Не имеет смысла, если вы не можете анонимно оплатить прокси серверы.

Вы -> X -> Tor -> X

Нет исследований, возможно ли это технически. Помните, что это, вероятно, очень плохой вариант, потому что Вы -> Tor -> X - уже очень плохой план.

Вы -> свой (локальный) VPN сервер -> Tor

Это отличается от рассмотренного выше. Вам не нужно платить провайдеру VPN, поскольку вы размещаете свой собственный локальный VPN-сервер. Это не защитит вас от того, что ваш интернет-провайдер увидит ваше подключение к Tor, и не защитит вас от шпионажа серверов выхода Tor.

Это делается для того, чтобы весь ваш трафик проходил через Tor без каких-либо утечек, в противном случае это не имеет смысла.

!Конец официальной документации Tor

Принцип неуловимого Джо

На площади гарцует ковбой на лошади.

- И что, правда никто не может его поймать?

- Да кому он нафиг нужен!

Что нужно сделать, чтобы меня точно не нашли? Стопроцентной гарантией является только если вас не будут искать…

Даже если вы изучили от корки до корки «мануалы по анонимности», даже если он написан понимающим человеком (а это вряд ли, поскольку понимающий человек не стал бы такое писать и брать на свою совесть такую ответственность) и даже если вы всё сделали правильно, но при этом не понимаете других аспектов рассмотренных выше, то ваши шансы «спалиться» одним из рассмотренных выше идиотских способов велики.

Лучше быть законопослушным человеком и применять знания и навыки в правомерной деятельности:

«В последнее время стало так трудно воровать, что у меня такое ощущение, что я эти деньги заработал»

Whonix, Linux-дистрибутив, предназначенный для обеспечения анонимности в сети интернет, состоит из двух виртуальных машин:

Whonix-Gateway — работает исключительно через Tor;

Whonix-Workstation — клиентская машина, находящаяся в изолированной сети, которая выходит в интернет исключительно через Whonix-Gateway, и, собственно, предназначена для работы пользователя.

Сегодня мы с вами, лёгким движением руки, будем подключать в качестве рабочей машины любую другую виртуалку, отправляя весь её трафик через Tor.

В проведении сегодняшнего ритуала участвуют:

- дистрибутив Whonix, скачанный с официального сайта. Достаточно будет версии Whonix with CLI (text terminal only), берегите свой трафик и ресурсы хостовой системы.

- две рабочие виртуальные машины (да-да, в изолированной сети Whonix может быть много машин):

- хостовая машина с Windows на борту (что было под рукой);

- гипервизор в лице VirtualBox.

Обратите внимание, Whonix “по умолчанию” работает не со всеми гипервизорами, о чём они и предупреждают в документации. Конечно, для нас это не преграда, и как быть, если у вас VMWare, можно подсмотреть в одной из наших предыдущих статей (Zen и Medium)

После запуска скачанного с Whonix сайта .ova файла, в списке виртуальных машин появляются две от Whonix. Нас интересует только Whonix-Gateway-CLI. Запускаем его, соглашаемся и подтверждаем, что будем работать в сети Tor.

После того, как ВМ стартанула, взглянем на параметры её сети.

и увидим примерно такую картину:

Где 10.0.2.15 — это внутренняя сеть для VirtualBox, через которую наш Whonix, скрывшись за NAT Virtualbox хоста, выходит в мир.

А 10.152.152.10 — это внутренняя сеть самого Whonix, в которой и будут существовать наши виртуальные машинки.

Если зайти в настройки Whonix-Gateway-CLI во вкладку Network, мы увидим, что у этой машины настроены два адаптера — один на NAT, и второй на Internal Network с именем Whonix.

Наш gateway работает.

В настройках VirtualBox для этих машин заходим во вкладку Network и там так же выставляем Internal Network с именем Whonix (имя внутренней сети выбираем в выпадающем меню, если вдруг по умолчанию встало что-то иное).

В панели задач видим NetworkManager Applet — графический интерфейс для управления настройками сети. Кликаем по нему правой кнопкой мыши и выбираем Edit Connection. В открывшемся меню можно создать новое соединение (например на случай, если вы планируете использовать разные сети) или отредактировать имеющиеся.

Если мы создаём новое соединение, то выбираем тип Ethernet. Не забудьте проверить среди имеющихся соединений, у кого стоит галочка “Default”.

Заходим во вкладку IPv4 Settings и выставляем Method — Manual. Нажимаем кнопку Add и пишем

Address — 10.152.152.20 (маска подсети позволяет использовать до 16382 IP-адресов, так что есть где разгуляться),

Netmask — 255.255.192.0 (её мы видим при вводе ifconfig на Whonix), не пугайтесь, если после сохранения маска измениться на 18 — так тоже можно,

Gateway — 10.152.152.10 (это IP самого Whonix),

DNS servers так же указываем Whonix — 10.152.152.10.

Если вы не используете IPv6, то в настройках IPv6 Settings можно поставить Method — Disabled.

Сохраняем. Отключаем текущее соединение и подключаем свеженастроенное, если создавали новую, или просто перезапускаем, если редактировали имеющуюся запись.

Теперь, проверив IP на выходе, мы заметим, что оказались в Tor.

Приступаем к работе на Arch.

Поскольку мой Arch стремиться к минимализму, все настройки я буду делать консольными командами. Что бы упростить себе задачу при запуске системы, а так же при смене одних настроек сети на другие, можно написать простенький скрипт, назовём его, к примеру,

echo “Drop interface if run”;

ifconfig enp0s3 down;

echo “Set interface”;

ifconfig enp0s3 10.152.152.30 netmask 255.255.192.0 up;

echo “add gateway”;

route add default gateway 10.152.152.10;

Теперь одной командой:

sudo bash /path/to/whonix_gw.sh

мы поднимаем сеть с нужными нам настройками.

Не забудьте предварительно проверить как у вас в системе именуется сетевой адаптер и изменить его имя в скрипте выше (выделено жирным), а поможет вам в этом команда:

Проверив внешний IP , мы увидим, что Arch тоже выходит в интернет через Tor.

Однако, выходить в сеть, светя Tor’ом провайдеру, не всегда обосновано. И для спокойствия провайдера, а так же для усиления эффекта анонимности, самый простой шаг — установить VPN на хост. Под Windows, традиционно, VPN-сервисы предлагают удобное клиентское ПО с GUI. На Linux-хосте вариации настройки VPN сильно зависят от выбранного сервиса. Обратите внимание, не все VPN, особенно под Linux, предоставляют встроенную функцию Kill switch. И, если нет желания заниматься любовью с маршрутизацией, выбирайте того поставщика услуги, у которого работает данная функция (на некоторых Linux-CLI клиентах названные просто Firewall on/off).

Конечно, VPN можно настроить и непосредственно на роутере, но далеко не у всех домашний роутер предоставляет такую функцию.

Итак, ставим VPN на хосте, врубаем функцию Kill switch, дабы быть уверенными, что в случае обрыва соединения с поставщиком VPN, или израсходованном трафике, или каких-то других непредвиденных ситуаций, мы не засветимся Tor’ом в логах провайдера. Вуа-ля — вот мы с вами уже в связке Tor — VPN.

Следует отметить, что такая связка не всегда удобна.

Во-первых, потому, что Tor, а следом и Whonix, работает через TCP. А значит ряд привычных функций работать не будет. Конечно, что-то можно заменить аналогом. Например, вместо Демона Времени ntp, работающего исключительно по UDP, даты можно синхронизировать с помощью утилиты htpdate. Но как же быть со сканированием по UDP протоколу? Да и с ping, кстати, тоже будут сложности.

Во-вторых, ряд IP Tor’а может оказаться в бан-листе у многих сервисов. Случалось даже, что было невозможно обновить некоторые пакеты, наткнувшись на 403 от репозитория.

Самым простым решением будет установка VPN на рабочую виртуальную машину. Обратите внимание! VPN должен работать по протоколу TCP. Поэтому выбирайте поставщика, который предоставляет такую возможность. И, конечно, обращаем внимание на наличие функции Kill switch. Клиенты VPN и их настройки зависят от выбранного вами сервиса.

Ставим, запускаем. Бинго! Теперь у нас на выходе вполне себе презентабельный IP.

А между делом, мы построили связку VPN — TOR — VPN без мам-пап и кредитов, увеличили свою безопасность и скрыли трафик от любопытных глаз.

В этой статье будет рассказано, как пробросить весь трафик операционной системы через TOR так, чтобы о наличии TOR-а операционная система даже не подозревала.

Это поможет не думать о бесконечных настройках прокси и onion, перестать бояться на тему «а не сливает ли торрент клиент мой реальный IP адрес, так как не полностью поддерживает прокси?» и, наконец, быть застрахованным от законодательного запрета TOR-а в России.

Когда я говорю «TOR», я подразумеваю «TOR и I2P». По схожей методике сюда можно подключить любой даркнет.

Постановка задачи

1. Мой компьютер должен по нажатию одной кнопки переходить в режим «весь трафик — не русский».

2. По нажатию второй кнопки он должен переходить в режим «весь траффик идет через TOR»

3. Третья кнопка — для I2P.

5. Все это должно работать под linux, windows, android. Заранее: с OS X и iPhone тоже все в порядке, просто у меня их нету, так что протестить не смогу.

Дисклеймер

Хостинг

Первым делом нам понадобится сравнительно дешевая VPS-ка, владельцы которой не против, чтобы там крутился TOR (и не русская, разумеется). Лично я использую DigitalOcean. В их ToS не специфицирован запрещенный трафик (хотя если будете качать пиратские торренты прямо с их IP — заблокируют на раз. Ну, собственно, нам для этого и нужен TOR. ). Стоит это 5$ в месяц.

Если Вы знаете лучшие или хотя бы не худшие варианты хостинга под такие цели — пишите в комменты, обновлю статью.

Я не буду описывать конкретную процедуру создания VPS-ки, так как это зависит от хостинга и просто. Давайте предположим, что вы в итоге можете выполнить команду,

и получить shell на VPS-ку. Я буду считать, что на VPS-ке крутится debian 7. По крайней мере, эта статья тестировалась на debian 7. На убунте тоже заработает, наверное.

Установка пакетов

Сначала немного приложений, которые облегчают нам жизнь. Не забудьте поставить ваш любимый редактор, mc если нужно и т.п.

I2P нету в репозитории debian, так что придется добавить новый источник.

Теперь поставим основные пакеты — TOR, VPN и I2P. Также нам пригодится DNS сервер. Я использую unbound.

Настройка VPN

Я буду держать все настройки VPN в /opt/vpn. Для начала следует сгенерировать сертификаты для сервера и клиента.

N.B. Мы будем запускать несколько серверов (один под tor, второй под обычный трафик) и использовать для них один и тот же сертификат. Это не обязательно. Вполне можно (и нужно) генерировать независимый сертификат или даже свою CA для каждого из openvpn серверов.

Теперь сгенерируем новую CA и необходимые сертификаты.

Изучите папку /opt/vpn/rsa/keys. Теперь там есть несколько пар ключ+сертификат.

ca. — certificate authority

server. — ключ сервера

client. — ключ клиента.

Клиенту нужно отдать только ca.crt, client.crt и client.key, остальные файлы должны оставаться только на сервере.

Пора писать конфигурационный файл для сервера. Положите его в /etc/openvpn/00-standard.conf

Попробуйте запустить openVPN

ОК, VPN работает. Самое время подключиться к нему. Для этого на клиенте напишем конфиг-файл:

Теперь попробуйте подключиться

После появления надписи «Initialization Sequence Completed» вы подключены и должны успешно пинговать 10.8.1.1. Интернет пропадет, это нормально.

Настройка интернета

Допустим, мы не хотим использовать TOR, а просто хотим себе не русский внешний IP. В этом случае при помощи вот этого скрипта:

вы достигнете желаемого. Перепишите это в /etc/rc.local.

Настройка TOR

Если вы прочитали и выполнили предыдущую часть — не забудьте очистить iptables

Теперь допустим, что вы таки хотите VPN через TOR (и предыдущий пункт не выполняли). Тогда:

допишите в конец /etc/tor/torrc следующее:

также изменим наш конфиг-файл сервера /etc/openvpn/00-standard.conf. Измените DNS с гугловского на локальный. Не забудьте перезапустить openvpn.

Наконец, следующая конструкция на bash перенаправит весь входящий трафик vpn через tor

Готово. Подключитесь к VPN. Убедитесь, что у Вас TOR-овский IP-шник. Зайдите на какой-нибудь .onion сайт, чтобы проверить: dns тоже работает.

Настройка I2P

С I2P сложности. У них нет собственного DNS сервера, так что придется делать свой.

Откройте /etc/unbound/unbound.conf и допишите в конец:

После этого любой (!) домен будет раскрываться в заведомо несуществующий IP адрес 10.191.0.1. Осталось «ловить» такой трафик и перенаправлять на localhost:8118 — именно тут слушает I2P.

Кстати говоря, пока что не слушает. Выполните

и выставьте флаг, чтобы стартовал при загрузке.

Остановите tor. Запустите unbound.

Теперь настроим privoxy в связке в I2P. Допишите в конец /etc/privoxy/config

и рестартаните privoxy

Точно так же, как и в случае с TOR, смените DNS на локальный в конфигурации vpn-сервера:

Если вы уже пробовали редиректить TOR — не забудьте почистить iptables:

Осталось выполнить переадресацию:

Знакомо, правда? Единственное отличие — номер порта прокси.

Подключитесь к VPN. Вы в I2P. Откройте epsilon.i2p, убедитесь, что сеть работает.

Что дальше?

Дальше Вам пора сделать так, чтобы они не конфликтовали. Вместо одного сервера /etc/openvpn/00-standard сделать три: 00-standard для обычного трафика, 01-tor для tor-а, и 02-i2p для i2p. Назначьте им разные подсети (например, 10.8.2.* для tor и 10.8.3.* для i2p). После этого tor и unbound перестанут конфликтовать и вы сможете подключаться к любой из трех одновременно работающих сетей.

А еще можно запилить виртуалку, для которой выкатить tun0, трафик которого идет через TOR, после чего виртуалка не будет знать даже про VPN. А в хосте этой виртуалки прописать роутинг так, чтобы без VPN не подключалось вообще.

А еще надо лимит скорости в I2P поставить. И логи у VPN не ротируются. И веб-морды нет.

А еще… а еще я все это обязательно опишу — в других статьях. Засим — спасибо за внимание!

К фундаментальным проблемам можно отнести централизацию большинства VPN решений. Контроль за VPN сетью находиться в руках её владельца, пользуясь VPN вы должны полностью понимать политику сервиса в области раскрытия данных и хранения логов, внимательно читать соглашение об оказании услуг.

Пример из жизни, в 2011 году ФБР арестовала хакера Cody Kretsinger, который пользовался достаточно известным британским сервисом HideMyAss для взлома Sony. Переписка хакера в IRC попала в руки федералов, даже не смотря на то, что сервис в своём лицензионном соглашении утверждает, что они собирают только общую статистику и не записывают IP-адреса клиентов и их трафик.

Казалось бы, сеть Tor, как более надежное и децентрализованное решение должна помочь избежать подобных ситуаций, но и тут не обошлось без подводных камней. Проблема в том, что каждый может запустить свой выходной узел Tor. Трафик пользователей проходит через такой узел в незашифрованном виде, что позволяет владельцу выходного узла злоупотреблять своим положением и анализировать ту часть трафика которая проходит через подконтрольные ему узлы.

Это не просто теоретические выкладки, в 2016 году ученые из университета Northeastern опубликовали исследование в котором всего за 72 часа нашли 110 вредоносных выходных узлов, шпионящих за пользователями анонимной сети. Логично предположить, что таких узлов на самом деле больше, а учитывая общее небольшое количество узлов (всего около 7000 на июнь 2017) ничто не мешает соответствующим организациям анализировать значительную часть Tor трафика.

Также много шуму наделала недавняя история с эксплойтом для браузера Firefox который ФБР использовала для деанонимизации пользователей Tor. И хотя разработчики активно работают над устранением подобных проблем, никогда нельзя быть уверенным в том, что не существуют уязвимости не известные широкой общественности.

Не смотря на то, что Tor предполагает более высокий уровень анонимности чем VPN, за это приходится платить скоростью соединения, невозможностью использовать p2p сети (Torrent, Gnutella) и проблемы с доступом к некоторым ресурсам интернет, так как часто админы блокируют диапазон IP адресов Tor.

Хорошая новость заключается в том, что можно совместно использовать обе технологии с целью нивелировать недостатки каждой и добавить дополнительный уровень безопасности, конечно за это придется заплатить еще большим снижением скорости. При этом важно понимать, что существует два варианта связки VPN и Tor, подробно остановимся на достоинствах и недостатках каждого.

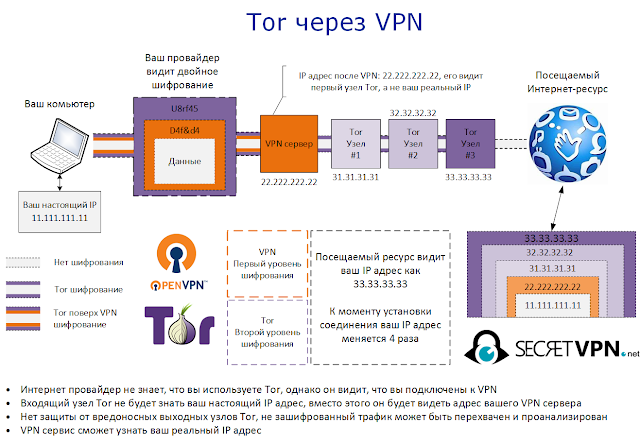

Tor через VPN

В такой конфигурации вы сначала подключаетесь к VPN серверу, а потом используете сеть Tor поверх VPN соединения.

Это именно то, что происходит, когда вы запускаете Tor браузер или защищенную ОС Whonix (для большей безопасности) в системе с уже подключенным VPN. При этом очевидно, что ваш внешний IP будет принадлежать диапазону сети Tor.

Достоинства Tor через VPN:

Недостатки Tor через VPN:

- Ваш VPN провайдер знает ваш реальный IP адрес.

- Нет защиты от вредоносных выходных узлов Tor, не зашифрованный трафик может быть перехвачен и проанализирован.

- Выходные узлы Tor часто заблокированы по IP.

Важно отметить, что для сокрытия факта использования Tor от глаз провайдера можно использовать не только VPN, но и Obfsproxy.

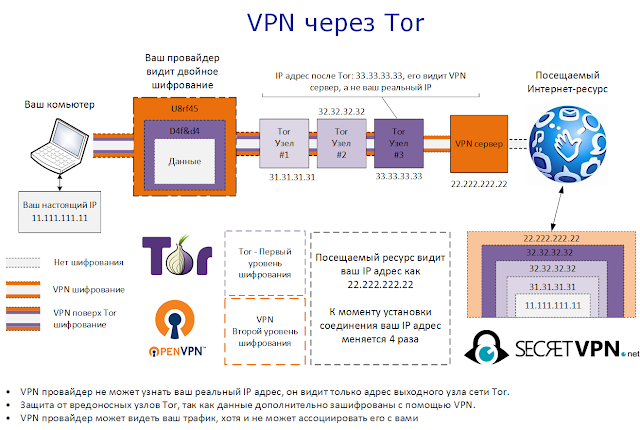

VPN через Tor

Данная конфигурация предполагает сначала соединение с сетью TOR, а потом использование VPN поверх Tor для выхода в сеть.

Цепочка соединений выглядит следующим образом:

Достоинства VPN через Tor:

- Так как вы соединяетесь с VPN сервером через Tor, VPN провайдер не может узнать ваш реальный IP адрес, он видит только адрес выходного узла сети Tor. Настоятельно рекомендуем использовать анонимный метод оплаты (например, пропущенные через миксер биткоины) и Tor для доступа к сайту VPN провайдера в момент приобретения VPN подписки.

- Защита от вредоносных узлов Tor, так как данные дополнительно зашифрованы с помощью VPN.

- Доступ к сайтам которые блокируют соединения из Tor

- Возможность выбора местонахождения сервера

- Весь трафик направляется через Tor

Недостатки VPN через Tor:

- VPN сервис может видеть ваш трафик, хотя и не может ассоциировать его с вами

- Ваш интернет провайдер видит, что трафик направляется в сторону одного из узлов Tor. Это немного повышает риск атаки по времени.

- Использовать стандартный Tor браузер. Недостаток такого подхода заключается в том, что придется запускать и держать постоянно включенным браузер Tor при работе с VPN.

- Установить Tor Expert Bundle как службу Windows. Такая настройка несколько сложнее, но зато вы получите постоянно работающий Tor на вашем компьютере и перед подключением VPN отпадает необходимость запускать Tor браузер

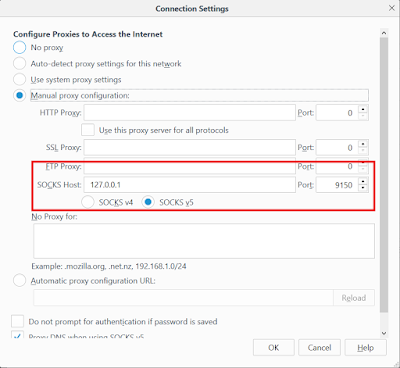

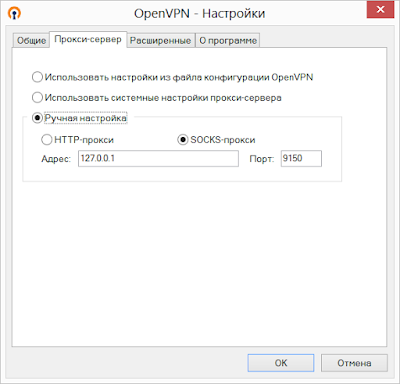

Настройка VPN через Tor с помощью браузера Tor.

1. Запустите Tor браузер, перейдите в меню настроек (Options), далее Advanced -> Network -> Settings. Перед вами откроется окно настроек Прокси. Здесь нет особой необходимости что-то менять. Видно, что пока включен Tor браузер ваш компьютер работает как SOCKS v5 прокси и принимает соединения на порту номер 9150.

Настройка VPN через Tor с помощью Expert Bundle.

1. Скачайте Expert Bundle c официального страницы загрузки и поместите в выбранную папку. Мы это сделали в папку tor на диске C:.

Еще больше Tor и VPN

Отметим, что ничто не мешает расширить схемы описанные выше и использовать Tor поверх VPN поверх Tor. Например, запустив анонимную виртуальную ОС Whonix на компьютере с настроенной конфигурацией VPN через TOR.

Получается следующая схема:

Недостаток такой схемы еще большая потеря скорости соединения по сравнению с предыдущими конфигурациямиВредоносные выходные узлы Tor

Бывали случае, что такие вредоносные выходные узлы перенаправляли пользователей на фишинговые сайты, поэтому всегда стоит обращать внимание на подлинность SSL сертификата.

Атака по времени

Это техника, используется для деанонимизации пользователей VPN и Tor путем сопоставления времени их подключения к сети со временем анонимной интернет активности.

И хотя в глобальном масштабе такая атака трудноосуществима, это не значит, что она невозможна. Учитывая, что соответствующие структуры вполне могут иметь достаточное количество выходных узлов Tor под своим контролем.

Совместное использование Tor и VPN добавляет дополнительный уровень безопасности, что позволяет снизить риски подобных атак.

Что же выбрать?

VPN через Tor выглядит более предпочтительным вариантом, который позволяет добиться настоящей анонимности, так как даже ваш VPN сервис не знает кто вы (при условии анонимной оплаты и покупки VPN подписки через Tor). Дополнительно осуществляется защита от вредоносных выходных узлов Tor, а так как ваш видимый IP-адрес при этом не принадлежит сети Tor вы избегаете проблем с блокировкой адресов Tor многими web сайтами.

Tor через VPN не предоставляет защиты от вредоносных узлов Tor и не позволяет обходить блокировки IP-адресов Tor, но в тоже время скрывает ваш трафик от VPN сервиса. Хороший вариант, когда вы не доверяете своему VPN провайдеру, с другой стороны зачем им тогда пользоваться.

Заключение

В независимости от того, какую конфигурацию вы выбрали, совместное использование VPN и Tor обязательно улучшит вашу безопасность и анонимность и позволит избавиться от недостатков использования каждой из технологии по отдельности.

Однако если вам нужна очень высокая степень защиты, не забудьте зашифровать ваши данные. Отличная идея — это использовать скрытую операционную систему в VeraCrypt.

Оставляйте свои комментарии и вопросы ниже, а также подписывайтесь на нас в социальных сетях

Читайте также: