Почему при объединении компьютеров в сеть безопасность снижается

Обновлено: 07.07.2024

Презентация на тему: " Защита информации. Информационная безопасность это защищенность информации от любых действий, в результате которых информация может быть искажена или." — Транскрипт:

2 Информационная безопасность это защищенность информации от любых действий, в результате которых информация может быть искажена или утеряна, а владельцам или пользователям информации нанесен недопустимый ущерб.

3 В защите нуждается: государственная и военная тайна; коммерческая тайна; юридическая тайна; врачебная тайна.

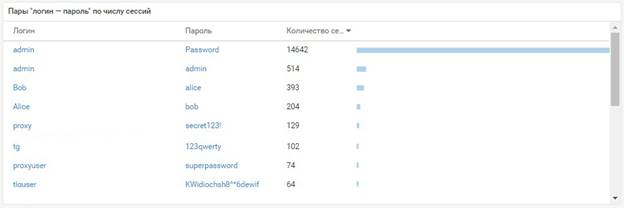

4 Необходимо защищать личную информацию: паспортные данные; данные о банковских счетах; логины и пароли на сайтах; а также любую информацию, которую можно использовать для шантажа, вымогательства и т.п.

5 Защита информации - это меры, направленные на то, чтобы не потерять информацию, не допустить ее искажения, а также не допустить, чтобы к ней получили доступ люди, не имеющие на это права.

6 В результате нужно обеспечить доступность информации - возможность получения информации за приемлемое время; целостность (отсутствие искажений) информации; конфиденциальность информации (недоступность для посторонних).

7 Доступность информации нарушается, например, когда оборудование выходит из строя, или веб-сайт не отвечает на запросы пользователей в результате массовой атаки вредоносных программ через Интернет.

9 Конфиденциальность нарушается, когда информация становится известной тем людям, которые не должны о ней знать (происходит перехват секретной информации).

10 В компьютерных сетях защищенность информации снижается в сравнении с отдельным компьютером, потому что: в сети работает много пользователей, их состав меняется; есть возможность незаконного подключения к сети; существуют уязвимости в сетевом программном обеспечении; возможны атаки взломщиков и вредоносных программ через сеть.

11 В России вопросы, связанные с защитой информации, регулирует закон «Об информации, информационных технологиях и о защите информации».

12 Технические средства защиты информации - это замки, решетки на окнах, системы сигнализации и видеонаблюдения, другие устройства, которые блокируют возможные каналы утечки информации или позволяют их обнаружить.

13 Программные средства обеспечивают доступ к данным по паролю, шифрование информации, удаление временных файлов, защиту от вредоносных программ и др.

14 Организационные средства включают распределение помещений и прокладку линий связи таким образом, чтобы злоумышленнику было сложно до них добраться; политику безопасности организации.

16 Важная информация должна периодически копироваться на резервные носители, чтобы сохранить ее в случае сбоев. Обычные сотрудники (не администраторы) имеют право доступа только к тем данным, которые им нужны для работы; не имеют права устанавливать программное обеспечение; раз в месяц должны менять пароли.

17 Самое слабое звено любой системы защиты - это человек. Некоторые пользователи могут записывать пароли на видном месте (чтобы не забыть) и передавать их другим, при этом возмож ность незаконного доступа к информации значительно возрастает.

18 Большинство утечек информации связано с «инсайдерами» (англ. inside - внутри) - недобросовестными сотрудниками, работающими в фирме. Известны случаи утечки закрытой информации не через ответственных сотрудников, а через секретарей, уборщиц и другого вспомогательного персонала.

19 ? Вопросы 1. Что такое информационная безопасность? 2. Что входит в понятие «защита информации»? 3. На какие группы делятся средства защиты информации? 4. Какие меры безопасности обычно применяются в организациях? 5. Почему при объединении компьютеров в сеть безопасность снижается? 6. Кто такие «инсайдеры»?

Какие угрозы безопасности существуют при подключении к Интернету?

Какие схемы интернет - мошенничества вам известны?

Какие меры безопасности нужно соблюдать при работе в Интернете?

Как обеспечивается безопасность обмена данными при денежных расчетах в Интернете?

Что такое фишинг?

Параграф 12 ? Вопросы 2 стол

Что такое антивирус? Какие задачи он решает?

Что такое сигнатура?

Почему нужно регулярно обновлять базы сигнатур антивирусов?

Чем отличается антивирус-сканер от антивируса-монитора?

Что значит «защита по требованию»?

Параграф 12 ? Вопросы 3 стол

Какие ограничения есть у пробных версий коммерческих антивирусов?

Что такое онлайновый антивирус?

Что такое брандмауэр? Зачем он нужен?

В чем заключается основной вред, наносимый вирусами? Как можно уменьшить возможные потери?

Параграф 12 ? Вопросы 4 стол

Что такое эвристический анализ? В чем его достоинства и недостатки?

Что делает антивирус-монитор? Каковы его недостатки?

Как можно улучшить безопасность компьютера при работе в сети Интернет?

Какие меры безопасности необходимы при работе с электронной почтой?

Какие действия можно предпринять, если компьютер заражен вирусом?

Выбранный для просмотра документ Приложение 5.ppt

для работы онлайн

в проекте «Инфоурок»

Описание презентации по отдельным слайдам:

Что такое информационная безопасность? Что входит в понятие «защита информации»? На какие группы делятся средства защиты информации? Какие меры безопасности обычно применяются в организациях? Почему при объединении компьютеров в сеть безопасность снижается? Кто такие «инсайдеры»? Обсуждаем на уроке Что такое информационная безопасность? Что входит в понятие «защита информации»? На какие группы делятся средства защиты информации? Какие меры безопасности обычно применяются в организациях? Почему при объединении компьютеров в сеть безопасность снижается? Кто такие «инсайдеры»? Обсуждаем на уроке

Выбранный для просмотра документ конспект урока.doc

Тема урока: «Защита информации в цифровом мире»

До сих пор человек мучился вопросами ,

теперь , благодаря компьютерам ,

на которые нет вопросов

Питер Устинов

Цель урока : помочь учащимся получить представление о способах защиты информации

Образовательная: познакомиться с понятием «Информационная безопасность общества», изучить, что входит в понятие «Защита информации» и освоить методы защиты информации в сети;

Развивающая: развивать умения осуществлять поиск информации, анализировать, делать выводы, рационально решать познавательные и проблемные задачи, участвовать в дискуссии, работать с документами;

Воспитательная: воспитание аккуратности, точности, самостоятельности, привитие навыков групповой работы, сотрудничества;

Здоровьесберегающая: соблюдение санитарных норм при работе с компьютером, соблюдение правил техники безопасности, оптимальное сочетание форм и методов, применяемых на уроке.

Предварительная подготовка учащихся : материал, изученный на предыдущих уроках информатики;

Предварительная подготовка учителя: изучение материала урока, написание конспекта;

Дидактические основы урока :

Методы обучения : объяснительно-иллюстративный, частично-поисковый.

Тип урока: проблемно-ориентированный;

Формы учебной работы учащихся : групповая, индивидуальная работа.

Оборудование: 15 компьютеров, файлы с материалами к уроку, учебники, тетради.

Актуализация (1-3 мин.);

Введение в тему(7-10 мин);

Объяснение нового материала (15 мин.);

Самостоятельная работа (10 мин.);

Итог урока (3-5 мин.);

Актуализация, Постановка проблемы

1-3 мин.

- определение темы урока, его целей и задач;

- краткий план деятельности.

Презентация к уроку (приложение 1) (слайд 1) Здравствуйте, ребята! Рада видеть вас на уроке! Посмотрите на партнёра по лицу улыбнитесь друг другу и пожелайте друг другу приятного общения.

Сегодня я хочу поделиться с вами проблемой возникшей у моей знакомой. Произошёл такой случай: она решила участвовать в конкурсе, долго вынашивала идею работы, изучила много литературы, и наконец, приступила к созданию. Когда работа была уже практически завершена, она решила в социальной сети посоветоваться с коллегами, и показала им работу. В итоге, когда работа попала на конкурс, её не приняли, сказали, что похожая работа представлена другим автором. Что оставалось делать моей знакомой, она не стала ничего доказывать, но сделала правильный вывод.

Давайте подумаем, что с ней произошло и какую тему сегодня на уроке мы рассмотрим. В наше время большая часть информации храниться в цифровом виде, на компьютерных носителях. Проблема защиты информации, волновала человеческий ум с давних времен. И сегодня мы с вами будем говорить о защите информации.

Таким образом, тема нашего урока? (слайд 2)

- Ребята скажите, а вы в своей жизни сталкивались с защитой информацией?

- А в каких ситуациях?

- А какой вид информации вы при этом использовали? –

- Как вы думаете, какая информация называется цифровой?

- Как вы думаете, какие виды угроз могут быть для цифровой информации? (Кража, утечка, разрушение, уничтожение).

И так основные задачи нашего урока:

- определить понятие информационная безопасность;

- рассмотреть виды угроз для информации;

- изучить методы ее защиты. На уроке мы познакомимся с программными и техническими и организационными средствами защиты информации.

Записывают тему урока в тетради, формулируют цели

Введение в тему:

- подготовить детей к восприятию темы;

- нацелить на продуктивную работу.

7-10 минут

Вам даны карточки Эй Ар Гайд , на которых записаны проблемные вопросы. Вам необходимо в течении 2 мин выразить своё отношение к этому вопросу в колонке ДО. Зависимость современных организаций от компьютерных технологий стала настолько сильной, что вывод из строя компьютерной сети или программного обеспечения может остановить работу предприятия. Чтобы этого не произошло, нужно соблюдать правила информационной безопасности. Приложение 2

Информационная безопасность — это защищенность информации от любых действий, в результате которых информация может быть искажена или утеряна, а владельцам или пользователям информации нанесен недопустимый ущерб.

Слайд 3 поверка определения (Тэйк Оф – Тач Даун)

- Как вы думаете, какая информация нуждается в защите?

Слайд 4 Прежде всего, в защите нуждается государственная и военная тайна, коммерческая тайна, юридическая тайна, врачебная тайна.

Слайд 5 Необходимо защищать личную информацию: паспортные данные, данные о банковских счетах, логины и пароли на сайтах, а также любую информация, которую можно использовать для шантажа, вымогательства и т.п.

Конечно, невозможно защититься от любых потерь, поэтому задача состоит в том, чтобы исключить именно недопустимый ущерб. С точки зрения экономики, средства защиты не должны стоить больше, чем возможные потери.

Разобрать раздаточный материал

Восстанавливают определение, на столах у каждого 4 листочка с частями определения, собрать определение и записать в тетрадь

обсуждают определение с партнёром по плечу 30 секунд, поблагодарят друг друга

Тэйк Оф – Тач Даун , встают те, у кого определение совпало с учителем

Тема урока:

- разобрать меры и средства защиты информации

А теперь вернёмся к понятию защита информации. По ходу моего рассказа вы самостоятельно записываете нужную для вас информацию (слайды 6-10).

Исходя из всего ранее сказанного, давайте с вами попробуем сформулировать, что такое защита информации

Защита информации - это меры, направленные на то, чтобы не потерять информацию, не допустить ее искажения, а также не допустить, чтобы к ней получили доступ люди, не имеющие на это права.

В результате нужно обеспечить

доступность информации - возможность получения информации за приемлемое время;

целостность (отсутствие искажений) информации;

конфиденциальность информации (недоступность для посторонних).

(слайд 8) Доступность информации нарушается, например, когда оборудование выходит из строя, или веб-сайт не отвечает на запросы пользователей в результате массовой атаки вредоносных программ через Интернет.

(слайд 10) Конфиденциальность нарушается, когда информация становится известной тем людям, которые не должны о ней знать (происходит перехват секретной информации).

Ребята, как вы думаете, почему при объединении компьютеров в сеть безопасность снижается?

в сети работает много пользователей, их состав меняется;

есть возможность незаконного подключения к сети;

существуют уязвимости в сетевом программном обеспечении;

возможны атаки взломщиков и вредоносных программ через сеть.

(слайд 12)

В России вопросы, связанные с защитой информации, регулирует закон «Об информации, информационных технологиях и о защите информации».

(слайд 13).

Технические средства защиты информации - это замки, решетки на окнах, системы сигнализации и видеонаблюдения, другие устройства, которые блокируют возможные каналы утечки информации или позволяют их обнаружить.

Стё Зе Класс ОЛ Райт Раунд Робин

( физ. минута) , все поднимаются, задвигают стулья. Учитель помогает расслабиться.

Учитель: У каждого человека есть своя звезда, так давайте потянемся к своей звезде и приветственно помашем космосу!

Учитель благодарит учеников.

Программные средства обеспечивают доступ к данным по паролю, шифрование информации, удаление временных файлов, защиту от вредоносных программ и др.

Организационные средства включают

распределение помещений и прокладку линий связи таким образом, чтобы злоумышленнику было сложно до них добраться;

политику безопасности организации.

Сервера, как правило, находятся в отдельном (охраняемом) помещении и доступны только администраторам сети. Важная информация должна периодически копироваться на резервные носители (диски или магнитную ленту), чтобы сохранить ее в случае сбоев.

Обычные сотрудники (не администраторы)

имеют право доступа только к тем данным, которые им нужны для работы;

не имеют права устанавливать программное обеспечение;

раз в месяц должны менять пароли.

Самое слабое звено любой системы защиты - это человек. Некоторые пользователи могут записывать пароли на видном месте (чтобы не забыть) и передавать их другим, при этом возможность незаконного доступа к информации значительно возрастает. Поэтому очень важно обучить пользователей основам информационной безопасности.

Большинство утечек информации связано с «инсайдерами» (англ. inside - внутри) - недобросовестными сотрудниками, работающими в фирме. Известны случаи утечки закрытой информации не через ответственных сотрудников, а через секретарей, уборщиц и другого вспомогательного персонала. Поэтому ни один человек не должен иметь возможности причинить непоправимый вред (в одиночку уничтожить, украсть или изменить данные, вывести из строя оборудование).

В современном глобальном мире сетевая безопасность имеет решающее значение. Предприятиям необходимо обеспечивать безопасный доступ для сотрудников к сетевым ресурсам в любое время, для чего современная стратегия обеспечения сетевой безопасности должна учитывать ряд таких факторов, как увеличение надежности сети, эффективное управление безопасностью и защиту от постоянно эволюционирующих угроз и новых методов атак. Для многих компаний проблема обеспечения сетевой безопасности становится все более сложной, т.к. сегодняшние мобильные сотрудники, использующие личные смартфоны, ноутбуки и планшеты для работы, привносят новые потенциальные проблемы. При этом, хакеры тоже не сидят сложа руки и делают новые киберугрозы все более изощренными.

Недавний опрос ИТ-специалистов, управляющих сетевой безопасностью, [проведенный Slashdotmedia] показал, что среди важных факторов при выборе сетевых решений безопасности почти половина опрошенных на первое место поставила надежность выбранного сетевого решения.

Заданный вопрос: Когда вы выбираете решение по сетевой безопасности, какие факторы наиболее важны для вашей компании?

Уязвимости, связанные с сетевой безопасностью, оставляют открытым целый ряд потенциальных проблем и подвергают компанию различным рискам. ИТ системы могут быть скомпрометированы через них, информация может быть украдена, работники и клиенты могут получить проблемы с доступом к ресурсам, которые они уполномочены использовать, что может заставить заказчиков перейти к конкуренту.

Простой сервиса, связанный с проблемами с безопасностью, можете иметь и другие финансовые последствия. Например, неработающий в час-пик веб-сайт может генерировать как прямые убытки, так и мощный отрицательный PR, что очевидно скажется на уровне продаж в будущем. Кроме того, в некоторых отраслях есть строгие критерии по доступности ресурсов, нарушение которых может привести к регуляторным штрафам и другим неприятным последствиям.

Помимо надежности решений, есть еще целый ряд вопросов, вышедших сегодня на первый план. Например, около 23% опрошенных ИТ-специалистов выделяют стоимость решения, как одну из основных проблем, связанных с сетевой безопасностью; что не удивительно, учитывая, что ИТ-бюджеты последних нескольких лет были существенно ограничены. Далее, около 20% опрошенных выделили простоту интеграции, как приоритетный параметр при выборе решения. Что естественно в условиях, когда от ИТ отдела требуют выполнять больше меньшими ресурсами.

Завершая разговор про ключевые параметры в выборе решения, хотелось бы отметить, что только примерно 9% респондентов назвали сетевые функции как ключевой фактор при выборе решений в области сетевой безопасности. При выборе решения по обеспечению сетевой безопасности корпоративных систем и минимизации связанных с этим рисков, одним из важнейших факторов для почти половины (около 48%) опрошенных, была надежность сети и связанного с ней решения.

Заданный вопрос: Какой тип сетевых атак больше всего беспокоит вашу ИТ организацию?

Сегодня хакеры используют разнообразные методы атаки на сети компаний. Исследование показало, что ИТ-специалисты наиболее обеспокоены двумя конкретными типами атак: атаки на отказ в обслуживании (DoS) и подслушивание (Eavesdropping) — эти атаки указаны как наиболее опасные и приоритетные примерно у 25% респондентов. И по 15% респондентов выбрали в качестве ключевых угроз атаки типа IP Spoofing и MITM (man-in-the-middle). Остальные типы угроз оказались приоритетны менее чем для 12% респондентов.

Заданный вопрос: В плане мобильных уязвимостей, что больше всего беспокоит вашу ИТ-команду?

Сегодня растёт число мобильных сотрудников и адаптация политики использования собственных электронных устройств для работы (BOYD) предъявляют новые требования к сетевой безопасности. При этом, к сожалению, очень быстро растет число небезопасных сетевых приложений. В 2013 году компания HP провела тестирование более 2000 приложений, в результате которого было обнаружено, что 90% приложений имеют уязвимости в системах защиты. Эта ситуация представляет серьезную угрозу корпоративной безопасности и не удивительно, что 54% респондентов оценили угрозы от вредоносных приложений как наиболее опасные.

Поводя промежуточный итог вышесказанному, можно сделать следующий вывод: современные решения по обеспечению сетевой безопасности в числе прочего обязательно должны обладать следующими свойствами:

- уметь работать на седьмом уровне модели OSI (на уровне приложений);

- уметь связывать конкретного пользователя с содержанием трафика;

- иметь интегрированную в решение систему защиты от сетевых атак (IPS)

- поддерживать встроенную защиту от атак типа DoS и прослушивания;

- в целом обладать высокой степенью надежности.

- ФЗ 149 «О информации, информационных технологиях и защите информации»;

- ФЗ 152 «О защите персональных данных»;

- ФЗ 139 (поправки в ФЗ 149, закон о связи и ФЗ 436 о защите от информации детей);

- ФЗ 436 (о защите от информации детей);

- ФЗ 187 (о защите интеллектуальной собственности и Интернете);

- ФЗ 398 (о блокировке экстремистских сайтов);

- ФЗ 97 (о блогерах, приравнявших их к СМИ);

- ФЗ 242 (о размещении персональных данных на территории РФ).

- по статье 137 УК РФ (незаконное собирание или распространение сведений о частной жизни лица) — лишение свободы на срок до четырех лет;

- по статье 140 УК РФ (неправомерный отказ в предоставлении собранных в установленном порядке документов и материалов) – штраф или лишение права занимать определенные должности или заниматься определенной деятельностью на срок от 2 до 5 лет;

- по статье 272 УК РФ (неправомерный доступ к охраняемой законом компьютерной информации) — лишение свободы на срок до 5 лет.

Соблюдение предприятиями требований федерального законодательства контролируют сегодня три государственных органа: Федеральная служба безопасности (ФСБ), Роскомнадзор и ФСТЭК. Контроль осуществляется путем проведения плановых и внезапных проверок, по итогам которых компания может быть привлечена к ответственности.

Таким образом, игнорирование проблемы обеспечения сетевой безопасности в нашей стране может не только принести большие убытки бизнесу, но и повлечь за собой уголовную ответственность конкретных руководителей компании.

Заключение

Угрозы информационной безопасности становятся все сложнее, хакеры и киберпреступники используют новые приемы и реализуют все более изощренные атаки с целью взлома систем и кражи данных.

Борьба с новыми атаками требует решений по обеспечению сетевой безопасности и разработки сетевой стратегии безопасности, отвечающей требованиям надежности, стоимости и вопросам интеграции с другими ИТ системами. Выработанные решения должны быть надежными, обеспечивать защиту от атак на уровне приложений и позволять идентифицировать трафик.

Из всего вышесказанного напрашивается простой вывод – в современном мире нельзя игнорировать вопросы информационной безопасности; в ответ на новые угрозы нужно искать новых подходы к реализации стратегии защиты информации и использовать новые методы и средства обеспечения сетевой безопасности.

В этой статье мы разберем семь самых популярных ошибок сетевой безопасности: расскажем, как их обнаружить и устранить.

Автор: Алексей Леднев, старший специалист экспертного центра безопасности, Positive Technologies (PT Expert Security Center)

В середине сентября стало известно об утечке почти 2 ТБ данных, в которых содержалась информация о работе системы оперативно-розыскных мероприятий в сети одного российского оператора связи. Утечка произошла из-за неправильно настроенной утилиты резервного копирования rsync. Подобные ошибки — частая причина проблем крупных компаний. В этой статье мы разберем семь самых популярных ошибок сетевой безопасности: расскажем, как их обнаружить и устранить.

Распространенная причина успеха развития атак внутри сети — ошибки конфигурирования каналов связи или систем обработки и хранения данных, а также нарушения регламентов ИБ. Все это снижает эффективность используемых средств защиты и увеличивает шансы злоумышленников на взлом и развитие атаки. Во время проектов по расследованию инцидентов и анализа трафика наша команда PT Expert Security Center регулярно находит типичные ошибки в конфигурациях информационных систем и нарушения корпоративных регламентов ИБ. Давайте посмотрим, что это за ошибки.

Семь типовых ошибок сетевой безопасности

Как показывает наша практика, в 9 из 10 организаций, независимо от их размера и сферы деятельности, наиболее часто встречаются следующие ошибки:

передача учетных данных по сети в открытом виде,

использование утилит для удаленного доступа,

использование широковещательных протоколов LLMNR и NetBIOS,

ошибки конфигурирования сетей,

TOR, VPN-туннели и прочие инструменты сокрытия активности в сети,

нецелевое использование систем (майнеры криптовалют, торренты).

Причины ошибок в недостаточном внимании к обеспечению ИБ, в отсутствии или нарушении регламентов ИБ и IТ в организации, в ошибках при настройке систем, а в больших корпоративных сетях еще из-за того, что сложно контролировать корректность конфигураций.

Далее мы поговорим о каждой ошибке: к каким последствиям они могут привести, на примере системы анализа трафика PT Network Attack Discovery (PT NAD) покажем, как их можно выявить и дадим рекомендации по их устранению. PT NAD — система класса NTA (Network Traffic Analysis), которая разбирает трафик на уровнях L2 — L7 и выявляет атаки на периметре и в инфраструктуре. Для проверки на наличие ошибок в сети мы будем применять фильтрацию трафика по протоколу и несколько дополнительных инструментов.

Передача учетных данных по сети в открытом виде

Пример передаваемых учетных данных, выявленных с помощью PT NAD

Перечислим методы устранения передачи учетных данных в открытом виде на разных участках инфраструктуры:

2. Протокол LDAP: настроить клиенты на использование аутентификации через Kerberos или использование защищенной версии протокола. Для настройки аутентификации через Kerberos, необходимо настроить клиентов на использование SASL-механизмов аутентификации GSSAPI или GSS-SPNEGO. TLS, необходимо активировать LDAPS на сервере согласно инструкции. Далее настроить клиентов на использование TLS (LDAPS) при подключении к LDAP-серверу.

Почтовые протоколы: настроить клиенты и серверы на использование TLS. Вместо стандартных POP3, IMAP и SMTP рекомендуем настроить клиенты и серверы организации на использование их защищенных аналогов POP3S, IMAPS и SMTPS согласно инструкции вашего почтового сервера. Стоит отметить, что при принудительном включении TLS письма могут быть не доставлены на серверы, не поддерживающие шифрование.

Протокол Telnet: перейти на SSH. Следует полностью отказаться от использования протокола Telnet и заменить его на защищенный протокол SSH.

FTP: перейти на SFTP или FTPS. FTPS — версия FTP с применением протокола SSL, требующая для своей работы SSL-сертификат. SFTP — протокол передачи файлов, чаще всего использующий SSH. Как следствие, требует меньше настроек на серверах, где уже применяется SSH.

Следующая типичная ошибка — использование открытых почтовых протоколов на пути от сервера организации к внешнему почтовому серверу. Это приводит к тому, что письма, передающиеся в защищенном виде внутри сети, в дальнейшем могут передаваться по интернету в открытом виде. В результате злоумышленник, имея доступ к внешнему сетевому трафику (например, через интернет-провайдера), может беспрепятственно получать любую информацию из писем.

Для поиска незащищенной исходящей почты, которая передается во внешнюю сеть, мы воспользовались в PT NAD фильтрами по протоколу SMTP, адресу источника и получателя. Для того, чтобы исключить зашифрованные соединения, мы добавили фильтр по команде STARTTLS. В результате было обнаружено письмо с вложением, переданное в открытом виде.

Настроить сервер на принудительное использование TLS при отправке почты (но в этом случае письма могут быть не доставлены на серверы, не поддерживающие шифрование).

Применять PGP. Принудительное использование PGP также исключит передачу писем в открытом виде, однако это требует дополнительной настройки на клиентах и передачи открытого ключа получателям. Данный вариант больше подходит для использования в частных случаях.

Использование утилит для удаленного доступа

Сотрудники часто применяют утилиты для удаленного доступа (remote access tools, RAT), например TeamViewer, Ammyy Admin, RMS. Если это разрешено внутренними политиками ИБ, то в случае, когда злоумышленник воспользуется этими же инструментами, отличить нелегитимное их использование от легитимного будет сложно.

Для обнаружения подключений через TeamViewer мы воспользовались в PT NAD фильтром по одноименному протоколу. В результате мы обнаружили две такие сетевые сессии. Если в организации запрещено использование утилит удаленного управления, то специалисту по ИБ стоит провести расследование, чтобы установить источник активности.

Еще один механизм выявления случаев использования RAT — предустановленные правила. На видео с их помощью мы обнаружили факт использования утилиты Remote Admin.

Рекомендации по устранению нарушения:

Контролировать использование утилит удаленного управления. Необходимо разработать регламенты ИБ, запрещающие несанкционированное использование утилит для удаленного управления, а также контролировать их соблюдение. Подключение RAT можно также запретить на уровне некоторых сетевых средств безопасности, например, NGFW.

Разграничить права локальных пользователей на рабочих станциях. Если пользователям не будут выданы избыточные административные права, разрешающие в том числе установку программ на рабочие компьютеры, использование утилит будет невозможно.

Ввести политику белых списков для ПО. Самый надежный, но трудоемкий метод решения. Ввести в организации белый список ПО и следить, что на всех узлах используется ПО только из этого списка, а также следить за актуальностью списка. Для настройки можно воспользоваться утилитой AppLocker, которая входит в состав Windows. Подробнее на сайте Microsoft.

Использование широковещательных протоколов LLMNR и NetBIOS

Мы попробовали выявить использование данных протоколов, воспользовавшись виджетом «Прикладные протоколы» в PT NAD. Мы обнаружили, что, кроме привычных протоколов, используются протоколы LLMNR и NBNS. Добавив их к фильтру, также обнаружили всех клиентов, которые отправляли запросы, используя данный протокол.

Чтобы устранить эту ошибку, нужно:

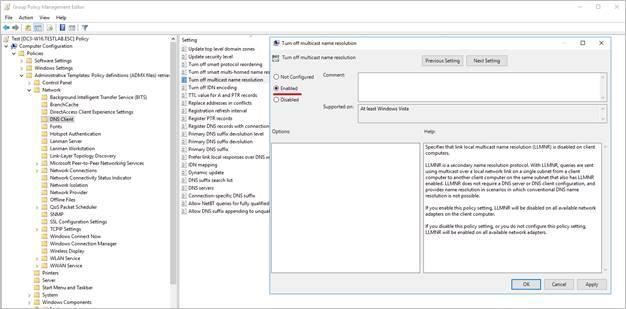

1. Отключить LLMNR. Для этого необходимо предварительно на клиентах произвести настройку DNS. Произвести отключение LLMNR можно с помощью групповой политики Turn Off Multicast Name Resolution в разделе Computer Configuration -> Administrative Templates -> Network -> DNS Client. Для отключения значение политики должно быть выставлено в Enabled.

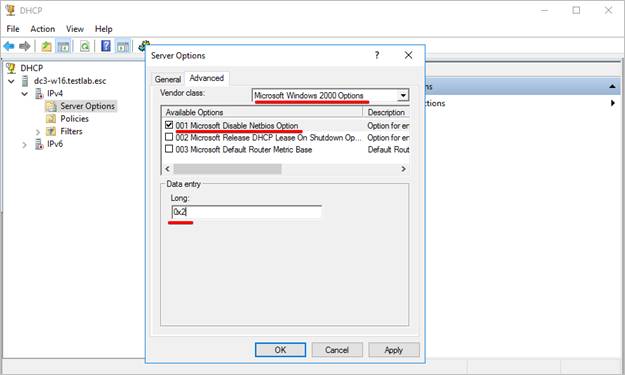

2. Отключить NetBIOS. Для этого необходимо воспользоваться оснасткой dhcpmgmt.msc. Server Options: Вкладка Advanced -> Microsoft Windows 2000 Options -> Microsoft Disable Netbios Option. Выставить значение 0x2.

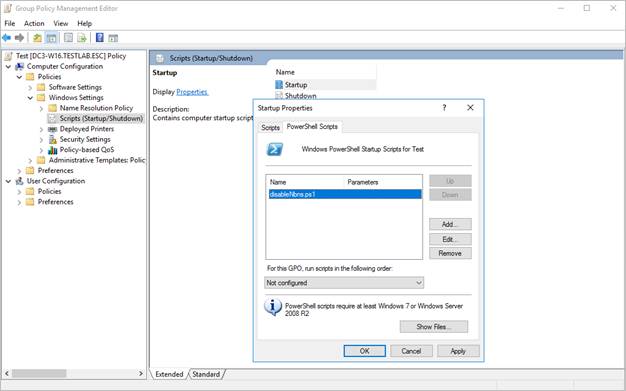

3. Также поддержку NetBIOS можно отключить через запуск PowerShell-скрипта на узлах с помощью групповой политики Scripts в разделе Computer Configuration -> Policies-> Windows Settings. Требуется добавить startup PowerShell script с следующим содержимым:

Get-ChildItem $regkey |foreach

Данный скрипт для всех сетевых адаптеров в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters\Interfaces установит значение параметра NetbiosOptions на 2.

Если в инфраструктуре имеются узлы под управлением Windows XP или Windows 2000, то отключение NetBIOS может сказаться на их работоспособности.

Ошибки конфигурирования сетей

Наиболее частые ошибки, связанные с неверным конфигурированием работы сети:

1. Излишне доверительные отношения между подсетями. Сюда относятся проблемы разграничения доступа между подсетями, при которых становится возможен несанкционированный сетевой доступ между внутренними подсетями организации. В результате злоумышленник при компрометации небольшой части сети может беспрепятственно взять под контроль ключевые узлы всей сети.

2. Доступ узлов инфраструктуры ко внешним DNS-серверам. При использовании внутренней системы доменных имен DNS-запросы должны обрабатываться только на собственных DNS-серверах организации. Если DNS на клиентах сконфигурирован неверно, в случае запроса к публичному DNS-серверу существует риск утечки внутренних доменных имен, а также обход фильтрации известных адресов командных серверов вредоносного ПО.

3. Открытые для внешней сети сетевые порты и сервисы без необходимости в этом (например, базы данных). Вследствие у злоумышленника появляются большие возможности для проведения атаки. Например, из-за хранения сведений в незащищенной базе данных, в сеть утекли данные пациентов скорой помощи из Подмосковья.

Чтобы выявить такие ошибки, мы воспользовались вкладкой PT NAD «Сетевые связи». Все связи представлены в виде графа. Мы попробовали найти соединения из подсети DMZ в пользовательскую подсеть. Для этого настроили фильтр по подсетям. В результате мы обнаружили нежелательную сетевую связь, а также сработавшее событие — сканирование утилитой nmap, что служит индикатором проводившейся сетевой разведки.

Также мы попробовали найти связи из внешней сети к подсети DMZ. Проанализировали прикладные протоколы — увидели активное использование служебных протоколов, а также событие — попытку эксплуатации уязвимости EternalBlue, ставшей причиной нашумевшей эпидемии WannaCry.

Далее рассмотрели корректность работы DNS. Для этого отфильтровали трафик по протоколу и выбрали в качестве получателя IP-адреса не из локальной сети. В итоге обнаружили DNS-запросы к серверам Google, исходящие от сегмента пользователей.

Устранить ошибки можно следующим образом:

Настроить access control list (ACL) на сетевом оборудовании для корректного разграничения прав доступа между подсетями. ACL — это набор разрешающих или запрещающих правил для сетевого трафика (в контексте сетевого оборудования). В большинстве случаев списки доступа применяют для пакетной фильтрации на границе интернета и частной сети, однако фильтрация может также потребоваться на границе DMZ и других подсетей.

Настроить межсетевой экран. Межсетевые экраны также должны быть настроены не только на границе с внешней сетью, но и между внутренними подсетями организации.

Запретить изменения сетевых настроек пользователей. Для этого настройте параметр в групповых политиках Windows: User Configuration -> Administrative Templates -> Network -> Network Connections.

Сокрытие трафика

Инструментами сокрытия трафика могут быть VPN, Tor, шифрующие proxy и другие зашифрованные туннели. Их несанкционированное и неконтролируемое использование может привести к снижению эффективности средств защиты в организации; потере контроля за контентом, передаваемым в туннелированном трафике; злоумышленник может получить зашифрованный туннель во внутреннюю сеть организации, в случае компрометации домашнего компьютера сотрудника.

Для выявления использования этих средств вновь пригодятся фильтры: по репутационному списку tor-relays, который содержит актуальные адреса узлов сети Tor, а также фильтр по протоколу TLS, так как Tor маскируется под него. Использованный в подозрительной сессии TLS-сертификат является автоматически сгенерирован, что является индикатором соединения сети Tor.

Для обнаружения VPN и других туннелей можно воспользоваться фильтром по ключевому слову PPTP (Point-to-Point Protocol), а для обнаружения SOCKS5-трафика — уже знакомым нам фильтром по протоколу. Так мы нашли VPN-сессию с внешним хостом и множество подключений по SOCKS5.

разграничение прав локальных пользователей,

политика белых списков для ПО,

настройка сетевого экрана,

закрытие сетевых портов.

Нецелевое использование систем

К нецелевому использованию систем относятся применение майнеров криптовалют, BitTorrent-клиентов, онлайн-игры. Несмотря на то, что это не создает непосредственных угроз безопасности, это увеличивает нагрузку на вычислительные системы и каналы передачи информации, а также влечет за собой риск установки вредоносного ПО.

Выявить майнеры поможет репутационный список miners, в который попадают адреса известных майнинг-пулов, а также узлов блокчейна различных криптовалют. В результате мы видим большое количество DNS-запросов, что свидетельствует о работе криптомайнера. Еще одним индикатором работы криптомайнера может служить сработавшие правила.

С BitTorrent и онлайн-играми все еще проще — для поиска торрент-трафика воспользуемся фильтром по протоколу BitTorrent, а для онлайн-игр — по серверам популярных онлайн-игр. Это помогает вычислить сотрудников, использующих свое рабочее время не так, как хотелось бы работодателю.

Средства противодействия почти те же, что и в пунктах выше:

разграничение прав локальных пользователей,

политика белых списков для ПО,

обновление антивируса и его базы.

В большинстве компаний мы замечаем проблемы с корректной настройкой обширных корпоративных сетей и несоблюдение конфигураций, политик и регламентов ИБ. Это связано с постоянным ростом сетей и изменениям внутри них, а также с изменениями в самих регламентах и политиках. Вот общие рекомендации, позволяющие избежать многие ошибки:

минимизировать использование открытых протоколов,

контролировать разграничение сетевого доступа,

разграничивать права пользователей.

При этом на рынке уже есть инструменты, способные отслеживать сетевую активность внутри организации,

своевременно обнаруживать как ошибки настроек, так и активность

злоумышленников.

С начала 2020 года во всем мире произошел существенный сдвиг в направлении работы из дома. Результатом этого стало совместное использование личных и рабочих устройств, что, в свою очередь, привело к возникновению проблем с конфиденциальностью и безопасностью при работе в интернете.

Почему важна личная конфиденциальность в сети?

Если имело место нарушение безопасности данных, возможные последствия включают:

- Взлом банковского или другого финансового счета.

- Чтение и передача личных электронных писем третьим лицам.

- Обнародование подробной медицинской информации о состоянии здоровья.

- Кража персональных данных.

В этой статье обсуждается защита личной конфиденциальности в сети в мире, где границы между домашним и рабочим интернетом и устройствами становятся все более размытыми.

Работа из дома: опасно ли использовать корпоративные компьютеры в личных целях?

Работа из дома означает, что многие используют корпоративные компьютеры и телефоны в личных целях. Однако рабочие устройства могут быть не такими надежными, как кажется. У людей, использующих корпоративные компьютеры и телефоны в личных целях, нередко возникает вопрос: может ли работодатель видеть, какие веб-сайты я посещаю через домашнюю сеть Wi-Fi или находясь дома?

Теоретически работодатели могут установить программное обеспечение для отслеживания действий сотрудников на рабочих ноутбуках или компьютерах. В самых строгих компаниях такое программное обеспечение может даже включать кейлоггеры, отслеживающие все, что вводится с клавиатуры, и инструменты для снятия скриншотов, используемые для контроля производительности сотрудников.

На практике степень строгости работодателя зависит от двух факторов:

- Размер компании: у более крупных организаций имеется больше ресурсов для такого рода мониторинга.

- Тип информации, с которой сотрудники работают в рамках должностных полномочий. Если сотрудник обрабатывает конфиденциальные данные, например, медицинские карты, финансовую информацию или государственные контракты, гораздо более вероятно, что работодатель будет внимательно следить за его работой.

Даже если отслеживания каждого вашего шага в интернете не происходит, работодатели могут просматривать открываемые вами файлы, посещаемые веб-сайты и отправленные электронные письма. Когда вопрос касается конфиденциальности в интернете, рекомендуется исходить из того, что рабочий компьютер находится под наблюдением, и действовать соответствующим образом.

Угрозы безопасности при использовании личных компьютеров для работы

Помимо угроз безопасности, связанных с использованием рабочих устройств в личных целях, существуют также угрозы безопасности, связанные с использованием личных устройств для работы. По мере того, как работодатели внедряют политики использования личных устройств, эти риски возрастают. При использовании сотрудниками собственных устройств появляется множество различных точек входа в системы компании.

Существуют следующие проблемы безопасности:

- Удаленный доступ к системам организации через устройства, которые она не контролируют, увеличивает риск того, что информация компании может быть скопирована, изменена, передана конкурентам или просто обнародована.

- Компьютер сотрудника, работающего из дома, может иметь доступ к сети и коммуникациям компании или клиента, что может привести к непреднамеренному нарушению системы защиты данных. При работе на личном компьютере недавно загруженное или активное приложение социальной сети могло получить доступ к базе данных рабочих контактов, а затем распространило идентификационные данные клиентов без их согласия.

- Если сотрудники работают в общественных местах и отправляют файлы по незащищенным сетям Wi-Fi, есть риск раскрытия конфиденциальной информации злоумышленникам, ищущим доступ к критически важным системам компании.

- Работающие из дома сотрудники, использующие собственные компьютеры, могут не осознавать рисков и устанавливать приложения из небезопасных источников. Это повышает уязвимость файлов компании для атак со стороны вредоносных программ. Даже отсутствие установленных обновлений (исправлений) на устройстве подвергает его угрозам безопасности.

- Сотрудники могут оставлять устройства в незащищенном виде или, возможно, позволять пользоваться устройствами друзьям и родственникам. Устройство может быть потеряно или украдено. В этих сценариях, если на устройствах хранится конфиденциальная информация компании, существует вероятность нарушения кибербезопасности.

- После увольнения сотрудники могут по-прежнему иметь доступ к приложениям компании с мобильных устройств, если компания не выполнит действий для его запрета. Насколько легко будет таким сотрудникам или тем, у кого есть доступ к их устройствам, вернуться в приложение или систему? Смогут ли организации отследить устройство как источник нарушения безопасности?

Многие компании пытаются снизить риски, разрабатывая политики использования собственных устройств, которые могут включать следующие требования:

- Установка обновлений безопасности в определенные сроки.

- Блокировка устройства, когда оно не используется.

- Шифрование устройства.

- Установка приложений только из официальных магазинов приложений.

- Установка антивирусного программного обеспечения.

- Немедленное информирование компании в случае потери или кражи устройства.

- Запрет получения root-прав и взлома телефона.

Если у компании-работодателя имеются политики использования собственных устройства, рекомендуется ознакомиться с ними, чтобы понимать права обеих сторон. Эту политику можно найти в различных материалах для сотрудников: справочниках, договорах, учебных материалах или конкретном соглашении об использовании собственных устройств.

Как защитить личную конфиденциальность в сети

Выполнение простых действий поможет сохранить конфиденциальность в интернете. Вот несколько советов, которые помогут защитить себя и свои данные в интернете.

Конфиденциальность в сети: 18 советов по безопасности

1. Не храните личные файлы на рабочем ноутбуке или телефоне

Удобно завести личную папку, содержащую фотографии и документы, например, налоговые декларации, на рабочем столе, но важно помнить, что рабочее устройство не является вашей собственностью – оно принадлежит компании. К этим файлам могут получить доступ не только ИТ-специалисты, но и другие сотрудники. Кроме того, некоторые компании используют инструменты безопасности, которые начинают стирать файлы при обнаружении взлома. Если компьютер заражен вредоносными программами, при устранении проблем в рамках предпринятых мер безопасности могут быть удалены также личные файлы. Вместо этого для хранения личных данных лучше использовать USB-накопитель и носить его на связке ключей.

2. Не сохраняйте личные пароли в хранилище ключей рабочего устройства

Многие используют нерабочие учетные записи с рабочих компьютеров. Однако существует риск, что личные данные станут доступны ИТ-команде. Даже зашифрованные транзакции не являются полностью защищенными. Обладая соответствующими знаниями и инструментами, злоумышленники могут получить доступ к личным данным.

3. Избегайте категоричных высказываний в чатах компании

4. Предположим, ваш интернет-трафик отслеживается

Многие работодатели отслеживают интернет-трафик сотрудников. Даже если работодатель не уделяет пристального внимания тому, какие веб-страницы посещают сотрудники, рекомендуется избегать определенных личных дел, например, выполнение второй работы, на корпоративном компьютере. Относитесь к рабочему компьютеру как к заимствованному. По сути, так оно и есть. Спросите себя, понравится ли работодателю просматриваемый вами контент. Если ответ отрицательный, не используйте для этого оборудование компании.

5. Будьте осторожны при использовании компьютера в общественных местах

При удаленной работе может возникнуть соблазн взять ноутбук и подключиться к бесплатному общедоступному Wi-Fi. Однако места, предлагающие бесплатный Wi-Fi, например, ближайшие кафе, могут быть источником мошеннических атак. Это связано с тем, что киберпреступники могут создавать поддельные сети, выглядящие как настоящими, но не являющиеся таковыми. Чтобы обеспечить конфиденциальность при работе в общедоступном Wi-Fi, рекомендуется использовать VPN и следовать советам по безопасности.

6. Проверьте, какое программное обеспечение для мониторинга запущено на вашем компьютере

7. Не предоставляйте коллегам не из ИТ-отдела удаленный доступ к рабочему компьютеру

Программное обеспечение для удаленного доступа позволяет контролировать ваш компьютер и часто используется сотрудниками ИТ-отдела при предоставлении ИТ-поддержки. Не позволяйте другим сотрудникам, не относящимся к ИТ-отделу, управлять вашим устройством.

8. Используйте антивирусные программы

Защитите свое устройство и системы работодателя от вредоносных программ с помощью надежного антивирусного решения. Комплексное решение в области кибербезопасности, такое как Kaspersky Total Security, обеспечивает всестороннее обнаружение угроз и защиту от вредоносных программ.

9. Убедитесь, что ваша система и программы обновлены

Использование последних версий программ и операционной системы способствует повышению безопасности. Включите автоматические обновления, чтобы защитить системы.

10. Обращайте внимание на Wi-Fi и безопасность сети

Шифрование сети повышает безопасность Wi-Fi. Хорошо, если для входа в вашу сеть Wi-Fi требуется пароль. Если нет, измените это в параметрах маршрутизатора. Пароли, используемые по умолчанию для доступа к параметрам маршрутизатора, могут оказаться слабым звеном в безопасности Wi-Fi и сети. Смените пароль маршрутизатора, если вы никогда не делали этого раньше. Злоумышленники могут получить доступ к устройствам через маршрутизатор.

11. Используйте VPN для обеспечения конфиденциальности в сети

Если вы используете компьютер для удаленной работы, включите VPN, например, Kaspersky Secure Connection, для шифрования данных и защиты их от посторонних. При использовании VPN вся интернет-активность будет зашифрована. Единственное, что увидит работодатель – это IP-адрес VPN-сервера и непонятные неподдающиеся взлому данные. Однако имейте в виду следующие аспекты:

Если уже используется VPN, установленная работодателем:

- Использование корпоративного VPN означает, что весь трафик с вашего рабочего устройства расшифровывается на серверах компании, и все посещенные веб-сайты может видеть работодатель.

- Однако работодатель не может получить доступ к вашей локальной домашней сети. Информация о посещении сайтов с других устройств работодателю недоступна.

12. Избегайте излишней демонстрации экрана

Во время онлайн-встреч будьте внимательны при демонстрации экрана. По возможности не оставляйте открытыми окна, которые вы не хотите показывать. Вы можете случайно показать контент, не предназначенный для посторонних. То же самое относится к веб-камерам, когда риску подвергается конфиденциальность членов семьи, находящихся поблизости.

13. Будьте осторожны с публикациями в социальных сетях

Размещение избыточной информации в социальных сетях может облегчить киберпреступникам сбор информации о вас. Чтобы обеспечить максимальную конфиденциальность в сети, рекомендуется:

14. Используйте надежные пароли

Надежный пароль – это пароль, который сложно подобрать. Он должен состоять из заглавных и строчных букв, цифр и символов. Не следует использовать один и тот же пароль для нескольких учетных записей. Рекомендуется регулярно менять пароли. Для этого используется Диспетчер паролей.

15. Защитите мобильные устройства

Самое основное – используйте пароль для доступа к вашему телефону, который нелегко подобрать. Кроме того, загружайте приложения и игры только из официальных магазинов приложений. Не прибегайте к взлому или рутингу телефона – это позволит злоумышленникам перезаписать ваши настройки и установить вредоносные программы. Рассмотрите возможность установки приложения, позволяющего удаленно удалить все данные на телефоне, в случае его кражи. Всегда используйте последние обновления программного обеспечения и будьте осторожны при переходе по ссылкам в интернете, также как на ноутбуке или компьютере.

16. Не забывайте о разрешениях приложений

Приложение, требующее доступ к камере, микрофону, геолокации, календарю, контактам и учетным записям в социальных сетях, несет потенциальную угрозу конфиденциальности в сети. Также рассмотрите возможность удаления неиспользуемых данных, программ и учетных записей. Чем больше запущено программ и приложений, тем больше вероятность взлома одного из них.

17. Будьте внимательны к фишинговым атакам

18. По возможности используйте двухфакторную аутентификацию

Это повысит вашу безопасность в сети, поскольку помимо пароля используются дополнительные способы подтверждения личности: отправляемый на телефон SMS-код, отпечаток пальца или электронный ключ, подключаемый по USB.

С начала пандемии мы все стали проводить больше времени в интернете. Когда речь идет о конфиденциальности в сети, следует проявлять бдительность. Программа Kaspersky Privacy Checker является полезным инструментом проверки параметров конфиденциальности для различных платформ и устройств. Передовые методы кибербезопасности позволят вам обеспечить конфиденциальность как на устройстве, так и в сети.

Читайте также: