Политика определенная администратором не разрешает запуск данного rdp файла

Обновлено: 04.07.2024

Для долговременной удаленной работы необходимо использовать:

- или создать VPN-тунель и уже внутри него подключаться через RDP

- или использовать профессиональные средства сервер-клиент типа RAdmin

Для быстрого подключения из дома к ПК на работе читаем статью

Как запустить Удаленный рабочий стол в Windows 7?

|  |

Можно и через проводник :)

Смотрим список сетевых ресурсов, кликаем правой клавишей мыши на нужной машине

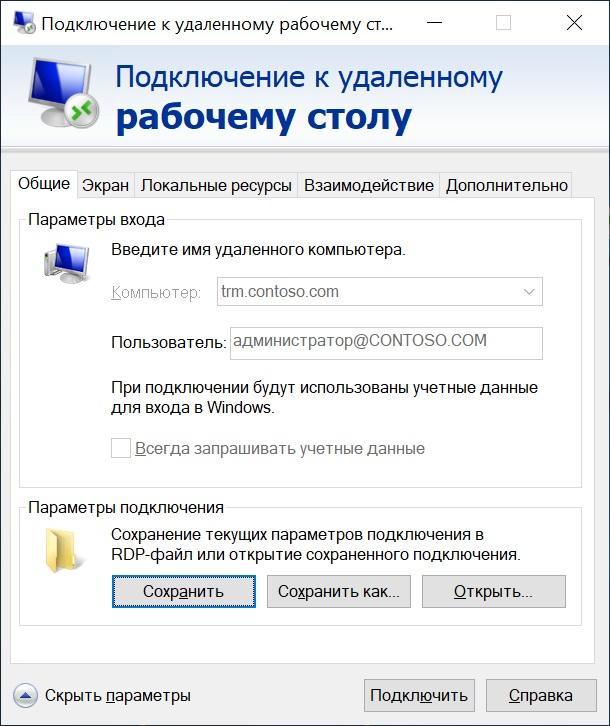

После запуска получаем форму настроек удаленного рабочего стола, нам нужен развернутый вариант (с параметрами)

На общей вкладке настраиваем:

Можно сохранить как ярлык на рабочем столе (еще рано, смотрим другие вкладки)

Основные причины такой ситуации:

Надо всё самому проверять.

Для создания сложностей ботам (подбор паролей на порту 3389) используем

Дополнительные настройки удаленного рабочего стола.

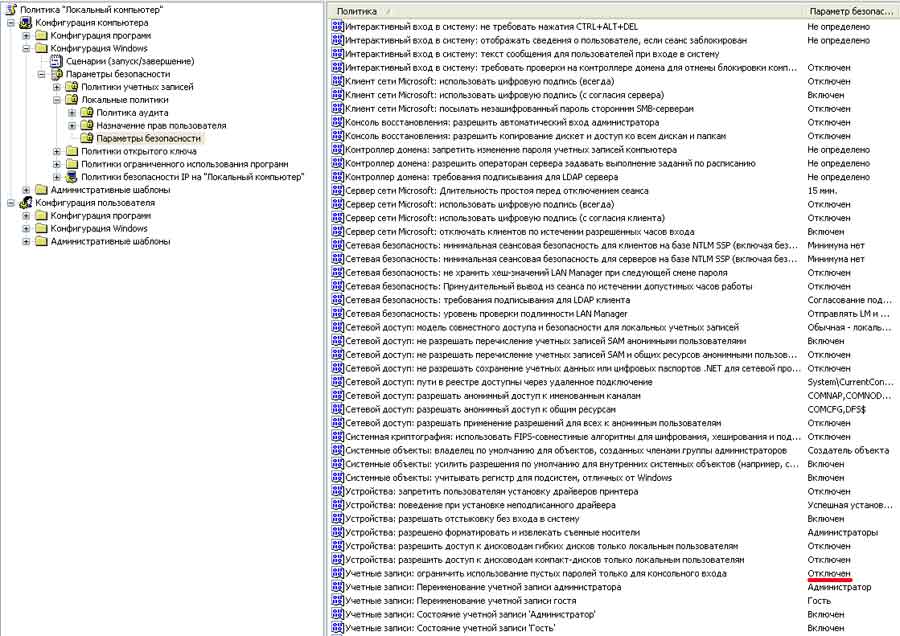

При необходимости разрешить вход без пароля (крайне не рекомендуется для корпоративного сегмента)

Да, на младших версиях Windows, конечно, gpedit.msc не запускается (нет этой настройки)

Автоматический вход с сохраненным логином и паролем

|  |

Получаем запрос на ввод данных, они сохраняются, вход на удаленную машину работает только по клику на ярлык.

А если учетные данные не сохраняются (в Windows 7 и старше)?

Или получаем предупреждение «Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Введите новые учетные данные.»

- Конфигурация пользователя — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Запретить сохранение паролей;

- Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Запретить сохранение паролей.

Вот можно почитать подробнее (откроется в новом окне)

Проверка подлинности была добавлена, начиная с Windows XP SP3. Но она там отключена по умолчанию (на Wibdows Vista уже включена).

Как включить проверку подлинности удаленного компьютера на Window XP SP3?

Идем в реестр regedit.exe (Выполнить)

Ветка HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

Открываем параметр Security Packages и ищем там слово tspkg. Если его нет, добавляем к уже существующим параметрам.

Ветка HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders

Открываем параметр SecurityProviders и добавляем к уже существующим провайдерам credssp.dll, если таковой отсутствует.

Закрываем редактор реестра. Перезагружаемся.

Если этого не сделать, то при попытке подключения компьютер запросит у нас имя пользователя и пароль, но вместо удаленного рабочего стола ответит следующее:

Подключение к удаленному рабочему столу

Ошибка при проверке подлинности(код 0×507)

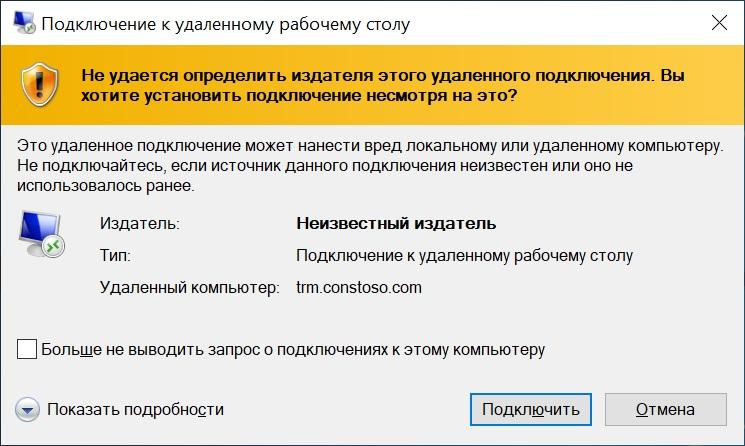

При подключении появляется предупреждение системы безопасности Windows

Сама система безопасности работает следующим образом. Параметр политики позволяет указать, могут ли пользователи запускать на клиентском компьютере неподписанные файлы протокола удаленного рабочего стола (RDP) и RDP-файлы, полученные от неизвестных издателей.

Если этот параметр политики включен или не настроен, то пользователи могут запускать на клиентском компьютере неподписанные RDP-файлы и RDP-файлы, полученные от неизвестных издателей. Перед началом сеанса RDP пользователь получит предупреждение и запрос на подтверждение подключения.

Поддерживается: Не ниже Windows Vista с пакетом обновления 1 (SP1)

| Registry Hive | HKEY_LOCAL_MACHINE |

| Registry Path | SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services |

| Value Name | AllowUnsignedFiles |

| Value Type | REG_DWORD |

| Enabled Value | 1 |

| Disabled Value | 0 |

Вы можете сохранить ссылку на эту страницу себе на компьютер в виде htm файла

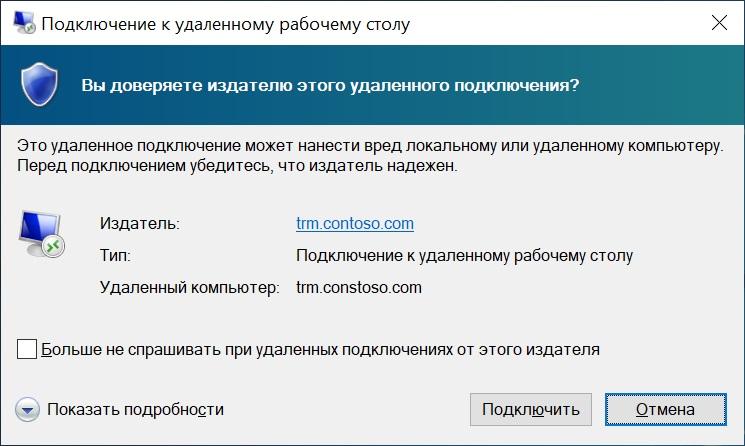

Если ваши пользователи все еще приходят к вам с подобными страхами, и вам надоело ставить галочку «Больше не спрашивать» — добро пожаловать под кат.

Итак, наш пользователь тыкает на сохраненный файл с расширением .rdp и получает такой вот запрос:

Для избавления от этого окна используется специальная утилита под названием RDPSign.exe. Полная документация доступна, как обычно, на официальном сайте, а мы разберем пример использования.

Для начала нам нужно взять сертификат для подписывания файла. Он может быть:

- Публичным.

- Выданным внутренней службой Certificate Authority.

- Вовсе самоподписанным.

Самое главное, чтобы сертификат имел возможность подписывать (да, можно отобрать

у бухгалтеров ЭЦП), а клиентские ПК ему доверяли. Здесь я буду использовать самоподписанный сертификат.

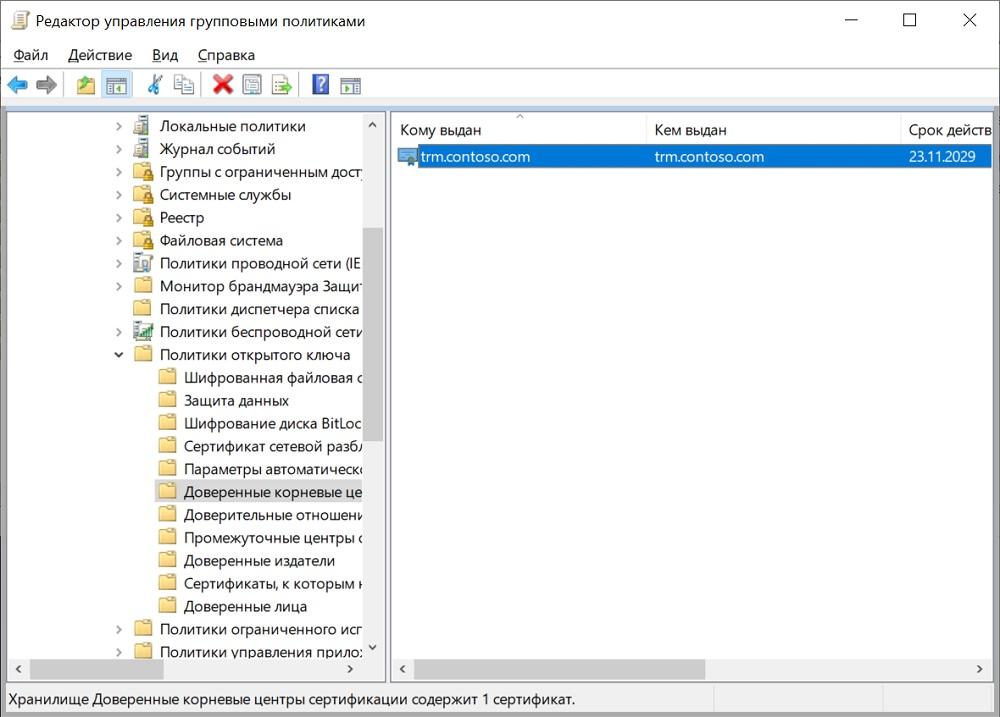

Напомню, что доверие самоподписанному сертификату можно организовать при помощи групповых политик. Чуть больше подробностей — под спойлером.

Как сделать сертификат доверенным при помощи магии GPOДля начала нужно взять имеющийся сертификат без закрытого ключа в формате .cer (это можно сделать, экспортировав сертификат из оснастки «Сертификаты») и положить его в сетевую папку, доступную пользователям для чтения. После этого можно настроить групповую политику.

Импорт сертификата настраивается в разделе: Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политики открытого ключа — Доверенные корневые центры сертификации. Далее правой кнопкой мыши импортируем сертификат.

Теперь клиентские ПК будут доверять самоподписанному сертификату.

Если проблемы с доверием решены, переходим непосредственно к вопросу подписи.

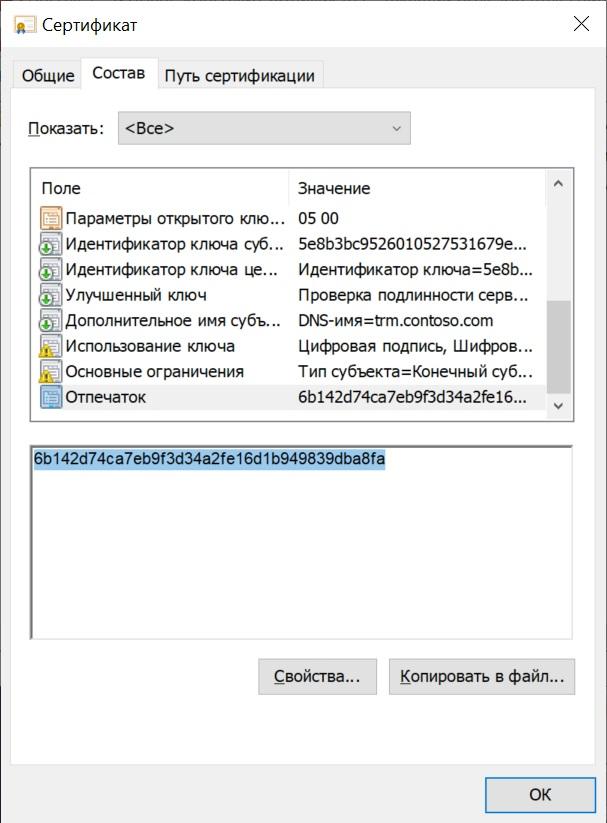

Сертификат есть, теперь нужно узнать его отпечаток. Просто откроем его в оснастке «Сертификаты» и скопируем на вкладке «Состав».

Нужный нам отпечаток.

Лучше сразу его привести к должному виду — только большие буквы и без пробелов, если они есть. Это удобно сделать в консоли PowerShell командой:

Получив отпечаток в нужном формате, можно смело подписывать файл rdp:

Где .\contoso.rdp — абсолютный или относительный путь к нашему файлу.

После того как файл подписан, уже не получится изменить часть параметров через графический интерфейс вроде имени сервера (действительно, иначе смысл подписывать?) А если поменять настройки текстовым редактором, то подпись «слетает».

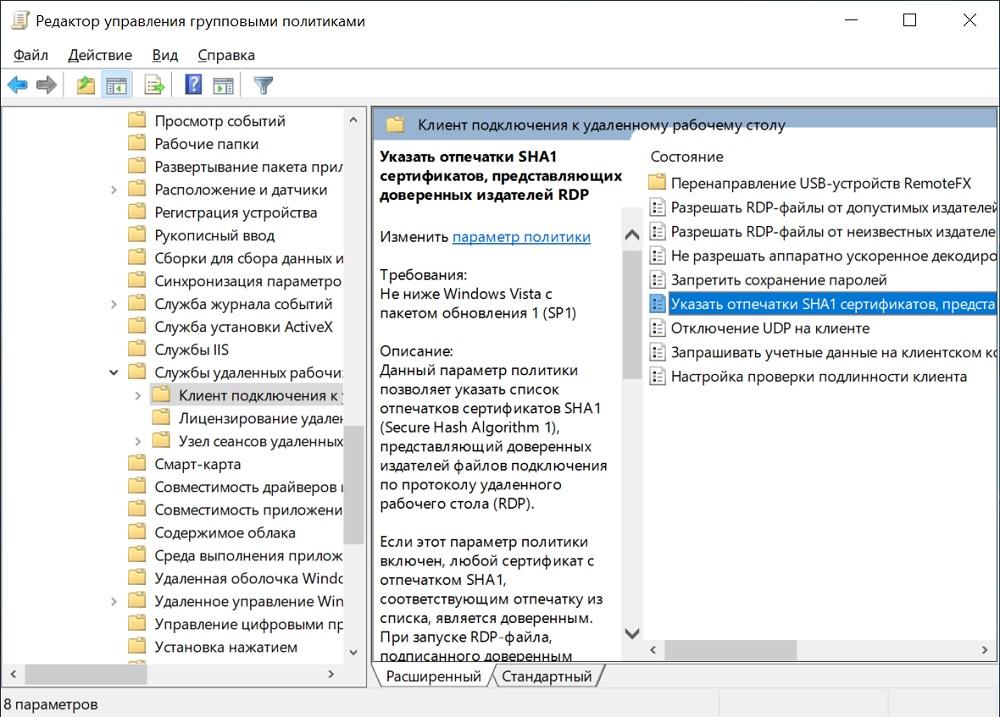

Избавимся же и от него.

Нужная нам политика.

В политике достаточно добавить уже знакомый нам отпечаток с предыдущего шага.

Стоит отметить, что эта политика перекрывает политику «Разрешать RDP-файлы от допустимых издателей и пользовательские параметры RDP, заданные по умолчанию».

Вуаля, теперь никаких странных вопросов — только запрос логина-пароля. Хм…

Действительно, если мы уже авторизовались при входе на доменный компьютер, то зачем нам вводить повторно тот же логин и пароль? Передадим же учетные данные на сервер «прозрачно». В случае с простым RDP (без использования RDS Gateway) на помощь нам придет… Правильно, групповая политика.

Идем в раздел: Конфигурация компьютера — Политики — Административные шаблоны — Система — Передача учетных данных — Разрешить передачу учетных данных, установленных по умолчанию.

Теперь, если посмотреть на наш ярлык, то выглядеть он будет примерно так:

Имя пользователя не поменять.

В случае если используется RDS Gateway, понадобится еще и разрешить на нем передачу данных. Для этого в диспетчере IIS нужно в «Методах проверки подлинности» отключить анонимную проверку и включить проверку подлинности Windows.

Проверка состояния протокола RDP

Проверка состояния протокола RDP на локальном компьютере

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе How to enable Remote Desktop (Как включить удаленный рабочий стол).

Проверка состояния протокола RDP на удаленном компьютере

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра:

- Сначала откройте меню Пуск и выберите Выполнить. В появившемся текстовом поле введите regedt32.

- В редакторе реестра нажмите Файл и выберите пункт Подключить сетевой реестр.

- В диалоговом окне Выбор: "Компьютер" введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК.

- Перейдите в раздел HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server и в раздел HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services.

- Если раздел fDenyTSConnections имеет значение 0, значит протокол RDP включен.

- Если раздел fDenyTSConnections имеет значение 1, значит протокол RDP отключен.

- Чтобы включить протокол RDP, для fDenyTSConnections замените значение 1 на 0.

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду:

Когда команда будет выполнена, откройте файл gpresult.html. Выберите Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP.

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера.

В файле (gpresult-<computer name>.html), который создается после выполнения этой команды, используется такой же формат данных, как в версии файла для локального компьютера (gpresult.html).

Изменение блокирующего объекта групповой политики

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками).

Чтобы изменить блокирующую политику, используйте один из следующих методов.

- В GPE укажите определенный уровень для объекта групповой политики (локальный или доменный) и выберите Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Службы удаленных рабочих столов > Узел сеансов удаленных рабочих столов > Подключения > Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов.

- Задайте для политики значение Включена или Не задана.

- На затронутых компьютерах откройте окно командной строки с правами администратора и выполните команду gpupdate /force.

- В GPM перейдите к подразделению, в котором блокирующая политика применяется к соответствующим компьютерам, и удалите эту политику.

Проверка состояния служб RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) должны быть запущены следующие службы:

- службы удаленных рабочих столов (TermService);

- перенаправитель портов пользовательского режима служб удаленного рабочего стола (UmRdpService).

Для локального или удаленного управления службами можно использовать оснастку MMC. Вы также можете использовать PowerShell для управления службами в локальном или удаленном расположении (если удаленный компьютер настроен для приема удаленных командлетов PowerShell).

На любом компьютере запустите одну или обе службы, если они запущены.

Если вы запускаете службу удаленных рабочих столов, нажмите кнопку Да, чтобы служба перенаправителя портов пользовательского режима служб удаленного рабочего стола перезапустилась автоматически.

Проверка состояния прослушивателя протокола RDP

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Проверка состояния прослушивателя RDP

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет:

Введите qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. Перейдите к разделу Проверка порта прослушивателя протокола RDP. В противном случае перейдите к шагу 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера.

- Войдите на компьютер с той же версией операционной системы, что и у затронутого компьютера, и получите доступ к реестру компьютера (например, с помощью редактора реестра).

- Перейдите к следующей записи реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp - Экспортируйте запись в REG-файл. Например, в редакторе реестра щелкните запись правой кнопкой мыши, выберите пункт Экспортировать, а затем введите имя файла для экспортируемых параметров.

- Скопируйте экспортированный REG-файл на затронутый компьютер.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами:

Замените <filename> именем экспортированного REG-файла.

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Если подключиться все равно не удается, перезагрузите затронутый компьютер.

Проверка состояния самозаверяющего сертификата протокола RDP

- Если подключиться так и не удалось, откройте оснастку MMC "Сертификаты". Когда будет предложено выбрать хранилище сертификатов для управления, выберите Учетная запись компьютера и затронутый компьютер.

- В папке Сертификаты в разделе Удаленный рабочий стол удалите самозаверяющий сертификат протокола RDP.

- На затронутом компьютере выполните следующие действия, чтобы перезапустить службу удаленных рабочих столов.

- Обновите оснастку диспетчера сертификатов.

- Если самозаверяющий сертификат протокола RDP не был создан повторно, проверьте разрешения для папки MachineKeys.

Проверка разрешений для папки MachineKeys

- На затронутом компьютере откройте проводник и перейдите к папке C:\ProgramData\Microsoft\Crypto\RSA\ .

- Щелкните правой кнопкой мыши папку MachineKeys, а затем выберите Свойства, Безопасность и Дополнительно.

- Убедитесь, что настроены следующие разрешения:

- Builtin\Администраторы: Полный доступ

- Все: чтение и запись.

Проверка порта прослушивателя протокола RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. Другие приложения не должны использовать этот порт.

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра:

- Откройте меню Пуск, выберите Выполнить и введите regedt32 в появившемся текстовом поле.

- Чтобы подключиться к удаленному компьютеру, в редакторе реестра щелкните Файл и выберите пункт Подключить сетевой реестр.

- В диалоговом окне Выбор: "Компьютер" введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК.

- Откройте реестр и перейдите к записи HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\<listener> .

- Если PortNumber имеет значение, отличное от 3389, укажите значение 3389.

Для управления службами удаленного рабочего стола можно использовать другой порт. Но мы не рекомендуем делать это. В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации.

Проверка того, что другое приложение не пытается использовать тот же порт

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

Откройте окно PowerShell. Чтобы подключиться к удаленному компьютеру, введите Enter-PSSession -ComputerName <computer name> .

Введите следующую команду:

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова.

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце "Идентификатор процесса".

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду:

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа.

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов:

- В настройках такого приложения или службы укажите другой порт (рекомендуется).

- Удалите другое приложение или службу.

- В настройках протокола RDP укажите другой порт, а затем перезапустите службы удаленных рабочих столов (не рекомендуется).

Проверка блокировки порта протокола RDP брандмауэром

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389.

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду:

Проверьте выходные данные команды psping на наличие таких результатов:

- Подключение к <computer IP>: удаленный компьютер доступен.

- (0% loss) (0 % потерь): все попытки подключения выполнены успешно.

- The remote computer refused the network connection (Удаленный компьютер отклонил сетевое подключение): удаленный компьютер недоступен.

- (100% loss) (100 % потерь): не удалось выполнить подключение.

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру.

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера.

Пока не забыл, хотел поделиться одной интересной заметкой. Сегодня на одном из компов который находится вне офиса человек не мог по RDP клиенту подключиться к серверу, постоянно вылетало окно не удается подключиться к удаленному рабочему столу. Самое интересное в этой ситуации было то, что клиент подключался к серверу, по крайней мере я судил по статистике проброса портов на своем шлюзе, т.е. этот клиент достукивался до самого сервера куда он должен был подключаться, но она не пускала его.

Запрос на помощь в подключение к удаленному рабочему столуЭта статья с 2012 года и многие моменты тут уже не работают на 2020 год, но если у вас какой то конкретный вопрос напишите его в комментарии к статья и я вам вышлю инструкцию на ваш вопрос!

И так что мы имели: компьютер клиента Windows xp с клиентом RDP 7 версии, шлюз BSD и Win 2003 ну и естественно ошибку при подключении не удается подключиться к удаленному рабочему столу. Мною были перепробованы различные варианты танцев с бубном, но они ничего не давали, все вело к тому, что я склонялся что у меня сервак глючит или я туплю, но мысль та что с других хостов я без проблем конектился на тот же самый сервак под теми же настройками не давал мне покоя.

Подведем итог!

1 Вариант

1) скачиваем альтернативный rdp клиент Remote Desktop Manager

2) запускаем клиент, но не пугаемся настроек 🙂 там все очень просто.

2 Вариант

Обновить на windows стандартный RPD клиент , его можно скачать на оф сайте Микрософта скачать

3 Вариант

Проверить локальные политики сервера, возможно они могут блокировать

для 2003 и 2008 Server:

4 Вариант

Отключить фаервол с антивирусом на стороне клиента. (в большинстве случаев именно это может блокировать исходящее соединение если оно попало допустим в ненадежные программы антивируса или фаервола.

1) Если используется брандмауэр Windows, выполните следующие действия.

Откройте компонент «Брандмауэр Windows». Для этого нажмите кнопку Пуск и выберите пункт Панель управления . В поле поиска введите брандмауэр и затем щелкните пункт Брандмауэр Windows .

В области слева выберите Разрешить запуск программы или компонента через брандмауэр Windows .

Щелкните Изменить параметры . Если отображается запрос на ввод пароля администратора или его подтверждения, укажите пароль или предоставьте подтверждение.

В разделе Разрешенные программы и компоненты установите флажок рядом с пунктом Удаленный рабочий стол и нажмите кнопку ОК .

2)При использовании другого брандмауэра проверьте, что порт удаленного рабочего стола (стандартный порт RDP 3389) открыт.

На удаленном компьютере могут быть запрещены удаленные подключения. Решение данной проблемы приведено ниже.

На удаленном компьютере нажмите кнопку Пуск , щелкните правой кнопкой мыши Компьютер и затем в контекстном меню выберите пункт Свойства .В левой области выберите пункт Настройка удаленного доступа . Если отображается запрос на ввод пароля администратора или его подтверждения, укажите пароль или предоставьте подтверждение.

В диалоговом окне Свойства системы в группе Удаленный рабочий стол щелкните Разрешать подключения с компьютеров с любой версией удаленного рабочего стола или Разрешать подключения только с компьютеров с удаленным рабочим столом с сетевой проверкой подлинности , а затем нажмите кнопку ОК .

5 Вариант

1)Если у вас сервер 2008, а подключаетесь с клиента под windows xp, то тут надо смотреть если у нас на стороне сервера включена функция NLA (Network Level Authentication) это позволяют реализовать более безопасный метод подключения к удаленному рабочему столу, то Windows xp не сможет подключиться потому как в нем нужно ручками принудительно включить эту функцию (инструкцию выложу чуть позже как это можно решить)

6 Вариант от компании MS

Удаленное подключение невозможно, если учетная запись пользователя не имеет пароля. Сведения о добавлении пароля к учетной записи см. в разделе Защита компьютера с помощью пароля.

Удаленный компьютер может принимать подключения только от компьютеров с включенной проверкой подлинности на уровне сети (NLA). Проверка подлинности на уровне сети — это метод проверки подлинности, при котором подлинность пользователей проверяется перед установлением подключения к удаленному рабочему столу и появлением экрана входа в систему. Она помогает защитить компьютер от хакеров и вредоносного программного обеспечения.

Проверка наличия на компьютере версии RDP клиента для удаленного рабочего стола с проверкой подлинности на уровне сети

Откройте подключение к удаленному рабочему столу. Для этого нажмите кнопку Пуск . В поле поиска введите Подключение к удаленному рабочему столу , а затем в списке результатов выберите пункт Подключение к удаленному рабочему столу .

Щелкните значок в левом верхнем углу диалогового окна Подключение к удаленному рабочему столу и выберите команду О программе .

PSS у кого будут проблемы пишите я постараюсь помочь Вам.

rdp клиент, скачать rdp, rdp файл, rdp windows скачать, не подключается rdp, не работает rdp, альтернативная rdp программа, rdp 7.1 скачать, rdp клиент для windows, rdp windows 7 скачать, dp windows xp скачать, rdp клиент windows 7,

1. Включаем удаленный рабочий стол с помощью групповых политик GPO.

Computer Configuration > Administrative Templates > Windows Components >Remote Desktop Services > Remote Desktop Session Host > Connections.

1.2 Разрешаем RDP в брандмауэре Windows на удаленном компьютере с Windows 10.

Однако, групповые политики распространяются не так уж быстро, и если вы хотите войти в компьютер "здесь и сейчас" то это способ вам не подходит.

2. Включаем удаленный рабочий стол с помощью Powershell

Однако есть одна загвоздка - на самом деле, две. Брандмауэр Windows может помешать вам, если на компьютере не включено удаленное взаимодействие c PowerShell. Мне известны два способа удаленного включения удаленного рабочего стола через PowerShell. Какой метод вы используете в основном, зависит от конфигурации брандмауэра Windows.

Предположим, что удаленное взаимодействие PowerShell включено на удаленном компьютере. Если это так, вы можете просто включить удаленный рабочий стол, изменив раздел реестра на удаленном компьютере:

Скорее всего, брандмауэр Windows блокирует RDP на удаленной машине. Чтобы открыть порт удаленного рабочего стола, вы можете использовать эту команду PowerShell:

3. Включаем удаленный рабочий стол с помощью WMI

Если удаленное взаимодействие PowerShell не включено на удаленном компьютере, вы все равно можете использовать PowerShell через WMI для этой задачи. Это может быть полезно, если вам нужно включить RDP на нескольких машинах или если эта задача является частью более крупной проблемы автоматизации, а рекомендации по безопасности вашей организации не допускают удаленного взаимодействия PowerShell. Вот сценарий PowerShell, использующий командлет Get-WmiObject, он позволяет удаленно управлять компьютерами без удаленного взаимодействия PowerShell.

Чтобы использовать сценарий, вам просто нужно сохранить его в файл (Enable-RDPAccess.ps1) и затем запустить эту команду:

Если вы хотите включить RDP на нескольких компьютерах с Windows 10, вы можете сохранить имена компьютеров в текстовом файле и затем использовать команделет Get-Content, чтобы передать имена компьютеров в файл Enable-RDPAccess.ps1:

Настройка брандмауэра через WMI, а именно с помощью команды wmic:

Конечно, вы также можете включить удаленный рабочий стол с помощью wmic:

Обратите внимание, что необходимо настроить брандмауэр Windows на удаленном компьютере, чтобы разрешить доступ к WMI для сценария PowerShell и для работы wmic.

Вы можете сделать это с помощью групповой политики:

Computer Configuration > Policies > Windows Settings > Security Settings > Windows Firewall with Advanced Security.

4. Включаем удаленный рабочий стол с помощью Psexec

Еще одним вариантом является бесплатный инструмент от Microsoft Psexec. Этот способ также не требует удаленного взаимодействия PowerShell. Единственным недостатком является то, что использовать его не так просто, как Invoke-Command в сценариях PowerShell. Psexec требует, чтобы брандмауэре Windows был открыт порты для общего доступа к файлам и принтерам, что, вероятно, более распространено, чем открытые порты WMI или включенное удаленное взаимодействие с PowerShell:

Computer Configuration > Policies > Administrative Templates > Network > Network Connections > Windows Firewall > Domain Profile > Windows Firewall: Allow inbound file and printer sharing exception

Читайте также: