При каком типе шифрования скорость соединения по wi fi будет максимальной

Обновлено: 07.07.2024

Основными вариантами шифрования данных, проходящих через маршрутизатор, являются протоколы WPA2-AES и WPA2-TKIP. Сегодня вы поговорим о каждом из них и объясним, почему стоит выбирать AES.

Знакомимся с WPA

WPA или защищённый доступ к Wi-Fi стал ответом Wi-Fi Альянса на уязвимости безопасности, которыми изобиловал протокол WEP. Важно отметить, что он не предназначался в качестве полноценного решения. Скорее, он должен был стать временным выбором, позволяющим людям использовать существующие маршрутизаторы, не прибегая к помощи протокола WEP, имеющего заметные изъяны в безопасности.

Хотя WPA и превосходил WEP, он тоже имел собственные проблемы с безопасностью. Несмотря на то, что атаки обычно не были способны пробиться через сам алгоритм TKIP (протокол целостности временного ключа), обладающий 256-битным шифрованием, они могли обойти дополнительную систему, встроенную в данный протокол и называющуюся WPS или Защищённая Установка Wi-Fi.

Защищённая Установка Wi-Fi была разработана для облегчения подключения устройств друг к другу. Однако из-за многочисленных брешей безопасности, с которыми она была выпущена, WPS начала исчезать в небытие, унося с собой WPA.

Почему WPA2 лучше

В 2006 году WPA стал устаревшим протоколом и на смену ему пришёл WPA2.

Замена шифрования TKIP на новый и безопасный алгоритм AES (стандарт продвинутого шифрования) привела к появлению более быстрых и защищённых Wi-Fi сетей. Причина в том, что TKIP был не полноценным алгоритмом, а скорее временной альтернативой. Проще говоря, протокол WPA-TKIP являлся промежуточным выбором, обеспечившим работоспособность сетей в течение трёх лет, прошедших между появлением WPA-TKIP и выпуском WPA2-AES.

AES против TKIP в плане безопасности

Хотя TKIP в своё время стал значительным улучшением в плане безопасности, сегодня он превратится в устаревшую технологию, уже не считающуюся достаточно безопасной для защиты сетей от хакеров. К примеру, его крупнейшая, но не единственная уязвимость, известная как chop-chop атака стала достоянием общественности ещё до появления самого метода шифрования.

Chop-chop атака позволяет хакерам, знающим как перехватывать и анализировать потоковые данные, генерируемые сетью, использовать их для расшифровки ключа и отображения информации в виде обычного, а не закодированного текста.

Если объяснять алгоритм простым языком, он берёт открытый текст и преобразует его в зашифрованный текст. Для стороннего наблюдателя, не имеющего ключа, такой текст выглядит как строка случайных символов. Устройство или человек на другой стороне передачи имеет ключ, который разблокирует или расшифровывает данные. В этом случае, маршрутизатор имеет первый ключ и шифрует данные до передачи, а у компьютера есть второй ключ, который расшифровывает информацию, позволяя вывести её на ваш экран.

Уровень шифрования (128, 192 или 256-бит) определяет количество перестановок применяемых к данным, а значит и потенциальное число возможных комбинаций, если вы заходите его взломать.

AES против TKIP в плане скорости

Большинство новых маршрутизаторов (всё стандарта 802.11n или старше) по умолчанию используют шифрование WPA2-AES, но если вы работаете со старым маршрутизатором или по какой-то причине выбрали шифрование WPA-TKIP, высоки шансы, что вы теряете значительную часть скорости.

Любой маршрутизатор, поддерживающий стандарт 802.11n (хотя вам всё же стоит приобрести маршрутизатор AC), замедляется до 54 Мбит при включении WPA или TKIP в настройках безопасности. Это делается для того, чтобы протоколы безопасности корректно работали со старыми устройствами.

Стандарт 802.11ac с шифрованием WPA2-AES теоретически предлагает максимальную скорость 3,46 Гбит в оптимальных (читай: невозможных) условиях. Но даже если не принимать это во внимание, WPA2 и AES всё равно гораздо быстрее, чем TKIP.

Итоги

Учитывая всё, что предлагает AES, есть ли достойная причина отказаться от использования этого алгоритма в домашней сети? А почему вы применяете (или не применяете) его?

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, или WPA2? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WEP, WPA, WPA2

Есть три варианта защиты. Разумеется, не считая "Open" (Нет защиты) .

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда) .

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. Именно его я рекомендую использовать.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 - Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 - Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли) .

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 - Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как "Рекомендуется".

Шифрование беспроводной сети

Есть два способа TKIP и AES.

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите "Авто". Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 - Personal (рекомендуется) , то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

Используйте WPA2 - Personal с шифрованием AES. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой) .

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Так как WPA2 - Personal (AES) старые устройства (Wi-Fi адаптеры, телефоны, планшеты и т. д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто).Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка "Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети". Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. WPA2 - Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте 🙂

Wi-Fi Protected Access 2 (WPA2) является программа сертификации безопасности разработанный Wi-Fi Alliance для обеспечения безопасности беспроводных компьютерных сетей. В зависимости от типа и возраста вашего беспроводного маршрутизатора у вас будет несколько вариантов шифрования. Два основных из них для WPA2-Personal (версия, используемая домашними пользователями или пользователями малого бизнеса): Расширенный стандарт шифрования (AES) и старше Протокол целостности временного ключа (TKIP), или сочетание обоих.

В этой статье мы объясним что такое AES и TKIP и предложите, какой вариант выбрать для своих устройств с поддержкой WPA2. Вы должны выбрать лучший режим шифрования не только по соображениям безопасности, но и потому, что неправильный режим может замедлить работу вашего устройства. Если вы выберете более старый режим шифрования, даже если ваш Wi-Fi-маршрутизатор поддерживает более быстрый тип шифрования, передача данных автоматически замедлится, чтобы быть совместимой со старыми устройствами, с которыми он соединяется.

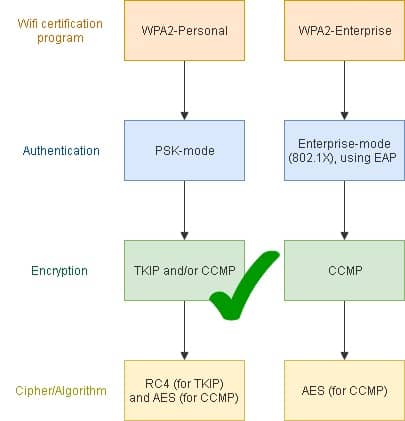

Мы также объясним некоторые условия безопасности wifi, связанные с WPA2, например те, что упомянуты на диаграмме ниже, ориентированы в основном на WPA2-Personal Например, термины «сертификаты», «стандарты», «протоколы» и «программы» иногда (смешанно) используются взаимозаменяемо, а зачастую и неправильно. Является ли AES протоколом или типом шифрования? WPA2 - это протокол или стандарт? (Оповещение спойлера: AES - это стандарт, а WPA2 - сертификация.) Можно быть немного снисходительным к терминологии Wi-Fi, если вы знаете, что на самом деле означают эти термины. Эта статья устанавливает рекорд прямо. И да, мы используем термин «режим» очень свободно для описания настроек шифрования и аутентификации WPA2.

Существует две версии WPA2: персональная (для дома и офиса) и корпоративная (для корпоративного использования). В этой статье мы сосредоточимся на первом, но сравним его с версией Enterprise, которая поможет проиллюстрировать, что не делает WPA2-Personal.

«Беспроводные сети по своей природе небезопасны. В первые дни беспроводных сетей производители старались сделать его максимально простым для конечных пользователей. Стандартная конфигурация для большинства беспроводных сетевых устройств обеспечивала простой (но небезопасный) доступ к беспроводной сети ». (Источник: Dummies)

Насколько безопасен WPA2 по сравнению с другими распространенными сертификатами Wi-Fi? До тех пор, пока не появился WPA3, WPA2 считался KRACK и всем самым безопасным вариантом. Текущие уязвимости WPA2 могут быть эффективно исправлены, но вам все равно нужно выбрать лучший тип шифрования для вашего устройства Wi-Fi и ваших требований к использованию. Например, если у вас небольшой бизнес со старыми устройствами, вам, возможно, придется пожертвовать скоростью ради безопасности или обновить свои устройства. Если вы большая организация, вы можете решить отказаться от WPA2 и начать планировать развертывание WPA3 как можно скорее..

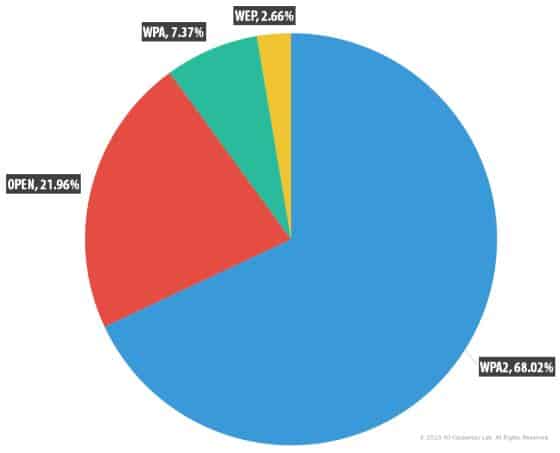

Стандарты шифрования Wi-Fi, используемые в общественных точках доступа по всему миру (Источник: Kaspersky Security Network (KSN))

Насколько безопасны основные сертификаты Wi-Fi, используемые сегодня??

TKIP

Согласно Википедии, TKIP был разработан, чтобы «заменить» тогдашний уязвимый «стандарт WEP» без необходимости вносить изменения в аппаратное обеспечение, на котором выполнялся стандарт Wired Equivalent Privacy (WEP). Он использует шифр RC4.

Сеть World объясняет, что TKIP фактически не заменяет WEP; это «Обертка». К сожалению, он обернут вокруг принципиально небезопасного WEP, причина в том, что он был задуман как временная мера, потому что никто не хотел отбрасывать все вложенные в оборудование средства, и его можно было быстро развернуть. Последней причины было достаточно для поставщиков и руководителей предприятий, чтобы с энтузиазмом принять ее. В свое время TKIP усилил безопасность WEP:

Насколько уязвим TKIP на самом деле? По словам Cisco, TKIP уязвим для расшифровки пакетов злоумышленником. Однако злоумышленник может украсть только ключ аутентификации, но не ключ шифрования..

«С восстановленным ключом только перехваченные пакеты могут быть подделаны в ограниченном окне максимум из 7 попыток. Злоумышленник может дешифровать только один пакет за раз, в настоящее время со скоростью один пакет за 12-15 минут. Кроме того, пакеты могут быть расшифрованы только при отправке от точки беспроводного доступа (AP) к клиенту (однонаправленный) ».

Проблема в том, что если белые шляпы обнаруживают большие векторы для вставки атак, то же самое можно сказать и о черных шляпах..

Существует недостаток при использовании TKIP с PSK. «При аутентификации 802.1X секрет сеанса уникален и надежно передается на станцию сервером аутентификации; при использовании TKIP с общими ключами секрет сеанса одинаков для всех и никогда не меняется - отсюда и уязвимость использования TKIP с общими ключами ».

AES

AES (основанный на алгоритме Rjiandael) - это блочный шифр («S» фактически обозначает стандарт и является еще одним примером запутанной терминологии), используемый протоколом, называемым CCMP. Он преобразует открытый текст в зашифрованный и имеет длину ключа 28, 192 или 256 бит. Чем длиннее длина ключа, тем больше хакеров зашифровать зашифрованные данные.

Эксперты по безопасности в целом согласны с тем, что у AES нет существенных недостатков. Исследователи только несколько раз успешно атаковали AES, и эти атаки были в основном побочными.

AES является лучшим выбором для федерального правительства США и НАСА. Для большей уверенности посетите Crypto форум Stack Exchange. Для получения подробных технических подробностей о том, как работает AES, которые выходят за рамки данной статьи, посетите eTutorials.

Сертификаты и стандарты

Хотя WPA2 является программой сертификации, ее часто называют стандартом, а иногда и протоколом. «Стандарт» и «протокол» - это описания, которые часто используют журналисты и даже разработчики этих сертификатов (и рискуют быть педантичными), но эти термины могут вводить в заблуждение, когда речь идет о понимании того, как стандарты и протоколы связаны с Wi-Fi. сертификация, если не прямо неверно.

Мы можем использовать аналогию транспортного средства, сертифицированного как пригодное к эксплуатации. У производителя будут инструкции, которые определяют безопасность стандарты. Когда вы купите машину, она будет проверенный как безопасно управлять организацией, которая устанавливает стандарты безопасности транспортных средств.

Таким образом, хотя WPA2 следует называть сертификацией, его можно условно назвать стандартом. Но, называя это протоколом, путается значение реальных протоколов - TKIP, CCMP и EAP - в безопасности Wi-Fi..

Протоколы и шифры

WPA2 и другие сертификаты Wi-Fi, использование протоколы шифрования для защиты данных Wi-Fi. WPA2-Personal поддерживает несколько типов шифрования. WPA и WPA2 обратно совместимы с WEP, который поддерживает только TKIP.

Juniper называет протоколы шифрования, такие как AES и TKIP, шифрами шифрования. Шифр - это просто алгоритм, который определяет, как выполняется процесс шифрования..

Согласно Сообществу AirHeads:

«Вы часто видите ссылки на TKIP и AES при защите WiFi-клиента. Действительно, на него следует ссылаться как на TKIP и CCMP, а не на AES. TKIP и CCMP являются протоколами шифрования. AES и RC4 - это шифры, CCMP / AES и TKIP / RC4. Вы можете видеть, что поставщики смешивают шифр с протоколом шифрования. Если вы сдаете экзамен, то простой способ запомнить разницу - помнить, что TKIP и CCMP заканчиваются на «P» для протокола шифрования. [Так в оригинале]»

Как и EAP, хотя это протокол аутентификации, а не протокол шифрования.

- WPA2-Personal - Поддерживает CCMP (который большинство людей называют AES) и TKIP.

- WPA2-Enterprise - Поддерживает CCMP и Extensible Authentication Protocol (расширяемый протокол аутентификации (EAP).

Аутентификация - PSK против 802.1X

Как и WPA, WPA2 поддерживает аутентификацию IEEE 802.1X / EAP и PSK..

WPA2-Personal - PSK - это механизм аутентификации, используемый для проверки пользователей WPA2-Personal, устанавливающих соединение Wi-Fi. Это было разработано прежде всего для общего домашнего и офисного использования. PSK не требует настройки сервера аутентификации. Пользователи входят в систему с предварительным общим ключом, а не с именем пользователя и паролем, как в версии Enterprise.

Шифрование - «семена» и ПМК

WPA2-Personal - PSK объединяет парольную фразу (предварительный общий ключ) и SSID (который используется в качестве «Семя» и виден всем в радиусе действия) для генерации ключей шифрования. Сгенерированный ключ - это Парный мастер-ключ (PMK) - используется для шифрования данных с использованием TKIP / CCMP. PMK основан на известном значении (ключевой фразе), поэтому любой, у кого есть это значение (включая сотрудника, покидающего компанию), может получить ключ и потенциально использовать грубую силу для расшифровки трафика..

Несколько слов о семенах и SSID.

- SSIDs - Все имена сетей, которые отображаются в списке точек доступа Wi-Fi на вашем устройстве, являются SSID. Программное обеспечение для анализа сети может сканировать SSID, даже те, которые предположительно скрыты. По словам Стива Райли из Microsoft, «SSID - это имя сети, а не, повторяю, не пароль. Беспроводная сеть имеет SSID, чтобы отличать его от других беспроводных сетей поблизости. SSID никогда не был спроектирован так, чтобы быть скрытым, и поэтому не обеспечит вашей сети никакой защиты, если вы попытаетесь его скрыть. Нарушение спецификации SSID является нарушением спецификации 802.11; поправка к спецификации 802.11i (которая определяет WPA2, обсуждается позже) даже гласит, что компьютер может отказаться от связи с точкой доступа, которая не передает свой SSID ».

- Семена - Длина SSID и SSID манипулируется перед тем, как стать частью генерируемого PMK. SSID и длина SSID используются в качестве начальных чисел, которые инициализируют генератор псевдослучайных чисел, используемый для подсчета парольной фразы, создавая хешированный ключ. Это означает, что пароли хэшируются по-разному в сетях с разными SSID, даже если они используют один и тот же пароль.

Хорошая парольная фраза может снизить потенциальный риск, связанный с использованием SSID в качестве начального числа. Парольную фразу следует генерировать случайным образом и часто менять, особенно после использования точки доступа Wi-Fi и когда сотрудник покидает компанию.

WPA2-Enterprise - После того как сервер RADIUS аутентифицировал клиента, он возвращает случайный 256-битный PMK что CCMP использует для шифрования данных только для текущего сеанса. «Семя» неизвестно, и каждый сеанс требует нового PMK, поэтому атаки методом «грубой силы» - пустая трата времени. WPA2 Enterprise может, но не всегда, использовать PSK.

Первоначальный вопрос, заданный в этой статье, был, если вы используете AES, TKIP или оба для WPA2?

Выбор типа шифрования на вашем роутере

Ваш выбор (в зависимости от вашего устройства) может включать в себя:

- WPA2 с TKIP - Вы должны выбрать эту опцию, только если ваши устройства слишком старые, чтобы подключиться к более новому типу шифрования AES

- WPA2 с AES - Это лучший (и используемый по умолчанию) выбор для новых маршрутизаторов, поддерживающих AES. Иногда вы увидите только WPA2-PSK, что обычно означает, что ваше устройство поддерживает PSK по умолчанию.

- WPA2 с AES и TKIP - Это альтернатива для устаревших клиентов, которые не поддерживают AES. Когда вы используете WPA2 с AES и TKIP (что может потребоваться при связи с устаревшими устройствами), вы можете столкнуться с более медленными скоростями передачи. Сообщество AirHead объясняет это тем, что «групповые шифры всегда будут использовать самый низкий шифр». AES использует больше вычислительной мощности, поэтому, если у вас много устройств, вы можете увидеть снижение производительности в офисе. Максимальная скорость передачи для сетей, использующих пароли WEP или WPA (TKIP), составляет 54 Мбит / с (Источник: CNet)..

- WPA / WPA2 - Подобно варианту, приведенному выше, вы можете выбрать его, если у вас есть несколько старых устройств, но он не так безопасен, как опция только для WPA2.

На вашем устройстве вместо WPA2 может отображаться опция «WPA2-PSK». Вы можете относиться к этому как к тому же.

Советы по усилению безопасности PSK

Комментарии Терренса Кумана о Stack Exchange позволяют лучше понять, почему WPA2-Enterprise более безопасен, чем WPA2-Personal. Он также предоставляет следующие советы:

- Установите для своего SSID («семя» PMK) произвольную строку из максимально возможного числа цифр, что сделает PMK менее уязвимым для атак методом перебора.

- Создайте длинный случайный PSK и регулярно меняйте его

- Уникальный SSID может сделать вас уязвимым для воров, которые могут легче найти вас на Wigle. Если вы действительно параноик, вы должны рассмотреть возможность использования VPN вместо.

По словам NetSpot, «вероятно, единственным недостатком WPA2 является то, сколько вычислительной мощности ему нужно для защиты вашей сети. Это означает, что для предотвращения снижения производительности сети требуется более мощное оборудование. Эта проблема касается более старых точек доступа, которые были реализованы до WPA2 и поддерживают WPA2 только через обновление прошивки. Большинство текущих точек доступа были оснащены более мощным оборудованием ». И большинство поставщиков продолжают поставлять исправления WPA2..

WPA2 будет постепенно выведен из эксплуатации WPA3, выпущенным в июне 2018 года после выявления уязвимости безопасности под названием KRACK в WPA2 в предыдущем году. Ожидается, что развертывание займет некоторое время (возможно, до 2019 года), пока поставщики сертифицируют и отправляют новые устройства. Хотя были выпущены исправления для уязвимости KRACK, WPA2 в целом не так безопасен, как WPA3. Для начала вам следует убедиться, что вы выбрали наиболее безопасный метод шифрования. Скептик Дион Филлипс, пишущий для InfiniGate, считает: «… сомнительно, что текущие беспроводные устройства будут обновлены для поддержки WPA3, и гораздо более вероятно, что следующая волна устройств пройдет через процесс сертификации».

Ты понял; в конце концов, скорее всего, вам придется купить новый маршрутизатор. Тем временем, чтобы оставаться в безопасности, вы можете исправлять и защищать WPA2.

- Отличным, хотя и многословным, техническим введением в TKIP, AES и проблематичным использованием вводящей в заблуждение терминологии является TKIP Hack

- Если вас беспокоит WPA2 и ваши устройства поддерживают только TKIP, выберите надежный VPN

- Понимать основы криптографии

- Узнайте, как обезопасить свой Wi-Fi роутер - советы для обычного пользователя и тех, кто имеет конфиденциальные данные для защиты

Смотрите также:

Руководство по ресурсам шифрования

Улучшить вашу собственную кибербезопасность

Изображение первой страницы для протокола WPA Марко Верча. Лицензировано под CC BY 2.0

Вай-фай на самом деле представляет собой набор различных технологий, работающих вместе для беспроводной передачи битов данных с одного устройства на другое. Когда дело доходит до настройки различных элементов, составляющих эти беспроводные соединения, у вас есть несколько вариантов.

Вот ваши варианты шифрования WiFi

На момент написания есть только три варианта, когда дело доходит до стандартов безопасности WiFi: WEP, WPA и WPA2.

WPA или Защищенный доступ WiFi был временным обновлением безопасности до WEP, обеспечивающим лучшую безопасность. Он по-прежнему использует TKIP, и сегодня он относительно легко взломан. Существует более новый, гораздо более безопасный стандарт шифрования, известный как AES (Advanced Encryption Standard), который также может работать в паре с WPA. Это предпочтительнее, и в настоящее время AES все еще считается золотым стандартом.

Если вы хотите получить более подробную информацию о WEP, WPA, WP2, AES и TKIP, вы можете прочитать В чем разница между WPA2, WPA, WEP, AES и TKIP?

Если ваш маршрутизатор поставляется с завода с WPA 2 в стандартной комплектации, то это единственный вариант, который вам следует рассмотреть. Если в вашей сети нет устройства, которое не может получить доступ к сетям WPA 2. Даже в этом случае лучше обновить это устройство, чем подвергнуть риску безопасность старых стандартов.

Wi-Fi не так безопасен

При этом даже WPA 2 начинает становиться помехой. Были обнаружены различные эксплойты, такие как КРЕК. К счастью, эти эксплойты не подходят для массовых атак, но в некоторых случаях могут быть использованы против определенных локальных сетей.

WPA 3 уже скоро

В июле 2020 года WPA 3, последний стандарт безопасности для WiFi, стал обязательным для всех новых устройств, чтобы они могли пройти сертификацию WiFi. WPA 3 использует более совершенные индивидуализированные методы шифрования. Закрывая дверь для основных уязвимостей, обнаруженных в WPA 2, он значительно повышает безопасность общедоступных точек доступа Wi-Fi.

На бумаге WPA 3 должен быть и более безопасным, и работать лучше, чем WPA 2. Однако, несмотря на его выпуск, пройдут годы, прежде чем сети WPA 3, на которых нет устройств WPA 2, станут нормой.

Переходный период будет долгим, особенно с учетом того, что люди покупают умные устройства, такие как телевизоры и IP-камеры, которые не заменяются так часто, как смартфоны или ноутбуки. Поскольку для WPA 3 во многих случаях требуется более новое оборудование, эти устройства останутся на WPA 2, пока они не будут заменены.

Более свежие маршрутизаторы могут быть готовы к обновлению WPA 3, поэтому уточняйте у производителя, возможно ли это для вас.

Сигнал и пропускная способность Wi-Fi гораздо важнее для скорости

Хотя может показаться, что простое шифрование или его отсутствие может ускорить работу с точки зрения производительности WiFi, влияние шифрования AES на скорость WiFi не заслуживает внимания. Гораздо важнее использовать правильный диапазон WiFi и оптимизировать сетевые условия для повышения производительности.

Поэтому вместо того, чтобы беспокоиться о том, что ваш стандарт шифрования WiFi может замедлять работу, вам лучше проверить следующие факторы:

- Достаточно ли у вас силы сигнала?

- Вы используете самый быстрый диапазон с хорошим уровнем сигнала?

- Есть ли источники помех или много других сетей Wi-Fi?

Если вы хотите повысить производительность Wi-Fi, взгляните на Как усилить сигнал Wi-Fi на Android для более быстрого Интернета. Эти советы больше повлияют на производительность вашего WiFi, чем изменение типов шифрования!

И последнее примечание: помните, что есть разница в скорости Wi-Fi-соединения с вашим устройством и скорости интернет-соединения от вашего поставщика услуг. Если вы проводите тест скорости интернета, результат будет таким же, как скорость вашего интернет-сервиса.

Если вы хотите проверить скорость локальной сети Wi-Fi, вам понадобится инструмент другого типа, например Тест скорости LAN. Если вам нужны дополнительные советы о том, как улучшить скорость передачи данных по локальной сети, перейдите к разделу «Почему моя передача данных по сети такая медленная?»

Если для вас важнее всего производительность, подумайте о полном отказе от WiFi и переходе на проводное соединение Ethernet. На проводные соединения не влияют факторы, вызывающие колебания производительности Wi-Fi, и они могут дать вам все преимущества быстрого соединения. Предполагается, что ваша карта Ethernet, кабель и маршрутизатор поддерживают заданную скорость.

Обязательно подумайте об использовании VPN

VPN означает, что даже если ваша безопасность Wi-Fi будет взломана, ваши данные все равно будут защищены другим уровнем шифрования. У вас также есть преимущество конфиденциальности от вашего собственного интернет-провайдера, поскольку ваши данные зашифрованы, даже когда вы покидаете свою сеть и входите в Интернет. Если вы рассматриваете VPN, взгляните на наше сравнение лучших виртуальных частных сетей.

Избавившись от всего этого, вы можете перестать беспокоиться о том, какой тип шифрования WiFi лучше всего подходит для скорости. Установите WPA 2 и забудьте об этом, пока не станет доступен WPA 3.

Читайте также: