Primary dns suffix что это

Обновлено: 06.07.2024

Я создание простой домашней сети: роутер, клиентов, без AD и DNS-серверы. Конфигурация маршрутизатора требует, чтобы" хост "и" домен " были даны, но, кажется, ничего не делают с ними. Он также запускает сервер DHCPd для клиентов локальной сети Windows 7. Конфигурация DHCPd может иметь также пользовательский dhcpd.добавлены опции conf, но сейчас их нет. Клиенты LAN находятся на проводном ethernet, LAN обработан как публичная сеть, они получают IP от службы DHCP маршрутизатора, и все они имеют фиксированные (вручную установленные) публичные IP-адреса DNS-сервера, а не DHCP.

в основном это работает именно так, как надо - прозрачно. большинство вещей работает. Но ряд поисков неожиданно терпят неудачу и / или показывают нечетные запросы, поступающие в акрил, а также. Проблемы, кажется, вызваны DNS / домен суффиксов вопросов в Windows-он просит неправильный домен, чтобы быть решен и, несмотря на проверку, как упоминалось в других потоках, я ничего не получаю.

примеры того, что я вижу:

Я ввожу "команда nslookup microsoft.com" в командной строке; акрил журнала показывает попытка решить "Майкрософт.ком.homedomain" также был отправлен на внешний DNS-сервер. Набрав "msfn.org" в моем браузере подтягивает поиск google на msfn.org (говорит, что он не может разрешить текст на веб-сайт), но тогда он, кажется, notrouble resoolving Гугл. Журнал акрила показывает запросы на"msfn.орг.homedomain" и я не могу найти причину, по которой Windows 7 запускает поиск таких доменов с добавленным DNS-суффиксом на общедоступный DNS-сервер или почему он не ищет правильный домен.

ipconfig соответствующие выходные данные:

nslookup соответствующие выходные данные:

но почему Windows просит его разрешить этот неправильный домен в первую очередь, а не тот, который я вошел?

Диагностика я пробовал:

- когда я изменяю доменное имя на основных настройках маршрутизатора, ipconfig / all вывод и журнал поиска следует за изменениями. Это предполагает, что Windows в какой-то момент динамически извлекает суффикс из маршрутизатора или DHCP, а не из устаревших данных реестра и т. д. (Маршрутизатор не позволит этому полю быть пустым)

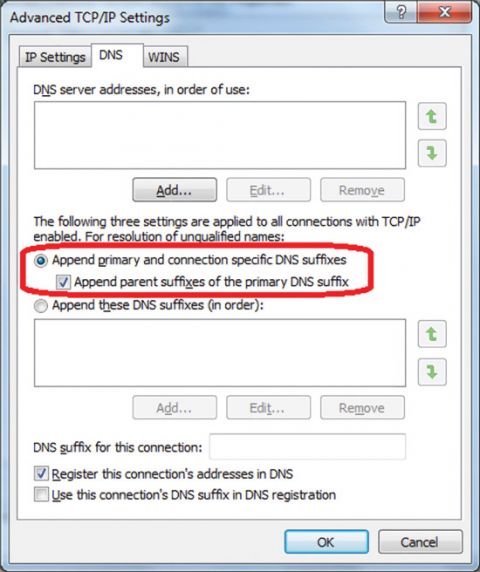

- настройки адаптера полностью нормальные (обычная сеть Win7) - IP автоматический, DNS 127.0.0.1 и под advanced - > DNS все поля DNS суффикса по умолчанию (т. е. ни один никогда не имели значения для суффикса введенного). В качестве эксперимента я включил и отключил "добавить родительские суффиксы" и "зарегистрировать адреса подключений в DNS" и перезагружен, никакого эффекта.

- я также проверил Панель управления системой - > идентификатор сети и не вижу там ссылки на "homedomain" (не уверен, что еще он должен показывать)

Я не знаю, что еще сделать, поэтому я был бы признателен за помощь, чтобы прибить это один.

@Milli: ответ и больше информации:

точные записи журнала являются:

где "F" это полученный запрос и передан на сервер, а R-получил ответ и IP публичные сервера. Так что, похоже, это задавать для домена-суффиксом имен-первых, хотя "Microsoft.com" не "одно слово", и является совершенно нормальным общественным достоянием.

DNS-суффикс подключения понятно, всегда бывший. Я мог бы перепроверить это в реестре, если бы знал, где искать. Нет опыта в AD или DNS-суффиксов, имеющих отношение к идентификации, если это или не странное поведение, запускающее в обработке DNS от Microsoft, или устранить другие возможности.

Теперь поговорим о новых возможностях. Имеется довольно много отличий, которые вы увидите в DNS 2003. Вот их список .

- Круговая система обновлений (Round robin). В DNS обычно используется круговая система, когда у сервера запрашиваются ресурсные записи одинакового типа для одного и того же доменного имени. Если это вызывает проблемы, то вы можете отключить использование круговой системы для определенных типов записей. Для этого нужно внести следующие изменения в реестр.

- HKLM\System\CurrentControlSet\Services\DNS\Parameters\

- DoNotRoundRobinTypes

- Тип: REG_DWORD

- Допустимый диапазон значений: любой тип RR (SRV, A, NS)

И, наконец, если вы решили использовать разделы AD , то все объекты DNS удаляются из Глобального каталога ( Global Catalog ). DNSCMD не устанавливается по умолчанию; это должны сделать вы:

- Перейдите на свой дистрибутивный CD.

- Войдите в папку support\tools.

- Щелкните на suptools.msi. Произойдет запуск программы установки, после чего будут установлены средства поддержки (Support tools).

- Автоматическое конфигурирование DNS в DCPromo. Это позволяет автоматически задавать настройки ваших клиентов DNS, если выполняются следующие условия.

- Имеется какое-либо одно сетевое соединение.

- Предпочтительные и альтернативные настройки DNS совпадают.

- Настройки DNS имеются только по одному соединению.

- Автоматическое конфигурирование DNS в DCPromo. Это позволяет автоматически задавать настройки ваших клиентов DNS, если выполняются следующие условия.

В результате будут запрошены текущие серверы DNS , указанные в сетевых настройках, обновлены корневые подсказки, сконфигурированы серверы перенаправления запросов (forwarders) с помощью предпочтительных и альтернативных серверов DNS , заданы настройки DNS с адресом "обратной связи" 127.0.0.1 и затем сконфигурированы все предыдущие предпочтительные и альтернативные серверы DNS . Если все это проходит успешно, то в Event Viewer (Просмотр событий) записывается соответствующий журнал.

- Фиктивные (Stub) зоны. Мы рассматривали stub-зоны выше; по сути это делегированные дочерние зоны, содержащие SOA-записи, NS-записи и A-записи хостов. Они "склеивают" пространства имен. Сервер DNS может запрашивать сервер имен (NS) непосредственно вместо рекурсии. Изменения вносятся в зоны, когда происходит обновление или загрузка главной зоны. Локальный список главных зон определяет физически локальные серверы, из которых нужно выполнять пересылку.

- Серверы перенаправления запросов по условиям. Когда сервер DNS получает запрос от клиента, этот сервер выполняет локальный поиск, то есть просматривает информацию своей зоны или информацию, содержащуюся в его кэше. Если он не получает ответа, то перенаправляет данный запрос (если это задано) серверам DNS, для которых он был сконфигурирован. Перенаправление по условиям является более детальным в том смысле, что вместо простого перенаправления запроса любому серверу перенаправление выполняется в соответствии с конкретными доменными именами, заданными в этих запросах. Во вкладке Conditional Forwarders (Серверы перенаправления по условиям), для вызова которой нужно щелкнуть правой кнопкой на сервере в оснастке DNS management, показано, что соответствующие условия можно задавать по конкретному доменному имени или по IP-адресу сервера перенаправления данного домена

- Group policy (Групповая политика). Это средство конфигурирования клиентов. В среде со многими клиентами DNS не существует средства, с помощью которого можно было конфигурировать всех клиентов сразу, и это конфигурирование исторически выполнялось по отдельности для каждой системы. Такие вещи, как задание доменных суффиксов и может или не может клиент динамически обновлять свои записи, указывались вручную. Средство Group Policy позволяет конфигурировать группу клиентов идентичным образом посредством определенной групповой политики. В конкретные настройки включаются разрешение/отключение динамических обновлений, вывод списка серверов DNS для использования клиентом, предоставление списков суффиксов DNS и передача суффикса первичной DNS в процессе разрешения имен. Если вы разрешаете определенную проблему и при этом используете какую-либо групповую политику, то вам следует помнить, что групповая политика замещает любые другие настройки, например, локальные настройки и/или настройки DHCP. Если вам нужно, то вы можете обойти это правило через реестр, хотя это относится только к динамической регистрации:

- Имя. DoNotUseGroupPolicyForDisableDynamicUpdate

- Раздел (Key). HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

- Тип данных. REG_DWORD

- Допустимый диапазон. 0x0 (использовать групповую политику) и 0x1 (использовать локальные настройки)

- По умолчанию (Default). 0x0

Записи реестра клиентской стороны

Ниже приводится более подробный список записей реестра клиентской стороны

Динамическое обновление (Dynamic Update)

Эта настройка политики определяет, включено ли динамическое обновление. Компьютеры, сконфигурированные для динамического обновления, автоматически регистрируют и обновляют свои ресурсные записи DNS с помощью сервера DNS

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: 0x0 (отключено) и 0x1 (включено)

Список поиска суффиксов DNS (DNS Suffix Search List)

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: разделенные запятой строки суффиксов DNS

Передача первичного суффикса DNS (Primary DNS Suffix Devolution)

Первичный суффикс DNS передается до тех пор, пока не будет разрешен запрос или суффикс DNS не будет иметь две метки (например, "skillet.com"). Первичный суффикс DNS не может быть передан менее чем двум меткам.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: 0x0 (отключено) и 0x1 (включено)

Эта настройка политики разрешает или запрещает клиенту регистрировать PTR-записи. В состоянии по умолчанию клиенты DNS, сконфигурированные для выполнения динамической регистрации DNS, пытаются выполнить регистрацию ресурсной PTR-записи, только если они успешно зарегистрировали соответствующую ресурсную A-запись. Чтобы включить эту политику, выберите Enable (Включить) и выберите одно из следующих значений.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: 0x0 (отключено), 0x1 (включено)

Интервал обновления регистрации (Registration Refresh Interval)

Эта настройка политики определяет интервал обновления регистрации ресурсных A- и PTR-записей для компьютеров. Эту настройку можно применять только к компьютерам, которые используют динамическое обновление. Если ресурсные записи DNS регистрируются в зонах с включенной очисткой, то значение этой настройки должно быть не больше, чем Refresh Interval (Интервал обновления), заданный для этих зон. Задание величины Registration Refresh Interval, превышающей Refresh Interval этих зон DNS может вызывать преждевременное удаление ресурсных A- и PTR-записей, что может вызвать определенную проблему.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: больше или равно 1800 (секунд)

Замена адресов в конфликтах (Replace Addresses in Conflicts)

Эта настройка политики определяет, будет ли клиент DNS, который пытается зарегистрировать свою ресурсную A-запись, замещать существующие ресурсные A-записи, содержащие конфликтные IP-адреса. Во время динамического обновления зоны, которая не использует Secure Dynamic Update (Защищенное динамическое обновление), клиент может обнаружить, что существующая ресурсная A-запись связывает DNS-имя хоста данного клиента с IP-адресом другого компьютера. Согласно конфигурации по умолчанию этот клиент DNS попытается заместить эту существующую A-запись той A-записью, которая связывает DNS-имя с IP-адресом клиента.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: 0x0 (отключено) и 0x1 (включено)

Эта настройка политики определяет, может ли компьютер, выполняющий динамическую регистрацию, регистрировать свои ресурсные A- и PTR-записи путем конкатенации своего имени (Computer Name) и суффикса DNS для конкретного соединения (в дополнение к регистрации этих записей путем конкатенации своего имени и первичного (Primary) суффикса DNS.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: 0x0 (отключено), 0x1 (включено)

Примечание. Если динамическая регистрация DNS отключена на компьютере (или отключена для конкретного сетевого соединения, к которому применяется эта настройка), то компьютер не будет пытаться выполнять динамическую регистрацию DNS для его A- и PTR-записей независимо от настройки этой политики.Задание TTL (Срок действия) в A- и PTR-записях (TTL Set in the A and PTR Records)

Эта настройка политики указывает значение для поля TTL (time-to-live) ресурсных A- и PTR-записей, регистрируемых в компьютерах, к которым относится эта настройка.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: 0-4294967200 (секунд)

По умолчанию: 600

Уровень защиты обновлений (Update Security Level)

Эта политика указывает, какой вид обновлений для регистрации DNS-записей будут использовать компьютеры, к которым применяется эта настройка, – защищенные динамические обновления или стандартные динамические обновления. Чтобы включить эту настройку, выберите вариант Enable и выберите одно из следующих значений.

- Unsecure Followed By Secure (Защищенные после незащищенных). Если выбран этот вариант, то компьютеры отправляют защищенные динамические обновления, только если получают отказ в незащищенных динамических обновлениях.

- Only Unsecure (Только незащищенные). Если выбран этот вариант, то компьютеры отправляют только незащищенные динамические обновления.

- Only Secure (Только защищенные). Если выбран этот вариант, то компьютеры отправляют только защищенные динамические обновления.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Допустимый диапазон: 0 (UnsecureFollowedBySecure), 16 (OnlyUnsecure), 256 (OnlySecure)

Обновление зон доменов верхнего уровня (Update Top Level Domain Zones)

Эта настройка политики указывает, могут ли компьютеры, к которым применяется эта политика, отправлять динамические обновления зонам, имя которых содержит одну метку (т.е. зонам доменов верхнего уровня, например, "com").

По умолчанию клиент DNS, сконфигурированный для выполнения динамических обновлений, будет отправлять динамические обновления зоне или зонам DNS, которые является руководящими для его ресурсных записей DNS , кроме руководящих зон верхнего уровня и корневой зоны.

Если включить эту политику, то компьютеры, к которым применяется эта политика, будут отправлять динамические обновления любой зоне, которая является руководящей для его ресурсных записей, за исключением корневой зоны.

Раздел: HKLM\Software\Polices\Microsoft\Windows NT\DNSClient

Значения: 0x0 (отключено) и 0x1 (включено)

Базовая поддержка для DNSSEC (RFC 2535)

Важно отметить, что Windows Server 2003 не полностью поддерживает стандарт DNSSEC , но его назначение – использовать криптографию для обеспечения защиты данных, когда информация зоны передается по проводам (или иным способом, например, в случае беспроводных соединений). Это важно, поскольку злоумышленник может перехватывать эту информацию, чтобы найти "стратегически" важные серверы для последующей подделки или компрометации этих серверов. Имеются открытые (public) и личные (private) ключи, которые связываются с этими зонами, чтобы в случае компрометации сервера DNS клиентские компоненты (resolver) все же могли аутентифицировать ресурсные записи из этих зон (например, эти ключи применяются к зонам, а не к серверу).

Эта служба использует с помощью личных ключей шифрованные цифровые подписи, которые отправляются как ресурсные записи от серверов DNS, где хранятся подписанные зоны. Эти записи принимаются клиентским компонентом (resolver), который может аутентифицировать их с помощью открытого ключа. Цифровые подписи и открытые ключи добавляются к подписанной зоне как ресурсные записи. Отметим, что если вы хотите использовать эту службу, то для этого нужно обратиться к реестру (ее нет в оснастке DNS).

Добавьте EnableDnsSec в поле DWORD .

Этому полю передается одно из трех значений в зависимости от того, что вы хотите сделать.

- 0x0 . Исключение ресурсных записей (RR) DNSSEC в ответах на запросы, если это не запись типа NXT, SIG или KEY. В этом случае соответствующие RR будут отправляться только в ответ на записи типа NXT, SIG или KEY.

- 0x2 . Включение ресурсных записей (RR) DNSSEC во все ответы.

- 0x1 (или пустое поле). Если вам нужно, чтобы записи DNSSEC включались в ответы для тех случаев, когда запрос клиента содержит OPT-запись, то добавьте 0x1 или оставьте это поле пустым.

Возможны случаи, когда у вас имеется сервер DNS с несколькими адаптерами ( multihomed ), но вы хотите, чтобы этот сервер DNS выполнял прием и отвечал только через один сетевой адаптер (NIC). Для такого компьютера (два сетевых адаптера, соединенных с различными сетями) существует еще одна задача безопасности: когда один из сетевых адаптеров соединен с Интернет, сконфигурировать DNS, чтобы она принимала запросы только из частной сети. Это можно сделать средствами GUI (графического интерфейса). Для этого используется консоль управления Microsoft. Загрузите оснастку DNS и перейдите в раскрывающееся меню Actions (Действия). Щелкните на кнопке Properties (Свойства). Щелкните на вкладке Interface (Интерфейс), выберите Only The Following IP Addresses (Только следующие IP-адреса) и добавьте свой IP-адрес. По окончании щелкните на кнопке Add.

Записи расширения для DNS (EDNSO)

Исходная спецификация для DNS ограничивала размер пакета 512 октетами. EDNS0 (RFC 2671) позволяет передавать пакеты большего размера. Когда сервер DNS получает запрос (используется протокол UDP), он ищет ресурсную OPT-запись клиента и изменяет свой ответ, чтобы можно было передать столько ресурсных записей, сколько указано этим клиентом в OPT-записи (размер UDP указывается в OPT-записи).

Ведение журналов DNS

Возможности ведения журналов DNS не изменились после Windows 2000, но работать с ними стало удобнее за счет использования графического интерфейса (GUI), который включен как часть оснастки Event Viewer. Вы можете задавать фильтрацию по пользователям, по компьютерам, по идентификаторам событий, по категориям или источникам событий от первого до последнего события и в соответствии с типами событий (обычная информация, предупреждения или ошибки). Ведение журнала DNS (DNS logging) представлено в оснастке DNS или в оснастке Event Viewer, включенной в окно Administrative Tools (Администрирование). Для выбора опций ведения журнала событий и отладки щелкните правой кнопкой на сервере в оснастке DNS и выберите пункт Properties. Появятся вкладки журнала отладки (Debug logging) и журнала событий ( Event logging ), и вы сможете выбрать нужные варианты. Это следующие варианты: Query (Запрос), Notify (Уведомление), Update (Изменение), Questions (Вопросы), Answers (Ответы), Send (Отправка), Receive (Получение), UDP, TCP, Full Packets (Полные пакеты) и Write Through (Сквозная запись).

Инфраструктура DNS требует настроить конфигурацию клиентов и серверов. В типичной сети настройка DNS-клиентов осуществляется через параметры, унаследованные из DHCP или членства в домене Active Directory. Однако для компьютеров со статической конфигурацией IP, а также машин, не входящих в окружение Active Directory, параметры DNS-клиента нужно задавать вручную. На этом занятии мы рассмотрим параметры DNS, которые позволяют компьютеру успешно разрешать имена DNS, а также разрешать имя компьютера другими машинами.

Самым важным параметром конфигурации DNS -клиента является адрес DNS - сервера. Когда клиент выполняет запрос DNS , он вначале пересылает этот запрос по адресу предпочтительного DNS -сервера клиента. Если предпочтительный DNS -сервер недоступен, DNS -клиент обращается к альтернативному DNS -серверу, если таковой указан. Отметим, что клиент не обращается к альтернативному DNS -серверу в случае доступности предпочтительного сервера лишь потому, что последний не может разрешить запрос.

Параметры DNS -сервера можно отконфигурировать с помощью списка, состоящего из множества приоритетных адресов DNS -серверов по своему усмотрению, использовать DHCP для назначения списка либо указать эти адреса вручную. При использовании DHCP клиентов можно отконфигурировать с помощью опции 006 DNS -сервер (006 DNS Server ), а затем настроить автоматическое получение клиентом адреса DNS -сервера в диалоговом окне Свойства: Протокол версии 4 ( TCP / IPv 4) ( Internet Protocol 4 ( TCP / IPv 4) Properties ). Этот параметр назначается по умолчанию .

Чтобы настроить список DNS-серверов вручную, нужно использовать диалоговое окно свойств протокола TCP/IPv4 и назначить в нем один или два DNS-сервера (предпочтительный и альтернативный).

Чтобы (сконфигурировать более длинный список, щелкните кнопку Дополнительно (Advancved) и перейдите па вкладку DNS. С помощью кнопки Добавить (Add) добавьте серверы в список приоритетных DNS-серверов.

Основной DNS-суффикс выполняет две функции. Он позволяет клиенту автоматически регистрировать собственные записи узла в зоне DNS, имена которой соответствуют имени основного DNS-суффикса. Эта запись узла позволяет другим компьютерам разрешать имя локального DNS-клиента. Кроме того, DNS-клиент автоматически добавляет основной DNS-суффикс в запросы DNS, которые имеют суффиксы.

В процессе присоединения компьютера к домену Active Directory имя домена автоматически конфигурируется с основным DNS-суффиксом компьютера. Чтобы настроить основной DNS-суффикс вне домена Active Directory, на вкладке Имя компьютера (Computer Name) диалогового окна Свойства системы (System Properties) щелкните кнопку Изменить (Change) и в открывшемся диалоговом окис Изменение имени компьютера или домена (Computer Name / Domain Changes) щелкните кнопку Дополнительно (More). Откроется диалоговое окно DNS-суффикс и NetBIOS-имя компьютера (DNS Suffix And NetBIOS Computer Name).

Помимо основного DNS-суффикса компьютеру можно назначить суффикс подключения; делается это с DHCP-сервера или вручную. Этот тип суффикса связан лишь с отдельным сетевым подключением. С DHCP-сервера суффикс подключения назначается с помощью опции 015 Доменное имя (015 DNS Domain Name). Суффикс подключения можно назначить вручную для любого сетевого подключения па вкладке DNS диалогового окна Дополнительные параметры TCP / IP ( Advanced TCP / IP Settings ).

![]()

Для DNS-клиентов можно отконфигурировать поисковый список доменных DNS-суффиксов, чтобы расширить или изменить их поисковые способности DNS. Добавив суффиксы в список, можно выполнить поиск коротких неквалифицированных имен в нескольких указанных DNS-доменах. В случае ошибки запроса DNS служба DNS-клиент (DNS Client) может использовать этот список для прикрепления других суффиксов к исходному имени и многократной отправки запросов на DNS-сервер с целью поиска альтернативных имен F QDN.

По умолчанию служба DNS -клиент сначала прикрепляет к неквалифицированному имени локального компьютера основной DNS -суффикс. Если этот запрос не разрешает имя, служба DNS -клиент добавляет все суффиксы подключения, назначенные этому сетевому адаптеру. Если эти запросы также не разрешают имя, служба DNS -клиент добавляет родительский суффикс основного DNS -суффикса.

Настраиваемые поисковые списки DNS -суффиксов

Поиск суффиксов можно настроить, создав список DNS -суффиксов в окне Дополнительные параметры TCP / IP ( Advanced TCP / IP Settings ).

Опция Дописывать следующие DNS-суффиксы (Append These DNS Suffixes) позволяет указать список DNS-суффиксов, которые будут добавляться к неквалифицированным именам. DNS-суффиксы поискового списка служба DNS- клиент добавляет в указанном порядке, не пытаясь использовать другие доменные имена. Например, если отконфигурировать суффиксы в соответствии с поисковым списком и подтвердить запрос неквалифицированного имени из одной метки coffee, служба DNS-клиент вначале запросит имя coffee. wikipedia . org , а затем имя coffee.eu. wikipedia . org .

Поисковый список DNS -суффиксов также можно отконфигурировать в групповой политике. Соответствующий параметр объекта групповой политики Порядок просмотра DNS -суффиксов ( DNS Suffix Search List ) находится в папке Конфигурация компьютера\Административные шаблоны\Сеть\ DNS -клиент ( Computer Configuration \ Administrative Tools \ Network \ DNS Client ).

С настроенным динамическим обновлением DNS-серверы Windows Server 2008 могут принимать динамическую регистрацию и обновления записей А (узел), АААА ( IPv 6-узел) и PTR (указатель). Саму регистрацию и обновления нужно выполнять с помощью DNS-клиента или DHCP-сервера (от лица DNS-клиеита).

Запись узла в зоне прямого поиска возвращает адрес компьютера при запрашивании его по имени. Это самая важная запись ресурса. Запись указателя выполняет противоположное: она есть только в зонах обратного поиска, и возвращает имя компьютера при запрашивании его IP -адреса. Более подробные сведения о типах зон и записях ресурсов можно найти в главе 3.

Динамическое обновление отдельных клиентов выполняется только в том случае, если они отконфигурированы с помощью основного DNS -суффикса или суффикса подключения, соответствующего имени зоны, управляемой предпочтительным DNS -сервером. Например, для динамического обновления компьютера Client 1 в зоне google . ru именем FQDN этого компьютера должно быть client 1. google . ru , и клиент должен указать в качестве предпочтительного DNS -сервера IP -адрес DNS -сервера, управляющего основной зоной google . ru .

ПРИМЕЧАНИЕ: Автоматическая адресация и автоматическое обновление DNS

DNS -клиенты никогда не пытаются регистрировать IPv 4-адреса APIPA или локальные APv 6-адреса каналов с помощью DNS-сервера.

Компьютер с включенным параметром Использовать DNS-суффикс подключения при регистрации в DNS ( Use This Connection ' s DNS Suffix In DNS Registration) пытается регистрировать записи А и АААА для всех DNS-суффиксов, назначенных сетевому подключению. Отметим, что DNS-суффикс подключения не требуется вводить в текстовое поле DNS-суффикс подключения (DNS Suffix For This Connection). Этот суффикс может наследоваться от DHCP-сервера (в частности, с помощью опции 015 Доменное имя (015 Domain Name)). Поэтому если включить этот параметр, DHCP-клиент, назначающий доменное имя DNS с DHCP-сервера, регистрирует записи А и АААА с помощью предпочтительного DNS-сервера. Для успешного выполнения регистрации доменное имя DNS, унаследованное от DHCP-сервера, должно соответствовать имени основной зоны, управляемой предпочтительным DNS-сервером, а основная зона, управляемая предпочтительным DNS-сервером, должна разрешать тип динамических обновлений, которые может выполнять клиент. Кроме того, если клиенту уже назначен основной DNS-суффикс, соответствующий DNS-суффиксу подключения, то при включении этого параметра дополнительные записи узлов не будут регистрироваться.

Чтобы выполнять регистрацию всех записей узлов в DNS , в командную строку введите с привилегиями администратора команду:

Для клиентов со статическими адресами обновление записей PTR выполняется так же, как и обновление записей узлов (А и АААА). Если включить параметр Зарегистрировать адреса этого подключения в DNS ( Register This Connection ' s Addresses In DNS ), DNS -клиенты со статическими адресами всегда будут регистрировать и обновлять свои записи указателей на DNS -сервере. Можно зарегистрировать на DNS -сервера PTR - записи клиента со статическим адресом, запустив в командной строке с административными привилегиями на компьютере клиента команду:

Для успешной регистрации требуется выполнение определенных условий. Во-первых, DNS -клиенту нужно назначить соответствующий основной DNS -суффикс. Во-вторых, предпочтительный DNS -сервер клиента должен управлять соответственно настроенными зонами прямого и обратного поиска.

Обновление PTR -записей DHCP -клиентов отличается от обновления записей клиентов со статическими адресами, а обновление PTR -записей DHCP - клиентов в рабочей группе отличается от обновления в среде Active Directory . Далее описано обновление PTR -записей DHCP -клиентов в этих двух средах.

В среде рабочей группы DHCP -клиенты имеют собственные PTR -записи, обновляемые DHCP -сервером. Обновление можно выполнять с помощью команды Ipconfig / renew . Для успешной регистрации требуется соблюдение определенных условий. Во-первых, DNS -клиенту и DNS -серверу нужно назначить этот DNS -сервер как предпочтительный. Во-вторых, на компьютере DNS -клиента нужно включить параметр Зарегистрировать адреса этого подключения в DNS ( Register This Connection ' s Addresses In DNS ). В-третьих, DNS -клиенту должен быть назначен соответствующий DNS -суффикс (вручную в качестве основного DNS -суффикса или автоматически с DHCP -сервера). Наконец, на DNS -сервере нужно соответствующим образом отконфигурировать зоны прямого и обратного поиска.

В среде Active Directory клиенты DHCP обновляют свои PTR-записи. Для запуска обновления можно использовать команды I pconfig/registerdns или I pconfig/renew. Для успешного обновления нужно включить параметр Использовать DNS-суффикс подключения при регистрации в DNS (Use This Connection's DNS Suffix In DNS Registration ). Чтобы включить этот параметр, нужно вначале включить параметр Зарегистрировать адреса этого подключения в DNS ( Register This Connection ' s Addresses In DNS ). Наконец, для успешного обновления PTR-записи в среде доменных служб Active Directory предпочтительный DNS-сервер клиента должен управлять соответственно отконфигурированными зонами прямого и обратного поиска.

Чтобы компьютеры в сети регистрировали имена DNS подключений, можно использовать групповую политику. В объекте групповой политики откройте папку Конфигурация компьютера\Административные шаблоны\Сеть\ DNS -клиент ( Computer Configuration \ Administrative Tools \ Network \ DNS Client ) и включите параметр политики Регистрировать DNS -записи с DNS -суффиксом подключения ( Register DNS Records With Connection - specific DNS Suffix ).

Кэш DNS -клиента (или кэш распознавателя DNS ) поддерживается всеми DNS -клиентами. DNS -клиенты проверяют свой кэш распознавателя перед запросом DNS -сервера. При получении DNS -клиентом ответа на запрос от DNS -сервера в кэш распознавателя добавляются новые записи.

Для просмотра кэша DNS -клиента в командную строку введите команду ipconfig / displaydns . Будут показаны все записи, загруженные из локального файла Hosts , а также все недавно полученные записи запросов имен, выполненных системой.

Для очистки кэша DNS -клиента в командную строку можно ввести команду ipconfig flushdns . В качестве альтернативы можно перезагрузить службу DNS -клиент ( DNS Client ), используя консоль Службы ( Services ) в опциях Администрирование ( Administrative Tools ) меню Пуск (Start).

Способ настройки разрешения имен на DNS-клиентов зависит от конфигурации сети. Если в ней применяется DHCP, настройка DNS осуществляется при помощи параметров DHCP-сервера. Если на компьютерах используются статические ІР-адреса или вы хотите особо настроить DNS для отдельного пользователя или системы, придется настроить DNS вручную.

Параметры DNS задаются на вкладке DNS диалогового окна Дополнительные параметры TCP/IP (Advanced TCP/IP Settings). Чтобы открыть это окно, выполните следующие действия:

1. В окне Центр управления сетями и общим доступом (Network And Sharing Center) щелкните ссылку Управление сетевыми подключениями (Manage Network Connections). В окне Сетевые подключения (Network Connections) щелкните правой кнопкой нужное подключение и выберите команду Свойства (Properties).

3. Если вы используете DHCP и хотите, чтобы адрес DNS-сервера был задан посредством DHCP, установите переключатель Получить адрес DNS-сервера автоматически (Obtain DNS Server Address Automatically). В противном случае установите переключатель Использовать следующие адреса DNS-серверов (Use The Following DNS Server Addresses), а затем введите адреса основного и дополнительного DNS-серверов в соответствующих полях.

4. Щелкните кнопку Дополнительно (Advanced), чтобы открыть диалоговое окно Дополнительные параметры TCP/IP (Advanced TCP/IP Settings). Перейдите на вкладку DNS. Далее описаны параметры вкладки DNS:

• Адреса DNS-серверов, в порядке использования Укажите ІР-адрес каждого DNS-сервера, используемого для разрешения доменных имен. Чтобы добавить ІР-адрес сервера в список, щелкните Добавить (Add). Щелкните Удалить (Remove), чтобы удалить адрес выделенного сервера из списка. Для редактирования выделенной записи щелкните Изменить (Edit). Если вы указываете несколько серверов DNS, их приоритет определяется очередностью в списке. Если первый сервер не может ответить на запрос о разрешении имени хоста, запрос посылается на следующий DNS-сервер и т. д. Чтобы изменить положение сервера в списке, выделите его и воспользуйтесь кнопками со стрелками вверх и вниз.

• Дописывать родительские суффиксы основного DNS-суффикса (Append Parent Suffixes Of The Primary DNS Suffix) По умолчанию Этот флажок установлен. Он используется для разрешения неполных имен компьютеров в иерархии родительских и дочерних доменов. В случае неудачного запроса в ближайшем родительском домене, для попытки разрешения запроса используется суффикс родительского домена более высокого уровня. Этот процесс продолжается, пока не будет достигнута вершима иерархии доменов DNS. Допустим, в запросе указано имя компьютера Pavel в родительском домене dev.logi.cc. Сначала DNS пытается разрешить имя компьютера pavel.dev.logi.cc, а потом, в случае неудачи, пытается разрешить имя pavel.logi.cc

• Дописывать следующие DNS-суффиксы (по порядку) (Append These DNS Suffixes (In Order)) Установите этот переключатель, чтобы задать использование особых DNS-суффиксов вместо имени родительского домена. Щелкните Добавить (Add), чтобы добавить суффикс домена в список. Щелкните Удалить (Remove), чтобы удалить выделенный суффикс домена из списка. Для редактирования выделенной записи щелкните Изменить (Edit). Вы можете указать несколько суффиксов домена. Если первый суффикс не позволяет разрешить имя, DNS применяет следующий суффикс из списка. В случае неудачи берется следующий суффикс и так далее. Чтобы изменить очередность суффиксов домена, выберите нужный суффикс и измените его положение кнопками со стрелками вверх и вниз.

• DNS-суффикс подключения (DNS Suffix For This Connection) В этом поле задастся DNS-суффикс подключения, перекрывающий DNS-имена, уже настроенные на использование с данным подключением.

В службе клиента DNS в Windows 7 и Windows Server 2008 R2 появились несколько очень важных новинок:

- изменения в порядке регрессии имен;

- таблица политик разрешения имен;

- расширения безопасности DNS (DNSSEC).

Внимательно исследовав возможности каждой из них, вы сможете эффективнее и производительнее работать с DNS.

Изменения в порядке регрессии имен

Регрессия имен (name devolution) в DNS-клиенте в Windows который позволяет пользователю доменных служб Active Directory (AD DS) задавать неполное, состоящее из одной метки имя ресурса, а не его полное доменное имя. Если включен механизм регрессии имен Windows, он дополняет эту метку основным доменным суффиксом компьютера и в DNS запрашивается именно такое полное имя.

В регрессии имен используется только основной доменный суффикс. Она не выполняется, когда основного доменного суффикса нет или когда сконфигурирован глобальный список поиска по суффиксам.

Уровень регрессии — это число меток в основном доменном суффиксе, на котором прекращается регрессия имен. В версиях Windows, предшествующих Windows 7 и Windows Server 2008 R2, уровень регрессии составлял 2, и изменить его можно было, только воспользовавшись обновлением, описанным в статье Microsoft Security Advisory 971888: Update for DNS Devolution. И это было реальной проблемой.

Безопасность при уровне регрессии 2

Новый порядок регрессии имен

Новое поведение по умолчанию регрессии в DNS исключает эту возможность. Вот как оно работает на компьютерах с Windows 7, Windows Server 2008 или предыдущей версией Windows с установленным обновлением DNS, описанным в статье Microsoft Security Advisory 971888: Update for DNS Devolution:

- Если в имени корневого домена леса AD DS одна метка или основной суффикс DNS не заканчивается корневым доменом леса, регрессия блокируется.

- Если основной суффикс DNS заканчивается корневым доменом леса, уровень регрессии задается равным числу меток в корневом домене леса.

Уровень регрессии можно задать вручную, воспользовавшись политикой «Уровень регрессии основного DNS-суффикса» (Primary DNS Suffix Devolution Level Group). Однако надо иметь в виду, что это может повлиять на способность клиентских компьютеров разрешать имена ресурсов в домене. Если задать уровень регрессии слишком большим, работа регрессии может нарушиться.

Настройка регрессии имен

Включить регрессию имен можно на вкладке DNS страницы дополнительных свойств протокола TCP/IPv4 или TCP/IPv6. Пример показан на рис. 1.

![*]()

Рис.1. Параметры настройки регрессии DNS на вкладке «DNS».

Чтобы включить регрессию, щелкните Дописывать основной DNS-суффикс и суффикс подключения (Append primary and connection specific DNS suffixes) и выберите Добавлять родительские суффиксы основного DNS-суффикса (Append parent suffixes of the primary DNS suffix).

Если сконфигурированы параметры групповых политик, локальные параметры в реестре игнорируются. В версиях Windows, предшествующих Windows 7 или Windows Server 2008 R, параметры «Регрессия основного DNS-суффикса» и «Уровень регрессии основного DNS-суффикса» применяются только на компьютерах с обновлением, описанным в статье Microsoft Security Advisory 971888: Update for DNS Devolution.

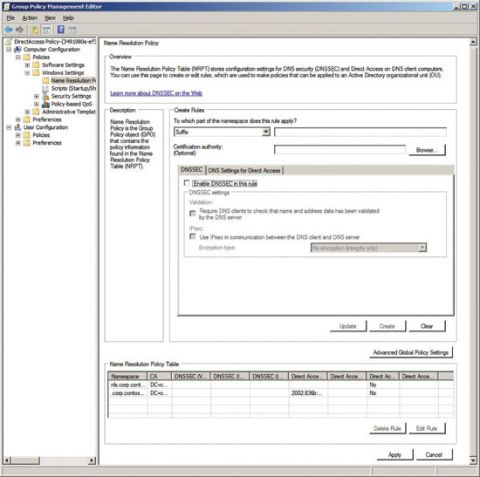

Таблица политик разрешения имен

Когда требуется особый порядок разрешения имен в отдельных частях пространства DNS-имен, можно использовать появившуюся в Windows 7 и Windows Server 2008 R2 таблицу политик разрешения имен (Name Resolution Policy Table, NRPT). В DirectAccess и DNSSEC таблица NRPT используется в нескольких ситуациях:

- Будучи подключенными к Интернету, клиенты DirectAccess отправляют запросы на разрешение интрасетевых DNS-имен на интрасетевые DNS-серверы по шифрованным подключениям к серверу DirectAccess. Правила в таблице политик разрешения имен позволяют задавать интрасетевые пространства имен и наборы интрасетевых DNS-серверов.

- Компьтеры под управлением Windows 7 отправляют DNSSEC-запросы DNS-имен в заданные пространства имен для проверки подлинности DNS-сервера, а также для того, чтобы проверка правильности DNSSEC была выполнена проверяющим подлинность сопоставителем DNS. Правила в таблице политик разрешения имен задают пространство имен DNSSEC-запросов и определяют, требуется ли проверка правильности DNSSEC.

Таблица политик разрешения имен содержит правила или имена пространства имен и параметры особого порядка разрешения имен. При разрешении DNS-имен перед запросом DNS-имени и при обработке ответа DNS-клиент сверяется с таблицей политик разрешения имен. Запросы и ответы, удовлетворяющие условиям хотя бы одной записи в таблице политик разрешения имен, обрабатываются особым образом; остальные запросы и ответы обрабатываются, как обычно.

На рис. 2 показано, как настраивать таблицу политик разрешения имен в редакторе групповых политик.

![*]()

Рис. 2. Настройка таблицы политик разрешения имен в редакторе групповых политик.

Подробнее о таблице политик разрешения имен см. The Name Resolution Policy Table, мою колонку «Кабельщик» в февральском выпуске журнала.

Безопасность DNS

Безопасность DNS, или DNSSEC, — это набор IETF-стандартов (RFC 4033, 4034 и 4035), которые обеспечивают выполнение следующих операций при пересылке по сети или кешировании данных DNS:

- Проверка подлинности источника подтверждение того, что полученный по сети ответ поступил от нужного DNS-сервера;

- Подтверждение отсутствия ресурса: подтверждение того, что ответ «имя не найдено» получен от полномочного DNS-сервера;

- Целостность данных: подтверждение того, что ответ не был изменен при пересылке.

Для обеспечения безопасности службы DNSSEC используется шифрование с открытым ключом. Отправляя DNSSEC-запрос на разрешение DNS-имени, DNS-клиент получает ответ, подписанный цифровой подписью. Проверяющий подлинность DNS-сопоставитель (то есть DNS-сервер под управлением Windows Server 2008 R2) проверяет правильность, используя ранее настроенный якорь доверия — компьютер, владеющий начальным открытым ключом в цепочке проверки подлинности до полномочного DNS-сервера.

Подробнее о развертывании DNSSEC на DNS-серверах под управлением Windows Server 2008 R2, см. Secure DNS Deployment Guide.

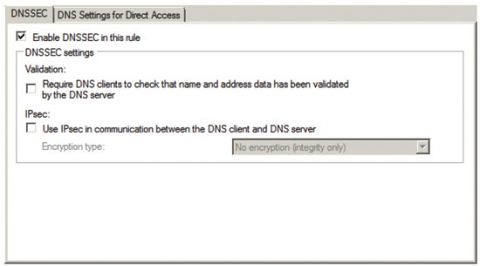

Настройка поддержки DNSSEC на DNS-клиенте

Поддержка DNSSEC на DNS-клиенте в Windows 7 и Windows Server 2008 R2 настраивается в таблице политик разрешения имен (рис. Подробнее о таблице политик разрешения имен рассказывается в разделе «Таблица политик разрешения имен».

На рис. 3 показаны, параметры конфигурации DNSSEC в правиле таблицы политики разрешения имен.

![*]()

Рис. 3. Включение DNSSEC в правиле таблицы политик разрешения имен

В части пространства DNS-имен, заданной правилом таблицы политик разрешения имен, DNSSEC включается установкой флажка Enable DNSSEC in this rule. Чтобы требовать проверки подлинности, установите флажок Require DNS clients to check that name and address data has been validated.

Можно также потребовать, чтобы DNS-клиент защищал трафик между собой и DNS-сервером, установив флажок Use IPsec in communication between the DNS client and DNS server и задав тип шифрования. Можно также определить центр сертификации, сертификаты которого DNS-клиент будет принимать при выполнении проверки подлинности (рис. 2).

Джозеф Дейвис (Joseph Davies) — ведущий технический писатель в группе команды технических писателей по теме сетей Windows в Microsoft. Он является автором и соавтором нескольких книг, опубликованных в издательстве Microsoft Press, в числе которых «Windows Server 2008 Networking and Network Access Protection (NAP)», «Understanding IPv6, Second Edition» и «Windows Server 2008 TCP/IP Protocols and Services».

Читайте также: