Qnap не обновляется антивирус

Обновлено: 07.07.2024

Вы уже используете NAS для резервного копирования? Мы расскажем, как правильно защитить его от новых угроз.

12 декабря 2017

Пользователи делятся на две категории — те, кто еще не делает бэкапы, и те, кто уже делает. Когда сгоревший жесткий диск или гнусный шифровальщик в одночасье уничтожает все важные файлы, сразу понимаешь, что надо было заранее предусмотреть такие ситуации. Но наладить резервное копирование — это полдела. Вторая половина — защитить домашний дата-центр от зловредов, которые сейчас стали охотиться именно за такими целями.

Зловреды идут на NAS

Фильмы и сериалы на ноутбуке или ПК, греющие душу отпускные кадры в смартфоне, рабочие документы и личная переписка — рано или поздно у большинства пользователей возникает желание сложить все цифровое богатство в некоем одном защищенном месте, где ему не будут угрожать неприятности внешнего мира.

К сожалению, чем популярнее становятся сетевые хранилища, тем чаще они попадают под прицел киберпреступников. За примерами далеко ходить не надо — после майской эпидемии WannaCry о вирусах-шифровальщиках узнали даже те, кто далек от темы информационной безопасности. Такие зловреды уже умеют дотягиваться до сетевых дисков, а некоторые даже специально разрабатываются с расчетом на NAS-устройства.

Например, буквально на днях стало известно о зловреде-шифровальщике StorageCrypt, который попадает на NAS через уязвимость SambaCry и шифрует на нем файлы, требуя потом за расшифровку весьма внушительные суммы — 0,4 или 2 битокойна, что по нынешнему курсу примерно равно 6400 или 32 000 долларов соответственно. StorageCrypt уже оставил немало людей без резервных копий.

Через ту же уязвимость Sambacry, кстати, можно подселять на устройство самую разную заразу — шпионское ПО, программы для DDoS-атак или майнеры криптовалюты. Но в большинстве случаев проблем можно было бы избежать, правильно настроив NAS.

Как правильно настроить NAS, чтобы не было мучительно больно

Если вы пользуетесь NAS для бэкапов, значит, безопасность ваших данных — для вас далеко не последний приоритет. В таком случае можно поступиться некоторыми удобными функциями ради сохранности файлов. Мы уже рассказывали в блоге, на что нужно обратить внимание при создании своей системы резервного копирования. Если коротко, то главное, чтобы хранилище было изолировано от внешних подключений, то есть чтобы к нему нельзя было подобраться из Интернета. Конечно, удобно соединяться с медиатекой прямо из электрички (сразу чувствуешь себя настоящим человеком XXI века), но удобно это не только вам.

Важно помнить, что злоумышленники активно пользуются специальными поисковиками, которые автоматически сканируют Интернет на предмет открытых сетевых портов. Перед тем же StorageCrypt оказались уязвимы почти полмиллиона устройств. Какая зараза ждет нас завтра и через какие дыры она будет ломиться к нам домой — неизвестно.

Хотите, чтобы ваши данные были надежно защищены от StorageCrypt и его возможных последователей? Тогда вот вам наши советы по настройке NAS:

На данной странице осуществляется настройка параметров антивируса.

Примечание: Выбор подсистемы антивируса рядом с переключателем "Включить антивирус" станет возможен только после установки антивирусного приложения в QTS через Центр приложений.

Сетевой накопитель поддерживает возможность проверки некоторых или всех общих папок вручную или по расписанию. Всего можно определить до 64 расписаний, при этом одновременно могут выполняться не более 5 заданий проверки. Чтобы создать задание проверки, выполните следующие действия.

| 1. | Перейдите на страницу "Серверы приложений" > "Антивирус" > "Задания проверки". Нажмите на "Добавить задание по сканированию". |

| 2. | Введите имя задания и выберите общие папки для проверки. Чтобы проверить определенную папку, выберите общий ресурс и нажмите на "Добавить". |

| 3. | Можно выбрать одновременно несколько общих папок. Чтобы удалить общую папку, нажмите на кнопку "Удалить (X)" возле имени общей папки и нажмите на "Далее". Определите расписание для задания проверки и нажмите на "Далее". |

| 4. | Выберите проверку всех файлов в общих папках или быструю проверку лишь потенциально опасных файлов. Установите переключатель "Исключая файлы или каталоги" и укажите файлы, папки или расширения файлов, которые должны быть исключены из проверки на вирусы, после чего нажмите на "Далее". Отдельные записи можно разделять пробелом в одной строке или размещать каждую запись в новой строке. Например: |

| 5. | Настройте другие параметры проверки и нажмите "Далее": |

| o | Укажите максимальный размер файла для проверки (1-4096 Мбайт). |

| o | Чтобы обеспечить проверку сжатых файлов в общих папках, установите переключатель "Проверять сжатые файлы". Укажите максимальный объем данных в архиве для проверки (1-4096 Мбайт), если это необходимо. |

| o | Чтобы обеспечить проверку файлов MS Office и Mac Office, файлов RTF, PDF и HTML, установите переключатель "Проверить документы". |

| 6. | Укажите действия, которые должны предприниматься при обнаружении зараженных файлов, и нажмите на "Выполнено" для создания задания проверки. |

| o | Только сообщать о вирусе: Результаты проверки на вирусы будут отображаться на вкладке "Отчеты". Никаких действий по отношению к зараженным файлам предприниматься не будет. |

| o | Переместить зараженные файлы в карантин: Зараженные файлы будут перемещаться в карантин, так что доступ к ним по первоначальному местоположению в общих папках будет невозможен. У пользователей будет возможность просмотреть отчеты о проверке на вирусы на вкладке "Отчеты" и удалить/восстановить зараженные файлы на вкладке "Карантин". |

| o | Автоматически удалить зараженные файлы: В этом режиме зараженные файлы будут удаляться без возможности восстановления. |

| o | Чтобы получать уведомления по электронной почте при обнаружении зараженных файлов или завершении проверки на вирусы, настройте параметры сервера SMTP на странице "Системные настройки" > "Уведомления" > "Сервер SMTP". |

| 7. | Задания проверки будут запускаться по установленному расписанию. |

Запустить задание проверки на выполнение прямо сейчас.

Остановить задание проверки.

Изменить параметры задания проверки.

Просмотреть последний запущенный журнал

Нажмите, чтобы открыть отчет по результатам последней проверки на вирусы.

Удалить задание проверки.

Просмотр или загрузка отчетов по результатам последних проверок на вирусы, выполненных сетевым накопителем.

Загрузить отчет по результатам проверки на вирусы. Файл можно открыть в любом текстовом редакторе, например, WordPad.

Удалить запись из списка.

Загрузить все журналы

Загрузить все журналы с результатами проверки на вирусы из списка в виде zip-файла.

На данной странице отображаются файлы, помещенные сетевым накопителем в карантин. Имеется возможность вручную удалить или восстановить помещенные в карантин файлы, а также восстановить и добавить файлы в список исключений.

Удалить инфицированный файл. Восстановить файл будет невозможно.

Восстановить файл в его исходную общую папку.

Восстановить инфицированный файл и добавить его в список исключений (фильтр проверки).

У всех на слуху скандал, связанный с хакерской группой Qlocker, которая написала программу-шифровальщик, проникающий на сетевые хранилища. С 20 апреля число жертв вымогателей идет на сотни в день. Хакеры используют уязвимость CVE-2020-36195, программа заражает NAS и шифрует информацию. Расшифровать данные можно только после выкупа. К счастью, NAS Synology этой уязвимости не имеют. Но мы все равно посчитали нужным рассказать о том, как следует защитить сетевое хранилище, чтобы избежать потенциальных рисков.

Внимание: для большинства приведенных в статье советов требуются права администратора NAS.

Совет 1: отключите учетную запись администратора по умолчанию

Распространенные имена учетных записей администратора облегчают злоумышленникам атаки методом грубой силы на Synology NAS через подбор пароля. Избегайте таких имен, как admin, administrator, root (*) при настройке NAS. Мы рекомендуем сгенерировать сильный и уникальный пароль для администратора Synology NAS, а также отключить учетную запись администратора по умолчанию. Если при настройке NAS вы задали административную учетную запись с новым именем, то учетная запись admin будет автоматически отключена.

Если вы зашли как пользователь admin, то перейдите в Панель управления, выберите пункт Пользователь и группа, после чего создайте новую административную учетную запись. Затем войдите под новой записью и отключите admin.

* root в качестве имени пользователя запрещен

Совет 2: используйте сильный пароль

Сильный пароль, который невозможно подобрать, защищает систему от неавторизованного доступа. Создавайте пароли, сочетающие прописные и строчные буквы, цифры, специальные символы.

Помните, что хакеры подбирают пароли по словарям. Поэтому использовать в качестве пароля какое-либо слово нельзя. Если хакеры получат доступ к административной учетной записи, то они смогут добраться и до учетных записей других пользователей. Что нередко случается в случае взлома тех же веб-сайтов. Мы рекомендуем проверять на утечки ваш адрес email на сайтах Have I Been Pwned и Firefox Monitor, например.

Если вы боитесь забыть сложный пароль, то следует использовать менеджер хранения паролей (такой как 1Password, LastPass или Bitwarden). С их помощью придется запоминать только один пароль для менеджера, после чего будет открыт доступ ко всем хранящимся паролям.

Для пользователей Synology NAS можно включить политику паролей, которая будет действовать для всех учетных записей. Перейдите в Панель управления — Пользователь и группа — Дополнительно. Поставьте в пункте Применить правила надежности пароля нужные галочки.

Политику пароля можно применить и к существующим пользователям. Им придется изменить пароль при следующем входе в систему.

Совет 3: всегда обновляйте систему и включите оповещения

Synology регулярно выпускает обновления DSM, которые обеспечивают оптимизацию производительности и добавляют новые функции. А также исправляют ошибки и закрывают обнаруженные уязвимости.

Для большинства пользователей рекомендуется настроить автоматическое обновление, чтобы все имеющиеся патчи DSM устанавливались без участия администратора. Но для самых крупных обновлений вмешательство администратора все же потребуется.

Многие сетевые хранилища Synology имеют возможность запуска Virtual DSM внутри Virtual Machine Manager, то есть виртуальную версию операционной системы DSM. Использовать Virtual DSM имеет смысл, чтобы протестировать те или иные функции, а также обновления. Например, можно установить на Virtual DSM последнюю версию DSM, после чего проверить работу ключевых функций в вашей конфигурации. А уже затем переходить к обновлению непосредственно устройств.

Не менее важно получать своевременные оповещения о событиях. Можно настроить NAS Synology таким образом, чтобы получать оповещения на email, SMS, на смартфон или в браузере. При использовании сервиса Synology DDNS можно получать оповещения, если будет потеряно подключение к сети. Благодаря оповещениям администратор может своевременно отреагировать на заканчивающееся пространство тома, сбой задачи резервирования и т.д. Все это позволяет наладить надежно работающую и защищенную систему.

Мы рекомендуем добавить в учетной записи Synology подписку на Инструкции по безопасности, что позволить получать техническую информацию об уязвимостях продуктов и инцидентах, связанных с безопасностью.

Совет 4: включите двухфакторную аутентификацию

Если вы хотите добавить еще один уровень защиты учетной записи, мы рекомендуем активировать двухфакторную аутентификацию. В DSM 7.0 появилась двухфакторная аутентификация с помощью мобильного приложения или аппаратного ключа, усиливающая защиту.

Synology поддерживает мобильное приложение Secure SignIn, а также протокол FIDO2, который опирается на аппаратные ключи безопасности (USB-ключ, Windows Hello на ПК или Touch ID на macOS). Данные способы намного менее уязвимы, чем использование паролей, которые часто крадут через фишинг, методы социальной инженерии, вирусы и т.д.

Производители оборудования QNAP и Synology в настоящее время независимо предупреждают о атаках на сетевые хранилища (NAS), которые действуют через Интернет. В обоих случаях работают не люди-хакеры, а вредоносный код, который использует структуры ботнета для инициирования попыток автоматического вторжения.

Уведомление, опубликованное QNAP, относится к вирусу-вымогателю под названием «eCh0raix». Поставщик программного обеспечения для обеспечения безопасности Anomali описывает в техническом анализе, что вымогатель специально нацелен на NAS QNAP .

Интересно, что, по словам Аномали, программа-вымогатель обходится без шифрования, когда определяет, что NAS находится в России или Украине. Производители выпустили уведомление о безопасности с более подробной информацией об атаках и рекомендациями для пользователей NAS.

Рекомендации по безопасности от QNAP для защиты от заражения eCh0raix:

- Обновите операционную систему NAS QTS до последней версии.

- Установите и обновите «Средство удаления вредоносных программ».

- Используйте более надежный пароль администратора.

- Активируйте функцию «Защита доступа к сети».

- Отключите SSH и Telnet, если они не используются, чтобы избежать использования портов по умолчанию 443 и 8080.

Подробности соответствующих процедур приведены производителем в примечании по безопасности.

Synology: «Скоординированная брутфорс атака»

По сравнению с довольно подробным описанием того, как работает программа-вымогатель eCh0raix, руководство по безопасности Synology опубликованное на Facebook является довольно кратким. Производитель сообщил, что имеются признаки «скоординированной атаки методом перебора против устройств Synology». Это «бот на работе», попробуйте «бесчисленные пароли».

В отличие от QNAP, вирус, по-видимому, полагается только на атаки методом перебора паролей, а не на тестирование известных уязвимостей. Это также объясняет рекомендации Synology к действию: вместо рекомендации обновления микропрограммы производитель указывает на учетную запись администратора созданную по умолчанию (или автоматически сгенерированную) в DiskStation Manager (DMS) NAS-устройства Synology. Если вы этого еще не сделали, немедленно деактивируйте ее и создайте новый доступ администратора (с надежным паролем).

В случае подозрения на компрометацию Synology рекомендует остановить все запущенные и запланированные задания резервного копирования, перезагрузить NAS и применить резервное копирование (возможно, созданные до заражения).

Как всегда - скорее всего записка для себя на память, но может будет полезной кому-то ещё.

Недавно обнаружил, что на компьютерах пользователей перестали обновляться клиенты Symantec Endpoint Protection - застряли старые определения, причем определения защиты от вторжений были довольно свежими. Внимательное изучение настроек не помогло - всё вроде как настроено правильно, но не обновляется, причём на части компьютеров определения свежие, на части - заметно устаревшие - до одного-двух месяцев. Если переустановить клиента SEP - то всё работает нормально, но это не вариант.

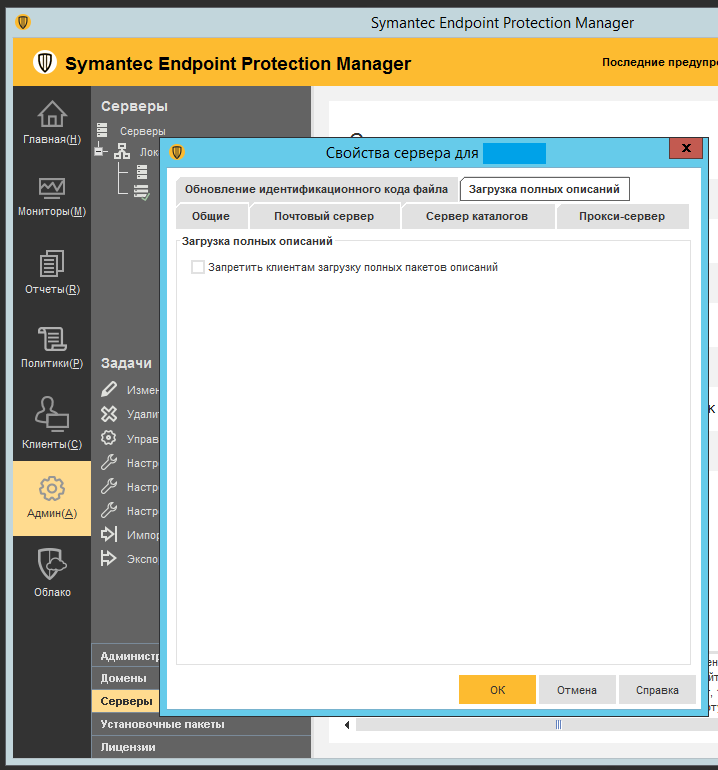

Решение оказалось на удивление простым - в настройках Symantec Endpoint Protection Manager выбираем Админ - Серверы - выбираем нужный сервер, правый клик по нему - Изменить свойства сервера - Загрузка полных описаний - снять галку Запретить клиентам загрузку полных пакетов описаний. После этого буквально за 5-10 минут все проблемные клиенты обновились без вопросов.

|

| Вот эту вредную галку надо снять |

"Полные пакеты описаний имеют довольно большой размер. Слишком большое число загрузок полных пакетов описаний может привести к перегрузке сети. Промежуточные обновления имеют значительно меньший размер и гораздо меньше влияют на пропускную способность сети."

На практике - в сети до 100 компьютеров, с бОльшим количеством работать не приходилось - заметной нагрузки обновление клиентов не вызывает. Теперь все клиенты обновляются без проблем, а значит защищённость сети стала немного лучше.

Читайте также: