Системные аномалии в компьютере что это

Обновлено: 30.06.2024

Похожие темы научных работ по компьютерным и информационным наукам , автор научной работы — Сидоров М. В. Аникеев И. Д.

Подготовка данных для использования в обучении и тестировании нейросетей при обнаружении сетевых атак Метод обнаружения распределённых информационных воздействий на основе гибридной нейронной сети Оценка точности алгоритма распознавания вредоносных программ на основе поиска аномалий в работе процессов Реализация дискреционной модели с изолированным доступом в системе блокирования поведения Разделение работы по на фазы с целью построения модели работы по i Не можете найти то, что вам нужно? Попробуйте сервис подбора литературы.Текст научной работы на тему «Обнаружение аномального поведения пользователя в операционной системе Windows на основе анализа работы с приложениями»

Системы блокирования поведения имеют громадные возможности в роли дополнительного уровня защиты от самых последних и неизвестных угроз. Но до сих пор массового распространения такие программы не получили, а существующие системы блокирования поведения производят впечатление несколько недоработанных и неудобных в работе продуктов. Это связано в первую очередь со следующими причинами: большое количество ложных тревог, трудности в настройке таких систем, уменьшения производительности работы операционной системы, некоторые производители предлагают решения, которые блокируют малораспространенные угрозы, но не в состоянии блокировать реально существующие проблемы. Поэтому работы в этом направлении сейчас являются очень перспективными. И мы надеемся, что наша система блокирования поведения внесет существенный вклад в развитие этой новой, очень перспективной отрасли.

Работа поддержана грантом РФФИ № 03-07-90075.

М. В. Аникеев И. Д. Сидоров

Россия, г. Таганрог, ТРТУ

ОБНАРУЖЕНИЕ АНОМАЛЬНОГО ПОВЕДЕНИЯ ПОЛЬЗОВАТЕЛЯ В ОПЕРАЦИОННОЙ СИСТЕМЕ WINDOWS НА ОСНОВЕ АНАЛИЗА РАБОТЫ С ПРИЛОЖЕНИЯМИ

Традиционно системы обнаружения вторжений (атак) подразделяются на системы обнаружения злоупотреблений и системы обнаружения аномалий [1]. К злоупотреблениям относятся известные атаки, которые используют известные уязвимости системы. Аномалии означают любую необычную деятельность, которая потенциально может указывать на атаку. Если наблюдаемая деятельность пользователя не соответствует ожидаемому режиму работы, то говорят, что имеет место аномалия. Основной проблемой при проектировании систем обнаружения аномалий является определение, какое поведение пользователя можно считать обычным, а какое содержит признаки аномалий. Необычное, но санкционированное использование иногда может рассматриваться как аномальное, что ведёт к росту числа ложных срабатываний. С другой стороны, если проектировать систему, основываясь на известных примерах аномального поведения, система будет неспособна обнаруживать нестандартные атаки. Одним из распространённых подходов к решению этой проблемы является создание профилей стандартного поведения индивидуальных пользователей в конкретной системе вместо создания единого профиля санкционированного поведения многих пользователей. При этом поведение характерное для одного из пользователей может считаться необычным для другого и наоборот. Поскольку такие профили трудно формализовать, предлагается их создавать на основе примеров нормальной работы того или иного пользователя. В качестве средства представления профилей были выбраны нейронные сети, благодаря их способности обучаться на примерах. В ряде работ по обнаружению аномалий [2, 3, 4] в качестве информативных признаков режима работы пользователя были выбраны характеристики использования различных команд оболочки операционной системы. Поскольку для работы в операционных системах семейства Windows использование командной оболочки крайне нетипично, такой подход становится неприемлемым. В Windows аналогом работы с командной оболочкой можно считать запуск и завершение приложений, а также переход от одного активного приложения к другому. В данной статье рассматривается система обнару-

жения аномального поведения, основанная на специфике работы индивидуальных пользователей с приложениями операционной системы Windows 2000.

Вектор, характеризующий активность пользователя, формируется на основе работы перехватчика активности приложений следующим образом:

Выбирается интервал времени, за который будет подсчитываться вектор.

За время сеанса работы пользователя с операционной системой составляется протокол запуска, завершения и активизации приложений, который разбивается на участки выбранной длины, причём учитывается только время активной работы -когда запущено ненулевое число процессов и интервал между двумя событиями не превышает некоторого критического времени - порога бездействия.

На этих участках подсчитывается статистика работы с процессами. Для каждого процесса вычисляется, сколько времени он был запущен и сколько времени

он был активен. Время работы за интервал подсчитывается по формуле ^ d - at),

где n - число запусков/завершений процесса, di - время i-того завершения, ai -

время i-того запуска. Время активности вычисляется по формуле ^ (z. - х,), где xi

- время, когда произошла активация искомого процесса, zi - время, когда произошла активация другого процесса.

Статистика нормируется, то есть значения времени делятся на общую длительность интервала. В результате значения оказываются в интервале [0;1].

Если всего в протоколе фигурируют n программ, в итоге мы получаем вектор действительных чисел размерности 2*n.

Для формирования обучающей выборки были выбраны 5 пользователей (Ar-tem, Igor, Juic, Max, Stas). Перехватчик активности процессов контролировал их активность в течение 3-х дней. В итоге была подсчитана статистика со следующими параметрами:

Интервал активности пользователя - 3600 секунд (1 час)

Порог бездействия пользователя - 3600 секунд

Число процессов - 85, формировалось по итогам всех протоколов работы. Число векторов, полученных в результате, представлено в табл. 1. __________________________________________________________________Таблица 1

Пользователь Число векторов

Для каждого пользователя была сформирована обучающая выборка и каждому пользователю была поставлена в соответствие нейронная сеть. Каждая нейронная сеть была обучена выдавать на выходе вектор <1;0> при предъявлении векторов с признаками характерной работы соответствующего пользователя, и вектор <0;1> при предъявлении «чужих» векторов. Максимально допустимое значение ошибки - 0.001. Обучение проводилось методом гибкого обратного распространения (resilient backpropagation) [5], нейросети затратили на обучение от 8 до 18 итераций (эпох). Тестовая выборка была сформирована из протоколов работы тех же пользователей в течение следующего дня. Число векторов в тестовой выборке приведено в табл. 2.

Классификация идёт следующим образом:

(свой > 0.7) И (чужой < 0.3) = свой

(свой < 0.3) И (чужой > 0.7) = чужой (НЕ свой) И (НЕ чужой) =

((свой < 0.7) ИЛИ (чужой > 0.3)) И ((свой > 0.3) ИЛИ (чужой < 0.7)) = не классифицирован

Пользователь Число векторов

Результаты тестирования приведены в табл. 3.

Тест Предъявлено Правильно классиф. Неверно классиф. Не классиф.

Всего 190 177 5 8

Свой пользователь 38 34 2 2

Чужой пользователь 152 143 3 6

По данным табл. 3 можно оценить вероятность ошибки первого рода (ложная тревога) диапазоном 6-10%, вероятность ошибки второго рода диапазоном 2-6%.

Таким образом, предложенный метод позволяет достаточно эффективно сигнализировать о нестандартном поведении пользователей при работе с компьютерами на базе Windows. Такое нестандартное поведение нельзя однозначно ассоциировать с вторжением. Однако при проявлении других признаков атаки, данные такой системы могут ускорить поиск её источника или получить о ней дополнительную информацию.

2.Lane T., Brodley C. E. An application of machine learning to anomaly detection // Proc. 20th NIST-NCSC National Information Systems Security Conference. 1997. PP. 366-380.

3. Ryan J., Lin M.-J., Miikkulainen R. Intrusion Detection with Neural Networks // Advances in Neural Information Processing Systems. The MIT Press. Vol.10. 1998.

4. Marin J. A., Ragsdale D., Surdu J. A Hybrid Approach to Profile Creation and Intrusion Detection // Proc. of DARPA Information Survivability Conference and Exposition. - 2001.

5. Riedmiller M., Braun H. A direct adaptive method for faster backpropagation learning: The RPROP algorithm // Proc. of the IEEE International Conference on Neural Networks. 1993. PP. 586-591.

Е.С. Абрамов, М. В. Аникеев, О. Б. Макаревич

Россия, г. Таганрог, ТРТУ

ПОДГОТОВКА ДАННЫХ ДЛЯ ИСПОЛЬЗОВАНИЯ В ОБУЧЕНИИ И ТЕСТИРОВАНИИ НЕЙРОСЕТЕЙ ПРИ ОБНАРУЖЕНИИ СЕТЕВЫХ АТАК

Большинство современных подходов к проблеме обнаружения вторжений [1] подразумевают использование анализа, основанного на жестких правилах. Такой анализ основан на наборах правил, которые либо заранее встраиваются в систему разработчиками, либо создаются самой системой или системным администратором в процессе эксплуатации. Наиболее традиционной формой систем обнаружения атак (СОА), основанных на правилах, считаются экспертные системы [6]. Экспертные системы успешно используют внесённые в них знания специалистов в области защиты информации для выявления сетевой активности с признаками

Здравствуйте, возникла такая странная ситуация. После переустановки Windows 10 с полным форматированием дисков у меня появились некоторые проблемы с сетью, если это можно так назвать.

1) Не могу проверить обновления Opera. Выдаёт ошибку.

2) Не могу скачать ни одно расширение для Brackets выдаёт ошибку подключения к серверу.

3) FileZilla не может загрузить каталог FTP сервера.

P.S. Файл hosts чист(за исключением комментариев)

Здравствуйте, возникла такая странная ситуация. После переустановки Windows 10 с полным форматированием дисков у меня появились некоторые проблемы с сетью, если это можно так назвать.

1) Не могу проверить обновления Opera. Выдаёт ошибку.

2) Не могу скачать ни одно расширение для Brackets выдаёт ошибку подключения к серверу.

3) FileZilla не может загрузить каталог FTP сервера.

--

меня вот что возмутило. что даже не начинают толком диалог сразу дампы. © alehas777

Здравствуйте, возникла такая странная ситуация. После переустановки Windows 10 с полным форматированием дисков у меня появились некоторые проблемы с сетью, если это можно так назвать.

1) Не могу проверить обновления Opera. Выдаёт ошибку.

2) Не могу скачать ни одно расширение для Brackets выдаёт ошибку подключения к серверу.

3) FileZilla не может загрузить каталог FTP сервера.

Dr.Web с земаной в контрах?) Снимок.PNG 21,72К 2 Скачано раз

P.S. У меня почему-то плагин не грузится для загрузки файлов. Пришлось упрощённый.

Мдааа. Люблю причуды Dr.Web. В общем решилось отключением проверки защищённых соединений XD Правда не пойму почему оно не работает нормально

Мдааа. Люблю причуды Dr.Web. В общем решилось отключением проверки защищённых соединений XD

OK, значит насчёт SSL я был прав.

Правда не пойму почему оно не работает нормально

Если проверка SSL антивирусом в каком-то софте работает нормально, то из этого однозначно следует, что софт дыряв, т.к. его разработчики не заботятся о безопасности.

--

меня вот что возмутило. что даже не начинают толком диалог сразу дампы. © alehas777

VVS, зачем тогда данный тип проверки, если он вызывает сбои? И, кстати, когда мы сможем слушать радио без параноидального режима?)

Если проверка SSL антивирусом в каком-то софте работает нормально, то из этого однозначно следует, что софт дыряв

. или что пользователь прочитал документацию и установил корневой сертификат.

или что пользователь прочитал документацию и установил корневой сертификат.Если проверка SSL антивирусом в каком-то софте работает нормально, то из этого однозначно следует, что софт дыряв

при нормальной защите корневой сертификат не поможет.

VVS, зачем тогда данный тип проверки, если он вызывает сбои? И, кстати, когда мы сможем слушать радио без параноидального режима?)

Какой такой корневой сертификат?

В доке инструкция по экспорту/импорту самоподписанного сертификата:

Больше ничего на эту тему не написано.

--

меня вот что возмутило. что даже не начинают толком диалог сразу дампы. © alehas777

при нормальной защите корневой сертификат не поможет.

Что есть нормальная защита? Клиентский сертификат?

Если речь о пиннинге ключей, то нормальные клиенты должны отключать его при наличии установленного вручную сертификата.

А дальше надо читать документацию клиента — как в него сертификат импортировать.

При включении проверки SSL у меня ЕМНИП отвалилось обновление винды и Oracle Virtualbox.

Куда там сертификат импортировать, если они используют системное хранилище?

После очередного обновления конторского почтаря (админ, как всегда, "ничего не делал"), отвалилось уже настроенное получение с него почты с проверкой SSL (оно было уже настроено, так что сертификат был импортирован).

Курение логов почтаря показало, что админ "случайно" включил опцию, при которой такие сертификаты посылаются в правильном направлении.

Примеры могу продолжить.

--

меня вот что возмутило. что даже не начинают толком диалог сразу дампы. © alehas777

При включении проверки SSL у меня ЕМНИП отвалилось обновление винды и Oracle Virtualbox.Куда там сертификат импортировать, если они используют системное хранилище?

Значит ключи запинены. Одно из двух: или это можно отключить в настройках обновлялок, или это нельзя отключить в настройках обновлялок. ☺

Курение логов почтаря показало, что админ "случайно" включил опцию, при которой такие сертификаты посылаются в правильном направлении.

Ну так и кто в этой поучительной истории злобный буратино?

Да, если нужен MITM, надо его явно разрешать. Если не нужен — то об чём разговор?

Значит ключи запинены. Одно из двух: или это можно отключить в настройках обновлялок, или это нельзя отключить в настройках обновлялок. ☺При включении проверки SSL у меня ЕМНИП отвалилось обновление винды и Oracle Virtualbox.

Куда там сертификат импортировать, если они используют системное хранилище?

Ну так и кто в этой поучительной истории злобный буратино?Курение логов почтаря показало, что админ "случайно" включил опцию, при которой такие сертификаты посылаются в правильном направлении.

Да, если нужен MITM, надо его явно разрешать. Если не нужен — то об чём разговор?

Админ абсолютно прав.

Его задача - обеспечить компьютерную безопасность конторы.

И возможность реализации MITM кем бы то ни было в эту задачу ни разу не вписывается.

--

меня вот что возмутило. что даже не начинают толком диалог сразу дампы. © alehas777

«Компьютерные» болезни и их профилактика

В последнее время все чаще говорят и пишут о том, что работа за компьютером значительно повышает риск возникновения (или обострения) целого ряда заболеваний. Впрочем, это еще не повод для того, чтобы полностью исключать применение компьютера на работе и дома, тем более что в появлении профессиональных недугов во многих случаях виноваты сами пользователи, пренебрегающие элементарными требованиями эргономики и организации труда.

Как и при любой другой сидячей работе, тело пользователя в течение длительного времени находится в одном и том же положении — это создает большую статическую нагрузку на позвоночник и некоторые группы мышц, а также приводит к нарушениям нормального кровообращения в конечностях и области таза. Поскольку основным каналом получения информации от компьютера является монитор, то неизбежно увеличивается нагрузка на зрительную систему. Кроме того, организм пользователя подвергается негативному воздействию электромагнитных излучений, электростатических полей и акустического шума от работающих поблизости монитора и системного блока.

Классификация «компьютерных» болезней:

2. Синдром сухого глаза;

4. Туннельный синдром;

Рассмотрим самые частые болезни и их профилактику.

Близорукость.

Люди, страдающие близорукостью, нечетко видят находящиеся вдали предметы. Это происходит из-за того, что изображение предметов фокусируется не на сетчатке (как у здоровых людей), а перед ней. Изменение фокусного расстояния обусловлено физиологическими изменениями, в частности удлинением глазного яблока либо увеличением коэффициента преломления роговицы. У страдающих близорукостью людей, как правило, наблюдается сочетание обеих форм патологии.

Состояние, при котором увеличение степени близорукости происходит на одну и более диоптрий в год, называется прогрессирующей близорукостью.

Профилактика:

Используйте перерывы в работе для того, чтобы выполнить упражнения для отдыха глаз:

1. Держа голову прямо, выполняйте медленные круговые движения глазами — сначала по часовой стрелке, а затем в обратном направлении. После этого переведите взгляд на какой-либо расположенный вдали объект. Повторите цикл 4-5 раз;

2. Медленно поднимая и опуская вытянутую перед собой руку, сфокусируйте и удерживайте взгляд на пальцах. Повторите цикл 10-12 раз;

3. Закройте глаза. Подушечками указательного, среднего и безымянного пальцев слегка надавите на верхнее веко в течение 2-3 с. Снимите пальцы с века и посидите с закрытыми глазами еще 2-3 с. Повторите цикл 3-4 раза;

4. Вытяните правую руку вперед, приведите ладонь в вертикальное положение и поднимите большой палец вверх. Сфокусируйте взгляд на пальце и смотрите на него в течение 3-5 с. Закройте левый глаз, удерживая взгляд на пальце в течение 3-5 с, затем закройте правый глаз и откройте левый, продолжая удерживать взгляд на пальце еще в течение 3-5 с. Выполните это же упражнение, используя большой палец левой руки. Повторите цикл 2-3 раза.

Синдром сухого глаза.

У здорового человека поверхность глазного яблока покрыта тонкой пленкой слезной жидкости, которая защищает его от высыхания и патогенных микробов, питает роговицу и служит смазкой, снижающей трение при движении глаз.

Основные симптомы синдрома сухого глаза — зуд, жжение, раздражение и покраснение глаз; иногда возникает ощущение наличия инородного тела. Неприятные ощущения усиливаются во время чтения, просмотра телевизора и работы на компьютере, а также под действием табачного дыма, кондиционированного и холодного воздуха, низкой влажности, ветра.

С течением времени синдром сухого глаза, помимо физического дискомфорта, может привести к повреждению роговичной ткани, вследствие чего снижается острота зрения, возникают и развиваются другие заболевания, в частности роговично-конъюнктивальный ксероз.

Кроме повышенных зрительных нагрузок и снижения частоты моргания, вызванных работой за компьютером, возникновению и развитию синдрома сухого глаза способствуют и другие неблагоприятные факторы — табачный дым, кондиционированный воздух, а также естественный процесс старения.

Профилактика:

1. устраивать регулярные перерывы для отдыха;

2. употреблять достаточное количество жидкости во избежание обезвоживания организма и почаще моргать;

3. воздержаться от курения на рабочем месте, несколько раз в день проветривать помещение и поддерживать нормальный уровень влажности воздуха.

Работающие компьютеры могут стать причиной респираторной аллергии. Попадающие в дыхательные пути частички пыли, а также некоторые газы и летучие соединения способны вызвать ложное срабатывание иммунной системы пользователя.

1. Характерными симптомами респираторной аллергии являются: аллергический ринит (насморк, не сопровождающийся повышением температуры тела);

3. Слезливость и покраснение глаз;

4. Сухость и зуд кожи.

Летучие соединения выделяются при нагреве пластмассовых частей корпусов системного блока, монитора, а также установленных в них печатных плат. В ходе специальных исследований было установлено, что пластик, используемый для изготовления корпусов мониторов, при нагревании до 50-55 °С начинает выделять пары трифенилфосфата. Нагревающиеся при работе печатные платы являются источником ряда летучих соединений на основе фтора, хлора, фосфора и различных смол.

Профилактика:

1. Поддержание чистоты на рабочем месте;

2. Рекомендуется воздержаться от курения;

3. Как можно чаще проветривать помещение;

4. Ежедневно проводить влажную уборку;

5. Не реже одного раза в неделю необходимо очищать поверхность экрана монитора при помощи специальных средств;

6. Желательно два-три раза в год проводить профилактическую чистку внутри системного блока — это также позволит продлить срок службы компонентов системы охлаждения (в частности, вентиляторов).

Предупредить появление болезней значительно проще, чем вылечить их. Не забывайте регулярно делать перерывы в работе, выполняйте комплексы упражнений и не пренебрегайте активным отдыхом в свободное время — это позволит значительно снизить риск возникновения и развития «компьютерных» болезней.

Рассмотрена проблема обеспечения безопасности корпоративных сетей организаций. В качестве основных причин нарушения безопасности и утечек информации разного уровня доступа, в организации, выделены действия злоумышленника. Показано, что для своевременного предотвращения атак злоумышленника и обеспечения безопасности и устойчивости функционирования сети организации необходимо проводить регулярный мониторинг состояния сети. Поскольку именно регулярный мониторинг состояния сети, позволит своевременно обнаруживать и отслеживать сетевые аномалии, а также проводить их подробный анализ, с целью выявления причин и источников аномалии. Проанализированы основные причины возникновения аномалий в сетевом трафике, к которым относят: сетевые атаки, ошибки пользователей, сбои и отказы аппаратного обеспечения, дефекты программного обеспечения, повреждения каналов связи. Рассмотрены способы проявления сетевых аномалий: видимые аномалии и аномалии, не имеющие видимых признаков. Выделены источники возникновения сетевых аномалий. Сделан вывод, что наиболее опасным источником сетевых аномалий являются действия злоумышленника. Показана и подробно проанализирована причинно-следственная связь между аномалиями и наиболее распространенными сетевыми атаками. Сделан вывод о возможности применения описания связи между атаками и аномалиями при написании правил и шаблонов алгоритмов обнаружения аномалий и атак.

Ключевые слова: сетевая атака, сеть, злоумышленник, информационная безопасность, мониторинг, сетевой трафик.

Существуют видимые аномалии, проявляющиеся в некорректной работе информационно-вычислительной системы в текущий момент времени и аномалии, не имеющие видимых признаков в текущий момент времени, но которые могут привести к сбоям спустя значительное время. При этом наиболее опасными являются аномалии, которые возникают в результате проведения сетевой атаки. При этом целью любой сетевой атаки является вторжение злоумышленника в систему и получение доступа к конкретным данным или ресурсу. Поэтому сетевые атаки могут проводиться в несколько этапов и отличаться разным уровнем сложности. Например, некоторые виды атак требуют большое количество вычислительных ресурсов и высокого уровня подготовки злоумышленника, другие способен осуществить рядовой пользователь, даже не предполагающий, какие последствия может принести его деятельность. Следовательно, для минимизации ущерба от возможного вторжения в систему и своевременного предотвращения атаки на ранних стадиях проведения, важно четко выявлять в обнаруженной аномалии признаки атаки и проводить оценку возможных последствий.

В таблице 1 представлена разработанная причинно-следственная связь между атаками злоумышленников, сетевыми аномалиями и их последствиями для безопасности сети организации.

Причины и последствия возникновения аномалий в сетевом трафике, источником которых является активность злоумышленника

Причина возникновения аномалии (источник)

Вид проявления аномалии

Последствия

Атаки на уровне приложений

эксплуатация известных уязвимостей и ошибок в программном обеспечении, сканирование и доступ к портам, ассоциированным с уязвимыми приложениями

злоумышленники могут получить доступ к АРМ пользователя сети, повысить привелегии, получить административный доступ

скачек в трафике по потокам/с, с несколькими пакетами в потоках от одного доминирующего IP-адреса

установка rootkit и использование системы для автоматизации процесса вторжения, позволяет злоумышленнику просканировать сотни тысяч систем за короткий промежуток времени

Атаки типа «отказ в обслуживании» (DoS) и «распределенный отказ в обслуживании» (DDoS)

наблюдается интенсивный поток трафика с множества IP-адресов на порты маршрутизаторов и серверов

происходят нарушения нормального функционирования системы, нарушается доступность данных и сервисов, которые обычно дополняются нехваткой ресурсов, необходимых для работы сети, операционной системы или приложений.

создание большого числа частично открытых соединений, увеличения числа SYN-пакетов

нарушения нормального функционирования системы

Атаки «Ping of Death»

получении слишком больших IP-пакетов.

сбой, отказ, зависание и перезагрузка системы

Tribe Flood Network (TFN) и Tribe Flood Network 2000 (TFN2K)

генерация пакетов с подмененными IP-адресами источника, динамическое изменение размеров пакетов, IP-адресов и портов источника, появление в трафике большого числа пакетов на один IP-адрес

являются распределенными инструментальными средствами, обычно запускающими скоординированные DoS-атаки из многих источников на одну или несколько целей.

появление нелегального зашифрованного трафика,генерация пакетов с подмененными IP-адресами источника, динамическое изменение размеров пакетов, IP-адресов и портов источника, появление в трафике большого числа пакетов на один IP-адрес

происходит вторжение в большое количество систем для последующего использования их при атаке. Затем следует фаза DoS-атаки, в течение которой захваченные системы используются для атаки на один или несколько объектов

Атаки «IP spoofing»

подмена IP-адресов источника на адреса из доверенных зон

злоумышленник внутри сети или за ее пределами выдает себя за компьютер, которому можно доверять

перехват сетевых пакетов, протоколов маршрутизации и транспортных протоколов, искажение передаваемых данных и включение новой информации в сетевые сессии

запросы к DNS-серверу, сканирование диапазона IP-адресов (ping sweeps) и сканирование портов

злоумышленники могут найти открытые порты, изучить характеристики приложений, выполняющихся на хостах

перехват пакетов передающихся по сети в открытом виде (службы telnet, FTP, SMTP, POP3 и т. д.), например имен пользователей и пароли, переключение потоков трафика с одного сетевого устройства (службы) на другое

злоумышленник может получить доступ к учетной записи системного пользователя, который хакер может использовать для создания новой учетной записи, и таким образом иметь доступ к сети и ее ресурсам в любое время

Атаки на пароли

подделка IP-пакетов и прослушивание пакетов, скачек в трафике по потокам/с, с несколькими пакетами от одного доминирующего IP-адреса

злоумышленники могут обеспечить себе вход в сеть, независимо от возможных будущих изменений взломанных данных

Port redirection attacks

переадресация сетевого трафика, падение в байтах или пакетах в одном потоке трафика и выброс в другом.

Передача злоумышленниками через межсетевой экран нелегального трафика

Вирусные и троянские атаки

выброс в трафике без доминирующего адреса назначения, но с одним или несколькими доминирующими портами назначения

примером вируса является программа, которая, удаляет некоторые сетевые файлы и инфицирует все другие версии файла command. com, которые сможет обнаружить.

Trust exploitation attacks

происходят, когда кто-либо пользуется преимуществом доверительных отношений в пределах сети

атака на внутреннюю сеть

Описанная авторами причинно-следственная связь может использоваться в процессе анализа обнаруженных аномалий, и в качестве основы для пополнения баз знаний и создания шаблонов, правил и сценариев алгоритмов обнаружения аномалий и атак.

По результатам проведенного исследования, можно сделать следующие выводы:

Шум от вентиляторов — норма. Но если вы слышите дребезг и вибрацию, с этим уже стоит бороться. Разберем причины и методы борьбы с такими явлениями.

Что дребезжит в системном блоке

Ответ простой: всё, что движется. Таких компонентов в ПК, на самом деле, не много — это жесткие диски и вентиляторы системы охлаждения. Дребезг возникает, когда их крепления к корпусу ослабевают. Найти виновника просто: снимите боковую крышку корпуса и аккуратно дотроньтесь пальцем до каждого HDD и вентилятора. Если деталь вибрирует — проблема в ней.

Как избавиться от дребезга HDD

Гарантированный, но радикальный способ — заменить жесткий диск на SSD. В нем нет механических частей, поэтому он работает бесшумно. Стоят SSD от 1500 рублей

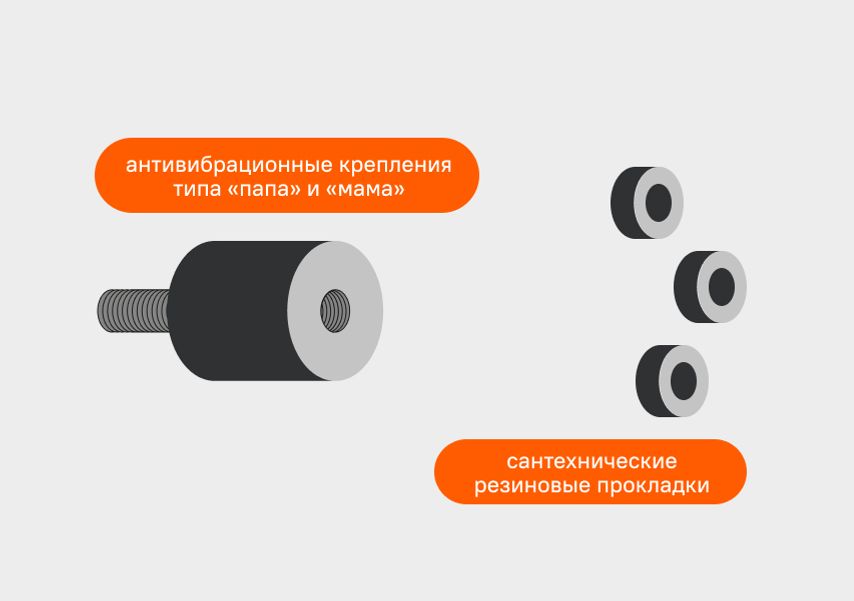

Внутри HDD (слева) крутится магнитный диск и движется считывающая головка, в SSD (справа) подвижных частей нетВторой вариант — создать амортизирующую прокладку между жестким диском и корпусом ПК. Для этого используют антивибрационные крепления — толстые резиновые подушки с резьбовыми элементами типа «папа» и «мама». Один конец вкручивается в отверстие корпуса жесткого диска, в другой вворачивается болт, который крепит всю эту конструкцию к корзине.

Максимальный эффект вы получите, если разместите диск поверх антивибрационного крепления. Но если таких креплений нет, можно обойтись подручными средствами. Например, использовать сантехнические прокладки: нужно только подобрать болты подходящей длины.

Другой вариант — подложка из поролона. Только имейте в виду, что шасси HDD используется и для теплообмена, так что не стоит заворачивать жесткий диск в поролон целиком: достаточно нарезать небольшие полосы и разместить между корзиной и диском.

Как избавиться от дребезжания вентиляторов

Вентиляторы работают на разных скоростях в зависимости от нагрузки. И дребезг может быть постоянным или появляться на определенной скорости. Методы «лечения» примерно те же, что и с HDD.

Для начала стоит проверить затяжку болтов. Вентилятор не должен шататься, когда вы нажимаете на любой из его углов. Если весь крепеж хорошо затянут, попробуйте использовать проставки из резины между вентилятором и корпусом ПК. Здесь снова помогут сантехнические прокладки.

У дорогих вентиляторов резиновые вставки предусмотрены конструкцией, как, например, у Zalman ZM-RFD120A

Если ваша система работает правильно, то вы слышите шум циркулирующего воздуха. Жужжание и дребезг — это отклонение от нормы, их можно устранить заменой некоторых комплектующих или установкой прокладок.

Читайте также: