Skype включить двухфакторную аутентификацию

Обновлено: 02.07.2024

Почему SMS — не лучший выбор для двухфакторной аутентификации, и какие существуют альтернативы.

18 октября 2018

За последние пару лет идея двухфакторной аутентификации, о которой так долго говорили гики, сильно продвинулась в массы. Однако до сих пор в большинстве случаев речь идет о двухфакторной аутентификации при помощи одноразовых паролей, приходящих в SMS. А это, к сожалению, не очень-то надежный вариант. Вот что может пойти не так:

- Пароль в SMS можно подсмотреть, если у вас включен показ уведомлений на экране блокировки.

- Даже если показ уведомлений отключен, можно извлечь SIM-карту из смартфона, установить в другой смартфон и принять SMS с паролем.

- SMS с паролем может перехватить пробравшийся в смартфон троян.

- Также с помощью различных махинаций (убеждение, подкуп, сговор и так далее) можно заполучить новую SIM-карту с номером жертвы в салоне сотовой связи. Тогда SMS будут приходить на эту карту, а телефон жертвы просто не будет связываться с сетью.

- Наконец, SMS с паролем может быть перехвачена через фундаментальную уязвимость в протоколе SS7, по которому эти SMS передаются.

Надо заметить, что даже самый трудоемкий и высокотехнологичный из перечисленных методов перехвата пароля в SMS — с помощью взлома протокола SS7 — уже был использован на практике. Так что речь не о теоретической возможности возникновения неприятностей, а о вполне практической угрозе.

В общем, пароли в SMS — это не очень-то безопасно, а иногда даже и очень небезопасно. Поэтому есть смысл озаботиться поиском альтернативных вариантов двухэтапной аутентификации, о чем мы сегодня и поговорим.

Одноразовые коды в файле или на бумажке

Работает это очень просто: по запросу сервис генерирует и показывает на экране десяток одноразовых кодов, которые в дальнейшем могут быть использованы для подтверждения входа в него. Дальше вы просто распечатываете или переписываете эти коды на бумагу и кладете в сейф. Или, что еще проще, сохраняете в зашифрованных записях в менеджере паролей.

В общем, не так важно, будете ли вы хранить эти коды на теплой ламповой бумаге или в бездушном цифровом виде — важно сохранить их так, чтобы они а) не потерялись и б) не могли быть украдены.

Приложения для двухфакторной аутентификации

У единожды сгенерированного набора одноразовых кодов есть один недостаток: рано или поздно он закончится, и вполне может так получиться, что вы останетесь без кода в самый неподходящий момент. Поэтому есть способ лучше: можно генерировать одноразовые коды на лету с помощью небольшого и, как правило, очень простого приложения — аутентификатора.

Как работают приложения-аутентификаторы

Работают приложения для двухфакторной аутентификации очень просто. Вот что придется сделать:

- устанавливаете на смартфон приложение для двухфакторной аутентификации;

- заходите в настройки безопасности сервиса, который среди опций для двухфакторной аутентификации предлагает использовать такие приложения;

- выбираете двухфакторную аутентификацию с помощью приложения;

- сервис покажет вам QR-код, который можно отсканировать прямо в 2FA-приложении;

- сканируете код приложением — и оно начинает каждые 30 секунд создавать новый одноразовый код.

Коды создаются на основе ключа, который известен только вам и серверу, а также текущего времени, округленного до 30 секунд. Поскольку обе составляющие одинаковы и у вас, и у сервиса, коды генерируются синхронно. Этот алгоритм называется OATH TOTP (Time-based One-time Password), и в подавляющем большинстве случаев используется именно он.

Также существует альтернатива — алгоритм OATH HOTP (HMAC-based One-time Password). В нем вместо текущего времени используется счетчик, увеличивающийся на 1 при каждом новом созданном коде. Но этот алгоритм редко встречается в реальности, поскольку при его использовании гораздо сложнее обеспечить синхронное создание кодов на стороне сервиса и приложения. Проще говоря, есть немалый риск, что в один не очень прекрасный момент счетчик собьется и ваш одноразовый пароль не сработает.

Так что можно считать OATH TOTP де-факто индустриальным стандартом (хотя формально это даже не стандарт, на чем создатели этого алгоритма очень настаивают в его описании).

Совместимость приложений для двухфакторной аутентификации и сервисов

Подавляющее большинство приложений для двухфакторной аутентификации работает по одному и тому же алгоритму, так что для всех сервисов, которые поддерживают аутентификаторы, можно использовать любое из них — какое вам больше нравится.

Как и в любом добротном правиле, в этом тоже есть определенное количество исключений. Некоторые сервисы по каким-то причинам, ведомым только им одним, предпочитают делать свои собственные приложения для двухфакторной аутентификации, которые работают только с ними. Более того, сами сервисы не работают ни с какими другими приложениями, кроме своих собственных.

Особенно это распространено среди крупных издателей компьютерных игр — например, существуют несовместимые со сторонними сервисами приложения Blizzard Authenticator, Steam Mobile с встроенным аутентификатором Steam Guard, Wargaming Auth и так далее. Для этих сервисов придется ставить именно эти приложения.

Также по этому странному пути пошла Adobe, разработавшая Adobe Authenticator, который работает только с аккаунтами AdobeID. Но при этом вы можете использовать для защиты AdobeID и другие аутентификаторы, так что вообще непонятно, ради чего было городить огород.

Поэтому просто выбирайте приложение-аутентификатор, которое вам больше нравится по набору дополнительных функций — оно будет работать с большинством сервисов, которые вообще поддерживают 2FA-приложения.

Лучшие приложения для двухфакторной аутентификации

Несмотря на то что базовая функция у всех этих приложений одна и та же — создание одноразовых кодов по одному и тому же алгоритму, некоторые аутентификаторы обладают дополнительными функциями или особенностями интерфейса, которые могут показаться вам удобными. Перечислим несколько самых интересных вариантов.

1. Google Authenticator

Поддерживаемые платформы: Android, iOS

Как отмечают буквально все публикации, Google Authenticator — это самое простое в использовании из всех существующих приложений для двухфакторной аутентификации. У него даже настроек нет. Все, что можно сделать, — это добавить новый токен (так называется генератор кодов для отдельного аккаунта) или удалить один из имеющихся. А чтобы скопировать код в буфер обмена, достаточно коснуться его пальцем на сенсорном экране смартфона или планшета. Все!

Однако у такой простоты есть и недостаток: если вам что-то не нравится в интерфейсе или хочется от аутентификатора чего-то большего — придется устанавливать другое приложение.

+ Очень просто использовать.

2. Duo Mobile

Поддерживаемые платформы: Android, iOS

Duo Mobile также крайне прост в использовании, минималистичен и лишен дополнительных настроек. По сравнению с Google Authenticator у него есть одно преимущество: по умолчанию Duo Mobile скрывает коды — чтобы увидеть код, надо нажать на конкретный токен. Если вы, как и я, испытываете дискомфорт каждый раз, когда открываете аутентификатор и показываете всем окружающим кучу кодов от всех своих аккаунтов сразу, то вам эта особенность Duo Mobile наверняка понравится.

+ По умолчанию скрывает коды.

3. Microsoft Authenticator

Поддерживаемые платформы: Android, iOS

В Microsoft тоже не стали усложнять и сделали свой аутентификатор на вид очень минималистичным. Но при этом Microsoft Authenticator заметно функциональнее, чем Google Authenticator. Во-первых, хоть по умолчанию все коды показываются, но каждый из токенов можно отдельно настроить так, чтобы при запуске приложения код был скрыт.

Во-вторых, Microsoft Authenticator упрощает вход в аккаунты Microsoft. В этом случае после ввода пароля достаточно будет нажать в приложении кнопку подтверждения входа — и все, можно даже не вводить одноразовый код.

+ Можно настроить, чтобы коды скрывались.

+ Дополнительные возможности для входа в аккаунты Microsoft.

4. FreeOTP

Поддерживаемые платформы: Android, iOS

Есть четыре причины, по которым вам может понравиться этот аутентификатор, разработанный Red Hat. Во-первых, это ваш выбор, если вы любите программное обеспечение с открытым кодом. Во-вторых, это самое маленькое приложение из всех рассматриваемых — версия для iOS занимает всего 750 Кбайт. Для сравнения: минималистичный Google Authenticator занимает почти 14 Мбайт, а приложение Authy, о котором мы поговорим ниже, — аж 44 Мбайта.

В-третьих, по умолчанию приложение скрывает коды и показывает их только после касания. Наконец, в-четвертых, FreeOTP позволяет максимально гибко конфигурировать токены вручную, если вам это зачем-нибудь нужно. Разумеется, обычный способ создания токена с помощью сканирования QR-кода тоже поддерживается.

+ По умолчанию скрывает коды.

+ Приложение занимает всего 700 Кбайт.

+ Открытый код.

+ Максимум настроек при создании токена вручную.

5. Authy

Поддерживаемые платформы: Android, iOS, Windows, macOS, Chrome

Самое навороченное из приложений для двухфакторной аутентификации, основным достоинством которого является то, что все токены хранятся в облаке. Это позволяет получить доступ к токенам с любого из ваших устройств. Заодно это упрощает переезд на новые устройства — не придется заново активировать 2FA в каждом сервисе, можно продолжить пользоваться существующими токенами.

В облаке токены зашифрованы ключом, который создается на основе заданного пользователем пароля, — то есть данные хранятся безопасно, и украсть их будет нелегко. Также можно установить ПИН-код на вход в приложение — или защитить его отпечатком пальца, если ваш смартфон оснащен соответствующим сканером.

Основной недостаток Authy состоит в том, что приложение с ходу требует завести аккаунт, привязанный к вашему телефонному номеру, — без этого просто не получится начать с ним работать.

− Требуется зарегистрироваться в Authy, используя номер телефона, — без этого приложение не работает.

Поддерживаемые платформы: Android, iOS

− При большом количестве токенов не очень удобно искать нужный.

Если приложение, генерирующее одноразовые коды, кажется вам слишком эфемерным способом защитить свои аккаунты, и хочется чего-то более постоянного, надежного и материального — буквально запереть аккаунт на ключ и положить его в карман, — то у меня есть для вас хорошая новость: такой вариант также существует. Это аппаратные токены стандарта U2F (Universal 2nd Factor), созданного FIDO Alliance.

Как работают токены FIDO U2F

Аппаратные U2F-токены очень полюбились специалистам по безопасности — в первую очередь потому, что с точки зрения пользователя они работают очень просто. Для начала работы достаточно подключить U2F-токен к вашему устройству и зарегистрировать его в совместимом сервисе, причем делается это буквально в пару кликов.

Вставьте ключ и нажмите кнопку — и это действительно все

Приватный ключ используется для того, чтобы зашифровать подтверждение входа, которое передается на сервер и может быть расшифровано с помощью публичного ключа. Если кто-то от вашего имени попытается передать подтверждение входа, зашифрованное неправильным приватным ключом, то при расшифровке с помощью известного сервису публичного ключа вместо подтверждения получится бессмыслица, и сервис не пустит его в аккаунт.

Какими бывают U2F-устройства

YubiKey — вероятно, самые популярные U2F-токены

Например, Google недавно представила свой комплект аппаратных аутентификаторов Google Titan Security Keys. На самом деле это ключи производства Feitian Technologies (второй по популярности производитель U2F-токенов после Yubico), для которых в Google написали собственную прошивку.

NFC — необходим для использования со смартфонами и планшетами на Android.

Bluetooth — понадобится на тех мобильных устройствах, в которых нет NFC. К примеру, аутентификатор с Bluetooth все еще нужен владельцам iPhone: несмотря на то, что в iOS уже разрешили приложениям использовать NFC (до 2018 года это было позволено только Apple Pay), разработчики большинства совместимых с U2F приложений еще не воспользовались этой возможностью. У Bluetooth-аутентификаторов есть пара минусов: во-первых, их нужно заряжать, а во-вторых, их подключение занимает гораздо больше времени.

В базовых моделях U2F-токенов обычно есть только поддержка собственно U2F — такой ключ обойдется в $10–20. Есть устройства подороже ($20–50), которые заодно умеют работать в качестве смарт-карты, генерировать одноразовые пароли (в том числе OATH TOTP и HOTP), генерировать и хранить ключи PGP-шифрования, могут использоваться для входа в Windows, macOS и Linux и так далее.

Что же выбрать: SMS, приложение или YubiKey?

Так или иначе, главный совет — по возможности избегать использования одноразовых паролей в SMS. Правда, получится это не всегда: например, финансовые сервисы в силу своей консервативности продолжают использовать SMS и крайне редко позволяют пользоваться чем-либо еще.

Знаете ли вы, что можно повысить безопасность учетной записи, удалив пароль и выполняя вход без пароля? Как отказаться от паролей с помощью учетной записи Майкрософт.

Сведения о двухфакторной проверке подлинности

Что такое двухфакторная проверка подлинности?

Двухфакторная проверка подлинности помогает обеспечить защиту, усложняя вход в вашу учетную запись Майкрософт для другого пользователя. Она использует две различные формы идентификации: пароль и способ связи (также известный как сведения безопасности). Даже если кто-то другой узнает ваш пароль, он не сможет войти, если не имеет доступа к сведениям безопасности. Вот почему также важно использовать различные пароли для всех своих учетных записей.

Важно: Если двухфакторная проверка подлинности включена, вам всегда будут нужны две формы идентификации. Это означает, что если вы забыли свой пароль, вам потребуется два способа связи. Если вы потеряли свой способ связи, вы не сможете получить доступ к своей учетной записи только с помощью пароля. Для восстановления доступа может потребоваться до 30 дней. Вы даже можете потерять доступ к учетной записи. Поэтому мы настоятельно рекомендуем хранить три элемента сведений безопасности для вашей учетной записи на всякий случай.

Что происходит, когда вы включаете двухфакторную проверку подлинности

Если включить двухфакторную проверку, вы будете получать код безопасности по электронной почте, телефону или в приложении для проверки подлинности каждый раз при входе с недоверенного устройства. Если двухфакторная проверка подлинности отключена, вам придется лишь периодически подтверждать свою личность с помощью кодов безопасности в случаях, если безопасность вашей учетной записи находится под угрозой.

Необходимые настройки

Двухфакторная проверка подлинности начинается с ввода адреса электронной почты (мы рекомендуем применять два адреса электронной почты: стандартный и резервный), номера телефона или запуска приложения проверки подлинности. Если вы начнете входить в систему с нового устройства или из нового местоположения, мы отправим вам защитный код, который необходимо ввести на странице входа. Дополнительные сведения о приложении проверки подлинности см. в разделе Использование приложения Microsoft Authenticator.

Включение и выключение двухфакторной проверки подлинности

Откройте страницу Основные сведения о безопасности и выполните вход с помощью учетной записи Майкрософт.

Выберите Расширенные параметры безопасности.

В разделе Двухшаговая проверка выберите Настройка двухшаговой проверки, чтобы включить ее, или Выключение двухшаговой проверки, чтобы выключить ее.

Примечание: В ходе настройки этой учетной записи вам будет предоставлен QR-код для его сканирования с помощью вашего устройства. Это один из способов убедиться в том, что вы физически владеете устройством, на которое вы устанавливаете приложение Authenticator.

Сброс пароля при включенной двухфакторной проверке подлинности

Если вы забыли пароль, когда двухфакторная проверка подлинности включена для вашей учетной записи, вы можете сбросить его при наличии у вас двух способов связи с вами. Например, это могут быть запасной контактный адрес электронной почты или номера телефонов, которые вы использовали при включении двухфакторной проверки подлинности.

В зависимости от того, какие сведения безопасности добавлены в учетную запись, может потребоваться ввести код безопасности из приложения проверки подлинности и ввести код, отправленный на резервный электронный адрес.

Чтобы сбросить пароль, выполните действия, приведенные в разделе Как сбросить пароль учетной записи Майкрософт. Вместо одного кода безопасности для подтверждения вашей личности вы получите два.

Если вы ищете сведения об изменении, удалении или обновлении дополнительного электронного адреса или номера телефона, на которые вы получаете коды безопасности, выполните шаги, описанные либо в разделе Сведения о безопасности и коды проверки, либо в разделе Замена сведений о безопасности в своей учетной записи Майкрософт.

Если невозможно использовать коды безопасности, используйте пароли приложений

Пароли приложений доступны, только если вы используете двухфакторную проверку подлинности. Если двухфакторная проверка подлинности не включена, вы не увидите раздел Пароли приложений на странице Дополнительные параметры безопасности.

Узнайте, как создавать и использовать пароли приложений в разделе Пароли приложений и двухфакторная проверка подлинности.

При использовании программ и сервисов в Интернете, куда мы должны поместить наши личные данные и войти в систему, как в случае с Skype , мы должны проявлять крайнюю осторожность и не допускать ошибок. По этой причине в этой статье мы расскажем, как активировать двухэтапная аутентификация. Это позволяет добавить дополнительный уровень безопасности и предотвратить проникновение хакеров, которые могут украсть информацию и поставить под угрозу нашу конфиденциальность. Мы также объясним, почему это так важно.

Почему важна двухэтапная аутентификация

Когда мы хотим защитить учетную запись в социальной сети, e-mail или любой другой логин, первое, что мы делаем, это создаем пароль. Это самая основная и элементарная вещь, чтобы никто не мог войти с нашим пользователем. Но, конечно, иногда этот пароль может просочиться . Мы можем стать жертвами фишинговых атак, которые крадут ключ, вредоносного ПО, такого как кейлоггер, который собирает все нажатия клавиш, атак грубой силы .

Чтобы запретить кому-либо доступ к учетной записи Skype даже после кражи пароля, мы можем использовать 2FA . Он состоит из второго шага, необходимого для аутентификации. Обычно это код, который мы получаем, например, по SMS.

Таким образом, если кто-то попытается войти с нашим пользователем с другого компьютера, ему придется ввести правильный пароль и, кроме того, заполнить этот второй шаг, который многофакторная аутентификация . Без сомнения, это дополнительная гарантия того, что эта учетная запись Skype будет защищена.

Шаги по активации 2FA в Skype

Так как же включить двухэтапную аутентификацию в Skype? После объяснения того, что это такое и каковы его преимущества, мы собираемся объяснить, что мы можем сделать, чтобы правильно настроить учетную запись и иметь возможность использовать 2FA . Это очень просто и нам не придется ничего устанавливать дополнительно.

Доступ к учетной записи

Очевидно, первое, что нужно авторизоваться с нашей учетной записью Skype. Сделаем это из браузера. После того, как мы введем соответствующие данные, мы предоставим вам Мой аккаунт, и он перенесет нас в новое окно со всем, что связано с конфигурацией, профилем и т. Д.

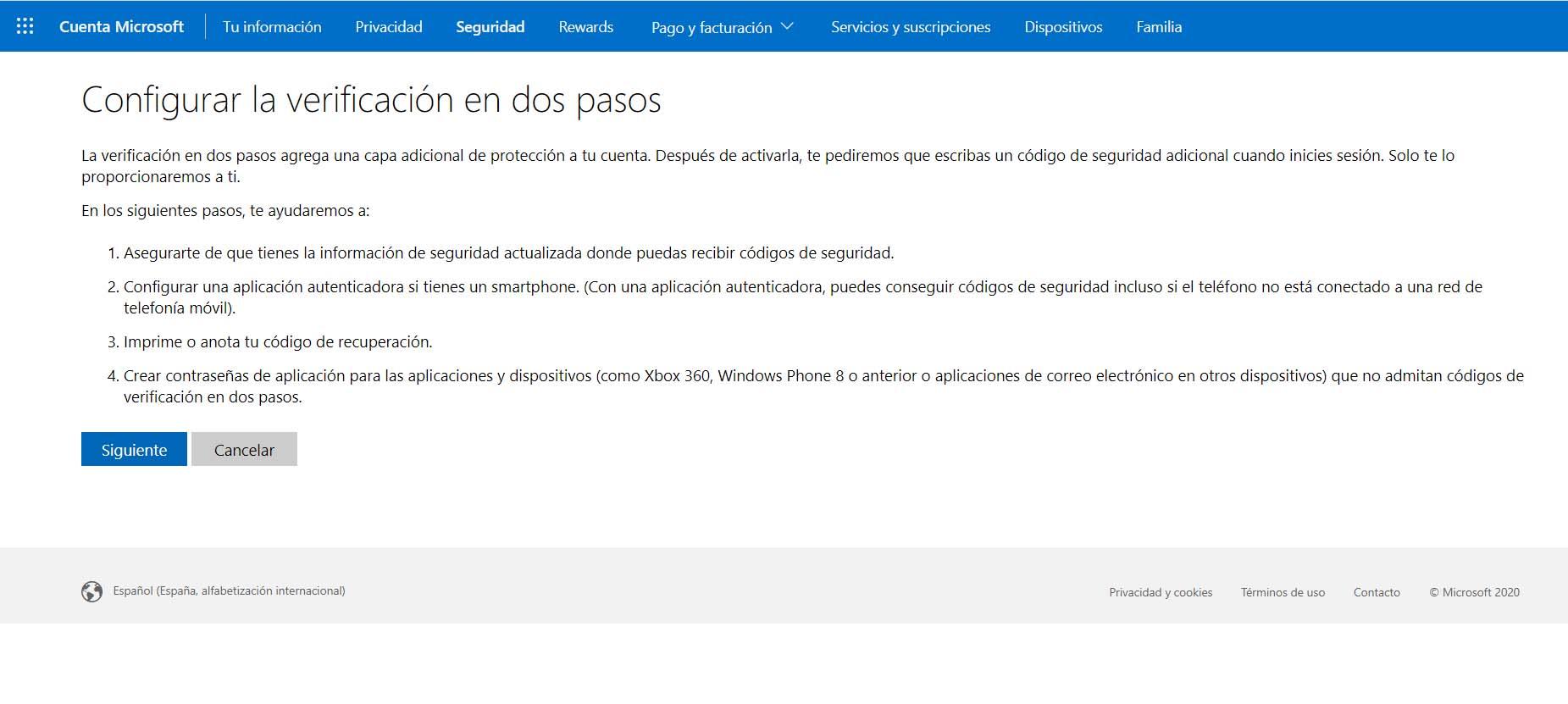

Оказавшись здесь, вам нужно перейти к Безопасность раздел. Там мы найдем окно, подобное тому, которое мы видим на изображении ниже. Появятся разные варианты, и один из них, который отображается в правом верхнем углу, является Двухэтапное подтверждение .

Активировать двухэтапную аутентификацию

В этом новом окне появятся методы, которые мы настроили для входа в систему. Логически появится пароль и, если мы активировали какой-либо дополнительный метод. В нашем случае, поскольку мы начинаем с нуля, мы должны активировать проверку в два этапа , поэтому отметим этот вариант.

Когда мы это сделаем, появится новое окно, как мы видим на изображении выше. Там они сообщают нам необходимую информацию. Нам нужно нажать «Далее», и мы перейдем к следующему шагу по настройке 2FA в Skype.

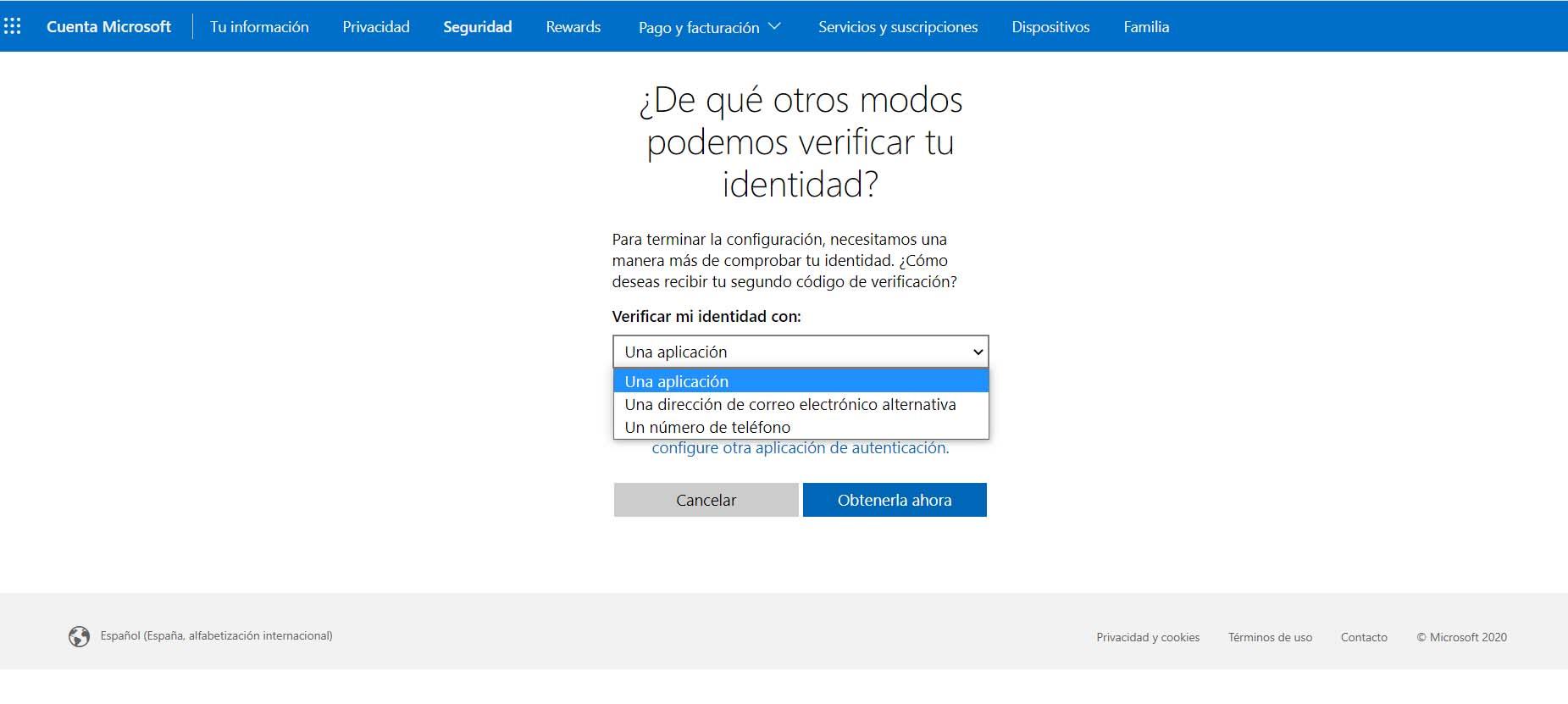

Выберите тип двухэтапной аутентификации

Следующее, что нам нужно сделать, это выбрать тип двухэтапной аутентификации. Есть несколько вариантов и правда в том, что не все они одинаково безопасны. Как мы видим на изображении, у нас есть три альтернативы: приложение, учетная запись электронной почты или номер телефона.

Первый вариант позволяет нам аутентифицироваться через заявление которые мы устанавливаем на мобильный. Например, Google Authenticator или Microsoft Аутентификатор. Что мы делаем, так это проверяем логин, указывая на то, что мы действительно являемся законным пользователем, который пытается войти в учетную запись.

Другой вариант - использовать адрес электронной почты на который они отправят нам код и, третий вариант, номер телефона где они пришлют нам SMS с тем кодом, который мы должны ввести.

Настроить выбранный вариант

После того, как мы выберем метод двухэтапной аутентификации, который мы хотим использовать, нам просто нужно нажать «Далее». Он попросит нас заполнять в данных в случае выбора проверки по электронной почте или по номеру телефона, а также для загрузки приложения в случае выбора этой альтернативы.

Например, в случае выбора альтернативного адреса электронной почты нам нужно будет ввести четырехзначный код, который будет отправлен на этот адрес. Оттуда мы убедимся, что действительно являемся законным пользователем этой учетной записи, и в Skype будет активирована двухэтапная аутентификация.

Больше ничего делать не нужно. Следуя этим шагам, мы повысим безопасность учетной записи Skype и тем самым предотвратим нежелательное проникновение злоумышленников, которые могут поставить под угрозу конфиденциальность и воспользоваться утечкой пароля.

Выводы по активации 2FA в Skype

Поэтому после объяснения, как включить многофакторная аутентификация в Skype можно сказать, что это очень рекомендуется. Мы собираемся значительно повысить безопасность учетной записи и избежать проблем, которые могут повлиять на нас, если, например, есть утечка безопасности на самой платформе, мы стали жертвами фишинг-атаки или просто угадали пароль.

2FA - это собираюсь добавить этот дополнительный уровень безопасности, столь важный, чтобы избежать любой из этих проблем. Кроме того, мы увидели, что существуют различные варианты его настройки, такие как код по SMS, электронной почте или использование приложения. Мы советуем использовать эту последнюю альтернативу, но любой из трех также будет служить для повышения защиты.

Источник: Люк Филипович / iMore

Учетные записи Skype поддерживают двухфакторную аутентификацию по номеру телефона или через приложение для аутентификации. Вот как вы можете настроить двухфакторную аутентификацию в своей учетной записи Skype.

Если вы не знали, Skype принадлежит Microsoft, поэтому ваша учетная запись Skype является учетной записью Microsoft. Чтобы настроить двухфакторную аутентификацию в SKype, вам необходимо настроить ее в своей учетной записи Microsoft. Вот как это можно сделать с помощью текста!

-

.

- Нажмите Войти и введите свои учетные данные, если будет предложено.

- Щелкните значок Безопасность таб.

В раскрывающемся меню выберите * Номер телефона **.

Нажмите Следующий.

Нажмите Следующий.

Как включить двухфакторную аутентификацию для Skype через приложение аутентификации

-

.

- Нажмите Войти и введите свои учетные данные, если будет предложено.

- Щелкните значок Безопасность таб.

Нажмите Настроить двухэтапную проверку.

выбирать Приложение в раскрывающемся меню.

Нажмите Следующий по завершении.

Вот и все! теперь вам нужно будет вводить код подтверждения из вашего приложения для аутентификации каждый раз, когда вы хотите войти в Skype.

Любые вопросы?

Дайте нам знать в комментариях ниже!

Обновлено в июле 2020 г .: Обновлено, чтобы показать новые шаги по настройке 2FA для Skype.

Мы можем получать комиссию за покупки, используя наши ссылки. Узнать больше.

Братья Марио. Празднование 35-й годовщины официально заканчивается 31 марта. Мы не можем дождаться, потому что якобы он держит в заложниках еще одну франшизу Nintendo.

Читайте также: