Виды компьютерных преступлений презентация

Обновлено: 04.07.2024

Компьютерное преступление как любое противоправное действие, при котором компьютер выступает либо как объект, против которого совершается преступление, либо как инструмент, используемый для совершения преступных действий. Его типы и ответственность.

| Рубрика | Программирование, компьютеры и кибернетика |

| Вид | презентация |

| Язык | русский |

| Дата добавления | 25.09.2012 |

| Размер файла | 1,3 M |

Подобные документы

Особенности работы стандартных программ Windows: калькулятор, проводник, блокнот. Понятие, виды компьютерной преступности, средства обеспечения безопасности. Основные виды преступлений. Методы защиты от компьютерных вирусов. Защита информации в Интернете.

контрольная работа [420,7 K], добавлен 28.06.2011

Четыре уровня защиты от компьютерных преступлений: предотвращение, обнаружение, ограничение, восстановление. Причины совершения компьютерных преступлений. Очевидные признаки при выявлении компьютерных преступлений. Технологии компьютерных преступников.

реферат [18,6 K], добавлен 05.04.2010

Компьютерные обучающие системы. Принципы новых информационных технологий обучения. Типы обучающих программ. Активизация обучения. Компьютерное тестирование. Перспективные исследования в области компьютерного обучения. Интернет-технологии, мультимедиа.

контрольная работа [60,3 K], добавлен 10.09.2008

Общие понятие и компоненты системы безопасности, типы угроз. Компьютерные преступления и способы их совершения. Разработка и распространение компьютерных вирусов. Ущерб от нарушения информационной безопасности, ответственность по данным преступлениям.

реферат [248,9 K], добавлен 17.06.2013

Общая характеристика локальных вычислительных сетей, типы их топологии: "звезда", "кольцо", "шина" либо смешанная. Понятие сервера и компьютера - рабочей станции. Состав необходимого сетевого оборудования, параметры его производительности и надежности.

курсовая работа [420,0 K], добавлен 27.04.2013

Информационный процесс как совокупность последовательных действий, производимых над информацией для получения какого-либо результата. Понятие и сущность кодирования, механизмы и виді сбора информации. Применения компьютера для автоматизация процессов.

реферат [2,6 M], добавлен 12.03.2010

Сущность компьютерных преступлений и особенности правового регулирования ответственности за них. Основные виды преступлений, связанных с вмешательством в работу компьютеров. Методика защиты компьютерной информации, характеристика антивирусных программ.

Компьютерная преступность и безопасность. Компьютерные преступления в Уголовном кодексе РФ.

Виды компьютерных преступлений Несанкционированный Ввод логических доступ к информации. бомб. Разработка и распрост- Преступная небреж- ранение вирусов. ность в разработке. Подделка компьютерной Хищение компьютер- информации. ной информации.

Предупреждение компьютерных преступлений Известно много мер, направленных на предупреждение преступления: Технические Организационные Правовые

Технические -защита от несанкционированного доступа к системе -резервирование особо важных компьютерных подсистем -организация вычислительных сетей -установка противопожарного оборудования -оснащение замками, сигнализациями

Организационные -охрана вычислительного центра -тщательный подбор персонала -наличие плана восстановления работоспособности(после выхода из строя) -универсальность средств защиты от всех пользователей

Правовые -разработка норм, устанавливающих ответственность за компьютерные преступления -защита авторских прав программистов -совершенствование уголовного и гражданского законодательства

Классификация сбоев и нарушений: Сбои оборудования. Потеря информации из-за некорректной работы ПО. Потери, связанные с несанкционированным доступом. Потери, связанные с неправильным хранением архивных данных. Ошибки обслуживающего персонала и пользователей.

Способы защиты информации: Шифрование. Физическая защита данных.Кабельная система. Системы электроснабжения. Системы архивирования и дублирования информации.

Шифрование On-Line Off-Line (в темпе поступления (автономном) информации) -DES(правительственный стандарт для шифрования цифровой информации) -RSA(стандарт Национального Бюро Стандартов)

Физическая защита. Кабельная система. Структурированные кабельные системы. Аппаратные кабельные системы. Административные подсистемы.

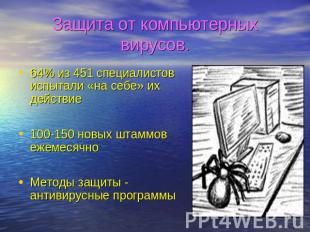

Програмные и програмно-аппаратные методы защиты Защита от компьютерных вирусов. Защита от несанкциони - рованного доступа Защита информации при удаленном доступе

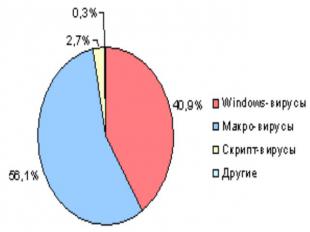

Защита от компьютерных вирусов. 64% из 451 специалистов испытали «на себе» их действие 100-150 новых штаммов ежемесячно Методы защиты - антивирусные программы

Защита от несанкционированного доступа Обострилась с распространением локальных, глобальных компьютерных сетей. Разграничение полномочий пользователя. Используют встроенные средства сетевых операционных систем. Комбинированный подход – пароль +идентификация по персональному ключу. Смарт – карты.

Защита информации при удалённом доступе Используются кабельные линии и радиоканалы. Сегментация пакетов. Специальные устройства контроля. Защита информации от хакеров.

Неправомерный доступ к информации «Законодательство в сфере информации» С 1991 по 1997-10 основных законов: -определяются основные термины и понятия. -регулируются вопросы о распространении информации. -охрана авторских прав. -имущественные и неимущественные отношения.

Ст.273 УК РФ. Предусматривает уголовную ответственность за создание программ для ЭВМ или их модификацию, приводящие к несанкционированному уничтожению. Защищает права владельца. Уголовная ответственность – в результате создания программы. Для привлечения достаточен сам факт создания программ.

Каков же итог? Никакие аппаратные, программные решения не смогут гарантировать абсолютную безопасность. Свести риск к минимуму - при комплексном подходе. Позитивность произошедших перемен в правовом поле очевидна.

Логическая бомба - тайное встраивание в программу для ЭВМ потерпевшего вредоносной программы для ЭВМ (программного модуля), которая должна сработать лишь однажды при наступлении определенных логических условий. При этом "бомба" автоматически ликвидируется при окончании исполнения заданного преступником вредоносного алгоритма.

«ТРОЯНСКИЙ КОНЬ»

Троянский конь - заключается в тайном введении в чужое программное обеспечение вредоносной программы для ЭВМ, которая позволяют негласно осуществлять иные, не планировавшиеся разработчиком программы функции. Эти средства совершения преступления используют для негласного добывания конфиденциальных сведений, например, логина и пароля доступа в сеть ЭВМ "Интернет

«КОМПЬЮТЕРНЫЙ ЧЕРВЬ»

Червь - саморазмножающийся и самораспространяющийся вирус, который специально создан для функционирования в сети ЭВМ. Он хранит свои модули на нескольких компьютерах - рабочих станциях сети. При уничтожении модулей на соответствующем числе рабочих станций, она автоматически воссоздает их после каждого подключения "вылеченного" компьютера к сети - как разрезанный на части дождевой червяк отращивает новые, недостающие участки тела. Червь, помимо своего оригинального алгоритма, может являться "средством передвижения" обычных вирусов, троянских коней, логических бомб.

«ЗЛЫЕ ШУТКИ НА ПК»

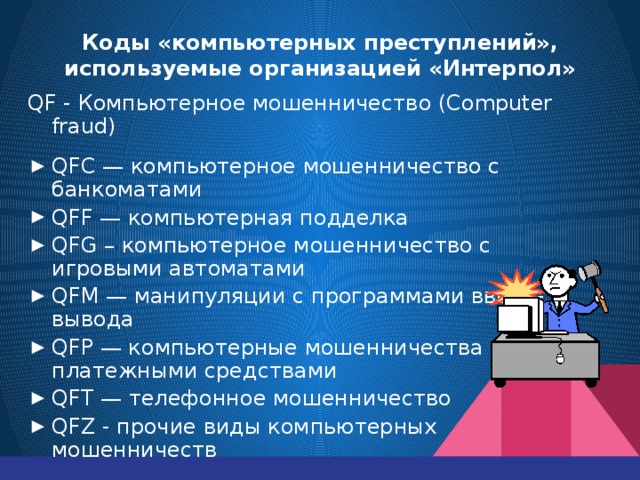

Коды «компьютерных преступлений», используемые организацией «Интерпол»

QF - Компьютерное мошенничество (Computer fraud)

Коды «компьютерных преступлений», используемые организацией «Интерпол»

QR - Незаконное воспроизведение («Пиратство»)

- QRG — незаконное воспроизведение компьютерных игр

- QRS — незаконное воспроизведение

прочего программного обеспечения

Коды «компьютерных преступлений», используемые организацией «Интерпол»

QS - Компьютерный саботаж

Коды «компьютерных преступлений», используемые организацией «Интерпол»

QL - Прочие компьютерные преступления

- QZB — компьютерные преступления с использованием электронных досок объявлений

- QZE — хищение информации, составляющей коммерческую тайну

- QZS — передача запрещенной к распространению информации

- QZZ — прочие виды компьютерных

Виды киберпреступников:

1.Крэкеры (cracker)

Крэкеры - лица, занимающиеся «взломом» (модификацией, блокированием, уничтожением) программно-аппаратных средств защиты компьютерной информации, охраняемых законом.

Фрэкеры (phreacker)

Фрэкеры – лица, специализирующиеся на совершении преступлений в области электросвязи с использованием конфиденциальной вариационной информации и специальных технических средств разработанных для негласного получения информации с технических каналов.

Кардеры (card)

Кардеры – профессиональные преступники, специализирующиеся на незаконной деятельности в сфере оборота пластиковых карт и их электронных реквизитов.

Презентация на тему Презентация по информатике: КЛАССИФИКАЦИЯ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ, предмет презентации: Информатика. Этот материал в формате pptx (PowerPoint) содержит 20 слайдов, для просмотра воспользуйтесь проигрывателем. Презентацию на заданную тему можно скачать внизу страницы, поделившись ссылкой в социальных сетях! Презентации взяты из открытого доступа или загружены их авторами, администрация сайта не отвечает за достоверность информации в них, все права принадлежат авторам презентаций и могут быть удалены по их требованию.

Слайды и текст этой презентации

КЛАССИФИКАЦИЯ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ.

Автор: Шапсигов М.М.

В ЗАВИСИМОСТИ ОТ СПОСОБА ВОЗДЕЙСТВИЯ НА КОМПЬЮТЕРНУЮ СИСТЕМУ СПЕЦИАЛИСТЫ ВЫДЕЛЯЮТ ЧЕТЫРЕ ВИДА КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ:

Физические злоупотребления, которые включают в себя разрушение оборудования; уничтожение данных или программ; ввод ложных данных, кражу информации, записанной на различных носителях.

Операционные злоупотребления, представляющие собой: мошенничество (выдача себя за другое лицо или использование прав другого лица); несанкционированное использование различных устройств.

Программные злоупотребления, которые включают в себя: различные способы изменения системы математического обеспечения ("логическая бомба" - введение в программу команды компьютеру проделать в определенный момент какое-либо несанкционированное действие; "троянский конь" - включение в обычную программу своего задания).

Электронные злоупотребления, которые включают в себя схемные и аппаратные изменения, приводящие к тому же результату, что и изменение программы.

ПРИ СОВЕРШЕНИИ РЯДА ПРЕСТУПЛЕНИЙ МОГУТ ИМЕТЬ МЕСТО ВСЕ СПОСОБЫ ИСПОЛЬЗОВАНИЯ КОМПЬЮТЕРА.

Компьютер как объект преступления.

Можно выделить две разновидности преступлений, где компьютер является объектом посягательства:

а) Изъятие средств компьютерной техники. К этой группе относятся традиционные способы совершения обычных видов преступлений, в которых действия преступника направлены на изъятие чужого имущества.

б) Атака на компьютер с целью несанкционированного доступа в целях получения доступа к хранящейся на нем информации (хищения информации), бесплатного использования данной системы (кража услуг) или ее повреждения.

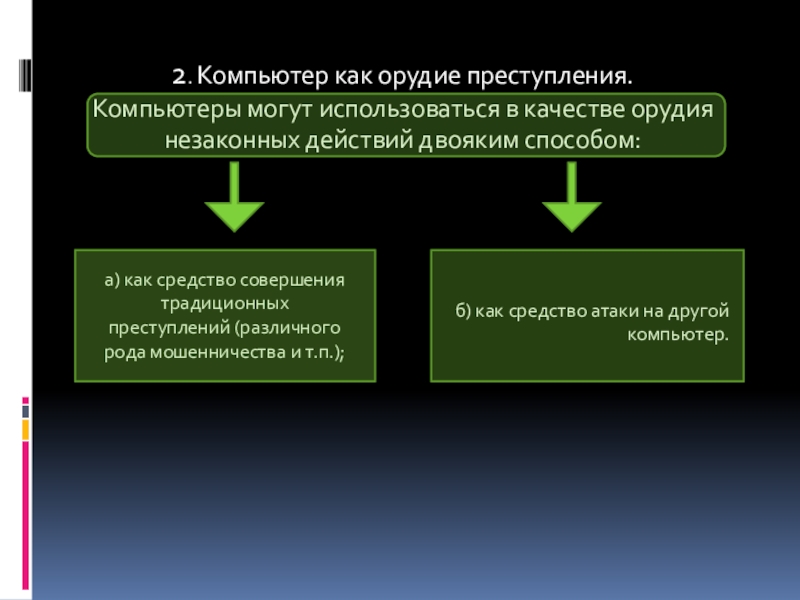

2. Компьютер как орудие преступления.

Компьютеры могут использоваться в качестве орудия незаконных действий двояким способом:

а) как средство совершения традиционных преступлений (различного рода мошенничества и т.п.);

б) как средство атаки на другой компьютер.

3. Компьютер как запоминающее устройство. В данной своей функции компьютер играет в преступной деятельности роль пассивного запоминающего устройства. Часто при этом компьютер является объектом несанкционированного доступа.

После взлома системы создается специальная директория для хранения файлов, содержащих программные средства преступника, пароли для других узлов, списки украденных номеров кредитных карточек. Возможности подобного использования компьютера в преступных целях многократно возрастают при использовании сети Интернет.

МЕРЫ КОНТРОЛЯ НАД КОМПЬЮТЕРНОЙ ПРЕСТУПНОСТЬЮ ПОДРАЗДЕЛЯЮТСЯ

К правовым мерам относятся разработка норм, устанавливающих ответственность за совершение компьютерных преступлений, защита авторских прав программистов, а также вопросы контроля за разработчиками компьютерных систем и применение международных договоров об их ограничениях.

К организационно-тактическим мерам относятся охрана вычислительных центров, тщательность подбора персонала, исключение случаев ведения особо важных работ только одним человеком и т п.

К программно-техническим мерам можно отнести защиту от несанкционированного доступа к системе, профилактику от компьютерных вирусов, резервирование особо важных компьютерных подсистем, применение конструктивных мер защит от хищений, саботажа диверсий, взрывов, установку резервных систем электропитания, оснащение помещении кодовыми замками, установку сигнализации и другие меры.

УГОЛОВНО-ПРАВОВОЙ КОНТРОЛЬ НАД КОМПЬЮТЕРНОЙ ПРЕСТУПНОСТЬЮ В РОССИИ.

ПРЕСТУПЛЕНИЯ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

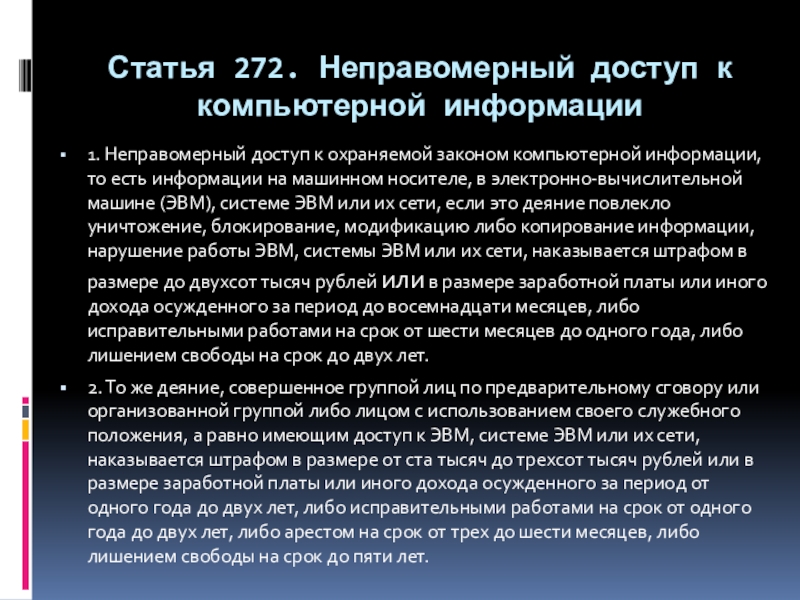

Статья 272. Неправомерный доступ к компьютерной информации

1. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети, наказывается штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев, либо исправительными работами на срок от шести месяцев до одного года, либо лишением свободы на срок до двух лет.

2. То же деяние, совершенное группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети, наказывается штрафом в размере от ста тысяч до трехсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от одного года до двух лет, либо исправительными работами на срок от одного года до двух лет, либо арестом на срок от трех до шести месяцев, либо лишением свободы на срок до пяти лет.

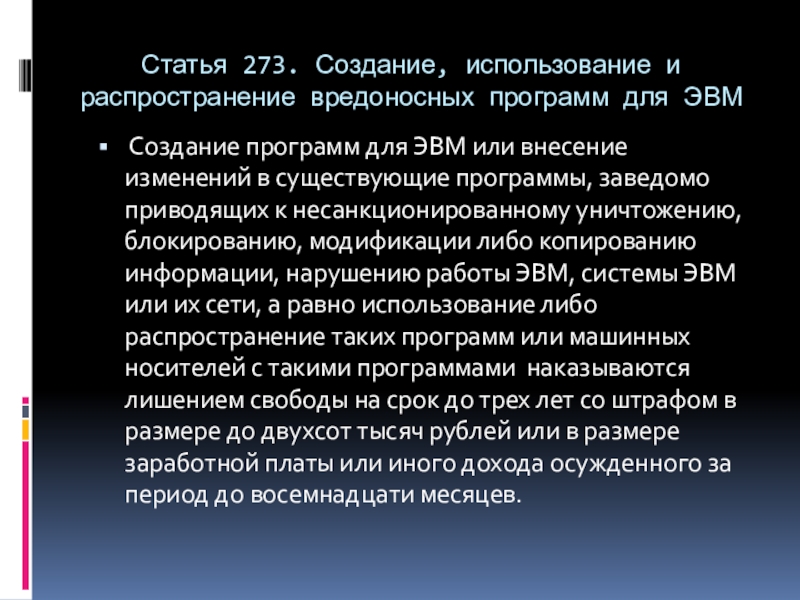

Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ

Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети, а равно использование либо распространение таких программ или машинных носителей с такими программами наказываются лишением свободы на срок до трех лет со штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев.

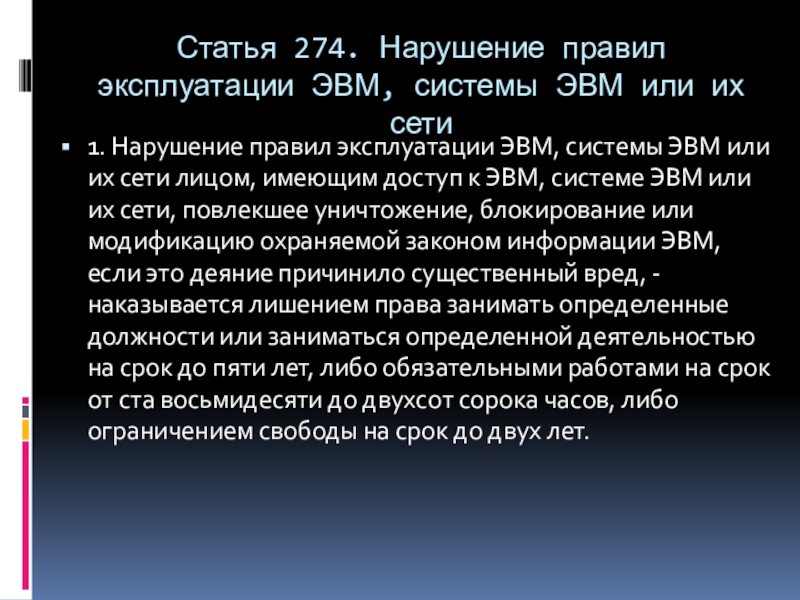

Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

1. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети лицом, имеющим доступ к ЭВМ, системе ЭВМ или их сети, повлекшее уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред, -наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо ограничением свободы на срок до двух лет.

“Нельзя доверять программам, написанным не вами самими. Никакие исследования не защитят вас от использования ненадежного кода. По мере того как уровень языка, на котором написана программа, снижается, находить ошибки становится все труднее и труднее. А хорошо продуманную ошибку в микрокоде найти практически невозможно”.

Читайте также: