Vmware nsx что это

Обновлено: 05.07.2024

В этом цикле статей мы начнем знакомиться с чудесным продуктом NSX-T. Этого момент я ждал долго, а кнопка NSX в моем блоге не имела никакого вывода до сего момента. Итак, что же это за продукт и для чего он нужен? NSX это решение для виртуализации сети в вашем ЦОД. Обычно мы имеем пачку хостов ESXi, которые умеют обращаться с сетевым трафиком на уровне L2, то есть тегировать кадры и принимать из физического мира VLAN-ы и доставлять их до виртуальных машин. Да нам доступны функции базового Firewall на VDS, а ESXi понимают IP адреса виртуальных машин и видят их в трафике, но это и в принципе все, основная сетевая «движуха» происходит на наших роутерах, фаерволлах, всевозможных навороченных коммутаторах и прочих вендорных железках, которые конечно функциональны и прекрасно справляются со своими обязанностями, но не лишены недостатков любого физического оборудования. Например, любой высоко функциональный роутер с функциями NGFW ограничен своим железом, пропускной способностью портов, и небезграничными функциями его OS. Со временем его железо станет не таким производительным по сравнению с новыми моделями его конкурентов, его OS не сможет проделывать какие-нибудь новомодные финты с сетевым трафиком, да и на обслуживание его периодически нужно будет останавливать. В общем налицо все те же ограничения, присущие любой физической машине, которые исключает виртуализация. Ну и стоит помнить, что что бы трафику пройти обработку на железном оборудовании, ему (трафику) нужно на это оборудование прибыть, загружая каналы связи, даже если ему (трафику) после обработки (маршрутизации или ACL) нужно будет потом лететь на тот же самый хост ESXi, к примеру, на машину, расположенную в другом VLAN, но на том же самом гипервизоре.

Теперь давайте взглянем на мир виртуальных сетей. Где базовые операции маршрутизации и фаерволла трафик проходит, не выходя в физический мир. На каждом хосте в инфраструктуре работает свой фаерволл и маршрутизатор. И трафик наших машин не бежит по каналам связи до ядра, чтобы маршрутизироваться, а делает это на хосте и затем летит физически туда, куда ему нужно, не делая крюков в инфраструктуре. Целевая идея виртуальных сетей NSX – предоставлять сетевые функции там, где это нужно. Так повелось, что практически везде нас поджидает архитектура x86, будь то вычислительные мощности, системы хранения данных или сетевое оборудование. Конечно не прям везде и всюду, но пока что она явно лидирует. Да сейчас происходит становление ARM и появившийся недавно во flings ESXi для ARM прямое тому подтверждение, но пока что этот процесс только запущен, а мы возвращаемся к x86 и к тому, что VMware чудесным образом использует ее в пределах одного хоста для предоставление вычислительных ресурсов (vSphere), а также распределенного хранилища (vSAN) и сети (NSX). И эта концепция определяет, что такое Software Defined Data Center.

Портфолио продуктов NSX

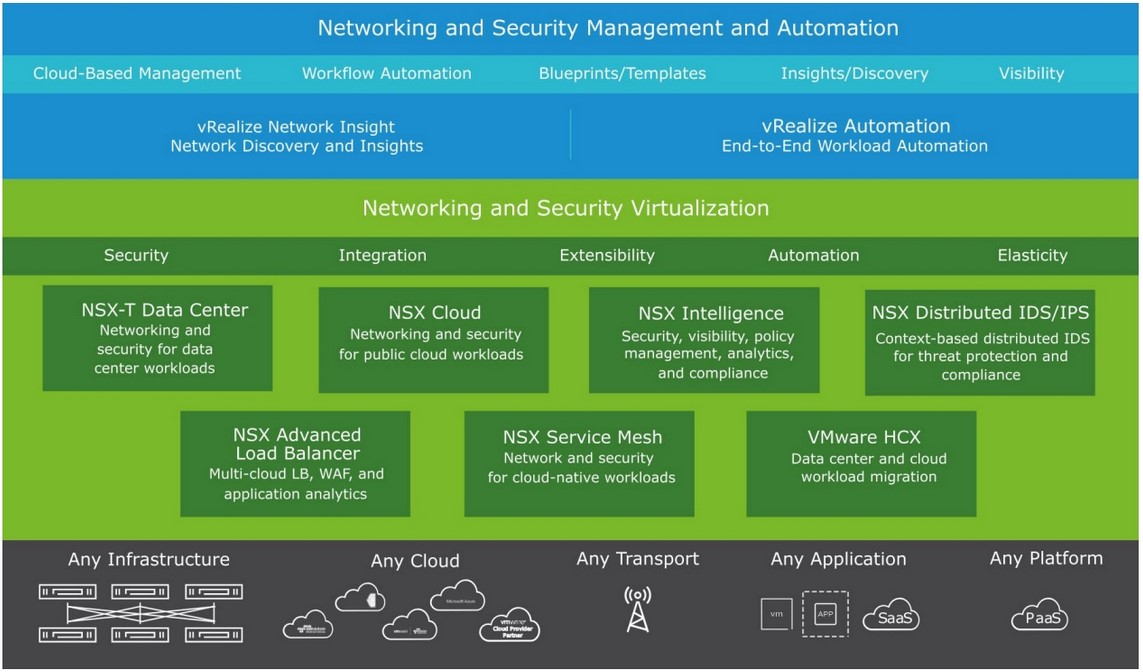

Сам NSX-T является большой частью семейства Virtual Cloud Network продуктов, которое включает помимо него другие решения в области виртуализации сети (SD-WAN так далее). Но так как остальные продукты вне данного цикла, мы фокусируемся на NSX и посмотрим из каких решений он состоит.

Как видим на картинке, сам NSX не ограничивается только NSX-T Data Сenter. Присутствуют и другие решения, которые могут быть как частью NSX-T Data Center, так и являться отдельными объектами, которые интегрируются между собой, или полностью независимы. Напомню, что цикл по NSX-T Data Center, а остальные решения мы просто рассмотрим вкратце:

В дополнение, вся эта «шайка» может интегрироваться с инструментами мониторинга и автоматизации из семейства vRealize:

- vRealize Network Insight Cloud (SaaS) и vRealize Network Insight

- vRealize Automation

- vRealize Operation Manager

Архитектура NSX-T Data Center

Архитектура всего NSX-T достаточно сложна и многопланова. С моей точки зрения ее можно разбить как минимум на логическую и физическую, к тому же стоит прибавить еще и архитектуру управления. Начнем с последней.

Архитектура управления NSX-T

Управляется вся эта махина с помощью:

Management Plane – является точкой входа для запросов пользователей, принимает конфигурацию, заданную пользователем, API запросы. На уровне Management Plane пользователь или другая система через REST API взаимодействует с NSX-T и «говорит» что ему нужно, далее Management Plane комплектует полученное в более технический «вид» и передает на Control Plane. Располагается на NSX Manager-е. Отказоустойчивость ему обеспечивает NSX Manager Cluster.

Control Plane – получает от Management Plane конфигурацию, запросы, структурирует их и затем передает для исполнения на Data Plane. Control Plane разделен на Central Control Plane (CCP) и Local Control Plane (LCP). Это разделение значительно упрощает работу CCP и позволяет платформе расширяться и масштабироваться.

Management Plane и Central Control Plane живут на NSX Manager. Local Control Plane располагается на гипервизорах и Edge нодах, он получает от CCP конфигурацию для своего гипервизора или эджа, а затем «инструктирует» нижележащий Data Plane что нужно делать. В NSX-V для CP разворачивался отдельный аплайнс и затем он резервировался кластером из трех нод. В NSX–T CP разделился на CCP и LCP, CCP же как сказано выше расположен на NSX Manager-е и его отказоустойчивость обеспечивается NSX Management Cluster-ом.

Каждый NSX Manager в Management Cluster-е имеет в себе по CCP Conroller-у, которые работают совместно и делят между собой управление Транспортными Нодами и типы конфигурации этих нод.

И если вдруг один NSX Manager с Controller-ом на борту в кластере вдруг упадет, то оставшиеся участники кластера распределят управление «осиротевшими» Транспортными Нодами между собой.

Data Plane – живет у нас на Транспортных Нодах (ТН это гипервизоры и Edge ноды, подготовленные для NSX-T) и занимается простой машинной работой по обработке сетевых пакетов, ему и невдомек о существовании пользователей и всякого «высокого», его мир – это фреймы, заголовки и данные в них, а так же куча всяческих утомительных инструкций, переданных «прорабом» Local Control Plane.

Физическая архитектура NSX-T

Итак, давайте разберемся со всем этим детально. Помимо того, что NSX это виртуальные сети, это еще и вполне себе физические компоненты.

- NSX Manager

- Transport Nodes

- Edge Nodes

NSX Manager

NSX Manager – консоль управления нашего NSX. Это полноценный аплайнс, который вы разворачиваете на гипервизоре и который служит для управления всем NSX. С его установки и начинается процесс развертывания NSX в инфраструктуре. С ним взаимодействует пользователь через web-интерфейс, CLI, API и так далее. Может и должен собираться в отказоустойчивый кластер из трех Manager-ов с виртуальным IP.

На NSX Manager околачиваются Management plane и Control plane, о которых мы говорили выше. Причем они претерпели некоторые изменения по сравнению с классической версией. Management Plane обзавелся компаньоном – Policy Plane, который расположен выше по иерархии. По сути эти две сущности являются одним и тем же, они предоставляют конечному пользователю интерфейс для взаимодействия и «понимают» его хотелки. Так в чем же их различие и зачем нужен этот Policy Plane? Policy Plane – это центральный интерфейс который принимает от пользователя простые запросы без определения что для их достижения нужно сделать. А management plane получает от него конфигурацию и определяет, что нужно сделать, проталкивает конфиги в Control Plane. Интерфейс NSX Manager-а может представляется администратору в двух режимах – policy/manager, отсылая нас к вышеупомянутым плейнам.

Так же у нас есть на борту у каждого NSX Manager-a База Данных, которая реплицируется между участниками кластера.

Transport Nodes

- Распределенная маршрутизация – каждому хосту по самостоятельному кусочку роутера.

- Распределенный брандмауэр – каждой виртаулке по личному фаерволлу

На этом заканчиваются умения Транспортной Ноды, но не всего NSX. Весь остальной функционал работает на Edge Node (это тоже транспортные ноды, но они «другие»J). Транспортные Ноды после добавления в NSX образуют Транспортные Зоны (это новое понятие о нем позже), в пределах которых и существует виртуальна сеть.

Теперь снова немного о Control Plane и Data Plane. CCP у нас тусит на NSX Manager-е и регулярно получает конфиги от Management Plane, формирует их в более машинное представление и через APH (Appliance Proxy Hub) и далее по протоколу NSX-RPC пуляет на Транспортные Ноды по сети, где NSX-Proxy ловит их и передает на Lосаl Control Plane. LCP это своего рода филиал CP на транспортных нодах, он записывает поступившую информацию в местную БД, под названием NestedDB, это не персистентное место хранение конфигов и после перезагрузки хоста оно пустеет, это скорее временное место куда помещается информация для Data Plane. Он (DP) получает указания от LCP и занимается непосредственно обработкой трафика – делает возможным логический свитчинг, роутинг и файрволл.

Edge Nodes

NSX Edge по сути является такой же Транспортной Единицей как и ESXi или KVM хост, но я выделил ее в отдельный топик, потому что Edge является ресурсом для различных сетевых сервисов, указанных ниже.

- SNAT/DNAT

- Reflexive NAT

- Пограничный брандмауэр

- DHCP Server/Relay

- L2 VPN

- IPSec VPN

- Балансировщики нагрузки

- DNS Relay

- Маршрутизация пограничного трафика

То есть все вычисления, связанные с вышеперечисленными сервисами, происходят тут. Виртуальные машины на «эджах» не исполняются. NSX Edge является вычислительным горлышком, через которое сетевой трафик покидает виртуальную сеть или входит в нее из вне. Выходя из аплинков «эджа», сетевой трафик покидает NSX и попадает в реальный мир.

NSX Edge может быть развернут как виртуальный аплайнс или физический сервер. Edge является своего рода гипервизором, но только для сетевых сервисов. В виде виртуальной машины наш эдж может пользоваться всеми прелестями отказоустойчивости и гибкости, но немного теряет в производительности. Будучи физической машиной, эдж может стать производительным «молотильщиком» трафика. Эджи так же можно собирать в кластер до 10 штук, для организации отказоустойчивости сервисов и увеличения пропускной способности. Кластера могут работать в режимах active-active и active-standby. Для базового роутинга нам отлично подойдет первый вариант, который увеличит пропускную способность нашей виртуальной сети в мир с помощью ECMP, а если нам нужны различные statefull сервисы типа NAT или балансировщики нагрузки, пограничные файрволлы, VPN и так далее, то наш выбор это active-stanby. Почему так мы разберем дальше по циклу.

Логическая архитектура NSX-T

Это самая комплексная часть, которая собственно представляет собой архитектуру виртуальной сети. Стоит запомнить, что большинство объектов в NSX-T являются логическими. Это логический роутер, логический свитч и так далее. Хотя в современном NSX-T в контексте Policy mode названия этих сущностей изменили, в большинстве случаев при чтении документации или в разговоре вы будите встречаться с этими понятиями.

Детально мы не будем рассматривать эту архитектуру здесь, потому как этот обзор включает в себя принципы работы и устройство NSX-T в полной мере и включает весь обзор всего функционала этого продукта. Это логический L2 и L3 уровни, сервисы, безопасность и все прочее. Вместо этого мы будем останавливаться на каждом модуле архитектуры отдельно в дальнейшем.

Если вкратце взглянуть на логическую архитектуру NSX-T, то это:

- Сегменты или логические свичи

- Tier1 и Tier0 маршрутизаторы/логические роутеры

- Балансировщики нагрузки

- Распределенные и пограничные брандмауэры

- И много всего…

Мне бы очень хотелось разместить тут картинку, которая хотя бы наглядно охватывает это все, но к сожалению все вышеперечисленные вещи — это достаточно сложные сущности, состоящие из множества компонентов, поэтому обойдемся без картинки.

Надеюсь у меня получилось освятить в общих чертах что такое NSX-T, для чего он нужен и что из себя представляет. В дальнейших статьях я планирую познакомить читателя с более глубокими особенностями этого продукта, а также с принципами работы его логических и физических составляющих.

Об авторе

Какой то инженер по виртуализации. В данном контексте это не особо важно. Вы же не за этим сюда пришли, верно?

VMware NSX — это платформа виртуализации сети и обеспечения безопасности для программного ЦОД, делающая возможным создание и параллельное выполнение целых сетей на имеющемся сетевом оборудовании.

Содержание

Описание

В основе решения NSX лежит тот же принцип, что и в виртуализации серверов: у пользователя появляется возможность работать с физической сетью как с пулом логических ресурсов, которые могут использоваться и перераспределяться по требованию. Решение NSX воспроизводит программным способом всю сеть, включая сетевые службы уровней 2, 3 и 4–7 в каждой виртуальной сети. NSX предлагает распределенную логическую архитектуру для служб уровней 2–7. Службы инициализируются программным образом при развертывании виртуальных машин и перемещаются вместе с ними. NSX сегодня применяется в микросегментации, при которой используется компонент Distributed Firewall. [Источник 1]

Платформу NSX можно развертывать в существующей физической инфраструктуре, не прерывая работу. Как и в случае с виртуализацией серверов, платформа виртуализации NSX дает возможность рассматривать физическую сеть как пул сетевых ресурсов, в котором сетевые службы и службы безопасности назначаются рабочим нагрузкам на основе политик.

VMware NSX - это решение полученное на основе двух продуктов: купленного Nicira NVP и собственного VMware vCloud Networking and Security (vCNS). Последний предназначен для комплексной защиты виртуального датацентра и построен на базе семейства продуктов VMware vShield. Решение VMware NSX предназначено для крупных компаний, которые планируют повысить степень гибкости сетевой среды датацентра, который связан с другими ЦОД компании, и где требуется переносить виртуальные машины между ними или поддерживать распределенную архитектуру кластеров.

Аналогия с VMware vSphere

Решение NSX использует API-интерфейсы на базе REST, благодаря которым платформы управления облаком могут автоматизировать процесс предоставления сетевых служб.

Платформа VMware NSX включает в себя следующие компоненты:

- Controller Cluster - система, состоящая из виртуальных машин, предназначенная для развертывания виртуальных сетей во всем датацентре. Эти машины работают в кластере высокой доступности и готовы принимать управляющие команды от различных средств через API, например, VMware vCloud или OpenStack. Кластер осуществляет управление объектами vSwitches и Gateways, которые реализуют функции виртуальных сетей. Он определяет топологию сети, анализирует поток трафика и принимает решения о конфигурации сетевых компонентов.

- Hypervisor vSwitches - это виртуальные коммутаторы уровня ядра ESXi с программируемым стеком L2-L4 и конфигурационной базой. Они отвечают за работу с трафиком виртуальных машин, обеспечение туннелей VXLAN и получают команды от Controller Cluster.

- Gateways - это компоненты, предназначенные для сопряжения виртуальных и физических сетей. Они предоставляют сервисы IP routing, MPLS, NAT, Firewall, VPN, Load Balancing и многое другое.

- Ecosystem partners - партнеры могут интегрировать собственные виртуальные модули (Virtual Appliances) в инфраструктуру NSX на уровнях L4-L7. Подробнее об этом написано здесь.

- NSX Manager - это централизованное средство управления виртуальными сетями датацентра (с веб-консолью), которое взаимодействует с Controller Cluster.

NSX распространяет концепцию программного ЦОД на сетевую безопасность. Возможности виртуализации сети реализуют три важнейших аспекта микросегментации: изоляцию (отсутствие взаимодействия между несвязанными сетями), сегментацию (управляемое взаимодействие внутри сети) и безопасность с расширенными службами (тесная интеграция с ведущими сторонними решениями по обеспечению безопасности). [Источник 2]

Возможности

NSX оперирует собственными виртуальными сетями, которые инкапсулируют в себе физические сети средствами протоколов STT, VXLAN и GRE (как это делается мы уже писали вот тут). А компонент NSX Gateway выполняет функции моста для коммутации на уровне L2 и маршрутизации на уровне L3.

В качестве серверных гипервизоров в инфраструктуре NSX могут быть использованы решения VMware vSphere, KVM или Xen.

Есть два варианта развертывания решения:

На уровне гипервизора работают 4 компонента, так или иначе используемых NSX:

Security - средства безопасности уровня ядра. Виртуальные сети VXLAN. Distributed Router (DR) - распределенный маршрутизатор. Distributed Firewall - распределенный сетевой экран

- Логические коммутаторы: все возможности коммутации на уровнях 2 и 3 в виртуальной среде, отделенные от базового оборудования.

- Шлюз NSX: шлюз уровня 2, предназначенный для оптимального подключения к физическим рабочим нагрузкам и существующим виртуальным локальным сетям.

- Логическое средство балансировки нагрузки: все возможности балансировки нагрузки устройств, работающих по протоколу SSL.

- Логические маршрутизаторы: расположены между логическими коммутаторами, обеспечивают динамическую маршрутизацию в различных виртуальных сетях.

- Логический брандмауэр: распределенный брандмауэр с линейной производительностью ядра, учетом идентификационных данных и виртуализации, а также возможностями мониторинга процессов.

- Логическая сеть VPN: подключение различных сред друг к другу и удаленный доступ через программную сеть VPN.

- API-интерфейс NSX на базе REST: интеграция с любой платформой управления облаком.

NSX — это платформа, допускающая использование служб сторонних поставщиков. В нее могут быть интегрированы программные и аппаратные продукты партнеров VMware — от служб шлюза и приложений до систем и служб сетевой безопасности.

Достоинства

Основные преимущества VMware NSX:

- обеспечивает автоматизацию сетей для SDDC;

- воспроизводит сетевое обслуживание на L2/L3-уровнях, работу L4-L7-сервисов;

- не требуется вносить какие-либо изменения в приложения;

- обеспечивается масштабируемая и распределенная маршрутизация с разделением сетевых ресурсов;

- позволяет безболезненно встроить обеспечение сетевой безопасности приложений. [Источник 3]

Примеры использования NSX

По словам VMware, три лучших примера использования NSX - это микросегментация, автоматизация ИТ и DR. Эти варианты использования направлены на решение проблем, обычно связанных с сетевой виртуализацией, таких как низкая производительность трафика и недостаточная безопасность.

Первый из этих случаев использования, микросегментация, защищает сетевую безопасность. Микросегментация принимает общую сетевую практику сегментации и применяет ее на гранулированном уровне. Это позволяет сетевому администратору устанавливать периметр безопасности нулевого доверия вокруг определенного набора ресурсов - обычно рабочих нагрузок или сегментов сети - и добавлять функциональность брандмауэра восток-запад в центр обработки данных. NSX также позволяет администратору создавать дополнительные политики безопасности для определенных рабочих нагрузок, независимо от того, где они находятся в топологии сети.

NSX использует автоматизацию центра обработки данных для быстрого и гибкого сетевого обеспечения. Сетевой администратор может быстро обеспечить новый сегмент сети или сети рабочими нагрузками, ресурсами и политиками безопасности, уже прикрепленными к нему. Это устраняет узкие места и делает NSX идеальным для тестирования приложений и работы с неустойчивыми рабочими нагрузками, которые NSX могут логически изолировать в одной физической сети.

Автоматизация также важна для DR. NSX интегрируется с инструментами оркестровки, такими как vSphere Site Recovery Manager (SRM), который автоматизирует переход на другой ресурс и DR. В сочетании с NSX SRM может использоваться для репликации хранилища, а также для управления и тестирования планов восстановления. SRM также интегрируется с Cross-VC NSX. Cross-VC NSX, представленный в NSX 6.2, обеспечивает логическую сеть и безопасность для нескольких vCenters, что упрощает обеспечение последовательных политик безопасности без необходимости ручного вмешательства. При использовании в сочетании с Cross-VC NSX SRM автоматически отображает универсальные сети через защищенные и восстановительные сайты.

Лицензирование и версии NSX

В мае 2016 года VMware обновила свою лицензионную схему NSX, представив две новые лицензии - Standard и Advanced - в дополнение к полной лицензии на продукт Enterprise.

Согласно VMware, лицензия NSX Standard предназначена для организаций, требующих сетевой гибкости и автоматизации, и включает такие функции, как распределенная коммутация, распределенная маршрутизация и интеграция с vRealize Suite и OpenStack. Лицензия на среднюю лицензию NSX Advanced предлагает те же возможности как стандартная лицензия, а также микросегментация для более безопасного центра обработки данных и таких функций, как балансировка нагрузки NSX Edge и распределенная брандмауэр. Наивысшая лицензия NSX Enterprise включает те же возможности, что и расширенная лицензия, а также сетевые и безопасность через несколько доменов с помощью таких функций, как Cross-VC NSX.

VMware обновила схему лицензирования NSX еще раз в мае 2017 года - на этот раз, представив выпуск NSX для филиалов

В дополнение к этим лицензиям NSX клиенты VMware могут приобретать NSX-T и NSX Cloud. Выпущенный в феврале 2017 года, NSX-T предлагает управление сетью и безопасностью для фреймворков приложений, отличных от vSphere, нескольких распределений виртуальной машины на основе ядра (KVM) и сред OpenStack. NSX-T также поддерживает платформу Photon, программное обеспечение виртуальной инфраструктуры VMware для контейнеров. NSX Cloud принимает компоненты NSX-T и объединяет их с общедоступным облаком. Клиенты NSX Cloud имеют доступ к панели с несколькими арендаторами, которая интегрирована с VMware Cloud Services и может разрабатывать и тестировать приложения с теми же профилями сети и безопасности, которые используются в производственной среде. [Источник 4]

Управляйте всей сетью как единым целым из единой консоли с помощью VMware NSX Data Center.

Повышение скорости, адаптивности и безопасности сети

Создайте виртуальную облачную сеть с помощью полного стека технологий виртуализации сети и системы безопасной. Обеспечьте подключение и защиту приложений в инфраструктуре ЦОД, многооблачных сред и контейнеров. NSX Data Center воспроизводит полную модель сети программным образом, что дает возможность за несколько секунд создавать и инициализировать любые топологии сети для более быстрого и удобного предоставления важных приложений.Адаптивность за счет автоматизации

Обеспечьте автоматизированную инициализацию служб сети одним нажатием кнопки благодаря реализации всего стека уровней 2–7 в ПО. Повысьте уровень гибкости и масштабируемости.

Согласованность процессов в многооблачной среде

Обеспечьте согласованность политик сети и безопасности в частных и публичных облаках с помощью единой консоли управления независимо от того, где запущены приложения: в ВМ, контейнере или аппаратном компоненте.

Встроенная система безопасности

Обеспечьте гибкую защиту с помощью сегментации сети и микросегментации вплоть до уровня отдельных рабочих нагрузок. Создавайте контекстно-зависимые политики безопасности и используйте системы по обнаружению и предотвращению вторжений для защиты от распространения угроз в горизонтальном трафике.

Сокращение капитальных и операционных расходов

Сэкономьте до 35% за счет консолидации функций сети и системы безопасности на одной платформе. Сократите операционные расходы за счет упрощения процессов и оптимизации потоков трафика.

Сценарии использования

Модель безопасности нулевого доверия

Заблокируйте важные приложения, создайте логическую зону DMZ в ПО и сократите площадь атаки в среде виртуальных рабочих мест благодаря возможностям сегментации в NSX. Модель безопасности нулевого доверия теперь можно эффективно применять в средах частных и публичных облаков.

Ускоренное предоставление приложений

Ускорьте предоставление приложений с помощью схем для автоматизации инициализации служб сети и безопасности и управления ими согласованно во всех средах и облаках. Вы также можете предоставлять инфраструктуру как код.

Расширение сетей между облаками

Обеспечьте поддержку сценариев использования многооблачных сред — от удобного расширения ЦОД до объединения нескольких ЦОД в пулы, — чтобы повысить мобильность рабочих нагрузок. Оптимизируйте эксплуатацию многооблачных сред благодаря согласованности служб сети и системы безопасности.

Управление контейнерами как ВМ

Предоставьте полный стек интегрированных служб сети и безопасности для приложений в контейнерах и микрослужб, чтобы управлять такими приложениями так же, как ВМ. Используйте встроенные контейнерные сетевые службы для Kubernetes, микросегментацию и комплексные возможности мониторинга для микрослужб.

Модернизация с помощью расширенной балансировки нагрузки

Модернизируйте свои ЦОД, обеспечив автоматизацию программно-определяемых сетей и внедрив программные балансировщики нагрузки, чтобы сократить совокупную стоимость владения более чем на 50%. Трансформируйте устаревшие балансировщики нагрузки F5 или Citrix в полностью программные решения.

«Наши заказчики доверяют нам свои данные и приложения. Мы используем технологии VMware, чтобы соответствовать их требованиям». — Дэвид Хьюэтт (David Hewett), директор по службам инфраструктуры, Grant Street Group «Благодаря решению NSX-T мы обеспечиваем безопасность всей среды с помощью единой панели управления». — Эндрю Грицай (Andrew Hrycaj), заместитель директора по сетевому проектированию, IHS MarkitСвязанные ресурсы

Виртуализация сети для «чайников»

Изучите основы нового подхода к сети для размещенных в облаке распределенных приложений.

Основные компоненты NSX

Узнайте о новейших возможностях NSX, которые обеспечивают расширенную защиту от распространения угроз в горизонтальном трафике с помощью встроенной системы.

Исследование общего экономического воздействия (Forrester)

Чтобы оценить преимущества и объем инвестиций в виртуализацию сети, компания Forrester опросила пять заказчиков, использующих NSX Data Center.

Связанные продукты

NSX Cloud

Сеть и система безопасности для гибридного облака

vRealize Network Insight

Визуализация сети с ориентацией на приложения

NSX Distributed IDS/IPS

Программное решение по обнаружению и предотвращению вторжений

NSX Intelligence

Модуль распределенной аналитики, встроенный в NSX

NSX Service-defined Firewall

Внутренний брандмауэр 7-го уровня

Вопросы и ответы

VMware NSX — это платформа виртуализации и обеспечения безопасности сети, позволяющая реализовать программный подход к созданию и эксплуатации сети, охватывающий центры обработки данных, облака и платформы приложений — виртуальную облачную сеть.

Решение VMware NSX доступно для лицензирования в нескольких редакциях: Standard, Professional, Advanced, Enterprise Plus и Remote Office/Branch Office. Все редакции можно скачать в виде единого образа. Для активации определенных функций требуются соответствующие лицензионные ключи. Чтобы получить дополнительные сведения, см. технический проспект или скачайте бесплатную пробную версию.

VMware NSX воспроизводит модель сети программным образом, обеспечивая возможность за несколько секунд создать любую сетевую топологию — от базовой до сложной многоуровневой — независимо от оборудования. Это решение помогает разместить сетевые службы и систему безопасности ближе к среде выполнения приложений.

Свяжитесь с нами

Консультация специалиста,

помощь в подборе решения:

Конфигуратор серверов и СХД

Платформа виртуализации VMware NSX

Вопрос безопасности сети является одним из важнейших для предприятий, поскольку безопасная инфраструктура позволяет бизнесу расти. И чтобы безопасная инфраструктура способствовала росту, для администраторов и для выполнения различных операций должны быть доступны инструменты, позволяющие просматривать и контролировать физические и виртуальные ресурсы. Это является фактически стандартом при работе с современными облачными требованиями.

Одним из таких инструментов является VMware NSX, поскольку позволяет предприятиям решить проблемы безопасности сети, медленного и комплексного развертывания, а также неэффективного использования ИТ-ресурсов.

Что представляет собой VMware NSX?

VMware NSX – это платформа виртуализации сети и обеспечения сетевой безопасности, предназначенная для программного центра обработки данных (SDDC).

Целью VMware NSX является предоставление эксплуатационной модели виртуальной машины для целых сетей. Сетевые функции, включая коммутацию, маршрутизацию, балансировку нагрузки и брандмауэр, встроены в гипервизор и распределены по всей среде. Это создает гипервизорную платформу для виртуальных сетевых служь и служб безопасности. Инициализация и управление виртуальными сетями производится независимо от основного оборудования.

NSX воспроизводит полную модель сети программным образом, позволяя быстро и легко создавать любую топологию сети, включая сложные многоуровневые сети.

Предприятия могут создавать несколько виртуальных сетей для удовлетворения разнообразных требований, используя сочетание услуг, предлагаемых NSX.

Компоненты и функции VMware NSX

NSX предоставляет полный набор логических сетевых элементов и сервисов, включая логические коммутаторы, маршрутизаторы, балансировку нагрузки, VPN, а также компоненты для мониторинга и обеспечения качества обслуживания. Эти службы предоставляются в виртуальных сетях через любую платформу облачного управления, использующую API-интерфейсы NSX. Виртуальные сети развертываются без прерывания работы на любом существующем сетевом оборудовании.

Коммутация. Наложения логического уровня 2 поверх маршрутизируемой матрице уровня 3 внутри и за пределами ЦОД. Поддержка наложения сетей на базе VXLAN.

Маршрутизация. Динамическая маршрутизация между виртуальными сетями, выполняемая распределенным образом в ядре гипервизора, масштабируемая маршрутизация с аварийным переключением типа «активный-активный» на физические маршрутизаторы. Поддерживаются протоколы статической и динамической маршрутизации (OSPF, BGP).

Распределенный брандмауэр. Распределенные службы брандмауэра, встроенные в ядро гипервизора, с пропускной способностью до 20 Гбит/с на узел гипервизора. Поддержка Active Directory и мониторинг активности. Кроме того, NSX также предоставляет возможность для вертикального трафика через NSX EdgeTM.

Балансировка нагрузки. Балансировка нагрузки для уровней 4-7 с переносом нагрузок SSL и сквозной передачей, проверка работоспособности сервера и правила приложений для программирования и обработки трафика.

VPN. Возможности VPN для доступа типа «среда-среда» и удаленного доступа, неуправляемая сеть VPN для служб облачных шлюзов.

Шлюз NSX. Поддержка моста между сетью VXLAN для VLAN для бесшовного подключения к физическим нагрузкам. Эта возможность является как встроенной для NSX, так и поставляемой коммутаторами верхнего уровня от партнера по экосистеме.

NSX API. RESTful API для интеграции с любой облачной платформой управления или пользовательскими системами автоматизации.

Эксплуатация. Встроенные возможности управления процессами, такие как центральный интерфейс командной строки, трассировка, SPAN и IPFIX, облегчают устранение неполадок и помогают проводить упреждающий̆ мониторинг инфраструктуры. Интеграция с такими средствами, как VMware vRealize® OperationsTM и vRealize Log InsightTM, расширяет возможности расширенной аналитики и устранения неполадок. Благодаря таким возможностям NSX, как управление правилами для приложений и мониторинг конечных устройств, обеспечивается комплексная визуализация сетевого трафика до уровня 7. Разработчики приложений получают возможность определять как внешние, так и внутренние конечные устройства и создавать соответствующие правила безопасности.

Микросегментация с учетом контекста. NSX позволяет создавать динамические группы безопасности и связанные политики не только на основе IP- и MAC- адресов, но и с учетом объектов и меток VMware vCenterTM, типа операционной̆ системы и сведений о приложениях уровня 7, что помогает реализовать контекстную микросегментацию приложений. Благодаря политикам на основе учетных данных, в которых используются данные для входа в систему, получаемые от ВМ, из каталога Active Directory и из интегрированных систем управления мобильными устройствами, можно реализовать систему безопасности на уровне пользователя, в том числе на уровне сеанса в удаленных средах и средах виртуальных компьютеров.

Управление облаком. Встроенная интеграция с vRealize AutomationTM and OpenStack.

Интеграция со сторонними партнерскими решениями. Поддержка интеграции служб управления, плоскости управления и плоскости данных со сторонними партнерскими решениями в самых разных категориях, таких как брандмауэр следующего поколения, IDS/IPS, антивирусы без агентов, контроллеры доставки приложений, коммутаторы, управление процессами и видимостью, повышенная безопасность и т.д.

Сеть и безопасность за пределами vCenter. Расширение сети и безопасности на несколько серверов vCenter и центров обработки данных, независимо от основных возможностей физической топологии, чтобы обеспечить аварийное восстановление и центры обработки данных в режиме «активный-активный».

Управление журналами. Помогает решить проблемы быстрее благодаря дополнительным средствам визуализации vRealize Log для NSX. Визуализация тенденций развития событий, создание оповещений и другие возможности в режиме реального времени.

Преимущества VMware NSX

К основным преимуществам VMware NSX относятся:

Микросегментация и гибкие политики безопасности, применяемые к отдельным рабочим нагрузкам.

Автоматизация. Значительно повышается эффективность работы за счет автоматизации.

Скорость и производительность. Сокращается время инициализации сети с нескольких дней до нескольких секунд.

Непрерывность работы. Мобильность рабочей нагрузки независимо от топологии физической сети внутри и между центрами данных.

Повышенный уровень безопасности. Расширение сети и безопасности в VMware vCenterTM и границ центра обработки данных, независимо от базовой физической топологии.

Платформа VMware NSX может применятся в нескольких сценариях.

Безопасность

Традиционные аппаратные решения полагаются на размещение жестких конструкций безопасности в основном на периметре центра обработки данных, оставляя внутреннюю часть центра обработки данных неохраняемой. NSX, в свою очередь, обеспечивает более безопасный центр обработки данных путем интеграции виртуальной безопасности и распределенной межсетевой защиты непосредственно в инфраструктуру. Это создает пункты обеспечения политик для каждой рабочей нагрузки. В первый раз оперативно можно обеспечить грамотную безопасность политиками, которые распространяются с рабочей нагрузкой, независимо от того, где рабочая нагрузка находится в топологии сети.

В результате гарантируется незамедлительная реакция на угрозы, возникающие внутри ЦОД, и применение политик безопасности на всех уровнях, вплоть до отдельной виртуальной машины. В отличие от традиционных сетей, в данном случае угрозы, проникшие сквозь защиту периметра, не смогут горизонтально перемещаться внутри ЦОД.

Это значительно снижает риск для бизнеса, позволяя операциям безопасности быстро адаптироваться к изменениям угроз, значительно упрощая эксплуатационную модель безопасности.

Автоматизация

Автоматизация лежит в основе гибкости и согласованности ИТ, что в свою очередь значительно улучшает общую экономию средств. Тем не менее, ИТ-организации, которые все еще ограничены аппаратными средствами, не могут реализовать значимую стратегию автоматизации. В частности, сетевое оборудование во многом зависит от подверженности ошибкам ручного конфигурирования и обслуживания разрастающейся библиотеки сценариев. Результатом является трудоемкий процесс, который влияет на способность ИТ поддерживать бизнес.

NSX полностью устраняет этот аппаратно-ориентированный барьер для автоматизации сетевых операций. Перемещая сетевые службы и службы безопасности на уровень виртуализации центров обработки данных, NSX предоставляет ту же автоматизированную операционную модель виртуальной машины, но для всей сети. Это решает такие проблемы, как длительная инициализация сетей, ошибки в конфигурациях и высокие расходы. В NSX сети создаются программным образом, что исключает «узкие места», типичные для физических сетей.

Интеграция NSX с платформами управления облаком, такими как vRealize Automation и OpenStack, обеспечивает расширенные возможности автоматизации, значительно ускоряя службы и сокращая время их предоставления от нескольких месяцев до нескольких минут.

Обеспечение непрерывной работы приложений

Непрерывная работа приложений для обеспечения аварийного восстановления или для объединения ресурсов центра обработки данных является приоритетом для ИТ.

NSX позволяет организациям не только перемещать виртуальные машины между центрами обработки данных, но также перемещать все связанные сети и политики безопасности. В виртуализированной сетевой инфраструктуре ИТ-отделы теперь могут реплицировать среды приложений в удаленные ЦОД для аварийного восстановления, перемещать их между корпоративными ЦОД или развертывать в гибридных облачных средах. Все это можно сделать всего за несколько минут, без прерывания работы запущенного приложения, а также без взаимодействия с физической сетью.

Для бизнеса это означает максимальное время безотказной работы приложений, значительную экономию средств и устранение незапланированных отключений.

Редакции VMware NSX и цены

Платформа VMware NSX поставляется в 4 редакциях.

Standard. Для организаций, которым требуется адаптивность и автоматизация сети.

Advanced. Для организаций, которым требуются возможности редакции Standard и более высокий уровень безопасности ЦОД, реализуемый с помощью микросегментации.

Enterprise. Для организаций, которым требуются возможности редакции Advanced, а также службы сети и система безопасности для нескольких доменов.

ROBO. Для организаций, которым требуется виртуализировать и защитить приложения в удаленном офисе или филиале.

Читайте также: