Выбери какое из перечисленных ниже утверждений неверно вирус замедляет работу компьютера

Обновлено: 06.07.2024

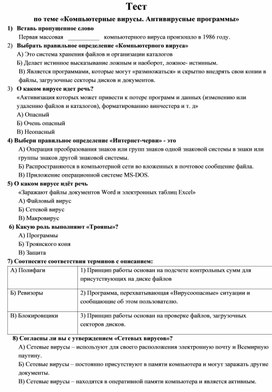

3. Отличительными особенностями компьютерного вируса являются:

A) значительный объем программного кода;

B) необходимость запуска со стороны пользователя;

C) способность к повышению помехоустойчивости операционной системы;

D) маленький объем, способность к самостоятельному запуску и многократному копированию кода, к созданию помех корректной работе компьютера;*

E) легкость распознавания.

4. Программа, внутри которой находится вирус, называется

A) сжатой программой

B) зараженной программой*

C) программой с помощью, которой можно выключить компьютер

D) испорченной программой

E) антивирусной программой

5. На какие две группы делятся компьютерные вирусы по месту их расположения:

A) испорченные и заражённые

B) работающие и неработающие

C) резидентные и нерезидентные*

D) видимые и самомодифицирующиеся

E) логические бомбы и вирусы ловушки

6. Вирусы, заражающие файлы с расширениями . сом и . ехе, а также оверлейные файлы, загружаемые при выполнении других программ называются

7. Для защиты компьютера от вирусов можно использовать

A) более новые операционные системы

B) офисный пакет Microsoft Office

C) оболочку Norton Commander

D) программу WinRar

E) общие средства защиты информации, специализированные программы

8. Может ли присутствовать компьютерный вирус на чистой дискете (на дискете отсутствуют файлы)?

A) Да, в загрузочном секторе дискеты

C) Да, в области данных

D) Да, в области каталога

E) Да, если дискета отформатирована

9. Антивирусные программы можно разделить на несколько видов:

A) фаги, программы контроля системных областей дисков, инспекторы

B) профессоры, резидентные программы для защиты от вирусов, иммунизаторы

C) ревизоры, фаги, фильтры, исполняемые, загрузочные

D) детекторы, доктора, ревизоры, доктора-ревизоры, фильтры и вакцины

E) самомодифицирующиеся, доктора-ревизоры, фильтры и вакцины, инспекторы

10. К антивирусным программа относятся

A) DrWeb, Aidstest, AVP*

B) WinRar, WinZip, Norton Commander

C) MS Word, Aidstest, DrWeb

D) AVP, Norton Commander, WinRar

E) WinZip, DrWeb, MS Word

11. По степени воздействия вирусы можно разделить на следующие виды:

A) Резидентные, не резидентные

B) Сетевые, файловые, загружаемые

C) Студенческие, компаньон, червяки

D) Стелс, макро, полиморфик

E) Безвредные, безопасные, опасные, очень опасные

12. Антивирусные программы – это …

A) программы сканирования и распознавания

B) программы, выявляющие и лечащие компьютерные вирусы *

C) программы, только выявляющие вирусы

D) программы-архиваторы, разархиваторы

E) трансляция программы в машинный код

13. Компьютер может «заразиться» вирусом при

A) тестировании компьютера

B) работе с «зараженной» программой*

C) форматировании дискеты

D) перезагрузке компьютера

E) запуска программы Drweb

14. Какое утверждение не верно:

A) вирус может изменить формат представления данных в ЭВМ

B) вирус замедляет работу компьютера

C) вирус выводит посторонние сведения на экран

D) от вируса нельзя избавиться*

E) вирус искажает и уничтожает информацию в компьютере

15. Как происходит заражение «почтовым» вирусом?

A) При подключении к почтовому серверу

B) При подключении к web–серверу, зараженному «почтовым» вирусом

C) При получении зараженного файла, присланного с письмом по e-mail

D) В момент отправки или получения почты

E) При открытии зараженного файла, присланного с письмом по e-mail*

16. Какие объекты нельзя проверить на вирус с помощью программы Kaspersky Anti-Virus?

A) сетевые факс-модемы*

B) локальные, сетевые, гибкие (флоппи) диски

C) компакт-диск и жесткий диск

D) гибкий (флоппи) диск и жесткий диск

17. Проверка отдельного объекта на вирусы производится путем …

A) правый щелчок мышью по объекту – Проверить на вирусы*

B) левый щелчок мышью по объекту – Проверить на вирусы

C) правый щелчок мышью по объекту – Общий доступ и безопасность

D) левый щелчок мышью по объекту – Общий доступ и безопасность

E) правый щелчок мышью по объекту – Добавить в архив

18. По среде обитания компьютерные вирусы можно разделить на

A) Активные и пассивные.

B) Файловые, загрузочные, макровирусы и сетевые. *

C) Символьные и графические.

D) Текстовые и графические.

E) Пакетные и диалоговые.

19. По особенностям алгоритма вирусы можно разделить на

A) Активные и пассивные.

B) Файловые, загрузочные, макровирусы и сетевые.

C) Символьные и графические.

D) Резидентные, стелс-вирусы, полиморфные. *

E) Пакетные и диалоговые.

20. По способу заражения вирусы можно разделить на

Файловые, загрузочные, макровирусы и сетевые.

Символьные и графические.

Резидентные, стелс-вирусы, полиморфные.

Пакетные и диалоговые.

21. По деструктивным возможностям вирусы можно разделить на

Файловые, загрузочные, макровирусы и сетевые.

Символьные и графические.

Резидентные, стелс-вирусы, полиморфные.

Неопасные, опасные и очень опасные. *

22. Вирусы, которые могут оставлять свои копии в оперативной памяти, называются

23. Файловый вирус:

A) поражает загрузочные сектора дисков;

B) всегда изменяет код заражаемого файла;*

C) всегда меняет длину файла;

D) всегда меняет начало файла;

E) всегда меняет начало и длину файла.

24. Программы, предназначенные для защиты от вирусов:

B) Текстовые редакторы.

D) Электронные таблицы.

25. Загрузочные вирусы характеризуются тем, что:

A) поражают загрузочные сектора дисков; *

B) поражают программы в начале их работы;

C) запускаются при загрузке компьютера;

D) изменяют весь код заражаемого файла;

E) всегда меняют начало и длину файла.

26. Источники вирусов – это следующие аппаратные устройства

A) Принтер, плоттер, планшет, световое перо.

B) Джойстик, мышь, модем.

D) Жесткие магнитные диски. *

E) Модем, сетевая карта, устройство хранения информации со сменными носителями.

27. Создание компьютерных вирусов является:

A) последствием сбоев операционной системы;

B) развлечением программистов;

C) побочным эффектом при разработке программного обеспечения;

E) необходимым компонентом подготовки программистов.

28. Для запуска антивирусной программы при включении компьютера необходимо поместить её в папку:

29. К антивирусным программам не относится:

30. Назначение антивирусных программ под названием «детекторы»:

A) обнаружение и уничтожение вирусов;

B) контроль возможных путей распространения компьютерных вирусов;

C) обнаружение компьютерных вирусов; *

D) “излечение” зараженных файлов;

E) уничтожение зараженных файлов.

31. Макровирусы – это …

A) Вирусы, которые активны в момент после запуска зараженного файла, передающие управление самой зараженной программе;

B) Вирусы, заражающие документы Word и Excel*;

C) Вирусы, имеющие множество форм;

D) Вирусы, которые после запуска остаются в оперативной памяти и продолжают действовать;

E) Вирусы, которые используют те или иные средства для того, чтобы максимальным образом скрыть факт своего присутствия;

32. Средства для борьбы с вирусами:

A) Регулярное восстановление системы.

B) Сканеры, CRC-сканеры, специализированные антивирусы, прививки. *

C) Регулярное очищение корзины.

D) Перезагрузка компьютера.

E) Удаленная техническая поддержка.

33. Вирусы, которые используют те или иные средства для того, чтобы максимальным образом скрыть факт своего присутствия, называются

A) Вирусами – невидимками*

34. Один из наиболее вероятных признаков появления вируса на компьютере

A) Не работают съемные диски

B) Частые зависания и сбои в работе компьютера*

C) Не работают звуковые устройства

D) Компьютер не включается

E) Не работает блок питания

35. Какие размеры имеют вирусы?

D) совсем маленькие*;

36. Резидентные вирусы – это…

A) вирусы, которые активны в момент после запуска зараженного файла, передающие управление самой зараженной программе;

B) вирусы, которые используют те или иные средства для того, чтобы максимальным образом скрыть факт своего присутствия;

C) вирусы, заражающие документы Word и Excel.

D) вирусы, которые после запуска остаются в оперативной памяти и продолжают действовать;*

Текстовый редактор понятие форматирования и редактирования.

Понятия буфер обмена.

Ввод данных в электронную таблицу понятие блока в электронной таблице.

Понятие базы данных.

Понятие записи и поля в базе данных.

Способов копирования и перемещения фрагмента текста.

Учащиеся должны уметь.

переводить числа из одной системы счисления в другую систему счисления.

выполнять сложение и вычитание двоичных чисел.

проводить архивацию файлов и разархивацию.

Записи формулы в электронную таблицу.

Задавать формат числа в электронной таблице.

Проектирование базы данных.

I – вариант.

1. Что изучает предмет ИНФОРМАТИКА?

A) Персональный компьютер.

C) Получение, хранение, преобразование, передача, использования информации.

2. Выберите верное определение: Операционная система – это …..

A) программа, позволяющая создавать новые программы.

B) программа, позволяющая избавляться от вирусов.

C) набор программ, различного предназначения.

D) комплекс программ, управляющие работой ПК.

E) программа, позволяющая архивировать файлы.

3. Определи, какой объем информации в данном предложении? Первоклассник записал свое первое предложение «МАМА МЫЛА РАМУ. » Кавычки не учитывать.

4. Установи соответствие:

1. Кодирование А) Система счисления, где цифра не зависит от занимаемой ею позиции

2. Система счисления В) Представление информации посредством, какого либо алфавита

3. Непозиционная система счисления С) Способ записи числа с помощью набора специальных знаков

5. Установи знаки <, =, > в следующей цепочке: 20 байт. 1000бит. 1Мбайт. 1024Кбайт. 1Гбайт

6. Выбери, какое из перечисленных ниже утверждений неверно?

A) Вирус замедляет работу компьютера.

B) Вирус выводит посторонние сведения на экран.

C) От вируса нельзя избавиться.

D) Вирус искажает и уничтожает информацию в компьютере.

E) Вирус может изменить формат представления данных в ЭВМ.

Работа состоит из 16 заданий. Все задания составлены на базе федерального компонента государственного стандарта основного общего образования (приказ Минобразования России «Об утверждении федерального компонента государственных образовательных стандартов начального общего, основного общего и среднего (полного) общего образования» от 05.03.2004 г. № 1089) и на основе кодификаторов элементов содержания, требований к уровню подготовки выпускников VIII классов и соответвтуют возрастным способностям учащихся.

Просмотр содержимого документа

«Промежуточная аттестация по предмету информатика за курс 8 класса»

Контрольная работа по предмету «ИНФОРМАТИКА И ИКТ»

итоговой аттестации учащихся за курс VIII класса

Цель – оценить уровень общеобразовательной подготовки по информатике и ИКТ учащихся VIII классов общеобразовательных организаций.

Контрольная работа охватывает основное содержание курса информатики и ИКТ за VIII класс. Контрольные материалы составлены на базе федерального компонента государственного стандарта основного общего образования (приказ Минобразования России «Об утверждении федерального компонента государственных образовательных стандартов начального общего, основного общего и среднего (полного) общего образования» от 05.03.2004 г. № 1089), на основе кодификаторов элементов содержания и требований к уровню подготовки учащихся VIII классов, в соответствии с содержанием рабочей программы по предмету «Информатика и ИКТ».

Кодификатор

элементов содержания и требований к уровню подготовки обучающихся

по предмету «ИНФОРМАТИКА И ИКТ» за курс VIII класса

Кодификатор составлен на базе федерального компонента государственного стандарта основного общего образования (приказ Минобразования России «Об утверждении федерального компонента государственных образовательных стандартов начального общего, основного общего и среднего (полного) общего образования» от 05.03.2004 г. № 1089) и на основе кодификаторов элементов содержания и требований к уровню подготовки выпускников VIII классов.

Раздел 1. Контролируемые элементы содержания для учащихся VIII классов по предмету «ИНФОРМАТИКА И ИКТ»

Годовой контрольный тест 6 класс

Цель: проверить усвоение учащимися Госстандарта по следующим разделам:

1) Представление информации и информационные процессы

2) Компьютер

3) Информационные технологии

4) Телекоммуникации.

№ 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25

1 в D C B A B D B C B C B A A D B B A C A A A D C B A

№ 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25

2 в A D A B B E D A A B B A A C C D A B A C B C A A A

50%-64% «12-16» баллов - «3»

65%-84% «17-21» баллов -«4»

85%-100% «22-25» баллов -«5»

1 вариант

1. Согласно правилам техники безопасности, если компьютер не отвечает на ваши команды, вы …

a) Попросите помощи у соседа;

b) Сами попытаетесь устранить неисправность;

c) Выключите компьютер;

d) Позовёте учителя;

e) Нет правильного ответа.

2. Информатика - это наука о…

a) Расположении информации на технических носителях;

b) Сортировке данных;

c) Методах сбора, обработки, хранения, передачи информации;

d) Применение компьютера в учебном процесс.

e) Об устройстве компьютеров.

3. Какой объём информации в данном предложении

“Локальная сеть.” Кавычки не учитывать.

а) 14 байт; b) 13 байт; c) 14 бит; d) 13 бит; e) 120 бит.

4. Упорядочить единицы измерения 100 бит, 50Мбайт, 10 Кбайт, 1Гбайт в порядке возрастанию:

а) 100 бит, 50Мбайт, 10 Кбайт, 1Гбайт;

b) 1Гбайт, 10 Кбайт, 50Мбайт, 100 бит;

c) 1Гбайт, 50Мбайт, 10 Кбайт, 100 бит;

d) 100 бит, 10 Кбайт, 50Мбайт, 1Гбайт;

e) 1Гбайт, 100 бит, 50Мбайт, 10 Кбайт;

5. Устройство ПК, которое относится к основным

a) Системный блок; b) Мышь; c) Колонки; d) Сканер; e) Принтер.

6. Единица измерения разрешения экрана?

а) Бит; b) Байт; c) Бод; d) Пиксель; e) Сантиметр.

7. Об оперативной памяти ПК можно сказать:

а) Сохраняется при выключении ПК;

b) Очищается при выключении ПК;

c) Замедляет работу компьютера;

d) Ускоряет работу ПК;

e) Участок памяти, где находится операционная система.

8. Какая клавиша удаляет символ слева?

а) Shift; b) Caps Lock; c) Backspace; d) Enter; e) Delete.

9. ДЖ. Фон Нейман известен как:

a) Создатель первой ЭВМ;

b) Разработчик основных принципов построения цифровых вычислительных машин;

c) Создатель языка программирования Ада;

d) Создатель арифмометра;

e) Создатель первых электронных ламп.

10. Элементной базой ЭВМ 4-го поколения являются…

а) Электронные лампы;

b) Большие интегральные схемы;

c) Транзисторы;

d) Провода;

e) Интегральные схемы.

11. Что такое Операционная система?

а) Набор из определенных узлов ПК;

b) Комплекс программ, управляющие работой ПК;

c) Комплект программ, позволяющий создавать новые программы;

d) Программа для копирования файлов;

e) Программа, позволяющая избавиться от вирусов.

12. При работе в среде Microsoft Windows часто используется понятие «буфер обмена». Это…

а) Часть области памяти, где находится операционная система;

b) Временная область оперативной памяти для хранения информации;

c) Окно;

d) Участок памяти на винчестере;

e) Рабочий стол.

13. При работе в среде Microsoft Windows папки предназначены для:

а) Размещения файлов и организации более легкого доступа к ним;

b) Быстрого наведения порядка на Рабочем столе;

c) Удаления файлов;

d) Для временного хранения информации;

e) Для запуска программ.

14. Как называется приложение, в котором отображено дерево каталогов?

а) Картотека; b) Проводник; c) Карта; d) Папки; e) Файлы.

15. Чтобы «размножить» фрагмент рисунка в графическом редакторе Paint, его необходимо перетащить …… кнопкой мыши, удерживая нажатой клавишу ……:

а) Правой, Ctrl; b) Правой, Shift; c) Левой, Alt; d) Левой, Shift e) Левой, Ctrl;

16. Координаты курсора, в текстовом редакторе, отображаются в…

a) В строке состояния;

b) В меню текстового редактора;

c) В окне текстового редактора;

d) В буфере для копирования;

e) На панели инструментов.

17. Выбрать действие, относящееся к форматированию текста в WordPad:

a) Копирование фрагментов текста;

b) Исправление опечаток;

c) Проверка орфографии;

d) Изменение размера шрифта;

e) Перемещение фрагментов текста.

18. Если в слове ИНФОРМАТИКА после буквы Н нажать клавишу Backspace 2 раза, какие буквы останутся?

a) ФОРМАТИКА;

b) ИНРМАТИКА;

c) ИФОРМАТИКА;

d) ИНОРМАТИКА;

e) Слово не измениться.

19. Папка, которая показывает все компьютеры, работающие в локальной сети….:

a) Мой компьютер;

b) Мои документы;

c) Сетевое окружение;

d) Корзина;

e) Нет правильного ответа.

20. Электронная почта ( E-mail) –это.

a) Система обмена электронными письмами в компьютерных сетях;

b) Электронный адрес;

c) Почтовый адрес;

d) Браузер;

e) Глобальная сеть.

21. Выбери, какое из перечисленных ниже утверждений неверно?

a) Вирус замедляет работу компьютера

b) Вирус выводит посторонние сведения на экран

c) От вируса нельзя избавиться

d) Вирус искажает и уничтожает информацию в компьютере

e) Вирус может изменить формат представления данных в ЭВМ

22. Выберите верное определение: Программа Microsoft Word предназначена …

a) для создания презентаций, т.е. иллюстраций к выступлению

b) для создания, просмотра и печати текстовых документов

c) для создания анимаций, мультимедийных объектов

d) для создания электронных таблиц

e) для создания иллюстраций к докладу

23.В графическом способе записи алгоритма для обозначения команд используются блок-схемы. Сопоставьте команды с блоками, которые используются для их записи.

Укажите соответствие для всех 5 вариантов ответа:

1. a) Выполнение команды, действия

2. b) Начало или конец

3. c) Ввод или вывод

4. d) Вызов процедуры

5. e) Условие

24. Какая команда используется для вставки на слайд диаграммы и фрагмента таблицы данных к ней в PowerPoin 2003?

a) Вставка – Диаграмма

b) Вставка – Рисунок – Диаграмма

c) Вставка – Организационная диаграмма

d) Файл – Импорт

e) Вставка – Рисунок

25. Какое расширение имеют файлы документов Word 2003?

a) .xls

b) .doc

c) .jpg

d) .docх

e) .rtf

2 вариант

1. При появлении запаха гари нужно …

a) Сообщить об этом учителю;

b) Сообщить соседу;

c) Продолжить работу;

d) Выйти молча из класса;

e) Нет правильного ответа.

2. Информация - это …

a) Отражение в голове человека материального и нематериального;

b) Фундаментальная составная часть окружающего мира;

c) Методы сбора, обработки, хранение, передачи;

d) Сведения об окружающем нас мире и процессах, протекающих в нем;

e) Образная и знаковая информация.

3. При передаче информации в обязательном порядке предполагается наличие:

a) Источника и приёмника информации, а также канала связи между ними;

b) Избыточности передающей информации;

c) Осмысленности передаваемой информации;

d) Микрофона;

e) Двух людей.

4. Какой объём информации в данном предложении

“Электронная почта.” ? Кавычки не учитывать.

а) 16 байт; b) 17 байт; c) 18 бит; d) 17 бит; e) 144 бита.

5. Упорядочить единицы измерения 100 бит, 50Мбайт, 10 Кбайт, 1Гбайт в порядке убывания:

а) 100 бит, 50Мбайт, 10 Кбайт, 1Гбайт;

b) 1Гбайт, 10 Кбайт, 50Мбайт, 100 бит;

c) 1Гбайт, 50Мбайт, 10 Кбайт, 100 бит;

d) 100 бит, 10 Кбайт, 50Мбайт, 1Гбайт;

e) 1Гбайт, 100 бит, 50Мбайт, 10 Кбайт;

6. Минимально необходимый набор устройств для работы компьютера содержит:

a) Системный блок, принтер, монитор;

b) Мышь, клавиатуру, системный блок;

c) Монитор, клавиатуру, системный блок;

d) Монитор, клавиатуру, системный блок, мышь;

e) Мышь, монитор, клавиатуру.

7. Расположение количества пикселей на экране по горизонтали и по вертикали означает ….?

а) Позицию курсора;

b) Двоичный код;

c) Изображение;

d) Цветовую гамму;

e) Разрешение монитора.

8.Какая клавиша удаляет символ справа?

а) Shift; b) Caps Lock; c) Backspace; d) Enter; e) Delete

9. Ада Лавлейс известна как:

a) Создатель первой ЭВМ;

b) Разработчик основных принципов построения цифровых вычислительных машин;

c) Первый в мире программист;

d) Создатель логарифмической линейки;

e) Создатель первых электронных ламп.

10. Элементной базой ЭВМ 3-го поколения являются…

а) Электронные лампы;

b) Большие интегральные схемы;

c) Транзисторы;

d) Провода;

e) Интегральные схемы.

11. Программа – это …

а) Часть электронных микросхем компьютера;

b) Список инструкций, выполняя которые компьютер совершает определенные действия;

c) Инструкция для человека, работающего на компьютере;

d) Набор правил;

e) Файлы на диске.

12. Временная область оперативной памяти для хранения информации:

а) Буфер обмена; b) Проводник; c) Окно; d) Рабочий стол; e) Папка.

13. Файл – это:

а) Последовательность байтов, имеющая собственное имя;

b) Контейнер;

c) Хранилище папок;

d) Каталог;

e) нет правильного ответа.

14. Чтобы в графическом редакторе Paint геометрические фигуры получались правильными, надо при рисовании фигуры удерживать клавишу:

а) Ctrl; b) Alt; c) Shift; d) Tab; e) Ins.

15. Указать команду в текстовом редакторе, при выполнении которой фрагмент текста попадает в буфер обмена и стирается с экрана:

a) Правка - копировать; b) Правка - очистить; c) Правка - вставить; d) Правка - вырезать;

e) Нет правильного ответа.

16. Выбрать действие, относящееся к редактированию, в текстовом редакторе WordPad:

a) Исправление ошибок;

b) Копирование текста;

c) Изменение размера шрифта;

d) Изменение вид шрифта;

e) Вставка текста.

17. Если в слове ИНФОРМАТИКА после буквы Н нажать клавишу Delete 2 раза, какие буквы останутся?

a) ФОРМАТИКА; b) ИНРМАТИКА; c) ИФОРМАТИКА; d) ИНОРМАТИКА; e) Слово не измениться.

18. Папка «Сетевое окружение» показывает ….

a) Удаленные файлы;

b) Локальные диски;

c) Компьютеры, работающие в локальной сети;

d) Все документы компьютера;

e) Электронные адреса.

19. Интернет–это.

a) Локальная компьютерная сеть;

b) Всемирная компьютерная сеть;

c) Городская компьютерная сеть;

d) Национальная компьютерная сеть;

e) Нет правильного ответа.

20. Выбери верное определение: Антивирусные программы предназначены для…

a) проверки компьютера на наличие вирусов

b) проверки компьютера на наличие компьютерных вирусов и их лечение

c) информация о новых версиях вирусов

d) создания списка имеющихся в настоящее время вирусов

e) небольшие программы, приводящие к ускоренной работе компьютера.

21. Выбери верное определение: Текстовый редактор – это программа, предназначенная…

a) для работы с изображением в процессе создания игровых программ;

b) управления ресурсами ПК при создании документов;

c) работы с текстовой информацией в процессе делопроизводства, редакционно-издательской деятельности и др.

d) автоматического перевода с символических языков в машинные коды.

e) прикладная программа для обработки таблиц

22. Что такое Power Point?

a) прикладная программа Microsoft Office, предназначенная для создания презентаций

b) прикладная программа для обработки кодовых таблиц

c) устройство компьютера, управляющее его ресурсами в процессе обработки данных в табличной форме

d) системная программа, управляющая ресурсами компьютера

е) прикладная программа для обработки таблиц

23.Запуск демонстрации слайдов

a) Показ презентации; b) F6; c)ESC; d)F5; e)F10

24.В графическом способе записи алгоритма для обозначения команд используются блок-схемы. Сопоставьте команды с блоками, которые используются для их записи.

Укажите соответствие для всех 5 вариантов ответа:

6. a) Выполнение команды, действия

7. b) Начало или конец

8. c) Ввод или вывод

9. d) Вызов процедуры

10. e) Условие

25. Как можно вставить в текст символ §?

a) Ввести с клавиатуры

b) С помощью команды Надпись из меню Вставка

c) С помощью команды Символ из меню Вставка

d) С помощью команды Поле из меню Вставка

e) Вставка - рисунок

Первая массовая __________ компьютерного вируса произошло в 1986 году.

2) Выбрать правильное определение «Компьютерного вируса»

А) Это система хранения файлов и организации каталогов

Б) Делает истинное высказывание ложным и наоборот, ложное- истинным.

В) Является программами, которые могут «размножаться» и скрытно внедрять свои копии в файлы, загрузочные секторы дисков и документов.

3) О каком вирусе идет речь?

«Активизация которых может привести к потере программ и данных (изменению или удалению файлов и каталогов), форматированию винчестера и т. д»

А) Опасный

Б) Очень опасный

В) Неопасный

5) О каком вирусе идёт речь

«Заражают файлы документов Word и электронных таблиц Excel »

А) Файловый вирус

Б) Сетевой вирус

В) Макровирус

6) Какую роль выполняют «Трояны»?

А) Программы

Б) Троянского коня

В) Защита

7) Соотнесите соответствия терминов с описанием:

1) Принцип работы основан на подсчете контрольных сумм для присутствующих на диске файлов

2) Программа, перехватывающая «Вирусоопасные» ситуации и сообщающие об этом пользователю.

3) Принцип работы основан на проверке файлов, загрузочных секторов дисков.

8) Согласны ли вы с утверждением «Сетевых вирусов»?

А) Сетевые вирусы – используют для своего расположения электронную почту и Всемирную паутину.

Б) Сетевые вирусы – постоянно присутствуют в памяти компьютера и могут заражать другие документы.

В) Сетевые вирусы – находятся в оперативной памяти компьютера и является активным.

9) Какой вирус ведет себя так же, как файловый, то есть может заражать файлы при обращении к ним компьютера?

А) Интернет-черви

Б) Ревизоры

В) Загрузочные

10) Какие типы компьютерных вирусов существуют?

___________ , ____________ , ___________ , __________ .

11) Какое название по отношению к компьютерным программам перешло к нам из биологии именно по признаку способности к саморазмножению: _______________________________________________________

12) О каком вирусе идет речь?

«Могут привести к сбою и зависанию при работе компьютера»

А) Файловый

Б) Опасный

В) Загрузочный

13) Этапы действия программного вируса:

А) Размножение, вирусная атака.

В) Запись в файл, размножение, уничтожение.

Б) Запись в файл, размножение.

14) Какие программы относятся к антивирусным?

А ) AVP, DrWeb, Norton AntiVirus.

Б ) MS-DOS, MS Word, AVP .

В ) MS Word, MS Excel, Norton Commander .

15) Какие существуют вспомогательные средства защиты?

А) Административные методы и антивирусные программы.

Б) Аппаратные средства.

В) Программные средства.

16) В чем заключается размножение программного вируса?

А) Программа-вирус один раз копируется в теле другой программы.

Б) Вирусный код неоднократно копируется в теле другой программы.

17) Ответьте на вопрос «Что называется вирусной атакой?»

18) Ответьте на вопрос «Какие существуют методы реализации антивирусной защиты?»

19) На чем основано действие антивирусной программы?

А) На ожидании начала вирусной атаки

Б) На сравнении программных кодов с известными вирусами

В) На удалении зараженных файлов

20) Какие существуют основные средства защиты данных?

А) Аппаратные средства

Б) Программные средства

В) Резервное копирование наиболее ценных данных

1) Эпидемия

2) В

3) Б

4) Б

5) В

6) Б

7)

Читайте также: