Wi fi unlocker airslax как пользоваться

Обновлено: 18.05.2024

Мы уже не представляем нашу жизнь без Wi-Fi, который сейчас повсюду, дома, на работе, в кафе или ресторане. О технологии Wi-Fi знает или по крайней мере что-то слышал, практически любой человек на земле. Любое устройство типа Wi-Fi модема или роутера способное создать беспроводную точку, становится уязвимым, если пользователь не устанавливает сложный пароль.

На примере использования Live Wifislax, который по сути является загрузочным Linux дистрибутивом с набором специальных программ и утилит, предназначенных для проверки и сбора различной информации по беспроводным сетям Wi-Fi, я покажу простой способ получения пароля от не слишком защищенной (слабый пароль) беспроводной точки доступа.

Я сознательно не использую утилиты с графическим интерфейсом, так как пошаговый ввод команд, более наглядно демонстрирует процесс получения пароля и не привязывает пользователя к отдельному дистрибутиву. То есть, вы можете использовать любую версию Linux с установленным набором утилит Aircrack-ng.

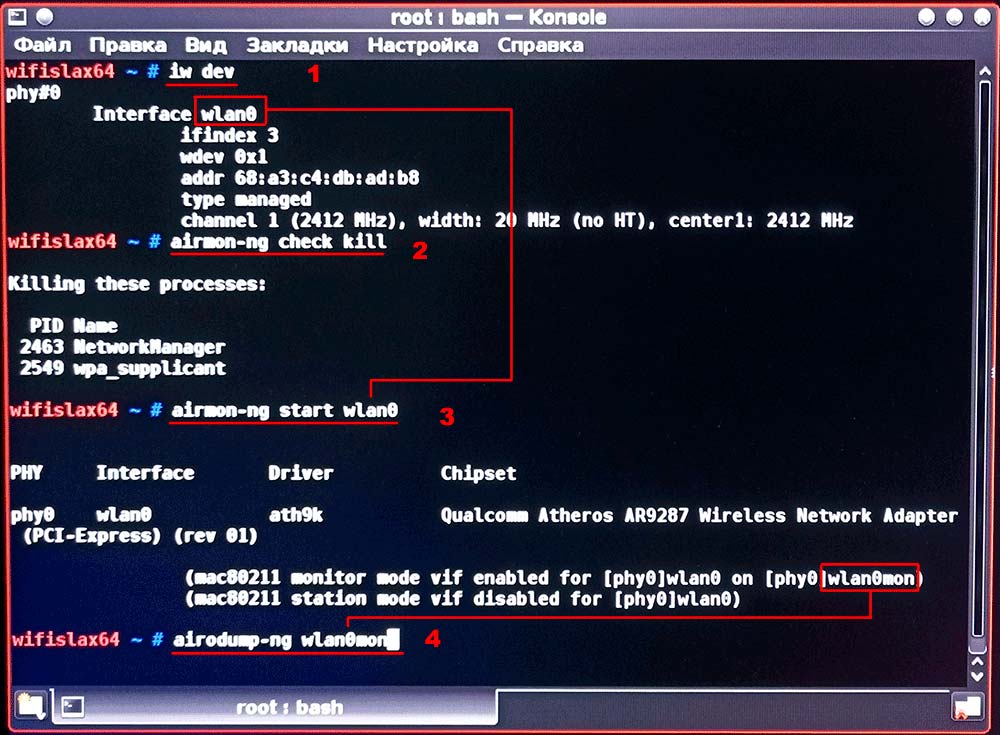

1. Запустите терминал и введите команду «iw dev» или «iwconfig», для определения интерфейса беспроводной сетевой карты.

В полученной информации, нас интересует название и режим работы беспроводного сетевого интерфейса. На моих снимках с экрана, название интерфейса «wlan0» который находится в режиме «Managed».

2. Убиваем все процессы мешающие переводу интерфейса командой.

После удаления процесса «NetworkManager», вы не сможете подключить Интернет, пока снова не запустите его командой «systemctl start NetworkManager».

3. Переводим режим беспроводного интерфейса «Managed» в режим наблюдения «Monitor», для этого введите команду.

Обратите внимание, что после перевода в режим наблюдения «Monitor» у меня изменился интерфейс на «wlan0mon». Для возврата введите команду «airmon-ng stop wlan0mon».

4. После включения режима наблюдения, запускаем прослушивание всех доступных WiFi сетей командой.

Для остановки процесса прослушивание, нажмите клавиши Ctrl+C.

5. Выберите точку для взлома и запустите перехват зашифрованного пароля командой.

Замените данные на выбранную вами точку доступа.

6. Для принудительного разрыва выбранной вами точки доступа и подключенного к ней клиента выполните команду разрыва соединения.

Дожидаемся перехвата зашифрованного пароля, как только напротив надписи “WPA handshake” появится BSSID прослушиваемой точки доступа, можно завершать перехват, нажав Ctrl+C.

Файл с зашифрованным паролем, сохранится в папке пользователя root, под именем выбранной вами точки доступа, в моем случае это MPSP-01.cap

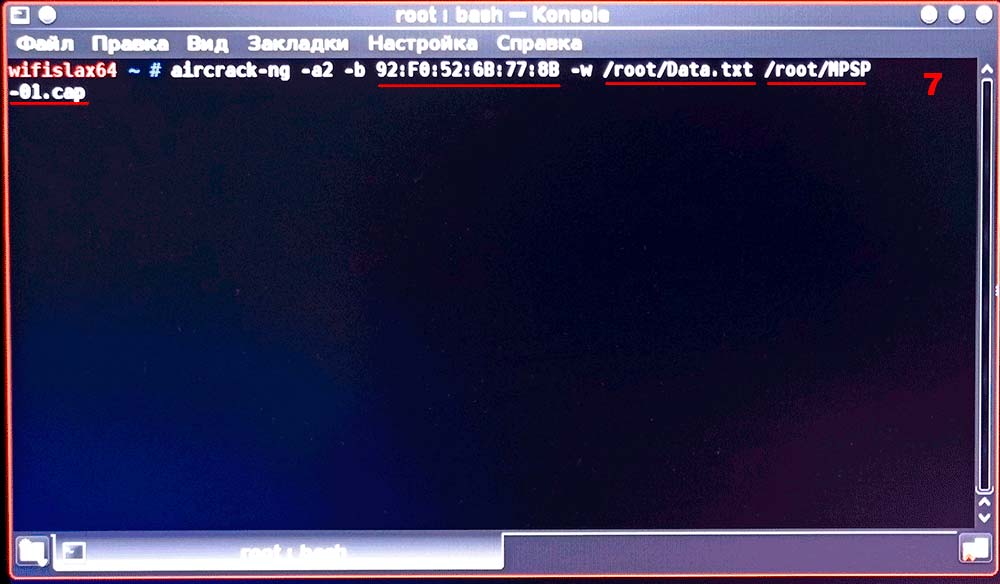

Для взлома перехваченного пароля, методом перебора из словаря, необходимо запустить команду:

Замените на свой путь к словарю и файлу .cap

Для самостоятельного создания словаря существует огромное количество программ и утилит, но я использую скаченные из Интернета. Поместите файл словаря в папку пользователя root или укажите путь к файлу на вашем жестком диске. Для более легкого ввода команды, переименуйте во что-то более короткое, например data, dic или просто 1, 2.

Процесс перебора, может очень сильно затянутся, поэтому рекомендую попробовать сначала, небольшие словари и только потом использовать огромные словари.

Как только пароль будет найден он отобразится надписью KEY FOUND! ( 18041972 ).

Вот так легко, можно взломать не уникальный пароль, если он находится в словаре. Поэтому создавайте уникальные пароли, содержащие не менее 12 знаков, включая цифры, символы, маленькие и большие буквы.

Все 7 команд, Пошагово!

Как-то я запускал BackTrack r5 на VirtualBox, но не смог ничего сделать, так как для него нужен Wi-Fi Адаптер, а встроенный в мой ноутбук адаптер он видел как Ethernet, соответственно через него работать нельзя. Режим мониторинга на нем не включишь.

Облазив кучу сайтов в интернете я ничего не нашел. Решил начать копать сам. И у меня получилось. Сразу скажу, устанавливал AirSlax я не для того, чтобы взламывать чужие сети WiFi. Мне нужно было узнать, кто подключен к моей сети, но сейчас не об этом.

Я опишу весь процесс, а именно:

1. Установка AirSlax на VirtualBox

2. Подготовка флешки

3. Настройка виртуальной машины

4 Работа с usb WiFi адаптером

Знающие как установить AirSlax на VirtualBox могут пропустить это и начать читать про настройку USB WiFi адаптера.

Шаг 1: Подготовим виртуальную машину в VirtualBox

Да, кстати, почему именно VirtualBox, а не VMWare?

Тут несколько причин:

1. С VMWare я не до конца разобрался, а опыт работы с VirtualBox у меня есть.

2. Я не смог запустить AirSlax на VMWare

1.1 Введите имя для виртуальной машины

1.2 Тип Linux (Обязательно Linux)

1.3 Версия, на ваше усмотрение, но я выбирал Linux 2.6 / 3.x 64bit (если у вас 32 разрядная операционная система, то выберите 32 bit)

Теперь укажем количество выделяемой памяти для виртуальной машины

Укажите такое количество, чтобы в запасе у вас осталось пару гб на основную операционную систему, оптимально так:

— при 4 гб озу

2 гб на виртуальную машину;

— при 8 гб озу

4 гб на виртуальную машину;

— при 16 гб озу

8 гб на виртуальную машину;

— при 32 гб и более, можно и 8. Ей вполне хватит.

Так как в AirSlax присутствует загрузчик Porteus bootloader, установка на реальном жестком диске не желательна. Этот загрузчик поломает вам загрузчик Windows.

Теперь же, если вы еще не создали флешку с AirSlax, то я описал это здесь, а если флешка уже создана, то приступайте к 3 пункту

2. Подготовка флешки

2.1 Скачивание оригинального образа

2.2 Копирование скачанного образа на флешку

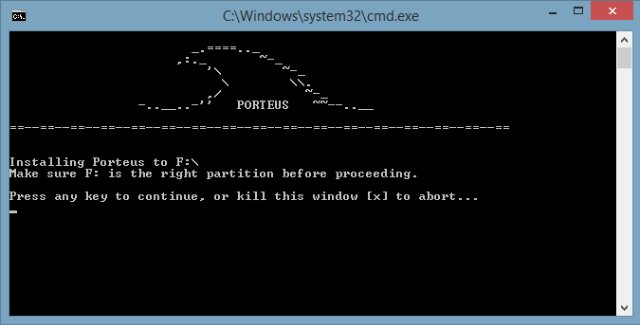

Скопируйте папки boot и porteus на флешку. После копирования файлов зайдите в папку boot и откройте файл porteus-installer-windows:

Когда появится данное окно, нажмите на любую клавишу, чтобы установить porteus bootloader на носитель. Убедитесь, что вы не устанавливаете загрузчик на ваш жесткий диск:

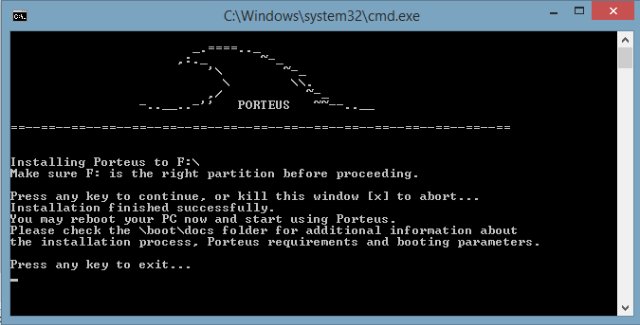

Теперь опять нажмите любую клавишу для выхода из установщика. Вот и все, флешка готова и AirSlax уже присутствует на флешке.

Теперь объясню, почему нужна именно флешка, как было сказано выше, Porteus bootloader может угробить ваш системный загрузчик, соответственно засунув все файлы в iso, вам не запустить airslax без установки porteus bootloader.

Да, кстати, на счет жесткого диска для виртуальной машины, выберите пункт «Не подключать виртуальный жесткий диск». Это мы сделаем чуть позже.

Где-то на просторах интернета я нашел статью, как загрузиться с флешки в virtualbox, может даже и на этом сайте прочитал, точно не помню.

3. Настройка виртуальной машины и настройка загрузки с флешки для VirtualBox

Чтобы VirtualBox смог работать с флешкой, нужно записать путь до устройства, всю информацию в vmdk файл, как это сделать.

Для создания нам понадобится:

1. VBoxManager (vboxmanage.exe — находится в папке с VirtualBOX)

2. DiskPart (системная утилита для работы с дисками, разделами дисков)

Создать обычный bat файл в папке с VirtualBox у меня получилось, но не хватило прав для создания vmdk файла, программа требовала права администратора, пришлось делать через командную строку (cmd).

Я опишу, как сделать через командную строку, но если вы хотите сделать bat файлом, то просто скопируйте строки и немного отредактируйте их на свои.

3.1 Настройка загрузки VirtualBox с флешки

Откройте cmd (от имени администратора).

Введите следующее: cd путь до VirtualBox (у меня же это: «C:\Program Files\Oracle\VirtualBox»). Потом

VboxManage.exe internalcommands createrawvmdk -filename c:\vbox\usb.vmdk -rawdisk \\.\PhysicalDrive1

Распишу команды:

VboxManage.exe internalcommands createrawvmdk (это обязательно переписать);

— filename (путь для сохранения vmdk файла);

— rawdisk (физический диск, флешка) — как узнать какой номер, для этого нам и понадобится DiskPart.

Приступаем к работе с DiskPart.

Откройте еще одну cmd, для этой утилиты права администратора не нужны.

Введите diskpart, если ввели правильно, то увидите это окно:

Введите list disk и в списке найдите флешку. Обратите внимание, так как у меня Диск 0 — это жесткий диск, а Диск 1 — это флешка. Так как Диск 1 — это флешка, то команда в VboxManager будет такой:

Переключитесь обратно на cmd с введенной вами командой.

VboxManage.exe internalcommands createrawvmdk -filename путь для vmdk -rawdisk \\.\PhysicalDrive1 (в моем случае 1 — флешка).

Не забудьте создать папку, в которую будете сохранять vmdk файл. Если все пройдет нормально, то вы увидите надпись

RAW host disk access VMDK file имяфайла.vmdk created successfully.

Теперь перейдем непосредственно к настройке самой виртуальной машины.

3.2 Подключение внешней флешки с виртуальной машине

Правой кнопкой мыши по виртуальной машине -> Настройки

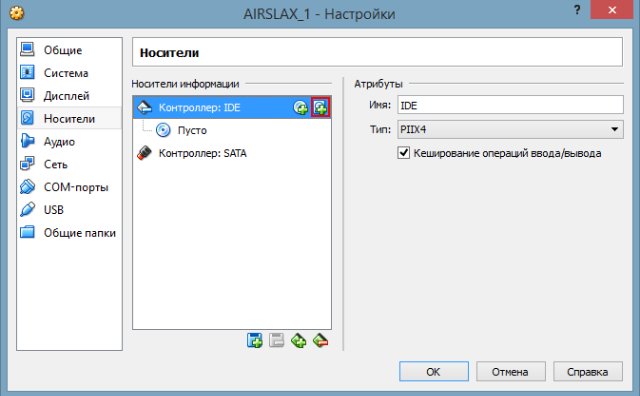

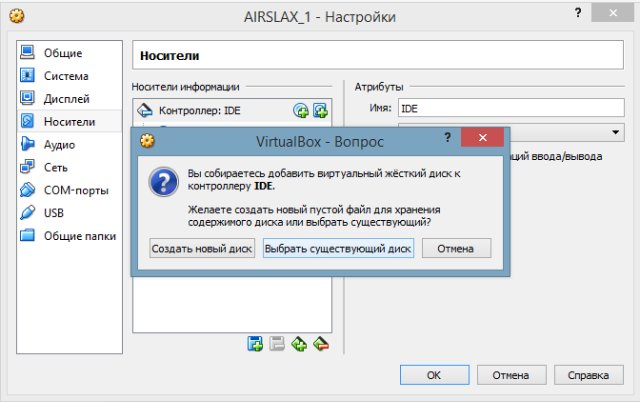

Выберите «Носители» в списке слева. Потом нажмите на кнопку, выделенную красным на картинке.

Нажмите на кнопку «Выбрать существующий диск» и выбирайте ваш созданный vmdk файл.

Теперь перейдем к подключению USB WiFi к AirSlax в VirtualBox:

Переходим в меню USB и нажимаем на кнопку с зеленым плюсом и выбираем свой адаптер, после нажимаем «Ок» и запускаем.

Если все настроено правильно, вы увидите синее меню, выберите Graphic Mode и ждите.

Как появится рабочий стол, вы можете работать.

Вот скриншот AirSlax в VirtualBox:

Надеюсь, я не зря столько времени убил. Удачи!

Данная статья была создана в ознакомительных целях. Автор статьи не несет ответственности за причиненный ущерб этой программой.

В начале 1990-х годов, когда Wi-Fi только появился, был создан алгоритм Wired Equivalent Privacy, который должен был обеспечивать конфиденциальность Wi-Fi сетей. Однако, WEP оказался неэффективным алгоритмом защиты, который легко взломать.

На смену пришел новый алгоритм защиты Wi-Fi Protected Access II, который сегодня применяют большинство точек доступа Wi-Fi. WPA2 использует алгоритм шифрования, AES, взломать который крайне сложно.

А где же уязвимость?

Недостаток WPA2 заключается в том, что зашифрованный пароль передается при подключении пользователей во время так называемого 4-way handshake (4-х стороннего рукопожатия). Если мы поймаем handshake, то узнаем зашифрованный пароль и нам останется лишь расшифровать его. Для этой цели мы воспользуемся aircrack-ng.

Так как же взломать?

Шаг 1. Определяем интерфейс

Для начала нужно узнать, какой сетевой интерфейс нам нужен, для этого вводим команду:

В моем случае всего три интерфейса, два из которых не имеют беспроводных расширений (no wireless extensions). Поэтому нас интересует только wlan0.

Шаг 2. Переводим сетевой адаптер в режим мониторинга

Перевод сетевого адаптера в режим мониторинга позволит нам видеть беспроводной трафик, подходящий рядом с нами. Для того чтобы сделать это, вводим команду:

Обратите внимание, что airmon-ng переименовал ваш интерфейс (у меня он стал называться mon0, но вам, все же, стоит проверить).

Шаг 3. Перехватываем трафик

Теперь, когда наш сетевой адаптер находится в режиме мониторинга, мы можем захватить, подходящий мимо нас трафик, используя команду airodump-ng. Вводим:

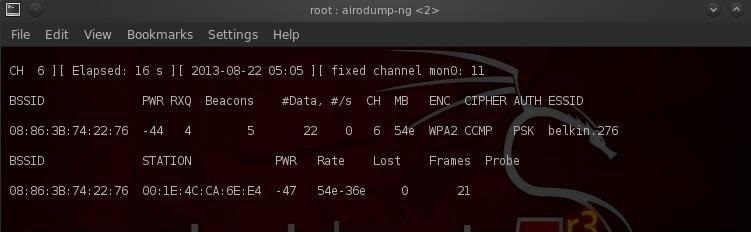

Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты — в нижней части экрана.

Шаг 4. Концентрируем перехват на конкретной точке доступа.

Наш следующий шаг — сосредоточить наши усилия на одной из точек доступа и на ее канале. Нас интересует BSSID и номер канала точки доступа, которую мы будем взламывать. Давайте откроем еще один терминал и введем:

- 08:86:30:74:22:76 BSSID точки доступа

- -c 6 канал на котором работает точка доступа Wi-Fi

- WPAcrack файл в который запишется handshake

- mon0 сетевой адаптер в режиме мониторинга

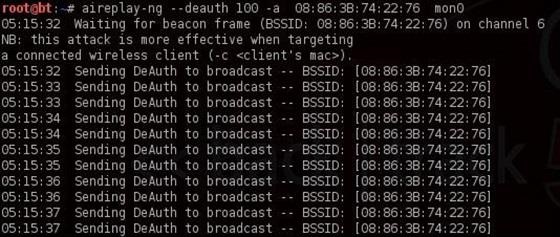

Шаг 5. Получение handshake

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент прошел аутентификацию (подключился к Wi-Fi). Если он уже аутентифицирован, мы можем его деаутентифицировать (отключить), тогда система автоматически повторно аутентифицируется (подключится), в результате чего мы можем получить зашифрованный пароль.

То есть нам просто нужно отключить подключенных пользователей, чтобы они подключились снова. Для этого открываем ещё один терминал и вводим:

- 100 количество пользователей, которые будут деаутентифицированы

- 08:86:30:74:22:76 BSSID точки доступа

- mon0 сетевой адаптер

Обратите внимание на верхнюю строку справа, airodump-ng вывел: «Handshake WPA». То есть, мы успешно захватили зашифрованный пароль! Это первый шаг к успеху!

Шаг 6. Подбираем пароль

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack, мы можем запустить подбор пароля. Но для этого нам нужно иметь список с паролями которые мы хотим использовать. Найти такой список можно за 5 минут в Гугле. Я, же, буду использовать список паролей по умолчанию, включенный в aircrack-ng: BackTrack darkcOde.

Открываем новый терминал и вводим:

- WPAcrack-01.cap файл в который мы записывали handshake (airodump-ng приписал в конце -01.cap)

- /pentest/passwords/wordlist/darkc0de абсолютный путь к списку паролей

Сколько времени это займёт?

Этот процесс может занять много времени. Все зависит от длины вашего списка паролей, вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном процессоре Intel aircrack-ng подбирает чуть более 800 паролей в секунду.

Когда пароль будет найден, он появится на вашем экране. Будет ли подбор пароля успешным или нет, зависит от вашего списка. Если у вас не получилось подобрать пароль по одному списку, не отчаивайтесь, попробуйте другой.

Исправления и дополнения в основной программе.

В частности исправлена ошибка при атаке по протоколу WPS точек со спецсимволами в имени (кавычки, слеши итп.)

В версии AirSlax 5.7 ISO, теперь папка dump создается в разделе sda1 (Диск C: в Windows), что решает проблему с невозможностью сохранить результаты перехвата при загрузке CD/DVD диска.

2 Ответ от eu8cc 2015-10-31 15:08:10

А Вы планируете обновлять базовые версии AirSlax?

3 Ответ от Wpa2 2015-10-31 15:29:53

4 Ответ от 30ru 2015-10-31 22:50:20

на ноутбуке NVidia GeForce 610m gpu будет работать или ждать отдельный файл ?

5 Ответ от Wpa2 2015-11-03 02:44:32

на ноутбуке NVidia GeForce 610m gpu будет работать или ждать отдельный файл ?

Должно работать.

Во всяком случае на моем, с таким же адаптером, работает.

6 Ответ от frank 2015-11-06 02:06:45 (2015-11-06 23:54:36 отредактировано frank)

7 Ответ от frank 2015-11-06 02:07:45 (2015-11-06 23:53:55 отредактировано frank)

8 Ответ от Wpa2 2015-11-06 02:25:04

1. Для задания общих вопросов есть форум. Для личных вопросов (содержащих персональные данные итп) есть ЛС.

2. Я знаю ответы не на все вопросы.

3. На этом форуме я не единственный (я надеюсь). кто может ответить на многие вопросы связанные с тематикой этого сайта/форума.

4. Не нужно так переживать, нервные клетки плохо восстанавливаются.

9 Ответ от frank 2015-11-06 23:50:37

здравствуйте, подскажите , пожалуйста, версия5.7

образ записан на dvd , загрузка проходит нормально, открывается окно airslax(адаптер Realtek rtl8723ae определяется),добавлены в modules firmware-20150709 (и еще кое-что,взято с форума),тем не менее по первому пункту сканирование не происходит(окно на пол секунды-и все),wps сканирует нормально, авторежим также находит точки и ловит пакеты ,

1.Что можете посоветовать по поводу ручного сканирования, проблема в форуме гуляет, у кого проходит , у кого нет, перепробовал все , что написано( добавлял файлы через ultra iso )?

2 какой файл отвечает за самозагрузку из- под bios в iso образе(5.7)?

3.как сохранить или куда сохраняются cap и handshake при загрузке с dvd и использования авто режима сканирования( не нашел откуда взять в случае принудительной остановки для последующей(через несколько дней) обработки по словарю)?

4.pro версия загружается или нет с dvd ?

10 Ответ от Wpa2 2015-11-07 00:34:56

1. Включите "Режим настройки" в пункте 88, окно сканирования не будет закрываться автоматически и можно будет посмотреть какую ошибку выдает в нем.

2. Что значит "отвечает за самозагрузку"? Файл конфигурации режимов загрузки? Или что-то другое?

3. В 5.7 папка dump, со всеми данными перехвата, должна создаваться в корне диска С: (/dev/sda1 - первое устройство в системе, обычно первый винчестер, на который обычно устанавливают основную операционку).

4. Для PRO версии ISO образ не выкладывается, но из любой версии можно сделать ISO-образ. Для этого в папке porteus есть программа make_iso.sh

А зачем такие мучения с дисками? Флешки сейчас стоят копейки и проблем с ними на много меньше.

11 Ответ от frank 2015-11-07 05:37:55 (2015-11-07 09:03:46 отредактировано frank)

1. Включите "Режим настройки" в пункте 88, окно сканирования не будет закрываться автоматически и можно будет посмотреть какую ошибку выдает в нем.

2. Что значит "отвечает за самозагрузку"? Файл конфигурации режимов загрузки? Или что-то другое?

3. В 5.7 папка dump, со всеми данными перехвата, должна создаваться в корне диска С: (/dev/sda1 - первое устройство в системе, обычно первый винчестер, на который обычно устанавливают основную операционку).

4. Для PRO версии ISO образ не выкладывается, но из любой версии можно сделать ISO-образ. Для этого в папке porteus есть программа make_iso.shА зачем такие мучения с дисками? Флешки сейчас стоят копейки и проблем с ними на много меньше.

спасибо ,за быстрый ответ : 1.режим настройки включил, в окне пишется "fopen failed :no such file or directory could not create"sda1/dump/dump-01.csv

не папки , не файла на диске С -нет , как решить эту проблему. (плюс создавал вручную-не помогает)

2 файл в iso -образе, благодаря которому определяется как диск загрузочный. ( чтобы произошла загрузка из-под dos(или bios). Когда делается самозагружаемый диск , в программе , например ultra iso ,надо указать один какой-то файл.Вот какой точно в iso-образе , подсказать можете.

3. при авторежиме - сканирует, но папки dump -нет.Если остановить сканирование, то как результаты можно сохранить, и откуда их потом можно будет выдернуть ( или скопровать).

Wifislax — специализированный Live-дистрибутив с подборкой инструментов для проверки безопасности систем, изучения работы WiFi-сетей и проведения криминалистического анализа.

Дистрибутив построен на пакетной базе Slackware и предлагает варианты графических окружений, на базе KDE 4, Xfce и Openbox. Размер iso-образа 700 Мб. Новый выпуск примечателен обновлением версий программ, включая ядро Linux 3.13.11, KDE 4.10.5, Xfce 4.10.2, OpenSSL 1.0.1h, GCC 4.8.3, Hydra 8.0, Crunch 3.6, FFmpeg 2.2.2, Firefox 29.0.1 и Wireshark 1.10.7.

Wifislax подготовлен для работы в версии Live CD или для установки на жесткий диск. Установку также можно произвести после запуска с Live CD версии.

Как всегда, важно помнить, что такие дистрибутивы должны использоваться для улучшения безопасности вашей собственной сети, а не для каких-нибудь нелегальных действий как кража паролей к WiFi или перехват данных, властями всё это считается как серьезные преступления.

Итак с чего начать? Нам необходимо:

- Флешка, больше 1 ГБ;

- Дистрибутив Wifislax записаная на CD или флеш накопитель.

- Компьютер и WiFi;

- Руки откуда надо.

Необходимые требования к железу — наличия WI-FI чипа с поддежкой режима монитора. К примеру IPW3945. Чтобы узнать, есть ли он на вашем компьютере, нажмите кнопку «Пуск» — «Командная строка», затем введите CMD в поле Поиск или в окне Run. Если у вас есть доступ к командной строке введите «ipconfig /all». Найдите «Intel PRO/Wireless 3945ABG Network Connection». Этот чипсет чаще других используется на ноутбуках.

- В других операционных системах, таких как Linux, чтобы получить полный список технического обеспечения компьютера, вы можете скачать программу наподобие hardinfo.

Этапы взлома WiFi-сети с шифрованием WPA/WPA2

Записываем образ на флешку, отправяем компьютер на перезагрузку и стартуем его с флешки.

Далее, запускаем программу Wifi metropolic 3 (Пуск>Wifislax>Wireless>Wifi metropolic 3 (gui…));

На вкладке config подменить MAC-адрес своей WiFi-карточки (Fake mac должно стать enable);

Перевести карту в режим мониторинга (на вкладке config wificard выберите вашу WiFi-карту нажмите disable, должно стать enable);

На вкладке Scanner произведем поиск всех доступных беспроводных сетей нажав кнопку All;

Как только подходящая сеть обнаружена (к сети должны быть подключен хотя бы один клиент) закрываем окно поиска;

На вкладке Scanner выбираем точку доступа которую хотим взломать и его клиента (клиенты в нижнем списке); На вкладке WPA начинаем записывать все исходящие от точки доступа данные в файл, нажав кнопку capture data;

Не закрывая только что открывшегося окна возвращаемся к программе и отключаем клиента нажав кнопку Death Auntetication;/p>

Повторяем с периодичностью в 5-10 сек. до тех пор пока в окне записи данных от точки доступа не увидите надпись WPA Handshake;

После этого можно зарыть окно записи и вернуться к программе Wifi metropolic 3.

Теперь требуется расшифровать пароль. На вкладке WPA в области Aircrack NG выбираем диапазон длины паролей генерируемого словаря и символы, которые будут использоваться в нем. Например для перебора всех чисел длинной от 5 до 8 символов нужно вписать 5 8 и 0123456789. в основном WPA пароли это 8 знаков то есть надо вписать от 8 до 8 (8 8) и выбрать набор символов, что зачастую это цифры и английский алфавит в нижнем регистре.

В случае успешного перебора, вы увидите надпись key found, что и будет ключом к закрытой точке доступа. Мы постарались описать как взломать wifi без словаря,а не весь функционал crunch. Если бы ты немного погуглил или выполнил crunch —help или crunch —fullhelp,то узнал бы:

Остановка crunch в заданное время (на определенном слове)

Опция -r (resume – возобновление):

Останавливаем выполнение команды нажатием Crtl + C, после чего добавляем в предыдущую команду опцию -r:

Если словарь начинается с определенной позиции, то при возобновлении, опция -s не должна выводиться. Для этого создаем список слов (словарь) с фиксированным начальным пределом, опция -s:

После чего останавливаем выполнение (Crtl + C) и запускаем команду с опцией -r, но уже без опции -s:

Запуск с определенной позиции

Если нужно создать список слов (словарь) с определенной позиции, используйте опцию -s. Допустим, что при создании словаря у вас закончилось место на HDD или еще что то случилось, после чего вы остановили работу crunch. В этом случае вам поможет временный файл “START”, который находится в директории /pentest/passwords/crunch/.

1. создаем список слов (словарь):

2. останавливаем выполнение программы — Ctrl + C

3. проверяем последние две записи:

4. копируем/переименовываем словарь:

5. возобновляем работу crunch с последней записи:

Важно!

crunch перезапишет временный файл START, когда начнется новый процесс создания списка слов (словаря), поэтому не забудьте скопировать/переименовать файл START, если вы хотите сохранить предыдущую работу.

Crunch можно использовать как словарь на лету,без сохранения, с программой pyrit:

Читайте также: