Wireless ips что это

Обновлено: 04.07.2024

С появлением систем анализа трафика (network traffic analysis, NTA) мы часто слышим один и тот же вопрос: чем NTA отличаются от того, что уже есть на рынке? В этой статье поговорим про четыре популярных класса систем безопасности, которые выявляют атаки с помощью анализа трафика, сравним их функциональность и разберемся, в каких случаях они необходимы.

Итак, рассмотрим основные классы решений для анализа сетевого трафика:

- Системы обнаружения (предотвращения) вторжений (атак): СОВ/СПВ, СОА/СПА, IDS/IPS.

- Межсетевые экраны нового поколения (NGFW).

- Универсальные шлюзы безопасности (UTM).

- Системы анализа трафика (NTA/NDR).

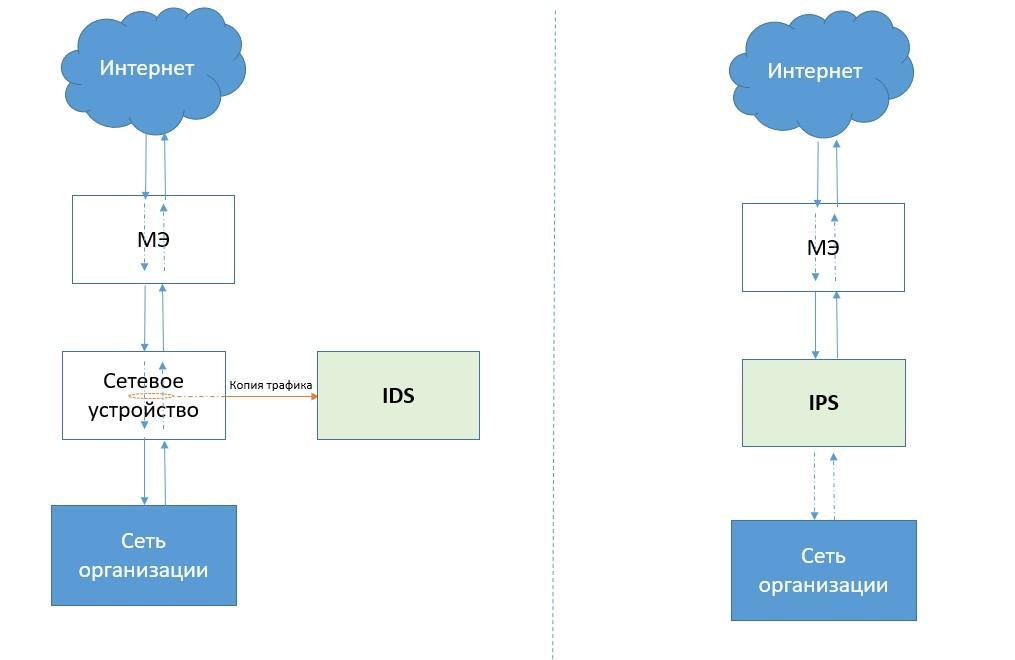

IDS/IPS: что, кому и зачем

Современные IDS/IPS работают с сетевым трафиком, выявляя в нем сетевые атаки. Отличие IDS и IPS заключается лишь в дальнейших действиях, которые выполняет система после выявления угрозы: IDS может только сигнализировать о факте обнаружения, IPS — разрывать соединение, в котором была обнаружена атака. Соответственно и схемы встраивания в инфраструктуру организации у систем IDS и IPS выглядят по-разному: IDS работает исключительно с копией трафика, проходящего через сетевое оборудование (трафик перенаправляется по технологии SPAN или RSPAN), виртуальные машины (по технологии ERSPAN) или через оптический ответвитель (TAP). IPS же становится прямо на пути следования самого трафика.

Как правило, IDS/IPS устанавливают на периметре организации, сразу за межсетевым экраном, для предотвращения внешних вторжений из сети Интернет. Решения IPS также имеют возможность раскрытия шифрованного трафика и работы по схеме «человек посередине» (man-in-the-middle).

Схема работы IDS и IPS

IDS в чистом виде сегодня представлены довольно редко и преимущественно в виде опенсорсных решений или как часть решений network traffic analysis. IPS, в свою очередь, зачастую является частью более современных и комплексных решений — межсетевого экрана нового поколения (next-generation firewall, NGFW) или unified threat management (UTM), о которых мы поговорим далее.

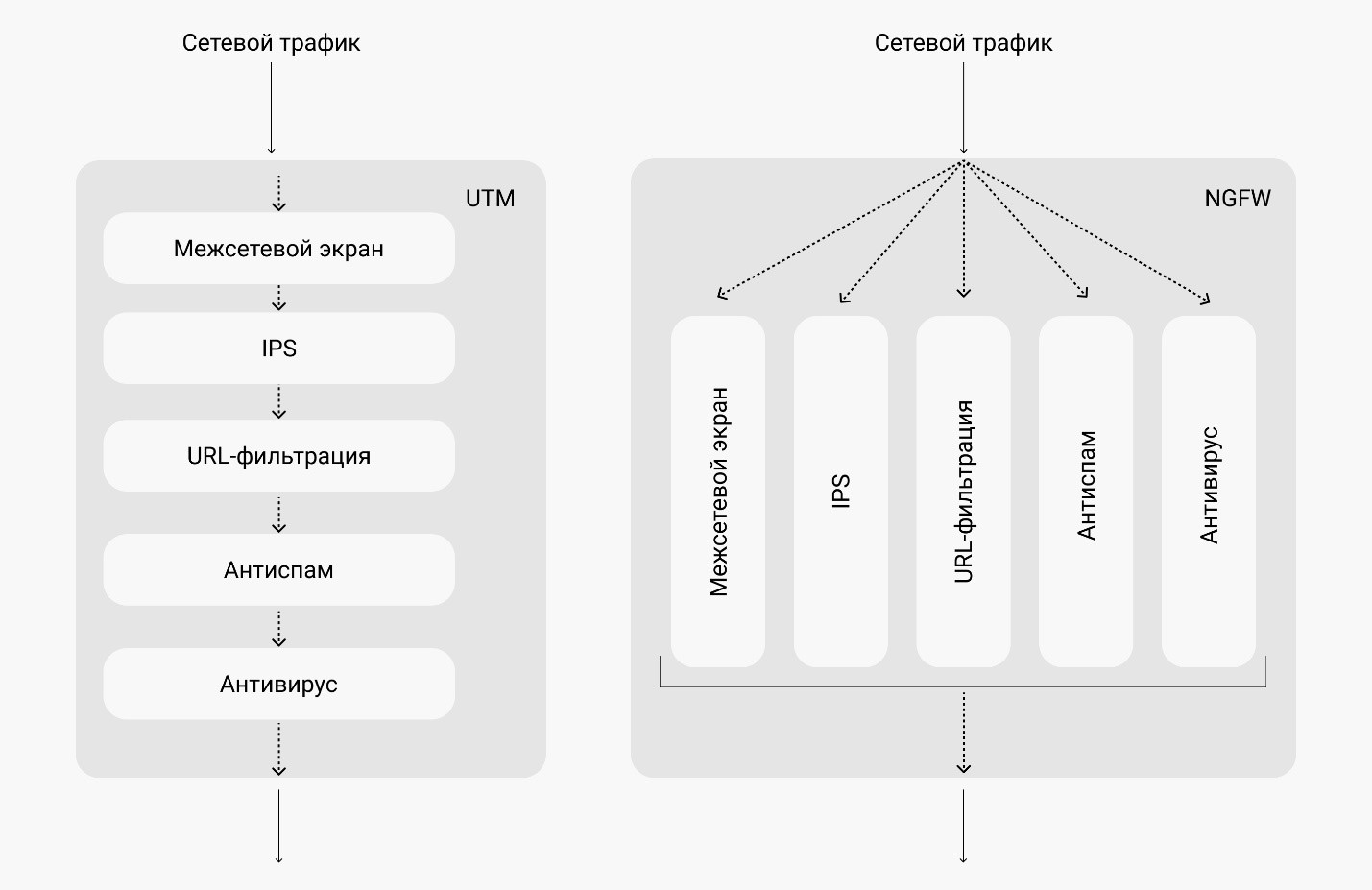

NGFW: есть ли теперь место UTM и IPS

Прежде всего, следует отметить главное сходство NGFW и UTM. Это комплексные решения, включающие в себя, помимо IPS, набор функций:

- межсетевой экран,

- антивирус,

- VPN,

- веб-фильтр,

- антиспам,

- DLP.

Главное же различие между ними — это внутренняя архитектура. Если в UTM все имеющиеся функции используют ресурсы одного и того же процессора, то в NGFW они разнесены — каждой функции свой, отдельный процессор. В итоге все операции проходят параллельно, и это положительно влияет на производительность устройства.

Схема работы UTM и NGFW

Более того, даже использование отдельного IPS (вне NGFW), все еще возможно — обратить внимание на него стоит в нескольких случаях:

- если нет бюджета на полноценный NGFW;

- если есть потребность только в функционале IPS;

- если не можете или не хотите приобрести лицензию IPS для вашего NGFW;

- если ваш NGFW не справляется с подаваемым объемом трафика при включенном модуле IPS;

- из-за организационных моментов: разделение ответственности между департаментами ИТ и ИБ.

Почему IPS/UTM/NGFW — это не про APT

Современные решения классов IDS/IPS, UTM, NGFW способны обрабатывать большие объемы трафика, разбирать заданный набор протоколов (вплоть до 7-го уровня модели ISO/OSI), выявлять сетевые атаки с использованием сигнатурного, поведенческого анализа, а также с помощью технологий машинного обучения и обнаружения сетевых аномалий. Решения готовы защищать периметр организации от угроз извне, а также выявлять вредоносную активность изнутри.

Однако практика тестирований на проникновение Positive Technologies показывает, что в 93% случаев можно преодолеть сетевой периметр и получить доступ к ресурсам ЛВС. На проникновение в локальную сеть некоторых компаний экспертам Positive Technologies потребовалось всего 30 минут.

После проникновения в сеть действия злоумышленников остаются для многих систем безопасности незамеченными. Причин тому несколько:

-

IDS/IPS, UTM и NGFW работают только на периметре организации.

Решения не анализируют внутренний трафик, а потому не способны выявлять присутствие и перемещение злоумышленника внутри.

Системы хранят информацию только об известных угрозах. Но в случае APT, например, на момент ее реализации угрозы еще неизвестны.

Следствие предыдущего пункта. Данная функциональность необходима для обнаружения неизвестных на момент реализации угроз

Таким образом, как IDS/IPS, так и UTM и NGFW не способны обеспечить защиту от целенаправленных атак, локализовать угрозу, точно выявить пораженные узлы и предоставить фактуру для проведения полноценного расследования. Устранить этот пробел призваны решения класса NTA. Их еще называют NDR-системами (сокращение от network detection and response).

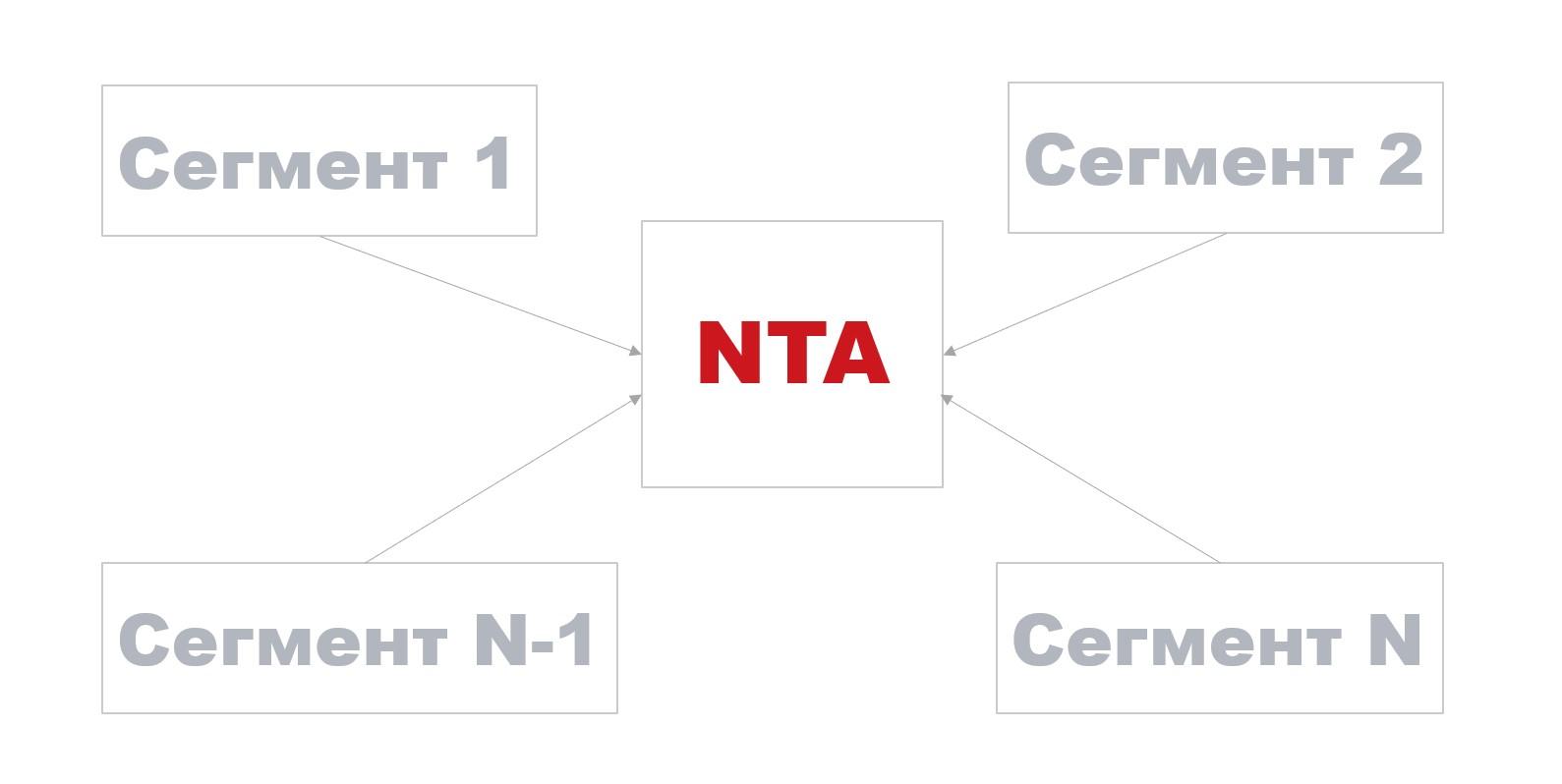

NTA/NDR и выявление целенаправленных атак

На российском рынке инструменты класса NTA стали появляться относительно недавно, однако на Западе этот сегмент уже сформирован. В исследовании аналитического агентства Gartner, посвященном таким системам, отмечается, что NTA-решения позволили многим клиентам обнаружить подозрительную активность в трафике, пропущенную «периметровыми» средствами безопасности. Институт SANS выяснил, что решения NTA входят в топ технологий для выявления угроз, работой которых довольны в SOC по всему миру.

Среди ключевых возможностей NTA отметим следующие:

В инфраструктуре организации NTA выступает единой точкой анализа всего трафика или произвольного набора сетевых сегментов.

Схема встраивания NTA в инфраструктуру организации

В зависимости от конкретного NTA-решения возможно перенаправление сырого трафика с сегментов (посредством технологий SPAN, RSPAN, ERSPAN) или с использованием flow-протоколов (NetFlow, S-Flow).

В отличие от IPS, UTM и NGFW, решения NTA работают в режиме обнаружения, а не предотвращения вторжений, а также не способны раскрывать зашифрованный трафик путем постановки в режиме «человек по середине». Для NTA данный факт не является проблемой по следующим причинам:

Итак, что выбрать?

Мы подготовили сравнительную таблицу классов решений, взяв срез по рынку. При выборе нужно учитывать, что наборы функций у решений одного класса могут существенно различаться.

Долгое время периметровые средства были единственным эшелоном защиты и способом осуществления мониторинга сети. Ландшафт угроз меняется, и теперь важно обеспечивать не только мониторинг периметра, но и глубоко изучать угрозы внутренней сети. C точки зрения современных технологий, подходящий кандидат — это решения класса NTA.

С примерами выявленных угроз в сетях 41 крупной компании можно ознакомиться в отчете по пилотным внедрениям PT NAD.

Учитывая широковещательную природу радиоволн, которые не ограничены стенами зданий, беспроводные корпоративные сети подвержены постоянным атакам со стороны злоумышленников. Именно поэтому вопросу беспроводной сетевой безопасности следует уделять особое внимание.

Для решения проблем безопасности в беспроводных локальных сетях, многие организации разворачивают или планируют развертывание беспроводных систем предотвращения вторжений (WIPS -wireless intrusion prevention system). Они предназначены для мониторинга беспроводной активности и определения/предотвращения попыток внутренних и внешних сетевых вторжений. Основывая свой анализ на канальном и физическом уровнях сетевой модели OSI, этот инструмент позволяет организациям успешно идентифицировать и защищать свои сети от несанкционированных точек доступа, атак на беспроводные сети и атак типа “отказ в обслуживании”.

На схеме показаны основные угрозы, которым может подвергаться корпоративная беспроводная сеть.

Рис.1. Угрозы для беспроводной сети.

Чем большее распространение получают беспроводные сети предприятий, тем изощреннее становятся атаки на них с целью завладения данными. В ответ множество организаций выполняет развертывание WIPS решений для контроля политики запрета Wi-Fi (no-wireless policy), обнаружения и предотвращения атак или проникновения в сеть. Эти решения дают усовершенствованные возможности по мониторингу и отчетности для выявления нападений на WLAN инфраструктуру и одновременного предотвращения множества видов атак, прежде чем они успеют повлиять на работу сети.

Структура WIPS-сети

Как и в проводных сетях, в беспроводных решениях для реализации защиты существуют компоненты, которые косвенно или непосредственно выполняют функции безопасности.

Контроллер беспроводных решений выполняет стандартные функции управления беспроводной сетью (точками доступа), а также реализует дополнительные возможности по аутентификации пользователей.

Сканеры сетевой безопасности напоминают собой точки доступа, но предназначены исключительно для сетевого мониторинга и передачи информации на контроллер либо IPS. Как правило, при построении WIPS решения совместно с беспроводной сетью соотношение сканеров сетевой безопасности по отношению к точкам доступа принимается как 1:4 или 1:5.

Точки доступа служат в качестве станций для подключения пользовательских устройств, но в некоторых WIPS-решениях могут одновременно выступать сканерами сетевой безопасности.

Устройство Wireless IPS анализирует данные сканеров сетевой безопасности и точек доступа и дает команды контроллеру для предотвращения вторжений в случае их выявления. В составе WIPS-решения может быть представлено отдельное Wireless IPS устройство или IPS в составе беспроводного контроллера.

Рис.2. Структура WIPS-сети.

Архитектура внедрений WIPS

Организациям доступно несколько вариантов внедрения WIPS-систем. Они включают:

• Оверлейную (наложенную) модель

• Интегрированную (встроенную) модель

• Гибридную модель

Рис.3. Пример оверлейной WIPS-сети

Рис.4. Пример интегрированной WIPS-сети

Рис.5. Пример гибридной сети WIPS

Рассмотрение вариантов развертывания показывает, что интегрированная модель призвана быть более гибкой, обладает повышенной радиочастотной видимостью, сниженной стоимостью владения в сравнении с оверлейной моделью. А также четкими механизмами анализа и мощными механизмами предотвращения вторжений.

Гибридная модель предлагает ряд преимуществ над интегрированной и наложенной, такие как большая гибкость развертывания, сфокусированность на механизмах анализа, более комплексный метод обнаружения атак и мощный механизм их предотвращения (подавления).

Существует множество механизмов построения WIDS/WIPS решений, в каждом из которых есть свои сильные и слабые стороны. В целом, гибридный подход предполагает явные преимущества по сравнению с альтернативными моделями. Тем не менее, для максимизации преимуществ интегрированной модели существующие поставщики должны быть тщательно изучены для уверенности в том, что они предоставляют необходимые возможности использования этих преимуществ и эффективно реагируют на события внутренних и внешних вторжений.

Сегодня мы расскажем про такие системы, как IPS и IDS. В сетевой инфраструктуре они исполняют роль своего рода полицейских, обнаруживая и предотвращая возможные атаки на серверы.

Что такое IPS/IDS?

IDS расшифровывается как Intrusion Detection System — система обнаружения вторжений. IPS, или Intrusion Prevention System, — система предотвращения вторжений. По сравнению с традиционными средствами защиты — антивирусами, спам-фильтрами, файерволами — IDS/IPS обеспечивают гораздо более высокий уровень защиты сети.

Антивирус анализирует файлы, спам-фильтр анализирует письма, файервол — соединения по IP. IDS/IPS анализируют данные и сетевое поведение. Продолжая аналогию с хранителями правопорядка, файервол, почтовые фильтры и антивирус — это рядовые сотрудники, работающие «в поле», а системы обнаружения и предотвращения вторжений — это старшие по рангу офицеры, которые работают в отделении. Рассмотрим эти системы подробнее.

Архитектура и технология IDS

Принцип работы IDS заключается в определении угроз на основании анализа трафика, но дальнейшие действия остаются за администратором. Системы IDS делят на типы по месту установки и принципу действия.

Виды IDS по месту установки

Два самых распространенных вида IDS по месту установки:

- Network Intrusion Detection System (NIDS),

- Host-based Intrusion Detection System (HIDS).

Первая работает на уровне сети, а вторая — только на уровне отдельно взятого хоста.

Сетевые системы обнаружения вторжения (NIDS)

Технология NIDS дает возможность установить систему в стратегически важных местах сети и анализировать входящий/исходящий трафик всех устройств сети. NIDS анализируют трафик на глубоком уровне, «заглядывая» в каждый пакет с канального уровня до уровня приложений.

NIDS отличается от межсетевого экрана, или файервола. Файервол фиксирует только атаки, поступающие снаружи сети, в то время как NIDS способна обнаружить и внутреннюю угрозу.

Сетевые системы обнаружения вторжений контролируют всю сеть, что позволяет не тратиться на дополнительные решения. Но есть недостаток: NIDS отслеживают весь сетевой трафик, потребляя большое количество ресурсов. Чем больше объем трафика, тем выше потребность в ресурсах CPU и RAM. Это приводит к заметным задержкам обмена данными и снижению скорости работы сети. Большой объем информации также может «ошеломить» NIDS, вынудив систему пропускать некоторые пакеты, что делает сеть уязвимой.

Хостовая система обнаружения вторжений (HIDS)

Альтернатива сетевым системам — хостовые. Такие системы устанавливаются на один хост внутри сети и защищают только его. HIDS также анализируют все входящие и исходящие пакеты, но только для одного устройства. Система HIDS работает по принципу создания снапшотов файлов: делает снимок текущей версии и сравнивает его с предыдущей, тем самым выявляя возможные угрозы. HIDS лучше устанавливать на критически важные машины в сети, которые редко меняют конфигурацию.

Другие разновидности IDS по месту установки

Кроме NIDS и HIDS, доступны также PIDS (Perimeter Intrusion Detection Systems), которые охраняют не всю сеть, а только границы и сигнализируют об их нарушении. Как забор с сигнализацией или «стена Трампа».

Еще одна разновидность — VMIDS (Virtual Machine-based Intrusion Detection Systems). Это разновидность систем обнаружения угрозы на основе технологий виртуализации. Такая IDS позволяет обойтись без развертывания системы обнаружения на отдельном устройстве. Достаточно развернуть защиту на виртуальной машине, которая будет отслеживать любую подозрительную активность.

Виды IDS по принципу действия

Все системы обнаружения атак IDS работают по одному принципу — поиск угрозы путем анализа трафика. Отличия кроются в самом процессе анализа. Существует три основных вида: сигнатурные, основанные на аномалиях и основанные на правилах.

Сигнатурные IDS

IDS этой разновидности работают по схожему с антивирусным программным обеспечением принципу. Они анализируют сигнатуры и сопоставляют их с базой, которая должна постоянно обновляться для обеспечения корректной работы. Соответственно, в этом заключается главный недостаток сигнатурных IDS: если по каким-то причинам база недоступна, сеть становится уязвимой. Также если атака новая и ее сигнатура неизвестна, есть риск того, что угроза не будет обнаружена.

Сигнатурные IDS способны отслеживать шаблоны или состояния. Шаблоны — это те сигнатуры, которые хранятся в постоянно обновляемой базе. Состояния — это любые действия внутри системы.

Начальное состояние системы — нормальная работа, отсутствие атаки. После успешной атаки система переходит в скомпрометированное состояние, то есть заражение прошло успешно. Каждое действие (например, установка соединения по протоколу, не соответствующему политике безопасности компании, активизация ПО и т.д.) способно изменить состояние. Поэтому сигнатурные IDS отслеживают не действия, а состояние системы.

Как можно понять из описания выше, NIDS чаще отслеживают шаблоны, а HIDS — в основном состояния.

IDS, основанные на аномалиях

Данная разновидность IDS по принципу работы в чем-то схожа с отслеживанием состояний, только имеет больший охват.

IDS, основанные на аномалиях, используют машинное обучение. Для правильной работы таких систем обнаружения угроз необходим пробный период обучения. Администраторам рекомендуется в течение первых нескольких месяцев полностью отключить сигналы тревоги, чтобы система обучалась. После тестового периода она готова к работе.

Система анализирует работу сети в текущий момент, сравнивает с аналогичным периодом и выявляет аномалии. Аномалии делятся на три категории:

- статистические;

- аномалии протоколов;

- аномалии трафика.

Статистические аномалии выявляются, когда система IDS составляет профиль штатной активности (объем входящего/исходящего трафика, запускаемые приложения и т.д.) и сравнивает его с текущим профилем. Например, для компании характерен рост трафика по будним дням на 90%. Если трафик вдруг возрастет не на 90%, а на 900%, то система оповестит об угрозе.

Также IDS способны выявлять аномалии, любую небезопасную или даже угрожающую активность в сетевом трафике. Рассмотрим, к примеру, случай DoS-атаки. Если попытаться провести такую атаку «в лоб», ее распознает и остановит даже файервол. Креативные злоумышленники могут рассылать пакеты с разных адресов (DDoS), что уже сложнее выявить. Технологии IDS позволяют анализируют сетевой трафик и заблаговременно предотвращают подобные атаки.

Open Source проекты и некоторые вендоры на рынке IDS

Snort

Классическая NIDS — Snort. Это система с открытым кодом, созданная еще в 1998 году. Система Snort разрабатывалась как независимое ПО, а в 2008 году ее приобрела компания Cisco, которая теперь является партнером и разработчиком. Snort лучше подходит маленьким и средним компаниям. Утилита включает в себя сниффер пакетов, поддерживает настройку правил и многое другое. Snort — инструмент для тех, кто ищет понятную и функциональную систему предотвращения вторжений.

Suricata

Конкурент Snort на рынке среднего бизнеса — система с открытым исходным кодом Suricata, впервые представлена в 2010 году. Suricata — довольно молодая система, и это ее преимущество. В Suricata нет большого количества legacy-кода,также система использует более новые разработки, чем у конкурентов. Благодаря этому Suricata работает быстрее. Кроме того, разработчики позаботились о совместимости со стандартными утилитами анализа результатов. Это значит, что Suricata поддерживает те же модули, что и Snort. Она способна выявлять угрозы по сигнатурам и подходит для средних и больших компаний.

McAfee Network Security Platform

Если вы — большая компания, располагающая значительным бюджетом, можете рассмотреть McAfee Network Security Platform со стартовой ценой около $10 000. IDS блокирует огромное количество угроз, доступ к вредоносным сайтам, предотвращает DDoS-атаки и т.д. В силу монументальности McAfee Network Security Platform может замедлять работу сети, поэтому тут требуется решить, что более значимо — интеграция с другими сервисами или максимальная безопасность.

Zeek (Bro)

Полностью бесплатная IDS с открытым исходным кодом. Поддерживает работу как в стандартном режиме обнаружения вторжений, так и в режиме обнаружения вредоносных сигнатур. Zeek может также обнаруживать события и позволяет задавать собственные скрипты политик. Недостаток Zeek — сложность общения с инструментом, так как разработка ведется с упором на функционал, а не графический интерфейс.

Дальнейшее развитие IDS

IPS и IDPS

IPS, или система предотвращения вторжения, — следующий шаг в развитии систем сетевой защиты. IPS сообщает об угрозе, а также предпринимает самостоятельные действия. Сегодня практически не осталось чистых IPS, рынок предлагает большой выбор IDPS (Intrusion Detection and Prevention Systems). IDPS выявляют атаки и принимают запрограммированные действия: Pass, Alert, Drop, Reject.

Правила IDPS

IDPS-системы допускают некоторый процент ложных отрицательных (false negative) и ложных положительных (false positive) реакций. Чтобы минимизировать ложные срабатывания, IDPS позволяют задать пороговые значения для реакций — например, установить значение допустимого увеличения трафика в будние дни. Администратор, ответственный за IDS, задает его в консоли управления.

К примеру, если текущий сетевой трафик ниже заданного порога, то он будет пропускаться (pass). Если трафик превышает порог, то на консоль поступит уведомление или тревога (alert). Пакеты, соответствующие заданным условиям (содержат вредоносный скрипт), будут отброшены (drop). Также консоль позволяет задать уровень угрозы— указать, насколько опасна та или иная угроза. Пакет может быть не только отброшен, но и отклонен (reject) с уведомлением адресата и отправителя. Кроме того, IDPS умеют отправлять письма ответственному лицу в случае угрозы.

Вместе с каждым правилом прописывается и дальнейшее действие. Например, не только прекратить дальнейший анализ пакета или отбросить его, но также сделать об этом запись в лог.

UTM — Unified Threat Management

UTM — это универсальный пакет утилит, сочетающий в себе множество мелких модулей защиты, своеобразный полицейский участок внутри сети. UTM бывают программными или аппаратными и, как правило, включают в себя сразу IDS, IPS, файервол, а зачастую и антивирус, прокси-сервер, почтовые фильтры, VPN и т.д. Объединенный контроль угроз — это единая система, поэтому не нужно платить за каждый модуль в отдельности. Вы экономите не только деньги, но и время на установку и настройку ПО — ключевое преимущество UTM.

В этом же заключается недостаток: UTM — единственная точка защиты, хоть и хорошо защищенная. Злоумышленники столкнутся не с несколькими системами, а только с одной, победив которую они получат доступ к сети.

DPI и NGFW

Файервол нового поколения — это следующий виток развития систем сетевой защиты. Если UTM набирали популярность с 2009, то файервол нового поколения — наши дни. Несмотря на то, что появление NGFW датируется тем же 2009 годом, распространялись они медленно. Главные отличия NGFW в том, что они открывают возможность DPI (Deep Packet Inspection) и позволяют выбирать только те функции защиты, которые нужны сейчас.

DPI — это глубокий анализ пакетов. Файервол нового поколения, который читает содержимое пакетов, перехватывает только те, что имеют запрещенное содержимое.

Где развернуть защиту?

Если вы решаете установить в сеть защиту, будь то IDS/IPS, UTM или NGFW, встает вопрос, в каком месте ее ставить. В первую очередь это зависит от типа выбранной системы. Так, PIDS не имеет смысла ставить перед файерволом, внутри сети, а NGFW включает сразу все элементы, поэтому ее можно ставить куда угодно.

Система обнаружения вторжений может быть установлена перед файерволом c внутренней стороны сети. В таком случае IDS будет анализировать не весь трафик, а только тот, что не был заблокирован файерволом. Это логично: зачем анализировать данные, которые блокируются. К тому же это снижает нагрузку на систему.

IDS ставят также и на внешней границе сети, после файервола. В таком случае она фильтрует лишний шум глобальной сети, а также защищает от возможности картирования сети извне. При таком расположении система контролирует уровни сети с 4 по 7 и относится к сигнатурному типу. Такое развертывание сокращает число ложноположительных срабатываний.

Другая частая практика — установка нескольких копий системы обнаружения вторжений в критичных местах для защиты сети по приоритету важности. Также допускается установка IDS внутри сети для обнаружения подозрительной активности.

Место установки необходимо выбирать в соответствии с вашими требованиями к IDS, располагаемыми средствами и размерами сети.

Как настроить комплексную защиту?

Когда речь заходит о защите своих данных, сайтов и приложений, располагаемых в инфраструктуре облачного провайдера, сложно выбрать одно решение которое решит все возможные проблемы. Но, если вы не хотите переплачивать, разумным решением могут стать комплексные продукты. Современные инструменты — к примеру, межсетевые экраны — включают набор базовых функций и целый список дополнительных инструментов для решения ваших задач.

Один из таких — аппаратный межсетевой экран Fortinet FG-100E, использование которого предлагается для повышения сетевой безопасности выделенных серверов и виртуальных машин в публичном облаке. Межсетевые экраны уже смонтированы в наших дата-центрах соответствующих уровню Tier III, подключены к локальной сети и интернету, Selectel обеспечивает их электропитание и обслуживание. Все, что требуется, — в простом интерфейсе настроить межсетевой экран в несколько кликов. Подробнее — в базе знаний.

Базовые функции Fortinet FG-100E включают Firewall и VPN. Пропускная способность которых ограничена только производительностью оборудования. Кроме того, клиенты Selectel могут «прокачать» функции межсетевого экрана за счет дополнительных подписок. Они позволяют противодействовать актуальным угрозам и оптимизировать траты на инфраструктуру для системы защиты.

Для начала работы с межсетевым экраном необходимо заказать его в панели управления.

Wi-Fi роутеры могут работать в разных конфигурациях – в том числе предусмотрен режим адаптера для приема беспроводной сети. Такая функция называется WISP — Wireless Internet Service Provider – и оказывается востребованной в том случае, если на используемом компьютере нет собственного адаптера для подключения к беспроводным сетям. Прибор играет роль адаптера, передающего сигнал на ПК. Разбираемся в процедуре настройки конфигурации WISP на маршрутизаторах разных производителей.

Суть конфигурации

Wireless ISP – особый режим функционирования маршрутизатора, при котором он получает интернет по беспроводным каналам, а не через провод. Подключение может принадлежать провайдеру или самому пользователю, имеющему еще один функционирующий распределитель. Можно воспользоваться разнообразными общественными сетями.

Этой функцией пользуются многие провайдеры, расширяя территориальное покрытие. При помощи домашнего роутера легко поймать какую-либо общественную сеть, а затем раздавать ее на остальные приборы. Этическая сторона в данном случае сугубо индивидуальна, однако использовать открытые подключения никто не запрещает.

Настройка роутеров разных марок

Современные роутеры поддерживают возможность работы в WISP. В зависимости от изготовителя оборудования и специфики используемого ПО процесс настройки и дальнейшего функционирования может отличаться. Рекомендуется заранее познакомиться с процедурой настройки этого режима для нескольких наиболее популярных маршрутизаторов.

Zyxel Keenetic

Перед началом работы обязательно нужно сменить подсеть клиента или же основного маршрутизатора (при наличии к нему доступа). При попытке подключения через WISP к интернет провайдеру замена IP может не потребоваться. Но если интернет не связан напрямую с провайдером, то без исправления подсети подключение настроить не получится.

Смена подсети на примере модели Zyxel Keenetic:

- Открыть браузер и ввести в адресную строку 192.168.1.1, перейти на соответствующую страницу. Чтобы операция прошла успешно, компьютер должен иметь подключение к роутеру.

- Ввести логин и пароль доступа.

- На открывшейся странице отыскать вкладку «Домашняя сеть». В разделе «Сегменты» щелкнуть на «Home network».

- Сменить подсеть и сохранить изменения клавишей «Применить».

Подождать некоторое время, пока корректировки вступят в силу. Рекомендуется отсоединить ПК от маршрутизатора, затем подключить обратно. В дальнейшем открывается меню маршрутизатора уже с использованием нового адреса.

Для запуска функции в нижней части экрана нужно найти раздел «Интернет», перейти в WISP. На некоторых прошивках он также может носить название Wi-Fi. Напротив пункта «Включить» устанавливается флажок.

При нажатии на «Обзор сетей» откроется перечень доступных подключений. Необходимо выбрать интересующую позицию или же ввести имя самостоятельно. Если подключение защищено, потребуется ввести код доступа, сохранить изменения и проверить работоспособность оборудования.

Если в процессе не возникло ошибок, прибор быстро подключится к интернету и запустит раздачу на синхронизированные гаджеты.

Канал на адаптере может оказаться таким же, как и у главного раздающего устройства. Изменить канал не получится, а вот название или пароль можно. Иногда для полноценного запуска в работу может потребоваться перезагрузка не только главного роутера, но и настраиваемого клиента.

На роутерах MikroTik WISP имеет иное значение. Он отвечает за возможность перевода аппарата в режим адаптера. Для настройки параметров в маршрутизаторах этой марки предусмотрена функция быстрого старта «Quick Set», предполагающая автоматическое выставление интересующих конфигураций.

При переходе в режим быстрой настройки пользователь видит несколько вариантов работы:

- CAP – точка доступа с возможностью управления

- CPE – подключение к другой сети Wi-Fi

- HomeAP – стандартная конфигурация домашнего маршрутизатора

- PTP Bridge AP\CPE – мост, соединяющий два маршрутизатора с разными конфигурациями

- WISP AP – более развернутая настройка домашней сети для опытных пользователей и специалистов

- Basic AP – базовая конфигурация для настройки с нуля.

Чтобы настроить режим, потребуется слева в разделе Wireless ввести все данные для беспроводного подключения. Указывается имя, пароль доступа. По аналогии с другими роутерами для ввода пароля нужно установить защиту WPA2 и WPA.

Пункты IP, маски и DNS адресов аппарат чаще всего получает автоматически от провайдера, так что настраивать их вручную не нужно. Однако при наличии статического адреса IP потребуется ввести данные самостоятельно.

После сохранения настроек можно приступать к тестированию полученной сети и проверять эффективность работы оборудования в режиме принимающего адаптера.

Модели TP-Link оснащены режимом клиента, который помогает превратить роутер в аппарат для соединения с беспроводными сетями. Данная функция называется «WDS мост». Популярная модель TP-Link TL-WR1043ND настраивается следующим образом:

- Через адрес 192.168.0.1 заходят в панель администратора.

- Переходят в меню «Беспроводной режим» и выбирают пункт «Настройки»

- Активируют флажок напротив пункта «Включить WDS мост».

- В открывшейся панели дополнительных настроек вписывают SSID, пароль доступа и прочую информацию по беспроводной сети.

- Остается сохранить настройки и закрыть окно.

Описанные операции помогают создать беспроводной адаптер, раздающий интернет. Чтобы вернуть устройство к нормальной работе, потребуется отключить функцию Wireless и установить привычный IP адрес. Также можно легко сбросить параметры маршрутизатора.

Читайте также: