Значение хэша данных у штампа времени и эцп не совпадают

Обновлено: 04.07.2024

Использование ПАК "КриптоПро TSP" позволяет участникам информационных систем получать штампы времени, связанные с электронными документами. Штамп времени представляет из себя электронный документ, подписанный электронной цифровой подписью (электронной подписью), где подписанными данными являются значение хэш-функции электронного документа и время предоставления штампа времени. Таким образом, штамп времени однозначно связан с электронным документом, на который он выдается и обеспечивает его целостность.

Для реализации сервиса TSP необходимо на базе "КриптоПро TSP Server" организовать Сервер службы TSP и встроить "КриптоПро TSP Client" в программное обеспечение клиентских рабочих мест. Встраивание "КриптоПро TSP Client" осуществляется с использованием инструментария разработчика – "КриптоПро PKI SDK".

Для чего нужны штампы времени

- Фиксация времени создания электронного документа. Применение штампа времени позволяет зафиксировать время создания электронного документа. Для этого после создания документа необходимо сформировать запрос на получение штампа времени. Полученный штамп времени обеспечит доказательство факта существования электронного документа на момент времени, указанный в штампе.

- Фиксация времени формирования электронной цифровой подписи (электронной подписи) электронного документа. Штамп времени может использоваться в качестве доказательства, определяющего момент подписания электронного документа (1-ФЗ "Об ЭЦП", Статья 4; 63-ФЗ "Об ЭП", Статья 11). Для этого после создания электронной цифровой подписи (электронной подписи) документа необходимо сформировать запрос на получение штампа времени. Полученный штамп времени обеспечит доказательство, определяющее момент времени подписания электронного документа.

- Фиксация времени выполнения какой-либо операции, связанной с обработкой электронного документа. Штамп времени на электронный документ может быть получен при выполнении какой-либо операции, связанной с его обработкой, при необходимости зафиксировать время выполнения этой операции. Например, штамп времени может быть получен при поступлении от пользователя электронного документа на сервер электронного документооборота, либо при предоставлении документа какому-либо пользователю.

- Долговременное хранение электронных документов, в том числе и после истечения срока действия сертификатов проверки подписи пользователя. Использование штампов времени позволяет обеспечить доказательство времени формирования электронной цифровой подписи (электронной подписи) электронного документа. Если дополнительно на момент времени формирования ЭЦП (ЭП) рядом со значением ЭЦП (ЭП) и штампом времени сохранить и доказательство действительности сертификата (например, получить и сохранить OCSP-ответ), то проверку указанной ЭЦП (ЭП) можно обеспечить на момент времени её формирования (полная аналогия с бумажным документооборотом). И такую подпись можно будет успешно проверять в течение срока действия ключа проверки подписи Службы штампов времени. А что делать, когда сертификат Службы штампов времени истечет? Ответ прост: до истечения этого сертификата получить ещё один штамп времени на указанный документ (уже с использованием нового закрытого ключа и сертификата Службы штампов времени): этот новый штамп зафиксирует время, на которое старый сертификат службы штампов времени был действителен, и обеспечит целостность этого электронного документа при дальнейшем хранении в течение срока действия сертификата нового штампа времени.

Краткое описание протокола TSP

Запрос на штамп времени

Запрос на штамп времени включает следующие поля:

- Значение хэш-функции от документа, на который запрашивается штамп (обязательно указывается, какой именно алгоритм хэширования используется);

- Объектный идентификатор (OID) политики запрашиваемого штампа (необязательно);

- Nonce - случайное число, идентифицирующее данную транзакцию протокола TSP (необязательно);

- Дополнения (Extensions) (необязательно).

Идентификатор политики определяет, по какой политике должен быть выдан штамп времени. Политики штампов времени задаются сервером штампов времени и устанавливают набор правил, по которым выдаются штампы времени, а также области их применения.

Например, в системе может быть определено несколько политик с разными идентификаторами и следующим описанием:

Поле Nonce позволяет клиенту проверить своевременность полученного ответа, в котором сервер штампов времени должен разместить то же самое значение nonce, которое было в запросе.

Ответ сервера штампов времени

Ответ сервера штампов времени содержит следующие поля:

- Статус операции и информация об ошибке;

- Штамп времени (если статус успешный).

- Значение хэш-функции от документа, на который выдан штамп (обязательно указывается, какой именно алгоритм хэширования используется);

- Объектный идентификатор (OID) политики штампа;

- Время выдачи штампа;

- Точность времени;

- Признак строгой упорядоченности штампов (Ordering);

- Nonce - случайное число, идентифицирующее данную транзакцию протокола TSP (совпадает с соответствующим полем запроса);

- Дополнения (Extensions) (необязательно).

Сервер штампов указывает признак ordering, если он работает в режиме строгой упорядоченности штампов. Т.е. сравнение времён двух выданных этим серверов штампов даже без учёта точности времени определяет порядок их выдачи.

Как хранить штампы времени совместно с документами

Для организации долговременного архивного хранения документов с ЭЦП (ЭП) могут использоваться штампы времени, а также дополнительные данные, необходимые для подтверждения подлинности ЭЦП (ЭП) – так называемые доказательства подлинности ЭЦП (ЭП). К таковым относятся:

- Штампы времени;

- Сертификат ключа подписи, использованного для создания оригинальной ЭЦП (ЭП);

- Сертификат УЦ, издавшего сертификат ключа подписи (если цепочка сертификатов содержит другие УЦ, то их сертификаты также необходимо проверить);

- Сертификат Службы штампов времени;

- Цепочка сертификатов для проверки сертификата Службы штампов времени;

- Информацию о статусе сертификатов (Списки отозванных сертификатов или OCSP-ответы).

Для обеспечения актуальности ЭЦП (ЭП) при долговременном хранении необходимо периодически получать новые штампы времени.

Программа разработана совместно с АО "Сбербанк-АСТ". Слушателям, успешно освоившим программу, выдаются удостоверения установленного образца.

Продукты и услуги Информационно-правовое обеспечение ПРАЙМ Документы ленты ПРАЙМ Приказ Министерства цифрового развития, связи и массовых коммуникаций РФ от 6 ноября 2020 г. № 580 "Об утверждении порядка создания и проверки метки доверенного времени"

Обзор документа

Приказ Министерства цифрового развития, связи и массовых коммуникаций РФ от 6 ноября 2020 г. № 580 "Об утверждении порядка создания и проверки метки доверенного времени"

В соответствии с пунктом 19 статьи 2 Федерального закона от 6 апреля 2011 г. № 63-ФЗ "Об электронной подписи" (Собрание законодательства Российской Федерации, 2011, № 15, ст. 2036; 2019, № 52, ст. 7794) и пунктом 1 Положения о Министерстве цифрового развития, связи и массовых коммуникаций Российской Федерации, утвержденного постановлением Правительства Российской Федерации от 2 июня 2008 г. № 418 (Собрание законодательства Российской Федерации, 2008, № 23, ст. 27.08; 2018, № 40, ст. 6142), приказываю:

1. Утвердить прилагаемый порядок создания и проверки метки доверенного времени.

3. Настоящий приказ вступает в силу с 1 января 2021 г. и действует до 1 января 2027 г.

| Министр | М.И. Шадаев |

УТВЕРЖДЕН

приказом Министерства цифрового

развития, связи и массовых

коммуникаций

Российской Федерации

от 06.11.2020 г. № 580

Порядок

создания и проверки метки доверенного времени

1. Настоящий Порядок определяет правила создания и проверки метки доверенного времени.

2. Метка доверенного времени создается доверенной третьей стороной, удостоверяющим центром или оператором информационной системы (далее - служба меток доверенного времени) с использованием программных и (или) аппаратных средств, прошедших процедуру подтверждения соответствия требованиям, установленным в соответствии с пунктом 19 статьи 2 Федерального закона от 6 апреля 2011 г. № 63-ФЗ "Об электронной подписи" (далее - Федеральный закон "Об электронной подписи").

3. Создание метки доверенного времени осуществляется службой меток доверенного времени по запросу участников электронного взаимодействия путем подписания электронной подписью службы меток доверенного времени текущего достоверного значения времени в соответствии с требованиями к структуре метки доверенного времени.

4. С целью обеспечения достоверной информации о моменте подписания электронного документа метка доверенного времени может быть присоединена к подписываемому документу или связана с подписываемым документом иным способом.

5. Формат запроса метки доверенного времени и формат ответа службы меток доверенного времени на такой запрос, предусматривающий обеспечение целостности и достоверности метки доверенного времени, используются службой меток доверенного времени в соответствии с законодательством Российской Федерации в сфере технического регулирования и стандартизации.

6. Службы меток доверенного времени, создаваемые доверенной третьей стороной или удостоверяющим центром, при создании метки доверенного времени должны получать информацию о точном значении времени с учетом часового пояса и календарной дате от технических средств передачи эталонных сигналов времени и частоты, а также информацию о точном значении времени и календарной дате (далее - технические средства передачи эталонных сигналов времени), функционирующих в соответствии с Положением о Государственной службе времени, частоты и определения параметров вращения Земли, утвержденным постановлением Правительства Российской Федерации от 23 марта 2001 г. № 225 (Собрание законодательства Российской Федерации, 2001, № 14, ст. 1361; 2018, № 49, ст. 7600). В метку времени заносятся значения о точном значении времени в соответствии со всемирным координированным временем (далее - UTC).

7. Службы меток доверенного времени, создаваемые операторами информационных систем, получают информацию о дате и времени от технических средств передачи эталонных сигналов времени или от службы меток доверенного времени, указанных в пункте 6 настоящего Порядка, посредством информационно-телекоммуникационных сетей при условии обеспечения целостности передаваемой информации с использованием средств криптографической защиты информации, имеющих подтверждение соответствия требованиям, установленным согласно части 5 статьи 8 Федерального закона "Об электронной подписи".

8. Проверка метки доверенного времени осуществляется службой меток доверенного времени при проверке действительности электронной подписи с использованием средств, прошедших процедуру подтверждения соответствия требованиям, установленным согласно части 5 статьи 8 Федерального закона "Об электронной подписи" в следующем порядке:

1) служба меток доверенного времени проверяет математическую корректность электронной подписи;

2) служба меток доверенного времени проверяет применимость метки доверенного времени к электронной подписи, для которой данная метка доверенного времени создана;

3) служба меток доверенного времени осуществляет сравнение даты и времени, указанных в полученной для электронной подписи метке времени, со сроками действия сертификата ключа проверки электронной подписи, соответствующего проверяемой электронной подписи. Дата и время должны находиться в пределах срока действия данного сертификата;

4) служба меток доверенного времени получает сведения об аннулировании сертификата ключа проверки электронной подписи на момент выдачи метки доверенного времени для данной электронной подписи. Дата и время аннулирования данного сертификата ключа проверки электронной подписи должны быть позже даты и времени, указанных в полученной для электронной подписи метке доверенного времени.

9. Создание метки доверенного времени осуществляется в соответствии со следующими требованиями:

1) Электронный документ должен содержать доказательства, что объекты данных существовали до определенного момента времени (далее - протокол штампов времени). В целях обеспечения указанных доказательств осуществляется взаимодействие службы штампов времени (TSA) и запрашивающей стороны посредством формирования запроса к TSA и проверки ее ответа.

2) Служба штампов времени при создании метки времени должна:

использовать значение UTC;

включать достоверное значение времени в каждый штамп;

включать уникальное целое число в каждый новый штамп;

создавать штамп при получении запроса от запрашивающей стороны, когда это возможно;

включать в каждый штамп времени идентификатор политики безопасности (регламента), согласно которой он был создан;

ставить штамп времени только для хэш-значения, вычисленного с использованием устойчивой однонаправленной хэш-функции;

проверять соответствие длины хэш-значения длине, определенной в алгоритме хэширования, идентификатор которого указан в запросе к TSA;

не подвергать хэш-значение, которому присвоен штамп, какой-либо проверке (кроме проверки его длины, как это указано в предыдущем пункте);

не включать в штампы времени какую-либо информацию, идентифицирующую запрашивающую сторону;

подписывать каждый штамп времени ключом, сгенерированным специально для этой цели;

При получении TimeStampResp, содержащего штамп времени (далее - TimeStampToken), запрашивающая сторона должна проверить ответ на ошибки о состоянии и, если их нет, проверить различные поля в TimeStampToken, а также действительность электронной подписи, которой подписан TimeStampToken, и убедиться, что данные с проставленным штампом времени соответствуют отправленным данным. Запрашивающая сторона должна проверить, что TimeStampToken содержит правильный идентификатор сертификата службы штампов времени (ESSCertIDv2), правильное хэш-значение (hashedMessage) и правильный идентификатор алгоритма хэширования (hashAlgorithm) в поле messagelmprint.

После этого запрашивающая сторона должна проверить актуальность ответа, соотнеся его время с собственным доверенным источником времени, если источник существует, либо сравнив включенное в ответ значение nonce со значением в запросе, а также убедиться в действительности сертификата службы штампов времени с помощью проверки соответствующего списка отозванных сертификатов.

4) Запрос к службе штампов времени должен представлять собой структуру типа TimeStampReq:

-- OID алгоритма хэширования и хэш-значение от данных, для которых

-- требуется штамп времени

reqPolicy TSAPolicyId OPTIONAL,

nonce INTEGER OPTIONAL,

certReq BOOLEAN DEFAULT FALSE,

extensions [0] IMPLICIT Extensions OPTIONAL >

Поля структуры TimeStampReq должны быть заполнены следующим образом:

5) Ответ службы штампов времени должен представлять собой структуру

TimeStampResp и выглядеть следующим образом:

timeStampToken TimeStampToken OPTIONAL>

6) Структура PKIStatusInfo должна содержать информацию о статусе запроса к службе штампов времени и выглядеть следующим образом:

statusString PKIFreeText OPTIONAL,

failInfo PKIFailureInfo OPTIONAL >

Поле status имеет тип PKIStatus.

Поле statusString имеет тип PKIFreeText.

Поле failInfo имеет тип PKIFailureInfo.

7) Тип PKIStatus структуры PKIStatusInfo должен представлять собой числовое значение, определяющее статус службы штампов времени. Если значение равно 0 или 1, штамп времени TimeStampToken должен присутствовать. Если присутствует иное значение (кроме 0 или 1), штамп времени TimeStampToken не должен присутствовать.

Служба штампов времени должна поддерживать только следующие возможные статусы:

-- когда PKIStatus содержит значение 0, TimeStampToken

-- присутствует, как и запрашивалось.

-- когда PKIStatus содержит значение 1, TimeStampToken

-- присутствует с изменениями.

-- запрос штампа времени еще не обработан, дополнительная информация ожидается позже,

-- уведомление о том, что аннулирование имело место.

8) Тип PKIFreeText структуры PKIStatusInfo должен представлять собой объяснение причины отклонения запроса штампа времени в виде текста.

9) Тип PKIFailurelnfo структуры PKIStatusInfo должен представлять собой числовое значение, определяющее тип произошедшей ошибки. Если TimeStampToken отсутствует, PKIFailurelnfo показывает причину отклонения запроса штампа времени.

Служба штампов времени должна поддерживать только следующие возможные значения:

PKIFailurelnfo ::= BIT STRING

-- нераспознанный или неподдерживаемый идентификатор алгоритма

-- транзакция не разрешена или не поддерживается

-- отправленные данные имеют неверный формат

-- источник времени в службе штампов времени недоступен

-- служба штампов времени не поддерживает запрашиваемую политику безопасности

-- служба штампов времени не поддерживает запрашиваемое расширение

-- запрашиваемая дополнительная информация не распознается или недоступна

-- запрос не может быть обработан вследствие ошибки системы.

10) Структура TimeStampToken содержит штамп времени и должна представлять собой структуру типа Contentlnfo, где поле contentType должно содержать идентификатор типа содержимого "Подписанные данные" signed-data, а поле content должно содержать соответствующую структуру SignedData. Штамп времени TimeStampToken должен выглядеть следующим образом:

-- contentType is id-signedData (P 1323565.1.025-2019)

-- content is SignedData (P 1323565.1.025-2019)

Настоящие требования определяют дополнительные условия к содержимому следующих полей структуры SignedData:

- поля signedAttrs, входящего в структуру Signerlnfo, включающего в себя подписанный атрибут, содержащий идентификатор сертификата TSA.

11) Поле encapContentlnfo структуры SignedData должно представлять собой структуру типа EncapsulatedContentlnfo. В него необходимо включать следующие значения:

- в поле eContentType - следующий объектный идентификатор штампа времени:

us(840) rsadsi(113549) pkcs(1) pkcs-9(9) smime(16) ct(1) 4>;

- в поле eContent - штамп времени в виде строки октетов (OCTET STRING). Значение поля eContent должно быть результатом DER-кодирования структуры TSTInfo.

Структура TSTInfo содержит штамп времени и должна быть представлена следующим образом:

-- должно содержать то же значение, что и поле TimeStampReq

-- сторона, запрашивающая штамп времени, должна принимать целые числа

длиной до 160 бит.

accuracy Accuracy OPTIONAL,

ordering BOOLEAN DEFAULT FALSE,

nonce INTEGER OPTIONAL,

-- должно присутствовать, если аналогичное поле имеется в

-- TimeStampReq. В этом случае поле должно иметь то же значение,

tsa [0] GeneralName OPTIONAL,

extensions [1] IMPLICIT Extensions OPTIONAL>

12) Поля структуры TSTInfo должны быть заполнены в соответствии со следующими требованиями:

| version | - | поле version имеет тип INTEGER и описывает версию запроса штампа времени. Поле version должно иметь значение 1. Запрашивающая сторона должна распознавать штампы времени версии 1; | ||

|---|---|---|---|---|

| Policy | - | поле policy имеет тип TSAPolicyId и должно обозначать политику безопасности (регламент службы штампов времени, в рамках которой был дан ответ). Если в TimeStampReq присутствует поле reqPolicy, оно должно иметь то же значение, иначе должна быть возвращена ошибка unacceptedPolicy. Поле policy содержит: - условия использования штампа времени; - информацию о доступности журнала штампов времени для проверки подлинности штампа времени; | ||

| messagelmprint | - | поле messagelmprint имеет тип MessageImprint и должно иметь то же значение, что и поле messagelmprint в TimeStampReq; | ||

| serialNumber | - | поле serialNumber имеет тип INTEGER и является уникальным целым числом, присвоенным данной службой штампов времени каждому штампу времени TimeStampToken. Служба штампов времени обеспечивает уникальность этого числа в том числе в случаях сбоя в работе штампов времени; | ||

| genTime | - | поле genTime имеет тип GeneralizedTime и обозначает время создания штампа времени соответствующей службой, должно быть выражено в UTC. Значения GeneralizedTime должны включать секунды. Следует использовать GeneralizedTime с точностью до секунд. В отличие от ограничений, поле GeneralizedTime может содержать и доли секунд. Используется следующий синтаксис: ГГГГММДДччммсс[.s. ]Z. Предусмотрены следующие ограничения к DER-кодированию: 1) результат кодирования должен оканчиваться на Z. При этом десятичный знак, если он присутствует, представляется в виде точки. 2) полночь представляется в следующей форме: ГГГГММДД000000Z, где ГГГГММДД обозначает наступивший день; | ||

| accuracy | - | поле accuracy должно представлять собой структуру типа Accuracy и обозначает отклонение времени от времени, значение которого содержится в поле GeneralizedTime. Структура Accuracy выглядит следующим образом: Accuracy ::= SEQUENCE | ||

| seconds millis [0] | INTEGER INTEGER (1..999) | OPTIONAL, OPTIONAL, | ||

| micros [1] INTEGER (1..999) OPTIONAL > | ||||

| Если поля seconds, millis или micros отсутствуют, то их значение должно быть равным 0. Добавлением значения точности поле accuracy к GeneralizedTime вычисляется верхний предел значения времени в штампе времени, созданном службой штампов времени. Вычитанием точности из GeneralizedTime вычисляется нижний предел значения времени в штампе времени, созданном службой штампов времени. Точность представляется в секундах, миллисекундах и микросекундах в виде целого числа; | ||||

| ordering | - | поле ordering (упорядочивание) имеет тип BOOLEAN и используется для обозначения работы службы штампов времени в режиме, когда время создания двух штампов времени не может совпадать. Значение "true" поля ordering означает необходимость упорядочивания штампов времени, последовательно выдаваемых службой штампов времени, по полю genTime вне зависимости от значения поля accuracy. Отсутствие поля ordering или его значение "false" означают отсутствие необходимости упорядочивания штампов времени, последовательно выданных службой штампов времени по полю genTime. В этом случае упорядочивание штампов времени осуществляется только тогда, когда разница между genTime первого штампа и genTime второго штампа больше суммы значений точности genTime для каждого штампа; | ||

| nonce | - | поле nonce (при наличии) имеет тип INTEGER и позволяет клиенту проверить актуальность значения штампа времени, когда локальное время недоступно. Значение поля nonce должно представлять собой уникальное 64-битное целое число, сгенерированное клиентом случайным образом. При отсутствии значения nonce в ответе, ответ клиентом должен отклонен; | ||

| tsa | - | поле tsa имеет тип GeneralName и содержит название службы штампов времени. Значение поля tsa должно соответствовать одному из имен субъектов, включенных в сертификат, используемый для проверки подписи штампа времени; | ||

| extensions | - | поле extensions (расширения) имеет тип Extensions и предназначено для дополнительной информации, помещаемой в запрос. | ||

13) Штамп времени не должен содержать иных подписей, кроме подписи службы штампов времени.

Идентификатор сертификата службы штампов времени ESSCertIDv2 должен быть включен в атрибут SigningCertificateV2.

Атрибут SigningCertificateV2 является подписанным атрибутом и должен быть включен в поле signedAttrs структуры Signerlnfo.

Обзор документа

Минцифры определило правила создания и проверки метки доверенного времени. Этот механизм внедряется в России с 1 января 2021 г. Метка доверенного времени представляет собой достоверную информацию в электронной форме о дате и времени подписания электронного документа электронной подписью.

Метка доверенного времени создается доверенной третьей стороной, удостоверяющим центром или оператором информационной системы с использованием программных и (или) аппаратных средств, прошедших процедуру подтверждения соответствия установленным требованиям.

Приказ вступает в силу с 1 января 2021 г. и действует до 1 января 2027 г.

Электронная подпись (ЭП) – актуальная тема на DIRECTUM Club. В том или ином виде поступают вопросы об особенностях ее использования. В статье мы расскажем, какое развитие получили механизмы ЭП в DIRECTUM 5.6.

Усовершенствованная подпись

В DIRECTUM существует стандартный механизм подписания документов ЭП. Однако срок действия сертификата ограничен, и при длительном хранении документов может возникнуть вопрос доверия к ЭП.

Для примера рассмотрим документ со сроком хранения 5 лет. Срок действия сертификата, который выдается удостоверяющим центром, как правило, составляет 1 год. Через некоторое время после подписания документа сертификат становится недействительным. Поэтому возникает вопрос, как обеспечить юридическую значимость документов через 5, 10, 75 лет и т.д.?

В новой версии мы создали новую службу проверки подписей. Она проверяет штампы времени и не требует для их использования установки КриптоПро TSP Client на каждое рабочее место. Кроме того, реализовали поддержку расширенных форматов ЭП CAdES-XL и CAdES-А. Подробнее о каждом изменении читайте далее.

Штампы времени

Чтобы обеспечить доверие к подписанному ЭП документу, используется усовершенствованная ЭП. Такая подпись подразумевает обязательное наличие специального атрибута с доверенным временем – штампа времени.

Штамп времени позволяет:

- подтвердить время формирования ЭП – не позднее времени формирования штампа времени;

- подтвердить действительность сертификата ЭП на момент подписания, если на момент формирования штампа времени он не был отозван.

В DIRECTUM работа со штампами времени поддерживалась и ранее. Когда сотрудник подписывал версию документа с помощью плагина GOST Encryption (по алгоритмам ГОСТ), формировалась ЭП и одновременно проставлялся штамп времени. Для установки и проверки подписей со штампами времени на каждое рабочее место сотрудников требовалось устанавливать платное ПО КриптоПро TSP Client.

В DIRECTUM 5.6. время подписания и простановки штампа разделено. Сотрудник подписывает версию документа с помощью плагина GOST Encryption или Standard Encryption (по алгоритмам 3DES, RSA, DSA, ECDSA). Простановка штампа времени осуществляется с помощью службы обработки событий. Служба проверяет подпись и получает штамп времени. После этого атрибут штампа времени добавляется в подпись.

Для пользователя процесс подписания не усложнился, простановка штампа времени происходит автоматически.

Теперь информация о штампе времени отображается отдельно от даты подписи:

Проверка штампов времени осуществляется службой проверки подписей. Она является связующим звеном между плагинами шифрования и приложениями КриптоПро TSP Client, OCSP Client. Служба проверки подписей входит в стандартную поставку.

КриптоПро TSP Client теперь достаточно установить на сервер со службой проверки подписей и службой обработки событий. При этом службы можно развернуть на одном компьютере.

Перечисленные изменения обеспечивают:

- Сокращение затрат компании. Для установки и проверки подписей со штампами времени достаточно одной лицензии КриптоПро TSP Client;

- Упрощение администрирования. Теперь не требуется устанавливать и настраивать КриптоПро TSP Client на всех рабочих местах;

- Поддержку штампов времени в подписях, сделанных с использованием GOST Encryption или Standard Encryption;

- Гибкость настройки. Разработчик может определить, для каких подписей требуется добавлять штамп времени. Условие задается на службе обработки событий.

Поддержка форматов CAdES-A и CAdES-XL

В DIRECTUM 5.6 появилась возможность формировать ЭП в расширенных форматах СadES-XL и CAdES-A. Для этого объектная модель IS-Builder дополнена методами, позволяющими добавить данные для проверки достоверности подписи и архивный штамп времени.

Модули подписания и шифрования GOST Encryption и Standard Encryption формируют электронные подписи по стандартам CAdES-BES, CAdES-T, CAdES-XL и CAdES-A . Каждый последующий стандарт включает в себя предыдущий и расширяет его возможности.

Например, CAdES-XL обеспечивает защиту от подмены сертификата и возможность оффлайн-проверки подписи. CAdES-A дополнительно к CAdES-XL обеспечивает юридическую значимость документов при их длительном хранении за счет использования архивных штампов времени.

В веб-клиенте также поддерживается проверка электронных подписей, сформированных по стандартам CAdES-BES и CAdES-T .

На базе поддержки форматов CAdES-XL и CAdES-А компания выпустила новое решение «Долговременный архив». Оно предназначено для централизованного хранения документов компании с обеспечением их юридической значимости. С обзором решения можете ознакомиться в статье на DIRECTUM Club.

CNG-сертификаты

По просьбе клиентов мы реализовали поддержку сертификатов, выданных через криптографический программный интерфейс Cryptography API: Next Generation (CNG). Теперь подписание CNG-сертификатами по алгоритмам RSA, DSA и ECDSA проходит корректно.

В модуле подписания и шифрования Standard Encryption поддерживается алгоритм шифрования ECDSA и возможность выбора алгоритма хеширования в подписях RSA и ECDSA (от SHA1 до SHA512 с увеличением надежности). Алгоритм хеширования задается администратором для всех пользователей.

Чтобы узнать больше о новинках, обратитесь к закрепленному менеджеру или воспользуйтесь формой «Заказать демонстрацию» на нашем сайте.

Для самостоятельного ознакомления с новинками версии, предназначенными для разработчиков и администраторов системы, рекомендуем для просмотра видеоролик:

Ждем ваши вопросы и комментарии. Следите за новыми материалами о DIRECTUM 5.6!

Для сдачи отчетности в Банк России разработана Единая система обмена данными с внешними абонентами.

- Криптопровайдер КриптоПРО CSP 4.0;

- Программа КриптоАРМ 5.4.

- Штамп времени КриптоПРО TSP Client 2.0;

- Модуль КриптоПРО OCSP Client 2.0

Во-вторых, нужно указать в личном кабинете сертификаты УКЭП и адрес службы штампов времени.

Сделать это можно в разделе "Профиль" (нужно кликнуть по иконке организации) в подразделе "Безопасность"

Пользователи личного кабинета Внешнего портала Банка России самостоятельно отслеживают окончание срока действия, отзыв сертификата. При необходимости выполняют

повторную загрузку действующего сертификата. Загрузка сертификата выполняется также в случае выпуска сертификата на другого сотрудника.

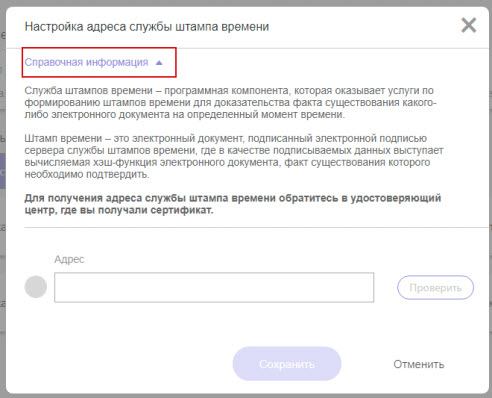

Если штамп времени ещё не настроен, на плитке отображается соответствующая запись и кнопка "Настроить". При нажатии на кнопку "Настроить" открывается окно

"Настройка адреса службы штампа времени"

Важно! Для получения адреса службы штампа времени обратитесь в удостоверяющий центр, где вы получали сертификат.

После указания адреса сервера необходимо проверить соединение с указанным сервером с помощью кнопки "Проверить", только после этого при успешном соединении будет доступна кнопка "Сохранить".

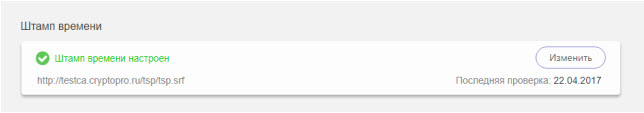

При настроенном штампе времени на плитке указывается адрес и дата последней проверки доступности сервера службы штампов времени, а так же доступна кнопка "Изменить", при нажатии на которую также откроется окно настройки адреса службы штампа времени.

Ниже адреса службы штампов времени самых популярных УЦ России:

Читайте также: