Как проверить компьютер на уязвимость bluekeep

Обновлено: 07.07.2024

Вы знаете, что угроза кибербезопасности серьезна, когда ею занимается Агентство национальной безопасности. В последнее предупреждение от АНБ касается уязвимости BlueKeep, угрозы безопасности, которая затрагивает компьютеры под управлением операционной системы Windows.

Если вы еще не слышали об этом и что вам нужно сделать, чтобы защитить себя от него, читайте дальше, чтобы узнать, о чем этот эксплойт и как он влияет на вас.

Что такое уязвимость BlueKeep

Уязвимость BlueKeep представляет собой угрозу червя, но в отличие от других подобных угроз, эта конкретная имеет рейтинг 9,8 из 10 по шкале CVSS (Common Vulnerability Scoring System), что сравнимо с вымогателем WannaCry 2017 года.

Его червячное поведение означает, что BlueKeep может распространяться через сети на другие компьютеры и расти так же, как WannaCry, когда он за несколько часов распространился на компьютеры в 150 странах.

Первоначально исследователи безопасности, с которыми Microsoft сотрудничает, увидели сбои приманки угрозы, вызванные Модуль эксплойтов BlueKeep, предполагая нападение в ближайшем будущем.

Вплоть до 9 октября все было относительно тихо, а затем произошли похожие аварии. Отчет исследовательской группы Microsoft по безопасности заявляет, что они «обнаружили, что более ранняя кампания по добыче монет в сентябре использовала основной имплант, который подключался к той же инфраструктуре управления и контроля, которая использовалась во время октябрьской кампании BlueKeep Metasploit».

Как работает уязвимость BlueKeep

Он делает это, позволяя хакерам использовать протокол удаленного рабочего стола вашего компьютера без пароля или какого-либо вмешательства с вашей стороны.

Однако угроза еще не реализована, поскольку она нацелена в основном на незащищенные системы Windows с портами RDP 3389, доступными в Интернет, что делает их уязвимыми.

Однако исследовательская группа ATP в Microsoft Defender предупредила, что злоумышленники могут использовать эксплойт для доставки более эффективных и разрушительных полезных нагрузок, чем майнеры монет, на сотни тысяч уязвимых компьютеров.

Как уязвимость BlueKeep влияет на вас

Была введена угроза BlueKeep, что означает, что более миллиона компьютеров, которые в настоящее время уязвимы и подключены к сети, могут подвергнуться возможной массовой атаке кибербезопасности, если не будут приняты меры.

Вот почему вам следует обновить свой компьютер до последнего обновления безопасности, чтобы защитить его, особенно если вы используете системы Windows 7, Vista, XP, Windows Server 2003 или 2008/2008 R2.

Пользователи, работающие под управлением Windows 8 или 10, не пострадают, но все же лучше включить автоматические обновления и обеспечить безопасность вашего компьютера от возможных угроз в будущем.

Когда применять исправление безопасности Windows BlueKeep

Если на вашем компьютере установлена неподдерживаемая версия Windows, отличная от Windows 8 или 10, скачать и применить обновления программного обеспечения или патч прямо сейчас, чтобы устранить уязвимость BlueKeep. Или обновитесь до последней версии Windows, чтобы оставаться автоматически обновленным и защищенным.

Вы можете найти загрузки с поддержкой версий в Microsoft Security Response Center, хотя Microsoft заявляет, что они находятся в процессе предоставление исправлений для старых версий слишком.

Как защитить свой компьютер от уязвимости BlueKeep

Вот некоторые меры безопасности, которые необходимо предпринять, чтобы обезопасить вас, ваш компьютер и данные от уязвимости BlueKeep и других подобных атак в будущем:

- Обновите текущую версию Windows с помощью исправления безопасности или обновите до Windows 8 или 10.

- Обновите другие устройства под управлением Windows, так как они тоже уязвимы.

- У вас должен быть обновленный и надежный антивирус или программное обеспечение безопасности с последней версией.

- Резервное копирование файлов для защиты от BlueKeep и других вредоносных программ, а также от поломки оборудования, который может привести к потере данных.

Заметка: Большинство устаревших или старых версий Windows особенно уязвимы для нескольких типов угроз, помимо BlueKeep. Несмотря на наличие патча для этой текущей угрозы, связанной с червем, вы, как правило, больше не сможете найти исправления ошибок для вашей версии системы, не поддерживаемой. Вот почему вам лучше перейти на Windows 8 или Windows 10.

Оставайся в безопасности там

Теперь, когда вы знаете об уязвимости BlueKeep и ее потенциале стать чем-то вроде атаки WannaCry 2017 года, лучше всего уделить время и убедиться, что вы остаетесь в безопасности. Примите указанные выше меры безопасности сегодня, чтобы защитить себя, свою машину и ваши конфиденциальные данные от этой и других возможных атак.

Следующий: Вы когда-нибудь слышали об уязвимости Krack Wi-Fi? В нашей следующей статье мы расскажем больше о Krack, о том, что хакеры могут и не могут делать с его помощью, и как защитить себя от него.

Компания ESET — лидер в области информационной безопасности — представляет бесплатный инструмент для проверки несанкционированного использования уязвимости BlueKeep (CVE-2019-0708) на компьютерах Windows. В частности, в атаках путем подбора возможных вариантов учетных данных или с помощью эксплойта киберпреступники могут использовать прямое соединение с протоколом удаленного рабочего стола (RDP) для осуществления вредоносной активности на компьютере жертвы.

«Многие системы до сих пор остаются не обновленными, поэтому существует опасность появления версии эксплойта с возможностями самостоятельного распространения в сетях жертв», — объясняют специалисты ESET.

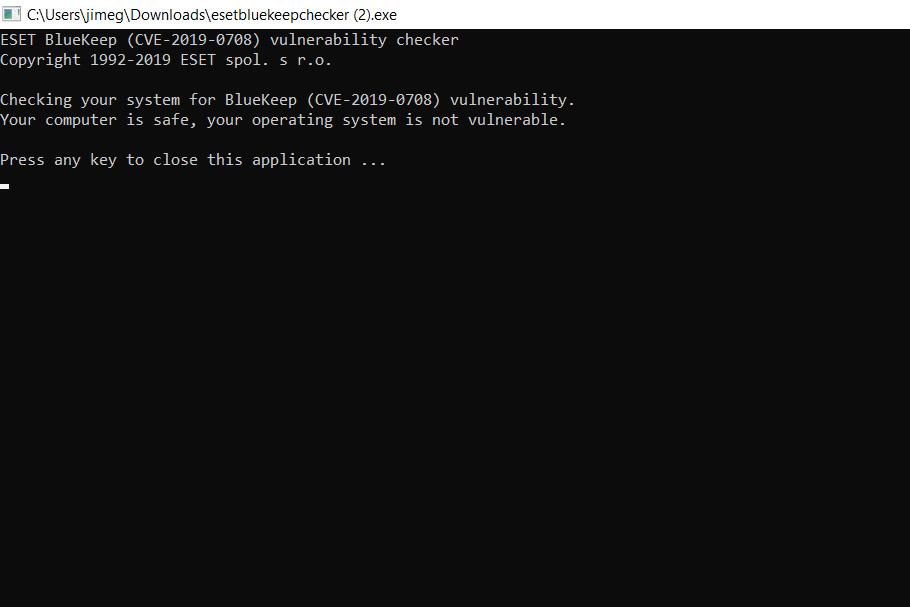

Бесплатный инструмент ESET BlueKeep (CVE-2019-0708) Detection Tool, разработанный специалистами ESET, проверит устройство и сообщит о наличии или отсутствии уязвимости BlueKeep или о применении необходимых исправлений. В случае выявления уязвимости в системе инструмент переадресует пользователя на веб-страницу Microsoft для загрузки соответствующего исправления.

Запуск инструмента в системе Windows 7

Стоит отметить, что протокол удаленного рабочего стола позволяет одному компьютеру подключиться к другому через сеть и использовать его удаленно. За последние несколько лет возросло количество случаев удаленного подключения киберпреступников к серверу Windows через Интернет с помощью RDP и входа в систему с правами администратора. Это позволяет злоумышленникам загружать и устанавливать различные программы на сервер, выключать программное обеспечение по безопасности, а также перехватывать данные жертв.

Чаще всего на компрометированных рабочих станциях злоумышленники устанавливают программы для майнинга криптовалюты и вредоносное программное обеспечение с последующим требованием выкупа в организации.

«Количество атак, направленных на RDP, медленно, но стабильно растет, и проблема уже стала темой для обсуждения во время правительственных консультаций в США, Великобритании, Канаде и Австралии, — отмечают специалисты ESET. — Появление BlueKeep создало возможности для дальнейших атак. Уязвимость может быть использована для автоматического распространения угроз в сетях без вмешательства пользователей».

Компания Microsoft присвоила уязвимости BlueKeep высокий уровень критичности в своих опубликованных инструкциях для клиентов, а в Национальной базе данных правительства США критичность уязвимости CVE-2019-0708 оценена на 9,8 из 10.

«Пользователи должны прекратить непосредственное подключение к своим серверам через Интернет с помощью RDP. Хотя это и может вызвать ряд проблем для некоторых предприятий. Однако в случае прекращения поддержки Windows Server 2008 и Windows 7 в январе 2020 года наличие компьютеров с этими версиями операционных систем может представлять риск для бизнеса», — рассказывают специалисты ESET.

В связи с потенциальной опасностью компаниям необходимо как можно быстрее принять дополнительные меры, которые помогут минимизировать риск возможных атак на основе RDP. В частности, для защиты компьютеров от угрозы специалисты подготовили перечень рекомендаций:

- Выключите внешнее подключение к локальным машинам через порт 3389 (TCP/UDP) в брандмауэре на периметре.

- Как можно быстрее протестируйте и разверните исправления уязвимости CVE-2019-0708 (BlueKeep), а также включите аутентификацию на уровне сети.

- Для всех учетных записей, на которые можно войти через RDP, установите сложные пароли (длинные ключевые фразы, которые содержат более 15 символов).

- Установите двухфакторную аутентификацию, как минимум, на всех учетных записях, на которые существует возможность входа через RDP.

- Установите шлюз виртуальной частной сети (VPN) посредником всех соединений RDP за пределами локальной сети.

- Обеспечьте защиту программного обеспечения по безопасности с помощью уникального надежного пароля, не связанного с другими учетными записями.

- Включите блокирование использования уязвимости с помощью программного обеспечения для защиты рабочих станций.

- Изолируйте от остальной сети незащищенный компьютер, к которому нужно получить доступ через Интернет с помощью RDP.

- Если на компьютере не может быть применено исправление уязвимости BlueKeep, необходимо своевременно заменить это устройство.

- Установите блокировку geoIP на шлюзе VPN. Если персонал находится в одной стране, заблокируйте доступ из других стран для предотвращения атак иностранных киберпреступников.

Стоит отметить, что BlueKeep выявляется как RDP/Exploit.CVE-2019-0708 c помощью модуля защиты от сетевых атак. Эта технология доступна в продуктах для дома ESET Internet Security и ESET Smart Security Premium, а также корпоративных продуктах для защиты рабочих станций, например, комплексных решениях ESET Endpoint Protection Advanced, ESET Secure Business и других.

Загрузить инструмент для проверки устройств на наличие уязвимости можно по ссылке.

Более подробную информацию об уязвимостях в протоколе удаленного рабочего стола читайте в исследовании специалистов ESET.

Когда мы путешествуем по сети, мы можем столкнуться с множеством угроз, которые ставят под угрозу безопасность наших устройств. Существует много типов вредоносных программ, которые могут повлиять на правильное функционирование компьютеров. Однако мы также должны помнить, что мы имеем в своем распоряжении широкий спектр возможностей защитить себя. Многие из этих угроз связаны с существующими уязвимостями. Сегодня мы поговорим о новом инструменте, который говорит нам, если наши Windows система уязвима для BlueKeep .

Уязвимости безопасности, очень актуальная проблема

Безопасность уязвимости это проблема, которая очень присутствует во всех типах устройств. Неважно, используем ли мы компьютер или другое оборудование. Они могут по-разному влиять на нашу безопасность и конфиденциальность. Имейте в виду, что обычно производители сами выпускают исправления и обновления для исправления этих ошибок.

Хакер мог эксплуатировать известный уязвимость , Таким образом, вы можете атаковать устройство и подвергнуть этого пользователя риску. Крайне важно, чтобы у нас всегда были установлены последние обновления и исправления. Это должно применяться независимо от того, является ли это операционная система, приложение или любое устройство.

BlueKeep это уязвимость, которая существует у нас в течение долгого времени и затрагивает операционные системы Windows. Проблема в том, что многие частные пользователи и компании до сих пор не обновляют свое оборудование. Это означает, что они остаются уязвимыми для этой важной угрозы.

Вот где этот инструмент, который мы представляем в этой статье, вступает в игру. Это очень простое и абсолютно бесплатное приложение, единственной целью которого является указание является ли это оборудование уязвимым для BlueKeep , В случае, если вы уязвимы, было бы целесообразно обновить как можно скорее.

Новый инструмент, чтобы узнать, уязвима ли система к BlueKeep

Компания по информационной безопасности ESET запустил новый инструмент, который позволяет пользователям узнать, уязвима ли их система для BlueKeep. Его работа довольно проста, и через несколько секунд мы узнаем, правильно ли защищено наше оборудование или нет.

Короче говоря, этот бесплатный инструмент ESET позволяет нам узнать, правильно ли обновлен наш компьютер с ОС Windows, чтобы защитить нас от уязвимости BlueKeep. Необходимо учитывать, что это влияет как на версии пользователей, так и на серверах. От компании, которая разработала ее, они указывают, что их единственная цель - обслуживать пользователей, чтобы они знали, действительно ли их оборудование защищено, и не были жертвами каких-либо угроз, основанных на этой уязвимости.

Важность поддержания систем в актуальном состоянии

Как мы видели в этой статье, очень важно, чтобы наше оборудование было правильно обновление , Под этим мы подразумеваем, что необходимо установить все доступные патчи. Важно применять его ко всем типам систем и устройств. Есть много недостатков безопасности, которые могут появиться.

Но в дополнение к обновленным системам очень важно иметь средства безопасности , Нам нужно, чтобы наши системы были защищены и выявляли возможные угрозы, которые нарушают правильное функционирование. У нас есть широкий спектр возможностей в этом отношении. Есть много антивирусов, которые мы можем использовать, а также другие инструменты, которые могут защитить нас.

Наконец, здравый смысл также должен присутствовать. Во многих случаях угрозы возникают из-за ошибок, допущенных пользователями. Сбои при просмотре оставляют уязвимые системы. Очень важно, чтобы мы всегда просматривали безопасные сайты, не скачивали по сторонним ссылкам и обращали внимание на e-mail.

Реверс малвари

Эксперты компании ESET представили бесплатную утилиту для проверки Windows-систем на наличие уязвимости BlueKeep (CVE-2019-0708). Решение предназначено для 32- и 64-разрядных версий Windows XP, Windows Vista, Windows Server 2003, Windows Server 2003 R2, Windows Server 2008 и Windows Server 2008 R2 до и после применения патчей от Microsoft.

Напомню, что критическая уязвимость CVE-2019-0708 (она же BlueKeep), связанна с работой Remote Desktop Services (RDS) и RDP, и была исправлена Microsoft еще в мае текущего года. С помощью этого бага атакующие могут выполнять произвольный код без авторизации и распространять свою малварь подобно червю. Проблема опасна для Windows Server 2008, Windows 7, Windows 2003 и Windows XP, для которых, из-за высокой серьезности проблемы, были выпущены обновления безопасности.

К сожалению, по данным BinaryEdge, в сети до сих пор насчитывается более 700 000 уязвимых Windows-систем (не считая тех, что расположены внутри частных сетей, за брандмауэрами), то есть патчи по-прежнему установили далеко не все. Хуже того, в ноябре стало известно, что BlueKeep начали эксплуатировать злоумышленники.

Пока баг применялся лишь для распространения майнера криптовалюты, то есть преступники не используют весь потенциал уязвимости, которая позволяет создать самораспространяющуюся малварь, что в теории может привести к эпидемии, как это было с WannaCry и NotPetya. Впрочем, специалисты Microsoft предупредили, что в будущем нас явно ожидают более разрушительные атаки, использующие BlueKeep, и расслабляться пока рано.

Исследователи ESET пишут, что за последние два года они наблюдали рост числа инцидентов, при которых происходило удаленное подключение к Windows-серверу через интернет с использованием RDP. Чаще всего преступники использовали полученный доступ для установки майнеров на компьютеры пользователей и распространения вымогателей.

Утилита ESET работает очень просто: после запуска она сообщит, уязвима ли система перед BlueKeep и установлен ли патч. В случае уязвимости системы инструмент переместит пользователя на соответствующую веб-страницу, чтобы загрузить патч с сайта Microsoft.

Читайте также: