Программа для расшифровки хеша md5 на гидре на андроид

Обновлено: 07.07.2024

Ни для кого не секрет, что криптография прочно вошла в нашу жизнь. Интернет-сервисы, социальные сети, мобильные устройства — все они хранят в своих базах пароли пользователей, зашифрованные с помощью различных алгоритмов. Наиболее популярным таким алгоритмом сегодня, безусловно, является MD5. О способах его взлома и пойдет речь.

Немного о криптографии

Современная криптография включает в себя три направления: шифрование с закрытым ключом, шифрование с открытым ключом и хеширование. Сегодня мы поговорим о том, что такое хеширование и с чем его едят. В целом под хешированием понимают преобразование входных данных произвольной длины в выходную битовую строку фиксированной длины. Чаще всего хеш-функции применяют в процессе аутентификации пользователя (в базе данных обычно хранится хеш пароля вместо самого пароля) и для вычисления контрольных сумм файлов, пакетов данных и т. п. Одним из наиболее известных и широко используемых алгоритмов хеширования является MD5.

WARNING!

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Начало

О том, что алгоритм MD5 можно взломать, впервые заговорили в 1993 году. Исследователи Берт ден Боер и Антон Боссиларис показали, что в алгоритме возможны псевдоколлизии. Через три года, в 1996-м, Ганс Доббертин опубликовал статью, в которой доказал наличие коллизий и описал теоретическую возможность взлома MD5. Это был еще не взлом, но в мире начались разговоры о необходимости перехода на более надежные алгоритмы хеширования, например SHA1 (на момент написания этой статьи уже было доказано, что коллизии имеются и в этом алгоритме, поэтому рекомендую использовать SHA2) или RIPEMD-160.

Первые атаки

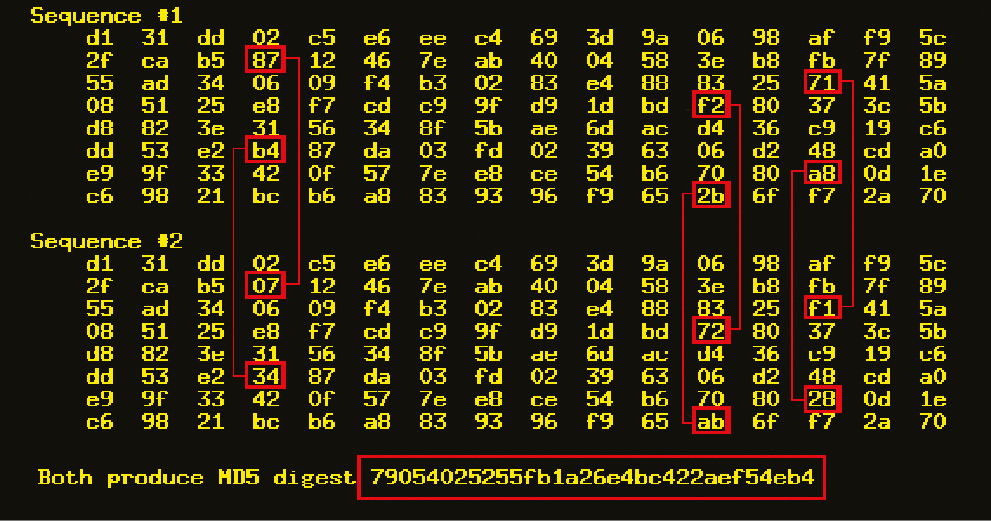

Пример коллизии MD5-хешей

Большая работа была также проделана и для ускорения взлома хешей. В 2007 году Кевин Бриз представил программу, использующую Sony PlayStation3 для взлома MD5. Он сумел добиться очень неплохих результатов: 1,4 миллиарда MD5-хешей генерировались всего лишь за одну секунду! Уже через два года, в 2009-м, на BlackHat USA вышла статья об использовании GPU для поиска коллизий, что позволяло повысить его скорость в несколько раз, особенно если он выполнялся с помощью нескольких видеокарт одновременно.

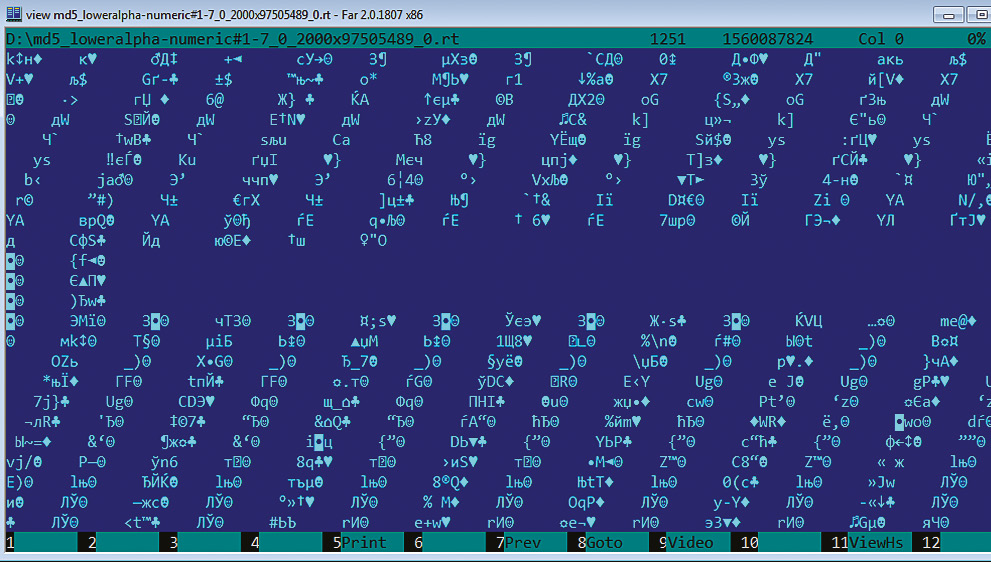

Брут MD5 по маске

Видеокарта ATI Radeon HD 4850 X2 позволяет генерировать до 2,2 миллиардов хешей в секунду!

Использование алгоритма MD5 в ЭЦП неприемлемо вследствие недостаточной устойчивости этого алгоритма к поиску коллизий.

Это конец?

В 2011 году IETF согласилось внести изменения в RFC 1321 (MD5) и RFC 2104 (HMAC-MD5). Так появился документ RFC 6151. Он признает алгоритм шифрования MD5 небезопасным и рекомендует отказаться от его использования. На мой взгляд, этот документ официально положил конец MD5. Однако, несмотря на то что алгоритм MD5 был официально признан небезопасным, существуют тысячи, если не десятки и сотни тысяч приложений, которые используют его для хранения паролей, в электронно-цифровых подписях и для вычисления контрольных сумм файлов. Кстати, 31 октября 2008 года NIST объявила конкурс среди криптографов. Цель конкурса — разработать алгоритм хеширования на замену устаревшим SHA1 и SHA2. На данный момент финалисты уже определены — это BLAKE, Gostl, JH, Keccak и Skein.

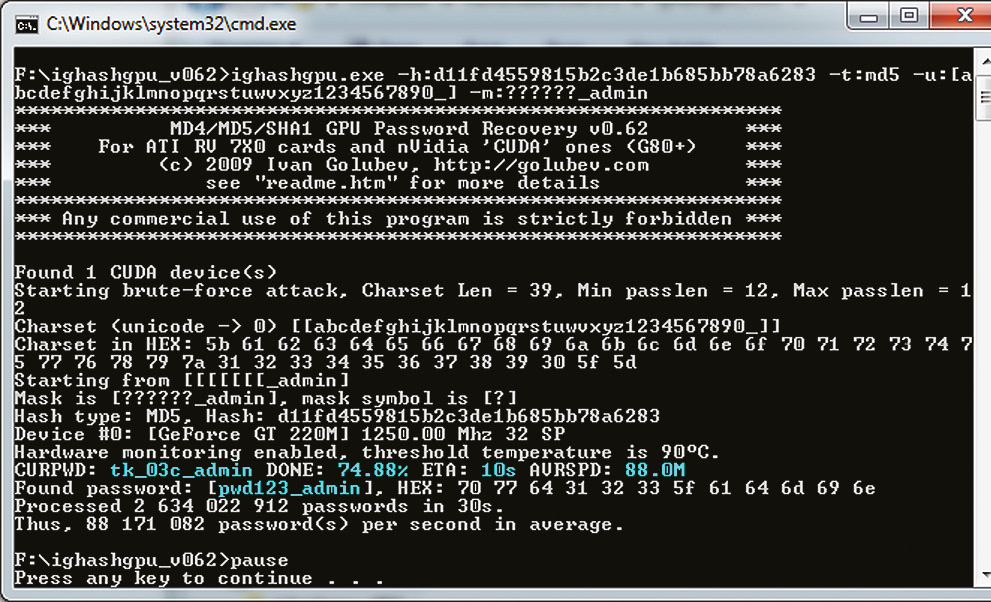

Ighashgpu: взлом с помощью GPU

Мы используем вышеприведенный способ для взлома одного определенного хеша, сгенерированного при помощи алгоритма MD5. Максимальная длина возможного пароля составляет семь символов. Через какое-то время пароль будет найден (qwerty). Теперь давай попробуем взломать еще один хеш, но с немного другими условиями. Пусть наш хеш имеет вид d11fd4559815b2c3de1b685bb78a6283, а включает в себя буквы, цифры, знак подчеркивания и имеет суффикс «_admin». В данном случае мы можем использовать перебор пароля по маске, чтобы упростить программе задачу:

Здесь параметр '-u' позволяет указать набор символов, используемых при переборе, а параметр '-m' задает маску пароля. В нашем случае маска состоит из шести произвольных символов, после которых идет сочетание «_admin». Подбор пароля также не составит никакого труда.

Коллизии

Коллизией в криптографии называют два разных входных блока данных, которые для одной и той же хеш-функции дают один и тот же хеш. Каждая функция на выходе дает последовательность битов определенной длины, которая не зависит от размера первоначальных данных. Отсюда следует, что коллизии существуют для любого алгоритма хеширования. Однако вероятность того, что ты сможешь найти коллизию в «хорошем» алгоритме, практически стремится к нулю. К сожалению или к счастью, алгоритмы хеширования могут содержать ошибки, как и любые программы. Многие хеш-функции либо уже были сломаны, либо скоро будут. В данном случае «сломать» — значит найти коллизию за время, которое много меньше заявленной бесконечности.

Ighashgpu: списки

Теперь давай попробуем взломать сразу несколько паролей одновременно. Предположим, что к нам в руки попала база данных хешей паролей. При этом известно, что каждый пароль оканчивается символами c00l:

Сохрани хеши в файле encrypted.dat и запусти Ighashgpu как указано ниже:

После завершения работы программы в папке Ighashgpu появится файл ighashgpu_results.txt со взломанными паролями:

Взломаные хеши из файла encrypted.dat

Ighashgpu: соль

Напоследок давай произведем взлом «подсоленного» хеша. Предположим, что хеш генерируется по следующему алгоритму:

В итоге мы получили следующий хеш: 42151cf2ff27c5181bb36a8bcfafea7b. Ighashgpu позволяет указывать «соль» в параметре «-asalt»:

И мы снова получили искомый пароль легко и быстро.

Занимательная математика

Взлом MD5 в режиме турбо

Взлом хешей путем полного перебора даже на самом лучшем железе занимает довольно много времени, особенно если пароль больше восьми символов. Самый простой способ увеличить скорость подбора пароля — это создать базу данных всех хешей для определенного набора символов. В 80-х годах прошлого столетия хакеры полагали, что когда у них появится более мощное железо, 640 Кб памяти и жесткий диск размером в 10 Мб, то такая база станет реальностью и подбор любого пароля превратится в минутное дело. Однако железо развивалось, а мечта так и оставалась мечтой. Ситуация изменилась лишь в августе 2003 года, после того, как Филипп Оэшлин, доктор философии в области компьютерных сетей из Швейцарского технологического института в Лозанне, опубликовал свою работу о проблеме выбора оптимального соотношения место-время. В ней описывался метод взлома хеш-функций с помощью «радужных» таблиц. Суть нового метода заключается в следующем. Сначала необходимо выбрать произвольный пароль, который затем хешируется и подвергается воздействию функции редукции, преобразующей хеш в какой-либо возможный пароль (к примеру, это могут быть первые 64 бита исходного хеша). Далее строится цепочка возможных паролей, из которой выбираются первый и последний элементы. Они записываются в таблицу. Чтобы восстановить пароль, применяем функцию редукции к исходному хешу и ищем полученный возможный пароль в таблице. Если такого пароля в таблице нет, хешируем его и вычисляем следующий возможный пароль. Операция повторяется, пока в «радужной» таблице не будет найден пароль. Этот пароль представляет собой конец одной из цепочек. Чтобы найти исходный пароль, необходимо прогнать всю цепочку заново. Такая операция не занимает много времени, в зависимости от алгоритма построения цепочки это обычно несколько секунд или минут. «Радужные» таблицы позволяют существенно сократить объем используемой памяти по сравнению с обычным поиском. Единственный недостаток описанного метода состоит в том, что на построение таблиц требуется довольно много времени.

Теперь перейдем от слов к делу и попробуем взломать пару-тройку хешей паролей с помощью этого метода.

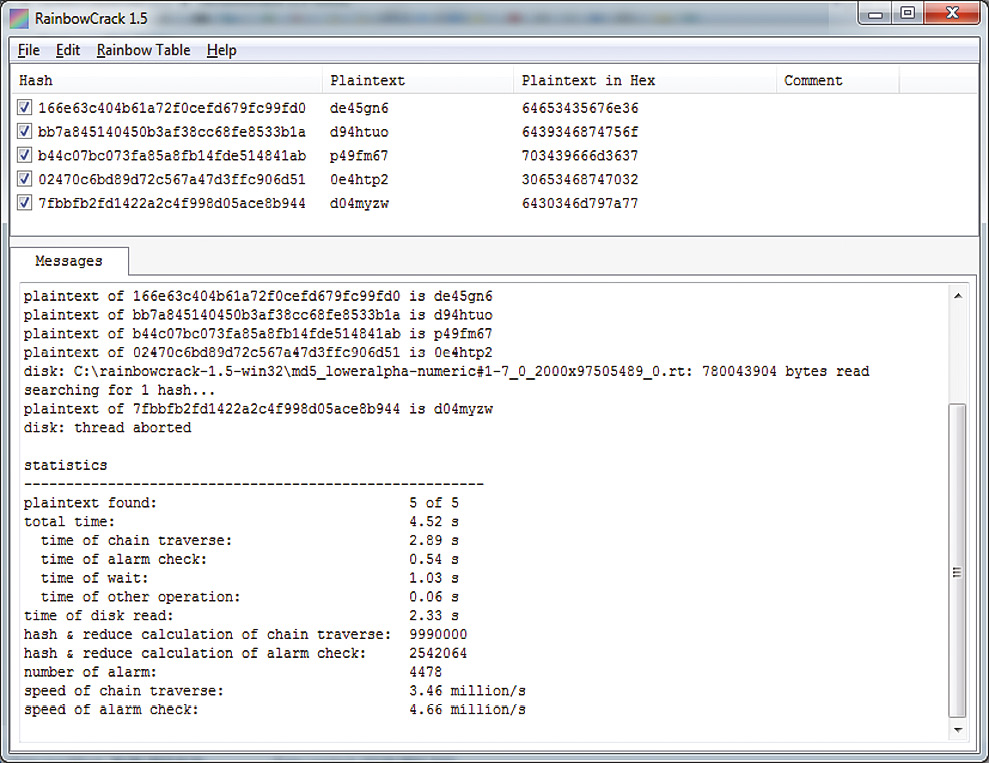

Rainbow tables

«Радужные» таблицы — это особый тип словаря, который содержит цепочки паролей и позволяет подобрать пароль в течение нескольких секунд или минут с вероятностью 85–99%.

«Радужный» взлом

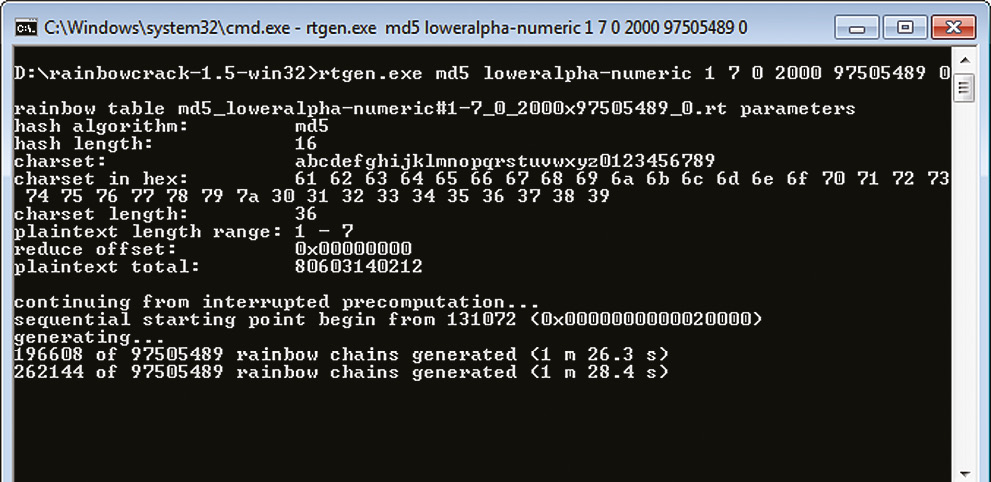

Сначала необходимо определиться с программой. Лично мне нравитсяRainbowCrack, которая распространяется бесплатно и работает как на Windows, так и на Linux. Она поддерживает четыре алгоритма хеширования: LN/NTLM, MD5 и SHA1. Программа не требует установки, достаточно распаковать ее куда-нибудь на диск. После распаковки необходимо найти «радужные» таблицы для алгоритма MD5. Здесь все не так просто: их можно либо скачать бесплатно, либо купить, либо сгенерировать самостоятельно. Один из самых больших архивов бесплатных таблиц доступен на сайте проекта Free Rainbow Tables. Кстати, ты тоже можешь помочь проекту, если скачаешь клиент с сайта и присоединишься к распределенной международной сети, которая генерирует «радужные» таблицы. На момент написания статьи на этом сайте уже было доступно 3 Тб таблиц для алгоритмов MD5, SHA1, LM и NTLM. Если у тебя нет возможности слить такой объем информации, то на том же сайте можно заказать диски с «радужными» таблицами. На данный момент предлагается три пакета: LN/NTLM, MD5 и SHA1 — по 200 долларов каждый. Мы же сгенерируем таблицы самостоятельно. Для этого необходимо использовать программу rtgen, входящую в состав RainbowCrack. Она принимает следующие входные параметры:

- hash_algorithm — алгоритм хеширования (LM, NTLM, MD5 или SHA1);

- charset — один из наборов символов, содержащийся в файле charset.txt;

- plaintextlenmin и plaintextlenmax — минимальная и максимальная длина пароля;

- tableindex, chainlen, chainnum и partindex — «магические числа», описанные в статье Филиппа Оэшлина bit.ly/nndT8M.

Рассмотрим последние параметры подробнее:

- table_index — индекс «радужной» таблицы, который можно использовать при разбивке таблицы на несколько файлов. Я использовал 0, так как моя таблица состояла всего из одного файла.

- chain_len — количество уникальных паролей в цепочке.

- chain_num — количество цепочек в таблице.

- part_index — это параметр, определяющий начало цепочки. Создатели программы просят использовать в качестве этого параметра только число (я использовал 0). Теперь запускаем генерацию «радужной» таблицы для MD5:

Далее полученную таблицу необходимо отсортировать, чтобы оптимизировать поиск нужной нам цепочки. Для этого запускаем rtsort.exe:

Генерирую радужную таблицу

«Радужные» таблицы vs. CPU vs. GPU

Я думаю, ты обратил внимание на то, насколько быстро Ighashgpu способен взламывать MD5-хеши полным перебором, и на то, что RainbowCrack делает это еще быстрее при наличии хорошей «радужной» таблицы. Я решил сравнить скорость работы этих программ. Для чистоты эксперимента я использовал программу MDCrack, которая осуществляет брут пароля на CPU (и является одной из лучших среди программ такого типа). Вот что получилось в результате для GPU (nVidia GeForce GT 220M), CPU (Intel Atom N450, два ядра) и «радужных» таблиц:

Как видишь, скорость перебора с использованием CPU намного меньше, чем с использованием GPU или «радужных» таблиц. Более того, большинство специализированных программ позволяет создать кластер из видеокарт, благодаря чему скорость перебора пароля увеличивается в разы. Я думаю, ты обратил внимание на то, что скорость подбора 4- и 5-символьного паролей ниже, чем скорость подбора пароля из шести или семи символов. Это связано с тем, что поиск пароля начинается только после загрузки таблицы в память. Получается, что из шестнадцати секунд в среднем тринадцать тратится на загрузку и три — на взлом хеша.

Радужная таблица изнутри

bit.ly/vEhdir — добавление нового алгоритма хеширования в RainbowCrack при помощи API.

bit.ly/vTSB9K — описание формата «радужной» таблицы.

Вместо заключения

В конце я бы хотел немного поговорить о защите твоих паролей. Во-первых, не используй уязвимые алгоритмы хеширования, такие как MD5 или SHA1. На данный момент стоит задуматься об использовании одной из криптографических хеш-функций SHA2 или SHA3 (как только опубликуют соответствующий стандарт). Во-вторых, не используй функции хеширования напрямую. Всегда старайся использовать «соль» и комбинировать различные алгоритмы. И в-третьих, выбирай сложные произвольные пароли длиной как минимум восемь символов. Конечно, это не защитит тебя от взлома на 100 %, но хотя бы усложнит жизнь злоумышленникам.

19

- Cообщений: 361

- Поинты: 84

- Предупреждений: 0

- Онлайн: 4д 1ч 55м

Народ, всем привет!

Суть темы, мне нужна программа, которая быстро расшифрует ключ MD5

Ну или же, вот есть приложение к примеру - Ссылка (не реклама)

Перейдите, и зайдите в чат (десятка) - посмотрите.

Там делают ставки, далее уже выигрывают монеты, вот к примеру для этого приложения, нужно написать программку, чтобы та показывала числа, на которые делать ставку для 100% победы.

Кто владеет такими знаниями, может сделать программу или может быть уже имеется такое, прошу связаться со мной, можно тут в лс форума.

В этой рулетке суть одна, ставишь на цифру от 0 до 10 ставку, далее уже рондом выдает цифру, которая выигрывает.

Нужна программа, которая будет заранее выдавать эту цифру.

За программу готов заплатить.

Готов платить первым, если у Вас хорошая репутация.

Администрация форума не имеет отношения к пользователям форума и к публикуемой ими информации. Пользовательское соглашение

- Cообщений: 219

- Поинты: 90

- Предупреждений: 0

- Онлайн: 2д 22ч 36м

md5 нельзя расшифровать, ибо это не шифр

- Cообщений: 165

- Поинты: 29

- Предупреждений: 0

- Онлайн: 2д 17ч 11м

фарш невозможно провернуть назад. но вот есть статьи - примерно можно будет понять, что это вообще за данные были хоть.

Ссылка

- Cообщений: 1 408

- Поинты: 36

- Предупреждений: 0

- Онлайн: 68д 14ч 26м

только методом сравнения через радужные таблицы

- Cообщений: 1 297

- Поинты: 1

- Предупреждений: 60

- Онлайн: 71д 4ч 9м

Есть же твоя такая тема зачем еще одна?

- Cообщений: 361

- Поинты: 84

- Предупреждений: 0

- Онлайн: 4д 1ч 55м

Есть же твоя такая тема зачем еще одна?

Случайно создал 2

не возможно это

- Cообщений: 861

- Поинты: 411

- Предупреждений: 0

- Онлайн: 27д 16ч 50м

мне нужна программа, которая быстро расшифрует ключ MD5

Я так понимаю это увеселительная новогодняя тема?

- Cообщений: 105

- Поинты: 37

- Предупреждений: 0

- Онлайн: 4д 2ч 53м

Ты все равно не выиграешь =)

Такие сайты выдают md5 с коллизией чтобы под него подходило и число 5 и число 7.

подбирают специально с помощью солей.

- Cообщений: 361

- Поинты: 84

- Предупреждений: 0

- Онлайн: 4д 1ч 55м

Ты все равно не выиграешь =)

Такие сайты выдают md5 с коллизией чтобы под него подходило и число 5 и число 7.

подбирают специально с помощью солей.

В каких-то сайтах рулетках, может быть и да

Но именно в приложении что я указал выше, нет такого

Сам лично видел людей, которые ставили по 10 раз подряд максимальные ставки и выигрывали, 10 раз на рондом не попадешь, затем через какое-то время таких людей в приложении блокировали.

Это не просто так, значит программы или какой-то способ есть!

- Cообщений: 105

- Поинты: 37

- Предупреждений: 0

- Онлайн: 4д 2ч 53м

В каких-то сайтах рулетках, может быть и да

Но именно в приложении что я указал выше, нет такого

Сам лично видел людей, которые ставили по 10 раз подряд максимальные ставки и выигрывали, 10 раз на рондом не попадешь, затем через какое-то время таких людей в приложении блокировали.

Это не просто так, значит программы или какой-то способ есть!

узнают соль и предсказывают.

возможно, в этом самом приложении соль не меняется.

соотвественно, генерим для каждого числа md5 и потом быстро сравниваем md5 программы и md5 сгенеренный заранее.

если бы ты сказал что за прога, я бы попробовал поискать инфу =)

- Cообщений: 361

- Поинты: 84

- Предупреждений: 0

- Онлайн: 4д 1ч 55м

узнают соль и предсказывают.

возможно, в этом самом приложении соль не меняется.

соотвественно, генерим для каждого числа md5 и потом быстро сравниваем md5 программы и md5 сгенеренный заранее.

если бы ты сказал что за прога, я бы попробовал поискать инфу =)

Если бы я знал что за прога, я сюда вообще не сунулся бы, мне вот самому интересно, как так получается, как они угадывают рондомные числа (может и не рондомные)

Но в любом случае, делают они это как-то не честным путем, ибо видел что модераторы его блокировали, после 3-4 крупных выигрышей в приложении

- Cообщений: 105

- Поинты: 37

- Предупреждений: 0

- Онлайн: 4д 2ч 53м

Если бы я знал что за прога, я сюда вообще не сунулся бы, мне вот самому интересно, как так получается, как они угадывают рондомные числа (может и не рондомные)

Но в любом случае, делают они это как-то не честным путем, ибо видел что модераторы его блокировали, после 3-4 крупных выигрышей в приложении

так я спрашиваю че за игра такая? рвути нвути? исходники гдето раздавали

- Cообщений: 631

- Поинты: 54

- Предупреждений: 0

- Онлайн: 23д 2ч 54м

Народ, всем привет!

Суть темы, мне нужна программа, которая быстро расшифрует ключ MD5

Ну или же, вот есть приложение к примеру - Ссылка (не реклама)

Перейдите, и зайдите в чат (десятка) - посмотрите.

Там делают ставки, далее уже выигрывают монеты, вот к примеру для этого приложения, нужно написать программку, чтобы та показывала числа, на которые делать ставку для 100% победы.

Кто владеет такими знаниями, может сделать программу или может быть уже имеется такое, прошу связаться со мной, можно тут в лс форума.

В этой рулетке суть одна, ставишь на цифру от 0 до 10 ставку, далее уже рондом выдает цифру, которая выигрывает.

Нужна программа, которая будет заранее выдавать эту цифру.

За программу готов заплатить.

Готов платить первым, если у Вас хорошая репутация.

"Вы можете убедиться в валидности выпавшего числа, сверив ключ с ранее полученным хэшем. Загаданное число в игре номер 350445 - 6 (key:qmKNIA27rv4Q45Pfgu5h06xrKGW8o5vn4MutsIK0VLXQPO)" Что из этого ключ? Eсли qmKNIA27rv4Q45Pfgu5h06xrKGW8o5vn4MutsIK0VLXQPO ,то они немного жульничают, ибо проверяла данный и не только хеш и там данный ключ не подходил, либо же у них совсем не простой MD5.Мнение первого источника:

Мнение второго источника:

Analyzing 'c55462aa6e8208c94ee34ef1f8c27417'

[+] MD2

[+] MD5 [Hashcat Mode: 0]

[+] MD4 [Hashcat Mode: 900]

[+] Double MD5 [Hashcat Mode: 2600]

[+] LM [Hashcat Mode: 3000]

[+] RIPEMD-128

[+] Haval-128

[+] Tiger-128

[+] Skein-256(128)

[+] Skein-512(128)

[+] Lotus Notes/Domino 5 [Hashcat Mode: 8600]

[+] Skype [Hashcat Mode: 23]

[+] Snefru-128

[+] NTLM [Hashcat Mode: 1000]

[+] Domain Cached Credentials [Hashcat Mode: 1100]

[+] Domain Cached Credentials 2 [Hashcat Mode: 2100]

[+] DNSSEC(NSEC3) [Hashcat Mode: 8300]

[+] RAdmin v2.x [Hashcat Mode: 9900]

- Cообщений: 631

- Поинты: 54

- Предупреждений: 0

- Онлайн: 23д 2ч 54м

так я спрашиваю че за игра такая? рвути нвути? исходники гдето раздавали

- Cообщений: 361

- Поинты: 84

- Предупреждений: 0

- Онлайн: 4д 1ч 55м

Мнение первого источника:

Мнение второго источника:

Analyzing 'c55462aa6e8208c94ee34ef1f8c27417'

[+] MD2

[+] MD5 [Hashcat Mode: 0]

[+] MD4 [Hashcat Mode: 900]

[+] Double MD5 [Hashcat Mode: 2600]

[+] LM [Hashcat Mode: 3000]

[+] RIPEMD-128

[+] Haval-128

[+] Tiger-128

[+] Skein-256(128)

[+] Skein-512(128)

[+] Lotus Notes/Domino 5 [Hashcat Mode: 8600]

[+] Skype [Hashcat Mode: 23]

[+] Snefru-128

[+] NTLM [Hashcat Mode: 1000]

[+] Domain Cached Credentials [Hashcat Mode: 1100]

[+] Domain Cached Credentials 2 [Hashcat Mode: 2100]

[+] DNSSEC(NSEC3) [Hashcat Mode: 8300]

[+] RAdmin v2.x [Hashcat Mode: 9900]

Я если честно не очень понимаю в этом где и что там, но хотелось бы понять как это работает.

Всякий раз, когда я говорю об установке любого диска или системы обновления Android от восстановления, я всегда подчеркиваю, проверка контрольных сумм файлов MD5 для обеспечения целостности файлов. Есть множество бесплатных инструментов для Windows, с помощью которого можно рассчитать и сравнить контрольные суммы файлов достаточно легко .

Если вы скачали файл на устройство напрямую, и вы ищете способ проверить контрольную сумму на самом устройстве, Android файлов проверки удивительное приложение, которое может вам помочь. Для начала скачайте и установите Android проверки файлов (AFV) на устройство и запустите его. На главном экране SFV попросит вас выбрать файл, который вы хотите проверить хэш. Нажмите на Файл выберите кнопку, чтобы открыть список файлов и папок на SD-карте.

Перейдите в файл, для которого вы хотите проверить хеширования битов и долгое нажатие на нее, чтобы открыть меню опций.

Выбор алгоритма хеширования вы хотели бы использовать для расчета и нажмите на нее. Приложение с потом начать расчет контрольных сумм для файлов и, как только это закончится, он будет отображать бит, а также скопировать его в буфер обмена устройства.

Вы также можете проверить целостность Nandroid папки резервного копирования , созданные с помощью восстановления, выбрав опцию Проверка Nandroid резервного копирования на самой папке.

Этот инструмент отлично подходит для людей, которые регулярно мигать их ROM устройства и установки файлов с помощью системы обновлений. Хотя уровень комфорта приложение не может быть по сравнению с окнами инструментов, когда у вас есть файл на устройстве, что это гораздо проще непосредственно проверить контрольную сумму битов, а не монтаж устройства в режиме устройства хранения.

Иногда, когда вы загружаете файлы в интернете, вам выдают хэш-файл для проверки целостности файла. Вот шесть инструментов, которые можно использовать для проверки безопасности загружаемого файла.

1. Проверка хэша файлов с помощью PowerShell

Windows поставляется со встроенной функцией проверки хэшей файлов в PowerShell: SHA1, SHA256, SHA384, SHA512, MACTripleDES, MD5 и RIPEMD160.

Сначала нажмите клавишу Windows, а затем введите PowerShell. Выберите наиболее подходящий вариант, чтобы открыть PowerShell. Основной командой проверки будет:

Например, «get-filehash c:\test.txt» выдаст:

Выход хэша по умолчанию — SHA256. Если вам нужно другое хэш-значение для файла, воспользуйтесь следующей командой:

Например, «get-filehash -Алгоритм SHA384 c:\test.txt» выдаст:

Время, необходимое для создания хэша, зависит от размера файла и используемого вами алгоритма.

2. Hash Generator

Отличной особенностью Hash Generator является то, что его можно использовать в самых разных ситуациях. Хотите хэш для определенного фрагмента текста? Просто скопируйте текст в Hash Generator. Хотите быстро создать хэш-файла в проводнике файлов? Используйте опцию Hash Generator в контекстном меню правой кнопкой мыши.

3. HashMyFiles для Windows (32-bit) | Windows (64-bit)

4. HashTab

HashTab — это другой подход к созданию хэшей файлов. Вместо того чтобы использовать отдельный интерфейс для генерации хэшей файлов, HashTab добавляет вкладку в меню параметров файла.

По умолчанию HashTab генерирует хэши для MD5, CRC32 и SHA1. Настройки HashTab позволяют добавлять более 25 дополнительных хэшей, включая SHA, RIPEMD, TIGER и WHIRLPOOL.

5. QuickHash

QuickHash — это генератор хэшей с открытым исходным кодом для Windows, macOS и Linux. Это также одна из наиболее полнофункциональных систем создания хэшей и проверки их правильности в этом списке.

Хотя количество хэшей, которые вы можете использовать, небольшое, просто MD5, SHA1, SHA256, SHA512, и xxHash64, но Quick Hash имеет массу дополнительных функций.

QuickHash может хэшировать целую папку, сравнивать два отдельных файла, сравнивать целые каталоги или диск целиком. Конечно, последнее занимает значительное количество времени в связи с размерами, но возможность его использования очень приятно видеть.

6. MultiHasher

MultiHasher представляет пользователям широкий спектр инструментов для генерации и проверки хэшей в одном пакете. Позволяет создавать хэши MD5, SHA1, SHA256, SHA384, SHA512 или RIPEMD-160.

Как проверить целостность файла?

Проверка хэша загруженного файла — это быстрый и простой способ удостовериться, что файл, который вы скачали, безопасен. Если загруженный файл является вирусом или был каким-либо образом подделан, полученный хэш будет отличаться от хэша, который предоставляет вам веб-сайт.

Заранее спасибо! Все собранные средства будут пущены на развитие сайта. Поддержка проекта является подарком владельцу сайта.

Последние

Коллектив NAVI стали победителями чемпионата Европы по PUBG Mobile Windows System Control Center — сборник системных утилит для Windows Как установить несколько загрузочных операционных систем на USB-накопитель Как добавить время на панель задач второго монитора в Windows 11 10 интересных гаджетов с AliExpress. Часть 96. Инструменты для мужика 8 лучших бесплатных онлайн-конструкторов для создания логотипов Гранд-финал TI10 между Spirit и PSG.LGD стал самым популярным матчем в истории Dota 2Реклама

telegram

Рубрики

СЧЕТЧИКИ

РЕКЛАМА И ДОНАТЫ

Социальные сети

©2016-2021 Блог Евгения Левашова. Самое интересное и полезное из мира ИТ. Windows 10, Linux, Android и iOS. Обзоры программ и веб-сервисов. Статьи о мотивации и продуктивности.

Данный блог является личным дневником, содержащим частные мнения автора. В соответствии со статьей 29 Конституции РФ, каждый человек может иметь собственную точку зрения относительно его текстового, графического, аудио и видео наполнения, равно как и высказывать ее в любом формате. Блог не имеет лицензии Министерства культуры и массовых коммуникаций РФ и не является СМИ, а, следовательно, автор не гарантирует предоставления достоверной, не предвзятой и осмысленной информации. Сведения, содержащиеся в этом блоге не имеют никакого юридического смысла и не могут быть использованы в процессе судебного разбирательства. Автор блога не несёт ответственности за содержание комментариев к его записям.

Читайте также: