Настройка wireguard между двумя роутерами keenetic

Обновлено: 30.06.2024

Всех горячо приветствую! Такая дичь написана на других сайтах по данному вопросу, что мне пришлось основательно подготовиться и написать свою инструкцию. Даже на официальной странице поддержки Keenetic не описаны некоторые моменты, что может привести к внезапному возгласу: «А почему не работает?!». Сегодня я расскажу вам, как правильно настроить VPN-сервер на роутере ZyXEL Keenetic, а также как к нему подключиться с разных устройств.

Если же вы хотите настроить сервер, а также подключиться, то я описал 3 способа подключения: PPTP, L2TP/IPSec и WireGuard. Первые два настраиваются достаточно просто, но подключение там идет прямое, и вы можете приконнектиться к серверу как с Windows, Android, iOS или с отдельного роутера любой модели (TP-Link, ASUS, D-Link и т.д.)

А вот WireGuard (Keenetic VPN) настраивается исключительно на новых маршрутизаторах – то есть у вас должно быть два роутера с последней прошивкой. В общем вы можете выбрать все варианты. На самом деле все делается просто, но в настройках есть много нюансов, о которых я подробно написал в статье. Некоторые сложности могут возникнуть с WireGuard. Именно поэтому я постарался описать все по шагам с картинками и пояснениями. Не торопитесь и читайте очень внимательно. В любом случае вы всегда можете обратиться ко мне в комментариях. Поехали!

Сначала вам нужно подключиться к локальной сети маршрутизатора – это можно сделать двумя способами:

- По кабелю, подключившись к локальному порту.

- По Wi-Fi.

Далее открываем браузер и вводим в адресную строку один из адресов:

ШАГ 2: Включение DDNS

Нужно, чтобы ваш провайдер обязательно использовал белый IP адрес, в противном случае доступ к VPN-серверу будет недоступен. Про белые и серые IP, а также про то, как узнать какой адрес у вас – читаем эту инструкцию. На новых прошивках есть возможность подключаться и к серым IP, но при использовании KeenDNS (это облачный DDNS сервис, который работает напрямую, так и через облако, поэтому его можно использовать даже с серыми IP).

В общем на первом шаге мы подключим службу DDNS, если ваш IP не является статичным.

Новая прошивка

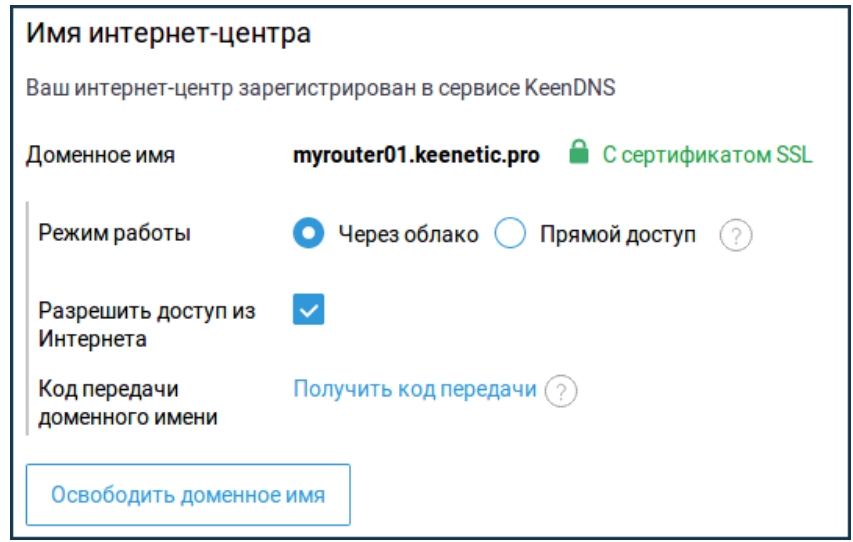

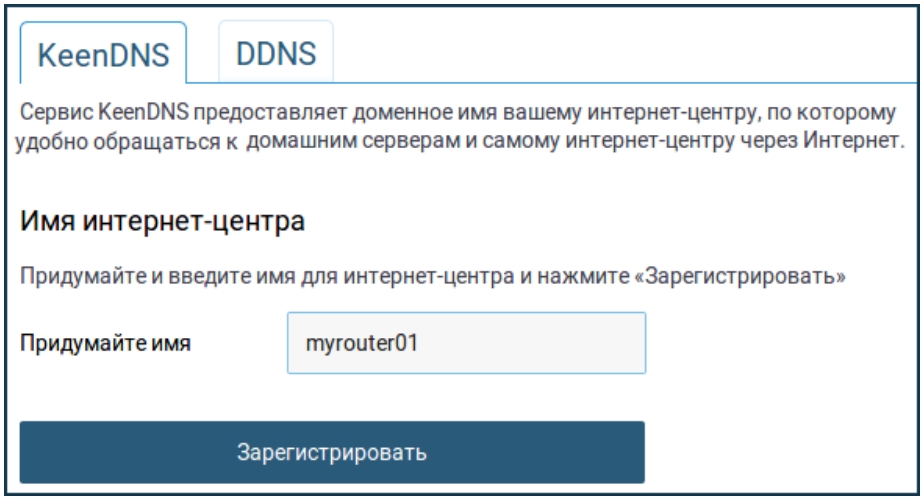

- Для начала нам нужно настроить DDNS, можно использовать стандартный и бесплатный KeenDNS от Keenetic. Переходим в раздел «Доменное имя» и вводим любое наименование, которое мы будем использовать для подключения. Далее нажимаем «Зарегистрировать».

- Если имя свободное, то роутер сообщит об этом и предложит вам 3 поддоменных имени – выберите любое.

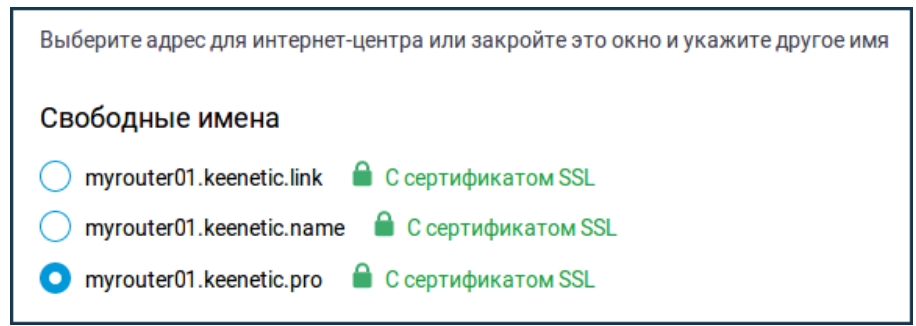

- Если у вас серый IP, то вам нужно перейти в «Общие настройки» и включить «Keenetic Cloud».

- Высветится вот такое окошко, подождите пока роутер получит SSL сертификаты. После этого вам нужно выбрать «Режим работы»:

- Через облако – если у вас серый IP.

- Прямой доступ – если IP белый.

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

Старая прошивка

Понятно дело, используя внешний IP адрес, но что, если он динамический или серый. Хочу расстроить пользователей с серыми IP, тут ничего не поделаешь и единственный выход – это искать провайдера с белым IP. Второй вариант – это купить более новый роутер Keenetic, на котором есть облачная служба KeenDNS – она позволит прокинуть подключение даже с серым IP. Для тех, у кого белый IP, нам в любом случае нужно настроить DDNS, так как скорее всего у вас он конечно же белый, но динамический адрес, а поэтому, когда он поменяется – соединение просто отвалится.

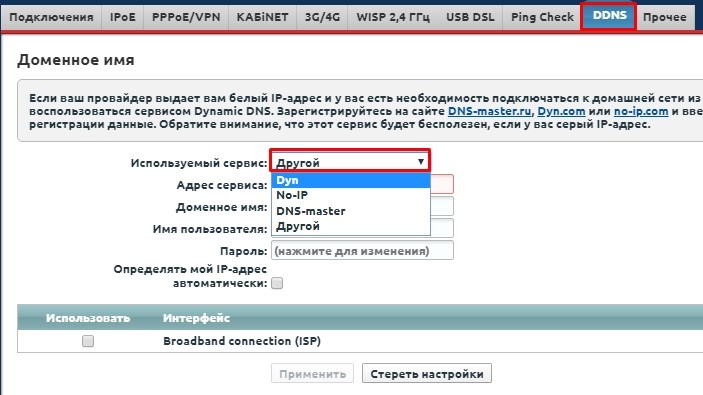

В разделе «Интернет» перейдите в «DDNS» и посмотрите в список «Используемых серверов». По умолчанию у нас есть Dyn, No-Ip и DNS-Master – это все сторонние сервисы. Что вам нужно сделать? – вам нужно зайти на официальные сайты этих сервисов, зарегистрироваться и создать DDNS. Далее переходим сюда и вводим данные DDNS.

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

ШАГ 3: Настройка сервера

Выберите один из вариантов подключения. Напомню, что для WireGuard у вас должно быть два роутера Кинетик с последней прошивкой.

VPN PPTP

При подключении по PPTP идет шифрование MPPE (Microsoft Point-to-Point Encryption).

Новая прошивка

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

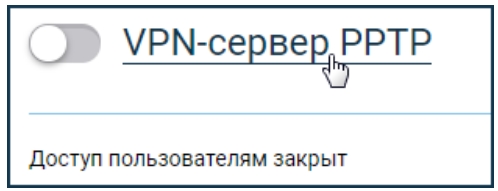

- Переходим в «Приложения» и включаем наш сервер.

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

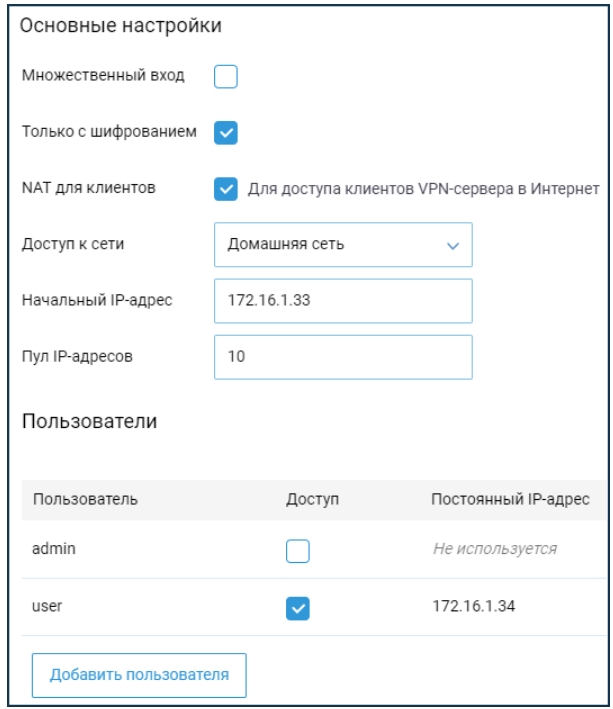

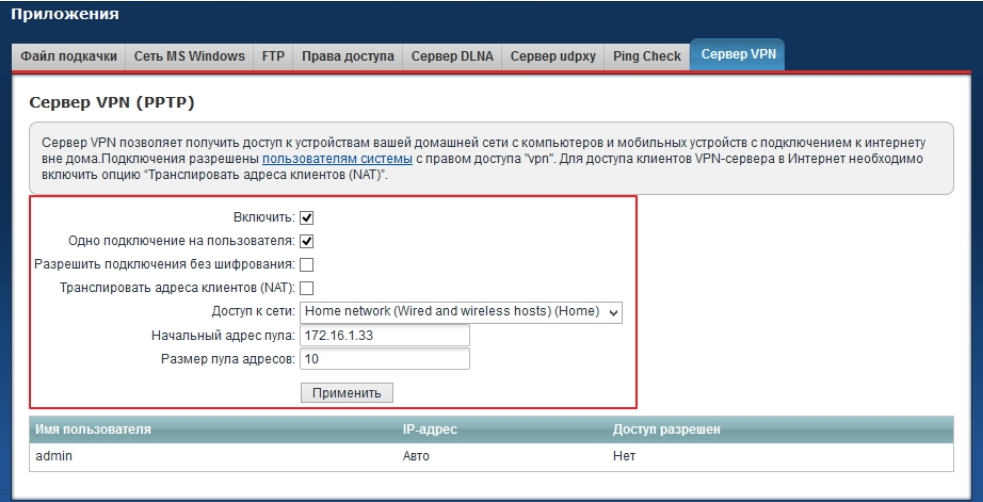

- Откроются настройки. Давайте пройдемся по пунктикам:

- Множественный вход – когда один и тот же логин и пароль используют несколько клиентов. Небезопасно, зато удобно.

- Только шифрование – не убираем эту галочку, иначе канал связи будет не зашифрован и данные могут перехватить.

- NAT для клиентов – использование интернета.

- Доступ к сети – ставим «Домашняя сеть», ведь именно к этой сети мы будем иметь доступ.

- Начальный IP-адрес – это начальный пул адресов для клиентов. Очень важно, чтобы клиентские адреса и адреса ваших локальных машин не пересекались, поэтому лучше установить другие настройки IP.

- Пул IP-адресов – максимальное число 10.

- Пользователи – тут вы можете использовать одного или создать несколько учетных записей.

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

Старая прошивка версии NDMS 2.11 и меньше

Возможность настроить VPN сервер появилась с выходом версии операционной системы NDMS V2.04.B2. Также по PPTP к одному серверу можно подключить до 10 клиентов.

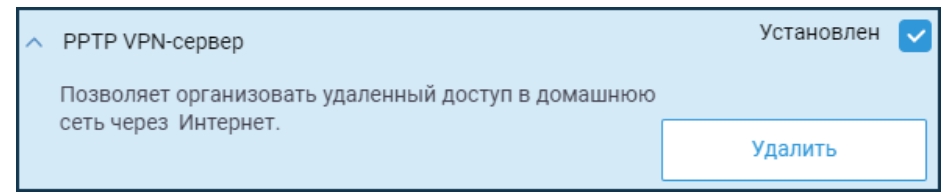

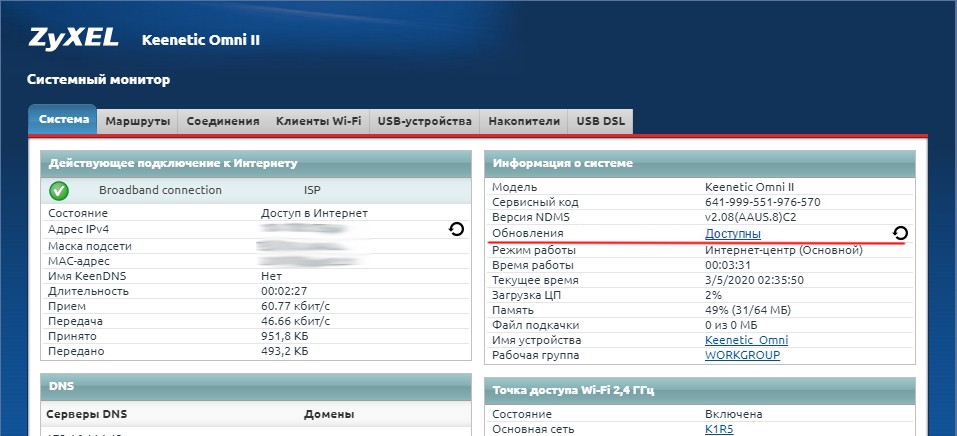

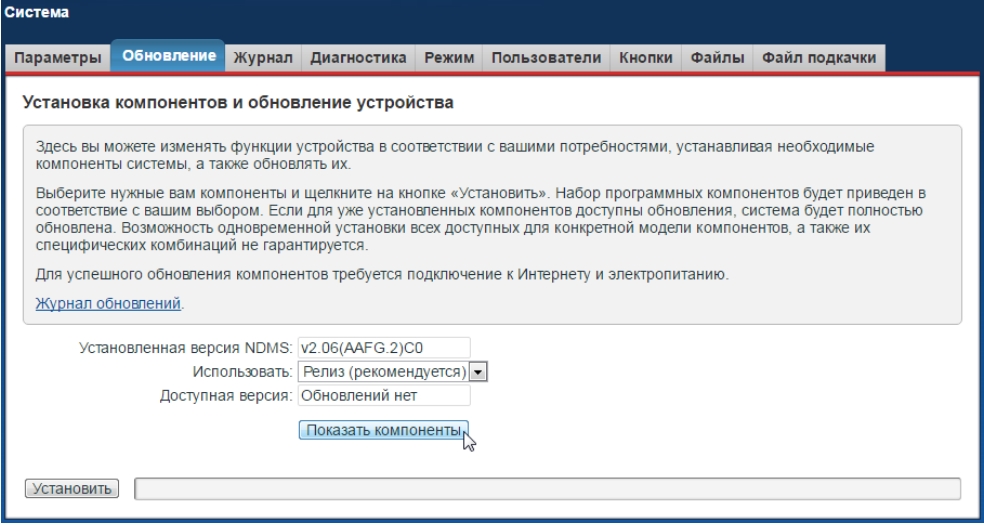

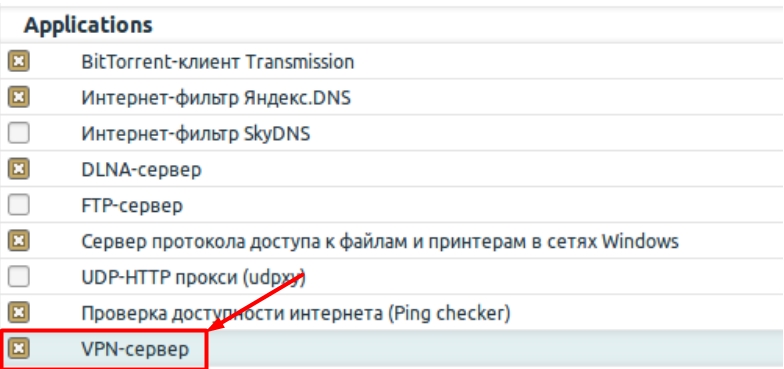

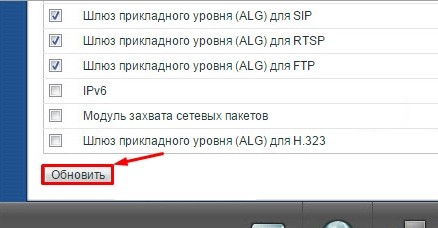

- Для начала нужно убедиться, что установлен компонент VPN-сервер. На главной нажмите по ссылке «Доступно» в разделе «Обновления».

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

- Или вы можете перейти в раздел «Система», нажать по вкладке «Обновление» и далее ниже нажать «Показать компоненты».

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

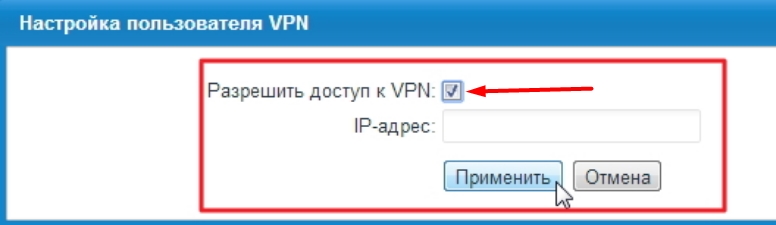

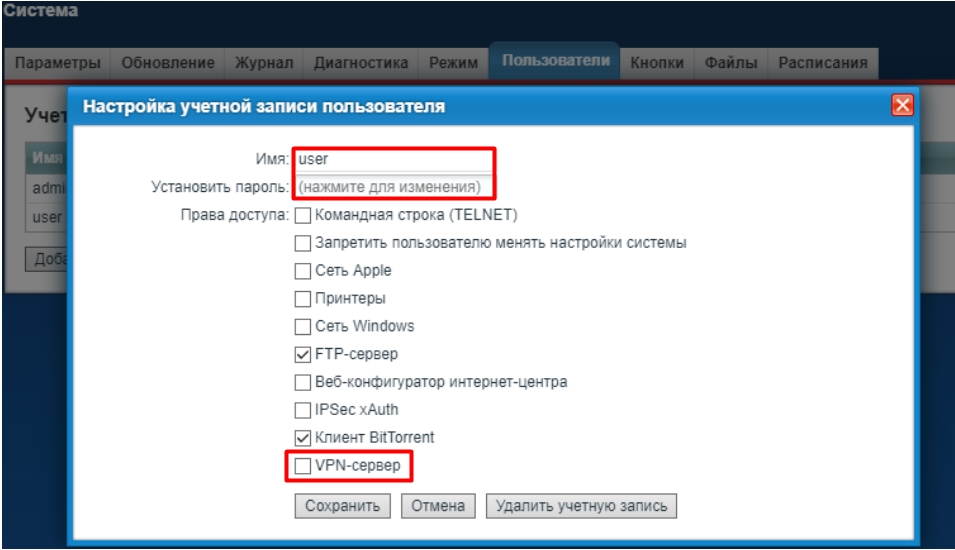

- Для удобства мы будем использовать учетную запись администратора, нажмите по ней.

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

- Укажите логин, пароль клиента, а также не забудьте указать доступ к «VPN-серверу».

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

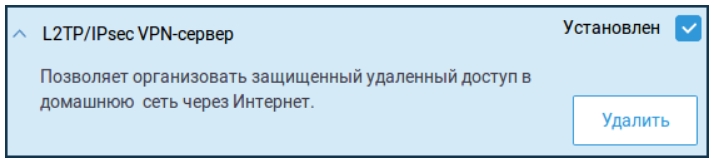

VPN-сервер L2TP/IPsec

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

- Теперь вводим данные:

- Общий ключ IPsec – указываем любой ключ.

- Множественный вход – для того, чтобы использовать одну учетную запись на разных компах.

- NAT для клиента – чтобы подключенные клиенты имели доступ к интернету в этой сети.

- Доступ к сети – указываем «Домашняя сеть».

- Начальный IP-адрес – это адреса локальной сети, которые будут выдавать VPN клиентам. Они не должны совпадать с теми адресами, которые уже зарезервированы в вашей локальной сети. Поэтому лучше указать другой пул частных адресов.

- Пул IP-адресов – максимальное число поддерживаемых клиентов 10.

- В поле «Пользователь» можно создать новых пользователей, которые и будут подключаться к VPN. Для теста можете использовать администратора (admin).

VPN WireGuard

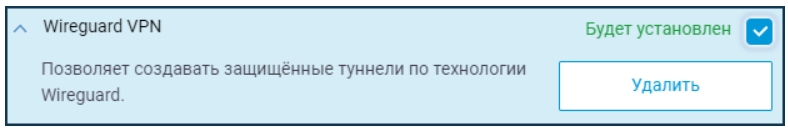

WireGuard был добавлен в версии KeeneticOS 3.3 и работает только с новой прошивкой. Аналогично данная штуковина работает только между двумя роутерами Keenetic. Наше подключение еще можно назвать «Site-To-Site VPN». Если у вас у одного из роутера есть белый IP, то лучше использовать его в качестве сервера. По сути мы объединим две сети в одну виртуальную локальную сеть.

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

И еще очень важный момент, мы будем производить настройки одновременно на двух роутерах. То есть Web-интерфейс должен быть открыть сразу. Например, «Сервер» мы будем настраивать с компьютера, а «Клиент» с телефона. Но ничего страшного, если вы будете настраивать туннель между маршрутизаторами, которые находятся в разных точках мира.

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

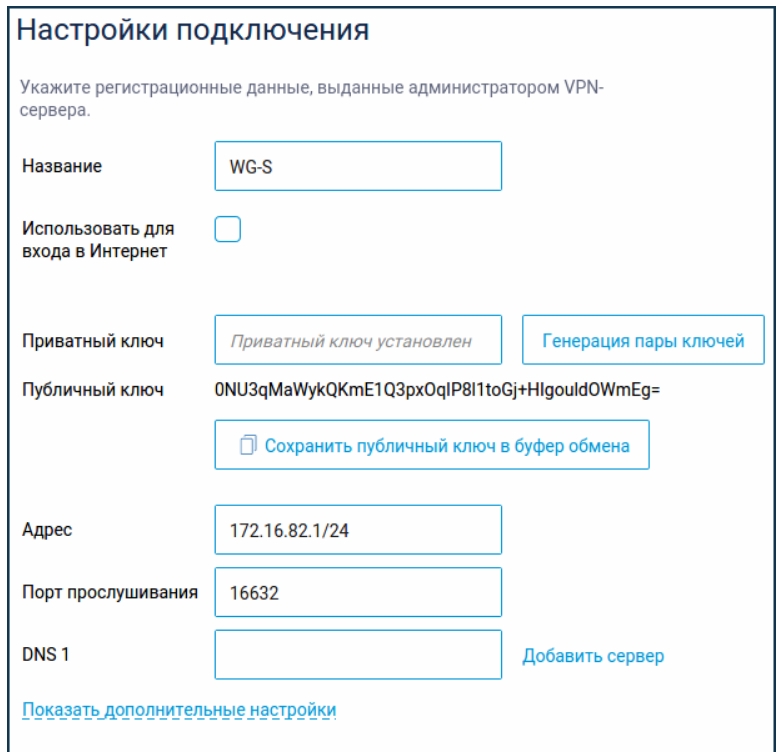

- В поле «Адрес» вписываем IP туннеля с bitmask указать можно любой пул из частного диапазона:

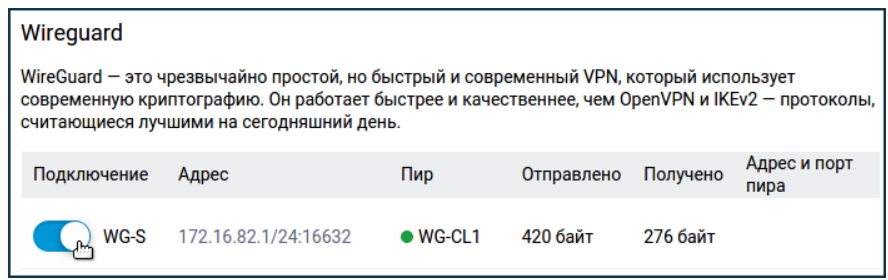

- Если коротко, то частные адреса – это те, которые используются только в локальной сети, и их нет в интернете. Я в качестве примера указал 172.16.82.1/24. Также указываем порт номер 16632, именно на него и будет идти подключение от клиента к серверу. Роутер сам автоматически его откроет, поэтому его пробрасывать не нужно. Кликаем по кнопке «Добавить».

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

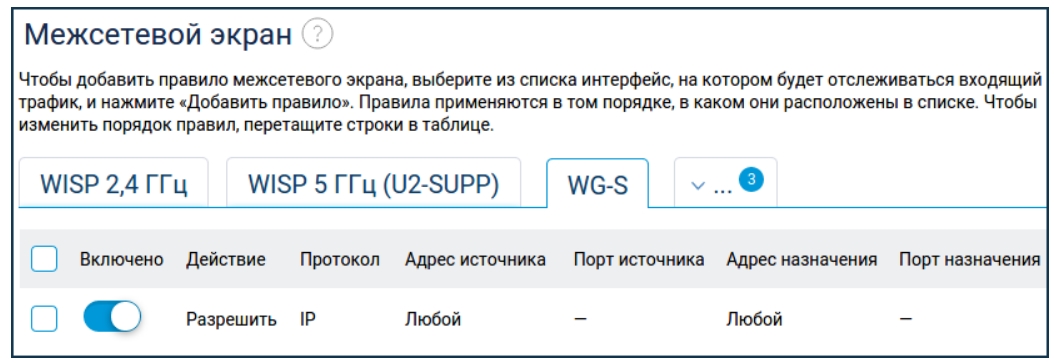

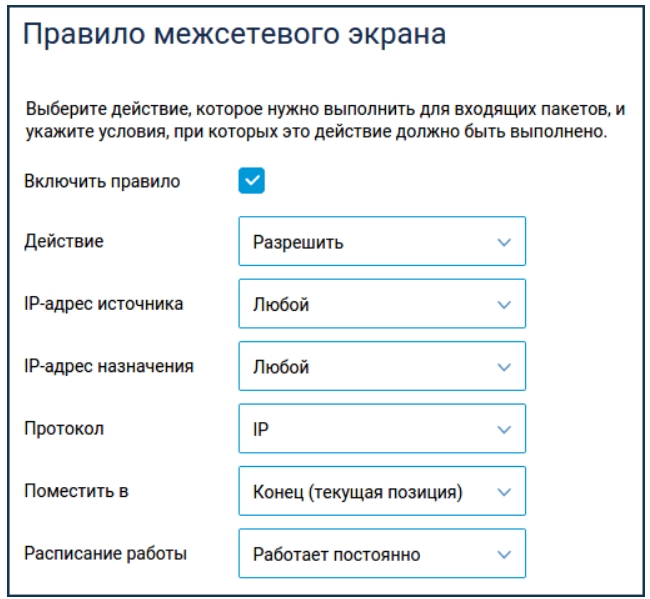

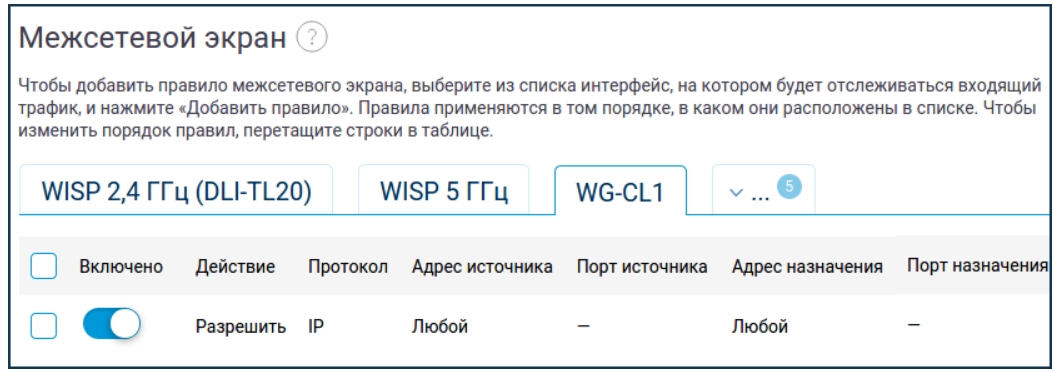

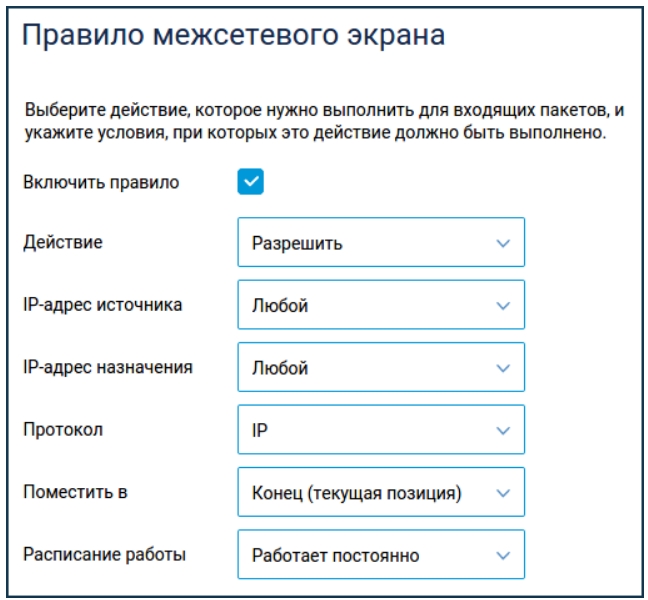

- Устанавливаем настройки как на картинке ниже – просто все разрешаем.

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

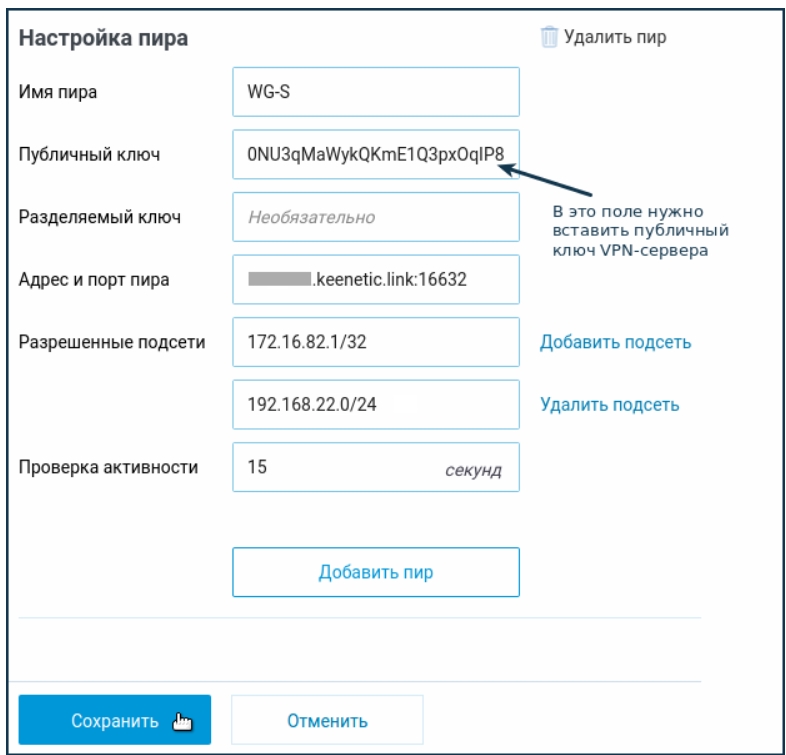

- Вернитесь обратно в то подключение, которое мы создали и нажмите по кнопке, чтобы сохранить ключ – мы его будем вводить в настройки клиентского роутера.

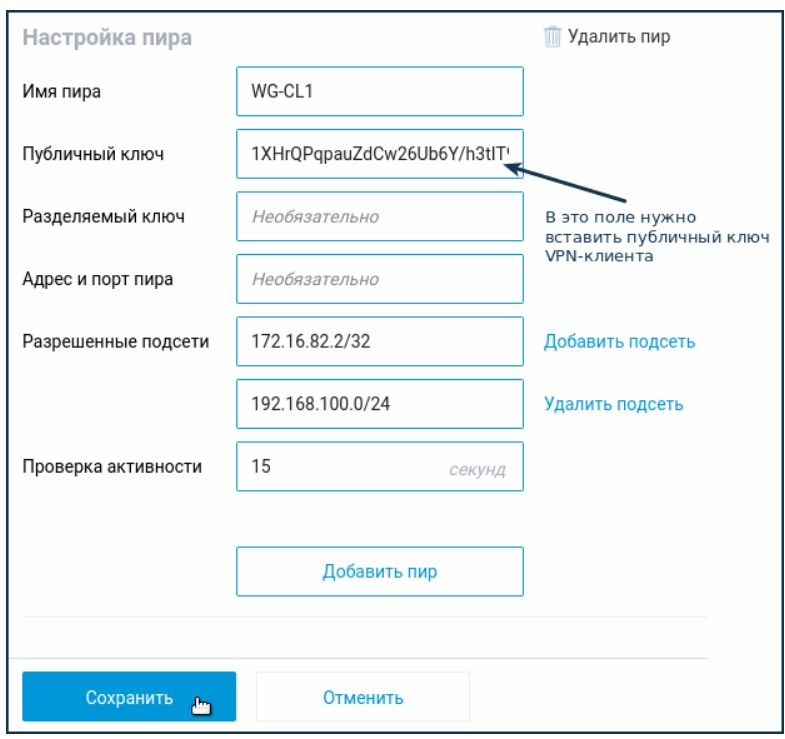

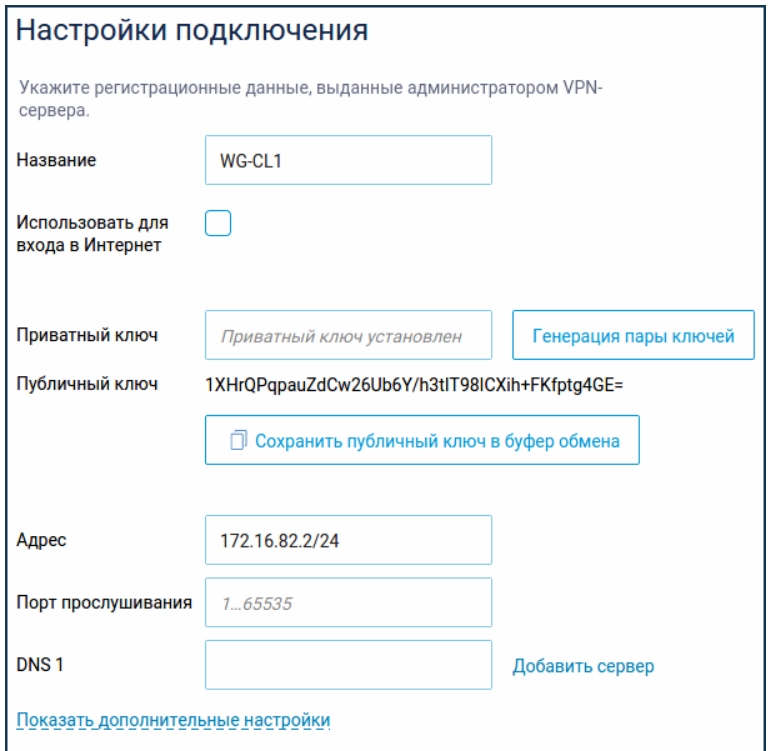

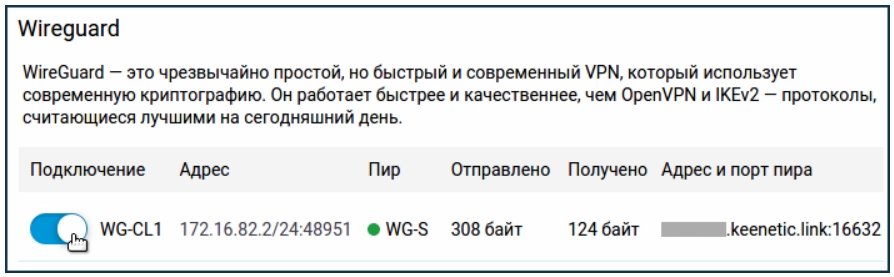

- Переходим на вкладку настройки клиентского роутера, вводим название. В поле адрес вписываем адрес туннеля. На серверной машине мы указали 172.16.82.1, тут указываем 172.16.82.2. И не забываем указать /24. Добавляем пир.

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

- Теперь нужно настроить межсетевой экран. Добавляем правило.

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

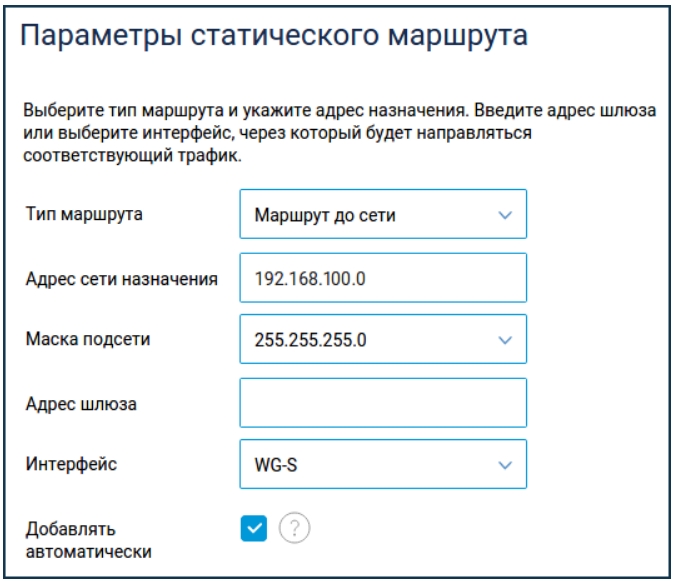

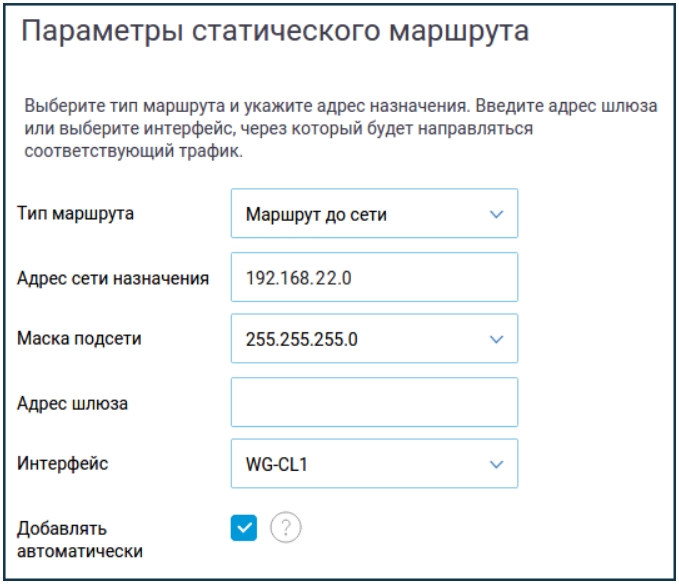

- Теперь добавляем статический маршрут как на сервере. Все настройки такие же кроме:

- Адрес сети назначения – указываем начальный адрес пула локальных устройств сервера.

- Интерфейс – тут указываем интерфейс WG-CL1, через который мы и подключаемся к туннелю.

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

- Если вы все сделали верно, то на вкладке «Wireguard» на обоих устройствах в колонке «Пир» вы увидите зеленый кружок с название второго роутера.

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

ШАГ 4: Подключение к VPN

Роутер ZyXEL Keenetic

ПРИМЕЧАНИЕ! Если вы не настраивали VPN-сервер и хотите подключиться к публичному, то можете попробовать бесплатные ВПН от Японского университета – про него подробно написано тут. Там также есть конфигурация с настройками.

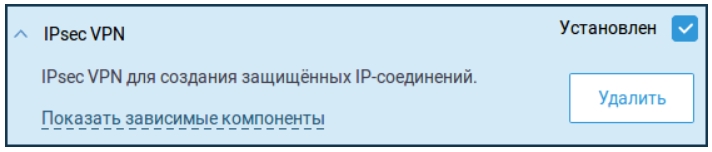

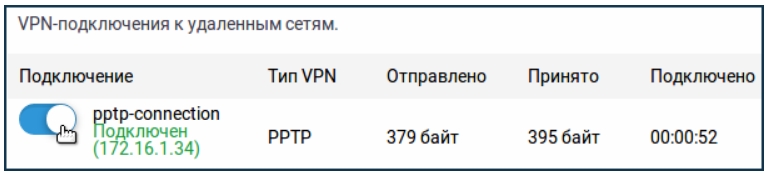

Проверьте, чтобы были установлены компонент «IPsec VPN», если вы настраивали L2TP/IPSec подключение. Если вы настраивали PPTP, то ничего делать не нужно, так как этот компонент уже установлен по умолчанию.

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

- Имя подключения – указываем любое название.

- Тип (протокол) – PPTP.

- Адрес сервера – наш DDNS или ваш статический IP.

- Имя пользователя и пароль – указываем учетную запись, которую мы используем для VPN.

- У L2TP/IPsec нужно также указать секретный ключ, который мы создали.

Как только настройки будут введены, сохраните все и не забудьте включить само подключение.

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

Windows

Есть небольшая проблема в том, что Keenetic использует тип шифрования MPPE с ключом 40 бит – это связано с законодательством в РФ, Белоруссии и Казахстане. А на ОС Windows используется ключ 128 бит. Если вы прямо сейчас приступите к настройке, то подключение не произойдет. Но есть два выхода. Первый – мы изменим некоторые настройки в роутере. Второй – поменяем конфигурацию в Windows.

ВНИМАНИЕ! Выберите только один из двух вариантов.

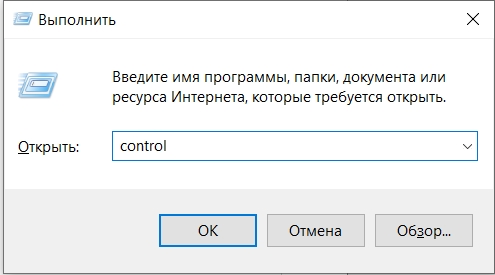

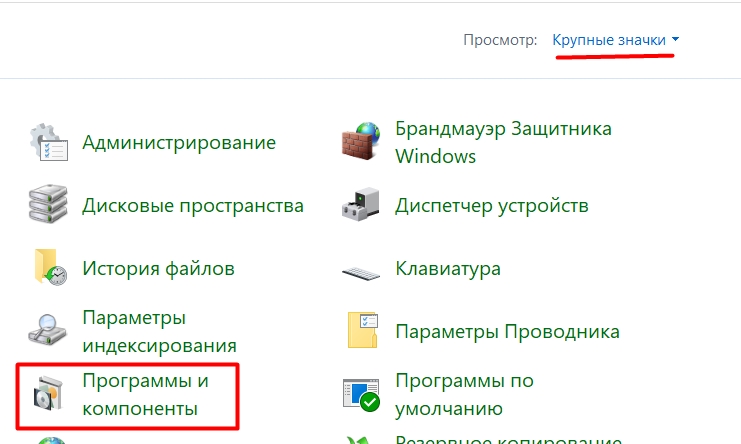

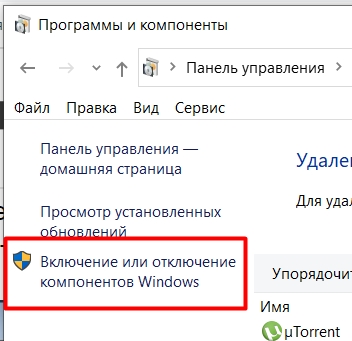

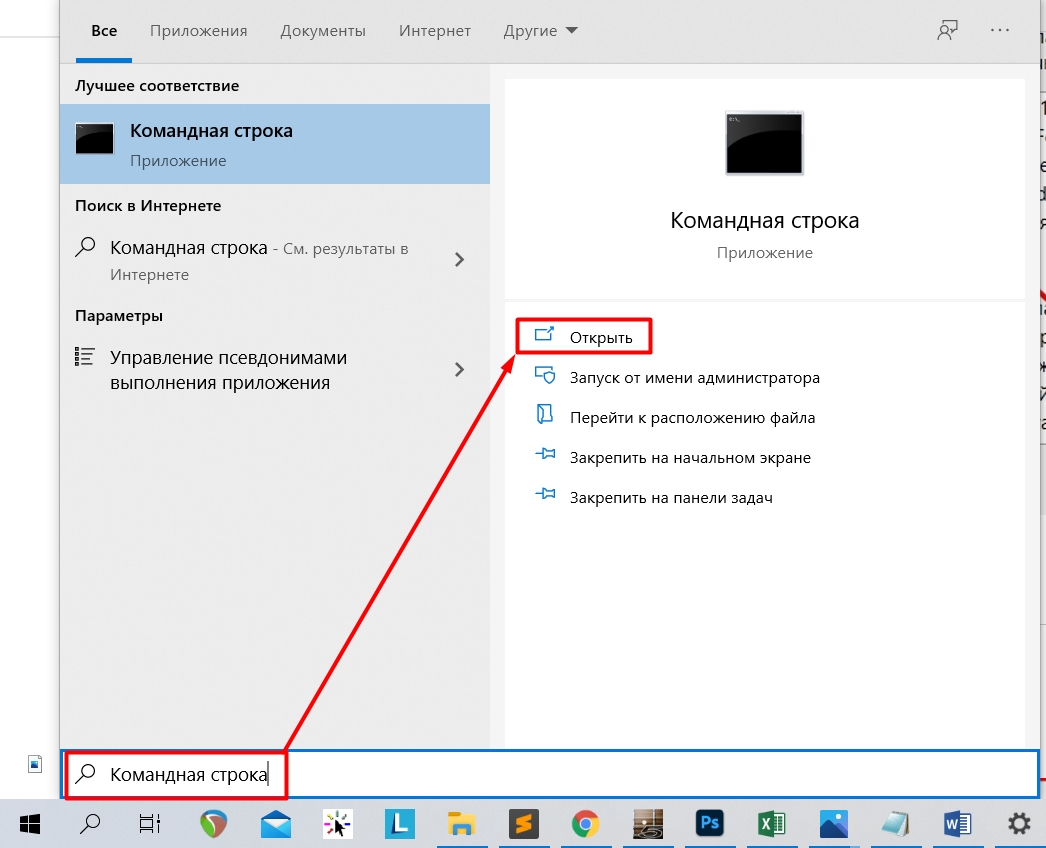

- Нам нужно включить Telnet на Windows – для этого перейдите в «Панель управления». В Windows 10 нажмите на кнопки «Win» и «R» и введите команду:

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

- «Включение или отключение компонентов Windows».

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

![Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага]()

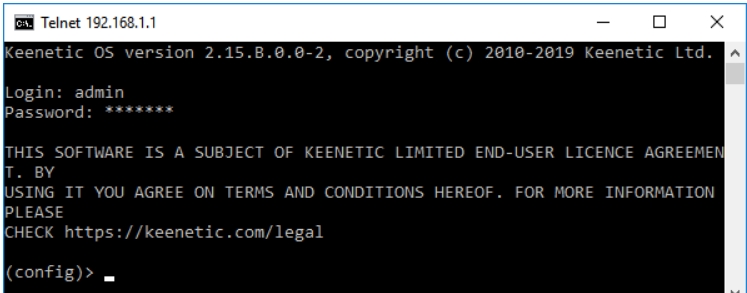

vpn-server mppe 128

system configuration save

exit- Заходим в редактор реестра – нажимаем по кнопке «Win» и «R» и вводим команду:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters

Технология Link Duo для одновременной работы в Интернете через PPTP/L2TP/PPPoE и с ресурсами серверов районной сети

Возможность подключения к интернет-провайдерам, предоставляющим услуги на базе VLAN (IEEE 802.1Q)

Возможность назначения нескольких дополнительных физических WAN-интерфейсов на порты встроенного коммутатора Ethernet (Multiple WAN)

Резервирование подключения к интернету через USB-модемы 3G/4G и дополнительно назначаемые WAN-интерфейсы

Аппаратная поддержка IP-телевидения TVport для просмотра телепередач на ресиверах IPTV и компьютерах, в том числе по Wi-Fi

Межсетевой экран SPI с защитой от DoS-атак

Беспроводной интерфейс IEEE 802.11n MIMO 2x2 300 Мбит/с*

Многофункциональный хост-контроллер USB для модемов 3G/4G, сетевого использования USB-принтеров и USB-дисков

Встроенный BitTorrent-клиент Transmission

Встроенный интернет-фильтр Яндекс.DNS

Родителький контроль SkyDNS

Поддерживаемые функции и протоколыIPoE/PPPoE/PPTP/L2TP/802.1X

Поддержка множественных PPP-туннелей для доступа в Интернет и подключения к виртуальным частным сетям (VPN)

PAP/CHAP/MS-CHAP/MS-CHAP v2

MPPE (Auto/40/56/128)

Полнофункциональная реализация VLAN на базе IEEE 802.1Q

Технология TVport

Технология Link Duo

DHCP (клиент/сервер)

Работа со статическим адресом IP

Двойной стек IPv4 + IPv6, работающий без дополнительных настроек. Туннель 6in4 для доступа в IPv6 из сетей IPv4

Механизм трансляции адресов (Full feature NAT) с поддержкой нескольких внешних IP-адресов; ; переназначение ролей сетевых интерфейсов.

Таблица маршрутов (DHCP/ручная)

Межсетевой экран с контролем соединений и гибкой системой правил фильтрации

Перенаправление портов с возможностью выбора порта назначения в локальной сети

Переназначение ролей сетевых интерфейсов

Автоматическое перенаправление портов (UPnP)

Блокировка доступа в Интернет на основании MAC-адреса, IP-адреса, TCP/UDP-портов

IGMPv1/IGMPv2 (IGMP proxy, IGMP snooping)

Транзит VPN-соединений (PPTP или L2TP)

Клиент служб DynDNS и NO-IP

USB-приложения

Многофункциональный хост-контроллер USB с возможностью одновременной работы нескольких устройств через USB-концентратор

Поддерживается свыше 60 моделей USB-модемов мобильного Интернета 3G и 4G (LTE)

Сетевое использование USB-накопителей с файловыми системами FAT/FAT32/EXT2/EXT3/NTFS/HFS+:

Общий доступ в сети Microsoft Windows

FTP-сервер с доступом из Интернета, пассивный режим, до 10 одновременных подключений

BitTorrent-клиент Transmission

Управление правами доступа к информации на USB-накопителях на уровне каталогов

Сетевая печать на совместимом USB-принтере (кроме принтеров GDI)

Беспроводная сеть Wi-Fi

IEEE 802.11 b/g

IEEE 802.11n (авто 20/40 МГц, конфигурация 2x2, до 300 Мбит/с*)

Диапазон частот - 2,4 ГГц

Защита сети WEP/WPA-PSK/WPA2-PSK, контроль доступа по MAC-адресам

Организация до четырех независимых беспроводных сетей на точке доступа Wi-Fi (Multiple SSID)

Быстрая настройка WPS

Wi-Fi Multimedia (WMM)

Конструктивные особенностиРазмеры - 166 х 116 х 34 мм без учета антенн

Причина редактирования: неоф. 2.16.D.7.0-1 от 28.10.2020 для Omni Всем добрый вечер. Не ругайте меня, если я не правильно создал тему в вашем уютном сообществе . Но я уже не знаю куда мне обратиться, не могу понять причину.

Масса - 0,22 кг без адаптера питания

Ситуация следующая :

Имеется сосед и его пк, имеюсь я и мой пк. Когда мы вместе сидим и сёрфим по инету ( смотрим фильмы,качаем с торрента,просто ютуб) никаких проблем совершенно. Торрент качает со скорость 7 мб/сек, сосед спокойно в это время серфит по инету смотря фильмы в FullHD или так же качая какой-нибудь файл, ну или играя в какую-нибудь игру.Но как только мы оба начинаем играть, неважно во что,в любую онлайн игру - инет умирает. Полностью, пинг скачет то у меня, то у него от 200 до 500 каждые 5 минут, потом падает на некоторое мгновение до 30, а затем снова выскакивает поднимаясь до 2к в CS GO и до 11к в League Of Legends.

Пакет на интернет в 60 мб/сек. Работает сам по себе интернет достаточно стабильно, бывает месяцами не вылетает.

Что я пробовал делать :

Зарегистрировать устройства в сети ( дать привязку по IP )

Ограничить ширину канала связи до 20 МГЦ.

Поменять стандарт от 802.11 bgn до 802.11b

Поменять Wi-fi адаптер ноутбука на какой-нибудь другой, например TP-Link.

Убрать защиту по паролю и поставить фильтрацию по MAC-адресам занеся устройства которые нужны, в белый список( бесполезное действие я считаю, но вдруг)

Связаться с провайдером и поговорить с ними, на что они ответили, что проблема не с их стороны, они раздают честно ту скорость, за которую я плачу . ( В этом я не сомневался, т.к. скорость в торрент клиенте очень даже неплоха)

Не пробовал менять прошивку, если это поможет, то тут же этим займусь. Жутко надоела данная проблема.

Роутер новый, до этого был Lite II ( или Lite I) но он был совсем слабенький.

Ах да, канал тоже пытался сменить безусловно.

Был бы рад, если кто-то сможет помочь. Могу приложить логи , они вроде все зелёненькие без каких-либо ошибок. но что я понимаю в этом вопросе, к сожалению..

Ещё раз благодарю тех, кто откликнется на мою проблему. Помогите решить проблемму с разрывом соединения. Роутер zyxel Omni II + модем МТС Хуавэй 423S. Постоянно рвет соединение при подключении а иногда пару минут работает и опять разрыв. А то вообще не подключается. vanikoro,

Видимо прошивка такая, у меня с проводным такая же беда на первом omni

Я понимаю, что именно нужен wifi, попробуйте (кому проще) подключиться шнурком и поиграть одновременно двоим.

Скорее всего wifi (роутер) домашнее решение, элементарно не тянет или ошибки маршрутизации пакетов.

Попробуйте альтернативные прошивки, вернуть на сток можно потом. Ребята киньте кто нибудь прямую ссылку на перезагрузка роутера из web ui. Настройки просто тупо грузятся и нечего не могу выбрать. короткое нажатие кнопки "сброс" на корпусе делает тоже самоеУ меня также проблема с Omni II, подключаю к нему 3G-модем Huawei E150 от билайна и есть проблемы со стабильностью. Т.е. периодически отпадает инет, может раз в полчаса, а может раз в день. Сигнал сети оператора хороший, интерфейс роутера да и ось говорит что доступ в интернет есть, но по факту "днс-адрес узла не найден". Заметил факт что если открыть интерфейс то в моменты сбоев происходит поиск обновлений (который происходит автоматически и как говорят в сети отключение его не предусмотрено). Лечится проблема перезагрузкой, но это как понимаете лишние неудобства, никто не сталкивался с подобным?

день добрый! у меня omni 2 после обновления при первом включении перестал видеть юсб-модем yota. никак не пойму что с этим делать Всем привет!

У меня Zyxel Keenetic OMNI 2. Не нашел настройку режимов сети USB-модема, например чтобы поставить режим "Только 3G". Существует ли она? Если да, то где. если нет, то каким образом можно сменить режим?

Перед установкой прошивки, обязательно делайте backup firmware и startup-config - тут1, тут2 После обновления роутера до 2.09, рекомендуется сделать Сброс настроек до заводских, настроить роутер "с нуля".![Прикрепленное изображение]()

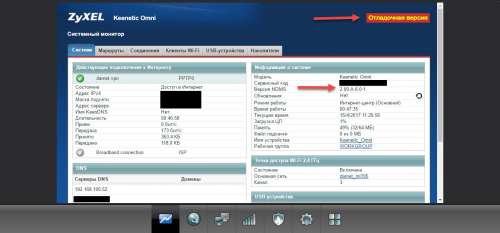

* Экспериментальная прошивка (Отладочная версия)

* Рекомендуемый набор компонентов![Прикрепленное изображение]()

2.09.A.0.0-1 от 23.12.2016:

- Экспериментальная версия, в ветке 2.08 активная работа приостановлена в связи с выходом официальной беты, см. журнал изменений 2.08

- Transmission: сняты ограничения TR_MAX_PEERS_KB и TR_MAX_SPEED_COUNT, теперь они действуют только в официальных версиях

- Transmission: исправлена инициализация SSL-библиотеки, приводившая к спонтанным сбоям на многопоточных процессорах

- DECT: для ряда трубок Panasonic отключили возможность выбирать мелодию внешнего вызова = 0, иначе эти трубки перестают показывать номер звонящего

- CLI: добавлена поддержка записи 0.0.0.0/0, теперь это не является синтаксической ошибкой (раньше приходилось писать 0.0.0.0 0.0.0.0)

- CLI: исправлено автодополнение для списков значений, в том числе имен интерфейсов

- Web: исправлен выбор накопителя на вкладке OPKG (сообщил @kis-markiz)

* удален из темы

В данной прошивке есть проблемы с DHCP-сервером, при установке данной версии, имейте это ввиду. Ответ разработчиков по поводу данной проблемы:

Всем спасибо! Реально потестировали. Было много тем, но суть сводится к следующему:

- Внимание! Экспериментальная версия DHCP-сервера и клиента

- добавлена поддержка HW_VLAN_TX и KeepAlive в софтверный ускоритель, что исключает проблемы с нарушением последовательности пакетов

- добавлена поддержка "проброса портов" через облачный KeenDNS

- добавлен учет softirq в загрузке процессора (сообщил @asdf)

- Web: Virtual-IP DNS может быть пустым (сообщил @r13)

- Web: лимит событий в расписании увеличен до 256 (сообщил @Swetch)

- Web: исправлено снятие ограничения скорости у хоста (сообщил @Swetch)

- Web: исправлено внесение изменений в расписания (сообщил @Sfut)

- Web: исправлено добавление пустых расписаний (сообщил @vaspb)

- Transmission: по умолчанию включен DHT и шифрование

- DECT: добавлена команда dect sip dnd для включения режима "Не беспокоить"

- DECT: добавлены команды для настройки интервалов TCP и TLS keepalive

- dect sip-common tcp-keepalive

- dect sip-common tls-keepalive

- Web: добавлен баннер Отладочная версия — защита от несознательных пользователей.

- DHCP: исправлено залипание клиента при неуспешном получении ACK (сообщил @Swetch)

- DHCP: исправлена работа команды renew после команды release

- UPnP: не пробрасывает порты, занятые локальными сервисами (сообщил @Lstt)

- IPsec: исправлена работа L2TP/IPsec при установке опции "Соединяться через"

- IPsec: исправлено обновление ключей на туннелях при переустановке соединения

- IPsec: исправлено подвисание соединения при неправильных селекторах трафика

- IPsec: улучшена стабильность работы туннелей в автоматическом режиме

- IPsec: исправлено подвисание туннелей при отсутствии WAN-адреса

- IPsec: исправлено подвисание соединений при удаленном закрытии IKE SA без расторжения CHILD SA

- PPTP: исправлено отключение MPPE и CCP

- исправлено отключение фонового сканирования домашней сети после перезагрузки

- исправлено применение расписаний (сообщил @vova39)

- исправлена ошибка "no host rate limit" (сообщил @enpa)

- DECT: улучшена совместимость с Gigaset S 850 HX

* удален из темы

В данной прошивке есть проблемы с повышенной загрузкой ЦП - в простое от 50\70 процентов. Ждем фикса. Дополнительная информация - тут.

Вышел фикс повышенной загрузки ЦП. Причина:

Нашелся виновник: ip hotspot auto-scan по ошибке запускается на неподнятом интерфейсе. Если включить system debug, становится видно:

Ошибка возникает, когда задан interface ip address, а сам интерфейс down. Гостевая сеть у многих так настроена.

Напоминаем, что все действия, описанные в статье, пользователь делает на свой страх и риск. Материал приведен исключительно в ознакомительных целях. Если же вы собираетесь воспроизводить действия, описанные ниже, настоятельно советуем внимательно прочитать статью до конца хотя бы один раз. Редакция 3DNews не несет никакой ответственности за любые возможные последствия.

WireGuard — это современный протокол для организации VPN, написанный с нуля, бесплатный и с открытыми исходниками. В отличие от «мастодонтов» вроде OpenVPN или IPSec, он намного проще и легче. Это касается и скорости (пере)подключения, и производительности, и требований к ресурсам, и процесса настройки, и объёма кода. Недавно было объявлено, что WireGuard войдёт в состав будущих ядер Linux, а впоследствии попадёт и во все популярные дистрибутивы, что косвенно указывает на зрелость этого решения.

Как и было заявлено в анонсе, мы рассматриваем сценарий защиты подключения к публичным и другим недоверенным сетям. Естественно, этим использование WireGuard не ограничивается. В качестве примера рассмотрим настройку клиентов и сервера (правда, в данном случае это условные понятия — в силу специфики протокола), работающего в облаке и на домашнем роутере Keenetic. Как показывает практика, многие публичные VPN-сервисы не отличаются щепетильностью в отношении данных клиентов, поэтому всегда лучше иметь что-то своё, подконтрольное только пользователю. В нашем случае мы рассматриваем установку и настройку WireGuard, используя для этого компьютер на Windows и облачную виртуальную машину на Ubuntu.

Нам понадобится полный набор PuTTY, так что лучше скачать сразу MSI-пакет с инсталлятором (доступен по предыдущей ссылке), который всё установит и создаст новую группу в главном меню. Там нам нужна утилита PuTTYgen. После запуска генерируем новую пару ключей с настройками по умолчанию (RSA-2048), нажав кнопку Generate и поводив с полминуты мышкой в окне утилиты. Осталось заполнить несколько полей: в Key comment можно ввести название ключа в качестве напоминания, а в Key passphrase и Confirm passphrase ввести один и тот же пароль.

Пароль этот ещё пригодится, так что его надо запомнить или сохранить в надёжном месте. Далее в PuTTYgen сохраняем по отдельности приватный (Save private key, файл .ppk) и публичный (Save public key) ключи. Если планируется использовать несколько облачных провайдеров, то для каждого из них, а лучше и для каждого сервера, использовать собственные ключи.

Vscale — российский облачный провайдер, имеющий собственные площадки в Москве и Санкт-Петербурге и предлагающий неплохие конфигурации по низким ценам. Самый дешёвый сервер, мощностей которого вполне достаточно для наших задач, обойдётся в 200 руб./месяц. Хранение снапшота стоит ещё 40 руб./месяц. И его тоже можно перенести из одного региона в другой. Зато никаких ограничений по трафику нет.

Специально для читателей 3DNews Vscale подготовила промокод 3DNEWS500, чтобы можно было ознакомиться со всеми возможностями сервиса. После регистрации надо пополнить баланс хотя бы на 100 рублей или привязать банковскую карту. Затем промокод надо активировать на этой странице. Код будет действовать до 23:59:59 18.02.2020.

Интерфейс сервиса доступен на русском языке. Разобраться в нём просто, так что коротко опишем основные этапы. Для работы первым делом нужно в настройках аккаунта добавить публичный SSH-ключ, полученный в PuTTYgen. Затем в разделе серверов создать новый сервер с ОС Ubuntu 18.04, указав нужный регион, тариф и ключ. В течение минуты сервер будет готов и запущен.

Отдельного SSH-клиента для доступа к командной строке не требуется, так как Vscale предоставляет веб-консоль. Для входа вводим логин root и нажимаем Enter, далее по одной вводим нижеприведённые команды и на всё соглашаемся, нажимая Enter:

Пара замечаний на случай использования других облачных провайдеров. Во-первых, для Ubuntu 19.10 и более свежих версий ОС добавлять ppa не надо, достаточно будет первых двух команд. Во-вторых, доступ к командной строке возможен с помощью PuTTY. В поле Host Name надо ввести IP-адрес сервера, а в разделе Connection → SSH → Auth — путь до приватного ppk-ключа. Логин root, а пароль тот, что был указан при создании ключа (Key passphrase). Для удобства можно сохранить сессию (Save). По нажатии кнопки Open откроется окно консоли, при первом запуске предваряемое уведомлением о безопасности, с которым надо согласиться.

Обратите внимание, что даже за выключенным сервером сохраняются ресурсы, которые точно так же оплачиваются. Поэтому ненужный сервер надо удалять. Если VPN необходим не на постоянной основе, а лишь иногда, то можно сохранить все настройки, создав снапшот (бэкап). Сам снапшот можно перенести в другой регион и при создании нового сервера выбрать именно его в качестве основы. Создавать снапшот надо строго после завершения настройки VPN-сервера и весьма желательной в этом случае установки DDNS-клиента, выключив сервер непосредственно перед созданием бэкапа.

Для настройки сервера WireGuard не будем мудрствовать лукаво, а воспользуемся открытым решением easy-wg-quick. Данный скрипт автоматически формирует файлы конфигурации и позволяет легко манипулировать настройками. Предварительно надо установить сам wireguard и некоторые дополнительные утилиты. В веб-консоли Vscale или в PuTTY вводим следующие команды, нажимая Enter после каждой:

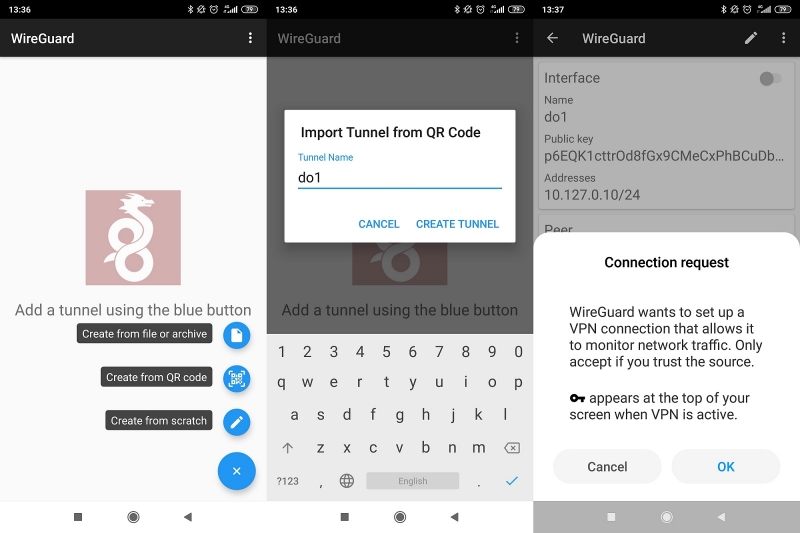

При первом запуске скрипт по умолчанию создаст конфигурационный файл для сервера и для одного клиента, а также выведет QR-код, который можно отсканировать в мобильном приложении WireGuard, чтобы тут же получить все необходимые настройки.

Чтобы добавить настройки ещё для одного клиента (ноутбука, например), надо ещё раз выполнить эту же команду, указав имя нового профиля:

Например, для имени профиля win10 будет создан соответствующий файл wgclient_win10.conf. Его содержимое можно просмотреть командой cat, что пригодится при настройке клиента WireGuard в будущем.

После добавления всех нужных профилей осталось лишь добавить сервер WireGuard в автозапуск и включить его:

Для просмотра текущих подключений используйте эту команду:

Клиенты для Windows, Android, iOS и других ОС можно скачать на сайте WireGuard. С мобильными версиями всё просто — достаточно отсканировать QR-код. Или же, как и для всех остальных клиентов, вручную скопировать настройки из файлов wgclient_*.conf. Из дополнительных опций там есть только возможность исключить доступ через VPN для выбранных пользователем приложений: Excluded Applications в настройках профиля.

![]()

В случае Windows-клиента в меню левой нижней кнопки надо выбрать Add empty tunnel, вставить в новом окне всё содержимое conf-файла, указать имя профиля (Name). Опционально можно включить функцию kill-switch для блокировки любого трафика вне VPN-подключения. Наконец, надо сохранить (Save) и активировать (Activate) соединение. Для проверки корректности подключения проще всего зайти на какой-нибудь сайт, определяющий текущий внешний IP-адрес.

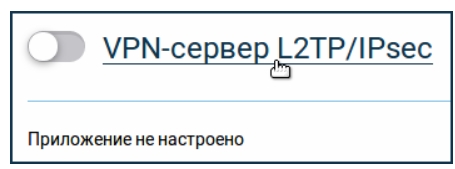

В актуальных моделях роутеров Keenetic с прошивкой версии 3.3 или старше также появилась поддержка VPN-подключений WireGuard — нужно установить одноимённый компонент. Чтобы импортировать настройки соединения, нужно сохранить содержимое файла wgclient_*.conf (см. выше) в текстовый документ, а затем в разделе «Другие подключения» загрузить параметры из этого файла. Роутер создаст на их основе новое подключение, которое нужно активировать переключателем в левой части списка.

Для корректной работы надо сделать несколько небольших изменений (кстати, после каждого действия не забывайте нажимать кнопку «Сохранить» в нижней части веб-интерфейса). Во-первых, включить галочку «Использовать для входа в Интернет». Во-вторых, поле «Разрешенные подсети» привести к виду 0.0.0.0/0. В-третьих, в разделе «Приоритеты подключений» перетащить свежесозданное подключение выше всех остальных.

После этого все клиенты, подключённые к роутеру, по умолчанию будут выходить в Интернет через VPN-туннель. Если же необходим доступ только для некоторых устройств, то лучше завести отдельный профиль.

Обратите внимание, что для каждого клиента нужно будет сгенерировать и скопировать собственный conf-файл. Если на предыдущем этапе вы настроили DDNS-клиент на сервере, то в разделе Endpoint у всех клиентов надо будет прописать DDNS-имя вместо IP-адреса.

В самом начале мы уже упоминали, что принципиального различия между сервером и клиентом в случае WireGuard нет. И раз уже поддержка этого протокола доступна в прошивке, то можно настроить подключение клиентов к роутеру. В текущей версии не все настройки вынесены в веб-интерфейс, но ничего сложного всё равно нет. Единственное требование — наличие «белого» внешнего IP-адреса, пусть даже динамического (в этом случае поможет DDNS).

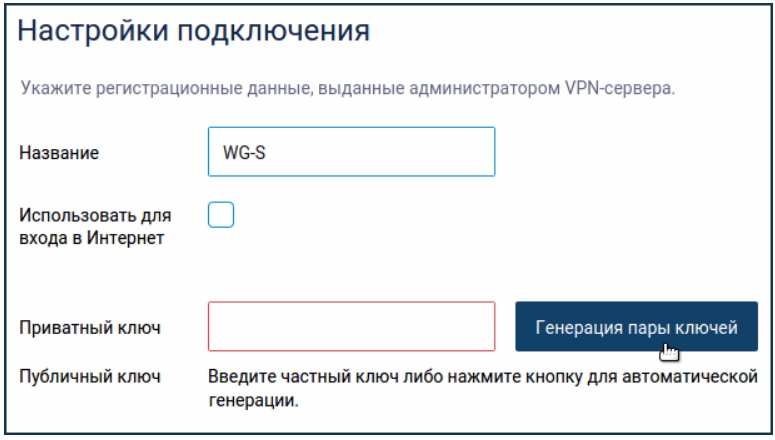

В разделе «Другие подключения» в секции WireGuard нужно добавить новое подключение. Указываем имя (любое) и ставим галочку «Генерация ключей» (Generate a random key pair). В поле «Адрес» надо ввести любой подходящий адрес из частного диапазона, но такой, чтобы он не пересекался с другими сетями на самом роутере. В качестве примера используем 10.11.12.1/24. Номер порта можно указать произвольный, лишь бы он не блокировался провайдером и не совпадал с уже открытыми портами для других сервисов. В нашем примере это 55555. Наконец, в поле DNS надо указать адрес любого публичного DNS-сервера.

![]()

Следующий этап — добавление пиров (клиентов) соответствующей кнопкой. Имя указываем любое, а в поле «Разрешённые подсети» вводим 0.0.0.0/0. Теперь открываем на смартфоне мобильное приложение WireGuard и добавляем новое подключение — Create from scratch. В разделе Interface указываем имя (любое) и жмём кнопку Generate. Содержимое поля Public Key копируем и вставляем в настройках пира на роутере в поле «Публичный ключ». В поле Addresses указываем частный IP-адрес из той же подсети, что и для роутера. В нашем примере у него был 10.11.12.1/24, так что для клиента возьмём просто следующий: 10.11.12.2/24. DNS опять же любой публичный.

В разделе Peers в поле Public keys копируем содержимое поля «Публичный ключ» роутера, в Allowed IPs вводим 0.0.0.0/0, а в Endpoint вводим внешний IP-адрес роутера (или DDNS-имя) и порт через двоеточие, то есть для нашего примера должна получиться конструкция вида xx.xx.xx.xx:55555. Опционально можно включить функцию поддержки активности подключения, указав время в секундах в поле Persistent keepalive на клиенте и в поле «Проверка активности» в параметрах пира на роутере. Обычно достаточно интервала от 3 до 30 секунд. Для остальных клиентов придётся повторить эту же процедуру добавления новых пиров.

![]()

Наконец, после всех этих действий надо активировать WireGuard-соединение. Если всё прошло успешно, то после подключения клиента напротив пира будет гореть зелёный кружочек и показываться статистика по трафику. Только учтите, что производительность роутера всё-таки намного меньше, чем у любого облачного сервера. Так что приличную скорость соединения он обеспечит ценой нагрузки на CPU маршрутизатора, что может повлиять на работу других сервисов.

![]()

Напоследок напомним «народную» мудрость: на VPN надейся, а сам не плошай. Проще говоря, надо всегда соблюдать осторожность и цифровую гигиену. К совсем уж подозрительным сетям и вовсе подключаться не надо, да и про базовые правила забывать не стоит. Их не так уж много: вовремя ставить обновления ОС и ПО, использовать двухфакторную аутентификацию, тщательно выбирать используемые программы, проверять разумность запросов ПО на доступ к различным ресурсам устройства, обзавестись современным антивирусом. Всё это касается и смартфонов, и планшетов, и ноутбуков, и десктопов.

Wireless Comprehensive Advanced Technology. Build your network now.

![Wi-CAT LLC]()

на Wive-NG-HQ поднят vpn сервер(скрин1). Клиент (на zyxel keenetic lite самый первый) успешно подключается. Сеть на Wive-NG-HQ 192.168.1.0 255.255.255.0. Сеть на zyxel keenetic lite 192.168.2.0 255.255.255.0. На keenetic прописал маршрут и хосты в 192.168.1.0 успешно пингуются. Пинг же из 192.168.1.0 в 192.168.2.0 не проходит. В таблице маршрутизации обнаружил маршрут (скрин2.JPG.желтым). Но при попытке пингануть 172.16.200.3 - ничего(скрин3.JPG). Как такое может быть?

Соответственно и любой хост в сети 192.168.2.0 255.255.255.0 недоступен. Как доступиться к сети?

Не знаю, пригодится ли информация: внешний IP Wive-NG-HQ динамический белый. Внешний IP zyxel keenetic lite похоже спрятан за проксей провайдера.

на Wive-NG-HQ поднят vpn сервер(скрин1). Клиент (на zyxel keenetic lite самый первый) успешно подключается. Сеть на Wive-NG-HQ 192.168.1.0 255.255.255.0. Сеть на zyxel keenetic lite 192.168.2.0 255.255.255.0. На keenetic прописал маршрут и хосты в 192.168.1.0 успешно пингуются. Пинг же из 192.168.1.0 в 192.168.2.0 не проходит. В таблице маршрутизации обнаружил маршрут (скрин2.JPG.желтым). Но при попытке пингануть 172.16.200.3 - ничего(скрин3.JPG). Как такое может быть?

Соответственно и любой хост в сети 192.168.2.0 255.255.255.0 недоступен. Как доступиться к сети?

Не знаю, пригодится ли информация: внешний IP Wive-NG-HQ динамический белый. Внешний IP zyxel keenetic lite похоже спрятан за проксей провайдера.

- Вам нужно войти, чтобы просматривать прикрепленные файлы..

- ip route -n с консоли покажите, похоже в таблице роутов UI не уичтывается кейз VPN сервера (не помню делали или нет) потому там пометка LAN.

- почему кинетик не отвечает на пинг со стооны серверя я не в курсе, может у них тупо icmp щапрещён

Потому что для этого нужен ещё и обратный маршрут через VPN интерфейс в сторону подсети кинетика через GW туннеля. При этом на самом кинетике должно быть до кучи разрешающее правило ходить в обратку, а там скорее всего по умолчанию related established.

Мягко сказать это вопросы понимания функционирования маршрутизации и умения использования диагностических инструментов Linux.

На текущий момент Wive ничего неизвестно о подсети кинетика и она тупо незнает куда ей пакеты и через что пересылать.

В обратную же сторону вовсе выполняется NAT(маскарад) и для Wive кинетик выглядит как просто один хост который вполне успешно ходит через туннель куда хочет.

Дефолтная схема именно такая, пустить удалённых клиентов в домашнюю сеть или инет через домашнюю сеть. Т.е. с NAT`ом и всеми атрибутами.

Что бы объединить 2 локальных сегмента без NAT через туннель нужно вырубить NAT на стороне сервера клиента (кинетика, там он всяко тоже по дефолту выполняется ибо l2tp/pptp клиент по дефолту используется в РФ на доступе у провов) и описать с обоих сторон всю маршрутизацию вручную. Для этого придётся ессно разобраться как оная работает вообще в принципе.

- ip route -n с консоли покажите, похоже в таблице роутов UI не уичтывается кейз VPN сервера (не помню делали или нет) потому там пометка LAN.

- почему кинетик не отвечает на пинг со стооны серверя я не в курсе, может у них тупо icmp щапрещён

Пинг же из 192.168.1.0 в 192.168.2.0 не проходит

Потому что для этого нужен ещё и обратный маршрут через VPN интерфейс в сторону подсети кинетика через GW туннеля. При этом на самом кинетике должно быть до кучи разрешающее правило ходить в обратку, а там скорее всего по умолчанию related established.

Мягко сказать это вопросы понимания функционирования маршрутизации и умения использования диагностических инструментов Linux.

На текущий момент Wive ничего неизвестно о подсети кинетика и она тупо незнает куда ей пакеты и через что пересылать.

В обратную же сторону вовсе выполняется NAT(маскарад) и для Wive кинетик выглядит как просто один хост который вполне успешно ходит через туннель куда хочет.

Дефолтная схема именно такая, пустить удалённых клиентов в домашнюю сеть или инет через домашнюю сеть. Т.е. с NAT`ом и всеми атрибутами.

Что бы объединить 2 локальных сегмента без NAT через туннель нужно вырубить NAT на стороне сервера клиента (кинетика, там он всяко тоже по дефолту выполняется ибо l2tp/pptp клиент по дефолту используется в РФ на доступе у провов) и описать с обоих сторон всю маршрутизацию вручную. Для этого придётся ессно разобраться как оная работает вообще в принципе.

Читайте также: