Настройка lanman windows 10

Обновлено: 08.07.2024

Войти

Авторизуясь в LiveJournal с помощью стороннего сервиса вы принимаете условия Пользовательского соглашения LiveJournal

Как включить и отключить протоколы SMB версии 1, 2 и 3 в Windows и Windows Server

Как включить и отключить протоколы SMB версии 1, 2 и 3 в Windows и Windows Server. Часть 2

Отключение сервера SMBv1 с групповой политикой

Это настроит параметры следующего нового элемента в реестре

Параметр: SMB1 REG_DWORD: 0 = отключено

Для настройки с использованием групповой политики:

- Откройте Консоль управления групповыми политиками . Щелкните правой кнопкой мыши "Объект групповой политики (GPO)", который должен содержать новый предпочтительный элемент, затем нажмите Изменить .

- В дереве консоли в разделе Конфигурация компьютера разверните папку Настройки , затем разверните папку Параметры Windows .

- Щелкните правой кнопкой мыши узел Реестр , нажмите Новый и выберите Элемент реестра .

В диалоговом окне Новые свойства реестра выберите следующее:

- Действие: Создать

- Куст : HKEY_LOCAL_MACHINE

- Путь к разделу: SYSTEM\CurrentControlSet\Services\Lanman Server\Parameters

- Имя параметра: SMB1

- Тип значения: REG_DWORD.

- Значение: 0

Это отключит серверные компоненты SMB версии 1. Эта групповая политика должна быть применена ко всем необходимым рабочим станциям, серверам и контроллерам домена в домене.

Примечание. Фильтры WMI могут быть также настроены для исключения не поддерживаемых операционных систем или выбранных исключений, таких как Windows XP.

Внимание! Будьте осторожны при внесении изменений на контроллерах, где для устаревших систем, таких как Windows XP или Linux более поздней версии, и сторонних систем (которые не поддерживают протоколы SMB версия 2 или SMB версии 3) требуется доступ к SYSVOL или другим общим папкам, в которых SMB версии 1 был отключен.

Отключение клиента SMB версия 1 с групповой политикой

Для отключения клиента SMB версии 1 ключ службы раздела реестра необходимо обновить для отключения запуска MRxSMB10 , и затем зависимость в MRxSMB10 должна быть удалена из записи для LanmanWorkstation , чтобы она могла быть запущена стандартным способом без запроса MRxSMB10 при первом запуске.

Это обновление заменяет значения по умолчанию в следующих двух элементах реестра

Параметр: Пуск REG_DWORD: 4 = отключено

Параметр: DependOnService REG_MULTI_SZ: “Bowser”,”MRxSmb20″,”NSI”

Примечание. По умолчанию содержит MRxSMB10, который в настоящее время исключен как зависимость

Для настройки с использованием групповой политики:

- Откройте Консоль управления групповыми политиками . Щелкните правой кнопкой мыши "Объект групповой политики (GPO)", который должен содержать новый предпочтительный элемент, затем нажмите Изменить .

- В дереве консоли в разделе Конфигурация компьютера разверните папку Настройки , затем разверните папку Параметры Windows .

- Щелкните правой кнопкой мыши узел Реестр , нажмите Новый и выберите Элемент реестра .

В диалоговом окне Новые свойства реестра выберите следующее:

- Действие: Обновление

- Куст : HKEY_LOCAL_MACHINE

- Путь к разделу: SYSTEM\CurrentControlSet\services\mrxsmb 10

- Имя параметра: Start

- Тип значения: REG_DWORD.

- Значение данных : 4

Затем удалите зависимость в MRxSMB10 , которая была отключена

В диалоговом окне Новые свойства реестра выберите следующее:

- Действие: Замените

- Куст : HKEY_LOCAL_MACHINE

- Путь к разделу: SYSTEM\CurrentControlSet\Services\Lanman Workstation

- Имя параметра: DependOnService

- Тип парамтера REG_MULTI_SZ

- Значение данных :

- Bowser

- MRxSmb20

- NSI

Примечание. У эти трех строк, не будет маркеров (см. ниже)

Значения по умолчанию содержат MRxSMB10 в большом количестве версий Windows, поэтому замена их многозначной строкой приведет к удалению MRxSMB10 как зависимости для LanmanServer и переходу от четырех значений по умолчанию к только трем значениям, описанным выше.

Примечание. При использовании Консоли управления групповыми политиками не нужно использовать кавычки или запятые. Просто введите каждую запись отдельной строкой, как указано выше

Требуется перезагрузка:

После применения политики и ввода параметров реестра SMB версия 1 будет отключена после перезагрузки системы.

Аннотация

Если все параметры находятся в одном Объекте групповой политики (GPO), то Управление групповыми политиками отобразит параметры ниже.

Проверка подлинности LAN Manager включает варианты LM, NTLM и NTLMv2, и это протокол, используемый для проверки подлинности всех клиентских устройств, работающих в операционной системе Windows при выполнении следующих операций:

Возможные значения

Рекомендации

- Лучшие практики зависят от конкретных требований к безопасности и проверке подлинности.

Расположение политики

Конфигурация компьютера\Windows Параметры\Security Параметры\Local Policies\Security Options

Расположение реестра

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Отправка только ответа NTLMv2 |

| Dc Effective Default Параметры | Отправка только ответа NTLMv2 |

| Действующие параметры по умолчанию для рядового сервера | Отправка только ответа NTLMv2 |

| Действующие параметры по умолчанию для клиентского компьютера | Не определено |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой.

Необходимость перезапуска

Нет. Изменения в этой политике становятся эффективными без перезапуска устройства при локальном сбережении или распространении через групповую политику.

Групповая политика

Изменение этого параметра может повлиять на совместимость с клиентские устройства, службы и приложения.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Противодействие

Возможное влияние

Клиентские устройства, которые не поддерживают проверку подлинности NTLMv2, не могут проверить подлинность в домене и получить доступ к ресурсам домена с помощью LM и NTLM.

Довольно часто встречается ситуация, когда в свежеустановленной системе Windows 10 LTSC/Pro отсутствуют доступ к существующим сетевым папкам, как по IP ( \\192.168.1.100), так и по имени (\\Comp12\Shared). Также отсутствует подключение к удаленному рабочему столу по RDP. При этом: сеть поднята, в сетевом окружении отображаются все компьютеры рабочей группы, сам комп виден в локальной сети, проходит двухсторонний пинг, на компе настроены расшаренные папки и к ним есть доступ с других компов в сети.

При этом отсутствует доступ с компбютера на любые внешние ресурсы, которые видны в локальной сети. Подключение заканчивается с ошибкой доступа 0х80070035.

Решение как оказалось простое:

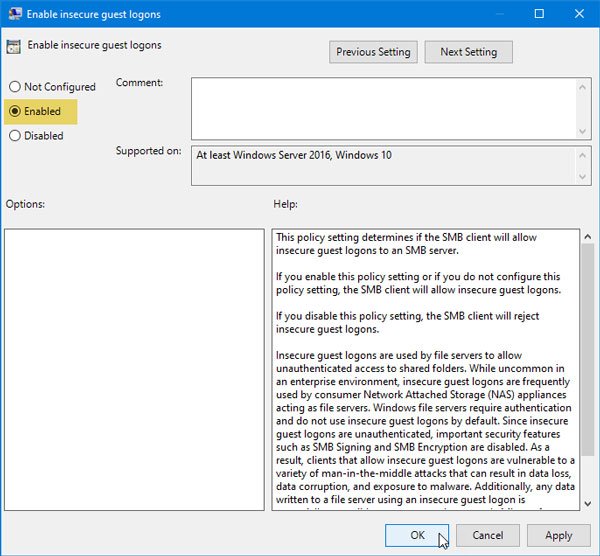

Запускаем редактор групповых политик gpedit.msc и переходим по ветке:

Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman

В данном разделе включаем параметр " Включить небезопасные гостевые входы " и перезагружаем компьютер.

Как следует из описания параметра политики " Включить небезопасные гостевые входы" :

Этот параметр политики определяет, разрешит ли клиент SMB небезопасные гостевые входы на сервер SMB. Если этот параметр политики включен или не настроен, клиент SMB разрешит небезопасные гостевые входы. Если этот параметр политики отключен, клиент SMB будет отклонять небезопасные гостевые входы.

Небезопасные гостевые входы используются файловыми серверами для разрешения доступа без проверки подлинности к общим папкам. Небезопасные гостевые входы обычно не используются в среде предприятия, однако часто используются потребительскими запоминающими устройствами, подключенными к сети (NAS) , которые выступают в качестве файловых серверов. Для файловых серверов Windows требуется проверка подлинности, и на них по умолчанию не используются небезопасные гостевые входы.

Поскольку небезопасные гостевые входы не проходят проверку подлинности, важные функции безопасности, такие как подписывание и шифрование SMB-пакетов отключены.

Проверить разрешены ли протоколы SMB1 и SMB2 можно в реестре, пройдя по ветке:

Для параметров " SMB1 " и " SMB2 " отвечающих за поддержку сетевых протоколов SMB1 и SMB2, соответственно, должно быть установлено значение " 1 "

Чтобы решить эту проблему, вы можете использовать редактор групповой политики или редактор реестра.

Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ.

Использование редактора групповой политики

Откройте редактор локальной групповой политики. Вы можете нажать Win + R, ввести gpedit.mscи нажмите кнопку Enter. Кроме того, вы можете найти то же самое в поле поиска на панели задач.

Конфигурация компьютера> Административные шаблоны> Сеть> Рабочая станция Lanman

Справа вы должны увидеть параметр под названием Включить небезопасный гостевой вход . Дважды кликните по нему и измените настройку на Не настроено к Включено и сохраните изменения.

Теперь у вас не должно возникнуть никаких проблем.

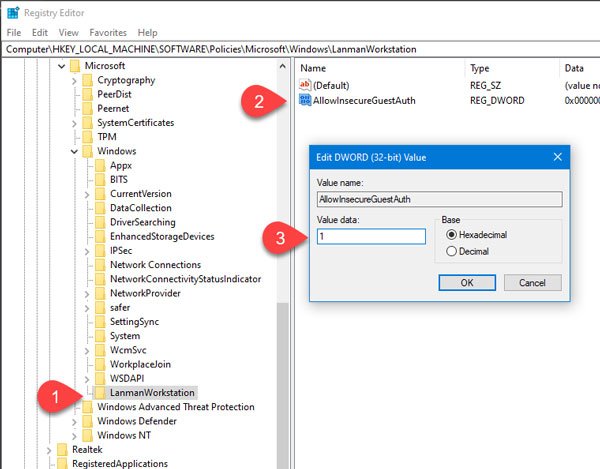

Использование редактора реестра

Есть еще один способ включить эту функцию в Windows 10, и вы можете использовать редактор реестра, чтобы выполнить эту работу.

Здесь вам нужно создать ключ с именем LanmanWorkstation, только если его еще нет. Чтобы сгенерировать ключ, щелкните правой кнопкой мыши ключ Windows и выберите Создать> Ключ. После этого назовите его как LanmanWorkstation.

Теперь выберите этот только что созданный ключ и кликните правой кнопкой мыши справа> Создать> Значение DWORD (32-бит) и назовите его как AllowInsecureGuestAuth.

Установите данные значения этого значения REG_DWORD как 1 и сохраните изменения.

Читайте также: