Windows server 2012 r2 блокировка сайтов

Обновлено: 30.06.2024

Традиционно, когда говорят о компьютерной безопасности подразумевают прежде всего сетевую безопасность Server 2012. Не случайно считается что самый безопасный компьютер – это компьютер который от сети отключен.

Сейчас фактически невозможно представить себе работу без использования интернета.

В этой статье я выделю несколько тем о которых пойдет повествование ниже, а именно:

1) Модель OSI

2) Межсетевой экран (Firewall)

Начнем с Модели ISO – эта модель была предложена в 1978 году, пересмотрена в 1984 году и назначалась для того что бы описывать архитектуру сети. Несмотря на то что эта модель так и не была использована для создания именно сетевого протокола, но она описывает сам принцип работы сети, в этой модели выполняются свои собственные функции.

Сейчас мы подробнее их рассмотрим:

Самым нижнем уровнем является "Физический уровень" он определяет способ передачи данных которые представлены в двоичном виде от одного устройства к другому.

Вторым уровнем является "Канальный" он предназначен для того что бы обеспечивать взаимодействия по физическому уровню, полученные с этого уровня данные представлены в битах на канальном уровне упаковываются, проверяется их целостность, возможные ошибки и передаются на 3-й уровень

Который является "Сетевым" данный уровень небходим для определения путей по которым передаются данные, определяется трансляция логического адреса и имени, определяются кратчайшие маршруты, отслеживаются различные сбои в сети

4-й уровень "Транспортный" предназначен для распределения проверенных передач данных от отправителя к получателю

5-й уровень "Сеансовый" поддерживает сеанс связи, позволяет приложениям осуществлять связь между собой продолжительное время

6-й уровень – это уровень "Представления" который обеспечивает преобразование протоколов из шифрования

Последний уровень "Прикладной" обеспечивает взаимодействие пользовательских программ или приложений с сетью

"Межсетевой экран (Firewall)" предназначен для защиты компьютера и компьютерной сети от сетевых атак, защита осуществляется благодаря фильтрации пакетов данных, которые передаются по сети!

Межсетевой экран (Firewall)

Межсетевой экран защищает хосты одной сети от хостов с другой сети, например трафик которых приходит с интернета отфильтровывается в Firewall и в нашу сеть поступает только разрешенный трафик, тоже самое будет происходить и в обратном порядке.

Давайте теперь попробуем создать правила для нашего Firewall и посмотрим как изменится поведение системы.

Для этого зайдите на контроллер домена Server 2012, далее в сервер-менеджере выберете пункт "Средства" далее "Брандмауэр Windows в режиме повышенной безопасности"

Здесь мы можем создавать правила входящие и исходящие подключения, изменять существующие правила, отслеживать результаты работы сети и т.д

Сейчас мы создадим правило для одной из пользовательских служб Windows. Что бы это сделать перейдите на "Правила для входящих подключений" щелкните ПКМ и жмите "Создать правило"

Для начала определимся что мы хотим сделать, в качестве примера я разберу запрет команды Ping пользователем, для этого ставлю чек-бокс на "Предопределенные" и в раскрывающимся списке выбираю "Доменные службы Active Directory" и "Далее"

Выбираем 2 пункт и жмем "Далее"

И в завершающем этапе ставим "Блокировать подключение" и соответственно "Готово"

Для проверки правила переходим на компьютер пользователя открываем командную строку, для этого жмите сочетание клавиш "WIN + R" и вбейте команду "cmd"

Пишем команду ping и ip адрес нашего сервера, и жмем "Enter" для проверки правила. Как вы можете наблюдать ping не проходит

Теперь попробуем удалить правило и проделать ту же самую операцию на компьютере пользователя. Для этого снова открываем "Брандмауэр Windows" затем "Правила для входящих подключений" и удаляем правило которые мы создали

Заходи назад к нашему пользователю AD и проверяем работу команды Ping, как видим все работает

Если в процессе чтения у ваз возникли вопросы по теме задавайте их в комментарии и не забываем подписываться на рассылку!

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие 8.х (необходимо открыть порт 1541 для менеджера кластера, порты 1560-1591 для рабочих процессов и порт 1540 для агента сервера).

Некоторые программы и службы при работе через сетевые протоколы используют определенные порты для обмена данными. По умолчанию включенный брандмауэр Windows блокирует подобную сетевую активность. В частности, если попытаться подключиться с клиентской машины к серверу 1С:Предприятие 8.х можно натолкнуться на ошибку:

Данная ошибка означает, что по указанному адресу не найден сервер «1С:Предприятия», ну или на сервере закрыт порт (в данном случае порт 1541).

Для открытия порта, заходим на компьютер, где установлен сервер «1С:Предприятия» (в моем примере это компьютер с адресом 10.192.128.15 и установленной на нем операционной системой Windows Server 2012 R2).

Ну а клиент «1С:Предприятия» должен без ошибок подключиться к серверу. Если же потребуется подключаться к этом серверу через консоль администрирования серверов «1С:Предприятия», то необходимо также открыть порт 1540.

Аналогичным образом добавляются правила для для исходящих подключений (Outbound Rules), запрещающие правила, правила для определенных программ и протоколов. Также любое правило можно изменить, открыв его свойства из данной оснастки.

Смотрите также:

Ниже будет рассказано о том, как добавить новое правило в Брандмауэр Windows Server 2008 R2. А конкретнее, будем добавлять разрешающее правило для порта 1433, который использует Microsoft SQL Server 2008 R2 или, как…

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим…

С помощью данной функции администраторы могут управлять доступом к своему серверу и реагировать на подозрительную активность в сети.

В новой версии веб-сервера IIS 8.0 компания Microsoft расширила описываемую функциональность, добавив несколько новых возможностей:

Чтобы воспользоваться этими функциями необходим сервер под управлением Windows Server 2012 с установленным IIS 8.0.

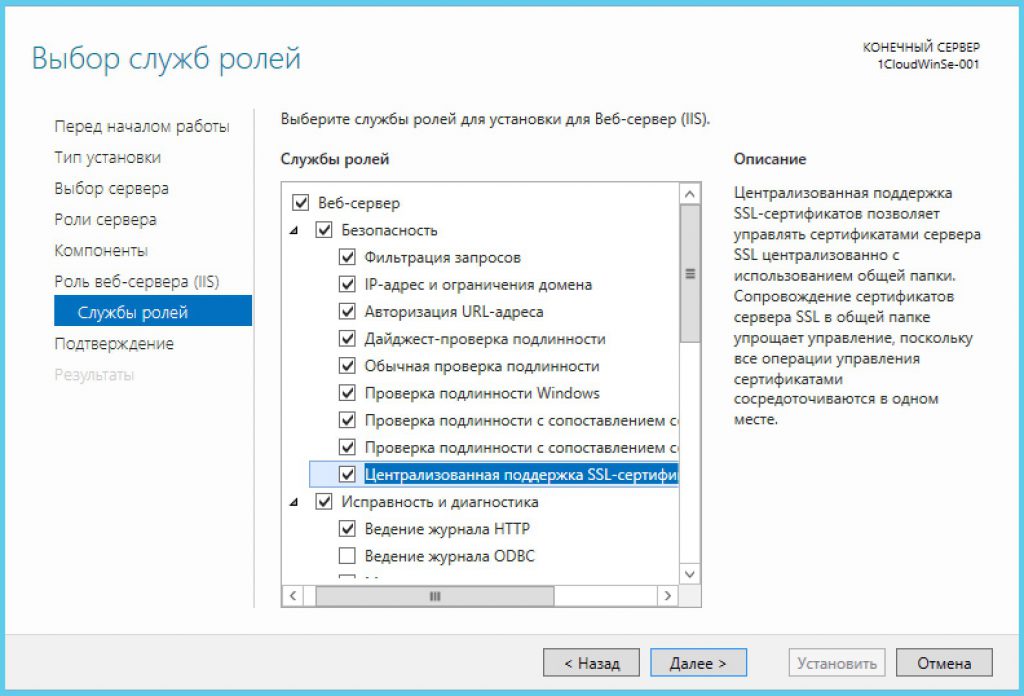

Необходимо активировать дополнительные роли:

Затем в правой панели выбрать пункт «Изменить динамические параметры ограничения»:

В появившемся диалоговом окне нужно поставить галочки в пунктах «Запретить IP_адрес с учетом количества параллельных запросов» и «Запрет IP-адреса по количеству запросов за период времени»:

После этого нужно нажать «ОК».

Настройка IIS для запрета доступа с IP-адреса

В IIS 7 и более ранних версий веб-сервер возвращал ошибку “403.6 Forbidden” клиенту, которому был запрещен доступ по IP. В IIS 8.0 адмнистраторы могут настраивать запрет на доступ разными способами.

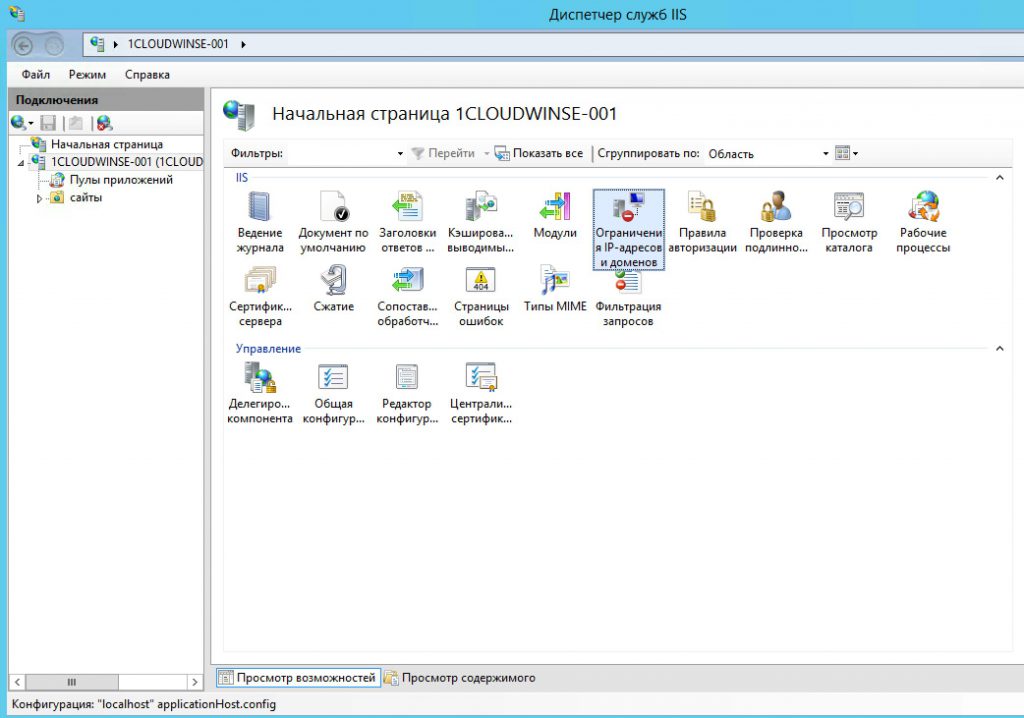

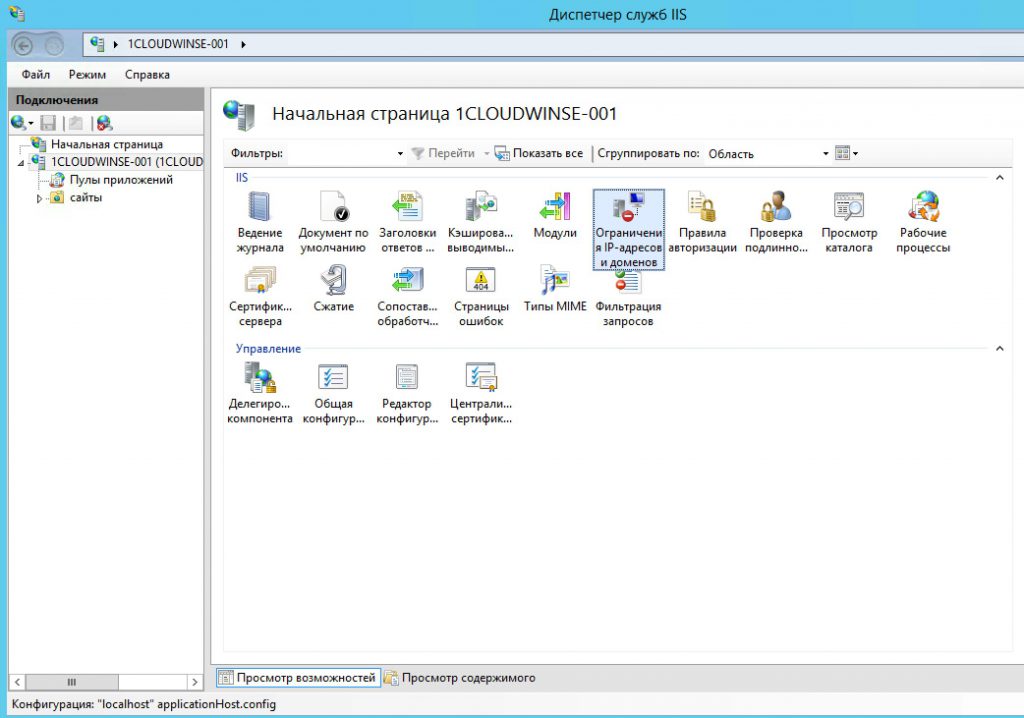

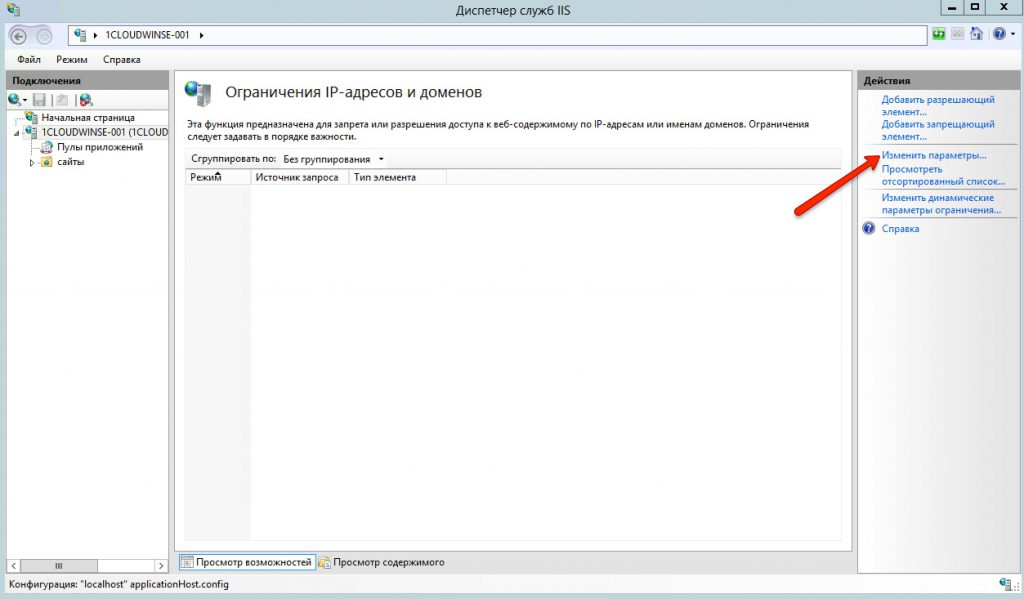

Для этого нужно открыть диспетчер служб IIS, затем кликнуть на названии сервера и открыть оснастку «Ограничение IP-адресов и доменов»:

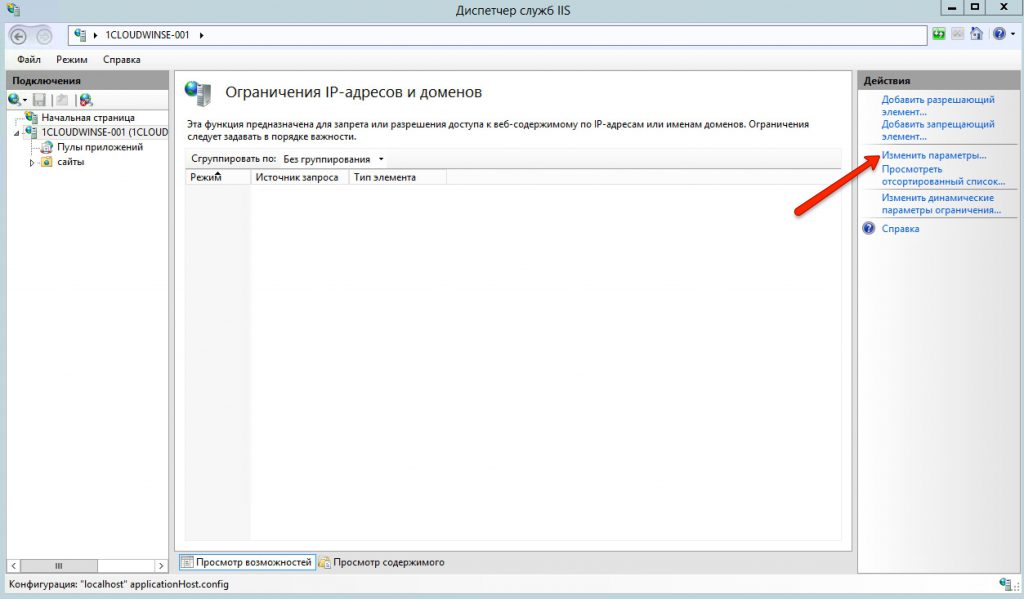

Затем в правой панели кликнуть на «Изменить параметры»:

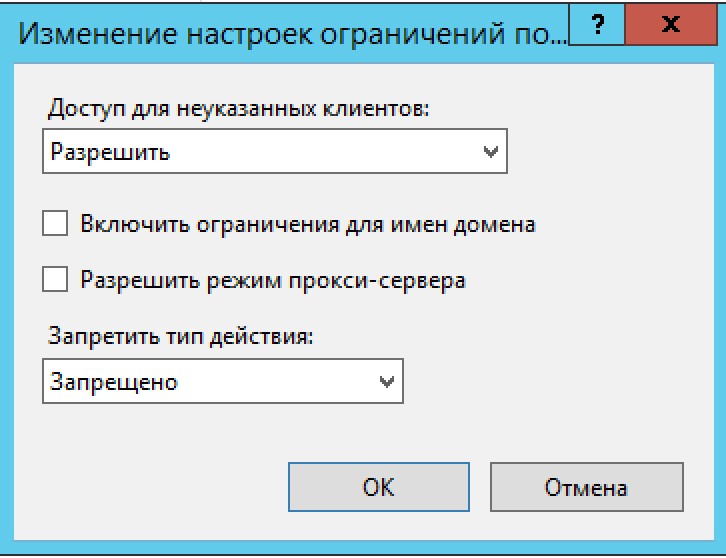

Затем в диалоговом окне нужно выбрать «Запрещено» в пункте «Запретить тип действия»:

Настройка режима прокси

Для того, чтобы настроить этот режим, нужно открыть диспетчер служб IIS, затем кликнуть на названии сервера и открыть оснастку «Ограничение IP-адресов и доменов»:

Затем в правой панели кликнуть на «Изменить параметры»:

Затем в диалоговом окне нужно поставить галочку напротив пункта «Разрешить режим прокси-сервера», а затем нажать «ОК»:

В предыдущей статье описание подключения и установки сервера.

Нужно отметить, что контроллер домена в нашей сети до этого момента уже существовал на виртуальной машине. Задача состоит в том, чтобы настроить контроллер домена на реальной машине, сделать его вторым резервным, затем передать ему полномочия главного контроллера и отключить (демонтировать) виртуальную машину. Так же за одно осуществится перенос контроллера домена с Windows Server 2008 R2 на более новый Windows Server 2012 R2. Приступим.

Сразу после установки Windows Server 2012 R2 и авторизации под учетной записью администратора на экране открывается приложение «Диспетчер серверов» и предлагает нам настроить сервер. Если он не открылся или случайно закрылся, то найти его можно на панели задач внизу слева.

Нажимаем добавить роли и компоненты.

Установка ролей и компонентов >> Далее.

Выбираем наш сервер >> Далее.

В качестве ролей сервера выбираем DNS-сервер и Доменные службы Active Directory. Как правило, DHCP-сервер идет третьим вместе с двумя предыдущими ролями, однако у нас в сети он не задействован по причине местных обстоятельств.

В разделе «Компоненты» оставляем всё без изменения >> Далее.

Читаем об службах, которые мы добавляем >> Далее.

Подтверждаем выбор и нажимаем >> Установить.

Ждем пока идет установка.

После установки в диспетчере серверов появятся AD DS и DNS. Нажимаем на флажок с предупреждением в верхней части окна и выбираем надпись – Повысить роль этого сервера до уровня контроллера домена.

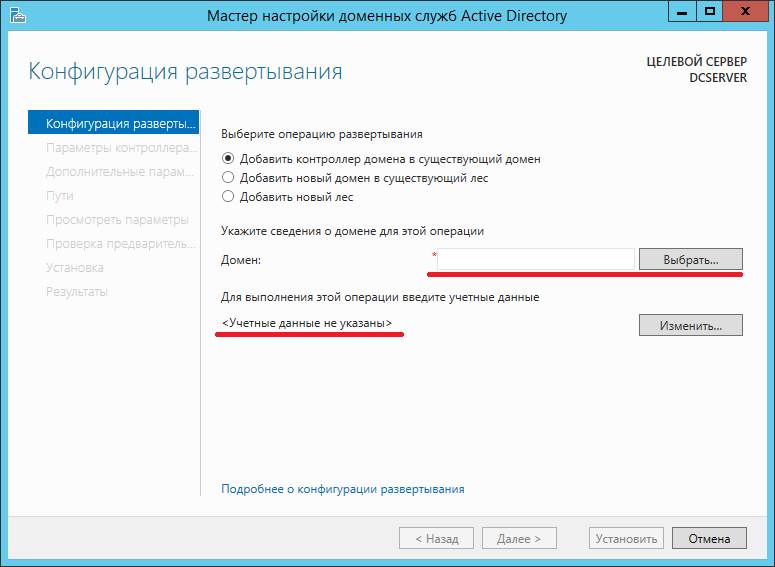

Откроется мастер настройки доменных служб Active Directory. При выборе операции развертывания отмечаем пункт: Добавить контроллер домена в существующий домен.

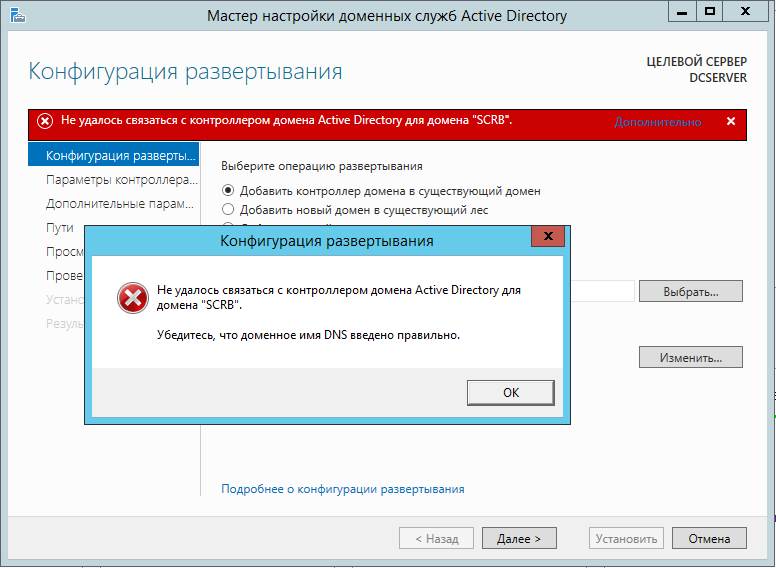

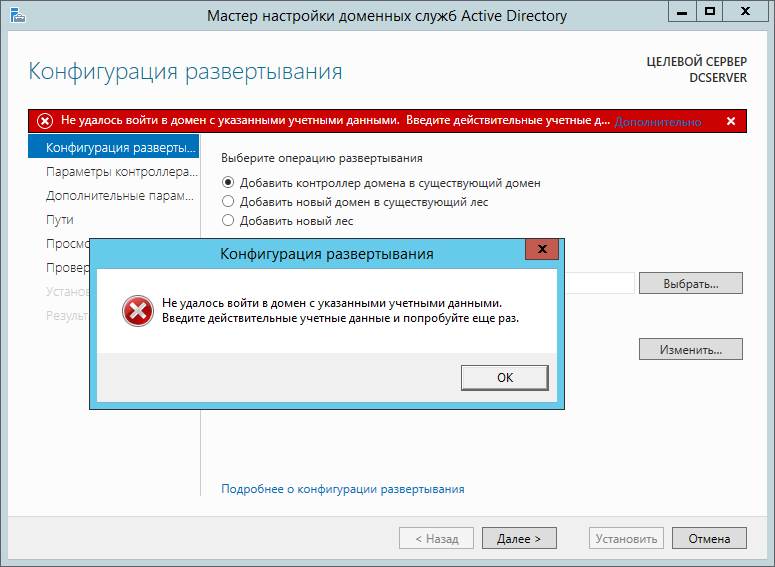

Вводим название нашего домена, учетные данные и получаем ошибку – Не удалось связаться с контроллером домена Active Directory для домена «SCRB». Убедитесь что доменное имя DNS введено правильно.

Переходим в настройки сети и в свойствах TCP/IP проверяем, какой введен DNS. DNS-ом должен быть IP-адрес действующего контроллера домена, у нас это 192.168.1.130 (было прописано что-то другое).

Снова пробуем указать сведения о существующем домене. На сей раз ошибка другой тематики – Не удалось войти в домен с указанными учетными данными. Введите действительные учетные данные и попробуйте еще раз.

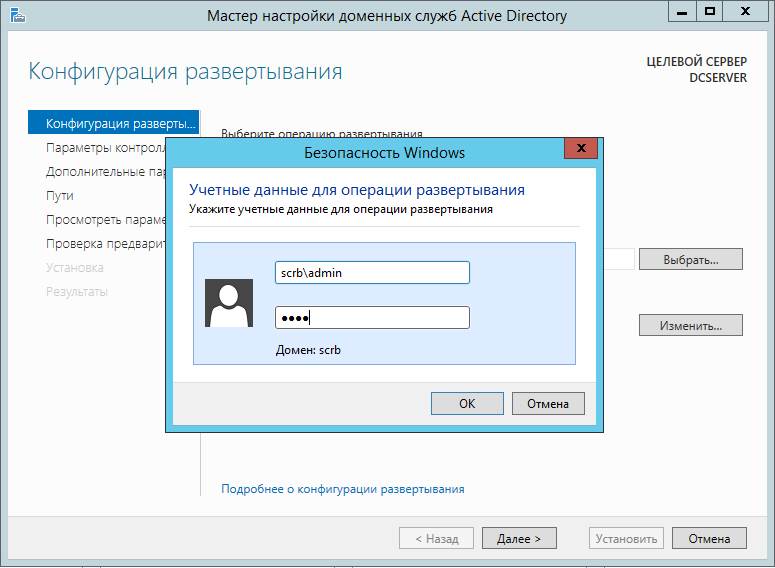

На самом деле я часто подсматриваю настройки на сайте первоисточника Microsoft. Насчет авторизации там написано, что нужно использовать учетную запись с правами администратора действующего домена.

Значит, применим эту учетную запись.

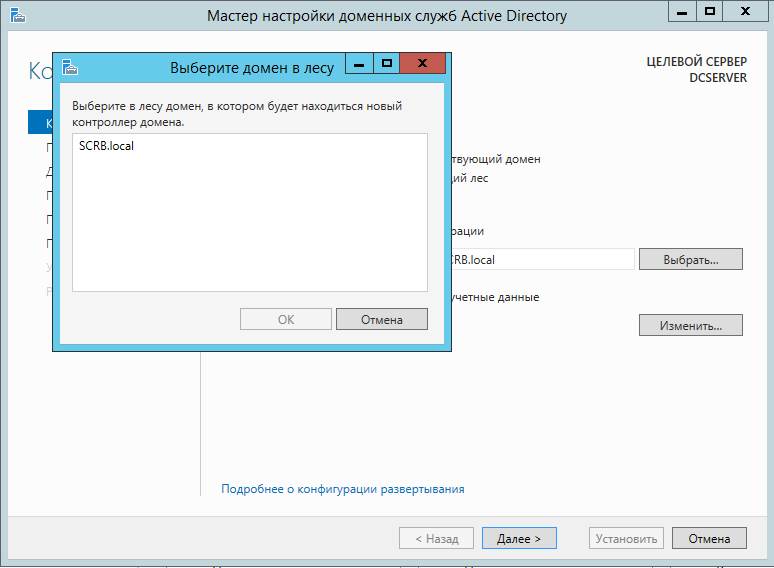

Когда все настройки введены правильно, при вводе домена можно нажать на кнопку «Выбрать» и наш действующий домен появится в списке. Выбираем его.

На следующем пункте вводим пароль из цифр и букв разного регистра>> Далее.

Следующим пунктом значатся параметры DNS. Оставляем их пока что без изменений. Жмем >> Далее.

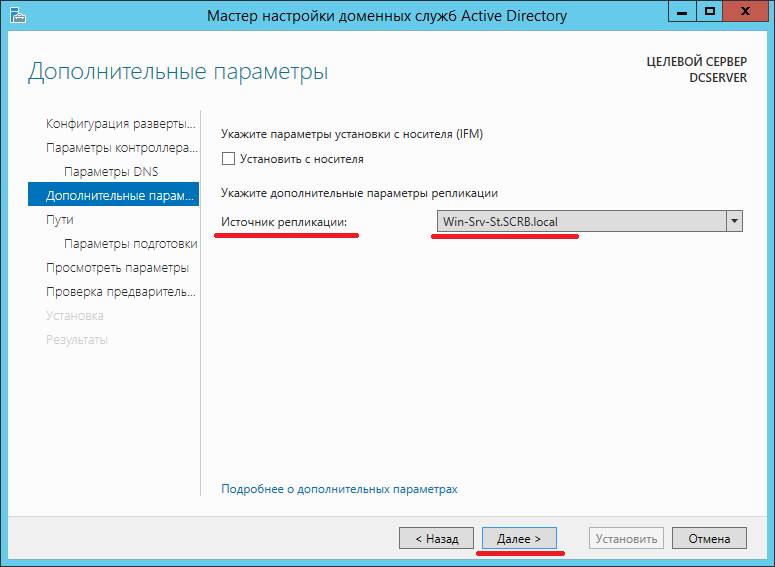

Указываем источник репликации – действующий контроллер домена. Репликация это восстановление (синхронизация) данных Active Directory одного контроллера домена на других. Когда работает репликация изменения в одном контроллере домена (допустим создание нового пользователя) через некоторое время переносятся и во все остальные.

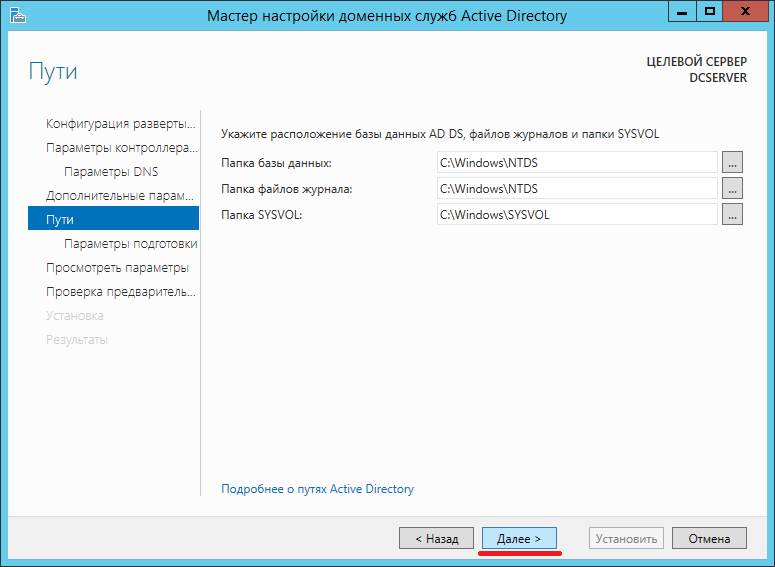

Расположение баз данных AD и файлов оставляем без изменения.

Параметры подготовки >> Далее.

Предоставляется последний шанс проверить параметры. Проверяем, жмем – Далее. Начнется проверка предварительных требований.

После установки и перезагрузки автоматически начнется репликация. Для того, чтоб в этом убедиться, переходим в Диспетчер серверов >> AD DS. Нажимаем правой кнопкой мыши на наш контроллер домена DCSERVER и выбираем пункт меню – Пользователи и компьютеры Active Directory. Откроется оснастка и в директории Managed Service Accounts мы начинаем узнавать знакомых пользователей. Всего в домене у нас пока что около 70 пользователей. Все они со временем появились.

Если зайти в директорию контроллеров доменов, то можно увидеть что их теперь два.

Читайте также: