Где сохраняются параметры соединений с удаленными компьютерами

Обновлено: 03.07.2024

10. Каким образом можно подключиться к удаленному компьютеру, не имеющему внешнего IP адреса?

Использовать опцию IP emulation на маршрутизаторе

Использовать опцию port forwarding на роутере

Установить брандмауэр

Использовать опцию "Соединение через" в Radmin

11. Если на удаленном компьютере установлен файервол Zone Alarm, то.

Radmin Server и порт 4899 автоматически добавляются в список исключений файервола

Вы должны самостоятельно добавить Radmin Server или порт 4899 в список исключений файервола

необходимо обратиться в техподержку Zone Alarm для добавления Radmin Server и порта 4899 в список исключений файервола

нужно удалить Zone Alarm и использовать штатный файервол Windows

13. Какой режим отображения экрана удаленного компьютера есть в Radmin?

С проектированием

С масштабированием

С экспонированием

С афишированием

16. Можно ли сделать так, чтобы пользователь Radmin Server не знал о подключении к своему компьютеру?

Да, для этого необходимо приобрести лицензию на специальную версию Radmin Server без иконки в трее и отметить в настройках Radmin Server "Загружать Mirror Driver при старте"

Да, для этого необходимо приобрести лицензию на Radmin Server, скачать специальную версию без иконки в трее и отметить в настройках Radmin Server "Загружать Mirror Driver при старте"

Это невозможно

20. В каких ситуациях используется опция Radmin "Соединение через"?

Если установленный на удаленном компьютере брандмауэр (firewall) блокирует все входящие соединения

Если Вы хотите подключиться по Radmin к компьютеру, который не поддерживает прямое соединение через Интернет

Если Вы находитесь в командировке, и для Вашего рабочего компьютера настроена опция port forwarding на роутере, а Вам необходимо подключиться к рабочему компьютеру коллеги

21. Можно ли подключаться к удаленному компьютеру по Radmin, не вводя каждый раз пароль?

Нет, пароль необходимо вводить при каждом подключении по Radmin

Да, пароль сохраняется автоматически после первого подключения по Radmin

Да, если пользователь авторизован на локальном компьютере под учетной записью, которая добавлена в список доступа Windows в настройках Radmin Server на удаленном компьютере

22. Какие существуют методы защиты от несанкционированного доступа к Radmin Server?

Установка порта, отличного от порта, заданного по умолчанию

Включение опции "Запрашивать подтверждение" для входящих соединений

Настройка фильтрации по IP

Использование прокси-сервера

Использование сложного пароля

24. Можно ли быстро подключиться к удаленному компьютеру по Radmin не входя в адресную книгу Radmin Viewer?

Да, если Вы создали на рабочем столе ярлык подключения

Да, но только если Вы используете портативную версию Radmin Viewer

Нет, необходимо сначала запустить Radmin Viewer, а потом выбрать компьютер и режим, в котором Вы хотите подключиться к удаленному компьютеру

25. В каких ситуациях Вас выручит режим соединения Radmin Telnet?

Вам необходимо выполнить действия на удаленном компьютере, не мешая работающему за ним пользователю

Если вирус заблокировал Вам командную строку, и Вы хотите подключиться к компьютеру в режиме Telnet и руками убить плохой процесс

Вы работаете дизайнером, и Вам необходимо нарисовать баннер для сайта

Вам нужно удаленно установить Windows на новом компьютере

В семействе операционных систем Виндовс есть уже встроенное решение для настройки удаленного подключения. До Windows 10 оно называлось «Подключение к удаленному рабочему столу», а теперь это приложение называется так: «Удаленный рабочий стол». Как правило, оно уже предустановлено на компьютере, но если его по каким-то причинам нет, то его можно бесплатно скачать в Microsoft Store.

Обратите внимание: протокол удаленного подключения есть только в бизнес-версиях операционных систем Windows (например, Windows 10 Pro), а это значит, что установить удаленное подключение на домашней версии ОС Windows не получится с любым приложением такого плана.

Это приложение весит очень мало и имеет простой интерфейс, однако это всего лишь часть того, что вы должны настроить для успешного подключения к рабочему столу, который находится удаленно.

Настраиваем разрешения запуска сеанса удаленного подключения

Есть принципиальная разница в том где вы планируете организовать удаленное подключение: по локальной сети или через Интернет. Давайте подробно рассмотрим оба случая.

По локальной сети

Если вы хотите получить доступ к рабочему столу другого компьютера, входящего в состав локальной сети (LAN), то в первую очередь позаботьтесь о правильных настройках на самом компьютере, к которому будете подключаться:

- В «Панели управления» найдите раздел «Система и безопасность».

- В блоке конфигураций Система откройте параметр «Разрешить удаленный доступ», который доступен только для администраторов компьютера.

- Перед вами откроется диалоговое окно, в котором нужно перейти на вкладку «Удаленный доступ». Здесь вам нужно будет в первом блоке разрешить подключение удаленного ассистента, а во втором – разрешить подключение, но только с проверкой подлинности.

- Примите и сохраните все изменения настроек системы.

Через Интернет

Настраивая подключение через Сеть, помимо действий, что мы выполнили выше, вам нужно будет в первую очередь настроить маршрутизатор на удаленное соединение. Здесь вам нужно будет:

Для настройки удаленного доступа необходимо, чтобы IP адрес был постоянным, чтобы не мучиться каждый раз с настройками при перезагрузке. Если он еще не включен, то:

- Кликните на панели задач пиктограмму подключения сети, а затем откройте окно «Центр управления сетями и общим доступом».

- В левом сайдбаре щелкните на «Изменение параметров адаптера».

- Выберите нужное подключение и щелкните RButton, где в меню вам нужно открыть «Свойства».

- В списке компонентов отыщите «Протокол ИнтернетаIPv4» и вновь раскройте «Свойства» с помощью кнопки, что расположена чуть ниже.

- Здесь на вкладке «Общие» установите конфигурацию «Использовать следующийIP адрес:». Пропишите нужные данные вручную.

Как найти свой локальный IP адрес мы уже рассказывали ранее в наших постах. Но старайтесь указать такой IP, чтобы не возник конфликт адресов. Для этого укажите его за пределами локальной области DHCP, например, пусть последние три цифры будут «151». Маска подсети у вас заполнится автоматически после ввода IP, а основной шлюз – это IP адрес вашего маршрутизатора.

В блоке «Использовать следующие адреса DNS-серверов» впишите такие значения:

- Сохраните все внесенные изменения.

- Узнать публичный IP адрес Сети.

Чтобы настроить удаленное подключение к рабочему столу через Интернет, вам еще понадобиться общественный IP-адрес. Как его узнать мы также рассказывали в статье ранее. Не все провайдеры Интернета предлагают в своих пакетах услуг статичный публичный IP-адрес. Но если он будет меняться при каждом новом подключении, то и подключение вам придется настраивать заново. Уточните у своего провайдера условия договора и при необходимости подключите статичный IP. Как правило, он входит только в бизнес-тарифы.

- Откройте браузер, введите в адресной строке IP вашего маршрутизатора и запустите поиск.

- На экране появятся строки для ввода пароля и логина входа в кабинет управления маршрутизатором. Если вы впервые входите в этот кабинет, то пароль и логин будут указаны на самом маршрутизаторе.

- Откройте настройки переадресации портов. Выберите «Виртуальные серверы». На этой же странице щелкните на кнопку «Добавить».

- Теперь заполните все поля. Например, они могут выглядеть так:

- Порт сервиса: 3389

- IP-адрес: локальный IP компьютера, к которому настраиваете подключение.

- Внутренний порт: 3389

- Протокол: TCP

- Состояние: ВКЛ

Теперь компьютер и маршрутизатор полностью готовы к удаленному подключению к рабочему столу.

Запускаем сеанс удаленного подключения

Теперь настало время того самого приложения «Удаленный рабочий стол», которое мы упоминали в самом начале. Если его у вас еще нет – то установите, а затем продолжайте изучение нашей инструкции.- Запустите приложение. На главной странице интерфейса найдите и щелкните кнопку с плюсиком и словом «Добавить», а затем из выпадающего списка выберите «ПК».

- Теперь вам нужно ввести правильные данные для подключения.

В строке «Имя ПК» пишем:

В строке «Учетная запись пользователя» жмем на плюсик и вводим данные для входа в учетную запись на удаленном компьютере. Это может быть как учетка Microsoft, так и локальная учетка.

- Сохраните введённые данные для запуска подключения.

- Щелкните на экране «Показать еще», чтобы раскрыть дополнительные параметры. Если это необходимо, настройте дополнительные конфигурации для подключения.

Ошибки при подключении

Даже если вы сделали все по нашей инструкции, то подключению все-равно может что-то помешать. Вот самые популярные неполадки:

Брандмауэр

Хоть Windows и должен после изменения параметров сети автоматически внести изменения в брандмауэр, иногда этого не происходит. Поэтому:

![Разрешить удаленный рабочий стол в брандмауэре]()

- Откройте брандмауэр (найти его можно в поисковой строке меню «Пуск»).

- Щелкните на «Разрешить запуск программы…».

- В списке найдите и отметьте галочками программу «Удаленный рабочий стол» и для локальных, и для публичных подключений, а затем сохраните изменения.

Если ваш брандмауэр не от Microsoft, то узнать, как настроить разрешения, лучше у разработчика софта.

Порт удаленного подключения

Интернет-провайдер может блокировать порт, для которого мы создавали переадресацию. Чтобы исключить эту проблему, необходимо связаться со службой поддержки.

Имя ПК

Когда вы вписываете имя ПК, то лучше использовать IP-адрес, а не имя самого компьютера.

Служба для удаленного подключения отключена

Чтобы проверить, включена ли эта служба или нет, откройте одноименную утилиту «Службы» (найти ее можно через поисковую строку в меню «Пуск»), а затем отыщите в списке эту программу. А теперь проверьте, какое значение указанно в столбце «Состояние». Если служба не выполняется, то ее нужно включить. Для этого щелкните RButton и в выпадающем меню кликнтите «Пуск».

09.06.2020![date]()

Windows 10, Windows 7, Windows Server 2016![directory]()

комментариев 26![comments]()

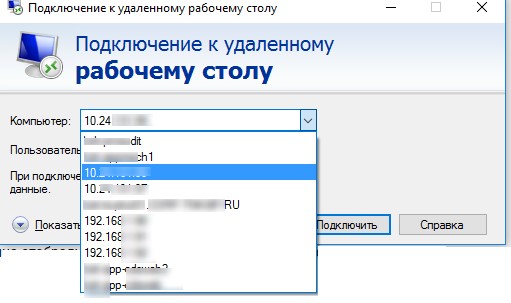

Встроенный Remote Desktop Connection (RDP) клиент Windows (mstsc.exe) при каждом успешном соединении с удаленным компьютером сохраняет в системе его имя (или ip адрес) и имя пользователя, под которым был выполнен вход. При следующем запуске клиент RDP предлагает пользователю выбрать одно из подключений, которыми он уже пользовался ранее. Пользователь может выбрать из списка имя удаленного RDP/RDS сервера, и клиент автоматически подставляет используемое ранее для входа имя пользователя.

Это удобно с точки зрения конечного пользователя, но не безопасно. Особенно, когда вы подключаетесь к своему RDP серверу с общедоступного или недоверенного компьютера.

Информация о всех RDP сессиях хранится индивидуально для каждого пользователя компьютера в реестре, т.е. обычный пользователь (не администратор) не сможет просмотреть историю удаленных подключений другого пользователя.

![mstsc.exe отображает историю rdp подключений]()

В этой статье мы покажем, где в Windows хранится история подключений к удаленным рабочим столам и сохраненные пароли, и каким образом можно эту историю очистить.

Удаление журнала RDP подключений из реестра системы

Информация о всех RDP подключениях хранится в реестре каждого пользователя. Удалить компьютер(ы) из списка истории RDP подключений штатными средствами Windows не получится. Придется вручную удалять параметры из реестра системы.- Откройте редактор реестра regedit.exe и перейдите в ветку HKEY_CURRENT_USER\Software\Microsoft\TerminalServerClient;

- Внутри этого раздела нас интересуют две ветки: Default (хранит историю о 10 последних RDP подключениях) и Servers (содержит список всех RDP серверов и имен пользователей, используемых ранее для входа);

- Разверните ветку реестра HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default, в которой содержится список 10 адресов или имен удаленных компьютеров, которые использовались последними (MRU – Most Recently Used). Имя (IP адрес) удаленного сервера хранится в значении ключа MRU*. Чтобы очистить историю последних RDP-соединений, выделите все ключи с именами MRU0-MRU9, щелкните правой клавишей и выберите пункт Delete;

- Теперь разверните ветку HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers. В ней содержится список всех RDP подключений, которые использовались ранее под этим пользователем. Разверните ветку с именем (IP адресом) любого хоста. Обратите внимание на значение параметра UsernameHint (подсказка имени пользователя). В нем указано имя пользователя, использующееся для подключения к RDP/RDS хосту. Именно это имя пользователя будет подставлено в окно клиента mstsc.exe, когда вы в следующий раз попытаетесь подключится к этому хосту. Кроме того в переменной CertHash находится отпечаток RDP сертификата сервера (см. статью о настройке доверенных TLS/SSL сертфикатов для RDP);

- Чтобы очистить историю всех RDP-подключений и сохраненных имен пользователей нужно очистить содержимое ветки реестра Servers. Т.к. выделить все вложенные ветки не получится, проще всего удалить ветку Servers целиком, а затем пересоздать ее вручную;

Скрипт очистки истории (логов) RDP подключений

Выше мы показали, как вручную очистить историю RDP подключений в Windows. Однако делать это вручную (особенно на нескольких компьютерах) – занятие достаточно долгое. Поэтому мы предлагаем небольшой скрипт (bat-файл), который позволяет автоматически очистить историю подключений к удаленным рабочим столам.

Для автоматизации очистки истории RDP, данный скрипт можно поместить в автозагрузку, либо распространить его на компьютеры пользователей с помощью логоф скрипта групповой политики.

@echo off

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /va /f

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /f

reg add "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers"

attrib -s -h %userprofile%\documents\Default.rdp

del %userprofile%\documents\Default.rdp

del /f /s /q /a %AppData%\Microsoft\Windows\Recent\AutomaticDestinationsПоследовательно разберем все команды скрипта:

- Отключен вывод информации в консоль;

- Удаление всех параметров в ветке HKCU\Software\Microsoft\Terminal Server Client\Default (очистка списка последних 10 RDP соединений);

- Удаление ветки HKCU\Software\Microsoft\Terminal Server Client\Servers вместе с вложенными элементами (очистка списка всех RDP подключений и сохраненных имен пользователей);

- Пересоздаем ветку реестра Servers;

- Убираем атрибуты Скрытый и Системный у файла default.rdp в каталоге профиля текущего пользователя;

- Удаление файла default.rdp;

- Очистка Recent Items.

Вы можете скачать готовый скрипт тут: CleanRDPHistory.bat

Кроме того, можно очистить историю подключений RDP с помощью следующего PowerShell скрипта:

Примечание. Кстати, функция очистка логов RDC встроена во многие «чистильщики» системы и реестра, такие как, CCCleaner и т.д.

Get-ChildItem "HKCU:\Software\Microsoft\Terminal Server Client" -Recurse | Remove-ItemProperty -Name UsernameHint -Ea 0

Remove-Item -Path 'HKCU:\Software\Microsoft\Terminal Server Client\servers' -Recurse 2>&1 | Out-Null

Remove-ItemProperty -Path 'HKCU:\Software\Microsoft\Terminal Server Client\Default' 'MR*' 2>&1 | Out-Null

$docsfoldes = [environment]::getfolderpath("mydocuments") + '\Default.rdp'

remove-item $docsfoldes -Force 2>&1 | Out-NullКак запретить Windows сохранять историю RDP подключений?

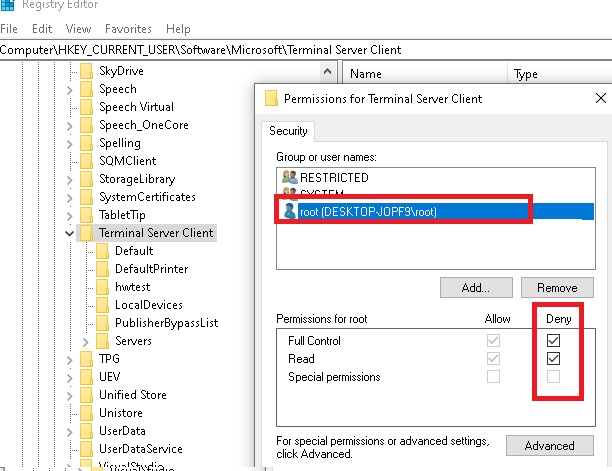

Если вы хотите, чтобы Windows не сохраняла историю RDP подключений, нужно запретить запись в ветку реестра HKCU\Software\Microsoft\Terminal Server Client для всех аккаунтов, в том числе System. Сначала отключите наследование разрешений на указанную ветку (Permissions -> Advanced -> Disable inheritance). Затем измените ACL на ветку, выставив Deny галочку для пользователей (но, вы должны понимать, что это уже unsupported configuration…).

![запретить windows сохранять историю rdp подключений в реестре]()

В результате mstsc просто не сможет записать информацию об RDP подключении в реестр.

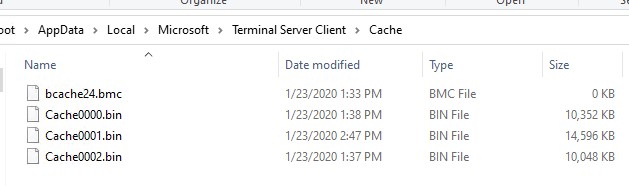

Очистка Bitmap кэша RDP

В клиенте Remote Desktop Connection есть функционал кэширования изображений (persistent bitmap caching). Клиент RDP при подключении сохраняет редко изменяющиеся куски удаленого экрана в виде кэша растровых изображений. Благодаря этому клиент mstsc.exe загружает из локального кэша части экрана, которые не изменились с момента последней прорисовки. Этот механизм кэширования RDP уменьшает количество данных, передаваемых по сети.

RDP кэш представляет собой два типа файлов в каталоге %LOCALAPPDATA%\Microsoft\Terminal Server Client\Cache :

![terminal server client кэшированные картинки для rdp подключения]()

![RDP Cached Bitmap Extractor]()

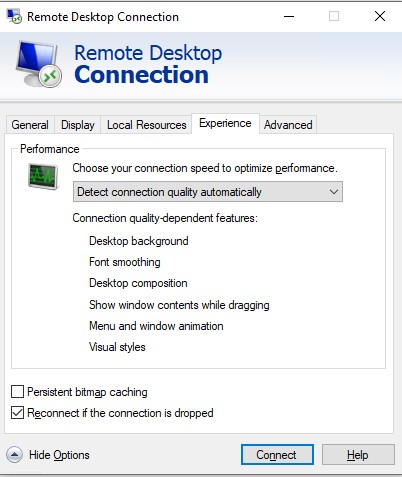

Вы можете запретить RDP клиенту сохранять изображение экрана в кэш, отключив опцию Persistent bitmap caching (Постоянное кэширование точечных рисунков) на вкладке Advanced.

Несколько раз при использовании RDP кэша сталкивался с его повреждением:![отключить Постоянное кэширование точечных рисунков в rdp сессии]()

В этом случае нужно очистить каталог RDP кэша или отключить опцию Bitmap Caching.

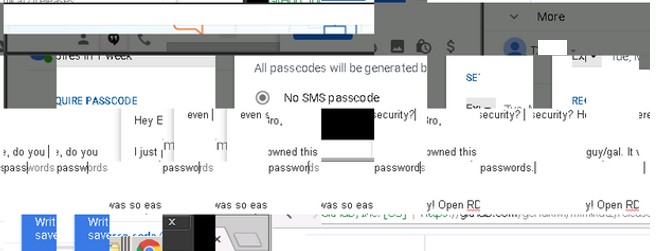

Удаление сохраненных RDP паролей

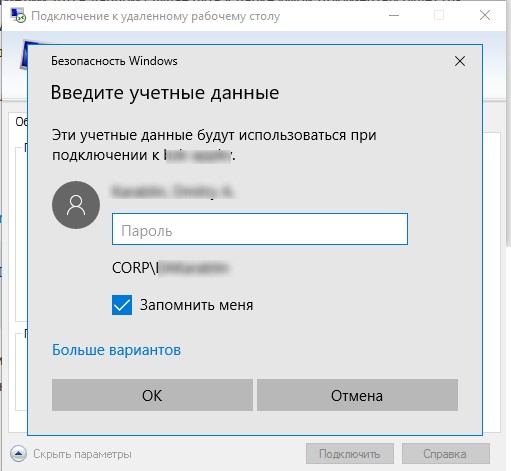

Если при установке удалённого RDP подключения, перед вводом пароля пользователь поставил галку Remember Me / Запомнить меня, то имя пользователя и пароль будут сохранены в системном менеджере паролей системы (Credential Manager). При следующем подключении к этому же компьютеру, RDP клиент автоматически использует сохранённый ранее пароль для авторизации на удаленном компьютере.

![rdp клиент предлагает сохранить пароль пользователя]()

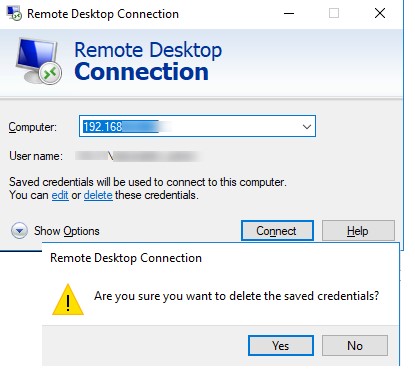

Вы можете удалить сохраненный пароль прямо из окна клиента mstsc.exe. Выберите в списке подключений тоже самое подключение, и нажмите на кнопку Delete. Далее подтвердите удаление сохраненного пароля.

![mstsc - удалить сохраненный пароль rdp подключения]()

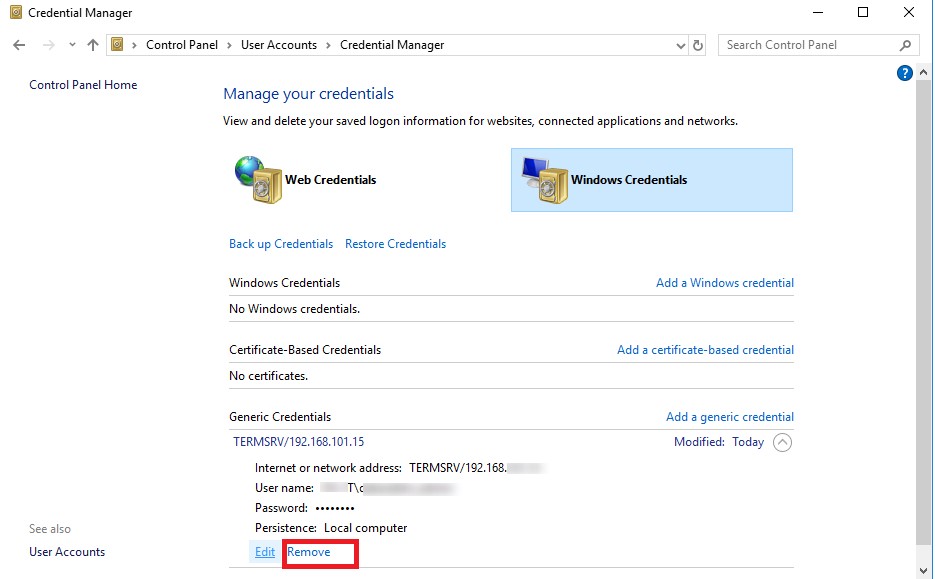

Либо можно удалить сохраненный пароль непосредственно из менеджера паролей Windows. Перейдите в следующий раздел Панели Управления: Control Panel\User Accounts\Credential Manager. Выберите Manage Windows Credentials и в списке сохранённых паролей найдите имя компьютера (в формате TERMSRV/192.168.1.100 ). Разверните найденный элемент и нажмите на кнопку Remove.

![Удалить сохраненный rdp пароль в менеджере паролей]()

В доменной среде вы можете запретить сохранение паролей для RDP подключений можно с помощью политики Network access: Do not allow storage of passwords and credentials for network authentication (см. статью).

Очистка RDP логов на сервере

Логи подключения так же ведутся на стороне RDP/RDS сервера. Вы можете найти информацию об RDP подключениях в логах Event Viewer:

Как известно, протокол удаленного рабочего стола (Remote Desktop Protocol или RDP) позволяет удаленно подключаться к компьютерам под управлением Windows и доступен любому пользователю Windows, если у него не версия Home, где есть только клиент RDP, но не хост. Это удобное, эффективное и практичное средство для удаленного доступа для целей администрирования или повседневной работы. В последнее время оно приглянулось майнерам, которые используют RDP для удаленного доступа к своим фермам. Поддержка RDP включена в ОС Windows, начиная еще с NT 4.0 и XP, однако далеко не все знают, как ею пользоваться. Между тем можно открывать удаленный рабочий стол Microsoft с компьютеров под Windows, Mac OS X, а также с мобильных устройств с ОС Android или с iPhone и iPad.

![]()

Если должным образом разбираться в настройках, то RDP будет хорошим средством удаленного доступа. Он дает возможность не только видеть удаленный рабочий стол, но и пользоваться ресурсами удаленного компьютера, подключать к нему локальные диски или периферийные устройства. При этом компьютер должен иметь внешний IP, (статический или динамический), или должна быть возможность «пробросить» порт с маршрутизатора с внешним IP-адресом.Серверы RDP нередко применяют для совместной работы в системе 1С, или на них разворачивают рабочие места пользователей, позволяя им подключаться к своему рабочему месту удаленно. Клиент RDP позволяет дает возможность работать с текстовыми и графическими приложениями, удаленно получать какие-то данные с домашнего ПК. Для этого на роутере нужно пробросить порт 3389, чтобы через NAT получить доступ к домашней сети. Тоже относится к настройке RDP-сервера в организации.

RDP многие считают небезопасным способом удаленного доступа по сравнению с использованием специальных программ, таких как RAdmin, TeamViewer, VNC и пр. Другой предрассудок – большой трафик RDP. Однако на сегодня RDP не менее безопасен, чем любое другое решение для удаленного доступа (к вопросу безопасности мы еще вернемся), а с помощью настроек можно добиться высокой скорости реакции и небольшой потребности в полосе пропускания.

Как защитить RDP и настроить его производительность

Шифрование и безопасность Нужно открыть gpedit.msc, в «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность» задать параметр «Требовать использования специального уровня безопасности для удаленных подключений по методу RDP» и в «Уровень безопасности» выбрать «SSL TLS». В «Установить уровень шифрования для клиентских подключений» выберите «Высокий». Чтобы включить использование FIPS 140-1, нужно зайти в «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности» и выбрать «Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания». Параметр «Конфигурация компьютера — Параметры Windows — Параметры безопасности — Локальные политики — Параметры безопасности» параметр «Учетные записи: разрешать использование пустых паролей только при консольном входе» должен быть включен. Проверьте список пользователей, которые могут подключаться по RDP. Оптимизация Откройте «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Среда удаленных сеансов». В «Наибольшая глубина цвета» выберите 16 бит, этого достаточно. Снимите флажок «Принудительная отмена фонового рисунка удаленного рабочего стола». В «Задание алгоритма сжатия RDP» установите «Оптимизация использования полосы пропускания. В «Оптимизировать визуальные эффекты для сеансов служб удаленных рабочих столов» установите значение «Текст». Отключите «Сглаживание шрифтов».

Базовая настройка выполнена. Как подключиться к удаленному рабочему столу?Подключение к удаленному рабочему столу

Для подключения по RDP необходимо, на удаленном компьютере была учетная запись с паролем, в системе должны быть разрешены удаленные подключения, а чтобы не менять данные доступа при постоянно меняющемся динамическом IP-адресе, в настройках сети можно присвоить статический IP-адрес. Удаленный доступ возможен только на компьютерах с Windows Pro, Enterprise или Ultimate.

Для удаленного подключения к компьютеру нужно разрешить подключение в «Свойствах Системы» и задать пароль для текущего пользователя, либо создать для RDP нового пользователя. Пользователи обычных аккаунтов не имеют права самостоятельно предоставлять компьютер для удаленного управления. Такое право им может дать администратор. Препятствием использования протокола RDP может стать его блокировка антивирусами. В таком случае RDP нужно разрешить в настройках антивирусных программ.

Стоит отметить особенность некоторых серверных ОС: если один и тот же пользователь попытается зайти на сервер локально и удаленно, то локальный сеанс закроется и на том же месте откроется удаленный. И наоборот, при локальном входе закроется удаленный сеанс. Если же зайти локально под одним пользователем, а удаленно — под другим, то система завершит локальный сеанс.

Подключение по протоколу RDP осуществляется между компьютерами, находящимися в одной локальной сети, или по интернету, но для этого потребуются дополнительные действия – проброс порта 3389 на роутере, либо соединение с удаленным компьютером по VPN.

Чтобы подключиться к удаленному рабочему столу в Windows 10, можно разрешить удаленное подключение в «Параметры — Система — Удаленный рабочий стол» и указать пользователей, которым нужно предоставить доступ, либо создать отдельного пользователя для подключения. По умолчанию доступ имеют текущий пользователь и администратор. На удаленной системе запустите утилиту для подключения.

Нажмите Win+R, введите MSTSC и нажмите Enter. В окне введите IP-адрес или имя компьютера, выберите «Подключить», введите имя пользователя и пароль. Появится экран удаленного компьютера.

![]()

При подключении к удаленному рабочему столу через командную строку (MSTSC) можно задать дополнительные параметры RDP:

Параметр Значение /v:<сервер[: порт]> Удаленный компьютер, к которому выполняется подключение. /admin Подключение к сеансу для администрирования сервера. /edit Редактирование RDP-файла. /f Запуск удаленного рабочего стола на полном экране. /w:<ширина> Ширина окна удаленного рабочего стола. /h:<высота> Высота окна удаленного рабочего стола. /public Запуск удаленного рабочего стола в общем режиме. /span Сопоставление ширины и высоты удаленного рабочего стола с локальным виртуальным рабочим столом и развертывание на несколько мониторов. /multimon Настраивает размещение мониторов сеанса RDP в соответствии с текущей конфигурацией на стороне клиента. /migrate Миграция файлов подключения прежних версий в новые RDP-файлы.

![]()

Для Mac OS компания Microsoft выпустила официальный RDP-клиент, который стабильно работает при подключении к любым версиям ОС Windows. В Mac OS X для подключения к компьютеру Windows нужно скачать из App Store приложение Microsoft Remote Desktop. В нем кнопкой «Плюс» можно добавить удаленный компьютер: введите его IP-адрес, имя пользователя и пароль. Двойной щелчок на имени удаленного рабочего стола в списке для подключения откроет рабочий стол Windows.

На смартфонах и планшетах под Android и iOS нужно установить приложение Microsoft Remote Desktop («Удаленный рабочий стол Майкрософт») и запустить его. Выберите «Добавить» введите параметры подключения — IP-адрес компьютера, логин и пароль для входа в Windows. Еще один способ — проброс на роутере порта 3389 на IP-адрес компьютера и подключение к публичному адресу роутера с указанием данного порта. Это делается с помощью опции Port Forwarding роутера. Выберите Add и введите:

А что насчет Linux? RDP –закрытый протокол Microsoft, она не выпускает RDP-клиентов для ОС Linux, но можно воспользоваться клиентом Remmina. Для пользователей Ubuntu есть специальные репозитории с Remmina и RDP.Протокол RDP также используется для подключения к виртуальным машинам Hyper-V. В отличие от окна подключения гипервизора, при подключении по RDP виртуальная машина видит различные устройства, подсоединенных к физическому компьютеру, поддерживает работу со звуком, дает более качественное изображение рабочего стола гостевой ОС и т.д.

У провайдеров виртуального хостинга серверы VPS под Windows по умолчанию обычно также доступны для подключения по стандартному протоколу RDP. При использовании стандартной операционной системы Windows для подключения к серверу достаточно выбрать: «Пуск — Программы — Стандартные — Подключение к удаленному рабочему столу» или нажать Win+R и в открывшемся окне набрать MSTSC. В окне вводится IP-адрес VPS-сервера.

Нажав кнопку «Подключить», вы увидите окно с полями авторизации.

Чтобы серверу были доступны подключенные к вашему ПК USB-устройства и сетевые принтеры, при первом подключении к серверу выберите «Показать параметры» в левом нижнем углу. В окне откройте вкладку «Локальные ресурсы» и выберите требуемые параметры.

С помощью опции сохранения данных авторизации на удаленном компьютере параметры подключения (IP-адрес, имя пользователя и пароль) можно сохранить в отдельном RDP-файлом и использовать его на другом компьютере.

Настройка другой функциональности удаленного доступа

В окне подключения к удаленному компьютеру есть вкладки с настраиваемыми параметрами.

Вкладка Назначение «Экран» Задает разрешение экрана удаленного компьютера, то есть окна утилиты после подключения. Можно установить низкое разрешение и пожертвовать глубиной цвета. «Локальные ресурсы» Для экономии системных ресурсов можно отключить воспроизведение звука на удаленном компьютере. В разделе локальных устройств и можно выбрать принтер и другие устройства основного компьютера, которые будут доступны на удаленном ПК, например, USB-устройства, карты памяти, внешние диски.

Подробности настройки удаленного рабочего стола в Windows 10 – в этом видео. А теперь вернемся к безопасности RDP.Как «угнать» сеанс RDP?

Можно ли перехватывать сеансы RDS? И как от этого защищаться? Про возможность угона RDP-сессии в Microsoft Windows известно с 2011 года, а год назад исследователь Александр Корзников в своем блоге детально описал методики угона. Оказывается, существует возможность подключиться к любой запущенной сессии в Windows (с любыми правами), будучи залогиненным под какой-либо другой.

Некоторые приемы позволяют перехватить сеанс без логина-пароля. Нужен лишь доступ к командной строке NT AUTHORITY/SYSTEM. Если вы запустите tscon.exe в качестве пользователя SYSTEM, то сможете подключиться к любой сессии без пароля. RDP не запрашивает пароль, он просто подключает вас к рабочему столу пользователя. Вы можете, например, сделать дамп памяти сервера и получить пароли пользователей. Простым запуском tscon.exe с номером сеанса можно получить рабочий стол указанного пользователя — без внешних инструментов. Таким образом, с помощью одной команды имеем взломанный сеанс RDP. Можно также использовать утилиту psexec.exe, если она была предварительно установлена:

Или же можно создать службу, которая будет подключать атакуемую учетную запись, и запустить ее, после чего ваша сессия будет заменена целевой. Вот некоторые замечания о том, как далеко это позволяет зайти:- Вы можете подключиться к отключенным сеансам. Поэтому, если кто-то вышел из системы пару дней назад, вы можете просто подключиться прямо к его сеансу и начать использовать его.

- Можно разблокировать заблокированные сеансы. Поэтому, пока пользователь находится вдали от своего рабочего места, вы входите в его сеанс, и он разблокируется без каких-либо учетных данных. Например, сотрудник входит в свою учетную запись, затем отлучается, заблокировав учетную запись (но не выйдя из нее). Сессия активна и все приложения останутся в прежнем состоянии. Если системный администратор входит в свою учетную запись на этом же компьютере, то получает доступ к учетной записи сотрудника, а значит, ко всем запущенным приложениям.

- Имея права локального администратора, можно атаковать учетную запись с правами администратора домена, т.е. более высокими, чем права атакующего.

- Можно подключиться к любой сессии. Если, например, это Helpdesk, вы можете подключиться к ней без какой-либо аутентификации. Если это администратор домена, вы станете админом. Благодаря возможности подключаться к отключенным сеансам вы получаете простой способ перемещения по сети. Таким образом, злоумышленники могут использовать эти методы как для проникновения, так и для дальнейшего продвижения внутри сети компании.

- Вы можете использовать эксплойты win32k, чтобы получить разрешения SYSTEM, а затем задействовать эту функцию. Если патчи не применяются должным образом, это доступно даже обычному пользователю.

- Если вы не знаете, что отслеживать, то вообще не будете знать, что происходит.

- Метод работает удаленно. Вы можете выполнять сеансы на удаленных компьютерах, даже если не зашли на сервер.

Наконец, рассмотрим, как удалить подключение к удаленному рабочему столу. Это полезная мера нужна, если необходимость в удаленном доступе пропала, или требуется запретить подключение посторонних к удаленному рабочему столу. Откройте «Панель управления – Система и безопасность – Система». В левой колонке кликните «Настройка удаленного доступа». В разделе «Удаленный рабочий стол» выберите «Не разрешать подключения к этому компьютеру». Теперь никто не сможет подключиться к вам через удаленный рабочий стол.

В завершение – еще несколько лайфхаков, которые могут пригодиться при работе с удаленным рабочим столом Windows 10, да и просто при удаленном доступе.

-

Для доступа к файлам на удаленном компьютере можно использовать OneDrive:

Читайте также: