Как добавить сертификат сайта в доверенные edge

Обновлено: 04.07.2024

Все устройства IoT Edge используют сертификаты для создания безопасных соединений между средой выполнения и любыми модулями, работающими на устройстве. Устройства IoT Edge, работающие как шлюзы, используют те же сертификаты и для подключения к нижестоящим устройствам.

Установка рабочих сертификатов

При первой установке IoT Edge и подготовке устройства это устройство настраивается с использованием временных сертификатов, что позволяет протестировать службу. Срок действия этих временных сертификатов истекает через 90 дней, или его можно сбросить, перезапустив компьютер. После перехода в рабочий сценарий или при необходимости создать устройство шлюза необходимо предоставить собственные сертификаты. В этой статье демонстрируются действия по установке сертификатов на устройства IoT Edge.

Дополнительные сведения о различных типах сертификатов и их ролях см. в статье Описание использования сертификатов в Azure IoT Edge.

Термин "корневой ЦС", используемый в этой статье, относится к общедоступному сертификату центра наиболее высокого уровня в цепочке сертификатов для вашего решения IoT. Не нужно использовать корневой сертификат синдицированного центра сертификации, или корневой центр сертификации вашей организации. Во многих случаях фактически это открытый сертификат промежуточного ЦС.

Предварительные требования

Устройство IoT Edge.

Если устройство IoT Edge не настроено, вы можете создать его на виртуальной машине Azure. Выполните действия, описанные в одном из кратких руководств, чтобы создать виртуальное устройство Linux или создать виртуальное устройство Windows.

Наличие сертификата корневого центра сертификации (ЦС), будь то самозаверяющего или приобретенного у одного из доверенных коммерческих центров сертификации, таких как Baltimore, VeriSign, DigiCert или GlobalSign.

Если у вас еще нет корневого центра сертификации, но вы хотите испытать функции IoT Edge, для которых требуются рабочие сертификаты (например, сценарии шлюза), можно создать демонстрационные сертификаты для тестирования функций устройства IoT Edge.

Создание рабочих сертификатов

Следует использовать собственный центр сертификации для создания следующих файлов:

- Корневой ЦС

- Сертификат ЦС устройства

- Закрытый ключ ЦС устройства

В этой статье мы будем называть корневым ЦС не ЦС самого верхнего уровня для организации. Это центр сертификации самого верхнего уровня для сценария IoT Edge, который используется модулем центра IoT Edge, пользовательскими модулями и всеми подчиненными устройствами для установления отношений доверия между собой.

В настоящее время ограничение в libiothsm запрещает использование сертификатов, срок действия которых истекает 1 января 2038 г. или после этой даты.

Чтобы увидеть пример этих сертификатов, рассмотрите сценарии создания демонстрационных сертификатов в статье Управление тестовыми сертификатами ЦС для примеров и учебников.

Установка сертификатов на устройстве

Установите цепочку сертификатов на устройстве IoT Edge и настройте среду выполнения IoT Edge для обращения к новым сертификатам.

Скопируйте три файла сертификатов и ключей на устройство IoT Edge.

Если вы использовали примеры сценариев для создания демонстрационных сертификатов, три файла сертификата и ключа находятся по следующим путям:

- Сертификат ЦС устройства: <WRKDIR>\certs\iot-edge-device-MyEdgeDeviceCA-full-chain.cert.pem

- Закрытый ключ ЦС устройства: <WRKDIR>\private\iot-edge-device-MyEdgeDeviceCA.key.pem

- Корневой ЦС: <WRKDIR>\certs\azure-iot-test-only.root.ca.cert.pem

Для перемещения файлов сертификатов можно использовать службу, например хранилище ключей Azure, или функцию, такую как протокол защищенного копирования. Если вы создали сертификаты на самом устройстве IoT Edge, этот шаг можно пропустить и использовать путь к рабочему каталогу.

При использовании IoT Edge для Linux в Windows необходимо использовать ключ SSH, расположенный в файле id_rsa Azure IoT Edge, для проверки подлинности передачи файлов между операционной системой узла и виртуальной машиной Linux. IP-адрес виртуальной машины Linux можно запросить с помощью команды Get-EflowVmAddr . Затем SCP с проверкой подлинности можно выполнить с помощью следующей команды:

Настройка IoT Edge с помощью новых сертификатов

Откройте файл конфигурации управляющей программы безопасности IoT Edge: /etc/iotedge/config.yaml

Убедитесь, что у пользователя iotedge есть разрешения на чтение каталога, содержащего сертификаты.

Если вы ранее использовали на устройстве другие сертификаты для IoT Edge, перед запуском или перезапуском IoT Edge удалите файлы в следующих двух каталогах:

- /var/lib/iotedge/hsm/certs

- /var/lib/iotedge/hsm/cert_keys

Перезапустите IoT Edge.

Откройте файл конфигурации управляющей программы безопасности IoT Edge: C:\ProgramData\iotedge\config.yaml

Если вы ранее использовали на устройстве другие сертификаты для IoT Edge, перед запуском или перезапуском IoT Edge удалите файлы в следующих двух каталогах:

- C:\ProgramData\iotedge\hsm\certs

- C:\ProgramData\iotedge\hsm\cert_keys

Перезапустите IoT Edge.

Откройте файл конфигурации управляющей программы безопасности IoT Edge: /etc/aziot/config.toml

Найдите параметр trust_bundle_cert в начале файла. Раскомментируйте эту строку и укажите файловый URI сертификата корневого ЦС на устройстве.

Найдите раздел [edge_ca] в файле config.toml. Раскомментируйте строки в этом разделе и укажите пути URI файлов для сертификата и файлов ключей на устройстве IoT Edge.

Убедитесь, что у службы предоставлены разрешения на чтение каталогов, содержащих сертификаты и ключи.

- Владельцами файла закрытого ключа должны быть пользователи группы aziotks.

- Владельцами файлов сертификатов должны быть пользователи группы aziotcs.

Если ваш сертификат доступен только для чтения, то есть вы создали его и не хотите, чтобы служба IoT Edge сменила его, установите для файла закрытого ключа разрешения 0440, а для файла сертификата — 0444. Если вы создали исходные файлы, а затем настроили службу сертификатов для смены сертификата в будущем, задайте для файла закрытого ключа разрешения 0660, а для файла сертификата — 0664.

Если вы ранее использовали на устройстве другие сертификаты для IoT Edge, удалите файлы в следующем каталоге. IoT Edge воссоздаст их с помощью нового сертификата ЦС, который вы указали.

Примените изменения конфигурации.

Настройка времени существования сертификата

IoT Edge автоматически создает сертификаты на устройстве в нескольких случаях, в том числе:

- Если вы не предоставляете собственные рабочие сертификаты при установке и подготовке IoT Edge, диспетчер безопасности IoT Edge автоматически создает сертификат ЦС устройства. Этот самозаверяющий сертификат предназначен только для сценариев разработки и тестирования, а не для рабочей среды. Срок действия этого сертификата истекает через 90 дней.

- Диспетчер безопасности IoT Edge также создает сертификат ЦС рабочей нагрузки, подписанный сертификатом ЦС устройства.

Дополнительные сведения о функциях различных сертификатов на устройстве IoT Edge см. в статье Описание использования сертификатов в Azure IoT Edge.

Для этих двух автоматически создаваемых сертификатов имеется возможность установки флага в файле конфигурации, чтобы указать количество дней существования сертификатов.

Существует третий автоматически создаваемый сертификат, который создается диспетчером безопасности IoT Edge, — сертификат сервера центра IoT Edge. Время существования этого сертификата всегда составляет 90 дней, но он автоматически обновляется до истечения срока действия. Автоматически созданное значение времени существования центра сертификации, заданное в файле конфигурации, не влияет на этот сертификат.

После истечения срока действия через указанное число дней IoT Edge необходимо перезапустить, чтобы повторно создать сертификат ЦС устройства. Сертификат ЦС устройства не будет продлен автоматически.

Чтобы настроить истечение срока действия сертификата, отличное от 90 дней по умолчанию, добавьте значение в днях в секцию certificates файла config.

В настоящее время ограничение в libiothsm запрещает использование сертификатов, срок действия которых истекает 1 января 2038 г. или после этой даты.

Удалите содержимое папки hsm , чтобы удалить ранее созданные сертификаты.

- /var/lib/iotedge/hsm/certs

- /var/lib/iotedge/hsm/cert_keys

Перезапустите службу IoT Edge.

Подтвердите настройку времени существования.

Проверьте выходные данные в секции production readiness: certificates, где указывается количество дней до истечения срока действия автоматически создаваемых сертификатов ЦС устройства.

Чтобы настроить истечение срока действия сертификата, отличное от 90 дней по умолчанию, добавьте значение в днях в секцию certificates файла config.

В настоящее время ограничение в libiothsm запрещает использование сертификатов, срок действия которых истекает 1 января 2038 г. или после этой даты.

Удалите содержимое папки hsm , чтобы удалить ранее созданные сертификаты.

- C:\ProgramData\iotedge\hsm\certs

- C:\ProgramData\iotedge\hsm\cert_keys

Перезапустите службу IoT Edge.

Подтвердите настройку времени существования.

Проверьте выходные данные в секции production readiness: certificates, где указывается количество дней до истечения срока действия автоматически создаваемых сертификатов ЦС устройства.

Чтобы настроить срок действия сертификата, отличный от 90 дней по умолчанию, добавьте значение в днях в секцию Сертификат ЦС Edge (быстрый запуск) файла конфигурации.

Удалите содержимое папок certd и keyd , чтобы удалить ранее созданные сертификаты: /var/lib/aziot/certd/certs /var/lib/aziot/keyd/keys

Примените изменения конфигурации.

Подтвердите настройку времени существования.

Проверьте выходные данные в секции production readiness: certificates, где указывается количество дней до истечения срока действия автоматически создаваемых сертификатов ЦС устройства.

Дальнейшие действия

Установка сертификатов на устройстве IoT Edge является необходимым этапом перед развертыванием решения в рабочей среде. Узнайте больше о том, как подготовиться к развертыванию решения IoT Edge в рабочей среде.

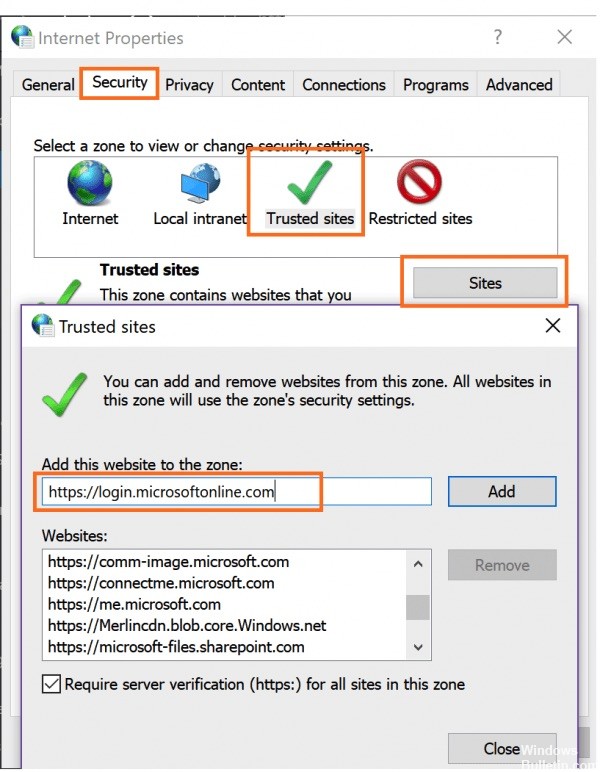

Перейдите на вкладку Безопасность, выберите значок зоны безопасности (Местная интрасеть, Надежные сайты или Опасные сайты), а затем нажмите кнопку Сайты. Можно добавить нужные сайты в выбранную зону и удалить из нее ненужные.

Как добавить сайт в надежные узлы Internet Explorer 11?

Добавление сайта в надежные узлы (для браузера Internet Explorer)

- Открыть браузер Internet Explorer, на панели браузера нажать «Сервис» и перейти в «Свойства браузера».

- Перейти на вкладку «Безопасность» и в окне «Выберите зону для настройки ее параметров безопасности» выбрать «Надежные сайты».

- Нажать на кнопку «Сайты».

Как добавить сайт в исключения браузера?

- Откройте Google Chrome. …

- Нажмите ⋮. …

- Нажмите Настройки. …

- Прокрутите страницу вниз и нажмите Показать дополнительные настройки. …

- Нажмите Настройки контента. …

- В разделе «Файлы cookie» нажмите Настроить исключения. …

- Введите адрес сайта. …

- В меню «Правило» выберите «Разрешить».

Как добавить сайт в доверительную зону?

Инструкция применима ко всем браузерам, включая новый Microsoft Edge, Google Chrome, Firefox, Internet Explorer и т.

Как добавить доверенный сайт в Windows 10

Как включить Microsoft EDGE в Windows 10?

Вам нужно просто найти Edge в меню «Пуск» или на панели поиска. Как только вы увидите Microsoft Edge, щелкните правой кнопкой мыши на нем и закрепите на панели задач . Затем добавьте его значок из собственного .exe, если вам не нравится внешний вид по умолчанию.

Как добавить сайт в надежные узлы Яндекс браузер?

Это, так называемое, меню надежных узлов, легко подстраивающееся под желания пользователя. Вам следует кликнуть по кнопке «Настройки…» под нужным пунктом. Затем нажать «Добавить» в открывшейся форме в разделе «Разрешена». После этого ввести ссылку на одобренный сайт и кликнуть «Добавить».

Как внести сайт в список доверенных в Internet Explorer?

Как добавить сайт в список исключений Avast?

Откройте антивирус Avast и перейдите в «Настройки» открыв выпадающее меню в правом верхнем углу. На вкладке «Общее» выберите «Исключения» и нажмите зеленую кнопку «ДОБАВИТЬ ИСКЛЮЧЕНИЕ». Введите в поле необходимый сайт и нажмите соответствующую кнопку.

Как добавить сайт в разрешенные в хроме Flash?

в поисковую строку браузера копируем chrome://settings/content/flash и жмем Enter; далее в разделе «Flash» настроек, который откроется автоматически, можно либо отключить опцию «Всегда спрашивать«, и тогда Chrome будет отображать весь Flash-контент оптом, как раньше…

Как добавить сайт в надежные узлы в FireFox?

Добавление веб-сайта в Доверенный список

- Перейдите на сайт, который хотите добавить в свой Доверенный список.

- Нажмите на кнопку меню рядом с адресной строкой.

- Нажмите на переключатель рядом с Блокировать трекеры, чтобы отключить её.

Как закрыть доступ к сайту в Internet Explorer?

Откройте Internet Explorer. В контекстном меню выберите Сервис → Свойства обозревателя → Содержание. В «Классификаторе содержания» выберите параметр Включить. В закладке «Разрешенные узлы» вы найдете поле, в которые нужно вставить адрес страницы, которую вы хотите заблокировать.

Как настроить браузер Internet Explorer 11?

Настройка браузера Internet Explorer

- Запустите браузер:

- Нажмите клавишу «Сервис»:

- В выпадающем меню выберите раздел «Свойства обозревателя»:

- В появившемся окне выберите закладку «Подключения»:

- В закладке «Подключения» нажмите кнопку «Настройка сети»:

Как восстановить EDGE Windows 10?

Как восстановить Microsoft Edge, если он не запускается.

- Выключите Синхронизацию настроек между устройствами Пуск->Параметры->Учетные записи-> Синхронизировать параметры. …

- Затем откройте Проводник и выполните следующие действия: …

- Перезагрузите Ваш ПК. …

- Включите Синхронизацию настроек между устройствами Пуск->Параметры->Учетные записи-> Синхронизировать параметры.

Как переустановить EDGE в Windows 10?

Не удалось запустить установщик.

- Убедитесь, что на жестком диске достаточно места для установки Microsoft Edge. …

- Подождите несколько минут, а затем попробуйте еще раз.

- Если ошибка не устранена, попробуйте переустановить Microsoft Edge.

Microsoft добавила поддержку безопасных DNS-серверов в Edge

Компания Microsoft выпустила новую версию браузера Microsoft Edge 86, которая получила опции настройки безопасных DNS-серверов.

Если DNS-трафик не зашифрован, то Интернет-провайдер или третьи лица могут просматривать и даже манипулировать DNS-запросами. Блокировка на основе DNS по-прежнему является распространенной формой предотвращения доступа к некоторым интернет-сервисам во многих регионах мира. В таких случаях простая смена DNS-провайдера позволяет обойти запрет.

Ранее Microsoft представила поддержку шифрования DNS в Windows 10. В настоящее время эта функция доступна в тестовых версиях Windows 10 Insider Preview, но вскоре она появится и в стабильной версии Windows 10.

Безопасные DNS включены по умолчанию в Microsoft Edge 86. Для пользователя ничего не изменится, потому что браузер будет использовать DNS-провайдер по умолчанию.

Чтобы настроить безопасный DNS в Edge, выполните следующие шаги:

- Перейдите в Меню > Настройки > Конфиденциальность, поиск и службы или введите edge://settings/privacy в адресную строку браузера.

- Прокрутите страницу до секции Безопасность.

- Функцию Использовать безопасные DNS, чтобы указать способ просмотра сетевого адреса для веб-сайтов можно включать и отключать. По умолчанию она включена и настроена на значение Использовать текущего поставщика услуг.

Вернемся к Microsoft Edge. Когда вы переключаетесь на значение Выбрать поставщика услуг, вам предоставляется список поставщиков на выбор. Просто щелкните пустое поле и выберите одного из четырех доступных поставщиков: Google (Public DNS), Cloudflare (1.1.1.1), Quad9 (9.9.9.9) и CleanBrowsing (семейный фильтр).

Проверить работу DNS можно с помощью сервиса DNS Leak Test (нажмите кнопку Extended test). Убедитесь, что все найденные DNS-серверы относятся к указанному провайдеру, например Google Public DNS:

А вы используете безопасные DNS или планируете на них перейти?

При разработке обновленного браузера Microsoft Edge, Microsoft воспользовалась кодовой базой открытого проекта Chromium, что позволило улучшить совместимость с современными веб-стандартами. В основе нового Edge работает такой же движок Chromium, который используется в Google Chrome, что гарантирует высокую производительность и веб-совместимость.

Microsoft Edge на Chromium поддерживает операционные системы Windows 7, Windows 8.1, Windows 10, Windows Server (2016 и выше), Windows Server (от 2008 R2 до 2012 R2) и macOS.

Когда вы вводите URL-адрес или доменное имя в адресную строку (например comss.one), то ваш браузер отправляет запрос к DNS-серверу, чтобы установить IP-адрес веб-ресурса.

Исторически данный запрос отправлялся в виде обычного текста. Такое соединение не зашифровывалось, а значит провайдеры или третьи лица могли просматривать список сайтов, к которым вы получаете доступ.

По умолчанию Microsoft Edge использует сервера Google Public DNS для безопасного выполнения разрешения DNS.

Например, для Comss.one DNS необходимо указать следующие IP-адреса:

Включение Secure DNS lookups

Проверить работу DNS можно с помощью сервиса DNS Leak Test (нажмите кнопку Extended test). Убедитесь, что все найденные DNS-серверы относятся к указанному провайдеру, например Cisco OpenDNS:

Доверенные сайты Microsoft Edge

Microsoft Edge доверенные сайты сохраняет в специальной программе. Но для этого не требуется дополнительных навыков. Всё просто и понятно, разберётся даже начинающий пользователь.

Microsoft Edge. Определение и добавление доверенных сайтов

Новые версии программы Microsoft Edge порадуют пользователя расширенными возможностями для обеспечения дополнительной безопасности. Благодаря этому можно спокойно работать в Интернете, не беспокоясь о своей личной информации.

Помощь в борьбе с мошенниками

Строгие протоколы безопасности позволят спокойно себя чувствовать не только в домашних условиях, но и на работе, для офиса. Пользователи будут уверены в том, что переходят именно на ту страницу, которая им нужна. И не понимают, как добавить оригиналы, зачем это нужно.

Windows Hello

Пользователи часто не замечают, что вводят пароли и данные по банковским картам не на самом надёжном

Для повышения безопасности надо лишь запретить пользователям вводить пароли, которые выглядят, как обычный текст. Технология Windows Hello поддерживает асимметричное шифрование, проверяющее данные не только странички, но и самого пользователя.

Smart Screen

Эта технология вводится для защиты от фишинга. Она проверяет репутацию каждого сайта, который посещается пользователем. Блокируются любые страницы, на которых замечены хоть малейшие признаки фишинга. От мошенничества защищают дополнительные фильтры, применяемые системой. После этого страницы вызывают только доверие.

О системе репутации сертификатов

Сайты, шифрующие интернет-трафик, обычно вызывают доверие. Но таким доверием пользуются и вредоносные страницы. Они пользуются поддельными, либо неправильно полученными сертификатами. И выдают себя фактически за надёжные сайты.

Система репутации была представлена ещё в прошлом году как один из инструментов борьбы с подобными проблемами. Недавно система была расширена. Теперь можно отправлять отчёты о мошенниках напрямую компании Microsoft, гарантирующей надёжность.

Поддержка современных веб-стандартов в браузере

В Microsoft эдж используется новый модуль отрисовки, который называется Microsoft Edge HTML. Он ориентируется на поддержку современных стандартов, дающих возможность создать и поддержать согласованность браузера со всеми технологиями современности.

Работа только с надёжными сайтами становится возможной благодаря следующим стандартам:

У последних версий Microsoft Edge стал 64-разрядным приложением.

Самое значительное изменение состоит в том, что теперь браузеры от Microsoft универсальны. Модель процессов претерпела фундаментальное изменение. Теперь практически всё работает в специальных моделях песочниц.

ЦУ 64-разрядной системы браузер работает не просто по умолчанию, но на протяжении любого времени. Ценность этого решения заключается в увеличении надёжности. Задача атаки на определённые участки памяти усложняется благодаря тому, что некоторые её компоненты создаются случайным образом. С геометрической прогрессией адресное пространство становится обширнее. Поиск чувствительных компонентов для злоумышленников становится более сложным.

Как ещё облегчить работу с доверенными сайтами?

Это значит, что добавить доверенные сайты в надёжные списки в браузер можно таким же образом, как и у предыдущей разработки. Эта информация находится на вкладке, посвящённой Безопасности.

Радует и то, что теперь гораздо меньше проблем с отображением информации. Поддерживаются все необходимые технологии, включая флеш-плееры. Они так же помогут разобраться с сайтами, которые вызывают сомнения, или относятся к разряду надёжных.

Как добавить сайт в надежные узлы Microsoft Edge?

Перейдите на вкладку Безопасность, выберите значок зоны безопасности (Местная интрасеть, Надежные сайты или Опасные сайты), а затем нажмите кнопку Сайты. Можно добавить нужные сайты в выбранную зону и удалить из нее ненужные.

Как добавить сайт в надежные узлы Internet Explorer 11?

Добавление сайта в надежные узлы (для браузера Internet Explorer)

- Открыть браузер Internet Explorer, на панели браузера нажать «Сервис» и перейти в «Свойства браузера».

- Перейти на вкладку «Безопасность» и в окне «Выберите зону для настройки ее параметров безопасности» выбрать «Надежные сайты».

- Нажать на кнопку «Сайты».

Как добавить сайт в исключения браузера?

- Откройте Google Chrome. …

- Нажмите ⋮. …

- Нажмите Настройки. …

- Прокрутите страницу вниз и нажмите Показать дополнительные настройки. …

- Нажмите Настройки контента. …

- В разделе «Файлы cookie» нажмите Настроить исключения. …

- Введите адрес сайта. …

- В меню «Правило» выберите «Разрешить».

Как добавить сайт в доверительную зону?

Инструкция применима ко всем браузерам, включая новый Microsoft Edge, Google Chrome, Firefox, Internet Explorer и т.

Как добавить доверенный сайт в Windows 10

Как включить Microsoft EDGE в Windows 10?

Вам нужно просто найти Edge в меню «Пуск» или на панели поиска. Как только вы увидите Microsoft Edge, щелкните правой кнопкой мыши на нем и закрепите на панели задач . Затем добавьте его значок из собственного .exe, если вам не нравится внешний вид по умолчанию.

Как добавить сайт в надежные узлы Яндекс браузер?

Это, так называемое, меню надежных узлов, легко подстраивающееся под желания пользователя. Вам следует кликнуть по кнопке «Настройки…» под нужным пунктом. Затем нажать «Добавить» в открывшейся форме в разделе «Разрешена». После этого ввести ссылку на одобренный сайт и кликнуть «Добавить».

Как внести сайт в список доверенных в Internet Explorer?

Как добавить сайт в список исключений Avast?

Откройте антивирус Avast и перейдите в «Настройки» открыв выпадающее меню в правом верхнем углу. На вкладке «Общее» выберите «Исключения» и нажмите зеленую кнопку «ДОБАВИТЬ ИСКЛЮЧЕНИЕ». Введите в поле необходимый сайт и нажмите соответствующую кнопку.

Как добавить сайт в разрешенные в хроме Flash?

в поисковую строку браузера копируем chrome://settings/content/flash и жмем Enter; далее в разделе «Flash» настроек, который откроется автоматически, можно либо отключить опцию «Всегда спрашивать«, и тогда Chrome будет отображать весь Flash-контент оптом, как раньше…

Как добавить сайт в надежные узлы в FireFox?

Добавление веб-сайта в Доверенный список

- Перейдите на сайт, который хотите добавить в свой Доверенный список.

- Нажмите на кнопку меню рядом с адресной строкой.

- Нажмите на переключатель рядом с Блокировать трекеры, чтобы отключить её.

Как закрыть доступ к сайту в Internet Explorer?

Откройте Internet Explorer. В контекстном меню выберите Сервис → Свойства обозревателя → Содержание. В «Классификаторе содержания» выберите параметр Включить. В закладке «Разрешенные узлы» вы найдете поле, в которые нужно вставить адрес страницы, которую вы хотите заблокировать.

Если вы доверяете сайту, но обнаружили, что некоторые функции этого сайта не работают, возможно, из-за настроек высокого уровня безопасности вашего компьютера, вы можете сделать исключение, добавив сайт в список доверенных сайтов. В этой статье показано, как добавить доверенный сайт в Windows 10. Инструкция применима ко всем браузерам, включая новый Microsoft Edge, Google Chrome, Firefox, Internet Explorer и т.д.

Что такое доверенный сайт

Опции безопасности Интернета предлагают четыре разных зоны. Эти четыре зоны

- Интернет

- Местный Интранет

- Доверенные сайты

- Ограниченные сайты.

Все эти зоны имеют определенный уровень безопасности для браузера и файлов вашего компьютера.

По умолчанию для зоны Интернета установлено значение «Средний-высокий». Если вы хотите добавить исключение, вы должны добавить сайт в зону надежных сайтов, чтобы ваш компьютер мог доверять сайту и перезаписывать все остальные параметры зоны безопасности.

Как добавить доверенный сайт в Windows 10

Чтобы добавить доверенный сайт в Windows 10, необходимо выполнить следующие действия:

Давайте посмотрим на процедуру более подробно.

Найдите «Свойства браузера» в поле поиска на панели задач и щелкните результат. Откроется окно «Свойства интернет».

После открытия необходимо перейти на вкладку «Безопасность». Затем выберите параметр «Надежные сайты» и нажмите кнопку «Сайты».

Теперь вам нужно ввести URL сайта в поле «Добавить этот сайт в зону». Есть два способа составить список сайтов.

Во-первых, вы можете записать конкретный URL следующим образом:

Во-вторых, вы можете вставить что-то вроде этого:

Предположим, что на вашем сайте есть несколько поддоменов, и вы хотите добавить их в список доверенных сайтов. Вместо записи каждого субдомена один за другим, вы можете использовать подстановочный знак, как во втором примере.

После этого нажмите кнопку «Закрыть» и «ОК», чтобы сохранить изменения.

Вам не нужно перезагружать компьютер, чтобы применить изменения, и они применяются ко всем установленным браузерам.

Как удалить сайт из списка доверенных сайтов

Если вы ошибочно добавили веб-сайт и хотите удалить его из списка надежных сайтов, выполните следующие действия.

Для начала вам нужно открыть одно и то же окно «Свойства интернет» и перейти на вкладку «Безопасность». Здесь вам нужно выбрать зону надежных сайтов и нажать кнопку Сайты, чтобы открыть список.

Как добавить корневой сертификат в доверенные в Windows на уровне системы

1. Мастер импорта сертификатов

Если сертификат имеет расширение .crt, то его достаточно запустить двойным кликом:

В открывшемся окне нажмите кнопку «Установить сертификат»:

Выберите один из вариантов:

- «Текущий пользователь» - сертификат будет иметь эффект только для одного пользователя

- «Локальный компьютер» - сертификат будет иметь эффект для всех пользователей данного компьютера

Выберите «Пометить все сертификаты в следующие хранилища»:

Нажмите «Далее»:

Нажмите «Готово»:

Теперь сертификат будет доступен в Менеджере Сертификатов:

2. Добавление root CA сертификата в Менеджере Сертификатов

Чтобы открыть Менеджер Сертификатов нажмите Win+r, введите в открывшееся поле и нажмите Enter:

Кликните правой кнопкой мыши по пункту «Доверенные корневые центры сертификации», выберите пункт «Все задачи» → «Импорт»:

Нажмите «Далее»:

Укажите папку и имя файла:

Нажмите «Далее»:

Теперь действительно всё готово:

Только что импортированный сертификат в Менеджере Сертификатов:

Как добавить корневой сертификат в доверенные в Windows в веб браузеры

Chrome, Chromium, Opera и сделанные на их основе веб браузеры используют общесистемные корневые CA сертификаты. То есть для добавления новых доверенных CA достаточно добавить их в систему, как это показано выше.

Firefox использует исключительно своё хранилище. Для добавления корневых сертификатов CA в Firefox нужно сделать так:

- В настройках Firefox: Приватность и Защита → Сертификаты → Просмотр сертификатов → Центры сертификации:

Выберите файл с сертификатом.

Укажите, какие полномочия вы даёте этому сертификату:

Для глубокого понимания OpenSSL смотрите также полное руководство: «OpenSSL: принципы работы, создание сертификатов, аудит».

Добавьте определенные веб-сайты в свой браузер Список надежных сайтов или исключения для включения расширенных функций при сохранении высокого уровня безопасности для общего просмотра веб-страниц.

Чтобы избежать предупреждений системы безопасности и других ошибок при использовании этих и других приложений, добавьте их в список надежных сайтов / исключений вашего браузера.

Это в основном влияет на повышение безопасности Windows 10 и блокировку документов с веб-сайтов. Если вы получаете предупреждения безопасности о том, что материал из источника опасен или заблокирован, надежность сайта часто является решением.

Как добавить доверенный сайт в браузере Windows 10

Ноябрьское обновление 2021:

Теперь вы можете предотвратить проблемы с ПК с помощью этого инструмента, например, защитить вас от потери файлов и вредоносных программ. Кроме того, это отличный способ оптимизировать ваш компьютер для достижения максимальной производительности. Программа с легкостью исправляет типичные ошибки, которые могут возникнуть в системах Windows - нет необходимости часами искать и устранять неполадки, если у вас под рукой есть идеальное решение:

Google Chrome

- Нажмите на значок горизонтальных линий 3 в правой части адресной строки.

- Нажмите «Настройки», прокрутите вниз, затем нажмите ссылку «Показать дополнительные настройки».

- Нажмите Изменить настройки прокси.

- Щелкните вкладку Безопасность> Надежные сайты, затем щелкните Сайты.

- Введите URL-адрес доверенного веб-сайта, затем нажмите «Добавить».

- Щелкните Закрыть> ОК.

Microsoft Edge

Чтобы добавить доверенный веб-сайт для Microsoft Edge, выполните следующие действия.

Firefox

В Firefox есть несколько различных областей для добавления доверенного веб-сайта (так называемые «исключения»), в зависимости от функциональности, которую вы хотите, чтобы веб-сайт разрешал, выполнял или запрещал.

- В меню Firefox выберите Инструменты> Параметры.

- Под Контентом вы можете выбрать, хотите ли вы исключения:

- Заблокируйте всплывающее окно - нажмите «Исключения…» и добавьте URL-адреса веб-сайтов, для которых вы хотите разрешить всплывающие окна.

- Автоматически загружать изображения, нажмите «Исключения»… Введите URL-адрес веб-сайта и выберите «Разрешить» или «Блокировать», чтобы разрешить веб-сайту автоматически загружать изображения.

- Включите JavaScript - нажмите «Исключения» ………. и добавьте URL-адреса веб-сайтов, на которых вы хотите разрешить JavaScript.

- Если вы хотите разрешить использование файлов cookie на большинстве веб-сайтов в разделе «Конфиденциальность», нажмите «Очистить всю текущую историю», чтобы открыть окно «Очистить недавнюю историю», где вы можете выбрать, принимать или не принимать файлы cookie.

- с веб-сайтов, но затем введите некоторые исключения, чтобы предотвратить использование файлов cookie с некоторых веб-сайтов.

- Если вы установили флажок «Предупреждать меня, когда веб-сайты пытаются установить надстройки» в разделе «Безопасность», вы можете заменить это предупреждение для некоторых веб-сайтов, нажав «Исключения».

- В диалоговом окне «Исключения…» введите URL-адрес веб-сайта в поле «Адрес веб-сайта:» и нажмите «Разрешить».

- В разделе «Дополнительно» щелкните вкладку «Сеть». Существует флажок «Скажите мне», когда веб-сайт просит сохранить данные для автономного использования. Здесь вы можете добавить исключения, которые бы заменили это правило.

Добавление надежного веб-сайта в групповую политику в Windows 10

В некоторых случаях, например, в компаниях, доверенные веб-сайты необходимо вручную добавить в групповую политику перед посещением веб-сайта. Сегодня мы покажем вам, как решить эту проблему. Хотя вы новичок в использовании групповых стратегий, не волнуйтесь, это руководство легко для вас.

CCNA, веб-разработчик, ПК для устранения неполадок

Я компьютерный энтузиаст и практикующий ИТ-специалист. У меня за плечами многолетний опыт работы в области компьютерного программирования, устранения неисправностей и ремонта оборудования. Я специализируюсь на веб-разработке и дизайне баз данных. У меня также есть сертификат CCNA для проектирования сетей и устранения неполадок.

Читайте также: