Межсетевой экран это скзи

Обновлено: 03.07.2024

Вы уверены, что секретная информация и корпоративные тайны под надежной защитой? С каждым годом атаки хакеров становятся все более изощренными, а их масштаб растет. Будьте на шаг впереди злоумышленников – закажите межсетевое экранирование в центре «ПНК»!

Просто позвоните нам или оставьте заявку на сайте - наши операторы свяжутся с вами в удобное вам время и обязательно подберут необходимый комплекс надежной защиты.

Межсетевой экран. Особенности

Межсетевой экран (МЭ) - это локальное (однокомпонентное) или функционально - распределенное программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в информационную систему и/или выходящей из информационной системы.

МЭ обеспечивает защиту информационной системы посредством фильтрации информации, т.е. ее анализа по совокупности критериев и принятия решения о ее распространении на основе заданных правил.

Межсетевой экран (МЭ) Dallas Lock

Модуль СЗИ Dallas Lock 8.0 выполняет функции персонального межсетевого экрана с централизованным управлением, аудитом событий информационной безопасности. Предназначен для защиты рабочих станций и серверов от несанкционированного доступа по сети.

МЭ Dallas Lock контролирует и фильтрует проходящие через интерфейсы ПК сетевые пакеты в соответствии с заданными правилами, блокирует нежелательную сетевую активность и уведомляет о попытках нарушения заданных правил.

Межсетевой экран имеет сертификат соответствия ФСТЭК России № 2720 от 25.09.2012.

TrustAccess

Сертифицированный распределенный межсетевой экран высокого класса защиты для управления доступом внутри защищаемой сети.

СЗИ TrustAccess предназначено для решения следующих типовых задач:

- Разделение локальной сети на сегменты, обрабатывающие защищаемую информацию.

- Разграничение доступа к информационным системам на сетевом уровне.

Основные возможности СЗИ TrustAccess:

- Аутентификация. В TrustAccess реализован собственный механизм аутентификации, основанный на протоколе Kerberos, обеспечивающий защиту от прослушивания, попыток подбора и перехвата паролей;

- Фильтрация. TrustAccess может ограничивать сетевые соединения на уровне служебных протоколов, периодов времени, пользователей или их групп, параметров прикладных протоколов;

- Централизованное управление. TrustAccess позволяет централизованно управлять учетными записями абонентов, списком защищаемых компьютеров, а также средствами и механизмами защиты;

- Контроль целостности;

- Централизованный сбор событий;

- Система отчетов.

Преимущества:

- Быстрое развертывание без изменения. существующей инфраструктуры.

- Разграничение доступа в терминальной среде, защита виртуальных машин.

- Поддержка ролевого разграничения доступа.

- Централизованное управление и аудит событий ИБ.

Имеет сертификаты соответствия ФСТЭК России.

Континент

«Континент» – семейство продуктов для обеспечения сетевой безопасности при подключении к сетям общего пользования посредством межсетевого экранирования, построения частных виртуальных сетей (VPN) и системы обнаружения вторжений (СОВ).

АПКШ «Континент» предназначен для решения следующих типовых задач:

- Защита периметра сети

- Объединение филиалов организации в виртуальную частную сеть

- Защищенный удаленный доступ в корпоративную сеть

Преимущества

- Широкий модельный ряд надежных высокопроизводительных устройств

- Простота внедрения и обслуживания

- Полностью централизованная система управления и мониторинга

- Высокая пропускная способность VPN – до 3 Гбит/с

СКЗИ «Континент-АП» предназначено для решения следующих типовых задач:

- Защищенный доступ в корпоративную сеть с удаленных рабочих станций, персональных компьютеров удаленных сотрудников и мобильных устройств.

- Подключение малых филиалов (1–2 АРМ) к виртуальной частной сети организации.

Преимущества:

- Поддержка широкого спектра ОС семейства MS Windows, Linux и Android.

- Доступ по выделенным и коммутируемым каналам связи.

- Поддержка работы с динамическими IP-адресами.

- Возможность контроля доступа к ресурсам сетей общего пользования.

«Континент TLS VPN» предназначен для решения следующих задач:

Имеет сертификаты соответствия ФСБ и ФСТЭК России.

ViPNet

ViPNet CUSTOM — это широкая линейка продуктов компании «ИнфоТеКС», включающая программные и программно-аппаратные комплексы (средства защиты информации ограниченного доступа, в том числе персональных данных).

ViPNet Coordinator— программный сервер защищенной сети ViPNet, устанавливаемый на ОС Windows или Linux.

В зависимости от настроек ViPNet Coordinator может выполнять следующие функции:

- сервера IP-адресов;

- прокси-сервера защищенных соединений;

- туннелирующего сервера (криптошлюза);

- межсетевого экрана для открытых, защищенных ресурсов и туннелируемых ресурсов;

- сервера защищенной почты и другие функции.

Программно-аппаратный комплекс (ПАК) ViPNet Coordinator HW представляет собой линейку устройств с интегрированным программным обеспечением производства ОАО «ИнфоТеКС». ПАК ViPNet Coordinator HW является шлюзом безопасности и предоставляет возможность создать в любой телекоммуникационной инфраструктуре, включая сети связи общего пользования, распределенную виртуальную сеть (VPN), защищенную от сетевых атак и несанкционированного доступа к информации. ПАК ViPNet Coordinator HW легко инсталлируется в существующую инфраструктуру и соответствует самым жестким требованиям по функциональности, удобству эксплуатации, надежности и отказоустойчивости.

Программное обеспечение ViPNet Client выполняет функции VPN-клиента в сети ViPNet и обеспечивает защиту компьютера от несанкционированного доступа при работе в локальных или глобальных сетях. ViPNet Client функционирует под управлением операционных систем MS Windows.

Имеет сертификаты соответствия ФСБ России и ФСТЭК России.

ViPNet Personal Firewall

ViPNet Personal Firewall — надежное средство защиты компьютера и персональных данных от сетевых атак и кражи личной информации при подключении к Интернету и локальной сети.

Основные возможности программы:

- Использование технологии MSI для установки ПО ViPNet.

- Возможность использования экранной клавиатуры для аутентификации.

- Специальные правила обработки IP-трафика от приложений, использующих протоколы FTP, DNS, H.323, SCCP, SIP.

- Использование групп объектов.

- Работа сетевых фильтров по расписанию.

- Журнал регистрации IP-пакетов и преобразования сетевых адресов (NAT).

- Создание нескольких конфигураций и быстрое переключение между ними

- Поддержка неограниченного количества сетевых адаптеров.

- Встроенный контроль приложений для обнаружения и ограничения сетевой активности программ, осуществляющих попытку обращения к сетевым ресурсам.

- Использование drag-and-drop в интерфейсе программы для перемещения фильтров.

ViPNet Personal Firewall сертифицирован ФСБ России как средство защиты информации от несанкционированного доступа и может использоваться в государственных структурах и организациях.

Рубикон

Аппаратно-программный комплекс «Рубикон» выполняет функции межсетевого экранирования и системы обнаружения вторжений. На основе АПК «Рубикон» возможно построение однонаправленного шлюза и криптошлюза. Предназначен для использования в информационных системах обрабатывающих персональные данные и конфиденциальную информацию.

Преимущества

Аппаратно-программный комплекс «РУБИКОН» является программно-аппаратным комплексом, что упрощает установку и сопровождение.

- в состав комплекса входит маршрутизатор с поддержкой мандатных меток;

- построение однонаправленных шлюзов;

- имеет дружественный интерфейс;

- не требует установки ОС и компонентов;

- после несложных настроек готов к работе;

- включает специальный курс обучения по настройке и администрированию компонентов в авторизованном учебном центре;

- не требует специального клиентского ПО для администрирования;

- обеспечивается технической поддержкой.

Имеет сертификаты соответствия ФСТЭК России и Минобороны России.

ALTELL NEO

Аппаратный межсетевой экран ALTELL NEO — российские аппаратные межсетевые экраны нового поколения, сертифицированные ФСТЭК на самые высокие классы защиты.

Главная особенность этих устройств — сочетание возможностей фильтрации трафика с функциями построения защищенных каналов связи (VPN), обнаружения и предотвращения вторжений (IDS/IPS) и контент-фильтрации (антивирусы, веб- и спам-фильтры, контроль приложений), что обеспечивает полное соответствие современной концепции унифицированной защиты сети (Unified Threat Management, UTM, шлюз безопасности).

Выбор межсетевого экрана для определенного уровня защищенности персональных данных

В данном обзоре мы будем рассматривать межсетевые экраны, представленные в таблице 1. В этой таблице указано название межсетевого экрана и его класс. Данная таблица будет особенно полезна при подборе программного обеспечения для защиты персональных данных.

Таблица 1. Список сертифицированных ФСТЭК межсетевых экранов

| Программный продукт | Класс МЭ |

| МЭ «Блокпост-Экран 2000/ХР» | 4 |

| Специальное программное обеспечение межсетевой экран «Z-2», версия 2 | 2 |

| Средство защиты информации TrustAccess | 2 |

| Средство защиты информации TrustAccess-S | 2 |

| Межсетевой экран StoneGate Firewall | 2 |

| Средство защиты информации Security Studio Endpoint Protection Personal Firewall | 4 |

| Программный комплекс «Сервер безопасности CSP VPN Server.Версия 3.1» | 3 |

| Программный комплекс «Шлюз безопасности CSP VPN Gate.Версия 3.1» | 3 |

| Программный комплекс «Клиент безопасности CSP VPN Client. Версия 3.1» | 3 |

| Программный комплекс межсетевой экран «Ideco ICS 3» | 4 |

| Программный комплекс «Трафик Инспектор 3.0» | 3 |

| Средство криптографической защиты информации «Континент-АП». Версия 3.7 | 3 |

| Межсетевой экран «Киберсейф: Межсетевой экран» | 3 |

| Программный комплекс «Интернет-шлюз Ideco ICS 6» | 3 |

| VipNet Office Firewall | 4 |

Все эти программные продукты, согласно реестру ФСТЭК, сертифицированы как межсетевые экраны.

Согласно приказу ФСТЭК России №21 от 18 февраля 2013 г. для обеспечения 1 и 2 уровней защищенности персональных данных (далее ПД) применяются межсетевые экраны не ниже 3 класса в случае актуальности угроз 1-го или 2-го типов или взаимодействия информационной системы (ИС) с сетями международного информационного обмена и межсетевые экраны не ниже 4 класса в случае актуальности угроз 3-го типа и отсутствия взаимодействия ИС с Интернетом.

Сравнение межсетевых экранов

Межсетевым экранам свойственен определенный набор функций. Вот и посмотрим, какие функции предоставляет (или не предоставляет) тот или иной межсетевой экран. Основная функция любого межсетевого экрана — это фильтрация пакетов на основании определенного набора правил. Не удивительно, но эту функцию поддерживают все брандмауэры.

Также все рассматриваемые брандмауэры поддерживают NAT. Но есть довольно специфические (но от этого не менее полезные) функции, например, маскировка портов, регулирование нагрузки, многопользовательских режим работы, контроль целостности, развертывание программы в ActiveDirectory и удаленное администрирование извне. Довольно удобно, согласитесь, когда программа поддерживает развертывание в ActiveDirectory — не нужно вручную устанавливать ее на каждом компьютере сети. Также удобно, если межсетевой экран поддерживает удаленное администрирование извне — можно администрировать сеть, не выходя из дому, что будет актуально для администраторов, привыкших выполнять свои функции удаленно.

Наверное, читатель будет удивлен, но развертывание в ActiveDirectory не поддерживают много межсетевых экранов, представленных в таблице 1, то же самое можно сказать и о других функциях, таких как регулирование нагрузки и маскировка портов. Дабы не описывать, какой из межсетевых экранов поддерживает ту или иную функцию, мы систематизировали их характеристики в таблице 2.

Таблица 2. Возможности брандмауэров

Как будем сравнивать межсетевые экраны?

Основная задача межсетевых экранов при защите персональных — это защита ИСПДн. Поэтому администратору часто все равно, какими дополнительными функциями будет обладать межсетевой экран. Ему важны следующие факторы:

- Время защиты. Здесь понятно, чем быстрее, тем лучше.

- Удобство использования. Не все межсетевые экраны одинаково удобны, что и будет показано в обзоре.

- Стоимость. Часто финансовая сторона является решающей.

- Срок поставки. Нередко срок поставки оставляет желать лучшего, а защитить данные нужно уже сейчас.

Безопасность у всех межсетевых экранов примерно одинаковая, иначе у них бы не было сертификата.

Брандмауэры в обзоре

Далее мы будем сравнивать три межсетевых экрана — VipNet Office Firewall, Киберсейф Межсетевой экран и TrustAccess.

Брандмауэр TrustAccess — это распределенный межсетевой экран с централизованным управлением, предназначенный для защиты серверов и рабочих станций от несанкционированного доступа, разграничения сетевого доступа к ИС предприятия.

Киберсейф Межсетевой экран — мощный межсетевой экран, разработанный для защиты компьютерных систем и локальной сети от внешних вредоносных воздействий.

ViPNet Office Firewall 4.1 — программный межсетевой экран, предназначенный для контроля и управления трафиком и преобразования трафика (NAT) между сегментов локальных сетей при их взаимодействии, а также при взаимодействии узлов локальных сетей с ресурсами сетей общего пользования.

Время защиты ИСПДн

Что такое время защиты ИСПДн? По сути, это время развертывания программы на все компьютеры сети и время настройки правил. Последнее зависит от удобства использования брандмауэра, а вот первое — от приспособленности его установочного пакета к централизованной установке.

Все три межсетевых экрана распространяются в виде пакетов MSI, а это означает, что можно использовать средства развертывания ActiveDirectory для их централизованной установки. Казалось бы все просто. Но на практике оказывается, что нет.

На предприятии, как правило, используется централизованное управление межсетевыми экранами. А это означает, что на какой-то компьютер устанавливается сервер управления брандмауэрами, а на остальные устанавливаются программы-клиенты или как их еще называют агенты. Проблема вся в том, что при установке агента нужно задать определенные параметры — как минимум IP-адрес сервера управления, а может еще и пароль и т.д.

Следовательно, даже если вы развернете MSI-файлы на все компьютеры сети, настраивать их все равно придется вручную. А этого бы не очень хотелось, учитывая, что сеть большая. Даже если у вас всего 50 компьютеров вы только вдумайтесь — подойти к каждому ПК и настроить его.

Конечно, администратор может использовать редакторы вроде Orca для создания MST-файла.

Рис. 1. Редактор Orca. Попытка создать MST-файл для TrustAccess.Agent.1.3.msi

Киберсейф Межсетевой экран самостоятельно создает MST-файл, нужно лишь установить его на один компьютер, получить заветный MST-файл и указать его в групповой политике. О том, как это сделать, можно прочитать в статье «Разграничение информационных систем при защите персональных данных». За какие-то полсача (а то и меньше) вы сможете развернуть межсетевой экран на все компьютеры сети.

Именно поэтому Киберсейф Межсетевой экран получает оценку 5, а его конкуренты — 3 (спасибо хоть инсталляторы выполнены в формате MSI, а не .exe).

| Продукт | Оценка |

| VipNet Office Firewall |  |

| Киберсейф Межсетевой экран |  |

| TrustAccess |  |

Удобство использования

Брандмауэр — это не текстовый процессор. Это довольно специфический программный продукт, использование которого сводится к принципу «установил, настроил, забыл». С одной стороны, удобство использования — второстепенный фактор. Например, iptables в Linux нельзя назвать удобным, но ведь им же пользуются? С другой — чем удобнее брандмауэр, тем быстрее получится защитить ИСПДн и выполнять некоторые функции по ее администрированию.

Что ж, давайте посмотрим, насколько удобны рассматриваемые межсетевые экраны в процессе создания и защиты ИСПДн.

Начнем мы с VipNet Office Firewall, который, на наш взгляд, не очень удобный. Выделить компьютеры в группы можно только по IP-адресам (рис. 2). Другими словами, есть привязка к IP-адресам и вам нужно или выделять различные ИСПДн в разные подсети, или же разбивать одну подсеть на диапазоны IP-адресов. Например, есть три ИСПДн: Управление, Бухгалтерия, IT. Вам нужно настроить DHCP-сервер так, чтобы компьютерам из группы Управление «раздавались» IP-адреса из диапазона 192.168.1.10 — 192.168.1.20, Бухгалтерия 192.168.1.21 — 192.168.1.31 и т.д. Это не очень удобно. Именно за это с VipNet Office Firewall будет снят один балл.

Рис. 2. При создании групп компьютеров наблюдается явная привязка к IP-адресу

В межсетевом экране Киберсейф, наоборот, нет никакой привязки к IP-адресу. Компьютеры, входящие в состав группы, могут находиться в разных подсетях, в разных диапазонах одной подсети и даже находиться за пределами сети. Посмотрите на рис. 3. Филиалы компании расположены в разных городах (Ростов, Новороссийск и т.д.). Создать группы очень просто — достаточно перетащить имена компьютеров в нужную группу и нажать кнопку Применить. После этого можно нажать кнопку Установить правила для формирования специфических для каждой группы правил.

Рис. 3. Управление группами в Киберсейф Межсетевой экран

Что касается TrustAccess, то нужно отметить тесную интеграцию с самой системой. В конфигурацию брандмауэра импортируются уже созданные системные группы пользователей и компьютеров, что облегчает управление межсетевым экраном в среде ActiveDirectory. Вы можете не создавать ИСПДн в самом брандмауэре, а использовать уже имеющиеся группы компьютеров в домене Active Directory.

Рис. 4. Группы пользователей и компьютеров (TrustAccess)

Все три брандмауэра позволяют создавать так называемые расписания, благодаря которым администратор может настроить прохождение пакетов по расписанию, например, запретить доступ к Интернету в нерабочее время. В VipNet Office Firewall расписания создаются в разделе Расписания (рис. 5), а в Киберсейф Межсетевой экран время работы правила задается при определении самого правила (рис. 6).

Рис. 5. Расписания в VipNet Office Firewall

Рис. 6. Время работы правила в Киберсейф Межсетевой экран

Рис. 7. Расписание в TrustAccess

Все три брандмауэра предоставляют очень удобные средства для создания самих правил. А TrustAccess еще и предоставляет удобный мастер создания правила.

Рис. 8. Создание правила в TrustAccess

Взглянем на еще одну особенность — инструменты для получения отчетов (журналов, логов). В TrustAccess для сбора отчетов и информации о событиях нужно установить сервер событий (EventServer) и сервер отчетов (ReportServer). Не то, что это недостаток, а скорее особенность («feature», как говорил Билл Гейтс) данного брандмауэра. Что касается, межсетевых экранов Киберсейф и VipNet Office, то оба брандмауэра предоставляют удобные средства просмотра журнала IP-пакетов. Разница лишь в том, что у Киберсейф Межсетевой экран сначала отображаются все пакеты, и вы можете отфильтровать нужные, используя возможности встроенного в заголовок таблицы фильтра (рис. 9). А в VipNet Office Firewall сначала нужно установить фильтры, а потом уже просмотреть результат.

Рис. 9. Управление журналом IP-пакетов в Киберсейф Межсетевой экран

Рис. 10. Управление журналом IP-пакетов в VipNet Office Firewall

С межсетевого экрана Киберсейф пришлось снять 0.5 балла за отсутствие функции экспорта журнала в Excel или HTML. Функция далеко не критическая, но иногда полезно просто и быстро экспортировать из журнала несколько строк, например, для «разбора полетов».

Итак, результаты этого раздела:

| Продукт | Оценка |

| VipNet Office Firewall |  |

| Киберсейф Межсетевой экран |  |

| TrustAccess |  |

Стоимость

Обойти финансовую сторону вопроса просто невозможно, ведь часто она становится решающей при выборе того или иного продукта. Так, стоимость одной лицензии ViPNet Office Firewall 4.1 (лицензия на 1 год на 1 компьютер) составляет 15 710 р. А стоимость лицензии на 1 сервер и 5 рабочих станций TrustAccess обойдется в 23 925 р. Со стоимостью данных программных продуктов вы сможете ознакомиться по ссылкам в конце статьи.

Запомните эти две цифры 15710 р. за один ПК (в год) и 23 925 р. за 1 сервер и 5 ПК (в год). А теперь внимание: за эти деньги можно купить лицензию на 25 узлов Киберсейф Межсетевой экран (15178 р.) или немного добавить и будет вполне достаточно на лицензию на 50 узлов (24025 р.). Но самое главное в этом продукте — это не стоимость. Самое главное — это срок действия лицензии и технической поддержки. Лицензия на Киберсейф Межсетевой экран — без срока действия, как и техническая поддержка. То есть вы платите один раз и получаете программный продукт с пожизненной лицензией и технической поддержкой.

| Продукт | Оценка |

| VipNet Office Firewall |  |

| Киберсейф Межсетевой экран |  |

| TrustAccess |  |

Срок поставки

По нашему опыту время поставки VipNet Office Firewall составляет около 2-3 недель после обращения в ОАО «Инфотекс». Честно говоря, это довольно долго, учитывая, что покупается программный продукт, а не ПАК.

Время поставки TrustAccess, если заказывать через «Софтлайн», составляет от 1 дня. Более реальный срок — 3 дня, учитывая некоторую задержку «Софтлайна». Хотя могут поставить и за 1 день, здесь все зависит от загруженности «Софтлайна». Опять-таки — это личный опыт, реальный срок конкретному заказчику может отличаться. Но в любом случае срок поставки довольно низкий, что нельзя не отметить.

Что касается программного продукта КиберСейф Межсетевой экран, то производитель гарантирует поставку электронной версии в течение 15 минут после оплаты.

| Продукт | Оценка |

| VipNet Office Firewall |  |

| Киберсейф Межсетевой экран |  |

| TrustAccess |  |

Что выбрать?

Если ориентироваться только по стоимости продукта и технической поддержки, то выбор очевиден — Киберсейф Межсетевой экран. Киберсейф Межсетевой экран обладает оптимальным соотношением функционал/цена. С другой стороны, если вам нужна поддержка Secret Net, то нужно смотреть в сторону TrustAccess. А вот VipNet Office Firewall можем порекомендовать разве что как хороший персональный брандмауэр, но для этих целей существует множество других и к тому же бесплатных решений.

Обычно у компании есть внутренняя сеть: серверы, компьютеры сотрудников, маршрутизаторы. В этой сети хранится конфиденциальная информация: корпоративная тайна, персональные данные, данные сотрудников. Внутренняя сеть соединяется с глобальным интернетом, и это опасно — злоумышленники могут использовать такое соединение, чтобы похитить данные.

Для защиты устанавливают межсетевые экраны — программы или устройства, которые охраняют границы корпоративной сети. Расскажем, как они работают и зачем выбирать экраны, сертифицированные ФСТЭК.

Что такое межсетевой экран

У межсетевых экранов бывают стандартные настройки — например, он может блокировать все входящие подключения или исходящие пакеты от определенных приложений. Для корпоративных целей экраны, как правило, настраивают дополнительно — задают протоколы, порты, разрешения для приложений. Обычно этим занимается системный администратор или специалист по информационной безопасности.

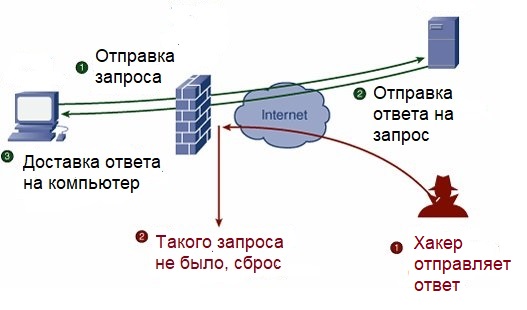

Классический межсетевой экран не изучает передаваемые данные, не ищет вредоносный код, ничего не шифрует и не расшифровывает. Он работает только с сетевыми параметрами соединения, а точнее — с признаками отдельных IP-пакетов, из которых состоит это соединение, такими как IP-адреса соединяющихся компьютеров и некоторые другие параметры.

Межсетевой экран выступает в качестве барьера между двумя сетями, например, внутренней сетью компании и интернетом. Он защищает от:

Чаще всего межсетевой экран устанавливают на границе корпоративной сети и интернета. Но можно поставить его и внутри корпоративной сети, чтобы создать отдельную, особо защищенную сеть. Например, дополнительно фильтровать трафик к серверам с самыми секретными данными. Кроме того, экран может стоять на отдельном компьютере и защищать только его. В этом случае его иногда называют сетевым (а не межсетевым), однако по классификации ФСТЭК он также будет относиться к межсетевым экранам.

Ниже мы рассматриваем варианты МЭ, которые отражены в документации ФСТЭК — это классические серверные и десктопные экраны. Поэтому мы не рассматриваем все современные варианты МЭ: брандмауэры для смартфонов, средства фильтрации трафика для беспроводных соединений, а также современные устройства для более сложной фильтрации, чем по признакам сетевых соединений (IP-пакетов), такие как DPI.

Итак, переходим к вариантам межсетевых экранов, описанным в документации ФСТЭК.

Какие бывают межсетевые экраны по документации ФСТЭК

Межсетевые экраны бывают двух видов: аппаратные и программные. Они выполняют одинаковые функции, но работают немного по-разному:

- Программно-аппаратные комплексы (ПАК), или аппаратные МЭ — специальные устройства или компоненты роутеров, на которых установлено фильтрующее программное обеспечение. Все железо и ПО внутри этого устройства специализировано на фильтрации трафика и нескольких смежных задачах, дополнительные программы на аппаратный МЭ поставить нельзя. Это снижает уязвимость такого устройства к атакам и позволяет обеспечивать защищенность более высокого класса.

- Программные МЭ — программное обеспечение на сервере, которое занимается фильтрацией трафика. По сути, это то же ПО, что установлено в аппаратном МЭ, но оно устанавливается на сам сервер.

Аппаратные МЭ обычно стоят на границе сети, например, там, где внутренняя сеть подключается к интернету. Программные стоят на узлах самой внутренней сети, то есть защищают непосредственно компьютеры и серверы.

Аппаратные МЭ дороже, но надежнее, обеспечивают более серьезную защиту. Программные дешевле, но менее надежны — есть риск, что трафик от злоумышленника успеет навредить сети. Кроме того, программные межсетевые экраны часто настолько нагружают компьютер, на который установлены, что там ничего больше нельзя установить. Из-за этого для них иногда выделяют отдельный сервер — и этот сервер фактически играет роль аппаратного межсетевого экрана.

Межсетевой экран можно развернуть и на облачном сервере. Его можно расположить на границе логической локальной сети в облаке точно так же, как физический МЭ можно расположить на границе физической корпоративной сети. Такой МЭ будет фильтровать соединения на границе виртуальной частной сети.Кому и зачем нужен межсетевой экран, сертифицированный ФСТЭК

Если компания хранит персональные данные, то, согласно 152-ФЗ, она обязана обеспечить им защиту. Чтобы защищать данные в соответствии с требованиями закона, компании нужно использовать средства защиты, сертифицированные ФСТЭК. Такой сертификат подтверждает, что программа или устройство действительно надежно защищает данные. ФСТЭК сертифицирует в том числе межсетевые экраны — как программные, так и аппаратные.

То есть, если вы храните в базах данных информацию о своих сотрудниках или клиентах, вы работаете с персональными данными, а значит, обязаны обеспечить им защиту. Иногда это подразумевает, что нужно задействовать сертифицированный ФСТЭК межсетевой экран.

Сертификат ФСТЭК также может подтвердить, что МЭ подходит для защиты государственной тайны. Так что компании, которые хранят такие сведения, тоже обязаны использовать только сертифицированные межсетевые экраны.Если вы не храните гостайну или персональные данные, необязательно устанавливать именно сертифицированный ФСТЭК межсетевой экран. Но если вы заботитесь о секретности ваших данных, при выборе экрана имеет смысл обратить внимание на сертификат — он подтвердит, что выбранный МЭ действительно надежный.

Виды межсетевых экранов по классификации ФСТЭК

Для сертификации межсетевого экрана ФСТЭК определяет его профиль защиты. Профиль нужно знать, чтобы понять, в какой конкретно системе, с какими целями и для защиты каких данных можно использовать этот экран.

К каждому профилю есть конкретные технические требования, а сам профиль зависит от двух параметров: типа МЭ и его класса защиты.

Типы межсетевых экранов по ФСТЭК:

Классы защиты межсетевых экранов по ФСТЭК:

- 6 класс — самый низший, подходит для работы с персональными данными 3 и 4 уровня защищенности. Про уровни защищенности персональных данных мы рассказывали в статье об ИСПДн.

- 5 класс — подходит для работы с данными 2 уровня защищенности.

- 4 класс — подходит для работы с данными 1 уровня защищенности.

- 1, 2 и 3 класс — необходим для работы с гостайной.

Типы и классы защиты не зависят друг от друга напрямую. Например, может существовать экран типа «А» с 6 классом защищенности или экран типа «В» с 1 классом.

Комбинация типа и класса защиты определяет профиль защиты каждого конкретного межсетевого экрана. И именно от профиля зависят технические требования к МЭ.

Получается, что профилей защиты всего 24. На сайте ФСТЭК выложены требования к 15 профилям — ко всем, кроме тех, что требуют 1, 2 и 3 уровня защиты. Эти профили — закрытая информация, так как они используются для хранения гостайны.

Пример: представим, что компании нужно установить межсетевой экран на компьютер сотрудника. Сотрудник работает с персональными данными 3 уровня защищенности — значит, ей нужен межсетевой экран 6 уровня защиты и типа «В», для установки на узел сети. Это экран с профилем ИТ.МЭ. В6.ПЗ. Получается, нужно искать межсетевой экран с сертификатом, соответствующим выбранному профилю. Профили более высокого уровня тоже подойдут — например, можно поставить и экран ИТ.МЭ. В4.ПЗ.

Если этой же компании понадобится межсетевой экран на границе сети, это будет уже экран типа «А» и того же 6 уровня защищенности — экран профиля ИТ.МЭ. А6.ПЗ.

Требования применяются к программным и программно-техническим средствам, реализующим функции контроля и фильтрации в соответствии с заданными правилами проходящих через них информационных потоков и используемым в целях обеспечения защиты (некриптографическими методами) информации, содержащей сведения, составляющие государственную тайну, иной информации ограниченного доступа.

Требования предназначены для организаций, осуществляющих в соответствии с законодательством Российской Федерации работы по созданию средств защиты информации, заявителей на осуществление обязательной сертификации продукции, а также для испытательных лабораторий и органов по сертификации, выполняющих работы по сертификации средств защиты информации на соответствие обязательным требованиям безопасности информации.

Выполнение Требований является обязательным при проведении работ по оценке соответствия (включая работы по сертификации) средств технической защиты информации и средств обеспечения безопасности информационных технологий, организуемых ФСТЭК России в пределах своих полномочий.

В Требованиях выделены следующие типы межсетевых экранов:

межсетевой экран уровня сети (тип "А") – межсетевой экран, применяемый на физической границе (периметре) информационной системы или между физическими границами сегментов информационной системы. Межсетевые экраны типа "А" могут иметь только программно-техническое исполнение;

межсетевой экран уровня логических границ сети (тип "Б") – межсетевой экран, применяемый на логической границе (периметре) информационной системы или между логическими границами сегментов информационной системы. Межсетевые экраны типа "Б" могут иметь программное или программно-техническое исполнение;

межсетевой экран уровня узла (тип "В") – межсетевой экран, применяемый на узле (хосте) информационной системы. Межсетевые экраны типа "В" могут иметь только программное исполнение и устанавливаются на мобильных или стационарных технических средствах конкретного узла информационной системы;

межсетевой экран уровня веб-сервера (тип "Г") – межсетевой экран, применяемый на сервере, обслуживающем сайты, веб-службы и веб-приложения, или на физической границе сегмента таких серверов (сервера). Межсетевые экраны типа "Г" могут иметь программное или программно-техническое исполнение и должны обеспечивать контроль и фильтрацию информационных потоков по протоколу передачи гипертекста, проходящих к веб-серверу и от веб-сервера;

межсетевой экран уровня промышленной сети (тип "Д") – межсетевой экран, применяемый в автоматизированной системе управления технологическими или производственными процессами. Межсетевые экраны типа "Д" могут иметь программное или программно-техническое исполнение и должны обеспечивать контроль и фильтрацию промышленных протоколов передачи данных (Modbus, Profibus, CAN, HART, IndustrialEthernet и (или) иные протоколы).

Для дифференциации требований к функциям безопасности межсетевых экранов выделяются шесть классов защиты межсетевых экранов. Самый низкий класс – шестой, самый высокий – первый.

Межсетевые экраны, соответствующие 6 классу защиты, применяются в государственных информационных системах 3 и 4 классов защищенности*, в автоматизированных системах управления производственными и технологическими процессами 3 класса защищенности**, в информационных системах персональных данных при необходимости обеспечения 3 и 4 уровней защищенности персональных данных***.

Межсетевые экраны, соответствующие 5 классу защиты, применяются в государственных информационных системах 2 класса защищенности*, в автоматизированных системах управления производственными и технологическими процессами 2 класса защищенности***, в информационных системах персональных данных при необходимости обеспечения 2 уровня защищенности персональных данных**.

Межсетевые экраны, соответствующие 4 классу защиты, применяются в государственных информационных системах 1 класса защищенности*, в автоматизированных системах управления производственными и технологическими процессами 1 класса защищенности**, в информационных системах персональных данных при необходимости обеспечения 1 уровня защищенности персональных данных***, в информационных системах общего пользования II класса****.

Межсетевые экраны, соответствующие 3, 2 и 1 классам защиты, применяются в информационных системах, в которых обрабатывается информация, содержащая сведения, составляющие государственную тайну.

Таким образом, с 1 декабря 2016 г. разрабатываемые, производимые и поставляемые межсетевые экраны должны соответствовать Требованиям.

С 1 декабря 2016 г. сертификация, а также инспекционный контроль серийного производства межсетевых экранов будут осуществляться только на соответствие Требованиям. В связи с этим с 1 июля 2016 г. ФСТЭК России не принимаются к рассмотрению заявки на сертификацию межсетевых экранов на соответствие иным требованиям.

Межсетевые экраны, установленные до 1 декабря 2016 г., могут эксплуатироваться без проведения повторной сертификации на соответствие Требованиям.

*** Устанавливается в соответствии Требованиями к защите персональных данных при их обработке в информационных системах персональных данных, утвержденными постановлением Правительства Российской Федерации от 1 ноября 2012 г., N 1119.

Прежде чем купить межсетевой экран, любая государственная организация должна помнить о том, что он обязан быть сертифицирован ФСТЭК.

Каким организациям необходим межсетевой экран?

В соответствии с законами №436-ФЗ («О защите детей от информации, причиняющей вред их здоровью и развитию»), №149-ФЗ («Об информации, информационных технологиях и о защите информации», в том числе его дополнением «О защите детей»), №152-ФЗ («О защите персональных данных») и №187-ФЗ («О безопасности критической информационной инфраструктуры Российской Федерации») следующим организациям предписано использование технологий межсетевого экранирования:

- учебные заведения;

- медицинские учреждения;

- музеи, библиотеки и другие публичные места;

- МФЦ;

- министерства;

- госорганы;

- предприятия и другие государственные организации.

Согласно законам РФ такие IT-решения, как межсетевые экраны и шлюзы безопасности, применяющиеся в государственных учреждениях, должны быть отечественного производства и сертифицированы ФСТЭК России (Федеральная служба по техническому и экспортному контролю).

Требования ФСТЭК к межсетевым экранам

Межсетевой экран (сокращенно МЭ, другое название — файрвол, от английского firewall) согласно ФСТЭК — это «программное или программно-техническое средство, реализующее функции контроля и фильтрации в соответствии с заданными правилами проходящих через него информационных потоков».

Согласно определению, МЭ должен противодействовать следующим угрозам:

- несанкционированному доступу к цифровой информации организации;

- отказу в обслуживании информационной системы по причине неконтролируемых сетевых подключений (в том числе DDoS-атакам), уязвимостей, недостатков настроек;

- несанкционированной передаче информации из внутренней системы организации во внешнюю среду, в том числе вследствие работы вредоносного программного обеспечения;

- воздействию на МЭ с целью нарушения его функционирования.

Руководящий документ. Средства вычислительной техники. Межсетевые экраны.

Согласно документу на сайте ФСТЭК, межсетевой экран должен уметь:

- контролировать и фильтровать трафик;

- аутентифицировать пользователей;

- собирать и хранить статистику событий;

- взаимодействовать с другими средствами защиты информации и др.

Типы межсетевых экранов согласно классификации ФСТЭК:

- тип «А»: межсетевой экран, применяемый на физической границе или между физическими границами сегментов локальной инфраструктуры организации;

- тип «Б»: межсетевой экран, применяемый на логической границе или между логическими границами сегментов локальной инфраструктуры организации;

- тип «В»: межсетевой экран, применяемый на узле (хосте) информационной системы;

- тип «Г»: межсетевой экран, применяемый на сервере или на физической границе сегмента серверов;

- тип «Д»: межсетевой экран, применяемый в автоматизированной системе управления технологическими или производственными процессами.

Классы защиты межсетевых экранов:

- 6-й класс защиты: применяется в информационных системах 3-го и 4-го классов защищенности, в автоматизированных системах управления производственными и технологическими процессами 3-го класса защищенности, в информационных системах персональных данных при необходимости обеспечения 3-го и 4-го уровней защищенности персональных данных;

- 5-й класс защиты: применяется в информационных системах 2-го класса защищенности, в автоматизированных системах управления производственными и технологическими процессами 2-го класса защищенности, в информационных системах персональных данных при необходимости обеспечения 2-го уровня защищенности персональных данных;

- 4-й класс защиты: применяется в информационных системах 1-го класса защищенности, в автоматизированных системах управления производственными и технологическими процессами 1-го класса защищенности, в информационных системах персональных данных при необходимости обеспечения 1-го уровня защищенности персональных данных, в информационных системах общего пользования II класса;

- межсетевые экраны, соответствующие 3-му, 2-му и 1-му классам защиты, применяются в информационных системах, в которых обрабатывается информация, содержащая государственную тайну.

Выбор межсетевого экрана. Обзор основных причин приобретения

Вначале нужно определиться с классом защиты. Это важно, поскольку иные интеграторы практикуют установку своим клиентам более дорогих решений, в том числе сертифицированных ФСБ, объясняя чрезмерную стоимость высоким уровнем защиты. На практике подавляющему большинству государственных организаций достаточно межсетевого экрана 4-го и 5-го классов защиты с сертификатом ФСТЭК (если, конечно, это не Администрация Президента, органы ФСБ или МВД).

Далее, следует определиться с типом. Наиболее подходящий для большинства государственных заведений — типы «А» и «Б», то есть межсетевые экраны, применяемые на физической и, соответственно, логической границе локальной сети. Межсетевые экраны типа «Б» могут иметь как программную, так и программно-аппаратную реализацию, в отличие от них тип тип «А» может быть только программно-аппаратным.

- ПРОФИЛЬ ЗАЩИТЫ МЕЖСЕТЕВЫХ ЭКРАНОВ ТИПА «Б» ПЯТОГО КЛАССА ЗАЩИТЫ. ИТ.МЭ.Б5.ПЗ МЕТОДИЧЕСКИЙ ДОКУМЕНТ

- ПРОФИЛЬ ЗАЩИТЫ МЕЖСЕТЕВЫХ ЭКРАНОВ ТИПА «А» ЧЕТВЕРТОГО КЛАССА ЗАЩИТЫ. ИТ.МЭ.А4.ПЗ МЕТОДИЧЕСКИЙ ДОКУМЕНТ

При сравнении межсетевых экранов помимо цены и наличия сертификата ФСТЭК необходимо обратить внимание на функциональную составляющую. Большую популярность в последнее время получили так называемые UTM-решения. Они представляют собой не просто межсетевые экраны, а полноценные сетевые шлюзы безопасности, включающие:

- шлюзовый антивирус для борьбы с вредоносным ПО;

- блокировку сайтов по их содержимому, категории или конкретному адресу;

- VPN (возможность создания виртуальных частных сетей);

- мониторинг сетевой активности и отчетность;

- управление пропускной способностью интернет-доступа и приоритизацией трафика;

- прокси-сервер.

Российский сертифицированный межсетевой экран от компании «Смарт-Софт»

Сертифицированный универсальный шлюз безопасности (UTM) Traffic Inspector Next Generation FSTEC получил сертификат соответствия № 3834 от 04.12.2017, который действителен до 04.12.2020. Сертификат подтверждает, что решение соответствует требованиям документов "Требования к межсетевым экранам" (ФСТЭК России, 2016), "Профиль защиты межсетевых экранов типа А четвертого класса защиты. ИТ.МЭ.А4.ПЗ", "Профиль защиты межсетевых экранов типа Б четвертого класса защиты. ИТ.МЭ.Б4.ПЗ".

Сертификат на универсальный шлюз безопасности Traffic Inspector Next Generation можно найти на сайте ФСТЭК.

Протестируйте межсетевой экран, высокую скорость работы и полную функциональность сетевого шлюза безопасности в своей сети.

Читайте также: