Vmware vcloud director настройка vpn

Обновлено: 04.07.2024

VPN туннели являют эффективным механизмом, позволяющим объединить несколько удаленных сайтов в единую маршрутизируемую сеть, и передавать данные, используя защищенные каналы организованные поверх сети Интернет.

Неотъемлемой частью "облачных" инфраструктур, построенных на продуктах VMware vCloud, является VMware Edge, входящий в состав VMware vCloud Networkin & Security, также известный как VMware vShield).

VMware Edge предоставляет возможность организации IPSec Site-to-Site VPN туннелей как с другими серверами Edge, так и с программным обеспечением и оборудованием сторонних производителей, например, Cisco ASA или Microsoft TMG. Однако, в некоторых случаях, функции VPN сервера может взять на себя и обычный сервер с установленной ОС Windows Server.

В качестве примера рассмотрим настройку VPN туннеля между двумя сайтами (site1 и site2). В первом сайте используется подсеть 192.168.10.0 / 24 и установлен выделенный сервер Windows Server 2008 R2 с доступом в Интернет (в примере подсеть 192.168.1.0 / 24). Во втором сайте используется подсеть 192.168.20.0 / 24 и развернут сервер VMware Edge, у которого также есть прямой доступ в Интернет.

Настройка Edge сервера

При развертывании Edge сервера в виртуальном ЦОД организации все настройки VPN туннелей должны выполняется только из консоли vCloud Director, т.к. настройки, выполняемые из vShield Manager, не синхронизируются с БД vCloud Director и могут быть перезаписаны.

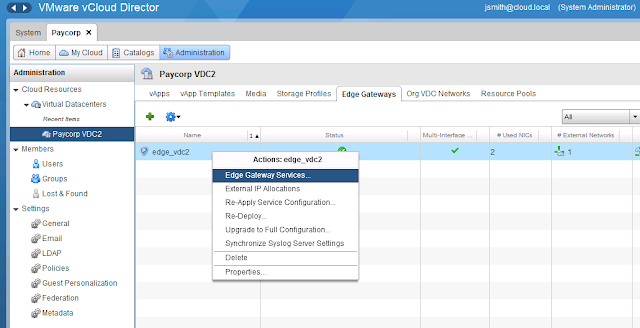

Откройте консоль управления vCloud Director. Войдите в систему в качестве системного администратора или администратора организации. Перейдите во вкладку администрирования (Administration), в списке слева выберите нужный виртуальный ЦОД (Virtual Datacenters) и перейдите на вкладку Edge Gateways.

Выберите нужный сервер Edge, щелкните правой кнопкой мыши и выберите Edge Gateway Services.

Перейдите на вкладку VPN и включите поддержку VPN на сервере, выбрав Enable VPN.

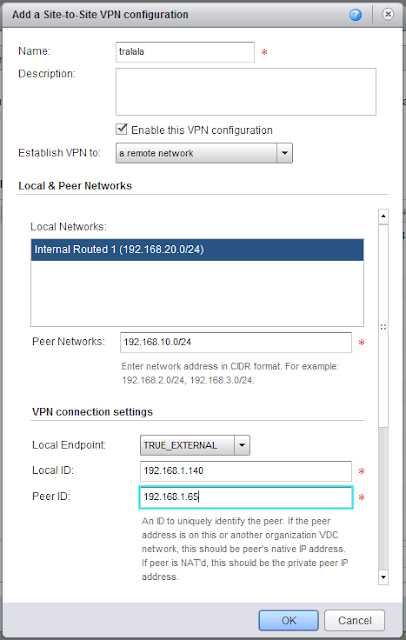

В окне Add a Site-to-Site VPN configuration задайте имя (Name) туннеля, а также описание (Description).

В списке Establish VPN to выберите a remote network.

В списке Local Networks выберите локальную сеть, подключенную к серверу Edge, для которой требуется организовать VPN туннель.

В поле Peer Networks укажите в формате CIDR (например, 192.168.10.0/24) удаленную сеть, подключенную к Windows Server, до которой требуется организовать VPN туннель.

Если сервер Edge подключен к нескольким внешним (External) сетям, то в списке Local Endpoint выберите внешнюю сеть, через которую Edge будет подключаться к серверу Windows Server.

В поле Local ID укажите IP адрес внешнего интерфейса Edge сервера.

Примечание: В некоторых случаях Edge сервер может быть подключен к Интернет не напрямую, а находиться за NAT устройством, которое осуществляет проброс необходимых портов для организации VPN. В любом случае, в данном поле указывается IP адрес внешнего интерфейса Edge сервера, неважно, из публичного или из частного диапазона.

В поле Peer ID укажите IP адрес внешнего интерфейса Windows Server.

Примечание: В некоторых случаях удаленный Windows Server может быть подключен к Интернет не напрямую, а находиться за NAT устройством, которое осуществляет проброс необходимых портов для организации VPN. В любом случае, в данном поле указывается IP адрес внешнего интерфейса Windows Server'а сервера, неважно, из публичного или из частного диапазона.

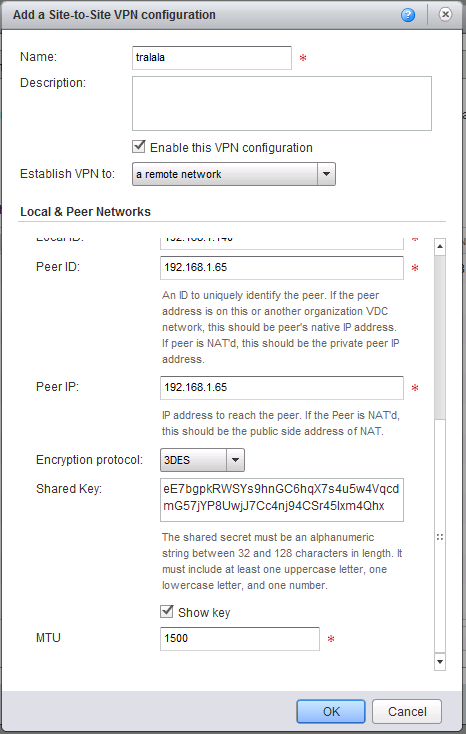

В поле Peer IP задайте IP адрес внешнего интерфейса Windows Server.

Примечание: В случае, если удаленный сервер находится за NAT устройством, данном поле потребуется ввести IP адрес внешнего интерфейса NAT устройства.

В списке Encryption protocol выберите протокол шифрования. Edge сервер поддерживает протоколы шифрования AES-256 (256 бит), AES (128 бит) и 3DES (192 бита). В качестве примера здесь и далее используется протокол шифрования 3DES.

Выберите Show key для показа общего ключа. Скопируйте общий ключ, т.к. он потребуется при настройке Windows Server.

При необходимости измените значение MTU во избежание фрагментации пакетов из-за ограничений внешнего канала.

Нажмите OK для создания VPN туннеля.

Нажмите OK еще раз для сохранения настроек. Если все все было сделано правильно, то после повторного открытия окна Edge Gateway Services на вкладке VPN появится новый туннель.

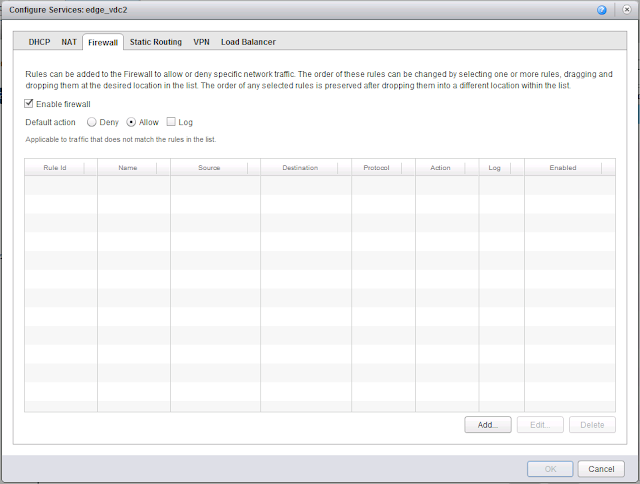

Не забудьте настроить брандмауэр Edge на вкладке Firewall. Для тестовых целей вы можете разрешить весь входящий и исходящий трафик, выбрав Default action: Allow, или отключив брандмауэр.

На этом настройки со стороны Edge сервера закончены.

Настройка Windows Server

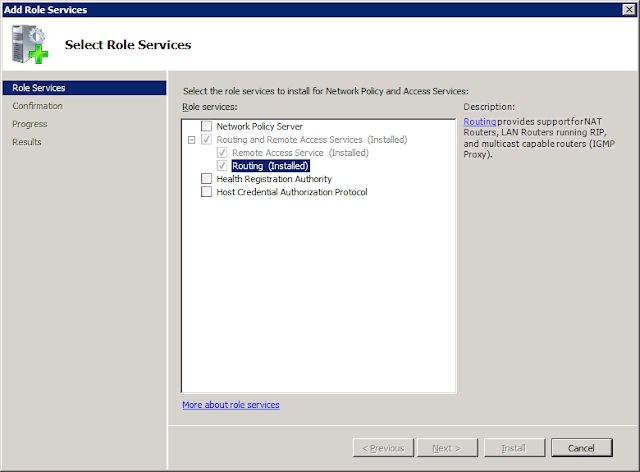

Для корректной маршрутизации трафика между внутренней сетью и виртуальным интерфейсом на сервере Windows Server должна быть установлена роль Network Policy and Access Services.

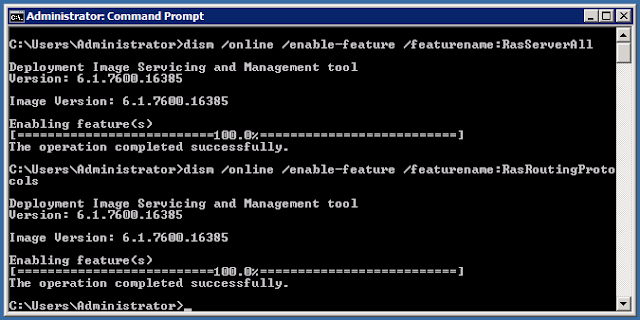

Сделать это можно из консоли Server Manager или из командной строки, выполнив команды:

dism /online /enable-feature /featurename:RasServerAll

dism /online /enable-feature /featurename:RasRoutingProtocols

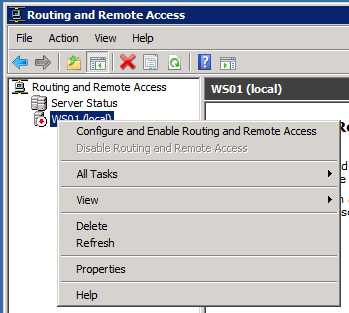

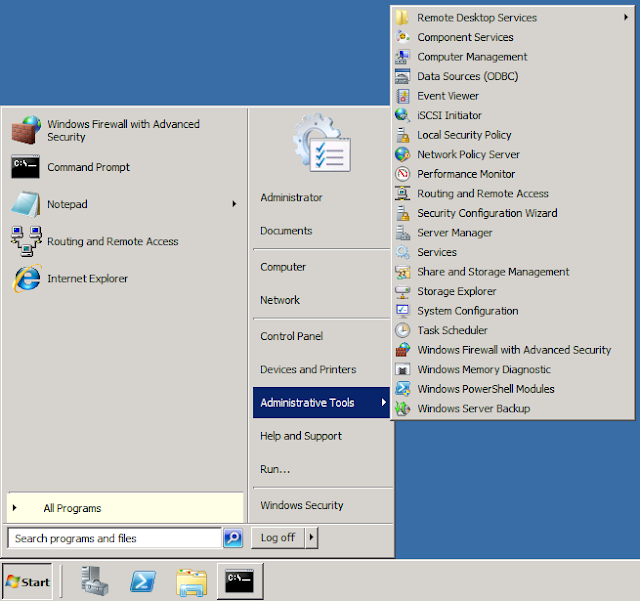

Откройте оснастку управления Routing and Remote Access. Щелкните по имени сервера правой кнопкой мыши и выберите Configure and Enable Routing and Remote Access.

В мастере настройки в главном окне нажмите Next.

В окне Configuration выберите Custom configuration и нажмите Next.

В окне Custon Configuration выберите LAN routing и нажмите Next.

Нажмите Finish для применения настроек.

Запустите службу, нажав Start service.

Настройки IPsec VPN туннелей в Windows Server выполняются из оснастки Windows Firewall with Advanced Security или командной строки.

Щелкните по корню Windows Firewall with Advanced Security on Local Computer правой кнопкой мыши и в контекстном меню выберите Properties.

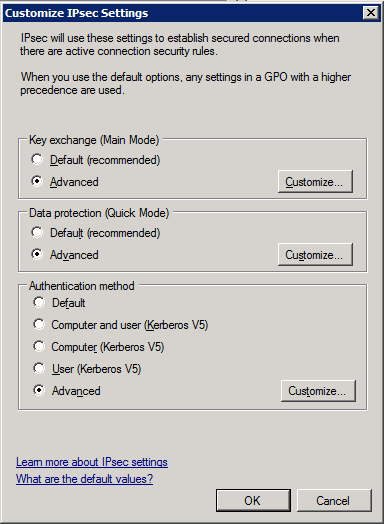

В открывшемся окне перейдите на вкладку IPsec Settings и в области IPsec defaults нажмите кнопку Customize.

В окне Customize IPsec Settings в области Key exchange (Main Mode) выберите Advanced и нажмите кнопку Customize.

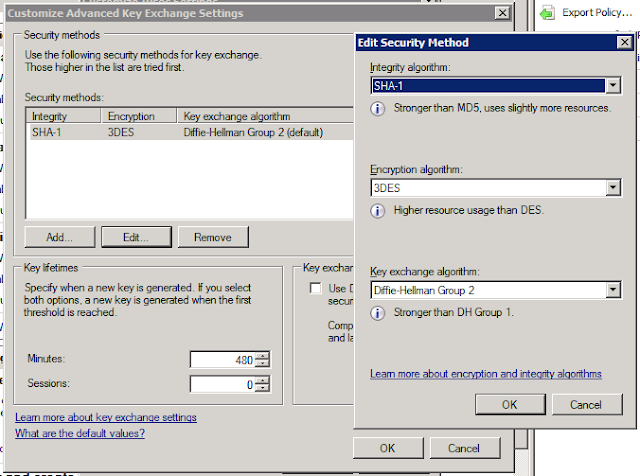

С помощью кнопки Remove удалите все существующие варианты согласования, а затем с помощью кнопки Add добавьте режим со следующими настройками:

Integrity algorithm: SHA-1

Encryption algorithm: 3DES

Key exchange algorithm: Diffie-Hellman Group 2

Остальные настройки оставьте по умолчанию.

Примечание: Алгоритмы шифрования на Windows Server и сервере Edge должны совпадать.

Нажмите OK для сохранения настроек.

В окне Customize IPsec Settings в области Data Protection (Quick Mode) выберите Advanced и нажмите кнопку Customize.

В окне Customize Data Protection Settings выберите Require encryption for all connection security rules that use these settings.

С помощью кнопки Remove удалите все существующие варианты согласования, а затем с помощью кнопки Add добавьте режим со следующими настройками:

Protocol: ESP

Encryption algorithm: 3DES

Integrity algorithm: SHA-1

Остальные настройки оставьте по умолчанию.

Примечание: Алгоритмы шифрования на Windows Server и сервере Edge должны совпадать.

Нажмите OK для сохранения настроек.

Нажмите OK для сохранения настроек еще раз.

Нажмите OK в третий раз.

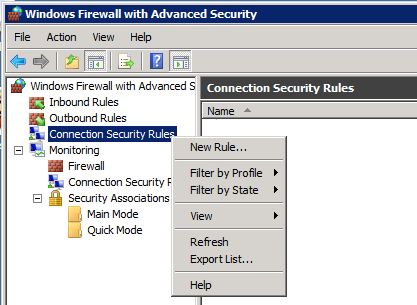

Щелкните правой кнопкой мыши по Connection Security Rules и в контекстном меню выберите New Rule.

В мастере создания правил на главной странице выберите Tunnel и нажмите Next.

На странице Tunnel Type выберите Custom configuration и No. Send all network traffic that matches this connection security rule through the tunnel. Нажмите Next.

На странице Requirements выберите Require authentication for inbound and outbound connections. Нажмите Next.

На странице Tunnel Endpoints в списке Which computers are in Endpoint 1 с помощью кнопки Add добавьте локальную сеть, подключенную к Windows Server, для которой требуется организовать VPN туннель.

Помните, что конфигурация Windows Server является зеркальным отражением конфигурации Edge и здесь локальные и удаленные IP адреса и подсети меняются местами.

В поле What is the local tunnel endpoint с помощью кнопки Edit укажите IP адрес внешнего интерфейса Windows Server.

В поле What is the remote tunnel endpoint с помощью кнопки Edit укажите IP адрес внешнего интерфейса сервера Edge.

в списке Which computers are in Endpoint 2 с помощью кнопки Add добавьте удаленную сеть, подключенную к серверу Edge, до которой требуется организовать VPN туннель.

Нажмите Next.

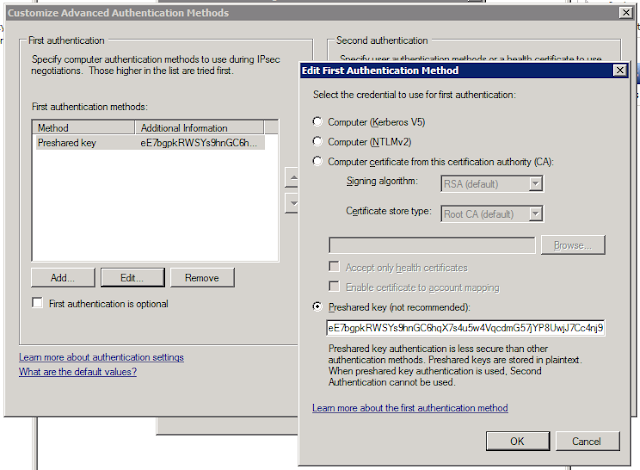

На странице Authentication Method выберите режим Advanced и нажмите кнопку Customize.

В окне Customize Advanced Authentication Methods с помощью кнопки Remove удалите все существующие варианты аутентификации, а затем с помощью кнопки Add добавьте режим со следующими настройками:

Select the credential to use for first authentication: Preshared key

Укажите общий ключ, сохраненный ранее при настройке сервера Edge.

Примечание: Общий ключ на Windows Server и сервере Edge должен совпадать.

Нажмите OK для сохранения настроек.

Нажмите Next.

На странице Profile нажмите Next.

На странице Name задайте имя (Name) и описание (Description) создаваемого правила.

Нажмите Finish для завершения создания правила.

Осталось сделать самую малость.

Для этого откройте консоль CMD. Вам потребуется отредактировать созданное правило, используя команду netsh. Формат команды:

netsh advfirewall consec set rule name="Tunnel to vCloud" new qmpfs=dhgroup2

, где "Tunnel to vCloud" - имя правила.

qmpfs=dhgroup2 - включает режим PFS.

Посмотреть имя правила можно в оснастке Windows Firewall или с помощью команды:

netsh advfirewall consec show rule name=all

Настройки закончены, можно приступать к проверке.

Проверка работы

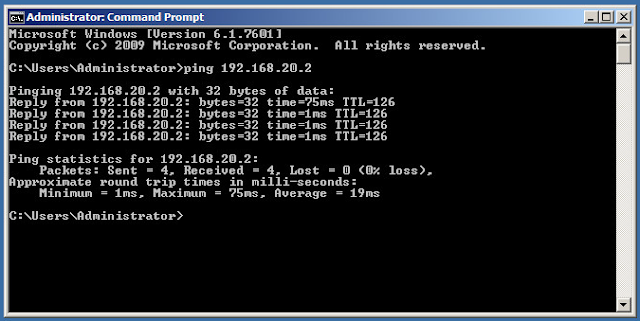

.Для проверки можно использовать клиентские машины, развернутые в каждом из сайтов и утилиту ping.

Перед проверкой, убедитесь, что на клиентах и на сервере Edge настроен брандмауэр и разрешен трафик ICMP.

Пропингуйте компьютер в удаленной подсети.

В оснастке управления Windows Firewall в Security Associations Main Mode и Quick Mode должны появиться записи о первой и второй фазах IPsec.

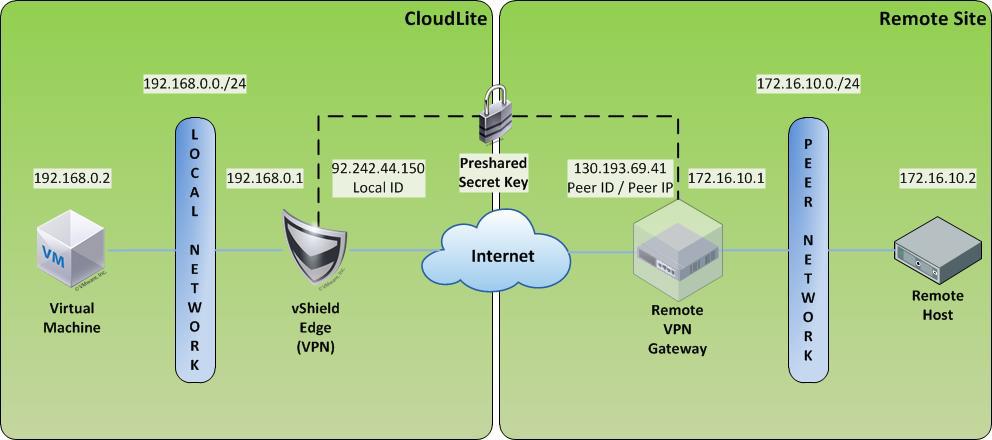

Сегодня расскажем, как строить site-to-site VPN-соединение, используя vShield Edge в панели vCloud Director. В конце расскажем про новые возможности, которые появились с этой недели в CloudLITE, летних ценах и скидках. Дочитайте до конца).

Вместо предисловия

По типу доступа VPN можно разделить на 2 группы: site-to-site и remote access. Первый используется, когда необходим доступ из одной локальной сети в другую, например, соединение между главным офисом, офисом и коммерческим дата-центром/ облаком. Второй тип подразумевает, что отдельный хост получает доступ к локальной сети — например, отдельное устройство подключается к сети офиса. Это ситуация, когда сотрудник работает из дома по мобильному устройству.

Устройств и софта позволяющего строить VPN-соединения огромное количество. Это может быть, как маршрутизатор Cisco, так и сервер на FreeBSD. В нашем случае сегодня в качестве узлов VPN выступают два vShield Edge организаций, располагающихся в разных облаках.

Инструкция

Сначала настроим все на стороне организации, находящейся в облаке CloudLITE.

1. В панели управления vCloud Director переходим в раздел Administration, щелкаем мышкой на виртуальный дата-центр. Во вкладке Edge Gateway Services выбираем нужный vShield Edge. Кликаем на него правой кнопкой мыши и выбираем Edge Gateway Services.

2. В новом окне переходим во вкладку VPN и активируем VPN в чекбоксе Enable VPN. Для создания нового туннеля нажимаем кнопку Add.

3. По кнопке Configure Public IP можно поменять внешний IP, который выделен для пула по умолчанию, на другой.

4. В окне Add a Site-to-Site VPN configuration задаем имя (Name) VPN и описание (Description), если требуется.

В поле Establish VPN to выбираем a remote network, поскольку VPN Gateway (второй vShield Edge) находится в другой локальной сети.

В поле Local Networks указываем ту локальную сеть, которая будет участвовать в VPN-соединении и которая подключается к Edge.

В поле Peer Networks указываем в формате СИДР CIDR (например, 192.168.10.0/24) сеть внутренней адресации, подключенную к точке, до которой мы настраиваем VPN.

В поле Local Endpoint выбираем внешнюю сеть (Интернет), через которую мы будем подключаться от нашей организации к другой. В нашем случае это может быть cloudlite-Internet или cloudlite-internet 2.

В поле Local ID указываем внешний IP-адрес нашего vShield Edge, который используется для создания VPN-соединения.

В поле Peer ID указываем внешний IP-адрес удаленного VPN Gateway (шлюза).

Скроллим и заполняем дальше.

В поле Peer IP задаем внешний IP-адрес VPN Gateway (в нашем случае Edge другой организации).

В списке Encryption protocol выбираем протокол шифрования (AES-256, AES, 3 DES).

Ставим галку в чекбоксе Show key. Копируем этот ключ: он понадобится нам для настроек на принимающей стороне VPN-туннеля.

В поле MTU при необходимости поменяйте дефолтное значение размера пакета.

5. Жмем OK, на нашей стороне CloudLITE все настроено. Созданный VPN-туннель появится в Edge Gateway Services во вкладке VPN.

6. Теперь аналогичные настройки нужно произвести на принимающей стороне.

В настройках второго vShield Edge, находящегося в другом облаке: делаем все то же самое, что и на первом этапе, только все параметры, которые были Peer, теперь становятся Local, и наоборот.

7. Вставляем ключ, который мы скопировали ранее.

Наглядно получившуюся схему можно представить в следующем виде:

На этом все.Задавайте свои вопросы в комментариях. Если нашли неточность или ошибку, пожалуйста, пишите в личку.

Можно сходить и попробовать применить теорию на практике в сервисе CloudLITE (есть тестовый период для экспериментов).

Из новостей сервиса:

1. С этой недели можно регистрировать и оплачивать свои ресурсы в статусе юридического лица со всеми вытекающими: безналичный банковский перевод, оригиналы закрывающих документов. Подробнее о том, как это сделать читайте здесь.

2. Мы снизили цены на фиксированные тарифы (скидка более 40%). Пока без дедлайна акции, но могу сказать точно, долго это не продлиться :).

3. Заканчивает свое действие акция по удвоению ваших платежей. В августе ее уже точно не будет.

4. Зато продолжится до 10 августа акция «Приведи друга, получи 300 рублей». В свете временно низких цен особенно заманчиво.

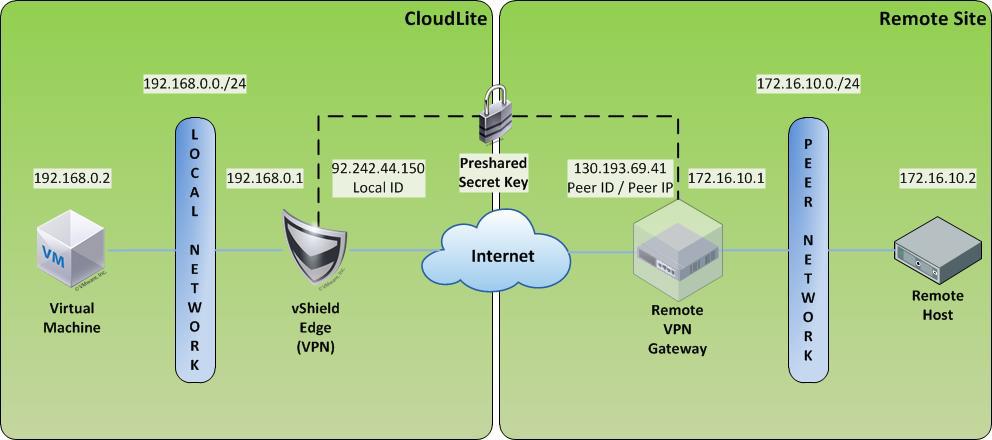

Сегодня расскажем, как строить site-to-site VPN-соединение, используя vShield Edge в панели vCloud Director. В конце расскажем про новые возможности, которые появились с этой недели в CloudLITE, летних ценах и скидках. Дочитайте до конца).

Вместо предисловия

По типу доступа VPN можно разделить на 2 группы: site-to-site и remote access. Первый используется, когда необходим доступ из одной локальной сети в другую, например, соединение между главным офисом, офисом и коммерческим дата-центром/ облаком. Второй тип подразумевает, что отдельный хост получает доступ к локальной сети — например, отдельное устройство подключается к сети офиса. Это ситуация, когда сотрудник работает из дома по мобильному устройству.

Устройств и софта позволяющего строить VPN-соединения огромное количество. Это может быть, как маршрутизатор Cisco, так и сервер на FreeBSD. В нашем случае сегодня в качестве узлов VPN выступают два vShield Edge организаций, располагающихся в разных облаках.

Инструкция

Сначала настроим все на стороне организации, находящейся в облаке CloudLITE.

1. В панели управления vCloud Director переходим в раздел Administration, щелкаем мышкой на виртуальный дата-центр. Во вкладке Edge Gateway Services выбираем нужный vShield Edge. Кликаем на него правой кнопкой мыши и выбираем Edge Gateway Services.

2. В новом окне переходим во вкладку VPN и активируем VPN в чекбоксе Enable VPN. Для создания нового туннеля нажимаем кнопку Add.

3. По кнопке Configure Public IP можно поменять внешний IP, который выделен для пула по умолчанию, на другой.

4. В окне Add a Site-to-Site VPN configuration задаем имя (Name) VPN и описание (Description), если требуется.

В поле Establish VPN to выбираем a remote network, поскольку VPN Gateway (второй vShield Edge) находится в другой локальной сети.

В поле Local Networks указываем ту локальную сеть, которая будет участвовать в VPN-соединении и которая подключается к Edge.

В поле Peer Networks указываем в формате СИДР CIDR (например, 192.168.10.0/24) сеть внутренней адресации, подключенную к точке, до которой мы настраиваем VPN.

В поле Local Endpoint выбираем внешнюю сеть (Интернет), через которую мы будем подключаться от нашей организации к другой. В нашем случае это может быть cloudlite-Internet или cloudlite-internet 2.

В поле Local ID указываем внешний IP-адрес нашего vShield Edge, который используется для создания VPN-соединения.

В поле Peer ID указываем внешний IP-адрес удаленного VPN Gateway (шлюза).

Скроллим и заполняем дальше.

В поле Peer IP задаем внешний IP-адрес VPN Gateway (в нашем случае Edge другой организации).

В списке Encryption protocol выбираем протокол шифрования (AES-256, AES, 3 DES).

Ставим галку в чекбоксе Show key. Копируем этот ключ: он понадобится нам для настроек на принимающей стороне VPN-туннеля.

В поле MTU при необходимости поменяйте дефолтное значение размера пакета.

5. Жмем OK, на нашей стороне CloudLITE все настроено. Созданный VPN-туннель появится в Edge Gateway Services во вкладке VPN.

6. Теперь аналогичные настройки нужно произвести на принимающей стороне.

В настройках второго vShield Edge, находящегося в другом облаке: делаем все то же самое, что и на первом этапе, только все параметры, которые были Peer, теперь становятся Local, и наоборот.

7. Вставляем ключ, который мы скопировали ранее.

Наглядно получившуюся схему можно представить в следующем виде:

На этом все.Задавайте свои вопросы в комментариях. Если нашли неточность или ошибку, пожалуйста, пишите в личку.

Можно сходить и попробовать применить теорию на практике в сервисе CloudLITE (есть тестовый период для экспериментов).

Из новостей сервиса:

1. С этой недели можно регистрировать и оплачивать свои ресурсы в статусе юридического лица со всеми вытекающими: безналичный банковский перевод, оригиналы закрывающих документов. Подробнее о том, как это сделать читайте здесь.

2. Мы снизили цены на фиксированные тарифы (скидка более 40%). Пока без дедлайна акции, но могу сказать точно, долго это не продлиться :).

3. Заканчивает свое действие акция по удвоению ваших платежей. В августе ее уже точно не будет.

4. Зато продолжится до 10 августа акция «Приведи друга, получи 300 рублей». В свете временно низких цен особенно заманчиво.

Заключительная большая часть про настройку VPN IPsec, L2 VPN, SSL VPN-Plus.

Сегодня мы посмотрим на возможности настройки VPN, которые предлагает нам NSX Edge.

В целом мы можем разделить VPN-технологии на два ключевых вида:

- Site-to-site VPN. Чаще всего используется IPSec для создания защищенного туннеля, например, между сетью главного офиса и сетью на удаленной площадке или в облаке.

- Remote Access VPN. Используется для подключения отдельных пользователей к частным сетям организаций с помощью ПО VPN-клиента.

NSX Edge позволяет нам использовать оба варианта.

Настройку будем производить с помощью тестового стенда с двумя NSX Edge, Linux-сервера с установленным демоном racoon и ноутбука с Windows для тестирования Remote Access VPN.

IPsec

- В интерфейсе vCloud Director переходим в раздел Administration и выделяем vDC. На вкладке Edge Gateways выбираем нужный нам Edge, кликаем правой кнопкой и выбираем Edge Gateway Services.

- Enabled – активирует удаленную площадку.

- PFS – гарантирует, что каждый новый криптографический ключ не связан с любым предыдущим ключом.

- Local ID и Local Endpoint – внешний адрес NSX Edge.

- Local Subnets – локальные сети, которые будут использовать IPsec VPN.

- Peer ID и Peer Endpoint – адрес удаленной площадки.

- Peer Subnets – сети, которые будут использовать IPsec VPN на удаленной стороне.

- Encryption Algorithm – алгоритм шифрования туннеля.

- Authentication – как мы будем аутентифицировать пир. Можно использовать Pre-Shared Key либо сертификат.

- Pre-Shared Key – указываем ключ, который будет использоваться для аутентификации и должен совпадать с обеих сторон.

- Diffie-Hellman Group – алгоритм обмена ключами.

После заполнения необходимых полей нажимаем Keep.

--- 192.168.0.10 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 59.941/59.941/59.941/0.000 ms

log debug;

path pre_shared_key "/etc/racoon/psk.txt";

path certificate "/etc/racoon/certs";

listen isakmp 80.211.43.73 [500];

strict_address;

>

remote 185.148.83.16 exchange_mode main,aggressive;

proposal encryption_algorithm aes256;

hash_algorithm sha1;

authentication_method pre_shared_key;

dh_group modp1536;

>

generate_policy on;

>

sainfo address 10.255.255.0/24 any address 192.168.0.0/24 any encryption_algorithm aes256;

authentication_algorithm hmac_sha1;

compression_algorithm deflate;

>

spdadd 192.168.0.0/24 10.255.255.0/24 any -P in ipsec

esp/tunnel/185.148.83.16-80.211.43.73/require;

spdadd 10.255.255.0/24 192.168.0.0/24 any -P out ipsec

esp/tunnel/80.211.43.73-185.148.83.16/require;

В этом примере мы использовали PSK для аутентификации пира, но возможен также вариант с аутентификацией по сертификатам. Для этого нужно перейти во вкладку Global Configuration, включить аутентификацию по сертификатам и выбрать сам сертификат.

Кроме того, в настройках сайта необходимо будет поменять метод аутентификации.

Отмечу, что количество IPsec-туннелей зависит от размера развернутого Edge Gateway (об этом читайте в нашей первой статье).

SSL VPN

SSL VPN-Plus – один из вариантов Remote Access VPN. Он позволяет отдельным удаленным пользователям безопасно подключаться к частным сетям, находящимся за шлюзом NSX Edge. Зашифрованный туннель в случае SSL VPN-plus устанавливается между клиентом (Windows, Linux, Mac) и NSX Edge.

-

Приступим к настройке. В панели управления сервисами Edge Gateway переходим во вкладку SSL VPN-Plus, затем к Server Settings. Выбираем адрес и порт, на котором сервер будет слушать входящие соединения, включаем логирование и выбираем необходимые алгоритмы шифрования.

Здесь же можно изменить сертификат, который будет использовать сервер.

Переходим во вкладку IP Pools и жмем +.

- Network — локальная сеть, к которой будет доступ у удаленных пользователей.

- Send traffic, у него два варианта:

— over tunnel – отправлять трафик к сети через туннель,

— bypass tunnel – отправлять трафик к сети напрямую в обход туннеля.

Ниже в этом окне можно указать параметры клиента для Windows. Выбираем:

- start client on logon – VPN-клиент будет добавлен в автозагрузку на удаленной машине;

- create desktop icon – создаст иконку VPN-клиента на рабочем столе;

- server security certificate validation – будет валидировать сертификат сервера при подключении.

Настройка сервера завершена.

В окне авторизации необходимо ввести учетные данные пользователя, которого мы создали ранее.

L2 VPN

L2VPN понадобится в том случае, когда нужно объединить несколько географически распределенных сетей в один broadcast-домен.

Это может быть полезно, например, при миграции виртуальной машины: при переезде ВМ на другую географическую площадку машина сохранит настройки IP-адресации и не потеряет связность с другими машинами, находящимися в одном L2-домене с ней.

В нашей тестовой среде соединим друг с другом две площадки, назовем их, соответственно, A и B. У нас есть два NSX и две одинаково созданные маршрутизируемые сети, привязанные к разным Edge. Машина A имеет адрес 10.10.10.250/24, машина B – 10.10.10.2/24.

-

В vCloud Director переходим на вкладку Administration, заходим в нужный нам VDC, переходим на вкладку Org VDC Networks и добавляем две новые сети.

Возвращаемся в интерфейс NSx Edge/ Переходим на вкладку VPN —> L2VPN. Включаем L2VPN, выбираем режим работы Server, в настройках Server Global указываем внешний IP-адрес NSX, на котором будет слушаться порт для туннеля. По умолчанию, сокет откроется на 443 порту, но его можно поменять. Не забываем выбрать настройки шифрования для будущего туннеля.

В Egress Optimization Gateway Address задаем адрес шлюза. Это нужно для того, чтобы не происходил конфликт IP-адресов, ведь шлюз у наших сетей имеет один и тот же адрес. После чего нажимаем на кнопку SELECT SUB-INTERFACES.

Заходим на NSX стороны B, переходим в VPN —> L2VPN, включаем L2VPN, устанавливаем L2VPN mode в клиентский режим работы. На вкладке Client Global задаем адрес и порт NSX A, который мы указывали ранее как Listening IP и Port на серверной стороне. Также необходимо выставить одинаковые настройки шифрования, чтобы они согласовались при поднятии туннеля.

Проматываем ниже, выбираем сабинтерфейс, через который будет строиться туннель для L2VPN.

В Egress Optimization Gateway Address задаем адрес шлюза. Задаем user-id и пароль. Выбираем сабинтерфейс и не забываем сохранить настройки.

На этом про VPN на NSX Edge у меня все. Спрашивайте, если что-то осталось непонятным. Также это последняя часть из серии статей по работе с NSX Edge. Надеемся, они были полезны :)

Читайте также: