Как называется терроризм использующий компьютеры новейшие технологии связи

Обновлено: 04.07.2024

Актуальность: 21 век – век информационных технологий. Кибертерроризм – одна из самых крупных опасностей современного мира, так как он может повлиять на инфраструктуру целой страны, ее экономику и даже государственное устройство.

Ключевые слова: терроризм, преступник, группа, группировка, хакер, система, инфраструктура, безопасность, акт, государство, цель, объект, информация, управление.

Кибертерроризм – незаконные действия, угрожающие государственной безопасности, личности и обществу. Обычно, приводит к порче материального имущества, искажает информацию или становится причиной других проблем.

Стремительно растущее число умных IT-устройств дает почву для целенаправленных атак с целью террора и шантажа. Многие заводы и фабрики используют IT-устройства в АСУ ТП (автоматизированные системы управления технологическим процессом), взломав которые киберпреступники могут вывести цех из строя, или даже взорвать АЭС, что приведет к ужасным последствиям.

В своих актах преступники используют современные гаджеты и программные продукты, радиоэлектронные устройства и прочие возможности современных технологий. Официально кибертерроризмом признаются акты, совершенные одним человеком или независимой группой лиц, состоящей из нескольких членов. Если в совершении подобных актов принимают участие представители правительственных или иных государственных структур, данные акты считаются проявлением кибервойны.

Источники кибертерроризма

Террористические группировки используют новейшие разработки в области информационных технологий для планирования операций и контроля над их выполнением. Они могут финансироваться или даже контролироваться отдельными государствами.

Участников террористических группировок можно встретить на разных форумах и в чатах, также они имеют свои собственные сайты. Социальные сети и другие подобные ресурсы зачастую используются для вербовки новых участников запрещенными группировками.

Нужно различать кибертеррористов и хакеров, пишущих вредоносное ПО для личного обогащения, являются компьютерными мошенниками и хулиганами. Терроризмом их действия становятся когда несут тяжелые последствия: разрушение или гибель людей. Многие радикальные группировки стараются произвести своими актами как можно больший резонанс, чтобы о них узнало максимальное количество людей по всему миру.

В последнее время большинство кибератак производятся из Китая и других развивающихся стран юго-восточной Азии. Правительство Поднебесной к 2020 году рассчитывает создать сильнейшие в мире информационные войска.

Цели кибертерроризма

Действия кибертеррористов направлены на:

- Взлом компьютерных систем и получение доступа к личной и банковской информации , военным и государственным конфиденциальным данным.

- Вывод из строя оборудования и программного обеспечения, создание помех, нарушение сетей электропитания.

- Кражу данных с помощью взлома компьютерных систем, вирусных атак, программных закладок.

- Утечку секретной информации в открытый доступ.

- Распространение дезинформации с помощью захваченных каналов СМИ

- Нарушение работы связи

Главная цель кибертерроризма – получение преимуществ в решении политических, социальных и экономических вопросах. Для достижения этой цели кибертеррористы применяют специальное ПО, используемое для взлома компьютерных систем компаний и организаций.

Кибертеррористы не закладывают бомб, не берут заложников. Они угрожают компьютерными средствами. Для достижения поставленных целей они могут использовать различные методы:

- Незаконное получение доступа к государственным и военным архивам с секретной информацией, реквизитам банковских счетов и платежных систем, личным данным.

- Осуществление контроля над объектами инфраструктуры для оказания влияния на их работоспособность вплоть до вывода из строя отдельных компонентов и полной остановки систем жизнеобеспечения.

- Похищение или уничтожение информации, программных средств или технических ресурсов путем внедрения вредоносного ПО различных типов.

- Ложные угрозы совершения атак, которые могут повлечь за собой дестабилизацию экономической или социально-политической обстановки.

С развитием систем безопасности в различных компьютерных сетях, изменяются и способы проведения подобных операций. Между количеством хакерских атак и уровнем развития информационной инфраструктурынаблюдается определенная зависимость. Чем выше уровень глобализации и ипсользования систем автоматизации различных процессов, тем выше веряотность проведения кибератак террористической направленности.

Объекты кибертерроризма

Подвергнуться сетевым атакам в равной степени могут государства, международные организации, крупные корпорации и относительно небольшие компании, политики и другие известные и важные личности. Действия сетевых террористов могут быть направлены на объекты гражданской инфраструктуры и военного назначения.

Некоторые эксперты склоняются к мнению, что энергетическая и телекоммуникационная отрасли, авиационные диспетчерские, финансовые учреждения, входящие в оборонный комплекс предприятия более подвержены террористическим кибератакам. Целями атак могут стать оборудование, софт хранящаяся информация, сетевые протоколы передачи данных, специалисты в области информационных технологий и обслуживающий персонал.

Злоумышленники могут захватить управление системами обороны для последующего вывода их из строя, что встречается в большинстве случаев, при этом нарушается функционирование отдельных служб. Обычно, такие акции проводят частные лица или целые компании, разделяющие взгляды террористов и являющиеся их пособниками. Действия самих преступников, в основном, напрвлены на разрушение коммуникаций, повреждение информационных и транспортных каналов. Стороннее вмешательство в работу критических систем жизнеобеспечения может привести к масштабныи разрушениям и человеческим жертвам, как при обыкновенных террористических актах.

Проявления кибертерроризма могут привести к ухудшению отношений между государствами, нарушить диплоатические и экономические связи, затруднить работу межгосударственных организаций, что, в свою очередь, может привести к полному разрушению выстроенной системы международных отношений, вызвать панику в обществе и затруднить возможности организованно противостоять физической преступности.

Заключение

Из-за высокого уровня развития техники террорист может нанести больший вред, чем взрывные устройства, посредством подключенного к интернету компьютера. Совершать акты компьютерного террора способны многие организации экстремистской направленности: ИГИЛ, Аль-Каида, ИРА, ЭТА, различные религиозные движения и прочие незаконные вооруженные формирования.

Для борьбы с кибертерроризмом требуются усилия всего мирового сообщества. Данной проблемой вплотную занимаются такие организации как ООН, Совет Европы, Интерпол и другие международные организации. Перед лицом совместной опасности объединяются даже непремеримые соперники, имеющие существенные противоречия в определенных областях.

В данной статье авторами была раскрыта тема кибертерроризма.

В следующей статье мы в более раскрытой форме расскажем про атаки на автоматизированные системы управления техническим процессом.

Автор: Заренок Н. В. Студент 1 курса Академии маркетинга и социально-информационных технологий – ИМСИТ (Краснодар)

Статья №1 отражает мнение авторов и ставит цель проинформировать молодежь о безопасном использовании интернета, соблюдение законодательства и этических норм, а так же предупреждение и профилактику негативным явлений, киберпреступности с использованием компьютерных технологий и интернета.

*ИГИЛ, Аль-Каида, ИРА, ЭТА запрещенные в России организации.

Информация, фото-видео материал для подготовки статьи взяты из открытых источников в сети Интернет, СМИ, социальных сетей.

Кибертерроризм — комплекс незаконных действий в киберпространстве, создающих угрозу государственной безопасности, личности и обществу. Может привести к порче материальных объектов, искажению информации или другим проблемам. Основной целью кибертерроризма является влияние на решение социальных, экономических и политических задач.

В мире стремительно растет количество «умных» устройств интернета вещей. Все они дают почву для целенаправленных атак с целью террора или шантажа — тем более что сейчас даже многие заводы и фабрики используют такие устройства в автоматизированных системах управления технологическим процессом (АСУ ТП). Киберпреступники могут взломать их с целью террора населения: например, организовать вывод цеха из строя или даже взрыв АЭС. Конечно, на данный момент таких атак замечено не было, однако кто даст гарантию, что они не случатся в будущем?

В своих акциях преступники активно используют все возможности современных технологий, в том числе современные гаджеты и программные продукты, радиоэлектронные устройства, достижения в других областях (вплоть до микробиологии и генной инженерии). Официально кибертерроризмом признаются акты, совершенные одним человеком или независимыми группами, состоящими из нескольких участников. Если в подпадающих под это определение действиях принимают участие представители правительств или иных государственных структур, это считается проявлениями кибервойны.

Влияние подобных акций на экономические и геополитические процессы зачастую преувеличивается журналистами в СМИ и сценаристами голливудских блокбастеров, что может привести к неправильной оценке сложившейся ситуации. Как на самом деле осуществляются кибератаки и что можно сделать для противостояния им?

Цели кибертерроризма

Действия кибертеррористов направлены на:

-

и получение доступа к личной и банковской информации, военным и государственным конфиденциальным данным; и программного обеспечения, создание помех, нарушение работы сетей электропитания; с помощью взлома компьютерных систем, вирусных атак, программных закладок; ; ; ;

- прочее.

Чтобы достичь желаемых целей, кибертеррористы применяют специальное программное обеспечение, используемое для взлома компьютерных систем компаний и организаций, проводят атаки на удаленные сервера компаний и организаций.

Кибертеррористы не закладывают бомб, не берут заложников. Они угрожают компьютерными средствами: выводом из строя крупной компьютерной сети какой-нибудь компании, уничтожением данных клиентов банков, нарушением работы заводов и электростанций и т.п. с целью получения выкупа. Для достижения поставленных целей могут использоваться различные методы:

- незаконное получение доступа к государственным и военным архивам с секретной информацией, реквизитам банковских счетов и платежных систем, личным данным;

- осуществление контроля над объектами инфраструктуры для оказания влияния на их работоспособность вплоть до вывода из строя отдельных компонентов и полного останова систем жизнеобеспечения;

- похищение или уничтожение информации, программных средств или технических ресурсов путем внедрения вредоносных программ различных типов;

- ложные угрозы совершения атак, которые могут повлечь за собой дестабилизацию экономической или социально-политической обстановки.

Способы проведения этих и подобных операций постоянно изменяются в связи с развитием систем информационной безопасности, которые применяются в различных компьютерных сетях. Выявлена зависимость между уровнем развития информационной инфраструктуры и количеством хакерских атак. Чем выше уровень глобализации и использования систем автоматизации различных процессов в данном регионе, тем больше вероятность проведения кибератак террористической направленности.

Объекты кибертерроризма

Подвергнуться атакам сетевых террористов в равной степени могут государства, международные организации, крупные корпорации и относительно небольшие компании, политики и другие известные личности, а также выбранные случайным образом люди. Действия кибертеррористов могут быть направлены на объекты гражданской инфраструктуры и военного назначения.

Некоторые эксперты склоняются к мнению, что более других подвержены террористическим кибератакам энергетическая и телекоммуникационная отрасли, авиационные диспетчерские, финансовые учреждения, оборонные предприятия и другие важные объекты. Целями атак могут оказаться оборудование, программное обеспечение, сетевые протоколы передачи данных, хранящаяся информация, специалисты в области информационных технологий и обслуживающий персонал.

Злоумышленники могут захватить управление системами обороны для последующего вывода их из строя. Последний вариант развития событий встречается в большинстве случаев, при этом зачастую нарушается функционирование отдельных служб. Обычно такие акции проводят частные лица или компании, которые разделяют взгляды террористов и являются их пособниками. Сами преступники в основном выполняют действия, направленные на разрушение коммуникаций, повреждение информационных и транспортных каналов. Если атакуемые объекты входят в состав критических систем жизнеобеспечения, стороннее вмешательство в их работу может привести к масштабным разрушениям и человеческим жертвам, как при обыкновенных террористических актах.

Поскольку кибертерроризм носит трансграничный характер, его проявления могут привести к ухудшению отношений между государствами, нарушить экономические и дипломатические связи, затруднить работу межгосударственных организаций. Это может полностью разрушить выстроенную систему международных отношений, вызвать панику в обществе и затруднить возможности организованно противостоять физической преступности.

Источники кибертерроризма

Террористические группировки активно используют новейшие разработки в области информационных технологий для поддержания связи, решения организационных и финансовых вопросов, планирования операций и осуществления контроля над их выполнением. Они могут финансироваться или даже контролироваться отдельными государствами.

Многие группировки пользуются тем, что в интернете не обязательно находиться под своим настоящим именем, поэтому хакеры известны под псевдонимами. При этом нужно отличать кибертеррористов от остальных хакеров, которые пишут и распространяют вирусы и другие вредоносные программы для личного обогащения, являются компьютерными мошенниками или хулиганами. Терроризмом их действия становятся в тех случаях, когда они несут тяжелые последствия: разрушения, гибель людей. Многие радикальные группировки стараются добиться того, чтобы их акты произвели как можно больший резонанс, и о них узнало максимальное количество людей по всему миру.

В некоторых организациях существуют целые подразделения программистов, которые создают и обновляют веб-сайты, ведут блоги и страницы в социальных сетях. Крупнейшие группы также имеют собственные телевизионные каналы и радиостанции. Руководство группировок прибегает к кибертерроризму, потому что это обеспечивает нужный результат при минимальных вложениях (что особенно важно для выходцев из небогатых стран), а также усложняет поиск непосредственных исполнителей.

В последнее время большинство хакерских атак на различные правительственные и военные организации производятся из Китая и других развивающихся государств Юго-Восточной Азии. Правительство Поднебесной рассчитывает к 2020 году создать сильнейшие в мире информационные войска, численность которых на сегодня составляет 30 тысяч военных и 150 тысяч гражданских специалистов. Есть подозрение, что в качестве «троянского коня» могут выступать китайские микросхемы, содержащие специализированное ПО для копирования данных и отправки их на «базу». Похожие прецеденты имели место в сетях Госдепартамента и других ведомств США.

Анализ риска

В связи с развитием технологий угроза кибернетического терроризма постепенно сравнивается по значимости с остальными его проявлениями. Из-за высокого уровня развития техники террорист посредством подключенного к интернету компьютера может нанести больший вред, чем различные взрывные устройства. Новые гаджеты рассматриваются преступниками как средство для достижения целей, которые зачастую противоречат общепринятым морально-этическим нормам. Совершать акты компьютерного террора способны многие организации экстремистской направленности: ИГИЛ, Аль-Каида, ИРА, ЭТА, различные религиозные движения и прочие незаконные вооруженные формирования (запрещены в России). Их атаки поддерживают международную напряженность в ряде регионов и провоцируют возникновение глобальных кризисов в экономике и дипломатических отношениях между многими странами. Такие последствия не были характерными для традиционных терактов.

Для борьбы с этим явлением требуется мобилизация усилий всего мирового сообщества. Данной проблемой вплотную занимаются ООН, Совет Европы, Интерпол и другие международные организации. Перед лицом совместной опасности объединяются даже непримиримые соперники, имеющие существенные противоречия по ряду ключевых вопросов.

Глобальная проблема XXIвека заключается в легком доступе к информации. Будь это профиль в социальной сети, пароль от почты или код доступа входной двери в ваш дом.

Киберпреступники активно используют все возможности современных технологий, в том числе «пиратские» приложения доступа к данным пользователя, группы пользователей или компании. Полученная незаконными действиями информация становится рычагом для шантажа, вербовки и достижения преступных целей: уничтожение большой базы данных, вывода из строя автоматизированных систем и заводов, искажение информационного потока в СМИ.

В век продвинутых технологий активность кибертеррористов может поражать воображение. Например, использование современных технологий – нейросетей для оживления фото и замены голоса, с помощью которых кибертеррористы могут посягать на безопасность целого государства. В пример можно привести видео, взятое с видеохостинга YouTubeпод названием «Few-Shot Adversarial Learning of Realistic Neural Talking Head Models», где видно, как при помощи технологии VRи ARстатичные фотографии людей начинают двигаться, как в реальном видео.

Итак, «кибертерроризм» – это комплекс незаконных действий, создающих угрозу государственной безопасности, личности и обществу. Основной целью кибертерроризма является получение преимущества в решении социальных, экономических и политических задач.

Действия кибертеррористов направлены на:

Взлом компьютерных систем и получение доступа к личной и банковской информации, военным и государственным конфиденциальным данным; Вывод из строя оборудования и программного обеспечения, создание помех, нарушение сетей электропитания; Кражу данных с помощью взлома компьютерных систем, вирусных атак, программных закладок; Слив секретной информации в открытый доступ; Распространение дезинформации с помощью захваченных каналов СМИ; Нарушение работы каналов связи; Прочее.

Киберпреступники могут «обитать» где угодно. Им не всегда нужны продвинутые технологии. Например, для работы с сознанием людей необходим лишь доступ в интернет и социальная сеть. Но это лишь малая часть большого замысла.

«Механизмы вовлечения, механизмы пропаганды достаточно отработаны. И даже взрослый человек не может им эффективно сопротивляться. Вернее, не всегда может. Что уже говорить о подростке», – говорит генеральный директор Академии информационных систем Андрей Масалович.

Кибертерроризм остается практически невидимым. Его деятельность часто осуществляется через так называемый «даркнет» (скрытая сеть, где деятельность ведется с нестандартных IPадресов различных точек планеты). Обнаружить преступную группу, источник финансирования и их связи становится практически невозможно.

«Мы имеем потерянное поколение, где молодежь с одной стороны видит новые тенденции, когда им объясняют их права, с другой стороны от них ничего не требуют. То есть обязанности им никто не объясняет и базовые ценности размываются. Что, например, надо защищать родину, что не надо косить от армии.

Так как мне приходится с этим часто сталкиваться, я считаю, что именно здесь проходят главные залежи современности. То есть проиграет не та страна, у которой меньше танков, а та, которая потеряет нравственные ориентиры. Поэтому основной удар сейчас идет действительно по молодежи. Уже сформировалась целая технология. Она содержит четыре уровня, пятый – конечный. То есть на пятом уровне человек уже берет в руки автомат»,– сказал Масалович.

В качестве примера вербовки подростков можно привести «Керченскую трагедию». Подросток совершил вооруженное нападение, а затем покончил жизнь самоубийством. Проводя расследование, работники структур заметили, что студент на протяжении долгого времени играл в одну из онлайн-игр, где нужно было стрелять в зомби.

Игра проходила ночью и собирала в онлайне множество игроков. Подросток все сильнее вживался в роль «убийцы», хоть и начал осознавать, что игра влияет на его сознание.

Также сотрудниками правоохранительных органов была изучена страница студента в социальной сети «ВКонтакте». Во время проверки было обнаружено множество записей с экстремистским подтекстом, в том числе и репосты из групп, которые использовали «право на агрессию».

В результате психика подростка, который днем сидел в интернете, читая посты с экстремистским подтекстом, а ночами избавлял онлайн-мир от зомби, не выдержала. К такому заключению пришли специалисты Центра социальной и судебной психиатрии им. Сербского, куда после смерти стрелка был доставлен его подробный анамнез и вся необходимая медицинская документация. По имеющейся у сотрудников правоохранительных органов информации, стрелок «отомстил тем, кто над ним издевался».

Мевлют Мерт Алтынташ. Иллюстрация: AP

Еще один пример кибертерроризма – это создание положительного образа негативного персонажа.

В декабре 2016 года произошло вооруженное нападение на Андрея Карлова, Посла Российской Федерации в Турции. Преступником оказался 22-летнийМевлют Мерт Алтынташ. Он несколько минут выкрикивал лозунги об Алеппо и Сирии.

Сейчас фото Алтынташаиспользуют паблики «ВКонтакте» для демонстрации свободы личности и самостоятельного выбора пути.

Также стоит помнить о нашумевшем деле Варвары Карауловой,которая влюбилась по переписке (социальная сеть «ВКонтакте») в молодого человека, примкнувшего к ИГ (запрещенная в Российской Федерации террористическая группировка) и в 2015 году пыталась попасть в Сирию. Как сообщают СМИ, вначале девушка общалась с неким Айратом Саматовымиз Казани. Впоследствии, потеряв с ним связь, попыталась отомстить, выйдя замуж за боевика Джебхат ан-Нусра Надира.

Когда Надирвыслал ей средства на перелет в Сирию, с девушкой связался Саматов,убедив выйти за него, и Карауловаулетела в Стамбул.После прилета в Стамбул члены террористической группировки перевозили Караулову вместе с другими женщинами, предназначавшимися боевикам, в сторону Сирии, пока 4 июня ее вместе с 12 другими россиянами и 4 азербайджанцами не задержали при попытке перейти границу в Килисе турецкие силовики.

В 2016 году девушку приговорили к 4,5 годам заключения в колонии общего режима.

Это лишь малая часть так называемых «киберпреступлений», где террористы и вербовщики с помощью социальных сетей и еще несформированной детской психики принимают в свои ряды новобранцев. Данный тип преступлений относится к нанесению ущерба личности (подростку) и государству.

«В интернет-пространстве существует два вида диагностики. Первый – обнаружение популярных групп и их “раскраска” – какие и про что. В этом массиве выявляются наиболее “опасные”. В них уже отмечаются девиантные отклонения подростков. Таким образом можно находить неблагополучные регионы, школы. Можно делать диагноз классов или же диагностировать отдельных людей по их профилю в социальной сети,– рассказал гендиректор Академии информационных систем. – На этом строятся разные методы борьбы. Например, это блокировка запрещенных групп. Этим занимаются, но групп много, и они постоянно растут. Также должна проводиться психологическая работа с подростком. Необходимо культивировать позитивный “прикольный”, безобидный и ненавязчивый контент с хорошей жизнеутверждающей направленностью».

На данный момент в российских МВД и ФСБ действуют подразделения по борьбе с киберкриминалом, основателем которых является Борис Мирошников. Не так давно он выступил за создание в стране единого центра по регулированию киберпреступлений. На сегодняшний день функции по контролю разделяют между собой многие ведомства, в том числе ФСБ, МВД, Минобороны, МИД, ФСО, Минсвязи и другие.

О том, как проходит профилактика кибертеррора и киберпреступлений в регионе, рассказал руководитель министерства информатизации, связи и массовых коммуникаций Республики Дагестан Сергей Снегирев.

«В условиях развивающейся цифровой экономики нам важно прививать культуру кибербезопасности, ведь без нее мы не сможем обеспечить нормальное функционирование наших отраслей. Очень важно уметь защищаться от киберпреступников как на рабочем месте, так и в личной жизни. Киберпреступники очень искусны в использовании личной информации, с помощью которой они с легкостью могут взломать учетную запись. Именно поэтому ни в коем случае нельзя делиться ею с новыми “интернет-друзьями”.

Что касается онлайн-игр – киберспорт сегодня очень сильно развивается и уже даже приравнивается к официальным видам спорта. Со своей стороны могу сказать, что мы способствуем проведению чемпионатов по киберспорту в Республике Дагестан, часто взаимодействуем с представителями регионального киберспорта. Как правило, на психически здорового человека онлайн-игры не влияют негативно.

Нездоровый эффект на психику подростков оказывают именно вербовщики в сети, делая акцент на религию. Это очень серьезная проблема современности. Нами активно проводится работа в СМИ по предупреждению и недопущению распространения влияния кибертеррористов в интернете. Однако и этого недостаточно. Необходимо регулярно проводить профилактические беседы родителям и педагогам. Нужно помнить, что наша безопасность, в том числе и кибербезопасность, прежде всего, зависит от нас самих и от наших действий!»,– отметил он.

С совершенствованием информационных технологий приходит необходимость совершенствования безопасности. Специалисты предполагают, что кибератаки только участятся и это не будет заканчиваться вербовкой. Основной целью террористов все также остается подрыв деятельности государства.

Эксперты, говоря об общих трендах в кибербезопасности, предполагают, что в 2020 году с помощью кибератак государства будут пытаться влиять друг на друга: кибернападения будут все чаще использоваться в качестве косвенных конфликтов между небольшими странами.

С уровнем развития информационных технологий у злоумышленников появляются пути не только для собственного обогащения преступным путём, но и возможности влияния на деятельность крупного предприятия или целой страны. Люди, совершающие незаконные действия, угрожающие государственной безопасности, личности и обществу с использованием современных информационных технологий называются кибертеррористами.

Отличия кибертеррористов от хакеров

В отличии от хакеров, мотивация которых, в основном, корыстные побуждения, цель кибертеррориста заключается во взломе компьютерных систем и получение доступа к личной и банковской информации, военным и государственным конфиденциальным данным, вывод из строя оборудования и программного обеспечения, создание помех, нарушение сетей электропитания либо нарушение работы связи, а также в использовании полученной информации полученной преступным путём.

В современном отечественном уголовном законодательстве понятия «кибертерроризм» не существует. Уголовная ответственность за совершение террористического акта предусмотрена статьей 205 УК РФ, однако квалифицированного признака, связанного с совершением преступления, предусмотренного данной статьей УК РФ в киберпространстве, российское уголовное законодательство не предусматривает.

Однако в Уголовном кодексе содержится статья предусматривающая ответственность за совершение деяния, максимально приближенного по смыслу, целям и методам к понятию «кибертерракт» — это статья 274.1 УК РФ «Неправомерное воздействие на критическую информационную инфраструктуру Российской Федерации». Данное преступление направленно на прерывание критически важных процессов, протекающих в медицинских и научных учреждениях, банках, шахтах, различных заводах, стратегических объектах и т.д.

Виды кибертерроризма

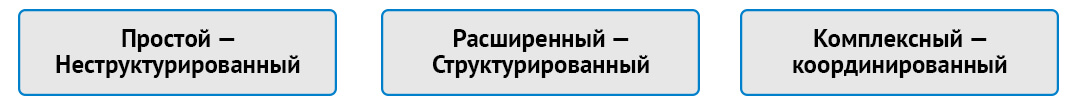

Как правило, условно выделяют три вида кибертерроризма:

- Простой — Неструктурированный. При данном виде кибертерроризма используются программы, созданные кем-то другим. Данный вид атак считается самым простым, т.к. потери от него минимальны.

- Расширенный — Структурированный. Имеют место быть более сложные атаки против нескольких систем или сетей и, возможно, изменение или создание базовых инструментов взлома. Более того, участники таких группировок проводят обучение новоприбывших.

- Комплексный — координированный. Самый сложный вид кибертерроризма, т.к. в данном случае, террористы способны вызвать массовое нарушение систем безопасности страны. Они имеют возможность создания сложных инструментов взлома. Есть строгая структура, зачастую представляют собой организации, способные анализировать свои действия, вырабатывать тщательные планы атак и прочее.

В данный момент в РФ любому проявлению терроризма, включая кибертерроризму, противостоят органы государственной власти и силовых структур различного уровня. Введен в действие Федеральный закон № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации», создан орган ГосСОПКА и другие различные структуры. Государство пытается максимально обезопасить критически важные объекты инфраструктуры и граждан от любых проявлений терроризма.

Уже сегодня, по заявлениям некоторых иностранных экспертов, отключение компьютерных систем приведет к разорению 20% средних компаний в течение нескольких часов, 48% потерпят крах в течение нескольких суток. Около 33% банков будут разорены спустя несколько часов после такой катастрофы, а 50% из них разорятся спустя несколько суток.

Слово происходит от лат. «terror» - страх, ужас. Терроризму свойственны:

ь культ насилия и отказ от диалога с оппонентами;

ь целенаправленно организованный характер террористических актов; закрытый подпольный характер деятельности;

ь идеологизированная мотивация совершаемых террористических актов.

Террористы, в отличие от прежних завоевателей, стремятся "оккупировать" не территорию, а волю, сознание людей, подавить их сопротивление.

Сам термин «кибертерроризм» появился предположительно в 1997 году. Специальный агент ФБР Марк Поллитт определил этот вид терроризма как «преднамеренные политически мотивированные атаки на информационные, компьютерные системы, компьютерные программы и данные, выраженные в применении насилия по отношению к гражданским целям со стороны субнациональных групп или тайных агентов».

Можно выделить два вида кибертерроризма:

ь совершение с помощью компьютеров и компьютерных сетей террористических действий (условно назовем это терроризмом в «чистом виде»);

ь использование киберпространства в целях террористических групп, но не для непосредственного совершения терактов.

Способы использования террористами сети Интернет разнообразны:

По оценкам экспертов министерства обороны США, скоординированная атака 30 «хакеров», расположенных в различных точках земного шара, может привести к отключению электроэнергии по всей стране и парализации авиационно-диспетчерских линий.

Агентство информационных систем министерства обороны США в целях проверки провело 38 тысяч «атак» по собственным компьютерным сетям - только 4% персонала, отвечающего за них, поняли, что производится «атака», и лишь каждый 150-й сообщил в вышестоящую инстанцию о «вторжении».

- 1. "Логические бомбы" - программные закладные устройства, которые заранее внедряют в информационно-управляющие центры, которые по определенному сигналу или в установленное время приходят в действие, уничтожая или искажая информацию, прекращая доступ к тем или иным важным фрагментам управляемого информационного ресурса;

- 2. На вооружение приняты и обычные компьютерные вирусы.

Например, вирус №666, по мнению медиков, вообще способен негативно воздействовать на психофизиологическое состояние оператора ПК, вплоть до его смерти. Принцип действия состоит в следующем: он выбирает на экране специально подобранную цветовую комбинацию, погружающую человека в гипнотический транс. Происходит резкое изменение деятельности сердечно-сосудистой системы и человек может погибнуть.

- 3. DoS-атаки, атаки вызывающие эффект, так называемого, отказа в обслуживании.

- 4. Средства радиоэлектронного подавления, не являются оружием, поражающим цели, но в условиях современной войны именно их применение предшествует началу боевых операций. Это малогабаритные устройства, способные генерировать электромагнитный импульс высокой мощности, обеспечивающий вывод из строя радиоэлектронной аппаратуры, а также другие средства подавления информационного обмена в телекоммуникационных сетях.

Совсем недавно был отмечен такой специфический вид терроризма, как «ядерный шантаж».

«Кибертерроризм», предполагает проникновение в компьютерные системы, а космический терроризм - через создание помех для искусственных спутников Земли и их уничтожение, захват космических аппаратов; пиратские нападения на морские суда и т.н.

Примером кибертерроризма может служить занесение в сентябре 2010 г. «червя» в локальную компьютерную систему атомной электростанции в Ирана в г. Бушер, передающего информацию о состоянии станции.

Читайте также: