Нарушена целостность контролируемых файлов dallas lock как исправить

Обновлено: 04.07.2024

СЗИ Dallas Lock 7.5. включает в свой состав подсистему проверки целостности. Она запускается до загрузки ОС и обеспечивает проверку целостности BIOS, CMOS и MBR, Boot-sector жесткого диска, а также проверку дисков, каталогов и файлов в случае установки соответствующих параметров. При чём проверка файловой системы осуществляться два раза – в загрузчике и перед входом пользователя в ОС.

Процедура контроля целостности осуществляется следующим образом. Текущие значения контролируемых параметров сравниваются с эталонными значениями (или, в другой терминологии, цифровыми подписями). Если хотя бы для одного из проверяемых объектов текущее значение параметра не совпало с эталонным значением, результат проверки считается отрицательным, а целостность контролируемых объектов - нарушенной. У каждого пользователя есть свойство, что делать при выявлении нарушения целостности – либо блокировать загрузку, либо выдавать предупреждение и продолжать загрузку.

Проверка целостности осуществляется при загрузке компьютера. Дополнительно можно задать контроль целостности при доступе к файлу.

Примечание. Для расчета контрольных сумм при контроле содержимого объектов используются следующие алгоритмы: ГОСТ Р 34-11 (расчет хеш-функций) или алгоритм CRC32, MD5.

Для настройки контроля целостности необходимо в оболочке администратора выделить пункт Контроль целостности ПЭВМ. Главное окно программы примет вид:

Двойным щелчком мыши активизируйте опцию Контроль целостности BIOS, расположенную на правой панели. Откроется окно редактирования.

Нажмите на стрелочку и выберите из выпадающего списка алгоритм, который будет использоваться при подсчете контрольных сумм. Если вы установили значение «Выключен», то контроль целостности BIOS производиться не будет. Установите нужное значение и нажмите клавишу «ОК» для его сохранения или «Отмена» для отказа.

Установка контроля целостности для остальных параметров, перечисленных на правой панели, производится аналогично.

Примичание. На некоторых компьютерах, особенно brand name, каждые несколько перезагрузок самопроизвольно происходит изменение содержимого CMOS. Это не ошибка в нашей СЗИ, это особенность данных компьютеров. Если вы столкнётесь с такой ситуацией, отключите контроль целостности CMOS.

Для локальных объектов файловой системы также можно задать проверку контроля целостности. Для этого проделайте следующее:

правым щелчком мыши на значке объекта, для которого вы хотите установить проверку контроля целостности, откройте контекстное меню и выберите из него пункт «DL: Права доступа»;

в отобразившемся окне откройте закладку «Контроль целостности»;

поставьте галочку в поле «Проверять при загрузке компьютера». Для папок станут доступны поля «Применять к вложенным каталогам» и «Применять к вложенным файлам». Если эти поля не активизированы (в них не проставлены галочки), то проверяется только содержание корневого каталога (названия и свойства входящих в него файлов и подкаталогов). Содержание подкаталогов и файлов не проверяется. При активизации опции «Применять к вложенным каталогам» будет осуществляться проверка содержания всех подкаталогов, а если проставить галочку в поле «Применять к вложенным файлам», то будет контролироваться содержание всех вложенных файлов. В обоих случаях будет охвачен полный уровень вложенности.

для файлов доступно поле «Проверять при доступе». Если вы хотите контролировать целостность файла при каждом обращении к нему, поставьте отметку в этом поле.

Проверку целостности объектов файловой системы в загрузчике можно отключить, если параметр «Проверять целостность файлов в загрузчике» установить в значение «Нет» . Это может быть полезно, например, для ускорения загрузки компьютера.

Для того что бы контроль целостности объектов файловой системы происходил не только в момент загрузки ОС, но и через заданные промежутки времени, укажите в параметре «Периодический контроль целостности файловой системы» соответствующее время. Если этот параметр имеет значение «Не используется», то периодический контроль целостности не проводится. Для того, что бы изменения этого параметра вступили в силу, нужно перезапустить ПЭВМ.

Примечание. При контроле целостности файла контролируется не только содержимое файла, но и его атрибуты (дата создания, флаг «скрытый» и т.д.). Поэтому даже если файлы полностью идентичны по содержанию, то контрольная сумма у них, скорее всего, будет различна. Так же, для того что бы случилось событие нарушения целостности, достаточно изменения атрибутов файла.

Примечание. Если для объекта файловой системы задан контроль целостности, то система не позволит удалить или переименовать объект. Попытки модифицировать контролируемый файл или изменить содержание папки, для которой установлен контроль целостности, будут блокироваться. Такой объект будет доступен только для чтения и исполнения. Полный доступ к объекту, для которого установлен контроль целостности, имеет только Суперадминистратор.

Если при загрузке компьютера некоторым пользователем система защиты обнаружит нарушение целостности любого объекта, то ее реакция зависит от установок, которые Администратор задал для данного пользователя.

Если для этого пользователя в параметрах загрузки (см. гл.11) установлено: «Блокировать при нарушении целостности», то загрузка блокируется, пользователю необходимо обратиться к администратору.

Если для некоторого объекта файловой системы контрольная сумма оказалась нарушена, то становится доступна кнопка Пересчитать. При нажатии на эту кнопку происходит пересчет контрольной суммы.

Для того что бы получить список всех объектов файловой системы, на которые назначен контроль целостности, выберите в оболочке администратора пункт «Контролируемые объекты» - «Контроль целостности».

В случае нарушения целостности объекта, данный объект будет выделен красной иконкой. Пересчёт и проверка контрольных сумм всех контролируемых файлов осуществляется каждый раз при выборе данного раздела оболочки администратора. Так же пересчёт и проверка будет произведена после каждого нажатия клавиши F5, если пользователь находиться в этом разделе.

Примечание. При нарушении контроля целостности будет подаваться сигнал на сервер безопасности.

Перестройка списка дескрипторов может занять несколько минут.

Глава 9. Очистка остаточной информации

СЗИ Dallas Lock 7.5 включает подсистему очистки остаточной информации, которая гарантирует предотвращение восстановления удаленных данных.

Затирать всю остаточную информацию при освобождении областей на дисках, т.е. при удалении файлов или при перемещении файлов или при уменьшении размеров файлов. Затирание производится записью маскирующей последовательности поверх освобождаемого пространства.

Затирать всю остаточную информацию в файле подкачки Windows. Затирание производится записью маскирующей последовательности поверх файла подкачки. Очистка производится при завершении работы (закрытии файла подкачки) и, если очистка была прервана, при старте системы (открытии файла подкачки).

Зачищать освобождаемую оперативную память.

Очищать все каталоги, помеченные как временные. Очистка производится при старте системы, при завершении работы и при завершении сеанса работы.

Принудительно зачищать конкретную папку/файл, выбрав соответствующий пункт в контекстном меню данного файла.

Для того, чтобы настроить процесс очистки остаточной информации соответственно вашим требованиям, необходимо в оболочке администратора выделить пункт Политика очистки остаточной информации. Главное окно программы примет вид:

9.1. Количество циклов затирания

Двойным щелчком мыши активизируйте параметр «Количество циклов затирания», расположенный на правой панели. Откроется окно редактирования.

Нажмите на стрелочку и выберите из выпадающего списка необходимое значение количества циклов затирания. Нажмите на клавишу «ОК» для сохранения выбранного значения или «Отмена» для отказа.

Затирание производится записью маскирующей последовательности поверх освобождаемого пространства. Чем большее число циклов затирания выбрано, тем надежнее происходит удаление информации, но, с другой стороны, увеличивается время данной операции. Поэтому стоит быть осторожным с этой опцией.

9.2. Очистка выделяемой памяти

Двойным щелчком мыши активизируйте опцию «Очищать выделяемую память». Откроется окно редактирования:

Выбор значения «Да» для этого параметра позволяет обнулять оперативную память при ее выделении.

9.3. Очистка освобождаемого дискового пространства

Двойным щелчком мыши активизируйте опцию «Очищать освобождаемое дисковое пространство». Откроется окно редактирования:

Установите нужное значение и нажмите клавишу ОК для его сохранения или Отмена для отказа.

Выбор значения «Да» для этого параметра позволяет затирать всю остаточную информацию при освобождении областей на дисках, т.е. при удалении файлов или при уменьшении размеров файлов. Затирание производится записью маскирующей последовательности поверх освобождаемого пространства заданное количество циклов затирания. Включение этой опции может заметно снизить скорость работы ПЭВМ, особенно при количестве циклов затирания больше 1.

9.4. Очистка файла подкачки виртуальной памяти

Двойным щелчком мыши активизируйте опцию «Очистка файла подкачки виртуальной памяти». Откроется окно редактирования, аналогичное предыдущему пункту.

Выбор значения «Да» для этого параметра позволяет затирать всю остаточную информацию в файле подкачки Windows. Затирание производится записью маскирующей последовательности поверх файла подкачки. Очистка производится при завершении работы (закрытии файла подкачки) и, если очистка была прервана, при старте системы (открытии файла подкачки).

9.5. Принудительная зачистка файлов и папок.

Функцией принудительной зачистки файлов и папок управляет пользователь, работающий в данный момент. Итак, если вы хотите удалить какие-либо данные без возможности их восстановления, то воспользуйтесь контекстным меню данного объекта файловой системы, пунктом « DL : Удалить и зачистить».

Появится окошко с просьбой подтвердить операцию.

Глава 10. Преобразование дисков

В состав системы защиты входит подсистема прозрачного преобразования жесткого диска. Она позволяет осуществить преобразование информации, хранящейся на локальных дисках.

В результате использования этой защитной функции пользователь не сможет работать с жесткими дисками компьютера в обход системы Dallas Lock 7.5.

Алгоритм преобразования жесткого диска выбирается при установке системы защиты на компьютер. После установки системы, алгоритм преобразования изменить не удастся. Подсистема позволяет настраивать размер преобразуемой части жесткого диска. Для преобразования дисков необходимо:

Выделить пункт Преобразование дисков в оболочке администратора

Нажатием правой клавиши мыши в любом месте правой панели вызвать контекстное меню и активизировать пункт Добавить.

На экране отобразится предупредительное диалоговое окно, Вы можете

Нажать «Да» для продолжения;

Нажать «Нет» для отказа преобразования жесткого диска

При нажатии кнопки «Да» на экране отобразится диалоговое окно.

В поле «Диск» вы можете выбрать локальный диск, который необходимо преобразовать.

С помощью переключателя укажите, какую именно область диска вы хотите преобразовать:

Если вы нажмете на кнопку ОК, то при очередной загрузке компьютера начнется процесс преобразования заданной области.

Если на диске, который вы хотите преобразовать, нет никаких данных или эти данные вам не нужны, то для ускорения процесса преобразования можно воспользоваться «быстрым преобразованием», выбрав соответствующий пункт контекстного меню. После «быстрого преобразования» необходимо отформатировать преобразованный диск средствами операционной системы.

Примечание: Преобразование диска весьма длительный процесс. Длительность зависит от скорости вашего жесткого диска, от алгоритма преобразования, от размера области преобразования. Он может длиться несколько часов. Поэтому, возможно, нет смысла преобразовывать весь диск, достаточно ограничиться системной областью или первыми 50-100мб диска. Этого достаточно, что бы при загрузке в обход СЗИ (например с загрузочной дискеты или подключив, жесткий диск к другой машине) данные остались недоступными обычными средствами.

Примечание: доступны 2 алгоритма преобразования – XOR32 и ГОСТ. XOR32 имеет низкую криптостойкость, но зато очень быстр. ГОСТ же наоборот имеет высокую криптостойкость, но медленен. При использовании алгоритма ГОСТ система может начать работать заметно медленнее, если используются задачи активно работающие с файловой системой. Выбор алгоритма преобразования зависит от политик информационной безопасности, принятых в вашей организации.

Примечание: После установки системы защиты, диски находятся в непреобразованном состоянии. Если вы хотите их преобразовать, вы должны это сделать самостоятельно.

Если у вас есть преобразованные области диска и вы хотите какую-либо из них раскодировать, то:

Выделите пункт Преобразование дисков в оболочке администратора

Нажатием правой клавиши мыши на соответствующей области преобразования из списка вызовите контекстное меню и активизируйте пункт «Удалить».

При следующей загрузке ПЭВМ область будет раскодирована.

Если в области диска, которую вы хотите раскодировать, нет никаких данных или эти данные вам не нужны, то для ускорения процесса можно воспользоваться «быстрым удалением», выбрав соответствующий пункт контекстного меню. После «быстрого удаления» необходимо отформатировать раскодированный диск средствами операционной системы.

Внимание: При использование СЗИ НСД нельзя использовать спящий режим (Hibernate).

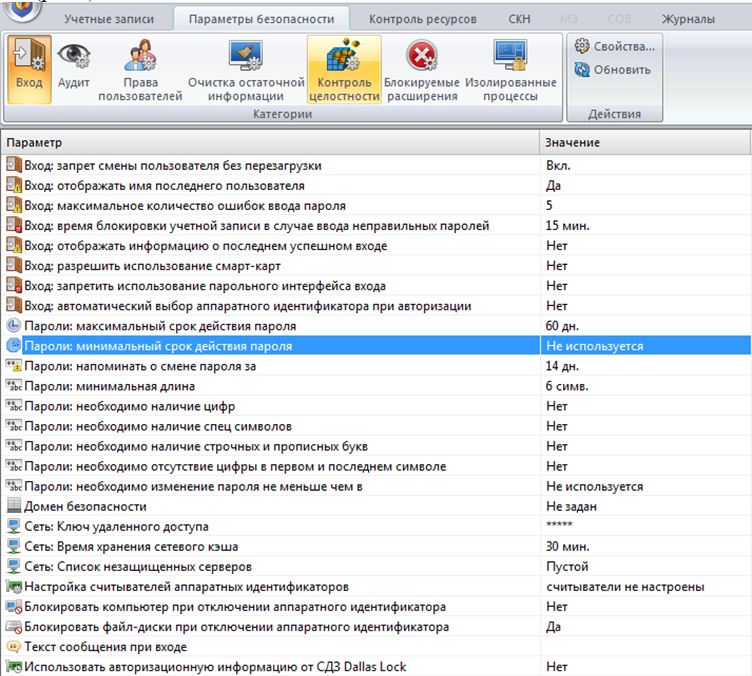

Настройка параметры входа

Рис 1. Параметры входа в систему

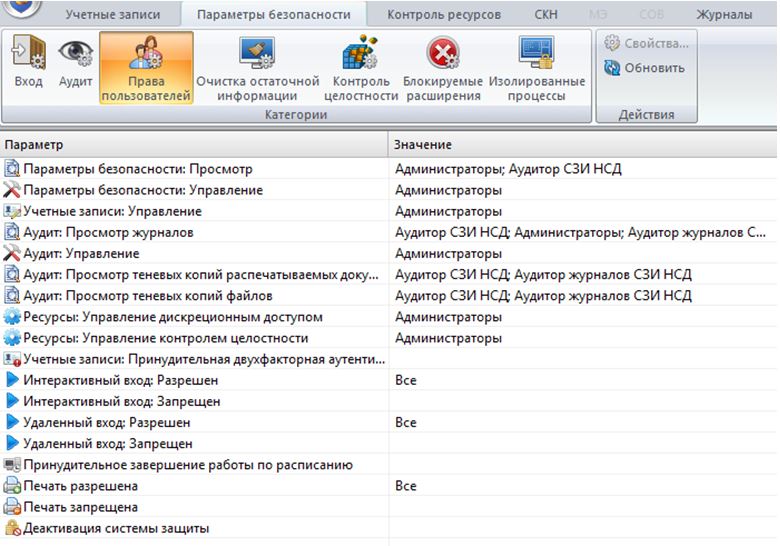

Настройка полномочий пользователей

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

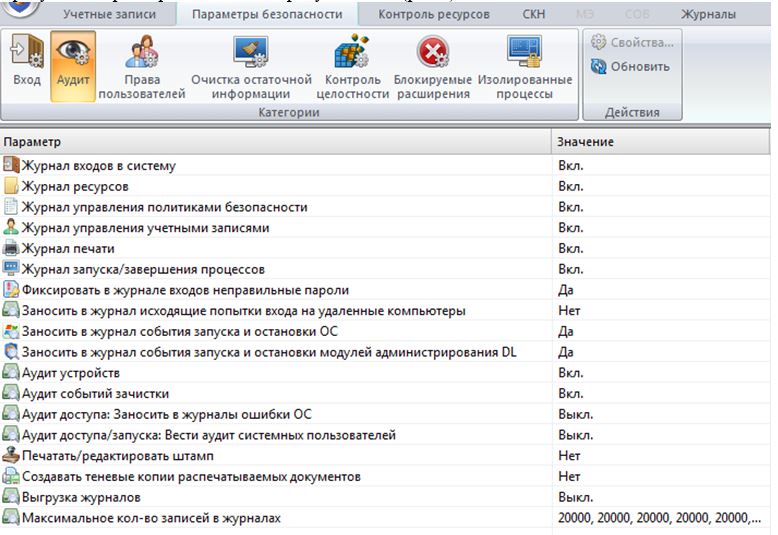

Настройка параметров аудита

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

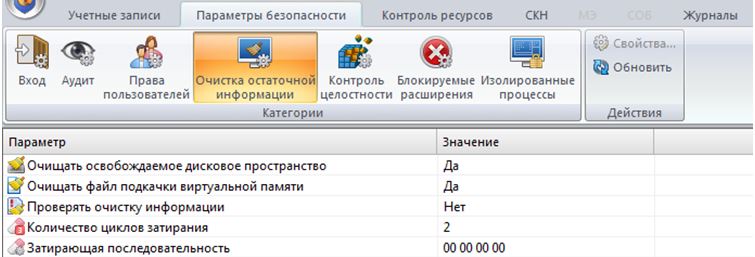

Настройка очистки остаточной информации

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

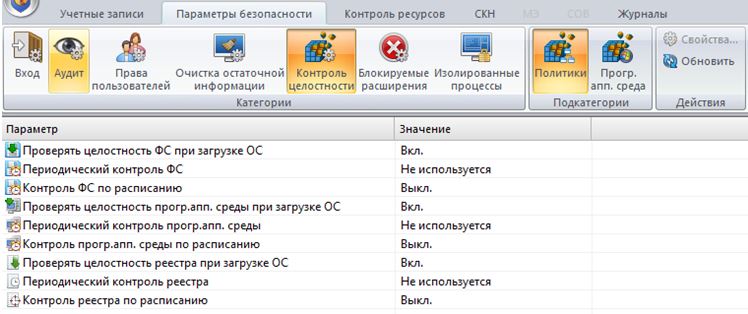

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

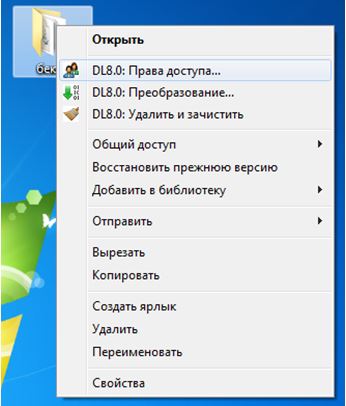

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

1 Системные каталоги включают в себя директорию операционной системы (C:\Windows) а также каталоги прикладного программного обеспечений (C:\Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

Dallas Lock - Форум по вопросам информационной безопасности

проблема!сначала при печати компьютер стал уходить в BSOD. после долгомутной переустановки (заключившейся в итоге в переустановки службы диспетчера печати) принтер стал печатать(также при отключении в даллас локе "аудита печати"), теперь печать происходит при только отключении "аудита печати" . Вы кое-как поделились информацией о своей проблеме.

В чем, собственно, Ваш вопрос? нужна помощь, отключил в dallas locke 7.5 учетную запись, теперь не могу загрузиться. может есть способ обойти dallas или поможет только переустановка? И все таки жаль, жаль . , что вопрос Кристины не получил ответа. Проблема есть и как теперь я наблюдаю не только у Кристины . После установки DL служба печати наглухо отказывается функционировать. В новой версии DL такой проблемы полк не наблюдается, хотя и в старых такое случалось не всегда

Господа, звоните в техподдержку конфидента.

По вопросу Кристины -виноват скорее всего драйвер принтера, нужно попробовать переустановить драйвер или установить стандартный драйвер макрософт (если принтер древний или редкий то скорее всего из=за этого).

Алексей, какую именно вы учетную запись отключили и как именно?

DL 7.7 таже самая проблема. Снесли Даллас, поставили заново дрова на принтер (официальные и принудительно), сверху поставили Даллас, все печатает и работает. Заметили тенденцию, что когда Даллас поставлен на ПЭВМ с установкой следующих программ возникают проблеммы, выражающиеся в некоректной работе ПО.Проблема с Далласом (синий экран при печати), и еще некоторых вещах кроется в конфликте следующей связки как правило:

Каспер+Даллас+Принтер.

На сайте далласа в ЧАВО есть решение.

Привожу его здесь целиком в качестве цитаты:

<начало цитаты>

Для решения проблем связанных c использовании DL и антивируса Касперского 6-й и 7-й версии, необходимо:

Обновить антивирус Касперского;

Внести в реестр значение, с выключенной самозащитой в антивирусе Касперского (настройки антивируса-Сервис):

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\KLIF\Parameters]

"NoISwift"=dword:00000001

<конец цитаты>

В большинстве случаев это помогает. Если не помогло самый простой способ обратится в тех поддержку далласа, это будет быстрее чем обсуждение проблем на форуме :)

p, blockquote 1,0,0,0,0 -->

Диск восстановления Dallas lock не всегда под рукой. Кроме того в ситуации с клонами оказалось что он ещё и не всегда помогает. К слову по данной инструкции процент успеха тоже не идеальный. Около 5 компов из

40 вернувшихся в админскую удаление Dallas Lock не спасло и пришлось заливать всю систему и ПО с нуля.

p, blockquote 2,0,0,0,0 -->

p, blockquote 3,0,0,0,0 -->

Собственно предвещая подобные проблемы с остальной частью компов, чтобы не искать данную инструкцию в будущем, я и публикую её у себя на сайте. Инструкция актуальна для версий Dallas Lock-K и C вплоть до 8.0.565.2

p, blockquote 4,0,0,0,0 -->

p, blockquote 5,0,1,0,0 -->

Отключение Dallas Lock 8

Проверено лично, сработает на системах под управлением Windows Vista/7/8/8.1/10/2008/2008R2/2012/2012R2.

p, blockquote 6,0,0,0,0 -->

p, blockquote 7,0,0,0,0 -->

Попытку системы восстановиться автоматически можно смело прервать и вызвать меню дополнительных вариантов восстановления, там мы и найдем командную строку на старых версиях Windows.

p, blockquote 8,0,0,0,0 -->

С помощью утилиты Diskpart заранее определите диск, на котором у вас установлен Dallas Lock. Буква диска с установленной системой может не совпадать с той что вы ранее видели в ОС. Порядок команд:

- Diskpart

- List vol

- Для выхода из утилиты пишем Exit

После получения доступа к файловой системе необходимо подменить

системные файлы. После получения доступа к файловой системе необходимо зайти в папку System32, например с помощью команды «cd %windir%\system32» и ввести следующие команды:

- «ren dlautp.dll dlautp_.dll»;

- «copy msv1_0.dll dlautp.dll»;

- «ren dlkerber.dll dlkerber_.dll»;

- «copy kerberos.dll dlkerber.dll»;

- «ren dllives.dll dllives_.dll» (Этот файл часто отсутствует, не страшно если его нет);

- «copy livessp.dll dllives.dll»10 (Может отсутствовать);

- «ren dlcloud.dll dlcloud_.dll (только для Windows 10)»;

- «copy cloudAP.dll dlcloud.dll (только для Windows 10)».

Для отключения драйвера МЭ (при установленной версии с МЭ или МЭ и СОВ) необходимо выполнить команду «cd %windir%\system32\drivers» и ввести следующую команду «ren

dlfirewall.sys dlfirewall.off».

p, blockquote 11,1,0,0,0 -->

Теперь можно залезть в реестр с помощью команды regedit. Руководство Dallas Lock утверждает что после операций с подменой системных файлов ОС уже должна загружаться в безопасном режиме, однако на моей практике такое иногда случалось лишь на Windows 7. В редакторе реестра следует проделать следующие операции:

p, blockquote 12,0,0,0,0 -->

Для Windows Vista/2008/7/2008R2:

Изменить значение на «0» параметра «Disabled» по пути: «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers»

Для Windows 8/8.1/2012/2012R2/10 «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers\ ».

p, blockquote 13,0,0,0,0 -->

Удалить ветку реестра «» по пути HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

Authentication\Credential Providers».

p, blockquote 14,0,0,0,0 -->

Полностью удалить из реестра следующие разделы:

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlCrypt»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlDisk»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlFlt»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlHwCtrl»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dlfirewall»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlLwf»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DllPSService»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_DLCRYPT»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_DLFlt»;

- «HKEY_CLASSES_ROOT\DaLoDisk»;

- «HKEY_LOCAL_MACHINE\SOFTWARE\Classes\DaLoDisk».

Для удаления разделов из ветки «Root» необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки «Root»).

p, blockquote 16,0,0,0,0 -->

Изменить значение ключа «UpperFilters» в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class» вместо «DlDisk PartMgr» следует оставить «PartMgr».

p, blockquote 17,0,0,1,0 -->

p, blockquote 18,0,0,0,0 -->

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class».

p, blockquote 19,0,0,0,0 -->

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class».

p, blockquote 20,0,0,0,0 -->

Необходимо изменить значение ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class» вместо «kbdclass DlFlt» следует оставить «kbdclass».

p, blockquote 21,0,0,0,0 -->

Да, жутко много и муторно, но это всё. Перезагружаемся и проверяем, Dallas Lock должен быть отключен и функции восстановления системы теперь работают в штатном режиме хотя чаще всего система грузится и без них.

p, blockquote 22,0,0,0,0 -->

Заключение

В случае успешной загрузки операционной системы идем в программы и компоненты и удаляем вредителя окончательно. Затем долго думаем о том ставить ли его обратно. Шучу конечно же, не поставите так к вам тут же нагрянет с проверкой ФСТЭК. Сама СЗИ конечно дрянь полная, свою роль выполняет, но кому это нужно? Бессмысленная трата государственных и частных денег имхо.

Читайте также: